ME диаграми на свързване с няколко мрежови интерфейса. Защитни стени

Прочетете също

1.2 Основни схеми на свързване на ME

При свързване корпоративна мрежадостъп до глобални мрежи, е необходимо да се ограничи достъпът до защитената мрежа от глобална мрежаи от защитената мрежа към глобалната мрежа, както и за осигуряване на защита на свързаната мрежа от отдалечен UA от глобалната мрежа. В същото време организацията е заинтересована да скрие информация за структурата на своята мрежа и нейните компоненти от потребителите на глобалната мрежа. Работата с отдалечени потребители изисква установяване на строги ограничения за достъп до информационни ресурсизащитена мрежа.

Често има нужда от няколко сегмента с различни нива на сигурност в корпоративната мрежа:

свободно достъпни сегменти (например рекламен WWW сървър);

Сегмент с ограничен достъп (например за достъп до служители на организацията от отдалечени обекти);

затворени сегменти (например финансовата местна подмрежа на организацията).

За свързване на ME могат да се използват различни схеми, които зависят от условията на работа на защитената мрежа, както и от броя на мрежовите интерфейси и други характеристики, използвани от ME. Схемите са широко използвани:

Мрежова защита с помощта на екраниращ рутер;

унифицирана защита локална мрежа;

единна защита на локалната мрежа;

· със защитени затворени и незащитени отворени подмрежи;

· с отделна защита на затворени и отворени подмрежи.

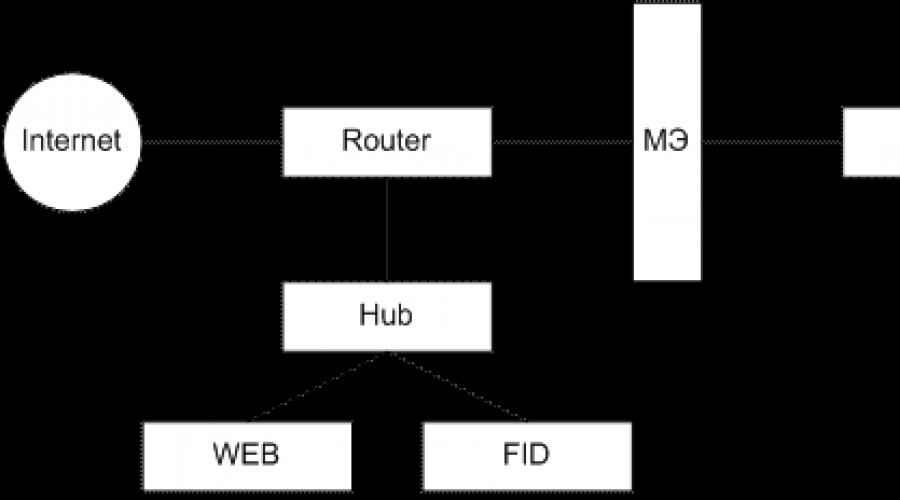

Нека разгледаме по-отблизо схемата със защитена затворена и незащитена отворена подмрежа. Ако има публични отворени сървъри в локалната мрежа, тогава е препоръчително да ги извадите като отворена подмрежа към ME (Фигура 1).

Този метод има висока сигурност на затворената част от локалната мрежа, но осигурява намалена сигурност на отворените сървъри, разположени преди ME.

Някои ME ви позволяват да хоствате тези сървъри сами. Това решение обаче не е най-доброто от гледна точка на сигурността на самия DOE и натоварването на компютъра. Препоръчително е да използвате схемата за връзка ME със защитена затворена подмрежа и незащитена отворена подмрежа само ако има ниски изисквания за сигурност за отворена подмрежа.

Ако има повишени изисквания за сигурност на отворени сървъри, тогава е необходимо да се използва схема с отделна защита на затворени и отворени подмрежи.

Глобална международна компютърна мрежа Интернет

Интернет се основава на големи канали честотна лента- гръбнаци, свързващи големи мрежови възли. Има два основни начина за свързване на потребител към интернет: ? постоянна връзка чрез специална линия...

Използване на SQL в приложното програмиране

След като влезе в сайта, потребителят може да се регистрира или да влезе. Ако потребителят се опита да се абонира за пощенския списък без разрешение, ще се появи следното съобщение: модален прозорецс покана за влизане в сайта...

Проучване на организацията на мрежа за достъп до Интернет на малък бизнес

автоматизиран работно място(AWP) може да бъде свързан към глобалната мрежа по различни начини: Свързване на втори компютър към интернет чрез рутер Ако офисът разполага със стационарен компютър и е закупен втори стационарен компютър ...

Типична веригасвързването на кварцов резонатор от 3 до 20 MHz към микроконтролера AT91SAM7SE е показано на фиг. 4. Фиг. 4...

USB комбинирано аудио устройство със самостоятелен MP3 плейър и Bluetooth активиран

USB комбинирано аудио устройство със самостоятелна функционалност на MP3 плейър и Bluetooth поддръжка

Захранването за F2M03MLA трябва да се избира внимателно и може да повлияе на работата на модула или дори да го повреди. Производителят препоръчва използването на регулатор на напрежение XC6209B332MR от Torex...

Основни схеми за мрежова защита, базирани на защитни стени

При свързване на корпоративна или локална мрежа към глобални мрежи е необходимо: · защита на корпоративната или локална мрежа от отдалечен NSD от страна на глобалната мрежа; скриване на информация за структурата на мрежата и нейните компоненти от потребителите ...

Дизайн на комбинирана верига

Комбинационната схема (CS) е верига от логически (превключващи) елементи, която реализира булева функция или набор от булеви функции. В общия случай КС може да бъде представена чрез диаграмата, показана на фиг. 1, където x1, x2,....xn са входовете на COP, f1, f2,....

Дизайн микропроцесорна системауправление

Фигура 2.10 показва схемата на свързване на високоговорител BA1 за звукова сигнализация. Токът на транзистора VT1 усилва изходния сигнал от линията RC0 на порта. Фигура 2.10 - Схема на свързване на авариен сензор На Фигура 2...

Разработване и внедряване на изчислително устройство в програмата "Minecraft"

Логическите елементи (по някаква причина те се наричат порти или порти в minecraft) са в основата на всички механизми. Елементът NOT (инвертор) връща сигнал, противоположен на получения. Това е реализация на логическото НЕ. Ориз. 4. Инвертор...

Разработване на контролер за стрелка с тракбол

Сложността на захранването на оптрон се крие във факта, че + 5V трябва да се захранва от фотодиод, който се захранва с + 2,5V. Следователно трябва да добавим два резистора (R4 и R5), за да получим делител на напрежение, те имаха спада на напрежението, от който се нуждаехме. Ориз...

Комуникация чрез телекомуникационни мрежи

сателитен канал. Достатъчно висока скоростработа, мобилност. Такава връзка изисква скъпо оборудване и сложни настройки, високи разходи за наем на канали, зависимост от метеорологичните условия...

Системи за управление на бази данни в предприятието

Софтуерният отдел разполага с машини клас Pentium IV с Процесори на Intel Pentium 2.6 и Intel Celeron 1.7 Такива компютри се използват за сложни изчисления, писане на програми и обработка на информация. Периферните устройства се състоят от плотер, лазерен принтер...

Поддръжка многофункционални устройства

Свързването на MFP към мрежата е показано на Фигура 3 Фигура 3 - Свързване на MFP към мрежата Ако връзката е направена без мрежа, тогава връзката е направена без рутер. Това се използва...

Дистанционнокомпютър с мобилно устройство

Преди да стартирате дистанционното управление, трябва да се уверите, че има достъп до мрежата (WiFi или GRPS, в зависимост от личните предпочитания). Когато стартирате приложението, ще видите следния екран (Фигура 4.5): Хоствано на http://www.allbest.ru/ Хоствано на http://www.allbest...

анализ и филтриране на мрежови пакети, преминаващи през него. В зависимост от установените правила, сърната пропуска или унищожава пакети, разрешавайки или забранявайки по този начин интернет връзка. ME е класическа защита на периметъра компютърна мрежа: инсталиран е на границата между вътрешните (защитени) и външните (потенциално опасни) мрежи и контролира връзките между възлите на тези мрежи. Но има и други схеми за свързване, които ще бъдат разгледани по-долу.Английският термин, използван за МЕН, е защитна стена. Поради това в литературата защитните стени понякога се наричат още защитна стена или защитна стена (немски термин, аналогичен на firewall).

Както вече беше отбелязано, филтрирането се основава на правила. Най-сигурният подход при формирането на правила за МЕ е подходът „всичко, което не е изрично разрешено, е забранено“. В този случай мрежовият пакет се проверява за съответствие с разрешаващите правила и ако няма такива, се отхвърля. Но в някои случаи важи обратният принцип: „позволено е всичко, което не е изрично забранено“. След това се прави проверка за спазване на deny rules и ако не бъдат открити такива, пакетът ще бъде пропуснат.

Филтрирането може да се извърши на различни нива референтен модел OSI мрежа. На тази основа ME се разделят на следните класове [ , ]:

- екраниращ рутер;

- екраниращ транспорт (шлюз на ниво сесия);

- екраниращ шлюз (шлюз на приложния слой).

Щит рутер(или филтър за пакети) работи на мрежовия слой на модела OSI, но може също да използва информация от заглавките на протоколите на транспортния слой, за да извършва проверки. Съответно филтрирането може да се извърши по ip-адресите на подателя и получателя и по TCP и UDP портовете. Такива МЕ се отличават с високо производителности относителна простота - функционалност пакетни филтридори най-простите и евтини хардуерни рутери вече имат. В същото време те не защитават от много атаки, например тези, свързани с подмяната на участниците в връзката.

Шлюз на сесийния слойработи на сесийния слой на модела OSI и може също да контролира мрежата и транспортни слоеве. Съответно, в допълнение към изброените по-горе възможности, такава защитна стена може да контролира процеса на установяване на връзка и да проверява преминаващите пакети за принадлежност към разрешени връзки.

Шлюз на приложния слойможе да анализира пакети на всички нива на OSI модела от мрежа до приложение, което осигурява най-високо ниво на защита. В допълнение към изброените по-горе, има такива функции като удостоверяване на потребителя, анализ на командите на протокола на приложния слой, проверка на предадените данни (за наличие на компютърни вируси, съответствие с политиката за сигурност) и т.н.

Нека сега разгледаме въпроси, свързани с инсталирането на ME. На фиг. 6.1 показва типични схеми на свързване на ME. В първия случай (фиг. 6.1) защитната стена се инсталира след рутера и защитава цялата вътрешна мрежа. Тази схема се използва, ако изискванията в областта на защитата срещу неоторизиран достъп до мрежата са приблизително еднакви за всички възли вътрешна мрежа. Например „Разрешаване на връзки от вътрешната към външната мрежа и спиране на опитите за свързване от външна към вътрешна мрежа.“ В случай, че изискванията за различните възли са различни (например, трябва да хоствате пощенски сървър, който може да бъде свързан "отвън"), такава схема за инсталиране на защитна стена не е достатъчно сигурна. Ако в нашия пример нападателят, в резултат на мрежова атака, получи контрол над посочения пощенски сървър, чрез него той може да има достъп до други възли на вътрешната мрежа.

В такива случаи понякога се създава отворен сегмент от корпоративната мрежа (6.1b) пред FOE и FOE защитава останалата част от вътрешната мрежа. Недостатъкът на тази схема е, че ME не контролира връзките към възлите на отворения сегмент.

В този случай е по-предпочитано да използвате ME с три мрежови интерфейси(6.1c). В този случай защитната стена е конфигурирана по такъв начин, че правилата за достъп до вътрешната мрежа са по-строги, отколкото до отворения сегмент. В същото време тези и други съединения могат да бъдат контролирани от DOE. Отвореният сегмент в този случай понякога се нарича "демилитаризирана зона" - DMZ.

Още по-надеждна е схемата, при която два независимо конфигурируеми ME се използват за защита на мрежата с DMZ (6.1d). В този случай ME 2 прилага по-строг набор от правила за филтриране в сравнение с ME1. И дори успешна атака на първия ME няма да направи вътрешната мрежа беззащитна.

Напоследък широко се използва вариантът за инсталиране на софтуер ME директно на защитения компютър. Понякога такова АЗ се нарича "лично". Такава схема ви позволява да се предпазите от заплахи, идващи не само от външната мрежа, но и от вътрешната.

1. Dual Homed

Защитната стена в тази опция за свързване извършва физическото и логическото разделяне на двете мрежи, като взема решение за възможността за установяване на връзка между тях.

1.1. Демилитаризирана зона (DMZ)

В някои случаи защитната стена позволява използването на няколко мрежови адаптерис набор от различни политики за сигурност. За това се използва DMZ.

Обикновено DMZ хоства услуги, които трябва да са достъпни както за клиентите на външната мрежа, така и за клиентите на защитената мрежа. Тъй като достъпът до услугите на DMZ трябва да се осъществява от отворена мрежа, тогава DMZ определя по-малко строги изисквания за мрежова сигурност, но достатъчно за организиране на защита срещу заплахи. Ако мрежата използва потребителски групи с ясно разграничение между наличните услуги или различни нива на поверителност на обработваната информация, тогава защитната стена може да контролира мрежовите потоци не само към външните мрежи, но и между вътрешните мрежови сегменти. Разпределянето на DMZ, както и поддръжката на множество мрежови интерфейси, позволяват централизирано управление на защитата мрежови ресурсис различни приети политики за сигурност.

Пример:Нека има корпоративен уеб сървър, който публикува фирмени данни в корпоративната мрежа. Тези данни се извличат от уеб сървъра от вътрешен сървър на база данни. Достъпът до сървъра на базата данни е разрешен само във вътрешната мрежа. За да се осигури работата на интерфейса на системата за управление на уеб база данни, е необходимо да се разреши достъп от уеб сървъра до сървъра на база данни. След това, когато осъществяваме достъп до уеб сървърите, можем лесно да имаме достъп до сървъра на базата данни.

Специализирането на уеб сървър в DMZ не само решава проблема със защитата срещу външни заплахи, но и минимизира възможността за проникване в локалната мрежа.

1.2. Разрешаване на маршрутизиране между мрежови интерфейси

В повечето случаи маршрутизирането е разрешено между мрежовите интерфейси на ниво операционна система, докато динамичните и статични механизми за филтриране се контролират от трафика. По време на процеса на зареждане/рестартиране на операционната система има кратък момент от време, когато мрежовият стек със заредената услуга за маршрутизиране е активиран, но защитната стена с нейните правила за филтриране все още не е заредена.

Когато защитната стена използва само проксита на приложения, няма нужда да маршрутизирате пакети. В този случай прокситата на приложенията посредничат между клиента и сървъра без поддръжка за маршрутизиране от страна на операционната система. В този случай маршрутизирането между мрежовите интерфейси може да бъде деактивирано.

1.4. Локална защитна стена компютърна мрежа

Защитната стена може да се използва за сегментиране на локална мрежа, за да се повиши нейното ниво информационна сигурности защита на отделни мрежови сегменти. След това се използва сегментиране в локалната мрежа:

Когато в локалната мрежа има функционални групи, които обработват информация с различни ниво на достъп,

Когато е необходимо да се осигури контролиран достъп до приложни и сервизни услуги,

Когато е необходимо да се контролира обменът на информационни потоци между различни функционални групи.

2. Екранен щит

За разлика от многоинтерфейсната защитна стена, която разделя две или повече мрежи, защитната стена (бастионен хост) е свързана само към вътрешната мрежа и има един мрежов интерфейс. В тази схема се отделя голямо внимание на конфигурирането на таблиците за маршрутизиране, така че целият входящ трафик да се изпраща към интерфейса на защитната стена, а във вътрешната мрежа IP адресът на защитната стена е посочен като шлюз.

- Щит подмрежа

Конфигурацията на защитената подмрежа добавя допълнителен слой на сигурност към конфигурацията на екранираната мрежа чрез въвеждане на мрежов сегмент за подобряване на изолацията на защитната мрежа.

ME технологии

1. Преобразуване на мрежови адреси (NAT).

Когато използвате NAT, защитната стена действа като посредник между два IP възела, организирайки 2 канала за предаване на данни. В този случай защитна стена, използваща NAT, взаимодейства с външен IP хост от името на вътрешен, но използвайки собствен IP адрес.

Видове LAN IP адресиране:

- 10.0.0.0 – 10.255.255.255

- 172.16.0.0 – 172.31.255.255

- 192.168.0.0 – 192.168.255.255

NAT предоставя проста и надеждна защитачрез установяване на така нареченото „еднопосочно маршрутизиране“, когато мрежовите пакети се предават през защитната стена само от вътрешната мрежа. Преводът на мрежови адреси се извършва в три режима:

Динамичен

Статично

Комбиниран.

Също така се прави разлика между превод на адрес на източник и превод на адрес на местоназначение. NAT се прилага в следните случаи:

1. Политиката за сигурност изисква скриване на вътрешното адресно пространство на мрежата

2. Промяната на хост адресите в мрежата не е възможна

3. Трябва да свържете мрежата с голяма сумахостове, но с ограничен брой статични IP адреси

Динамично излъчване

В динамичен режим, наречен превод на порт, защитната стена има един външен адрес. Всички повиквания към публичната мрежа от клиента на вътрешната мрежа се извършват с помощта на този адрес. Защитната стена, когато клиент се свърже с нея, разпределя уникален порт за транспортен протокол за външния IP адрес към нея. Брой портове: 65000

Пример: LAN използва немаршрутизирана мрежа с адресно пространство 10.0.0.0. LAN клиентът иска да установи връзка с уеб сървъра 207.46.130.149.

ОС генерира обикновени IP пакети и ги изпраща към мрежата. Когато пакетите преминават през защитната стена, последната променя адреса на източника на адреса на външния интерфейс, а транспортния порт на източника на първия свободен порт от групата неизползвани портове и преизчислява контролната сума. За уеб сървър клиентът е хост с IP адрес 200.0.0.1, тоест ME. Сървърът отговаря на клиента по нормалния начин.

Динамичен превод с динамично вземане на проби от IP адреси

В динамичен режим с динамично вземане на проби външните IP адреси се разпределят динамично от набор от външни адреси. Както при динамичния превод, за всяка връзка се използва транспортен порт. Разликата е, че когато целият набор от портове е изчерпан, се разпределя следващият външен IP адрес.

Превод на статичен адрес

При статичен превод на външния интерфейс на защитната стена се присвояват толкова регистрирани IP адреси, колкото има хостове във вътрешната мрежа.

Пример:

1. Клиентът на публичния сегмент осъществява достъп до уеб сървъра на 200.0.0.21. 2. Сърната намира подходящото правило в своята таблица за маршрутизиране и заменя адреса на дестинацията с 10.0.0.21.

3. Сървърът връща пакет с отговор с адрес на източника 10.0.0.21.

4. При излизане от локалната мрежа ME заменя адреса си с 200.0.0.21.

Статичен превод с динамично вземане на проби от IP адреси

Този видпреводът не използва транспортни портове и на всеки клиент динамично се присвоява IP адрес от набор от външни адреси.

АЗе набор от хардуер и софтуерни инструментив мрежов компютър, който следи и филтрира мрежовите пакети, преминаващи през него в съответствие с определени правила. Основна задача- защита на мрежата или нейните отделни възли от неоторизиран достъп.

Функционални изискваниякъм МЕ: изисквания за филтриране на мрежово и приложно ниво, за настройка на правила за филтриране; изисква се за сървъри, използващи мрежово удостоверяване; изисквания за администриране и прилагане на дневници/счетоводство.

Ефективността на защитата на вътрешната мрежа с помощта на защитната стена зависи от избраната политика за достъп до мрежови услуги и вътрешни мрежови ресурси, от рационалността на избора и използването на основните компоненти на защитната стена.

Има два основни вида защитни стени: базирани на приложения и филтрирани с пакети, които осигуряват правилното изпълнение на защитните функции за блокиране на забранен трафик.

ниво на приложение doe(прокси екрани) - софтуерни пакети, базирани на ОС с общо предназначение (Windows и Unix) или на хардуерната платформа ME. В такава защитна стена всеки разрешен протокол има свой собствен модул за достъп. Когато използвате този ME, всички връзки минават през него.

Защитната стена приема връзката, анализира съдържанието на пакета и използвания протокол и определя дали дадения трафик отговаря на правилата на политиката за сигурност.

Модулът за достъп в защитната стена приема входяща връзкаи обработва команди, преди да изпрати трафик към получателя®защитава системите от атаки, базирани на приложения. Такива ME съдържат модули за достъп за най-често използваните протоколи: HTTP, SMTP, FTP и telnet. Някои модули за достъп може да липсват, което забранява използването на определен протокол за свързване през защитната стена.

ME с филтриране на пакети m b софтуерни пакетибазирани на ОС с общо предназначение или хардуерни платформи на ME. Правилата на политиката се прилагат чрез използването на пакетни филтри, които проверяват пакетите и определят дали трафикът е разрешен според правилата на политиката и състоянието на протокола (проверка на състоянието). При използване на такъв ME връзките не се прекъсват в ME, а се насочват директно към крайната система. При получаване на пакети ME установява дали е разрешено Текущ пакети състояние на връзката според правилата на политиката. Ако да, пакетът се предава по маршрута си, в противен случай пакетът се отхвърля или отхвърля. Не използвайте модули за достъп по протокол ® Може да се използва с всеки протокол, работещ през IP. Като цяло защитните стени за филтриране на пакети са в състояние да поддържат повече трафик, тъй като не носят тежестта на допълнителните процедури за конфигуриране и изчисление, които се извършват в софтуерни модулидостъп.

ME с филтриране на пакети m b софтуерни пакетибазирани на ОС с общо предназначение или хардуерни платформи на ME. Правилата на политиката се прилагат чрез използването на пакетни филтри, които проверяват пакетите и определят дали трафикът е разрешен според правилата на политиката и състоянието на протокола (проверка на състоянието). При използване на такъв ME връзките не се прекъсват в ME, а се насочват директно към крайната система. При получаване на пакети ME установява дали е разрешено Текущ пакети състояние на връзката според правилата на политиката. Ако да, пакетът се предава по маршрута си, в противен случай пакетът се отхвърля или отхвърля. Не използвайте модули за достъп по протокол ® Може да се използва с всеки протокол, работещ през IP. Като цяло защитните стени за филтриране на пакети са в състояние да поддържат повече трафик, тъй като не носят тежестта на допълнителните процедури за конфигуриране и изчисление, които се извършват в софтуерни модулидостъп.

Хибриден АЗ.Производители ME дупе ниво, дължим бързо развитие IT, стигна до заключението, че е необходимо да се разработи метод за поддръжка на протоколи, за които няма дефинирани модули за достъп ® GSP технология за модул за достъп. GSP осигурява работата на ME, приложен като екрани с филтриране на пакети. Днес е практически невъзможно да се намери ME, функционирането на котката е изградено изключително върху приложено ur или филтриране на пакети, т.к. позволява на администраторите, отговорни за сигурността, да конфигурират устройството да работи при специфични условия.

За свързване на ME се използват различни схеми. ME се използва като външен рутер, използвайки поддържани типове устройства за свързване към външна мрежа.

Понякога се използва схемата, но трябва да се използва само в последна инстанция, защото изисква се много внимателна конфигурация на рутерите и малки грешки могат да създадат сериозни дупки в сигурността.

Най-често връзката се осъществява чрез външен рутер, който поддържа два Ethernet интерфейс(две мрежови карти в един компютър).

Има само един път между външния рутер и защитната стена, през който минава целият трафик. Рутерът е конфигуриран така, че защитната стена е единствената машина, видима отвън. Схемата е най-предпочитана от гледна точка на сигурност и надеждност на защитата.

При ME само една подмрежа от няколко изходящи от рутера е защитена. В зона, която не е защитена от DOE, често има сървъри, които се виждат отвън (WWW, FTP и т.н.).

Има решения, които ви позволяват да организирате трета мрежа за сървъри, които се виждат отвън; това ви позволява да контролирате достъпа до тях, като същевременно поддържате необходимото ниво на защита на машините в основната мрежа.

За ниво на сигурност използвайте няколко защитни стени в една мрежа, една зад друга.

Устройство за чистачки

Автомобилът може да бъде оборудван с чистачки SL-191A или SL-191B, които имат различно закрепване на лостовете на четките. При SL-191A се закрепват с пружинна планка, а при SL-191B с гайка. Чистачките SL-191A използват електрически мотор ME-241, а SL-191B ME241 или ME-241A. През 1970-1972г използвани са и чистачки SL-191. Те имаха електродвигател ME-241A и лостове за четки, закрепени с пружинна плоча.

При превозни средства BA3-2103 се използват чистачки SL-193. Те се различават от чистачките на автомобила VAZ-2101 по монтажните размери, лостовете на четките и самите четки, които имат по-малко аеродинамично съпротивление. В допълнение, чистачката SL-193 е малко по-различна в конфигурацията на стъклената площ, която трябва да се почисти. Тези чистачки са оборудвани с електрически двигатели ME-241.

В схемата за превключване на чистачките на автомобил BA3-2103 е добавен превключвател в помпата за миене на предното стъкло (вижте Фиг. 336, b).

Чистачката се състои от електродвигател, лостов механизъм, четки с лостове и е монтиран под капака в кутията за всмукване на въздух (фиг. 331). Силата на притискане на четките към стъклото е 400-500 gf, а честотата на люлеене на лостовете на четките е в диапазона 50-70 двойни удара в минута. Осите на лостовете на четките се въртят в металокерамични втулки, импрегнирани с масло и не изискват смазване по време на работа.

Електрически двигател ME-241

(Фиг. 332) - постоянен токвъзбудени от постоянни магнити. Червячна скоростна кутия е комбинирана в едно устройство с електрически двигател.

Ориз. 330. Електрическата верига на релето PC528 за включване на звукови сигнали на автомобил BA3-2103

Ориз. 331. Обща формадвигател на чистачките на предното стъкло, монтиран на превозното средство: .1 - електродвигател; 2 - капак на скоростната кутия; 3 - щепсел

Ориз. 333. Електродвигател ME-241A: 1 - капак; 2 - панел; 3 - тласкач на превключвателя; 4 - контактен диск на превключвателя; 5 - гърбица; 6 - зъбен редуктор; 7 - корпус на скоростната кутия; 8 - ос; 9 - манивела; 10 - арматурен вал; 11 - опорен лагер; 12 - тяло; 13 - намотка на статора; 14 - полюс на статора; 15 - котва; 16 - четкодържач; 11 - филцов пръстен; 18 - втулка; 19 - упорна шайба; 20 - съединителен винт

Електрическият двигател има щампован стоманен корпус 16, вътре в който с пружинни държачи са закрепени два постоянни магнита 11, образуващи заедно с корпуса статор. В жлебовете на сърцевината на котвата, сглобена от стоманени плочи, се полага вълнова намотка, чиито изводи на секциите са запоени към колекторните медни плочи.

Валът на арматурата 12 се върти в две металокерамични втулки 15. Около втулките са поставени филцови пръстени 13, импрегнирани с масло. Следователно, по време на работа, лагерите на арматурния вал не изискват смазване. Аксиалната сила, действаща върху вала на арматурата от червячната предавка, се възприема от текстолитовата шайба 14, срещу която лежи задният край на вала. Предният край на вала се притиска от опорен лагер 6 с пружина.

Тялото на електродвигателя е затворено от капак 4, който е и картера на скоростната кутия. От вътрешната страна към капака е занитен пластмасов държач за четки 9 с две графитни четки, а в корпуса на скоростната кутия има пластмасова червячна предавка 3 с гърбица 8. Зъбното колело е притиснато към оста 5. Другият край на оста има конична назъбена повърхност, върху която се поставя манивелата и се закрепва с гайка. Оста се върти в металокерамична втулка, пресована в капака.

Между предавката и картера са монтирани стоманени и текстолитни шайби. Отвън оста е уплътнена с гумен пръстен, след това са разположени текстолитна шайба и стоманена еластична гофрирана шайба. След това се монтират водоотклоняващият пръстен и фиксиращият пръстен. Съотношението на редуктора е 51:1.

Ориз. 334. Електрическата верига на електродвигателя ME-241A: 1 - котва; 2 - шунтова намотка на намотката на статора; 3 - спирачна намотка на намотката на статора; 4 - серийна намотка на намотката на статора; 5 - превключвател на електродвигателя Цветно обозначение на проводниците: G - син; GB - синьо с бели ивици; MS - син с черни ивици; 3 - зелено; К - червено

Картерът е затворен с пластмасов панел 2 и капак 1. Панелът съдържа контактни стълбове, към които са запоени проводници и е закрепена пружинна плоча 7 с превключващи контакти, които спират двигателя, когато четките са в долно положение. Контактите на пружинната плоча се притискат към долната стойка (на фигурата), свързана към източника на захранване. Когато издатината на гърбицата на зъбното колело е срещу плочата, тя я изтръгва от долния багажник и го притиска към горния багажник, свързан със земята.

Електрическият двигател ME-241A (фиг. 333) има електромагнитно смесено възбуждане.

Тялото 12 на електродвигателя е изработено от стоманена тръба. Вътре в него са закрепени с винтове два стоманени стълба 14 с намотки 13 на статора. Една (последователна) намотка 4 (фиг. 334) е свързана последователно с намотката на котвата, а другата (шунт) 2 е успоредна на нея. Освен това има още една намотка - спирачка 3, поставена заедно със серийната намотка на един полюс. Той се активира само при изключен двигател, създава магнитен поток, насочен срещу потока на серийната бобина и по този начин осигурява бързо спиране на арматурата.

Жлебовете на арматурата са спирални, а колекторът е разположен отстрани на задния капак. Аксиалното движение на вала 10 (виж фиг. 333) на арматурата се елиминира с помощта на найлонов опорен лагер 11 с пружина. Червячната предавка е двупосочна, а предавателното отношение е 34:1.

Манивела 9 е занитван към оста на зъбното колело 8, а въртящият момент от зъбното колело към оста се предава през щампована стоманена гърбица 5.

Между зъбното колело и картера е монтирана една стоманена шайба, а между картера и манивелата са поставени една текстолитна, две стоманени и гофрирана стоманена шайба.

Превключвателят на електродвигателя се състои от тласкач 3 с контактен диск 4 и два контакта, занитени към панела 2. Контактният диск се притиска към контактите с пружина и ги затваря. Когато гърбица 5 натисне тласкача, контактният диск се отдалечава и отваря контактите.

Релето на чистачките (Фиг. 335) се използва за получаване на периодична работа на чистачките. Намира се под арматурното табло от лявата страна.

Релето има еластичен пластмасов корпус и гетинаксова основа, към която е занитена сърцевина 3 с намотка и електромагнитно хомут 4. Пластмасова опора с две двойки неподвижни контакти е прикрепена към ярема от едната страна с винт, а от другата страна на ярема се люлее арматура 2. Тоководещата арматурна плоча затваря горната или долната двойка контакти. Пружината издърпва арматурата от сърцевината и следователно горната двойка контакти е нормално затворена, а долната е нормално отворена.

Ориз. 335. Електрическа схема на реле RS514 Обозначение на цвета на проводниците: G - син; GB - синьо с бели ивици; Zh - жълто; К - червено

На основата е фиксиран и прекъсвач 1, който има биметална плоча с намотка от нихромова тел. Под основата е монтиран резистор 5, предназначен да намали искренето между контактите на прекъсвача.