Skzi ks1 и ks2 разлика. Изисквания към средствата за електронен подпис и сертифициращ център - Российская газета

Изискванията за информационна сигурност при проектирането на информационни системи посочват характеристиките, които характеризират използваните средства за защита на информацията. Те се определят от различни актове на регулаторите в областта на предоставянето информационна сигурност, по-специално - FSTEC и FSB на Русия. Какви класове за сигурност има, видове и видове инструменти за защита, както и къде да научите повече за това, е отразено в статията.

Въведение

Днес въпросите за осигуряване на информационна сигурност са обект на голямо внимание, тъй като технологиите, въведени навсякъде без информационна сигурност, се превръщат в източник на нови сериозни проблеми.

ФСБ на Русия съобщава за сериозността на ситуацията: размерът на щетите, причинени от киберпрестъпниците за няколко години по света, варира от 300 милиарда долара до 1 трилион долара. Според информацията, предоставена от главния прокурор на Руската федерация, само през първата половина на 2017 г. в Русия броят на престъпленията в областта на висока технологиясе увеличи шест пъти, общият размер на щетите надхвърли $ 18 млн. Увеличение на целенасочените атаки в индустриалния сектор през 2017 г. беше отбелязано по целия свят. По-специално в Русия увеличението на броя на атаките в сравнение с 2016 г. е 22%.

Информационните технологии започнаха да се използват като оръжие за военно-политически, терористични цели, за намеса във вътрешните работи на суверенни държави, както и за извършване на други престъпления. Руската федерация е за създаването на международна система за информационна сигурност.

На територията Руска федерацияСобствениците на информация и операторите на информационни системи са длъжни да блокират опитите за неоторизиран достъп до информация, както и да наблюдават текущо състоянието на сигурността на ИТ инфраструктурата. В същото време защитата на информацията се осигурява чрез приемането на различни мерки, включително технически.

Инструментите за информационна сигурност или средствата за информационна сигурност гарантират защитата на информацията в информационните системи, които по същество са комбинация от информация, съхранявана в бази данни, информационни технологии, които осигуряват нейната обработка и технически средства.

Съвременните информационни системи се характеризират с използването на различни хардуерни и софтуерни платформи, териториалното разпределение на компонентите, както и взаимодействието с отворени мрежипредаване на данни.

Как да защитим информацията в такива условия? Съответните изисквания се правят от упълномощени органи, по-специално FSTEC и FSB на Русия. В рамките на статията ще се опитаме да отразим основните подходи към класификацията на съоръженията за информационна сигурност, като вземем предвид изискванията на тези регулатори. Други начини за описание на класификацията на съоръженията за информационна сигурност, отразени в регулаторните документи на руските ведомства, както и на чуждестранни организации и агенции, са извън обхвата на тази статия и не се разглеждат допълнително.

Статията може да бъде полезна за начинаещи в областта на информационната сигурност като източник на структурирана информация за методите за класифициране на информацията за информационна сигурност въз основа на изискванията на FSTEC на Русия (в по-голяма степен) и накратко на FSB на Русия .

Структурата, която определя процедурата и координира действията за предоставяне на некриптографски методи за информационна сигурност, е FSTEC на Русия (бивша Държавна техническа комисия към президента на Руската федерация, Държавна техническа комисия).

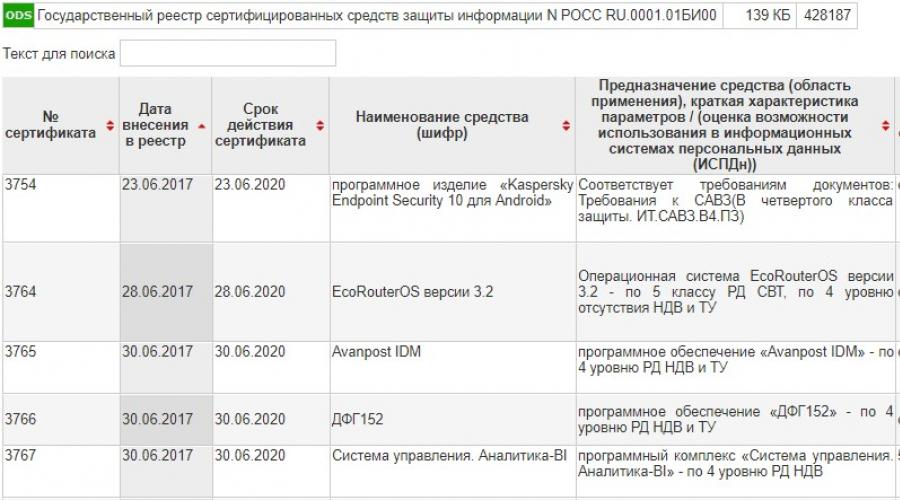

Ако читателят трябваше да види Държавния регистър на сертифицираните средства за информационна сигурност, който се формира от FSTEC на Русия, тогава той със сигурност обърна внимание на присъствието в описателната част на целта на съоръжението за информационна сигурност на такива фрази като „клас RD SVT”, „ниво на липса на NDV” и др. (Фигура 1) .

Фигура 1. Фрагмент от регистъра на сертифицираните съоръжения за информационна сигурност

Класификация на криптографските средства за защита на информацията

FSB на Русия определя следните класове криптографски средства за защита на информацията: KS1, KS2, KS3, KB и KA.

Основните характеристики на SZI клас KS1 включват способността им да издържат на атаки, извършвани извън контролираната зона. Това означава, че създаването на методи за атака, тяхната подготовка и внедряване се извършва без участието на специалисти в разработването и анализа на криптографските средства за защита на информацията. Предполага се, че информацията за системата, в която се използват тези инструменти за информационна сигурност, може да бъде получена от отворени източници.

Ако криптографската IPS може да издържи на атаки, блокирани с помощта на клас CS1, както и извършени в контролирана зона, тогава такава IPS съответства на клас CS2. В същото време се предполага, например, че по време на подготовката на атака може да стане достъпна информация за физически мерки за защита на информационните системи, осигуряване на контролирана зона и др.

Ако е възможно да се устои на атаки с физически достъп до средства Информатикас инсталирана криптографска информационна защита означава, че тези средства отговарят на клас KS3.

Ако системата за криптографска информационна сигурност устои на атаки, чието създаване включваше специалисти в разработването и анализа на тези инструменти, включително изследователски центрове, беше възможно да се проведат лабораторни изследвания на средствата за защита, тогава говорим сиза съответствие с HF клас.

Ако специалисти в областта на използването на NDV на системата софтуер, съответната проектна документация е била налична и е имало достъп до всички хардуерни компоненти на криптографските съоръжения за информационна сигурност, тогава защита срещу такива атаки може да бъде осигурена с помощта на клас KA.

Класификация на средствата за защита на електронния подпис

съоръжения електронен подписв зависимост от способността да издържат на атаки, обичайно е да се сравнява със следните класове: KS1, KS2, KS3, KV1, KV2 и KA1. Тази класификация е подобна на тази, обсъдена по-горе във връзка с криптографски IPS.

заключения

Статията разглежда някои методи за класифициране на информационната сигурност в Русия, които се основават на регулаторната рамка на регулаторите в областта на защитата на информацията. Разгледаните варианти за класификация не са изчерпателни. Въпреки това се надяваме, че представената обобщена информация ще позволи на начинаещ специалист в областта на информационната сигурност да се ориентира бързо.

В съответствие с част 5 от член 8 от Федералния закон от 6 април 2011 г. N 63-FZ „За електронния подпис“ 1 поръчкаодобрявам:

Изисквания към средствата за електронен подпис (Приложение N 1);

Изисквания към средствата на удостоверителен център (Приложение № 2).

Режисьор А. Бортников

1 Сборник на законодателството на Руската федерация, 2011 г., N 15, чл. 2036; № 27, чл. 3880.

Изисквания към средствата за електронен подпис

3) ES ключ - уникална последователност от знаци, предназначени за създаване на ES;

4) ES ключ за проверка - уникална последователност от знаци, уникално свързани с ES ключа и предназначени за ES удостоверяване (наричано по-нататък ES проверка);

5) ES инструменти - криптиращи (криптографски) инструменти, използвани за реализиране на поне една от следните функции - създаване на ES, проверка на ES, създаване на ES ключ и ключ за проверка на ES;

6) Сертификат за ключ за проверка на ES - електронен документили хартиен документ, издаден от УО или упълномощен представител на УО и потвърждаващ, че ключът за потвърждение на ES принадлежи на собственика на сертификата за ключ за потвърждение на ES.

3. Тези изисквания установяват структурата и съдържанието на изискванията за ES инструменти.

4. Тези Изисквания са предназначени за клиенти и разработчици на разработените (модернизирани) ES инструменти при взаимодействието им помежду си, с организации, извършващи криптографски, инженерно-криптографски и специални изследвания на ES инструменти, Федералната служба за сигурност на Русия, която потвърждава съответствие на ES инструментите с тези Изисквания.

5. Настоящите изисквания се прилагат за инструменти на ЕС, предназначени за използване на територията на Руската федерация, в институции на Руската федерация в чужбина и в отделни подразделения, разположени в чужбина юридически лицаобразувани в съответствие със законодателството на Руската федерация.

6. EP инструментите по отношение на тяхното разработване, производство, продажба и експлоатация са предмет на изисквания, определени от Наредбата за разработване, производство, продажба и експлоатация на криптиращи (криптографски) инструменти за информационна сигурност (Наредба PKZ-2005), одобрена със заповед на Федералната служба за сигурност на Русия от 9 февруари 2005 г. № 66 1 (изменен със заповед на Федералната служба за сигурност на Русия № 173 2 от 12 април 2010 г.) за криптиращи (криптографски) средства за защита на информация с ограничен достъп които не съдържат информация, представляваща държавна тайна.

7. Изискванията към технологиите за създаване (формиране) и проверка на ES с помощта на инструмента ES са посочени в тактико-техническото задание или техническото задание за провеждане на експериментална конструкторска работа или неразделна част от развойната работа за разработката ( модернизация) на ES инструмента (наричан по-нататък ТЗ за разработване (модернизация) на ES средства).

II. Изисквания към ЕП инструменти

8. Когато създавате ES, ES инструментите трябва:

Покажете на лицето, подписващо електронния документ, съдържанието на информацията, която подписва3;

- създаване на ES само след като подписващият електронния документ потвърди операцията за създаване на ES3;

- недвусмислено показват, че ЕС се създава 3 .

9. При проверка на ES инструментите на ES трябва:

Показване на съдържанието на електронен документ, подписан от ES 3 ;

- показва информация за извършване на промени в подписания ES електронен документ 3 ;

- посочете лицето, използващо ES ключа, на който са подписани електронни документи 3 .

10. Изискванията на параграфи 8 и 9 от настоящите Изисквания не се прилагат за ES инструменти, използвани за автоматично създаванеи (или) автоматична проверка на ES в информационната система.

11. ES инструментът трябва да издържа на заплахи, които са целеви действия, използващи хардуер и (или) софтуерни инструментис цел нарушаване на сигурността на защитената с електронния подпис информация или с цел създаване на условия за това (наричано по-нататък атаката).

12. В зависимост от способността да се противопоставят на атаките средствата за ES се разделят на класове 4 .

13. ES клас KS1 означава устойчивост на атаки, при създаване на методи, подготовка и провеждане на които се използват следните характеристики:

13.1. Самостоятелно прилагане на създаване на методи за атаки, подготовка и провеждане на атаки.

13.2. Действия на различни етапи жизнен цикълсредства на EP 5 .

13.3. Извършване на нападение само извън пространството, в което се извършва контрол върху престоя и действията на лица и (или) превозни средства (наричано по-нататък контролирана зона 6).

13.4. Извършване на следните атаки на етапите на разработване, производство, съхранение, транспортиране на ES инструменти и етапа на въвеждане в експлоатация на ES инструменти (работи по въвеждане в експлоатация):

Извършване на неразрешени промени в инструмента ES и (или) в компонентите на SF, включително с използването на злонамерени програми;

- извършване на неоторизирани промени в документацията за инструмента ES и компонентите на SF.

13.5. Извършване на атаки срещу следните обекти:

Документация за инструмента ES и за компонентите на SF;

- информация за ключ, удостоверяване и парола на инструмента ES;

- ES инструмент и неговите софтуерни и хардуерни компоненти;

- хардуер, включен в SF, включително микросхеми със записан BIOS микрокод, който инициализира тези инструменти (наричани по-долу хардуерни компоненти на SF);

- софтуерни компоненти SF;

- помещения, в които има набор от софтуер и технически елементисистеми за обработка на данни, способни да функционират самостоятелно или като част от други системи (наричани по-нататък - SVT), върху които са внедрени съоръжения за ES и SF;

- други обекти на атаки, които, ако е необходимо, са посочени в ТЗ за разработване (модернизиране) на инструмента ES, като се вземат предвид информационните технологии, използвани в информационната система, хардуер (наричан по-долу AS) и софтуер ( наричан по-долу SW).

13.6. Получаване на следната информация:

Обща информация за информационната система, в която се използва инструментът на ЕС (предназначение, състав, оператор, обекти, в които се намират ресурсите на информационната система);

- информация относно информационни технологии, бази данни, АС, софтуер, използван в информационната система заедно с инструмента ES;

- информация за мерките за физическа защита на обектите, в които се намират средствата за ЕС;

- информация за мерките за осигуряване на контролираната зона на обектите на информационната система, в които се използва инструментът ES;

- информация за мерките за ограничаване на достъпа до помещенията, в които се намира компютърното оборудване, върху което са внедрени средствата за ЕС и ОФ;

- съдържанието на свободно достъпната документация за хардуерните и програмните компоненти на средствата за ЕС и СБ;

- обща информация за защитената информация, използвана по време на работа на ES инструмента;

- информация за комуникационните линии, по които се предава защитената от ЕС информация;

- информация за всички нарушения на правилата за работа със средствата за ES и SF, които се появяват в комуникационни канали, които не са защитени от неоторизиран достъп до информация чрез организационни и технически мерки;

- информация за всички проявени в комуникационните канали, които не са защитени от UA до информация чрез организационни и технически мерки, неизправности и откази на хардуерните компоненти на средствата ES и SF;

- информация, получена в резултат на анализа на всякакви сигнали от апаратните компоненти на средствата ES и SF, които могат да бъдат прихванати от нарушителя.

13.7. Употреба:

Свободно достъпни или използвани извън контролираната зона АС и софтуер, включително хардуерни и софтуерни компоненти на ЕС и СБ;

13.8. Използване като средство за прехвърляне от субекта към обекта (от обекта към субекта) на атаката на действия, извършени по време на подготовката и (или) провеждането на атаката (наричан по-нататък канал за атака):

Комуникационни канали, които не са защитени от неоторизиран достъп до информация чрез организационни и технически мерки (както извън контролираната зона, така и в нея), през които се предава информация, защитена от ES;

- канали за разпространение на сигнали, съпътстващи работата на средствата ES и SF.

13.9. Осъществяване на атака от информационни и телекомуникационни мрежи, достъпът до които не е ограничен до определен кръг лица.

13.10. Използването на АС и софтуер от състава на средствата на информационната система, използвани на местата на работа на инструмента ES (наричани по-долу стандартни средства) и разположени извън контролираната зона.

14. ES клас KS2 означава устойчивост на атаки, при създаването на методи, подготовката и изпълнението на които се използват възможностите, изброени в точки 13.1 - 13.10 от тези Изисквания, и следните допълнителни характеристики:

14.1. Извършване на атака както извън границите, така и в рамките на контролираната зона.

14.2. Използване редовни средстваограничени от мерките, въведени в информационната система, в която се използва инструментът на ЕС и насочени към предотвратяване и потискане на неразрешени действия.

15. ES клас KS3 означава устойчивост на атаки, при създаването на методи, подготовката и изпълнението на които се използват възможностите, изброени в точки 13.1 - 13.10, 14.1, 14.2 от тези изисквания, и следните допълнителни функции:

15.1. Достъп до SVT, на който са внедрени средствата на ES и SF.

15.2. Възможност за разполагане на хардуерните компоненти на ES и SF инструмента в размер, зависещ от мерките, насочени към предотвратяване и потискане на неоторизирани действия, внедрени в информационната система, в която се използва ES инструментът.

16. KV1 клас ES означава устойчивост на атаки, при създаване на методи, подготовка и изпълнение на които се използват възможностите, изброени в точки 13.1 - 13.10, 14.1, 14.2, 15.1, 15.2 от тези изисквания, и следните допълнителни функции:

16.1. Създаване на методи за атаки, подготовка и изпълнение на атаки с участието на специалисти с опит в разработването и анализа на ES инструменти, включително специалисти в областта на анализа на сигнали, съпътстващи работата на ES и SF инструменти.

16.2. Провеждане на лабораторни изследвания на използваното ЕС средство извън контролираната зона, доколкото това зависи от мерките за предотвратяване и пресичане на нерегламентирани действия, въведени в информационната система, в която се използва ЕС средството.

17. KV2 клас ES означава устойчивост на атаки, при създаването на методи, подготовката и изпълнението на които се използват възможностите, изброени в точки 13.1 - 13.10, 14.1, 14.2, 15.1, 15.2, 16.1, 16.2 от тези Изисквания, и следните допълнителни функции :

17.1. Създаване на методи за атаки, подготовка и изпълнение на атаки с участието на специалисти с опит в разработването и анализа на ES инструменти, включително специалисти в областта на използването на възможности на приложен софтуер за реализиране на атаки, които не са описани в документацията на приложния софтуер.

17.2. Организация на работата по създаването на методи и средства за атаки в изследователски центрове, специализирани в разработването и анализа на инструменти за ES и SF.

17.3. Възможността изходните текстове на приложния софтуер да бъдат включени в SF.

18. Средствата от EP клас KA1 устояват на атаки, при създаване на методи, подготовката и изпълнението на които се използват възможностите, изброени в точки 13.1 - 13.10, 14.1, 14.2, 15.1, 15.2, 16.1, 16.2, 17.1 - 17.3 от тези Изисквания, и следните допълнителни функции:

18.1. Създаване на методи за атаки, подготовка и изпълнение на атаки с участието на специалисти с опит в разработването и анализа на ES инструменти, включително специалисти в областта на използването на възможностите на системния софтуер за реализиране на атаки, които не са описани в документацията за системен софтуер. .

18.2. Възможност за разполагане на цялата документация за хардуерни и софтуерни компоненти на SF.

18.3. Възможност за разполагане на всички хардуерни компоненти на EP и SF.

19. Ако ES инструментът изпълнява функцията за проверка на ES на електронен документ с помощта на сертификата за ключ за проверка на ES, това изпълнение трябва да изключва възможността за проверка на ES на електронен документ без проверка на ES в сертификата за ключ за проверка на ES или без положителен резултат от ES проверка в сертификата за ключ за ES проверка.

20. При разработването на инструменти за ES трябва да се използват криптографски алгоритми, одобрени като държавни стандарти или имащи положително становище от ФСБ на Русия въз основа на резултатите от техните експертни криптографски изследвания 7.

21. Инженерната криптографска защита на инструмента ES трябва да изключва събития, водещи до възможността за успешни атаки при условия възможни неизправностиили неуспехи хардуерен компонентсредства на ES или хардуерен компонент на SVT, върху който е внедрен софтуерът на ES.

22. В инструмента за ЕС трябва да бъдат внедрени само алгоритмите за функциониране на инструмента за ЕС, посочени в Заданието за разработване (модернизиране) на инструмента за ЕС.

23. Софтуерният компонент на ES инструмента (ако има софтуерен компонент на ES инструмента) трябва да отговаря на следните изисквания:

Обектният (зареждащ) код на софтуерния компонент на инструмента ES трябва да съответства на неговия изходен текст;

- в софтуерния компонент на ES инструмента при внедряването трябва да се използват само функциите на софтуерната среда, описани в документацията, в която работи ES инструментът;

- в изходните текстове на софтуерния компонент на ES инструмента не трябва да има възможности, които позволяват модифициране или изкривяване на алгоритъма на ES инструмента в процеса на използването му, модифициране или изкривяване на информация или контролни потоци и процеси, свързани с операцията на ES инструмента и получаване на достъп до нарушителите на информацията, съхранявана в отворена форма, ключ, идентификация и (или) удостоверяваща информация на ES инструмента;

- стойностите на входните и вътрешните параметри, както и стойностите на параметрите на настройките на софтуерния компонент на инструмента ES не трябва да оказват неблагоприятно влияние върху неговата работа.

24. В случай на планиране на разполагането на съоръжения за ЕС в помещения, където има речева акустична и визуална информация, съдържаща информация, представляваща държавна тайна, и (или) инсталирани високоговорители и системи за приемане, предаване, обработка, съхраняване и показване на информация, съдържаща информация представляващи държавна тайна, АС чуждестранно производство, които са част от средствата за ЕС, трябва да бъдат подложени на проверки за идентифициране на устройства, предназначени за тайно получаване на информация.

В случай на планиране на разполагането на съоръжения за ЕС в помещения, в които няма речева акустична и визуална информация, съдържаща информация, представляваща държавна тайна, и няма АС и системи за приемане, предаване, обработка, съхранение и показване на информация, съдържаща информация, представляваща държавна тайна. са инсталирани:

Решението за извършване на проверки на АЕЦ чуждестранно производство, които са част от оборудването на ЕС от класове KS1, KS2, KS3, KB1 и KB2, се взема от организацията, която осигурява експлоатацията на това оборудване на ЕС;

- проверките на АС чуждестранно производство, които са част от средствата от ES клас KA1, се извършват безотказно.

25. ES инструментът трябва да удостоверява субектите на достъп (лица, процеси) до този инструмент, докато:

При достъп до ES инструмента, удостоверяването на субекта на достъп трябва да се извърши преди изпълнението на първия функционален модул на ES инструмента;

- механизмите за автентификация следва да блокират достъпа на тези субекти до функциите на ES инструмента в случай на отрицателен резултат от автентификацията.

26. ES инструментът трябва да удостоверява лицата, предоставящи локален достъп до ES инструмента.

27. Необходимостта от ES инструмента за удостоверяване на процеси, които осигуряват локален или отдалечен (мрежов) достъп до ES инструмента, е посочена в ТЗ за разработване (модернизиране) на ES инструмента.

28. За всеки механизъм за удостоверяване, включен в инструмента ES, трябва да бъде внедрен механизъм за ограничаване на броя на последователните опити за удостоверяване на един субект на достъп, чийто брой не трябва да надвишава 10. Ако броят на последователните опити за удостоверяване на един субект на достъп надвишава установената гранична стойност, достъпът на този субект до ЕС трябва да бъде блокиран за периода от време, посочен в ТЗ за разработване (модернизиране) на средствата за ЕС.

29. В ES инструмента трябва да бъде внедрен механизъм (процедура) за наблюдение на целостта на ES инструмента и SF.

Контролът на целостта може да се извърши:

В началото на работа с инструмента ES преди прехода на SVT, в който е внедрен инструментът ES, в работно състояние(например преди зареждане на операционната система CBT);

- в хода на рутинни проверки на оборудването на ЕС на местата на експлоатация (регулаторен контрол);

- В автоматичен режимпри работа на ЕС съоръжението (динамично управление).

Контролът на целостта трябва да се извърши в началото на работа с инструмента ES.

Механизмът за рутинен контрол на целостта трябва да бъде част от инструментите на ЕС.

30. За ES инструменти от класове KS1 и KS2 необходимостта от представяне на изисквания за контрол на достъпа и почистване на паметта, както и тяхното съдържание, е посочено в ТЗ за разработване (модернизиране) на ES инструменти.

31. Съставът на ES от класове KS3, KB1, KB2 и KA1 или SF трябва да включва компоненти, които осигуряват:

Управление на достъпа на субекти до различни компоненти и (или) целеви функции на ES и SF средства въз основа на параметри, зададен от администратораили производителя на ES инструмента (изискванията за посочения компонент се определят и обосновават от организацията, провеждаща изследване на ES инструмента, за да се оцени съответствието на ES инструмента с тези Изисквания);

- изчистване на RAM и външната памет, използвани от инструмента ES за съхраняване на защитена информация при освобождаване (преразпределение) на паметта чрез запис на маскираща информация (произволна или псевдослучайна последователност от знаци) в паметта.

32. Съставът на средствата за ES от класове KV2 и KA1 или SF трябва да включва компоненти, които осигуряват спешно изтриване на защитена информация с ограничен достъп. Изискванията за внедряване и надеждност на изтриването са посочени в ТЗ за разработване (модернизиране) на инструмента ES.

33. За ES инструменти от класове KS1 и KS2, необходимостта от представяне на изисквания за регистриране на събития и тяхното съдържание са посочени в ТЗ за разработване (модернизиране) на ES инструменти.

34. Съставът на средствата за ЕС от класове KSZ, KV1, KB2 и KA1 трябва да включва модул, който записва в електронния дневник събития в инструментите за ЕС и СФ, свързани с изпълнението на средствата за ЕС на техните целеви функции.

Изискванията към посочения модул и списъка на регистрираните събития се определят и обосновават от организацията, извършваща изследването на ES инструмента, за да оцени съответствието на ES инструмента с тези Изисквания.

35. Регистърът на събитията следва да бъде достъпен само за лица, посочени от оператора на информационната система, в която се използва инструментът на ЕС, или упълномощени от него лица. В този случай регистърът на събитията трябва да бъде достъпен само за преглед на записи и за преместване на съдържанието на регистъра на събитията на архивен носител.

36. Срокът на валидност на ключа за проверка на ЕС не трябва да надвишава срока на валидност на ключа за ЕС с повече от 15 години.

37. Изискванията към механизма за наблюдение на периода на използване на ES ключа, блокиращ работата на ES инструмента в случай на опит за използване на ключа по-дълъг от определения период, се определят от разработчика на ES инструмента и оправдано от организацията, провеждаща проучване на ES инструмента, за да оцени съответствието на ES инструмента с тези Изисквания.

38. Криптографските протоколи, които осигуряват операции с ключова информация на ES инструмента, трябва да бъдат внедрени директно в ES инструмента.

39. Проучванията на ES инструменти, за да се оцени съответствието на ES инструментите с тези Изисквания, трябва да се извършват, като се използват числените стойности на параметрите и характеристиките на защитните механизми, внедрени в ES инструментите и хардуерните и софтуерните компоненти на SF 8, разработен от ФСБ на Русия.

1 Регистриран от Министерството на правосъдието на Руската федерация на 3 март 2005 г., регистрационен номер 6382.

3 Реализира се, наред с другото, с помощта на хардуерни и софтуерни средства, заедно с които ES инструментите функционират нормално и които могат да повлияят на изпълнението на изискванията за ES инструменти, които заедно представляват среда за работа на ES инструменти (наричани по-долу - SF). ).

4 Необходимият клас на разработения (модернизиран) ES инструмент се определя от клиента (разработчика) на ES инструмента чрез определяне на възможностите за създаване на методи за атака, подготовка и провеждане на атаки въз основа на клаузи 13 - 18 от тези Изисквания и е посочен в T3 за разработване (надграждане) на инструмента ES.

5 Етапите на жизнения цикъл на ES инструмент включват разработването (модернизирането) на тези инструменти, тяхното производство, съхранение, транспортиране, въвеждане в експлоатация (пускане в експлоатация), експлоатация.

6 Границите на контролираната зона могат да бъдат: периметърът на защитената територия на предприятието (институцията), ограждащите конструкции на защитената сграда, защитената част на сградата, разпределените помещения.

7 Параграф 25 от параграф 9 от Правилника за Федералната служба за сигурност на Руската федерация, одобрен с указ на президента на Руската федерация от 11 август 2003 г. № 960 (Sobraniye Zakonodatelstva Rossiyskoy Federatsii, 2003, № 33, чл. , 3254; 2004, № 28, член 2883; 2005, № 36, член 3665; № 49, член 5200; 2006, № 25, член 2699; № 31 (част I), член 3463; 2007 , № 1 (част I), чл. 205; № 49, т. 6133; № 53, т. 6554; 2008 г., № 36, т. 4087; № 43, т. 4921; № 47, т. 5431; 2010 г. , № 17, т. 2054; № 20, 2435; 2011 г., № 2, член 267; № 9, член 1222) (наричан по-нататък Правилника за ФСБ на Русия).

8 Параграф 47 от параграф 9 от Правилника на ФСБ на Русия.

Приложение No2

Изисквания към инструментите на сертифициращия орган

I. Общи положения

1. Настоящите изисквания са разработени в съответствие с Федералния закон от 6 април 2011 г. N 63-FZ „За електронния подпис“ (наричан по-долу Федералният закон).

2. Тези изисквания използват следните основни понятия, определени в член 2 от Федералния закон:

1) електронен подпис (наричан по-долу - ES) - информация в електронна форма, която е прикрепена към друга информация в електронна форма (подписана информация) или по друг начин е свързана с такава информация и която се използва за идентифициране на лицето, подписващо информацията;

3) ES инструменти - криптиращи (криптографски) инструменти, използвани за реализиране на поне една от следните функции - създаване на ES, проверка на ES, създаване на ES ключ и ключ за проверка на ES;

4) ES ключ - уникална последователност от знаци, предназначени за създаване на ES;

5) ключ за проверка на ES - уникална последователност от знаци, уникално свързана с ключа на ES и предназначена за удостоверяване на ES (наричана по-нататък проверка на ES);

6) Сертификат за ключ за проверка на ЕС - електронен документ или документ на хартиен носител, издаден от УО или упълномощен представител на УО и потвърждаващ, че ключът за проверка на ЕС принадлежи на собственика на сертификата за ключ за проверка на ЕС;

7) квалифициран сертификат за ключ за проверка на ES (наричан по-нататък квалифициран сертификат) - сертификат за ключ за проверка на ES, издаден от акредитиран УО или упълномощен представител на акредитиран УО или федерален изпълнителен орган, упълномощен в областта на използването на ES (по-нататък наричан упълномощен федерален орган);

8) собственикът на сертификата за ключ за проверка на ES - лице, на което по реда, установен от Федералния закон, е издаден сертификат за ключ за проверка на ES;

9) акредитация на СО - признаване от упълномощения федерален орган на съответствието на СО с изискванията на федералния закон;

10) средства за СО - хардуер и (или) софтуер, използвани за изпълнение на функциите на СО;

11) участници в електронно взаимодействие - държавни органи, органи на местното самоуправление, организации, както и граждани, които обменят информация в електронна форма.

3. Тези Изисквания установяват структурата и съдържанието на изискванията за CA инструменти.

4. Тези Изисквания са предназначени за клиенти и разработчици на CA инструменти, които се разработват (модернизират) в тяхното взаимодействие помежду си, с организации, извършващи криптографски, инженерно-криптографски и специални изследвания на CA инструменти, Федералната служба за сигурност на Русия, която потвърждава съответствие на CA инструментите с тези Изисквания.

5. Настоящите Изисквания се прилагат за средства на CA, предназначени за използване на територията на Руската федерация.

6. Средствата на CA по отношение на тяхното разработване, производство, продажба и експлоатация са предмет на изисквания, определени от Правилника за разработване, производство, продажба и експлоатация на криптиращи (криптографски) средства за информационна сигурност (Наредба PKZ-2005), одобрен от заповед на Федералната служба за сигурност на Русия от 9 февруари 2005 г. № 66 1 (изменена със Заповед № 173 2 на Федералната служба за сигурност на Русия от 12 април 2010 г.), за криптиращи (криптографски) средства за защита на информация ( наричан по-долу CIPF) с ограничен достъп, който не съдържа информация, представляваща държавна тайна.

II. Изисквания към фондовете на CA

7. Инструментите на CA трябва да противодействат на заплахи, които са целенасочени действия с използване на хардуерни и (или) софтуерни инструменти за нарушаване на инженерната, техническата и криптографската сигурност на инструментите на CA или за създаване на условия за това (наричано по-нататък атака).

8. В зависимост от способността да издържат на атаки, CA инструментите се разделят на класове 3 .

9. Инструментите от CA клас KS1 устояват на атаки, при създаването на методи, подготовката и изпълнението на които се използват следните функции:

9.1. Подготовка и провеждане на атаки извън пространството, в което се наблюдава престоят и действията на лица и (или) превозни средства (наричани по-долу контролирана зона).

9.2. Подготовка и провеждане на атаки без достъп до функционалностсофтуер и хардуер за взаимодействие с УО.

9.3. Самостоятелно прилагане на създаване на методи за атаки, подготовка и провеждане на атаки срещу следните обекти:

Документация за средства от КА;

- защитени електронни документи;

- информация за ключ, удостоверяване и парола;

- CA инструменти, техните софтуерни и хардуерни компоненти;

- данни, предавани по комуникационни канали;

- помещения, в които се намира хардуерът (наричан по-нататък АС), върху който са внедрени средствата на СА, както и други защитени ресурси на информационната система.

9.4. Въведение в етапите на разработване, производство, съхранение, транспортиране и пускане в експлоатация на CA инструменти:

Отрицателна функционалност в CA инструментите, включително използването на зловреден софтуер;

- неупълномощени промени в документацията за средства от КА.

9.5. Получаване на следната информация:

Обща информация за информационната система, в която се използват средствата на СА (предназначение, състав, обекти, в които се намират ресурсите на информационната система);

- информация за информационни технологии, бази данни, АС, софтуер (наричан по-нататък софтуер), използвани в информационната система заедно с инструменти на CA;

- информация за мерките за физическа защита на съоръженията, в които са разположени съоръженията на СО;

- информация за мерките за осигуряване на защитата на контролираната зона на обектите на информационната система, в които се използват инструменти на CA;

- информация за мерките за ограничаване на достъпа до помещенията, в които се намират съоръженията на CA;

- съдържание на свободно достъпна техническа документация за фондовете на СО;

- информация за защитена информация, използвана по време на работата на съоръженията на CA (видове защитена информация: служебна информация, информация за парола и удостоверяване, информация за конфигурация, информация за управление, информация в електронни дневници; Главна информацияотносно съдържанието на всеки вид защитена информация; характеристики за сигурност за всеки тип защитена информация);

- всички възможни данни, предавани в отворена форма чрез комуникационни канали, които не са защитени от неоторизиран достъп (наричани по-нататък UA) до информация чрез организационни и технически мерки;

- информация за комуникационните линии, по които се предава информацията, защитена със средствата на CA;

- информация за всички нарушения на правилата за работа на съоръженията на CA, които се появяват в комуникационни канали, които не са защитени от неоторизиран достъп до информация чрез организационни и технически мерки;

- информация за всички проявени в комуникационните канали, които не са защитени от неоторизиран достъп до информация чрез организационни и технически мерки, неизправности и повреди на съоръженията на CA;

- информация, получена в резултат на анализа на всякакви налични за прихващане сигнали от хардуерните компоненти на СА.

9.6. Употреба:

Свободно достъпни или извън контролираната зона на AS и софтуер, включително софтуерни и хардуерни компоненти на CA;

- специално проектирани АС и софтуер.

9.7. Използването като канали за атака на комуникационни канали, които не са защитени от неоторизиран достъп до информация чрез организационни и технически мерки (както извън контролираната зона, така и в нея), през които се предава информация, обработвана със средствата на CA.

10. Инструментите от CA клас KS2 устояват на атаки, при създаване на методи, подготовка и изпълнение на които се използват следните функции:

10.1. Възможностите, посочени в параграфи 9.3 - 9.7 от настоящите Изисквания.

10.2. Подготовка и изпълнение на атаки от контролираната зона.

10.3. Подготовка и изпълнение на атаки без използване на достъп до AS, на който са внедрени CA инструменти.

10.4. Използване на редовни инструменти на информационната система, които използват CA инструменти.

11. Инструментите на CA от класа KSZ устояват на атаки, при създаване на методи, подготовка и изпълнение на които се използват следните функции:

11.1. Възможностите, изброени в подпараграфи 10.1, 10.4 от тези Изисквания.

11.2. Подготовка и изпълнение на атаки извън контролираната зона с използване на достъп до функционалността на софтуерните и хардуерни средства за взаимодействие с УО въз основа на законното притежание на удостоверяваща информация или подготовка и изпълнение на атаки от контролираната зона с използване на достъп до АС на който са внедрени CA компонентите, с правата на лице, което не е член на групата лицаупълномощени да инсталират, конфигурират и работят с CA инструменти, конфигурират профила и параметрите на одитния журнал (функции на системния администратор), архивират, архивират и възстановяват информация след неизправности (функции на оператора), създават и отменят сертификати за ключове за проверка на ES (функции на администратор на сертифициране ), преглеждане и поддържане на регистрационния файл на одит (функции на администратор на одит) (наричан по-нататък група администратори на CA инструменти) на който и да е компонент на CA.

11.3. Притежаване на AS CA в размер в зависимост от предприетите мерки, насочени към предотвратяване и пресичане на неразрешени действия.

12. Съоръженията на CA клас KV1 устояват на атаки, при създаването на методи, подготовката и изпълнението на които се използват следните характеристики:

12.1. Възможностите, изброени в точки 11.1 - 11.3 от настоящите Изисквания.

12.2. Изпълнение на създаването на методи и подготовката на атаки с участието на специалисти с опит в разработването и анализа на CIPF CA (включително специалисти в областта на анализа на линейни предавателни сигнали и странични сигнали електромагнитно излъчванеи пикапи на CIPF UT).

12.3. Провеждане на лабораторни изследвания на средствата за СА, използвани извън контролираната зона, доколкото това зависи от предприетите мерки, насочени към предотвратяване и пресичане на неразрешени действия.

13. Съоръженията на CA клас KV2 устояват на атаки, при създаването на методи, подготовката и изпълнението на които се използват следните характеристики:

13.1. Възможностите, посочени в параграфи 12.1 - 12.3 от настоящите Изисквания.

13.2. Осъществяване на създаване на методи и подготовка на атаки с участието на специалисти в областта на използване за осъществяване на атаки на недекларирани възможности на приложен и системен софтуер.

13.3. Организиране на работата по създаването на методи и средства за атаки в изследователски центрове, специализирани в разработването и анализа на CA инструменти.

13.4. Притежаване на изходните текстове на приложния софтуер, използван в информационната система, в която се използват CA инструментите, и документацията, която е публично достояние.

14. Инструментите CA клас KA1 устояват на атаки, при създаването на методи, подготовката и изпълнението на които се използват следните функции:

14.1. Възможностите, изброени в точки 13.1 - 13.4 от настоящите Изисквания.

14.2. Прилагане на създаването на методи и подготовката на атаки с участието на изследователски центрове, специализирани в разработването и анализа на криптографската защита на информацията и в областта на използването на недекларирани възможности на приложен и системен софтуер за осъществяване на атаки.

14.3. Притежаване на цялата документация за хардуерните и софтуерни компоненти на УО.

14.4. Притежаване на всички хардуерни компоненти на CA.

15. Съоръженията на СО трябва да се експлоатират в съответствие с експлоатационната документация за съоръженията на СО. В експлоатационната документация за съоръженията на СА трябва да бъде посочен набор от организационни и технически мерки за осигуряване на безопасна работа на съоръженията на СА.

16. Класът на ES инструменти, използвани в CA инструменти, не трябва да бъде по-нисък от съответния клас CA инструменти. Класът ES инструменти, използвани в CA инструментите, трябва да бъде посочен в оперативната документация за CA инструментите.

Класът на CIPF, използван в CA инструментите, не трябва да бъде по-нисък от съответния клас на CA инструментите. Класът на защита на криптографската информация, използван в съоръженията на CA, трябва да бъде посочен в експлоатационната документация за съоръженията на CA.

17. Всяко изискване за CA съоръжения от всеки клас, различен от CA1, или се налага на CA съоръжения от следващия клас без промени (в този случай не е посочено в списъка с изисквания за CA съоръжения от следващия клас), или е затегнати (в този случай в списъка с изисквания за средствата на CA от следващия клас е дадена по-строга формулировка). Изискванията за съоръженията на CA от следващия клас могат да съдържат допълнителни изисквания, които не са включени в изискванията за съоръженията на CA от предишния клас.

18. Изисквания към софтуера на CA инструменти:

18.1. Изисквания за съоръжения CA клас KS1:

Софтуерът на инструментите на CA не трябва да съдържа инструменти, които позволяват модифициране или изкривяване на алгоритъма на работа на софтуерните инструменти и AS на CA.

18.2. Изисквания за CA клас KS2:

Приложният софтуер на CA и инструментите CIPF, използвани в CA, трябва да използва само документираните функции на системния софтуер.

18.3. Изисквания за съоръжения CA клас KS3:

Системният и приложният софтуер на инструментите на CA трябва да осигурява разграничаване на достъпа между системния администратор на инструментите на CA, сертифициращия администратор на инструментите на CA и лицата, на които системният администратор на инструментите на CA предоставя информация за идентифициране и удостоверяване и които не са администратор на сертифицирането на средствата на СО (наричани по-долу потребители на средствата на СО) до информацията, обработвана чрез СО, въз основа на правилата за контрол на достъпа, определени от системния администратор на СО;

- системният и приложният софтуер на средствата на CA трябва да съответства на 4-то ниво на контрол на липсата на недекларирани възможности;

- системният и приложният софтуер на инструментите на CA не трябва да съдържа известни уязвимости, публикувани в публични източници;

- структурата на системата и (или) приложния софтуер на средствата на CA трябва да включва механизъм, който осигурява почистването на RAM и външната памет, използвани за съхраняване на информация с ограничен достъп.

18.4. Изискванията за съоръженията на СА от клас KB1 съвпадат с изискванията за съоръженията на СА от клас KS3.

18.5. Изисквания за CA клас KV2:

Изходните текстове на системния и приложния софтуер на инструментите на CA трябва да бъдат проверени за внедряване в тях на методи и средства за защита на информация, която устоява на атаки, за подготовката и изпълнението на които са необходими способностите, изброени в параграфи 9 - 13 от тези изисквания. са използвани;

- изходните текстове на системния и приложния софтуер трябва да бъдат проверени за липса на недекларирани функции;

- системният и приложният софтуер трябва да са устойчиви на компютърни атаки от външни мрежи.

18.6. Изисквания за CA клас KA1:

Изходните текстове на системния и приложния софтуер на инструментите на CA трябва да бъдат подложени на формална проверка на внедряването в тях на методи и средства за защита на информация, която устоява на атаки, за подготовката и прилагането на които са необходими способностите, изброени в параграфи 9-14 от се използват тези Изисквания, както и липсата на недекларирани възможности в тях.

19. Изисквания към AS CA:

19.1. В случай на планиране на поставянето на AS CA в помещения, където има речева акустична и визуална информация, съдържаща информация, представляваща държавна тайна, и (или) технически средства и системи за получаване, предаване, обработка, съхраняване и показване на информация, съдържаща информация, представляваща държавна тайна са установена тайна, техническите средства на чуждо производство, които са част от инструментите на CA, трябва да бъдат подложени на проверки за идентифициране на устройства, предназначени за тайно получаване на информация, както и на проучвания за съответствие с изискванията за защита срещу изтичане на информация през каналите на паразитни електромагнитни излъчвания и смущения в съответствие с категорията на разпределените помещения.

19.2. Изисквания за съоръжения CA клас KS1:

Съответствието с изпълнението на целевите функции на CA се проверява на базата на система от тестове на CA AS.

19.3. Изискванията за съоръженията на CA от класове KS2, KS3, KB1, KB2 съвпадат с изискванията за съоръженията на CA от клас KS1.

19.4. Изисквания за CA клас KA1:

Извършване на специална проверка на технически средства чуждо производство, влизащи в състава на АС КО, с цел идентифициране на устройства, предназначени за тайно получаване на информация;

- извършване на пълна проверка на AS (заедно с анализ на програмния код на BIOS), върху който са внедрени CA инструментите, за да се изключи негативна функционалност.

20. Изисквания за диференциране на ролите:

20.1. За да се гарантира изпълнението на CA функциите, CA инструментите трябва да поддържат разграничаването на ролите на членовете на групата администратори на CA инструменти.

20.2. Изисквания за съоръжения CA клас KS1:

Трябва да се определи списък с роли и разпределение на отговорностите между ролите;

- списъкът на ролите и разпределението на отговорностите между ролите трябва да бъдат посочени в експлоатационната документация за съоръженията на СО.

20.3. Изискванията за CA съоръжения от клас CS2 са същите като тези за CA съоръжения от клас CA1.

20.4. Изисквания за съоръжения от CA клас KS3:

CA инструментите трябва да поддържат следните задължителни роли:

1) системен администратор с основните отговорности за инсталиране, конфигуриране и поддържане на функционирането на CA инструменти, създаване и поддържане на профили за членовете на групата администратори на CA инструменти, конфигуриране на профила и параметрите на журнала за одит;

2) сертификационен администратор с основните отговорности: създаване и анулиране на сертификати на ключове за проверка на ES;

CA инструментите трябва да прилагат механизъм, който изключва възможността за упълномощаване на един член от групата администратори на CA инструменти да изпълнява различни роли.

20.5. Изисквания за CA клас KB1:

Съоръженията на CA трябва да предоставят задължителна роля на оператор с основни отговорности за архивиране и възстановяване.

20.6. Изискванията за CA съоръжения от клас KB2 са същите като тези за CA съоръжения от клас KB1.

20.7. Изисквания за CA клас KA1:

Инструментите на CA трябва да осигурят задължителната роля на одитния администратор с основните отговорности: преглед и поддържане на одитния журнал;

- системният администратор не трябва да може да прави промени в журнала за проверка.

21. Изисквания за целостта на CA инструментите:

21.1. Средствата на CA трябва да съдържат механизъм за контролиране на неоторизирано случайно и (или) умишлено изкривяване (промяна, модификация) и (или) унищожаване на информация, софтуер и AS на CA (наричан по-нататък - механизъм за контрол на целостта).

21.2. Изисквания за съоръжения CA клас KS1:

Изискванията към механизма за контрол на интегритета трябва да бъдат посочени в ТЗ за разработване (модернизиране) на инструменти за CA;

- периодът на контрол на целостта на софтуерните средства и АС на СО трябва да бъде определен и посочен в експлоатационната документация за средствата на СА;

- контролът на целостта на софтуера и AS CA трябва да се извършва при всяко рестартиране на операционната система (наричана по-нататък OS);

- трябва да има средства за възстановяване на целостта на съоръженията на СА.

21.3. Изискванията за CA съоръжения от клас CS2 са същите като тези за CA съоръжения от клас CA1.

21.4. Изисквания за съоръжения CA клас KS3:

- Контролът на целостта трябва да се извършва поне веднъж на ден.

21.5. Изисквания за CA клас KB1:

- Контролът на целостта трябва да се извърши преди CA инструментите да бъдат заредени от операционната система.

21.6. Изискванията за CA съоръжения от клас KB2 са същите като тези за CA съоръжения от клас KB1.

21.7. Изисквания за CA клас KA1:

- контролът на целостта трябва да се извършва динамично по време на функционирането на съоръженията на СА.

22. Изисквания за контрол на достъпа:

22.1. Съоръженията на CA трябва да осигуряват контрол на достъпа.

22.2. Изисквания за съоръжения CA клас KS1:

- изискванията за контрол на достъпа трябва да бъдат определени и посочени в ТЗ за разработване (модернизиране) на съоръженията на CA.

22.3. Изискванията за CA съоръжения от клас CS2 са същите като тези за CA съоръжения от клас CA1.

22.4. Изисквания за съоръжения CA клас KS3:

- дискреционният принцип на контрол на достъпа трябва да бъде осигурен в УО.

22.5. Изискванията за съоръженията на СА от клас KB1 съвпадат с изискванията за съоръженията на СА от клас KS3.

22.6. Изисквания за CA клас KV2:

- да се осигури създаването на затворена работна среда 4 на съоръженията на СО.

22.7. Изисквания за CA клас KA1:

- КО трябва да осигури задължителния принцип на контрол на достъпа; за въвеждане на ES ключа на удостоверителния администратор са необходими поне две доверени лица 5 .

23. Изисквания за идентификация и удостоверяване:

23.1. Идентификацията и удостоверяването включва разпознаване на потребител на CA инструменти, член на групата администратори на CA инструменти или процес и проверка на тяхната самоличност. Механизмът за удостоверяване трябва да блокира достъпа на тези обекти до функциите на CA, ако резултатът от удостоверяването е отрицателен.

23.2. В инструментите на CA за всяка внедрена процедура за удостоверяване трябва да се прилага механизъм за ограничаване на броя на последователните опити за удостоверяване на един субект на достъп, чийто брой не трябва да надвишава три. Ако броят на последователните опити за удостоверяване на един субект на достъп надвиши установената лимитна стойност, достъпът на този субект на достъп до съоръженията на УО трябва да бъде блокиран за период от време, който е посочен в ТЗ за разработване (модернизиране) на CA съоръжения.

23.3. Изисквания за съоръжения CA клас KS1:

Описание на процедурата за регистриране на потребители на инструменти на CA (въвеждане на данни в регистъра на потребителите на инструменти на CA) трябва да се съдържа в оперативната документация за инструменти на CA;

- всички лица, които имат достъп до фондовете на CA, трябва да бъдат удостоверени. В същото време е разрешено да се ограничи използването само на символична периодично променяща се парола от най-малко 8 знака за удостоверяване с капацитет на азбуката от най-малко 36 знака. Срокът за промяна на паролата не трябва да надвишава 6 месеца.

23.4. Изисквания за CA клас KS2:

Необходимостта от представяне от страна на ползвателя на средствата от КА при регистрацията му на документи за самоличност следва да бъде отразена в експлоатационната документация за средствата от КА;

- за всички потребители на съоръженията на CA е разрешено използването на механизми за отдалечена автентикация. Специалните характеристики на механизмите за отдалечено удостоверяване трябва да бъдат потвърдени като част от проверката на съответствието на CA инструментите и обектите за информатизация, използващи тези инструменти, с тези Изисквания;

- при предоставяне на локален достъп до CA инструменти, удостоверяването на членовете на администраторската група на CA инструменти трябва да се извърши преди прехода към работно състояние на тези CA инструменти (например преди зареждане на базовата ОС).

23.5. Изисквания за съоръжения CA клас KS3:

CA инструментите трябва да прилагат механизъм за удостоверяване за локални потребители, които имат достъп до CA инструментите, но не са членове на групата администратори на CA инструменти.

23.6. Изисквания за CA клас KB1:

При извършване на отдалечен достъп до съоръженията на CA не е разрешено използването само на символна парола, трябва да се използват механизми за удостоверяване, базирани на криптографски протоколи.

23.7. Изискванията за CA съоръжения от клас KB2 са същите като тези за CA съоръжения от клас KB1.

23.8. Изисквания за CA клас KA1:

В инструментите на CA за всеки внедрен механизъм за удостоверяване трябва да е възможно да се зададе максималния допустим брой последователни опити за удостоверяване на един обект на достъп и да се зададе времето за блокиране на достъпа до инструментите на CA на техните работни места.

24. Изисквания за защита на данните, постъпващи (изнасяни) към (от) СО:

24.1. Инструментите на CA трябва да предоставят доверен вход на самоподписан сертификат на ключа за проверка на ES.

24.2. Изисквания за съоръжения CA клас KS1:

Средствата на УО трябва да гарантират прехвърлянето на данни, съдържащи информация с ограничен достъп, получени от УО и експортирани от УО по начин, защитен от неоторизиран достъп;

- в средствата на КО да се въведе процедура за защита срещу налагане на фалшиви съобщения 6 ;

- изискванията за процедурата за защита срещу налагането на фалшиви съобщения са посочени в ТЗ за разработване (модернизиране) на инструменти за CA.

24.3. Изисквания за CA клас KS2:

Средствата на УО трябва да осигуряват защита на първоначалната заявка за удостоверение на ключа за проверка на ЕС;

- Инструментите на CA трябва да приемат информация, критична за функционирането на CA, само ако е подписана от ES.

24.4. Изисквания за съоръжения CA клас KS3:

CA инструментите трябва да прилагат механизъм за защита срещу налагане на фалшиви съобщения, базирани на използването на ES инструменти, които са получили потвърждение за съответствие с изискванията за ES инструменти.

24.5. Изисквания за CA клас KB1:

CA инструментите трябва да прилагат механизъм за защита на данните, когато ги прехвърлят между физически разделени компоненти въз основа на използването на CIPF.

24.6. Изискванията за CA съоръжения от класове KB2 и KA1 са същите като тези за CA съоръжения от клас KB1.

25. Изисквания за регистрация на събитие:

25.1. Базовата ОС на инструментите на CA трябва да поддържа регистриране на одит на системни събития.

25.2. Изисквания за съоръжения CA клас KS1:

Инструментите на CA трябва да реализират механизъм, който селективно регистрира събития в одитния журнал, свързани с изпълнението на функциите на CA;

- списъкът на регистрираните събития трябва да се съдържа в експлоатационната документация на съоръженията на СА.

25.3. Изискванията за CA съоръжения от клас CS2 са същите като тези за CA съоръжения от клас CA1.

25.4. Изисквания за съоръжения CA клас KS3:

Трябва да бъдат взети мерки за откриване на неупълномощени промени в журнала за проверка от потребители на CA инструменти, които не са членове на групата на администраторите на CA Tools.

25.5. Изискванията за съоръженията на СА от клас KB1 съвпадат с изискванията за съоръженията на СА от клас KS3.

25.6. Изисквания за CA клас KV2:

Трябва да се вземат мерки за откриване на неупълномощени промени във всеки запис в журнала за проверка.

25.7. Изисквания за CA клас KA1:

Регистърът на проверката трябва да бъде достъпен само от администратора на проверката, който може само да го преглежда, копира и напълно да го изчиства. След почистването първият запис в одитния дневник трябва автоматично да записва факта на почистване, като посочва датата, часа и информацията за лицето, извършило операцията.

26. Изисквания за надеждност и стабилност на функционирането на съоръженията на СА:

26.1. Изискванията за надеждност и стабилност на функционирането на съоръженията на СА трябва да бъдат определени и посочени в ТЗ за развитие (модернизация) на съоръженията на СА.

26.2. Изисквания за съоръжения CA клас KS1:

Извършва се изчисляване на вероятността от повреди и неизправности на CA AS, водещи до невъзможност на CA да изпълнява функциите си.

26.3. Изисквания за CA клас KS2:

Трябва да се извърши тестване на стабилността на функциониране на съоръженията на СА.

26.4. Изисквания за съоръжения CA клас KS3:

Изискванията за времето за възстановяване на средствата на CA след повреда трябва да бъдат определени и посочени в ТЗ за развитие (модернизация) на съоръженията на CA;

Мерките и средствата за повишаване на надеждността и стабилността на функционирането на фондовете на КО трябва да съдържат механизми за котиране на ресурсите на фондовете на КО.

26.5. Изисквания за CA клас KB1:

Вероятността от откази и неизправности на AS CA, водещи до отказ на CA да изпълнява функциите си, през деня не трябва да надвишава същата вероятност за използвания CIPF.

26.6. Изискванията за CA съоръжения от класове KB2 и KA1 са същите като тези за CA съоръжения от клас KB1.

27. Изисквания за ключова информация:

27.1. Процедурата за създаване, използване, съхранение и унищожаване на ключова информация се определя в съответствие с изискванията на оперативната документация за ES и други CIPF, използвани от СО.

27.2. Срокът на валидност на ES ключа на ES инструмента, използван от CA инструментите, трябва да отговаря на изискванията, установени за ES инструментите.

27.3. Изисквания за съоръжения CA клас KS1:

Не е позволено копирането на информация от ключови документи ( криптографски ключове, включително ES ключове) към медии (например, HDD), които не са носители на ключ, без предварителното му криптиране (което трябва да се извърши от вградената функция на използвания CIPF). Копирането на ключови документи трябва да се извършва само в съответствие с оперативната документация за използвания CIPF;

ES ключове, използвани за подписване на сертификати за ES ключове за потвърждение и списъци с уникални номера на сертификати за ES ключове за потвърждение, чийто ефект върху определен моментУО са прекратени преди изтичане на валидността им (наричани по-нататък списък с прекратени удостоверения), не трябва да се използват за други цели;

Сроковете на валидност на всички ключове трябва да бъдат посочени в експлоатационната документация за съоръженията на СО.

27.4. Изискванията за съоръженията на СА от класове KS2 и KS3 съвпадат с изискванията за съоръженията на СА от клас KS1.

27.5. Изисквания за CA клас KB1:

Следва да се предприемат организационни и технически мерки, за да се изключи възможността за компрометиране на ES ключ, използван за подписване на сертификати на ES верификационни ключове и списъци с отменени сертификати, когато е компрометирана ключова информация, достъпна за едно лице.

27.6. Изисквания за CA клас KV2:

ES ключът, използван за подписване на сертификати на ES ключове за проверка и списъци с отменени сертификати, трябва да се генерира, съхранява, използва и унищожава в ES инструмента. Разрешено е да се използват само ES инструменти, които са получили потвърждение за съответствие с изискванията за ES инструменти в съответствие с Федералния закон;

- следва да се предприемат организационни и технически мерки, за да се изключи възможността за компрометиране на ES ключ, използван за подписване на сертификати на ES верификационни ключове и списъци с отменени сертификати, когато е компрометирана ключова информация, достъпна за две лица.

27.7. Изисквания за CA клас KA1:

Следва да се вземат организационни и технически мерки, за да се изключи възможността за компрометиране на ES ключ, използван за подписване на сертификати на ES верификационни ключове и списъци с отменени сертификати, когато е компрометирана ключова информация, достъпна за три лица.

28. Изисквания за архивиране и възстановяване на CA инструменти:

28.1. CA инструментите трябва да изпълняват функции за архивиране и възстановяване в случай на повреда на AS и (или) информацията, обработвана от CA инструментите. По време на архивирането трябва да се изключи възможността за копиране на криптографски ключове.

28.2. Изисквания за съоръжения CA клас KS1:

Данните се запазват, когато архивиране, трябва да са достатъчни за възстановяване на функционирането на съоръженията на CA до състоянието, фиксирано към момента на копиране.

28.3. Изискванията за съоръженията на СА от класове KS2 и KS3 съвпадат с изискванията за съоръженията на СА от клас KS1.

28.4. Изисквания за CA клас KB1:

Трябва да се вземат мерки за откриване на неоторизирани промени в съхранените данни;

- изискванията за времето за възстановяване трябва да бъдат определени и посочени в ТЗ за развитие (модернизация) на съоръженията на СА и в експлоатационната документация за съоръженията на СА.

28.5. Изисквания за CA клас KV2:

Защитената информация, записана по време на архивиране, трябва да се съхранява само в криптирана форма.

28.6. Изискванията за съоръженията CA клас KA1 са същите като тези за съоръженията CA клас KB2.

29. Изисквания за създаване и анулиране на сертификати на ключове за проверка на ES:

29.1. Протоколите за създаване и отмяна на сертификати за ключове за проверка на ES трябва да бъдат описани в оперативната документация за съоръженията на CA.

29.2. Сертификатите на ключовете за проверка на ES, създадени от CA, и списъците с отменени сертификати трябва да отговарят на международните препоръки ITU-T X.509 7 (наричани по-долу препоръки X.509). Всички полета и допълнения, включени в сертификата за ключ за проверка на ES и списъка с отменени сертификати, трябва да бъдат попълнени в съответствие с препоръките на X.509. Когато се използват алтернативни формати на сертификати за ключове за проверка на ES, изискванията за протоколите за създаване и отмяна на сертификати за ключове за проверка на ES трябва да бъдат дефинирани и посочени в ToR за разработване (надграждане) на CA инструменти.

29.3. Инструментите на CA трябва да внедрят протокола за анулиране на сертификат за ключ за проверка на ES, като използват списъци с анулирани сертификати.

29.4. Разрешено е да се прилагат протоколи за анулиране, без да се използват списъци с анулирани сертификати, изискванията за които трябва да бъдат посочени в ТЗ за разработване (модернизиране) на инструменти за CA.

29.5. Изисквания за съоръжения CA клас KS1:

Инструментите на CA трябва да изпълняват функцията за създаване на сертификат за ключ за проверка на ES на хартия. Процедурата за издаване на сертификата на ключа за проверка на ES на хартиен носител, както и процедурата за наблюдение на съответствието на сертификата на ключа за проверка на ES в електронна форма и на хартиен носител трябва да бъдат посочени в експлоатационната документация за съоръженията на CA;

Механизмите за проверка на уникалността на ключа за проверка на ES и притежаването на съответния ключ за ES трябва да бъдат внедрени в инструментите на CA по отношение на собственика на сертификата за ключ за проверка на ES.

29.6. Изискванията за CA съоръжения от клас CS2 са същите като тези за CA съоръжения от клас CA1.

29.7. Изисквания за съоръжения CA клас KS3:

Грешката на времевите стойности в сертификатите на ключовете за проверка на ES и списъците с отменени сертификати не трябва да надвишава 10 минути.

29.8. Изисквания за CA клас KB1:

Грешката на времевите стойности в сертификатите на ключовете за проверка на ES и списъците с отменени сертификати не трябва да надвишава 5 минути.

29.9. Изискванията за CA съоръжения от класове KB2 и CA1 са същите като изискванията за CA съоръжения от клас KB 1.

30. Изисквания към структурата на сертификата за ключ за проверка на ЕС и списъка на отменените сертификати:

30.1. Изисквания за съоръжения CA клас KS1:

Валидни структури на сертификата на ключа за проверка на ES и списъка на анулираните сертификати трябва да бъдат изброени в експлоатационната документация за съоръженията на CA;

- инструментите на CA трябва да реализират механизъм за наблюдение на съответствието на създадените сертификати на ключовете за проверка на ЕС и списъците с отменени сертификати с дадена структура;

- структурата на сертификата за ключ за проверка на ES трябва да съдържа поле, съдържащо информация за класа CA инструменти, които са били използвани за създаване на този сертификат за ключ за проверка на ES, и поле, съдържащо информация за класа на инструмента ES на собственика на ES сертификат за ключ за проверка.

30.2. Изискванията за съоръженията на СА от класове KS2 и KS3 съвпадат с изискванията за съоръженията на СА от клас KS1.

30.3. Изисквания за CA клас KV1:

Средствата на CA трябва да реализират механизъм за настройка от системния администратор на набор от валидни допълнения към сертификата на ключа за проверка на ES и списък с отменени сертификати.

30.4. Изискванията за CA съоръжения от класове KB2 и KA1 са същите като тези за CA съоръжения от клас KB1.

31. Изисквания към регистъра на сертификатите на ключовете за проверка на ES и предоставяне на достъп до него:

31.1. Изисквания за съоръжения CA клас KS1:

CA инструментите трябва да реализират механизми за съхраняване и търсене на всички създадени сертификати на ключове за проверка на ES и списъци с отменени сертификати в регистъра, както и мрежов достъп до регистъра.

31.2. Изискванията за CA съоръжения от клас CS2 са същите като тези за CA съоръжения от клас CA1.

31.3. Изисквания за съоръжения CA клас KS3:

Средствата на CA трябва да реализират механизъм за търсене на сертификати за ключове за проверка на ES и списъци с отменени сертификати в регистъра на сертификати за ключове за проверка на ES по техните различни атрибути;

- всички промени в регистъра на сертификатите на ключовете за проверка на ES трябва да бъдат записани в журнала за проверка.

31.4. Изискванията за CA съоръжения от класове KB1, KB2 и CA1 са същите като изискванията за CA съоръжения от клас KS3.

32. Изисквания за проверка на ES в сертификата на ключа за проверка на ES:

32.1. Механизмът за проверка на подписа в сертификата за ключ за проверка на ES по искане на участника в електронното взаимодействие трябва да бъде определен и посочен в експлоатационната документация за съоръженията на CA.

32.2. Инструментите на CA трябва да внедрят CA ES механизма за удостоверяване в издадените от него сертификати за ключове за проверка на ES.

32.3. Проверката на ES в сертификата за ключ за проверка на ES се извършва в съответствие с препоръките X.509, включително задължителна проверкавсички критични допълнения.

32.4. Ако въз основа на характеристиките на работата на инструментите на CA е разрешено да се използват алтернативни формати на сертификата за ключ за проверка на ES, механизмът за проверка на подписа в сертификата за ключ за проверка на ES трябва да бъде определен и посочен в ТЗ за разработване (надграждане) на CA инструменти.

33. За да се ограничат възможностите за изграждане на канали за атаки срещу съоръжения на CA чрез комуникационни канали, трябва да се използват защитни стени.

34. Изисквания за защита на средствата от КА компютърни вирусиИ компютърни атакии са посочени в ТЗ за развитие (модернизация) на съоръженията на СО.

35. При свързване на съоръженията на КА към информационна и телекомуникационна мрежа, достъпът до които не е ограничен до определен кръг лица, тези съоръжения трябва да отговарят на изискванията за съоръженията на КА от клас KV2 или KA1.

36. Проучванията на инструментите на CA, за да се потвърди съответствието на инструментите на CA с тези изисквания, трябва да се извършват, като се използват числените стойности на параметрите и характеристиките на защитните механизми, внедрени в инструментите на CA, разработени от FSB на Русия 8 .

1

Регистриран от Министерството на правосъдието на Русия на 3 март 2005 г., регистрационен номер 6382.

2 Регистриран от Министерството на правосъдието на Русия на 25 май 2010 г., регистрационен номер 17350.

3 Необходимият клас на разработените (модернизирани) CA инструменти се определя от клиента (разработчика) на CA инструментите чрез определяне на възможностите за създаване на методи за атака, подготовка и провеждане на атаки въз основа на клаузи 9-14 от тези Изисквания и е посочен в тактико-техническото задание или техническото задание за провеждане на експериментално-конструкторска работа или неразделна част от развойната работа по разработването (модернизацията) на съоръженията на СА (наричани по-долу T3 за разработване (модернизация) на съоръженията на СА).

4 Софтуерна среда, която позволява само фиксиран набор от обекти (програми, процеси) да съществуват в нея.

5 Лица, които са членове на групата администратори на CA инструменти и за които не е известно, че са нарушители.

6 Налагането на фалшиво съобщение е действие, възприемано от участниците в електронното взаимодействие или чрез СО като предаване на вярно съобщение по начин, защитен от неоторизиран достъп.

7 ITU-T Препоръка X.509. Информационни технологии - Взаимосвързаност на отворени системи - Директорията: Рамки за сертификати за публичен ключ и атрибут. 2008. http://www.itu.int/rec/T-REC-X.509-200811-i.

8 Параграф 47 от параграф 9 от Правилника за Федералната служба за сигурност на Руската федерация, одобрен с указ на президента на Руската федерация от 11 август 2003 г. № 960 (Sobranie Zakonodatelstva Rossiyskoy Federatsii, 2003, № 33, чл. , 3254; 2004, № 28, член 2883; 2005, № 36, член 3665; № 49, член 5200; 2006, № 25, член 2699; № 31 (част I), член 3463; 2007 , № 1 (част I), чл. 205; № 49, т. 6133; № 53, т. 6554; 2008 г., № 36, т. 4087; № 43, т. 4921; № 47, т. 5431; 2010 г. , № 17, точка 2054; № 20, 2435; 2011, № 2, член 267; № 9, член 1222).

Средствата за криптографска защита на информация от класове на защита KS2 и KS1 в съответствие с изискванията на Федералната служба за сигурност на Русия се различават по действителните възможности на източниците на атака и мерките, предприети за противодействие на атаки.

1. Текущи възможности на източниците на атака

Средствата за криптографска защита на информацията (CIPF) от клас KS1 се използват с действителните възможности на източниците на атака, а именно за самостоятелно създаване на методи за атака, подготовка и провеждане на атаки само извън контролираната зона.

- самостоятелно създават методи за атаки, подготвят и провеждат атаки само извън контролираната зона;

- самостоятелно създават методи за атака, подготвят и провеждат атаки в рамките на контролираната зона, но без физически достъп до хардуера, на който е внедрена системата за криптографска защита на информацията и тяхната работна среда (SF).

По този начин CIPF от клас KS2 се различава от KS1 в неутрализирането на действителната способност на източниците на атака, независимо да създават методи за атака, да подготвят и извършват атаки в контролираната зона, но без физически достъп до хардуера, на който са внедрени CIPF и SF.

2. Версии на CIPF клас на защита KS3, KS2 и KS1

Вариант 1 е основният CIPF софтуер, осигуряващ клас на защита KS1.

Вариант 2 е CIPF от клас KS2, състоящ се от основен CIPF от клас KS1 заедно със сертифициран хардуерно-софтуерен доверен модул за зареждане (APMDZ).

Вариант 3 е CIPF от клас KS3, който се състои от CIPF от клас KS2 заедно със специализиран софтуер за създаване и управление на затворена софтуерна среда.

По този начин софтуерът CIPF от клас KS2 се различава от KS1 само чрез добавяне на сертифициран APMDZ към CIPF от клас KS1. Разликите на CIPF от клас KS3 от клас KS1 е използването на CIPF от клас KS1 заедно със сертифициран APMDZ и специализиран софтуер за създаване и управление на затворена софтуерна среда. Освен това разликата между CIPF от клас KS3 и клас KS2 е използването на CIPF от клас KS2 заедно със специализиран софтуер за създаване и управление на затворена софтуерна среда.

Софтуерът ViPNet SysLocker (1.0 от 28.03.2016 г.) е безплатен специализиран софтуер за създаване и управление на затворена софтуерна среда.

3. Мерки за противодействие на атаките

CIPF клас KS2 не прилага мерки за противодействие на атаки, които са задължителни за работата на CIPF клас KS1, а именно:

- одобри списъка на лицата, имащи право на достъп до помещенията;

- утвърден е списък на лицата, имащи право на достъп до помещенията, където се намира CIPF;

- одобри правилата за достъп до помещенията, където се намира CIPF, в работно и извънработно време, както и при извънредни ситуации;

- достъпът до контролираната зона и помещенията, където се намират ресурсите на информационните системи за лични данни (ISPD) и (или) CIPF, се осигурява в съответствие с режима за контрол на достъпа;

- информацията за мерките за физическа защита на обектите, в които се намират ИСПД, е достъпна за ограничен кръг служители;

- документацията за CIPF се съхранява от отговорника за CIPF в метална каса (шкаф);

- оборудвани са помещенията, в които се намира документацията за CIPF, CIPF и SF компоненти входни вратис ключалки, гарантиращи, че вратите на помещенията са постоянно заключени и отворени само за разрешено преминаване;

- представители на технически, поддържащи и други помощни служби при работа в помещенията (стелажи), където се намира CIPF, и служители, които не са потребители на CIPF, са в тези помещения само в присъствието на оперативни служители;

- служителите, които са потребители на ISPD, но не са потребители на CIPF, са информирани за правилата за работа в ISPD и отговорността за неспазване на правилата за осигуряване на информационна сигурност;

- Потребителите на CIPF са информирани за правилата за работа в ISPD, правилата за работа с CIPF и отговорността за неспазване на правилата за осигуряване на информационна сигурност;

- регистрация и отчитане на потребителски действия с лични данни;

- следи се целостта на средствата за информационна сигурност.

Средствата за криптографска защита на информацията или накратко CIPF се използват за осигуряване на цялостна защита на данните, които се предават по комуникационни линии. За целта е необходимо да се спазват авторизацията и защитата на електронния подпис, автентификацията на комуникиращите страни по протоколите TLS и IPSec, както и защитата на самия комуникационен канал, ако е необходимо.

В Русия използването криптографски средстваинформационната сигурност е предимно класифицирана, т.н публична информациямалко по тази тема.

Методи, използвани в CIPF

- Оторизиране на данни и гарантиране на безопасността на тяхната правна значимост по време на предаване или съхранение. За целта се използват алгоритми за създаване на електронен подпис и неговата проверка в съответствие с установените разпоредби на RFC 4357 и се използват сертификати по стандарта X.509.

- Защита на поверителността на данните и контрол на тяхната цялост. Използва се асиметрично криптиране и защита от имитация, тоест противодействие на подправяне на данни. Съответства на GOST R 34.12-2015.

- Защита на системен и приложен софтуер. Проследяване на неоторизирани промени или неизправности.

- Управление на най-важните елементи на системата в строго съответствие с приетите разпоредби.

- Удостоверяване на страните, които обменят данни.

- Защита на връзката с помощта на протокола TLS.

- Защита на IP връзки чрез IKE, ESP, AH протоколи.

Методите са описани подробно в следните документи: RFC 4357, RFC 4490, RFC 4491.

CIPF механизми за защита на информацията

- Поверителността на съхраняваната или предаваната информация е защитена чрез използването на алгоритми за криптиране.

- При установяване на връзка идентификацията се предоставя чрез електронен подпис, когато се използва по време на удостоверяване (както се препоръчва от X.509).

- Цифровият документооборот също е защитен чрез електронен подпис заедно със защита срещу налагане или повторение, като се следи надеждността на ключовете, използвани за проверка на електронни подписи.

- Целостта на информацията се осигурява чрез цифров подпис.

- Използването на функции за асиметрично криптиране помага за защита на данните. Освен това за проверка на целостта на данните могат да се използват функции за хеширане или алгоритми за защита от имитация. Тези методи обаче не поддържат определяне на авторството на документ.

- Защитата при повторно възпроизвеждане се осъществява чрез криптографски функции на електронния подпис за криптиране или защита от имитация. В същото време към всяка мрежова сесия се добавя уникален идентификатор, достатъчно дълъг, за да се изключи случайното му съвпадение, и проверката се изпълнява от приемащата страна.

- Защитата срещу налагане, тоест от проникване в комуникацията отвън, се осигурява чрез електронен подпис.