Възстановяване на криптирани файлове. Възможно ли е възстановяване на файлове, повредени от компютърни вируси? Кой е изложен на риск от атака на WannaCry и как да се предпазите от нея

Прочетете също

Вирусът е вид злонамерен софтуер, който прониква в области на системната памет, код на други програми, и зарежданесектори. Той е в състояние да изтрие важни данни от твърд диск, USB устройствоили карта с памет.

Повечето потребители не знаят как да възстановят файлове след вирусна атака. В тази статия искаме да ви кажем как да го направите по бърз и лесен начин. Надяваме се, че тази информация ще ви бъде полезна. Има два основни метода, които можете да използвате за лесно премахване на вируса и възстановяване на изтрити данни след вирусна атака.

Изтрийте вируса с помощта на командния ред

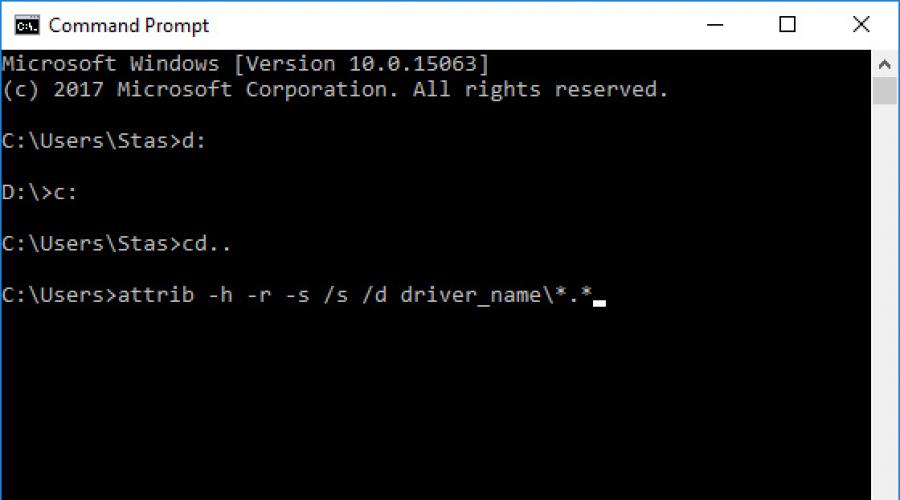

1) Щракнете върху бутона "Старт". Въведете CMD в лентата за търсене. Ще видите „Команден ред“ в горната част на изскачащия прозорец. Натиснете enter.

2) Стартирайте командния ред и въведете: „attrib –h –r –s /s /d име на драйвер\*.*“

След тази стъпка Windows ще започне да възстановява заразения с вируси твърд диск, карта с памет или USB. Ще отнеме известно време, докато процесът приключи.

За да започнете възстановяване на Windows, щракнете върху бутона "Старт". Въведете Restore в лентата за търсене. В следващия прозорец щракнете върху „Стартиране на възстановяването на системата“ → „Напред“ и изберетежеланата точка за възстановяване.

Друг вариант на пътя е „Контролен панел“ → „Система“ → „Защита на системата“. Ще се появи прозорец за подготовка за възстановяване. След това компютърът ще се рестартира и ще се появи съобщение, което гласи „Възстановяването на системата завърши успешно“. Ако това не реши проблема ви, опитайте да се върнете към друга точка за възстановяване. Това е всичко, което трябва да се каже за втория метод.

Magic Partition Recovery: Възстановяване на липсващи файлове и папки след вирусна атака

За надеждно възстановяване на файлове, изтрити от вируси, използвайте Magic Partition Recovery. Програмата се основава на директен достъп на ниско ниво до диска. Следователно, той ще заобиколи блокирането на вируси и ще прочете всичките ви файлове.

Изтеглете и инсталирайте програмата, след което анализирайте диска, флаш устройството или картата с памет. След анализа програмата показва списъка с папки на избрания диск. След като изберете необходимата папка отляво, можете да я видите в десния раздел.

По този начин програмата предоставя възможност за преглед на съдържанието на диска по същия начин, както със стандартния Windows Explorer. В допълнение към съществуващите файлове ще бъдат показани изтрити файлове и папки. Те ще бъдат маркирани със специален червен кръст, което ще улесни много възстановяването на изтритите файлове.

Ако сте загубили вашите файлове след вирусна атака, Magic Partition Recovery ще ви помогне да възстановите всичко без много усилия.

Масовите заразявания на компютри с криптиращия троян WannaCry („Искам да плача“), започнали на 12 май 2017 г., днес са неизвестни може би само от човек, който е много далеч от интернет. А реакцията на знаещите бих разделил на 2 противоположни категории: безразличие и паника. Какво пише?

А фактът, че откъслечната информация не дава пълна представа за ситуацията, дава повод за спекулации и оставя повече въпроси, отколкото отговори. За да разберете какво наистина се случва, кой и какво заплашва, как да се предпазите от инфекция и как да дешифрирате файлове, повредени от WannaCry, днешната статия е посветена.

„По дяволите“ наистина ли е толкова страшно

Не разбирам каква е вряватаWanna Cry? Има много вируси, постоянно се появяват нови. И какво е специалното на този?

WannaCry (други имена са WanaCrypt0r, Wana Decrypt0r 2.0, WannaCrypt, WNCRY, WCry) не е обикновен киберзловреден софтуер. Причината за лошата му слава са огромните нанесени щети. Според Европол това е прекъснало работата на повече от 200 000 компютъра Windows контролв 150 страни по света, а щетите, понесени от собствениците им, възлизат на повече от $ 1 000 000 000. И това е само за първите 4 дни от разпространението. Повечето от жертвите са в Русия и Украйна.

Знам, че вирусите влизат в компютрите през уебсайтове за възрастни. Не посещавам такива ресурси, така че нищо не ме заплашва.

Вирус? И на мен ми е проблем. Когато стартират вируси на моя компютър, пускам помощната програма *** и след половин час всичко е наред. И ако не помогне, преинсталирам Windows.

Вирус до вирус - раздор. WannaCry е троянски изнудвач, мрежов червей, способен да се разпространява през локални мрежи и интернет от един компютър на друг без човешка намеса.

Повечето зловреден софтуер, включително ransomware, започва да работи само след като потребителят „хване стръвта“, т.е. кликне върху връзка, отвори файл и т.н. за да се заразите с WannaCry, не е нужно да правите абсолютно нищо!

Веднъж попаднал на компютър с Windows, злонамереният софтуер криптира по-голямата част от потребителските файлове за кратко време, след което показва съобщение с искане за откуп в размер на $300-600, който трябва да бъде преведен в посочения портфейл в рамките на 3 дни. В случай на забавяне, той заплашва да направи дешифрирането на файлове невъзможно след 7 дни.

В същото време злонамереният софтуер търси вратички за проникване в други компютри и ако ги открие, заразява цялата локална мрежа. Означава, че резервни копияфайловете, съхранявани на съседни машини, също стават неизползваеми.

Премахването на вирус от компютър не дешифрира файлове!Преинсталиране на операционната система - също. Напротив, когато сте заразени с ransomware, и двете от тези действия могат да направят невъзможно възстановяването на файлове дори ако имате валиден ключ.

Така че да, „по дяволите“ е доста страшно.

Как се разпространява WannaCry

Вие лъжете. Вирус може да влезе в компютъра ми само ако го изтегля сам. И съм нащрек.

Много злонамерени програми могат да заразят компютри (и мобилни устройства, между другото, също) чрез уязвимости - грешки в кода на компонентите на операционната система и програмите, които отварят възможността за кибератаки да използват отдалечена машина за свои собствени цели. WannaCry, по-специално, се разпространява чрез 0-дневна уязвимост в SMB протокола (нулевите уязвимости са грешки, които не са били коригирани от злонамерен софтуер/шпионски софтуер по времето, когато са били използвани).

Тоест, за да заразите компютър с ransomware червей, са достатъчни две условия:

- Връзки към мрежа, където има други заразени машини (Интернет).

- Наличието в системата на горната вратичка.

Откъде дойде тази инфекция? Това ли са триковете на руските хакери?

Според известна информация (не нося отговорност за автентичността), пропуск в SMB мрежовия протокол, който служи за лег. отдалечен достъпкъм файлове и принтери в Windows OS, беше открито за първи път от Агенцията национална сигурностСАЩ. Вместо да го докладва на Microsoft, за да могат да коригират грешката, NSA реши да го използва сам и разработи експлойт за това (програма, която използва уязвимостта).

Визуализация на динамиката на разпространение на WannaCry на intel.malwaretech.com

Визуализация на динамиката на разпространение на WannaCry на intel.malwaretech.com Впоследствие този експлойт (с кодово име EternalBlue), който служи известно време на NSA за проникване в компютрите без знанието на собствениците, беше откраднат от хакери и формира основата за създаване Рансъмуер WannaCry. Тоест, благодарение на не съвсем законните и етични действия на правителството на САЩ, авторите на вируси научиха за уязвимостта.

Деактивирах актуализациитеWindows. Nafig е необходимо, когато всичко работи без тях.

Причината за толкова бързото и мащабно разпространение на епидемията е липсата на „кръпка“ по това време - актуализации на windowsспособен да затвори вратичката на Wanna Cry. В края на краищата беше необходимо време, за да се развие.

Към днешна дата такава корекция съществува. Потребителите, които актуализират системата, я получават автоматично в първите часове след пускането. А тези, които вярват, че актуализациите не са необходими, все още са изложени на риск от инфекция.

Кой е изложен на риск от атака на WannaCry и как да се предпазите от нея

Доколкото знам, над 90% от компютрите са заразениWannaCry, тичамWindows 7. Имам "десет", така че не съм в опасност.

Рискът от заразяване с WannaCry засяга всички операционни системи, които използват мрежов протокол SMB v1. Това:

- Уиндоус експи

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 v 1511

- Windows 10 v 1607

- Windows сървър 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

За улавяне на зловреден софтуер през мрежата днес, потребителите на системи, които нямат критична актуализация на защитата MS17-010(достъпен за безплатно свалянеот technet.microsoft.com, който е свързан). Пачове за Windows XP, Windows Server 2003, Windows 8 и други неподдържани операционни системи могат да бъдат изтеглени от тази страница support.microsoft.com. Той също така описва как да проверите за запазване на актуализация.

Ако не знаете версията на операционната система на вашия компютър, натиснете клавишната комбинация Win + R и изпълнете командата winver.

За да увеличи сигурността, а също и ако не е възможно да актуализирате системата сега, Microsoft предоставя инструкции за временно деактивиране на SMB протокола версия 1. Те се намират и. По избор, но не е задължително, е възможно да затворите TCP порт 445 през защитната стена, която обслужва SMB.

Имам най-добрата антивирусна *** в света, мога да правя всичко с нея и не ме е страх от нищо.

Разпространението на WannaCry може да се осъществи не само чрез самоходния метод, описан по-горе, но също така по обичайния начин- през социална медия, имейл, заразени и фишинг уеб ресурси и т.н. И има такива случаи. Ако изтеглите и стартирате зловреден софтуерръчно, тогава нито антивирусната програма, нито пачовете, които затварят уязвимостите, ще ви спасят от инфекция.

Как работи вирусът, какво криптира

Да, нека криптира каквото иска. Имам приятел програмист, той ще ми дешифрира всичко. IN последна инстанциянамерете ключа чрез груба сила.

Е, ще шифрова няколко файла и какво от това? Няма да ми попречи да работя на компютъра си.

За съжаление, той няма да декриптира, тъй като няма начини за кракване на алгоритъма за криптиране RSA-2048, който Wanna Cry използва и няма да се появи в обозримо бъдеще. И ще шифрова не няколко файла, а почти всичко.

Карам Подробно описаниеНяма да работя със злонамерен софтуер, всеки, който се интересува, може да прочете неговия анализ, например в блога на експерта на Microsoft Мат Суйче. Ще отбележа само най-значимите моменти.

Файловете с разширения са криптирани: .doc .docx .xls .xlsx .ppt .pptx .pst .ost .msg .eml .vsd .vsdx .txt .csv .rtf .123 .wks , .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot , .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, . vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, . .m4u, .m3u, .mid, .wma, .flv, . 3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js , .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, . db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem , .p12, .csr, .crt, .key, .pfx, .der.

Както можете да видите, има документи, снимки, видео-аудио, архиви, поща и файлове, създадени в различни програми... Зловреден софтуер се опитва да се докопа до всяка директория в системата.

Шифрованите обекти получават двойно разширение със суфикс WNCRY, например "Document1.doc.WNCRY".

След криптирането вирусът копира изпълним файл във всяка папка @[имейл защитен] – уж за декриптиране след откупа, както и Текстов документ @[имейл защитен] със съобщение до потребителя.

След това се опитва да унищожи сенчести копия и точки Възстановяване на Windows. Ако UAC работи в системата, потребителят трябва да потвърди тази операция. Ако откажете заявката, ще има шанс да възстановите данните от копия.

WannaCry прехвърля ключовете за криптиране на засегнатата система към командните центрове, разположени в Tor мрежи, след което ги премахва от компютъра. За да търси други уязвими машини, той сканира локалната мрежа и произволни IP диапазони в Интернет и когато го намери, прониква във всичко, до което може да достигне.

Днес анализаторите са запознати с няколко модификации на WannaCry с различни механизми за разпространение и трябва да очакваме нови да се появят в близко бъдеще.

Какво да направите, ако WannaCry вече е заразил компютъра ви

Виждам файлове, които променят разширенията си. Какво се случва? Как да го спрем?

Шифроването не е еднократен процес, макар и не твърде дълъг. Ако сте успели да го забележите преди съобщението за ransomware да се появи на екрана, можете да запазите някои от файловете, като незабавно изключите захранването на компютъра. Не изключва системата, но изваждане на щепсела от контакта!

Когато Windows стартира в нормален режим, криптирането ще продължи, така че е важно да го предотвратите. Следващото стартиране на компютъра трябва да се случи или през безопасен режим, в който вирусите не са активни, или от друг стартиращ носител.

Моите файлове са криптирани! Вирусът иска откуп за тях! Какво да правя, как да дешифрирам?

Декриптирането на файлове след WannaCry е възможно само ако има таен ключ, който нападателите обещават да предоставят веднага щом жертвата им прехвърли сумата на откупа. Подобни обещания обаче почти никога не се спазват: защо да се притесняват разпространителите на зловреден софтуер, ако вече са получили това, което искат?

В някои случаи проблемът може да бъде решен без откуп. Към днешна дата са разработени 2 WannaCry декодера: WannaKey(от Адриен Гине) и WanaKiwi(от Бенджамин Делпи). Първият работи само на Windows XP, докато вторият, базиран на първия, работи на Windows XP, Vista и 7 x86, както и скандинавски системи 2003, 2008 и 2008R2 x86.

Алгоритъмът на работа на двата декодера се основава на търсенето секретни ключовев паметта на процеса на ransomware. Това означава, че само тези, които не са имали време да рестартират компютъра, имат шанс да дешифрират. И ако не е минало много време от криптирането (паметта не е презаписана от друг процес).

Така че, ако вие потребител на Windows XP-7 x86, първото нещо, което трябва да направите, след като се появи съобщение за откуп, е да изключите компютъра от локална мрежаи интернет и стартирайте декриптора WanaKiwi, изтеглен на друго устройство. Преди да извлечете ключа, не извършвайте никакви други действия на компютъра!

Можете да прочетете описанието на работата на декриптора WanaKiwi в друг блог от Matt Suiche.

След като дешифрирате файловете, стартирайте антивирусната програма, за да премахнете злонамерения софтуер и да инсталирате корекция, която затваря пътищата му за разпространение.

Днес WannaCry се разпознава от почти всички антивирусни програми, с изключение на тези, които не са актуализирани, така че почти всеки ще свърши работа.

Как да живея този живот

Самоходната епидемия изненада света. За всички видове служби за сигурност това се оказа толкова неочаквано, колкото настъпването на зимата на 1 декември за комуналните услуги. Причината е небрежност и може би. Последствията са непоправима загуба на данни и щети. А за създателите на зловредния софтуер – стимул да продължават в същия дух.Според анализаторите WanaCry донесе на дистрибуторите много добри дивиденти, което означава, че атаки като тази ще се повтарят. И тези, които са отнесени сега, не е задължително да бъдат пренесени по-късно. Разбира се, ако не се тревожите за това предварително.

Така че, така че никога да не ви се налага да плачете за криптирани файлове:

- Не отказвайте да инсталирате актуализации за операционната система и приложенията. Това ще ви защити от 99% от заплахите, които се разпространяват чрез неотстранени уязвимости.

- Задръж го.

- Създавайте резервни копия на важни файлове и ги съхранявайте на друг физически носител или по-добре - на няколко. IN корпоративни мрежиоптимално използване на разпределени бази данни за съхранение на данни, домашните потребители могат да се възползват от безплатни облачни услуги като Yandex Disk, Google Диск, OneDrive, MEGASynk и др. Поддържайте тези приложения работещи, когато не ги използвате.

- Изберете надеждни операционни системи. Windows XP не е.

- Инсталирайте цялостна антивирусна програма от клас Internet Security и допълнителна защита от ransomware, като Kaspersky Endpoint Security. Или аналози на други разработчици.

- Повишете нивото на грамотност в борбата с ransomware троянски коне. Например, антивирусният доставчик Dr.Web е подготвил курсове за обучение за потребители и администратори на различни системи. Много полезна и, което е важно, надеждна информация се съдържа в блоговете на други A / V разработчици.

И най-важното: дори и да сте пострадали, не прехвърляйте пари на нападатели за дешифриране. Има 99% шанс да бъдете измамени. Освен това, ако никой не плаща, бизнесът с изнудване се обезсмисля. В противен случай разпространението на такава инфекция само ще расте.

Пътувайки през различни градове и села, човек волю-неволю среща изненади, които могат да бъдат както приятни, така и да провокират повишен дискомфорт, тежка скръб.

Същите емоции могат да очакват потребител, който обича да "пътува" в Интернет. Въпреки че понякога неприятните изненади летят сами до електронната поща под формата на заплашителни писма, документи, които потребителите искат да прочетат възможно най-скоро, като по този начин попадат в мрежите на измамници.

В интернет можете да срещнете невероятен брой вируси, програмирани да изпълняват множество негативни задачи на вашия компютър, така че е важно да се научите да правите разлика между безопасни връзки за изтегляне на файлове и документи и да заобикаляте тези, които представляват явна опасност за вашия компютър.

Ако сте станали един от онези нещастници, които трябваше да изпитат негативните последици от намесата на вирус, няма да се съмнявате, че е полезно да събирате и впоследствие да организирате информация за това как да предотвратите заразяването на компютъра.

Вирусите се появиха веднага щом се появиха компютърните технологии. Всяка година има все повече и повече разновидности на вируси, така че за потребителя е лесно да унищожи само вирусния носител, който отдавна е известен и е намерен 100% метод за неговото унищожаване.

За потребителя е много по-трудно да се „бори“ срещу носители на вируси, които просто се появяват в мрежата или са придружени от пълномащабни разрушителни действия.

Начини за възстановяване на файлове

В ситуация, в която вирус е шифровал файлове на компютър, какво да правят за мнозина е ключов въпрос. Ако това са любителски снимки, които също не искате да се примирите със загубата, можете да потърсите начини за решаване на проблема за дълъг период от време. Ако обаче вирусът има криптирани файлове, които са от съществено значение за бизнеса, желанието да разберете какво да правите става невероятно голямо и освен това искате да предприемете действие достатъчно бързо.

Възстановяване на предишна версия

Ако защитата на системата е била активирана предварително на вашия компютър, тогава дори в случаите, когато „неканен гост на шифратор“ вече е успял да се погрижи за вас, вие пак ще можете да възстановите документи, знаейки какво да правите в този случай.

Системата ще ви помогне да възстановите документи, като използвате техните сенчести копия. Разбира се, троянският кон също насочва усилията си да елиминира такива копия, но вирусите не винаги успяват в подобни манипулации, тъй като нямат административни права.

Етап 1

Така че възстановяването на документ с предишното му копие е лесно. За това щракнете Кликнете с десния бутонмишката върху файла, който се оказа повреден. Изберете „Свойства“ от менюто, което се показва. На екрана на вашия компютър ще се появи прозорец, в който ще има четири раздела, трябва да отидете на последния раздел „Предишни версии“.

Стъпка 2

В прозореца по-долу ще бъдат изброени всички налични скрити копия на документа, просто трябва да изберете опцията, която е най-подходяща за вас, след което да кликнете върху бутона „Възстановяване“.

За съжаление, такава "линейка" не може да се приложи на компютър, където защитата на системата не е била активирана предварително. Поради тази причина ви препоръчваме да го включите предварително, така че по-късно да не „ухапете лактите си“, упреквайки се в очевидно неподчинение.

Стъпка 3

Активирането на системна защита на компютър също е лесно, няма да ви отнеме много време. Затова прогонете своя мързел, инат и помогнете на компютъра си да стане по-малко уязвим за троянски коне.

Щракнете с десния бутон върху иконата "Компютър", изберете "Свойства". От лявата страна на прозореца, който се отваря, ще има списък, в който намерете реда „Защита на системата“, щракнете върху него.

Сега отново ще се отвори прозорец, в който ще бъдете подканени да изберете диск. Подчертаване местен диск"C", натиснете бутона "Персонализиране".

Стъпка 4

Сега ще се отвори прозорец, предлагащ опции за възстановяване. Трябва да се съгласите с първата опция, която включва възстановяване на системните настройки и предишни версии на документи. Накрая щракнете върху традиционния бутон „Ok“.

Ако сте направили всички тези манипулации предварително, дори ако троянски кон посети вашия компютър и криптира файлове, ще имате отлични прогнози за възстановяване на важна информация.

Поне няма да се паникьосвате, когато откриете, че всички файлове на компютъра ви са криптирани, в който случай вече ще знаете точно какво да правите.

Използване на помощни програми

много антивирусни компаниине оставяйте потребителите сами с проблема, когато вирусите криптират документи. Kaspersky Lab и Doctor Web са разработили специални помощни програмида помогне за разрешаването на подобни проблеми.

Така че, ако намерите ужасни следи от посещение на ransomware, опитайте да използвате помощната програма Kaspersky RectorDecryptor.

Стартирайте помощната програма на компютъра, посочете пътя до файла, който е шифрован. Не е трудно да се разбере какво трябва да направи помощната програма директно. Тя се опитва да намери ключа за дешифриране на файла, като сортира множество опции. За съжаление, такава операция може да бъде много дълга и неподходяща за много потребители по отношение на времевата рамка.

По-специално, може да се случи, че изборът на правилния ключ отнема около 120 дни. В същото време трябва да разберете, че не се препоръчва да прекъсвате процеса на дешифриране, така че не можете да изключите компютъра.

Kaspersky Lab предлага и други помощни програми:

- XoristDecryptor;

- RakhniDecryptor;

- декриптор на рансъмуер.

Тези помощни програми са насочени към резултатите от злонамерените дейности на други троянски коне за откуп. По-специално, помощната програма Ransomware Decryptor все още е непозната за мнозина, тъй като е насочена към борба с CoinVault, който едва сега започва да атакува интернет и да прониква в компютрите на потребителите.

Разработчиците на Doctor Web също не са бездействащи, така че представят своите помощни програми на потребителите, с помощта на които те също могат да се опитат да възстановят криптирани документи на компютър.

Създайте всяка папка на устройство C, измислете просто име за нея. В тази папка разархивирайте помощната програма, изтеглена от официалния уебсайт на компанията.

Сега можете да го използвате за практическо решение на проблема. За да направите това, бягайте командна линия, напишете в него "cd c:\XXX", където вместо XXX напишете името на папката, в която сте поставили помощната програма.

Вместо "myfiles" трябва да се изписва името на папката, в която се намират повредените документи.

Сега помощната програма ще стартира и процесът на лечение ще започне, след успешно завършване ще намерите отчет, който ще посочи какво е възстановено. Между другото, програмата не изтрива криптирани файлове, а просто запазва възстановената версия до тях.

За съжаление, дори тази помощна програма на Doctor Web не може да се счита от вас за магическа пръчка, тя също не може да направи всичко.

Какво да правите в случай на инфекция, мнозина вероятно вече са разбрали, но напреднали потребителипрепоръчваме да получите информация за това какво да правите, силно се обезсърчава, за да не провокирате по-сериозни последици, когато шансовете за възстановяване на документи ще бъдат равни на нула.

Не можете да преинсталирате операционната система на компютъра. В този случай може да успеете да премахнете вредителя, но се върнете към работно състояниедокументи няма да работят.

Не можете да стартирате програми, отговорни за почистване на системния регистър, изтриване на временни файлове на компютъра.

Не се препоръчва да се извършва антивирусно сканиране, по време на което заразените документи могат просто да бъдат изтрити. Ако сте малко глупави и стартирате антивирусната си в паника, тогава поне се уверете, че всички заразени файлове не са изтрити, а просто поставени под карантина.

Ако сте напреднал потребител, можете да прекъснете процеса на криптиране на вашия компютър, докато не се разпространи във всички файлове и документи. За да направите това, стартирайте "Диспечер на задачите" и спрете процеса. Малко вероятно е неопитен потребител да разбере кой процес е свързан с вируса.

Полезно е да изключите компютъра от интернет. Ако тази връзка е прекъсната, процесът на криптиране на файлове и документи на компютъра също се прекъсва в повечето случаи.

Така че, знаейки отлично какво да правите, когато бъде открито посещение на троянски кон с рансъмуер, можете да предприемете стъпки, които се надяват на успех. Освен това, след като сте получили информация как да дешифрирате файлове, криптирани от вирус, можете да опитате сами да коригирате проблема и да предотвратите повторното му появяване.

Търся софтуер за възстановяване повредени файлове? След възстановяване на изтритите данни необходими файловене се отваря или се отваря със съобщение за грешка? Не знаете как да възстановите структурата на повредени снимки?

Поправете повредени файлове с програмата

Използвайте RS File Repair за възстановяване на повредени данни. Програмата бързо ще коригира грешки във файловата структура и ще ги възстанови в оригиналния им вид. Стъпка по стъпка съветник за възстановяване и интерфейс в стила на MS Windows Explorer прави работата с помощната програма лесна и ясна, без да изисква специални умения. Благодарение на това всеки потребител ще може бързо да намери и възстанови необходимите файлове дори след сериозни повреди.

Изтеглете екранни снимки за регистрацияС RS File Repair можете да „коригирате“ файлове по два начина.

Ако възстановите данни с помощта на съветника, тогава можете да работите с няколко файла наведнъж, дори ако те се намират в различни папки. Програмата ще поправи повредата и ще запази файловете в избраната от вас папка.

Ако не използвате съветника, когато възстановявате повредени файлове, тогава функцията предварителен прегледи можете да прегледате коригираните файлове, преди да ги запазите.

Възстановяване на повредени файлове с помощта на съветника

За да се възползвате от удобните съветник стъпка по стъпкаЗа да коригирате и запазите повредени файлове, изберете Помощник от менюто Файл.Във всеки нов прозорец на съветника ще намерите подробни инструкции стъпка по стъпказа да ви помогне лесно да възстановите повредени файлове. Ако всеки път, когато стартирате програмата, искате да започнете да работите с съветника, използвайте опцията "Показване на съветника при стартиране на програмата".

В прозореца "Избор на файлове" трябва да посочите повредените файлове, които искате да поправите и запазите. Тук можете да добавите произволен брой файлове от различни папки към списъка с възстановими файлове, да изтриете файлове от списъка или напълно да изчистите списъка. Можете също така да изберете как да се показва списъкът с избрани файлове ("Икони", "Списък", "Таблица") и да използвате сортиране на файлове.

След това изберете типа анализ за възстановяване на данни. В повечето случаи ще бъде достатъчно да използвате функцията "Анализ", която ви позволява бързо да премахнете повредата в логическата структура на файловете.

Вторият тип обработка на данни - "Проучване" - се използва, ако е необходимо да се анализира по-подробно файловата структура. Отнема много повече време, но ви позволява да възстановите дори силно повредени данни, като запазите максималното количество информация в оригиналните файлове.

В следващия прозорец съветникът ще ви подкани да изберете пътя за запазване на възстановените данни (папката, в която ще бъдат записани), както и да дефинирате още няколко принципа за запазване на коригираните файлове на избрания носител.

Възстановяване на повредени файлове с предварителен преглед

Ако решите "ръчно", без да използвате съветника, изберете папката в лявата част на главния прозорец на програмата, която съдържа файловете, от които се нуждаете. Цялото съдържание на директорията ще се покаже вдясно и можете да изберете необходимите файлове в нея.

Ако файлът е повреден, програмата няма да може да покаже съдържанието му. За да възстановите структурата му, използвайте менюто "Файл" - "Анализ" или "Файл" - "Проучване" на главното меню на програмата. След извършване на тези функции, файловете ще бъдат достъпни за преглед.

Специалистът на Quarkslab от френската компания Адриен Гине съобщава, че е намерил начин да декриптира данни, засегнати от ransomware атака. За жалост, този методработи само за операционната Windows системи XP и то не във всички случаи, но вече е по-добре от нищо.

Трябва да завърша пълния процес на дешифриране, но потвърждавам, че в този случай личният ключ може да бъде възстановен на система XP #искам да плача!! pic.twitter.com/QiB3Q1NYpS

Guinier публикува в GitHub изходни кодовеинструмент, който той нарече WannaKey. Методологията на изследователя всъщност се основава на експлоатацията на доста странен и малко известен бъг в Windows XP, за който, изглежда, дори авторите на сензационния рансъмуер не са знаели. Факт е, че при определени обстоятелства от паметта на машина, работеща с XP, можете да извлечете ключа, необходим за "спасяване" на файлове.

Изследователят обяснява, че по време на работа шифраторът използва Windows Crypto API и генерира двойка ключове - публичен, който се използва за криптиране на файлове, и частен, с който след плащане на откуп файловете могат да бъдат декриптирани. За да попречат на жертвите да стигнат до личния ключ и да декриптират данните преди време, авторите на WannaCry криптират самия ключ, така че да стане достъпен само след плащане.

След като ключът е криптиран, неговата некриптирана версия се изтрива с помощта на стандартната функция CryptReleaseContext, която на теория също трябва да го изтрие от паметта на заразената машина. Гиние обаче забеляза, че това не се случва, а само "маркерът", сочещ към ключа, се премахва.

Специалистът пише, че е възможно да се извлече частният ключ от паметта. Самият Guinier проведе серия от тестове и успешно дешифрира файлове на няколко заразени компютъра, работещи под Windows XP. Изследователят обаче пише, че за успешен изход от операцията трябва да бъдат изпълнени редица условия. Тъй като ключът се съхранява само в енергонезависима памет, не само трябва да се страхувате, че някой процес може случайно да презапише данни върху ключа и паметта ще бъде преразпределена, но също така не трябва да изключвате и рестартирате компютъра след заразяване.

„Ако имате късмет, може да имате достъп до тези области на паметта и да възстановите ключа. Може все още да е там и можете да го използвате за дешифриране на файлове. Но това не работи във всички случаи“, пише изследователят.

Не е известно колко компютри с Windows XP са били заразени с WannaCry и какъв процент от потребителите никога не са рестартирали или изключвали компютъра си след заразяване. Позволете ми да ви напомня, че общо стотици хиляди машини пострадаха от атаки на ransomware в повече от сто страни по света. Въпреки това Гиние се надява, че неговата техника може да бъде полезна поне за някои потребители.

Други експерти вече потвърдиха, че на теория инструментът на Гиние трябва да работи. И така, известният криптограф и професор от университета Джон Хопкинс Матю Грийн пише, че методът трябва да работи, въпреки че при сегашните обстоятелства всичко изглежда по-скоро като лотария. Друг известен специалист, служител на F-Secure, Mikko Hypponen задава въпроса „защо да използвате функция, която не унищожава ключове, за да унищожавате ключове?“ Той обаче се съгласява, че грешка може да се използва за възстановяване на криптирани файлове.