Защитаваме рутера и домашната мрежа. Домашна мрежа: сигурност от всички страни

Прочетете също

Днес почти всеки апартамент има домашна мрежа, към която са свързани настолни компютри, лаптопи, устройства за съхранение на данни (NAS), медийни плейъри, смарт телевизори, както и смартфони, таблети и други носими устройства. Използват се или кабелни (Ethernet), или безжични (Wi-Fi) връзки и TCP/IP протоколи. С развитието на технологиите за Интернет на нещата, уреди- хладилници, кафемашини, климатици и дори електроинсталационна техника. Благодарение на решенията " Умна къща„Можем да контролираме яркостта на осветлението, да регулираме дистанционно вътрешния микроклимат, да включваме и изключваме различни устройства - това прави живота много по-лесен, но може да създаде сериозни проблеми за собственика на модерни решения.

За съжаление, разработчиците на такива устройства все още не се грижат достатъчно за сигурността на своите продукти и броят на откритите в тях уязвимости расте като гъби след дъжд. Често има случаи, когато след навлизане на пазара дадено устройство вече не се поддържа - нашият телевизор например има инсталиран фърмуер от 2016 г., базиран на Android 4, и производителят няма да го актуализира. Гостите също добавят проблеми: неудобно е да им се откаже достъп до Wi-Fi, но също така не бихте искали да допуснете всеки до вашата уютна мрежа. Кой знае какви вируси могат да живеят на мобилните телефони на други хора? Всичко това ни води до необходимостта от разделяне на домашната мрежа на няколко изолирани сегмента. Нека се опитаме да разберем как да направим това, както се казва, с малко кръв и с най-малко финансови разходи.

Изолиране на Wi-Fi мрежи

IN корпоративни мрежипроблемът може да бъде решен просто - има управлявани комутатори с поддръжка на виртуални локални мрежи (VLAN), различни рутери, между защитни стении точки безжичен достъп- можете да изградите необходимия брой изолирани сегменти за няколко часа. С помощта на устройството Traffic Inspector Next Generation (TING) например проблемът се решава само с няколко щраквания. Достатъчно е да свържете комутатора на мрежовия сегмент за гости към отделен Ethernet порт и да създадете правила за защитна стена. Тази опция не е подходяща за дома поради високата цена на оборудването - най-често нашата мрежа се управлява от едно устройство, което комбинира функциите на рутер, суич, безжична точка за достъп и Бог знае какво още.

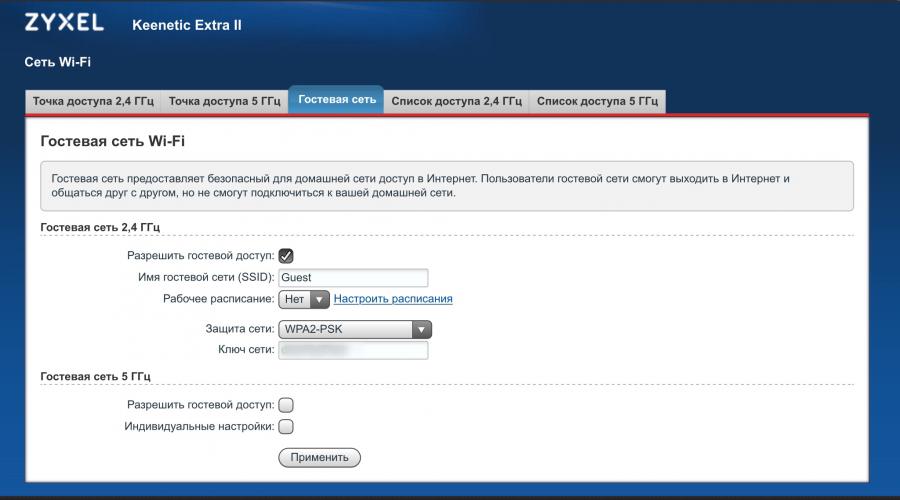

За щастие съвременните домакински рутери (въпреки че е по-правилно да ги наричаме интернет центрове) също станаха много умни и в почти всички от тях, с изключение може би на много бюджетните, има възможност за създаване на изолирана стая за гости. Wi-Fi мрежа. Надеждността на тази изолация е въпрос за отделна статия, днес няма да разглеждаме фърмуера на домакинските устройства различни производители. Да вземем за пример ZyXEL. Keenetic Extra II. Сега тази линия се нарича просто Keenetic, но ние се сдобихме с устройство, пуснато под марката ZyXEL.

Настройката чрез уеб интерфейса няма да създаде никакви затруднения дори за начинаещи - няколко кликвания и имаме отделна безжична мрежа със собствен SSID, WPA2 защита и парола за достъп. Можете да позволите на гости в него, както и да включите телевизори и плейъри с фърмуер, който не е актуализиран от дълго време, или други клиенти, на които нямате особено доверие. В повечето устройства на други производители тази функция, повтаряме, също присъства и се активира по същия начин. Ето как, например, проблемът се решава във фърмуера D-Link рутерис помощта на съветника за настройка.

Можете да добавите мрежа за гости, когато устройството вече е конфигурирано и работи.

Екранна снимка от сайта на производителя

Екранна снимка от сайта на производителя

Ние изолираме Ethernet мрежи

Освен клиенти, свързващи се към безжична мрежа, може да срещнем устройства с кабелен интерфейс. Експертите ще кажат, че за създаване на изолирани Ethernet сегменти се използват така наречените VLAN - виртуални локални мрежи. Някои домашни рутери поддържат тази функционалност, но тук задачата става по-сложна. Бих искал не просто да направя отделен сегмент, трябва да комбинираме портове за кабелна връзка с безжична мрежа за гости на един рутер. Не всяко домакинско устройство може да се справи с това: повърхностен анализ показва, че в допълнение към интернет центровете на Keenetic, моделите от линията MikroTik могат също да добавят Ethernet портове към един сегмент за гости с Wi-Fi мрежа, но процесът на настройката им е вече не е толкова очевидно. Ако говорим за домакински рутери със сравними цени, само Keenetic може да реши проблема с няколко кликвания в уеб интерфейса.

Както можете да видите, тестваният лесно се справи с проблема и тук си струва да обърнете внимание на още един интересна функция- можете също да изолирате безжичните клиенти на мрежата за гости един от друг. Това е много полезно: смартфонът на вашия приятел, заразен със зловреден софтуер, ще има достъп до интернет, но няма да може да атакува други устройства, дори в мрежа за гости. Ако вашият рутер има подобна функция, определено трябва да я активирате, въпреки че това ще ограничи възможностите за взаимодействие с клиента - например вече няма да е възможно да сдвоите телевизор с медиен плейър чрез Wi-Fi, ще трябва да използвайте кабелна връзка. На този етап нашата домашна мрежа изглежда по-сигурна.

какъв е резултатът

Броят на заплахите за сигурността нараства от година на година и производителите на смарт устройства не винаги обръщат достатъчно внимание на навременното пускане на актуализации. В такава ситуация имаме само един изход - диференциране на клиентите на домашната мрежа и създаване на изолирани сегменти за тях. За да направите това, не е необходимо да купувате оборудване за десетки хиляди рубли, сравнително евтин домакински интернет център може да се справи със задачата. Тук бих искал да предупредя читателите да не купуват устройства от бюджетни марки. Вече почти всички производители имат горе-долу еднакъв хардуер, но качеството на вградения софтуер е много различно. Както и продължителността на цикъла на поддръжка за пуснатите модели. Не всеки домашен рутер може да се справи дори с доста простата задача за комбиниране на кабелна и безжична мрежа в изолиран сегмент и може да имате по-сложни такива. Понякога е необходимо да конфигурирате допълнителни сегменти или DNS филтриране за достъп само до безопасни хостове; в големи стаи трябва да се свържете Wi-Fi клиентикъм мрежата за гости чрез външни точки за достъп и др. и така нататък. В допълнение към проблемите със сигурността има и други проблеми: в обществените мрежи е необходимо да се осигури регистрация на клиенти в съответствие с изискванията на Федерален закон № 97 „За информацията, информационните технологии и защитата на информацията“. Евтините устройства са в състояние да решат такива проблеми, но не всички - функционалностВграденият софтуер, който имат, повтаряме, е много различен.

Avast винаги се опитва да остане напред, когато става въпрос за защита на потребителите от нови заплахи. Все повече и повече хора гледат филми, спорт и телевизионни предавания на смарт телевизори. Те контролират температурата в домовете си с помощта на цифрови термостати. Те носят умни часовници и фитнес гривни. В резултат на това нуждите от сигурност се разширяват отвъд персонален компютърза покриване на всички устройства във вашата домашна мрежа.

Домашните рутери обаче, които са ключови устройства в инфраструктурата на домашната мрежа, често имат проблеми със сигурността и осигуряват лесен достъп на хакери. Скорошно проучване на Tripwire установи, че 80 процента от най-продаваните рутери имат уязвимости. Освен това най-често срещаните комбинации за достъп до административния интерфейс, по-специално admin/admin или admin/без парола, се използват в 50 процента от рутерите по света. Други 25 процента от потребителите използват своя адрес, дата на раждане, име или фамилия като пароли за рутер. В резултат на това повече от 75 процента от рутерите по света са уязвими на прости атаки с парола, отваряйки вратата за заплахи, които да бъдат разгърнати в домашната мрежа. Пейзажът на сигурността на рутера днес напомня за 90-те години на миналия век, когато всеки ден се откриваха нови уязвимости.

Функция за сигурност на домашната мрежа

Функцията за защита на домашната мрежа в Avast Free Antivirus, Avast Pro Antivirus, Avast Internet Security и Avast Premier Antivirus ви позволява да разрешите тези проблеми чрез сканиране на вашия рутер и настройките на домашната мрежа за потенциални проблеми. С актуализацията на Avast Nitro механизмът за откриване на инструмента за защита на домашната мрежа е напълно преработен, добавяйки поддръжка за многонишково сканиране и подобрен детектор за отвличане на DNS. Механизмът вече поддържа ARP сканиране и сканиране на портове, извършвано на ниво драйвер на ядрото, което позволява няколко пъти по-бързо сканиране в сравнение с предишната версия.

Защитата на домашната мрежа може автоматично да блокира атаките за фалшифициране на заявки между сайтове (CSRF) на вашия рутер. CSRF експлоатира уязвимостите на уебсайта и позволява на киберпрестъпниците да изпращат неоторизирани команди към уебсайт. Командата симулира инструкции от потребител, който е познат на сайта. Така киберпрестъпниците могат да се представят за потребител, например, да прехвърлят пари на жертвата без негово знание. Благодарение на CSRF заявките, престъпниците могат дистанционно да правят промени в настройките на рутера, за да презапишат DNS настройките и да пренасочат трафика към измамни сайтове

Компонентът за защита на домашната мрежа ви позволява да сканирате настройките на домашната мрежа и рутера за потенциални проблеми със сигурността. Инструментът открива слаби или стандартни пароли Wi-Fi, уязвими рутери, компрометирани интернет връзки и IPv6 активиран, но не защитен. Avast изброява всички устройства във вашата домашна мрежа, така че потребителите да могат да проверят дали са свързани само известни устройства. Компонентът предоставя прости препоръки за елиминиране на открити уязвимости.

Инструментът също така уведомява потребителя, когато нови устройства се присъединят към мрежата, свързани към мрежата телевизори и други устройства. Сега потребителят може незабавно да открие непознато устройство.

Новият проактивен подход подчертава цялостната концепция за осигуряване на максимална цялостна защита на потребителите.

Преди няколко години домашните безжични мрежи бяха доста прости и обикновено се състояха от точка за достъп и няколко компютъра, използвани за достъп до интернет, онлайн пазаруване или игри. Но в днешно време домашните мрежи са станали много по-сложни. В днешно време към домашната мрежа са свързани голям брой устройства, които се използват не само за достъп до интернет или гледане на медии. В тази статия ще говорим за това как да направите вашата домашна мрежа защитена за всички членове на семейството.Безжична сигурност

Почти всеки дом има безжична мрежа (или така наречената Wi-Fi мрежа). Тази мрежа ви позволява да свържете всяко устройство към интернет, като лаптоп, таблет или игрова конзола. Повечето безжични мрежи се контролират от рутер, устройство, инсталирано от вашия доставчик на интернет услуги, за да осигури достъп до интернет. Но в някои случаи вашата мрежа може да се контролира от отделни системи, наречени точки за достъп, които са свързани към рутера. Независимо коя система използват вашите устройства за свързване с интернет, принципът на работа на тези системи е един и същ: предаване на радиосигнали. Различни устройстваможе да се свързва с интернет и други устройства във вашата мрежа. Това означава, че сигурността на вашата домашна мрежа е основен компонент за защитата на вашия дом. Препоръчваме да следвате тези указания, за да гарантирате сигурността на вашата домашна мрежа:- Променете администраторската парола, зададена от производителя на вашия интернет рутер или точка за достъп. Администраторският акаунт ви позволява да правите промени в мрежовите настройки. Проблемът е, че много рутери идват със стандартни, добре познати пароли и лесно се намират в интернет. Следователно трябва да промените фабричната парола на уникална и силна парола, която само вие ще знаете.

- Променете името на мрежата, зададено от производителя (наричано още SSID). Това е името, което вашите устройства виждат, когато търсят вашата домашна безжична мрежа. Дайте на вашата домашна мрежа уникално име, което е лесно за разпознаване, но не трябва да съдържа лична информация. Конфигурирането на мрежа като „невидима“ е неефективна форма на защита. Повечето програми за сканиране на безжични мрежи и всеки опитен хакер може лесно да открие "невидимите" мрежи.

- Уверете се, че само хора, на които имате доверие, могат да се свързват с вашата мрежа и че връзката е криптирана. Това ще помогне за подобряване на сигурността. В момента най-сигурната връзка е WPA2. Когато го използвате, се изисква парола при свързване към мрежата и тази връзка използва криптиране. Уверете се, че не използвате остарял метод като WEP или използвате отворена мрежа (която не предлага никаква сигурност). Отворена мрежапозволява на абсолютно всичко да се свърже с вашата безжична мрежа без удостоверяване.

- Уверете се, че хората използват силна парола за свързване към вашата мрежа, която не е същата като администраторската парола. Не забравяйте, че трябва да въведете паролата за всяко устройство, което използвате само веднъж; устройствата могат да запомнят и съхраняват тази парола.

- Повечето безжични мрежи поддържат така наречената мрежа за гости. Това позволява на гостите да имат достъп до интернет, но домашната мрежа е защитена, защото гостите не могат да се свързват с домашни устройства във вашата мрежа. Ако добавяте мрежа за гости, уверете се, че използвате WPA2 и тя е защитена с уникална и силна парола.

- Деактивирайте Wi-Fi Protected Setup или друга настройка, която ви позволява да свързвате нови устройства, без да въвеждате парола или други опции за конфигуриране.

- Ако ви е трудно да запомните всичките си пароли, силно препоръчваме да използвате мениджър на пароли, за да ги съхранявате.

Сигурност за вашите устройства

Следващата стъпка е да изясните списъка на всички устройства, свързани към мрежата, и да гарантирате тяхната сигурност. Това беше лесно да се направи в миналото, когато имаше само малък брой устройства, свързани към мрежата. Но в съвременния свят почти всички устройства могат да бъдат „винаги свързани“ към мрежата, включително телевизори, игрови конзоли, детски камери, високоговорители, нагреватели или дори коли. Един лесен начин за откриване на свързани устройства е да използвате мрежов скенер като Fing. Това приложение, веднъж инсталирано на компютър, ви позволява да откриете абсолютно всички устройства, свързани към мрежата. След като откриете всички устройства, трябва да се погрижите за тяхната сигурност. По най-добрия начингарантират сигурност - редовно актуализират своите операционни системи/фърмуер. Ако е възможно, конфигурирайте автоматична актуализациясистеми Ако е възможно да използвате парола за всяко устройство, използвайте само силна и силна парола. И накрая, посетете уебсайта на вашия интернет доставчик за информация относно безплатни начинизащита на вашата мрежа.за автора

Черил Конли ръководи отдела за обучение на информационна сигурноств Локхийд Мартин. Тя използва собствената методология на The I Compaign TM, за да обучи 100 000 служители на компанията. Методологията активно използва фокус групи в компанията и координира глобалната програмаСигурността на компютърната мрежа се постига чрез политики и практики, приети за предотвратяване и наблюдение на неоторизиран достъп, злоупотреба, модификация или дезактивиране на мрежата и ресурсите, достъпни за нея. Той включва разрешение за достъп до данни, което се контролира мрежов администратор. Потребителите избират или задават ID и парола или друга информация за удостоверяване, която им позволява достъп до данни и програми в рамките на техните правомощия.

Мрежовата сигурност обхваща множество компютърни мрежи, както обществени, така и частни, които се използват в ежедневната работа, извършване на транзакции и комуникации между фирми, държавни агенции и физически лица. Мрежите могат да бъдат частни (например в рамките на компания) или други (които могат да бъдат отворени за обществеността).

Сигурността на компютърната мрежа е свързана с организации, предприятия и други видове институции. Това защитава мрежата и също така извършва операции за сигурност и надзор. Най-често срещаните и по прост начинЗащитата на мрежов ресурс е да му се присвои уникално име и съответна парола.

Управление на сигурността

Управлението на сигурността на мрежите може да бъде различно за различните ситуации. Дом или малък офис може да изисква само основна сигурност, докато големите предприятия може да се нуждаят от изключително надеждна услуга и усъвършенстван софтуер и хардуер за предотвратяване на хакване и нежелани атаки.

Видове атаки и мрежови уязвимости

Уязвимостта е слабост в дизайна, изпълнението, работата или вътрешния контрол. Повечето от откритите уязвимости са документирани в базата данни на Common Vulnerabilities and Exposures (CVE).

Мрежите могат да бъдат обект на атаки от различни източници. Те могат да бъдат от две категории: „Пасивни“, когато мрежовият нападател прихваща данни, преминаващи през мрежата, и „Активни“, където нападателят инициира команди, за да наруши нормалната работа на мрежата или да извърши наблюдение, за да получи достъп до данните.

За да защитите компютърна система, е важно да разберете видовете атаки, които могат да бъдат предприети срещу нея. Тези заплахи могат да бъдат разделени на следните категории.

"Задна врата"

Задна врата в компютърна система, криптосистема или алгоритъм е всеки таен метод за заобикаляне на нормалните мерки за удостоверяване или сигурност. Те могат да съществуват по редица причини, включително оригинален дизайн или лоша конфигурация. Те могат да бъдат добавени от разработчик, за да позволят някакъв вид законен достъп, или от нападател по други причини. Независимо от мотивите им за съществуване, те създават уязвимост.

Атаки с отказ на услуга

Атаките за отказ на услуга (DoS) са предназначени да направят компютър или мрежов ресурснедостъпен за предназначените потребители. Извършителите на такава атака биха могли да попречат на отделните жертви да получат достъп до мрежата, например чрез умишлено въвеждане на грешна парола много пъти подред, за да наложат блокиране. сметка, или претоварете възможностите на машината или мрежата и блокирайте всички потребители едновременно. Докато мрежова атака от един IP адрес може да бъде блокирана чрез добавяне на ново правило за защитна стена, много форми на разпределени атаки за отказ на услуга (DDoS) са възможни, когато сигналите произхождат от голямо количествоадреси. В този случай защитата е много по-трудна. Такива атаки могат да произхождат от компютри, контролирани от ботове, но са възможни редица други методи, включително атаки с отражение и усилване, при които цели системи неволно предават такъв сигнал.

Атаки с директен достъп

Неоторизиран потребител, който получи физически достъп до компютър, вероятно може директно да копира данни от него. Такива нападатели могат също така да компрометират сигурността, като правят промени в операционната система, инсталират софтуерни червеи, кийлогъри, скрити устройства за слушане или използване на безжични мишки. Дори ако системата е защитена със стандартни мерки за сигурност, те могат да бъдат заобиколени чрез зареждане на друга операционна система или инструмент от компактдиск или друг стартиращ носител. е предназначен да предотвратява точно такива атаки.

Концепция за мрежова сигурност: Ключови точки

Информационна сигурност в компютърни мрежизапочва с удостоверяване, включващо въвеждане на потребителско име и парола. Този тип е еднофакторен. При двуфакторна автентификация също се използва допълнителен параметър(токен за сигурност или „ключ“, карта за банкомат или мобилен телефон), с прилагане на три фактора и уникален потребителски елемент (пръстов отпечатък или сканиране на ретината).

След удостоверяване защитната стена прилага правилата за достъп. Тази услуга за сигурност на компютърната мрежа е ефективна за предотвратяване на неоторизиран достъп, но този компонент може да не проверява потенциално опасно съдържание, като напр. компютърни червеиили троянски коне, предавани по мрежата. Антивирусна програма софтуерили система за предотвратяване на проникване (IPS) помагат за откриване и блокиране на такъв зловреден софтуер.

Система за откриване на проникване, базирана на сканиране на данни, може също да наблюдава мрежата за последващ анализ на високо ниво. Нови системи, които комбинират неограничено машинно обучение с пълен анализ мрежов трафик, може да открие активни мрежови нападатели под формата на злонамерени вътрешни лица или насочени външни вредители, които са компрометирали компютъра или акаунта на потребителя.

Освен това комуникациите между два хоста могат да бъдат криптирани, за да се осигури по-голяма поверителност.

Компютърна защита

Сигурността на компютърната мрежа включва контрамерки - действие, устройство, процедура или техника, които намаляват заплаха, уязвимост или атака, като ги елиминират или предотвратяват, минимизират щетите или откриват и докладват за тяхното присъствие.

Сигурно кодиране

Това е една от основните мерки за сигурност на компютърните мрежи. При разработването на софтуер сигурното кодиране има за цел да предотврати случайното въвеждане на уязвимости. Също така е възможно да се създаде софтуер, проектиран от самото начало за сигурност. Такива системи са „безопасни по дизайн“. В допълнение, формалната проверка има за цел да докаже коректността на алгоритмите, които са в основата на системата. Това е особено важно за криптографските протоколи.

Тази мярка означава, че софтуерът е разработен от нулата, за да гарантира сигурността на информацията в компютърните мрежи. В този случай се счита за основна характеристика.

Някои от методите на този подход включват:

- Принципът на най-малките привилегии, при който всяка част от системата има само специфичните правомощия, необходими за нейното функциониране. По този начин, дори ако атакуващият получи достъп до тази част, той ще има ограничена власт над цялата система.

- Прегледите на кода и модулните тестове са подходи за по-голяма сигурност на модулите, когато не са възможни официални доказателства за коректност.

- Защита в дълбочина, където дизайнът е такъв, че трябва да бъдат компрометирани множество подсистеми, за да се компрометира целостта на системата и информацията, която съхранява. Това е по-задълбочена техника за защита на компютърната мрежа.

Архитектура на сигурността

Организацията Open Security Architecture определя архитектурата на ИТ сигурността като „проектни артефакти, които описват подредбата на контролите за сигурност (контрамерки за сигурност) и тяхната връзка с цялостната архитектура информационни технологии„Тези контроли служат за поддържане на атрибути за качество на системата като поверителност, цялост, наличност, отговорност и сигурност.

Други специалисти го определят като единен дизайн за сигурност и сигурност на компютърната мрежа информационни системи, който отчита нуждите и потенциалните рискове, свързани с определен сценарий или среда, и определя кога и къде да се прилагат определени инструменти.

Основните му характеристики са:

- връзките на различните компоненти и как те зависят един от друг.

- Определяне на контроли въз основа на оценка на риска, най-добри практики, финансови и правни въпроси.

- стандартизация на контролите.

Осигуряване на сигурност на компютърната мрежа

Състоянието на „безопасност“ на компютъра е идеално постигнато чрез използването на три процеса: предотвратяване на заплахи, откриване на заплахи и реакция. Тези процеси се основават на различни политики и системни компоненти, които включват следното:

- Контроли за достъп до потребителски акаунт и криптография, която може да защити системни файловеи данни.

- Защитните стени, които днес са най-разпространените системи за превенция по отношение на сигурността на компютърната мрежа. Това се дължи на факта, че те са в състояние (ако са конфигурирани правилно) да защитят достъпа до вътрешния мрежови услугии блокиране на определени видове атаки чрез филтриране на пакети. Защитните стени могат да бъдат хардуерни или софтуерни.

- Системи за откриване на проникване (IDS), които са предназначени да откриват мрежови атаки, когато се появят, и да предоставят помощ след атаката, докато одитните пътеки и директории изпълняват подобна функция за отделните системи.

„Отговорът“ задължително се определя от оценените изисквания за сигурност отделна системаи може да варира от обикновена актуализация на сигурността до уведомяване на съответните органи, контраатака и т.н. В някои специални случаи е най-добре да се унищожи компрометирана или повредена система, тъй като може да се случи така, че не всички уязвими ресурси да бъдат открити.

Какво е защитна стена?

Днес сигурността на компютърната мрежа включва предимно "превантивни" мерки като защитни стени или процедури за излизане.

Защитната стена може да се дефинира като начин за филтриране на мрежови данни между хост или мрежа и друга мрежа, като например Интернет. Може да се реализира като софтуер, работещ на машина и свързващ се с мрежовия стек (или, в случай на UNIX-подобни системи, вграден в ядрото на ОС), за да осигури филтриране и блокиране в реално време. Друга реализация е така наречената "физическа защитна стена", която се състои от отделно филтриране на мрежовия трафик. Такива инструменти са често срещани сред компютри, които са постоянно свързани с интернет и се използват активно за осигуряване на информационната сигурност на компютърните мрежи.

Някои организации се обръщат към големи платформи за данни (като Apache Hadoop), за да осигурят наличност на данни и машинно обучение за откриване на напреднали постоянни заплахи.

Сравнително малко организации обаче поддържат компютърни системи с ефективни системи за откриване и имат още по-малко организирани механизми за реакция. Това създава проблеми при осигуряването на технологичната сигурност на компютърната мрежа. Основната пречка пред ефективното изкореняване на киберпрестъпността е прекомерното разчитане на защитни стени и други автоматизирани системиоткриване. Въпреки това е основно събиране на данни с помощта на устройства за улавяне на пакети, които спират атаките.

Управление на уязвимостта

Управлението на уязвимостите е цикълът на идентифициране, елиминиране или смекчаване на уязвимостите, особено в софтуера и фърмуера. Този процес е неразделна част от гарантирането на сигурността компютърни системии мрежи.

Уязвимостите могат да бъдат открити с помощта на скенер, който анализира компютърна система, търсейки известни слаби места като отворени портове, несигурна софтуерна конфигурация и уязвимост към зловреден софтуер.

В допълнение към сканирането за уязвимости, много организации сключват договор с аутсорсинг компании за сигурност, за да провеждат редовни тестове за проникване на техните системи. В някои сектори това е договорно изискване.

Намаляване на уязвимостта

Въпреки че формалната проверка на коректността на компютърните системи е възможна, тя все още не е обичайна. Официално прегледаните операционни системи включват seL4 и SYSGO PikeOS, но те съставляват много малък процент от пазара.

Съвременните компютърни мрежи, които гарантират сигурността на информацията в мрежата, активно използват двуфакторна автентификация и криптографски кодове. Това значително намалява рисковете поради следните причини.

Разбиването на криптографията днес е почти невъзможно. Изисква някакъв некриптографски вход (незаконно получен ключ, обикновен текст или друга допълнителна криптоаналитична информация).

Това е метод за смекчаване на неоторизиран достъп до система или чувствителна информация. За да влезете в защитена система, са необходими два елемента:

- “какво знаете” - парола или ПИН;

- “каквото имате” - карта, ключ, мобилен телефон или друго оборудване.

Това повишава сигурността на компютърните мрежи, тъй като неоторизиран потребител се нуждае от двата елемента едновременно, за да получи достъп. Колкото по-строги са вашите мерки за сигурност, толкова по-малко хакове е вероятно да възникнат.

Можете да намалите шансовете на нападателите, като постоянно актуализирате системите с пачове и актуализации за сигурност и използвате специални скенери. Ефектът от загуба на данни и повреда може да бъде намален чрез внимателно създаване резервни копияи съхранение.

Механизми за защита на оборудването

Хардуерсъщо може да бъде източник на заплаха. Например, хакването може да бъде извършено чрез използване на уязвимости в микрочипове, въведени злонамерено по време на производствения процес. Хардуерната или спомагателна сигурност за работа в компютърни мрежи също предлага определени методи за защита.

Използване на устройства и методи като ключове за достъп, доверени платформени модули, системи за откриване на проникване, заключване на устройства, деактивиране на USB портове и асистиран достъп мобилни комуникации, може да се счита за по-сигурен поради необходимостта от физически достъп до съхранените данни. Всеки от тях е описан по-подробно по-долу.

Ключове

USB ключовете обикновено се използват в процеса на лицензиране на софтуер за отключване софтуерни възможности, но могат да се разглеждат и като начин за предотвратяване на неоторизиран достъп до компютър или друго устройство. Ключът създава защитен криптиран тунел между него и софтуерно приложение. Принципът е, че използваната схема за криптиране (например AdvancedEncryptionStandard (AES)) осигурява по-висока степен на информационна сигурност в компютърните мрежи, тъй като е по-трудно да се разбие и репликира ключът, отколкото просто да копирате собствения си софтуер на друга машина и използваи го.

Друга употреба на такива ключове е използването им за достъп до уеб съдържание, като облачен софтуер или виртуални частни мрежи (VPN). Освен това USB ключът може да бъде конфигуриран да заключва или отключва компютъра.

Защитени устройства

Надеждните платформени защитени устройства (TPM) интегрират криптографски възможности в устройства за достъп, използващи микропроцесори или така наречените компютри на чип. TPM, използвани във връзка със софтуер от страна на сървъра, предлагат гениален начин за откриване и удостоверяване на хардуерни устройства и предотвратяване на неоторизиран достъп до мрежата и данните.

Откриването на проникване в компютъра се извършва чрез бутонен превключвател, който се активира при отваряне на корпуса на машината. Фърмуерът или BIOS е програмиран да уведоми потребителя следващия път, когато устройството бъде включено.

Ключалка

Сигурността на компютърните мрежи и сигурността на информационните системи може да се постигне и чрез блокиране на дискове. По същество това са софтуерни инструменти за криптиране твърди дисковеправейки ги недостъпни за неоторизирани потребители. Някои специализирани инструменти са предназначени специално за криптиране на външни устройства.

Деактивирането на USB портове е друга често срещана настройка за защита за предотвратяване на неоторизиран и злонамерен достъп до защитен компютър. Заразените USB ключове, свързани към мрежата от устройство в защитна стена, се считат за най-честата заплаха за компютърна мрежа.

Поддържат се мобилни устройства клетъчна комуникациястават все по-популярни поради широкото им използване мобилни телефони. Вградени възможности като Bluetooth, най-новите нискочестотни комуникации (LE) и комуникации в близко поле (NFC) доведоха до търсенето на инструменти за справяне с уязвимостите. Днес както биометричната проверка (четене на палец), така и софтуерът за четене на QR код се използват широко. мобилни устройства. Всичко това предлага нови, безопасни начинивръзки мобилни телефоникъм системи за контрол на достъпа. Това осигурява компютърна сигурности може да се използва и за контрол на достъпа до защитени данни.

Функции и списъци за контрол на достъпа

Характеристиките на информационната сигурност в компютърните мрежи се основават на разделянето на привилегии и степен на достъп. Два такива модела, които се използват широко, са списъци за контрол на достъпа (ACL) и защита, базирана на възможности.

Използването на ACL за ограничаване на стартирането на програми се оказа опасно в много ситуации. Например, хост компютърът може да бъде подмамен индиректно да разреши достъп до ограничен файл. Доказано е също, че обещанието на ACL да предостави достъп до обект само на един потребител никога не може да бъде гарантирано на практика. По този начин има практически недостатъци във всички системи, базирани на ACL днес, но разработчиците активно се опитват да ги коригират.

Сигурността, базирана на способности, се използва главно в научните изследвания операционна система, докато търговските операционни системи все още използват ACL. Функциите обаче могат да бъдат реализирани само на ниво език, което води до специфичен стил на програмиране, който по същество е усъвършенстване на стандартния обектно-ориентиран дизайн.

Основната заплаха за сигурността на вашите данни е световната мрежа. Как да осигурим надеждна защитадомашна мрежа?

Потребителите често погрешно смятат, че обикновената антивирусна програма е достатъчна, за да защити домашния компютър, свързан с интернет. Надписите върху кутиите на рутерите също са подвеждащи, като се посочва, че тези устройства имат мощна защитна стена, внедрена на хардуерно ниво, която може да защити от хакерски атаки. Тези твърдения са верни само отчасти. На първо място, и двата инструмента изискват правилна конфигурация. Много антивирусни пакети обаче просто нямат такава функция като защитна стена.

Междувременно компетентното изграждане на защита започва от самата връзка с интернет. Съвременните домашни мрежи обикновено използват Wi-Fi рутери, използващи Ethernet кабелна връзка. Те имат достъп до интернет чрез локална мрежа настолни компютрии лаптопи, смартфони и таблети. Освен това в един пакет има както самите компютри, така и периферни устройства, като принтери и скенери, много от които са свързани чрез мрежа.

Хаквайки вашата точка за достъп, нападателят може не само да използва вашата интернет връзка и да контролира дома ви компютърни устройства, но също и за публикуване на незаконно съдържание в световната мрежа, използвайки вашия IP адрес, както и за кражба на информация, съхранявана на оборудване, свързано към мрежата. Днес ще говорим за основните правила за защита на мрежи, поддържане на тяхната функционалност и предотвратяване на хакване.

Хардуер

Модерен мрежов хардуерНай-често изисква настройка на инструменти за сигурност. Преди всичко ние говорим заза различни филтри, защитни стени и списъци за планиран достъп. Необучен потребител може да зададе параметрите на защитата, но трябва да знаете някои нюанси.

ИЗПОЛЗВАМЕ КРИПТИРАНЕ НА ТРАФИКАКогато настройвате точка за достъп, не забравяйте да активирате най-стабилните механизми за сигурност на трафика, създайте сложна, безсмислена парола и използвайте протокола WPA2 с алгоритъм за криптиране AES. WEP е остарял и може да бъде хакнат за минути.

НИЕ РЕДОВНО ПРОМЕНЯМЕ ВАШИТЕ СЧЕТОВОДНИ ДАННИЗадайте силни пароли за достъп и ги променяйте редовно (например веднъж на всеки шест месеца). Най-лесният начин за хакване на устройство, на което потребителят е оставил стандартното потребителско име и парола „admin”/„admin”.

СКРИВАНЕ НА SSIDПараметърът SSID (Service Set Identifier) е публичното име на безжичната мрежа, което се излъчва по въздуха, така че потребителските устройства да могат да го видят. Използването на опцията за скриване на SSID ще ви предпази от начинаещи хакери, но след това, за да свържете нови устройства, ще трябва ръчно да въведете параметрите на точката за достъп.

СЪВЕТПри първоначалната настройкаточки за достъп, променете SSID, тъй като това име отразява модела на рутера, което може да служи като намек за нападателя, когато търси уязвимости.

КОНФИГУРИРАНЕ НА ВГРАДЕНАТА ЗАЩИТНА СТЕНА Рутерите в повечето случаи са оборудвани с прости версии на защитни стени. С тяхна помощ няма да е възможно да се конфигурират напълно много правила за безопасна работав мрежата, но можете да покриете основните уязвимости или например да забраните работата пощенски клиенти.

ОГРАНИЧЕНИЕ НА ДОСТЪПА ПО MAC АДРЕСИзползвайки списъци с MAC адреси (Media Access Control), можете да откажете достъп до локалната мрежа на тези устройства, чиито физически адреси не са включени в такъв списък. За да направите това, ще трябва ръчно да създадете списъци с оборудване, разрешено в мрежата. Всяко устройство, оборудвано с мрежов интерфейс, фабрично му е зададен уникален MAC адрес. Може да се разпознае, като се погледне етикетът или маркировките на оборудването или се използват специални команди и мрежови скенери. Ако има уеб интерфейс или дисплей (например рутери и мрежови принтери) Ще намерите MAC адреса в менюто с настройки.

MAC адресът на мрежовата карта на вашия компютър може да бъде намерен в неговите свойства. За да направите това, отидете в менюто „Контролен панел | Мрежи и интернет | Център за управление на мрежата и споделен достъп", след това в лявата част на прозореца щракнете върху връзката "Промяна на настройките на адаптера", щракнете с десния бутон върху използваната мрежова карта и изберете "Състояние". В прозореца, който се отваря, трябва да кликнете върху бутона „Подробности“ и да погледнете реда „Физически адрес“, където ще се покажат шест двойки числа, показващи MAC адреса на вашата мрежова карта.

Има още бърз начин. За да го използвате, натиснете клавишната комбинация "Win + R", въведете CMD в появилия се ред и щракнете върху "OK". В прозореца, който се отваря, въведете командата:

Натиснете "Enter". Намерете редовете „Физически адрес“ в показаните данни - тази стойност е MAC адресът.

След като защитите мрежата физически, е необходимо да се погрижите за софтуерната част от „защитата“. Изчерпателни антивирусни пакети, защитни стени и скенери за уязвимости ще ви помогнат с това.

КОНФИГУРИРАНЕ НА ДОСТЪПА ДО ПАПКИНе поставяйте папки със системни или просто важни данни в директории, които са достъпни за потребителите вътрешна мрежа. Също така, опитайте се да не създавате папки, които могат да бъдат достъпни от мрежата системен диск. Ако няма специална нужда, по-добре е да ограничите всички такива директории с атрибута „Само за четене“. Иначе в споделена папкавирус, маскиран като документи, може да се настани.

ИНСТАЛИРАНЕ НА ЗАЩИТНА СТЕНАСофтуерните защитни стени обикновено са лесни за конфигуриране и имат режим на самообучение. Когато я използва, програмата пита потребителя кои връзки одобрява и кои смята за необходимо да забрани.

Препоръчваме да използвате лични защитни стени, вградени в популярни търговски продукти като Kaspersky Internet Security, Norton интернетСигурност, NOD интернет сигурност, както и безплатни решения - например Comodo Firewall. Персонал Защитна стена на Windows, за съжаление, не може да се похвали с надеждна сигурност, предоставяйки само основни настройкипристанища.

Тест за уязвимост

Най-голямата опасност за производителността на компютъра и мрежата са програми, съдържащи „дупки“ и неправилно конфигурирани мерки за сигурност.

XSpiderЛесна за използване програма за сканиране на вашата мрежа за уязвимости. Това ще ви позволи бързо да идентифицирате повечето текущи проблеми, както и да предоставите тяхното описание и в някои случаи решения. За съжаление, преди известно време помощната програма стана платена и това е може би единственият й недостатък.

NmapНекомерсиален мрежов скенер с отворен програмен код. Първоначално програмата е разработена за потребители на UNIX, но по-късно, поради нарасналата й популярност, е пренесена в Windows. Помощната програма е предназначена за опитни потребители. Nmap има проста и удобен за потребителя интерфейсразбирането на данните, които произвежда, обаче, без основни познания няма да е лесно.

КИС 2013гТози пакет предоставя не само цялостна защита, но и инструменти за диагностика. Можете да го използвате за сканиране инсталирани програмиза наличието на критични уязвимости. В резултат на тази процедура програмата ще представи списък с помощни програми, в които пропуските трябва да бъдат затворени, и можете да намерите подробна информация за всяка от уязвимостите и как да я коригирате.

Съвети за инсталиране на мрежа

Можете да направите вашата мрежа по-сигурна не само на етапа на нейното внедряване и конфигуриране, но и когато вече съществува. Когато се гарантира сигурността, е необходимо да се вземе предвид броят на свързаните устройства, местоположението мрежов кабел, Разпространението на Wi-Fi сигнала и видовете препятствия за него.

ПОЗИЦИОНИРАНЕ НА ТОЧКАТА ЗА ДОСТЪППреценете колко площ трябва да осигурите в обхвата на Wi-Fi. Ако трябва да покриете само част от вашия апартамент, тогава не трябва да поставяте безжичната точка за достъп близо до прозорците. Това ще намали риска от прихващане и хакване на слабо защитен канал от wardrivers - хора, които търсят безплатни безжични точки за достъп до интернет и също използват незаконни методи. Трябва да се има предвид, че всяка бетонна стена намалява мощността на сигнала наполовина. Също така не забравяйте, че огледалото на гардероба е почти непроницаем екран за Wi-Fi сигнала, който в някои случаи може да се използва за предотвратяване на разпространението на радиовълни в определени посоки в апартамента. В допълнение, някои Wi-Fi рутери ви позволяват да конфигурирате силата на сигнала в хардуера. С тази опция можете изкуствено да осигурите достъп само до потребители, намиращи се в стаята с точката за достъп. Недостатъкът на този метод е възможната липса на сигнал в отдалечените райони на вашия апартамент.

ПОЛАГАНЕ НА КАБЕЛИМрежа, организирана предимно чрез кабел, осигурява най-висока скорости надеждност на връзката, като същевременно елиминира възможността за смущения отвън, както може да се случи при Wi-Fi връзка. възможността за вклиняване в него отвън, както може да се случи с Wi-Fi връзка.

За да избегнете неразрешени връзки, когато полагате кабелна мрежа, внимавайте да предпазите проводниците от механични повреди, използвайте специални кабелни канали и избягвайте места, където кабелът ще провисне твърде много или, обратно, ще бъде прекомерно опънат. Не полагайте кабела в близост до източници на силни смущения или в зона с лоши условия на околната среда (критични температури и влажност). Можете също да използвате екраниран кабел, който има допълнителна защита.

ЗАЩИТА ОТ ЕЛЕМЕНТИТЕКабелните и безжичните мрежи са податливи на въздействието на гръмотевични бури и в някои случаи удар от мълния може да повреди повече от мрежово оборудване или мрежова карта, но и много компютърни компоненти. За да намалите риска, на първо място, не забравяйте за заземяването електрически контактии компютърни компоненти. Използвайте устройства от пилотен тип, които използват вериги за защита от шум и пренапрежение.

Освен това по-добро решение може да бъде източникът непрекъсваемо захранване(UPS). Съвременните версии включват както стабилизатори на напрежението, така и автономно захранване, както и специални конектори за свързване на мрежов кабел през тях. Ако светкавица внезапно удари оборудването на интернет доставчика, такъв UPS няма да позволи на вредното напрежение да влезе в мрежовата карта на вашия компютър. Струва си да запомните, че във всеки случай заземяването на контактите или самото оборудване е изключително важно.

Използване на инструменти за изграждане на VPN тунели

Доста надежден начин за защита на информацията, предавана по мрежата, са VPN тунелите (виртуална частна мрежа). Технологията за тунелиране ви позволява да създадете криптиран канал, през който данните се прехвърлят между няколко устройства. Организирането на VPN с цел повишаване на информационната сигурност е възможно в рамките на домашна мрежа, но това е много трудоемко и изисква специални знания. Най-често срещаният метод за използване на VPN е да се свържете с домашния си компютър отвън, например от работен компютър. По този начин данните, прехвърляни между вашите машини, ще бъдат добре защитени чрез криптиране на трафика. За тези цели е по-добре да използвате много надежден безплатна програмаХамачи. В този случай ще са необходими само основни познания за организиране на VPN, което е в рамките на възможностите на необучен потребител.