Основни методи за защита на информацията с технически средства. Технически методи за защита на информацията

Днес информацията е важен ресурс, чиято загуба е изпълнена с неприятни последици. Загубата на поверителни фирмени данни носи заплаха от финансови загуби, тъй като получената информация може да бъде използвана от конкуренти или нарушители. За да предотвратят подобни нежелани ситуации, всички съвременни фирми и институции използват методи за информационна сигурност.

Сигурността на информационните системи (ИС) е цял курс, който преминават всички програмисти и специалисти в областта на изграждането на ИС. Въпреки това, познавайки видовете информационни заплахии технологията за защита е необходима на всеки, който работи с класифицирана информация.

Видове информационни заплахи

Основният тип информационни заплахи, за защита срещу които във всяко предприятие се създава цяла технология, е неоторизиран достъп на нарушители до данни. Злосторниците планират предварително престъпни действия, които могат да бъдат извършени чрез директен достъп до устройства или чрез отдалечена атака с помощта на програми, специално разработени за кражба на информация.

В допълнение към действията на хакерите, фирмите често се сблъскват със ситуации на загуба на информация поради неизправност на софтуера и хардуера.

В такъв случай секретни материалине попадат в ръцете на натрапници, но се губят и не могат да бъдат възстановени или възстановени твърде дълго. Срива се компютърни системиможе да възникне поради следните причини:

- Загуба на информация поради повреда на носители – твърди дискове;

- Грешки в работата на софтуера;

- Хардуерни неизправности поради повреда или износване.

Съвременни методи за защита на информацията

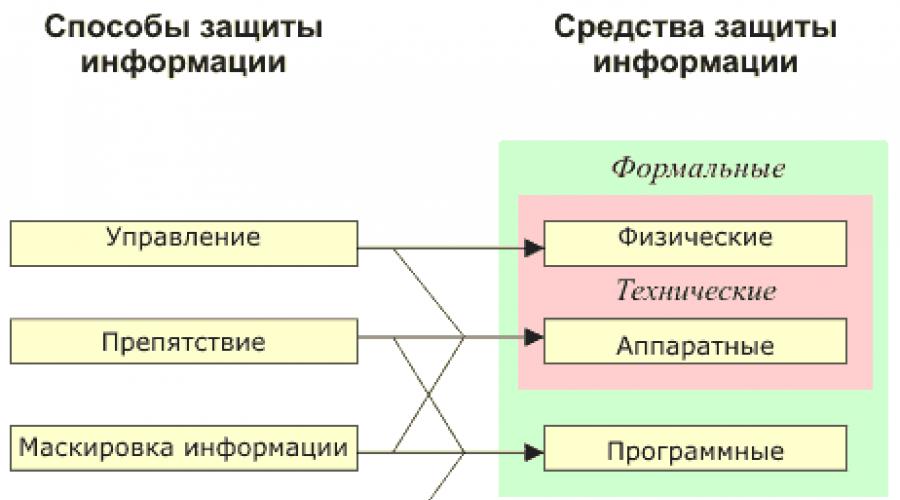

Технологиите за защита на данните се основават на използването на съвременни методи, които предотвратяват изтичане и загуба на информация. Днес се използват шест основни метода за защита:

- Позволявам;

- маскировка;

- Регламент;

- контрол;

- принуда;

- Мотивация.

Всички горепосочени методи са насочени към изграждане на ефективна технология, при която загубите поради небрежност са изключени и успешно отразени различни видовезаплахи. Препятствието е метод за физическа защита на информационните системи, поради който нарушителите нямат възможност да влязат в защитената зона.

Маскиране - методи за защита на информацията, осигуряващи трансформирането на данните във форма, която не е подходяща за възприемане от неупълномощени лица. Дешифрирането изисква познаване на принципа.

Управление – начини за защита на информацията, при които се осъществява контрол върху всички компоненти информационна система.

Регулирането е най-важният метод за защита на информационните системи, включващ въвеждането специални инструкции, според който следва да се извършват всички манипулации със защитени данни.

Принуда - методи за защита на информацията, тясно свързани с регулирането, включващи въвеждането на набор от мерки, при които служителите са принудени да спазват установени правила. Ако се използват методи за въздействие върху служителите, при които те следват инструкции по етични и лични причини, тогава говорим сиотносно мотивацията.

Във видеото - подробна лекция за информационна сигурност:

Средства за защита на информационните системи

Начините за защита на информацията включват използването на определен набор от инструменти. За предотвратяване на загуба и изтичане на секретна информация се използват следните средства:

- физически;

- Софтуер и хардуер;

- Организационни;

- Законодателна;

- Психологически.

Физическите средства за защита на информацията предотвратяват достъпа на неоторизирани лица до защитената зона. Основното и най-старо средство за физическо възпрепятстване е инсталирането на здрави врати, надеждни брави и решетки на прозорците. За подобряване на защитата на информацията се използват контролно-пропускателни пунктове, на които контролът на достъпа се извършва от хора (охрана) или специални системи. За да се предотврати загуба на информация, е препоръчително да се инсталира противопожарна система. Използват се физически средства за защита на данните както на хартиен, така и на електронен носител.

Софтуерът и хардуерът са незаменим компонент за осигуряване сигурността на съвременните информационни системи.

Хардуерът е представен от устройства, които са вградени в оборудването за обработка на информация. Софтуер означава програми, които отблъскват хакерски атаки. Софтуерът включва също софтуерни комплексикоито възстановяват изгубена информация. С помощта на комплекс от оборудване и програми се осигурява архивиранеинформация за предотвратяване на загуба.

Организационните средства са свързани с няколко метода на защита: регулиране, управление, принуда. Организационните инструменти включват развитието длъжностни характеристики, разговори със служители, набор от мерки за наказание и насърчение. С ефективното използване на организационни средства служителите на предприятието са добре запознати с технологията за работа със защитена информация, ясно изпълняват задълженията си и носят отговорност за предоставяне на невярна информация, изтичане или загуба на данни.

Законодателни средства - набор от правни актове, които регулират дейността на хората, които имат достъп до защитена информация и определят мярката на отговорност за загуба или кражба на класифицирана информация.

Психологически средства - набор от мерки за създаване на личен интерес на служителите в безопасността и автентичността на информацията. Мениджърите използват различни видове стимули, за да създадат личен интерес на персонала. Психологическите средства включват и изграждането на корпоративна култура, при която всеки служител се чувства важна част от системата и е заинтересован от успеха на предприятието.

Защита на предаваните електронни данни

За да се гарантира сигурността на информационните системи, днес активно се използват методи за криптиране и защита на електронни документи. Тези технологии позволяват отдалечен трансфер на данни и отдалечено удостоверяване.

Методите за защита на информация чрез криптиране (криптографски) се основават на използване на променяща се информация секретни ключовеспециален вид. Технологията за криптиране на електронни данни се основава на алгоритми за трансформация, методи за заместване, матрична алгебра. Силата на криптирането зависи от това колко сложен е бил алгоритъмът за преобразуване. Криптираната информация е сигурно защитена от всякакви заплахи, различни от физическите.

Електронен цифров подпис(EDS) - параметър електронен документ, което служи за потвърждаване на неговата автентичност. Електронният цифров подпис замества подписа на длъжностно лице върху документ на хартиен носител и има същата правна сила. EDS служи за идентифициране на неговия собственик и за потвърждаване на липсата на неразрешени трансформации. Използване на EDSосигурява не само защита на информацията, но също така спомага за намаляване на разходите за технология за управление на документи, намалява времето за движение на документи при изготвяне на отчети.

Класове по сигурност на информационните системи

Използваната защитна технология и степента на нейната ефективност определят класа на сигурност на информационната система. В международните стандарти се разграничават 7 класа на сигурност на системите, които са комбинирани в 4 нива:

- D - нулево ниво на сигурност;

- C - системи с произволен достъп;

- B - системи с принудителен достъп;

- А - системи с проверима сигурност.

Ниво D съответства на системи, в които технологията на защита е слабо развита. В такава ситуация всяко неоторизирано лице има възможност да получи достъп до информацията.

Използването на недостатъчно развита технология за защита е изпълнено със загуба или загуба на информация.

В ниво C има следните класове - C1 и C2. Класът на сигурност C1 предполага разделяне на данни и потребители. Определена група потребители има достъп само до определени данни, за получаване на информация е необходимо удостоверяване - удостоверяване на потребител чрез искане на парола. С клас на безопасност C1 системата разполага с хардуер и софтуерзащита. Системите с клас C2 са допълнени с мерки, които гарантират отговорността на потребителите: създава се и се поддържа регистър за достъп.

Ниво B включва технологии за сигурност, които имат класове от ниво C, плюс няколко допълнителни. Клас B1 предполага наличието на политика за сигурност, доверена изчислителна база за управление на етикети за сигурност и принудителен контрол на достъпа. При клас B1 специалистите извършват задълбочен анализ и тестване програмен коди архитектура.

Класът на безопасност B2 е типичен за мнозина модерни системии предполага:

- Предоставяне на етикети за сигурност на всички системни ресурси;

- Регистрация на събития, които са свързани с организирането на секретни канали за обмен на памет;

- Структуриране на доверената изчислителна база в добре дефинирани модули;

- Официална политика за сигурност;

- Висока устойчивост на системите към външни атаки.

Клас B3 предполага, в допълнение към клас B1, уведомяване на администратора за опити за нарушаване на политиката за сигурност, анализ на появата на скрити канали, наличие на механизми за възстановяване на данни след хардуерен срив или.

Ниво А включва едно, най-висок классигурност - А. Този клас включва системи, които са тествани и са получили потвърждение за съответствие с формалните спецификации на горното ниво.

Във видеото - подробна лекция за сигурността на информационните системи:

Техническите (хардуерни) средства са устройства от различни видове (механични, електромеханични, електронни), които решават проблемите на защитата на информацията с хардуер. Техническите мерки се основават на използването на следните инструменти и системи: охранителна и пожароизвестителна система, контрол и управление на достъпа, видеонаблюдение и защита на периметрите на обекти, защита на информацията, мониторинг на състоянието заобикаляща средаИ технологично оборудване, системи за сигурност, движение на хора, транспорт и стоки, отчитане на работното време на персонала и времето на присъствие на различни посетители в обектите. Техническите средства предотвратяват или физическо проникване, или, ако проникването е осъществено, достъп до информация, включително чрез нейното прикриване. Първата част от задачата се решава с ключалки, решетки на прозорците, аларми. Второто са генератори на шум, мрежови филтри, сканиращи радиостанции и много други устройства, които "блокират" потенциални канали за изтичане на информация или позволяват тяхното откриване. Предимствата на техническите средства са свързани с тяхната надеждност, независимост от субективни фактори и висока устойчивост на модификация. Слабости - липса на гъвкавост, относително голям обем и маса, висока цена.

Към днешна дата значителен брой хардуер

средства за различни цели, но най-често срещаните са следните:

специални регистри за съхраняване на подробности за сигурността: пароли, идентификационни кодове, лешояди или нива на секретност;

източници непрекъсваемо захранванеза временно поддържане на работата на компютри и устройства по време на аварийно прекъсване на захранването. Примери са: Liebert NX (10-1200 kVA), Liebert Hinet (10-30 kVA), Liebert UPStation GXT2;

устройства за измерване на индивидуални характеристики на човек (глас, пръстови отпечатъци) с цел идентифицирането му;

· схеми за прекъсване на предаването на информация в комуникационната линия с цел периодична проверка на адреса на извеждане на данни;

филтри за потискане на шума в мрежата. Например: мрежов филтър тип FR 102 от Schaffner, филтър тип 60-SPL-030-3-3 от Spectrum Control Inc.

Използването на технически средства за защита на информацията ви позволява да решавате следните задачи:

Провеждане на специални проучвания на технически средства за наличие на възможни канали за изтичане на информация;

Идентифициране на канали за изтичане на информация в различни обекти и помещения;

локализиране на канали за изтичане на информация;

търсене и откриване на средства за промишлен шпионаж;

· противодействие на неоторизиран достъп до източници на поверителна информация и други действия.

По функционално предназначение техническите средства могат да бъдат класифицирани на:

средства за откриване;

· средства за търсене и детайлни измервания;

· средства за активно и пасивно противодействие.

В същото време, според техническите си възможности, средствата за информационна сигурност могат да бъдат с общо предназначение, предназначени за използване от непрофесионалисти с цел получаване на предварителни (общи) оценки, и професионални комплекси, които позволяват задълбочено търсене, откриване и прецизност. измервания на всички характеристики на инструментите за промишлен шпионаж.

Използването на инженерни съоръжения и защита е най-древният метод за защита на хората и материалните ценности. Основната задача на техническите средства за защита е да предотвратят (предотвратят) пряк контакт на нарушител или природни сили с обектите на защита.

Информационни носители под формата на електромагнитни и акустични полета, електрически токнямат ясни граници и могат да се използват техники за скриване на информация за защита на такава информация. Тези методи осигуряват такива промени в структурата и енергията на носителите, при които нападателят не може директно или с помощта на технически средства да извлече информация с качество, достатъчно, за да я използва в свои интереси.

В общия случай защитата на информацията с технически средства се осъществява по следните начини: източникът и носителят на информация се локализират в границите на обекта на защита и се осигурява механична бариера от контакт с тях от нарушител или дистанционно въздействие на полетата на техническите му средства върху тях.

Средствата за информационна сигурност са цялата линия от инженерни, електрически, електронни, оптични и други устройства и устройства, устройства и технически системи, както и други продукти, използвани за решаване на различни проблеми на информационната сигурност, включително предотвратяване на изтичане и гарантиране на сигурността на защитена информация.

Като цяло средствата за сигурност на информацията по отношение на предотвратяването на умишлени действия, в зависимост от начина на изпълнение, могат да бъдат разделени на групи:

Технически (хардуерни) средства за защита на информацията. Това са устройства от различни видове (механични, електромеханични, електронни и др.), които решават проблеми на ниво оборудване. защита на информацията, например, такава задача като защита на помещенията от слушане. Те или предотвратяват физическото проникване, или, ако проникването се случи, предотвратяват достъпа до данни, включително чрез маскиране на данни. Първата част от задачата се осигурява от брави, решетки на прозорци, аларми за сигурност и др. Втората част са генератори на шум, мрежови филтри, сканиращи радиостанции и много други устройства, които „блокират“ потенциални канали за изтичане на информация (защита на помещенията от слушане) или позволяват да бъдат открити.

Средствата за софтуерна и техническа защита на информацията включват програми за идентификация на потребителите, контрол на достъпа, криптиране на информация, изтриване на остатъчна (работеща) информация като временни файлове, тестов контрол на системата за защита и др.

Смесените хардуерни и софтуерни средства за защита на информацията изпълняват същите функции като хардуера и софтуера поотделно и имат междинни свойства, като например защита на помещенията от подслушване.

Организационните средства за защита на информацията се състоят от организационни и технически (подготовка на помещения с компютри, полагане на кабелна система, като се вземат предвид изискванията за ограничаване на достъпа до нея и т.н.) и организационни и правни (национални закони и правила за работа, установени от ръководството на конкретно предприятие).

Техническата защита на информацията като част от интегрирана система за сигурност до голяма степен определя успеха на правенето на бизнес. Основната задача техническа защитаинформация - за идентифициране и блокиране на канали за изтичане на информация (радиоканал, PEMIN, акустични канали, оптични канали и др.). Решаването на проблемите на техническата защита на информацията изисква наличието на специалисти в областта на защитата на информацията и оборудването на отделите със специално оборудване за откриване и блокиране на канали за изтичане. Изборът на специално оборудване за решаване на проблемите на техническата защита на информацията се определя въз основа на анализ на вероятните заплахи и степента на защита на обекта.

блокери клетъчна комуникация(супресори мобилни телефони), разговорно наричан клетъчни заглушители, е ефективно средство за борба с изтичането на информация през клетъчен комуникационен канал. Клетъчните заглушители работят на принципа на потискане на радиоканала между слушалката и базата. Блокаторът за изтичане на техническа информация работи в обхвата на потиснатия канал. Заглушителите за мобилни телефони се класифицират според стандарта за потисната комуникация (AMPS / N-AMPS, NMT, TACS, GSM900/1800, CDMA, IDEN, TDMA, UMTS, DECT, 3G, универсален), мощност на излъчване, размери. По правило при определяне на излъчената мощност на заглушителите на мобилни телефони се взема предвид безопасността на хората в защитеното помещение, така че радиусът на ефективно потискане варира от няколко метра до няколко десетки метра. Използването на клетъчни блокери трябва да бъде строго регламентирано, тъй като може да създаде неудобство за трети страни.

Във всяка организация или значим обект. Тези инструменти се използват за търсене на технологии за кражба на информация, които понякога се оказват инсталирани в обекта, за изолиране на помещения по време на преговори или някои важни срещи, за да се защитят комуникациите и оборудването, използвано за

Технически средства за защита на информацията: телефонни линии

Телефонните комуникационни линии се считат за най-вероятните начини за изтичане на информация. Повечето от устройствата за активна защита на телефонни линии са предназначени да неутрализират слушателската и звукозаписващата апаратура, която е свързана между станцията и абонатното устройство. Защитата се осъществява чрез генериране на в телефонна линиявисокочестотни и нискочестотни смущения, регулиране на консумацията на електрически ток в линията по време на разговор, което води до намаляване на качеството на сигнала на входа на подслушвателното оборудване, а също така блокира акустичното начало на звукозаписа оборудване. Ако се използват радиопредавателни устройства, също се получава изместване на честотата на канала или замъгляване на спектъра на предаване.

Технически средства за защита на информацията: електронни системи

Съвременният бизнес не е в състояние да съществува без използването на големи количества информация, включващи използването на електронни системи за обработка, които създават странично електромагнитно излъчване. С помощта на специализирани технически средства е напълно възможно да бъдат прихванати извън контролираната зона и след това напълно да се възстанови информацията. В допълнение към такова излъчване, близките работещи електронни устройства винаги имат квазистатични информационни електрически и магнитни полета, които бързо намаляват с разстоянието, но изискват насочване към вериги, които са достатъчно близо. Такива полета са значими при честоти от десетки килохерци до десетки мегахерци. В този случай прихващането на информация става възможно, когато приемащото оборудване е директно свързано с тези комуникации извън защитената зона. За да се изключи изтичането на информация през такива канали, които се използват при производството на активно маскиране на страната електромагнитно излъчване.

Както можете да видите, на този моментима доста ефективни начини и средства за защита на информацията, които могат да се използват в днешните компании.

Независимо дали сте предприемач, бизнесмен, служител публичния сектор, политик или просто частно лице, трябва да ви е интересно да знаете как да се предпазите от изтичане на поверителна информация, какви средства да използвате за това, как да идентифицирате каналите за изтичане на тази информация.

Да се създаде система за защита на обект от изтичане на информация технически каналитрябва да се предприемат редица стъпки. На първо място е необходимо да се анализират специфичните особености на местоположението на сградите, помещенията в сградите, района около тях и комуникациите. След това е необходимо да се отделят онези помещения, в които циркулира поверителна информация, и да се вземат предвид техническите средства, използвани в тях. Трябва да се извършат следните технически мерки:

- проверка на използваното оборудване за съответствие на величината на фалшивото излъчване с допустимите нива;

- екранирайте помещения с оборудване или това оборудване в помещенията;

- премонтирайте отделни вериги, линии, кабели;

- да използват специални устройства и средства за пасивна и активна защита.

Важно е да се подчертае, че за всеки метод за получаване на информация чрез техническите канали на нейното изтичане има метод за противодействие, често повече от един, който може да минимизира заплахата. В този случай успехът зависи от два фактора: - от вашата компетентност по въпросите на информационната сигурност (или от компетентността на лицата, на които е поверено това) и от наличието на оборудване, необходимо за защитни мерки. Първият фактор е по-важен от втория, тъй като най-модерното оборудване ще остане мъртва тежест в ръцете на аматьор.

В какви случаи е препоръчително да се вземат мерки за защита срещу техническо проникване? На първо място, такава работа трябва да се извършва превантивно, без да се чака, докато "гръм удари". Ролята на стимулиращ мотив може да се играе от информация за изтичане на информация, обсъждана в определена стая от тясна група хора или обработена с помощта на специфични технически средства. Импулсът за действие може да бъде следи, показващи проникването на неупълномощени лица в помещенията на вашата компания или някои странни явления, свързани с използваното оборудване (например подозрителен шум по телефона).

Когато прилагате набор от защитни мерки, не се стремете да защитите цялата сграда. Основното е да се ограничи достъпът до онези места и до това оборудване, където е концентрирана поверителна информация (без да забравяме, разбира се, за възможностите и методите за получаването й от разстояние). По-специално, използването на висококачествени брави, сигнално оборудване, добра звукоизолация на стени, врати, тавани и подове, шумоизолация на вентилационни канали, отвори и тръби, преминаващи през тези помещения, демонтаж на излишното окабеляване, както и използването на специални устройства (генератори на шум, оборудване ZAS и др.) сериозно ще възпрепятстват или обезсмислят опитите за въвеждане на специално оборудване.

Ето защо, за да разработите и приложите мерки за защита на информацията от изтичане по технически канали, е необходимо да поканите квалифицирани специалисти или да обучите собствен персонал за съответните програми в съответните учебни центрове. За краткост нека се съгласим, че съкращението TSPI означава Технически средства за пренос на информация.

Заземяване TSPI

Едно от най-важните условия за защита на TSPI е правилното заземяване на тези устройства. На практика най-често се налага да се работи с радиална заземителна система, която има по-малко общи зони за протичане на сигнални и захранващи токове в обратна посока (от TSPI към външни лица).

Трябва да се има предвид, че шината за заземяване и заземяване не трябва да има контури, а да бъде направена под формата на разклонено дърво, където съпротивлението на контура не надвишава един ом. Това изискванесе удовлетворява от използването на метални пръти с висока електропроводимост като заземителни електроди, потопени в земята и свързани към металните конструкции на ЦПИ. Най-често това са вертикално забити в земята стоманени тръби с дължина 2-3 метра и диаметър 35-50 мм. Тръбите са добри, защото ви позволяват да достигнете до влажните слоеве на земята, които имат най-висока проводимост и не подлежат на изсушаване или замръзване. Освен това използването на тръби не е свързано със значителни земни работи.

Съпротивлението на заземяване се определя главно от съпротивлението на тока в земята. Стойността му може да бъде значително намалена чрез намаляване на преходното съпротивление (между заземяващия електрод и почвата) чрез цялостно почистване на повърхността на тръбата от мръсотия и ръжда, добавяне на сол към отвора по цялата му височина и уплътняване на почвата около всяка тръба. Заземителните проводници (тръби) трябва да бъдат свързани помежду си с шини чрез заваряване. За постигане на механична якост и получаване на достатъчна проводимост се препоръчва да се вземат най-малко 24x4 mm за напречно сечение на гуми и заземителни линии.

Заземителните линии извън сградата трябва да се полагат на дълбочина около 1,5 метра, а вътре в сградата - по стени или специални канали, за да могат редовно да се проверяват. Линиите са свързани към заземяващия електрод само чрез заваряване, а линията е свързана към TSPI чрез болтове в една точка. В случай на свързване на няколко RTMS към заземяващата линия, те трябва да бъдат свързани към линията паралелно (с серийна връзкаизключването на един TSPI може да доведе до изключването на всички останали). При заземяване на TSPI е невъзможно да се използват естествени заземителни проводници: метални конструкции на сгради, свързани със земята, метални тръби, положени в земята, метални обвивки на подземни кабели.

Мрежови филтри

Появата на пикапи в електрическите мрежи TSPI най-често се свързва с факта, че те са свързани към общи електропроводи. Следователно мрежовите филтри изпълняват две функции в захранващите вериги на TSPI: защита на оборудването от външен импулсен шум и защита срещу пикапи, създадени от самото оборудване. В този случай еднофазна електроразпределителна система трябва да се извърши от трансформатор със заземена средна точка, трифазна - от понижаващ трансформатор за високо напрежение.

При избора на филтри е необходимо да се вземат предвид: номиналните стойности на токовете и напреженията в силовите вериги, както и допустимите стойности на спада на напрежението във филтъра при максимално натоварване; допустими стойности на реактивния компонент на тока при основната честота на захранващото напрежение; необходимо затихване на филтъра; механични характеристики на филтъра (размер, тегло, вид на корпуса, метод на монтаж); степента на екраниране на филтъра от външни полета.

Конструкцията на филтъра трябва да осигурява значително намаляване на вероятността от странична връзка вътре в корпуса между входа и изхода поради магнитни, електрически или електромагнитни полета.

Екраниране на стаята

За да се премахнат напълно пикапите от TSPI в помещения, чиито линии излизат извън контролираната зона, е необходимо не само да се потиснат в проводниците, простиращи се от източника, но и да се ограничи обхватът на електромагнитното поле, създадено от системата на неговата вътрешна електрическа система електрически инсталации. Този проблем се решава чрез екраниране.

Теоретично, от гледна точка на цената на материала и лекотата на производство, предимствата са на страната на екраните, изработени от листова стомана. Използването на мрежа обаче значително опростява проблемите с вентилацията и осветлението. За да се реши проблемът с материала на екрана, е необходимо да се знае колко пъти е необходимо да се отслабят нивата на TSPI излъчване. Най-често е между 10 и 30 пъти. Такава ефективност се осигурява от екран, изработен от единична медна мрежа с клетка от 2,5 mm или от тънколистова поцинкована стомана с дебелина от 0,51 mm или повече.

Металните листове (или мрежестите панели) трябва да бъдат електрически здраво свързани помежду си по целия периметър, което се осигурява чрез електрическо заваряване или запояване.

Вратите на помещенията също трябва да бъдат екранирани, като се осигури надежден електрически контакт с рамката на вратата по целия периметър най-малко на всеки 10-15 mm. За да направите това, използвайте пружинен гребен от фосфорен бронз, като го укрепите по целия вътрешен периметър на рамката на вратата. Ако в стаята има прозорци, те се затягат с един или два слоя медна мрежа с клетка не повече от 2x2 mm, а разстоянието между слоевете на мрежата трябва да бъде най-малко 50 mm. И двата слоя трябва да имат добър електрически контакт със стените на помещението с помощта на един и същ гребен от фосфорен бронз или чрез запояване (ако мрежата не може да се сваля).

Размерите на екранираната стая се избират въз основа на нейното предназначение, наличието на свободно пространство и цената на работата. Обикновено е достатъчно да имате стая от 6-8 квадратни метра. метра на височина 2,5-3 метра.

Защита на телефон и факс

като нищо електронно устройство, телефонът и факсът, както и техните комуникационни линии, излъчват високи нива на поле в открито пространство в честотния диапазон до 150 MHz. За да се потиснат напълно всички видове излъчвания от тези TSPI, е необходимо да се филтрира излъчването в проводниците на микротелефона, в проводниците, излизащи от устройството, както и да се осигури достатъчно екраниране на вътрешната верига на устройството. И двете са възможни само чрез значително преработване на конструкциите на апаратите и тяхната промяна. електрически параметри. С други думи, трябва да защитите веригата на микрофона, веригата на звънеца и двупроводната линия. телефонна връзка. Същото важи и за проблема със защитата на комуникационните линии, които излизат извън помещенията с устройства.

Най-общо казано, това е много сериозен проблем, тъй като такива линии почти винаги са неконтролирани и към тях могат да бъдат свързани голямо разнообразие от устройства за извличане на информация. Има два начина: първо се използват специални проводници (екраниран бифиларен, трифиларен, коаксиален кабел, екраниран плосък кабел). Второ, те систематично проверяват със специално оборудване дали има факт на свързване на средства за извличане на информация. Откриването на индуцирани сигнали обикновено се извършва на границата на контролираната зона или на комутационни устройства в извънградски или комутационни шкафове. След това се определя или конкретна точка на свързване, или (ако такова определяне не е възможно) се организира защита от шум. Но повечето ефективен методзащитата на информацията, предавана по телефон или факс, е използването на ZAS (класифициращо комуникационно оборудване). В чужбина тези устройства се наричат скрамблер.

Защита срещу вградени и силно насочени микрофони

Известно е, че микрофоните преобразуват звука в електрически сигнал. Заедно със специални усилватели и филтри те могат да се използват като подслушващи устройства. За да направите това, се създава скрита кабелна комуникационна линия, която може да бъде открита само чрез физическо търсене или (което е по-трудно) чрез контролни измервания на сигнали във всички кабели, налични в помещението. Методите за радиомониторинг, които са ефективни за намиране на радиобъгове, са безсмислени в този случай. В допълнение към прихващането на звукови вибрации, специалните стетоскопски микрофони много добре възприемат звуци, разпространяващи се през строителните конструкции на сградите. С тяхна помощ се извършва подслушване през стени, врати и прозорци. И накрая, има редица модификации на силно насочени микрофони, които възприемат и усилват звуци, идващи само от една посока, като същевременно заглушават всички останали звуци. Такива микрофони имат формата на дълга тръба, батерия от тръби или параболична чиния с конусен конус. Те улавят звуци от гласове на разстояние до един километър!

За защита срещу силно насочени микрофони могат да се препоръчат следните мерки;

- провеждайте всички преговори в помещения, изолирани от съседните помещения, със затворени врати, прозорци и вентилационни отвори, спуснати завеси. Стените също трябва да бъдат изолирани от съседни сгради;

-подовете и таваните трябва да бъдат изолирани от нежелана близост под формата на агенти с микрофони и друго оборудване за слушане;

- не провеждайте важни разговори на улицата, на площади и други открити пространства, независимо дали седите или се разхождате;

-помнете, че опитите да заглушите разговора със звуците на вода, изливаща се от чешма (или от чешма) са неефективни.