Dr.Web е библиотека от безплатни помощни програми. Троянски коне за криптиране

Честно казано, днес не очаквах да срещна може би една от най-новите модификации на този вирус. Не толкова отдавна вече писах малко за него на моя уебсайт - време е да разкажа повече :)

Както казах преди - Trojan.Encoder е троянски кон, който криптира потребителски файлове. Има все повече и повече разновидности на този ужас, като по приблизителни оценки вече има около 8 от тях, а именно: Trojan.Encoder.19 , Trojan.Encoder.20 , Trojan.Encoder.21 , Trojan.Encoder.33 , Trojan.Encoder - 43, 44 и 45 като последният доколкото разбрах не е номериран. Авторът на вируса е известен "Коректор".

Малка информация за версиите (информация, взета отчасти от сайта и отчасти от сайта):

Trojan.Encoder.19 - след заразяване на системата, троянецът напуска текстов файл crypted.txt с изискване за плащане на $10 за програмата за декриптиране.

Друг вариант на Trojan.Encoder.19 заобикаля всички несменяеми носители и криптира файлове с разширения от следния списък:

.jpg, .jpeg, .psd, .cdr, .dwg, .max, .mov, .m2v, .3gp, .asf, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .rar , .zip, .db, .mdb, .dbf, .dbx, .h, .c, .pas, .php, .mp3, .cer, .p12, .pfx, .kwm, .pwm, .sol, . jbc, .txt, .pdf.Trojan.Encoder.20 - нова версия троянски- ransomware, при който в сравнение с Trojan.Encoder.19 е променен механизмът за криптиране и генериране на ключове.

Trojan.Encoder.21 - нова модификацияТроян във файла crypted.txt, който изисква да прехвърляте пари (89$) само с помощта на определен платежна система, посочени от автора на вируса, и не използват системи като PAYPAL и кеш. Trojan.Encoder.21 използва за разпространение сайтове, за които е известно, че са активни разпространители на троянски коне. Предишните модификации използваха еднократни връзки или връзки с кратка продължителност за това. Тази функция Trojan.Encoder.21 може драстично да увеличи скоростта на разпространение.

Trojan.Encoder.33 криптира потребителските данни, но използва нови механизми. Файлове с разширения *.txt,*.jpg,*.jpeg,*.doc,*.docx,*.xls, които троянският кон прехвърля в папки, са изложени на риск:

C:\Documents and Settings\Local Settings\Application Data\CDD

C:\Documents and Settings\Local Settings\Application Data\FLR

В същото време оригиналните файлове се заменят със съобщението "FileError_22001".За разлика от предишните модификации, Trojan.Encoder.33 не показва никакви съобщения, изискващи плащане на различни суми пари. В същото време функцията за криптиране на потребителски данни се изпълнява от този троянски кон само ако успее да се свърже с външен сървър.

Последните се различават от предишните по нов ключ за криптиране на документи, както и по новите данни за контакт на нападателя. Специалистите на Doctor Web незабавно създадоха помощни програми, които позволяват дешифриране на файлове, достъпът до които беше блокиран от новите модификации на Trojan.Encoder. Но още една, "най-свежата" модификация на Trojan.Encoder е особено интересна. Тази версия на троянския кон добавя разширение .DrWeb към криптирани файлове. В резултат на успешното противодействие на Trojan.Encoder от антивируса Dr.Web, авторът явно е имал желание да се „развали“, като спомена нашата търговска марка в името на криптираните файлове.

Освен това специалистите на Doctor Web откриха връзка към един от сайтовете на автора на последните модификации на Trojan.Encoder. Интересното е, че собственикът на този ресурс се опитва да се асоциира с Doctor Web, използвайки изображения на паяк и лекар, докато компанията няма нищо общо с такива сайтове. Очевидно този дизайн се използва за объркване на неопитни потребители и компрометиране на Doctor Web.

Нападателят се опитва по всякакъв начин да се появи пред жертвите от положителната страна - като човек, който помага да се възстановят документите на потребителите. На своя уебсайт той предлага да гледате видеоклип, който демонстрира работата на помощна програма за дешифриране на документи, за която се изнудват пари.

Според наличната информация може да се предположи, че едно лице се занимава с изнудване на пари след криптиране на файлове.

Анализаторите на Doctor Web са разработили помощна програма за декриптиране и я предлагат безплатно на всички потребители за възстановяване на техните файлове. За удобство на потребителите новата версия на помощната програма е оборудвана с модул за графичен интерфейс и се нарича Trojan.Encoder Decrypt.

Днес попаднах на друга (вероятно най-новата) версия на този мръсен трик, който не само криптира всичко, но и няма файла crypted.txt, който е необходим на програмата за дешифриране от dr.web, за да декодира файлове обратно. Освен това това (или не това, а някакво друго) нещо напълно блокира достъпа до avz и не му позволява да работи на компютъра по никакъв начин. Невъзможно е нито да разопаковате изтегления архив от, нито да качите папката директно на компютъра, накратко, той лежи на краката и ръцете си, отрязвайки базата avz, която живее в папката Base и има разширение .avz. Трик с преименуване на разширението или дистанционно стартиранесъщо нямаше ефект. Трябваше да се въртя. След внедряване на компютъра софтуерен пакет+ и цялостно почистване без нито едно рестартиране на компютъра (това е важно), както и след ръчно ухапване на леви процеси, стартиращи елементи, модули за пространство на ядрото и други ужаси на живота, avz все пак успя да стартира. Цялостен анализ на използващата го система разкри цял облак от проблеми, извади редица вируси (самият Encoder беше изчистен от drweb), но .. Декриптиране на файлове специална програмане излиза поради отсъствието на crypted.txt или друг файл близо до него. Все още не знам за друго решение.

Ето защо силно препоръчвам на всички заразени хора първо да използват пакета Dr.web Сureit + spybot и след това да се свържат директно с dr.web за помощ при дешифрирането на файлове. Те обещават да помогнат и то напълно безплатно.

За съжаление не знам откъде потребителят е хванал този вирус.

Благодарим ви за вниманието и пазете компютъра си в безопасност. Важно е.

Специалисти от антивирусната компания Doctor Web разработиха метод за декриптиране на файлове, които са станали недостъпни в резултат на действието на опасен кодиращ троянски кон Trojan.Encoder.2843, известен на потребителите като "Vault".

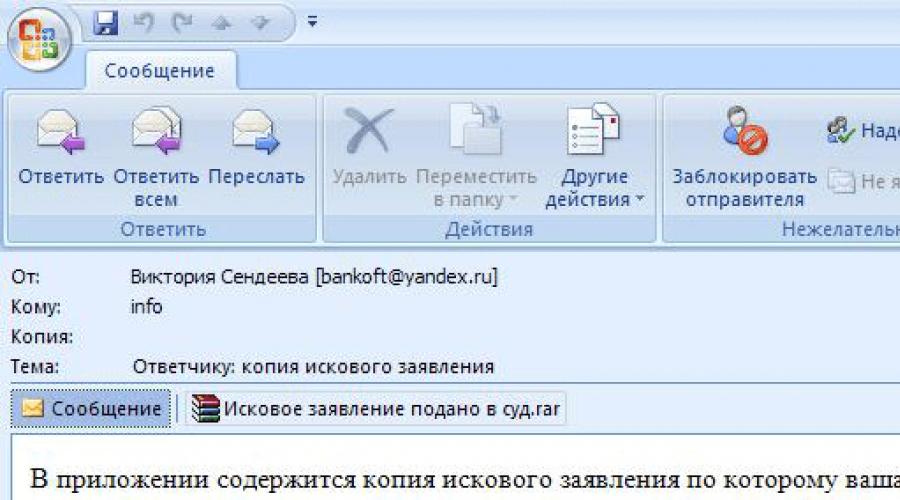

Тази версия ransomware, който получи името според класификацията на Dr.Web Trojan.Encoder.2843, се разпространява активно от киберпрестъпници, използващи масови пощенски списъци. Малък файл, съдържащ JavaScript скрипт, се използва като прикачен файл към имейли. Този файл извлича приложението от себе си, което извършва останалите действия, необходими за осигуряване на работата на енкодера. Тази версия на троянския кон за рансъмуер се разпространява от 2 ноември 2015 г.

Много любопитен е и принципът на действие на тази зловредна програма. Към системата Регистър на Windowsкриптиран динамична библиотека(.DLL) и в работещ процес explorer.exe Троянският кон вгражда малък код, който чете файл от системния регистър в паметта, дешифрира го и му прехвърля контрола.

Списък с криптирани файлове Trojan.Encoder.2843също се съхранява в системен регистъри за всеки от тях използва уникален ключ, състоящ се от главни латински букви. Файловете са криптирани с помощта на алгоритми Blowfish-ECB, сесийният ключ е криптиран с помощта на RSA с помощта на интерфейса CryptoAPI. Всеки шифрован файл получава разширение .vault.

Специалистите на Доктор Уеб са разработили специална техника, която в много случаи позволява дешифрирането на файлове, повредени от този троянски кон. Ако сте жертва на зловреден софтуер Trojan.Encoder.2843моля, използвайте следните указания:

- кандидатствайте със съответното изявление в полицията;

- в никакъв случай не се опитвайте да преинсталирате операционната система, да я „оптимизирате“ или „почистите“ с помощта на помощни програми;

- не изтривайте никакви файлове на вашия компютър;

- не се опитвайте сами да възстановите криптирани файлове;

- свържете се със службата за техническа поддръжка на Doctor Web (тази услуга е безплатна за потребители на търговски лицензи на Dr.Web);

- прикачете всеки файл, криптиран от троянския кон, към билета;

- изчакайте отговора на сервизния специалист техническа поддръжка; във връзка с голяма сумазаявки, това може да отнеме известно време.

Напомняме ви, че услугите за дешифриране на файлове се предоставят само на собственици на търговски лицензи за антивирусни продукти Dr.Web. Doctor Web не гарантира напълно декриптирането на всички повредени от енкодера файлове, но нашите експерти ще положат всички усилия, за да запазят криптираната информация.

Първите криптиращи троянски коне от семейството Trojan.Encoder се появиха през 2006-2007 г. От януари 2009 г. броят на техните разновидности се е увеличил с около 1900%! В момента Trojan.Encoder е една от най-опасните заплахи за потребителите, с няколко хиляди модификации. От април 2013 г. до март 2015 г. вирусната лаборатория на Доктор Уеб е получила 8 553 заявки за декриптиране на файлове, засегнати от троянски коне.

Вирусите за криптиране почти спечелиха първото място по заявки във форумите информационна сигурност. Всеки ден средно 40 заявления за декриптиране получават само служителите на вирусната лаборатория на Doctor Web от потребители, заразени с различни видове троянски коне за криптиране ( Trojan.Encoder, Trojan-Ransom.Win32.Xorist, Trojan-Ransom.Win32.Rector, Trojan.Locker, Trojan.Matsnu, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.GpCode, Digital Safe, Digital Case, lockdir.exe, rectorrsa, Trojan-Ransom.Win32.Rakhn, CTB-Locker, трезори т.н.). Основните признаци на такива инфекции са промяна на разширенията на потребителски файлове, като музикални файлове, файлове с изображения, документи и т.н., когато се опитват да ги отворят, се появява съобщение от нападателите с искане за плащане за получаване на дешифратора. Също така е възможно да промените фоновата картина на работния плот, външния вид текстови документии прозорци със съответните съобщения за криптиране, нарушение лицензионни споразуменияи така нататък. Троянските коне за криптиране са особено опасни за търговските фирми, тъй като загубените данни от бази данни и платежни документи могат да блокират работата на фирмата за неопределен период от време, което води до загуба на печалба.

Троянските коне от семейството Trojan.Encoder използват десетки различни алгоритми за криптиране на потребителски файлове. Например, за да намерите ключове за декриптиране на файлове, криптирани от Trojan.Encoder.741, като използвате прост метод за изброяване, ще ви трябва:

107902838054224993544152335601

Декриптирането на повредени от троянския кон файлове е възможно в не повече от 10% от случаите. Това означава, че повечето потребителски данни се губят завинаги.

Днес ransomware изисква дешифриране на файлове до 1500 биткойни.

Дори и да платите откупа на нападателя, той няма да ви даде никаква гаранция за възстановяване на информация.

Стига се до любопитство - записан е случай, когато въпреки платения откуп престъпниците не могат да декриптират файлове, криптирани от създадения от тях Trojan.Encoder, и изпращат засегнатия потребител за помощ ... в службата за техническа поддръжка на антивирусната компания !

Как възниква инфекцията?

- Чрез инвестиции в електронна поща; използвайки социално инженерство, нападателите принуждават потребителя да отвори прикачения файл.

- С Zbot инфекции, маскирани като PDF прикачени файлове.

- Чрез експлойт комплекти, разположени на хакнати уебсайтове, които използват уязвимости на компютър, за да инсталират инфекция.

- Чрез троянски коне, които предлагат изтегляне на плейъра, необходим за гледане на онлайн видеоклипове. Това обикновено се намира в порно сайтове.

- Чрез RDP, използвайки отгатване на пароли и уязвимости в този протокол.

- С помощта на заразени кейгени, кракове и помощни програми за активиране.

Когато използвате отгатване на RDP парола, нападателят той влизапод хакнат акаунт, изключва гоили разтоварва антивирусен продукт и изстрелва се самкриптиране.

Докато не спрете да се страхувате от писма със заглавия „Дълг“, „Наказателно производство“ и т.н., нападателите ще използват вашата наивност.

Помислете... Научете сами и научете другите на основите на сигурността!

- Никога не отваряйте прикачени файлове от имейли, получени от неизвестни получатели, независимо колко плашещо може да е заглавието. Ако прикаченият файл идва като архив, направете си труда просто да прегледате съдържанието на архива. И ако има изпълним файл (разширение .exe, .com, .bat, .cmd, .scr), тогава това е 99.(9)% капан за вас.

- Ако все още се страхувате от нещо, не бъдете твърде мързеливи, за да разберете истината имейл адресорганизацията, от името на която ви е изпратено писмото. Не е толкова трудно да се разбере в нашата информационна ера.

- Дори ако адресът на подателя се оказа верен, не бъдете твърде мързеливи, за да изясните по телефона съществуването на такова изпратено писмо. Адресът на подателя се подправя лесно с помощта на анонимни smtp сървъри.

- Ако подателят казва Сбербанк или Руска поща, това не означава нищо. Нормалните писма в идеалния случай трябва да бъдат подписани с цифров подпис. Внимателно проверявайте файловете, прикачени към такива писма, преди да отворите.

- Правете го редовно резервни копияинформация на отделни медии.

- Забравете за използването прости пароликоито са лесни за взимане и влизане локална мрежаорганизации под вашите данни. За RDP достъп използвайте сертификати, VPN достъп или двуфакторно удостоверяване.

- Никога не работете с права на администратор, бъдете внимателни към съобщенията UAC,дори и да имат "Син цвят"подписано приложение, не щракайте "Да",ако не сте стартирали инсталации или актуализации.

- Инсталирайте редовно актуализации за сигурност, не само операционна системано и приложни програми.

- Инсталирай парола за антивирусни настройки, различни от паролата сметка, включете опцията за самозащита

Нека цитираме препоръките на Dr.Web и Kaspersky Lab:

- незабавно изключете компютъра, за да спрете действието на троянския кон, бутонът Reset / Power on на вашия компютър може да спести значителна част от данните;

- Сайт за коментари: Въпреки факта, че подобна препоръка се дава от известни лаборатории, в някои случаи прилагането й ще доведе до по-сложно дешифриране, тъй като ключът може да се съхранява в оперативна памети след рестартиране на системата ще бъде невъзможно да я възстановите. За да спрете по-нататъшното криптиране, можете да замразите изпълнението на процеса на ransomware с помощта на Process Explorer или и за допълнителни препоръки.

Спойлер: Бележка под линия

Никой енкодер не може да шифрова незабавно всички данни, така че до края на шифроването част от тях остава непокътната. И колкото повече време е минало от началото на криптирането, толкова по-малко остават недокоснати данни. Тъй като нашата задача е да запазим възможно най-много от тях, трябва да спрем енкодера. По принцип можете да започнете да анализирате списъка с процеси, да търсите къде е троянският кон в тях, да се опитате да го прекратите ... Но, повярвайте ми, изключеният захранващ кабел е много по-бърз! редовно завършване Windows работине е лоша алтернатива, но може да отнеме известно време или троянът може да попречи на действията му. Така че моят избор е да дръпна кабела. Несъмнено тази стъпка има своите недостатъци: възможността за повреда на файловата система и невъзможността за по-нататъшно изхвърляне на RAM. повредени файлова системаза неподготвен човек проблема е по-сериозен от енкодера. След енкодера остават поне файлове, докато повредата на таблицата на дяловете ще направи невъзможно зареждането на ОС. От друга страна, компетентен специалист по възстановяване на данни ще поправи същата таблица на дялове без никакви проблеми и енкодерът може просто да няма време да стигне до много файлове.

За да образуват наказателно дело срещу престъпниците, правоприлагащите органи се нуждаят от процесуална причина - вашето изявление за престъплението. Примерно заявление

Пригответе се за факта, че вашият компютър ще бъде изтеглен за известно време за проверка.

Ако откажат да приемат молбата ви, получете писмен отказ и подайте жалба до по-висшия полицейски орган (началника на полицията във вашия град или регион).

- в никакъв случай не се опитвайте да преинсталирате операционната система;

- не изтривайте никакви файлове и имейл съобщения на вашия компютър;

- не стартирайте никакви "чистачи" на временни файлове и регистър;

- не трябва да сканирате и третирате компютъра си с антивируси и антивирусни помощни програми, и още повече антивирусен LiveCD, в екстремни случаи можете да преместите заразените файлове в антивирусната карантина;

Спойлер: Бележка под линия

За декриптиране най-голяма стойност може да има незабележим 40-байтов файл във временна директория или неразбираем пряк път на работния плот. Вероятно не знаете дали те ще бъдат важни за дешифрирането или не, така че е по-добре да не пипате нищо. Почистването на регистъра обикновено е съмнителна процедура и някои енкодери оставят следи от работа, важни за дешифрирането. Антивирусите, разбира се, могат да намерят тялото на троянския кон на енкодера. И дори могат да го изтрият веднъж завинаги, но тогава какво ще остане за анализ? Как да разберем как и с какви файлове са криптирани? Ето защо е по-добре да оставите животното на диска. Друг важен момент: Не знам за система за почистване, която да вземе предвид възможността за работа на енкодера и да запази всички следи от работата му. И най-вероятно такива средства няма да се появят. Преинсталирането на системата определено ще унищожи всички следи от троянския кон, с изключение на криптираните файлове.

- не се опитвайте да възстановите криптирани файловесамостоятелно;

Спойлер: Бележка под линия

Ако имате зад гърба си няколко години писане на програми, наистина разбирате какво са RC4, AES, RSA и каква е разликата между тях, знаете какво е Hiew и какво означава 0xDEADC0DE, можете да опитате. Не препоръчвам на други. Да приемем, че сте намерили някакъв чудотворен метод за декриптиране на файлове и дори сте успели да декриптирате един файл. Това не е гаранция, че техниката ще работи с всички ваши файлове. Освен това, това не е гаранция, че с този метод няма да разваляте файловете още повече. Дори в нашата работа има неприятни моменти, когато се открият сериозни грешки в кода за дешифриране, но в хиляди случаи до този момент кодът е работил както трябва.

Сега, когато е ясно какво да правите и какво не, можете да започнете декодирането. На теория дешифрирането е почти винаги възможно. Това е, ако знаете всички необходими данни за това или имате неограничено количество пари, време и процесорни ядра. На практика нещо може да бъде дешифрирано почти веднага. Нещо ще изчака реда си няколко месеца или дори години. В някои случаи дори не можете да го вземете: никой няма да наеме суперкомпютър за нищо за 5 години. Лошо е и това, че един на пръв поглед прост случай при подробно разглеждане се оказва изключително сложен. Вие решавате с кого да се свържете.

Как да възстановя файлове?

- свържете се с антивирусната лаборатория на компанията, която има отдел от вирусни анализатори, занимаващи се с този проблем;

- прикачете кодирания с троянски кон файл към билета (и, ако е възможно, неговото некриптирано копие);

- изчакайте отговора на вирусния анализатор. Поради големия обем заявки това може да отнеме известно време.

Адреси с формуляри за изпращане на криптирани файлове:

- Dr.Web (Заявления за безплатно декриптиране се приемат само от потребители на антивирусния комплекс Drweb)

- Kaspersky Lab (Заявки за безплатно декриптиране се приемат само от потребители на търговски продукти на Kaspersky Lab)

- ESET LLC ( Заявления за безплатно дешифриране се приемат само от потребители на търговски продукти на ESET)

- Проектът No More Ransom (избор на разбивачи на кодове)

- Криптографи - изнудвачи (избор на декриптори)

- ID рансъмуер (избор на декриптори)

Ние абсолютно не се препоръчвавъзстановете файловете сами, защото с неумели действия е възможно да загубите цялата информация, без да възстановите нищо !!! В допълнение, възстановяването на файлове, криптирани от някои видове троянски коне просто невъзможнопоради силата на механизма за криптиране.

Помощни програми за възстановяване на изтрити файлове:

Някои видове ransomware троянски коне създават копие на шифрования файл, шифроват го и изтриват оригиналния файл, като в този случай можете да използвате една от помощните програми за възстановяване на файлове (за предпочитане използвайте преносими версиипрограми, изтеглени и записани на флаш устройство на друг компютър):Метод за решаване на проблеми с някои версии Lockdir

- R.saver

- Recuva

- JPEG Ripper - помощна програма за възстановяване повредени изображения

- описание на JPGscan)

- PhotoRec - помощна програма за възстановяване на повредени изображения (описание)

Папките, криптирани с някои версии на Lockdir, могат да се отварят с архиватор 7zip

След успешно възстановяване на данни, трябва да проверите системата за злонамерен софтуер, за това трябва да стартирате и да създадете тема с описание на проблема в раздела

Възстановяване на криптирани файлове с помощта на инструменти на операционната система.

За да възстановите файлове с помощта на операционната система, трябва да активирате защитата на системата, преди троянският шифратор да влезе във вашия компютър. Повечето троянски коне за рансъмуер ще се опитат да премахнат всякакви сенчести копия на компютъра ви, но понякога не успяват (при липса на администраторски привилегии и инсталиран Актуализации на Windows) и можете да използвате скрити копия за възстановяване на повредени файлове.

Трябва да се помни, че командата за премахване на сенчести копия:

Код:

Vssadmin изтрива сенки

работи само с администраторски права, така че след като активирате защитата, трябва да работите само като потребител с ограничени права и да обръщате внимание на всички предупреждения на UAC за опит за повишаване на правата.

Спойлер: Как да активирам защитата на системата?

Как да възстановя предишни версии на файлове, след като са повредени?

Забележка:Възстановяване от свойствата на файл или папка с помощта на " Предишни версии" на разположение само в изданията на Windows 7 и по-нови "Професионални". Домашните издания на Windows 7 и всички издания на по-новите Windows имат заобиколно решение (под спойлера).

Спойлер

Вторият начин -това е използването на помощната програма shadowexplorer(можете да изтеглите както инсталатора, така и преносимата версия на помощната програма).Стартирайте програмата

Изберете устройството и датата, за които искате да възстановите файловете

Изберете файла или папката за възстановяване и щракнете върху него Кликнете с десния бутонмишки

Изберете елемент от менюто Експортиранеи посочете пътя до папката, в която искате да възстановите файлове от скритото копие.

Начини за защита от ransomware троянски конеЗа съжаление, начините за защита срещу троянски коне за откуп за обикновени потребителиса доста сложни, тъй като се изискват настройки на политика за сигурност или HIPS, които позволяват само на определени приложения да имат достъп до файлове и не осигуряват 100% защита в случаите, когато троянски кон е въведен в адресното пространство на надеждно приложение. Следователно единственият достъпен начинзащитата е архивиранепотребителски файлове на сменяем носител. Освен това, ако такъв носител е външен HDDили флаш устройство, тези носители трябва да се свързват към компютъра само по време на архивирането и да се изключват през цялото останало време. За по-голяма сигурност архивирането може да се направи чрез зареждане от CD на живо. Също така архивирането може да се извършва на т.нар. съхранение в облака предоставени от някои компании.

Настройка антивирусни програмиза да намалите вероятността от заразяване с троянски коне за откуп.

Отнася се за всички продукти:

Трябва да активирате модула за самозащита и да инсталирате сложна паролана настройките на антивирусната!!!

Здравейте всички! Днес искам да подчертая един проблем, свързан с зловреден софтуеркойто криптира файлове на вашия компютър. Има такъв проблем, след който искания като „Помощ! Вирусът криптира файловете”, много компютърни магьосници получават същия проблем, които понякога дори се ангажират да помогнат, но накрая използват това, което е описано по-долу. Но какво наистина можете да направите, ако вирус е шифровал файлове на вашия компютър?! Прочетете статията до края, вслушайте се в написаното, успокойте се и действайте. Отивам!

Шифровачите са разновидности на фамилията троянски енкодери (както ги класифицира dr. web например). Самата програма за рансъмуер често се улавя след известно време от антивирусната програма, ако я е пропуснала. Но последствията от работата й са потискащи. Какво да направите, ако станете жертва на този вид мръсотия? Нека да го разберем. Първо трябва да знаете приблизително как работи врагът, за да спрете да зареждате всички и всичко с глупави въпроси с надеждата, че сега ще се появи шаман с тамбура и ще реши проблема ви за миг. И така, вирусът използва асиметрични ключове, доколкото знам, иначе нямаше да има толкова много проблеми с него. Такава система използва два ключа, единият от които криптира, а другият дешифрира. Освен това първото се изчислява от второто (но не обратното). Нека се опитаме да визуализираме това и това, което се нарича на пръстите. Помислете за няколко фигури, които ясно демонстрират процеса на криптиране и декриптиране.

Няма да навлизаме в подробности как публичен ключ. Тези две снимки демонстрират процеса на криптиране и след това декриптиране, това е като да затворите врата и след това да я отворите. Какъв е истинският проблем с вируса ransomware? Проблемът е, че изобщо нямате ключ. Нападателят има ключовете. А алгоритмите за криптиране, които използват тази технология, са много хитри. Можете по някакъв начин да получите публичния ключ, като прегледате файла, но това няма смисъл, защото ви трябва Тайният ключ. И тук е уловката с него. Дори да знаете публичния ключ, е почти невъзможно да получите секретния. Ясно е, че във филмите и книгите, както и в историите на приятели и познати, има някои супер-дупер хакери, които с размахване на малкия си пръст над клавиатурата ще дешифрират всичко, ще хакнат всичко в челото и в реалния свят всичко не е толкова просто. Ще кажа, че този проблем не може да бъде решен директно и точка.

А сега какво да направите, ако сте прихванали тази мръсотия. Нямате много възможности. Най-обичайно е да се свържете с автора по имейл, който той любезно ще ви предостави нов тапет за вашия работен плот, както и ще пише в името на всеки повреден файл. Бъдете внимателни, в противен случай няма да получите никакви файлове или пари. Вариант две - антивирусни компании, по-специално Dr. Web. Свържете се с техническата поддръжка на https://support.drweb.ru/new/free_unlocker/for_decode/?lng=ru. Преминете през необходимите елементи и готово. Вярно, има едно Но! Трябва да използвате лицензирана антивирусна програма от Dr. Web, ако нямате такава, ще трябва да закупите лиценз. Ако е успешна, вашата заявка ще отиде до службата за техническа поддръжка на компанията и след това ще изчакате отговор. Моля, обърнете специално внимание, че този метод не дава 100% гаранция за пълно декриптиране на всички файлове, това се дължи на факта, че не всички ключове и алгоритми са налични. Други антивирусни компании също участват в дешифрирането, на подобни условия. Третият вариант е да се свържете с органите на реда. Между другото, ако създадете заявка до Doctor Web, дори те ще ви кажат за това. Третият вариант може да бъде продължителен и неуспешен (както и първите два), но ако успее, нападателят ще бъде наказан и ще навреди на хората по-малко, а ключът ще бъде даден на антивирусни компании. Има и четвърти вариант - безуспешен опит за намиране на чудото на майстора, който ще го дешифрира по някакъв строго секретен начин. Давай момчета! Но помислете! Е, ако антивирусните компании не дават 100% гаранция и препоръчват да се свържете с полицията, тогава какво друго да търсите? Не си губете времето и парите, бъдете реалисти.

Обобщавам. За съжаление, много хора се обиждат от майстори, които ги изпращат в полицията или антивирусна компания, молейки за помощ, но скъпи потребители, разберете, че майсторите не са всемогъщи и тук са необходими отлични познания по криптография и те едва ли ще помогнат. Затова използвайте горните три метода, но внимавайте с първия ( краен случай), по-добре е да се свържете с властите и в същото време да се опитате да спасите поне нещо с помощта на специалисти от антивирусна компания.

Да, между другото, контактът с полицията ще помогне на други жертви и ако всеки се опита да направи това, инфекцията ще стане многократно по-малко, така че помислете не само за себе си, но и за други хора. И също така бъдете готови за факта, че може би никой друг няма да реши проблема ви освен автора на вируса! Затова направете важно заключение за себе си и навийте ценни файлове в няколко копия различни устройстваили използвайте облачни услуги.