Вирус в bios симптоми как да се лекува. Опитваме се да премахнем вируса с антивирусна програма

Днес хващането на вирус на компютър не струва нищо. Достатъчно е да отидете на съмнителен сайт или да отворите неизвестен файл- и сте готови. Сега има много от тях, но един от най-коварните вируси е банерният рансъмуер. На първо място, защото почти напълно блокира работата на компютъра. Следователно обикновено е невъзможно да се направи без втори компютър или лаптоп.

И така, първоначалните данни са както следва. Към мен се обърнаха с молба да помогна да се справя с лаптопа. След като го рестартирах, изведнъж, когато влязох в Windows, системата започна да иска парола. Въпреки че никой не го е задавал (вчера всичко се включи без парола). Потребителят опита всичките си пароли, но те, разбира се, не паснаха.

Всъщност тази информация не ми каза много - мислех, че ще трябва да прескоча паролата. Беше безполезно да минавам през някои комбинации, така че не въведох нищо и просто натиснах Enter. И тогава - готово, системата се стартира. Уау, проблемът е решен? Съвсем не - дори беше по-добре.

Блокиран си, плати глоба!

След като включих лаптопа, на десктопа се появи огромен банер на цял екран. Той каза, че системата Windows е блокирана за гледане на "интересни филми" и всичко останало.

Честно казано, понякога разбирам родителите. Когато прочетете такъв банер на лаптопа на детето си и видите причината за блокирането, в главата ви веднага се появява мисълта „О, ти си такъв и такъв шегаджия“. И ръцете сами достигат до колана. Сигурно затова децата се страхуват да сигнализират и правят напълно ненужни неща – например да платят глоба на нападател.

И така, от банера веднага става ясно, че това е вирус. Всъщност просто трябва да го намерите и премахнете. Но има един проблем: банерът блокира системата и нищо не може да се направи на работния плот.

На първо място, трябва да опитате. Ако вирусът не ви позволява да направите това, остава единствената възможност - лечение с антивирусна помощна програма от USB флаш устройство, стартирано през BIOS.

Опитваме се да премахнем вируса с антивирусна програма

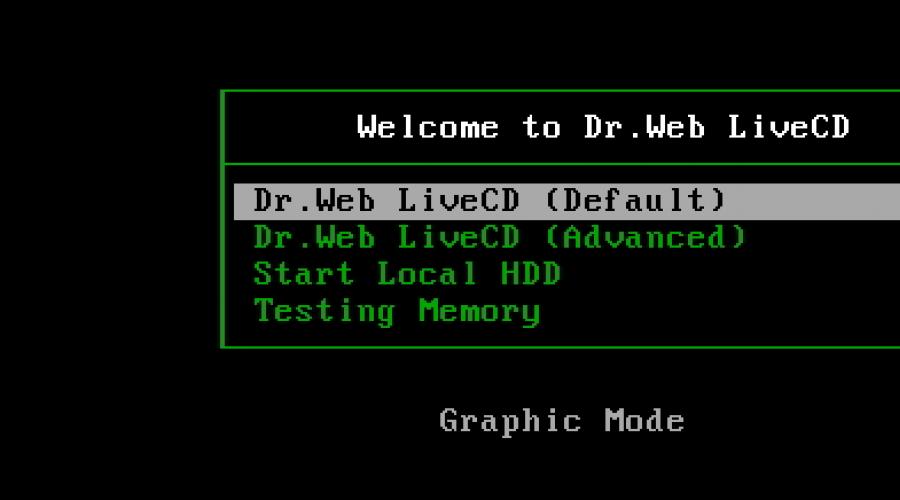

Така че, за да се отървете от вируса, трябва да запишете всяка антивирусна програма Live CD на USB флаш устройство. Може да е д-р. Web, Avast, Kaspersky - каквото и да е.

Тъй като заразеният лаптоп е заключен, ще ви трябва друг компютър тук. С него можете да намерите тази помощна програма и да я запишете на USB флаш устройство. Хубаво е, че днес почти всяка къща има 2-3 компютъра / лаптопа 🙂

Флашката трябва да е стартираща. Тези. трябва да се пише с специална програма. Например можете да.

Ако направите всичко правилно, антивирусната помощна програма ще стартира вместо Windows. След това просто трябва да стартирате сканиране за вируси и да изчакате да приключи.

В моя случай проверката продължи повече от час. Или по. После се изморих да чакам. И тъжният поглед на човек, който се тревожи за лаптопа си и данните в него, подсказа, че нещо трябва да се промени. В крайна сметка отмених тази злополучна проверка и реших да потърся друг начин.

Премахване на банер с AntiSMS

Има една отлична помощна програма AntiSMS. Перфектен за неопитни потребители, които са се сблъскали с подобен проблем за първи път.

Предимството му е, че не проверява цялата система за вируси, а веднага премахва този досаден банер. Можете да се отървете от него ръчно, но за това трябва да знаете как. Помощната програма AntiSMS извършва всички тези действия автоматично. В резултат на това банерът за рансъмуер се премахва само за 10 минути.

Отново: трябва да напишете помощната програма на стартиращо флаш устройство, стартирайте през BIOS и го стартирайте. След това изчакайте няколко минути, докато видите съобщение, че вирусът е премахнат успешно. Рестартирайте вашия компютър или лаптоп - той трябва да се включи и банерът вече няма да е там. Всъщност в моя случай проблемът беше решен само с помощта на AntiSMS.

Помощната програма е безплатна и може да бъде намерена на официалния уебсайт. Освен това сега има нова програмаот същите разработчици - SmartFix.

Ето как се оказа отключване на компютъра от вируса. Между другото, според потребителя, тази инфекция най-вероятно е качена на сайта на резюмета. Излязоха рекламни банери: когато се опитате да ги затворите, системата увисна, след това последва рестартиране - и готово, когато влезете в Windows, той вече иска парола. И тогава, както се оказа, вирус със страхотно послание ни чакаше да платим глоба за отключване на компютър.

Разбира се, никой не трябва да плаща - банерът няма да изчезне от това. Единствената полза ще бъде само за атакуващия: той ще разбере, че този начин за "печелене на пари" работи и ще продължи да разпространява своите вируси на всякакви сайтове.

В началото на септември експертите от вирусната лаборатория на Доктор Уеб се натъкнаха на забележителен екземпляр от злонамерена програма, наречена Trojan.Bioskit.1. Като цяло това е стандартен троянски кон, който заразява MBR (областта за зареждане на диска) и се опитва да изтегли нещо от мрежата. След изследване, проведено от специалисти на Doctor Web, се оказа, че той съдържа и механизми, които позволяват заразяване на BIOS на дънната платка на компютъра.

Колкото повече подробности за функционирането на тази злонамерена програма бяха разкрити в процеса на изследване, толкова повече се убеждавахме, че това е по-скоро експериментална разработка, отколкото пълноценна. зловреден софтуер, - или е "изтекло" по-рано, отколкото би искал авторът. Това по-специално може да се докаже от следните факти:

- наличието на проверка на параметрите командна линия(стартиране на този екземпляр на троянския кон с ключа -uлекува системата)

- използване на помощни програми на трети страни;

- дезактивиран код за деактивиране на вируси след 50 дни;

- наличието на две различни вариантиинфекции системни файлове(от които е използван само един);

- грешки в кода, които изглеждат като печатни грешки.

Но всички тези обстоятелства ни най-малко не омаловажават потенциалната опасност от този троянски кон. Нека направим резервация веднага, че само дънни платки, оборудвани с BIOS на Award, могат да бъдат заразени.

Инфекция

Първоначално троянски капкомер Trojan.Bioskit.1проверява дали в операционната система работят процеси на няколко китайски антивирусни програми: ако бъдат открити такива, троянският кон създава прозрачен диалогов прозорец, от който се извиква неговата основна функция. Тогава Trojan.Bioskit.1определя версията на операционната система и, ако е Windows 2000 или по-нова (с изключение на Windows Vista), продължава заразяването. Троянският кон проверява състоянието на командния ред, от който може да бъде стартиран с различни ключове:

- -д - даден ключне функционира (вероятно в "release build" тази функция е премахната);

- -w- заразяване на системата (използвано по подразбиране);

- -u- излекувайте системата (включително MBRИ BIOS).

Няколко файла са опаковани в ресурсите за капкомер:

- cbrom.exe

- кука.rom

- my.sys

- flash.dll

- bios.sys

В хода на работата си капкомерът разопакова и записва драйвера на твърдия диск %windir%\system32\drivers\bios.sys. Ако има устройство в системата \\.\MyDeviceDriver(няма драйвер, който внедрява такова устройство в изследвания капкомер), троянският кон изхвърля библиотеката %windir%\flash.dllи най-вероятно последователно се опитва да го въведе в системните процеси services.exe, svchost.exeИ explorer.exe. Целта на тази библиотека е да стартира драйвера bios.sys редовни средства (мениджър контрол на обслужването), за да създадете услуга биос. Когато библиотеката се разтовари, тази услуга се премахва. Ако устройството \\.\MyDeviceDriver липсва, троянският кон се инсталира в системата чрез презаписване на системния драйвер beep.sys. След стартиране beep.sys се възстановява от предварително създадено копие. Единственото изключение от това правило се прави за ОС Microsoft Windows 7: в тази система капкомерът пуска библиотеката на диск %windir%\flash.dllи той го изтегля.

След това капкомерът записва в основата на устройство C: руткит драйвера my.sys. Ако водачът bios.sysнеуспешно стартиране или BIOSкомпютърът е различен от награда, троянският кон продължава да заразява MBR. Файлът се изхвърля на диск. %temp%\hook.rom, който е пълен модул за разширение ( PCI разширителен ROM). Но на този етапизползва се само като контейнер, от който се извличат данни за по-късен запис на диск. След това първите 14 твърддиск, включително MBR. Оригинален MBRсъхранявани в осми сектор.

my.sys драйвер

По днешните стандарти това е доста примитивен драйвер: той прихваща от системния драйвер disk.sysманипулатори IRP_MJ_READ, IRP_MJ_WRITEИ IRP_MJ_DEVICE_CONTROL, при което:

- IRP_MJ_READвръща нули вместо първите 63 сектора на твърдия диск;

- IRP_MJ_WRITEне позволява запис в първите 63 сектора. В същото време вирусът се опитва да позволи на своя капкомер да презапише MBR и други сектори, но поради очевидна грешка в кода, трикът не работи. Така авторът на троянския кон позволява презаписване 0x14(20) сектора, а капкомерът само пише 0xE (14);

- IRP_MJ_DEVICE_CONTROLсе завръща СТАТУС_НЕУСПЕШЕНв отговор на искания IOCTL_DISK_GET_DRIVE_LAYOUT_EX, IOCTL_STORAGE_GET_MEDIA_TYPES_EXИ IOCTL_DISK_GET_DRIVE_GEOMETRY_EX.

BIOS инфекция

Но нека се върнем към случая, когато шофьорът bios.sysуспява да идентифицира Награждаване на BIOS. Трябва да кажа, че наличието на този драйвер отличава тази злонамерена програма от голям списък с подобни троянски коне, които заразяват MBR.

Споменатият водач е много малък и има плашещо разрушителенпотенциал. Има три метода:

- идентифицирам Награждаване на BIOS(мимоходом да се определи размера на изображението му и най-важното, I/Oпорт, през който можете програмно да принудите да генерирате SMI (Управление на систематаПрекъсване) и по този начин изпълнете кода в режим SMM);

- Запазването на изображението BIOSкъм диск към файл C:\bios.bin;

- Напишете изображение BIOSот файл C:\bios.bin.

Получете достъп и, освен това, пренапишете чипа с BIOSе нетривиална задача. За да направите това, първо трябва да организирате взаимодействие с чипсета на дънната платка, за да позволите достъп до чипа, след което трябва да идентифицирате самия чип и да приложите познатия му протокол за изтриване/запис на данни. Но авторът на тази злонамерена програма пое по-лесен път, прехвърляйки всички тези задачи върху себе си. BIOS. Той се възползва от работата на китайски изследовател, известен с прякора леден господар. Работата беше извършена през 2007 г.: тогава, когато се анализира полезността winflashЗа Награждаване на BIOSбеше открит прост начин за мигане на микросхемата чрез услуга, предоставена от BIOS V SMM (Режим на управление на системата). Програмен код SMM V SMRAMне се вижда от операционната система (ако BIOSе написан правилно, достъпът до тази памет е блокиран от него) и се изпълнява независимо от него. Целта на този код е много разнообразна: това е емулация на възможности на дънната платка, които не са реализирани в хардуера, обработка на хардуерни грешки, управление на режими на захранване, сервизни функции и др.

За да промените самото изображение BIOSтози зловреден софтуер използва помощна програма cbrom.exe(от Phoenix Technologies), който, както всички други файлове, съдържа своите ресурси. Използвайки тази помощна програма, троянският кон инжектира своя модул hook.rom в изображението като ISA BIOS ROM. Тогава Trojan.Bioskit.1инструктира своя драйвер да презарежда BIOSот актуализирания файл.

Следващия път, когато рестартирате компютъра си по време на процеса на инициализация BIOSще се обади на всички налични PCI разширителен ROM, включително кука.rom. Зловреден код от този модул проверява всеки път за инфекция MBRи го заразете отново, ако е необходимо. Трябва да се отбележи, че присъствието в системата Награждаване на BIOSне гарантира заразяване с този троянски кон. И така, от трите изследвани във вирусната лаборатория дънни платкисамо един успя да бъде заразен, докато в другите два просто нямаше достатъчно място в паметта на BIOS за запис на нов модул.

MBR инфекция

Троянският кон поставя код в MBR, чиято основна задача е да заразява файлове winlogon.exe(В операционна система Windows 2000 и Windows XP) или wininit.exe(Windows 7). За да се реши този проблем Trojan.Bioskit.1има собствен анализатор NTFS/FAT32. Троянският кон поддържа брояч на стартирания, който се актуализира веднъж на ден. След 50 дни заразеният модул трябва да бъде деактивиран: той ще бъде променен по такъв начин, че кодът на вируса вече да не получава контрол. Този механизъм обаче е деактивиран в тази версия на троянския кон. Обща сума Trojan.Bioskit.1включва две версии на shellcode, от които само едната е активна в момента.

Заключение

Трудно е да се подценява опасността от подобни заплахи, особено като се има предвид факта, че в бъдеще по-усъвършенствани модификации на това троянскиили вируси, действащи по подобен алгоритъм. В момента откриването и дезинфекцията на MBR, системни файлове и файлови компонентивирус. Ако след откриване и лечение на тази заплаха, системата се зарази отново Trojan.Bioskit.1, източникът на инфекция най-вероятно е заразен BIOS на компютъра. Специалистите на Doctor Web продължават да работят по проблема.