Начин за удобно криптиране на данни в облака (вътрешен). Как да криптирате данни на компютър, мобилно устройство и в облака Програма за шифровано съхранение на файлове

Потребителите на Dropbox записват милион файла на всеки 5 минути. Общо 25 милиона души използват услугата. В същото време създателите не гарантират неприкосновеността на вашите данни и системата за удостоверяване вече е неуспешна.

заден план

На 19 юни Dropbox организира своеобразен „ден отворени врати". В рамките на 4 часа всеки може да влезе в акаунта на някой друг с произволна парола. Създателите на услугата може дори да не са забелязали проблема, ако информацията за уязвимостта не беше публикувана от независим изследовател по сигурността (pastebin.com/yBKwDY6T). Това не е първият път, когато това не е първата чувствителна история, свързана със сигурността на файлове, на които потребителите от цял свят са толкова готови да се доверят. съхранение в облака Dropbox.

Тук трябва да припомним, че от самото начало на съществуването на услугата разработчиците увериха потребителите, че са отговорни за сигурността на данните. Така че, по време на синхронизирането, всички файлове се прехвърлят изключително през защитена SSL връзка и се съхраняват на сървъра в криптирана форма (AES-256). Променен наскоро Условия за ползване, същите хора дадоха да се разбере, че ограничават достъпа до файлове само за своите служители, но ако е необходимо, включително по искане на правоприлагащите органи, Dropbox със сигурност ще предостави достъп до акаунта на всеки потребител. Ето го криптирането.

Не съм параноик и нямам какво да крия, като цяло, но абсолютно не искам да отварям личните си файлове пред никого. Освен това винаги съм бил недоволен от факта, че данните са чисти на всеки компютър, който е синхронизиран с моя Dropbox акаунт. Време е да оправим тази бъркотия.

Повишаване на EncFS

Честно казано, трябва да се каже, че услугата има официална wiki (wiki.dropbox.com), където са дадени конкретни съвети за настройка на сигурността. Желязната истина е, че данните трябва да бъдат криптирани на локалната машина и прехвърлени в облака вече в криптирана форма. По-специално се предлага да поставите контейнер TrueCrypt или FreeOTFE в папката Dropbox и да съхранявате всички поверителни документи в него. Методът е ефективен - не можете да спорите: дори ако акаунтът е компрометиран, нападателят няма да може да дешифрира данните. И всичко би било наред, ако не беше едно „но“. С този подход можете да забравите за рационалната синхронизация на файлове: когато някой документ се промени, целият криптоконтейнер ще бъде синхронизиран, независимо какъв е размерът му (например 1 GB). Освен това в този случай се губи важна опция на Dropbox, която ви позволява да върнете всички промени и да се върнете към произволна версия на файла.

За щастие в същото wiki се предлага по-елегантно решение - използвайте криптиране файл по файл, тоест прилагайте криптография за всеки от файловете поотделно. EncFS, виртуалната криптографска файлова система, е идеална за това. При монтиране на EncFS се посочва изходната директория (изходна директория с криптирани файлове, които могат да бъдат разположени в Dropbox) и точката на монтиране. След монтирането всеки файл в директорията на точката на монтиране съответства на конкретен файл от шифрованата директория. Така вие работите с файлове в ясен текст, а EncFS прозрачно поставя техните криптирани версии в Dropbox. Тъй като всеки файл е криптиран индивидуално, Dropbox може да синхронизира промените постепенно за всеки файл. Това е много добра технология, която се използва под Linux от дълго време и се основава на технологията FUSE (Filesystem in Userspace), която позволява на програмистите да създават виртуални файлови системи. Въпреки корените си, сега може успешно да се използва както под Mac OS X, така и под Windows. Да започнем с последното.

Windows

След неприятна история със системата за оторизация на Dropbox, предприемчиви немски момчета бързо пуснаха помощната програма BoxCryptor (www.boxcryptor.com), която създава виртуален криптографски диск в системата. Всеки файл, поставен върху него, се криптира автоматично с помощта на стандарта AES-256.

Физически криптираните данни се поставят в произволна директория, например в папката Dropbox, докато на виртуален диск те са в чист текст и могат да бъдат лесно достъпни от всяко приложение. Разработчиците постъпиха много мъдро и не преоткриха колелото, а просто внедриха основните характеристики на EncFS за използване под Windows. И въпреки че BoxCryptor все още не поддържа всички функции на технологията, но това е напълно достатъчно за надеждна защитаданни.

След инсталирането приложението автоматично разпознава папката, използвана от Dropbox, и предлага да постави директория с криптирани файлове в нея. За да шифровате данни, трябва да излезете с парола, както и да изберете буква за устройството, на което файловете ще бъдат разположени в отворена форма. Ако не искате данните да са в обикновен текст без ваше знание, можете да не запазвате паролата и да я въвеждате всеки път, когато монтирате диска. Като поставите отметка в квадратчето до „Разширен режим“, ще получите достъп до някои фина настройка BoxCryptor. Това може да се изисква по-специално, ако има нужда да се използва възможността на Dropbox за връщане към предишна версияфайл.

Факт е, че BoxCryptor също криптира имената на файловете по подразбиране, превръщайки ги в абракадабра, като по този начин се намесва в системата за версии, внедрена в Dropbox. Следователно, ако имате нужда от такава възможност, тогава криптирането на името на файла трябва да бъде деактивирано.

Отсега нататък трябва да видите директорията BoxCryptor във вашия Dropbox и виртуално устройство трябва да се появи в системата (имам X:). Сега имате папка в Dropbox, където можете да съхранявате поверителни файлове. Тук има две важни правила, които трябва да запомните. Първо – никога не записвайте файлове директно в директорията на BoxCryptor, това е мястото, където данните се съхраняват в криптирана форма (и се синхронизират с облака в същата форма). Следователно е необходимо да работите с документи през същия виртуален диск. И второ, никога не изтривайте файла encfs6.xml от папката BoxCryptor. Съдържа важна информация за EncFS, която е необходима за дешифриране на данните. IN безплатна версияпрограми, можете да създадете логически дял с капацитет не повече от два гигабайта, тоест точно същия дял, който Dropbox предоставя по подразбиране. В случай, че това ограничение не ви подхожда и не искате да плащате пари, има отворена реализация на EncFS за Windows - encfs4win (gitorious.org/encfs4win). В него, разбира се, няма ограничения.

Основата, както в случая с BoxCryptor, е библиотеката Dokan (dokandev.net), която е аналог на FUSE под Windows и е необходима за монтиране на файлови системи на трети страни в системата.

linux

В много Linux дистрибуциивсичко, от което се нуждаете, за да използвате EncFS, е вградено по подразбиране, но това не винаги прави нещата лесни. Важно е да използвате най-новата версия за разработка (>= 1.7), която има редица корекции на грешки. И в много дистрибуции, за съжаление, се доставя по-стара версия (най-често 1.6). Това например се отнася за Ubuntu 10.10, който е инсталиран на един от моите лаптопи. Тук няма голям проблем. Просто трябва да инсталирате новата версия на EncFS и, за удобство при работа с нея, също и помощната програма Cryptkeeper GUI:

sudo apt-get инсталирате encfs cryptkeeper

След като инсталацията приключи, можем да стартираме Cryptkeeper през менюто Приложения - Системни инструменти - Cryptkeeper и да импортираме криптираната директория:

- В областта за уведомяване изберете „Cryptkeeper – Импортиране на папка EncFS“.

- След това посочете директорията, където се намират криптираните файлове (т.е. папката BoxCryptor).

- И ние определяме желаната точка на монтиране, през която можем да имаме достъп до данните в чист вид.

След това в менюто на Cryptkeeper ще се появи елемент за бърза връзка EncFS томове: напр. „Cryptkeeper > /home/step/Documents/Safe“. След като въведете паролата, обемът, от който се нуждаем, с дешифрираните файлове ще се появи в системата. Беше възможно да се направи без никакви GUI помощни програми, като просто се свърже обемът на EncFS в конзолата:

encfs ~/Dropbox/BoxCryptor/ ~/BoxCryptor

Първият параметър указва местоположението на шифрования том, а вторият параметър указва точката на монтиране на чист файл.

MacOS X

Инсталирането на EncFS под Mac OS X е може би най-трудното за изпълнение поради необходимостта от инсталиране на допълнителни инструменти. Но това все още няма да отнеме много време и инсталираните инструменти ще ви бъдат полезни повече от веднъж. Основният проблем тук е, че всички разпространени двоични файлове на EncFS за makosi са безнадеждно остарели, така че ще трябва да изградим всичко ръчно.

Процедурата тук е:

1. За да получите незабавно компилатор и други необходими инструменти за изграждане на EncFS, най-добре е да инсталирате пакета на разработчика. xcode(developer.apple.com). Безплатната 3-та версия е идеална.

2. След това се нуждаете от MacFUSE (code.google.com/p/macfuse), пренесена версия на проекта FUSE за Mac OS X, който от своя страна използва EncFS. Просто стартирайте изтегления MacFUSE.pkg и инсталаторът ще направи всичко вместо вас.

ruby -e "$(curl -fsSL https://raw.github.com/gist/323731)"

4. Сега можем да изтеглим изходните кодове на EncFS и да ги изградим на нашия компютър. Homebrew ще направи всичко за нас, зареждайки всички необходими зависимости (инсталирахме го с причина):

варя инсталирам encfs

5. Всички - EncFS в системата! Можете да отидете до терминала и да монтирате директорията BoxCryptor към системата (най-често това е ~/Dropbox/BoxCryptor) в папката, където ще се намират файловете в отворена форма (да речем ~/Dropbox/BoxCryptor):

encfs ~/Dropbox/BoxCryptor ~/BoxCryptor

Отличната GUI програма MacFusion (www.macfusionapp.org) с плъгина за поддръжка на EncFS (thenakedman.wordpress.com/encfs) ще ви спести работата в конзолата.

Избор на алтернатива

BoxCryptor и EncFS не са единствените, които предлагат допълнителен слой криптиране върху Dropbox. Подобна функционалност (с AES-256 криптиране) се предлага и от SecretSync (getsecretsync.com/ss). Версиите за Windows и Linux вече са налични на официалния уебсайт на проекта, а версия за OS X е обещана в съвсем близко бъдеще. Вярно е, че клиентът е написан на Java и с цялото ми уважение към този език за програмиране, наистина не ми харесват десктоп приложения, реализирани с него.

Така че можем да кажем, че BoxCryptor е късметлия :). Нека се опитаме да погледнем проблема от другата страна. Тъй като самата услуга не изпълнява задълженията, които очакваме от нея, тогава може би просто я сменете с нещо друго? Задачата, каквото и да се каже, не е уникална - има редица проекти, предлагащи синхронизиране на файлове между тях различни компютрии устройства, но с много по-голям фокус върху сигурността на данните.

Един от най-известните от тях е Wuala (www.wuala.com), който се позиционира от създателите като "сигурно онлайн хранилище". Услугата напоследък се развива агресивно и предлага почти всички същите функции, които има Dropbox. Клиентите вече са налични за Windows, Linux, Mac, както и за iPhone и Android.

Wuala използва RSA-2048 за удостоверяване и AES-128 за криптиране на файлове. Сигурността също така добавя подход към разпределена услуга за съхранение на ресурси. Факт е, че услугата е базирана на технология, която намалява разходите на сървъра чрез използване на неактивни ресурси. Когато се добави хранилището нов файл, той е криптиран и разделен на голям бройфрагменти. Познайте къде са поставени тези фрагменти? В облака и ... компютрите на други потребители. Да, да, услугата предлага на потребителите програма за „търговия“ на капацитета си. Справедливо е: ако даден потребител сподели част от своя диск с мрежата Wuala, той получава допълнително място в облака (това изисква компютърът да е включен поне 4 часа на ден).

По този начин, твърди дисковеПотребителите на Wuala съставляват разпределена мрежа, която се използва от услугата за подобряване на скоростта на изтегляне на файлове, достъпността и намаляване на разходите. Прилагат се алгоритми за коригиране на грешки и силно резервиране, за да се гарантира, че данните никога не се губят. В началото на потребителя се разпределят 1 GB безплатно, но той може да надгради акаунта си чрез реферална програма, привличайки други хора (също като в Dropbox), както и да „продава” своето дисково пространство. Честно казано, все още не съм решил да премина напълно към Wuala.

Има няколко малки неща, които все още му пречат да го направи. В моята папка Dropbox има няколко споделени папки, които използваме широко с други служители, за да си сътрудничим по документи. Това означава, че всички ще трябва да преминат към Wuala.

Приложението за мобилен телефон, въпреки че предоставя достъп до файлове в облака, все още е много ограничено във възможностите си. А интерфейсът за достъп до файлове през браузър е реализиран чрез бавен Java аплет. Следователно куп Drobox + BoxCryptor е моят избор този момент. Всичко работи, всичко е познато, всичко е безопасно - накратко, харесва ми.

Достъп до криптирани файлове през мрежата

Когато използвате BoxCryptor, вече няма да можете да преглеждате защитени файлове през мрежата. По-точно можете да ги изтеглите, но само в криптирана форма. Преносимата версия на BoxCryptor може да помогне, която ще помогне за дешифриране на файлове, изтеглени от облака. Вярно е, че ако не сте деактивирали шифроването на името на файла, намирането на документите, от които се нуждаете, може да бъде толкова трудно. Имайте това предвид. По принцип преносимата версия на BoxCryptor е предназначена за използване в ситуации, в които потребителят има ограничени права в системата. Тя, между другото, се разбира добре с преместваемия монтаж на Dropbox - DropboxPortableAHK (dropportable.ho.am).

Хроника на отказите на Dropbox

7 април- Изследователят Дерек Нютън публикува в блог (bit.ly/dropbox_fail) някои подробности относно оторизацията на Dropbox. Оказа се, че програмата съхранява цялата информация за удостоверяване във файла config.db. Намира се в %APPDATA%Dropbox и е SQLite база данни.

Сред много други полета, едно от тях - host_id - е най-интересното. Определя се от клиента след първата авторизация и не се променя във времето. И ето я засадата. Стойността му не е обвързана със системата по никакъв начин. Чрез копиране на config.db на друга машина, нападателят лесно получава достъп до данните от акаунта на някой друг. Без уведомяване на потребителя! Освен това, дори ако потребителят промени своето потребителско име и парола, нищо също няма да се промени - host_id ще остане валиден. В момента личната карта е обвързана с конкретно устройствои може да бъде отменен чрез уеб интерфейса.

19 април- Dropbox променя потребителското споразумение, като директно посочва, че ако е необходимо, може да декриптира файловете на потребителите и да ги предостави за разследване съгласно законодателството на САЩ.

26 април- отворен Dropship проект се появява на GitHub (github.com/driverdan/dropship), който ви позволява бързо да получите всеки файл, който е в облака Dropbox във вашия акаунт. Всичко, което е необходимо, е да знаете неговия хеш. С автора Владимир ван дер Лаан веднага се свърза главният технически директор на услугата и учтиво помолен да премахне изходния код. Потребителите на програмата реагираха, като създадоха множество огледала на проекта в github и в самия Dropbox. За кратко време те също получиха искане от представител на Dropbox за незабавно изтриване на файловете на проекта.

19 юни- в услугата беше пуснато издание със сериозна уязвимост в системата за оторизация. В резултат на това всеки потребител може да влезе в чужд акаунт, без да знае паролата. Dropbox се оправдава, че за времето, необходимо за коригиране на уязвимостта, по-малко от 1% от потребителите са били влезли.

Ако трябва да организирате криптирано хранилище за отдалечено разполагане на файлове, има достатъчно възможности за решаване на този проблем. И ето още един - според нас вариантът е надежден и доста удобен.

Архитектура

В разглеждания случай ние вземаме за основа облачната система за съхранение, която е инсталирана в ОС Debian Linux v7.1 и внедрен като виртуална машина под хипервайзор Proxmox Virtual Environment v3.1.

Системата за съхранение в облак е инсталирана на криптиран Linux диск, достъпът до данните е възможен само чрез HTTPS протокол, за оторизация в допълнение към стандартна паролатрябва да въведете и еднократна парола (OTP). Провежда се редовно архивиране. Има възможност за аварийно изключване и изтриване на всички данни на ownCloud.

Виртуална среда на Hypervisor Proxmox

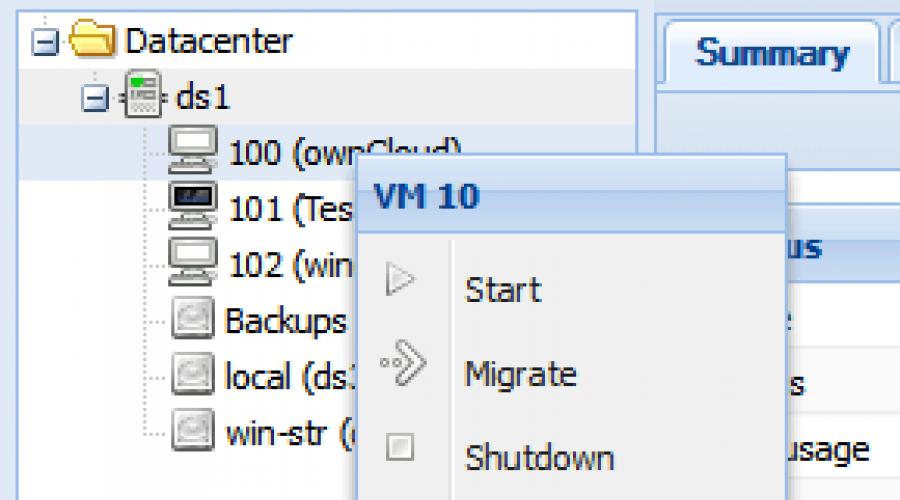

Хипервайзорът Proxmox Virtual Environment е специализирана дистрибуция на OS Debian Linux v7.1, отдалеченият достъп до системата е възможен чрез SSH протокола на стандартния TCP порт 22. Въпреки това, основният работен инструмент за управление виртуални машиние уеб интерфейсът.

Веднъж на ден се генерира горещо копие (моментна снимка) на виртуалната машина ownCloud и се експортира към NFS сървъри, като се използват стандартните функции на Proxmox VE.

На екранната снимка виртуална машинав уеб интерфейса има ID 100 (ownCloud). Достъпът до неговата конзола е възможен чрез елемента от контекстното меню "Конзола".

Ето как например изглежда въвеждането на паролата за криптиран диск по време на зареждане:

облачно съхранение на данни ownCloud

Можете да научите как да инсталирате ownCloud в добра статия - тя вече изброява основните функции инякои предимства на тази платформа. Въпреки това мненията в нашия екип са разделени и нашите администратори предлагат по-лесен начин за инсталиране на ownCloud за дистрибуцията на Debian Linux OS и много други от предложените от автора на статията. Налични са готови хранилища: http://software.opensuse.org/download/package?project=isv:ownCloud:community&package=owncloudВ този случай всички необходими зависимости се инсталират автоматично и от вас ще се изисква само да коригирате настройките според вашите специфики.

И така, внедрихме ownCloud, базиран на Debian Linux v7.1 във виртуален контейнер. Отдалечен достъпкъм хранилището е възможно чрез протокола SSH на стандартния TCP порт 22. Основната работа с ownCloud се извършва чрез уеб интерфейса, възможно е също да се свържете чрез протокола WebDAV и да използвате клиенти за синхронизация (Sync):

Между другото, тъй като ownCloud е достъпен чрез HTTPS, регистрационните файлове за достъп и грешки се поддържат от сървъра на Apache във файловете " /var/log/apache2/access.log

" И " /var/log/apache2/error.log

“ съответно. Също така ownCloud има свой собствен журнал " /var/www/owncloud/data/owncloud.log

«.

OTP еднократни пароли

За да се подобри сигурността, достъпът до ownCloud през уеб интерфейса е възможен чрез двуфакторно удостоверяване: традиционна парола и OTP еднократна парола. OTP функционалността се реализира с помощта на външната добавка Backend за еднократна парола. ownCloud няма собствена OTP поддръжка.

Основните настройки за OTP се конфигурират в секцията „Администратор“ под административния акаунт:

Екранните снимки показват настройките за двуфакторно удостоверяване и еднократни паролиизбрани за съвместимост с хардуерни генератори FEITIAN OTP c200.

Алгоритъм: базирана на времето еднократна парола (TOTP)

Брой цифри в паролата: 6

Живот на паролата: 60 секунди

За да влезе в сила двуфакторното удостоверяване, трябва да зададете Token Seed на потребителя. До този момент той може да влезе в ownCloud само с нормална парола. Следователно, веднага след създаването на потребител, трябва да отидете в секцията Лична и въведете Token Seed в полето със същото име.

Не се препоръчва генерирането на Token Seed с помощта на вградените възможности на OTP модула ownCloud, тъй като има проблеми в неговия алгоритъм на работа. Формат на въвеждане: Base32 (%32) ГЛАВНИ БУКВИ. Можете да конвертирате Token Seed в различни формати с помощта на помощната програма www.darkfader.net/toolbox/convert

Конкретно за този проект е използван Token Seed, зашит в хардуера Token FEITIAN OTP c200. Като цяло можете да използвате всеки генератор на пароли и след това да го конвертирате в желания формат, като използвате конвертора, даден в текста.

Пример за такова приложение за Android OS е Google Authenticator: https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2

Инициализираното Token Seed изглежда така:

За да деактивирате OTP, просто премахнете Token Seed от настройките.Ако това не е възможно (например, ако OTP генераторът е изгубен, достъпът до лична сметканяма потребител), тогава деактивирането на OTP е възможно само чрез директно модифициране на данните в базата данни MySQL. За да направите това, трябва да бягате от командна линия MySQL клиент:

# mysql -uowncloud -p

Въведете паролата:

След това изпълнете заявка, подобна на следната, като промените стойността на полето "user" на необходимата:

mysql> изтриване от owncloud.oc_user_otp където `user` = "test";

Поради архитектурни ограничения OTP работи само при достъп до ownCloud през уеб интерфейса, а не чрез WebDAV. Този недостатък се компенсира от факта, че списъкът с IP адреси, които могат да използват WebDAV, е строго ограничен. Директивите „Разрешаване от“ в конфигурационния файл на сървъра на Apache „/etc/apache2/conf.d/owncloud.conf“ са отговорни за това. Имайте предвид, че директивите са изброени там два пъти.

IP адресите са изброени разделени с интервали. Трябва да се уверите, че списъкът задължително съдържа loopback IP 127.0.0.1, както и публичния IP на самия сървър ownCloud. В противен случай WebDAV може да се провали. След смяната Настройки на Apacheтрябва да се рестартира:

рестартиране на услугата apache2

Защита от груба сила

В последните версии на ownCloud се поддържа регистър на неуспешните опити за авторизация: " /var/log/owncloud/auth.log ". Съдържание « /var/log/owncloud/auth.log » контролира услугата Fail2ban. Ако открие 5 или повече неуспешни опита за оторизация от един и същ IP адрес за кратко време, тогава този адрес се блокира от филтъра за пакети IPTables за 10 минути. Ако опитите продължат след автоматично деблокиране, IP адресът се блокира отново завинаги. Можете да следите работата на Fail2ban в дневника " /var/log/fail2ban.log «.

Списъкът с IP адреси, които не трябва да бъдат блокирани при никакви обстоятелства, се определя от параметъра ignoreip във файла с настройки /etc/fail2ban/jail.conf ". IP адресите са изброени разделени с интервали.

След като промените настройките на Fail2ban, той трябва да се рестартира:

рестартиране на услугата fail2ban

Ако трябва ръчно да деблокирате който и да е IP, трябва да изпълните команда на сървъра от CLI, подобна на следната, коригирайки адреса в нея:

iptables -D fail2ban-Owncloud -s 187.22.109.14/32 -j DROP

За съжаление, разработчиците на облачни услуги не се интересуват особено от сигурността на данните. Дори най-популярните от тях (Dropbox, Google Drive) не могат да се похвалят с "родно" криптиране. За щастие вече съществуват помощни програми за осигуряване на криптиране в облака, освен това те работят от страна на клиента, като по този начин повишават сигурността на файловете по време на прехвърляне. Може би най-популярният инструмент за криптиране в облак е Boxcryptor.

Boxcryptor е софтуер за криптиране на данни, специално оптимизиран за използване на облак. Тя ви позволява сигурно да прехвърляте и съхранявате данни в облачно хранилище. Boxcryptor поддържа всички популярни облачни хранилища: Dropbox, Google Drive, OneDrive и др.

Как работи Boxcryptor

Boxcryptor създава виртуално устройство на вашия компютър, което ви позволява да шифровате данни локално, преди да ги качите във вашето облачно хранилище. Когато файл или папка се добавят към трезора, съдържанието им се криптира в движение по време на копиране. Boxcryptor използва AES-256 и RSA алгоритми, за да запази вашата информация защитена.

Недостатъкът на такова криптиране е, че данните в облака стават недостъпни, когато се изтеглят през браузър. Но разработчиците взеха това предвид и добавиха възможността да отменят криптирането за всички файлове, добавени към облака, за да предоставят на други (без ключ към Boxcryptor) потребители достъп до данни. Има и възможност за сигурно предоставяне на достъп чрез потребителски ключове.

Тарифни планове

Има няколко тарифни плана за Boxcryptor: Безплатен, Неограничен личен, Неограничен бизнес. Повече подробности можете да намерите на уебсайта на разработчика (връзка в началото на статията). Но функциите на безплатната версия за лична употреба са напълно достатъчни.

Поддържана ОС

Boxcryptor поддържа както настолни, така и мобилни операционни системи. Има версии за Windows, Android, iOS, Mac OS X, Linux.

Използване на Boxcryptor

Инсталиране на Boxcryptor

Преди инсталиране на програмата е желателно клиентът за облачно съхранение (Dropbox, Google Drive и др.) вече да е инсталиран. В този случай Boxcryptor автоматично ще открие и свърже папката с данни в облака.

Инсталирането на Boxcryptor не се различава от инсталирането редовна програма. По време на процеса на инсталиране ще трябва да поставите отметка в квадратчето за рестартиране на системата след завършване на инсталирането на програмата, в противен случай инсталаторът ще даде грешка.

Ще трябва също така да разрешите инсталирането на драйвера за виртуално устройство.

Настройка на Boxcryptor

След като инсталирате програмата и рестартирате, ще видите следния прозорец.

Boxcryptor ви позволява да създавате както отдалечени, така и локални акаунти. Във втория случай сигурността ще бъде още по-висока, тъй като ключът не се предава по мрежата, а само вие носите отговорност за неговото съхранение и ако бъде загубен, данните няма да могат да бъдат възстановени.

За да създадете локален акаунт, трябва да кликнете върху многоточието (снимката по-горе). След това в полето „Локален акаунт“ трябва да щракнете върху „Настройка на акаунт“.

Поставете отметка, като по този начин потвърдите отговорността за съхраняване на файла с ключ за достъп и щракнете върху бутона „Създаване на файл с ключ“.

В следващия прозорец създайте парола и поставете отметки в квадратчетата, за да се съгласите с условията за използване и политиката за поверителност.

Отново, ние сме съгласни с разбирането, че отговорността за съхраняването на паролата е наша.

Следващият прозорец ще покаже подробностите за локалния акаунт. Натиснете бутона "Напред", като по този начин потвърдите тези данни.

В следващия прозорец изберете тарифен план. Кликнете върху „Безплатно“, след това върху бутона „Напред“.

Последният екран за добре дошли ще покаже, че акаунтът е създаден успешно. Щракнете върху „OK“ и ще видите формата за вход за локален акаунт. Въведете паролата, която сте създали по-рано, за да влезете.

Трябва да се появи ръководство за използване - "Урок" (можете да го затворите веднага) и прозорец Windows Explorerс вече свързано облачно хранилище (в моя случай Dropbox).

В прозореца на Explorer освен логически устройства, все още можете да видите виртуалното устройство, което съдържа папката, която препраща към папката в облачното хранилище.

За да шифровате файл, щракнете с десния бутон върху него и изберете „Boxcryptor > Шифроване“.

След криптиране в папка виртуален диск Boxcryptor може да работи с файла както обикновено. Но в директорията за съхранение и на сървъра той ще бъде криптиран.

Освен това, когато се опитате да добавите файлове към трезора, ще бъдете подканени да ги шифровате.

Ако имате инсталирани няколко клиента за облачно съхранение, те се управляват в настройките (иконата на Boxcryptor в лентата на Windows > Настройки) в раздела „Местоположения“.

Услугите за съхранение в облак са много популярни поради повишената наличност на нашите файлове и документи. Но как можем подобрявамтяхната поверителност и сигурност?

1. Използвайте облачни настройки

Доставчиците на облачно хранилище предлагат отделни настройки, за да гарантират поверителността на потребителските данни. Използването на тези конфигурации със сигурност ще подобри цялостната позиция на сигурността. Вашата първа стъпка в защитата на вашите облачни данни трябва да бъде да защитите самия акаунт. За да започнете, използвайте силна паролаза вашите онлайн акаунти за съхранение. След това активирайте „проверка в две стъпки“. За по-широко разбиране, проверката в две стъпки и двуфакторната автентификация са начин за защита на процесите за влизане в услугата. За това се използва мобилен телефонклиент като второ изискване за влизане в услугата. В този случай потребителят трябва да влезе специален кодсигурност заедно с вашето потребителско име и парола, когато влезете в необходимия уебсайт. Този специален код за сигурност се предоставя на потребителя чрез изпращане на SMS до предварително определен мобилен телефон. Код автоматичногенерирани и изпратени всеки път, когато се опитате да влезете. Следователно, дори ако вашето потребителско име и парола са компрометирани, все още имате мобилен телефон в ръцете си. По този начин хакерите няма да имат достъп до вашето облачно хранилище, тъй като няма да имат код за сигурност, който се изпраща на мобилния ви телефон.

По същия начин облачното хранилище предлага няколко опции за споделяне на файлове. Използвайте тези опции, преди да споделяте файлове с други. Например, можете да направите файл публичен,което означава, че всеки има достъп до такъв файл. Има и други опции ограничениятова разрешения. Можете да зададете опции за достъп, така че само лицето, което има връзка към файла заедно с разрешение за четене, да има достъп до файла. Някои услуги предлагат защитавамфайлове в облака паролитака че тези, които искат да получат достъп до файловете, трябва да въведат парола. Научете повече за настройките на вашия акаунт, така че да можете умело да използвате такива инструменти за защита на поверителността и подобряване на настройките за сигурност.

2. Локално шифровайте файлове

Има огромен брой в интернет инструменти за криптиране. Изберете само надежденприложения за шифроване на вашите файлове локално, преди да ги изпратите в облака. Това означава, че ключът за криптиране/декриптиране облачни файловеще бъде изключително ваш. Следователно, ако трета страна изведнъж получи вашите файлове, тя няма да може да ги види, тъй като ключът декриптиранее само твоя. Някои от тези инструменти за криптиране са AES Crypt, MEO Encryption Software и др.

Лично аз използвах софтуер за криптиране AES Cryptoна вашия компютър с Windows. Програмата е много лесна за използване и работи доста бързо. AES Crypto поддържа 256-битово криптиране. Безплатна програмадостъпен от тази официална връзка. Зареждането на тази малка програма отнема няколко секунди. Ще получите Zip архив от сайта. След като извлечете архива, ще намерите папката „AesCrypt“, която съдържа инсталатора софтуер. След като инсталирате програмата AES Crypt, ще видите специален параметър в контекстно меню , с който можете бързо да използвате приложението.

В операционната система Windows преки пътища AES Crypt липсва на работния плот и в стартовото меню. Трябва да използвате инструмента директно от контекстното меню или да използвате командна линия.Как да използвате последното е описано на уебсайта на приложението.

Приложението може да криптира само компресирани/архивирани папки. Това изискване не важи за единични файлове. За да шифровате файл, Кликнете с десния бутонна файла и изберете опцията „AES Crypto“от контекстното меню. Осигурете парола за дешифриранеи щракнете върху бутона „OK“.

Процесът на криптиране започва незабавно. Вземете предвид факта, че вие трябва да запомнитепарола декриптиранеза дешифриране/отключване на файла. Ако ти забравипарола, не можете достъпкъм такъв файл.

Ако искаш дешифрирамвашия файл кликнете два пътивърху него (или щракнете върху десния бутон на мишката и изберете опцията „AES декриптиране“ от контекстното меню).

След това ще се появи миниатюрен прозорец, съдържащ поле за въвеждане на парола.

В това поле трябва да въведете паролата за този конкретен файл и след това да кликнете върху бутона „OK“. По този начин ще дешифрирате файла си и ще можете да го отворите.

3. Използвайте специални инструменти за криптиране на облачни данни

Съществуват посветени специални инструменти за криптиране на данни, съхранявани в облачни услуги като Google Drive, OneDrive, Dropbox и др. Приложения на трети страниви позволяват да шифровате файлове локално, т.е. преди да бъдат синхронизирани с облачното хранилище. Това ще ви спести време за криптиране и качване на всеки файл в облака поотделно. Някои от тези инструменти са: Boxcryptor, Cloudfogger и др. Тези инструменти, като „Boxcryptor“, ще създадат специална папкана вашия компютър, който ще бъде свързан към локална папка за съхранение в облак (напр. Dropbox) на същото устройство. По този начин, ако използвате Boxcryptor за Dropbox, например, просто трябва да прехвърлите файловете в папката Boxcryptor. Приложението криптира файловете и ги изпраща в папката Dropbox за по-нататъшна синхронизация със сървъра. IN в крайна сметкакриптираните файлове завършват в Dropbox. Ако някой от тези файлове се нуждае от редактиране, направете го в папката Boxcryptor. В този случай редактираният файл ще бъде синхронизиран автоматично. Това е всичко!

Надявам се, че тази статия ви е помогнала да подобрите поверителността и сигурността на вашите облачни данни. Останете с нас и ще получите още по-интересни и усъвършенствани съвети. Благодаря ви за вниманието.

Софтуер Cloudfogger.

Спасението на давещите се е дело на самите давещи се (народна мъдрост).

Вероятно вече знаете, че скоро влиза в сила закон, който задължава всички интернет компании, включително тези, които предоставят услуги за съхранение в облакафайлове, съхраняват лични потребителски данни (в нашия конкретен случай това са файлове) на сървъри, разположени на територията на Руската федерация. Мотивацията, както винаги добра. Твърди се, че всички чуждестранни служби са длъжни да предоставят данни на американските разузнавателни агенции и като че ли не е добре Агенцията за национална сигурност (NSA) да притежава всички данни за потребители от Русия. Дори и да предоставят такива данни (в което силно се съмнявам), тогава обикновен потребителтрябва да е "лилаво", защото е под юрисдикция Руска федерация, а не "Пиндос" (Пиндос- щатовски, американски)а НАШИЯТ потребител трябва да се страхува, напротив, от онези, които могат да му „покажат“ нещо (за данните, които съхранява) в НАШАТА държава. Логиката на приемането на този закон става ясна, когато отворите втория, наскоро приет закон номер 97. Сега, като част от прилагането на закон № 97 „За изменение на Федералния закон“ за информацията, информационни технологиии защита на информацията” всички интернет компании (включително облачните файлови хранилища) са длъжни да предоставят на правоприлагащите органи данни за потребителите и достъп до файловете, които съхраняват. Кръгът е затворен. Под прикритие сме.

Ако имаше гаранция, че нашите данни няма да са широко достъпни, добре, смоките им, нека ги "има" (в смисъл на достъп), но като се има предвид, че у нас всичко се купува и продава ... (помнете за продадените в базите данни на КАТ "розово" и "савка" (радиопазар "Савеловски") или мобилни оператори), за да станат някак неспокойни. Напълно възможно е скоро в интернет да се появи „черен“ пазар, където ще бъде възможно да се „поръча“ информация за всяко лице за определена сума (включително информация за това какво съхранява в облачното си файлово хранилище). Това е едната страна на проблема. Втората страна на проблема е още по-реална. Всички са чували за последните скандали с публикуването на интимни снимки на известни личности, които те съхраняват в облачно хранилище iCloud онлайн.

Снимките са откраднати от един от хакерите. Между другото, той получи смешна сума от клиенти за това, платиха му само 120 долара. Сумата е доста вдигаща за страната ни...

Надявам се, че съм ви убедил, че е време да помислите как да защитите вашите данни (съхранени в "облаците") от непознати. от най-много ефективен начин, според мен, е криптиране на файлове.

В края на краищата, дори ако външен човек отвори / хакне вашето хранилище за файлове, той няма да може да отвори / изтегли криптирани файлове (снимки, документи, видеоклипове и т.н.)!

Можете да шифровате файлове в "облаците" специални програми. Препоръчвам един от най-добрите безплатна програманаречен CloudFogger. Той ви осигурява пълна поверителност с 256-битово AES (Advanced Encryption Standard) криптиране на файловете, които съхранявате във вашето облачно хранилище. Cloudfogger използва прозрачно криптиране, което прави ежедневното използване на файловете в папката за синхронизиране, намираща се на вашия компютър, безпроблемно, все още ще имате лесен достъпкъм вашите файлове, докато всички файлове са сигурно криптирани, когато ги качите в облака. Също така е важно, че програмата е много лесна за използване и че има приложения за всички популярни операционна система(Windows, Mac OS X, Android и iOS). Да преминем към практиката.

Инсталиране и използване на програмата CloudFogger.

Отиваме на уебсайта на разработчиците на програмата CloudFogger, като използваме връзката и изтегляме инсталационен файл. Сайтът е на английски език. Препоръчвам ви да преминете Google браузър Chrome. Този браузър има функция за автоматичен превод.

Стартирайте инсталацията на CloudFogger.

Инсталацията е проста (вижте по-долу).

CloudFogger е инсталиран. Нека го накараме да работи.

Когато започнете за първи път, трябва да преминете през прост процес на регистрация.

Попълнете формуляра и измислете парола (парола) за достъп до програмата, както е показано по-долу.

Имейл, съдържащ връзка за потвърждение, ще бъде изпратен на имейл адреса, който сте посочили по време на регистрацията. Преминаваме през него и потвърждаваме регистрацията.

Ще научите подробно как да използвате тази програма, като посетите раздела База знания на връзката. Отново сайтът е на английски език. Влезте през браузър Google Chrome. Този браузър има функция за автоматичен превод.

Но да продължим с настройките.

На този етап можете да добавите папка за синхронизиране с вашето облачно хранилище към програмата (или няколко, ако имате повече от една). Това ще ви позволи автоматично да шифровате всички файлове.

Ако споделяте хранилището си за облачни файлове с някого, можете да му дадете достъп до вашите файлове. За да направите това, добавете адреса пощенска кутияв прозореца на програмата този етапнеговите настройки.

По принцип това може да стане и по-късно.

Програмата е инсталирана и конфигурирана. Готов да тръгвам.

Сега в облачните файлови хранилища, които сте добавили към програмата, всички файлове ще бъдат криптирани. И никой, дори като отвори или хакне вашия "облак", няма да може да стигне до тях!

Между другото, не е необходимо да криптирате всички данни. Може да се направи само ръчно определени файлове. Например вашите интимни снимки. В този случай, когато настройваме програмата, пропускаме точката с добавяне на облачни файлови хранилища към програмата.

Ръчното криптиране на файлове е лесно. Отворете папката за синхронизиране в облак. Намерете файла или папката за шифроване. Щракваме върху файла или папката с десния бутон на мишката и избираме елемента "CloudFogger" в контекстното меню. Следва "Fogg faile(s)".

Файлът/папката ще бъдат криптирани както в „облака“, така и в папката за синхронизиране.

Повтарям, в папката за синхронизация ще имате лесен и удобен достъп до криптирани файлове. Тяхното дешифриране се извършва в движение.

На официалния уебсайт на разработчиците на програмата изтеглете и инсталирайте приложения за достъп до криптирани файлове от другите ви устройства, свързани с облачното хранилище, например инсталирайте приложението CloudFogger на вашия таблет или смартфон.