Преглед на емулатори и симулатори на оборудване Cisco. Многостепенен виртуален полигон на персонален компютър Внедряване на ASAv с помощта на уеб клиента VMware vSphere

Прочетете също

Статия:

В момента технологиите за виртуализация са неразделна част от ИТ света. В допълнение към индустриалното приложение на технологията за виртуални машини, което позволява намаляване на общата цена на притежание на ИТ инфраструктура, за което всички пишат вече няколко години, технологията се използва широко и за изучаване или тестване на системи, мрежи и приложения софтуер.

Повечето публикации са склонни да се фокусират върху виртуализацията на ниво 1. На един или повече физически компютри, свързани с реални мрежи, базирани на някакъв софтуер за виртуализация, има много свързани виртуални машини (VM) виртуални мрежи(също емулирани чрез софтуер за виртуализация), които при необходимост комуникират с реални мрежи чрез мрежовите адаптери на физическите компютри. С други думи, най-често разглеждаме нивото на реалните устройства и едно ниво на виртуалните обекти (обикновено машини, на базата на които работят определени операционни системи). Вярно е, че по-точно в примерите, разгледани в публикациите, имплицитно присъстват обекти от второ или по-дълбоко ниво на виртуализация, но авторите почти никога не фокусират вниманието си върху това.

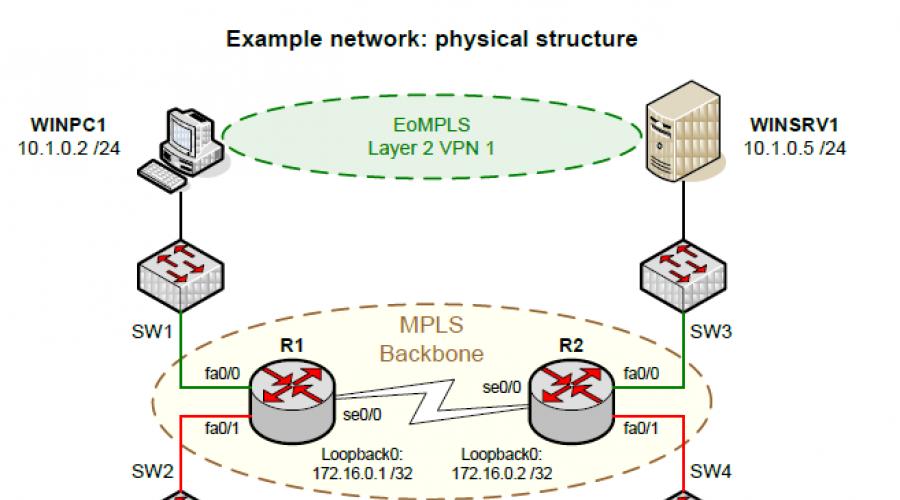

Нека разгледаме следната мрежа, която е измислена само за пример и сама по себе си не носи никаква специална практическа стойност (всеки може да избере друг пример за себе си, включително от реалната практика). Има две компании, всяка с централен офис със сървър в едно географско местоположение и клон с работна станция в друго географско местоположение. Географските точки са разделени от някои MPLS-backbone, базирани на Cisco рутери. За всяка компания поотделно е организиран Layer 2 VPN между централния офис и клона чрез Ethernet технологиипрез MPLS (EoMPLS) за възможност за „прозрачно“ взаимодействие на ниво връзка за данни (Ethernet) между работната станция и сървъра чрез MPLS-backbone.

Физическата структура на въпросната мрежа е показана по-долу.

Също така по-долу е показана логическата структура на взаимодействие между работни станции и сървъри на въпросната мрежа. Във всяка от компаниите работната станция и сървърът могат „прозрачно“ да взаимодействат помежду си и са изолирани от работна станцияи сървъри на друга компания.

Предизвикателството е, че тази мрежа трябва да бъде моделирана и тествана, по-специално взаимодействието на работните станции със сървърите през средата EoMPLS и всичко това трябва да се направи с един единствен персонален компютър. Това е доста позната ситуация за повечето специалисти по системни и мрежови технологии, които са изправени пред подобна задача и които по правило нямат никакви допълнителни компютри, нито особено рутерите на Cisco.

Е, истинските компютри се заменят лесно виртуални машини, създадени и стартирани с помощта на един или друг софтуер, който прилага технологията на виртуалната машина, например същата Работна станция VMware 6.0 (в тази статия авторът разглежда многостепенната виртуализация, използвайки този конкретен софтуер като пример). Популярният симулатор Dynamips (както и удобна и визуална графична среда за него - GNS3) е много подходящ за моделиране на Cisco рутери с поддръжка на EoMPLS. Възниква обаче проблем: можете отделно да симулирате виртуални машини с инсталирана на тях „истински“ пълнофункционална MS Windows OS и отделно - рутери на Cisco с „истинска“ пълнофункционална Cisco IOS OS, но как да свържете двете симулационни среди заедно по мрежата?

Има обаче изход от ситуацията. Във VMware Workstation можете да свържете VMnet виртуални комутатори към мрежовите адаптери на физически компютър (с помощта на помощната програма Virtual Network Editor) и съответно да свържете виртуални мрежови адаптери на виртуални машини към съответните VMnet виртуални комутатори (когато конфигурирате виртуална машина ). По-долу е даден пример за такова обвързване с помощта на виртуалния комутатор VMnet0:

От своя страна в средата GNS3, базирана на Dynamips, има обект от типа „Облак“, който също може да се проектира върху мрежовите адаптери на физически компютър. След това обектът може да бъде свързан към мрежовите интерфейси на други обекти в GNS3 средата, включително интерфейсите на рутерите на Cisco. Трябва специално да се отбележи, че обект от типа „Облак“ по същество не е пълноценно виртуално устройство - това е просто виртуална „точка на свързване“ (като конектор на пач панел), който от мрежа гледна точка може да се проектира върху нещо, например към мрежов адаптер на компютър. Гледайки напред, отбелязваме също, че обектите „Компютър“ и „Сървър“, използвани в средата на GNS3, също са обекти от типа „Облак“ (прости „точки на свързване“ със съответните икони за яснота), а не изобщо някакъв вид компютърни или сървърни емулации с помощта на софтуер, както се прави например в симулатора за обучение на Cisco Packet Tracer.

По-долу е даден пример за проектиране на облачен обект C0, свързан към мрежовия интерфейс на рутер R0 в GNS3 среда, върху мрежовия адаптер на физически компютър:

Неопитните специалисти могат да бъдат объркани от дългия код (идентификатор на мрежов транспорт, зададен от MS Windows OS за мрежов адаптер) в настройките и за да не се объркат в имената на мрежовата връзка, имената на мрежовия адаптер, MAC адрес на адаптера и неговия идентификатор, можете да използвате вградената MS OS Помощна програма за Windows GETMAC работи с клавиша V (подробно - подробности):

По този начин, чрез такава „двупосочна проекция“ на OSI слоя за връзка с данни (по същество Layer 2 Bridging) върху същия мрежов адаптер на физически компютър, виртуалните рутери в GNS3 среда, базирана на Dynamips, могат да взаимодействат на ниво Ethernet с виртуални машини в среда на VMware Workstation (това е тествано експериментално много пъти). За съжаление, не е възможно директно да се свържат VMnet превключватели от среда на VMware с обекти от типа „Облак“ (точки на свързване) от GNS3, базирани на Dynamips през мрежата (поне без използване на специален софтуер).

Сега възниква нов проблем: броят на мрежовите „точки на контакт“ между средата VMware и средата Dynamips може да бъде далеч от една, а няколко (в разглеждания пример има 4 от тях - две работни станции и два сървъра), докато на физически компютър може да има един или два или изобщо да няма мрежов адаптер. Освен това обвързването с мрежовите адаптери на физически компютър в никакъв случай не е най-разумната идея от гледна точка на сигурността. И накрая, не се опитваме особено да поставим всичко на първо ниво на виртуализация; целта на тази статия е многостепенна виртуализация.

В тази ситуация ще прибегнем до следния прост трик: никой не ни спира да създадем друга помощна виртуална машина с необходимата сума мрежови адаптери(колкото точки за контакт са необходими), инсталирайте операционната система върху него и най-важното - софтуера GNS3, базиран на Dynamips. След това в GNS3 създайте, конфигурирайте и стартирайте мрежата, необходима за моделиране, базирана на рутери на Cisco. По този начин маршрутизаторите на Cisco „преминават“ към второто ниво на виртуализация (самата помощна виртуална машина се намира на първото). Мрежовите „допирни точки“ ще бъдат реализирани чрез съответните „облачни“ обекти (интерфейсни точки) в GNS3, базирани на Dynamips, обвързани със съответните мрежови адаптери на виртуална машина CISCONET, които от своя страна са обвързани със съответните виртуални комутатори VMnet, към които можем свържете други виртуални машини. В нашия пример ще използваме CISCONET помощна виртуална машина с 4 мрежови адаптера (VMware Workstation 6.0 поддържа до 10 мрежови адаптера на виртуална машина), свързани към съответните VMnet виртуални комутатори.

Така стигаме до две нива на виртуализация: VMware инфраструктура във физически компютър (1-во ниво на виртуализация) и Dynamips инфраструктура в спомагателна виртуална машина (2-ро ниво на виртуализация).

И накрая, ако си спомним, че EoMPLS също е вид виртуализация, използваща Cisco IOS, ще видим, че в разглеждания пример има и 3-то ниво на виртуализация. На 3-то ниво на виртуализация има виртуален MPLS облак и виртуални вериги върху този облак, които се емулират от Cisco IOS на два Cisco рутера.

В резултат на това получаваме следната многостепенна схема за виртуализация:

Както се вижда от диаграмата по-горе, компютърът на експериментатора е на ниво реални обектии от мрежова гледна точка е напълно изолиран от виртуални машини и виртуални рутери, което е съвсем разумно и правилно. Първото ниво на виртуализация се осигурява от софтуера VMware Workstation; на това ниво има виртуални работни станции (WINPC1, WINPC2), виртуални сървъри(WINSRV1, WINSRV2) и спомагателна виртуална машина CISCONET, както и виртуални комутатори VMnet3-VMnet6. Второто ниво на виртуализация се осигурява от базирания на Dynamips GNS3 софтуер, работещ на виртуалната машина CISCONET; на това ниво има Cisco виртуални рутери (R1, R2), както и виртуални комутатори SW1-SW4, свързани към съответните мрежови интерфейси на рутерите (R1, R2). Мрежовото взаимодействие между първото и второто ниво на виртуализация се осъществява чрез „двупосочна проекция“ на OSI слоя за връзка с данни: виртуалните комутатори VMnet3-VMnet6 са свързани към съответните мрежови адаптери LAN1-LAN4 на спомагателната виртуална машина CISCONET и съответните портове на виртуални комутатори SW1-SW4 чрез съответни обекти от типа "Облак" (те не са показани на диаграмата, тъй като по същество те са обикновени "точки на свързване" и нищо повече), също са свързани със съответните мрежови адаптери LAN1-LAN4 на спомагателната виртуална машина CISCONET. И накрая, третото ниво на виртуализация се осигурява от инструментите на Cisco IOS OS, работещи на виртуални рутери; на това ниво има виртуален MPLS облак и виртуални вериги (VC 111, VC 222), използващи технологията EoMPLS. Използвайки самата операционна система Cisco, виртуалните вериги EoMPLS се проектират върху съответните интерфейси на виртуални рутери (R1, R2) и по този начин осигуряват мрежово взаимодействие между второто и третото ниво на виртуализация.

Нека сега преминем директно към резултатите от моделирането на тази многостепенна структура на персонален компютър. Ето как изглежда след създаване, конфигуриране и стартиране на виртуални машини, включително CISCONET, в рамките на които също е създадена, конфигурирана и стартирана мрежа с Cisco рутери:

Виртуалната машина CISCONET има четири мрежови адаптера: LAN1, LAN2, LAN3 и LAN4, които са свързани със съответните виртуални комутатори VMnet3, VMnet4, VMnet5 и VMnet6. На свой ред мрежовият адаптер WINPC1 на виртуалната машина е свързан към виртуалния комутатор VMnet3, мрежовият адаптер WINPC2 е свързан към VMnet4, мрежовият адаптер WINSRV1 е свързан към VMnet5, а мрежовият адаптер WINSRV2 е свързан към VMnet6. Ето как се реализира едната страна на точките за „контакт“: виртуалните машини WINPC1, WINPC2, WINSRV1 и WINSRV2 могат да взаимодействат с виртуалната машина CISCONET чрез съответните мрежови адаптери на тази машина. Много е важно да се отбележи, че всяко превключване или маршрутизиране между мрежовите адаптери на виртуалната машина CISCONET, използвайки самата операционна система MS Windows на тази машина, по дефиниция трябва да бъде забранено. На свой ред машината CISCONET работи с базирана на Dynamips GNS среда, работеща с два виртуални рутера на Cisco. Съответните интерфейси на рутера са свързани към съответните виртуални комутатори SW1, SW2, SW3 и SW4 (да не се бъркат с виртуалните комутатори VMnet), а комутаторите от своя страна са свързани към съответните обекти PC1, PC2, SRV1 и SRV2 (да не се бърка с виртуалните машини VMware с подобни имена). PC1, PC2, SRV1 и SRV2 по същество са обекти от типа „Облак“ – прости „точки на свързване“, проектирани върху съответните мрежови адаптери LAN1, LAN2, LAN3 и LAN4 на виртуалната машина CISCONET. По този начин се реализира втората страна на „контактните точки“: съответните интерфейси на рутера могат също да взаимодействат с виртуалната машина CISCONET чрез съответните мрежови адаптери на тази машина.

Следващото частично показва как се изпълняват необходимите свързвания между VMnet виртуални комутатори и мрежови адаптери на виртуалната машина CISCONET, както и между обекти PC1, PC2, SRV1 и SRV2 (точки на свързване) и мрежови адаптери на виртуална машина CISCONET. Екранната снимка показва прозорец с конфигурационен файлВиртуална машина CISCONET, която показва MAC адресите на мрежовите адаптери и обвързване към VMnet виртуални комутатори. Друг прозорец показва таблица интернет връзкаВиртуална машина CISCONET и съответните имена на мрежови адаптери (присвоени в операционната система MS Windows на тази машина), MAC адреси на адаптери и идентификатори за мрежов транспорт. И накрая, третият прозорец показва обвързването на PC1 обект от тип „Cloud“ (точка на свързване) към съответния мрежов транспортен идентификатор на виртуалната машина CISCONET.

За да не се объркваме в мрежовите връзки между различни обекти на различни нива на виртуализация, нека ги обобщим в една визуална таблица:

| Нет | Виртуални машини на VMware | VMware Virtual Switch | CISCONET мрежова връзка | MAC адрес на мрежов адаптер CISCONET | CISCONET мрежов транспортен идентификатор | Облачен обект в GNS3 | Виртуален превключвател в GNS3 | Виртуален рутер и мрежов интерфейс на Cisco | EoMPLS виртуална верига |

|---|---|---|---|---|---|---|---|---|---|

| Слой за виртуализация 1 | Ниво 2 | Ниво 3 | |||||||

| 1 | WINPC1 CISCONET | VMnet3 | LAN1 | 00:0c:29:25:1f:ac | C0E98EFF-BFA7- 472F-A5C0-A22293E1EE26 | PC1 | SW1 | R1:FA0/0 | VC 111 |

| 2 | WINPC2 CISCONET | VMnet4 | LAN2 | 00:0c:29:25:1f:b6 | 390F3C01-A168- 40D8-A539- 1E417F3D6E1B | PC2 | SW2 | R1:FA0/1 | VC 222 |

| 3 | WINSRV1 CISCONET | VMnet5 | LAN3 | 00:0c:29:25:1f:c0 | 6577836B-60A3- 4891-931C- 232ED8B2F8F2 | SRV1 | SW3 | R2: FA0/0 | VC 111 |

| 4 | WINSRV2 CISCONET | VMnet6 | LAN4 | 00:0c:29:25:1f:ca | 7834C67F-12F2- 4559-BEF4- C170C3E0B7DC | SRV2 | SW4 | R2:FA0/1 | VC 222 |

Сега да преминем към резултатите от теста. Екранната снимка по-долу показва, че съответните работни станции и сървъри се „виждат“ помежду си в мрежата (включително чрез мрежови услугиизползване на заявки за излъчване) през облака MPLS, благодарение на виртуалните вериги EoMPLS. Мрежовите професионалисти също ще се заинтересуват да разгледат таблиците за превключване на MPLS и състоянието на виртуалните вериги EoMPLS на рутерите на Cisco. Втората екранна снимка показва, че виртуалните вериги (VC 111, VC 222) функционират успешно и определен брой байтове се прехвърлят по тях в двете посоки:

По този начин многостепенната виртуализация ви позволява да изучавате и тествате различни примери за мрежова инфраструктура, като ефективно използвате изчислителните ресурси на персоналния компютър, който днес често има на борда многоядрен процесори RAM с голям капацитет. В допълнение, многостепенната виртуализация позволява по-гъвкаво разпределение на изчислителните ресурси и контрол върху използването им. Така, например, в примера, обсъден по-горе, виртуалните рутери работят в рамките на изчислителните ресурси на вторична виртуална машина, а не на реален компютър, какъвто би бил случаят с еднослойната виртуализация.

Моля, активирайте JavaScript, за да видитеИскаме да ви разкажем за операционната система iOS, разработен от компанията Cisco. Cisco IOSили Операционна система за интернет мрежа(Интернет операционна система) е софтуерът, използван в повечето комутатори и рутери на Cisco (ранните версии на комутаторите работят на CatOS). iOSвключва функции за маршрутизиране, комутиране, работа в мрежа и телекомуникации, интегрирани в многозадачна операционна система.

Не всички продукти на Cisco използват iOS. Изключенията включват продукти за сигурност КАТО.които използват операционната зала Linux системаи рутери, които работят iOS-XR. Cisco IOS включва редица различни операционни системи, работещи на различни мрежови устройствао Има много различни варианти на Cisco IOS: за комутатори, рутери и други мрежови устройства на Cisco, версии на IOS за конкретни мрежови устройства, набори от функции на IOS, които предоставят различни пакетифункции и услуги.

Самият файл iOSе с размер няколко мегабайта и се съхранява в полупостоянна област на паметта, наречена светкавица. Флаш паметта осигурява енергонезависимо съхранение. Това означава, че съдържанието на паметта не се губи, когато устройството загуби захранване. На много устройства на Cisco IOS се копира от флаш памет в RAM, когато устройството е включено, след което IOS се стартира от RAM, когато устройството работи. RAM има много функции, включително съхраняване на данни, които се използват от устройството за поддържане на мрежови операции. Изпълнението на iOS в RAM подобрява производителността на устройството, но RAM се счита за летлива памет, тъй като данните се губят по време на цикъла на захранване. Цикълът на захранване е, когато устройството е умишлено или случайно изключено и след това включено отново.

Управление на устройството с iOSсе случва с помощта на интерфейса командна линия (CLI), когато е свързан чрез конзолен кабел, чрез Telnet, SSHили използвайки AUXпорт.

Имена на версиите Cisco IOSсе състои от три числа и няколко символа а б В Г Д, Където:

- а– основен номер на версията

- b– второстепенен номер на версията (малки промени)

- ° С– сериен номер на изданието

- д– междинен номер на компилация

- д(нула, една или две букви) – идентификатор на последователност за издаване на софтуер, като нито един (което обозначава основната линия), T (технология), E (предприятие), S (доставчик на услуги), XA специална функционалност, XB като друга специална функционалност и т.н.

Възстановете– често се пускат преустройства, за да се коригира конкретен проблем или уязвимост за дадена версия на iOS. Възстановяванията се правят или за бързо коригиране на проблем, или за задоволяване на нуждите на клиенти, които не искат да надстроят до по-късна основна версия, тъй като може да работят с критична инфраструктура на устройствата си и следователно предпочитат да минимизират промените и риска.

Временно освобождаване– междинни издания, които обикновено се изготвят на седмична база и представляват моментна снимка на текущите развития.

Освобождаване за поддръжка– тествани версии, които включват подобрения и корекции на грешки. Cisco препоръчва да надстроите до версията за поддръжка, когато е възможно.

Етапи на развитие:

- Ранно внедряване (ED)– по-ранно внедряване, въвеждат се нови функции и платформи.

- Ограничено внедряване (LD)– първоначално ограничено внедряване, включва корекции на грешки.

- Общо внедряване (GD)– общо внедряване на ОС, тестване, разработка и подготовка за пускане финална версия. Такива версии обикновено са стабилни на всички платформи

- Разгръщане на поддръжка (MD)– Тези версии се използват за допълнителна поддръжка, корекции на грешки и текуща поддръжка на софтуера.

Повечето устройства на Cisco, които използват iOS, също имат един или повече "набори функции" или "пакети" - Набор от функции. Например версиите на Cisco IOS, предназначени за използване на комутатори Catalyst, се предлагат като "стандартни" версии (предоставящи само основно IP маршрутизиране), "разширени" версии, които осигуряват пълна поддръжка на IPv4 маршрутизиране, и версии на "разширени IP услуги", които предоставят разширени функции, както и IPv6 поддръжка.

Всеки индивид набор от функцииотговаря на една категория услуги в допълнение към основния набор ( IP база– Статични маршрути, OSPF, RIP, EIGRP. ISIS, BGP, IMGP, PBR, мултикаст):

- IP данни (Данни– добавя BFD, IP SLAs, IPX, L2TPv3, Mobile IP, MPLS, SCTP)

- глас (Обединени комуникации– CUBE, SRST, Voice Gateway, CUCME, DSP, VXML)

- Сигурност и VPN (Сигурност- Защитна стена, SSL VPN, DMVPN, IPS, GET VPN, IPSec)

Беше ли полезна за вас тази статия?

Моля те кажи ми защо?

Съжаляваме, че статията не беше полезна за вас: (Моля, ако не е трудно, посочете защо? Ще бъдем много благодарни за подробен отговор. Благодарим ви, че ни помогнахте да станем по-добри!

Здравейте всички.

По едно време трябваше да се справя със Cisco. Не за дълго, но все пак. Всичко свързано със Cisco вече е мега популярно. По едно време участвах в откриването на местна Cisco академия в местен университет. Преди година посетих курса "". Но не винаги имаме достъп до самото оборудване, особено докато учим. Емулаторите идват на помощ. Има и такива за Сиско. Започнах с Boson NetSim и почти всички ученици вече използват Cisco Packet Tracer. Но въпреки това наборът от симулатори не се ограничава до тези два вида.

Преди известно време в нашата поредица „Мрежи за най-малките“ преминахме към емулатора GNS3, който отговаряше повече на нашите нужди от Cisco Packet Tracer.

Но какви алтернативи изобщо имаме? Александър aka Sinister, който все още няма акаунт в Хабре, ще ви разкаже за тях.

Има доста голям брой симулатори и емулатори за оборудване на Cisco Systems. В този кратък преглед ще се опитам да покажа всички съществуващи инструменти, които решават този проблем. Информацията ще бъде полезна за тези, които учат мрежови технологии, подготовка за полагане на изпити на Cisco, сглобяване на стелажи за отстраняване на проблеми или проучване на проблеми със сигурността.

Малко терминология.

Симулатори- имитират определен набор от команди, той е вграден и ако излезете извън ограниченията, веднага ще получите съобщение за грешка. Класически пример е Cisco Packet Tracer.

Емулаторинапротив, те ви позволяват да възпроизвеждате (извършвайки транслация на байтове) изображения (фърмуер) на реални устройства, често без видими ограничения. Като пример - GNS3/Dynamips.

Нека първо да разгледаме Cisco Packet Tracer.

1. Cisco Packet Tracer

Този симулатор е достъпен както за Windows, така и за Linux и е безплатен за студенти от Cisco Networking Academy.

Във версия 6 се появиха такива неща като:

- iOS 15

- Модули HWIC-2T и HWIC-8A

- 3 нови устройства (Cisco 1941, Cisco 2901, Cisco 2911)

- Поддръжка на HSRP

- IPv6 в настройките на крайните устройства (настолни компютри).

Усещането е, че новото издание е насрочено да съвпадне с актуализацията на изпита CCNA до версия 2.0.

Неговите предимства са удобството за потребителя и последователността на интерфейса. Освен това е удобно да проверите работата на различни мрежови услуги, като DHCP/DNS/HTTP/SMTP/POP3 и NTP.

И една от най-интересните функции е възможността да превключите в режим на симулация и да видите движението на пакетите с забавяне на времето.

Това ми напомни за същата Матрица.

- Почти всичко, което излиза извън обхвата на CCNA, не може да бъде сглобено върху него. Например, EEM напълно отсъства.

- Също така понякога могат да се появят различни проблеми, които могат да бъдат излекувани само чрез рестартиране на програмата. STP протоколът е особено известен с това.

Какво получаваме в крайна сметка?

Добър инструмент за тези, които току-що са започнали да се запознават с оборудването на Cisco.

Следващият е GNS3, който е GUI (в Qt) за емулатора dynamips.

Безплатен проект, достъпен за Linux, Windows и Mac OS X. Уебсайтът на проекта GNS е www.gns3.net. Но повечето от неговите функции, предназначени да подобрят производителността, работят само под Linux (призрачен IOS, който работи, когато се използва много идентичен фърмуер), 64-битовата версия също е само за Linux. Текущата версия на GNS е включена този момент- 0.8.5. Това е емулатор, който работи с real IOS фърмуер. За да го използвате, трябва да имате фърмуера. Да приемем, че сте закупили рутер Cisco, можете да ги премахнете от него. Можете да свържете виртуални машини VirtualBox или VMware Workstation към него и да създадете доста сложни схеми; ако желаете, можете да отидете по-далеч и да го пуснете в реална мрежа. Освен това Dynamips може да емулира както стария Cisco PIX, така и добре познатия Cisco ASA, дори версия 8.4.

Но с всичко това има много недостатъци.

Броят на платформите е строго ограничен: могат да бъдат пуснати само онези шасита, които са предоставени от разработчиците на dynamips. Възможно е да стартирате версия на iOS 15 само на платформата 7200. Невъзможно е пълното използване на комутаторите Catalyst, това се дължи на факта, че те използват голям брой специфични интегрални схеми, които следователно са изключително трудни за емулиране. Остава само да се използват мрежови модули (NM) за рутери. При използване на голям брой устройства влошаването на производителността е гарантирано.

Какво имаме в долния ред?

Инструмент, в който можете да създавате доста сложни топологии и да се подготвяте за изпити на ниво CCNP, с някои резерви.

3. Boson NetSim

Няколко думи за симулатора Boson NetSim, който наскоро беше актуализиран до версия 9.

Предлага се само за Windows, цената варира от $179 за CCNA и до $349 за CCNP.

Това е един вид колекция лабораторна работа, групирани по изпитни теми.

Както можете да видите от екранните снимки, интерфейсът се състои от няколко секции: описание на задачата, мрежова карта, а от лявата страна има списък с всички лаборатории. След приключване на работата можете да проверите резултата и да разберете дали всичко е направено. Възможно е да създадете свои собствени топологии, с някои ограничения.

Основни характеристики на Boson NetSim:

- Поддържа 42 рутера, 6 комутатора и 3 други устройства

- Симулира мрежовия трафик с помощта на виртуална пакетна технология

- Предоставя два различни стила на сърфиране: Telnet режим или конзолен режим

- Поддържа до 200 устройства в една топология

- Позволява ви да създадете свои собствени лаборатории

- Включва лаборатории, които поддържат SDM симулация

- Включва устройства, различни от Cisco, като TFTP сървър, TACACS+ и пакетен генератор (това вероятно са същите 3 други устройства)

Има същите недостатъци като Packet Tracer.

За тези, които нямат нищо против определена сума и в същото време не искат да разбират и създават свои собствени топологии, а просто искат да практикуват преди изпита, това ще бъде много полезно.

Официален уебсайт - www.boson.com/netsim-cisco-network-simulator.

4. Cisco CSR

Сега нека да разгледаме сравнително скорошния CSR на Cisco.

Виртуалният Cisco Cloud Service Router 1000V се появи сравнително наскоро.

Наличен е на официалния сайт на Cisco.

За да изтеглите този емулатор, трябва само да се регистрирате на сайта. Безплатно. Не е необходим договор със Cisco. Това наистина е събитие, тъй като преди това Cisco се бореше с емулаторите по всякакъв възможен начин и препоръчваше само наемане на оборудване. Можете да изтеглите например OVA файл, който е виртуална машина, очевидно RedHat или негови производни. Всеки път, когато виртуалната машина стартира, тя зарежда iso изображение, вътре в което можете да намерите CSR1000V.BIN, което е действителният фърмуер. Е, Linux действа като обвивка, тоест конвертор на повиквания. Някои изисквания, които са посочени на сайта, са DRAM 4096 MB Flash 8192 MB. При днешния капацитет това не би трябвало да създава проблеми. CSR може да се използва в GNS3 топологии или във връзка с виртуален комутатор Nexus.

CSR1000v е проектиран като виртуален рутер (подобен на Quagga, но IOS от Cisco), който работи на хипервайзора като клиентски екземпляр и предоставя услугите на обикновен ASR1000 рутер. Това може да е нещо толкова просто като основно маршрутизиране или NAT, чак до неща като VPN MPLS или LISP. В резултат на това имаме почти пълноценен доставчик Cisco ASR 1000. Скоростта на работа е доста добра, работи в реално време.

Не без своите недостатъци. Можете да използвате безплатно само пробен лиценз, който продължава само 60 дни. Освен това в този режим пропускателната способност е ограничена до 10, 25 или 50 Mbps. След края на такъв лиценз скоростта ще падне до 2,5 Mbps. Цената на 1-годишен лиценз ще струва приблизително $1000.

5. Cisco Nexus Titanium

Titanium е емулатор операционна системаСуичове Cisco Nexus, наричани още NX-OS. Nexus са позиционирани като суичове за центрове за данни.

Този емулатор е създаден директно от Cisco за вътрешна употреба.

Изображението на Titanium 5.1.(2), компилирано на базата на VMware преди време, стана публично достъпно. И след известно време се появи Cisco Nexus 1000V, който може да бъде закупен законно отделно или като част от изданието vSphere Enterprise Plus на Vmware. Можете да го гледате на уебсайта - www.vmware.com/ru/products/cisco-nexus-1000V/

Перфектен за всеки, който се готви да поеме по пистата на центъра за данни. Има някои особености - след включване започва процесът на зареждане (както в случая с CSR, ще видим и Linux) и спира. Изглежда, че всичко е замръзнало, но това не е така. Връзката с този емулатор се осъществява чрез наименувани канали.

Наименуваната тръба е един от методите за междупроцесна комуникация. Съществувайте като в Unix подобни системии в Windows. За да се свържете, просто отворете putty, например изберете типа серийна връзка и посочете \\.\pipe\vmwaredebug.

С помощта на GNS3 и QEMU (лек емулатор на ОС, който идва в комплект с GNS3 за Windows), можете да сглобите топологии, които ще използват Nexus превключватели. И отново, можете да пуснете този виртуален комутатор в реалната мрежа.

6. Cisco IOU

И накрая, известният Cisco IOU (Cisco IOS на UNIX) е патентован софтуер, който изобщо не се разпространява официално.

Смята се, че Cisco може да проследи и идентифицира кой използва IOU.

При стартиране се прави опит за HTTP POST заявка към сървъра xml.cisco.com. Данните, които се изпращат, включват име на хост, данни за вход, версия на IOU и т.н.

Известно е, че Cisco TAC използва IOU. Емулаторът е много популярен сред тези, които се готвят да вземат CCIE. Първоначално работеше само под Solaris, но с течение на времето беше пренесен към Linux. Състои се от две части - l2iou и l3iou; от името можете да познаете, че първата емулира слоя за връзка с данни и комутаторите, а втората емулира мрежовия слой и рутерите.

Автор на уеб интерфейса е Andrea Dainese. Неговият уебсайт: www.routereflector.com/cisco/cisco-iou-web-interface/. Самият сайт не съдържа IOU или какъвто и да е фърмуер; освен това авторът заявява, че уеб интерфейсът е създаден за хора, които имат право да използват IOU.

И някои финални заключения.

Както се оказа, в момента има доста широка гама от емулатори и симулатори на оборудване на Cisco. Това ви позволява да се подготвите почти напълно за изпити от различни направления (класически R/S, доставчик на услуги и дори център за данни). С известно усилие можете да съберете и тествате голямо разнообразие от топологии, да проведете проучване за уязвимости и, ако е необходимо, да пуснете емулирано оборудване в реална мрежа.

Не е тайна, че за да изградите своя собствена компютърна инфраструктура, преди това трябваше да прибягвате до използването на специализирано оборудване, предназначено за различни цели, и да похарчите допълнително пени за закупуването му или за наемането му. И това е само началото на епопеята, защото тогава цялата отговорност за управлението на инфраструктурата падна върху плещите на самата компания.

С навлизането на технологиите за виртуализация и нарастващите изисквания за производителност, наличност и надеждност на изчислителните системи, бизнесът все повече започва да избира облачни решения и виртуални платформи на надеждни IaaS доставчици. И това е разбираемо: много организации имат нарастващи изисквания, повечето от тях искат да видят гъвкави решения, внедрени възможно най-бързо, и да нямат проблеми с управлението на инфраструктурата.

Този подход днес не е нещо ново, напротив, той става все по-разпространена тактика за ефективно управление на предприятие/инфраструктура.

Преразпределението и прехвърлянето на повечето работни натоварвания от физически обекти към виртуални също налага необходимостта от проучване на проблемите на внедряването на сигурността. Сигурността - както от физическа, така и от виртуална гледна точка - винаги трябва да бъде в най-добрия си вид. Разбира се, на ИТ пазара има много решения, предназначени да осигурят и гарантират високо ниво на защита на виртуални среди.

Нека разгледаме по-отблизо сравнително наскоро обявената виртуална защитна стена CiscoASAv, който замени облачната защитна стена Cisco ASA 1000v. Cisco на своя официален уебсайт обявява прекратяването на продажбите и поддръжката на Cisco ASA 1000v, представяйки вместо него водещия продукт за защита на облачни и виртуални инфраструктури под формата на продукта Cisco ASAv.

Като цяло, заслужава да се отбележи, че през последните години Cisco увеличи активността си в сегмента на виртуализацията, добавяйки виртуализирани продукти към своята линия от хардуерни решения. Появата на Cisco ASAv е още едно потвърждение за това.

Cisco ASAv (виртуалното устройство за адаптивна сигурност на Cisco), както беше посочено по-рано, представлява е виртуална защитна стена. Фокусиран е върху работа във виртуална среда и има осн функционалност"хардуер" Cisco ASA, с изключение на мултиконтекстния режим и групирането.

Общ преглед на Cisco ASAv

Cisco ASAv предоставя функционалност защитна стена, извършващи защита на данни в центрове за данни и облачни среди. Cisco ASAv е виртуална машина, която може да работи на различни хипервайзори, включително VMware ESXi, взаимодействайки с виртуални „превключватели“ за обработка на трафика. Виртуалната защитна стена може да работи с различни виртуални комутатори, включително Cisco Nexus 1000v, VMware dvSwitch и vSwitch. Cisco ASAv поддържа реализация на VPN от сайт до сайт, VPN дистанционнодостъп, както и организиране без клиент отдалечен достъп VPN, като на физически устройства Cisco ASA.

Фигура 1. Cisco ASAv архитектура

Фигура 1. Cisco ASAv архитектура

Cisco ASAv използва Cisco Smart Licensing, което значително опростява внедряването, управлението и наблюдението на Cisco ASAv виртуални инстанции, използвани от страна на клиента.

Основни характеристики и предимства на Cisco ASAv

- Един слой за сигурност между домейни

Cisco ASAv осигурява едно ниво на сигурност между физически и виртуални сайтове с възможност за използване на множество хипервайзори. В контекста на изграждането на ИТ инфраструктура, клиентите често използват хибриден модел, когато някои приложения са предназначени за физическата инфраструктура на компанията, а други за виртуална платформа с няколко хипервайзора. Cisco ASAv използва консолидирани опции за внедряване, където една политика за сигурност може да се приложи както към физически, така и към виртуални устройства.

- Лесно управление

Cisco ASAv използва Representational State Transfer (REST API), базиран на обикновен HTTP интерфейс, което прави възможно управлението на самото устройство, както и промяна на политиките за сигурност и наблюдение на статусите на състоянието.

- Лесно внедряване

Cisco ASAv с дадена конфигурация може да бъде внедрен за много кратък период от време.

Cisco ASAv е фамилия от продукти, налични в следните модели:

Фигура 2. Семейство продукти на Cisco ASAv

Фигура 2. Семейство продукти на Cisco ASAv

Спецификация на Cisco ASAv

| Cisco ASAv5 | Cisco ASAv10 | Cisco ASAv30 | |

| Степенна пропускателна способност (максимум) | 100 Mbit/s | 1 Gbit/s | 2 Gbit/s |

| Пропускателна способност с връзки със състояние (мултипротокол) | 50 Mbit/s | 500 Mbit/s | 1 Gbit/s |

| Пропускателна способност с VPN (3DES/AES) | 30 Mbit/s | 125 Mbit/s | 300 Mbit/s |

| Брой връзки в секунда | 8 000 | 20 000 | 60 000 |

| Брой едновременни сесии | 50 000 | 100 000 | 500 000 |

| Брой виртуални локални мрежи (VLAN) | 25 | 50 | 200 |

| Брой VPN потребителски сесии между хостове и с IPsec клиент | 50 | 250 | 750 |

| Брой потребителски VPN AnyConnect сесии или достъп без клиентска програма | 50 | 250 | 750 |

| Брой потребители на системата за облачна защита срещу интернет заплахи Cisco Cloud Web Security | 250 | 1 000 | 5 000 |

| Поддръжка с висока наличност | Активен/в режим на готовност | Активен/в режим на готовност | Активен/в режим на готовност |

| Поддръжка на хипервайзор | VMware ESX/ESXi 5.X, KVM 1.0 | VMware ESX/ESXi 5.X, KVM 1.0 | VMware ESX/ESXi 5.X, KVM 1.0 |

| Брой vCPU | 1 | 1 | 4 |

| памет | 2 GB | 2 GB | 8 GB |

| HDD | 8 GB | 8 GB | 16 гигабайта |

Функционалност на VMware, поддържана в ASAv

| Функционалност | Описание | Поддръжка (Да/Не) |

| Студено клониране | Виртуалните машини се изключват по време на клониране | да |

| DRS | Използва се за динамично планиране на ресурси и управление на разпределен капацитет | да |

| Гореща добавка | Виртуалните машини продължават да работят, докато се добавят допълнителни ресурси | да |

| Горещ клонинг | По време на процеса на клониране виртуалните машини продължават да работят | Не |

| Горещо отстраняване | По време на изтриване на ресурс виртуалните машини остават работещи | да |

| Снимки | Виртуалните машини спират за няколко секунди | да |

| Спиране и възобновяване | Виртуалните машини се спират и след това се възобновяват | да |

| vCloud директор | Позволява автоматично внедряване на виртуални машини | Не |

| Миграция на виртуални машини | Виртуалните машини са изключени по време на миграция | да |

| vMotion | Използва се жива миграция на виртуални машини | да |

| VMware FT (Технология за непрекъсната наличност) | Използва се за висока наличност на виртуални машини | Не |

| VMware HA | Минимизира загубите от физически хардуерни повреди и рестартира виртуални машини на друг хост в клъстера в случай на повреда | да |

| VMware vSphere самостоятелен Windows клиент | да | |

| VMware vSphere уеб клиент | Използва се за внедряване на виртуални машини | да |

Внедряване на ASAv с помощта на VMware vSphere Web Client

Ако решите да разположите ASAv на отдалечен сайт на доставчик на IaaS или на друг виртуализиран сайт, за да избегнете неочаквани и неработещи моменти, трябва незабавно да обърнете внимание на допълнителни изисквания и ограничения:

- Внедряването на ASAv от ova файл не поддържа локализация. Трябва да се уверите, че VMware vCenter и LDAP сървърите във вашата среда използват ASCII режим на съвместимост.

- Преди да инсталирате ASAv и да използвате конзолата на виртуалната машина, трябва да зададете предварително дефинираната клавиатурна подредба (американски английски).

Можете да използвате уеб клиента VMware vSphere, за да инсталирате ASAv. За да направите това, трябва да се свържете чрез предварително дефинирана връзка в . Портът по подразбиране е 9443, но в зависимост от конкретните настройки стойността може да се различава.

- Когато за първи път осъществите достъп до уеб клиента VMware vSphere, трябва да инсталирате Client Integration Plug-in, който е достъпен за изтегляне директно от прозореца за удостоверяване.

- След успешна инсталация трябва да се свържете отново с уеб клиента VMware vSphere и да влезете, като въведете вашето потребителско име и парола.

- Преди да започнете да инсталирате Cisco ASAv, трябва да изтеглите ASAv OVA файла от http://cisco.com/go/asa-software и също така да се уверите, че имате поне един конфигуриран vSphere мрежов интерфейс.

- В прозореца за навигация на уеб клиента на VMware vSphere трябва да превключите към панела vCenterи отидете на ДомакинииКлъстери. Като щракнете върху центъра за данни, клъстера или хоста, в зависимост от това къде решите да инсталирате Cisco ASAv, изберете опцията за внедряване на OVF шаблона ( РазположетеOVFШаблон).

Фигура 3. Внедряване на OVF шаблон ASAv

Фигура 3. Внедряване на OVF шаблон ASAv

- В прозореца на съветника за внедряване на OVF шаблон в раздела ИзточникТрябва да изберете инсталационния OVA файл на Cisco ASAv. Моля, обърнете внимание, че в прозореца за преглед на частите ( Преглед Подробности) се показва информация за ASAv пакета.

Фигура 4. Преглед на подробностите за инсталиране на ASAv

Фигура 4. Преглед на подробностите за инсталиране на ASAv

- Като приемете лицензионното споразумение на страницата Приеми ЛСКП, преминаваме към определяне на името на екземпляра на Cisco ASAv и местоположението на файловете на виртуалната машина.

- В края на избора на конфигурация ( Изберете конфигурация) трябва да използвате следните стойности:

- За самостоятелна конфигурация изберете 1 (или 2, 3, 4) vCPU Standalone.

- За конфигурация за отказ изберете 1 (или 2, 3, 4) vCPU HA Primary.

- В прозореца за избор на хранилище ( Изберете Съхранение) дефинирайте формат виртуален диск, за да спестите място, ще бъде полезно да изберете опцията Тънка провизия. Трябва също така да изберете хранилището, на което ще работи ASAv.

Фигура 5. Прозорец за избор на хранилище

Фигура 5. Прозорец за избор на хранилище

- В прозореца за конфигурация на мрежата ( Настройвам мрежа) избира мрежовия интерфейс, който ще се използва, когато ASAv работи. Моля, обърнете внимание: списъкът с мрежови интерфейси не е посочен по азбучен ред, което понякога затруднява намирането на желания елемент.

Фигура 6. Прозорец за конфигурация на мрежовите настройки

Фигура 6. Прозорец за конфигурация на мрежовите настройки

Когато внедрите екземпляр на ASAv, можете да използвате диалоговия прозорец Редактиране на мрежови настройки, за да направите промени в мрежовите настройки. Фигура 7 показва пример за съответствие между идентификаторите на мрежовия адаптер и идентификаторите на мрежовия интерфейс ASAv.

Фигура 7. Съответствие между мрежови адаптери и ASAv интерфейси

Фигура 7. Съответствие между мрежови адаптери и ASAv интерфейси

- Не е необходимо да се използват всички ASAv интерфейси, но vSphere Web Client изисква мрежите да бъдат присвоени на всички интерфейси. Интерфейсите, които не са планирани за използване, трябва да бъдат настроени на хора с увреждания(деактивирано) в настройките на ASAv. След внедряване на ASAv във vSphere Web Console, можете да премахнете ненужните интерфейси с помощта на диалоговия прозорец Редактиране на настройките ( редактиране Настройки).

- В прозореца за персонализиране на шаблона ( Персонализиране шаблон) трябва да зададете редица ключови настройки, включително конфигурацията на IP адреса, подмрежовата маска и параметрите на шлюза по подразбиране. По същия начин трябва да зададете IP адреса на клиента, разрешен за ASDM достъп, и ако е необходим отделен шлюз за комуникация с клиента, задайте неговия IP адрес.

Фигура 8. Прозорец за персонализиране на шаблон

Фигура 8. Прозорец за персонализиране на шаблон

- Освен това в опцията Тип разполагане ( Тип разгръщане) трябва да изберете типа инсталация ASAv от три възможни опции: Самостоятелна, Основна HA, Вторична HA.

Фигура 9. Избор на подходящ тип инсталация на ASAv

Фигура 9. Избор на подходящ тип инсталация на ASAv

В прозореца за готовност за завършване ( Готов да се пълен) показва обобщена информация за конфигурацията на Cisco ASAv. Активиране на опцията за стартиране след внедряване ( Мощност На след разгръщане) ще ви позволи да стартирате виртуалната машина, след като съветникът завърши.

- Можете да наблюдавате процеса на внедряване на шаблона ASAv OVF и състоянието на завършените задачи в конзолата за задачи ( Задача Конзола).

Фигура 10. Състояние на внедряване на OVF шаблон

Фигура 10. Състояние на внедряване на OVF шаблон

- Ако виртуалната машина ASAv все още не работи, трябва да я стартирате с помощта на опцията за стартиране ( Мощност На на виртуален машина). Когато ASAv се стартира за първи път, той чете параметрите, посочени в OVA файла, и конфигурира системните стойности въз основа на него.

Фигура 11. Стартиране на виртуалната машина ASAv

Фигура 11. Стартиране на виртуалната машина ASAv

Обобщавайки инсталацията на ASAv, не можем да не отбележим приятния факт, че целият процес - от изтеглянето на пакета, внедряването и стартирането - отнема не повече от 15-20 минути. В същото време последващите настройки, като VPN, се характеризират с незначителни времеви разходи, докато настройката на физически ASA ще изисква много повече време. Cisco ASAv може да се внедри и дистанционно, осигурявайки гъвкавост и удобство за компаниите, използващи отдалечени сайтове.

От инсталация до управление на ASAv

За да управлявате ASAv, можете да използвате добрия стар инструмент ASDM (Adaptive Security Диспечер на устройства), което е удобно решение с графика потребителски интерфейс. По време на процеса на внедряване на ASAv се посочва достъп до ASDM, с който можете да изпълнявате по-късно различни настройки, наблюдение и отстраняване на проблеми. Впоследствие връзката се осъществява от клиентската машина, чийто IP адрес е зададен по време на процеса на внедряване. За достъп до ASDM се използва уеб браузър с посочения IP адрес на ASAv.

Стартиране на ASDM

На машина, дефинирана като ASDM клиент, трябва да стартирате браузър и да посочите ASAv стойностите във формат https://asav_ip_address/admin, което ще доведе до прозорец със следните опции:

- инсталирайте ASDM Launcher и стартирайте ASDM;

- стартирайте ASDM;

- стартирайте съветника за стартиране.

Фигура 12. Пример за стартиране на инструмента ASDM

Фигура 12. Пример за стартиране на инструмента ASDM

ИнсталирайASDMСтартирайте и стартирайтеASDM

За да стартирате инсталатора, изберете „Инсталиране на ASDM Launcher и стартиране на ASDM“. В полетата „потребителско име“ и „парола“ (в случай, че нова инсталация) можете да оставите стойностите празни и да щракнете върху OK. Без конфигурирано HTTPS удостоверяване достъпът до ASDM се осъществява без посочване на идентификационни данни. Ако HTTPS удостоверяването е активирано, трябва да посочите потребителско име и парола.

- Запазете инсталатора локално и започнете инсталацията. След като инсталацията приключи, ASDM-IDM Launcher ще се стартира автоматично.

- Въведете IP адреса на ASAv и щракнете върху OK.

СтартирайтеASDM

Можете също така да използвате Java Web Start, за да стартирате ASDM директно, без да го инсталирате. Изберете опцията „Стартиране на ASDM“, след което ще се отвори прозорецът за стартиране на ASDM-IDM.

Фигура 13. Свързване към ASAv с помощта на ASDM-IDM Launcher

Фигура 13. Свързване към ASAv с помощта на ASDM-IDM Launcher

Стартирайте съветника за стартиране

Когато изберете опцията Run Startup Wizard, можете да зададете следните конфигурационни параметри на ASAv

- Име на хост

- Име на домейн

- Административна парола

- Интерфейси

- IP адреси

- Статични маршрути

- DHCP сървър

- NAT правила

- и още (и други настройки...)

Използване на конзолатаVMware vSphere

За първоначална конфигурация, отстраняване на проблеми и достъп до интерфейса на командния ред (CLI) можете да използвате конзолата ASAv, достъпна от VMware vSphere Web Client.

важно!За да работите с ASAv конзолата, трябва да инсталирате плъгин (Client Integration Plug-In).

Докато не се инсталира лиценз, ще има ограничение честотна лентав 100 kbit. В производствена среда пълната функционалност изисква лиценз. Информацията за лиценза се показва в конзолата на ASAv.

Фигура 15. Пример за показване на информация за лиценз

Фигура 15. Пример за показване на информация за лиценз

Като се свържете с конзолата ASAv, можете да работите в няколко режима.

Привилегирован режим

- Параметър ciscoasa>в прозореца на конзолата показва работа в режим EXEC, в който само основни команди. За да превключите към привилегирован режим EXEC, трябва да изпълните командата ciscoasa>активирайте, след което ще трябва да въведете парола (Password), ако е зададена парола, ако не, натиснете Enter.

- Изходна стойност Ciscoasa#в прозореца на конзолата показва превключване към привилегирован режим. Позволява използването на неконфигурационни команди. За да изпълните команди за конфигуриране, трябва да превключите в режим на конфигуриране. Можете също да превключите към него от привилегирован режим.

- За да излезете от привилегирован режим, използвайте командите деактивирайте, изходили напусни.

Режим на глобална конфигурация

- За да превключите в режим на глобална конфигурация, използвайте командата:

Ciscoasa#конфигурирайтетерминал

- Ако успешно превключите в режим на конфигуриране, индикаторът за готовност на глобалния режим на конфигуриране се появява, както следва:

ciscoasa (конфигурация)#

- За да извикате списък с всички възможни команди, вижте помощта:

ciscoasa (конфигурация)#помогне?

След това се показва списък с всички налични команди по азбучен ред, както е показано на фигура 16.

Фигура 16. Пример за показване на команда в режим на глобална конфигурация

Фигура 16. Пример за показване на команда в режим на глобална конфигурация

- За да излезете от режима на глобална конфигурация, използвайте командите изход,напусниили край.

Както знаете, понякога в блога се публикуват статии от наши добри приятели.

Днес Евгений ще ни разкаже за виртуализацията на рутера на Cisco.

Има класическа схема на организация на мрежата: ниво на достъп (SW1, SW2, SW3), ниво на разпространение (R1) и връзка към глобална мрежа(R2). На рутер R2 събирането на статистически данни е организирано и NAT е конфигуриран. Между R2 и R3 е инсталирана хардуерна защитна стена с функции за филтриране на трафика и маршрутизиране (схема 1)

Неотдавна беше поставена задачата да мигрира цялата мрежа към алтернативен шлюз (R4). Новият шлюз има клъстерна функционалност и е способен на хоризонтално мащабиране чрез увеличаване на броя на клъстерните възли. Съгласно плана за въвеждане в експлоатация се изискваше в определен период от време в мрежата да има едновременно два шлюза - старият (R2) за всички клиентски мрежи и новият (R4) за участващите мрежи при тестване на новия шлюз (схема 2).

Опитите за прилагане на PBR (маршрутизиране, базирано на политика) на вътрешния рутер (R1) бяха неуспешни - трафикът беше зациклил. Ръководство за заявки допълнително оборудванеотговорил с отказ. Мина време, нямаше рутер, задачата беше спряна...

И тогава попаднах на статия от Интернет, която говореше за изолиране на таблици за маршрутизиране на рутери на Cisco.

Реших да взема допълнителен рутер с независима таблица за маршрутизиране, базирана на съществуващото оборудване. За решаване на проблема е изготвен нов проект (схема 3), предполагащ наличието на допълнителен рутер с възможност за PBR.

Мрежа за свързване между R1 и R5:

Мрежа: 172.16.200.0 /30

Интерфейс на R1: 172.16.200.2 /30

Интерфейс на R5: 172.16.200.1 /30

VLANID: 100 – стар рутер

VLANID: 101 – нов рутер

Забележка: използва се като R5 виртуален рутер, базиран на R3 (Софтуер Cisco IOS, Софтуер C2900 (C2900-UNIVERSALK9_NPE-M), Версия 15.0(1)M1, ИЗДАВАНЕ НА СОФТУЕР (fc1)).

Рутер R3 е оборудван с три Gigabit Ethernet порта, интерфейс Gi0/0 се използва за вътрешно маршрутизиране, Gi0/1 се използва за свързване към хардуерна защитна стена, а Gi0/2 се използва за свързване към външен доставчик.

Нека да преминем към настройката на рутера R5.

Да отидем в режим на конфигуриране:

R3(config)#ip vrf зона1

Тази команда създава изолирана таблица за маршрутизиране на рутера. Име зона1избрани от администратора независимо. Можете също да зададете идентификатор и описание. Повече подробности можете да намерите в документацията. След завършване се върнете в режим на конфигуриране с помощта на командата изход.

Настройване мрежови интерфейси:

R3(config)#интерфейс GigabitEthernet0/0.100

R3(config-subif)#encapsulation dot1Q 100

R3(config-subif)#ip адрес 172.16.100.2 255.255.255.252

R3(config-subif)#изход

R3(config)#интерфейс GigabitEthernet0/0.101

R3(config-subif)#ip vrf препращаща зона1

R3(config-subif)#encapsulation dot1Q 101

R3(config-subif)#ip адрес 172.16.100.6 255.255.255.252

R3(config-subif)#изход

R3(config)#интерфейс GigabitEthernet0/0.1000

R3(config-subif)#ip vrf препращаща зона1

R3(config-subif)#encapsulation dot1Q 1000

R3(config-subif)#ip адрес 172.16.200.1 255.255.255.252

R3(config-subif)#изход

Сега трябва да конфигурирате PBR. За да направим това, ще създадем ACL, ръководейки се от следното правило: всеки, който влезе в ACL, се насочва през стария шлюз, а останалите се насочват през новия.

R3(config)#access-list 101 deny ip хост 192.168.3.24 всеки

R3(config)#access-list 101 deny ip хост 192.168.3.25 всеки

R3(config)#access-list 101 deny ip хост 192.168.3.26 всеки

R3(config)#access-list 101 permit ip any any

Създайте карта на маршрута:

R3(config)#route-map gw1 разрешение 50

R3(config-route-map)#match ip адрес 101

R3(config-route-map)#set ip vrf zone1 next-hop 172.16.100.1

R3(config-route-map)#изход

И го приложете към интерфейса:

R3(config)#интерфейс GigabitEthernet0/0.1000

R3(config-subif)#ip политика route-map gw1

R3(config-subif)#изход

Добавете маршрут по подразбиране към таблицата за маршрутизиране зона1:

R3(config)#ip route vrf зона1 0.0.0.0 0.0.0.0 GigabitEthernet0/0.101 172.16.100.5

и проверете таблицата за маршрутизиране зона1

R3#покажи ip маршрут vrf зона1

Таблица за маршрутизиране: зона1

Кодове: L - локален, C - свързан, S - статичен, R - RIP, M - мобилен, B - BGP

D - EIGRP, EX - EIGRP външен, O - OSPF, IA - OSPF вътрешна зона

N1 - OSPF NSSA външен тип 1, N2 - OSPF NSSA външен тип 2

E1 - OSPF външен тип 1, E2 - OSPF външен тип 2

i - IS-IS, su - IS-IS резюме, L1 - IS-IS ниво-1, L2 - IS-IS ниво-2

ia - IS-IS inter area, * - кандидат по подразбиране, U - статичен маршрут на потребител

o - ODR, P - периодично изтеглен статичен маршрут, + - репликиран маршрут

Шлюзът от последна инстанция е 172.16.100.5 към мрежа 0.0.0.0

S* 0.0.0.0/0 през 172.16.100.5, GigabitEthernet0/0.101

172.16.0.0/16 е с променливи подмрежи, 6 подмрежи, 2 маски

C 172.16.100.0/30 е директно свързан, GigabitEthernet0/0.100

L 172.16.100.2/32 е директно свързан, GigabitEthernet0/0.100

C 172.16.100.4/30 е директно свързан, GigabitEthernet0/0.101

L 172.16.100.6/32 е директно свързан, GigabitEthernet0/0.101

C 172.16.200.0/30 е директно свързан, GigabitEthernet0/0.1000

L 172.16.200.1/32 е директно свързан, GigabitEthernet0/0.1000

Проблемът с разделянето на клиентския мрежов трафик на различни шлюзове е решен. От минусите взето решениеБих искал да отбележа повишеното натоварване на хардуера на рутера и отслабената сигурност, тъй като рутерът, свързан към глобалната мрежа, има директна връзкаДа се локална мрежазаобикаляйки хардуерната защитна стена.