Buluttaki (kurum içi) verileri uygun şekilde şifrelemenin bir yolu. PC, mobil cihaz ve buluttaki veriler nasıl şifrelenir Şifreli dosya depolama programı

Ayrıca oku

Dropbox kullanıcıları her 5 dakikada bir milyon dosya kaydeder. Toplamda 25 milyon kişi hizmeti kullanıyor. Aynı zamanda, içerik oluşturucular verilerinizin dokunulmazlığını garanti etmez ve kimlik doğrulama sistemi zaten başarısız olmuştur.

arka plan

19 Haziran'da Dropbox bir tür "gün" düzenledi. kapıları aç". 4 saat içinde, herhangi biri keyfi bir şifre kullanarak başka birinin hesabına giriş yapabilir. Güvenlik açığıyla ilgili bilgiler bağımsız bir güvenlik araştırmacısı (pastebin.com/yBKwDY6T) tarafından yayınlanmamış olsaydı, hizmetin yaratıcıları sorunu fark etmemiş bile olabilirdi. Bu, dünyanın her yerinden kullanıcıların güvenmeye bu kadar istekli olduğu dosyaların güvenliğiyle ilgili ilk hassas hikaye değil. Bulut depolama Dropbox.

Burada, hizmetin varlığının en başından itibaren geliştiricilerin, kullanıcılara veri güvenliğinden kendilerinin sorumlu olduklarına dair güvence verdikleri unutulmamalıdır. Böylece, senkronizasyon sırasında, tüm dosyalar özel olarak güvenli bir SSL bağlantısı üzerinden aktarılır ve sunucuda şifrelenmiş biçimde (AES-256) saklanır. Son zamanlarda değişti Kullanım Şartları, aynı kişiler, yalnızca çalışanları için dosyalara erişimi kısıtladıklarını açıkça belirttiler, ancak gerekirse, kolluk kuvvetlerinin talebi de dahil olmak üzere, Dropbox kesinlikle herhangi bir kullanıcının hesabına erişim sağlayacaktır. İşte şifreleme.

Paranoyak değilim ve genel olarak saklayacak bir şeyim yok ama kişisel dosyalarımı kesinlikle kimseye açmak istemiyorum. Ayrıca, Dropbox hesabımla senkronize edilen her bilgisayarda verilerin net olması gerçeğinden her zaman mutsuz olmuşumdur. Bu karışıklığı düzeltmenin zamanı geldi.

EncFS'yi Yükseltme

Adil olmak gerekirse, hizmetin güvenlik ayarı için özel ipuçlarının verildiği resmi bir wiki'ye (wiki.dropbox.com) sahip olduğu söylenmelidir. Kesin gerçek şu ki, verilerin yerel makinede şifrelenmesi ve zaten şifrelenmiş biçimde buluta aktarılması gerekiyor. Özellikle TrueCrypt veya FreeOTFE kapsayıcısının Dropbox klasörüne yerleştirilmesi ve tüm gizli belgelerin içinde saklanması önerilir. Yöntem etkilidir - tartışamazsınız: hesabın güvenliği ihlal edilmiş olsa bile, saldırgan verilerin şifresini çözemez. Ve bir "ama" olmasa her şey yoluna girecek. Bu yaklaşımla, rasyonel dosya senkronizasyonunu unutabilirsiniz: herhangi bir belge değiştiğinde, boyutu ne olursa olsun (örneğin, 1 GB) tüm kripto konteyneri senkronize edilecektir. Ek olarak, bu durumda, herhangi bir değişikliği geri almanıza ve dosyanın rasgele bir sürümüne geri dönmenize olanak tanıyan önemli bir Dropbox seçeneği kaybolur.

Neyse ki, aynı wiki'de daha zarif bir çözüm sunuluyor - dosya bazında şifreleme kullanın, yani dosyaların her biri için ayrı ayrı şifreleme uygulayın. Sanal kriptografik dosya sistemi EncFS bunun için mükemmeldir. EncFS'yi bağlarken, kaynak dizin (Dropbox'ta bulunabilen şifreli dosyalara sahip kaynak dizin) ve bağlama noktası belirtilir. Bağlamadan sonra bağlama noktası dizinindeki her dosya, şifrelenmiş dizindeki belirli bir dosyaya karşılık gelir. Böylece, dosyalarla açık metin olarak çalışırsınız ve EncFS, şifreli sürümlerini şeffaf bir şekilde Dropbox'a yerleştirir. Her dosya ayrı ayrı şifrelendiğinden, Dropbox değişiklikleri her dosya için artımlı olarak senkronize edebilir. Bu, Linux altında uzun süredir kullanılan ve programcıların sanal ortamlar oluşturmasına olanak tanıyan FUSE (Kullanıcı Alanındaki Dosya Sistemi) teknolojisine dayanan çok iyi bir teknolojidir. dosya sistemleri. Köklerine rağmen, artık hem Mac OS X hem de Windows altında başarıyla kullanılabilir. Sonuncusuyla başlayalım.

pencereler

Dropbox yetkilendirme sistemiyle ilgili hoş olmayan bir hikayenin ardından, girişimci Almanlar, sistemde sanal bir kriptografik disk oluşturan BoxCryptor yardımcı programını (www.boxcryptor.com) hızla piyasaya sürdü. Üzerine yerleştirilen her dosya, AES-256 standardı kullanılarak otomatik olarak şifrelenir.

Fiziksel olarak şifrelenmiş veriler rastgele bir dizine, örneğin Dropbox klasörüne yerleştirilirken, sanal diskte düz metin halindedir ve herhangi bir uygulamadan kolayca erişilebilir. Geliştiriciler çok akıllıca davrandılar ve tekerleği yeniden icat etmediler, ancak Windows altında kullanım için EncFS'nin ana özelliklerini uyguladılar. Ve BoxCryptor, teknolojinin tüm özelliklerini henüz desteklemese de, bu, güvenilir koruma veri.

Kurulumdan sonra uygulama, Dropbox tarafından kullanılan klasörü otomatik olarak algılar ve içinde şifrelenmiş dosyaların bulunduğu bir dizin yerleştirmeyi teklif eder. Verileri şifrelemek için, bir parola bulmanız ve ayrıca dosyaların açık biçimde bulunacağı sürücü için bir harf seçmeniz gerekir. Bilginiz dışında verilerin düz metin halinde olmasını istemiyorsanız, diski her taktığınızda parolayı kaydedip giremezsiniz. "Gelişmiş Mod"un yanındaki kutuyu işaretleyerek, bazı ince ayar BoxCryptor. Bu, özellikle Dropbox'ın geri alma yeteneğini kullanmaya ihtiyaç varsa gerekli olabilir. önceki versiyon dosya.

Gerçek şu ki, BoxCryptor ayrıca dosya adlarını varsayılan olarak şifreleyerek onları abrakadabraya dönüştürür ve böylece Dropbox'ta uygulanan sürüm oluşturma sistemine müdahale eder. Bu nedenle, böyle bir fırsata ihtiyacınız varsa, dosya adı şifrelemesinin devre dışı bırakılması gerekecektir.

Bundan sonra, Dropbox'ınızın içinde BoxCryptor dizinini görmelisiniz ve sistemde bir sanal disk görünmelidir (X'im var:). Artık Dropbox'ta gizli dosyaları saklayabileceğiniz bir klasörünüz var. Burada unutulmaması gereken iki önemli kural vardır. Birincisi - dosyaları asla doğrudan BoxCryptor dizinine kaydetmeyin, burası verilerin şifrelenmiş biçimde depolandığı (ve aynı biçimde bulutla senkronize edildiği) yerdir. Bu nedenle belgelerle aynı sanal disk üzerinden çalışmak gerekir. İkincisi, encfs6.xml dosyasını BoxCryptor klasöründen asla silmeyin. Verilerin şifresini çözmek için gerekli olan EncFS için önemli bilgiler içerir. İÇİNDE ücretsiz sürüm programlar, iki gigabayttan fazla olmayan, yani Dropbox'ın varsayılan olarak sağladığı bölümün tam olarak aynısı olan mantıksal bir bölüm oluşturabilirsiniz. Bu kısıtlama size uymuyorsa ve para ödemek istemiyorsanız, Windows için açık bir EncFS uygulaması vardır - encfs4win (gitorious.org/encfs4win). İçinde, elbette, herhangi bir kısıtlama yoktur.

Temel, BoxCryptor'da olduğu gibi, Windows altında FUSE'nin bir benzeri olan ve üçüncü taraf dosya sistemlerini sisteme monte etmek için gerekli olan Dokan kitaplığıdır (dokandev.net).

linux

birçok Linux dağıtımları EncFS'yi kullanmak için ihtiyacınız olan her şey varsayılan olarak yerleşiktir, ancak bu her zaman işleri kolaylaştırmaz. Bir dizi hata düzeltmesi içeren en son geliştirme sürümünün (>= 1.7) kullanılması önemlidir. Ve maalesef birçok dağıtımda daha eski bir sürüm gönderilir (çoğunlukla 1.6). Bu, örneğin, dizüstü bilgisayarlarımdan birinde yüklü olan Ubuntu 10.10 ile ilgilidir. Burada büyük bir sorun yok. EncFS'nin yeni sürümünü ve onunla çalışmanın rahatlığı için ayrıca Cryptkeeper GUI yardımcı programını yüklemeniz yeterlidir:

sudo apt-get install encfs cryptkeeper

Kurulum tamamlandıktan sonra Uygulamalar - Sistem Araçları - Cryptkeeper menüsünden Cryptkeeper'ı çalıştırabilir ve şifreli dizini import edebiliriz:

- Bildirim alanında "Cryptkeeper - Import EncFS folder" seçeneğini seçin.

- Ardından, şifrelenmiş dosyaların bulunduğu dizini (yani, BoxCryptor klasörü) belirtin.

- Ve net bir şekilde verilere erişebileceğimiz istenen bağlama noktasını belirliyoruz.

Bundan sonra, Cryptkeeper menüsünde şu öğe görünecektir: hızlı bağlantı EncFS birimleri: ör. "Cryptkeeper > /home/step/Documents/Safe". Şifreyi girdikten sonra, şifresi çözülmüş dosyalarla ihtiyacımız olan hacim sistemde görünecektir. EncFS birimini konsola bağlayarak herhangi bir GUI yardımcı programı olmadan yapmak mümkündü:

encfs ~/Dropbox/BoxCryptor/ ~/BoxCryptor

İlk parametre, şifrelenmiş birimin konumunu belirtir ve ikinci parametre, temiz dosya bağlama noktasını belirtir.

Mac OS X

EncFS'yi Mac OS X altında kurmak, ek araçlar kurma ihtiyacı nedeniyle uygulanması belki de en zor olanıdır. Ancak yine de fazla zaman almayacak ve kurulu araçlar yine de birden çok kez işe yarayacak. Buradaki ana engel, makosi için dağıtılan tüm EncFS ikili dosyalarının umutsuzca güncelliğini yitirmiş olmasıdır, bu nedenle her şeyi manuel olarak oluşturmamız gerekecek.

Buradaki prosedür:

1. EncFS oluşturmak için hemen bir derleyici ve diğer gerekli araçları edinmek için geliştirici paketini yüklemek en iyisidir. xcode(developer.apple.com). Ücretsiz 3. sürüm idealdir.

2. Ardından, Mac OS X için FUSE projesinin taşınan bir sürümü olan MacFUSE'a (code.google.com/p/macfuse) ihtiyacınız var ve bu da EncFS'yi kullanıyor. Sadece indirilen MacFUSE.pkg dosyasını çalıştırın ve yükleyici sizin için her şeyi yapacaktır.

yakut -e "$(curl -fsSL https://raw.github.com/gist/323731)"

4. Artık EncFS kaynaklarını indirip bilgisayarımıza kurabiliriz. Homebrew, gerekli tüm bağımlılıkları yükleyerek bizim için her şeyi yapacak (bir nedenden dolayı yükledik):

encfs kurulumunu demlemek

5. Hepsi - Sistemdeki EncFS! Terminale gidebilir ve BoxCryptor dizinini sisteme bağlayabilirsiniz (çoğunlukla ~/Dropbox/BoxCryptor'dur), dosyaların açık biçimde bulunacağı klasöre (örneğin, ~/Dropbox/BoxCryptor):

encfs ~/Dropbox/BoxCryptor ~/BoxCryptor

EncFS desteği eklentisine (thenakedman.wordpress.com/encfs) sahip mükemmel GUI yardımcı programı MacFusion (www.macfusionapp.org) sizi konsolda çalışmaktan kurtaracaktır.

Bir alternatif seçmek

Dropbox'ın üzerinde ekstra bir şifreleme katmanı sunanlar yalnızca BoxCryptor ve EncFS değil. Benzer işlevsellik (AES-256 şifreleme ile) SecretSync (getsecretsync.com/ss) tarafından da sunulmaktadır. Windows ve Linux için sürümler artık projenin resmi web sitesinde mevcuttur ve çok yakın bir gelecekte OS X için bir sürüm vaat edilmektedir. Doğru, istemci Java'da yazılmıştır ve bu programlama diline tüm saygımla, onunla uygulanan herhangi bir masaüstü uygulamasını gerçekten sevmiyorum.

Yani BoxCryptor şanslı diyebiliriz :). Soruna diğer taraftan bakmaya çalışalım. Hizmetin kendisi ondan beklediğimiz görevleri yerine getirmediği için, o zaman belki onu başka bir şeyle değiştirebiliriz? Görev, ne derse desin, benzersiz değil - arasında dosya senkronizasyonu sunan birkaç proje var. farklı bilgisayarlar ve cihazlar, ancak veri güvenliğine çok daha fazla odaklanarak.

Bunlardan en ünlüsü, yaratıcılar tarafından "güvenli çevrimiçi depolama" olarak konumlandırılan Wuala'dır (www.wuala.com). Hizmet son zamanlarda agresif bir şekilde gelişiyor ve Dropbox'ın sahip olduğu özelliklerin neredeyse tamamını sunuyor. İstemciler zaten Windows, Linux, Mac ve ayrıca iPhone ve Android için kullanılabilir.

Wuala, kimlik doğrulama için RSA-2048 ve dosya şifreleme için AES-128 kullanır. Güvenlik ayrıca kaynak depolamaya dağıtılmış bir hizmet yaklaşımı ekler. Gerçek şu ki hizmet, atıl kaynakları kullanarak sunucu maliyetlerini azaltan bir teknolojiye dayanmaktadır. Depo eklendiğinde yeni dosya, şifrelenir ve bölünür çok sayıda parça. Bilin bakalım bu parçalar nereye yerleştirilmiş? Bulutta ve ... diğer kullanıcıların bilgisayarlarında. Evet, evet, hizmet kullanıcılara kapasitelerini "ticaret" yapmaları için bir program sunar. Adil: Bir kullanıcı diskinin bir kısmını Wuala ağıyla paylaşırsa, bulutta ek alan kazanır (bu, bilgisayarın günde en az 4 saat açık olmasını gerektirir).

Böylece, sabit diskler Wuala kullanıcıları, hizmet tarafından dosya indirme hızlarını, erişilebilirliği iyileştirmek ve maliyetlerini azaltmak için kullanılan dağıtılmış bir ağ oluşturur. Verilerin asla kaybolmamasını sağlamak için hata düzeltme algoritmaları ve ciddi artıklık uygulanır. Başlangıçta, kullanıcıya ücretsiz olarak 1 GB tahsis edilir, ancak hesabını bir tavsiye programı aracılığıyla yükseltebilir, diğer insanları çekebilir (tıpkı Dropbox'ta olduğu gibi) ve disk alanını "satabilir". Gerçeği söylemek gerekirse, henüz tamamen Wuala'ya geçmeye karar vermedim.

Hala bunu yapmasını engelleyen birkaç küçük şey var. My Dropbox klasöründe, belgeler üzerinde işbirliği yapmak için diğer çalışanlarla birlikte yaygın olarak kullandığımız birkaç paylaşılan klasör vardır. Bu, herkesin Wuala'ya geçmek zorunda kalacağı anlamına gelir.

Cep telefonu uygulaması, buluttaki dosyalara erişim sağlasa da, yetenekleri açısından hala çok sınırlıdır. Ve bir tarayıcı aracılığıyla dosyalara erişim arabirimi, topal bir Java uygulaması aracılığıyla gerçekleştirilir. Bu nedenle, bir grup Drobox + BoxCryptor benim seçimim şu an. Her şey çalışıyor, her şey tanıdık, her şey güvenli - kısacası hoşuma gitti.

Web üzerinden şifrelenmiş dosyalara erişim

BoxCryptor kullanırken, korumalı dosyaları artık web üzerinden görüntüleyemezsiniz. Daha doğrusu, onları indirebilirsiniz, ancak yalnızca şifrelenmiş biçimde. BoxCryptor'ın Taşınabilir sürümü, buluttan indirilen dosyaların şifresini çözmeye yardımcı olacak şekilde yardımcı olabilir. Doğru, dosya adı şifrelemesini devre dışı bırakmadıysanız, ihtiyacınız olan belgeleri bulmak çok zor olabilir. Bunu aklınızda bulundurun. Genel olarak, BoxCryptor'ın Taşınabilir sürümü, kullanıcının sistemde sınırlı haklara sahip olduğu durumlarda kullanılmak üzere tasarlanmıştır. Bu arada, Dropbox'ın yeniden konumlandırılabilir düzeneği DropboxPortableAHK (dropportable.ho.am) ile iyi anlaşıyor.

Dropbox başarısız tarihçesi

7 Nisan- Araştırmacı Derek Newton, Dropbox yetkilendirmesi hakkında bazı ayrıntıları blog'a yazdı (bit.ly/dropbox_fail). Programın, kimlik doğrulama için tüm bilgileri config.db dosyasında sakladığı ortaya çıktı. %APPDATA%Dropbox'ta bulunur ve bir SQLite veritabanıdır.

Diğer pek çok alan arasında bunlardan biri - host_id - en ilginç olanıdır. Müşteri tarafından ilk yetkilendirmeden sonra belirlenir ve zamanla değişmez. Ve işte pusu. Değeri hiçbir şekilde sisteme bağlı değildir. Saldırgan, config.db dosyasını başka bir makineye kopyalayarak, başka birinin hesap verilerine kolayca erişim sağlar. Kullanıcıya haber vermeden! Ayrıca, kullanıcı giriş bilgilerini ve şifresini değiştirse bile hiçbir şey değişmeyecektir - host_id hala geçerli kalacaktır. Şu anda kimlik bağlı belirli cihaz ve web arayüzü üzerinden iptal edilebilir.

19 Nisan- Dropbox, gerekirse kullanıcı dosyalarının şifresini çözebileceğini ve ABD yasalarına göre inceleme için sağlayabileceğini doğrudan belirterek kullanıcı sözleşmesini değiştirir.

26 Nisan- GitHub'da (github.com/driverdan/dropship) açık bir Dropship projesi belirir ve bu, hesabınızdaki Dropbox bulutunda bulunan herhangi bir dosyayı hızlı bir şekilde almanıza olanak tanır. Gereken tek şey hash'ini bilmek. Hizmetin baş teknik direktörü yazar Vladimir van der Laan ile hemen temasa geçti ve kibarca kaynak kodunu kaldırmasını istedi. Programın kullanıcıları, github ve Dropbox'ın kendisinde projenin çok sayıda aynasını oluşturarak tepki gösterdi. Kısa bir süre içinde bir Dropbox temsilcisinden de proje dosyalarının derhal silinmesi yönünde bir talep aldılar.

19 Haziran- Yetkilendirme sisteminde ciddi zafiyet bulunan bir sürüm hizmete açıldı. Sonuç olarak, herhangi bir kullanıcı şifreyi bilmeden başka birinin hesabına giriş yapabilir. Dropbox, güvenlik açığının düzeltilmesi için geçen süre içinde kullanıcıların %1'inden daha azının oturum açtığını doğrulamaktadır.

Dosyaların uzaktan yerleştirilmesi için şifrelenmiş bir depolama alanı düzenlemeniz gerekirse, bu sorunu çözmek için yeterli seçenek vardır. Ve işte bir tane daha - bize göre seçenek güvenilir ve oldukça uygun.

Mimari

İncelenen durumda, işletim sisteminde kurulu olan bulut depolama sistemini temel alıyoruz. Debian Linux'u v7.1 ve Proxmox Virtual Environment v3.1 hipervizörü altında bir sanal makine olarak devreye alındı.

Bulut depolama sistemi, şifreli bir Linux disk üzerine kuruludur, verilere erişim, ek olarak yetkilendirme için yalnızca HTTPS protokolü aracılığıyla mümkündür. standart şifre ayrıca tek seferlik bir şifre (OTP) de girmelisiniz. Düzenli olarak gerçekleştirilen destek olmak. Acil kapatma ve tüm ownCloud verilerinin silinmesi olasılığı vardır.

Hipervizör Proxmox Sanal Ortamı

Proxmox Sanal Ortam hipervizörü, OS Debian Linux v7.1'in özel bir dağıtımıdır, standart TCP bağlantı noktası 22'deki SSH protokolü aracılığıyla sisteme uzaktan erişim mümkündür. Ancak, yönetim için ana çalışma aracı Sanal makineler web arayüzüdür.

Günde bir kez ownCloud sanal makinesinin etkin bir kopyası (anlık görüntüsü) oluşturulur ve Proxmox VE'nin standart özellikleri kullanılarak NFS sunucularına aktarılır.

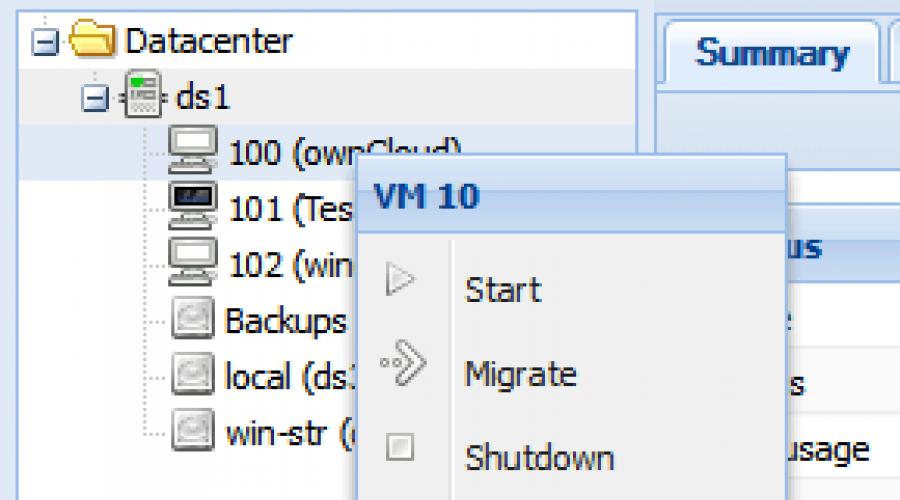

Ekran görüntüsünde sanal makine Web arayüzünde ID 100 (ownCloud) vardır. Konsoluna erişim, "Konsol" içerik menüsü öğesi aracılığıyla mümkündür.

Örneğin, önyükleme sırasında şifrelenmiş bir disk için parola girmek şu şekilde görünür:

bulut veri depolama ownCloud

ownCloud'u nasıl kuracağınızı iyi bir makaleden öğrenebilirsiniz - zaten ana özellikleri listeler vebu platformun bazı avantajları. Bununla birlikte, ekibimizdeki görüşler bölünmüş durumda ve yöneticilerimiz, ownCloud'u Debian Linux işletim sistemi dağıtımı ve daha birçokları için makalenin yazarının önerdiğinden daha kolay bir şekilde kurmanın bir yolunu sunuyor. Hazır depolar mevcuttur: http://software.opensuse.org/download/package?project=isv:ownCloud:community&package=owncloudBu durumda, gerekli tüm bağımlılıklar otomatik olarak kurulur ve sizden yalnızca kendi özelliklerinize uyacak şekilde ayarları yapmanız istenecektir.

Bu nedenle, sanal bir konteyner içinde Debian Linux v7.1 tabanlı ownCloud'u konuşlandırdık. Uzaktan erişim depolama, standart TCP bağlantı noktası 22'deki SSH protokolü aracılığıyla mümkündür. ownCloud ile ana çalışma Web arabirimi aracılığıyla gerçekleştirilir, WebDAV protokolü aracılığıyla bağlanmak ve senkronizasyon istemcilerini (Sync) kullanmak da mümkündür:

Bu arada ownCloud'a HTTPS üzerinden erişildiği için erişim ve hata günlükleri Apache sunucusu tarafından "" dosyalarında tutulur. /var/log/apache2/access.log

" Ve " /var/log/apache2/error.log

" sırasıyla. Ayrıca ownCloud'un kendi günlüğü vardır " /var/www/owncloud/data/owncloud.log

«.

OTP Tek Kullanımlık Şifreler

Güvenliği artırmak için, iki faktörlü kimlik doğrulama kullanılarak Web arabirimi aracılığıyla ownCloud'a erişim mümkündür: geleneksel bir parola ve bir defalık OTP parolası. OTP işlevi, Tek Kullanımlık Parola Arka Uç harici eklentisi kullanılarak uygulanır. ownCloud'un yerel OTP desteği yoktur.

Temel OTP ayarları, yönetici hesabı altındaki "Yönetici" bölümünde yapılandırılır:

Ekran görüntüleri, iki faktörlü kimlik doğrulama ayarlarını gösterir ve tek seferlik şifreler FEITIAN OTP c200 donanım üreteçleri ile uyumluluk için seçilmiştir.

Algoritma: Zaman Tabanlı Tek Kullanımlık Şifre (TOTP)

Şifredeki hane sayısı: 6

Şifre ömrü: 60 saniye

İki faktörlü kimlik doğrulamanın etkili olması için, kullanıcıya bir Token Seed atamanız gerekir. Bu noktaya kadar, ownCloud'a yalnızca normal bir parola kullanarak giriş yapabilir. Bu nedenle, bir kullanıcı oluşturduktan hemen sonra bölüme gitmelisiniz. Kişisel ve aynı addaki alana Token Seed'i girin.

İşlem algoritmasında sorunlar olduğu için ownCloud OTP modülünün yerleşik yetenekleri kullanılarak Token Seed oluşturulması önerilmez. Giriş formatı: Base32 (%32) BÜYÜK HARF. www.darkfader.net/toolbox/convert yardımcı programını kullanarak Token Seed'i farklı biçimlere dönüştürebilirsiniz.

Özellikle bu proje için, Token FEITIAN OTP c200 donanımına dikilmiş Token Seed kullanıldı. Genel olarak, herhangi bir şifre üreticisi kullanabilir ve ardından metinde verilen dönüştürücüyü kullanarak onu istediğiniz formata dönüştürebilirsiniz.

Android işletim sistemi için böyle bir uygulamaya örnek olarak Google Authenticator verilebilir: https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2

Başlatılan Token Seed şöyle görünür:

OTP'yi devre dışı bırakmak için, ayarlardan Token Seed'i kaldırmanız yeterlidir. Bu mümkün değilse (örneğin, OTP oluşturucu kaybolursa, bu nedenle kişisel hesap kullanıcı yok), bu durumda OTP'yi devre dışı bırakmak yalnızca MySQL veritabanındaki verileri doğrudan değiştirerek mümkündür. Bunu yapmak için kaçmanız gerekir Komut satırı MySQL istemcisi:

# mysql -uowncloud -p

Parolanı Gir:

Ardından, "user" alanının değerini gerekli olana değiştirerek aşağıdakine benzer bir sorgu yürütün:

mysql> owncloud.oc_user_otp'tan silin, burada `user` = "test";

Mimari kısıtlamalar nedeniyle OTP, WebDAV aracılığıyla değil, yalnızca Web arabirimi aracılığıyla ownCloud'a erişirken çalışır. Bu eksiklik, WebDAV'ı kullanabilen IP adresleri listesinin katı bir şekilde sınırlı olmasıyla telafi edilmektedir. "/etc/Apache2/conf.d/owncloud.conf" Apache sunucu yapılandırma dosyasındaki "Allow from" yönergeleri bundan sorumludur. Yönergelerin burada iki kez listelendiğini unutmayın.

IP adresleri boşluklarla ayrılmış olarak listelenir. Listenin mutlaka ownCloud sunucusunun genel IP'sinin yanı sıra geri döngü IP 127.0.0.1'i içerdiğinden emin olmanız gerekir. Aksi takdirde, WebDAV başarısız olabilir. değişiklikten sonra apache ayarları yeniden başlatılması gerekiyor:

hizmet apache2 yeniden başlatma

Kaba kuvvet koruması

ownCloud'un son sürümlerinde, başarısız yetkilendirme girişimlerinin günlüğü tutulur: " /var/log/kendi bulutu/auth.log ". İçerik " /var/log/kendi bulutu/auth.log » Fail2ban hizmetini kontrol eder. Aynı IP adresinden kısa süre içerisinde 5 veya daha fazla başarısız yetkilendirme girişimi tespit ederse, bu adres IPTables paket filtresi tarafından 10 dakika süreyle bloke edilir. Otomatik engellemeyi kaldırmanın ardından denemeler devam ederse, IP yeniden sonsuza kadar engellenir. Fail2ban'ın çalışmalarını günlükte takip edebilirsiniz " /var/log/fail2ban.log «.

Hiçbir koşulda bloke edilmemesi gereken IP adreslerinin listesi parametre ile belirtilir. yok saymak ayarlar dosyasında /etc/fail2ban/jail.conf ". IP'ler boşluklarla ayrılmış olarak listelenir.

Fail2ban ayarlarını değiştirdikten sonra yeniden başlatılması gerekir:

hizmet fail2ban yeniden başlatma

Herhangi bir IP'nin engelini manuel olarak kaldırmanız gerekirse, CLI'den sunucuda aşağıdakine benzer bir komut çalıştırarak içindeki adresi ayarlamanız gerekir:

iptables -D fail2ban-Owncloud -s 187.22.109.14/32 -j DROP

Ne yazık ki, bulut hizmetleri geliştiricileri veri güvenliğini pek umursamıyor. En popülerleri bile (Dropbox, Google Drive) "yerel" şifrelemeyle övünemez. Neyse ki, bulutta şifreleme sağlamak için yardımcı programlar zaten var, ayrıca istemci tarafında çalışıyorlar, böylece aktarım sırasında dosyaların güvenliğini artırıyorlar. Muhtemelen en popüler bulut şifreleme aracı Boxcryptor'dur.

Boxcryptor, aşağıdakiler için özel olarak optimize edilmiş bir veri şifreleme yazılımıdır: bulut kullanımı. Verileri bulut depolama alanında güvenli bir şekilde aktarmanıza ve depolamanıza olanak tanır. Boxcryptor tüm popüler bulut depolarını destekler: Dropbox, Google Drive, OneDrive, vb.

Boxcryptor nasıl çalışır?

Boxcryptor, bilgisayarınızda verileri bulut depolamanıza yüklemeden önce yerel olarak şifrelemenize izin veren sanal bir sürücü oluşturur. Kasaya bir dosya veya klasör eklendiğinde, içeriği kopyalama sırasında anında şifrelenir. Boxcryptor, bilgilerinizi güvende tutmak için AES-256 ve RSA algoritmalarını kullanır.

Bu tür şifrelemenin dezavantajı, buluttaki verilere bir tarayıcı aracılığıyla indirildiğinde erişilemez hale gelmesidir. Ancak geliştiriciler bunu dikkate aldı ve diğer (Boxcryptor anahtarı olmadan) kullanıcılara verilere erişim sağlamak için buluta eklenen tüm dosyalar için şifrelemeyi iptal etme yeteneği ekledi. Kullanıcı anahtarları aracılığıyla güvenli bir şekilde erişim verme olasılığı da vardır.

tarife planları

Boxcryptor için birkaç tarife planı vardır: Ücretsiz, Sınırsız Kişisel, Sınırsız İş. Daha fazla ayrıntı geliştiricinin web sitesinde bulunabilir (bağlantı makalenin başındadır). Ancak kişisel kullanım için ücretsiz sürümün özellikleri oldukça yeterli.

Desteklenen İşletim Sistemi

Boxcryptor hem masaüstü hem de mobil işletim sistemlerini destekler. Windows, Android, iOS, Mac OS X, Linux için sürümleri vardır.

Boxcryptor'ı Kullanma

Boxcryptor'ı Yükleme

Programı kurmadan önce, bulut depolama istemcisinin (Dropbox, Google Drive vb.) önceden kurulmuş olması arzu edilir. Bu durumda Boxcryptor, buluttaki veri klasörünü otomatik olarak algılar ve bağlar.

Boxcryptor'ı kurmak, kurmaktan farklı değildir düzenli program. Kurulum işlemi sırasında, programın kurulumu tamamlandıktan sonra sistemi yeniden başlatmak için onay kutusunu seçmeniz gerekecektir, aksi takdirde kurulum programı bir hata verecektir.

Ayrıca sanal aygıt sürücüsünün yüklenmesine izin vermeniz gerekecektir.

Boxcryptor'ı kurma

Programı kurduktan ve yeniden başlattıktan sonra, aşağıdaki pencereyi göreceksiniz.

Boxcryptor, hem uzak hem de yerel hesaplar oluşturmanıza olanak tanır. İkinci durumda, anahtar ağ üzerinden iletilmediği için güvenlik daha da yüksek olacaktır, ancak depolanmasından yalnızca siz sorumlusunuz ve kaybolursa veriler kurtarılamaz.

Yerel bir hesap oluşturmak için, üç noktaya (yukarıdaki resim) tıklamanız gerekir. Ardından "Yerel hesap" alanında "Hesap kur" seçeneğine tıklamanız gerekir.

Erişim anahtarı dosyasını saklama sorumluluğunu onaylayarak bir onay işareti koyun ve "Anahtar dosyası oluştur" düğmesini tıklayın.

Bir sonraki pencerede, bir şifre oluşturun ve kullanım şartlarını ve gizlilik politikasını kabul etmek için kutuları işaretleyin.

Yine, şifreyi saklama sorumluluğunun bize ait olduğu anlayışına katılıyoruz.

Bir sonraki pencere yerel hesabın ayrıntılarını gösterecektir. "İleri" düğmesine basarak bu verileri onaylayın.

Bir sonraki pencerede, seçin tarife planı. "Ücretsiz" ve ardından "İleri" düğmesine tıklayın.

Son karşılama ekranı, hesabın başarıyla oluşturulduğunu gösterecektir. "Tamam"ı tıklayın ve yerel bir hesap için giriş formunu göreceksiniz. Giriş yapmak için daha önce oluşturduğunuz şifreyi girin.

Bir kullanım kılavuzu görünmelidir - "Öğretici" (hemen kapatabilirsiniz) ve bir pencere Windows Gezgini bulut depolama zaten bağlıyken (benim durumumda Dropbox).

Gezgin penceresinde hariç mantıksal sürücüler, bulut depolama alanındaki klasöre başvuran klasörü içeren sanal sürücüyü görmeye devam edebilirsiniz.

Bir dosyayı şifrelemek için üzerine sağ tıklayın ve "Boxcryptor > Encrypt" öğesini seçin.

Bir klasörde şifrelemeden sonra sanal disk Boxcryptor, dosyayla her zamanki gibi çalışabilir. Ancak depolama dizininde ve sunucuda şifrelenecektir.

Ayrıca, kasaya dosya eklemeye çalıştığınızda bunları şifrelemeniz istenecektir.

Yüklü birkaç bulut depolama istemciniz varsa, bunlar "Konumlar" sekmesindeki ayarlarda (Windows tepsisindeki Boxcryptor simgesi > Ayarlar) yönetilir.

Dosyalarımızın ve belgelerimizin artan kullanılabilirliği nedeniyle bulut depolama hizmetleri çok popülerdir. Ama nasıl yapabiliriz genişletmek mahremiyetleri ve güvenlikleri?

1. Bulut ayarlarını kullanın

Bulut depolama sağlayıcıları, kullanıcı verilerinin gizliliğini sağlamak için ayrı ayarlar sunar. Bu yapılandırmaları kullanmak kesinlikle genel güvenlik duruşunu iyileştirecektir. Bulut verilerinizi korumaya yönelik ilk adımınız, hesabınızın kendisini korumak olmalıdır. Başlamak için şunu kullanın: güçlü şifreçevrimiçi depolama hesaplarınız için. Ardından etkinleştirin "iki adımlı doğrulama". Daha geniş bir anlayış için, iki adımlı doğrulama ve iki faktörlü kimlik doğrulama, hizmet oturum açma işlemlerini güvenli hale getirmenin bir yoludur. Bunun için kullanılır cep telefonu hizmete girmek için ikinci gereksinim olarak müşteri. Bu durumda, kullanıcı girmelidir özel kod gerekli web sitesine giriş yaptığınızda kullanıcı adınız ve şifrenizle birlikte güvenlik. Bu özel güvenlik kodu kullanıcıya SMS gönderilerek sağlanır. önceden belirlenmiş cep telefonu. kod otomatik olarak oluşturuldu ve gönderildi her giriş yapmaya çalıştığınızda. Bu nedenle, kullanıcı adınız ve şifreniz ele geçirilse bile, yine de elinizde bir cep telefonu var. Böylelikle bilgisayar korsanları, cep telefonunuza gönderilen bir güvenlik koduna sahip olmayacağı için bulut depolama alanınıza erişemeyecektir.

Aynı şekilde, bulut depolama, aşağıdakiler için çeşitli seçenekler sunar: dosya paylaşımı. Dosyaları başkalarıyla paylaşmadan önce bu seçenekleri kullanın. Örneğin, bir dosya oluşturabilirsiniz. halk, bu, herkesin böyle bir dosyaya erişimi olduğu anlamına gelir. Başka seçenekler de var kısıtlamalar Bu izinler. Erişim seçeneklerini, yalnızca dosyaya bağlantı ve okuma izni olan kişinin dosyaya erişebileceği şekilde ayarlayabilirsiniz. Bazı hizmetler sunar korumak buluttaki dosyalar şifreler böylece dosyalara erişmek isteyenlerin bir şifre girmesi gerekiyor. hakkında daha fazla bilgi edinin hesap ayarlarınız, böylece gizliliği korumak ve güvenlik ayarlarını iyileştirmek için bu tür araçları ustaca kullanabilirsiniz.

2. Dosyaları yerel olarak şifreleyin

İnternette çok sayıda var şifreleme araçları. Yalnızca seç güvenilir dosyalarınızı buluta göndermeden önce yerel olarak şifrelemek için uygulamalar. Bu, şifreleme/şifre çözme anahtarının bulut dosyaları münhasıran senin olacak. Bu nedenle, üçüncü bir taraf dosyalarınızı aniden alırsa, anahtar olduğu için dosyaları görüntüleyemeyecektir. şifre çözme sadece senin Bu şifreleme araçlarından bazıları AES Crypt, MEO Encryption Software vb.

Şahsen, şifreleme yazılımı kullandım AES Kripto Windows PC'nizde. Programın kullanımı çok kolaydır ve oldukça hızlı çalışır. AES Kripto destekler 256 bit şifreleme. ücretsiz program bu resmi linkten ulaşabilirsiniz. Bu küçük programın yüklenmesi birkaç saniye sürer. Siteden bir Zip arşivi alacaksınız. Arşivi çıkardıktan sonra, yükleyiciyi içeren 'AesCrypt' klasörünü bulacaksınız. yazılım. AES Crypt programını kurduktan sonra özel bir pencere göreceksiniz. parametre bağlam menüsü , ile uygulamayı hızlı bir şekilde kullanabilirsiniz.

işletim sisteminde Windows kısayolları AES Crypt masaüstünde ve başlat menüsünde yok. Aracı doğrudan bağlam menüsünden kullanmanız veya Komut satırı.İkincisinin nasıl kullanılacağı, uygulama web sitesinde açıklanmaktadır.

Uygulama yalnızca sıkıştırılmış/arşivlenmiş klasörleri şifreleyebilir. Bu gereklilik tek dosyalar için geçerli değildir. Bir dosyayı şifrelemek için, sağ tık dosyada ve seçeneği seçin "AES Kripto" bağlam menüsünden. Sağlamak şifre çözme şifresi ve 'Tamam' düğmesine tıklayın.

Şifreleme işlemi anında başlar. Şu gerçeği göz önünde bulundurun: Hatırlamalışifre şifre çözme dosyanın şifresini çözmek/kilidini açmak için. Eğer sen unutmakşifre yapamazsın erişim böyle bir dosyaya

İsterseniz deşifre etmek senin dosyan çift tıklama(veya farenin sağ düğmesine tıklayın ve içerik menüsünden "AES Decrypt" seçeneğini seçin).

Bundan sonra, şifre girmek için bir alan içeren minyatür bir pencere görünecektir.

Bu alana, bu belirli dosya için parolayı girmeniz ve ardından 'Tamam' düğmesini tıklamanız gerekir. Bu şekilde dosyanızın şifresini çözecek ve açabileceksiniz.

3. Bulut verilerini şifrelemek için özel araçlar kullanın

Var olmak özel ve Google Drive, OneDrive, Dropbox vb. bulut hizmetlerinde depolanan verileri şifrelemek için özel araçlar. Üçüncü taraf uygulamaları dosyaları şifrelemenize izin verir yerel olarak, yani bulut depolama ile senkronize edilmeden önce. Bu, her dosyayı ayrı ayrı şifreleme ve buluta yükleme konusunda size zaman kazandıracaktır. Bu araçlardan bazıları şunlardır: Boxcryptor , Cloudfogger , vb. 'Boxcryptor' gibi bu araçlar, özel klasör Aynı cihazdaki yerel bir bulut depolama klasörüne (örn. Dropbox) bağlanacak olan bilgisayarınızda. Bu nedenle, örneğin Dropbox için Boxcryptor kullanıyorsanız, dosyaları Boxcryptor klasörüne aktarmanız yeterlidir. Uygulama, dosyaları şifreler ve sunucuyla daha fazla senkronizasyon için onları Dropbox klasörüne gönderir. İÇİNDE nihayetindeşifrelenmiş dosyalar Dropbox'ta sona erer. Bu dosyalardan herhangi birinin düzenlenmesi gerekiyorsa, bunu Boxcryptor klasöründe yapın. Bu durumda, düzenlenen dosya senkronize edilecektir. otomatik olarak. Bu kadar!

Umarım bu makale, bulut verilerinizin gizliliğini ve güvenliğini artırmanıza yardımcı olmuştur. Bizimle kalın ve daha da ilginç ve gelişmiş ipuçları alacaksınız. İlginiz için teşekkür ederim.

Cloudfogger yazılımı.

Boğulanların kurtuluşu, boğulanların işidir (halk bilgeliği).

Muhtemelen yakında bir yasanın yürürlüğe gireceğini biliyorsunuzdur. Bulut depolama dosyalar, kişisel kullanıcı verilerini (bizim özel durumumuzda bunlar dosyalardır) Rusya Federasyonu topraklarında bulunan sunucularda depolar. Motivasyon, her zamanki gibi iyi. İddiaya göre, tüm yabancı servislerin Amerikan istihbarat teşkilatlarına veri sağlaması gerekiyor ve örneğin, Ulusal Güvenlik Teşkilatı'nın (NSA) Rusya'dan gelen kullanıcılar hakkındaki tüm verilere sahip olması iyi değil. Bu tür verileri sağlasalar bile (ki bundan şüpheliyim), o zaman sıradan kullanıcı yetki alanında olduğu için "mor" olmalıdır Rusya Federasyonu, "Pindos" değil (Pindos- shtatovsky, amerikan) ve BİZİM kullanıcımızın, BİZİM ülkemizde (depoladığı veriler için) ona bir şeyler "gösterebilen" kişilerden korkması gerekir. Bu yasanın kabul edilmesinin mantığı, yakın zamanda kabul edilen 97 numaralı ikinci yasayı açtığınızda netleşiyor. Bilişim teknolojisi ve bilgi koruması” tüm İnternet şirketlerinin (bulut dosya depoları dahil), kolluk kuvvetlerine kullanıcılar hakkında veriler ve depoladıkları dosyalara erişim sağlamaları gerekir. Çember kapalı. Koruma altındayız.

Verilerimizin yaygın olarak bulunmayacağına dair bir garanti olsaydı, incir, "sahip olmalarına" (erişim anlamında) izin verin, ancak ülkemizde her şeyin alınıp satıldığını akılda tutarak ... ("pembe" ve "savka" ("Savelovsky radyo pazarı") trafik polisi veritabanlarında satılanları hatırlayın veya mobil operatörler), biraz huzursuz olmak. Yakında internette, herhangi bir kişi hakkında belirli bir miktarda bilgi "sipariş etmenin" mümkün olacağı (bulut dosya deposunda ne sakladığıyla ilgili bilgiler dahil) bir "kara" pazarın ortaya çıkması oldukça olasıdır. Bu sorunun bir yönü. Sorunun ikinci tarafı daha da gerçektir. Herkes, çevrimiçi olarak iCloud bulut deposunda sakladıkları ünlülerin mahrem fotoğraflarının yayınlanmasıyla ilgili son skandalları duyuyor.

Fotoğraflar bilgisayar korsanlarından biri tarafından çalındı. Bu arada müşterilerden bunun için gülünç bir meblağ aldı, kendisine sadece 120 dolar ödendi. Miktar ülkemiz için oldukça fazla...

Umarım sizi ("bulutlarda" saklanan) verilerinizi yabancılardan nasıl koruyacağınızı düşünmenin zamanının geldiğine ikna etmişimdir. en çok etkili yol, bence dosya şifrelemedir.

Sonuçta, bir yabancı dosya depolama alanınızı açsa / hacklese bile, şifrelenmiş dosyaları (fotoğraflar, belgeler, videolar vb.) Açamaz / indiremez!

"Bulutlar"daki dosyaları şifreleyebilirsiniz özel programlar. en iyilerinden birini tavsiye ederim ücretsiz program CloudFogger denir. Bulut depolama alanınızda sakladığınız dosyaların 256-bit AES (Gelişmiş Şifreleme Standardı) şifrelemesi ile size tam gizlilik sağlar. Cloudfogger, bilgisayarınızda bulunan senkronizasyon klasöründeki dosyaların günlük kullanımını sorunsuz hale getiren şeffaf şifreleme kullanır. kolay erişim dosyalarınıza, buluta yüklediğinizde tüm dosyalar güvenli bir şekilde şifrelenir. Programın kullanımının çok kolay olması ve tüm popüler uygulamalara sahip olması da önemlidir. işletim sistemleri(Windows, Mac OS X, Android ve iOS). Uygulamaya geçelim.

CloudFogger programının kurulumu ve kullanımı.

Bağlantıyı kullanarak CloudFogger programının geliştiricilerinin web sitesine gidiyoruz ve indiriyoruz kurulum dosyası. Site İngilizce'dir. geçmeni tavsiye ederim Google tarayıcı Krom. Bu tarayıcının otomatik çeviri özelliği vardır.

CloudFogger kurulumunu başlatın.

Kurulum basittir (aşağıya bakın).

CloudFogger kuruludur. İşe koyulalım.

İlk başladığınızda, basit bir kayıt sürecinden geçmeniz gerekir.

Formu doldurun ve aşağıda gösterildiği gibi programa erişmek için bir şifre (şifre) bulun.

Kayıt sırasında verdiğiniz e-posta adresine bir onay bağlantısı içeren bir e-posta gönderilecektir. Üzerinden geçiyoruz ve kaydı onaylıyoruz.

Bağlantıdaki Bilgi Bankası bölümünü ziyaret ederek bu programı nasıl kullanacağınızı ayrıntılı olarak öğreneceksiniz. Site yine İngilizce. tarayıcı ile giriş yap Google Chrome. Bu tarayıcının otomatik çeviri özelliği vardır.

Ama ayarlarla devam edelim.

Bu aşamada, programa bulut depolama alanınızla bir senkronizasyon klasörü (veya birden fazla varsa birkaç tane) ekleyebilirsiniz. Bu, tüm dosyaları otomatik olarak şifrelemenize izin verecektir.

Bulut dosya depolama alanınızı birisiyle paylaşırsanız, o kişinin dosyalarınıza erişmesine izin verebilirsiniz. Bunu yapmak için adresi ekleyin posta kutusu program penceresinde bu aşama onun ayarları.

Prensip olarak, bu daha sonra yapılabilir.

Program kurulur ve yapılandırılır. Gitmeye hazır.

Artık programa eklediğiniz bulut dosya depolarında tüm dosyalar şifrelenecektir. Ve hiç kimse, "bulutunuzu" açarak veya hackleyerek bile onlara ulaşamaz!

Bu arada, tüm verileri şifrelemek gerekli değildir. Sadece manuel olarak yapılabilir belirli dosyalar. Örneğin, samimi fotoğraflarınız. Bu durumda programı kurarken programa bulut dosya depoları ekleme noktasını atlıyoruz.

Dosyaları manuel olarak şifrelemek kolaydır. Bulut eşitleme klasörünü açın. Şifrelenecek dosya veya klasörü bulun. Farenin sağ tuşuyla dosya veya klasöre tıklıyoruz ve içerik menüsünden "CloudFogger" öğesini seçiyoruz. Sonraki "Sis hatası(ları)".

Dosya/klasör hem "bulutta" hem de eşitleme klasöründe şifrelenecektir.

Tekrar ediyorum, senkronizasyon klasöründe şifrelenmiş dosyalara kolay ve rahat bir şekilde erişebileceksiniz. Şifre çözme anında yapılır.

Program geliştiricilerin resmi web sitesinde, bulut depolamaya bağlı diğer cihazlarınızdan şifrelenmiş dosyalara erişmek için uygulamaları indirip yükleyin; örneğin, tabletinize veya akıllı telefonunuza CloudFogger uygulamasını yükleyin.