Способ удобного шифрования данных в облаке (собственными средствами). Как зашифровать данные на пк, мобильном устройстве и в облаке Программа хранилище файлов с шифрованием

Читайте также

Пользователи Dropbox сохраняют миллион файлов каждые 5 минут. Всего сервисом пользуются 25 миллионов человек. При этом создатели не гарантируют неприкосновенность твоих данных, а система аутентификации уже давала сбой.

Предыстория

Девятнадцатого июня Dropbox устроил своеобразный «день открытых дверей». В течение 4 часов кто угодно мог зайти в чужой аккаунт с помощью произвольного пароля. Создатели сервиса, возможно, даже и не заметили бы проблемы, если бы информацию об уязвимости не опубликовал независимый security-исследователь (pastebin.com/yBKwDY6T). За последнее время это уже не первая щекотливая история, связанная с безопасностью файлов, которые пользователи со всего мира так охотно доверяют облачному хранилищу Dropbox.

Тут надо напомнить, что с самого начала существования сервиса разработчики заверяли пользователей, что ответственно подходят к безопасности данных. Так, все файлы во время синхронизации передаются исключительно по защищенному SSL-соединению, а хранятся на сервере в зашифрованном виде (AES-256). Изменив недавно пользовательское соглашение, те же самые люди недвусмысленно дали понять, что лишь ограничивают доступ к файлам для своих сотрудников, но при появлении необходимости, в том числе по запросу правоохранительных органов, Dropbox непременно предоставит доступ к аккаунту любого юзера. Вот такое шифрование.

Я не параноик и скрывать мне, в общем-то, нечего, но открывать кому-либо свои личные файлы мне совершенно не хочется. К тому же я всегда был не в восторге от того, что данные в открытом виде лежат на каждом компьютере, который засинхронизирован с моим аккаунтом Dropbox. Самое время все это безобразие поправить.

Поднимаем EncFS

Справедливости ради стоит сказать, что у сервиса есть официальный wiki (wiki.dropbox.com), где приведены конкретные советы по тюнингу безопасности. Железобетонная правда заключается в том, что данные необходимо шифровать на локальной машине, а в облако их передавать уже в закриптованном виде. В частности, предлагается разместить в папке Dropbox’а контейнер TrueCrypt или FreeOTFE и уже внутри него хранить все конфиденциальные документы. Метод действенный - не поспоришь: даже если аккаунт будет скомпрометирован, злоумышленник не сможет расшифровать данные. И все бы было хорошо, если не одно «но». При таком подходе можно забыть о рациональной синхронизации файлов: при изменении любого документа будет синхронизироваться весь криптоконтейнер целиком, какого бы размера он ни был (например, 1 Гб). К тому же, в этом случае теряется важная опция Dropbox’а, позволяющая откатить любые изменения и вернуться к произвольной версии файла.

К счастью, более изящное решение предлагается все в том же wiki - использовать file-by-file-шифрование, то есть применять криптографию для каждого из файлов в отдельности. Для этого идеально подходит EncFS, вирту альная криптографическая файловая система. При монтировании EncFS указывается директория-источник (исходная директория с зашифрованными файлами, которая может располагаться в Dropbox’е) и точка монтирования. После монтирования каждому файлу в директории-точке монтирования соответствует определенный файл из зашифрованной директории. Таким образом, ты работаешь с файлами в открытом виде, а EncFS прозрачно размещает их зашифрованные версии внутри Dropbox’а. Поскольку каждый файл криптуется в отдельности, Dropbox может синхронизировать изменения инкрементально для каждого из них. Это очень добротная технология, которая давно используется под Linux’ом и основана на технологии FUSE (Filesystem in Userspace), позволяющей программистам создавать виртуальные файловые системы. Несмотря на свои корни, ее сейчас можно успешно использовать как под Mac OS X, так и Windows. Начнем с последней.

Windows

После неприятной истории с системой авторизации Dropbox предприимчивые немецкие ребята оперативно зарелизили утилиту BoxCryptor (www.boxcryptor.com), которая создает в системе виртуальный криптографический диск. Каждый помещенный на него файл автоматически шифруется с использованием стандарта AES-256.

Физически зашифрованные данные размещаются в произвольной директории, например, в папке Dropbox, в то время как на виртуальном диске они находятся в открытом виде, и к ним без проблем можно обратиться из любого приложения. Разработчики поступили очень мудро и не стали изобретать велосипед, а просто реализовали основные возможности EncFS для использования под Windows. И пусть BoxCryptor поддерживает пока не все возможности технологии, но этого вполне достаточно для надежной защиты данных.

Приложение после установки автоматически определяет папку, используемую Dropbox’ом, и предлагает разместить в ней директорию с зашифрованными файлами. Для шифрования данных тебе необходимо придумать парольную фразу, а также выбрать букву для диска, на котором будут располагаться файлы в открытом виде. Если ты не хочешь, чтобы данные без твоего ведома находились в открытом виде, пароль можно не сохранять и вводить его каждый раз, когда ты будешь монтировать диск. Поставив галку напротив «Advanced Mode», ты получишь доступ к некоторым тонким настройкам BoxCryptor. Это в частности может потребоваться, если есть необходимость использовать возможность Dropbox’а для отката к предыдущей версии файла.

Дело в том, что BoxCryptor по умолчанию шифрует и имена файлов, превращая их в абракадабру, тем самым мешая работе системы версионности, которая реализована в Dropbox. Поэтому если такая возможность тебе нужна, то шифрование имен файлов придется отключить.

С этого момента ты должен увидеть директорию BoxCryptor внутри своего Dropbox’а, а в системе должен появиться виртуальный диск (у меня - X:). Теперь у тебя в Dropbox’е есть папка, где ты можешь хранить конфиденциальные файлы. Тут важно запомнить два важных правила. Первое - никогда не сохраняй файлы напрямую в директорию BoxCryptor, это место, где данные хранятся в зашифрованном виде (и в таком же виде синхронизируются с облаком). Поэтому работать с документами надо через тот самый виртуальный диск. И второе - никогда не удаляй из папки BoxCryptor файл encfs6.xml. В нем находится важная для EncFS информация, которая необходима для того, чтобы дешифровать данные. В бесплатной версии программы можно создать логический раздел, объемом не более двух гигабайт, то есть ровно такого же раздела, сколько по умолчанию предоставляет Dropbox. На случай, если тебя это ограничение не устраивает, и деньги платить не хочется, есть открытая реализация EncFS для Windows - encfs4win (gitorious.org/encfs4win). В ней, само собой, никаких ограничений нет.

В основе, как и в случае с BoxCryptor, лежит библиотека Dokan (dokandev.net), которая является аналогом FUSE под Windows и необходима для монтирования в системе сторонних файловых систем.

Linux

Во многих дистрибутивах Linux все необходимое для использования EncFS встроено по умолчанию, но это не всегда упрощает задачу. Важно использовать самую свежую версию разработки (>= 1.7), в которой был исправлен ряд ошибок. А во многих дистрибутивах, к сожалению, поставляется более старый релиз (чаще всего 1.6). Это, к примеру, касается Ubuntu 10.10, которая установлена у меня на одном из ноутбуков. Большой проблемы здесь нет. Нужно лишь установить новую версию EncFS и для удобства работы с ней еще GUI-утилиту Cryptkeeper:

sudo apt-get install encfs cryptkeeper

После окончания установки мы можем запустить Cryptkeeper через меню «Applications - System Tools - Cryptkeeper» и импортировать зашифрованную директорию:

- В области уведомлений выбираем «Cryptkeeper - Import EncFS folder».

- Далее указываем директорию, где находятся зашифрованные файлы (то есть папку BoxCryptor’а).

- И определяем желаемую точку монтирования, через которую мы сможем обращаться к данным в открытом виде.

После этого в меню Cryptkeeper появится пункт для быстрого подключения тома EncFS: например, «Cryptkeeper > /home/step/Documents/Safe». После ввода пароля в системе появится необходимый нам том с расшифрованными файлами. Можно было обойтись и без всяких GUI-утилит, просто подключив EncFS-том в консоли:

encfs ~/Dropbox/BoxCryptor/ ~/BoxCryptor

Первый параметр указывает на расположение зашифрованного тома, а второй - на точку монтирования файлов в открытом виде.

Mac OS X

Установка EncFS под Mac OS X, пожалуй, сложнее всего реализуется из-за необходимости инсталлировать дополнительные инструменты. Но это все равно не займет много времени, а установленные инструменты все равно еще не раз пригодятся в работе. Главная загвоздка тут в том, что все распространяемые бинарники EncFS для макоси безнадежно устарели, поэтому нам придется все собирать вручную.

Порядок действий здесь такой:

1. Чтобы сразу обзавестись компилятором и другими необходимыми инструментами для сборки EncFS, лучше всего установить пакет разработчика. XCode(developer.apple.com). Идеально подойдет бесплатная 3-я версия.

2. Далее потребуется MacFUSE (code.google.com/p/macfuse), портированная под Mac OS X версия проекта FUSE, который в свою очередь использует EncFS. Просто запускаем загруженный MacFUSE.pkg, и установщик все сделает сам.

ruby -e "$(curl -fsSL https://raw.github.com/gist/323731)"

4. Вот теперь мы можем загрузить исходники EncFS и собрать их у себя на компьютере. Homebrew сделает все за нас, подгрузив все необходимые зависимости (не зря же мы его ставили):

brew install encfs

5. Все - EncFS в системе! Можно зайти в терминал и примонтировать к системе каталог BoxCryptor’а (чаще всего это ~/Dropbox/BoxCryptor) в ту папку, где будут располагаться файлы в открытом виде (скажем, ~/ Dropbox/BoxCryptor):

encfs ~/Dropbox/BoxCryptor ~/BoxCryptor

От работы в консоли избавит отличная GUI-утилита MacFusion (www.macfusionapp.org) с подключенным плагином для поддержки EncFS (thenakedman.wordpress.com/encfs).

Выбираем альтернативу

BoxCryptor и EncFS, в принципе, не единственная разработка, предлагающая дополнительный слой шифрования поверх Dropbox. Аналогичный функционал (с шифрованием по AES-256) предлагает также SecretSync (getsecretsync.com/ss). На официальном сайте проекта сейчас доступны версии для Windows и Linux, а релиз для OS X обещается в самом ближайшем будущем. Правда, написан клиент на Java, а я при всем своем уважении к этому языку программирования, очень не любою реализованные с его помощью десктопные приложения.

Так что можно сказать, что BoxCryptor повезло:). Попробуем теперь посмотреть на проблему с другой стороны. Раз сам сервис не выполняет те обязанности, которые мы от него ожидаем, то может быть его просто поменять на что-то другое? Задача, как ни крути, не уникальна - есть целый ряд проектов, предлагающих синхронизацию файлов между разными компьютерами и устройствами, но со значительно большим упором на безопасность данных.

Один из наиболее нашумевших из них - Wuala (www.wuala.com), который позиционируется создателями как «безопасное онлайнхранилище». Сервис в последнее время агрессивно развивается и предлагает практически все те же самые возможности, что есть у Dropbox’а. Уже сейчас доступны клиенты для Windows, Linux, Mac, а также iPhone и Android.

Для аутентификации Wuala использует стандарт RSA-2048, а для шифрования файлов - AES-128. Безопасность добавляет еще и распределенный подход сервиса к хранению ресурсов. Дело в том, что в основе сервиса лежит технология, снижающая затраты серверов благодаря использованию простаивающих ресурсов. Когда в хранилище добавляется новый файл, он шифруется и разбивается на большое количество фрагментов. Угадай, где размещаются эти фрагменты? В облаке и... компьютерах других пользователей. Да-да, сервис предлагает юзерам программу «торговли» своими мощностями. Все честно: если пользователь поделится частью своего диска с сетью Wuala, он получает дополнительное пространство в облаке (для этого необходимо, чтобы компьютер был включен не менее 4 часов в день).

Таким образом, жесткие диски Wuala-юзеров составляют распределенную сеть, которая используется сервисом для улучшения скорости загрузки файлов, доступности и сокращения своих расходов. Чтобы гарантировать, что данные никогда не будет утеряны, применяются алгоритмы коррекции ошибок и серьезная избыточность. На старте пользователю бесплатно выделяется 1 Гб, но он может прокачать аккаунт за счет реферальной программы, привлекая других людей (так же, как в Dropbox’е), а также «продажи» своего дискового пространства. По правде говоря, полностью перейти на Wuala я пока не решился.

Есть несколько мелочей, которые пока мешают это сделать. В моей папке Dropbox есть несколько общих папок, которые мы активно используем с другими сотрудниками для совместной работы над документами. Это значит, что перейти на Wuala придется всем.

Приложение для мобильного телефона, хотя и предоставляет доступ к файлам в облаке, но пока сильно ограничено в возможностях. А интерфейс для доступа к файлам через браузер реализован через тормозной Java-апплет. Поэтому связка Drobox+BoxCryptor - мой выбор на данный момент. Все работает, все привычно, все безопасно - короче говоря, мне нравится.

Доступ к шифрованным файлам через веб

При использовании BoxCryptor ты уже не сможешь просмотреть защищенные файлы через веб. Точнее говоря, скачать-то их можно, но только в зашифрованном виде. Выручить может Portable-версия BoxCryptor, которая поможет расшифровать загруженные из облака файлы. Правда, если ты не отключил шифрование имен файлов, то найти нужные документы может быть ой как непросто. Имей это в виду. Вообще Portable-версия BoxCryptor предназначена для использования в тех ситуациях, когда у пользователя ограничены права в системе. Она, к слову, отлично ладит с перемещаемой сборкой Dropbox’а - DropboxPortableAHK (dropportable.ho.am).

Хроника фейлов Dropbox

7 апреля - исследователь Дерек Ньютон рассказал в своем блоге (bit.ly/dropbox_fail) некоторые подробности об авторизации Dropbox. Оказалось, всю информацию для аутентификации программа хранит в файле config.db. Он находится в %APPDATA%Dropbox и представляет собой базу данных SQLite.

Среди многих других полей одно из них - host_id - наиболее интересное. Оно определяется клиентом после первой авторизации и не меняется со временем. И вот в чем засада. Его значение никак не привязано к системе. Скопировав config.db на другую машину, злоумышленник легко получает доступ к данным чужого аккаунта. Без уведомления пользователя! Более того, даже если юзер сменит логин и пароль, тоже ничего не изменится - host_id все равно останется валидным. На данный момент идентификатор привязывается к конкретному устройству и может быть отозван через веб-интерфейс.

19 апреля - Dropbox меняет пользовательское соглашение, напрямую заявляя, что при необходимости может расшифровать файлы пользователей и предоставить их для следствия по законам США.

26 апреля - на GitHub’е появляется открытый проект Dropship (github.com/driverdan/dropship), позволяющий быстро получить в своем аккаунте любой файл, который есть в облаке Dropbox. Все, что необходимо, - знать его хэш. С автором - Владимиром ван дер Лааном - тут же связался главный технический директор сервиса и вежливо попросил убрать исходники. Пользователи программы отреагировали созданием многочисленных зеркал проекта на github и на самом Dropbox. В течение короткого времени им также пришла просьба представителя Dropbox о немедленном удалении файлов проекта.

19 июня - в работу сервиса был запущен релиз с серьезной уязвимостью в системе авторизации. В результате любой пользователь мог зайти в чужой аккаунт, не зная пароля. Dropbox оправдывается, что за время, которое ушло на исправления уязвимости, вход осуществляли менее 1% пользователей.

Если у вас появляется необходимость организации шифрованного хранилища для удаленного размещения файлов, вариантов решения этой задачи достаточно. И вот еще один – на наш взгляд, вариант надежный и достаточно удобный.

Архитектура

В рассматриваемом варианте за основу берем систему облачного хранения данных , которая была установлена в OS Debian Linux v7.1 и развернута в виде виртуальной машины под гипервизором Proxmox Virtual Environment v3.1.

Система облачного хранения данных установлена на зашифрованный диск ОС Linux, доступ к данным возможен только по протоколу HTTPS, для авторизации помимо стандартного пароля необходимо ввести также одноразовый пароль (OTP). Регулярно осуществляется резервное копирование. Предусмотрена возможность экстренного отключения и удаления всех данных ownCloud.

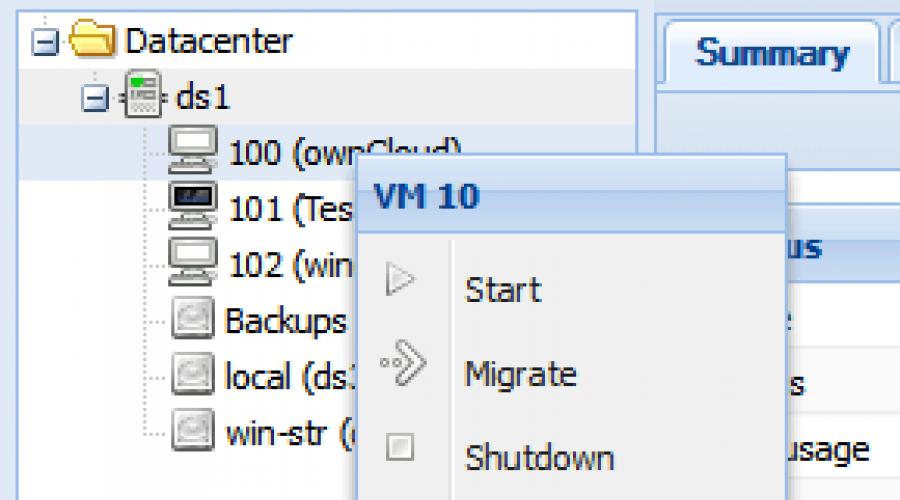

Гипервизор Proxmox Virtual Environment

Гипервизор Proxmox Virtual Environment представляет собой специализированный дистрибутив OS Debian Linux v7.1, удаленный доступ к системе возможен по протоколу SSH на стандартном порту TCP 22. Однако основным рабочим инструментом для управления виртуальными машинами является Web-интерфейс.

Раз в сутки происходит генерирование горячей копии (snapshot) виртуальной машины ownCloud с экспортом ее на серверы NFS, используя стандартные возможности Proxmox VE.

На скриншоте виртуальная машина в Web-интерфейсе имеет идентификатор 100 (ownCloud). Доступ к ее консоли возможен через пункт контекстного меню «Console».

Например, вот так выглядит ввод пароля для шифрованного диска во время загрузки:

Облачное хранилище данных ownCloud

О том, как установить ownCloud, можно узнать из хорошей статьи – там уже перечислены основные возможности и н екоторые плюсы этой платформы. Тем не менее, мнения в нашей команде разделились, и наши админы предлагают более простой способ установки ownCloud для дистрибутива ОС Linux Debian и многих других, нежели предложенный автором статьи. Доступны готовые репозитории: http://software.opensuse.org/download/package?project=isv:ownCloud:community&package=owncloud В этом случае все необходимые зависимости ставятся автоматически, а от вас будет лишь требоваться скорректировать настройки под свою специфику.

Итак, мы развернули ownCloud на базе ОС Debian Linux v7.1 внутри виртуального контейнера. Удаленный доступ к хранилищу возможен по протоколу SSH на стандартном порту TCP 22. Основная работа с ownCloud осуществляется через Web-интерфейс, возможно также подключение через протокол WebDAV и использование клиентов синхронизации (Sync):

Кстати, поскольку доступ к ownCloud осуществляется через HTTPS логи доступа и ошибок ведутся сервером Apache в файлах «/var/log/apache2/access.log

» и «/var/log/apache2/error.log

» соответственно. Также ownCloud имеет свой собственный лог «/var/www/owncloud/data/owncloud.log

«.

Одноразовые пароли OTP

Для усиления безопасности доступ к ownCloud через Web-интерфейс возможен с использованием двухфакторной авторизации: традиционный пароль и одноразовый пароль OTP. Функционал OTP реализуется с помощью внешнего дополнения One Time Password Backend . Встроенной поддержки OTP у ownCloud нет.

Настройка основных параметров OTP осуществляется в разделе «Admin» под административной учетной записью:

На скриншотах – настройки двухфакторной авторизации и одноразовых паролей подобранные для обеспечения совместимости с аппаратными генераторами FEITIAN OTP c200.

Алгоритм: Time-based One Time Password (TOTP)

Количество цифр в пароле: 6

Время жизни пароля: 60 секунд

Чтобы двухфакторная авторизация вступила в действие, необходимо назначить пользователю Token Seed. До этого момента он может заходить в ownCloud, используя только лишь обычный пароль. Поэтому сразу после создания пользователя необходимо перейти в раздел Personal и ввести Token Seed в одноименное поле.

Генерировать Token Seed, используя встроенные возможности модуля OTP ownCloud, не рекомендуется, поскольку в алгоритме его работы наблюдаются проблемы. Формат ввода: Base32 (%32) UPPERCASE. Конвертировать Token Seed в разные форматы можно с помощью утилиты www.darkfader.net/toolbox/convert

Конкретно для этого проекта использовался Token Seed, вшитый в аппаратный Token FEITIAN OTP c200. В общем случае можно использовать любой генератор паролей, а затем приводить его к нужному формату, используя приведенный в тексте конвертер.

Примером такого приложения для ОС Android может служить Google Authenticator: https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2

Проинициализированный Token Seed выглядит следующим образом:

Для отключения OTP достаточно удалить Token Seed из настроек.

Если это невозможно (например, если генератор OTP утерян, поэтому доступа к личному кабинету пользователя нет), то отключение OTP возможно только путем прямой модификации данных в СУДБ MySQL. Для этого необходимо запустить из командной строки клиент MySQL:

# mysql -uowncloud –p

Enter password:

Затем выполнить запрос, аналогичный следующему, изменив значение поля «user» на необходимое:

mysql> delete from owncloud.oc_user_otp where `user` = "test";

Из-за архитектурных ограничений OTP работает только при доступе к ownCloud через Web-интерфейс, но не через WebDAV. Этот недостаток компенсируется тем, что список IP-адресов, которые могут использовать WebDAV, строго ограничен. Отвечают за это директивы «Allow from» в файле настроек сервера Apache «/etc/apache2/conf.d/owncloud.conf». Обратите внимание, что директивы там указываются дважды.

IP-адреса перечисляются через пробел. Необходимо удостовериться в том, что в списке обязательно присутствуют IP обратной петли 127.0.0.1, а также публичный IP сервера самого ownCloud. В противном случае в работе WebDAV возможны сбои. После изменения настроек Apache его необходимо перезапустить:

service apache2 restart

Защита от брутфорса

В свежих версиях ownCloud ведется лог неудачных попыток авторизации: «/var/log/owncloud/auth.log «. Содержимое «/var/log/owncloud/auth.log » контролирует сервис Fail2ban. Если им в течение короткого времени фиксируется 5 или более неудачных попыток авторизации с одного IP-адреса, то этот адрес блокируется фильтром пакетов IPTables на 10 минут. Если после автоматической разблокировки попытки продолжаются, то IP блокируется повторно навсегда. Следить за работой Fail2ban можно в логе «/var/log/fail2ban.log «.

Список IP-адресов, которые не должны блокироваться ни при каких обстоятельствах, задается параметром ignoreip в файле настроек «/etc/fail2ban/jail.conf «. IP перечисляются через пробел.

После изменения настроек Fail2ban его необходимо перезапустить:

service fail2ban restart

В случае необходимости вручную разблокировать какой-либо IP, необходимо выполнить на сервере из CLI команду, аналогичную следующей, скорректировав в ней адрес:

iptables -D fail2ban-Owncloud -s 187.22.109.14/32 -j DROP

К сожалению, разработчики облачных сервисов не особо заботятся о безопасности данных. Даже самые популярные из них (Dropbox, Google Drive) не могут похвастаться "родным" шифрованием. К счастью, уже существуют утилиты, позволяющие обеспечить шифрование в облаке, более того, они работают на стороне клиента, повышая таким образом безопасность файлов во время передачи. Наверное, самый популярный инструмент шифрования данных в облаке – Boxcryptor .

Boxcryptor – это программа для шифрования данных, специально оптимизированная для облачного использования. Она позволяет безопасно передавать и хранить данные в облачных хранилищах. Boxcryptor поддерживает все популярные облачные хранилища: Dropbox, Google Drive, OneDrive и др.

Принцип работы Boxcryptor

Boxcryptor создает виртуальный диск на компьютере, позволяющий локально зашифровывать данные перед их загрузкой на облачное хранилище. При добавлении файла или папки в хранилище их содержимое шифруется "на лету" во время копирования. Boxcryptor использует алгоритмы AES-256 и RSA для надежной защиты информации.

Недостатком такого шифрования есть то, что данные в облаке становятся недоступными при скачивании через браузер. Но разработчики учли это, и добавили возможность отмены шифрования для любых добавляемых в облако файлов, чтобы предоставить другим (не имеющим ключа к Boxcryptor) пользователям доступ к данным. Также присутствует возможность безопасного предоставления доступа через пользовательские ключи.

Тарифные планы

Существует несколько тарифных планов Boxcryptor: Free, Unlimited Personal, Unlimited Business. Более детально с ними можно ознакомиться на сайте разработчика (ссылка в начале статьи). Но функций бесплатной версии для личного использования вполне достаточно.

Поддерживаемые ОС

Boxcryptor поддерживает как десктопные, так и мобильные операционные системы. Существуют версии для Windows, Android, iOS, Mac OS X, Linux.

Использование Boxcryptor

Установка Boxcryptor

Перед установкой программы желательно, чтобы клиент облачного хранилища (Dropbox, Google Drive и т.п.) уже был установлен. В таком случае Boxcryptor автоматически определит и подключит папку с данными в облаке.

Установка Boxcryptor ничем не отличается от установки обычной программы. В процессе установки нужно будет выбрать галочку перезагрузки системы по завершении инсталляции программы, иначе установщик выдаст ошибку.

Также нужно будет разрешить установку драйвера виртуального устройства.

Настройка Boxcryptor

После установки программы и перезагрузки Вы увидите следующее окно.

Boxcryptor позволяет создавать как удаленный так и локальный аккаунт. Во втором случае безопасность будет еще выше, так как ключ не передается по сети, но за его хранение отвечаете только Вы и в случае его утери данные не будут подлежать восстановлению.

Для создания локального аккаунта нужно нажать на троеточие (картинка выше). Затем в поле "Local account" нужно нажать "Setup account".

Ставим галочку, подтверждая таким образом ответственность за хранение файла ключа доступа и нажимаем кнопку "Create key file".

В следующем окне придумываем пароль и ставим галочки о соглашении с условиями использования и политикой конфиденциальности.

Снова соглашаемся с пониманием того, что ответственность за хранения пароля лежит на нас.

В следующем окне будут показаны данные локальной учетной записи. Нажмите кнопку "Next", подтверждая таким образом эти данные.

В следующем окне нужно выбрать тарифный план. Нажмите на "Free", затем на кнопку "Next".

Последнее окно приветствия укажет на успешное создание аккаунта. Нажмите "ОК" и Вы увидите форму входа в локальный аккаунт. Введите придуманный ранее пароль, чтобы войти в него.

Должно появиться руководство использования — "Tutorial" (можете сразу же закрыть его) и окно проводника Windows с уже подключенным облачным хранилищем (Dropbox в моем случае).

В окне проводника кроме логических дисков, еще можно увидеть виртуальный диск, в котором находится папка, ссылающаяся на папку в облачном хранилище.

Чтобы зашифровать файл, кликните по нему правой кнопкой мыши и выберите команду "Boxcryptor > Encrypt".

После шифрования в папке виртуального диска Boxcryptor с файлом можно работать как обычно. Но в каталоге хранилища и на сервере он будет зашифрованный.

Также при попытке добавить файлы в хранилище, будет всплывать запрос на их шифрование.

Если у Вас установлено несколько клиентов облачных хранилищ, управление ими осуществляется в настройках (иконка Boxcryptor’а в трее Windows > Settings) на вкладке "Locations".

Сервисы облачного хранения данных очень популярны благодаря повышенному уровню доступности наших файлов и документов. Но как мы можем усилить их конфиденциальность и безопасность?

1. Используйте настройки облака

Провайдеры облачных хранилищ предлагают отдельные настройки для обеспечения конфиденциальности пользовательских данных. Использование этих конфигураций наверняка улучшит общее состояние безопасности. Первым вашим шагом на пути к защите своих облачных данных должна быть защита самой учетной записи. Для начала, используйте надежный пароль для ваших учетных записей в онлайн-хранилищах. Затем активируйте ‘двухшаговую верификацию’ . Для более широкого понимания, двухшаговая верификация и двухфакторная аутентификация - это способ защиты процессов входа на сервис. Для этого используется мобильный телефон клиента в качестве второго требования для входа на сервис. При этом пользователю необходимо ввести специальный код безопасности вместе со своим именем пользователя и паролем при входе на необходимый веб-сайт. Этот специальный код безопасности предоставляется пользователю путем отсылки СМС на заранее указанный мобильный телефон . Код автоматически генерируется и отсылается при каждой попытке входа . Поэтому, даже если ваши имя пользователя и пароль скомпрометированы, у вас в руках все еще есть мобильный телефон. Таким образом, хакерам не удастся получить доступ к вашему облачному хранилищу, так как у них не будет кода безопасности, который отсылается на ваш мобильный телефон.

Таким же образом, облачные хранилища предлагают несколько параметров для обмена файлами . Используйте эти параметры перед тем, как разделять файлы с другими. Например, вы можете сделать файл общедоступным, а это значит, что доступ к такому файлу имеет каждый. Существуют также и другие параметры ограничения этого разрешения . Вы можете задать параметры доступа таким образом, что только тот человек может получить доступ к файлу, у которого есть ссылка на файл вместе с разрешением на чтение. Некоторые сервисы предлагают защитить файлы на облаке паролями таким образом, чтобы тем, кто хочет получить доступ к файлам, необходимо было ввести пароль. Узнайте больше о настройках своей учетной записи , чтобы затем умело использовать такие инструменты для защиты конфиденциальности и улучшения параметров безопасности.

2. Шифруйте файлы локально

В интернете существует огромное количество инструментов для шифрования . Выбирайте только надежные приложения, чтобы зашифровать свои файлы локально перед тем, как отправить их на облако. Это значит, что ключ шифрования/дешифровки облачных файлов будет находиться исключительно у вас. Поэтому, если вдруг третьему лицу достанутся ваши файлы, то оно не сможет их просмотреть, так как ключ дешифровки находится только у вас. Вот некоторые из таких инструментов для шифрования: AES Crypt , MEO Encryption Software и т. д.

Лично я воспользовался программным обеспечением для шифрования AES Crypt на своем ПК с Windows. Программа очень проста в использовании и работает довольно быстро. AES Crypt поддерживает 256-разрядное шифрование . Бесплатная программа доступна по этой официальной ссылке . Загрузка этой небольшой программы занимает несколько секунд. С сайта вы получите Zip-архив. После извлечения архива, вы найдете папку ‘AesCrypt’, в которой содержится установщик программного обеспечения. После установки программы AES Crypt, вы увидите специальный параметр в контекстном меню , с помощью которого вы можете быстро воспользоваться приложением.

В операционной системе Windows ярлыки AES Crypt на рабочем столе и в меню пуск отсутствуют. Вам необходимо пользоваться инструментом непосредственно из контекстного меню, либо воспользоваться командной строкой. Как пользоваться последней описано на веб-сайте приложения.

Приложение может шифровать только сжатые/архивированные папки. Это требование не касается единичных файлов. Чтобы зашифровать файл, нажмите правой кнопкой мыши на файле и выберите параметр ‘AES Crypt’ из контекстного меню. Предоставьте пароль дешифровки и нажмите на кнопку ‘OK’.

Процесс шифрования запускается мгновенно. Примите во внимание тот факт, что вы должны помнить пароль дешифровки , чтобы дешифровать/разблокировать файл. Если вы забудете пароль, вы не сможете получить доступ к такому файлу.

Если вы хотите дешифровать свой файл, щелкните дважды по нему (или нажмите на правую кнопку мыши и из контекстного меню выберите опцию ‘AES Decrypt’).

После этого появится миниатюрное окно, содержащее поле для ввода пароля.

В это поле необходимо ввести пароль именно для этого файла, а затем нажать на кнопку ‘OK’. Таким образом вы дешифруете свой файл и сможете его открыть.

3. Используйте специальные инструменты для шифрования облачных данных

Существуют выделенные и специальные инструменты для шифрования данных, хранящихся на таких облачных сервисах, как Google Drive, OneDrive, Dropbox и т. д. Сторонние приложения позволяют шифровать файлы локально , то есть до того, как они будут синхронизированы с облачным хранилищем. Это сэкономит вам время на шифрование и загрузку на облако каждого файла отдельно. Вот некоторые из таких инструментов: Boxcryptor , Cloudfogger , и т. д. Эти инструменты, например, ‘Boxcryptor’, создадут специальную папку на вашем компьютере, которая будет подсоединена к локальной папке облачного хранилища (например, Dropbox) на одном и том же устройстве. Таким образом, если вы, к примеру, используете Boxcryptor для Dropbox, вам просто необходимо перенести файлы в папку Boxcryptor. Приложение шифрует файлы и отправляет их в папку Dropbox для дальнейшей синхронизации с сервером. В конечном счете зашифрованные файлы оказываются на Dropbox. Если какой-либо из этих файлов нуждается в редактировании, сделайте это в папке Boxcryptor. В этом случае отредактированный файл будет синхронизирован автоматически . Вот и все!

Надеюсь, что эта статься помогла вам улучшить конфиденциальность и безопасность ваших облачных данных. Оставайтесь с нами, и вы получите еще больше интересных и продвинутых советов. Благодарю за внимание.

Программа CloudFogger.

Спасение утопающих - дело рук самих утопающих (народная мудрость).

Вы, наверное, уже знаете, что скоро вступает в силу закон, который обязывает все интернет-компании, в том числе и те, что предоставляют услуги по облачному хранению файлов, хранить личные данные пользователей (в нашем конкретном случае - это файлы) на серверах, которые расположены на территории РФ. Мотивировка, как всегда благая. Якобы, все зарубежные сервисы обязаны предоставлять данные американским спецслужбам, и типа, нехорошо, что Агентство национальной безопасности (АНБ) владеет всеми данными о пользователях из России. Даже если они и предоставляют такие данные (в чём я очень сомневаюсь), то обычному пользователю это должно быть «фиолетово», ведь он находится под юрисдикцией Российской федерации, а не «пиндосской» (Пиндосский

- штатовский, американский)

и бояться НАШЕМУ пользователю нужно, наоборот, тех, кто может ему что-то «предьявить» (за хранимые им данные) в НАШЕЙ стране. Логика принятия данного закона становиться понятна, когда открываешь второй, недавно принятый закон под номером 97. Теперь в рамках исполнения закона № 97 «О внесении изменений в Федеральный закон «Об информации, информационных технологиях и о защите информации» все интернет-компании (в том числе и облачные файлохранилища) обязаны предоставлять правоохранительным органам данные о пользователях и доступ к хранимым ими файлам. Круг замкнулся. Мы под колпаком.

Если бы была гарантия того, что наши данные не попадут в широкий доступ, ну и фиг с ним, пусть «имеют» (в смысле доступ), но помятуя о том, что у нас в стране, всё продаётся и покупается… (вспомните про продаваемые на «горбушке» и «савке» (радиорынок "Савёловский") базы данных ГИБДД или сотовых операторов), становиться как-то не по себе. Вполне возможно, что скоро в Интернете появиться «чёрный» рынок, на котором можно будет за определённую сумму «заказать» информацию о любом человеке (в том числе информацию о том, что он хранит в своём облачном файлохранилище). Это одна сторона проблемы. Вторая сторона проблемы, даже более реальная. У всех на слуху недавние скандалы с размещением в сети интимных фотографий знаменитостей, которые они хранили в облачном хранилище iCloud.

Фотографии были украдены одним из хакеров. Кстати, от заказчиков он получил за это смехотворную сумму, ему заплатили всего 120 долларов. Сумма, вполне подъёмная и для нашей страны…

Надеюсь, я Вас убедил, что пора задуматься о том, как защитить свои данные (хранимые в «облаках») от посторонних. Самым эффективным способом, на мой взгляд, является шифрование файлов.

Ведь, если посторонний даже и откроет/взломает Ваше файловое хранилище, то открыть/скачать зашифрованные файлы (фото, документы, видео и так далее) он не сможет!

Зашифровать файлы на «облаках» можно специальными программами. Рекомендую одну из лучших - это бесплатная программа под названием CloudFogger. Она обеспечивает Вам полную конфиденциальность за счёт 256-битного AES (Advanced Encryption Standard) шифрования файлов, которые Вы храните в своём облачном хранилище. В программе Cloudfogger используется прозрачное шифрование, что делает ежедневное использование файлов в папке синхронизации расположенной на компьютере, беспроблемным, Вы по-прежнему будете иметь лёгкий доступ к вашим файлам, и в то же время все файлы надежно шифруются, когда они загружаются Вами в «облако». Немаловажно то, что программа очень простая в использовании, а также то, что существуют приложения для всех популярных операционных систем (Windows, Mac OS X, Android и iOS). Давайте перейдём к практике.

Установка и использование программы CloudFogger.

Заходим на сайт разработчиков программы CloudFogger по ссылке и скачиваем установочный файл. Сайт англоязычный. Рекомендую заходить через браузер Google Chrome. У этого браузера есть функция автоматического перевода.

Запускаем Установку программы CloudFogger.

Установка несложная (смотри ниже).

Программа CloudFogger установлена. Запускаем её в работу.

При первом запуске нужно пройти несложный процесс регистрации.

Заполняем форму и придумываем пароль (password) для доступа к программе, как показано ниже.

На указанный при регистрации почтовый ящик будет получено письмо в котором будет ссылка подтверждения. Переходим по ней и подтверждаем регистрацию.

Подробно, как пользоваться этой программой узнаете, посетив раздел «База знаний» по ссылке . Повторюсь, сайт англоязычный. Заходите через браузер Google Chrome. У этого браузера есть функция автоматического перевода.

Но продолжим разбираться с настройками.

На этом этапе, можно добавить в программу папку синхронизации с Вашим облачным хранилищем (или несколько, если оно у Вас не одно). Это позволит Вам автоматически шифровать все файлы.

Если Вы используете своё облачное файлохранилище совместно с кем-то, то можете открыть им доступ к Вашим файлам. Для этого добавьте адрес почтового ящика в окне программы на данном этапе её настройки.

В принципе, это можно сделать и позже.

Программа установлена и настроена. Готова к работе.

Теперь, на добавленных Вами в программу облачных хранилищах файлов, все файлы будут зашифрованы. И никто, даже открыв или взломав Ваше «облако» не сможет до них добраться!

Кстати, вовсе не обязательно шифровать все данные. Можно вручную, только определённые файлы. Например, Ваши интимные фотографии. В этом случае при настройках программы пропускаем пункт с добавлением в программу облачных файловых хранилищ.

Вручную шифровать файлы просто. Открываем папку синхронизации с облаком. Находим файл или папку, которые нужно зашифровать. Кликаем по файлу или папке правой кнопкой мыши и в контекстном меню выбираем пункт «CloudFogger». Далее «Fogg faile(s)».

Файл/папка будут зашифрованы как в «облаке», так и папке синхронизации.

Повторюсь, в папке синхронизации Вы будете иметь простой и комфортный доступ к зашифрованным файлам. Их расшифровка производиться на-лету.

На официальном сайте разработчиков программы скачайте и установите приложения для доступа к зашифрованным файлам с других Ваших устройств, подключённых к облачному хранилищу, например, установите приложение CloudFogger на своём планшете или смартфоне.