Skydda servern från extern hackning genom Mikrotik. Mikrotik: Användbara installationstips

Läs också

Brute force är när någon försöker, ibland länge och hårt, att gissa vårt lösenord till vad som helst med brute force. På Linux används fail2ban framgångsrikt för att skydda mot detta. Det finns inget sådant nöje i Mikrotik, så vi kommer att ha nöjet att skapa skydd mot brutforce med våra egna händer.

Den fullständiga listan över kommandon, som du förmodligen såg i den officiella wikin (http://wiki.mikrotik.com/wiki/Bruteforce_login_prevention):

add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop comment="drop ssh brute forces" disabled=no

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=10d comment=" "inaktiverad=nej

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 address-list-timeout=1m comment=" "inaktiverad=nej

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m comment=" "inaktiverad=nej

add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m comment="" disabled=no

Och det finns många ställen på nätet där denna uppsättning finns. Jag ska bara förklara lite vad det gör.

Tanken är denna: vi ger tre legitima försök inom kort tid att ansluta via ssh (22/tcp, om du har en annan port, lägg din egen). På det fjärde försöket - förbud i 10 dagar. Vi har rätten. Så, steg för steg.

1. När en ny anslutning upprättas (connection-state=new) med port 22/tcp, kommer vi ihåg käll-ip:n och lägger den i "ssh_stage1"-listan i 1 minut:

add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m comment="" disabled=no

2. Om denna "någon" (och vi kom ihåg honom i "ssh_stage1") under denna minut vill upprätta en ny anslutning med 22/tcp igen, kommer vi att lägga till honom i "ssh_stage2"-listan, och även under 1 minut:

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m comment=" "inaktiverad=nej

3. Om den här "någon" (nu i "ssh_stage2") under denna minut vill ansluta till 22/tcp igen, lägger vi till honom i "ssh_stage3"-listan (ja, du gissade rätt, igen i 1 minut):

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 address-list-timeout=1m comment=" "inaktiverad=nej

4. Om det är envis, ja, vi kommer att lägga till det på vår "svarta lista" "ssh_blacklist" i 10 dagar, eftersom det inte är bra.

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=10d comment=" "inaktiverad=nej

5. Och med detta kommando kommer vi att förbjuda alla från "ssh_blacklist"-listan utan en skugga av tvivel (observera att regeln är inaktiv som standard):

add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop comment="drop ssh brute forces" disabled=yes

I verkligheten, när jag gjorde ett sådant schema och försökte ansluta från Linux-konsoler till den externa ip:en på min mikrotik, redan vid det andra försöket (och inte på 3 eller 4) hamnade ip:n för "inkräktaren" i listan " ssh_blacklist ". Jag använder inte ssh till Mikrotik, så i mitt fall är det inte dödligt, men om du verkligen ansluter så på distans, då till en början kan det vara en bra idé att inte aktivera regeln (inaktiverad=ja) som ansvarar för förbudet. Låt dem komma med på listan, inga frågor. Uppskatta i praktiken hur många gånger du behöver ansluta i rad innan du kommer in på förbudslistan. Efter kontrollerna, aktivera förbudsregeln på listan " ssh_blacklist "! Jag är ledsen att kommandona är långa, men tolken äter upp snedstrecket, så det är på en rad.

Mikrotik - router, router, accesspunkt.

Hur ställer jag in Mikrotik? Hur skyddar man Mikrotik från fiendens intrång utifrån?

Initial installation av Mikrotik - router (router). Mikrotik initialskydd.

För att skydda Mikrotik-routern måste du:

1. Ändra administratörslösenordet.

2. Inaktivera onödiga tjänster som inte gjorts anspråk på.

3. Aktivera NAT

4. Konfigurera brandvägg - organisera filtrering och skicka paket.

P.S. efter kommandoinställningen, R, - kommer routern att radera alla inställningar, men inte lösenord, du kan ansluta till den via WinBox via IP - 192.168.88.1

Inställning från konsolen:

användarnamn är admin, lösenordet är tomt.

Om du glömmer ditt lösenord är det bara en fullständig återställning som räddar dig - att installera om routern!

Ändra lösenord:

>användare redigera administratörslösenord

Redaktören öppnas, skriv in nytt lösenord. För att spara och avsluta, tryck på Ctrl + o (kontroll och samtidigt bokstaven o)

Du kan lägga till en ny användare, ifall:

>använd add name=mkt lösenord=12345 group=full

Låt oss se vilka gränssnitt det finns:

>gränssnittsutskrift

0 X ;;; GLÅMIG

eter1 eter 1500 1600 1600

1 X;;; LAN

eter2 eter 1500 1600 1600

Aktivera nödvändiga:

>gränssnittsaktivering 0

>gränssnittsaktivering 1

>gränssnittsutskrift

Flaggor: D - dynamisk, X - inaktiverad, R - löpande, S - slav

# NAMN TYP MTU L2MTU MAX-L2MTU

O R;;; GLÅMIG

eter1 eter 1500 1600 1600

IR;;; LAN

eter2 eter 1500 1600 1600

Vi ser IP:

> ip-adress utskrift

Ta till exempel följande parametrar:

Leverantör (Internet) - 195.196.10.50

GW (gateway) - 195.196.10.49

DNS-server - 195.196.11.10, 195.196.12.10

Lokalt nätverk (internt) - 192.168.18.0/24

Lägg till leverantörs ip:

>ip-adress lägg till adress=195.196.10.10/30 interface=ether1

Lägg till språk:

>ip-adress lägg till adress=192.168.18.0/24 interface=ether2

Låt oss se vad som hände:

> ip-adress utskrift

Lägg till en Provo Gateway:

> ip route add gateway=195.196.10.49

Vi kollar:

> IP-ruttutskrift

Lägg till Internetleverantörens DNS:

> ip dns set servers=195.196.11.10,195.196.12,10 allow-remote-request=yes

Aktivera NAT (maskerad):

> ip-brandvägg nat add chain=srcnat action=maskerad ut-gränssnitt=eter1

Efter dessa inställningar kommer det interna nätverket att ha internet.

Konfigurera brandvägg, dvs. det är nödvändigt att organisera paketfiltrering (indatakedjor), och naturligtvis, så att ditt nätverk efter skyddet kan fungera - organisera passagen av paket - är dessa framåtkedjor:

P.S Gå först igenom WinBox - IP -> Brandvägg -> Serviceport - stäng av allt Inaktivera, lämna det du behöver, nämligen i vårt fall pptp (VPN-server), och om du vill använda den inbyggda FTP - ftp

Lägga till regler:

ip-brandväggsfilter add chain=input connection-state=ogiltig action=drop comment="Släpp ogiltiga anslutningar"

ip-brandväggsfilter add chain=input connection-state=etablerad action=acceptera kommentar="Tillåt etablerade anslutningar"

ip-brandväggsfilter add chain=input protocol=udp action=acceptera kommentar="Tillåt UDP"

ip-brandväggsfilter add chain=indataprotokoll=icmp action=acceptera kommentar="Tillåt ICMP"

ip-brandväggsfilter add chain=input src-address=192.168.0.0/24 action=accept comment="Tillåt åtkomst från lokalt nätverk"

De följande två reglerna - om du vill ställa in åtkomst genom din Mikrotik, till din internt nätverköver VPN (pptp-server)

Den första öppnar port 1723, den andra tillåter protokoll 47(GRE).

ip-brandväggsfilter add chain=input action=acceptera protokoll=tcp dst-port=1723 comment="Tillåt åtkomst till VPN"

ip-brandväggsfilter add chain=input action=accept protocol=gre comment="Om du har en VPN (pptp-server)"

Följande regel låter dig ansluta till din Mikrotik via WinBox (standardport 8291)

P.S Naturligtvis måste du konfigurera "IP-tjänstlistan" IP -> Tjänster -> IP-tjänstlista, klicka på winbox-raden, fönstret för dataredigering öppnas -> ändra IP-adressen till den från vilken du ska ansluta, samma sak måste göras med SSH och WWW, inaktivera alla andra tjänster - inaktivera. (ip_address_allow är din IP)

ip-brandväggsfilter add chain=input action=acceptera protokoll=tcp src-address=ip_address_allow dst-port=8291 comment="Tillåt åtkomst över WinBox"

ip-brandväggsfilter add chain=input action=acceptera protokoll=tcp src-address=ip_address_allow dst-port=22 comment="Tillåt åtkomst över SSH"

ip-brandväggsfilter add chain=input action=acceptera protokoll=tcp src-address=ip_address_allow dst-port=80 comment="Tillåt åtkomst över WWW"

Om du vill använda inbyggd FTP:

ip-brandväggsfilter add chain=input action=acceptera protokoll=tcp src-address=ip_address_allow dst-port=21 comment="Tillåt åtkomst till FTP"

Vi skär allt annat:

ip-brandväggsfilter add chain=input action=drop comment="Släpp avvisa alla andra"

För att säkra ditt nätverk måste du inspektera all trafik som passerar igenom

router och blockera oönskade.

ip-brandväggsfilter add chain=forward protocol=tcp connection-state=ogiltig action=släpp kommentar="Släpp ogiltiga anslutningar"

ip-brandväggsfilter add chain=forward connection-state=etablerad action=acceptera kommentar="Tillåt redan etablerade anslutningar"

ip-brandväggsfilter add chain=forward connection-state=related action=accept comment="Tillåt relaterade anslutningar"

I alla fall tillåter vi passagen av GRE-protokollet:

ip-brandväggsfilter add chain=forward protocol=gre action=accept comment="Tillåt GRE"

om du har VPN-server, för att starta RDP (remote desktop) tillåt passage till port 3389.

ip brandväggsfilter add chain=forward protocol=tcp dst-port=3389 action=accept comment="Tillåt 3389"

Vi blockerar IP-adresser för interna nätverk.

ip-brandväggsfilter add chain=vidarebefordra src-adress=0.0.0.0/8 action=släpp

ip-brandväggsfilter add chain=vidarebefordra dst-adress=0.0.0.0/8 action=släpp

ip-brandväggsfilter add chain=vidarebefordra src-adress=127.0.0.0/8 action=släpp

ip-brandväggsfilter add chain=vidarebefordra dst-adress=127.0.0.0/8 action=släpp

ip-brandväggsfilter add chain=vidarebefordra src-adress=224.0.0.0/3 action=släpp

ip-brandväggsfilter add chain=vidarebefordra dst-adress=224.0.0.0/3 action=släpp

Eller:

ip-brandväggsfilter add chain forward protocol=udp action=accept comment="Tillåt UDP"

ip-brandväggsfilter add chain forward protocol=icmp action=accept comment="Tillåt ICMP-ping"

Eller:

För icmp-, udp- och tcp-trafik kommer vi att skapa kedjor där vi släpper oönskade paket:

Skapa en övergång till nya kedjor

ip-brandväggsfilter add chain=forward protocol=tcp action=jump jump-target=tcp

ip-brandväggsfilter add chain=forward protocol=udp action=jump jump-target=udp

ip-brandväggsfilter add chain=forward protocol=icmp action=jump jump-target=icmp

Låt oss skapa tcp-regler för tcp-kedjan och neka några portar:

ip brandväggsfilter add chain=tcp protocol=tcp dst-port=69 action=drop comment="Neka TFTP"

ip brandväggsfilter add chain=tcp protocol=tcp dst-port=111 action=drop comment="Neja RPC portmapper"

ip-brandväggsfilter add chain=tcp protocol=tcp dst-port=135 action=drop comment="Neja RPC-portmapper"

ip brandväggsfilter add chain=tcp protocol=tcp dst-port=137-139 action=drop comment="Neka NBT"

ip brandväggsfilter add chain=tcp protocol=tcp dst-port=445 action=drop comment="Neja Cifs"

ip brandväggsfilter add chain=tcp protocol=tcp dst-port=2049 action=drop comment="Neka NFS"

ip brandväggsfilter add chain=tcp protocol=tcp dst-port=12345-12346 action=drop comment="Neka NetBus"

ip brandväggsfilter add chain=tcp protocol=tcp dst-port=20034 action=drop comment="Neka NetBus"

ip-brandväggsfilter add chain=tcp protocol=tcp dst-port=3133 action=drop comment="Deny BackOriffice"

ip brandväggsfilter add chain=tcp protocol=tcp dst-port=67-68 action=drop comment="Neka DHCP"

Neka UDP-portar för UDP-kedjan:

ip-brandväggsfilter add chain=udp-protokoll=udp dst-port=69 action=drop comment="Neka TFTP"

ip brandväggsfilter add chain=udp protocol=udp dst-port=111 action=drop comment="Neka PRC portmapper"

ip brandväggsfilter add chain=udp protocol=udp dst-port=135 action=drop comment="Neka PRC portmapper"

ip-brandväggsfilter add chain=udp-protokoll=udp dst-port=137-139 action=drop comment="Neka NBT"

ip-brandväggsfilter add chain=udp-protokoll=udp dst-port=2049 action=släpp kommentar="Neka NFS"

ip-brandväggsfilter add chain=udp-protokoll=udp dst-port=3133 action=drop comment="Deny BackOriffice"

Tillåt endast nödvändiga icmp-koder för icmp-kedjan:

ip-brandväggsfilter add chain=icmp protocol=icmp icmp-options=0:0 action=acceptera kommentar="Släpp ogiltiga anslutningar"

ip-brandväggsfilter add chain=icmp protocol=icmp icmp-options=3:0 action=acceptera kommentar="Dllow etablerade anslutningar"

ip-brandväggsfilter add chain=icmp protocol=icmp icmp-options=3:1 action=acceptera kommentar="Tillåt redan etablerade anslutningar"

ip-brandväggsfilter add chain=icmp-protokoll=icmp icmp-options=4:0 action=acceptera kommentar="Tillåt källsläckning"

ip-brandväggsfilter add chain=icmp protocol=icmp icmp-options=8:0 action=acceptera kommentar="Tillåt ekoförfrågan"

ip-brandväggsfilter add chain=icmp protocol=icmp icmp-options=11:0 action=acceptera kommentar="Tillåt tiden överskrida"

ip-brandväggsfilter add chain=icmp protocol=icmp icmp-options=12:0 action=acceptera kommentar="Tillåt parameter dålig"

ip-brandväggsfilter add chain=icmp action=drop comment="neka alla andra typer"

Routers från tillverkaren Mikrotik blir allt populärare på grund av deras attraktiva pris och rika funktionalitet. Kanske är Mikrotik ledande inom SOHO-segmentet. Idag vill vi prata om användbara alternativ inställningar som hjälper till att stärka motståndet mot externa attacker och säkerställa stabil drift för ditt kontor Mikrotik.

Mikrotik skydd

1. Ändra administratörsinloggning och lösenord

Låt oss börja med det primära skyddet för vår router – att skapa ett hackbeständigt inloggnings- och administratörslösenord. Som standard använder Mikrotik en inloggning administration och ett tomt lösenord. Låt oss fixa det: anslut via Winbox till vår router och gå till konfigurationssektionen Systemet → Användare. Vi ser användaren administration, som är konfigurerad som standard:

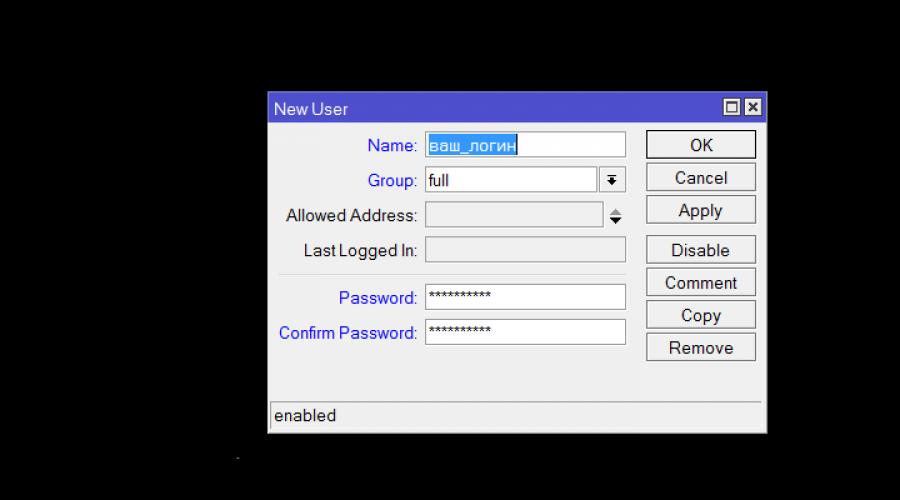

Låt oss lägga till en ny användare som kommer att ha mer strikta hackningsdetaljer (inloggning/lösenord). För att göra detta, klicka på "+"-ikonen i det övre vänstra hörnet:

Observera att du måste välja i fältet Grupp full för att ge användaren administrativ behörighet. När inställningarna är gjorda, radera användaren administration och från och med nu använder vi bara den nya användaren för att ansluta till administrationsgränssnittet.

2. Serviceportar

I Mikrotik-routern är vissa tjänster "skyddade", vars portar är tillgängliga för åtkomst från det offentliga Internet. Potentiellt är detta en sårbarhet för din nätverkskrets. Därför föreslår vi att du går till inställningssektionen IP → Tjänster:

Om du använder åtkomst till Mikrotik endast via Winbox, föreslår vi att du inaktiverar alla tjänster, förutom winbox Och ssh(för säkerhets skull, lämna ssh), nämligen:

- api-ssl

- www-ssl

För att inaktivera, klicka på det röda "x". Sedan vi lämnade SSHåtkomst till servern, låt oss "säkra" den genom att ändra porten från 22 till 6022. För att göra detta, dubbelklicka på SSH-tjänstporten och ange inställningen i fönstret som öppnas:

Klick tillämpa Och OK.

3. Skydd mot brute force (brute force)

På den officiella webbplatsen för Mikrotik finns det rekommendationer om hur du skyddar din router från brute force-lösenord för FTP- och SSH-åtkomst. I det föregående steget stängde vi FTP-åtkomst, så om du strikt följer denna instruktion, använd endast koden för att skydda mot SSH-attacker. Annars kopierar du båda. Så öppna routerhanteringsterminalen. För att göra detta, klicka i den högra navigeringsmenyn Ny terminal. Kopiera sekventiellt följande kod till routerkonsolen:

/ip-brandväggsfilter #Blockera FTP-attacker add chain=input protocol=tcp dst-port=21 src-address-list=ftp_blacklist action=drop \ comment="drop ftp brute forces" add chain=output action=acceptera protokoll=tcp-innehåll ="530 Felaktig inloggning" dst-limit=1/1m,9,dst-adress/1m add chain=output action=add-dst-to-address-list protocol=tcp content="530 Felaktig inloggning" \ adresslista =ftp_blacklist address-list-timeout=3h #Blockera SSH-attacker add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop \ comment="drop ssh brute forces" disabled=ingen lägg till kedja= input protocol=tcp dst-port=22 connection-state=new \ src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist \ address-list-timeout=10d kommentar= "" disabled=ingen lägg till kedja=indataprotokoll=tcp dst-port=22 anslutningstillstånd=ny \ src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 \ adresslista -timeout =1m comment="" disabled=no add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 \ action=add-src-to-address-list address-list =ssh_stage2 address-list-timeout=1m comment="" disabled=ingen lägg till kedja=indataprotokoll=tcp dst-port=22 connection-state=new action=add-src-to-address-list \ address-list=ssh_stage1 address- list-timeout=1m comment="" disabled=no

Säkerhetskopierar konfigurationen

I händelse av fel eller olycka med routern måste du ha dess konfiguration till hands för snabb återställning. Det är extremt enkelt att göra det: öppna terminalen genom att klicka i navigeringsmenyn Ny terminal och skriv in följande kommando:

Exportera file=backup2020-02-10_01:01:07

Filen hittar du genom att klicka i navigeringsmenyn på sektionen Filer. Ladda ner den till din PC genom att klicka Högerklicka musen och välja Ladda ner

Blockering av webbplatsåtkomst

Anställda ska arbeta under kontorstid. Låt oss därför blockera åtkomsten till underhållningsresurser som Youtube, Facebook och Vkontakte. För att göra detta, gå till avsnittet IP → brandvägg. Klicka på fliken Lager 7-protokoll och klicka sedan på "+"-ikonen i det övre vänstra hörnet:

Vi ger ett namn till vår regel som kommer att fungera på den 7:e nivån av OSI-modellen, och i Regexp-sektionen lägger vi till:

^.+(youtube.com|facebook.com|vk.com).*$

Klick OK och gå till tab Filterregler och klicka på "+"-ikonen:

I avsnittet Kedja väljer du Forward. Gå till fliken i samma fönster Avancerad och i fältet Layer 7 Protocol väljer du blockeringsregeln vi skapade:

Gå till flik Handling, och där väljer vi Action = Drop:

När du är klar med inställningarna trycker du på tillämpa Och OK.

Är den här artikeln till hjälp för dig?

Snälla, berätta varför?

Vi beklagar att artikeln inte var användbar för dig: (Snälla, om det inte är svårt, ange av vilken anledning? Vi kommer att vara mycket tacksamma för ett detaljerat svar. Tack för att du hjälper oss att bli bättre!

Du ska dock inte tro att det bara är Mikrotik som har säkerhetsproblem, det råkar de också Ubiquiti för att inte tala om märken som TP länk etc. Det är en helt annan sak att inte alla sårbarheter är offentliga och inte alla företag åtgärdar problem snabbt.

RouterOS 6.35.8 – Denial Of Service

En sårbarhet i nätverksstacken av MikroTik version 6.38.5 släppt 2017-03-09 kan tillåta en oautentiserad fjärrangripare att tömma all tillgänglig CPU via en flod av TCP RST-paket, vilket förhindrar den drabbade routern från att acceptera nya TCP-anslutningar.

Om du vill lära dig hur du konfigurerar MikroTik, föreslår vi att du går igenom. Mer detaljerad information Du hittar den i slutet av detta inlägg.

Kärnan i sårbarheten i ROS 6.38.5 är möjligheten att fjärrstarta routern med TCP RST-paket (flood), vilket leder till en belastning av CPU-resurser på upp till 100 % och gör det omöjligt att fortsätta ta emot paket, vilket orsakar ett avslag of service - Denial Of Service (DoS).

> systemresursövervakare cpu-använd: 100 % cpu-använd-per-cpu: 100 % ledigt minne: 8480KiB

Attacken görs på port 8291, som används av Winbox. Dessutom är själva utnyttjandet tillgängligt för allmänheten, situationen förvärras av det faktum att dess genomförande inte kräver autentisering, dvs. vet även logga in.

Skyddsmetoder

Som en tillfällig åtgärd kan du ändra Winbox-porten från 8291 till en icke-standard. Du kan göra detta i avsnittet i avsnittet IP - Tjänster. nackdel den här metodenär att det inte gör något för att skydda mot portskanningar. Förresten, i Mikrotik i grunden Brandväggsregler det finns inget portskanningsskydd alls. Om du får avancerad användare, kommer det inte att stoppa det på något sätt om du byter port.

Det mest effektiva skyddet är att använda brandväggsregler, genom att begränsa åtkomsten till Winbox-porten endast för administratörens IP. Du kan göra detta med regeln:

ip-brandväggsfilter add chain=input action=acceptera protokoll=tcp src-address=ADMIN_IP dst-port=8291 comment=Allow_Winbox

Där ADMIN_IP måste ersättas med din IP. Samtidigt, glöm inte att neka åtkomst till Winbox för alla andra IP-adresser.

För användare som använder Mikrotik-routrar för hemändamål finns det inget att oroa sig för, eftersom de grundläggande brandväggsreglerna förbjuder åtkomst till Winbox från WAN (Internet). Men för de stora företagsnätverk eller leverantörer, är problemet mycket allvarligare, eftersom skadedjurens handlingar kan leda till nätverksfel.

Tills sårbarheten är åtgärdad återstår inget annat än att vänta på releasen av en uppdatering för RouterOS.

Uppdaterad av status 2014-04-04

Det officiella mikrotik-forumet fortsätter att diskutera denna sårbarhet.

Användaren un1x0d körde ett exploateringstest på RB751, hEX lite och CHR (8x Xeon), som ett resultat av att alla tre enheterna laddades upp till 100 %, vilket ledde till att alla nätverkstjänster misslyckades. Dessutom, som un1x0d noterade, beror sårbarheten inte på porten och fungerar med andra portar.

Användaren McSlash testade sårbarheten på RB951, RB2011, hAp Lite och CCR1036 - i alla fall fungerade utnyttjandet. Inga brandväggsregler hjälper. Mikrotik-supporten erkänner ännu inte faktumet av sårbarheten. Vi fortsätter att följa utvecklingen.

Videokurs "Ställa in MikroTik-utrustning" (analog av MTCNA)

Lär dig arbeta med MikroTik? Jag rekommenderar videokursen "". Kursen behandlar alla ämnen från tjänstemannen läroplan MTCNA och massor av extra grejer. Kursen kombinerar den teoretiska delen och praktiken - att konfigurera routern enligt referensvillkoren. Konsultationer om kursuppgifter genomförs av dess författare Dmitry Skoromnov. Lämplig för den första bekantskapen med MikroTik-utrustning, och för att systematisera kunskap för erfarna proffs.