Шпионская программа для детей. Как обнаружить шпионское по на своем компьютере

Читайте также

Программа-шпион (spyware) – это тип вредоносного программного обеспечения (ПО), которое выполняет определенные действия без ведома пользователя, например, показывает рекламу, собирает конфиденциальную информацию или вносит изменения в настройки устройства. Если скорость интернет-соединения упала, браузер стал медленно работать или имеют место другие необычные явления, возможно, компьютер заражен шпионским ПО.

Шаги

Обнаружение и удаление программ-шпионов на Android-устройстве

- Зачастую программы-шпионы генерируют сообщения с беспорядочным набором символов или с просьбой ввести определенный код.

-

Проверьте, как приложения расходуют интернет-трафик. Откройте приложение «Настройки» и нажмите «Контроль трафика». Прокрутите экран вниз и просмотрите, какой трафик расходуется тем или иным приложением. Как правило, программы-шпионы расходуют большой объем трафика.

Создайте резервную копию данных. Подключите смартфон к компьютеру с помощью USB-кабеля, а затем перетащите на жесткий диск важные файлы (например, фотографии или контакты).

- Так как мобильное устройство и компьютер работают под управлением разных операционных систем, компьютер заражен не будет.

-

Откройте приложение «Настройки» и нажмите «Восстановление и сброс». Откроется экран с несколькими опциями, включая опцию возврата к заводским настройкам устройства.

Нажмите «Возврат к заводским настройкам». Эта опция находится в нижней части экрана «Восстановление и сброс».

Нажмите «Сброс настроек». Смартфон автоматически перезагрузится, а пользовательские данные и приложения, включая программы-шпионы, будут удалены.

- Имейте в виду, что возврат к заводским настройкам приведет к удалению всех пользовательских данных. Поэтому обязательно сделайте резервную копию важной информации.

Использование HijackThis (Windows)

-

Скачайте и установите . Это утилита, которая предназначена для обнаружения программ-шпионов. Дважды щелкните по установочному файлу, чтобы запустить его. Когда вы установите эту утилиту, запустите ее.

- Аналогичным программным обеспечением является Adaware или MalwareBytes.

-

Нажмите «Config» (Настройки). Эта кнопка расположена в правом нижнем углу экрана в разделе «Other Stuff» (Дополнительно). Откроются настройки программы.

- В настройках можно включить или выключить определенные функции, например, резервное копирование файлов. Рекомендуется создать резервную копию, если вы работаете с важными файлами или программным обеспечением. Резервная копия имеет небольшой размер; более того, ее можно удалить позже (из папки, в которой хранятся резервные копии).

- Обратите внимание, что функция «Make backups before fixing items» (Создать резервную копию до удаления нежелательных программ) по умолчанию включена.

-

Нажмите «Back» (Назад), чтобы вернуться в главное меню. Эта кнопка заменяет кнопку «Config» (Настройки), когда открыто окно настроек.

Нажмите «Scan» (Сканировать). Эта кнопка расположена в левом нижнем углу экрана, на котором отобразится список потенциально опасных файлов. Важно отметить, что HijackThis быстро просканирует наиболее уязвимые узлы системы, поэтому не все файлы, представленные в списке, будут вредоносными.

Поставьте флажок возле подозрительного файла и нажмите «Info on selected item» (Информация о выбранном элементе). Откроется окно с подробными сведениями о файле и причина, по которой он попал в указанный список. Проверив файл, закройте окно.

- В качестве подробной информации на экран выводится расположение файла, его возможное использование и действие, которое рекомендуется применить к файлу.

-

Нажмите «Fix checked» (Исправить выбранный элемент). Эта кнопка расположена в левом нижнем углу экрана; утилита HijackThis либо восстановит, либо удалит выбранный файл (в зависимости от выбранного действия).

- Можно выбрать сразу несколько файлов; для этого поставьте флажок возле каждого из них.

- Перед тем как выполнить любое действие, HijackThis создаст (по умолчанию) резервную копию данных, чтобы у пользователя была возможность отменить внесенные изменения.

-

Восстановите данные из резервной копии. Чтобы отменить любые изменения, внесенные HijackThis, нажмите «Config» (Настройки) в нижнем правом углу экрана, а затем нажмите «Backup» (Резервная копия). В списке выберите файл резервной копии (его имя включает дату и время создания), а затем нажмите «Restore» (Восстановить).

- Резервные копии будут храниться до тех пор, пока вы не удалите их. То есть можно закрыть HijackThis, а данные восстановить позже.

Использование Netstat (Windows)

-

Откройте окно командной строки. Netstat – это встроенная утилита Windows, которая позволяет обнаружить программы-шпионы и другие вредоносные файлы. Нажмите ⊞ Win + R , чтобы открыть окно «Выполнить», а затем введите cmd . Командная строка обеспечивает взаимодействие с операционной системой посредством текстовых команд.

- Воспользуйтесь этим методом, если вы не хотите устанавливать дополнительное программное обеспечение или хотите получить больший контроль над процессом удаления вредоносных программ.

-

Введите команду netstat -b и нажмите ↵ Enter . Отобразится список процессов, которые имеют доступ к интернету (могут открывать порты или использовать интернет-соединение).

- В этой команде оператор -b означает «двоичный код». То есть на экране отобразятся активные «двоичные файлы» (исполняемые файлы) и их соединения.

-

Нажмите Ctrl + Alt + Delete . Откроется Диспетчер задач Windows, в котором перечислены все активные процессы. Прокрутите список вниз и найдите в нем вредоносный процесс, который вы обнаружили с помощью командной строки.

Щелкните правой кнопкой мыши по имени процесса и в меню выберите «Открыть место хранения файла». Откроется папка с вредоносным файлом.

Щелкните по файлу правой кнопкой мыши и в меню выберите «Удалить». Вредоносный файл будет отправлен в Корзину, которая не позволяет запускать процессы.

- Если открылось окно с предупреждением, что файл нельзя удалить, потому что он используется, вернитесь в окно Диспетчера задач, выделите процесс и нажмите «Завершить процесс». Процесс будет завершен, и вы сможете удалить соответствующий файл.

- Если вы удалили не тот файл, дважды щелкните по Корзине, чтобы открыть ее, а затем перетащите файл из Корзины, чтобы восстановить его.

-

Щелкните правой кнопкой мыши по Корзине и в меню выберите «Очистить». Так вы безвозвратно удалите файл.

Использование терминала (Mac OS X)

- Значок терминала можно найти в Launchpad.

Откройте терминал. В терминале можно запустить утилиту, которая обнаружит программы-шпионы (если, конечно, они есть). Нажмите «Приложения» – «Утилиты» и дважды щелкните по «Терминал». Терминал обеспечивает взаимодействие с операционной системой посредством текстовых команд.

-

Введите команду sudo lsof -i | grep LISTEN и нажмите ⏎ Return . Отобразится список активных процессов и информация об их активности в сети.

- Команда sudo предоставляет корневой доступ последующей команде, то есть позволяет просматривать системные файлы.

- lsof является сокращением от «list of open files» (список открытых файлов). То есть эта команда позволяет просматривать запущенные процессы.

- Оператор -i указывает, что список активных процессов должен сопровождаться информацией об их сетевой активности, потому что программы-шпионы подключаются к интернету, чтобы связываться с внешними источниками.

- grep LISTEN – это команда отбирает процессы, которые открывают определенные порты (именно так действуют программы-шпионы).

-

Введите пароль администратора и нажмите ⏎ Return . Этого требует команда sudo . Имейте в виду, что во время ввода пароля он не отображается в терминале.

-

Выясните, какие процессы являются вредоносными. Если имя процесса вам не известно или он открывает порт, скорее всего, это вредоносная программа. Если вы не уверены в каком-либо процессе или порте, найдите имя процесса в интернете. Скорее всего, другие пользователи уже сталкивались с необычными процессами и оставили отзывы об их характере (вредоносные или безвредные). Если вы уверены, что процесс является вредоносным, удалите файл, который запускает этот процесс.

- Если вы так и не выяснили характер процесса, лучше не удалять соответствующий файл, потому что это может привести к краху какой-нибудь программы.

- rm – сокращение от «remove» (удалить).

- Убедитесь, что вы хотите удалить именно этот файл. Помните, что файл будет удален безвозвратно. Поэтому рекомендуем заранее создать резервную копию. Откройте меню «Apple» и нажмите «Системные настройки» – «Time Machine» – «Резервное копирование».

Запомните признаки наличия программы-шпиона. Если скорость подключения к интернету часто падает или на смартфон приходят странные текстовые сообщения, включая сообщения от незнакомых людей, скорее всего, устройство заражено шпионским ПО.

- Если утилита HijackThis выдала слишком большой список подозрительных файлов, нажмите «Save Log» (Сохранить журнал), чтобы создать текстовый файл с результатами, и разместите их на этом форуме . Возможно, другие пользователи порекомендуют вам, что делать с тем или иным файлом.

- Порты 80 и 443 используются многими надежными программами для доступа в сеть. Конечно, программы-шпионы могут использовать эти порты, но это маловероятно, то есть шпионское ПО будет открывать другие порты.

- Когда вы обнаружите и удалите программы-шпионы, поменяйте пароли к каждой учетной записи, в которую вы входите с компьютера. Лучше перестраховаться, чем потом сожалеть.

- Некоторые мобильные приложения, которые якобы обнаруживают и удаляют программы-шпионы на Android-устройствах, на самом деле являются ненадежными или даже мошенническими. Лучший способ очистить смартфон от программ-шпионов – это вернуться к заводским настройкам.

- Сброс настроек до заводских также является эффективным способом удаления шпионских программ на iPhone, но если у вас нет корневого доступа к системным файлам, скорее всего, программы-шпионы не смогут проникнуть в iOS.

Предупреждения

- Будьте осторожны, удаляя незнакомые файлы. Удаление файла из папки «System» (в Windows) может привести к повреждению операционной системы и последующей переустановке Windows.

- Аналогично, будьте осторожны, когда удаляете файлы посредством терминала в Mac OS X. Если вы считаете, что нашли вредоносный процесс, сначала почитайте информацию о нем в интернете.

Существуют различные виды программ шпионов: кейлоггеры, скриншотеры, геолокаторы, сборщики информации, интернет-шпионы и другие. Некоторые универсальные программы комбинируют несколько функций, что облегчает обработку информации. Существуют и более специфические программы, направленные на реализацию более конкретных целей: аудио, видео наблюдение скрытого характера, подбор пароля к сети Wi-Fi, создание снимков с веб-камеры вашего устройства, прослушивание разговоров в популярных программах (Skype, Zello и т.п.), резервное копирование всей информации с переносных носителей пользователя, сохранение информации с USB-носителей и многие другие. Рассмотрим самые популярные из этих программ.

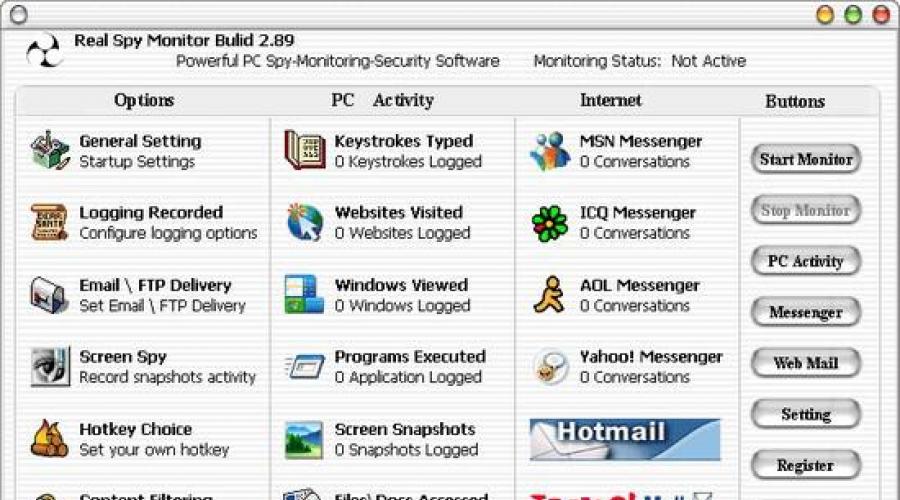

RealSpyMonitor

Программа-шпион, может не только следить, но и запрещать доступ пользователя к программам и сайтам. Фильтры могут быть настроены как по адресу сайта, так и по отдельным запросам (например, закрыть доступ ко всем сайтам по слову "порно" на Вашем домашнем компьютере). Также есть вариант доступа лишь к разрешенным сайтам, закрывая доступ к остальным ресурсам Интернета.

Интерфейс Realspy не русифицирован

Однако, в данной программе есть и некоторые недостатки. Один из недостатков – программа совершенно не умеет работать с русскоязычными ОС. При снятии нажатия клавиш в лог файлах вместо русскоязычных символов записываются иероглифы. Это и понятно, ведь программа не русифицирована. Второй недостаток – большая стоимость программы, что тоже немаловажно.

Snitch

Эта программа немногим отличается от подобных себе, занимающихся удаленным управлением и администрированием, но одно существенное отличие все же есть: она действует в «скрытом» режиме. Вся информация, собранная программой, пересылается сразу через Интернет. Эту программу весьма удобно использовать для удаленной слежки за Вашим компьютером или компьютерами Вашей компании, которые могут находиться как в офисе, так и у сотрудников, которые работают удаленно, дома. Программа имеет возможность скрытой установки, что может помочь в ее инсталляции на удаленные компьютеры. Особенностью программы является то, что даже при отсутствии у пользователя Интернета, программа все равно ведет сбор информации и отправляет сразу при подключении к Интернету.

Интерфейс Snitch

Программа следит за всеми нажатиями клавиш, кликами мышки, посещаемыми сайтами, используемыми программами, а также открываемыми и редактируемыми файлами. Вся информация систематизируется и предоставляется в удобном виде: есть возможность строить графики и отчеты. Можно узнать время работы в каждой программе, количество часов, потраченных на социальные сети или игры. А отслеживание операций с файлами позволит следить за сохранностью служебной информации. Однако существуют и существенные недостатки: после установки управляющего модуля его весьма сложно отключить, т.к. он спрятан глубоко в системе. Те же проблемы возникают и при необходимости его удалить. Отсутствие тонкой настройки слежения для каждого компьютера отдельно весьма неудобно, поскольку о некоторых пользователях нет необходимости сбора всей информации.

Скачать SnitchPowerSpy

Программа практически полный аналог Snitch, отличающаяся лишь некоторыми элементами. В отличие от вышеописанной программы, имеет возможность загрузки отчетов на FTP сервер или отправку по почте, и работает в абсолютно скрытом режиме. Вызвать администраторскую часть программы можно лишь заранее установленным сочетанием клавиш.

MaxartQuickEye

Программа, позволяющая производить сбор подробной информации о действиях, производимых на компьютере. Будет большим подспорьем начальнику, перед которым стоит нелегкий выбор о сокращении сотрудников. Путем анализа отчетов, построенных на собранной

программой информации, легко проследить затраты рабочего времени каждого сотрудника. Причем будут учитываться реальные данные, а не просто время, в течение которого была открыта та или иная программа. Даже если рабочая программа была открыта весь день, но все это время пользователь провел в социальных сетях, либо, играя в игры, то все это будет отражено в отчетах. На основе собранной информации Вы получите реальное количество рабочего времени, потраченного сотрудникам на работу, а не просто время, проведенное за компьютером, протирая впустую штаны.

График использования рабочего времени

Помимо функции сбора информации программа может создавать для каждого пользователя список разрешенных и запрещенных программ и ограничивать работу программ по времени.

MipkoEmployeeMonitor

EliteKeylogger

По заверению создателей программы, EliteKeylogger спокойно взаимодействует со многими антивирусами. Это очень удобно, ведь почти все шпионские программы антивирусы определяют как "потенциально опасные". К тому же немаловажным преимуществом программы является то, что она работает на низком уровне ядра в системе и никоим образом не понижает ее производительности. Программа, в отличие от других кейлоггеров, имеет более широкий арсенал: присутствуют функции отслеживания файлов, посланных на печать; программ, с которыми работает пользователь; отслеживание почтовой переписки пользователя; сохранения переписки в наиболее популярных мессенджерах (ICQ, Jabber, MSN, AOL, AIM). Не менее важной возможностью программы является работа с учетными записями пользователей операционной системы, что позволяет наблюдать за каждым пользователем отдельно.

Elite Keylogger

Полученную информацию программа может отправить по почте, скопировать в папку в локальной сети или загрузить на FTP-сервер. Хранятся отчеты указанный в программе срок или пока файл не достигнет указанного размера. Из недостатков: частые проблемы с установкой на операционные системы Windows 7 и 8. После установки программы иногда слетают драйвера на различные устройства, также некоторые антивирусы блокируют программу.

ActualSpy 2.8

Программа, ничем особым не отличающаяся от многих других программ шпионов. Собирает данные о пользователе и его системе, систематизирует и пересылает информацию пользователю по локальной сети или на удаленный сервер. Периодически возникают проблемы с антивирусами, в особенности с Касперским.

Заключение

Все вышеперечисленные программы помогают пользователю выполнять определенные задачи по отслеживанию работы за компьютером. Некоторые более широкого круга действия, некоторые более узко специализированы. Главное – определится в задачах, поставленных перед вами и выбрать необходимую программу. В программе NeoSpy предусмотрены все необходимые модули отслеживания работы компьютера, вплоть до создания снимков с веб-камеры и географического отслеживания компьютера, на котором установлена программа. Отслеживание интернет-трафика поможет вам следить за посещаемыми Вашим ребенком сайтами и вводимыми им поисковыми запросами. А отчеты, просматриваемые на компьютере или через интернет помогут быстро получить нужную информацию в удобном для вас виде. Также стоит отметить Mipko Employee Monitor, которая сигнализирует о введенных словах из списка и сигнализирует об этом системному администратору. Еще одна программа – Maxart Quick Eye, которая может не только отслеживать, но и запрещать действия пользователя. Можно создать черные и белые списки программ. Дело осталось за малым – выбрать нужную программу и установить. И ваш компьютер будет под контролем.

Пользуясь Интернетом, не стоит думать, что Ваша конфиденциальность защищена. Недоброжелатели часто следят за Вашими действиями и стремятся заполучить Вашу личную информацию с помощью особого вредоносного ПО – шпионских программ. Это один из самых старых и самых распространенных типов угроз в сети Интернет: эти программы без разрешения проникают на Ваш компьютер, чтобы инициировать различные противозаконные действия. Стать жертвой таких программ очень легко, однако избавиться от них бывает сложно – особенно в том случае, когда Вы даже не знаете, что Ваш компьютер заражен. Но не стоит отчаиваться! Мы не оставим Вас один на один с угрозами! Вам лишь нужно знать, что такое шпионские программы, как они проникают на компьютер, как они пытаются навредить Вам, как устранить эти программы и как можно предотвратить атаки шпионских программ в будущем.

Что такое шпионская программа?

История шпионских программ

Термин «шпионская программа» впервые был упомянут в 1996 году в одной из специализированных статей. В 1999 году этот термин использовался в пресс-релизах и уже имел то значение, которое закреплено за ним сегодня. Он быстро приобрел популярность в средствах массовой информации. Прошло немного времени, и в июне 2000 года было выпущено первое приложение, предназначенное для борьбы со шпионскими программами.

«Первые упоминания о шпионских программах датируются 1996 годом».

В октябре 2004 года медийная компания America Online и Национальный альянс кибербезопасности (NCSA) провели исследование данного феномена. Результат оказался невероятным и пугающим. Около 80 % всех пользователей сети Интернет так или иначе сталкивались с проникновением шпионских программ на свои компьютеры, приблизительно на 93 % компьютеров присутствовали компоненты шпионских программ, при этом 89 % пользователей не знали об этом. И почти все пользователи, пострадавшие от шпионских программ (около 95 %), признали, что не давали разрешения на их установку.

На сегодняшний день операционная система Windows является предпочтительной целью для атак шпионских программ в силу своей широкой распространенности. Вместе с тем, в последние годы разработчики шпионских программ также обращают внимание на платформу Apple и на мобильные устройства.

Шпионские программы для Mac

Исторически сложилось так, что авторы шпионских программ считают своей главной целью платформу Windows, поскольку она имеет более обширную базу пользователей, чем платформа Mac. Несмотря на это в 2017 году отрасль пережила существенный всплеск активности вредоносного ПО для компьютеров Mac, причем большая часть атак была совершена посредством шпионских программ. Шпионские программы для Mac имеют модель поведения, аналогичную шпионским программам для Windows, однако среди них преобладают программы для кражи паролей и бэкдоры общего назначения. К вредоносным действиям ПО, принадлежащего ко второй категории, относится удаленное выполнение вредоносного кода, кейлоггинг , захват изображения экрана, произвольная загрузка и скачивание файлов, фишинг паролей и т. д.

«В 2017 году отрасль пережила существенный всплеск активности вредоносного ПО для компьютеров Mac, причем большая часть атак была совершена посредством шпионских программ».

Помимо вредоносных шпионских программ, в среде Mac также нередко встречаются так называемые «законные» шпионские программы. Эти программы продаются реально существующими компаниями на официальных веб-сайтах, а в качестве их основной цели декларируется контроль за детьми или сотрудниками. Разумеется, такие программы являются классической «палкой о двух концах»: они допускают возможность злоупотребления своими функциями, поскольку предоставляют обычному пользователю доступ к инструментарию шпионских программ, не требуя для этого каких-либо специальных знаний.

Шпионские программы для мобильных устройств

Шпионские программы не создают ярлыка и могут подолгу находиться в памяти мобильного устройства, похищая важную информацию, например входящие/исходящие SMS-сообщения, журналы входящих/исходящих звонков, списки контактов, сообщения электронной почты, историю браузера и фотографии. Кроме того, шпионские программы для мобильных устройств потенциально могут отслеживать нажатия клавиш, записывать звуки в радиусе действия микрофона Вашего устройства, делать фотографии в фоновом режиме, а также отслеживать положение Вашего устройства с помощью GPS. В некоторых случаях шпионским программам даже удается контролировать устройство с помощью команд, отправляемых по SMS и/или приходящих с удаленных серверов. Шпионские программы отправляют похищенные сведения по электронной почте или посредством обмена данных с удаленным сервером.

Не стоит забывать, что потребители являются не единственной целью злоумышленников, создающих шпионские программы. Если Вы используете свой смартфон или планшетный компьютер на рабочем месте, хакеры могут атаковать организацию Вашего работодателя за счет уязвимостей, заложенных в системе мобильных устройств. Более того, группам реагирования на инциденты в области компьютерной безопасности может быть не под силу выявлять атаки, совершаемые через мобильные устройства.

Шпионские программы обычно проникают на смартфоны тремя способами:

- Незащищенная бесплатная Wi-Fi-сеть, которая часто устанавливается в публичных местах, например в аэропортах и кафе. Если Вы зарегистрировались в такой сети и передаете данные через незащищенное соединение, злоумышленники могут следить за всеми действиями, которые Вы совершаете, пока остаетесь в сети. Обращайте внимание на предупреждающие сообщения, отображаемые на экране Вашего устройства, – особенно в том случае, если они указывают на сбой при проверке подлинности удостоверения сервера. Позаботьтесь о своей безопасности: избегайте таких незащищенных соединений.

- Уязвимости операционной системы могут создать предпосылки для проникновения вредоносных объектов на мобильное устройство. Производители смартфонов часто выпускают обновления для операционных систем, чтобы защитить пользователей. Поэтому мы рекомендуем Вам устанавливать обновления, как только они становятся доступными (до того, как хакеры попытаются атаковать устройства, на которых установлены устаревшие программы).

- Вредоносные объекты часто скрываются в обычных на первый взгляд программах – и вероятность этого возрастает в том случае, если Вы загружаете их не через магазин приложений, а с веб-сайтов или через сообщения. Во время установки приложений важно обращать внимание на предупреждающие сообщения, особенно если они запрашивают разрешение на доступ к Вашей электронной почте или другим персональным данным. Таким образом, мы можем сформулировать главное правило безопасности: пользуйтесь только проверенными ресурсами для мобильных устройств и избегайте приложений сторонних разработчиков.

Кого атакуют шпионские программы?

В отличие от других типов вредоносного ПО, разработчики шпионских программ не стремятся нацелить свои продукты на какую-либо конкретную группу людей. Напротив, в ходе большинства атак шпионские программы разворачивают свои сети очень широко, чтобы поразить как можно больше устройств. Следовательно, каждый пользователь потенциально является целью шпионских программ, ведь, как справедливо полагают злоумышленники, даже самый крохотный объем данных рано или поздно найдет своего покупателя.

«В ходе большинства атак шпионские программы разворачивают свои сети очень широко, чтобы поразить как можно больше устройств».

Например, спамеры покупают адреса электронной почты и пароли, чтобы рассылать вредоносный спам или совершать какие-либо действия под видом других лиц. В результате атак шпионских программ на финансовую информацию кто-то может лишиться средств на банковском счете или стать жертвой аферистов, использующих в своих махинациях настоящие банковские счета.

Информация, полученная из похищенных документов, изображений, видеозаписей и других цифровых форм хранения данных, может использоваться для вымогательства.

В конечном итоге никто не застрахован от атак шпионских программ, а хакеры особо не задумываются над тем, чьи компьютеры они заражают в погоне за достижением своих целей.

Что делать, если мой компьютер заражен?

Проникшая в систему шпионская программа стремится оставаться незамеченной, и обнаружить ее можно только в том случае, если пользователь обладает достаточным опытом и действительно знает, где следует искать. Так что многие пользователи продолжают работать, не подозревая об угрозе. Но если Вам кажется, что на компьютер проникла шпионская программа, нужно прежде всего очистить систему от вредоносных объектов, чтобы не скомпрометировать новые пароли. Установите надежный антивирус, который способен обеспечить должную кибербезопасность и использует агрессивные алгоритмы обнаружения и удаления шпионских программ. Это важно, поскольку только агрессивные действия антивируса способны полностью удалить из системы артефакты шпионских программ, а также восстановить поврежденные файлы и нарушенные настройки.

Очистив систему от угроз, обратитесь к представителям своего банка, чтобы предупредить о потенциальной вредоносной активности. В зависимости от того, какая информация была скомпрометирована на зараженном компьютере (особенно если он подключен к сети предприятия или организации), закон может требовать от Вас сообщить правоохранительным органам о фактах проникновения вирусов или сделать соответствующее публичное заявление. Если информация носит деликатный характер или связана со сбором и передачей изображений, аудио- и/или видеофайлов, Вам следует обратиться к представителю правоохранительных органов и сообщить о потенциальных нарушениях федерального или местного законодательства.

И последнее: Многие поставщики средств защиты от кражи идентификационных данных заявляют, что их сервисы могут выявлять мошеннические транзакции или временно блокировать Ваш кредитный счет во избежание ущерба от вредоносных действий нежелательных программ. На первый взгляд, блокировка кредитной карты – действительно здравая идея. Однако компания Malwarebytes настоятельно рекомендует не покупать средства защиты от кражи идентификационных данных .

«Многие поставщики средств защиты от кражи идентификационных данных заявляют, что их сервисы могут выявлять мошеннические транзакции».

Как защититься от шпионских программ?

Наилучшая защита от шпионских программ, как и от большинства типов вредоносного ПО, в первую очередь зависит от Ваших действий. Пожалуйста, следуйте этим базовым рекомендациям, благодаря которым Вы сможете обеспечить свою кибербезопасность:

- Не открывайте электронные письма, присланные неизвестными отправителями.

- Не загружайте файлы из непроверенных источников.

- Прежде чем переходить по ссылке, наводите на нее курсор мыши, чтобы проверить, на какую веб-страницу она Вас приведет.

Но по мере того как пользователи накапливали опыт в области кибербезопасности, хакеры тоже становились хитрее, создавая все более изощренные способы доставки шпионских программ. Именно поэтому установка антивируса, доказавшего свою эффективность, чрезвычайно важна для противодействия самым современным шпионским программам.

Ищите антивирусы, которые предоставляют защиту в реальном времени. Данная функция позволяет автоматически блокировать

шпионские программы и другие угрозы до того, как они смогут навредить Вашему компьютеру. Некоторые традиционные

антивирусы и другие средства обеспечения кибербезопасности во многом полагаются на сигнатурные алгоритмы обнаружения

– а такую защиту легко обойти, особенно если речь идет о современных угрозах.

Также следует обращать внимание

на наличие функций, которые блокируют само проникновение шпионских программ на компьютер. Например, это может быть

технология противодействия эксплойтам и защита от вредоносных веб-сайтов, на которых хранятся шпионские программы.

Premium-версия программы Malwarebytes имеет проверенную репутацию

и является надежным средством защиты от шпионских программ.

В цифровом мире опасности являются неотъемлемой частью интернет-действительности и могут подстерегать Вас на каждом

шагу. К счастью, есть простые и эффективные способы защититься от них. Если Вы будете поддерживать разумный баланс

между применением антивируса и соблюдением основных мер предосторожности, Вам удастся оградить каждый используемый

компьютер от атак шпионских программ и от действий злоумышленников, которые за ними стоят.

Со всеми нашими

отчетами о шпионских программах Вы можете ознакомиться

С вирусами и последствиями их воздействия на компьютерные системы сегодня знакомы практически все пользователи. Среди всех угроз, которые получили наибольшее распространение отдельное место занимают программы-шпионы, следящие за действиями юзеров и занимающиеся кражей конфиденциальной информации. Далее будет показано, что собой представляют такие приложения и апплеты, и рассмотрен вопрос, связанный с тем, как обнаружить шпионскую программу на компьютере и избавиться от такой угрозы без вреда для системы.

Что такое шпионская программа?

Начнем с того, что шпионские приложения, или исполняемые апплеты, обычно называемые Spyware (spy по-английски «шпион»), в обычном смысле вирусами, как таковыми, не являются. То есть они не оказывают практически никакого воздействия на систему в плане ее целостности или работоспособности, хотя при заражении компьютеров способны постоянно находиться в оперативной памяти и потреблять часть системных ресурсов. Но, как правило, на быстродействии ОС это особо не сказывается.

Но вот основным их назначением является именно отслеживание работы пользователя, а по возможности - кража конфиденциальных данных, подмена электронной почты с целью рассылки спама, анализ запросов в Интернете и перенаправление на сайты, содержащие вредоносное ПО, анализ информации на винчестере и т. д. Само собой разумеется, что у любого юзера должен быть установлен хотя бы примитивный антивирусный пакет для защиты. Правда, в большинстве своем ни бесплатные антивирусы, ни тем более встроенный брэндмауэр Windows полной уверенности в безопасности не дают. Некоторые приложения могут просто не распознаваться. Вот тут и возникает вполне закономерный вопрос: «А какой же тогда должна быть защита компьютера от шпионских программ?» Попробуем рассмотреть основные аспекты и понятия.

Виды шпионских программ

Прежде чем приступать к практическому решению, следует четко себе представлять, какие именно приложения и апплеты относятся к классу Spyware. На сегодняшний день различают несколько основных типов:

- кей-логгеры;

- сканеры жестких дисков;

- экранные шпионы;

- почтовые шпионы;

- прокси-шпионы.

Каждая такая программа по-разному воздействует на систему, поэтому далее посмотрим, как именно проникают шпионские программы на компьютер и что они могут натворить в зараженной системе.

Методы проникновения Spyware в компьютерные системы

Сегодня в связи с неимоверным развитием интернет-технологий Всемирная паутина является основным открытым и слабозащищенным каналом, который угрозы такого типа используют для внедрения в локальные компьютерные системы или сети.

В некоторых случаях шпионские программы на компьютер устанавливает сам пользователь, как ни парадоксально это звучит. В большинстве случаев он об этом даже не догадывается. А все банально просто. Например, скачали вы из Интернета вроде бы интересную программу и запустили установку. На первых стадиях все выглядит, как обычно. Но вот потом иногда появляются окна с предложением инсталляции какого-то дополнительного программного продукта или надстройки к Интернет-браузеру. Обычно все это написано мелким шрифтом. Пользователь, стремясь побыстрее завершить процесс установки и приступить к работе с новым приложением, зачастую не обращает на это внимания, соглашается со всеми условиями и… в итоге получает внедренного «агента» по сбору информации.

Иногда шпионские программы на компьютер устанавливаются в фоновом режиме, маскируясь потом по важные системные процессы. Вариантов тут может быть предостаточно: инсталляция непроверенного ПО, загрузка контента из Интернета, открытие сомнительных вложений электронной почты и даже простое посещение некоторых небезопасных ресурсов в Сети. Как уже понятно, отследить такую установку без специальной защиты просто невозможно.

Последствия воздействия

Что касается вреда, наносимого шпионами, как уже было сказано, на системе это в целом не отражается никоим образом, но вот пользовательская информация и личные данные подвержены риску.

Наиболее опасными среди всех приложений такого типа являются так называемые кей-логгеры, а проще говоря, Как раз они и способны следить за набором символов, что дает злоумышленнику возможность получения тех же логинов и паролей, банковских реквизитов или пин-кодов карт, и всего-того, что пользователь не хотел бы сделать достоянием широкого круга людей. Как правило, после определения всех данных происходит их отсылка либо на удаленный сервер, либо по электронной почте, естественно, в скрытом режиме. Поэтому рекомендуется применять для хранения столь важной информации специальные утилиты-шифровальщики. К тому же сохранять файлы желательно не на жестком диске (их запросто найдут сканеры винчестеров), а на съемных носителях, да хотя бы на флэшке, причем обязательно вместе с ключом дешифратора.

Кроме всего прочего, многие специалисты считают наиболее безопасным использование экранной клавиатуры, хотя и признают неудобство этого метода.

Отслеживание экрана в плане того, чем именно занимается юзер, опасность представляет только в случае, когда вводятся конфиденциальные данные или регистрационные реквизиты. Шпион просто через определенное время делает скриншоты и отправляет их злоумышленнику. Использование экранной клавиатуры, как в первом случае, результата не даст. А если два шпиона работают одновременно, то вообще никуда не скроешься.

Отслеживание электронной почты производится по списку контактов. Основной целью является подмена содержимого письма при отправке его с целью рассылки спама.

Прокси-шпионы вред наносят только в том смысле, что превращают локальный компьютерный терминал в некое подобие прокси-сервера. Зачем это нужно? Да только затем, чтобы прикрыться, скажем, IP-адресом юзера при совершении противоправных действий. Естественно, пользователь об это не догадывается. Вот, допустим, кто-то взломал систему защиты какого-то банка и украл энную сумму денег. Отслеживание действий уполномоченными службами выявляет, что взлом был произведен с терминала с таким-то IP, находящегося по такому-то адресу. К ничего не подозревающему человеку приезжают спецслужбы и отправляют за решетку. Правда, ничего хорошего в этом нет?

Первые симптомы заражения

Теперь переходим к практике. Как проверить компьютер на шпионские программы, если вдруг по каким-то причинам закрались сомнения в целостности системы безопасности? Для этого нужно знать, как на первых стадиях проявляется воздействие таких приложений.

Если ни с того ни с сего замечено снижение быстродействия, или система периодически «виснет», или вообще отказывается работать, для начала следует посмотреть на использование нагрузки на процессор и оперативную память, а также провести мониторинг всех активных процессов.

В большинстве случаев пользователь в том же «Диспетчере задач» увидит незнакомые службы, которых до этого в дереве процессов не было. Это только первый звоночек. Создатели программ-шпионов далеко не глупы, поэтому создают программы, которые маскируются под системные процессы, а выявить их без специальных знаний в ручном режиме просто невозможно. Потом начинаются проблемы с подключением к Интернету, изменяется стартовая страница и т. д.

Как проверить компьютер на наличие шпионских программ

Что же касается проверки, штатные антивирусы тут не помогут, особенно если они уже пропустили угрозу. Как минимум потребуется какая-то портативная версия вроде или Kaspersky Virus Removal Tool (а лучше - что-то наподобие Rescue Disc с проверкой системы еще до ее загрузки).

Как найти шпионскую программу на компьютере? В большинстве случаев рекомендуется использовать узконаправленные специальные программы класса Anti-Spyware (SpywareBlaster, AVZ, XoftSpySE Anti-Spyware, Microsoft Antispyware и др.). Процесс сканирования в них полностью автоматизирован, равно как и последующее удаление. Но и тут есть вещи, на которые стоит обратить внимание.

Как удалить шпионскую программу с компьютера: стандартные методы и используемое стороннее ПО

Удалить шпионское ПО с компьютера можно даже вручную, но только при условии, что программа не замаскирована.

Для этого можно обратиться к разделу программ и компонентов, найти искомое приложение в списке и запустить процесс деинсталляции. Правда, деинсталлятор Windows, мягко говоря, не совсем хорош, поскольку оставляет после завершения процесса кучу компьютерного мусора, так что лушче использовать специализированные утилиты вроде iObit Uninstaller, которые, кроме удаления стандартным способом, позволяют производить углубленное сканирование на предмет поиска остаточных файлов или даже ключей и записей в системном реестре.

Теперь пару слов о нашумевшей утилите Spyhunter. Многие ее называют чуть ли не панацеей от всех бед. Позволим себе с этим не согласиться. Сканирует она систему еще ничего, правда, иногда выдает ложное срабатывание Проблема не в этом. Дело в том, что деинсталлировать ее оказывается достаточно проблематично. У рядового пользователя от всего того количества действий, которые нужно выполнить, просто голова кругом идет.

Что использовать? Защита от таких угроз и поиск шпионских программ на компьютере можно осуществить, например, даже при помощи пакета ESETNOD32 или Smart Security с активированной функцией «Антивор». Впрочем, каждый сам выбирает, что для него лучше и проще.

Узаконенный шпионаж в Windows 10

Но и на этом еще не все. Все выше сказанное касалось только того, как проникают шпионские программы в систему, как ведут себя и т. д. Но что делать, когда шпионаж узаконен?

Windows 10 в этом плане отличилась не в лучшую сторону. Тут имеется куча служб, которые нужно отключить (обмен данными с удаленными серверами Microsoft, использование идентификации для получения рекламы, отправку данных в компанию, определение местоположения с использованием телеметрии, получение обновлений из нескольких мест и т. д.).

Существует ли 100-процентная защита?

Если посмотреть внимательно на то, как проникают шпионские программы на компьютер и что они делают впоследствии, о 100-процентной защите можно сказать только одно: ее не существует. Даже при задействовании всего арсенала средств в безопасности можно быть уверенным процентов на 80, не более. Однако и со стороны самого пользователя должны отсутствовать провоцирующие действия в виде посещения сомнительных сайтов, установки небезопасного программного обеспечения, игнорирование предупреждений антивируса, открытие вложений электронной почты из неизвестных источников и т. д.

С помощью специальных утилит, программ-шпионов, можно проконтролировать действия сотрудников в рабочее время или детей в ваше отсутствие. Пользуются шпионскими программами на предприятиях и в офисах, дома для проверки детей или супругов. Такую утилиту пользователь не заметит, но всю его активную деятельность увидите вы. Шпион для компьютера покажет, с кем переписывается человек, на каких сайтах бывает, с кем дружит.

Шпионское программное обеспечение не имеет ничего общего с троянским. Первые утилиты устанавливаются на компьютер системным администратором и являются правомочными, а вторые - появляются нелегитимно, действуют скрытно и наносят вред. Если вы опасаетесь злоумышленников, знайте, что они могут следить за вашими действиями и с помощью легитимного программного обеспечения.

Чаще всего, например, на предприятиях, сотрудники не знают, что за их серфингом в интернете следят специальные утилиты. Но бывают и исключения: сотрудники предупреждены о наблюдении за ними.

NeoSpy

NeoSpy является универсальной утилитой, с помощью которой можно наблюдать за пользователем. Она шпионит за монитором и клавиатурой, а также контролирует действия пользователя. Присутствия ее на компьютере обнаружить сложно, если устанавливать ее с помощью скрытого режима. В этом случае уже при инсталляции программа не обнаружит себя. Не отобразится она и в диспетчере задач. Можно выбрать и режим администратора, но утилита в этом случае видима: присутствует иконка на рабочем столе и папка.

Универсальный шпион функционален и предназначен для широкого круга пользователей: может быть установлен, как на предприятии, так и дома.

Есть три версии программы-шпиона NeoSpy: две платные с различными возможностями и бесплатная. Для третьей версии можно даже выбрать режим скрытого слежения. Единственное ограничение в бесплатной программе - анализ отчетов.

NeoSpy умеет следующее:

- следить за клавиатурой;

- контролировать интернет-серфинг;

- следить за монитором пользователя онлайн и показывать результаты на другом компьютере или мобильном устройстве;

- создавать и сохранять изображения экрана и web-камеры;

- наблюдать за включением/отключением компьютера, длительностью простоев, пользованием дисками и флешками;

- копировать информацию из промежуточного хранилища (буфера);

- собирать и анализировать статистические данные;

- сохранять информацию о документах, которые отправляются на печать, или копируются на диски и флешки;

- контролировать программы обмена текстовыми сообщениями и сохранять звонки в Skype;

- сообщать местоположение портативного компьютера (при помощи беспроводной сети).

Пользователям нравится в этом универсальном шпионе функциональные параметры, русскоязычный интерфейс, скрытый режим использования, отличный перехват событий нажатий клавиш.

Real Spy Monitor

Это шпионское программное обеспечение часто используют взрослые, чтобы контролировать своих детей. Программа хоть и не имеет русскоязычного интерфейса, но обладает большими функциональными возможностями, чем предыдущая. Real Spy Monitor умеет не только наблюдать за работой пользователя на компьютере, но и при заданных параметрах запрещать те или иные действия. Именно это и привлекает родителей, которые хотят контролировать своих детей.

В Real Spy Monitor можно создавать несколько аккаунтов и управлять ими по-разному. Например, для первой учетной записи запретить одни интернет-сервисы, для второй - другие. Пользовательский интерфейс создан на графических миниатюрах и, несмотря на отсутствие поддержки русского языка, настроить эту шпионскую программу просто. В этой утилите отсутствует бесплатная версия. Чтобы воспользоваться шпионом, придется заплатить около $40.

Real Spy Monitor умеет следующее:

- перехватывать события нажатия клавиш, информацию из промежуточного хранилища, включение/отключение и длительность простоя компьютера, следить за серфингом, почтовыми и другими сообщениями;

- работать с несколькими аккаунтами, которые можно настроить по-разному;

- наблюдать за действиями пользователя в полускрытом режиме (шпион отображается в диспетчере, но не имеет active window);

- запускаться выборочно вместе со стартом системы для различных аккаунтов.

SpyGo

SpyGo создан для использования дома, но можно с помощью этого шпиона контролировать и сотрудников. Утилита проста в управлении: клавиша «Старт» запускает слежение. Отчеты можно получать на e-mail или по File Transfer Protocol. Цены на программное обеспечение варьируются, и чем больше функций, тем дороже. Есть и пробная версия - 25-минутное наблюдение в день, но без отправки результатов.

Шпион SpyGo умеет следующее:

- перехватывать события нажатия клавиш;

- контролировать серфинг в сети, анализируя данные о ресурсах, запросах в поисковых системах, времени пребывания на сайте, истории;

- записывать все, что делает пользователь с программами, файлами, следить за инсталляциями и удалениями приложений;

- записывать все, что происходит на экране;

- перехватывать информацию из промежуточного хранилища;

- следить за включением/отключением и длительностью простоя компьютера, за съемными носителями;

- прослушивать разговоры в квартире или офисе (необходимо подключение микрофона).

Snitch

Шпионское программное обеспечение Snitch имеет всего одну версию и отлично умеет наблюдать за пользователями, «стучать» на них. Программа очень просто настраивается, не грузит компьютер и следит за пользователем в скрытом режиме.

Утилита Snitch умеет делать следующее:

- перехватывать события нажатия клавиш, информацию из промежуточного хранилища, наблюдать за включением/отключением и длительностью простоя компьютера, а также серфингом в сети, «читать» текстовые сообщения;

- контролировать процессы программ, защищая от действий злоумышленников, например, принудительного завершения;

- следить за действиями пользователей даже, если компьютер не подключен к интернету;

- анализировать события и создавать подробные отчеты и графики;

- не требует определенных настроек сети.

Как обнаружить шпиона на компьютере?

Шпиона, работающего в скрытом режиме, обнаружить непросто. Перед установкой, занесите в список исключений, чтобы избежать конфликта с антивирусом. Некоторые программы находят вирусы, которые шпионят за пользователями.Обмануть шпионскую утилиту можно при помощи специальных средств защиты. Они не дают шпиону перехватывать события нажатия клавиш и снимки экрана, хотя он и продолжает активно наблюдать за действиями. Особенно актуально для сотрудников предприятий, не желающих, чтобы об их конфиденциальной информации (паролях, сообщениях) узнали посторонние.