A műszaki eszközökkel történő információvédelem alapvető módszerei. Az információvédelem technikai módszerei

Olvassa el is

Az információ ma fontos erőforrás, amelynek elvesztése kellemetlen következményekkel jár. A bizalmas cégadatok elvesztése anyagi veszteséggel jár, mivel a kapott információkat a versenytársak vagy a behatolók felhasználhatják. Az ilyen nemkívánatos helyzetek megelőzésére minden modern cég és intézmény alkalmaz információbiztonsági módszereket.

Az információs rendszerek (IS) biztonsága egy teljes tanfolyam, amelyen az IS-építés területén minden programozó és szakember részt vesz. A típusok ismeretében azonban információs fenyegetésekés a védelmi technológia mindenki számára szükséges, aki minősített adatokkal dolgozik.

Az információs fenyegetések típusai

Az információs fenyegetések fő típusa, amelyek elleni védelem érdekében minden vállalatnál egy teljes technológia jön létre, a behatolók jogosulatlan hozzáférése az adatokhoz. A gonosztevők előre megtervezik a bűncselekményeket, amelyek végrehajthatók eszközökhöz való közvetlen hozzáféréssel vagy távoli támadással, speciálisan információlopásra kifejlesztett programokkal.

A hackerek tevékenysége mellett a cégek gyakran szembesülnek a szoftver és a hardver meghibásodása miatti információvesztéssel.

Ebben az esetben titkos anyagok nem kerülnek behatolók kezébe, hanem elvesznek, és nem lehet túl sokáig helyreállítani vagy helyreállítani. Belezuhan számítógépes rendszerek a következő okok miatt fordulhat elő:

- Információvesztés az adathordozók sérülése miatt - merevlemezek;

- Hibák a szoftver működésében;

- A hardver meghibásodása sérülés vagy kopás miatt.

Az információvédelem modern módszerei

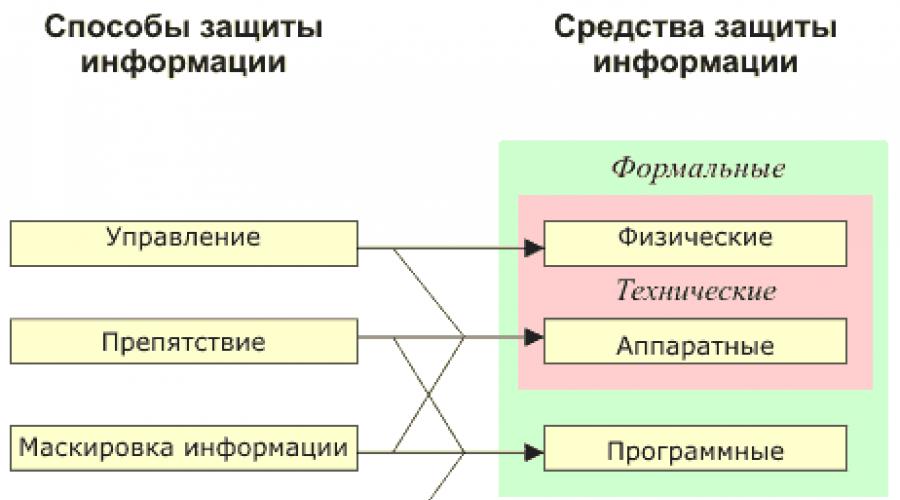

Az adatvédelmi technológiák olyan modern módszerek alkalmazásán alapulnak, amelyek megakadályozzák az információszivárgást és -veszteséget. Ma hat fő védekezési módszert alkalmaznak:

- Legyen;

- Álca;

- Szabályozás;

- Ellenőrzés;

- Kényszer;

- Motiváció.

A fenti módszerek mindegyike egy hatékony technológia kiépítésére irányul, amelyben kizárják és sikeresen tükrözik a gondatlanságból eredő veszteségeket. különböző típusok fenyegetések. Az akadály az információs rendszerek fizikai védelmének egyik módja, amely miatt a behatolóknak nincs lehetősége belépni a védett területre.

Maszkolás - az információ védelmének módszerei, amelyek biztosítják az adatok olyan formába történő átalakítását, amely nem alkalmas arra, hogy illetéktelen személyek észleljék. A megfejtéshez az elv ismerete szükséges.

Menedzsment – az információk védelmének módjai, amelyekben az összes összetevő felett ellenőrzést gyakorolnak tájékoztatási rendszer.

A szabályozás az információs rendszerek védelmének legfontosabb módja, amely magában foglalja a bevezetést Különleges utasítások, amely szerint minden védett adatkezelést el kell végezni.

Kényszer - információvédelmi módszerek, amelyek szorosan kapcsolódnak a szabályozáshoz, és olyan intézkedések bevezetésével járnak, amelyek során a munkavállalókat arra kényszerítik, hogy megfeleljenek a megállapított szabályoknak. Ha alkalmazott olyan befolyásolási módszereket alkalmaznak, amelyek során etikai és személyes okokból utasításokat követnek, akkor beszélgetünk a motivációról.

A videón - részletes előadás az információbiztonságról:

Az információs rendszerek védelmének eszközei

Az információk védelmének módjai egy meghatározott eszközkészlet használatát jelentik. A titkos információk elvesztésének és kiszivárgásának megelőzése érdekében a következő eszközöket alkalmazzák:

- fizikai;

- Szoftver és hardver;

- Szervezeti;

- Jogalkotási;

- Pszichológiai.

A fizikai információvédelmi eszközök megakadályozzák, hogy illetéktelen személyek a védett területre bejussanak. A fizikai akadályozás fő és legrégebbi eszköze az erős ajtók, megbízható zárak, ablakrácsok felszerelése. Az információk védelmének fokozására ellenőrzőpontokat alkalmaznak, ahol a beléptetést emberek (őrök) vagy speciális rendszerek végzik. Az információvesztés elkerülése érdekében célszerű tűzvédelmi rendszert is telepíteni. Fizikai eszközöket használnak a papíron és az elektronikus adathordozón lévő adatok védelmére.

A szoftver és a hardver nélkülözhetetlen elemei a modern információs rendszerek biztonságának.

A hardvert olyan eszközök képviselik, amelyek az információfeldolgozásra szolgáló berendezésbe vannak beágyazva. A szoftver olyan programokat jelent, amelyek visszaverik a hackertámadásokat. A szoftver is tartalmazza szoftver komplexumok amelyek helyreállítják az elveszett információkat. Eszköz- és programkomplexum segítségével biztosítják biztonsági mentés információ a veszteség elkerülése érdekében.

A szervezési eszközök többféle védekezési módhoz kapcsolódnak: szabályozás, irányítás, kényszer. A szervezési eszközök közé tartozik a fejlesztés munkaköri leírások, beszélgetések az alkalmazottakkal, a büntetés és a bátorítás intézkedései. A szervezeti eszközök hatékony felhasználásával a vállalkozás dolgozói jól ismerik a védett információkkal való munkavégzés technológiáját, egyértelműen ellátják feladataikat, és felelősséggel tartoznak a valótlan információszolgáltatásért, adatszivárgásért, adatvesztésért.

Jogalkotási eszközök - jogi aktusok összessége, amelyek szabályozzák a védett információkhoz hozzáférő személyek tevékenységét, és meghatározzák a minősített információk elvesztése vagy ellopása esetén a felelősség mértékét.

Pszichológiai eszközök - olyan intézkedések összessége, amelyek a munkavállalók személyes érdeklődését keltik az információk biztonsága és hitelessége iránt. A vezetők különböző típusú ösztönzőket alkalmaznak a személyzet személyes érdeklődésének megteremtésére. A pszichológiai eszközök közé tartozik a vállalati kultúra felépítése is, amelyben minden alkalmazott a rendszer fontos részének érzi magát, és érdekelt a vállalkozás sikerében.

A továbbított elektronikus adatok védelme

Az információs rendszerek biztonsága érdekében manapság aktívan alkalmazzák az elektronikus dokumentumok titkosításának és védelmének módszereit. Ezek a technológiák távoli adatátvitelt és távoli hitelesítést tesznek lehetővé.

Az információ titkosítással (kriptográfiai) történő védelmének módszerei az információ felhasználásának megváltoztatásán alapulnak titkos kulcsok különleges fajta. Az elektronikus adatkriptográfiai technológia transzformációs algoritmusokon, helyettesítési módszereken, mátrixalgebrán alapul. A titkosítás erőssége attól függ, hogy mennyire bonyolult volt a konverziós algoritmus. A titkosított információ biztonságosan védett a fizikai fenyegetésektől eltérő fenyegetésekkel szemben.

Elektronikus digitális aláírás(EDS) - paraméter elektronikus dokumentum, amely hitelességének megerősítésére szolgál. Az elektronikus digitális aláírás a papír alapú dokumentumon a hivatalos személy aláírását helyettesíti, és azonos joghatással bír. Az EDS a tulajdonos azonosítására és a jogosulatlan átalakítások hiányának megerősítésére szolgál. EDS használat nemcsak információvédelmet biztosít, hanem segít csökkenteni a dokumentumkezelési technológia költségeit, csökkenti a dokumentumok mozgási idejét a jelentések elkészítésekor.

Információs rendszerek biztonsági osztályai

Az alkalmazott védelmi technológia és hatékonyságának mértéke határozza meg az információs rendszer biztonsági osztályát. A nemzetközi szabványokban a rendszerek 7 biztonsági osztályát különböztetik meg, amelyek 4 szintre vannak kombinálva:

- D - nulla biztonsági szint;

- C - véletlen hozzáférésű rendszerek;

- B - kényszer hozzáférésű rendszerek;

- A - ellenőrizhető biztonságú rendszerek.

A D szint azoknak a rendszereknek felel meg, amelyekben a védelmi technológia gyengén fejlett. Ilyen helyzetben minden illetéktelen személynek lehetősége van hozzáférni az információhoz.

Az alulfejlett védelmi technológia használata tele van információvesztéssel vagy elvesztéssel.

A C szinten a következő osztályok vannak - C1 és C2. A C1 biztonsági osztály az adatok és a felhasználók elkülönítését jelenti. A felhasználók egy bizonyos csoportja csak bizonyos adatokhoz fér hozzá, az információszerzéshez hitelesítés szükséges - felhasználói hitelesítés jelszó kéréssel. A C1 biztonsági osztályú rendszer hardveres ill szoftver védelem. A C2 osztályú rendszereket olyan intézkedésekkel egészítik ki, amelyek garantálják a felhasználók felelősségét: hozzáférési naplót készítenek és karbantartanak.

A B szint olyan biztonsági technológiákat tartalmaz, amelyek rendelkeznek a C szintű osztályokkal, valamint néhány további. A B1 osztály feltételezi a biztonsági szabályzat meglétét, egy megbízható számítási bázist a biztonsági címkék kezeléséhez és a kényszerített hozzáférés-szabályozást. A B1 osztályban a szakemberek alapos elemzést és tesztelést végeznek forráskódés az építészet.

A B2 biztonsági osztály sokakra jellemző modern rendszerekés feltételezi:

- Biztonsági címkék biztosítása az összes rendszererőforráshoz;

- Olyan események regisztrálása, amelyek titkos memóriacsere-csatornák szervezéséhez kapcsolódnak;

- A megbízható számítási bázis strukturálása jól definiált modulokba;

- formális biztonsági politika;

- A rendszerek magas ellenállása a külső támadásokkal szemben.

A B3 osztály a B1 osztályon kívül feltételezi az adminisztrátor értesítését a biztonsági szabályzat megsértésére irányuló kísérletekről, a rejtett csatornák megjelenésének elemzését, a hardverhiba utáni adatok helyreállítására szolgáló mechanizmusok elérhetőségét, ill.

Az A szint tartalmaz egyet, első osztályú biztonság - A. Ebbe az osztályba tartoznak a tesztelt rendszerek, amelyek igazolást kaptak a felső szint formális előírásainak való megfeleléséről.

A videón - részletes előadás az információs rendszerek biztonságáról:

A műszaki (hardveres) eszközök különféle típusú (mechanikus, elektromechanikus, elektronikus) eszközök, amelyek hardverrel oldják meg az információvédelem problémáit. A műszaki intézkedések a következő eszközök és rendszerek használatán alapulnak: biztonsági és tűzjelző, beléptető és felügyelet, videó megfigyelés és az objektumok kerületének védelme, információvédelem, állapotfelügyelet környezetÉs technológiai berendezések, biztonsági rendszerek, emberek, szállítás és áruk mozgása, a személyzet munkaidejének elszámolása és a különféle látogatók létesítményekben való tartózkodási idejének elszámolása. A technikai eszközök vagy megakadályozzák a fizikai behatolást, vagy ha megtörtént, az információhoz való hozzáférést, beleértve az álcázást is. A feladat első részét zárak, ablakrácsok, biztonsági riasztók oldják meg. A második a zajgenerátor, hálózati szűrők, pásztázó rádiók és sok más eszköz, amely "blokkolja" az információszivárgás lehetséges csatornáit, vagy lehetővé teszi azok észlelését. A technikai eszközök előnyei a megbízhatóságukkal, a szubjektív tényezőktől való függetlenségükkel és a módosításokkal szembeni nagy ellenállásukkal kapcsolatosak. Gyengeségek - a rugalmasság hiánya, viszonylag nagy térfogat és tömeg, magas költségek.

A mai napig jelentős számú hardver

eszközök különféle célokra, de a leggyakoribbak a következők:

speciális regiszterek a biztonsági adatok tárolására: jelszavak, azonosító kódok, keselyűk vagy titkossági szintek;

források szünetmentes tápegység a számítógépek és eszközök működésének ideiglenes fenntartására vészhelyzeti áramszünet idején. Példák: Liebert NX (10-1200 kVA), Liebert Hinet (10-30 kVA), Liebert UPStation GXT2;

eszközök egy személy egyéni jellemzőinek (hang, ujjlenyomatok) mérésére az azonosítás érdekében;

· sémák az információátvitel megszakítására a kommunikációs vonalon az adatkimenet címének időszakos ellenőrzése érdekében;

hálózati zajszűrő szűrők. Például: FR 102 típusú hálózati szűrő a Schaffnertől, 60-SPL-030-3-3 típusú szűrő a Spectrum Control Inc.-től.

Az információvédelem technikai eszközeinek használata lehetővé teszi a következő feladatok megoldását:

Speciális tanulmányok elvégzése a műszaki eszközökről az információszivárgás lehetséges csatornáinak jelenlétére;

Az információszivárgás csatornáinak azonosítása különböző objektumokon és helyiségekben;

információszivárgási csatornák lokalizálása;

ipari kémeszközök felkutatása és felderítése;

· a bizalmas információforrásokhoz való jogosulatlan hozzáférés elleni fellépés és egyéb intézkedések.

Funkcionális céljuk szerint a műszaki eszközök a következőkre oszthatók:

észlelési eszközök;

· keresési eszközök és részletes mérések;

· aktív és passzív ellenintézkedések eszközei.

Ugyanakkor az információbiztonsági eszközök műszaki adottságaik szerint lehetnek általános célú, nem szakemberek általi használatra tervezett előzetes (általános) becslések készítésére, valamint olyan szakmai komplexumok, amelyek lehetővé teszik az alapos keresést, felderítést és pontosságot. az ipari kémkedés összes jellemzőjének mérése.

A műtárgyak alkalmazása és a védelem az ember és az anyagi értékek védelmének legősibb módja. A védelmi technikai eszközök fő feladata, hogy megakadályozzák (megakadályozzák) a behatoló vagy a természeti erők közvetlen érintkezését a védelem tárgyaival.

Információhordozók elektromágneses és akusztikus mezők formájában, elektromos áram nem rendelkeznek egyértelmű határokkal, és információrejtő technikák használhatók az ilyen információk védelmére. Ezek a módszerek olyan változtatásokat tesznek lehetővé a hordozók szerkezetében és energiájában, amelyek során a támadó közvetlenül vagy technikai eszközök segítségével nem tud olyan minőségű információt kinyerni, hogy azt saját érdekében felhasználja.

Általános esetben a műszaki eszközökkel történő információvédelem a következő módokon történik: a forrás és az információhordozó a védelem tárgyának határain belül van lokalizálva, és mechanikai akadályt biztosítanak a behatoló vagy távoli behatás általi érintkezés ellen. technikai eszközeinek területeit rajtuk.

Az információbiztonsági eszközök a mérnöki, elektromos, elektronikus, optikai és egyéb eszközök és eszközök, készülékek és eszközök egész sora műszaki rendszerek, valamint más, az információbiztonság különböző problémáinak megoldására használt termékek, beleértve a kiszivárgás megelőzését és a védett információk biztonságának biztosítását.

Általánosságban elmondható, hogy az információbiztonsági eszközök a szándékos cselekvések megakadályozása szempontjából, a megvalósítás módjától függően, csoportokra oszthatók:

Az információvédelem műszaki (hardveres) eszközei. Ezek különféle típusú (mechanikus, elektromechanikus, elektronikus stb.) eszközök, amelyek a berendezések szintjén oldják meg a problémákat. információvédelem, például egy olyan feladat, mint a helyiségek megóvása a hallgatástól. Vagy megakadályozzák a fizikai behatolást, vagy ha mégis megtörténik, megakadályozzák az adatokhoz való hozzáférést, beleértve az adatok maszkolását is. A feladat első részét zárak, ablakrácsok, biztonsági riasztók stb. adják. A második része a zajgenerátorok, hálózati szűrők, letapogató rádiók és sok más eszköz, amely „blokkolja” az információszivárgás lehetséges csatornáit (a helyiségek védelme figyelés), vagy lehetővé teszi azok észlelését.

A szoftveres és műszaki információvédelmi eszközök közé tartoznak a felhasználók azonosítására, a hozzáférés-szabályozásra, az információk titkosítására, a fennmaradó (működő) információk, például az ideiglenes fájlok törlésére, a védelmi rendszer tesztvezérlésére stb.

A vegyes hardveres és szoftveres információbiztonsági eszközök ugyanazokat a funkciókat valósítják meg, mint a hardverek és szoftverek külön-külön, és köztes tulajdonságokkal rendelkeznek, például megvédik a helyiségeket a lehallgatástól.

Az információvédelem szervezeti eszközei szervezési és technikai (helyiségek számítógépes előkészítése, kábelrendszer lefektetése, a hozzáférés korlátozására vonatkozó követelmények figyelembe vétele stb.) és szervezési és jogi (a vezetés által megállapított nemzeti törvények és munkarend) eszközökből állnak. egy adott vállalkozás).

Az információ technikai védelme az integrált biztonsági rendszer részeként nagymértékben meghatározza az üzleti tevékenység sikerét. A fő feladat műszaki védelem információ - információszivárgás csatornák azonosítása és blokkolása (rádiócsatorna, PEMIN, akusztikus csatornák, optikai csatornák stb.). Az információ műszaki védelmével kapcsolatos problémák megoldása megköveteli az információvédelem területén dolgozó szakemberek jelenlétét és az osztályok speciális berendezéssel való felszerelését a szivárgási csatornák észlelésére és blokkolására. Az információ műszaki védelmével kapcsolatos problémák megoldására szolgáló speciális berendezések kiválasztása a valószínű fenyegetések és az objektum védettségi fokának elemzése alapján történik.

Blokkolók sejtes kommunikáció(csillapítók mobiltelefonok), köznyelvi nevén cellazavaró, hatékony eszköz a cellás kommunikációs csatornán keresztüli információszivárgás elleni küzdelemben. A celluláris zavaró készülékek a kézibeszélő és a bázisállomás közötti rádiócsatorna elnyomásának elvén működnek. A műszaki információszivárgás blokkoló az elnyomott csatorna tartományában működik. A mobiltelefon zavaró készülékeket az elnyomott kommunikáció szabványa (AMPS / N-AMPS, NMT, TACS, GSM900/1800, CDMA, IDEN, TDMA, UMTS, DECT, 3G, univerzális), sugárzási teljesítmény, méretek szerint osztályozzák. A mobiltelefon zavaró készülékek kisugárzott teljesítményének meghatározásakor általában a védett helyiségben tartózkodók biztonságát veszik figyelembe, így a hatékony elnyomás sugara több métertől több tíz méterig terjed. A celluláris blokkolók használatát szigorúan szabályozni kell, mivel ez harmadik felek számára kellemetlenséget okozhat.

Bármely szervezetben ill jelentős tárgy. Ezeket az eszközöket információlopási technológia felkutatására használják, amelyről időnként kiderül, hogy a létesítményben telepítették, a helyiségek elkülönítésére tárgyalások vagy néhány fontos megbeszélés során, a kommunikáció és a berendezések védelme érdekében.

Az információvédelem technikai eszközei: telefonvonalak

A telefonos kommunikációs vonalak az információszivárgás legvalószínűbb módjai. A telefonvonalak aktív védelmére szolgáló eszközök többsége az állomás és az előfizetői egység közé csatlakoztatott lehallgató és hangrögzítő berendezések semlegesítésére szolgál. A védelem generálással valósul meg Telefon vonal nagyfrekvenciás és kisfrekvenciás interferencia, az elektromos áramfelvétel szabályozása a vonalban beszélgetés közben, ami a lehallgató berendezés bemenetén a jel minőségének romlását okozza, valamint blokkolja a hangfelvétel akusztikus indítását felszerelés. Ha rádióadó eszközöket használnak, csatornafrekvencia-eltolódás vagy az átviteli spektrum elmosódása is előfordul.

Az információvédelem technikai eszközei: elektronikus rendszerek

A modern üzlet nem tud létezni nagy mennyiségű információ felhasználása nélkül, beleértve az elektronikus feldolgozórendszereket, amelyek oldalsó elektromágneses sugárzást hoznak létre. Speciális technikai eszközök segítségével teljesen lehetséges elfogni őket az ellenőrzött zónán kívül, majd teljesen visszaállítani az információkat. Az ilyen sugárzás mellett a közelben működő elektronikai eszközök mindig kvázi statikus információs elektromos és mágneses mezővel rendelkeznek, amelyek a távolsággal gyorsan csökkennek, azonban kellően közeli áramkörökre kell célozni. Az ilyen mezők több tíz kilohertztől több tíz megahertzig terjedő frekvenciákon jelentősek. Ebben az esetben az információ lehallgatása akkor válik lehetővé, ha a fogadó berendezés közvetlenül kapcsolódik ehhez a kommunikációhoz a védett területen kívül. Annak érdekében, hogy kizárjuk az információ szivárgását olyan csatornákon keresztül, amelyeket az oldal aktív maszkolásának előállításához használnak elektromágneses sugárzás.

Amint látja, be Ebben a pillanatban az információ védelmének meglehetősen hatékony módjai és eszközei vannak, amelyeket a mai cégek is felhasználhatnak.

Legyen Ön vállalkozó, üzletember, alkalmazott állami szektor, politikus vagy csak magánszemély, érdemes tudni, hogyan védekezhet a bizalmas információk kiszivárgása ellen, milyen eszközöket kell ehhez használni, hogyan lehet azonosítani az információk kiszivárogtatásának csatornáit.

Egy objektum műszaki csatornákon keresztül történő információszivárgás elleni védelmére szolgáló rendszer létrehozásához számos intézkedést kell tenni. Mindenekelőtt elemezni kell az épületek elhelyezkedésének sajátosságait, az épületekben lévő helyiségeket, a körülöttük lévő területet és a kommunikációt. Ezután ki kell választani azokat a helyiségeket, amelyeken belül bizalmas információk keringenek, és figyelembe kell venni az ezekben használt technikai eszközöket. A következő technikai intézkedéseket kell végrehajtani:

- ellenőrizze a használt berendezéseket, hogy a hamis sugárzás mértéke megfelel-e az elfogadható szintnek;

- pajzs helyiségek berendezéssel vagy ilyen berendezéssel a helyiségben;

- visszaszerelni az egyes áramköröket, vezetékeket, kábeleket;

- speciális passzív és aktív védelmi eszközöket, eszközöket használni.

Fontos hangsúlyozni, hogy a kiszivárogtatás technikai csatornáin keresztül történő információszerzés minden módszeréhez létezik egy ellenintézkedési módszer, gyakran több is, amely minimalizálhatja a fenyegetést. Ebben az esetben a siker két tényezőn múlik: - az Ön információbiztonsági ügyekben való hozzáértésén (illetve az ezzel megbízott személyek kompetenciáján), valamint a védelmi intézkedésekhez szükséges eszközök rendelkezésre állásától. Az első tényező fontosabb, mint a második, mivel a legfejlettebb felszerelés holtteher marad az amatőr kezében.

Milyen esetekben célszerű intézkedéseket tenni a műszaki behatolás ellen? Mindenekelőtt az ilyen munkát megelőzően kell elvégezni, anélkül, hogy meg kellene várni, amíg "mennydörgés támad". Az ösztönző motívum szerepét betöltheti az információ kiszivárgásáról szóló információ, amelyet egy adott helyiségben egy szűk embercsoport tárgyal, vagy meghatározott technikai eszközökkel dolgoz fel. Cselekvésre ösztönözhetnek olyan nyomok, amelyek arra utalnak, hogy illetéktelenek behatoltak az Ön cégének területére, vagy a használt berendezéssel kapcsolatos furcsa jelenségek (például gyanús zaj a telefonban).

A védőintézkedések végrehajtása során ne törekedjen az egész épület védelmére. A legfontosabb az, hogy korlátozzuk a hozzáférést azokhoz a helyekhez és berendezésekhez, ahol bizalmas információk koncentrálódnak (természetesen nem feledkezve meg ezek távolról történő megszerzésének lehetőségeiről és módszereiről sem). Különösen a jó minőségű zárak, jelzőberendezések használata, a falak, ajtók, mennyezetek és padlók jó hangszigetelése, az ezeken a helyiségeken áthaladó szellőzőcsatornák, nyílások és csövek hangvédelme, a felesleges vezetékek bontása, valamint speciális eszközök (zajgenerátorok, ZAS berendezések stb.) komolyan akadályozzák vagy értelmetlen kísérleteket tesznek speciális berendezések bevezetésére.

Éppen ezért a műszaki csatornákon keresztül történő információszivárgás elleni intézkedések kidolgozása és végrehajtása érdekében képzett szakembereket kell meghívni, vagy saját személyzetet kell kiképezni a megfelelő programokhoz a megfelelő képzési központok. A rövidség kedvéért egyezzünk meg abban, hogy a TSPI rövidítés az információtovábbítás technikai eszközeit jelenti.

Földelés TSPI

A TSPI védelmének egyik legfontosabb feltétele ezen eszközök megfelelő földelése. A gyakorlatban leggyakrabban olyan radiális földelő rendszerrel kell számolni, amelynek kevesebb közös területe van az ellenkező irányú jel- és tápáramok áramlásához (TSPI-től kívülállók felé).

Nem szabad megfeledkezni arról, hogy a földelő és a földhurok buszának nem kell hurkokat tartalmaznia, hanem elágazó fa formájában kell elkészíteni, ahol a hurok ellenállása nem haladja meg az egy ohmot. Ez a követelmény megelégszik azzal, hogy nagy elektromos vezetőképességű fémrudakat használnak földelőelektródákként, amelyeket a talajba merítenek és a TSPI fémszerkezeteihez kapcsolnak. Leggyakrabban ezek acélcsövek függőlegesen a talajba, 2-3 méter hosszúak és 35-50 mm átmérőjűek. A csövek jók, mert lehetővé teszik a föld nedves rétegeinek elérését, amelyek a legnagyobb vezetőképességgel rendelkeznek, és nincsenek kitéve kiszáradásnak vagy fagyásnak. Ezen túlmenően a csőhasználat nem jár jelentős földmunkával.

A földelési ellenállást elsősorban a talajban folyó áram ellenállása határozza meg. Értéke jelentősen csökkenthető az átmeneti ellenállás csökkentésével (a földelektróda és a talaj között), ha a cső felületét alaposan megtisztítjuk a szennyeződéstől, rozsdától, a lyukba sót adunk teljes magasságában, és az egyes csövek körüli talajt tömörítjük. A földelő vezetékeket (csöveket) hegesztéssel gyűjtősínekkel kell összekötni. A mechanikai szilárdság elérése és a megfelelő vezetőképesség elérése érdekében a gumiabroncsok és a földelési vezetékek keresztmetszete legalább 24x4 mm-t javasolt.

Az épületen kívüli földelővezetékeket körülbelül 1,5 méter mélységben, az épületen belül pedig falak vagy speciális csatornák mentén kell elhelyezni, hogy rendszeresen ellenőrizni lehessen őket. A vezetékek csak hegesztéssel csatlakoznak a földelektródához, a vezeték pedig egy ponton csavarozással csatlakozik a TSPI-hez. Ha több RTMS-t csatlakoztat a földelővezetékhez, akkor azokat párhuzamosan kell a vonalhoz csatlakoztatni (val soros csatlakozás egy TSPI leállítása az összes többi leállásához vezethet). A TSPI földelésekor nem lehet természetes földelő vezetékeket használni: a földhöz csatlakoztatott épületek fémszerkezeteit, a földbe fektetett fémcsöveket, a földalatti kábelek fémburkolatát.

Hálózati szűrők

A hangszedők előfordulása a TSPI villamosenergia-hálózatokban leggyakrabban azzal a ténnyel jár, hogy közös távvezetékekhez csatlakoznak. Ezért a hálózati szűrők két funkciót látnak el a TSPI tápellátási áramköreiben: a berendezések védelmét a külső impulzuszajtól és a maga a berendezés által létrehozott hangszedők elleni védelmet. Ebben az esetben egy egyfázisú áramelosztó rendszert földelt középpontú transzformátorral, háromfázisú - nagyfeszültségű lecsökkentő transzformátorral kell megvalósítani.

A szűrők kiválasztásakor figyelembe kell venni: az áramkörökben lévő áramok és feszültségek névleges értékeit, valamint a szűrőn a maximális terhelés melletti feszültségesés megengedett értékeit; az áram reaktív összetevőjének megengedett értékei a tápfeszültség fő frekvenciáján; a szűrő szükséges csillapítása; a szűrő mechanikai jellemzői (méret, tömeg, háztípus, beépítési mód); a szűrő idegen mezőktől való szűrésének mértéke.

A szűrő kialakításának lényegesen csökkentenie kell annak a valószínűségét, hogy a házon belül a bemenet és a kimenet között mágneses, elektromos vagy elektromágneses mezők miatt oldalsó kapcsolat alakuljon ki.

Szobaárnyékolás

A TSPI hangszedőinek teljes kiküszöbölése érdekében olyan helyiségekben, amelyek vonalai túlmutatnak a szabályozott zónán, nemcsak a forrásból kiinduló vezetékekben kell elnyomni azokat, hanem korlátozni kell a belső elektromos rendszer által létrehozott elektromágneses mező hatókörét is. vezeték. Ezt a problémát árnyékolással oldják meg.

Elméletileg az anyagköltség és a gyártás egyszerűsége szempontjából az előnyök az acéllemezből készült képernyők oldalán vannak. A háló használata azonban nagyban leegyszerűsíti a szellőzési és világítási problémákat. A képernyőanyag problémájának megoldásához tudni kell, hogy hányszor szükséges a TSPI sugárzás szintjének csillapítása. Leggyakrabban 10 és 30 között van. Ezt a hatékonyságot egyetlen, 2,5 mm-es cellával rendelkező rézhálóból vagy 0,51 mm vagy annál vastagabb vékonylemezből horganyzott acélból készült szita biztosítja.

A fémlemezeket (vagy hálópaneleket) a teljes kerületen elektromosan szorosan egymáshoz kell kötni, amit elektromos hegesztéssel vagy forrasztással biztosítanak.

A helyiségek ajtóit is árnyékolni kell, biztosítva a megbízható elektromos érintkezést az ajtókerettel a teljes kerületen legalább 10-15 mm-enként. Ehhez használjon foszforbronzból készült rugós fésűt, amely megerősíti az ajtókeret teljes belső kerületén. Ha vannak ablakok a helyiségben, azokat egy vagy két réteg rézhálóval kell meghúzni, legfeljebb 2x2 mm-es cellával, és a háló rétegei közötti távolságnak legalább 50 mm-nek kell lennie. Mindkét rétegnek jó elektromos érintkezést kell biztosítania a helyiség falával azonos foszforbronz fésűvel, vagy forrasztással (ha a háló nem eltávolítható).

Az árnyékolt helyiség méreteit a rendeltetése, a szabad hely rendelkezésre állása és a munka költsége alapján választják ki. Általában elegendő egy 6-8 négyzetméteres szoba. méter 2,5-3 méteres magasságban.

Telefon és fax védelem

mint bármit elektronikai eszköz, telefon és fax, valamint ezek kommunikációs vonalai magas térerősséget sugároznak a nyílt térbe a 150 MHz-ig terjedő frekvenciatartományban. Az ezekből a TSPI-kből származó minden típusú sugárzás teljes elnyomása érdekében ki kell szűrni a sugárzást a mikrofon vezetékeiben, a készülékből kinyúló vezetékekben, valamint biztosítani kell a készülék belső áramkörének megfelelő árnyékolását. Mindkettő csak a készülékek kialakításának jelentős átdolgozásával és megváltoztatásával lehetséges. elektromos paraméterek. Más szóval, védeni kell a mikrofon áramkört, a csengő áramkört és a kétvezetékes vonalat. telefon kapcsolat. Ugyanez vonatkozik a helyiségeken túlmenő kommunikációs vonalak eszközökkel történő védelmére.

Általánosságban elmondható, hogy ez egy nagyon komoly probléma, mivel az ilyen vonalak szinte mindig ellenőrizetlenek, és sokféle információkereső eszköz csatlakoztatható hozzájuk. Két módja van: először is speciális vezetékeket használnak (árnyékolt bifiláris, trifiláris, koaxiális kábel, árnyékolt lapos kábel). Másodszor, speciális berendezéssel szisztematikusan ellenőrzik, hogy fennáll-e az információ-visszakereső eszközök összekapcsolásának ténye. Az indukált jelek észlelése általában az ellenőrzött terület határán, vagy a kereszteződésekben található kapcsolóberendezéseknél, kapcsolószekrényeknél történik. Ezután vagy egy adott csatlakozási pontot határoznak meg, vagy (ha ilyen meghatározás nem lehetséges) zajvédelmet rendeznek. De a legtöbb hatékony módszer a telefonon vagy faxon továbbított információk védelme a ZAS (classizing communications equipment) használata. Külföldön ezeket az eszközöket scramblereknek hívják.

Védelem a beépített és erősen irányított mikrofonok ellen

A mikrofonok köztudottan átalakítják a hangot elektromos jel. Speciális erősítőkkel és szűrőkkel együtt lehallgató eszközként is használhatók. Ennek érdekében egy rejtett vezetékes kommunikációs vonalat hoznak létre, amely csak fizikai kereséssel vagy (ami nehezebb) a helyiségben elérhető összes vezeték jeleinek ellenőrző mérésével észlelhető. Ebben az esetben értelmetlenek azok a rádiófigyelő módszerek, amelyek hatékonyak a rádióhibák felderítésére. A hangrezgések elfogása mellett a speciális sztetoszkóp mikrofonok nagyon jól érzékelik az épületek épületszerkezetein keresztül terjedő hangokat. Segítségükkel a lehallgatás falakon, ajtókon és ablakokon keresztül történik. Végezetül az erősen irányított mikrofonoknak számos módosítása létezik, amelyek csak egy irányból érkező hangokat érzékelnek és felerősítenek, miközben az összes többi hangot tompítják. Az ilyen mikrofonok formájúak egy hosszú cső, egy csőelem vagy egy parabola tányér kúpos kúppal. Akár egy kilométeres távolságból is felveszik a hangokat!

Az erősen irányított mikrofonok elleni védelem érdekében a következő intézkedések javasolhatók:

- minden tárgyalást a szomszédos helyiségektől elkülönített, zárt ajtókkal, ablakokkal és szellőzőkkel, elhúzott sötétítőfüggönnyel rendelkező helyiségekben kell lefolytatni. A falakat a szomszédos épületektől is szigetelni kell;

- a padlót és a mennyezetet el kell szigetelni a nem kívánatos közelségtől mikrofonos szerek és egyéb lehallgató berendezések formájában;

- ne folytasson fontos beszélgetéseket az utcán, tereken és más szabad tereken, függetlenül attól, hogy ül vagy sétál;

- Ne feledje, hogy a csapból (vagy szökőkútból) ömlő víz hangjaival való beszélgetés elfojtására tett kísérletek hatástalanok.