Dr.Web — библиотека бесплатных утилит. Трояны-шифровальщики

Читайте также

Откровенно говоря, я сегодня никак не ожидал столкнуться с, пожалуй, одной из последней модификацией этого вируса. Не так давно я немного уже о нём на своем сайте - пришло время рассказать побольше:)

Как я уже говорил - Trojan.Encoder

- это троянская программа, которая шифрует пользовательские файлы. Разновидностей сего ужаса все больше и больше и всего их, по примерным подсчетам, уже около 8

, а именно: Trojan.Encoder.19

, Trojan.Encoder.20

, Trojan.Encoder.21

, Trojan.Encoder.33

, Trojan.Encoder - 43, 44

и 45

и последняя еще, как я понял, не пронумерована. Автором вируса является некий "Корректор

".

Немного информации по версиям (информация взята частично с сайта и частично с сайта ):

Trojan.Encoder.19 - инфицировав систему, троянец оставляет текстовый файл crypted.txt с требованием заплатить 10$ за программу расшифровщик.

Очередная разновидность Trojan.Encoder.19 обходит все несъёмные носители и шифрует файлы с расширениями из следующего списка:

.jpg, .jpeg, .psd, .cdr, .dwg, .max, .mov, .m2v, .3gp, .asf, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .rar, .zip, .db, .mdb, .dbf, .dbx, .h, .c, .pas, .php, .mp3, .cer, .p12, .pfx, .kwm, .pwm, .sol, .jbc, .txt, .pdf.Trojan.Encoder.20 - новая версия троянской программы-вымогателя, в которой по сравнению с Trojan.Encoder.19 изменен механизм шифрования и генерации ключа.

Trojan.Encoder.21 - новая модификация троянца в файле crypted.txt , которая требует переводить деньги (89$) только с помощью определённой платёжной системы, указанной автором вируса, и не использовать такие системы как PAYPAL и наличные деньги. Для распространения Trojan.Encoder.21 использует сайты, которые известны как активные дистрибьюторы троянцев. Прежние модификации применяли для этого одноразовые ссылки или ссылки с коротким временем работы. Данная особенность Trojan.Encoder.21 может резко увеличить темпы его распространения.

Trojan.Encoder.33 шифрует данные пользователей, однако использует при этом новые механизмы. Опасности подвергаются файлы с расширением *.txt,*.jpg,*.jpeg,*.doc,*.docx,*.xls, которые троянец переносит в папки:

C:\Documents and Settings\Local Settings\Application Data\CDD

C:\Documents and Settings\Local Settings\Application Data\FLR

В то же время оригинальные файлы заменяются сообщением "FileError_22001".В отличие от прежних модификаций, Trojan.Encoder.33 не выводит никаких сообщений с требованием заплатить различные суммы денег. При этом, функция шифрования данных пользователя осуществляется этим троянцем только в случае, если ему удается связаться с внешним сервером.

Последние отличаются от предыдущих новым ключом шифрования документов, а также новыми контактными данными злоумышленника. Специалисты "Доктор Веб " оперативно создали утилиты, позволяющие расшифровать файлы, доступ к которым был заблокирован новыми модификациями Trojan.Encoder . Но особенно интересна еще одна, самая «свежая» модификация Trojan.Encoder . Эта версия троянской программы добавляет к зашифрованным файлам расширение.DrWeb . Вследствие успешного противодействия Trojan.Encoder со стороны антивируса Dr.Web у автора, видимо, зародилось желание «напакостить» при помощи упоминания нашей торговой марки в названии зашифрованных файлов.

Кроме того, в распоряжении специалистов "Доктор Веб " оказалась ссылка на один из сайтов автора актуальных модификаций Trojan.Encoder . Интересно, что владелец этого ресурса пытается ассоциировать себя с «Доктор Веб », используя образы паука и доктора, в то время как компания не имеет к подобным сайтам никакого отношения. Очевидно, такое оформление используется для того, чтобы запутать неопытных пользователей и скомпрометировать компанию «Доктор Веб ».

Злоумышленник всячески пытается предстать перед пострадавшими с положительной стороны - как человек, помогающий восстановить документы пользователей. На своем сайте он предлагает просмотреть ролик, в котором демонстрируется работа утилиты дешифровки документов, за которую вымогаются деньги.

По имеющимся сведениям можно предполагать, что вымоганием денег после шифрования файлов занимается один человек.

Аналитики компании «Доктор Веб » разработали утилиту дешифровки и предлагают всем пользователям бесплатно её, чтобы восстановить свои файлы. Для удобства пользователей новая версия утилиты снабжена модулем графического интерфейса и носит название Trojan.Encoder Decrypt .

Я сегодня столкнулся с еще какой-то (возможно, что самой новой) версией этой пакости, которая мало того, что зашифровала всё нафиг - так еще и не имеет файла crypted.txt , который необходим программе-дешифровке от dr.web для того, чтобы обратно раскодировать файлы. Более того, сия (или не сия, а какая-нибудь другая) штука напрочь заблокировала доступ к avz -ту и не дает никоим образом запустить его на компьютере. Невозможно ни распаковать скачанный архив с , ни залить на компьютер напрямую папку, короче упирается ногами и руками, отрезая avz -ту базы, которые живут в папке Base и имеют расширение.avz . Хитрость с переименовыванием расширения или удаленным запуском тоже не возымела действия. Пришлось крутится. После разворачивания на компьютере программного комплекса + и тщательной очистки оными без единой перезагрузки компьютера (это важно), а так же после ручного выгрызания левых процессов, элементов автозагрузки, модулей пространства ядра и прочих ужасов жизни avz таки удалось запустить. Комплексный анализ системы по средством оного выявил целую тучку бед, вывел ряд вирусов (сам Encoder был вычищен drweb"ом), но.. Дешифровать файлы специальной программой не выходит в силу отсутствия crypted.txt или любого другого близкого к оному файла. А другого решения я пока не знаю.

Посему, всем заразившимся, настоятельно рекомендую для начала воспользоваться связкой Dr.web Сureit + spybot , а затем обратится напрямую в компанию dr.web за помощью в дешифровке файлов. Обещают помочь и совершенно бесплатно.

Где пользователь подцепил сей вирус я, к сожалению, не знаю.

Спасибо за внимание и держите свой компьютер в безопасности. Это важно.

Специалисты антивирусной компании «Доктор Веб» разработали методику расшифровки файлов, ставших недоступными в результате действия опасного троянца-энкодера Trojan.Encoder.2843 , известного пользователям под именем «Vault».

Данная версия шифровальщика, получившая по классификации Dr.Web наименование Trojan.Encoder.2843 , активно распространяется злоумышленниками при помощи массовых почтовых рассылок. В качестве вложения в письма используется небольшой файл, содержащий сценарий на языке JavaScript. Этот файл извлекает из себя приложение, которое и выполняет остальные действия, необходимые для обеспечения работы энкодера. Данная версия троянца-шифровальщика распространяется со 2 ноября 2015 года.

Принцип работы этой вредоносной программы также весьма любопытен. В системный реестр Windows записывается зашифрованная динамическая библиотека (.DLL), а в запущенный процесс explorer.exe троянец встраивает небольшой код, который считывает файл из реестра в память, расшифровывает и передает на него управление.

Список шифруемых файлов Trojan.Encoder.2843 также хранит в системном реестре и для каждого из них использует уникальный ключ, состоящий из заглавных латинских букв. Шифрование файлов осуществляется с использованием алгоритмов Blowfish-ECB, сессионный ключ шифруется с использованием RSA при помощи интерфейса CryptoAPI. Каждому зашифрованному файлу присваивается расширение.vault.

Специалисты компании «Доктор Веб» разработали специальную методику, во многих случаях позволяющую расшифровывать поврежденные этим троянцем файлы. Если вы стали жертвой вредоносной программы Trojan.Encoder.2843 , воспользуйтесь следующими рекомендациями:

- обратитесь с соответствующим заявлением в полицию;

- ни в коем случае не пытайтесь переустановить операционную систему, «оптимизировать» или «очистить» ее с использованием каких-либо утилит;

- не удаляйте никакие файлы на вашем компьютере;

- не пытайтесь восстановить зашифрованные файлы самостоятельно;

- обратитесь в службу технической поддержки компании «Доктор Веб» (эта услуга бесплатна для пользователей коммерческих лицензий Dr.Web);

- к тикету приложите любой зашифрованный троянцем файл;

- дождитесь ответа специалиста службы технической поддержки; в связи с большим количеством запросов это может занять некоторое время.

Напоминаем, что услуги по расшифровке файлов оказываются только обладателям коммерческих лицензий на антивирусные продукты Dr.Web. Компания «Доктор Веб» не дает полной гарантии расшифровки всех поврежденных в результате действия энкодера файлов, однако наши специалисты приложат все усилия, чтобы спасти зашифрованную информацию.

Первые троянцы-шифровальщики семейства Trojan.Encoder появились в 2006-2007 году. С января 2009 года число их разновидностей увеличилось примерно на 1900%! В настоящее время Trojan.Encoder - одна из самых опасных угроз для пользователей, имеющая несколько тысяч модификаций. С апреля 2013 года по март 2015 года в вирусную лабораторию компании «Доктор Веб» поступило 8 553 заявки на расшифровку файлов, пострадавших от действий троянцев-энкодеров.

Вирусы-шифровальщики практически отвоевали первое место в обращениях на форумы по информационной безопасности. Ежесуточно в среднем 40 заявок на расшифровку поступают только сотрудникам вирусной лаборатории «Доктор Веб» от пользователей, зараженных различными видами троянов-шифровальщиков (Trojan.Encoder, Trojan-Ransom.Win32.Xorist, Trojan-Ransom.Win32.Rector, Trojan.Locker, Trojan.Matsnu, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.GpCode, Цифровой сейф, Цифровой кейс, lockdir.exe, rectorrsa, Trojan-Ransom.Win32.Rakhn, CTB-Locker, vault

и проч). Основными признаками таких заражений является смена расширений пользовательских файлов, таких, как музыкальные файлы, файлы изображений, документы и т.д., при попытках открытия которых появляется сообщение от злоумышленников с требованием оплаты за получение дешифровщика. Так же возможны изменение фонового рисунка рабочего стола, появление текстовых документов и окон с соответствующими сообщениями о шифровке, нарушении лицензионных соглашений и проч. Особенно опасны трояны-шифровальщики для коммерческих фирм, поскольку потерянные данные баз данных, платежных документов могут заблокировать работу фирмы на неопределенное время, приводя к упущению выгоды.

Троянцы семейства Trojan.Encoder используют несколько десятков различных алгоритмов шифрования пользовательских файлов. Например, чтобы подобрать ключи для расшифровки файлов, зашифрованных троянцем Trojan.Encoder.741, методом простого перебора, потребуется:

107902838054224993544152335601 год

Расшифровка поврежденных троянцем файлов возможна не более чем в 10% случаев. А это значит, что большинство данных пользователей потеряны безвозвратно.

Сегодня вымогатели требуют за расшифровку файлов до 1 500 биткоинов .

Даже если вы заплатите выкуп злоумышленнику, никакой гарантии восстановления информации он вам не даст .

Доходит до курьезов – зафиксирован случай, когда, несмотря на заплаченный выкуп, преступники не смогли расшифровать файлы, зашифрованные созданным ими Trojan.Encoder, и отправили пострадавшего пользователя за помощью... в службу технической поддержки антивирусной компании!

Как происходит заражение?

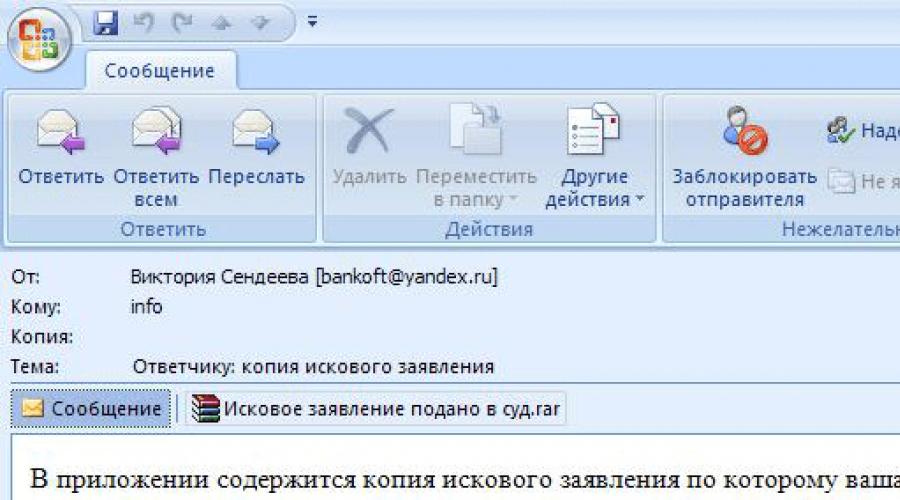

- Через вложения в электронной почте; методом социальной инженерии злоумышленники вынуждают пользователя открыть прикрепленный файл.

- С помощью Zbot-инфекций, замаскированных в виде вложений в формате PDF.

- Через наборы эксплойтов, расположенные на взломанных веб-сайтах, которые используют уязвимости на компьютере, чтобы установить инфекцию.

- Через троянцев, которые предлагают скачать плеер, необходимый для просмотра онлайн-видео. Такое, как правило, встречается на порно-сайтах.

- Через RDP, используя подбор паролей и уязвимости в данном протоколе.

- С помощью зараженных кейгенов, кряков и утилит активации.

При использовании подбора паролей RDP злоумышленник сам заходит под взломанной учетной записью, сам отключает или выгружает антивирусный продукт и сам запускает шифрование.

Пока Вы не перестанете пугаться писем с заголовками «Задолженность», «Уголовное производство» и т. п., злоумышленники будут пользоваться Вашей наивностью.

Задумайтесь... Научитесь сами и научите других простейшим основам безопасности!

- Никогда не открывайте вложения из писем, полученных от неизвестных адресатов, каким бы пугающим не был заголовок. Если вложение пришло, как архив, потрудитесь просто просмотреть содержимое архива. И если там исполняемый файл (расширение.exe, .com, .bat, .cmd, .scr), то это на 99,(9)% ловушка для Вас.

- Если Вы все же чего-то опасаетесь, не поленитесь узнать истинный электронный адрес той организации, от лица которой к Вам пришло письмо. Это ведь не так сложно узнать в наш информационный век.

- Даже если адрес отправителя оказался истинным, не поленитесь уточнить по телефону наличие такого отправленного письма. Адрес отправителя легко подделать при помощи анонимных smtp-серверов.

- Если в отправителе написано Сбербанк или Почта России, то это еще ничего не значит. Нормальные письма в идеале должны быть подписаны ЭЦП. Внимательно проверяйте прикрепленные к таким письмам файлы перед открытием.

- Регулярно делайте резервные копии информации на отдельных носителях.

- Забудьте об использовании простых паролей, которые легко подобрать и попасть в локальную сеть организации под Вашими данными. Для доступа по RDP используйте сертификаты, доступ через VPN или двухфакторную авторизацию.

- Никогда не работайте с правами Администратора, внимательно относитесь к сообщениям UAC, даже если они имеют "синий цвет" подписанного приложения, не нажимайте "Да", если не запускали установки или обновления.

- Регулярно устанавливайте обновления безопасности не только операционной системы, но и прикладных программ.

- Установите пароль на настройки антивирусной программы , отличный от пароля учетной записи, включите опцию самозащиты

Процитируем рекомендации компаний "Др.Веб " и "Лаборатории Касперского ":

- немедленно отключите компьютер для остановки действия трояна, кнопка Reset/Включение на вашем компьютере может спасти значительную часть данных;

- Комментарий сайт: Несмотря на то, что такую рекомендацию дают известные лаборатории, в некоторых случаях её выполнение приведет к усложнению расшифровки, поскольку ключ может хранится в оперативной памяти и после перезагрузки системы, восстановить его будет невозможно. Для остановки дальнейшего шифрования, можно заморозить выполнение процесса шифровальщика с помощью Process Explorer или и для дальнейших рекомендаций.

Спойлер: Сноска

Ни один энкодер не способен зашифровать все данные мгновенно, поэтому до окончания шифрования какая-то их часть остается нетронутой. И чем больше времени прошло с начала шифрования, тем меньше нетронутых данных остается. Раз наша задача сохранить, как можно большее их количество, нужно прекратить работу энкодера. Можно, в принципе, начать анализировать список процессов, искать, где в них троян, пытаться его завершить… Но, поверьте мне, выдернутый шнур питания - это гораздо быстрее! Штатное завершение работы Windows неплохая альтернатива, но оно может занять какое-то время, или троян своими действиями может ему препятствовать. Поэтому мой выбор - дернуть шнур. Несомненно, у этого шага есть свои минусы: возможность повреждения файловой системы и невозможность дальнейшего снятия дампа ОЗУ. Поврежденная файловая система для неподготовленного человека проблема посерьезнее, чем энкодер. После энкодера остаются хотя бы файлы, повреждение же таблицы разделов приведет к невозможности загрузки ОС. С другой стороны, грамотный специалист по восстановлению данных ту же таблицу разделов починит без особых проблем, а энкодер до многих файлов может просто не успеть добраться.

Для возбуждения в отношении злоумышленников уголовного дела правоохранительным органам необходим процессуальный повод - ваше заявление о преступлении. Образец заявления

Приготовьтесь к тому, что ваш компьютер будет изъят на какое-то время на экспертизу.

Если у вас откажутся принять заявление - получите письменный отказ и обращайтесь с жалобой в вышестоящий орган полиции (к начальнику полиции вашего города или области).

- ни в коем случае не пытайтесь переустановить операционную систему;

- не удаляйте никаких файлов и почтовых сообщений на Вашем компьютере;

- не запускайте никаких "чистильщиков" временных файлов и реестра;

- не следует сканировать и лечить компьютер антивирусами и антивирусными утилитами, а тем более антивирусными LiveCD, в крайнем случае можно переместить зараженные файлы в карантин антивируса;

Спойлер: Сноска

Для расшифровки наибольшее значение может иметь неприметный файлик на 40 байт во временном каталоге или непонятный ярлык на рабочем столе. Вы наверняка не знаете, будут ли они важны для расшифровки или нет, поэтому лучше не трогайте ничего. Чистка реестра вообще сомнительная процедура, а некоторые энкодеры оставляют там важные для расшифровки следы работы. Антивирусы, конечно, могут найти тело трояна-энкодера. И даже могут его удалить раз и навсегда, но что тогда останется для анализа? Как мы поймем как и чем шифровались файлы? Поэтому лучше оставьте зверька на диске. Еще один важный момент: я не знаю ни одного средства для чистки системы, которое бы принимало в расчет возможность работы энкодера, и сохраняло бы все следы его работы. И, скорее всего, такие средства не появятся. Переустановка системы точно уничтожит все следы трояна, кроме зашифрованных файлов.

- не пытайтесь восстановить зашифрованные файлы самостоятельно;

Спойлер: Сноска

Если у вас за плечами пара лет написания программ, вы действительно понимаете, что такое RC4, AES, RSA и в чем между ними различие, вы знаете, что такое Hiew и что означает 0xDEADC0DE, можете попробовать. Остальным не советую. Допустим, вы нашли какую-то чудо-методику расшифровки файлов и у вас даже получилось расшифровать один файл. Это не гарантия, что методика сработает на всех ваших файлах. Более того, это не гарантия, что по этой методике вы файлы не испортите еще сильнее. Даже в нашей работе бывают неприятные моменты, когда в коде расшифровки обнаруживаются серьезные ошибки, но в тысячах случаев до этого момента код работал как надо.

Теперь, когда понятно, что делать и чего не делать, можно приступать к расшифровке. В теории, расшифровка возможна почти всегда. Это если знать все нужные для нее данные или же обладать неограниченным количеством денег, времени и процессорных ядер. На практике что-то можно будет расшифровать почти сразу. Что-то будет ждать своей очереди пару месяцев или даже лет. За какие-то случаи можно даже и не браться: суперкомпьютер даром на 5 лет в аренду никто не даст. Плохо еще и то, что кажущийся простым случай при детальном рассмотрении оказывается крайне сложным. К кому обращаться, вам решать.

Как восстановить файлы?

- обратитесь в антивирусную лабораторию компании, в которой есть подразделение вирусных аналитиков, занимающихся данной проблемой;

- к тикету приложите зашифрованный троянцем файл (а если возможно и его незашифрованную копию);

- дождитесь ответа вирусного аналитика. В связи с большим количеством запросов это может занять некоторое время.

Адреса с формами отправки зашифрованных файлов :

- Др.Веб (Заявки на бесплатную расшифровку принимаются только от пользователей комплексного антивируса Drweb )

- Лаборатория Касперского (Заявки на бесплатную расшифровку принимаются только от пользователей коммерческих продуктов Лаборатории Касперского )

- ESET, LLC (Заявки на бесплатную расшифровку принимаются только от пользователей коммерческих продуктов ESET )

- The No More Ransom Project (подбор дешифровщиков)

- Шифровальщики - вымогатели (подбор дешифровщиков)

- ID Ransomware (подбор дешифровщиков)

Мы категорически не рекомендуем восстанавливать файлы самостоятельно, так как при неумелых действиях возможно потерять всю информацию, не восстановив ничего!!! К тому же восстановление файлов, зашифрованных некоторыми видами троянов просто невозможно из-за стойкости шифрующего механизма.

Утилиты восстановления удаленных файлов :

Некоторые разновидности троянов-шифровальщиков создают копию шифруемого файла шифруют её, а оригинальный файл удаляют, в таком случае можно воспользоваться одной из утилит для восстановления файлов (желательно использовать портативные версии программ, скачанные и записанные на флеш-накопитель на другом компьютере):Метод для решения проблем с некоторыми версиями Lockdir

- R.saver

- Recuva

- JPEG Ripper - утилита для восстановления поврежденных изображений

- JPGscan описание)

- PhotoRec - утилита для восстановления поврежденных изображений (описание)

Папки, зашифрованные некоторыми версиями Lockdir, можно открыть с помощью архиватора 7-zip

После успешного восстановления данных необходимо проверить систему на наличие вредоносных программ, для этого следует выполнить и создать тему с описанием проблемы в разделе

Восстановление зашифрованных файлов средствами операционной системы.

Для того чтобы восстановить файлы средствами операционной системы необходимо включить защиту системы до того, как троян-шифровальщик попадет на Ваш компьютер. Большая часть троянов-шифровальщиков будет пытаться удалять любые теневые копии на вашем компьютере, но иногда это это сделать не удается (при отсутствии администраторских привилегий и установленных обновлениях Windows), и Вы сможете использовать теневые копии для восстановления поврежденных файлов.

Следует помнить, что команда удаления теневых копий:

Код:

Vssadmin delete shadows

работает только с правами администратора, поэтому после включения защиты необходимо работать только под пользователем с ограниченными правами и внимательно относиться ко всем предупреждениям UAC о попытке повышения прав.

Спойлер: Как включить защиту системы?

Как восстановить предыдущие версии файлов после их повреждения?

Примечание :Восстановление из свойств файла или папки помощью вкладки «Предыдущие версии» доступно только в изданиях Windows 7 не ниже «Профессиональная» . В домашних изданиях Windows 7 и во всех изданиях более новых ОС Windows есть обходной путь (под спойлером).

Спойлер

Второй способ - это использование утилиты ShadowExplorer (вы можете скачать, как установщик, так и портабельную версию утилиты).Запустите программу

Выберите диск и дату, за которую необходимо восстановить файлы

Выберите файл или папку для восстановления и нажмите на нем правой кнопкой мыши

Выберите пункт меню Export и укажите путь к папке, в которую Вы хотите восстановить файлы из теневой копии.

Способы защиты от троянов-шифровальщиковК сожалению способы защиты от троянов-шифровальщиков для обычных пользователей достаточно сложны, так как необходимы настройки политик безопасности или HIPS, разрешающие доступ к файлам только определенным приложениям и не дают 100% защиты при таких случаях, когда троян внедряется в адресное пространство доверенного приложения. Поэтому единственным доступным способом защиты является резервное копирование пользовательских файлов на съемные носители. При этом если таким носителем является внешний жесткий диск или флеш-накопитель, данные носители должны подключаться к компьютеру только на время резервного копирования и быть отключенными все остальное время. Для большей безопасности резервное копирования можно проводить загрузившись с LiveCD . Так же резервное копирование можно проводить на так называемые "облачные хранилища ", предоставляющиеся некоторыми компаниями.

Настройка антивирусных программ для снижения вероятности заражения троянами-шифровальщиками.

Применительно ко всем продуктам:

Необходимо включить модуль самозащиты и установить сложный пароль на настройки антивируса!!!

Всем привет! Сегодня хочу осветить одну проблему, связанную с вредоносной программой, шифрующей файлы на компьютере. Есть такая проблема, после которой появляются запросы типа «Помогите! Вирус зашифровал файлы», этим же вопросом достают многих компьютерных мастеров, которые иногда даже берутся помочь, но в итоге пользуются тем, что описано ниже. А что дествительно делать, если вирус зашифровал файлы на компьютере?! Прочитать статью до конца, внять написанному, успокоиться и начать действовать. Поехали!

Шифровальщики — это разновидности семейства trojan encoder (так их классифицирует например dr. web). Сама программа шифровальщик часто ловится через некоторое время антивирусом, если он ее пропустил. Но вот последствия от ее работы удручающие. Что делать, если вы стали жертвой подобного рода гадости? Давайте разбираться. Для начала необходимо примерно знать как устроен враг, чтобы перестать грузить глупыми вопросами всех и вся в надежде что сейчас появиться шаман с бубном и решит мигом вашу проблему. Итак, вирус использует асимметричные ключи, насколько мне известно, иначе не было бы с ним столько проблем. Такая система использует два ключа, один из которых шифрует, другой расшифровывает. Причем первый вычисляется из второго (но не наоборот). Давайте попробуем это представить наглядно и что называется на пальцах. Рассмотрим пару рисунков, которые наглядно демонстрируют процесс шифрования и расшифровки.

Не будем вдаваться в подробности о том, как формируется открытый ключ. Эти две картинки демонстрируют наглядно процесс шифрования, а затем дешифровки, это как закрыть дверь, а потом ее открыть. В чем же реально проблема с вирусом-шифровальщиком? Проблема в том, что у вас вообще нет никакого ключа. Ключи у злоумышленника. А алгоритмы шифрования, использующие эту технологию сделаны весьма хитро. Вы можете каким-то образом получить открытый ключ, изучая файл, но это не имеет смысла, потому что вам нужен секретный ключ. А вот с ним загвоздка. Даже узнав ключ открытый, секретный получить практически невозможно. Понятно, что в фильмах и книгах, а также рассказах друзей и знакомых, есть какие-то супер-пупер хакеры, которые взмахом мизинца над клавиатурой расшифруют все, взломают все в лоб, а в реальном мире все совсем не так просто. Скажу что в лоб эту задачу не решить и точка.

А теперь о том, что делать, если вы подцепили сию гадость. Вариантов у вас не много. Самый банальный связаться с автором по электронной почте, которую он любезно вам предоставит на новых обоях для рабочего стола, а также впишет в имя каждого испорченного файла. Будьте осторожны, иначе не получите ни файлов ни денег. Вариант второй — антивирусные компании, в частности доктор Веб. Обращаетесь в тех поддержку по адресу https://support.drweb.ru/new/free_unlocker/for_decode/?lng=ru . Проходите по пунктам, которые требуются и воаля. Правда есть одно Но! Вы обязательно должны использовать лицензионный антивирус от доктор Веб, если у вас его нет, нужно будет приобрести лицензию. В случае успеха, ваш запрос уйдет в службу технической поддержки компании, а дальше ожидайте ответа. Прошу обратить особое внимание, что этот способ не дает 100% гарантии полной расшифровки всех файлов, это связано с тем, что не все ключи и алгоритмы есть у них в наличии. Расшифровкой занимаются и другие антивирусные компании, на подобных условиях. Третий вариант — обратиться в правоохранительные органы. Между прочим, если будете создавать запрос в компанию доктор Веб, даже они вам об этом скажут. Вариант третий может быть затяжным и безуспешным (впрочем как и первые два), но в случае успеха, злоумышленника накажут и он будет меньше вредить людям, а ключ передадут антивирусным компаниям. Есть еще и четвертый вариант — безуспешно пытаться найти чудо мастера, который каким-то сверхсекретным образом расшифрует. Вперед ребята! Но задумайтесь! Уж если антивирусные компании не дают 100% гарантии и рекомендуют обратиться в полицию, то что еще искать? Не тратьте свое время и деньги, будьте реалистами.

Резюмирую. К сожалению множество людей обижаются на мастеров, которые отправляют их в милицию или в антивирусную компанию, умоляя им помочь, но дорогие наши пользователи, поймите, мастера не всесильны, а здесь нужны отменные знания в криптографии, да и они вряд ли помогут. Поэтому пользуйтесь тремя вышеуказанными способами, но с первым аккуратнее (крайний случай), лучше уж обращайтесь в органы, а параллельно попытайтесь спасти хоть что-то с помощью специалистов из антивирусной компании.

Да, кстати, обращение в полицию поможет другим пострадавшим и если каждый будет стараться так поступать, заразы подобной станет в разы меньше, поэтому думайте не только о себе но и других людях. И еще будьте готовы к тому что возможно кроме автора вируса больше никто не решит вашу проблему! Поэтому сделайте для себя важный вывод и раните ценные файлы в нескольких экземплярах на разных устройствах или пользуйтесь облачными сервисами.