Linux'ta CryptoPro JCP. Yeni Şifreleme Standardına Nasıl Kolayca ve Acısız Bir Şekilde Geçilir?

Ayrıca oku

Yakın zamanda Linux'ta bir kullanıcının parolasını değiştiriyorduk ve şu hatayla karşılaştık: 'Kimlik Doğrulama Belirteci Manipülasyon Hatası'.

Şifreyi değiştirmek için normal passwd komutunu kullandık ve bize bu hatayı verdi ve şifre değişmedi.

Sudo passwd my_user_name my_user_name kullanıcısı için parola değiştirme tecmint (geçerli) için parola değiştirme UNIX parolası: passwd: Kimlik doğrulama belirteci manipülasyon hatası passwd: parola değişmedi

Ubuntu'da kimlik doğrulama belirteci manipülasyon hatasını düzeltme

"Kimlik Doğrulama Simgesi Manipülasyon Hatası", herhangi bir nedenle parola değişikliğinin başarısız olduğu anlamına gelir.

Bunun birkaç nedeni olabilir. Basit durumlarda, çıktının kendisinde sorunun temel nedenini göreceksiniz. Örneğin, bir parola sağlamadıysanız, bunu bir hata olarak görmeniz gerekir:

Parola sağlanmadı passwd: Kimlik doğrulama belirteci değiştirme hatası passwd: parola değişmedi

Benzer şekilde, şifre yeniden girişi eşleşmezse, şu bilgileri de gösterecektir:

Üzgünüz, şifreler passwd ile eşleşmiyor: Kimlik doğrulama belirteci değiştirme hatası passwd: şifre değişmedi

Bu kolaydır çünkü soruna neyin sebep olduğunu bilirsiniz ve buna göre düzeltici önlem alabilirsiniz. Ancak her zaman şanslı olmayabilirsiniz çünkü bazı durumlarda hiç şans görmeyeceksiniz. kullanışlı bilgi, yalnızca bir hata.

Bu durumlardan bazılarına bakalım ve bu sorunu çözelim.

Yöntem 1

Linux dizin yapısına aşinaysanız, /etc/shadow dizininin parolayı, kullanıcılar ve parolaları hakkındaki diğer bilgilerle birlikte şifreli bir biçimde sakladığını bilirsiniz.

Bu nedenle, bu dosyayı okuma ve yazma izniniz olduğundan emin olmanız gerekir. Şifreyi root olarak değiştireceğiniz için bu dosyanın root için okuma ve yazma izinlerine sahip olması gerekmektedir.

Değilse, doğru izni ayarlamanız gerekir:

sudo chmod 640 /etc/shadow

Yöntem 2

Yöntem 1 çoğu durumda çalışacaktır. Ancak bizim durumumuzda, kök bölümü okuma ve yazma izinleriyle yeniden bağlamamız gerekti. Ubuntu'da yönetici şifresini sıfırlamaya çalışıyoruz.

Bağla -rw -o yeniden bağla /

Bazı nadir durumlarda, diskiniz o kadar dolar ki, /etc/shadow dosyasında herhangi bir değişiklik yapamazsınız. Ancak durum buysa, başka birçok sorunla karşılaşırsınız.

İşine yaradı mı?

Bizim için neyin işe yaradığını paylaştık ve sadece sizin için de işe yaradığını umabiliriz. Yaptı? Hangi yöntem sizin için çalıştı? Yorumlarda belirtin.

linux- bu çok kullanıcılı bir ortamdır ve kullanıcının sistemde çalışmaya başlaması için kimlik doğrulama prosedüründen geçmesi gerekir. PAM (Takılabilir Kimlik Doğrulama Modülleri), kimlik doğrulama prosedürlerinin uygulanmasını sağlayan bir sistemdir (mekanizma). gelişinden önce PAM, bir şekilde kimlik doğrulama ile ilgili olan programların geliştiricileri, programlarını mevcut kimlik doğrulama mekanizmalarına göre ayarlamak zorunda kaldılar. Buna göre, kimlik doğrulama mekanizmaları değiştiyse, bunları kullanan programları değiştirmek gerekiyordu. Bu nedenle bir sistem geliştirildi. PAM, programlar ve kimlik doğrulama mekanizmaları arasında bir "katman"dır. Yani, artık kimlik doğrulama programları (örneğin, program giriş yapmak) sadece sistemle çalışabilmelidir. PAM. program iletir PAM parametreler (örneğin, oturum açma ve parola) ve o (program) artık sistemde hangi kimlik doğrulama yönteminin uygulandığıyla - parola veya akıllı kart kimlik doğrulaması veya başka bir yöntemle "ilgilenmez". Diğer işler PAM ve programı başarılı veya başarısız olarak döndürür.

sisteme bakalım PAM Daha. Sistemin gerçekleştirdiği ana işlevler veya eylemler veya görevler PAM- belirli adlara sahip dört gruba ayrılmıştır:

grup yetki- bunlar doğrudan kimlik doğrulamayla ilgili eylemlerdir. Yani, siz olduğunuzu belirlemenizi sağlayan eylemler veya işlevler. Bu, parola doğrulaması, akıllı kart doğrulaması, biyometrik doğrulama (parmak izi vb.) ve diğerleri olabilir.

grup hesap- Hesap yönetimi ile ilgili işlemlerdir. Örneğin, sistemde kimliğiniz doğrulanmış olsa bile, hesap Günün belirli saatlerinde çalışma yasağı koyabilirsiniz. Veya konsol modunda oturum açmaya izin verin, ancak grafik modunda oturum açmayı yasaklayın. Vesaire.

grup oturum- bu grubun eylemleri, kullanıcıya çalışması için gerekli kaynakları sağlar. En basit örnek, dizinleri bağlama iznidir.

grup şifre- kullanıcının kimlik doğrulama verilerinde değişiklik uygulayan eylemler. Çoğu zaman bunlar, kullanıcı parolalarını yönetmeye yönelik eylemlerdir.

Tüm bu eylemler veya prosedürler (işlevler), katalogda bulunan ayrı modüller olarak uygulanır. /lib/güvenlik/. Yani grup modülleri var diyebiliriz. yetki, grup modülleri hesap vesaire. Buna göre, sistem PAM modülerdir ve biyometrik kimlik doğrulaması uygulamanız gerekiyorsa, bu prosedürü gerçekleştirebilecek bir modül kurmanız yeterlidir.

Temel yapılandırma dosyası sistemler PAM bir dosyadır /etc/pam.conf. dosya hariç /etc/pam.conf, ayarlar PAM dizin dosyalarında saklanan /etc/pam.d/. dizinin içindekiler metin dosyaları kullanan programlar için bir dizi eylem (belirli bir algoritma) içeren PAM. örneğin dosya /etc/pam.d/giriş sistem operasyon algoritmasını içerir PAM program için giriş yapmak ve dosya /etc/pam.d/şifre program için şifre.

Önce dosya biçimini düşünün /etc/pam.conf. Dosya satırlardan oluşur. Dosya bir satırdan oluşabilir veya birbirini izleyen eylemler zinciri oluşturan birkaç satırdan oluşabilir. Her satır, böyle bir zincirin (algoritma) bir kuralını veya bir adımını tanımlar. Satır dört alandan oluşur. İlk alan, bu adımın ait olduğu programın adıdır. İkinci alan, eylem türüdür ( yetki, hesap, oturum, şifre). Üçüncü alan, sistemin davranışının ayarlandığı alandır. PAM algoritmanın bu adımında bu adımın tamamlanmasından sonra (bu konuya aşağıda daha detaylı değineceğiz). Dördüncü alan, modül dosyasının adıdır. Ayrıca satır, modüle iletilen bazı parametreleri içerebilir.

Dizindeki dosyaların yapısı /etc/pam.d/, aynısı. Tek fark, ilk alanın olmamasıdır - isim. Programın adı dosyanın adından alındığı için. Böyle bir dosya örneğine bakalım. hadi onu arayalım deneme paketi.

yetkilendirme yeterli pam_rootok.so |

İlk satıra bakalım. Alan yetki ilk adımın kimlik doğrulama olacağını söylüyor. Üçüncü alan, kimlik doğrulamasını gerçekleştirecek ve yürütme sonucunu döndürecek olan modüldür. İÇİNDE bu örnek modül pam_rootok.so hesabın root olup olmadığını kontrol eder ( kök). Evet ise başarı (doğru) döndürülür, değilse hata veya başarısızlık (yanlış) döndürülür. İkinci alan, sonucun bir bütün olarak zincir üzerindeki etkisi veya tepkisidir.

Reaksiyon dört tip olabilir: gerekli, gerekli, isteğe bağlı, yeterli. Hat örneğinde yetkilendirme yeterli pam_rootok.so Bakalım bu değerler ne anlama geliyor.

İkinci alan olarak ayarlanmışsa gerekli, o zaman bunun anlamı, eğer modül pam_rootok.so bir hatayla sona erdi, ardından dosyanın daha fazla yürütülmesi deneme paketi kesildi ve sistem PAM uygulamaya bir hata döndürür. Modül olumlu bir sonuç verdiyse, zincirin yürütülmesi devam eder.

gerekli gibi görünmek gerekli. eğer modül pam_rootok.so bir hatayla sona erdi, sonra PAM ayrıca bir hata döndürür, ancak kalan modüller tamamlandıktan sonra yani zincir kesilmez. Modül olumlu bir sonuç verdiyse, zincirin yürütülmesi devam eder.

yeterli- eğer modül pam_rootok.so başarıyı döndürdü, ardından sistem PAM uygulamaya başarıyı döndürür ve zincirin daha fazla yürütülmesi durdurulur. Başarısız olursa, zincir devam eder.

isteğe bağlı- bu parametre zincirin gidişatını hiçbir şekilde etkilemez. Herhangi bir kontrol eylemi gerçekleştirmeyen modüller için belirtilmiştir. Dosya yalnızca parametre içeren satırlar içeriyorsa isteğe bağlı, O PAM uygulamaya başarı döndürecektir.

Sistem hakkında daha fazla detay PAM ve belirli bir kitaplığın amacı http://kernel.org/pub/linux/libs/pam/Linux-PAM-html/Linux-PAM_SAG.html adresinde bulunabilir. Şimdi sistemin nasıl çalıştığını daha iyi anlamanızı sağlayacak küçük bir pratik alıştırma yapalım. PAM ve yapılandırma dosyalarının nasıl yazılacağı.

dizine git /etc/pam.d/. dosyayı kopyala su ana dizininize (böylece geri yükleyebilirsiniz) ve içindeki dosyayı silin. su dizinden /etc/pam.d/. Komutu çalıştırmayı şimdi deneyin su süper kullanıcı moduna geçmek için terminalde. Şifreyi girdikten sonra, program için bir yapılandırma dosyası olmadığı için sistem bir doğrulama hatası verecektir. su.

dosya oluştur /etc/pam.d/su ve içine şu satırı yazın:

Modül pam_deny.so her zaman bir hata döndürür. Sonuç ne olacak? Kontrol etmek. Ve eğer değiştirirsen gerekli Açık gerekli?

Şimdi aşağıdaki kuralı dosyaya yazalım:

Modül pam_wheel.so kullanıcı hesabı bir gruba aitse başarıyı döndürür teker. Şimdi komutu çalıştırmayı denerseniz su, ardından hemen bir hatayla sona erer. Yani, şimdi komut su sadece grubun üyesi olan kullanıcılar tarafından yürütülebilir teker ve hesabın şifresini bilmek kök. Bir grup oluşturursanız teker ve hesabınızı buraya ekleyin, ardından komut suçalışacak.

İşte başka bir örnek:

kimlik doğrulaması gerekli pam_wheel.so |

Komutu kimin başarıyla yürütebileceğini yanıtlamaya çalışın su Ve bunun için ne yapılması gerekecek?

Bu, pratik alıştırmayı tamamlar (orijinal su dosyasını geri koymayı unutmayın).

/etc/pam.d/ dizinindeki yapılandırma dosyalarının sadece sistemi kullanan dosyalar için oluşturulabileceğini tekrar vurgulamak istiyorum. PAM. Örneğin, bir dosya oluşturursanız /etc/pam.d/ls dize ile kimlik doğrulaması gerekli pam_deny.so, ardından komut ls sistemi kullanmadığı için yine de yürütülecek PAM. Bir komutun PAM sistemini kullanıp kullanmadığını kontrol etmek için komutu kullanabilirsiniz. ldd parametre olarak iletilen tam yol komut dosyasına. Örneğin:

anahtar kelime uyumlu sadece sistemin bir kimlik doğrulama sistemi olarak kullanılacağını “söylüyor” PAM.

Ve ilerisi. ile deney yaparken dikkatli olun PAM. Cehalet veya ihmal nedeniyle, sisteminizi kolayca bloke edebilirsiniz. Bu nedenle, herhangi bir şeyi değiştirmeden önce orijinal yapılandırma dosyalarını kaydettiğinizden emin olun, böylece sorun olması durumunda bunları hızlı bir şekilde geri yükleyebilirsiniz.

İki faktörlü kimlik doğrulama (2FA), bir hesapta veya cihazda oturum açmak için birkaç bilgi parçası gerektiren bir kimlik doğrulama yöntemidir. Kullanıcı adı ve şifre kombinasyonunun yanı sıra, 2FA kullanıcının giriş yapmasını gerektirir. Ek Bilgiler, örneğin Tek seferlik şifre(OTP, altı haneli doğrulama kodu gibi).

Genel olarak 2FA, kullanıcının farklı türde bilgiler girmesini gerektirir:

- Kullanıcının bildiği bir şey (şifre gibi)

- Kullanıcının sahip olduğu bir şey (örneğin, özel bir uygulama - bir kimlik doğrulayıcı tarafından oluşturulan bir onay kodu).

2FA, çok faktörlü kimlik doğrulamanın (MFA) bir alt kümesidir. MFA yöntemi, kullanıcının bildiklerine ve sahip olduklarına ek olarak, olduğu gibi bir şey gerektirir. Bunlar biyometrik verilerdir: parmak izi veya ses tanıma vb.

2FA, belirli bir hizmet veya cihaz için kimlik doğrulama işleminin güvenliğini sağlamaya yardımcı olur: Parola ele geçirilmiş olsa bile, saldırganın ayrıca bir güvenlik koduna ihtiyacı olacaktır ve bu, kullanıcının kimlik doğrulayıcı uygulamasını barındıran cihazına erişmesini gerektirir. Bu nedenle, birçok çevrimiçi hizmet, kimlik doğrulama düzeyinde hesapların güvenliğini artırmak için kullanıcı hesapları için 2FA'yı etkinleştirme seçeneği sunar.

Bu eğitimde, Ubuntu 18.04'te root olmayan bir kullanıcı için Google PAM modülünü kullanarak 2FA'yı nasıl kuracağınızı öğreneceksiniz. 2FA'yı root olmayan bir kullanıcı için kurduğunuz için, bir kilitlenme durumunda, root hesabınızdan bilgisayara erişmeye devam edebileceksiniz. Kılavuzdaki talimatlar, hem yerel hem de uzak sunuculara ve masaüstü kurulumlarına uygulanabilecek kadar geneldir.

Gereksinimler

- Ubuntu 18.04 sunucu veya masaüstü ortamı. Ubuntu 18.04 sunucusunun .

- Mobil cihaza yüklenen kimlik doğrulayıcı (örneğin, Google Authenticator veya Authy). Bununla birlikte, güvenlik QR kodlarını tarayacaksınız.

1. Adım: Google PAM Modülünü Kurma

Ubuntu 18.04'te 2FA kurmak için Linux için Google PAM modülünü kurmanız gerekir. Takılabilir Kimlik Doğrulama Modülü (PAM), Linux tarafından kullanılan kimlik doğrulama mekanizmasıdır. Google PAM modülü, kullanıcınızın oluşturulan 2FA ile kimlik doğrulaması yapmasına izin verecektir. Google kodları OTP.

Öncelikle, ilk sunucu kurulumu sırasında oluşturduğunuz sudo kullanıcısı olarak oturum açın:

ssh [e-posta korumalı] _server_ip

Almak için Ubuntu Paket Dizinini güncelleyin En son sürüm doğrulayıcı:

sudo apt-get güncellemesi

Depoları güncelledikten sonra, PAM modülünün en son sürümünü kurun:

sudo apt-get install libpam-google-authenticator

Bu, herhangi bir bağımlılığı olmayan çok küçük bir pakettir, bu nedenle kurulumu birkaç saniye sürecektir. Bir sonraki bölümde sudo kullanıcısı için 2FA kuracağız.

2. Adım: İki faktörlü kimlik doğrulamayı ayarlama

Artık PAM modülünü kurduğunuza göre, oturum açmış kullanıcı için bir QR kodu oluşturmak üzere çalıştırın. Bu, kodu oluşturacaktır, ancak Ubuntu ortamı, siz etkinleştirene kadar 2FA'ya ihtiyaç duymaz.

PAM modülünü başlatmak ve yapılandırmak için google-authenticator komutunu çalıştırın:

google-doğrulayıcı

Komut size bazı yapılandırma soruları soracaktır. Önce belirteçlerin zaman sınırlı olmasını isteyip istemediğinizi soracaktır. Zamanlanmış kimlik doğrulama belirteçlerinin süresi belirli bir aralıktan sonra sona erer (çoğu sistemde varsayılan 30 saniyedir). Zamanlanmış belirteçler, zamanlanmamış belirteçlerden daha güvenlidir ve çoğu 2FA uygulaması bunları kullanır. Burada herhangi bir seçeneği belirleyebilirsiniz, ancak Evet'i seçmenizi ve zaman sınırlı kimlik doğrulama belirteçleri kullanmanızı öneririz:

Kimlik doğrulama belirteçlerinin zamana dayalı (e/a) y olmasını istiyor musunuz?

Bu soruya y yanıtı vererek, konsolda birkaç satırlık çıktı göreceksiniz:

- QR Kodu: Bu, kimlik doğrulayıcı uygulamasıyla taranması gereken koddur. Taradıktan sonra, uygulama her 30 saniyede bir yeni bir OTP oluşturacaktır.

- gizli anahtar: bu alternatif yol kimlik doğrulama uygulama ayarları. QR taramayı desteklemeyen bir uygulama kullanıyorsanız, bir kimlik doğrulayıcı ayarlamak için gizli bir anahtar girebilirsiniz.

- Doğrulama kodu: Bu, söz konusu QR kodunun oluşturduğu ilk altı haneli koddur.

- Acil kazıma kodları. bunlar tek seferlik belirteçlerdir (rezerv kodlar olarak da adlandırılırlar), kimlik doğrulama cihazını kaybederseniz 2FA kimlik doğrulamasını geçmenize izin verirler. Hesabın askıya alınmasını önlemek için bu kodları güvenli bir yerde saklayın.

Kimlik doğrulayıcı uygulamanızı yapılandırdıktan ve yedek kodlarınızı güvenli bir yere kaydettikten sonra program, yapılandırma dosyasını güncellemek isteyip istemediğinizi soracaktır. n'yi seçerseniz, kurulum programını yeniden çalıştırmanız gerekecektir. Değişiklikleri kaydetmek ve devam etmek için y yazın:

"~/.google_authenticator" dosyanızı (e/a) güncellememi ister misiniz?

Daha sonra program, kimlik doğrulama kodlarının birden fazla kullanılmasını engellemek isteyip istemediğinizi soracaktır. Varsayılan olarak, oluşturulduktan sonra 30 saniye geçmemiş olsa bile her kodu yalnızca bir kez kullanabilirsiniz. Bu en güvenli seçimdir çünkü bir şekilde kullanılmış doğrulama kodunuzu ele geçirmeyi başaran bir saldırganın tekrar saldırılarını engeller. Bu nedenle, birden fazla kod kullanımını yasaklamak daha iyidir. Aynı jetonun birden fazla kullanımını önlemek için y cevabını verin:

Aynı kimlik doğrulamanın birden fazla kullanımına izin vermemek istiyor musunuz?

jeton? Bu, sizi yaklaşık her 30 saniyede bir oturum açmayla sınırlar, ancak artar

ortadaki adam saldırılarını fark etme ve hatta önleme şansınız (e/h) y

Ardından, kimlik doğrulama belirteçlerinin normal sona erme tarihinden bir süre sonra kabul edilmesini isteyip istemediğinizi belirtmeniz gerekir. Kodlar zamana çok duyarlıdır ve bu nedenle cihazlarınız senkronize edilmezse çalışmayabilirler. Bu seçenek, varsayılan doğrulama kodlarının sona erme süresini uzatarak, kimlik doğrulama kodlarının yine de kabul edilmesini sağlayarak (cihazlarınız geçici olarak senkronize olmasa bile) bu sorunu giderir. Evet yanıtı sistemin güvenliğini biraz azaltacağından, tüm cihazlarınızdaki saatin senkronize olduğundan emin olmak en iyisidir. Jetonun süresinin dolmasını önlemek için bu soruyu n olarak yanıtlayın:

Varsayılan olarak, belirteçler 30 saniye boyunca iyidir ve bunu telafi etmek için

İstemci ve sunucu arasındaki olası zaman kayması, fazladan izin veririz

Geçerli saatten önce ve sonra belirteç. Yoksullarla sorun yaşarsanız

zaman senkronizasyonu, pencereyi varsayılan değerinden artırabilirsiniz

1:30dk ila yaklaşık 4dk boyutunda. Bunu yapmak ister misin (e/h) n

Son soru, oturum açma girişimi sayısında bir sınırlamayı etkinleştirmek isteyip istemediğinizdir. Bu, kullanıcının 30 saniye içinde üçten fazla başarısız oturum açma girişimi yapmasını önleyecek ve bu da sistem güvenliğini artıracaktır. y yanıtını vererek bu kısıtlamayı etkinleştirin:

Oturum açtığınız bilgisayar kaba kuvvete karşı sağlamlaştırılmamışsa

oturum açma denemelerinde, kimlik doğrulama modülü için hız sınırlamasını etkinleştirebilirsiniz.

Varsayılan olarak bu, saldırganları her 30 saniyede bir en fazla 3 oturum açma denemesi ile sınırlandırır.

Hız sınırlamasını (e/h) etkinleştirmek istiyor musunuz?

PAM modülünü kullanarak 2FA kodları oluşturdunuz ve oluşturdunuz. Şimdi ortamınızda 2FA'yı etkinleştirmeniz gerekiyor.

Adım 3: Ubuntu'da 2FA'yı Etkinleştirme

Google PAM modülü artık kullanıcınız için 2FA kodları üretiyor, ancak Ubuntu kimlik doğrulama sürecinde kodları kullanması gerektiğini henüz bilmiyor. Bu noktada, temel kimlik doğrulamaya ek olarak 2FA jeton desteğini etkinleştirmek için Ubuntu yapılandırmanızı güncellemeniz gerekir.

Burada iki yol var:

- Bir kullanıcı her oturum açtığında ve bir kullanıcı her sudo hakkı istediğinde iki faktörlü kimlik doğrulaması gerektirebilirsiniz.

- Oturum açma sırasında yalnızca 2FA'ya ihtiyaç duyabilirsiniz, bu durumda sudo hakları isterken yalnızca kullanıcının şifresi gerekli olacaktır.

İlk seçenek, sudo ayrıcalıkları gerektiren herhangi bir eylemi korumanın istendiği genel bir ortam için ideal olacaktır. İkinci yaklaşım, sistemdeki tek kullanıcı olduğunuz yerel bir masaüstü ortamı için daha pratiktir.

Not Y: SSH aracılığıyla eriştiğiniz uzak bir makinede 2FA'yı etkinleştirirseniz, devam etmeden önce kılavuzun ikinci ve üçüncü adımlarını tamamlamanız gerekir. Bu kılavuzdaki diğer adımlar tüm Ubuntu kurulumları için geçerlidir, ancak uzak ortamların gelişmiş Ayarlar böylece SSH hizmeti 2FA hakkında bilgi sahibi olur.

Erişmek için SSH kullanmıyorsanız Ubuntu'yu kurmak, bu kılavuzdaki diğer adımlara hemen geçebilirsiniz.

Giriş ve sudo yükselmesi hakkında 2FA istemi

Sistemin oturum açma ve sonraki ayrıcalık yükseltme istekleri sırasında 2FA kullanabilmesi için /etc/pam.d/common-auth dosyasını mevcut dosyanın sonuna bir satır ekleyerek düzenlemeniz gerekir.

Common-auth dosyası, kullanılan ortama bakılmaksızın sistemdeki tüm kimlik doğrulama mekanizmaları için geçerlidir. Ayrıca, bir terminalden yeni bir paket kurarken sudo hakları istemi sırasında olduğu gibi, bir kullanıcı oturum açtıktan sonra gerçekleşen kimlik doğrulama istekleri için de geçerlidir.

Açık dosya:

sudo nano /etc/pam.d/common-auth

Dosyanın sonuna ekleyin:

...

# ve işte paket başına daha fazla modül ("Ek" blok)

oturum gerekli pam_unix.so

Bu satır, Ubuntu'nun kimlik doğrulama sisteminin Google PAM modülüyle oturum açarken 2FA'yı desteklemesini sağlar. Nullok seçeneği, mevcut kullanıcıların hesapları için 2FA kimlik doğrulaması ayarlamamış olsalar bile oturum açmasına olanak tanır. Başka bir deyişle, 2FA'yı kuran kullanıcıların bir sonraki oturum açışlarında bir kimlik doğrulama kodu girmeleri istenirken, google-authenticator komutunu çalıştırmayan kullanıcılar, kurulumu yapana kadar varsayılan kimlik bilgileriyle oturum açabilecektir. 2FA.

Dosyayı kaydedip kapatın.

2FA istemi yalnızca oturum açıldığında

2FA'nın sadece bir masaüstü ortamına giriş yapılırken istenmesini istiyorsanız, kullandığınız masaüstü yöneticisinin yapılandırma dosyasını düzenlemeniz gerekir. Yapılandırma dosyasının adı genellikle masaüstü ortamının adıyla aynıdır. Örneğin, gdm için yapılandırma dosyası (Ubuntu 16.04'ten beri varsayılan Ubuntu ortamı) /etc/pam.d/gdm'dir.

Başsız bir sunucu durumunda (ki bu sanal sunucu), bunun yerine /etc/pam.d/common-session dosyasını düzenlemeniz gerekir. Ortamınıza bağlı olarak uygun dosyayı açın:

sudo nano /etc/pam.d/common-session

Vurgulanan satırları dosyanın sonuna ekleyin:

#

# /etc/pam.d/common-session - tüm hizmetlerde ortak olan oturumla ilgili modüller

#

...

# # ve işte paket başına daha fazla modül ("Ek" blok)

oturum gerekli pam_unix.so

oturum isteğe bağlı pam_systemd.so

# pam-auth-update yapılandırmasının sonu

kimlik doğrulama gerekli pam_google_authenticator.so nullok

Ubuntu artık bir kullanıcı sisteme komut satırı aracılığıyla (yerel olarak veya SSH aracılığıyla uzaktan) bağlandığında 2FA gerektirecek, ancak bu sudo ile çalışan komutlar için geçerli olmayacak.

Ubuntu'yu 2FA'yı destekleyecek şekilde yapılandırdınız. Şimdi yapılandırmayı test etme ve Ubuntu sisteminize giriş yaptığınızda sizden bir güvenlik kodu isteneceğinden emin olma zamanı.

4. Adım: İki Faktörlü Kimlik Doğrulamayı Test Etme

Önceden, her 30 saniyede bir kod oluşturmak için 2FA ayarladınız. Şimdi Ubuntu ortamınıza giriş yapmayı deneyin.

İlk olarak, çıkış yapın ve Ubuntu ortamınıza tekrar giriş yapın:

ssh [e-posta korumalı] _server_ip

Parola tabanlı kimlik doğrulama kullanıyorsanız, sizden kullanıcının parolası istenir:

Not: Uzak sunucuda sertifika kimlik doğrulaması kullanıyorsanız, sizden parola istenmez. Anahtar otomatik olarak aktarılacak ve kabul edilecektir. Yalnızca bir onay kodu girmeniz gerekecektir.

Parolayı girin, ardından 2FA kodunu girmeniz istenecektir:

Doğrulama kodu:

Bundan sonra giriş yapacaksınız:

[e-posta korumalı] _server_ip: ~#

2FA yalnızca oturum açma için etkinleştirildiyse, oturumunuz sona erene veya manuel olarak oturumu kapatana kadar artık 2FA doğrulama kodlarını girmeniz gerekmez.

Common-auth dosyası aracılığıyla 2FA'yı etkinleştirdiyseniz, sudo ayrıcalıkları için her istekte bunu da belirtmeniz istenecektir:

[e-posta korumalı] _server_ip: ~# sudo -s

8host için sudo şifresi:

Doğrulama kodu:

[e-posta korumalı] _server_ip:

2FA yapılandırmasının düzgün çalıştığını doğruladınız. Bir şeyler ters giderse ve sistem sizden doğrulama kodlarını istemezse kılavuzun üçüncü bölümüne geri dönün ve düzenlemeyi yaptığınızdan emin olun. doğru dosya Ubuntu kimlik doğrulaması.

5: 2FA engellemesini önleme

Mobil cihazınızın kaybolması veya imha edilmesi durumunda, 2FA özellikli hesabınıza erişimi geri yüklemek için yedek yöntemlerin olması önemlidir. 2FA'yı ilk kez kurduğunuzda, engellendikten sonra yeniden erişim elde etmek için birkaç seçeneğiniz vardır:

- Kaydetmek destek olmak gizli yapılandırma kodlarınızı güvenli bir yerde saklayın. Bunu manuel olarak yapabilirsiniz, ancak Authy gibi bazı kimlik doğrulama uygulamaları, kod yedekleme özellikleri sağlar.

- Kurtarma kodlarını, gerektiğinde erişilebilen 2FA etkin ortamın dışında güvenli bir yere kaydedin.

Herhangi bir nedenle yedekleme seçeneklerine erişiminiz yoksa, 2FA desteğiyle yerel ortama veya uzak sunucuya erişimi başka bir şekilde geri yüklemeyi deneyebilirsiniz.

6. Adım: Yerel Ortama Erişimi Geri Yükleme (İsteğe bağlı)

Makineye fiziksel erişiminiz varsa, 2FA'yı devre dışı bırakmak için kurtarma moduna önyükleme yapabilirsiniz. Kurtarma modu, Linux'ta yönetim görevlerini gerçekleştirmek için kullanılan bir hedef türüdür (çalışma düzeyine benzer). Kurtarma moduna girmek için GRUB'daki bazı ayarları düzenlemeniz gerekecek.

GRUB'a erişmek için önce bilgisayarınızı yeniden başlatın:

GRUB menüsü göründüğünde, Ubuntu girişinin vurgulandığından emin olun. Bu, varsayılan 18.04 yükleme adıdır, ancak yüklemeden sonra manuel olarak değiştirdiyseniz farklı olabilir.

Ardından, sisteminizi başlatmadan önce GRUB yapılandırmasını düzenlemek için klavyenizdeki e tuşuna basın.

Açılan dosyanın sonuna gidin ve linux ile başlayıp $vt_handoff ile biten satırı bulun. Bu satırın sonuna gidin ve systemd.unit=rescue.target ekleyin. $vt_handoff ile systemd.unit=rescue.target arasında bir boşluk bıraktığınızdan emin olun. Bu, Ubuntu makinesinin kurtarma moduna geçmesine izin verecektir.

Değişiklikleri yaptıktan sonra Ctrl + X klavye kısayolunu kullanarak dosyayı kaydedin. Makineniz yeniden başlayacak ve komut isteminde olacaksınız. Kurtarma moduna girmek için Enter tuşuna basın.

Komut satırına geldiğinizde, yapılandırmayı açın Google dosyası Engellenen kullanıcının ana dizininde bulunan kimlik doğrulayıcı.

nano /home/8host/.google-authenticator

Bu dosyadaki ilk satır, kimlik doğrulayıcıyı ayarlamak için kullanılan kullanıcının özel anahtarıdır.

Şimdi iki seçeneğiniz var:

- Özel anahtarı kopyalayabilir ve kimlik doğrulayıcıyı ayarlayabilirsiniz.

- Temiz bir sayfa ile başlamak istiyorsanız, söz konusu kullanıcı için 2FA'yı devre dışı bırakmak üzere ~/.google-authenticator dosyasını tamamen kaldırabilirsiniz. Tekrar giriş yaptıktan sonra 2FA'yı tekrar kurabilecek ve yeni bir gizli anahtar alabileceksiniz.

Her durumda, GRUB önyükleyiciyi kullanarak yerel bir ortamda 2FA engellemesinden sonra sistemi geri yükleyebilirsiniz. Ardından, engellenen bir uzak ortama erişimin nasıl geri yükleneceğini açıklayacağız.

7. Adım: Silinen Ortama Erişimi Geri Yükleme (İsteğe bağlı)

Sudoer hesabınız uzak bir ortamda kilitliyse, kök kullanıcıyı kullanarak 2FA'yı geçici olarak devre dışı bırakabilir veya yeniden yapılandırabilirsiniz.

Kök kullanıcı olarak giriş yapın:

ssh [e-posta korumalı] _server_ip

Giriş yaptıktan sonra dosyayı açın Google ayarları Engellenen kullanıcının ana dizininde bulunan kimlik doğrulayıcı:

sudo nano /home/8host/.google_authenticator

Bu dosyadaki ilk satır, kimlik doğrulayıcıyı ayarlamak için ihtiyacınız olan kullanıcının özel anahtarıdır.

Artık iki yolunuz var:

- Yeni veya silinmiş bir cihaz kurmak istiyorsanız, kimlik doğrulayıcı uygulamasını yeniden yapılandırmak için gizli anahtarı kullanabilirsiniz.

- Temiz bir başlangıç yapmak istiyorsanız, söz konusu kullanıcı için 2FA'yı devre dışı bırakmak üzere /home/8host/.google_authenticator dosyasını tamamen silebilirsiniz. Sudo kullanıcısı olarak giriş yaptıktan sonra tekrar 2FA kurabilecek ve yeni bir özel anahtar alabileceksiniz.

Bu seçeneklerden herhangi biriyle, kök hesabı kullanarak yanlışlıkla 2FA bloğundan kurtulabileceksiniz.

Çözüm

Bu eğitimde, bir Ubuntu 18.04 makinesinde 2FA kuracaksınız. İki faktörlü kimlik doğrulama, ek bir hesap ve sistem güvenliği katmanı sağlar. Standart kimlik bilgilerine ek olarak, ayrıca girmeniz gerekecektir. ek kod giriş onayı. Bu, bir saldırgan kimlik bilgilerinizi almayı başarsa bile hesabınıza yetkisiz erişimi imkansız hale getirir.

Etiketler: ,- USB jetonunu bilgisayarınıza bağlayın.

- USB belirteç modeli adını belirlemek için açın terminal ve komutu girin:

Sonuç olarak, USB jeton modelinin adı Terminal penceresinde görüntülenecektir:

Şunları kullandığınızdan emin olun: Aktiv Rutoken ECP'si

giriiş

Takılabilir Kimlik Doğrulama Modülleri (PAM, Takılabilir Kimlik Doğrulama Modülleri), çeşitli düşük düzeyli kimlik doğrulama yöntemlerini tek bir üst düzey API'ye entegre etmenize izin veren bir dizi paylaşılan kitaplıktır. Bu, uygulamaları kimlik doğrulama sürecine dahil ederek yönetmek için birleşik mekanizmalar sağlamanıza olanak tanır.

PAM kurulumu için genel prosedür aşağıdaki gibidir:

- Belirteç üzerinde bir RSA anahtar çifti oluşturun (2048 bitlik bir anahtar uzunluğu için çalıştığı doğrulandı, 1024 ile ilgili sorunlar vardı)

- Bir sertifika gerekiyorsa, bir sertifika oluşturmak için OpenSSL veya başka bir yazılım kullanın ve bunu jetona yazın

- yakmak Genel anahtar veya gerekli dizine bir sertifika

Sonunda şöyle görünür:

ön hazırlık

Demo, Ubuntu 18.04'te çalışıyor. Açıklanan eylem sırası, Ubuntu'nun diğer sürümleri ve Debian tabanlı sistemler için de geçerlidir.

PAM modülünü yapılandırmak için aşağıdaki paketleri kurmanız gerekir:

- adetcd

- OpenSC

- AçıkSSL

- libpam-p11

- libengine-pkcs11-openssl

sudo apt-get install pcscd opensc openssl libpam-p11 libengine-pkcs11-openssl

Rutoken S kullanıcılarının ayrıca sürücüyü web sitemizden yüklemeleri gerekir.

Genel prosedür

pam_p11 ayarı

Belirteçle çalışmaya başlamadan önce pam_p11 modülünü yapılandırmanız gerekir:

- Görünen iletişim kutusunda pam_p11'in seçili olduğundan emin olun. Parola kimlik doğrulamasını devre dışı bırakmak istiyorsanız, Unix kimlik doğrulamasını devre dışı bırakabilirsiniz.

Bir belirteç üzerinde anahtar oluşturma

Openssl'yi çalıştır

pkcs11 destek modülünü yüklüyoruz:

OpenSSL> motor dinamik -pre SO_PATH:/usr/lib/x86_64-linux-gnu/engines-1.1/pkcs11.so -pre ID:pkcs11 -pre LIST_ADD:1 -pre LOAD -pre MODULE_PATH:/usr/lib/x86_64- linux-gnu/opensc-pkcs11.so (dinamik) Dinamik motor yükleme desteği : SO_PATH:/usr/lib/x86_64-linux-gnu/engines-1.1/pkcs11.so : ID:pkcs11 : LIST_ADD:1 : LOAD : MODULE_PATH: /usr/lib/x86_64-linux-gnu/opensc-pkcs11.so Yüklendi: (pkcs11) pkcs11 motoru OpenSSL>

Ubuntu 18.04 kullanmıyorsanız, pkcs11.so'nun konumunu kontrol etmeniz gerekecektir. Örneğin, /usr/lib/openssl/engines/ içinde bulunabilir. Bulamıyorsanız find komutunu kullanın.

PEM biçiminde kendinden imzalı bir sertifika oluşturun:

OpenSSL> req -engine pkcs11 -new -key 0:45 -keyform motor -x509 -out cert.pem -text

Burada 0:45 slot:id çiftidir (5. adımda belirttiğimiz). OpenSSL sizden bir PIN girmenizi ve sertifikayla ilgili bilgileri doldurmanızı isteyecektir. Bir hata alırsanız, bilgisayara başka USB jetonlarının veya akıllı kart okuyucuların bağlı olup olmadığını kontrol edin.

Oluşturulan sertifika kontrol ediliyor. Geçerli dizinde cert.pem adlı kendinden imzalı bir sertifika dosyası oluşturulmalıdır.

Not: OpenSSL'de bir sertifika oluştururken -x509 anahtarını kaldırırsanız, çıktıda bir sertifika isteği alırız.Not

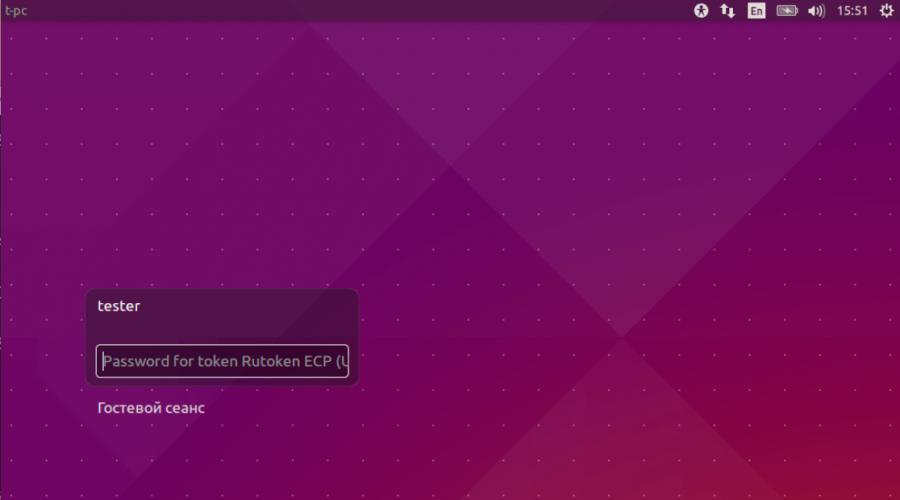

Kullanıcı seçimi aşamasında, bağlı jeton hakkındaki bilgiler dinamik olarak güncellenmeyebilir. Jetonu bağladıysanız ve pin giriş alanını görmüyorsanız, odağı "misafir oturumuna" ve ardından tekrar kullanıcınıza taşımanız gerekebilir.

Dosya oluştur /usr/share/pam-configs/p11 aşağıdaki içerikle:

Ad: Pam_p11 Varsayılan: evet Öncelik: 800 Kimlik Doğrulama Türü: Birincil Kimlik Doğrulama: yeterli pam_p11_opensc.so /usr/lib/x86_64-linux-gnu/opensc-pkcs11.so

Ubuntu 18.04 kullanmıyorsanız, opensc-pkcs11.so konumunu kontrol etmeniz gerekecektir. Örneğin şurada bulunabilir:

/usr/lib/opensc-pkcs11.so. Bulamıyorsanız find komutunu kullanın.

PAM yapılandırmasını güncelleyin:

sudo pam-auth-update

Jetonu hazırlayalım.

$ pkcs15-init -E $ pkcs15-init --create-pkcs15 --so-pin "87654321" --so-puk "" $ pkcs15-init --store-pin --label "Kullanıcı PIN'i" --auth- kimlik 02 --pin "12345678" --puk "" --so-pin "87654321" --sonlandır

Pin ve so-pin parametrelerinde istenilen kullanıcı ve yönetici pin kodlarını belirtebilirsiniz.

Kimliği "45" olan 2048 bit uzunluğunda bir RSA anahtar çifti oluşturuyoruz (kimliği hatırlamaya değer, sertifika oluştururken buna ihtiyacınız olacak). Bir belirteç üzerinde kimlik doğrulama, kullanıcı varlığı altında gerçekleşir.

$ pkcs15-init --generate-key rsa/2048 --auth-id 02 --id 45<вводим PIN пользователя>

Oluşturulan anahtarı kontrol edelim:

$ pkcs15-tool --list-keys Okuyucuyu bir kartla kullanma: Aktiv Rutoken ECP 00 00 Özel RSA Anahtar Nesne İşaretleri: , özel, değiştirilebilir Kullanım: , işaret Erişim Bayrakları: , hassas, her zamanSensitive, NeverExtract, yerel ModUzunluğu: 2048 Anahtar ref : 1 (0x1) Yerel: evet Yol: 3f001000100060020001 Kimlik Doğrulama Kimliği: 02 Kimlik: 45

Sertifika oluşturma ve bunu bir jetona aktarma

2020'den bu yana, GOST R 34.10-2001 uyarınca şifreleme kullanımı yasaklanacak, bu da devlet kurumlarıyla etkileşime giren tüm kuruluşların acilen bir sonraki standardı - 2012'yi uygulamaya zorlanacağı anlamına geliyor. Bunlardan birinde çalışıyorsanız, geçmeyin: bu makalede, CentOS 7'de bir sunucu ve CryptoPro JCP paketi kullanarak sorunun nasıl çözüleceğinden bahsedeceğiz.

Tüm bunları ilk kez duyuyorsanız, işte size biraz tarihsel arka plan.

1994 yılında FSB, kuruluşlar ve bu süreçteki diğer katılımcılar arasındaki belge alışverişini korumak için tasarlanmış bir dizi standart ve önlem geliştirdi. Bu güvenlik önlemlerinden biri, belgelerin elektronik dijital imzası ve standartlardan biri - elektronik oluşturmak ve doğrulamak için algoritmayı açıklayan GOST R 34.10-94 idi. elektronik imza. 23 Mayıs 1994 tarih ve 154 sayılı Rusya Devlet Standardı Kararı ile kabul edilerek yürürlüğe girdi, 2001 yılına kadar çalıştı.

Daha iyi algoritma kararlılığı sağlamak için tasarlanmış geliştirilmiş bir standart olan iyi bilinen GOST R 34.10-2001 ile değiştirildi. Ancak zaman durmuyor, kripto koruma algoritmaları ve yöntemleri değişiyor ve on bir yıl sonra GOST R 34.10-2001, GOST R 34.10-2012 olarak değiştirildi.

Yeni standartta, parametreler için gereksinimlerin ilk versiyonu aynı kalıyor. Uzunluk gizli anahtar 256 bit mertebesindedir ve 256 veya 512 bitlik bir hash kodu uzunluğuna sahip bir hash fonksiyonunun kullanılması öngörülmektedir. Yeni standardın temel farkı, GOST R 34.11-2012 Stribog standardına göre karma dahil olmak üzere ek parametrelere ve şemalara sahip seçeneklerdir.

BİLGİ

Stribog, rüzgarları, havayı ve hava sahasıyla ilgili her şeyi koruyan eski Slavların tanrısıdır. belki ve bulut teknolojileri Aynı. "" ve "" makalelerinde bu şifre hakkında daha fazla bilgi edinin.

Şubat 2014'te FSB, yeni ulusal standart GOST R 34.10-2012'nin kullanımına geçişin başladığını duyurdu. Elektronik İmza devlet sırrı teşkil eden bilgileri içermeyen bilgiler için. 31 Ocak 2014 tarih ve 149/7/1/3-58 sayılı “Yeni EDS standartlarının ve hashing fonksiyonlarının kullanımına geçiş prosedürü hakkında” adlı belge yayınlanmış, aşağıdaki gereklilikleri oluşturmuştur.

- 31 Aralık 2013 tarihinden sonra, bu araçlar uygulamayı sağlamıyorsa, 27 Aralık 2011 tarih ve 796 sayılı Rusya Federal Güvenlik Servisi Emri tarafından onaylanan elektronik imza araçlarının gerekliliklerine uygunluk için elektronik imza araçlarının sertifikasyonunu sonlandırın. GOST R 34.10-2012 uyarınca fonksiyonların.

- 31 Aralık 2018'den sonra, elektronik imza oluşturmak için GOST R 34.10-2001'in kullanılmasını yasaklayın.

Ulaştırma Bakanlığı, standarda geçiş için bir plan bile oluşturdu (PDF). Ancak pratikte her şeyin o kadar basit olmadığı ve geçişin 31 Aralık 2019'a ertelenmesi gerektiği ortaya çıktı. şöyle nedenleri vardır.

- Pek çok eyalet ve belediye yetkilisi, yazılım düzeyinde destek olmaması nedeniyle yeni GOST-2012 elektronik imza standardına geçmeye hazır değil.

- Yeni sertifikalar vermek için aşağıdakileri destekleyen bir donanıma ihtiyacınız vardır: yeni GOST ve GOST-2012 kullanılarak oluşturulan Baş Sertifika Yetkilisinin sertifikası. Sertifika merkezleri bunu yalnızca 2018 yazında aldı. Tüm kullanıcılara sertifika vermek için ek süre gerekir.

Şimdi EDS'nin çalışması için iki kripto koruma standardı var, ancak GOST-2001'i kullananların acilen bir şeyler yapması gerekiyor. Dedikleri gibi kış geliyor, bu da GOST-2012 desteğini uygularken bizi bir dizi testin beklediği anlamına geliyor.

Java JDK çalıştıran bir Linux sunucusunda FSB sertifikalı bir kriptografik bilgi koruma aracını (CryptoPro JCP) nasıl kuracağınızı anlatacağım. Bu arada hala GOST-2001 kullanıyorsanız CryptoPro web sitesinde harika bir tane var, okumanızı tavsiye ederim, gereksiz olmayacak.

Değişim katılımcıları arasındaki tüm belge akışı, SMEV (departmanlar arası elektronik etkileşim sistemi) ilkesine göre gerçekleşir. Bir başvuru böyle bir sisteme üye olabilir ama hiç olmayabilir, belge değişimi ilkesi bundan değişmez. Kolay anlaşılması için küçük bir şema çizdim.

Fiyat:% s

Her zaman olduğu gibi, lisanslama sorunu ortaya çıkıyor. yazılım çözümü. CryptoPro JCP ucuz değildir ve bir iş istasyonu 1200 rubleye mal oluyorsa, sunucu lisansları çok daha pahalıdır - her çekirdek (veya iki çekirdek) için yaklaşık 30.000 Intel işlemci Hyper Threading devre dışıyken).

Bir kripto sağlayıcı yükleme ve yapılandırma

Kullanacağım örneklerde sanal makine CentOS 7 ile, ancak seçim konusunda sınırlı değilsiniz donanım Ve Linux dağıtımı. Tüm eylemler ve komutlar aynı olacaktır.

Öncelikle belge imzalamayı kullanan yazılımın çalışacağı yerel bir kullanıcı oluşturalım.

$ sudo useradd -d /opt/user -p<Тут указываем пароль>-s /bin/bash kullanıcısı; sudo grep kullanıcısı /etc/passwd

Java JDK'yı doğru şekilde kurun. Gerekli dağıtımı indirin.

$ wget --header "Çerez: oraclelicense=a" --content-disposition http://download.oracle.com/otn-pub/java/jdk/8u191-b12/2787e4a523244c269598db4e85c51e0c/jdk-8u191-linux-x64.tar .gz -O jdk-8u191-linux-x64.tar.gz

Arşivi paketinden çıkarın ve Java klasörünün kopyalamaya hazır olup olmadığını kontrol edin.

$ tar zxvf jdk-8u191-linux-x64.tar.gz; ls-al;

Klasörü uygulama yazılımı bölümüne kopyalayın. Genelde /opt kullanırım.

$ sudo cp -rf jdk1.8.0_191 /opt/

Doğru kopyalanıp kopyalanmadığını kontrol ediyoruz. Gerekirse, klasörün sahibini kök olarak değiştirin.

$ ls -al /opt/jdk1.8.0_191/ $ sudo chown -R root:root /opt/jdk1.8.0_191/; cd /opt/jdk1.8.0_191/; ls-al;

Reçetelemek Ortam Değişkenleri varsayılan olarak tüm kullanıcılar için Java JDK için.

$ sudo vi /etc/profile.d/oracle.sh

Dosyaya şunu yazıyoruz:

JAVA_HOME=/opt/jdk1.8.0_191 dışa aktar JRE_HOME=/opt/jdk1.8.0_191/jre dışa aktar PATH=$PATH:/opt/jdk1.8.0_191/bin:/opt/jdk1.8.0_191/jre/bin

Sunucunun Java JDK'nın birden fazla sürümü varsa, alternatifler için kaydedilmelidir. Yeni sürüm.

$ sudo alternatifleri --install /usr/bin/java java /opt/jdk1.8.0_191/bin/java 2 $ sudo alternatifleri --install /usr/bin/jar jar /opt/jdk1.8.0_191/bin/jar 2 $ sudo alternatifleri --install /usr/bin/javac javac /opt/jdk1.8.0_191/bin/javac 2 $ sudo alternatifleri --set jar /opt/jdk1.8.0_181/bin/jar $ sudo alternatifleri --jar ayarla /opt/jdk1.8.0_191/bin/jar $ sudo alternatifleri --javac'ı ayarla /opt/jdk1.8.0_191/bin/javac $ sudo alternatifleri --java'yı yapılandır

Menüde, seçenek 2'yi seçin (veya daha yeni bir Java sürümleri). JRE systemPrefs'in haklarını düzeltmeyi unutmayın.

$ sudo chmod 777 -R /opt/jdk1.8.0_191/jre/.systemPrefs

Kontrol etme yüklü sürüm Java.

$ java sürümü

java sürümü "1.8.0_191"

Java(TM) SE Çalışma Zamanı Ortamı (derleme 1.8.0_191-b12)

Java HotSpot(TM) 64-Bit Sunucu VM'si (derleme 25.191-b12, karma mod)

CryptoPro JCP dağıtım kitinin bulunduğu klasörü uygulama yazılımı bölümüne kopyalayın.

$ sudo cp -rf jcp-2.0.40035 / tercih /

Her şeyin doğru şekilde kopyalanıp kopyalanmadığını kontrol ediyoruz.

$ ls -al /opt/jcp-2.0.40035/

Komut dosyalarını çalıştırma izni verin.

$ sudo chmod +x /opt/jcp-2.0.40035/*.sh

Klasörün sahibini ve haklarını kontrol ediyoruz, kök olması gerekiyor. Hadi içine girelim.

$ ls -al /opt/jcp-2.0.40035/; cd /opt/jcp-2.0.40035/;

Kurulum sırasında sorun yaşamamak için işlemci üzerindeki çekirdek sayısını kontrol edin ve lisansı kontrol edin. Çekirdek sayısını nproc komutu ile öğrenebilirsiniz.

JCP kripto sağlayıcısını kurmaya geçelim. Kurulum sırasında bir takım soruları cevaplamanız gerekecektir.

Yalnızca üyelere açık olmaya devam ediyor

Seçenek 1. Sitedeki tüm materyalleri okumak için "site" topluluğuna katılın

Belirtilen süre boyunca topluluğa üyelik, TÜM Hacker malzemelerine erişmenizi, kişisel kümülatif indiriminizi artırmanızı ve profesyonel bir Xakep Puanı puanı kazanmanızı sağlar!