Skzi ks1 ve ks2 farkı. Elektronik imza araçları ve sertifika merkezi için gereklilikler - Rossiyskaya Gazeta

Ayrıca oku

Bilgi sistemlerinin tasarımında bilgi güvenliği gereksinimleri, kullanılan bilgi koruma araçlarını karakterize eden özellikleri gösterir. sağlama alanında düzenleyicilerin çeşitli eylemleri tarafından tanımlanırlar. bilgi Güvenliği, özellikle - FSTEC ve Rusya'nın FSB'si. Hangi güvenlik sınıflarının olduğu, koruma araçlarının türleri ve türleri ile bununla ilgili daha fazla bilgiyi nereden edinebileceğiniz makaleye yansıtılmıştır.

giriiş

Günümüzde bilgi güvenliğinin olmadığı her yerde tanıtılan teknolojiler yeni ciddi sorunların kaynağı haline geldiğinden, bilgi güvenliğinin sağlanması konuları yakından ilgilenilmektedir.

Rusya'nın FSB'si durumun ciddiyetini bildiriyor: Siber suçluların dünya çapında birkaç yıl içinde yol açtığı zarar miktarı 300 milyar dolar ile 1 trilyon dolar arasında değişiyordu. Rusya Federasyonu Başsavcılığı'nın verdiği bilgilere göre, Rusya'da sadece 2017'nin ilk yarısında suçların sayısı arttı. yüksek teknoloji altı kat artarak toplam hasar miktarı 18 milyon doları aştı.2017 yılında dünya genelinde sanayi sektöründeki hedefli saldırılarda artış kaydedildi. Özellikle Rusya'da 2016 yılına göre saldırı sayısındaki artış %22 oldu.

Bilişim teknolojileri, askeri-politik, terör amaçlı, egemen devletlerin iç işlerine karışmak ve diğer suçları işlemek için bir silah olarak kullanılmaya başlandı. Rusya Federasyonu, uluslararası bir bilgi güvenliği sisteminin oluşturulmasından yanadır.

bölgede Rusya Federasyonu bilgi sahipleri ve bilgi sistemlerinin operatörleri, bilgiye yetkisiz erişim girişimlerini engellemek ve ayrıca BT altyapısının güvenlik durumunu sürekli olarak izlemekle yükümlüdür. Aynı zamanda, teknik olanlar da dahil olmak üzere çeşitli önlemlerin alınmasıyla bilgi koruması sağlanır.

Bilgi güvenliği araçları veya bilgi güvenliği araçları, esas olarak veritabanlarında depolanan bilgilerin, işlenmesini sağlayan bilgi teknolojilerinin ve bilgi teknolojilerinin bir kombinasyonu olan bilgi sistemlerindeki bilgilerin korunmasını sağlar. teknik araçlar.

Modern bilgi sistemleri, çeşitli donanım ve yazılım platformlarının kullanımı, bileşenlerin bölgesel dağılımı ve ayrıca etkileşim ile karakterize edilir. açık ağlar veri aktarımı.

Bu tür durumlarda bilgiler nasıl korunur? İlgili gereksinimler yetkili organlar, özellikle FSTEC ve Rusya FSB'si tarafından yapılır. Makale çerçevesinde, bu düzenleyicilerin gerekliliklerini dikkate alarak bilgi güvenliği tesislerinin sınıflandırılmasına yönelik ana yaklaşımları yansıtmaya çalışacağız. Bilgi güvenliği tesislerinin sınıflandırılmasını açıklamanın diğer yolları, Rus departmanlarının düzenleyici belgelerine ve ayrıca yabancı kuruluşlara ve ajanslara yansıtılır, bu makalenin kapsamı dışındadır ve daha fazla dikkate alınmaz.

Makale, bilgi güvenliği alanındaki yeni başlayanlar için, Rusya FSTEC'in (daha büyük ölçüde) ve kısaca Rusya FSB'sinin gerekliliklerine dayalı olarak bilgi güvenliği bilgilerini sınıflandırma yöntemleri hakkında yapılandırılmış bir bilgi kaynağı olarak yararlı olabilir. .

Prosedürü belirleyen ve kriptografik olmayan bilgi güvenliği yöntemleri sağlama eylemlerini koordine eden yapı, Rusya FSTEC'dir (eski adıyla Rusya Federasyonu Başkanı Devlet Teknik Komisyonu, Devlet Teknik Komisyonu).

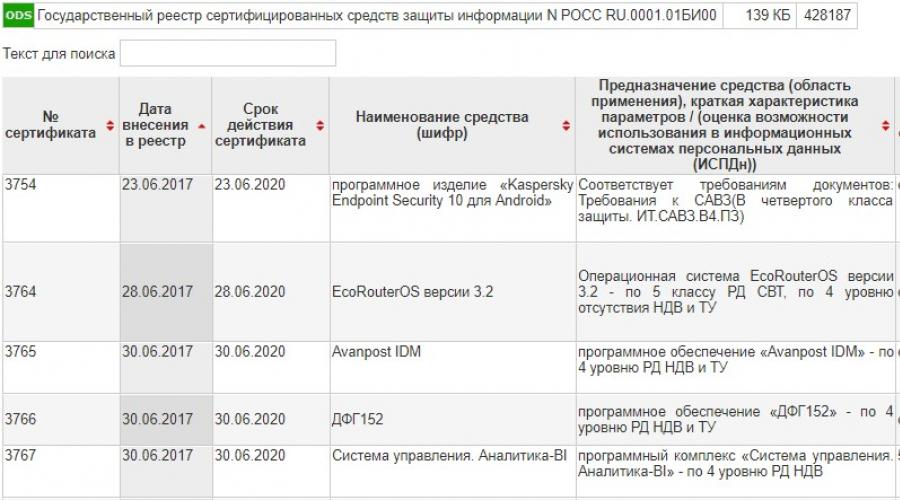

Okuyucu, Rusya FSTEC tarafından oluşturulan sertifikalı bilgi güvenliği araçlarının Devlet Sicilini görmek zorunda kaldıysa, bilgi güvenliği tesisinin amacının açıklayıcı kısmında “sınıf” gibi ifadelerin varlığına kesinlikle dikkat etmiştir. RD SVT”, “NDV bulunmama düzeyi” vb. (Şekil 1) .

Şekil 1. Sertifikalı bilgi güvenliği tesislerinin kaydının bir parçası

Kriptografik bilgi koruma araçlarının sınıflandırılması

Rusya FSB'si, şu kriptografik bilgi güvenliği araçları sınıflarını tanımlar: KS1, KS2, KS3, KB ve KA.

SZI sınıfı KS1'in ana özellikleri arasında, kontrol edilen bölge dışından gerçekleştirilen saldırılara dayanabilmeleri yer alır. Bu, saldırı yöntemlerinin oluşturulması, bunların hazırlanması ve uygulanmasının, kriptografik bilgi güvenliği tesislerinin geliştirilmesi ve analizinde uzmanların katılımı olmadan gerçekleştirildiği anlamına gelir. Bu bilgi güvenliği araçlarının kullanıldığı sistemle ilgili bilgilerin açık kaynaklardan elde edilebileceği varsayılmaktadır.

Bir kriptografik IPS, CS1 sınıfı aracılığıyla engellenen ve ayrıca kontrollü bir bölge içinde gerçekleştirilen saldırılara dayanabiliyorsa, bu tür IPS, CS2 sınıfına karşılık gelir. Aynı zamanda, örneğin, bir saldırının hazırlanması sırasında, bilgi sistemlerini korumak, kontrollü bir bölge sağlamak vb. için fiziksel önlemler hakkında bilgilerin mevcut olabileceği varsayılmaktadır.

Fonlara fiziksel erişim ile saldırılara direnmek mümkün ise bilgisayar Bilimi yüklü kriptografik bilgi güvenliği, bu tür araçların KS3 sınıfına karşılık geldiği anlamına gelir.

Kriptografik bilgi güvenlik sistemi, araştırma merkezleri de dahil olmak üzere bu araçların geliştirilmesi ve analizinde uzmanların yer aldığı saldırılara direnirse, koruma araçlarının laboratuvar çalışmalarını yapmak mümkün oldu, o zaman Konuşuyoruz HF sınıfına uygunluk konusunda.

Sistemin NDV'sini kullanma alanında uzmanlar varsa yazılım, ilgili tasarım belgeleri mevcuttu ve kriptografik bilgi güvenliği tesislerinin herhangi bir donanım bileşenine erişim vardı, bu durumda KA sınıfı aracılığıyla bu tür saldırılara karşı koruma sağlanabilir.

Elektronik imza koruma araçlarının sınıflandırılması

Tesisler Elektronik İmza saldırılara dayanma yeteneğine bağlı olarak, aşağıdaki sınıflarla karşılaştırmak gelenekseldir: KS1, KS2, KS3, KV1, KV2 ve KA1. Bu sınıflandırma, yukarıda kriptografik IPS ile ilgili olarak tartışılan sınıflandırmaya benzer.

sonuçlar

Makale, bilgi koruma alanındaki düzenleyicilerin düzenleyici çerçevesine dayanan, Rusya'da bilgi güvenliğini sınıflandırmanın bazı yöntemlerini ele aldı. Ele alınan sınıflandırma seçenekleri ayrıntılı değildir. Bununla birlikte, sunulan özet bilgilerin, bilgi güvenliği alanında acemi bir uzmanın hızlı bir şekilde gezinmesine izin vereceğini umuyoruz.

6 Nisan 2011 tarihli Federal Yasanın 8. Maddesinin 5. Kısmı uyarınca N 63-FZ "Elektronik İmza Üzerine" 1 emir onaylamak:

Elektronik imza araçları için gereklilikler (Ek N 1);

Bir sertifika merkezinin araçları için gereklilikler (Ek No. 2).

Yönetmen A. Bortnikov

1 Rusya Federasyonu Mevzuatı Koleksiyonu, 2011, N 15, art. 2036; 27, sanat. 3880.

Elektronik imza araçları için gereklilikler

BEN. Genel Hükümler

3) ES tuşu - bir ES oluşturmak için tasarlanmış benzersiz bir karakter dizisi;

4) ES doğrulama anahtarı - benzersiz bir şekilde ES anahtarıyla ilişkilendirilen ve ES kimlik doğrulaması için amaçlanan benzersiz bir karakter dizisi (bundan sonra ES doğrulaması olarak anılacaktır);

5) ES araçları - aşağıdaki işlevlerden en az birini uygulamak için kullanılan şifreleme (kriptografik) araçları - bir ES oluşturma, bir ES'yi kontrol etme, bir ES anahtarı ve bir ES doğrulama anahtarı oluşturma;

6) ES doğrulama anahtarı sertifikası - elektronik belge veya CA veya CA'nın yetkili bir temsilcisi tarafından düzenlenen ve ES doğrulama anahtarının ES doğrulama anahtarı sertifikasının sahibine ait olduğunu teyit eden bir kağıt belge.

3. Bu Gereksinimler, ES araçları için gereksinimlerin yapısını ve içeriğini belirler.

4. Bu Gereksinimler, gelişmiş (yükseltilmiş) ES araçlarının müşterileri ve geliştiricilerinin birbirleriyle etkileşimlerinde, ES araçlarına ilişkin kriptografik, mühendislik-kriptografik ve özel çalışmalar yürüten kuruluşlar, Rusya Federal Güvenlik Servisi için tasarlanmıştır. ES araçlarının bu Gereksinimlere uygunluğu.

5. Bu Gereksinimler, Rusya Federasyonu topraklarında, Rusya Federasyonu'nun yurtdışındaki kurumlarında ve yurtdışında bulunan ayrı alt bölümlerde kullanılması amaçlanan ES araçları için geçerlidir. tüzel kişiler Rusya Federasyonu mevzuatına uygun olarak oluşturulmuştur.

6. EP araçlarının geliştirilmesi, üretimi, satışı ve işletimi, siparişle onaylanan şifreleme (kriptografik) bilgi güvenliği araçlarının geliştirilmesi, üretimi, satışı ve çalıştırılmasına ilişkin Yönetmelik (Yönetmelik PKZ-2005) tarafından belirlenen gerekliliklere tabidir. Rusya Federal Güvenlik Servisi'nin 9 Şubat 2005 No. 66 1 (12 Nisan 2010 tarihli Rusya Federal Güvenlik Servisi No. 173 2'nin emriyle değiştirildiği şekliyle) sınırlı erişime sahip bilgileri şifreleme (kriptografik) araçları için devlet sırrı teşkil eden bilgileri içermeyen.

7. ES aracını kullanarak ES oluşturma (biçimlendirme) ve doğrulama teknolojileri için gereksinimler, taktik ve teknik görevlendirmede veya deneysel tasarım çalışmasını yürütmek için görev tanımında veya geliştirme için geliştirme çalışmasının ayrılmaz bir parçasında belirtilir ( ES aracının modernizasyonu) (bundan sonra ES araçlarının geliştirilmesi (modernizasyonu) için TOR olarak anılacaktır).

II. EP araçları için gereklilikler

8. Bir ES oluştururken, ES araçları şunları yapmalıdır:

Elektronik belgeyi imzalayan kişiye, imzaladığı bilgilerin içeriğini göstermek3;

- ES'yi ancak elektronik belgeyi imzalayan kişi ES3 oluşturma işlemini onayladıktan sonra oluşturun;

- ES'nin 3 yaratıldığını kesin olarak gösterin.

9. ES'yi kontrol ederken, ES araçları şunları yapmalıdır:

ES 3 tarafından imzalanmış bir elektronik belgenin içeriğini gösterin;

- imzalı ES elektronik belgesinde 3 değişiklik yapma hakkında bilgi göster;

- elektronik belgelerin imzalandığı ES anahtarını kullanan kişiyi belirtin 3 .

10. Bu Gerekliliklerin 8. ve 9. paragraflarının gereklilikleri, aşağıdakiler için kullanılan ES araçları için geçerli değildir: otomatik oluşturma ve (veya) bilgi sisteminde ES'nin otomatik olarak doğrulanması.

11. ES aracı, donanım ve (veya) kullanan hedeflenen eylemler olan tehditlere dayanmalıdır. yazılım araçları elektronik imza ile korunan bilgilerin güvenliğini ihlal etmek amacıyla veya buna koşullar oluşturmak amacıyla (bundan sonra saldırı olarak anılacaktır).

12. Saldırılara direnme yeteneğine bağlı olarak, ES araçları sınıflara ayrılır 4 .

13. ES sınıfı KS1, yöntemler oluşturulurken, hazırlanırken ve yürütülürken aşağıdaki özelliklerin kullanıldığı saldırılara karşı direnme anlamına gelir:

13.1. Saldırı yöntemleri oluşturmanın, saldırıların hazırlanmasının ve yürütülmesinin bağımsız uygulaması.

13.2. Çeşitli aşamalardaki eylemler yaşam döngüsü EP 5 anlamına gelir.

13.3. Yalnızca kişilerin ve (veya) araçların kalışları ve eylemleri üzerinde kontrolün yürütüldüğü alanın dışından bir saldırı gerçekleştirmek (bundan böyle kontrollü bölge 6 olarak anılacaktır).

13.4. ES araçlarının geliştirilmesi, üretimi, depolanması, taşınması aşamalarında ve ES araçlarının devreye alınması aşamasında (devreye alma çalışmaları) aşağıdaki saldırıların gerçekleştirilmesi:

Kötü amaçlı programların kullanımı da dahil olmak üzere, ES aracında ve/veya SF bileşenlerinde yetkisiz değişiklikler yapmak;

- ES aracı ve SF bileşenleri için belgelerde yetkisiz değişiklikler yapmak.

13.5. Aşağıdaki nesnelere saldırılar gerçekleştirmek:

ES aracı ve SF bileşenleri için belgeler;

- ES aracının anahtar, kimlik doğrulama ve parola bilgileri;

- ES aracı ve onun yazılım ve donanım bileşenleri;

- bu araçları başlatan kayıtlı bir BIOS mikrokoduna sahip mikro devreler dahil olmak üzere SF'ye dahil olan donanım (bundan sonra SF'nin donanım bileşenleri olarak anılacaktır);

- yazılım bileşenleri SF;

- bir dizi yazılımın bulunduğu tesisler ve teknik elemanlar bağımsız olarak veya üzerinde ES ve SF tesislerinin uygulandığı diğer sistemlerin (bundan böyle - SVT olarak anılacaktır) bir parçası olarak çalışabilen veri işleme sistemleri;

- bilgi sisteminde kullanılan bilgi teknolojilerini, donanımı (bundan sonra AS olarak anılacaktır) ve yazılımı dikkate alarak, gerekirse ES aracının geliştirilmesi (modernizasyonu) için Görev Tanımında belirtilen diğer saldırı nesneleri ( bundan sonra SW olarak anılacaktır).

13.6. Aşağıdaki bilgileri alma:

ES aracının kullanıldığı bilgi sistemi hakkında genel bilgiler (amaç, kompozisyon, operatör, bilgi sisteminin kaynaklarının bulunduğu nesneler);

- hakkında bilgi Bilişim teknolojisi, veritabanları, AS, ES aracı ile birlikte bilgi sisteminde kullanılan yazılımlar;

- ES araçlarının bulunduğu nesnelerin fiziksel koruma önlemleri hakkında bilgi;

- ES aracının kullanıldığı bilgi sisteminin nesnelerinin kontrollü alanını sağlamaya yönelik önlemler hakkında bilgi;

- ES ve SF araçlarının uygulandığı bilgisayar ekipmanının bulunduğu binalara erişimi kısıtlama önlemleri hakkında bilgi;

- ES ve SF araçlarının donanım ve yazılım bileşenleri için serbestçe kullanılabilen belgelerin içeriği;

- ES aracının çalışması sırasında kullanılan korunan bilgiler hakkında genel bilgiler;

- ES tarafından korunan bilgilerin iletildiği iletişim hatları hakkında bilgi;

- organizasyonel ve teknik önlemlerle bilgilere yetkisiz erişimden korunmayan iletişim kanallarında görünen ES ve SF araçlarını çalıştırma kurallarının tüm ihlalleri hakkında bilgi;

- ES ve SF araçlarının donanım bileşenlerinin organizasyonel ve teknik önlemler, arızalar ve arızalar tarafından UA'dan korunmayan iletişim kanallarında ortaya çıkan tüm bilgiler;

- ES ve SF araçlarının donanım bileşenlerinden gelen ve davetsiz misafir tarafından yakalanabilen sinyallerin analizi sonucunda elde edilen bilgiler.

13.7. kullanım:

ES ve SF'nin donanım ve yazılım bileşenleri dahil olmak üzere, kontrol edilen alan dışında ücretsiz olarak temin edilebilen veya kullanılan AS ve yazılım;

13.8. Saldırının hazırlanması ve (veya) yürütülmesi sırasında gerçekleştirilen eylemlerin özneden nesneye (nesneden özneye) bir aktarım ortamı olarak kullanılması (bundan sonra saldırı kanalı olarak anılacaktır):

ES tarafından korunan bilgilerin iletildiği, organizasyonel ve teknik önlemlerle (hem kontrollü bölge dışında hem de içinde) bilgilere yetkisiz erişimden korunmayan iletişim kanalları;

- ES ve SF araçlarının çalışmasına eşlik eden sinyallerin dağıtım kanalları.

13.9. Erişimi belirli bir insan çevresi ile sınırlı olmayan bilgi ve telekomünikasyon ağlarından saldırı gerçekleştirmek.

13.10. ES aracının (bundan sonra standart araçlar olarak anılacaktır) çalışma yerlerinde kullanılan ve kontrol edilen alanın dışında bulunan bilgi sistemi araçlarının bileşiminden AS ve yazılımın kullanımı.

14. ES sınıfı KS2, yöntemler oluşturulurken, hazırlanırken ve yürütülürken, bu Gereksinimlerin 13.1 - 13.10 alt paragraflarında listelenen yeteneklerin kullanıldığı ve aşağıdaki ek özelliklerin kullanıldığı saldırılara karşı direnme anlamına gelir:

14.1. Hem saha dışında hem de kontrollü bölge içindeyken bir saldırı gerçekleştirmek.

14.2. kullanım düzenli fonlar ES aracının kullanıldığı bilgi sisteminde uygulanan önlemlerle sınırlı ve yetkisiz eylemlerin önlenmesi ve bastırılmasına yöneliktir.

15. ES sınıfı KS3, yöntemler oluşturulurken, hazırlanırken ve yürütülürken, bu Gereksinimlerin 13.1 - 13.10, 14.1, 14.2 alt paragraflarında listelenen yeteneklerin kullanıldığı ve aşağıdaki ek özelliklerin kullanıldığı direnme saldırıları anlamına gelir:

15.1. ES ve SF araçlarının uygulandığı SVT'ye erişim.

15.2. ES aracının kullanıldığı bilgi sisteminde uygulanan yetkisiz eylemlerin önlenmesi ve bastırılmasına yönelik önlemlere bağlı olarak ES ve SF aracının donanım bileşenlerine sahip olma imkanı.

16. KV1 sınıfı ES, yöntemler oluşturulurken, hazırlanırken ve yürütülürken, bu Gereksinimlerin 13.1 - 13.10, 14.1, 14.2, 15.1, 15.2 alt paragraflarında listelenen yeteneklerin kullanıldığı ve aşağıdaki ek özelliklerin kullanıldığı dirençli saldırılar anlamına gelir:

16.1. ES ve SF araçlarının çalışmasına eşlik eden sinyal analizi alanındaki uzmanlar da dahil olmak üzere ES araçlarının geliştirilmesi ve analizinde deneyime sahip uzmanların katılımıyla saldırı yöntemlerinin oluşturulması, saldırıların hazırlanması ve uygulanması.

16.2. ES aracının kullanıldığı bilgi sisteminde uygulanan yetkisiz eylemlerin önlenmesi ve bastırılmasına yönelik tedbirlere bağlı olarak, kontrollü alan dışında kullanılan ES aracının laboratuvar çalışmalarının yapılması.

17. KV2 sınıfı ES, yöntemler oluşturulurken, hazırlanırken ve yürütülürken, bu Gereksinimlerin 13.1 - 13.10, 14.1, 14.2, 15.1, 15.2, 16.1, 16.2 alt paragraflarında listelenen yeteneklerin kullanıldığı ve aşağıdaki ek özelliklerin kullanıldığı dirençli saldırılar anlamına gelir. :

17.1. Uygulama yazılımı belgelerinde açıklanmayan saldırıları uygulamak için uygulama yazılımı yeteneklerini kullanma alanındaki uzmanlar da dahil olmak üzere, ES araçlarının geliştirilmesi ve analizinde deneyime sahip uzmanların katılımıyla saldırı yöntemlerinin oluşturulması, saldırıların hazırlanması ve yürütülmesi.

17.2. ES ve SF araçlarının geliştirilmesi ve analizi konusunda uzmanlaşmış araştırma merkezlerinde saldırı yöntem ve araçlarının oluşturulmasına ilişkin çalışmaların düzenlenmesi.

17.3. SF'de yer alan uygulama yazılımının kaynak metinlerine sahip olabilme.

18. EP sınıfı KA1 araçları, bu Gereksinimlerin 13.1 - 13.10, 14.1, 14.2, 15.1, 15.2, 16.1, 16.2, 17.1 - 17.3 alt paragraflarında listelenen yeteneklerin kullanıldığı yöntemler oluşturulurken, hazırlanırken ve yürütülürken saldırılara karşı dayanıklıdır ve aşağıdaki ek özellikler:

18.1. Sistem yazılımı belgelerinde açıklanmayan saldırıları uygulamak için sistem yazılımı yeteneklerini kullanma alanındaki uzmanlar da dahil olmak üzere, ES araçlarının geliştirilmesi ve analizinde deneyime sahip uzmanların katılımıyla saldırı yöntemlerinin oluşturulması, saldırıların hazırlanması ve yürütülmesi .

18.2. SF'nin donanım ve yazılım bileşenleri için tüm belgelere sahip olma yeteneği.

18.3. EP ve SF'nin tüm donanım bileşenlerine sahip olma yeteneği.

19. ES aracı, ES doğrulama anahtarı sertifikasını kullanarak bir elektronik belgenin ES'sini kontrol etme işlevini uygularsa, bu uygulama, bir elektronik belgenin ES'sini, ES doğrulama anahtarı sertifikasındaki ES'yi kontrol etmeden veya olmadan kontrol etme olasılığını hariç tutmalıdır. pozitif bir ES doğrulaması, ES doğrulama anahtarı sertifikasında sonuçlanır.

20. ES araçlarını geliştirirken, devlet standartları olarak onaylanmış veya uzman kriptografik araştırmalarının 7 sonuçlarına dayalı olarak Rusya FSB'sinden olumlu görüş almış kriptografik algoritmalar kullanılmalıdır.

21. ES aracının mühendislik kriptografik koruması, koşullar altında başarılı saldırı olasılığına yol açan olayları hariç tutmalıdır. olası hatalar veya başarısızlıklar donanım bileşeni ES yazılımının uygulandığı SVT'nin bir donanım bileşeni veya ES araçları.

22. ES aracında, yalnızca ES aracının geliştirilmesi (modernizasyonu) için İş Tanımında belirtilen ES aracının işleyişine yönelik algoritmalar uygulanmalıdır.

23. ES aracının yazılım bileşeni (ES aracının bir yazılım bileşeni varsa) aşağıdaki gereksinimleri karşılamalıdır:

ES aracının yazılım bileşeninin nesne (önyükleme) kodu, kaynak metnine karşılık gelmelidir;

- ES aracının yazılım bileşeninde, uygulama sırasında yalnızca ES aracının çalıştığı belgelerde açıklanan yazılım ortamının işlevleri kullanılmalıdır;

- ES aracının yazılım bileşeninin kaynak metinlerinde, ES aracının kullanım sürecinde algoritmasının değiştirilmesine veya bozulmasına, bilgi veya kontrol akışlarının ve operasyonla ilgili süreçlerin değiştirilmesine veya bozulmasına izin veren hiçbir fırsat olmamalıdır. ES aracının ve açık biçimde saklanan bilgileri ihlal edenlere erişim elde etme anahtarı, tanımlama ve (veya) ES aracının kimlik doğrulama bilgileri;

- giriş ve dahili parametrelerin değerleri ile ES aracının yazılım bileşeninin ayarlarının parametrelerinin değerleri, çalışmasını olumsuz etkilememelidir.

24. ES tesislerinin konuşlandırılmasının planlanması durumunda, bir devlet sırrı oluşturan bilgileri içeren konuşma, akustik ve görsel bilgilerin olduğu ve (veya) bilgi içeren bilgileri almak, iletmek, işlemek, depolamak ve görüntülemek için kurulu hoparlörler ve sistemler bulunan odalar ES araçlarının bir parçası olan devlet sırrı oluşturan, yabancı yapımı AS, gizlice bilgi elde etmeye yönelik cihazları tespit etmek için kontrollere tabi tutulmalıdır.

ES tesislerinin konuşlandırılmasının planlanması durumunda, bir devlet sırrı oluşturan bilgileri içeren konuşma, akustik ve görsel bilgilerin olmadığı ve bir devlet sırrı oluşturan bilgileri içeren bilgileri almak, iletmek, işlemek, depolamak ve görüntülemek için AS ve sistemlerin bulunmadığı tesislerde yüklü:

KS1, KS2, KS3, KB1 ve KB2 sınıfı ES ekipmanının bir parçası olan yabancı üretim NGS'lerin denetimlerinin yapılması kararı, bu ES ekipmanlarının çalışmasını sağlayan kuruluş tarafından verilir;

- ES sınıfı KA1 araçlarının bir parçası olan yabancı AS'nin kontrolleri hatasız yapılır.

25. ES aracı, bu araca erişim öznelerinin (kişiler, süreçler) kimliğini doğrulamalıdır, şu durumlarda:

ES aracına erişirken, erişim öznesinin kimlik doğrulaması, ES aracının birinci işlevsel modülünün yürütülmesinden önce gerçekleştirilmelidir;

- kimlik doğrulama mekanizmaları, olumsuz bir kimlik doğrulama sonucu olması durumunda bu kişilerin ES aracının işlevlerine erişimini engellemelidir.

26. ES aracı, ES aracına yerel erişim sağlayan kişilerin kimliğini doğrulamalıdır.

27. ES aracına yerel veya uzak (ağ) erişim sağlayan süreçlerin kimliğini doğrulamak için ES aracına duyulan ihtiyaç, ES aracının geliştirilmesi (modernizasyonu) için İş Tanımında belirtilmiştir.

28. ES aracına dahil edilen herhangi bir kimlik doğrulama mekanizması için, sayısı 10'u geçmemesi gereken bir erişim öznesinin art arda kimlik doğrulama girişimlerinin sayısını sınırlayacak bir mekanizma uygulanmalıdır. belirlenen sınır değeri aşarsa, bu konunun ES'ye erişimi, ES'nin geliştirilmesi (modernizasyonu) için İş Tanımında belirtilen süre boyunca engellenmelidir.

29. ES aracında, ES aracının ve SF'nin bütünlüğünü izlemek için bir mekanizma (prosedür) uygulanmalıdır.

Bütünlük kontrolü yapılabilir:

ES aracının uygulandığı SVT'nin geçişinden önce ES aracıyla çalışmanın başlangıcında, çalışma şartı(örneğin, CBT işletim sistemini yüklemeden önce);

- operasyon yerlerinde ES ekipmanının rutin kontrolleri sırasında (düzenleyici kontrol);

-V otomatik mod ES tesisinin çalışması sırasında (dinamik kontrol).

Bütünlük kontrolü işin başında ES aracı ile yapılmalıdır.

Rutin bütünlük kontrol mekanizması, ES araçlarının bir parçası olmalıdır.

30. KS1 ve KS2 sınıfı ES araçları için, erişim kontrolü ve bellek temizleme gereksinimlerinin yanı sıra içeriklerini sunma ihtiyacı, ES araçlarının geliştirilmesi (modernizasyonu) için İş Tanımında belirtilmiştir.

31. KS3, KB1, KB2 ve KA1 veya SF sınıflarının ES bileşimi aşağıdakileri sağlayan bileşenleri içermelidir:

ES ve SF araçlarının çeşitli bileşenlerine ve (veya) hedef işlevlerine, parametrelere dayalı olarak konu erişiminin yönetimi, yönetici tarafından ayarlandı veya ES aracının üreticisi (belirtilen bileşen için gereklilikler, ES aracının bu Gereksinimlere uygunluğunu değerlendirmek için ES aracı üzerinde araştırma yapan kuruluş tarafından belirlenir ve gerekçelendirilir);

- belleğe maskeleme bilgileri (rastgele veya sözde rasgele karakter dizisi) yazarak belleği boşaltırken (yeniden dağıtırken) korunan bilgileri depolamak için ES aracı tarafından kullanılan RAM ve harici belleğin temizlenmesi.

32. KV2 ve KA1 veya SF sınıflarındaki ES araçlarının bileşimi, sınırlı erişime sahip korunan bilgilerin acil olarak silinmesini sağlayan bileşenleri içermelidir. Silme işleminin uygulanması ve güvenilirliği için gereksinimler, ES aracının geliştirilmesi (modernizasyonu) için Görev Tanımında belirtilmiştir.

33. KS1 ve KS2 sınıflarının ES araçları için, etkinliklerin ve içeriklerinin kaydedilmesi için gereklilikleri sunma ihtiyacı, ES araçlarının geliştirilmesi (modernizasyonu) için Görev Tanımında belirtilmiştir.

34. KSZ, KV1, KB2 ve KA1 sınıflarının ES araçlarının bileşimi, ES araçlarının hedef işlevlerinin performansıyla ilgili ES ve SF araçlarındaki olayların elektronik günlüğüne kaydeden bir modül içermelidir.

Belirtilen modül ve kayıtlı olayların listesi için gereksinimler, ES aracının bu Gereksinimlere uygunluğunu değerlendirmek için ES aracının araştırmasını yürüten kuruluş tarafından belirlenir ve gerekçelendirilir.

35. Olay günlüğü, yalnızca ES aracının kullanıldığı bilgi sisteminin operatörü tarafından belirtilen kişiler veya onun tarafından yetkilendirilen kişiler tarafından erişilebilir olmalıdır. Bu durumda, olay günlüğüne yalnızca kayıtları görüntülemek ve olay günlüğünün içeriğini arşiv ortamına taşımak için erişilmelidir.

36. ES doğrulama anahtarının geçerlilik süresi, ES anahtarının geçerlilik süresini 15 yıldan fazla geçmemelidir.

37. ES anahtarının kullanım süresinin izlenmesi, anahtarın belirtilen süreden daha uzun süre kullanılmaya çalışılması durumunda ES aracının çalışmasının engellenmesi için mekanizma gereksinimleri, ES aracının geliştiricisi tarafından belirlenir ve ES aracının bu Gereksinimlere uygunluğunu değerlendirmek için ES aracının araştırmasını yürüten kuruluş tarafından gerekçelendirilir.

38. ES aracının anahtar bilgileriyle işlemler sağlayan kriptografik protokoller, doğrudan ES aracında uygulanmalıdır.

39. ES araçlarının bu Gereksinimlere uygunluğunu değerlendirmek için ES araçlarının çalışmaları, ES araçlarında ve donanım ve yazılım bileşenlerinde uygulanan koruma mekanizmalarının parametrelerinin ve özelliklerinin sayısal değerleri kullanılarak yapılmalıdır. Rusya'nın FSB'si tarafından geliştirilen SF 8.

1 Rusya Adalet Bakanlığı tarafından 3 Mart 2005 tarihinde tescil edilmiştir, sicil numarası 6382.

3 Diğerlerinin yanı sıra, birlikte ES araçlarının normal şekilde çalıştığı ve birlikte ES araçlarının (bundan böyle - SF olarak anılacaktır) çalışma ortamını temsil eden ES araçlarının gereksinimlerinin karşılanmasını etkileyebilecek donanım ve yazılım araçları kullanılarak uygulanır. ).

4 Geliştirilmiş (yükseltilmiş) ES aracının gerekli sınıfı, ES aracının müşterisi (geliştiricisi) tarafından, bu Gereksinimlerin 13 - 18. ES aracının geliştirilmesi (yükseltilmesi) için T3.

5 Bir ES aracının yaşam döngüsünün aşamaları, bu araçların geliştirilmesini (modernizasyonu), üretilmesini, depolanmasını, taşınmasını, devreye alınmasını (devreye alınması), çalıştırılmasını içerir.

6 Kontrollü bölgenin sınırı şunlar olabilir: işletmenin (kurumun) korunan bölgesinin çevresi, korunan binanın çevre yapıları, binanın korunan kısmı, tahsis edilen binalar.

7 Rusya Federasyonu Cumhurbaşkanının 11 Ağustos 2003 tarih ve 960 sayılı Kararnamesi ile onaylanan Rusya Federasyonu Federal Güvenlik Servisi Yönetmeliğinin 9. paragrafının 25. alt paragrafı (Sobraniye Zakonodatelstva Rossiyskoy Federatsii, 2003, No. 33, Mad. 3254; 2004, No.28, Mad.2883;2005, No.36, madde 3665;No.49, madde 5200;2006, No.25, madde 2699;No.31 (bölüm I), madde 3463;2007 , No.1 (bölüm I), madde 205; No.49, madde 6133; No.53, madde 6554; 2008, Sayı. 17, madde 2054; 20, 2435; 2011, 2, madde 267; 9, madde 1222) (bundan sonra - Rusya FSB Yönetmeliği).

8 Rusya FSB Yönetmeliğinin 9. paragrafının 47. alt paragrafı.

Ek 2

Sertifika yetkilisi araçları için gereksinimler

I. Genel hükümler

1. Bu Gereksinimler, 6 Nisan 2011 tarihli N 63-FZ "Elektronik İmza Üzerine" Federal Yasasına (bundan sonra Federal Yasa olarak anılacaktır) uygun olarak geliştirilmiştir.

2. Bu Gereklilikler, Federal Yasanın 2. Maddesinde tanımlanan aşağıdaki temel kavramları kullanır:

1) elektronik imza (bundan sonra - ES olarak anılacaktır) - elektronik formdaki diğer bilgilere (imzalı bilgi) eklenen veya bu tür bilgilerle başka şekilde ilişkilendirilen ve bilgileri imzalayan kişiyi tanımlamak için kullanılan elektronik formdaki bilgiler;

3) ES araçları - aşağıdaki işlevlerden en az birini uygulamak için kullanılan şifreleme (kriptografik) araçları - bir ES oluşturma, bir ES'yi kontrol etme, bir ES anahtarı ve bir ES doğrulama anahtarı oluşturma;

4) ES tuşu - bir ES oluşturmak için tasarlanmış benzersiz bir karakter dizisi;

5) ES doğrulama anahtarı - ES anahtarıyla benzersiz bir şekilde ilişkilendirilen ve ES kimlik doğrulaması için amaçlanan benzersiz bir karakter dizisi (bundan sonra ES doğrulaması olarak anılacaktır);

6) ES doğrulama anahtarı sertifikası - bir CA veya CA'nın yetkili bir temsilcisi tarafından düzenlenen ve ES doğrulama anahtarının ES doğrulama anahtarı sertifikasının sahibine ait olduğunu teyit eden bir elektronik belge veya kağıt belge;

7) nitelikli bir ES doğrulama anahtarı sertifikası (bundan sonra nitelikli sertifika olarak anılacaktır) - akredite bir CA veya akredite bir CA'nın yetkili bir temsilcisi veya ES kullanımı alanında yetkilendirilmiş bir federal yürütme organı tarafından verilen bir ES doğrulama anahtarı sertifikası (bundan sonra yetkili bir federal organ olarak anılacaktır);

8) ES doğrulama anahtarı sertifikasının sahibi - Federal Yasa tarafından belirlenen prosedüre uygun olarak ES doğrulama anahtarı sertifikası verilmiş bir kişi;

9) CA'nın akreditasyonu - yetkili federal organ tarafından CA'nın Federal Yasanın gerekliliklerine uygunluğunun tanınması;

10) CA tesisleri - CA'nın işlevlerini gerçekleştirmek için kullanılan donanım ve (veya) yazılım;

11) elektronik etkileşime katılanlar - devlet organları, yerel hükümet organları, kuruluşlar ve elektronik biçimde bilgi alışverişinde bulunan vatandaşlar.

3. Bu Gereksinimler, CA araçları için gereksinimlerin yapısını ve içeriğini belirler.

4. Bu Gereksinimler, CA araçlarına ilişkin kriptografik, mühendislik-kriptografik ve özel çalışmalar yürüten kuruluşlar, Rusya Federal Güvenlik Servisi ile birbirleriyle etkileşimleri içinde geliştirilen (yükseltilen) CA araçlarının müşterileri ve geliştiricileri için tasarlanmıştır. CA araçlarının bu Gereksinimlere uygunluğu.

5. Bu Gereksinimler, Rusya Federasyonu topraklarında kullanılması amaçlanan CA fonları için geçerlidir.

6. CA araçlarının geliştirilmesi, üretimi, satışı ve işletimi açısından, tarafından onaylanan şifreleme (kriptografik) bilgi güvenliği araçlarının geliştirilmesi, üretimi, satışı ve çalıştırılmasına ilişkin Yönetmeliklerle (Yönetmelik PKZ-2005) belirlenen gerekliliklere tabidir. Rusya Federal Güvenlik Servisi'nin 9 Şubat 2005 tarihli 66 1 sayılı emri (Rusya Federal Güvenlik Servisi'nin 12 Nisan 2010 tarihli 173 2 sayılı Emri ile değiştirildiği şekliyle), şifreleme (kriptografik) bilgi koruma araçları için ( bundan böyle CIPF olarak anılacaktır) devlet sırrı teşkil eden bilgileri içermeyen sınırlı erişime sahiptir.

II. CA fonları için gereksinimler

7. CA araçları, CA araçlarının mühendislik, teknik ve kriptografik güvenliğini ihlal etmek veya bunun için koşullar oluşturmak (bundan böyle bir saldırı olarak anılacaktır) için donanım ve (veya) yazılım araçları kullanan hedefli eylemler olan tehditlere karşı koymalıdır.

8. Saldırılara dayanma yeteneğine bağlı olarak, CA araçları sınıflara ayrılır 3 .

9. CA sınıfı KS1 araçları, aşağıdaki özelliklerin kullanıldığı yöntemler oluştururken, hazırlarken ve gerçekleştirirken saldırılara karşı dayanıklıdır:

9.1. Kişilerin ve/veya araçların hareketlerinin izlendiği alanın (bundan böyle kontrollü bölge olarak anılacaktır) dışından saldırıların hazırlanması ve yürütülmesi.

9.2. Erişim olmadan saldırıların hazırlanması ve gerçekleştirilmesi işlevsellik CA ile etkileşim için yazılım ve donanım.

9.3. Saldırı yöntemleri oluşturmanın, aşağıdaki nesnelere yönelik saldırıların hazırlanmasının ve yürütülmesinin bağımsız uygulaması:

CA fonları için belgeler;

- korumalı elektronik belgeler;

- anahtar, kimlik doğrulama ve parola bilgileri;

- CA araçları, bunların yazılım ve donanım bileşenleri;

- iletişim kanalları üzerinden iletilen veriler;

- donanımın (bundan böyle AS olarak anılacaktır) bulunduğu, CA araçlarının uygulandığı tesisler ve ayrıca bilgi sisteminin diğer korunan kaynakları.

9.4. CA araçlarının geliştirme, üretim, depolama, nakliye ve devreye alma aşamalarında giriş:

Kötü amaçlı yazılım kullanımı da dahil olmak üzere CA araçlarındaki olumsuz işlevsellik;

- CA fonları için belgelerde yetkisiz değişiklikler.

9.5. Aşağıdaki bilgileri alma:

CA araçlarının kullanıldığı bilgi sistemi hakkında genel bilgiler (amaç, kompozisyon, bilgi sisteminin kaynaklarının bulunduğu nesneler);

- CA araçlarıyla birlikte bilgi sisteminde kullanılan bilgi teknolojileri, veritabanları, AS, yazılım (bundan sonra yazılım olarak anılacaktır) hakkında bilgiler;

- CA tesislerinin bulunduğu tesislerin fiziksel koruma önlemleri hakkında bilgi;

- CA araçlarının kullanıldığı kontrollü bilgi sistemi nesneleri bölgesinin korunmasını sağlamaya yönelik önlemler hakkında bilgi;

- SO tesislerinin bulunduğu binalara erişimi kısıtlamaya yönelik tedbirler hakkında bilgi;

- CA fonları için serbestçe kullanılabilen teknik belgelerin içeriği;

- CA tesislerinin işletilmesi sırasında kullanılan korunan bilgiler hakkında bilgiler (korunan bilgi türleri: hizmet bilgileri, parola ve kimlik doğrulama bilgileri, yapılandırma bilgileri, kontrol bilgileri, elektronik günlüklerdeki bilgiler; Genel bilgi her bir korunan bilgi türünün içeriği hakkında; her tür korunan bilgi için güvenlik özellikleri);

- organizasyonel ve teknik önlemlerle bilgilere yetkisiz erişimden (bundan sonra UA olarak anılacaktır) korunmayan iletişim kanalları aracılığıyla açık biçimde iletilen tüm olası veriler;

- CA araçları kullanılarak korunan bilgilerin iletildiği iletişim hatları hakkında bilgi;

- organizasyonel ve teknik önlemlerle bilgilere yetkisiz erişimden korunmayan iletişim kanallarında görünen CA tesislerinin işleyişine ilişkin kuralların tüm ihlalleri hakkında bilgi;

- organizasyonel ve teknik önlemler, arızalar ve CA tesislerinin arızaları ile bilgilere yetkisiz erişimden korunmayan iletişim kanallarında ortaya çıkan tüm bilgiler;

- CA'nın donanım bileşenlerinden müdahale için mevcut olan herhangi bir sinyalin analizi sonucunda elde edilen bilgiler.

9.6. kullanım:

CA'nın yazılım ve donanım bileşenleri de dahil olmak üzere, AS'nin ve yazılımın ücretsiz olarak temin edilebilen veya kontrol edilen alanı dışında;

- özel olarak tasarlanmış AS ve yazılım.

9.7. Bilgilerin CA aracılığıyla iletildiği, işlendiği kurumsal ve teknik önlemlerle (hem kontrollü bölge dışında hem de içinde) bilgilere yetkisiz erişimden korunmayan iletişim kanallarının saldırı kanalları olarak kullanılması.

10. CA sınıfı KS2 araçları, aşağıdaki özelliklerin kullanıldığı yöntemler oluştururken, hazırlarken ve gerçekleştirirken saldırılara karşı dayanıklıdır:

10.1. Bu Gereksinimlerin 9.3 - 9.7 alt paragraflarında listelenen olasılıklar.

10.2. Kontrollü bölgeden saldırıların hazırlanması ve yürütülmesi.

10.3. CA araçlarının uygulandığı AS'ye erişim kullanılmadan saldırıların hazırlanması ve yürütülmesi.

10.4. CA araçlarını kullanan normal bilgi sistemi araçlarının kullanımı.

11. KSZ sınıfının CA araçları, aşağıdaki özelliklerin kullanıldığı yöntemler oluştururken, hazırlarken ve gerçekleştirirken saldırılara karşı direnir:

11.1. Bu Gereksinimlerin 10.1, 10.4 alt paragraflarında listelenen fırsatlar.

11.2. Kimlik doğrulama bilgilerinin yasal olarak bulundurulmasına dayalı olarak CA ile etkileşim için yazılım ve donanım araçlarının işlevlerine erişim kullanılarak kontrollü alan dışından saldırıların hazırlanması ve yürütülmesi veya AS'ye erişim kullanılarak kontrollü alandan saldırıların hazırlanması ve yürütülmesi grubun üyesi olmayan bir kişinin haklarıyla CA bileşenlerinin uygulandığı bireyler CA araçlarını kurma, yapılandırma ve çalıştırma, denetim günlüğünün profilini ve parametrelerini yapılandırma (sistem yöneticisi işlevleri), arızalardan sonra bilgileri arşivleme, yedekleme ve geri yükleme (operatör işlevleri), ES doğrulama anahtarlarının sertifikalarını oluşturma ve iptal etme (sertifikasyon yöneticisi işlevleri) yetkisine sahiptir. ), herhangi bir CA bileşeninin denetim günlüğünü (denetim yöneticisi işlevleri) (bundan sonra CA araçları yönetici grubu olarak anılacaktır) görüntüleme ve sürdürme.

11.3. Yetkisiz eylemleri önlemeyi ve bastırmayı amaçlayan uygulanan önlemlere bağlı olarak miktarda AS CA'ya sahip olunması.

12. CA sınıfı KV1 tesisleri, aşağıdaki özelliklerin kullanıldığı yöntemleri oluştururken, hazırlarken ve gerçekleştirirken saldırılara karşı dayanıklıdır:

12.1. Bu Gereksinimlerin 11.1 - 11.3 alt paragraflarında listelenen olasılıklar.

12.2. CIPF CA'nın geliştirilmesi ve analizinde deneyime sahip uzmanların katılımıyla (doğrusal iletim sinyallerinin ve yan sinyallerin analizi alanındaki uzmanlar dahil) yöntemlerin oluşturulması ve saldırıların hazırlanmasının uygulanması Elektromanyetik radyasyon ve CIPF UT'lerin alımları).

12.3. Yetkisiz eylemleri önlemeye ve bastırmaya yönelik uygulanan önlemlere bağlı olduğu ölçüde, kontrol edilen alan dışında kullanılan CA araçlarının laboratuvar çalışmalarını yürütmek.

13. CA sınıfı KV2 tesisleri, aşağıdaki özelliklerin kullanıldığı yöntemleri oluştururken, hazırlarken ve gerçekleştirirken saldırılara karşı dayanıklıdır:

13.1. Bu Gereksinimlerin 12.1 - 12.3 alt paragraflarında listelenen olasılıklar.

13.2. Uygulama ve sistem yazılımının bildirilmemiş yeteneklerine yönelik saldırıların uygulanması için kullanım alanındaki uzmanların katılımıyla yöntemlerin oluşturulması ve saldırıların hazırlanmasının uygulanması.

13.3. CA araçlarının geliştirilmesi ve analizi konusunda uzmanlaşmış araştırma merkezlerinde saldırı yöntemleri ve araçlarının oluşturulmasına ilişkin çalışmaların düzenlenmesi.

13.4. CA araçlarının kullanıldığı bilgi sisteminde kullanılan uygulama yazılımlarının kaynak metinlerine ve kamuya açık belgelere sahip olunması.

14. CA sınıfı KA1 araçları, aşağıdaki özelliklerin kullanıldığı yöntemleri oluştururken, hazırlarken ve gerçekleştirirken saldırılara karşı dayanıklıdır:

14.1. Bu Gereksinimlerin 13.1 - 13.4 alt paragraflarında listelenen olasılıklar.

14.2. Kriptografik bilgi korumasının geliştirilmesi ve analizinde ve saldırıları gerçekleştirmek için beyan edilmemiş uygulama ve sistem yazılımı yeteneklerini kullanma alanında uzmanlaşmış araştırma merkezlerinin katılımıyla yöntemlerin oluşturulması ve saldırıların hazırlanmasının uygulanması.

14.3. CA'nın donanım ve yazılım bileşenleri için tüm belgelere sahip olma.

14.4. CA'nın tüm donanım bileşenlerine sahip olma.

15. CA tesisleri, CA tesislerinin operasyonel belgelerine uygun olarak çalıştırılmalıdır. CA tesislerinin güvenli bir şekilde çalışmasını sağlamak için bir dizi organizasyonel ve teknik önlem, CA tesislerinin operasyonel belgelerinde belirtilmelidir.

16. CA araçlarında kullanılan ES araçlarının sınıfı, ilgili CA araçları sınıfından düşük olmamalıdır. CA araçlarında kullanılan ES araçlarının sınıfı, CA araçlarının işletim belgelerinde belirtilmelidir.

CA araçlarında kullanılan CIPF sınıfı, CA araçlarının karşılık gelen sınıfından düşük olmamalıdır. CA tesislerinde kullanılan kriptografik bilgi koruma sınıfı, CA tesislerinin operasyonel belgelerinde belirtilmelidir.

17. CA1 dışındaki herhangi bir sınıftaki CA tesisleri için her gereksinim, ya bir sonraki sınıfın CA tesislerine değişiklik yapılmadan uygulanır (bu durumda, bir sonraki sınıfın CA tesisleri için gereksinimler listesinde belirtilmez) ya da sıkılaştırıldı (bu durumda, bir sonraki sınıfın CA araçları için gereksinimler listesinde daha katı bir ifade verilmiştir). Bir sonraki sınıfın CA tesislerine ilişkin gereklilikler, önceki sınıfın CA tesislerine yönelik gerekliliklere dahil olmayan ek gereklilikleri içerebilir.

18. CA araçlarının yazılım gereksinimleri:

18.1. CA sınıfı KS1 tesisleri için gereksinimler:

CA araçlarının yazılımı, yazılım araçlarının ve CA'nın AS'sinin çalışma algoritmasını değiştirmeye veya bozmaya izin veren araçlar içermemelidir.

18.2. CA sınıfı KS2 için gereksinimler:

CA'nın uygulama yazılımı ve CA'da kullanılan CIPF araçları, yalnızca sistem yazılımının belgelenmiş işlevlerini kullanmalıdır.

18.3. CA sınıfı KS3 tesisleri için gereksinimler:

CA araçlarının sistem ve uygulama yazılımı, CA araçlarının sistem yöneticisi, CA araçlarının sertifika yöneticisi ve CA araçlarının sistem yöneticisi tarafından tanımlayıcı ve kimlik doğrulama bilgileri ile sağlanan ve kimler olmayan kişiler arasında erişim farklılığını sağlamalıdır. CA'nın sistem yöneticisi tarafından belirlenen erişim kontrol kurallarına dayalı olarak CA tarafından işlenen bilgilere CA araçlarının (bundan böyle CA araçlarının kullanıcıları olarak anılacaktır) sertifika yöneticisi;

- CA araçlarının sistem ve uygulama yazılımı, bildirilmemiş yeteneklerin yokluğuna ilişkin 4. kontrol düzeyine karşılık gelmelidir;

- CA araçlarının sistem ve uygulama yazılımı, kamu kaynaklarında yayınlanan bilinen güvenlik açıklarını içermemelidir;

- sistemin yapısı ve (veya) CA araçlarının uygulama yazılımı, sınırlı erişime sahip bilgileri depolamak için kullanılan RAM ve harici belleğin temizlenmesini sağlayan bir mekanizma içermelidir.

18.4. KB1 sınıfı CA tesislerinin gereklilikleri, KS3 sınıfı CA tesislerinin gereklilikleri ile örtüşmektedir.

18.5. CA sınıfı KV2 için gereksinimler:

CA araçlarının sistem ve uygulama yazılımının kaynak metinleri, bu Gereksinimlerin 9-13. kullanılmış;

- sistem ve uygulama yazılımının kaynak metinlerinde bildirilmemiş özelliklerin bulunmadığı kontrol edilmelidir;

- sistem ve uygulama yazılımı, harici ağlardan bilgisayar saldırılarına karşı dayanıklı olmalıdır.

18.6. CA sınıfı KA1 için gereksinimler:

CA araçlarının sistem ve uygulama yazılımının kaynak metinleri, hazırlanması ve uygulanması için, yeteneklerin 9-14. bu Gereksinimler, içlerinde bildirilmemiş yeteneklerin bulunmamasının yanı sıra kullanılır.

19. AS CA için gereksinimler:

19.1. AS CA'nın, bir devlet sırrı oluşturan bilgileri içeren konuşma, akustik ve görsel bilgilerin ve (veya) bir devlet sırrı oluşturan bilgileri içeren bilgileri almak, iletmek, işlemek, depolamak ve görüntülemek için teknik araç ve sistemlerin bulunduğu binalara yerleştirilmesinin planlanması durumunda. devlet sırrı kurulur gizlilik, CA araçlarının bir parçası olan yabancı yapım teknik araçlar, gizlice bilgi elde etmeye yönelik cihazları belirlemek için kontrollere ve ayrıca kanallardan bilgi sızıntısına karşı koruma gerekliliklerine uygunluk çalışmalarına tabi tutulmalıdır. Tahsis edilen binaların kategorisine uygun olarak sahte elektromanyetik radyasyon ve girişim.

19.2. CA sınıfı KS1 tesisleri için gereklilikler:

CA'nın amaç fonksiyonlarının uygulanmasına uygunluk, CA AS'nin bir test sistemi temelinde kontrol edilir.

19.3. KS2, KS3, KB1, KB2 sınıflarının CA tesislerinin gereklilikleri, KS1 sınıfının CA tesislerinin gereklilikleriyle örtüşür.

19.4. CA sınıfı KA1 için gereklilikler:

Gizlice bilgi elde etmeye yönelik cihazları tespit etmek için AS CA'nın bir parçası olan yabancı yapım teknik araçların özel bir denetimini gerçekleştirmek;

- olumsuz işlevselliği dışlamak için CA araçlarının uygulandığı AS'nin (BIOS program kodunun analizi ile birlikte) tam olarak doğrulanması.

20. Rol farklılaştırması için gereklilikler:

20.1. CA işlevlerinin performansını sağlamak için CA araçlarının, CA araçları yöneticiler grubu üyelerinin rol farklılaştırmasını desteklemesi gerekir.

20.2. CA sınıfı KS1 tesisleri için gereksinimler:

Rollerin bir listesi ve roller arasındaki sorumlulukların dağılımı tanımlanmalıdır;

- rollerin listesi ve roller arasındaki sorumlulukların dağılımı, SO tesislerinin operasyonel belgelerinde belirtilmelidir.

20.3. CS2 sınıfı CA tesisleri için gereksinimler, CA1 sınıfı CA tesisleri için olanlarla aynıdır.

20.4. CA sınıfı KS3 tesisleri için gereksinimler:

CA araçları aşağıdaki zorunlu rolleri desteklemelidir:

1) CA araçlarının işleyişini kurmak, yapılandırmak ve sürdürmek, CA araçları yöneticileri grubu üyeleri için profiller oluşturmak ve sürdürmek, profili ve denetim günlüğünün parametrelerini yapılandırmak gibi temel sorumlulukları olan bir sistem yöneticisi;

2) ana sorumlulukları olan sertifika yöneticisi: ES doğrulama anahtarlarının sertifikalarının oluşturulması ve iptali;

CA araçları, CA araçları yöneticiler grubunun bir üyesine çeşitli rolleri gerçekleştirme yetkisi verme olasılığını ortadan kaldıran bir mekanizma uygulamalıdır.

20.5. CA sınıfı KB1 için gereksinimler:

CA tesisleri, birincil yedekleme ve kurtarma sorumlulukları ile zorunlu bir operatör rolü sağlamalıdır.

20.6. KB2 sınıfı CA tesisleri için gereksinimler, KB1 sınıfı CA tesisleri için olanlarla aynıdır.

20.7. CA sınıfı KA1 için gereksinimler:

CA araçları, denetim yöneticisinin zorunlu rolünü şu ana sorumluluklarla sağlamalıdır: denetim günlüğünü görüntüleme ve sürdürme;

- sistem yöneticisi denetim günlüğünde değişiklik yapmamalıdır.

21. CA araçlarının bütünlüğü için gereksinimler:

21.1. CA araçları, CA'nın bilgilerinin, yazılımının ve AS'sinin (bundan böyle - bütünlük kontrol mekanizması olarak anılacaktır) yetkisiz kazara ve (veya) kasıtlı tahrifatını (değiştirme, değiştirme) ve (veya) imhasını kontrol etmek için bir mekanizma içermelidir.

21.2. CA sınıfı KS1 tesisleri için gereksinimler:

Bütünlük kontrol mekanizması gereksinimleri, CA araçlarının geliştirilmesi (modernizasyonu) için Görev Tanımında belirtilmelidir;

- yazılım araçlarının ve CA'nın AS'sinin bütünlüğünün kontrol süresi, CA araçlarının operasyonel belgelerinde belirlenmeli ve belirtilmelidir;

- yazılımın ve AS CA'nın bütünlüğünün kontrolü, işletim sistemi (bundan böyle OS olarak anılacaktır) her yeniden başlatıldığında gerçekleştirilmelidir;

- CA tesislerinin bütünlüğünü yeniden sağlamanın yolları olmalıdır.

21.3. CS2 sınıfı CA tesisleri için gereksinimler, CA1 sınıfı CA tesisleri için olanlarla aynıdır.

21.4. CA sınıfı KS3 tesisleri için gereksinimler:

- Bütünlük kontrolü günde en az bir kez yapılmalıdır.

21.5. CA sınıfı KB1 için gereksinimler:

- Bütünlük kontrolü, CA araçları işletim sistemi tarafından yüklenmeden önce yapılmalıdır.

21.6. KB2 sınıfı CA tesisleri için gereksinimler, KB1 sınıfı CA tesisleri için olanlarla aynıdır.

21.7. CA sınıfı KA1 için gereksinimler:

- bütünlük kontrolü, CA tesislerinin işleyişi sırasında dinamik olarak yapılmalıdır.

22. Erişim kontrolü gereksinimleri:

22.1. CA tesisleri erişim kontrolü sağlamalıdır.

22.2. CA sınıfı KS1 tesisleri için gereklilikler:

- erişim kontrolü gereksinimleri, CA tesislerinin geliştirilmesi (modernizasyonu) için Görev Tanımında tanımlanmalı ve belirtilmelidir.

22.3. CS2 sınıfı CA tesisleri için gereksinimler, CA1 sınıfı CA tesisleri için olanlarla aynıdır.

22.4. CA sınıfı KS3 tesisleri için gereksinimler:

- CA'da erişim kontrolünün isteğe bağlı ilkesi sağlanmalıdır.

22.5. KB1 sınıfı CA tesislerinin gereklilikleri, KS3 sınıfı CA tesislerinin gereklilikleri ile örtüşmektedir.

22.6. CA sınıfı KV2 için gereksinimler:

- CA tesislerinin 4'ünde kapalı bir çalışma ortamı oluşturulması sağlanmalıdır.

22.7. CA sınıfı KA1 için gereksinimler:

- CA zorunlu erişim kontrolü ilkesini sağlamalıdır; sertifika yöneticisinin ES anahtarını girmek için en az iki güvenilir kişi gerekir 5 .

23. Tanımlama ve kimlik doğrulama gereksinimleri:

23.1. Tanımlama ve kimlik doğrulama, bir CA araçları kullanıcısının, CA araçları yöneticileri grubunun bir üyesinin veya bir işlemin tanınmasını ve kimliğinin doğrulanmasını içerir. Kimlik doğrulama sonucu negatifse, kimlik doğrulama mekanizması bu varlıkların CA'nın işlevlerine erişimini engellemelidir.

23.2. CA araçlarında, uygulanan herhangi bir kimlik doğrulama prosedürü için, sayısı üçü geçmemesi gereken bir erişim konusunun kimliğini doğrulamak için ardışık girişimlerin sayısını sınırlayan bir mekanizma uygulanmalıdır. Bir erişim konusunun kimliğini doğrulamak için art arda yapılan girişimlerin sayısı belirlenen sınır değerini aşarsa, bu erişim konusunun CA tesislerine erişimi, CA tesisleri.

23.3. CA sınıfı KS1 tesisleri için gereklilikler:

CA araçlarının kullanıcılarını kaydetme prosedürünün bir açıklaması (CA araçları kullanıcılarının kaydına veri girme) CA araçlarının operasyonel belgelerinde yer almalıdır;

- CA fonlarına erişen tüm kişilerin kimliği doğrulanmalıdır. Aynı zamanda, en az 36 karakterlik bir alfabe kapasitesi ile kimlik doğrulama için yalnızca sembolik periyodik olarak değişen en az 8 karakterlik bir şifrenin kullanımının sınırlandırılmasına izin verilir. Şifre değiştirme süresi 6 ayı geçmemelidir.

23.4. CA sınıfı KS2 için gereksinimler:

Kullanıcının kimlik belgelerinin kaydı sırasında CA fonlarını ibraz etme ihtiyacı, CA fonlarının operasyonel belgelerine yansıtılmalıdır;

- CA tesislerinin tüm kullanıcıları için, uzaktan kimlik doğrulama mekanizmalarının kullanımına izin verilir. Uzaktan kimlik doğrulama mekanizmalarının özel özellikleri, CA araçlarının ve bu araçları kullanan bilgi nesnelerinin bu Gereksinimlere uygunluğunun doğrulanmasının bir parçası olarak onaylanmalıdır;

- CA araçlarına yerel erişim sağlarken, CA araçları yönetici grubu üyelerinin kimlik doğrulaması, bu CA araçlarının çalışma durumuna geçişten önce (örneğin, temel işletim sistemini yüklemeden önce) gerçekleştirilmelidir.

23.5. CA sınıfı KS3 tesisleri için gereksinimler:

CA araçları, CA araçlarına erişimi olan ancak CA araçları yöneticiler grubunun üyesi olmayan yerel kullanıcılar için bir kimlik doğrulama mekanizması uygulamalıdır.

23.6. CA sınıfı KB1 için gereksinimler:

CA tesislerine uzaktan erişim gerçekleştirirken, yalnızca sembolik bir parolanın kullanımına izin verilmez; kriptografik protokollere dayalı kimlik doğrulama mekanizmaları kullanılmalıdır.

23.7. KB2 sınıfı CA tesisleri için gereksinimler, KB1 sınıfı CA tesisleri için olanlarla aynıdır.

23.8. CA sınıfı KA1 için gereksinimler:

Uygulanan herhangi bir kimlik doğrulama mekanizması için CA araçlarında, bir erişim öznesinin kimliğini doğrulamak için izin verilen maksimum ardışık girişim sayısını ayarlamak ve operasyon yerlerinde CA araçlarına erişimi bloke etmek için zamanı ayarlamak mümkün olmalıdır.

24. CA'ya (SO'dan) gelen (dışa aktarılan) verilerin korunmasına ilişkin gereksinimler:

24.1. CA araçları, ES doğrulama anahtarının kendinden imzalı bir sertifikasının güvenilir girişini sağlamalıdır.

24.2. CA sınıfı KS1 tesisleri için gereklilikler:

CA tesisleri, CA tarafından alınan ve CA'dan dışa aktarılan kısıtlı erişim bilgilerini içeren verilerin yetkisiz erişime karşı korunacak şekilde aktarılmasını sağlamalıdır;

- CA aracılığıyla, yanlış mesajların empoze edilmesine karşı koruma sağlamak için bir prosedür uygulanmalıdır 6 ;

- yanlış mesajların empoze edilmesine karşı koruma prosedürü için gereklilikler, CA araçlarının geliştirilmesi (modernizasyonu) için Görev Tanımında belirtilmiştir.

24.3. CA sınıfı KS2 için gereksinimler:

CA'nın araçları, ES doğrulama anahtarı sertifikası için ilk talebin korunmasını sağlamalıdır;

- CA araçları, yalnızca bir ES tarafından imzalanmışsa, CA'nın çalışması için kritik olan bilgileri kabul etmelidir.

24.4. CA sınıfı KS3 tesisleri için gereksinimler:

CA araçları, ES araçlarının gerekliliklerine uygunluk onayı almış ES araçlarının kullanımına dayalı olarak yanlış mesajların dayatılmasına karşı koruma sağlamak için bir mekanizma uygulamalıdır.

24.5. CA sınıfı KB1 için gereksinimler:

CA araçları, bunları CIPF kullanımına dayalı olarak fiziksel olarak ayrılmış bileşenler arasında aktarırken bir veri koruma mekanizması uygulamalıdır.

24.6. KB2 ve KA1 sınıflarının CA tesislerinin gereklilikleri, KB1 sınıfının CA tesislerinin gereksinimleriyle aynıdır.

25. Etkinlik kaydı için gerekenler:

25.1. CA araçlarının temel işletim sistemi, sistem olay denetim günlüğünü desteklemelidir.

25.2. CA sınıfı KS1 tesisleri için gereklilikler:

CA araçları, CA'nın işlevlerini yerine getirmesiyle ilgili olayları denetim günlüğüne seçerek kaydeden bir mekanizma uygulamalıdır;

- Kaydedilen olayların listesi, CA tesislerinin operasyonel belgelerinde yer almalıdır.

25.3. CS2 sınıfı CA tesisleri için gereksinimler, CA1 sınıfı CA tesisleri için olanlarla aynıdır.

25.4. CA sınıfı KS3 tesisleri için gereksinimler:

CA Tools Administrators grubunun üyesi olmayan CA araçları kullanıcıları tarafından denetim günlüğüne yapılan yetkisiz değişiklikleri tespit etmek için önlemler alınacaktır.

25.5. KB1 sınıfı CA tesislerinin gereklilikleri, KS3 sınıfı CA tesislerinin gereklilikleri ile örtüşmektedir.

25.6. CA sınıfı KV2 için gereksinimler:

Denetim günlüğündeki her bir girişte yapılan yetkisiz değişiklikleri tespit etmek için önlemler alınmalıdır.

25.7. CA sınıfı KA1 için gereksinimler:

Denetim günlüğüne yalnızca, yalnızca onu görüntüleyebilen, kopyalayabilen ve tamamen temizleyebilen denetim yöneticisi erişebilmelidir. Temizlemeden sonra, denetim günlüğündeki ilk giriş, işlemi gerçekleştiren kişi hakkında tarih, saat ve bilgileri belirterek temizlik olgusunu otomatik olarak kaydetmelidir.

26. CA tesislerinin işleyişinin güvenilirliği ve istikrarı için gereklilikler:

26.1. CA tesislerinin işleyişinin güvenilirliği ve istikrarı için gereklilikler, CA tesislerinin geliştirilmesi (modernizasyonu) için Görev Tanımında belirlenmeli ve belirtilmelidir.

26.2. CA sınıfı KS1 tesisleri için gereklilikler:

CA AS'nin işlevlerini yerine getirememesine yol açan CA AS'nin arıza ve arıza olasılığının hesaplanması yapılır.

26.3. CA sınıfı KS2 için gereksinimler:

CA tesislerinin işleyişinin kararlılığının testi yapılmalıdır.

26.4. CA sınıfı KS3 tesisleri için gereksinimler:

Bir başarısızlıktan sonra CA fonlarının geri kazanılma süresi için gereksinimler, CA tesislerinin geliştirilmesi (modernizasyonu) için Görev Tanımında belirlenmeli ve belirtilmelidir;

CA fonlarının işleyişinin güvenilirliğini ve istikrarını artırmaya yönelik önlemler ve araçlar, CA fonlarının kaynaklarının alıntılanması için mekanizmalar içermelidir.

26.5. CA sınıfı KB1 için gereksinimler:

AS CA'nın gün içinde işlevlerini yerine getirememesine yol açan arıza ve arıza olasılığı, kullanılan CIPF için aynı olasılığı geçmemelidir.

26.6. KB2 ve KA1 sınıflarının CA tesislerinin gereklilikleri, KB1 sınıfının CA tesislerinin gereksinimleriyle aynıdır.

27. Temel bilgiler için gereksinimler:

27.1. Anahtar bilgilerin oluşturulması, kullanılması, saklanması ve imha edilmesi prosedürü, CA tarafından kullanılan ES ve diğer CIPF için operasyonel belgelerin gerekliliklerine göre belirlenir.

27.2. CA araçları tarafından kullanılan ES aracının ES anahtarının geçerlilik süresi, ES araçları için belirlenen gereksinimlere uygun olmalıdır.

27.3. CA sınıfı KS1 tesisleri için gereklilikler:

Önemli belgelerin bilgilerinin kopyalanmasına izin verilmez ( kriptografik anahtarlar ES anahtarları dahil) medyaya (örneğin, HDD), ön şifrelemesi olmadan (kullanılan CIPF'nin yerleşik işlevi tarafından gerçekleştirilmesi gereken) anahtar taşıyıcı olmayanlar. Anahtar belgelerin kopyalanması yalnızca kullanılan CIPF'in operasyonel belgelerine uygun olarak yapılmalıdır;

ES doğrulama anahtarlarının sertifikalarını ve ES doğrulama anahtarlarının benzersiz sayıdaki sertifika listelerini imzalamak için kullanılan ES anahtarları; belli bir an CA'nın geçerlilik süresi dolmadan önce feshedilmiş olması (bundan böyle iptal edilen sertifikalar listesi olarak anılacaktır), başka herhangi bir amaçla kullanılmamalıdır;

Tüm anahtarların geçerlilik süreleri, CA tesislerinin operasyonel belgelerinde belirtilmelidir.

27.4. KS2 ve KS3 sınıflarının CA tesislerinin gereklilikleri, KS1 sınıfının CA tesislerinin gereklilikleriyle örtüşür.

27.5. CA sınıfı KB1 için gereksinimler:

ES doğrulama anahtarlarının sertifikalarını ve iptal edilen sertifikaların listelerini imzalamak için kullanılan ES anahtarının, bir kişiye sunulan anahtar bilgilerin güvenliği ihlal edildiğinde tehlikeye girme olasılığını ortadan kaldırmak için organizasyonel ve teknik önlemler alınmalıdır.

27.6. CA sınıfı KV2 için gereksinimler:

ES doğrulama anahtarlarının sertifikalarını ve iptal edilen sertifikaların listelerini imzalamak için kullanılan ES anahtarı, ES aracında oluşturulmalı, saklanmalı, kullanılmalı ve imha edilmelidir. Yalnızca Federal Yasa uyarınca ES araçlarının gerekliliklerine uygunluk onayı almış ES araçlarının kullanılmasına izin verilir;

- iki kişinin kullanabileceği anahtar bilgiler ele geçirildiğinde, ES doğrulama anahtarlarının sertifikalarını ve iptal edilen sertifikaların listelerini imzalamak için kullanılan ES anahtarının tehlikeye girme olasılığını ortadan kaldırmak için organizasyonel ve teknik önlemler alınmalıdır.

27.7. CA sınıfı KA1 için gereksinimler:

Üç kişinin kullanabileceği anahtar bilgiler ele geçirildiğinde, ES doğrulama anahtarlarının sertifikalarını ve iptal edilen sertifikaların listelerini imzalamak için kullanılan ES anahtarının tehlikeye girme olasılığını ortadan kaldırmak için organizasyonel ve teknik önlemler alınmalıdır.

28. CA araçlarının yedeklenmesi ve geri yüklenmesi için gereksinimler:

28.1. CA araçları, AS'nin ve (veya) CA araçları tarafından işlenen bilgilerin hasar görmesi durumunda yedekleme ve kurtarma işlevlerini uygulamalıdır. Yedekleme sırasında, kriptografik anahtarların kopyalanması olasılığı hariç tutulmalıdır.

28.2. CA sınıfı KS1 tesisleri için gereklilikler:

Veriler ne zaman kaydedildi? destek olmak, CA tesislerinin işleyişini kopyalama sırasında sabit olan duruma geri döndürmek için yeterli olmalıdır.

28.3. KS2 ve KS3 sınıflarının CA tesislerinin gereklilikleri, KS1 sınıfının CA tesislerinin gereklilikleriyle örtüşür.

28.4. CA sınıfı KB1 için gereksinimler:

Saklanan verilerde izinsiz yapılan değişiklikleri tespit etmek için önlemler alınmalıdır;

- kurtarma süresi gereksinimleri, CA tesislerinin geliştirilmesi (modernizasyonu) için Görev Tanımında ve CA tesislerinin operasyonel belgelerinde belirlenmeli ve belirtilmelidir.

28.5. CA sınıfı KV2 için gereksinimler:

Yedekleme sırasında kaydedilen korunan bilgiler yalnızca şifrelenmiş biçimde saklanmalıdır.

28.6. CA sınıfı KA1 tesisleri için gereksinimler, CA sınıfı KB2 tesisleri için olanlarla aynıdır.

29. ES doğrulama anahtarlarının sertifikalarının oluşturulması ve iptali için gereklilikler:

29.1. ES doğrulama anahtarı sertifikalarının oluşturulmasına ve iptal edilmesine ilişkin protokoller, CA tesislerinin operasyonel belgelerinde açıklanmalıdır.

29.2. CA tarafından oluşturulan ES doğrulama anahtarlarının sertifikaları ve iptal edilen sertifikaların listeleri, uluslararası ITU-T X.509 7 tavsiyelerine (bundan böyle X.509 tavsiyeleri olarak anılacaktır) uygun olmalıdır. ES doğrulama anahtarı sertifikasında ve iptal edilen sertifikalar listesinde yer alan tüm alanlar ve eklemeler, X.509 tavsiyelerine uygun olarak doldurulmalıdır. ES doğrulama anahtarı sertifikalarının alternatif biçimlerini kullanırken, ES doğrulama anahtarı sertifikalarının oluşturulmasına ve iptal edilmesine yönelik protokol gereksinimleri, CA araçlarının geliştirilmesi (yükseltilmesi) için İş Tanımında tanımlanmalı ve belirtilmelidir.

29.3. CA araçları, iptal edilen sertifikaların listelerini kullanarak ES doğrulama anahtarı sertifika iptal protokolünü uygulamalıdır.

29.4. CA araçlarının geliştirilmesi (modernizasyonu) için gereksinimleri İş Tanımında belirtilmesi gereken iptal edilmiş sertifikaların listelerini kullanmadan iptal protokollerinin uygulanmasına izin verilir.

29.5. CA sınıfı KS1 tesisleri için gereklilikler:

CA araçları, kağıt üzerinde bir ES doğrulama anahtarı sertifikası üretme işlevini uygulamalıdır. ES doğrulama anahtarı sertifikasının kağıt üzerinde verilmesi prosedürünün yanı sıra ES doğrulama anahtarı sertifikasının elektronik biçimde ve kağıt üzerinde uygunluğunu izleme prosedürü, CA tesislerinin operasyonel belgelerinde belirtilmelidir;

ES doğrulama anahtarının benzersizliğini ve ilgili ES anahtarına sahip olup olmadığını kontrol etmeye yönelik mekanizmalar, ES doğrulama anahtarı sertifikasının sahibi ile ilgili olarak CA araçlarında uygulanmalıdır.

29.6. CS2 sınıfı CA tesisleri için gereksinimler, CA1 sınıfı CA tesisleri için olanlarla aynıdır.

29.7. CA sınıfı KS3 tesisleri için gereksinimler:

ES doğrulama anahtarlarının sertifikalarındaki ve iptal edilen sertifikaların listelerindeki zaman değerleri hatası 10 dakikayı geçmemelidir.

29.8. CA sınıfı KB1 için gereksinimler:

ES doğrulama anahtarlarının sertifikalarındaki ve iptal edilen sertifikaların listelerindeki zaman değerleri hatası 5 dakikayı geçmemelidir.

29.9. KB2 ve CA1 sınıflarının CA tesislerinin gereklilikleri, KB 1 sınıfının CA tesislerinin gereklilikleri ile aynıdır.

30. ES doğrulama anahtarı sertifikasının yapısı ve iptal edilen sertifikaların listesi için gereksinimler:

30.1. CA sınıfı KS1 tesisleri için gereklilikler:

ES doğrulama anahtarı sertifikasının geçerli yapıları ve iptal edilen sertifikaların listesi, CA tesislerinin operasyonel belgelerinde listelenmelidir;

- CA araçları, ES doğrulama anahtarlarının oluşturulan sertifikalarının ve iptal edilen sertifika listelerinin belirli bir yapıya uygunluğunu izlemek için bir mekanizma uygulamalıdır;

- ES doğrulama anahtarı sertifikasının yapısı, bu ES doğrulama anahtarı sertifikasını oluşturmak için kullanılan CA araçlarının sınıfı hakkında bilgi içeren bir alan ve ES sahibinin ES aracı sınıfı hakkında bilgi içeren bir alan içermelidir. doğrulama anahtarı sertifikası.

30.2. KS2 ve KS3 sınıflarının CA tesislerinin gereklilikleri, KS1 sınıfının CA tesislerinin gereklilikleriyle örtüşür.

30.3. CA sınıfı KV1 için gereklilikler:

CA araçları, sistem yöneticisi tarafından ES doğrulama anahtarının sertifikasına bir dizi geçerli ekleme ve iptal edilen sertifikaların bir listesini ayarlamak için bir mekanizma uygulamalıdır.

30.4. KB2 ve KA1 sınıflarının CA tesislerinin gereklilikleri, KB1 sınıfının CA tesislerinin gereksinimleriyle aynıdır.

31. ES doğrulama anahtarlarının sertifikalarının kaydı ve bunlara erişim sağlanması için gereklilikler:

31.1. CA sınıfı KS1 tesisleri için gereklilikler:

CA araçları, kayıt defterinde oluşturulan tüm ES doğrulama anahtarları sertifikalarını ve iptal edilen sertifika listelerini ve ayrıca kayıt defterine ağ erişimini depolamak ve aramak için mekanizmalar uygulamalıdır.

31.2. CS2 sınıfı CA tesisleri için gereksinimler, CA1 sınıfı CA tesisleri için olanlarla aynıdır.

31.3. CA sınıfı KS3 tesisleri için gereksinimler:

CA araçları, çeşitli özniteliklerine göre ES doğrulama anahtarlarının sertifikalarının kaydında ES doğrulama anahtarlarının sertifikalarını ve iptal edilen sertifikaların listelerini aramak için bir mekanizma uygulamalıdır;

- ES doğrulama anahtarlarının sertifika kayıtlarındaki tüm değişiklikler denetim günlüğüne kaydedilmelidir.

31.4. KB1, KB2 ve CA1 sınıflarının CA tesislerinin gereklilikleri, KS3 sınıfının CA tesislerinin gereklilikleri ile aynıdır.

32. ES doğrulama anahtarının sertifikasında ES'nin doğrulanması için gereksinimler:

32.1. Elektronik etkileşim katılımcısının talebi üzerine ES doğrulama anahtarı sertifikasındaki imzayı doğrulama mekanizması, SO tesisleri için operasyonel belgelerde tanımlanmalı ve belirtilmelidir.

32.2. CA araçları, kendisi tarafından verilen ES doğrulama anahtarı sertifikalarında CA ES kimlik doğrulama mekanizmasını uygulamalıdır.

32.3. ES doğrulama anahtarı sertifikasındaki ES doğrulaması, aşağıdakiler dahil olmak üzere X.509 tavsiyelerine uygun olarak gerçekleştirilir: zorunlu kontrol tüm kritik eklemeler.

32.4. CA araçlarının çalışma özelliklerine bağlı olarak, ES doğrulama anahtarı sertifikasının alternatif biçimlerinin kullanılmasına izin verilirse, ES doğrulama anahtarı sertifikasındaki imzayı doğrulama mekanizması belirlenmeli ve İş Tanımında belirtilmelidir. CA araçlarının geliştirilmesi (yükseltilmesi).

33. İletişim kanallarını kullanarak CA tesislerine saldırı kanalları oluşturma olasılıklarını sınırlamak için güvenlik duvarları kullanılmalıdır.

34. CA fonlarını koruma gereklilikleri bilgisayar virüsleri Ve bilgisayar saldırıları ve CA tesislerinin geliştirilmesi (modernizasyonu) için Görev Tanımında belirtilmiştir.

35. CA tesislerini, erişimi belirli bir insan çevresi ile sınırlı olmayan bir bilgi ve telekomünikasyon ağına bağlarken, bu tesisler KV2 veya KA1 sınıfı CA tesislerinin gerekliliklerine uygun olmalıdır.

36. CA araçlarının bu Gereksinimlere uygunluğunu doğrulamak için CA araçlarının çalışmaları, Rusya FSB'si tarafından geliştirilen CA araçlarında uygulanan koruma mekanizmalarının parametrelerinin ve özelliklerinin sayısal değerleri kullanılarak yapılmalıdır. 8.

1

Rusya Adalet Bakanlığı tarafından 3 Mart 2005 tarihinde 6382 kayıt numarası ile tescil edilmiştir.

2 Rusya Adalet Bakanlığı tarafından 25 Mayıs 2010 tarihinde tescil edilmiştir, kayıt numarası 17350.

3 Gelişmiş (yükseltilmiş) CA araçlarının gerekli sınıfı, CA araçlarının müşterisi (geliştiricisi) tarafından bu Gereksinimlerin 9-14. CA tesislerinin geliştirilmesi (modernizasyonu) ile ilgili deneysel tasarım çalışmasının veya geliştirme çalışmasının ayrılmaz bir parçasının yürütülmesi için taktik ve teknik görev veya teknik görev (bundan sonra CA tesislerinin geliştirilmesi (modernizasyonu) için T3 olarak anılacaktır).

4 İçinde yalnızca sabit bir konu kümesinin (programlar, süreçler) bulunmasına izin veren bir yazılım ortamı.

5 CA araçlarının yönetici grubunun üyesi olan ve ihlalde bulunduğu bilinmeyen kişiler.

6 Sahte mesajın empoze edilmesi, elektronik etkileşimin katılımcıları tarafından veya CA aracılığıyla gerçek bir mesajın yetkisiz erişimden korunan bir şekilde iletilmesi olarak algılanan bir eylemdir.

7 ITU-T Tavsiyesi X.509. Bilgi teknolojisi - Açık sistemler ara bağlantısı - Dizin: Genel anahtar ve öznitelik sertifika çerçeveleri. 2008. http://www.itu.int/rec/T-REC-X.509-200811-i.

8 11 Ağustos 2003 tarih ve 960 sayılı Rusya Federasyonu Cumhurbaşkanı Kararı ile onaylanan Rusya Federasyonu Federal Güvenlik Servisi Yönetmeliğinin 9. paragrafının 47. alt paragrafı (Sobranie Zakonodatelstva Rossiyskoy Federatsii, 2003, No. 33, Mad. 3254; 2004, No.28, Mad.2883;2005, No.36, madde 3665;No.49, madde 5200;2006, No.25, madde 2699;No.31 (bölüm I), madde 3463;2007 , No.1 (bölüm I), madde 205; No.49, madde 6133; No.53, madde 6554; 2008, Sayı. , No. 17, madde 2054; No. 20, 2435; 2011, No. 2, madde 267; No. 9, madde 1222).

Rusya Federal Güvenlik Servisi'nin gerekliliklerine uygun olarak KS2 ve KS1 koruma sınıflarının bilgilerinin kriptografik koruma araçları, saldırı kaynaklarının gerçek yeteneklerinde ve saldırılara karşı alınan önlemlerde farklılık gösterir.

1. Saldırı kaynaklarının mevcut yetenekleri

KS1 sınıfının kriptografik bilgi koruma araçları (CIPF), saldırı kaynaklarının gerçek yetenekleriyle, yani bağımsız olarak saldırı yöntemleri oluşturmak, yalnızca kontrollü bölge dışında saldırılar hazırlamak ve yürütmek için kullanılır.

- bağımsız olarak saldırı yöntemleri oluşturun, yalnızca kontrollü bölge dışında saldırılar hazırlayın ve gerçekleştirin;

- bağımsız olarak saldırı yöntemleri oluşturmak, kontrollü bölge içinde saldırılar hazırlamak ve yürütmek, ancak kriptografik bilgi koruma sisteminin ve işletim ortamının (SF) uygulandığı donanıma fiziksel erişim olmadan.

Bu nedenle, KS2 sınıfı CIPF, saldırı kaynaklarının gerçek yeteneğini etkisiz hale getirme, bağımsız olarak saldırı yöntemleri oluşturma, kontrollü bölge içinde saldırılar hazırlama ve gerçekleştirme, ancak CIPF ve SF'nin uygulandığı donanıma fiziksel erişim olmadan KS1'den farklıdır.

2. CIPF koruma sınıfı KS3, KS2 ve KS1'in sürümleri

Seçenek 1, KS1 koruma sınıfını sağlayan temel CIPF yazılımıdır.

Seçenek 2, sertifikalı bir donanım-yazılım güvenilir önyükleme modülü (APMDZ) ile birlikte KS1 sınıfı temel bir CIPF'den oluşan KS2 sınıfı CIPF'dir.

Seçenek 3, kapalı bir yazılım ortamı oluşturmak ve kontrol etmek için özel yazılımla birlikte KS2 sınıfının CIPF'sinden oluşan KS3 sınıfının CIPF'sidir.

Bu nedenle, KS2 sınıfının CIPF yazılımı, KS1 sınıfından yalnızca sertifikalı bir APMDZ'nin KS1 sınıfının CIPF'sine eklenmesiyle farklılık gösterir. KS3 sınıfı CIPF'nin KS1 sınıfından farkı, kapalı bir yazılım ortamı oluşturmak ve kontrol etmek için sertifikalı APMDZ ve özel yazılımla birlikte KS1 sınıfı CIPF'nin kullanılmasıdır. Ayrıca KS3 sınıfı CIPF ile KS2 sınıfı arasındaki fark, kapalı bir yazılım ortamı oluşturmak ve kontrol etmek için özel yazılımla birlikte KS2 sınıfı CIPF'nin kullanılmasıdır.

ViPNet SysLocker yazılımı (28.03.2016 tarihli 1.0), kapalı bir yazılım ortamı oluşturmak ve kontrol etmek için ücretsiz özel bir yazılımdır.

3. Saldırılara Karşı Tedbirler

CIPF sınıfı KS2, CIPF sınıfı KS1'in çalışması için zorunlu olan, yani:

- tesislere erişim hakkı olan kişilerin listesini onayladı;

- CIPF'in bulunduğu tesislere erişim hakkı olan kişilerin bir listesi onaylanmıştır;

- çalışma ve mesai dışı saatlerde ve ayrıca acil durumlarda CIPF'in bulunduğu tesislere erişim kurallarını onayladı;

- kişisel veri bilgi sistemleri (ISPD) ve (veya) CIPF kaynaklarının bulunduğu kontrollü alana ve tesislere erişim, erişim kontrol rejimine uygun olarak sağlanır;

- ISPD'lerin bulunduğu nesnelerin fiziksel koruma önlemleri hakkında bilgi, sınırlı bir çalışan çevresi tarafından kullanılabilir;

- CIPF belgeleri, CIPF'den sorumlu kişi tarafından metal bir kasada (dolapta) saklanır;

- CIPF, CIPF ve SF bileşenlerine ilişkin belgelerin bulunduğu tesislerde şunlar bulunur: giriş kapıları kilitlerle, binaların kapılarının kalıcı olarak kilitlenmesini ve yalnızca izin verilen geçiş için açılmasını sağlamak;

- CIPF'in bulunduğu tesislerde (raflarda) çalışırken teknik, bakım ve diğer destek hizmetlerinin temsilcileri ve CIPF kullanıcısı olmayan çalışanlar bu tesislerde yalnızca faal çalışanların huzurunda bulunurlar;

- ISPD kullanıcısı olan ancak CIPF kullanıcısı olmayan çalışanlara, ISPD'de çalışma kuralları ve bilgi güvenliğinin sağlanmasına ilişkin kurallara uyulmaması durumunda sorumluluk hakkında bilgi verilir;

- CIPF kullanıcıları, ISPD'de çalışma kuralları, CIPF ile çalışma kuralları ve bilgi güvenliğini sağlama kurallarına uymama sorumluluğu hakkında bilgilendirilir;

- kişisel verilerle kullanıcı eylemlerinin kaydedilmesi ve muhasebeleştirilmesi;

- bilgi güvenliği araçlarının bütünlüğü izlenir.

Bilgilerin kriptografik koruma araçları veya kısaca CIPF, iletişim hatları üzerinden iletilen verilerin kapsamlı bir şekilde korunmasını sağlamak için kullanılır. Bunu yapmak için, elektronik imzanın yetkilendirilmesine ve korunmasına, TLS ve IPSec protokollerini kullanarak iletişim kuran tarafların kimlik doğrulamasının yanı sıra gerekirse iletişim kanalının kendisinin korunmasına uymak gerekir.

Rusya'da, kullanım kriptografik araçlar bilgi güvenliği çoğunlukla sınıflandırılır, bu nedenle kamuya açık bilgi bu konu hakkında çok az

CIPF'de kullanılan yöntemler

- Verilerin yetkilendirilmesi ve iletim veya depolama sırasında yasal önemlerinin güvenliğinin sağlanması. Bunu yapmak için, yerleşik RFC 4357 düzenlemelerine uygun olarak elektronik imza oluşturma ve doğrulama algoritmaları kullanılır ve X.509 standardına göre sertifikalar kullanılır.

- Veri gizliliğinin korunması ve bütünlüklerinin kontrolü. Asimetrik şifreleme ve taklit koruma, yani veri sahtekarlığına karşı koruma kullanılır. GOST R 34.12-2015 ile uyumludur.

- Sistem ve uygulama yazılımının korunması. Yetkisiz değişiklikleri veya arızaları izleme.

- Sistemin en önemli unsurlarının, kabul edilen düzenlemelere tam olarak uygun şekilde yönetimi.

- Veri alışverişinde bulunan tarafların kimlik doğrulaması.

- TLS protokolünü kullanarak bağlantı koruması.

- IKE, ESP, AH protokollerini kullanarak IP bağlantılarının korunması.

Yöntemler aşağıdaki belgelerde ayrıntılı olarak açıklanmıştır: RFC 4357, RFC 4490, RFC 4491.

Bilgi koruması için CIPF mekanizmaları

- Depolanan veya iletilen bilgilerin gizliliği, şifreleme algoritmalarının kullanılmasıyla korunur.

- Bir bağlantı kurulurken, kimlik doğrulama sırasında kullanıldığında (X.509 tarafından önerildiği gibi) elektronik imza aracılığıyla tanımlama sağlanır.

- Dijital belge akışı, elektronik imza ile birlikte dayatma veya tekrara karşı koruma ile de korunurken, elektronik imzaları doğrulamak için kullanılan anahtarların güvenilirliği izlenir.

- Bilgilerin bütünlüğü dijital imza ile sağlanmaktadır.

- Asimetrik şifreleme özelliklerinin kullanılması verilerin korunmasına yardımcı olur. Ek olarak, verilerin bütünlüğünü kontrol etmek için karma işlevler veya taklit koruma algoritmaları kullanılabilir. Ancak, bu yöntemler bir belgenin yazarlığının belirlenmesini desteklemez.

- Tekrar koruması, şifreleme veya taklit koruması için elektronik imzanın kriptografik işlevleriyle gerçekleşir. Aynı zamanda, her ağ oturumuna, yanlışlıkla çakışmasını dışlayacak kadar uzun bir süre boyunca benzersiz bir tanımlayıcı eklenir ve alıcı taraf tarafından doğrulama gerçekleştirilir.

- Elektronik imza ile empoze yani dışarıdan iletişime sızmaya karşı koruma sağlanır.

- Yer imlerine, virüslere, işletim sistemi değişikliklerine vb. karşı diğer koruma, çeşitli kriptografik araçlar, güvenlik protokolleri, anti-virüs yazılımları ve kurumsal önlemler aracılığıyla sağlanır.

Gördüğünüz gibi, elektronik imza algoritmaları, kriptografik bilgi koruma araçlarının temel bir parçasıdır. Aşağıda tartışılacaklar.

CIPF kullanırken gereksinimler

CIPF, çeşitli bilgi sistemlerindeki açık verileri (elektronik imzayı doğrulayarak) korumayı amaçlamaktadır. Genel kullanım kurumsal ağlarda gizliliğinin sağlanması (elektronik imza doğrulama, taklit koruma, şifreleme, hash doğrulama).

Kullanıcının kişisel verilerini korumak için kişisel bir kriptografik bilgi koruma aracı kullanılır. Ancak devlet sırlarına ilişkin bilgilere özel dikkat gösterilmelidir. Yasa gereği, CIPF onunla çalışmak için kullanılamaz.

Önemli: CIPF'i kurmadan önce ilk adım, CIPF yazılım paketinin kendisini kontrol etmektir. Bu ilk adım. Tipik olarak, yükleme paketinin bütünlüğü, üreticiden alınan sağlama toplamları karşılaştırılarak doğrulanır.

Kurulumdan sonra, kullanım için gerekli olan kriptografik bilgi koruma türlerini belirleyebileceğiniz tehdit düzeyini belirlemelisiniz: yazılım, donanım ve donanım-yazılım. Bazı CIPF'leri düzenlerken, sistemin konumunu dikkate almanın gerekli olduğu da akılda tutulmalıdır.

Koruma sınıfları

Bilgi ve kişisel verileri korumak için kriptografik araçların kullanımını düzenleyen 10 Temmuz 2014 tarihli 378 sayılı Rusya FSB emrine göre, altı sınıf tanımlanmıştır: KS1, KS2, KS3, KB1, KB2, KA1. Belirli bir sistem için koruma sınıfı, saldırganın modelindeki verilerin analizinden, yani sistemi hacklemenin olası yollarının değerlendirilmesinden belirlenir. Bu durumda koruma, yazılım ve donanım kriptografik bilgi korumasından oluşturulmuştur.

AC (gerçek tehditler) tablosundan da görülebileceği gibi 3 tip vardır:

- Birinci türden tehditler, bilgi sisteminde kullanılan sistem yazılımındaki belgelenmemiş özelliklerle ilişkilendirilir.

- İkinci türden tehditler, bilgi sisteminde kullanılan uygulama yazılımındaki belgelenmemiş özelliklerle ilişkilendirilir.

- Üçüncü tip tehdide geri kalan her şey denir.

Belgelenmemiş özellikler, yazılımın resmi belgelerde açıklanmayan veya buna karşılık gelmeyen işlev ve özellikleridir. Yani kullanımları, bilgilerin gizliliğini veya bütünlüğünü ihlal etme riskini artırabilir.

Açıklık için, ihlal edenlerin modellerini göz önünde bulundurun, hangi kriptografik bilgi koruma araçlarının belirli bir sınıfının gerekli olduğu:

- KS1 - davetsiz misafir, sistemin içinde yardımcılar olmadan dışarıdan hareket eder.

- KS2 içeriden biri ama CIPF'e erişimi yok.

- KS3, CIPF kullanıcısı olan içeriden bir kişidir.

- KV1, kriptografik bilgi koruma uzmanları gibi üçüncü taraf kaynakları çeken bir davetsiz misafirdir.

- KV2, eylemleri kriptografik bilgi koruma araçlarını incelemek ve geliştirmek alanında çalışan bir enstitü veya laboratuvar olan bir davetsiz misafirdir.

- KA1 - devletlerin özel hizmetleri.

Böylece KS1, temel koruma sınıfı olarak adlandırılabilir. Buna göre, koruma sınıfı ne kadar yüksekse, onu sağlayabilecek uzman sayısı o kadar azdır. Örneğin Rusya'da 2013 yılı verilerine göre FSB'den sertifika alan ve KA1 sınıfı koruma sağlayabilen sadece 6 kuruluş vardı.

Kullanılan algoritmalar

Kriptografik bilgi koruma araçlarında kullanılan ana algoritmaları göz önünde bulundurun:

- GOST R 34.10-2001 ve güncellenmiş GOST R 34.10-2012 - elektronik imza oluşturmak ve doğrulamak için algoritmalar.

- GOST R 34.11-94 ve en son GOST R 34.11-2012 - karma işlevler oluşturmak için algoritmalar.

- GOST 28147-89 ve daha fazlası yeni GOST R 34.12-2015 - veri şifreleme ve taklit koruma algoritmalarının uygulanması.

- Ek şifreleme algoritmaları RFC 4357'dedir.

Elektronik İmza

Kriptografik bilgi koruma araçlarının kullanımı, giderek daha fazla popülerlik kazanan elektronik imza algoritmaları kullanılmadan düşünülemez.

Elektronik imza, bir belgenin kriptografik dönüşümlerle oluşturulan özel bir parçasıdır. Ana görevi, yetkisiz değişiklikleri tespit etmek ve yazarlığı belirlemektir.

Elektronik imza sertifikası, sahibi tarafından bir açık anahtar kullanarak elektronik imzanın gerçekliğini ve sahipliğini kanıtlayan ayrı bir belgedir. Sertifika, sertifika yetkilileri tarafından verilir.

Elektronik imza sertifikasının sahibi, adına sertifikanın tescil edildiği kişidir. İki anahtarla ilişkilidir: genel ve özel. Özel anahtar, bir elektronik imza oluşturmanıza olanak tanır. Genel anahtarözel bir anahtarla kriptografik iletişim yoluyla bir imzanın gerçekliğini doğrulamak için tasarlanmıştır.

Elektronik imza türleri

63 sayılı Federal Yasaya göre, elektronik imza 3 türe ayrılır:

- düzenli elektronik imza;

- niteliksiz elektronik imza;

- nitelikli elektronik imza

Verileri açarken ve görüntülerken uygulanan parolalar veya sahibini dolaylı olarak onaylayan benzer araçlar kullanılarak basit bir ES oluşturulur.