Skzi ks1 och ks2 skillnad. Krav på medel för elektronisk signatur och certifieringscenter - Rossiyskaya Gazeta

Läs också

Kraven på informationssäkerhet vid utformning av informationssystem anger vilka egenskaper som kännetecknar de medel för informationsskydd som används. De definieras av olika lagar av tillsynsmyndigheter inom området tillhandahållande informationssäkerhet, i synnerhet - FSTEC och Rysslands FSB. Vilka säkerhetsklasser det finns, typer och typer av skyddsverktyg, samt var man kan lära sig mer om detta, återspeglas i artikeln.

Introduktion

Idag är frågorna om att säkerställa informationssäkerhet föremål för stor uppmärksamhet, eftersom tekniker som introduceras överallt utan informationssäkerhet håller på att bli en källa till nya allvarliga problem.

Rysslands FSB rapporterar om allvaret i situationen: mängden skada som orsakats av cyberbrottslingar under flera år runt om i världen varierade från 300 miljarder dollar till 1 biljon dollar. Enligt informationen från Ryska federationens riksåklagare, endast under första halvåret 2017 i Ryssland antalet brott inom området högteknologiökade sex gånger, den totala skadan översteg $ 18 miljoner. En ökning av riktade attacker i industrisektorn under 2017 noterades runt om i världen. I synnerhet i Ryssland var ökningen av antalet attacker jämfört med 2016 22 %.

Informationsteknik började användas som ett vapen för militär-politiska, terroristiska syften, för att blanda sig i suveräna staters inre angelägenheter, såväl som för att begå andra brott. Ryska federationen står för skapandet av ett internationellt informationssäkerhetssystem.

På territoriet Ryska Federationen informationsägare och operatörer av informationssystem är skyldiga att blockera försök till obehörig åtkomst till information, samt att löpande övervaka IT-infrastrukturens säkerhetstillstånd. Samtidigt säkerställs informationsskyddet genom att olika åtgärder vidtas, även tekniska.

Informationssäkerhetsverktyg, eller informationssäkerhetsverktyg, säkerställer skyddet av information i informationssystem, som i huvudsak är en kombination av information lagrad i databaser, informationsteknik som säkerställer dess bearbetning och tekniska medel.

Moderna informationssystem kännetecknas av användningen av olika hårdvaru- och mjukvaruplattformar, den territoriella distributionen av komponenter, samt interaktion med öppna nätverk dataöverföring.

Hur skyddar man information under sådana förhållanden? Relevanta krav ställs av auktoriserade organ, särskilt FSTEC och Rysslands FSB. Inom ramen för artikeln kommer vi att försöka återspegla de viktigaste tillvägagångssätten för klassificering av informationssäkerhetsanläggningar, med hänsyn till kraven från dessa tillsynsmyndigheter. Andra sätt att beskriva klassificeringen av informationssäkerhetsanläggningar, som återspeglas i regleringsdokumenten från ryska avdelningar, såväl som utländska organisationer och byråer, ligger utanför ramen för denna artikel och övervägs inte vidare.

Artikeln kan vara användbar för nybörjare inom informationssäkerhetsområdet som en källa till strukturerad information om metoderna för att klassificera informationssäkerhetsinformation baserat på kraven från Rysslands FSTEC (i större utsträckning) och, kortfattat, Rysslands FSB .

Strukturen som bestämmer förfarandet och samordnar åtgärderna för att tillhandahålla icke-kryptografiska metoder för informationssäkerhet är Rysslands FSTEC (tidigare den statliga tekniska kommissionen under Ryska federationens president, den statliga tekniska kommissionen).

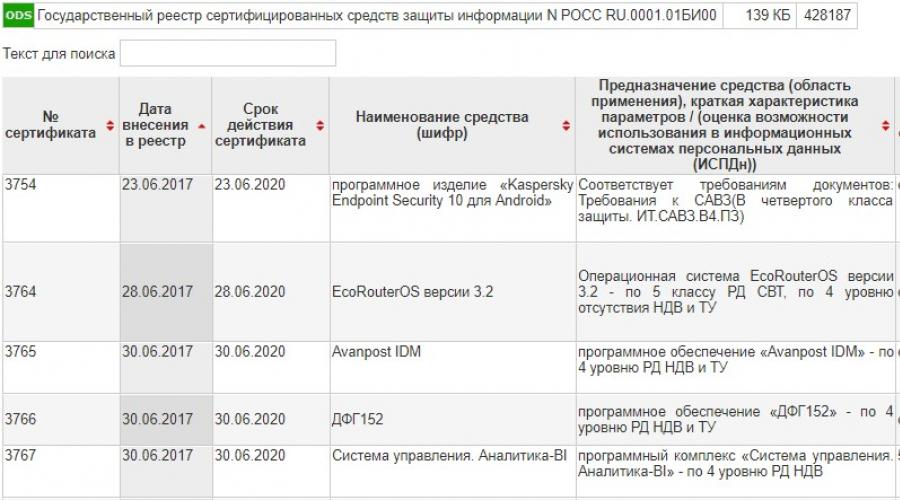

Om läsaren var tvungen att se det statliga registret över certifierade informationssäkerhetsverktyg, som bildas av FSTEC i Ryssland, så uppmärksammade han verkligen närvaron i den beskrivande delen av syftet med informationssäkerhetsanläggningen av sådana fraser som "klass RD SVT”, ”nivå av frånvaro av NDV”, etc. (Figur 1) .

Figur 1. Ett fragment av registret över certifierade informationssäkerhetsanläggningar

Klassificering av kryptografiska medel för informationsskydd

Rysslands FSB definierar följande klasser av kryptografiska informationssäkerhetsverktyg: KS1, KS2, KS3, KB och KA.

Huvuddragen i SZI-klassen KS1 inkluderar deras förmåga att motstå attacker som utförs utanför den kontrollerade zonen. Detta innebär att skapandet av attackmetoder, deras förberedelse och implementering utförs utan deltagande av specialister i utveckling och analys av kryptografiska informationssäkerhetsanläggningar. Det förutsätts att information om det system i vilket dessa informationssäkerhetsverktyg används kan erhållas från öppna källor.

Om en kryptografisk IPS kan motstå attacker blockerade med hjälp av klass CS1, såväl som utförda inom en kontrollerad zon, så motsvarar sådan IPS klass CS2. Samtidigt förutsätts t.ex. att under förberedelse av ett angrepp kan information om fysiska åtgärder för att skydda informationssystem, tillhandahålla en kontrollerad zon etc. bli tillgänglig.

Om det är möjligt att motstå attacker med fysisk tillgång till medel datavetenskap med installerad kryptografisk informationssäkerhet innebär att sådana medel motsvarar KS3-klassen.

Om det kryptografiska informationssäkerhetssystemet motstår attacker, vars skapande involverade specialister inom utveckling och analys av dessa verktyg, inklusive forskningscentra, var det möjligt att genomföra laboratoriestudier av skyddsverktyg, då vi pratar om överensstämmelse med HF-klassen.

Om specialister inom området för att använda NDV av systemet programvara, motsvarande designdokumentation fanns tillgänglig och det fanns tillgång till alla hårdvarukomponenter i kryptografiska informationssäkerhetsanläggningar, då kan skydd mot sådana attacker tillhandahållas med hjälp av KA-klassen.

Klassificering av elektroniska signaturskyddsmedel

Faciliteter elektronisk signatur beroende på förmågan att motstå attacker är det vanligt att jämföra med följande klasser: KS1, KS2, KS3, KV1, KV2 och KA1. Denna klassificering liknar den som diskuterats ovan i relation till kryptografisk IPS.

Slutsatser

Artikeln övervägde några metoder för att klassificera informationssäkerhet i Ryssland, som är baserade på regelverket för tillsynsmyndigheter inom informationsskyddsområdet. De övervägda klassificeringsalternativen är inte uttömmande. Ändå hoppas vi att den presenterade sammanfattande informationen gör det möjligt för en nybörjare inom informationssäkerhetsområdet att snabbt navigera.

I enlighet med del 5 i artikel 8 i den federala lagen av den 6 april 2011 N 63-FZ "Om elektronisk signatur" 1 beställa godkänna:

Krav på elektroniska signaturmedel (bilaga N 1);

Krav på ett certifieringscenters medel (bilaga nr 2).

Direktör A. Bortnikov

1 Samling av Ryska federationens lagstiftning, 2011, N 15, art. 2036; nr 27, art. 3880.

Krav på elektroniska signaturverktyg

3) ES-nyckel - en unik sekvens av tecken utformade för att skapa en ES;

4) ES-verifieringsnyckel - en unik sekvens av tecken som är unikt associerade med ES-nyckeln och avsedda för ES-autentisering (hädanefter kallad ES-verifiering);

5) ES-verktyg - krypteringsverktyg (kryptografiska) som används för att implementera åtminstone en av följande funktioner - skapa en ES, kontrollera en ES, skapa en ES-nyckel och en ES-verifieringsnyckel;

6) ES-verifieringsnyckelcertifikat - elektroniskt dokument eller ett pappersdokument utfärdat av CA eller en auktoriserad representant för CA och som bekräftar att ES-verifieringsnyckeln tillhör ägaren av ES-verifieringsnyckelcertifikatet.

3. Dessa krav fastställer strukturen och innehållet i kraven för ES-verktyg.

4. Dessa krav är avsedda för kunder och utvecklare av de utvecklade (uppgraderade) ES-verktygen i deras interaktion med varandra, med organisationer som genomför kryptografiska, teknisk-kryptografiska och specialstudier av ES-verktyg, Federal Security Service of Russia, som bekräftar efterlevnad av ES-verktyg med dessa krav.

5. Dessa krav gäller ES-verktyg avsedda att användas på Ryska federationens territorium, i Ryska federationens institutioner utomlands och i separata underavdelningar belägna utomlands juridiska personer bildad i enlighet med Ryska federationens lagstiftning.

6. EP-verktyg vad gäller deras utveckling, produktion, försäljning och drift omfattas av de krav som fastställs i förordningen om utveckling, produktion, försäljning och drift av krypteringsverktyg (kryptografiska) informationssäkerhetsverktyg (förordning PKZ-2005), godkända genom order från Rysslands federala säkerhetstjänst av den 9 februari 2005 nr 66 1 (som ändrats genom order från Rysslands federala säkerhetstjänst nr 173 2 av den 12 april 2010) för kryptering (kryptografiska) sätt att skydda information med begränsad åtkomst som inte innehåller information som utgör en statshemlighet.

7. Kraven på teknikerna för att skapa (forma) och verifiera ES med hjälp av ES-verktyget anges i den taktiska och tekniska uppgiften eller i uppdragsbeskrivningen för att utföra experimentellt designarbete eller en integrerad del av utvecklingsarbetet för utvecklingen ( modernisering) av ES-verktyget (nedan kallat TOR för utveckling (modernisering) av ES-medel).

II. Krav på EP-verktyg

8. När du skapar ett ES måste ES-verktygen:

Visa den som undertecknar det elektroniska dokumentet innehållet i informationen han undertecknar3;

- skapa ES först efter att personen som undertecknar det elektroniska dokumentet har bekräftat operationen för att skapa ES3;

- otvetydigt visa att ES skapas 3 .

9. När du kontrollerar ES måste ES-verktygen:

Visa innehållet i ett elektroniskt dokument undertecknat av ES 3 ;

- visa information om att göra ändringar i det undertecknade elektroniska dokumentet 3;

- ange den person som använder ES-nyckeln för vilken elektroniska dokument undertecknades 3 .

10. Kraven i punkterna 8 och 9 i dessa krav gäller inte ES-verktyg som används för automatiskt skapande och (eller) automatisk verifiering av ES i informationssystemet.

11. ES-verktyget måste motstå hot som är riktade åtgärder med hjälp av hårdvara och (eller) mjukvaruverktyg i syfte att bryta mot säkerheten för den information som skyddas av den elektroniska signaturen eller för att skapa förutsättningar för detta (nedan kallat attacken).

12. Beroende på förmågan att motstå attacker delas ES-medel in i klasser 4 .

13. ES klass KS1 betyder motstå attacker, när man skapar metoder, förbereder och utför vilka följande funktioner används:

13.1. Oberoende implementering av att skapa metoder för attacker, förbereda och genomföra attacker.

13.2. Åtgärder i olika skeden livscykel medel för EP 5 .

13.3. Att utföra ett angrepp endast utanför det utrymme inom vilket kontroll över personers och (eller) fordons vistelse och handlingar utförs (nedan kallad kontrollerad zon 6).

13.4. Utföra följande attacker i stadierna av utveckling, produktion, lagring, transport av ES-verktyg och idrifttagningsfasen av ES-verktyg (idrifttagningsarbeten):

Göra otillåtna ändringar i ES-verktyget och (eller) i komponenterna i SF, inklusive med användning av skadliga program;

- göra obehöriga ändringar i dokumentationen för ES-verktyget och SF-komponenterna.

13.5. Utföra attacker mot följande föremål:

Dokumentation för ES-verktyget och för SF-komponenterna;

- nyckel-, autentiserings- och lösenordsinformation för ES-verktyget;

- ES-verktyget och dess mjukvaru- och hårdvarukomponenter;

- hårdvara som ingår i SF, inklusive mikrokretsar med en inspelad BIOS-mikrokod som initierar dessa verktyg (hädanefter kallade hårdvarukomponenterna i SF);

- mjukvarukomponenter SF;

- lokaler där det finns en uppsättning programvara och tekniska element databehandlingssystem som kan fungera självständigt eller som en del av andra system (nedan - SVT), på vilka ES- och SF-anläggningar är implementerade;

- andra föremål för attacker, som vid behov anges i TOR för utveckling (modernisering) av ES-verktyget, med hänsyn tagen till informationstekniken som används i informationssystemet, hårdvara (nedan kallad AS) och programvara ( nedan kallad SW).

13.6. Får följande information:

Allmän information om det informationssystem som ES-verktyget används i (ändamål, sammansättning, operatör, objekt i vilka informationssystemets resurser finns);

- information om informationsteknologi, databaser, AS, programvara som används i informationssystemet tillsammans med ES-verktyget;

- Information om de fysiska skyddsåtgärderna för de objekt i vilka ES-organen finns.

- information om åtgärder för att säkerställa det kontrollerade området för objekten i informationssystemet där ES-verktyget används;

- Information om åtgärder för att begränsa tillträdet till de lokaler där datorutrustningen finns, där ES och SF:s medel används.

- Innehållet i den fritt tillgängliga dokumentationen för hårdvaru- och mjukvarukomponenterna i ES- och SF-medlen.

- allmän information om den skyddade informationen som används under driften av ES-verktyget;

- Information om de kommunikationslinjer genom vilka informationen som skyddas av ES överförs.

- information om alla överträdelser av reglerna för drift av ES- och SF-medel som förekommer i kommunikationskanaler som inte är skyddade från obehörig åtkomst till information genom organisatoriska och tekniska åtgärder;

- information om allt manifesterat i kommunikationskanaler som inte är skyddade från UA till information genom organisatoriska och tekniska åtgärder, funktionsfel och fel i hårdvarukomponenterna i ES- och SF-medel;

- information erhållen som ett resultat av analysen av eventuella signaler från hårdvarukomponenterna i ES- och SF-organen, som kan fångas upp av inkräktaren.

13.7. Användande:

Fritt tillgänglig eller används utanför det kontrollerade området AS och mjukvara, inklusive hårdvaru- och mjukvarukomponenter i ES och SF;

13.8. Användning som ett överföringsmedium från föremålet till föremålet (från föremålet till föremålet) för attacken av handlingar som utfördes under förberedelsen och (eller) genomförandet av attacken (nedan kallad attackkanalen):

Kommunikationskanaler som inte är skyddade från obehörig åtkomst till information genom organisatoriska och tekniska åtgärder (både utanför den kontrollerade zonen och inom den), genom vilka information som skyddas av ES överförs;

- distributionskanaler för signaler som åtföljer driften av ES- och SF-organen.

13.9. Att utföra en attack från informations- och telekommunikationsnät, vars åtkomst inte är begränsad till en viss krets av människor.

13.10. Användningen av AS och programvara från sammansättningen av informationssystemverktygen som används på ES-verktygets arbetsplatser (hädanefter kallade standardverktyg) och som är placerade utanför det kontrollerade området.

14. ES klass KS2 betyder att motstå attacker, när man skapar metoder, förbereder och utför vilka funktionerna som anges i styckena 13.1 - 13.10 i dessa krav används, och följande ytterligare funktioner:

14.1. Utföra ett anfall både utanför spelfältet och inom den kontrollerade zonen.

14.2. Användande vanliga medel begränsas av de åtgärder som genomförs i det informationssystem där ES-verktyget används och syftar till att förhindra och förhindra obehöriga handlingar.

15. ES klass KS3 betyder att motstå attacker, när man skapar metoder, förbereder och utför vilka funktionerna som anges i styckena 13.1 - 13.10, 14.1, 14.2 i dessa krav används, och följande ytterligare funktioner:

15.1. Tillgång till SVT, där ES och SF:s medel är implementerade.

15.2. Möjlighet att ha hårdvarukomponenterna i ES- och SF-verktyget i mängden beroende på de åtgärder som syftar till att förhindra och undertrycka obehöriga åtgärder som genomförs i det informationssystem där ES-verktyget används.

16. KV1 klass ES betyder att motstå attacker, när man skapar metoder, förbereder och utför vilka, de funktioner som anges i styckena 13.1 - 13.10, 14.1, 14.2, 15.1, 15.2 i dessa krav används, och följande ytterligare funktioner:

16.1. Skapande av metoder för attacker, förberedelse och genomförande av attacker med involvering av specialister med erfarenhet av utveckling och analys av ES-verktyg, inklusive specialister inom området för signalanalys som åtföljer driften av ES- och SF-verktyg.

16.2. Genomföra laboratoriestudier av ES-verktyget som används utanför det kontrollerade området, i den mån det beror på vilka åtgärder som syftar till att förebygga och förhindra obehöriga åtgärder som genomförs i det informationssystem där ES-verktyget används.

17. KV2 klass ES betyder att motstå attacker, när man skapar metoder, förbereder och utför vilka funktionerna som anges i styckena 13.1 - 13.10, 14.1, 14.2, 15.1, 15.2, 16.1, 16.2 i dessa krav används, och följande ytterligare funktioner :

17.1. Skapande av metoder för attacker, förberedelse och genomförande av attacker med involvering av specialister med erfarenhet av utveckling och analys av ES-verktyg, inklusive specialister inom området för att använda applikationsmjukvarukapacitet för att implementera attacker som inte beskrivs i applikationsprogramvarans dokumentation.

17.2. Anordnande av arbete med att skapa metoder och medel för attacker i forskningscentra specialiserade på utveckling och analys av ES- och SF-verktyg.

17.3. Möjligheten att ha källtexterna för tillämpningsprogramvaran inkluderade i SF.

18. EP klass KA1-verktyg motstår attacker, när man skapar metoder, förbereder och utför vilka funktionerna som anges i styckena 13.1 - 13.10, 14.1, 14.2, 15.1, 15.2, 16.1, 16.2, 17.3 av dessa krav används och 17.3 -, 1 följande ytterligare funktioner:

18.1. Skapande av metoder för attacker, förberedelse och genomförande av attacker med involvering av specialister med erfarenhet av utveckling och analys av ES-verktyg, inklusive specialister inom området för att använda systemprogramvara för att implementera attacker som inte beskrivs i dokumentationen för systemprogramvara .

18.2. Möjligheten att ha all dokumentation för hård- och mjukvarukomponenter i SF.

18.3. Möjligheten att ha alla hårdvarukomponenter i EP och SF.

19. Om ES-verktyget implementerar funktionen att kontrollera ES för ett elektroniskt dokument med hjälp av ES-verifieringsnyckelcertifikatet, måste denna implementering utesluta möjligheten att kontrollera ES för ett elektroniskt dokument utan att kontrollera ES i ES-verifieringsnyckelcertifikatet eller utan ett positivt ES-verifieringsresultat i ES-verifieringsnyckelcertifikatet.

20. Vid utveckling av ES-verktyg bör kryptoalgoritmer som godkänts som statliga standarder eller som har ett positivt utlåtande från Rysslands FSB baserat på resultaten av deras kryptografiska expertforskning 7 användas.

21. Tekniskt kryptografiskt skydd av ES-verktyget bör utesluta händelser som leder till möjligheten till framgångsrika attacker under förhållanden eventuella fel eller misslyckanden hårdvarukomponent hjälp av ES eller en hårdvarukomponent i SVT, på vilken ES-programvaran är implementerad.

22. I ES-verktyget bör endast de algoritmer för hur ES-verktyget fungerar som specificeras i ToR för utveckling (modernisering) av ES-verktyget implementeras.

23. Mjukvarukomponenten i ES-verktyget (om det finns en mjukvarukomponent i ES-verktyget) måste uppfylla följande krav:

Objekt- (boot)koden för programvarukomponenten i ES-verktyget måste motsvara dess källtext;

- i ES-verktygets programvarukomponent ska endast funktionerna i mjukvarumiljön som beskrivs i dokumentationen som ES-verktyget fungerar i användas vid implementering;

- i källtexterna för programvarukomponenten i ES-verktyget bör det inte finnas några möjligheter som tillåter att modifiera eller förvränga ES-verktygets algoritm i processen att använda det, modifiera eller förvränga information eller styra flöden och processer associerade med operationen av ES-verktyget, och få tillgång till överträdare av informationen lagrad i öppen form nyckel, identifiering och (eller) autentiseringsinformation för ES-verktyget;

- Värdena för ingången och interna parametrar, såväl som värdena för parametrarna för inställningarna för programvarukomponenten i ES-verktyget bör inte påverka dess funktion negativt.

24. Vid planering av utbyggnaden av ES-anläggningar i rum där det finns talakustisk och visuell information som innehåller information som utgör en statshemlighet, och (eller) installerade högtalare och system för att ta emot, sända, bearbeta, lagra och visa information som innehåller information utgör statshemlighet, utlandstillverkade AS, som ingår i ES-medlen, ska underkastas kontroller för att identifiera anordningar avsedda att i hemlighet inhämta information.

Vid planering av utbyggnaden av ES-anläggningar i lokaler där det inte finns någon akustisk och visuell information som innehåller information som utgör en statshemlighet, och inga AS och system för att ta emot, sända, bearbeta, lagra och visa information som innehåller information som utgör en statshemlighet är installerade:

Beslutet att genomföra inspektioner av utlandstillverkade kärnkraftverk som ingår i ES-utrustningen i klasserna KS1, KS2, KS3, KB1 och KB2 fattas av den organisation som säkerställer driften av denna ES-utrustning;

- Kontroller av utlandstillverkade AS, som ingår i medel i ES klass KA1, utförs utan att misslyckas.

25. ES-verktyget måste autentisera föremålen för åtkomst (personer, processer) till detta verktyg, medan:

Vid åtkomst till ES-verktyget måste autentiseringen av åtkomstsubjektet utföras innan den första funktionsmodulen i ES-verktyget körs;

- Autentiseringsmekanismer bör blockera dessa försökspersoners åtkomst till funktionerna i ES-verktyget i händelse av ett negativt autentiseringsresultat.

26. ES-verktyget måste autentisera personer som ger lokal åtkomst till ES-verktyget.

27. Behovet av ES-verktyget för att autentisera processer som ger lokal eller fjärråtkomst (nätverk) till ES-verktyget anges i TOR för utveckling (modernisering) av ES-verktyget.

28. För alla autentiseringsmekanismer som ingår i ES-verktyget måste en mekanism implementeras för att begränsa antalet på varandra följande autentiseringsförsök för en åtkomstsubjekt, vars antal inte bör överstiga 10. Om antalet på varandra följande autentiseringsförsök för en åtkomstsubjekt överskrider det fastställda gränsvärdet, måste denna subjekts åtkomst till ES:et blockeras under den tidsperiod som anges i anvisningarna för utveckling (modernisering) av ES-medlen.

29. I ES-verktyget måste en mekanism (förfarande) för att övervaka integriteten hos ES-verktyget och SF implementeras.

Integritetskontroll kan utföras:

I början av arbetet med ES-verktyget före övergången av SVT, där ES-verktyget är implementerat, i fungerande skick(till exempel innan du laddar CBT-operativsystemet);

- i samband med rutinkontroller av ES-utrustningen på arbetsplatserna (tillsynskontroll).

- V automatiskt läge under driften av ES-anläggningen (dynamisk styrning).

Integritetskontroll bör utföras i början av arbetet med ES-verktyget.

Mekanismen för rutinmässig integritetskontroll bör vara en del av ES-verktygen.

30. För ES-verktyg i klasserna KS1 och KS2 anges behovet av att presentera krav för åtkomstkontroll och minnesrensning, såväl som deras innehåll, i TOR för utveckling (modernisering) av ES-verktyg.

31. Sammansättningen av ES i klasserna KS3, KB1, KB2 och KA1 eller SF bör innehålla komponenter som ger:

Hantering av tillgång för försökspersoner till olika komponenter och (eller) målfunktioner i ES- och SF-medel baserat på parametrar, inställt av administratören eller tillverkaren av ES-verktyget (kraven för den specificerade komponenten bestäms och motiveras av den organisation som bedriver forskning om ES-verktyget för att bedöma ES-verktygets överensstämmelse med dessa krav);

- rensa RAM och externt minne som används av ES-verktyget för att lagra skyddad information vid frigöring (omfördelning) av minnet genom att skriva maskeringsinformation (slumpmässig eller pseudo-slumpmässig sekvens av tecken) i minnet.

32. Sammansättningen av ES-verktyg i klasserna KV2 och KA1 eller SF bör innefatta komponenter som ger nödradering av skyddad information med begränsad tillgång. Kraven för implementering och tillförlitlighet av radering specificeras i TOR för utveckling (modernisering) av ES-verktyget.

33. För ES-verktyg i klasserna KS1 och KS2 anges behovet av att presentera krav för registrering av händelser och deras innehåll i TOR för utveckling (modernisering) av ES-verktyg.

34. Sammansättningen av ES-verktygen i klasserna KSZ, KV1, KB2 och KA1 bör inkludera en modul som registrerar i den elektroniska loggen av händelser i ES- och SF-verktygen relaterade till ES-verktygens prestanda för deras målfunktioner.

Kraven för den angivna modulen och listan över registrerade händelser bestäms och motiveras av den organisation som utför forskningen av ES-verktyget för att bedöma ES-verktygets överensstämmelse med dessa krav.

35. Händelseloggen bör endast vara tillgänglig för personer som anges av operatören av det informationssystem där ES-verktyget används, eller personer som är auktoriserade av honom. I det här fallet bör händelseloggen endast nås för att visa poster och för att flytta innehållet i händelseloggen till arkivmedia.

36. Giltighetsperioden för ES-verifieringsnyckeln får inte överstiga ES-nyckelns giltighetstid med mer än 15 år.

37. Kraven för mekanismen för att övervaka användningsperioden för ES-nyckeln, blockering av ES-verktygets funktion i händelse av ett försök att använda nyckeln längre än den angivna perioden, bestäms av utvecklaren av ES-verktyget och motiveras av den organisation som bedriver forskning om ES-verktyget för att bedöma ES-verktygets överensstämmelse med dessa krav.

38. Kryptografiska protokoll som förser operationer med nyckelinformation om ES-verktyget måste implementeras direkt i ES-verktyget.

39. Studier av ES-verktyg för att bedöma ES-verktygens överensstämmelse med dessa krav bör utföras med hjälp av de numeriska värdena för parametrarna och egenskaperna hos skyddsmekanismerna som implementeras i ES-verktygen och hård- och mjukvarukomponenter i SF 8 utvecklad av Rysslands FSB.

1 Registrerad av Rysslands justitieministerium den 3 mars 2005, registreringsnummer 6382.

3 Det implementeras bland annat med hjälp av hård- och mjukvaruverktyg, tillsammans med vilka ES-verktygen fungerar normalt och som kan påverka uppfyllandet av kraven för ES-verktyg, som tillsammans representerar miljön för driften av ES-verktyg (nedan - SF ).

4 Den erforderliga klassen för det utvecklade (uppgraderade) ES-verktyget bestäms av kunden (utvecklaren) av ES-verktyget genom att bestämma möjligheterna att skapa attackmetoder, förbereda och genomföra attacker baserat på klausulerna 13 - 18 i dessa krav och anges i T3 för utveckling (uppgradering) av ES-verktyget.

5 Stadierna i ett ES-verktygs livscykel inkluderar utvecklingen (moderniseringen) av dessa verktyg, deras produktion, lagring, transport, idrifttagning (idrifttagning), drift.

6 Gränsen för den kontrollerade zonen kan vara: omkretsen av företagets (institutionens) skyddade territorium, den skyddade byggnadens omslutande strukturer, den skyddade delen av byggnaden, de tilldelade lokalerna.

7 Stycke 25 i punkt 9 i bestämmelserna om Ryska federationens federala säkerhetstjänst, godkänd genom dekret från Ryska federationens president av den 11 augusti 2003 nr 960 (Sobraniye Zakonodatelstva Rossiyskoy Federatsii, 2003, nr 33, art. 3254, 2004, nr 28, art 2883, 2005, nr 36, artikel 3665, nr 49, artikel 5200, 2006, nr 25, artikel 2699, nr 31 (del I), artikel 30463; , nr 1 (del I), artikel 205, nr 49, punkt 6133, nr 53, punkt 6554, 2008, nr 36, punkt 4087, nr 43, punkt 4921, nr 47, punkt 5431, 2010 , nr 17, punkt 2054; nr 20, 2435; 2011, nr 2, artikel 267; nr 9, artikel 1222) (nedan - bestämmelserna om Rysslands FSB).

8 Stycke 47 i punkt 9 i förordningarna om Rysslands FSB.

Bilaga nr 2

Krav på certifieringsmyndighetens verktyg

I. Allmänna bestämmelser

1. Dessa krav är utvecklade i enlighet med den federala lagen av den 6 april 2011 N 63-FZ "Om elektronisk signatur" (nedan kallad federal lag).

2. Dessa krav använder följande grundläggande begrepp som definieras i artikel 2 i den federala lagen:

1) elektronisk signatur (nedan - ES) - information i elektronisk form, som bifogas annan information i elektronisk form (signerad information) eller på annat sätt är förknippad med sådan information och som används för att identifiera den person som undertecknar informationen;

3) ES-verktyg - krypteringsverktyg (kryptografiska) som används för att implementera åtminstone en av följande funktioner - skapa en ES, kontrollera en ES, skapa en ES-nyckel och en ES-verifieringsnyckel;

4) ES-nyckel - en unik sekvens av tecken utformade för att skapa en ES;

5) ES-verifieringsnyckel - en unik sekvens av tecken som är unikt associerade med ES-nyckeln och avsedda för ES-autentisering (hädanefter kallad ES-verifiering);

6) ES-verifieringsnyckelcertifikat - ett elektroniskt dokument eller ett pappersdokument utfärdat av en CA eller en auktoriserad representant för CA och som bekräftar att ES-verifieringsnyckeln tillhör ägaren av ES-verifieringsnyckelcertifikatet;

7) ett kvalificerat ES-verifieringsnyckelcertifikat (hädanefter kallat ett kvalificerat certifikat) - ett ES-verifieringsnyckelcertifikat utfärdat av en ackrediterad CA eller en auktoriserad representant för en ackrediterad CA eller ett federalt verkställande organ auktoriserat inom området ES-användning (nedan kallat kallas ett auktoriserat federalt organ);

8) ägaren av ES-verifieringsnyckelcertifikatet - en person som, i enlighet med förfarandet som fastställts av den federala lagen, har utfärdats ett ES-verifieringsnyckelcertifikat;

9) ackreditering av CA - erkännande av det auktoriserade federala organet av CA:s överensstämmelse med kraven i den federala lagen;

10) CA-faciliteter - hårdvara och (eller) programvara som används för att implementera CA:s funktioner;

11) deltagare i elektronisk interaktion - statliga organ, lokala myndigheter, organisationer, såväl som medborgare som utbyter information i elektronisk form.

3. Dessa krav fastställer strukturen och innehållet i kraven för CA-verktyg.

4. Dessa krav är avsedda för kunder och utvecklare av CA-verktyg som utvecklas (uppgraderas) i deras interaktion med varandra, med organisationer som genomför kryptografiska, teknisk-kryptografiska och specialstudier av CA-verktyg, Federal Security Service of Russia, som bekräftar CA-verktygens överensstämmelse med dessa krav.

5. Dessa krav gäller CA-medel som är avsedda att användas på Ryska federationens territorium.

6. CA-verktygen när det gäller deras utveckling, produktion, försäljning och drift är föremål för krav som fastställts av förordningarna om utveckling, produktion, försäljning och drift av krypteringsverktyg (kryptografiska) informationssäkerhetsverktyg (förordning PKZ-2005), godkänd av order från Rysslands federala säkerhetstjänst av den 9 februari 2005 nr 66 1 (som ändrad genom order nr 173 2 från Rysslands federala säkerhetstjänst av den 12 april 2010), för kryptering (kryptering) för att skydda information ( nedan kallad CIPF) med begränsad tillgång som inte innehåller information som utgör en statshemlighet.

II. Krav på CA-medel

7. CA-verktyg måste motverka hot som är riktade handlingar som använder hårdvara och (eller) mjukvaruverktyg för att bryta mot CA-verktygens tekniska, tekniska och kryptografiska säkerhet eller för att skapa förutsättningar för detta (nedan kallat en attack).

8. Beroende på förmågan att motstå attacker delas CA-verktyg in i klasser 3 .

9. Verktyg i CA-klassen KS1 motstår attacker, när man skapar metoder, förbereder och utför vilka följande funktioner används:

9.1. Förberedelse och genomförande av attacker utanför det utrymme inom vilket personers och (eller) fordons vistelse och agerande övervakas (nedan kallad den kontrollerade zonen).

9.2. Förbereda och genomföra attacker utan tillgång till funktionalitet mjukvara och hårdvara för interaktion med CA.

9.3. Oberoende implementering av att skapa metoder för attacker, förbereda och genomföra attacker på följande objekt:

Dokumentation för CA-medel;

- skyddade elektroniska dokument.

- nyckel-, autentiserings- och lösenordsinformation;

- CA-verktyg, deras mjukvara och hårdvarukomponenter;

- data som överförs via kommunikationskanaler;

- lokaler där hårdvaran (nedan kallad AS) finns, där CA-verktygen är implementerade, samt andra skyddade resurser i informationssystemet.

9.4. Introduktion i stadierna av utveckling, produktion, lagring, transport och driftsättning av CA-verktyg:

Negativ funktionalitet i CA-verktygen, inklusive användning av skadlig programvara;

- obehöriga ändringar av dokumentationen för CA-medel.

9.5. Får följande information:

Allmän information om det informationssystem där CA-verktygen används (ändamål, sammansättning, objekt i vilka informationssystemets resurser finns);

- information om informationsteknik, databaser, AS, programvara (nedan kallad programvara) som används i informationssystemet tillsammans med CA-verktyg;

- Information om de fysiska skyddsåtgärderna för de anläggningar där CA-anläggningarna är belägna.

- Information om åtgärder för att säkerställa skyddet av den kontrollerade zonen av informationssystemobjekt där CA-verktyg används.

- Information om åtgärder för att begränsa tillträdet till de lokaler där CA-anläggningar är belägna.

- Innehållet i fritt tillgänglig teknisk dokumentation för CA-medel.

- Information om skyddad information som används under driften av CA-anläggningar (typer av skyddad information: tjänsteinformation, lösenord och autentiseringsinformation, konfigurationsinformation, kontrollinformation, information i elektroniska loggar; allmän information om innehållet i varje typ av skyddad information; säkerhetsegenskaper för varje typ av skyddad information);

- alla möjliga uppgifter som överförs i öppen form via kommunikationskanaler som inte är skyddade från obehörig åtkomst (nedan kallat UA) till information genom organisatoriska och tekniska åtgärder;

- information om de kommunikationslinjer genom vilka informationen som skyddas med hjälp av CA:n överförs.

- information om alla överträdelser av reglerna för driften av CA-anläggningar som visas i kommunikationskanaler som inte är skyddade från obehörig åtkomst till information genom organisatoriska och tekniska åtgärder;

- information om allt manifesterat i kommunikationskanaler som inte är skyddade från obehörig åtkomst till information genom organisatoriska och tekniska åtgärder, funktionsfel och fel i CA-anläggningar;

- information som erhållits som ett resultat av analysen av alla signaler som är tillgängliga för avlyssning från CA:s hårdvarukomponenter.

9.6. Användande:

Fritt tillgänglig eller utanför det kontrollerade området för AS och programvara, inklusive mjukvara och hårdvarukomponenter i CA;

- specialdesignad AS och mjukvara.

9.7. Användning som attackkanaler av kommunikationskanaler som inte är skyddade från obehörig åtkomst till information genom organisatoriska och tekniska åtgärder (både utanför den kontrollerade zonen och inom den), genom vilka information överförs, bearbetad med hjälp av CA.

10. Verktyg i CA-klassen KS2 motstår attacker, när man skapar metoder, förbereder och utför vilka följande funktioner används:

10.1. De möjligheter som anges i punkterna 9.3 - 9.7 i dessa krav.

10.2. Förberedelse och genomförande av attacker från den kontrollerade zonen.

10.3. Förberedelse och genomförande av attacker utan att använda åtkomst till AS som CA-verktyg är implementerade på.

10.4. Användning av vanliga informationssystemverktyg som använder CA-verktyg.

11. Verktyg för CA i KSZ-klassen motstår attacker, när man skapar metoder, förbereder och utför vilka följande funktioner används:

11.1. Möjligheter som anges i punkterna 10.1, 10.4 i dessa krav.

11.2. Förberedelse och utförande av attacker utanför det kontrollerade området med tillgång till funktionaliteten hos mjukvaran och hårdvaruverktygen för interaktion med CA baserat på lagligt innehav av autentiseringsinformation, eller förberedelse och genomförande av attacker från det kontrollerade området med tillgång till AS:t där CA-komponenterna är implementerade, med rättigheterna för en person som inte är medlem i gruppen individer behörig att installera, konfigurera och använda CA-verktyg, konfigurera profilen och parametrarna för revisionsloggen (systemadministratörsfunktioner), arkivera, säkerhetskopiera och återställa information efter fel (operatörsfunktioner), skapa och återkalla certifikat för ES-verifieringsnycklar (certifieringsadministratörsfunktioner ), visa och underhålla granskningsloggen (revisionsadministratörsfunktioner) (hädanefter kallad CA-verktygens administratörsgrupp) för någon av CA-komponenterna.

11.3. Innehav av AS CA i det belopp som beror på de genomförda åtgärderna som syftar till att förhindra och undertrycka obehöriga åtgärder.

12. CA-klass KV1-anläggningar motstår attacker, när man skapar metoder, förbereder och utför vilka följande funktioner används:

12.1. De möjligheter som anges i punkterna 11.1 - 11.3 i dessa krav.

12.2. Genomförande av skapandet av metoder och förberedelse av attacker med involvering av specialister med erfarenhet av utveckling och analys av CIPF CA (inklusive specialister inom området analys av linjära överföringssignaler och sidosignaler elektromagnetisk strålning och upphämtningar av CIPF UT).

12.3. Genomföra laboratoriestudier av CA-verktyg som används utanför det kontrollerade området i den utsträckning som är beroende av de vidtagna åtgärder som syftar till att förhindra och undertrycka obehöriga handlingar.

13. CA-klass KV2-anläggningar motstår attacker, när man skapar metoder, förbereder och utför vilka följande funktioner används:

13.1. De möjligheter som anges i punkterna 12.1 - 12.3 i dessa krav.

13.2. Genomförande av skapandet av metoder och förberedelse av attacker med involvering av specialister inom användningsområdet för implementering av attacker av odeklarerade kapaciteter hos applikations- och systemprogramvara.

13.3. Arrangering av arbetet med att skapa metoder och medel för attacker i forskningscentra som specialiserat sig på utveckling och analys av CA-verktyg.

13.4. Innehav av källtexterna till applikationsprogramvaran som används i informationssystemet där CA-verktygen används och dokumentationen som är allmän egendom.

14. CA klass KA1-verktyg motstår attacker, när man skapar metoder, förbereder och utför vilka följande funktioner används:

14.1. De möjligheter som anges i punkterna 13.1 - 13.4 i dessa krav.

14.2. Genomförande av skapandet av metoder och förberedelse av attacker med involvering av forskningscentra som specialiserat sig på utveckling och analys av kryptografiskt informationsskydd och inom området för att använda odeklarerade kapaciteter hos applikations- och systemprogramvara för att implementera attacker.

14.3. Innehav av all dokumentation för CA:s hård- och mjukvarukomponenter.

14.4. Innehav av alla hårdvarukomponenter i CA.

15. CA-anläggningarna måste drivas i enlighet med driftdokumentationen för CA-anläggningarna. En uppsättning organisatoriska och tekniska åtgärder för att säkerställa säker drift av CA-anläggningarna måste anges i driftdokumentationen för CA-anläggningarna.

16. Klassen av ES-verktyg som används i CA-verktyg får inte vara lägre än motsvarande klass av CA-verktyg. Klassen av ES-verktyg som används i CA-verktygen måste anges i driftdokumentationen för CA-verktygen.

Klassen för CIPF som används i CA-verktygen får inte vara lägre än motsvarande klass för CA-verktygen. Klassen av kryptografiskt informationsskydd som används i CA-anläggningar måste anges i driftdokumentationen för CA-anläggningar.

17. Varje krav på CA-anläggningar av någon annan klass än CA1 ställs antingen på CA-anläggningar i nästa klass utan ändringar (i detta fall anges det inte i listan över krav för CA-anläggningar av nästa klass), eller är skärpt (i detta fall, i listan över krav på medel för CA i nästa klass, ges en hårdare formulering). Kraven för CA-anläggningar av nästa klass kan innehålla ytterligare krav som inte ingår i kraven för CA-anläggningar av föregående klass.

18. Krav för programvara för CA-verktyg:

18.1. Krav för CA klass KS1 anläggningar:

Programvaran för CA-verktygen bör inte innehålla verktyg som tillåter modifiering eller förvrängning av operationsalgoritmen för programvaruverktygen och AS för CA.

18.2. Krav för CA klass KS2:

Applikationsmjukvaran för CA- och CIPF-verktygen som används i CA får endast använda de dokumenterade funktionerna i systemprogramvaran.

18.3. Krav för CA klass KS3 anläggningar:

CA-verktygens system och tillämpningsprogram måste säkerställa åtkomstdifferentiering mellan systemadministratören för CA-verktygen, certifieringsadministratören för CA-verktygen och personer som tillhandahålls av systemadministratören för CA-verktygen med identifierande och autentiserande information och som inte är administratör för certifieringen av CA-verktygen (hädanefter kallade användare av CA-verktygen) till informationen som behandlas med hjälp av CA, baserat på reglerna för åtkomstkontroll som fastställts av CA:s systemadministratör;

- CA-verktygens system och tillämpningsprogram måste motsvara den fjärde nivån av kontroll av frånvaron av odeklarerad kapacitet;

- CA-verktygens system och tillämpningsprogram bör inte innehålla kända sårbarheter som publicerats i offentliga källor.

- Strukturen för systemet och (eller) tillämpningsprogramvaran för CA-verktygen bör inkludera en mekanism som säkerställer rengöring av RAM-minnet och det externa minnet som används för att lagra information med begränsad åtkomst.

18.4. Kraven för CA-anläggningar av klass KB1 sammanfaller med kraven för CA-anläggningar av klass KS3.

18.5. Krav för CA klass KV2:

Källtexterna för systemet och tillämpningsprogramvaran för CA-verktygen måste kontrolleras för implementering i dem av metoder och medel för att skydda information som motstår attacker, för förberedelse och implementering av vilka de funktioner som anges i punkterna 9 - 13 i dessa krav används;

- Källtexterna för systemet och applikationsmjukvaran måste kontrolleras för frånvaro av odeklarerade funktioner;

- System och tillämpningsprogram måste vara resistenta mot datorattacker från externa nätverk.

18.6. Krav för CA klass KA1:

Källtexterna för systemet och tillämpningsprogramvaran för CA-verktygen måste genomgå en formell verifiering av implementeringen i dem av metoder och medel för att skydda information som motstår attacker, för förberedelse och implementering av vilka de funktioner som anges i punkterna 9-14 i dessa krav används, liksom avsaknaden av odeklarerade kapaciteter i dem.

19. Krav för AS CA:

19.1. Vid planering av placeringen av AS CA i lokaler där det finns talakustisk och visuell information som innehåller information som utgör en statshemlighet och (eller) tekniska medel och system för att ta emot, sända, bearbeta, lagra och visa information som innehåller information som utgör en statshemlighet är installerad sekretess, utländskt tillverkade tekniska medel som ingår i CA-verktygen ska underkastas kontroller för att identifiera anordningar avsedda för att i hemlighet inhämta information, samt för studier för efterlevnad av kraven för skydd mot informationsläckage genom kanalerna av falsk elektromagnetisk strålning och störningar i enlighet med kategorin av tilldelade lokaler.

19.2. Krav för CA klass KS1 anläggningar:

Överensstämmelse med genomförandet av CA:s objektiva funktioner kontrolleras på grundval av ett system med tester av CA AS.

19.3. Kraven för CA-anläggningar av klasserna KS2, KS3, KB1, KB2 sammanfaller med kraven för CA-anläggningar av klass KS1.

19.4. Krav för CA klass KA1:

Utföra en särskild inspektion av utländskt tillverkade tekniska medel som ingår i AS CA, för att identifiera enheter avsedda för att i hemlighet skaffa information;

- utföra en fullständig verifiering av AS (tillsammans med analys av BIOS-programkoden), på vilken CA-verktygen är implementerade, för att utesluta negativ funktionalitet.

20. Krav för rolldifferentiering:

20.1. För att säkerställa prestanda för CA-funktioner måste CA-verktyg stödja rolldifferentieringen för medlemmar i CA-verktygsadministratörsgruppen.

20.2. Krav för CA klass KS1 anläggningar:

En lista över roller och ansvarsfördelning mellan roller bör definieras;

- Listan över roller och ansvarsfördelningen mellan rollerna bör specificeras i den operativa dokumentationen för CA-anläggningarna.

20.3. Kraven för CA-anläggningar av klass CS2 är desamma som för CA-anläggningar av klass CA1.

20.4. Krav för CA klass KS3 anläggningar:

CA-verktyg måste stödja följande obligatoriska roller:

1) en systemadministratör med huvudansvaret för att installera, konfigurera och underhålla CA-verktygens funktion, skapa och underhålla profiler för medlemmar i CA-verktygsadministratörsgruppen, konfigurera profilen och parametrarna för granskningsloggen;

2) certifieringsadministratör med huvudansvar: skapande och annullering av certifikat för ES-verifieringsnycklar;

CA-verktygen måste implementera en mekanism som utesluter möjligheten att auktorisera en medlem av CA-verktygsadministratörsgruppen att utföra olika roller.

20.5. Krav för CA klass KB1:

CA-anläggningarna bör tillhandahålla en obligatorisk operatörsroll med primära säkerhets- och återställningsansvar.

20.6. Kraven för CA-anläggningar av klass KB2 är desamma som för CA-anläggningar av klass KB1.

20.7. Krav för CA klass KA1:

CA-verktygen bör tillhandahålla den obligatoriska rollen för revisionsadministratören med huvudansvaret: visa och underhålla revisionsloggen;

- systemadministratören ska inte kunna göra ändringar i granskningsloggen.

21. Krav på CA-verktygens integritet:

21.1. CA-verktygen måste innehålla en mekanism för att kontrollera obehörig oavsiktlig och (eller) avsiktlig förvrängning (ändring, modifiering) och (eller) förstörelse av information, programvara och AS för CA (nedan kallad integritetskontrollmekanismen).

21.2. Krav för CA klass KS1 anläggningar:

Kraven för integritetskontrollmekanismen bör specificeras i TOR för utveckling (modernisering) av CA-verktyg;

- Perioden för kontroll av integriteten för mjukvaruverktygen och AS för CA måste bestämmas och anges i den operativa dokumentationen för CA-verktygen.

- Kontroll av programvarans och AS CA:s integritet bör utföras varje gång operativsystemet (nedan kallat OS) startas om;

- Det måste finnas medel för att återställa integriteten hos CA-anläggningarna.

21.3. Kraven för CA-anläggningar av klass CS2 är desamma som för CA-anläggningar av klass CA1.

21.4. Krav för CA klass KS3 anläggningar:

- Integritetskontroll bör utföras minst en gång om dagen.

21.5. Krav för CA klass KB1:

- Integritetskontroll måste utföras innan CA-verktygen laddas av OS.

21.6. Kraven för CA-anläggningar av klass KB2 är desamma som för CA-anläggningar av klass KB1.

21.7. Krav för CA klass KA1:

- Integritetskontroll bör utföras dynamiskt under driften av CA-anläggningarna.

22. Krav på åtkomstkontroll:

22.1. CA-anläggningar måste tillhandahålla åtkomstkontroll.

22.2. Krav för CA klass KS1 anläggningar:

- Krav på tillträdeskontroll bör definieras och specificeras i TOR för utveckling (modernisering) av CA-anläggningar.

22.3. Kraven för CA-anläggningar av klass CS2 sammanfaller med kraven för CA-anläggningar av klass CA1.

22.4. Krav för CA klass KS3 anläggningar:

- Den diskretionära principen för tillträdeskontroll bör säkerställas i CA.

22.5. Kraven för CA-anläggningar av klass KB1 sammanfaller med kraven för CA-anläggningar av klass KS3.

22.6. Krav för CA klass KV2:

- Skapandet av en sluten arbetsmiljö 4 av CA-anläggningarna bör säkerställas.

22.7. Krav för CA klass KA1:

- CA måste säkerställa den obligatoriska principen om tillträdeskontroll. för att ange ES-nyckeln för certifieringsadministratören krävs minst två betrodda personer 5 .

23. Krav för identifiering och autentisering:

23.1. Identifiering och autentisering inkluderar att känna igen en CA-verktygsanvändare, en medlem av CA-verktygsadministratörsgruppen eller en process, och verifiera deras identitet. Autentiseringsmekanismen bör blockera åtkomsten av dessa enheter till CA:s funktioner om autentiseringsresultatet är negativt.

23.2. I CA-verktygen, för alla implementerade autentiseringsprocedur, bör en mekanism tillämpas för att begränsa antalet på varandra följande försök att autentisera ett åtkomstämne, vars antal inte bör överstiga tre. Om antalet på varandra följande försök att autentisera ett åtkomstsubjekt överskrider det fastställda gränsvärdet, måste åtkomsten för denna åtkomstsubjekt till CA-anläggningarna blockeras under en tidsperiod, vilket anges i ToR för utveckling (modernisering) av CA-anläggningar.

23.3. Krav för CA klass KS1 anläggningar:

En beskrivning av proceduren för att registrera användare av CA-verktyg (inmatning av data i registret över användare av CA-verktyg) bör finnas i driftdokumentationen för CA-verktyg;

- Alla personer som har tillgång till CA-medlen måste vara autentiserade. Samtidigt är det tillåtet att begränsa användningen av endast ett symboliskt periodiskt växlande lösenord på minst 8 tecken för autentisering med en alfabetisk kapacitet på minst 36 tecken. Lösenordsändringsperioden bör inte överstiga 6 månader.

23.4. Krav för CA klass KS2:

Behovet för användaren att presentera CA-medlen under sin registrering av identitetshandlingar bör återspeglas i den operativa dokumentationen för CA-medlen;

- för alla användare av CA-anläggningar är användningen av fjärrautentiseringsmekanismer tillåten. Särskilda egenskaper hos fjärrautentiseringsmekanismer måste bekräftas som en del av verifieringen av överensstämmelse med CA-verktyg och informationsobjekt som använder dessa verktyg med dessa krav;

- när du tillhandahåller lokal åtkomst till CA-verktygen måste autentiseringen av medlemmarna i CA-verktygens administratörsgrupp utföras innan övergången till arbetstillståndet för dessa CA-verktyg (till exempel innan basoperativsystemet laddas).

23.5. Krav för CA klass KS3 anläggningar:

CA-verktygen måste implementera en autentiseringsmekanism för lokala användare som har tillgång till CA-verktygen, men som inte är medlemmar i CA-verktygens administratörsgrupp.

23.6. Krav för CA klass KB1:

Vid fjärråtkomst till CA-anläggningar är användningen av endast ett symboliskt lösenord inte tillåtet, autentiseringsmekanismer baserade på kryptografiska protokoll måste användas.

23.7. Kraven för CA-anläggningar av klass KB2 är desamma som för CA-anläggningar av klass KB1.

23.8. Krav för CA klass KA1:

I CA-verktygen för alla implementerade autentiseringsmekanismer bör det vara möjligt att ställa in det maximalt tillåtna antalet på varandra följande försök att autentisera ett åtkomstämne och ställa in tiden för att blockera åtkomst till CA-verktygen på deras arbetsplatser.

24. Krav för skydd av data som kommer in (exporteras) till (från) CA:

24.1. CA-verktygen måste tillhandahålla pålitlig inmatning av ett självsignerat certifikat för ES-verifieringsnyckeln.

24.2. Krav för CA klass KS1 anläggningar:

CA-anläggningar måste säkerställa överföring av data som innehåller information om begränsad åtkomst som tas emot av CA och exporteras från CA på ett sätt som skyddas mot obehörig åtkomst.

- I CA:s medel bör ett förfarande implementeras för att skydda mot påtvingande av falska meddelanden 6 .

- krav på förfarandet för skydd mot påförande av falska meddelanden anges i TOR för utveckling (modernisering) av CA-verktyg.

24.3. Krav för CA klass KS2:

CA:s medel måste säkerställa skyddet av den ursprungliga begäran om ett certifikat för ES-verifieringsnyckeln;

- CA-verktyg bör endast acceptera information som är avgörande för CA:s funktion om den är undertecknad av en ES.

24.4. Krav för CA klass KS3 anläggningar:

CA-verktygen måste implementera en mekanism för att skydda mot påförande av falska meddelanden baserat på användning av ES-verktyg som har fått bekräftelse på att kraven för ES-verktyg uppfylls.

24.5. Krav för CA klass KB1:

CA-verktygen måste implementera en dataskyddsmekanism när de överförs mellan fysiskt separerade komponenter baserat på användningen av CIPF.

24.6. Kraven för CA-anläggningar av klass KB2 och KA1 är desamma som för CA-anläggningar av klass KB1.

25. Krav för registrering av evenemang:

25.1. Det underliggande operativsystemet för CA-verktygen måste stödja loggning av systemhändelser.

25.2. Krav för CA klass KS1 anläggningar:

CA-verktygen måste implementera en mekanism som selektivt registrerar händelser i granskningsloggen relaterade till CA:s utförande av dess funktioner;

- Listan över registrerade händelser bör finnas i driftdokumentationen för CA-anläggningarna.

25.3. Kraven för CA-anläggningar av klass CS2 sammanfaller med kraven för CA-anläggningar av klass CA1.

25.4. Krav för CA klass KS3 anläggningar:

Åtgärder ska vidtas för att upptäcka obehöriga ändringar i granskningsloggen av användare av CA-verktyg som inte är medlemmar i gruppen CA Tools Administrators.

25.5. Kraven för CA-anläggningar av klass KB1 sammanfaller med kraven för CA-anläggningar av klass KS3.

25.6. Krav för CA klass KV2:

Åtgärder måste vidtas för att upptäcka obehöriga ändringar av varje post i revisionsloggen.

25.7. Krav för CA klass KA1:

Granskningsloggen ska endast vara tillgänglig för revisionsadministratören, som bara kan visa den, kopiera den och rensa den helt. Efter rengöring bör den första posten i revisionsloggen automatiskt registrera städningen, med indikering av datum, tid och information om personen som utförde operationen.

26. Krav på tillförlitligheten och stabiliteten i CA-anläggningarnas funktion:

26.1. Kraven på tillförlitligheten och stabiliteten hos CA-anläggningarnas funktion bör fastställas och specificeras i TOR för utveckling (modernisering) av CA-anläggningarna.

26.2. Krav för CA klass KS1 anläggningar:

Beräkningen av sannolikheten för fel och funktionsfel i CA AS, vilket leder till att CA inte kan utföra sina funktioner, utförs.

26.3. Krav för CA klass KS2:

Testning av stabiliteten hos CA-anläggningarnas funktion bör utföras.

26.4. Krav för CA klass KS3 anläggningar:

Kraven på återhämtningstiden för CA-medlen efter ett misslyckande bör fastställas och anges i TOR för utveckling (modernisering) av CA-anläggningarna;

Åtgärder och medel för att öka tillförlitligheten och stabiliteten i hur CA-fonderna fungerar bör innehålla mekanismer för att notera CA-fondernas resurser.

26,5. Krav för CA klass KB1:

Sannolikheten för fel och funktionsfel i AS CA, vilket leder till att CA inte kan utföra sina funktioner, under dagen bör inte överstiga samma sannolikhet för den använda CIPF.

26.6. Kraven för CA-anläggningar av klass KB2 och KA1 är desamma som för CA-anläggningar av klass KB1.

27. Krav på nyckelinformation:

27.1. Proceduren för att skapa, använda, lagra och förstöra nyckelinformation bestäms i enlighet med kraven i den operativa dokumentationen för ES och andra CIPF som används av CA.

27.2. Giltighetsperioden för ES-nyckeln för ES-verktyget som används av CA-verktygen måste överensstämma med de krav som fastställts för ES-verktygen.

27.3. Krav för CA klass KS1 anläggningar:

Det är inte tillåtet att kopiera informationen i nyckeldokument ( kryptografiska nycklar inklusive ES-nycklar) till media (t.ex. HDD), som inte är nyckelbärare, utan dess preliminära kryptering (vilket bör utföras av den inbyggda funktionen hos den använda CIPF). Kopiering av nyckeldokument bör endast utföras i enlighet med operativ dokumentation för den använda CIPF;

ES-nycklar som används för att signera certifikat för ES-verifieringsnycklar och listor över unika nummer av certifikat för ES-verifieringsnycklar, vars effekt på visst ögonblick certifikatutfärdaren avslutades innan deras giltighetstid löpte ut (nedan kallad listan över återkallade certifikat), bör inte användas för andra ändamål;

Giltighetsperioderna för alla nycklar måste anges i driftdokumentationen för CA-anläggningarna.

27.4. Kraven för CA-anläggningar av klass KS2 och KS3 sammanfaller med kraven för CA-anläggningar av klass KS1.

27.5. Krav för CA klass KB1:

Organisatoriska och tekniska åtgärder bör vidtas för att utesluta möjligheten att äventyra den ES-nyckel som används för att signera certifikat för ES-verifieringsnycklar och listor över återkallade certifikat, när nyckelinformation som är tillgänglig för en person äventyras.

27.6. Krav för CA klass KV2:

ES-nyckeln som används för att signera certifikat för ES-verifieringsnycklar och listor över återkallade certifikat måste genereras, lagras, användas och förstöras i ES-verktyget. Det är tillåtet att endast använda ES-verktyg som har fått bekräftelse på överensstämmelse med kraven för ES-verktyg i enlighet med den federala lagen;

- Organisatoriska och tekniska åtgärder bör vidtas för att utesluta möjligheten att äventyra den ES-nyckel som används för att signera certifikat för ES-verifieringsnycklar och listor över återkallade certifikat, när nyckelinformation som är tillgänglig för två personer äventyras.

27.7. Krav för CA klass KA1:

Organisatoriska och tekniska åtgärder bör vidtas för att utesluta möjligheten att äventyra den ES-nyckel som används för att signera certifikat för ES-verifieringsnycklar och listor över återkallade certifikat, när nyckelinformation som är tillgänglig för tre personer äventyras.

28. Krav för säkerhetskopiering och återställning av CA-verktyg:

28.1. CA-verktygen måste implementera säkerhetskopierings- och återställningsfunktioner i händelse av skada på AS och (eller) information som bearbetas av CA-verktygen. Under säkerhetskopiering bör möjligheten att kopiera kryptografiska nycklar uteslutas.

28.2. Krav för CA klass KS1 anläggningar:

Data sparas när säkerhetskopiering, bör vara tillräckligt för att återställa CA-anläggningarnas funktion till det tillstånd som fastställts vid tidpunkten för kopieringen.

28.3. Kraven för CA-anläggningar av klass KS2 och KS3 sammanfaller med kraven för CA-anläggningar av klass KS1.

28.4. Krav för CA klass KB1:

Åtgärder måste vidtas för att upptäcka obehöriga ändringar av lagrad data;

- krav på återhämtningstid bör fastställas och specificeras i TOR för utveckling (modernisering) av CA-anläggningar och i driftdokumentationen för CA-anläggningar.

28,5. Krav för CA klass KV2:

Skyddad information som sparas under säkerhetskopiering bör endast lagras i krypterad form.

28.6. Kraven för CA klass KA1 anläggningar är desamma som för CA klass KB2 anläggningar.

29. Krav för att skapa och annullera certifikat för ES-verifieringsnycklar:

29.1. Protokollen för att skapa och återkalla ES-verifieringsnyckelcertifikat måste beskrivas i driftdokumentationen för CA-anläggningarna.

29.2. Certifikaten för ES-verifieringsnycklar som skapats av CA och listorna över återkallade certifikat måste överensstämma med de internationella rekommendationerna ITU-T X.509 7 (hädanefter kallade rekommendationer X.509). Alla fält och tillägg som ingår i ES-verifieringsnyckelcertifikatet och listan över återkallade certifikat måste fyllas i i enlighet med X.509 rekommendationer. Vid användning av alternativa format av ES-verifieringsnycklarcertifikat måste kraven för protokollen för att skapa och återkalla ES-verifieringsnycklars certifikat definieras och specificeras i ToR för utveckling (uppgradering) av CA-verktyg.

29.3. CA-verktygen måste implementera ES-verifieringsnyckelns protokoll för återkallelse av certifikat med hjälp av listor över återkallade certifikat.

29.4. Det är tillåtet att implementera återkallelseprotokoll utan att använda listor över återkallade certifikat, vars krav måste specificeras i TOR för utveckling (modernisering) av CA-verktyg.

29,5. Krav för CA klass KS1 anläggningar:

CA-verktygen måste implementera funktionen att producera ett ES-verifieringsnyckelcertifikat på papper. Förfarandet för att utfärda certifikatet för ES-verifieringsnyckeln på papper, liksom förfarandet för att övervaka överensstämmelsen med certifikatet för ES-verifieringsnyckeln i elektronisk form och på papper måste specificeras i driftdokumentationen för CA-anläggningarna;

Mekanismer för att kontrollera ES-verifieringsnyckelns unikhet och innehavet av motsvarande ES-nyckel måste implementeras i CA-verktygen i förhållande till ägaren av ES-verifieringsnyckelcertifikatet.

29.6. Kraven för CA-anläggningar av klass CS2 sammanfaller med kraven för CA-anläggningar av klass CA1.

29,7. Krav för CA klass KS3 anläggningar:

Felet för tidsvärden i certifikat för ES-verifieringsnycklar och listor över återkallade certifikat bör inte överstiga 10 minuter.

29,8. Krav för CA klass KB1:

Felet för tidsvärden i certifikat för ES-verifieringsnycklar och listor över återkallade certifikat bör inte överstiga 5 minuter.

29,9. Kraven för CA-anläggningar av klass KB2 och CA1 är desamma som kraven för CA-anläggningar av klass KB 1.

30. Krav för strukturen för ES-verifieringsnyckelcertifikatet och listan över återkallade certifikat:

30.1. Krav för CA klass KS1 anläggningar:

Giltiga strukturer för certifikatet för ES-verifieringsnyckeln och listan över återkallade certifikat måste anges i driftdokumentationen för CA-anläggningarna;

- CA-verktygen bör implementera en mekanism för att övervaka överensstämmelsen för de skapade certifikaten för ES-verifieringsnycklarna och listorna över återkallade certifikat med en given struktur.

- strukturen för ES-verifieringsnyckelcertifikatet måste innehålla ett fält som innehåller information om klassen av CA-verktyg som användes för att skapa detta ES-verifieringsnyckelcertifikat och ett fält som innehåller information om klassen för ES-verktyget för ägaren av ES verifieringsnyckelcertifikat.

30.2. Kraven för CA-anläggningar av klass KS2 och KS3 sammanfaller med kraven för CA-anläggningar av klass KS1.

30.3. Krav för CA klass KV1:

CA-verktygen måste implementera en mekanism för att av systemadministratören ställa in en uppsättning giltiga tillägg till certifikatet för ES-verifieringsnyckeln och en lista över återkallade certifikat.

30.4. Kraven för CA-anläggningar av klass KB2 och KA1 är desamma som för CA-anläggningar av klass KB1.

31. Krav på registret över certifikat för ES-verifieringsnycklar och tillhandahållande av tillgång till det:

31.1. Krav för CA klass KS1 anläggningar:

CA-verktygen måste implementera mekanismer för att lagra och söka efter alla skapade certifikat av ES-verifieringsnycklar och listor över återkallade certifikat i registret, samt nätverksåtkomst till registret.

31.2. Kraven för CA-anläggningar av klass CS2 sammanfaller med kraven för CA-anläggningar av klass CA1.

31.3. Krav för CA klass KS3 anläggningar:

CA-verktygen måste implementera en mekanism för att söka efter certifikat för ES-verifieringsnycklar och listor över återkallade certifikat i registret över certifikat för ES-verifieringsnycklar efter deras olika attribut;

- alla ändringar i certifikatregistret för ES-verifieringsnycklar måste registreras i revisionsloggen.

31.4. Kraven för CA-anläggningar av klasserna KB1, KB2 och CA1 är desamma som kraven för CA-anläggningar av klass KS3.

32. Krav för verifiering av ES i certifikatet för ES-verifieringsnyckeln:

32.1. Mekanismen för att verifiera signaturen i ES-verifieringsnyckelcertifikatet på begäran av den elektroniska interaktionsdeltagaren bör definieras och specificeras i driftdokumentationen för CA-anläggningarna.

32.2. CA-verktygen måste implementera CA ES-autentiseringsmekanismen i ES-verifieringsnyckelcertifikaten som utfärdats av den.

32.3. ES-verifiering i ES-verifieringsnyckelcertifikatet utförs i enlighet med X.509 rekommendationer, inklusive obligatorisk kontroll alla kritiska tillägg.

32.4. Om det, baserat på egenskaperna för driften av CA-verktygen, är tillåtet att använda alternativa format av ES-verifieringsnyckelcertifikatet, måste mekanismen för att verifiera signaturen i ES-verifieringsnyckelcertifikatet fastställas och specificeras i ToR för utveckling (uppgradering) av CA-verktygen.

33. För att begränsa möjligheterna att bygga kanaler för attacker mot CA-anläggningar med hjälp av kommunikationskanaler bör brandväggar användas.

34. Krav för att skydda CA-medel från datorvirus Och datorattacker och specificeras i TOR för utveckling (modernisering) av CA-anläggningar.

35. Vid anslutning av CA-anläggningar till ett informations- och telenät, till vilket tillgången inte är begränsad till en viss krets av personer, ska dessa anläggningar uppfylla kraven för CA-anläggningar av klass KV2 eller KA1.

36. Studier av CA-verktygen för att bekräfta att CA-verktygen överensstämmer med dessa krav bör utföras med hjälp av de numeriska värdena för parametrarna och egenskaperna hos skyddsmekanismerna implementerade i CA-verktygen utvecklade av Rysslands FSB 8 .

1

Registrerad av Rysslands justitieministerium den 3 mars 2005, registreringsnummer 6382.

2 Registrerad av Rysslands justitieministerium den 25 maj 2010, registreringsnummer 17350.

3 Den erforderliga klassen för de utvecklade (uppgraderade) CA-verktygen bestäms av kunden (utvecklaren) av CA-verktygen genom att bestämma möjligheterna att skapa attackmetoder, förbereda och genomföra attacker baserat på klausulerna 9-14 i dessa krav och anges i det taktiska och tekniska uppdraget eller det tekniska uppdraget för att bedriva experimentellt projekteringsarbete eller en integrerad del av utvecklingsarbete om utveckling (modernisering) av CA-anläggningar (nedan kallad T3 för utveckling (modernisering) av CA-anläggningar).

4 En mjukvarumiljö som tillåter endast en fast uppsättning ämnen (program, processer) att existera i den.

5 Personer som är medlemmar i gruppen administratörer av CA-verktyg och som är kända för att inte vara överträdare.

6 Påförandet av ett falskt meddelande är en handling som av deltagarna uppfattas av elektronisk interaktion eller med hjälp av CA som överföring av ett sant meddelande på ett sätt som skyddas från obehörig åtkomst.

7 ITU-T-rekommendation X.509. Informationsteknologi - Öppen systemsammankoppling - Katalogen: ramverk för offentliga nyckel och attributcertifikat. 2008. http://www.itu.int/rec/T-REC-X.509-200811-i.

8 Stycke 47 i punkt 9 i bestämmelserna om Ryska federationens federala säkerhetstjänst, godkänd genom dekret från Ryska federationens president av den 11 augusti 2003 nr 960 (Sobranie Zakonodatelstva Rossiyskoy Federatsii, 2003, nr 33, art. 3254, 2004, nr 28, art 2883, 2005, nr 36, artikel 3665, nr 49, artikel 5200, 2006, nr 25, artikel 2699, nr 31 (del I), artikel 30463; , nr 1 (del I), artikel 205, nr 49, punkt 6133, nr 53, punkt 6554, 2008, nr 36, punkt 4087, nr 43, punkt 4921, nr 47, punkt 5431, 2010 , nr 17, punkt 2054, nr 20, 2435, 2011, nr 2, artikel 267, nr 9, artikel 1222).

Medel för kryptografiskt skydd av information i skyddsklasserna KS2 och KS1 i enlighet med kraven från Rysslands federala säkerhetstjänst skiljer sig åt i attackkällornas faktiska kapacitet och de åtgärder som vidtas för att motverka attacker.

1. Aktuella möjligheter hos attackkällor

Kryptografiska informationsskyddsverktyg (CIPF) av KS1-klassen används med de faktiska funktionerna hos attackkällor, nämligen att självständigt skapa attackmetoder, förbereda och genomföra attacker endast utanför den kontrollerade zonen.

- självständigt skapa attackmetoder, förbereda och genomföra attacker endast utanför den kontrollerade zonen;

- självständigt skapa attackmetoder, förbereda och genomföra attacker inom den kontrollerade zonen, men utan fysisk åtkomst till den hårdvara på vilken det kryptografiska informationsskyddssystemet och deras operativa miljö (SF) är implementerat.

Således skiljer sig CIPF i klass KS2 från KS1 genom att neutralisera attackkällornas faktiska förmåga, att självständigt skapa attackmetoder, förbereda och utföra attacker inom den kontrollerade zonen, men utan fysisk tillgång till hårdvaran som CIPF och SF är implementerade på.

2. Versioner av CIPF skyddsklass KS3, KS2 och KS1

Alternativ 1 är den grundläggande CIPF-mjukvaran som ger skyddsklassen KS1.

Alternativ 2 är CIPF av klass KS2, bestående av en grundläggande CIPF av klass KS1 tillsammans med en certifierad hårdvaru-programvara betrodd startmodul (APMDZ).

Alternativ 3 är CIPF i KS3-klassen, som består av CIPF i KS2-klassen tillsammans med specialiserad programvara för att skapa och styra en sluten mjukvarumiljö.

Således skiljer sig CIPF-mjukvaran i KS2-klassen från KS1 endast genom att lägga till en certifierad APMDZ till CIPF i KS1-klassen. Skillnader mellan CIPF av klass KS3 från klass KS1 är användningen av CIPF av klass KS1 tillsammans med certifierad APMDZ och specialiserad programvara för att skapa och kontrollera en sluten mjukvarumiljö. Och även skillnaden mellan CIPF i KS3-klassen och KS2-klassen är användningen av CIPF i KS2-klassen tillsammans med specialiserad programvara för att skapa och kontrollera en sluten mjukvarumiljö.

ViPNet SysLocker-mjukvara (1.0 daterad 2016-03-28) är en gratis specialiserad programvara för att skapa och kontrollera en sluten mjukvarumiljö.

3. Åtgärder för att motverka attacker

CIPF klass KS2 tillämpar inte åtgärder för att motverka attacker, som är obligatoriska för driften av CIPF klass KS1, nämligen:

- godkände förteckningen över personer som har rätt till tillträde till lokalerna;

- en förteckning över personer som har rätt till tillträde till lokalerna där CIPF är belägen godkändes;

- godkände reglerna för tillträde till lokalerna där CIPF är belägen, under arbetstid och icke-arbetstid, såväl som i nödsituationer;

- tillgång till det kontrollerade området och lokalerna där resurserna för informationssystem för personuppgifter (ISPD) och (eller) CIPF finns, tillhandahålls i enlighet med tillträdeskontrollregimen;

- information om de fysiska skyddsåtgärderna för de objekt i vilka ISPD:erna finns är tillgänglig för en begränsad krets av anställda;

- dokumentation för CIPF förvaras av den som är ansvarig för CIPF i ett metallskåp (skåp);

- de lokaler där dokumentationen för CIPF, CIPF och SF komponenter finns är utrustade med entrédörrar med lås, som säkerställer att dörrarna till lokalen är permanent låsta och öppnas endast för behörig passage;

- representanter för tekniska, underhålls- och andra stödtjänster när de arbetar i lokalerna (ställen) där CIPF är belägen, och anställda som inte är användare av CIPF, är i dessa lokaler endast i närvaro av operativa anställda;

- anställda som är användare av ISPD, men som inte är användare av CIPF, informeras om arbetsreglerna i ISPD och ansvar för bristande efterlevnad av reglerna för att säkerställa informationssäkerhet;

- CIPF-användare informeras om reglerna för att arbeta i ISPD, reglerna för att arbeta med CIPF och ansvar för bristande efterlevnad av reglerna för att säkerställa informationssäkerhet;

- registrering och redovisning av användaråtgärder med personuppgifter;

- integriteten hos verktyg för informationssäkerhet övervakas.

Metoder för kryptografiskt skydd av information, eller CIPF för kort, används för att tillhandahålla omfattande skydd av data som överförs över kommunikationslinjer. För att göra detta är det nödvändigt att följa tillståndet och skyddet av den elektroniska signaturen, autentisering av de kommunicerande parterna med hjälp av TLS- och IPSec-protokollen, samt skydd av själva kommunikationskanalen, om det behövs.

I Ryssland, användningen kryptografiska medel informationssäkerhet är mest sekretessbelagd, så allmän information lite om detta ämne.

Metoder som används i CIPF

- Auktorisering av data och säkerställande av deras juridiska betydelse under överföring eller lagring. För att göra detta används algoritmer för att skapa en elektronisk signatur och dess verifiering i enlighet med de etablerade RFC 4357-reglerna och använder certifikat enligt X.509-standarden.

- Skydd av datakonfidentialitet och kontroll av deras integritet. Asymmetrisk kryptering och imitationsskydd används, det vill säga motverkan mot dataspoofing. Uppfyllt GOST R 34.12-2015.

- Skydd av system och applikationsprogramvara. Spåra obehöriga ändringar eller fel.

- Hantering av de viktigaste delarna av systemet i strikt enlighet med de antagna bestämmelserna.

- Autentisering av parterna som utbyter data.

- Anslutningsskydd med TLS-protokollet.

- Skydd av IP-anslutningar med IKE, ESP, AH-protokoll.

Metoderna beskrivs i detalj i följande dokument: RFC 4357, RFC 4490, RFC 4491.

CIPF-mekanismer för informationsskydd

- Sekretessen för lagrad eller överförd information skyddas genom användning av krypteringsalgoritmer.

- Vid upprättande av en anslutning tillhandahålls identifiering med hjälp av elektronisk signatur när den används under autentisering (enligt rekommenderat av X.509).

- Det digitala dokumentflödet skyddas också med hjälp av en elektronisk signatur tillsammans med skydd mot påläggning eller upprepning, samtidigt som tillförlitligheten hos de nycklar som används för att verifiera elektroniska signaturer övervakas.

- Informationens integritet säkerställs med hjälp av en digital signatur.

- Att använda asymmetriska krypteringsfunktioner hjälper till att skydda data. Dessutom kan hashfunktioner eller imitationsskyddsalgoritmer användas för att kontrollera dataintegriteten. Dessa metoder stöder dock inte bestämning av författarskapet för ett dokument.

- Uppspelningsskydd uppstår genom kryptografiska funktioner i den elektroniska signaturen för kryptering eller imitationsskydd. Samtidigt läggs en unik identifierare till varje nätverkssession, tillräckligt lång för att utesluta dess oavsiktliga sammanträffande, och verifiering implementeras av den mottagande parten.

- Skydd mot påläggande, det vill säga från att komma in i kommunikation utifrån, tillhandahålls med hjälp av elektronisk signatur.

- Övrigt skydd - mot bokmärken, virus, modifieringar av operativsystem etc. - tillhandahålls genom olika kryptografiska verktyg, säkerhetsprotokoll, antivirusprogram och organisatoriska åtgärder.

Som du kan se är algoritmer för elektroniska signaturer en grundläggande del av medlen för kryptografiskt informationsskydd. De kommer att diskuteras nedan.

Krav vid användning av CIPF

CIPF syftar till att skydda (genom att verifiera en elektronisk signatur) öppna data i olika informationssystem allmän användning och säkerställa deras konfidentialitet (elektronisk signaturverifiering, imitationsskydd, kryptering, hashverifiering) i företagsnätverk.

Ett personligt medel för kryptografiskt informationsskydd används för att skydda användarens personuppgifter. Särskild uppmärksamhet bör dock ägnas åt information som rör statshemligheter. Enligt lag kan CIPF inte användas för att arbeta med det.

Viktigt: innan du installerar CIPF är det första steget att kontrollera själva CIPF-programpaketet. Detta är det första steget. Vanligtvis verifieras integriteten hos installationspaketet genom att jämföra kontrollsummor från tillverkaren.

Efter installationen bör du bestämma hotnivån, på basis av vilken du kan bestämma vilka typer av kryptografiskt informationsskydd som krävs för användning: programvara, hårdvara och hårdvara-mjukvara. Man bör också komma ihåg att när man organiserar vissa CIPF är det nödvändigt att ta hänsyn till platsen för systemet.

Skyddsklasser

Enligt order från Rysslands FSB av den 10 juli 2014, nummer 378, som reglerar användningen av kryptografiska metoder för att skydda information och personuppgifter, definieras sex klasser: KS1, KS2, KS3, KB1, KB2, KA1. Skyddsklassen för ett visst system bestäms från analysen av data om inkräktarens modell, det vill säga från en bedömning av möjliga sätt att hacka systemet. Skyddet i det här fallet är byggt från programvara och hårdvara kryptografiskt informationsskydd.

AC (faktiska hot), som kan ses i tabellen, finns det 3 typer:

- Hot av den första typen är förknippade med odokumenterade funktioner i systemprogramvaran som används i informationssystemet.

- Hot av den andra typen är förknippade med odokumenterade funktioner i applikationsmjukvaran som används i informationssystemet.

- Hotet från den tredje typen kallas alla övriga.

Odokumenterade funktioner är funktioner och funktioner i programvaran som inte beskrivs i den officiella dokumentationen eller inte motsvarar den. Det vill säga att användningen av dem kan öka risken för att kränka informationens konfidentialitet eller integritet.

För tydlighetens skull, överväga modellerna av överträdare, för avlyssning av vilken en eller annan klass av kryptografiska informationsskyddsverktyg behövs:

- KS1 - inkräktaren agerar utifrån, utan hjälpare inne i systemet.

- KS2 är en insider, men har inte tillgång till CIPF.

- KS3 är en insider som är en användare av CIPF.

- KV1 är en inkräktare som attraherar tredjepartsresurser, såsom specialister på kryptografiskt informationsskydd.

- KV2 är en inkräktare bakom vars agerande är ett institut eller laboratorium som arbetar inom området för att studera och utveckla verktyg för kryptografiskt informationsskydd.

- KA1 - särskilda tjänster av stater.

KS1 kan alltså kallas grundskyddsklassen. Följaktligen, ju högre skyddsklassen är, desto färre specialister kan tillhandahålla den. Till exempel, i Ryssland, enligt uppgifter för 2013, fanns det bara 6 organisationer som hade ett certifikat från FSB och kunde tillhandahålla klass KA1-skydd.

Använda algoritmer

Tänk på de viktigaste algoritmerna som används i verktyg för skydd av kryptografiskt information: