Översikt och jämförelse av sårbarhetsskannrar. Bästa sårbarhetsskannrar för Linux att hitta infekterade datorer

Jag har introducerat dig i detalj till de olika typerna av sårbarheter, men nu är det dags att bekanta dig med skannrarna för dessa sårbarheter.

Sårbarhetsskannrar är mjukvaru- eller hårdvaruverktyg som används för att diagnostisera och övervaka nätverksdatorer, så att du kan skanna nätverk, datorer och applikationer för upptäckt eventuella problem i säkerhetssystemet, bedöma och eliminera sårbarheter.

Sårbarhetsskannrar låter dig kontrollera olika applikationer i systemet för förekomsten av "hål" som kan utnyttjas av angripare. Lågnivåverktyg som en portskanner kan också användas för att identifiera och analysera möjliga applikationer och protokoll som körs på systemet.

Således syftar skannrar till att lösa följande problem:

- identifiering och analys av sårbarheter;

- en inventering av resurser såsom operativsystem, programvara och nätverksenheter;

- generering av rapporter som innehåller en beskrivning av sårbarheter och alternativ för att eliminera dem.

Hur det fungerar?

Sårbarhetsskannrar använder två huvudmekanismer i sitt arbete.

Först- låter - inte för snabbt, men exakt. Detta är en aktiv analysmekanism som startar simulerade attacker och därigenom testar sårbarheten. Vid sondering används metoder för att implementera attacker som hjälper till att bekräfta närvaron av en sårbarhet och upptäcka tidigare oupptäckta "luckor".

Andra mekanism - skanning - snabbare, men ger mindre exakta resultat. Detta är en passiv analys, där skannern letar efter en sårbarhet utan att bekräfta dess närvaro, med hjälp av indirekta tecken. Skanning avgör öppna portar och rubrikerna som är associerade med dem samlas in. De jämförs vidare med en tabell med regler för bestämning av nätverksenheter, operativsystem och eventuella "hål". Efter jämförelse rapporterar nätverkssäkerhetsskannern närvaron eller frånvaron av en sårbarhet.

De flesta moderna nätverkssäkerhetsskannrar fungerar enligt följande principer:

- insamling av information om nätverket, identifiering av alla aktiva enheter och tjänster som körs på dem;

- upptäckt av potentiella sårbarheter;

- bekräftelse av utvalda sårbarheter, för vilka specifika metoder används och attacker simuleras;

- generera rapporter;

- automatisk eliminering av sårbarheter. Inte alltid detta stadium implementeras i nätverkssäkerhetsskannrar, men ses ofta i systemskannrar.

De bästa sårbarhetsskannrarna

Låt oss nu ta en titt på de mest relevanta skannrarna som leder expertbetygen.

Nessus

Projektet lanserades redan 1998, och 2003 gjorde utvecklaren Tenable Network Security en reklam för en nätverkssäkerhetsskanner. En regelbundet uppdaterad databas med sårbarheter, enkel installation och användning, hög noggrannhet är dess fördelar gentemot konkurrenterna. En nyckelfunktion är användningen av plugins. Det vill säga att alla penetrationstest inte är tätt insydda i programmet, utan görs i form av en plug-in. Tillägg är indelade i 42 olika typer: för att genomföra ett penetrationstest kan du aktivera både enskilda plugins och alla plugins av en viss typ – till exempel för att utföra alla lokala kontroller på ett Ubuntu-system. En intressant poäng är att användare kommer att kunna skriva sina egna tester med ett speciellt skriptspråk.

Nessus är en utmärkt sårbarhetsskanner. Men det har också två nackdelar. Den första är att när alternativet "säkra kontroller" är inaktiverat kan vissa sårbarhetstester leda till överträdelser i de skannade systemen. Det andra är priset. En årlig licens kan kosta 114 tusen rubel.

Symantecs säkerhetskontroll

Gratis skanner från samma tillverkare. Huvudfunktioner - upptäckt av virus och trojaner, Internetmaskar, skadlig programvara, sökning efter sårbarheter i lokalt nätverk. Detta är en onlineprodukt som består av två delar: säkerhetsskanning, som kontrollerar systemets säkerhet, och Virusdetektion utför full check dator för virus. Installeras snabbt och enkelt, fungerar via webbläsaren. Enligt de senaste recensionerna används denna nätverksskanner bäst för ytterligare verifiering.

XSpider

XSpider-programmet, som enligt utvecklaren kan avslöja en tredjedel av morgondagens sårbarheter. Huvudfunktion av denna skanner är förmågan att upptäcka det maximala antalet "fel" i nätverket redan innan de ses av hackare. Samtidigt fungerar skannern på distans utan att det krävs installation av ytterligare programvara. Efter att ha arbetat skickar skannern en fullständig rapport till säkerhetsspecialisten och råd om hur man eliminerar "hål". Kostnaden för en licens för denna skanner börjar från 11 tusen rubel för fyra värdar per år.

QualysGuard

Multifunktionell sårbarhetsskanner. Den tillhandahåller omfattande rapporter som inkluderar:

- bedömning av hur kritiska sårbarheter är;

- en uppskattning av den tid som krävs för att eliminera dem;

- kontrollera graden av deras inverkan på verksamheten;

- analys av säkerhetstrender.

QualysGuards molnplattform och den inbyggda svit av applikationer gör det möjligt för företag att förenkla säkerhetsprocessen och minska efterlevnadskostnaderna samtidigt som viktig information om säkerhet och automatisering av hela utbudet av revisionsuppgifter, komplex styrning och skydd av IT-system och webbapplikationer. Med hjälp av detta programvara du kan skanna företagswebbplatser och ta emot automatiska varningar och rapporter för att upptäcka och eliminera hot i tid.

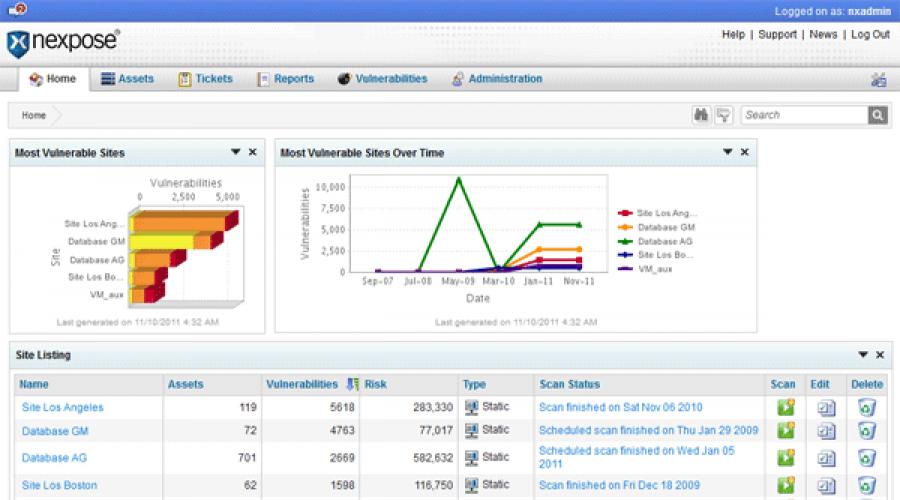

Rapid 7 NeXpose

Rapid 7 är ett av de snabbast växande företagen som specialiserar sig på informationssäkerhet i världen. Det var hon som nyligen förvärvade Metasploit Framework-projektet, och det är hennes hantverk - NeXpose-projektet. Kostnad för "entré" att använda kommersiell versionär nästan $3000, men för entusiaster finns det en Community-version med något reducerade funktioner. Denna gratisversion integreras enkelt med Metasploit. Arbetsschemat är ganska knepigt: först lanseras NeXpose, sedan Metasploit Console (msfconsole), varefter du kan starta skanningsprocessen och konfigurera den med ett antal kommandon (nexpose_connect, nexpose_scan, nexpose_discover, nexpose_dos och andra). Du kan kombinera funktionerna i NeXpose och andra Metasploit-moduler.

X-skanning

Utåt ser X-Scan mer ut som en hemmagjord produkt skapad av någon för deras egna behov och släppt ut för allmänheten för gratis simning. Kanske skulle det inte ha blivit så populärt om inte stödet för Nessus-skript, som aktiveras med Nessus-Attack-Scripts-modulen. Å andra sidan är det värt att titta på skanningsrapporten, och alla tvivel om skannerns användbarhet tonas in i bakgrunden. Det kommer inte att utformas enligt någon av de officiella informationssäkerhetsstandarderna, men det kommer definitivt att berätta mycket om nätverket.

Säkerhetsskannern är mjukvaruverktyg för fjärr- eller lokaldiagnostik av olika nätverkselement för att identifiera olika sårbarheter i dem. De huvudsakliga användarna av sådana system är proffs: administratörer, säkerhetsspecialister etc. Vanliga användare kan också använda säkerhetsskannrar, men informationen som tillhandahålls av sådana program är vanligtvis specifik, vilket begränsar möjligheten att använda den av en otränad person. Säkerhetsskannrar underlättar specialisternas arbete genom att minska den totala tiden för att leta efter sårbarheter.

Som jämförelse valdes fem olika skannrar i olika prisklass och med olika alternativ: ISS Internet Scanner, XSpider, LanGuard, ShadowSecurityScanner, X-skanning.

Att jämföra liknande system det räcker inte att bara köra dem. Antalet förment kontrollerade sårbarheter eller deras inställningar, såväl som storleken på programmet eller dess utseende kan inte vara kriterier för att bedöma en viss skanners kvalitet och funktionalitet. Därför, för att skapa en helhetsbild av olika säkerhetsskannrars funktion, beslutades det att genomföra ett jämförande test för att identifiera sårbarheter i sju olika operativsystem som ofta används av stora banker och finansinstitut: AS/400, Solaris 2.5.1 , Compaq/Tandem himalaya K2006 (OS D35), Windows 2000 Server, Windows XP Professional, Linux RedHat 5.2, Bay Networks Router.

Versioner av testade skannrar (senast tillgänglig vid testtillfället):

- ISS Internet Scanner 6.2.1 med senaste uppdateringar

- XSpider 6.01

- LanGuard 2.0

- Shadow Security Scanner 5.31

- XFocus X-Scan v1.3 GUI

Testning av varje skanner utfördes två gånger, vilket eliminerade oönskade möjliga misstag kopplat till till exempel ett tillfälligt nätverksproblem. All mottagen data placerades i en tabell som tydligt visar vilka sårbarheter som hittats av en eller annan skanner. Gult indikerar medelstora sårbarheter, som under vissa omständigheter kan leda till allvarliga förluster, och rött indikerar allvarliga sårbarheter som inte bara kan leda till allvarliga förluster, utan också till fullständig förstörelse av systemet. Nästa efter tabellen är utvärderingen av skannrarna med beräkning av skanningsresultaten.

Tabell över hittade sårbarheter:

| ISS | XSpider | LanGuard | SSS | XF | |

| AS/400 | |||||

| Totalt antal portar hittades | 16 | 25 | 6 | 15 | 8 |

| 21/tcp:ftp | X | X | X | X | |

| X | X | X | |||

| 23/tcp: telnet | X | X | X | X | X |

| 25/tcp:smtp | X | X | X | X | X |

| 80/tcp:httpd IBM-HTTP-SERVER/1.0 |

X | X | X | X | X |

| 81/tcp:httpd IBM-HTTP-SERVER/1.0 |

X | ||||

| 80/tcp: httpd - visa skript | X | ||||

| 139/tcp:netbios | X | X | X | X | X |

| 449/tcp: as-servermap - visa portkartan | X | ||||

| 2001/tcp: httpd IBM-HTTP-SERVER/1.0 |

X | X | |||

| 2001/tcp: httpd - visa skript | X | ||||

| 9090/tcp: httpd JavaWebServer/1.1 |

X | X | |||

| 9090/tcp: httpd - systemkataloger | X | ||||

| 500/udp:isakmp | X | ||||

| icmp tidsstämpel | X | ||||

| Solaris 2.5.1 | ISS | XSpider | LanGuard | SSS | XF |

| Totalt antal portar hittades | 18 | 47 | 13 | 27 | 9 |

| 7/tcp:eko | X | X | X | X | |

| 7/udp:eko | X | X | |||

| 9/tcp: kassera | X | X | X | X | |

| 13/tcp:dagtid | X | X | X | X | X |

| 13/udp:dagtid | X | X | |||

| 19/tcp:laddning | X | X | X | X | |

| 19/udp:laddning | X | X | X | ||

| 21/tcp:ftp | X | X | X | X | X |

| 21/tcp: ftp - lösenord brute force | X | X | X | ||

| 23/tcp: telnet | X | X | X | X | X |

| 25/tcp:smtp | X | X | X | X | X |

| X | X | ||||

| 37/tcp: tid | X | X | X | X | |

| 53/udp:dns | X | ||||

| 53 /udp:dns - servern stöder rekursion | X | ||||

| 162/tcp:snmptrap | X | X | X | ||

| 161/udp:snmp | X | X | |||

| 161/udp: snmp - åtkomst av alla gemenskaper | X | ||||

| 161/udp:snmp - Hämta gränssnitt | X | ||||

| 161/udp: snmp - Hämta rutter | X | ||||

| 512/tcp:exec | X | X | X | X | |

| 513/tcp:logga in | X | X | X | X | |

| 514/tcp:shell | X | X | X | X | |

| 515/tcp: skrivare | X | X | X | X | |

| X | |||||

| 540/tcp:uucp | X | X | X | X | |

| 2049/tcp:nfsd | X | X | X | X | |

| 4045/tcp: nfsd - identifiering | X | ||||

| 6000/tcp:X | X | X | X | ||

| 6790/tcp: httpd Sticksåg/1.0a |

X | ||||

| 10000/tcp: httpd MiniServ/0.01 |

X | X | |||

| 32771 / tcp: status - identifiering | X | ||||

| 32772/tcp: rusersd - identifiering | X | ||||

| 32773 /tcp: ttdbserverd - identifiera och få root-privilegier | X | ||||

| 32774 /tcp: kcms_server - autentisering | X | ||||

| 32780/tcp: mountd - identifiera och få en lista över resurser | X | ||||

| 32781 / tcp: bootparam - identifiering | X | ||||

| 65363/tcp:RPC | X | ||||

| icmp tidsstämpel | X | ||||

| Falska positiva | |||||

| 32771 /tcp: status - få root-privilegier | X | ||||

| Finger - buffertspill | X | ||||

| X | |||||

| Compaq/Tandem himalaya K2006 (OS D35) |

ISS | XSpider | LanGuard | SSS | XF |

| Totalt antal portar hittades | 4 | 5 | 3 | 5 | 4 |

| 7/tcp:eko | X | X | X | X | |

| 21/tcp:ftp | X | X | X | X | X |

| 23/tcp: telnet | X | X | X | X | X |

| 23/tcp: telnet - inloggning endast med lösenord | X | ||||

| 79/tcp:finger | X | X | X | X | X |

| icmp nätmask | X | ||||

| icmp tidsstämpel | X | ||||

| Windows 2000 Server | ISS | XSpider | LanGuard | SSS | XF |

| Totalt antal portar hittades | 9 | 9 | 7 | 7 | 8 |

| 21/tcp:ftp | X | X | X | X | X |

| X | |||||

| 21/tcp: ftp - anonym inloggning | X | X | X | X | X |

| 21/tcp: ftp - lösenord brute force | X | X | X | ||

| 21/tcp: ftp - har skrivåtkomst | X | X | |||

| 21/tcp: ftp - kan samla in statistik | X | X | |||

| 80/tcp:httpd MS IIS/5.0 |

X | X | X | X | X |

| 80/tcp: httpd - buffertspill | X | ||||

| 135/tcp: Rpc | X | X | X | X | X |

| 500/udp:isakmp | X | ||||

| 1027 /tcp: sqlserver.exe - identifiering | X | ||||

| 1433/tcp: Ms SQL | X | X | X | X | |

| 3389/tcp: Ms RDP | X | X | X | X | |

| icmp tidsstämpel | X | ||||

| Falska positiva | |||||

| 1433/tcp: MsSQL - administrativ sessionsavlyssning | X | ||||

| Windows XP Professional | ISS | XSpider | LanGuard | SSS | XF |

| Totalt antal portar hittades | 20 | 15 | 4 | 11 | 8 |

| 7/tcp:eko | X | X | X | X | |

| 7/udp:eko | X | X | |||

| 9/tcp: kassera | X | X | X | X | |

| 9/udp:kassera | X | ||||

| 13/tcp:dagtid | X | X | X | X | X |

| 13/udp:dagtid | X | X | |||

| 17/tcp:qotd | X | X | X | X | |

| 17/udp:qotd | X | X | |||

| 19/tcp:laddning | X | X | X | X | |

| 19/udp:laddning | X | X | |||

| 135/tcp: Rpc | X | X | X | X | X |

| 139/tcp: NetBios | X | X | X | X | X |

| 139/tcp: NetBios - info | X | ||||

| 445/tcp: MS Ds | X | X | X | X | X |

| 500/udp:isakmp | X | ||||

| 540/udp:router | X | ||||

| 1025/tcp: Rpc | X | X | X | ||

| IcqClient | X | ||||

| 1900/udp: upnp - buffertspill | X | ||||

| 123/udp:ntp | X | X | |||

| 5000/tcp: httpd | X | X | |||

| icmp tidsstämpel | X | ||||

| Falska positiva | |||||

| 19/tcp:chargen - möjlig DOS-attack | X | X | |||

| Linux RedHat 5.2 | ISS | XSpider | LanGuard | SSS | XF |

| Totalt antal portar hittades | 14 | 14 | 12 | 12 | 10 |

| 21/tcp:ftp | X | X | X | X | X |

| 21/tcp: ftp - buffertspill | X | X | X | ||

| 21/tcp: ftp - standardkonto med full åtkomst | X | X | |||

| 23/tcp: telnet | X | X | X | X | X |

| 23/tcp: telnet - standardkonto med full åtkomst | X | ||||

| 25/tcp:smtp | X | X | X | X | X |

| 25/tcp: smtp - obehörig postsändning | X | ||||

| 25/tcp: smtp - lokal socket capture | X | X | |||

| 53/tcp:dns | X | X | X | X | |

| 53/tcp:dns - upptäckt av bindningsversion | X | X | |||

| 110/tcp:httpd | X | X | |||

| 139/tcp: NetBios | X | X | X | X | |

| 139/tcp: NetBios - få information | X | ||||

| 513/tcp:logga in | X | X | X | ||

| 513/udp: rwhod | X | X | X | ||

| 514/tcp:shell | X | X | X | ||

| 515/tcp: skrivare | X | X | X | ||

| 2049/tcp:nfsd | X | X | X | ||

| 7000/tcp: httpd Konferensrum/IRC |

X | X | X | ||

| 8080/tcp: httpd Apache/1.3.3 (Unix) (Red Hat/Linux) |

X | X | X | X | |

| 8080/tcp: httpd - kataloglista | X | X | |||

| 54321/tcp: httpd Konferensrum/IRC |

X | X | |||

| icmp tidsstämpel | X | ||||

| Falska positiva | |||||

| 513/udp: rwhod - buffertspill | X | ||||

| 515/tcp: skrivare - buffertspill | X | ||||

| Bay Networks router | ISS | XSpider | LanGuard | SSS | XF |

| Totalt antal portar hittades | 3 | 3 | 2 | 2 | 3 |

| 7/udp:eko | X | X | |||

| 21/tcp:ftp | X | X | X | X | X |

| 23/tcp: telnet | X | X | X | X | X |

| Falska positiva | |||||

| 9/udp:kassera | X | ||||

| 21/tcp: ftp - buffertspill | X | ||||

| 69/udp:tftp | X | ||||

| 123/udp:ntp | X | ||||

| 161/udp:snmp | X | ||||

| 520/udp: dirigerad | X | ||||

| Land DOS | X | ||||

För att förstå resultaten och komma till en slutsats föreslås följande poängsystem, vilket är mer eller mindre optimalt (andra alternativ är möjliga, men de är alla lika): en viss mängd poäng beroende på graden av fara för denna sårbarhet, och vice versa, poäng kommer att dras av för att utfärda en falsk sårbarhet:

- allvarlig sårbarhet (+3 poäng)

- måttlig sårbarhet (+2 poäng)

- information (+1 poäng)

- falsk allvarlig sårbarhet (-3 poäng)

- falsk sårbarhet av medel svårighetsgrad (-2 poäng)

- falsk information (-1 poäng)

Finaltabell:

| ISS | XSpider | LanGuard | SSS | X-skanning | |

| AS/400 | 9 | 14 | 6 | 9 | 7 |

| Solaris 2.5.1 | 26 | 39-(3) | 11-(2) | 23-(2) | 11 |

| Compaq/Tandem himalaya K2006 (OS D35) | 9 | 5 | 4 | 5 | 5 |

| Windows 2000 Server | 9 | 16-(2) | 6 | 8 | 7 |

| Windows XP Professional | 19-(2) | 18 | 5 | 10-(2) | 7 |

| Linux RedHat 5.2 | 24-(3) | 24-(2) | 7 | 21 | 12 |

| Bay Networks router | 4-(8) | 4 | 3 | 3 | 3 |

| 100-(13) | 120-(7) | 42-(2) | 79-(4) | 52 | |

| Total | 87 | 113 | 40 | 75 | 52 |

Vad är resultatet?

ISS Internet Scanner behöver ingen beskrivning. Han visade sig som alltid på en hög nivå, även om han denna gång tappade handflatan till XSpider.

XSpider visade sig vara den obestridda ledaren, långt före sina konkurrenter, särskilt när man letar efter sårbarheter i Windows och Solaris, vilket är särskilt trevligt med tanke på dess ringa storlek och gratisdistribution. Det finns ett stort minus: mycket lite information visas när en lista över sårbarheter utfärdas, vilket innebär en hög kunskapsnivå och professionalism hos en specialist som använder detta program.

LanGuard kan knappast kallas en säkerhetsskanner. Det fungerar mycket bra med NetBios, listar resurser, tjänster och användare. Denna förmåga skiljer skannern mycket från resten, men det är bara den här. Det är där fördelarna med LanGuard slutar.

ShadowSecurityScanner har praktiskt taget inte släpat efter ISS. Och detta är med så stor skillnad i deras pris. Programmet har ett enkelt gränssnitt som liknar det för en Retina-skanner. Detaljerade tips och tricks för att åtgärda sårbarheter gör det enkelt att hantera problem. Nackdelar: ett litet antal erkända sårbarheter, mycket högre förbrukning av systemresurser vid arbete jämfört med andra skannrar.

X-Scan är en gratis skanner som liknar LanGuard, men något överlägsen. Nackdelar: inte särskilt läsbart gränssnitt för programmet, frånvaron av några kommentarer om de upptäckta sårbarheterna.

En av de viktigaste frågorna inom informationsteknikområdet är säkerhet. Visste du att 96 % av testade applikationer har sårbarheter?

Nedan är ett diagram från Cenzic som visar Olika typer hittade sårbarheter.

I den här artikeln kommer jag att prata om gratis verktyg för att skanna webbplatsen efter sårbarheter och skadlig programvara.

Lista över övervägda verktyg:

- Skanna min server;

- SUCURI;

- Qualys SSL Labs, Qualys FreeScan;

- Quttera;

- upptäcka;

- SiteGuarding;

- webbinspektör;

- Acunetix;

- Asafa Web;

- Netsparker Cloud;

- UpGuard Web Scan;

- Tfolie säkerhet.

1. Skanna min server

ScanMyServer tillhandahåller en av de mest omfattande rapporterna om säkerhetstester: SQL-injektion, cross site scripting, PHP-kodinjektion, källavslöjande, HTTP-huvudinställning och mer.

Verifieringsrapporten skickas till e-post Med kort beskrivning hittade sårbarheter.

2.SUCURI

SUCURI är den mest populära skannern för gratis skadlig programvara. Du kan snabbt testa webbplatsen för skadlig kod, SPAM-injektioner och dess närvaro i olika svarta listor.

SUCURI rengör och skyddar också webbplatsen från onlinehot. Verktyget fungerar på alla CMS, inklusive WordPress, Joomla, Magento, Drupal, phpBB, etc.

3. Qualys SSL Labs, Qualys FreeScan

SSL Labs är ett av de populära SSL-webserverskanningsverktygen. Det ger en djupgående analys av https URL, övergripande betyg, chiffer, SSL/TLS-version, handskakningssimulering, protokollinformation, BEAST och mer.

FreeScan kontrollerar webbplatser för OWASP Top Risks och skadlig programvara, av SCP-säkerhetsinställningar och utför andra tester. För att utföra en skanning måste du registrera dig för ett gratis konto.

4. Quttera

Quttera kontrollerar webbplatsen för skadlig programvara och sårbarheter.

Det här verktyget söker igenom webbplatsen efter skadliga filer, misstänkta filer, potentiellt misstänkta filer, phishTank, samt närvaro i listorna för säker surfning (Google, Yandex) och skadlig programvara.

5. Upptäcka

Detectify är en SaaS-baserad sökrobot. Det låter dig köra över 100 automatiska säkerhetstester, inklusive OWASP Top 10, skadlig programvara och mer.

Detectify erbjuder en 21-dagars gratis provperiod.

6. SiteGuarding

SiteGuarding låter dig kontrollera en domän för skadlig programvara, svartlistning, skräppostinjektioner och mer.

Skannern är kompatibel med WordPress, Joomla, Drupal, Magento, osCommerce, Bulletin och mer.

SiteGuarding hjälper också till att ta bort skadlig programvara från webbplatsen.

7. Webbinspektör

Web Inspector skannar webbplatsen och tillhandahåller rapporter - "svartlista", "nätfiske", "skadlig programvara", "maskar", "bakdörrar", "trojaner", "misstänkta ramar", "misstänkta anslutningar".

8. Acunetix

Acunetix kontrollerar hela webbplatsen för över 500 olika sårbarheter.

Verktyget ger gratis testversion i 14 dagar.

9. Asafa Web

AsafaWeb erbjuder spårningsskanning, användarfel, stackspårning, Hash DoS-patch, EMLAH-logg, HTTP Only Cookies, Secure Cookies, Clickjacking och mer.

10. Netsparker Cloud

Netsparker Cloud är en säkerhetsskanner för företagswebbapplikationer som kan upptäcka över 25 kritiska sårbarheter. Det är gratis för projekt med öppen källkod. källkod. Du kan också begära en testversion av verktyget.

11. UpGuard Web Scan

UpGuard Web Scan är ett externt riskbedömningsverktyg som använder allmän information av olika faktorer inklusive SSL, Clickjack-attacker, Cookies, DNSSEC, headers, etc. Det är fortfarande i beta, men det är värt ett försök.

12. Tfoliesäkerhet

Tinfoil Security kontrollerar först platsen för 10 OWASP-sårbarheter och sedan efter andra kända hot. Du kommer så småningom att få en aktivitetsrapport och kunna genomsöka webbplatsen igen efter att ha gjort nödvändiga korrigeringar.

Den fullständiga installationen tar cirka 5 minuter. Du kan genomsöka en webbplats även om den är säker eller om registrering krävs för att komma in på den.

Som du kan se fanns det tillräckligt med dem och alla är mycket farliga för de system som påverkas av dem. Det är viktigt att inte bara uppdatera systemet i tid för att skydda mot nya sårbarheter, utan också för att vara säker på att ditt system inte innehåller sårbarheter som sedan länge är eliminerade som hackare kan använda.

Det är här Linux sårbarhetsskannrar kommer till undsättning. Sårbarhetsanalysverktyg är en av de viktigaste komponenterna i varje företags säkerhetssystem. Att kontrollera applikationer och system för gamla sårbarheter är ett måste. I den här artikeln tar vi en titt på de bästa sårbarhetsskannrar med öppen källkod som du kan använda för att hitta sårbarheter i dina system och program. Alla är helt gratis och kan användas som vanliga användare såväl som i företagssektorn.

OpenVAS eller Open Vulnerability Assessment System är en komplett plattform för upptäckt av sårbarheter med öppen källkod. Programmet är baserat på källkoden för Nessus-skannern. Till en början distribuerades denna skanner med öppen källkod, men sedan beslutade utvecklarna att stänga koden, och sedan, 2005, baserat på öppen version Nessus skapades av OpenVAS.

Programmet består av server- och klientdelar. Servern som gör huvudjobbet med att skanna system körs endast på Linux, och klientprogram stöd inklusive Windows, servern kan nås via ett webbgränssnitt.

Kärnan i skannern är mer än 36 000 olika kontroller för sårbarheter och uppdateras varje dag med tillägg av nya, nyupptäckta. Programmet kan upptäcka sårbarheter i driva tjänster, samt leta efter felaktiga inställningar, såsom bristande autentisering eller mycket svaga lösenord.

2. Nexpose Community Edition

Detta är en annan linux-sårbarhetssökare med öppen källkod utvecklad av Rapid7, samma företag som släppte Metasploit. Skannern kan upptäcka upp till 68 000 kända sårbarheter och utföra över 160 000 nätverkskontroller.

Communityversionen är helt gratis, men den har en begränsning att skanna upp till 32 IP-adresser samtidigt och endast en användare. Dessutom måste licensen förnyas varje år. Det finns ingen webbapplikationsskanning, men det stöds automatisk uppdatering databaser med sårbarheter och få information om sårbarheter från Microsoft Patch.

Programmet kan installeras inte bara på Linux, utan även på Windows, och hanteringen utförs via ett webbgränssnitt. Med den kan du ställa in skanningsparametrar, ip-adresser och annan nödvändig information.

Efter att skanningen är klar kommer du att se en lista över sårbarheter, samt information om den installerade programvaran och operativsystemet på servern. Du kan också skapa och exportera rapporter.

3. Burp Suite Free Edition

Burp Suite är en webbläsare som är skriven i Java. Programmet består av en proxyserver, en spindel, ett verktyg för att generera förfrågningar och utföra stresstester.

Med Burp kan du kontrollera webbapplikationer. Med hjälp av en proxyserver kan du till exempel fånga upp och se all passerande trafik, och även ändra den om det behövs. Detta gör att du kan simulera många situationer. Spindeln hjälper dig att hitta webbsårbarheter, och verktyget för att generera förfrågningar hjälper dig att hitta motståndskraftig webbserver.

4. Arachni

Arachni är ett fullt utrustat Ruby webbapplikationstestramverk med öppen källkod. Det låter dig utvärdera säkerheten för webbapplikationer och webbplatser genom att utföra olika penetrationstester.

Programmet stöder skanning med autentisering, inställning av rubriker, stöd för Aser-Agent-spoofing, stöd för 404-detektering. Dessutom har programmet ett webbgränssnitt och ett gränssnitt kommandorad, scanning kan pausas och sedan asfalteras igen och i allmänhet fungerar allt väldigt snabbt.

5. OWASP Zed Attack Proxy (ZAP)

OWASP Zed Attack Proxy är ett annat omfattande verktyg för att hitta sårbarheter i webbapplikationer. Alla standardfunktioner för denna typ av program stöds. Du kan skanna portar, kontrollera webbplatsens struktur, leta efter många kända sårbarheter, kontrollera korrekt hantering av upprepade förfrågningar eller felaktig data.

Programmet kan fungera på https, och stöder även olika proxyservrar. Eftersom programmet är skrivet i Java är det väldigt enkelt att installera och använda. Utöver huvudfunktionerna finns det ett stort antal plugins som gör att du kan öka funktionaliteten avsevärt.

6. Claire

Clair är en linux-sårbarhetssökare i containrar. Programmet innehåller en lista över sårbarheter som kan vara farliga för containrar och varnar användaren om sådana sårbarheter hittades på ditt system. Dessutom kan programmet skicka meddelanden om nya sårbarheter dyker upp som kan göra behållare osäkra.

Varje behållare kontrolleras en gång och det finns ingen anledning att köra den för att kontrollera den. Programmet kan extrahera all nödvändig data från den inaktiverade behållaren. Denna data lagras i en cache för att kunna meddela om sårbarheter i framtiden.

7. Powerfuzzer

Powerfuzzer är en fullfjädrad, automatiserad och mycket anpassningsbar webbsökare som låter dig testa din webbapplikations svar på dålig data och upprepade förfrågningar. Verktyget stöder endast HTTP-protokollet och kan upptäcka sårbarheter som XSS, SQL-injektion, LDAP, CRLF och XPATH attacker. Det stöder också spårning av 500-fel, vilket kan indikera en felaktig konfiguration eller till och med en fara, såsom ett buffertspill.

8.Nmap

Nmap är inte precis en sårbarhetsskanner för Linux. Detta program låter dig skanna nätverket och ta reda på vilka noder som är anslutna till det, samt bestämma vilka tjänster som körs på dem. Detta ger inte uttömmande information om sårbarheter, men du kan gissa vilken programvara som kan vara sårbar, försök gissa svaga lösenord. Det är också möjligt att köra speciella skript som låter dig identifiera vissa sårbarheter i viss programvara.

Slutsatser

I den här artikeln har vi granskat de bästa linux sårbarhetsskannrarna, de låter dig hålla ditt system och dina applikationer helt säkra. Vi har granskat program som låter dig skanna som en operativ system eller webbapplikationer och webbplatser.

För att avsluta kan du titta på en video om vad sårbarhetsskannrar är och varför de behövs:

En process som kallas sårbarhetsskanning är undersökning av enskilda värdar eller nätverk för potentiella hot.

Och behovet av att kontrollera säkerheten uppstår ganska ofta bland IT-specialister – särskilt när det kommer till stora organisationer som har värdefull information som angripare kan behöva.

Små nätverksadministratörer bör inte försumma sådan skanning, särskilt eftersom hundratusentals datorer under 2017 utsattes för allvarliga attacker från storskaliga ransomware lanserade av hackare.

Använda sårbarhetsskannrar

För att skanna nätverk efter svagheter i deras säkerhetssystem använder informationssäkerhetsspecialister lämplig programvara.

Sådana program kallas sårbarhetsskannrar.

Principen för deras arbete är att kontrollera de applikationer som körs på datorer i nätverket, och söka efter de så kallade "hålen" som utomstående kan använda för att få tillgång till viktig information.

Korrekt användning av program som kan upptäcka nätverkssårbarheter gör att IT-proffs kan undvika problem med stulna lösenord och lösa sådana uppgifter:

- söka efter skadlig kod som har kommit in i datorn;

- inventering av programvara och andra systemresurser;

- skapa rapporter som innehåller information om sårbarheter och sätt att eliminera dem.

Sårbarhetsskannrar är av särskild betydelse för de organisationer vars verksamhet inkluderar bearbetning och lagring av värdefulla arkiv och konfidentiell information. Sådana program krävs av företag som är engagerade i vetenskaplig forskning, medicin, handel, informationsteknologi, reklam, ekonomi och andra uppgifter som kan förhindras av informationsläckage.

Skanningsmekanismer

Sårbarhetsskanning utförs med två huvudmekanismer − skanning och sondering.

Det första alternativet förutsätter att skannerprogrammet utför en passiv analys och bestämmer förekomsten av säkerhetsproblem endast genom ett antal indirekta tecken, men utan faktiska bevis.

Denna teknik kallas "logisk slutledning", och Dess principer är att följa följande steg:

1. Identifiering av öppna portar på var och en av enheterna i nätverket;

2. Samling av rubriker associerade med portar och hittade under skanningen;

3. Jämförelse av de mottagna rubrikerna med en speciell tabell som innehåller reglerna för att fastställa sårbarheter;

4. Inhämta slutsatser om förekomsten eller frånvaron av säkerhetsproblem i nätverket.

En process som kallas "probing" är en aktiv testteknik som låter dig verifiera med nästan hundra procents säkerhet om det finns sårbarheter i nätverket eller inte.

Det är relativt långsamt jämfört med skanningshastigheten, men i de flesta fall är det mer exakt.

Metoden, även kallad "validering", använder den information som erhållits under den preliminära kontrollen för att analysera var och en nätverksenhet bekräfta eller förneka förekomsten av hot.

Den största fördelen med det andra alternativet är inte bara bekräftelsen av de problem som kan upptäckas genom en enkel skanning, utan också upptäckten av problem som inte kan hittas med hjälp av en passiv teknik. Kontrollen utförs med hjälp av tre mekanismer - rubrikkontroller, aktiva sonderingskontroller och simulerade attacker.

Header check

Mekanismen, vars namn är engelska språket låter som "banner check", består av ett antal skanningar och gör det möjligt att få vissa slutsatser baserat på de data som överförs till skannerprogrammet som svar på dess begäran.

Ett exempel på en sådan kontroll skulle vara skanning av rubriker med Sendmail-applikationen, som låter dig både fastställa programvaruversioner och verifiera om det finns några problem eller inte.

Tekniken anses vara den enklaste och snabbaste, men det har ett antal nackdelar:

- Inte för hög verifieringseffektivitet. Dessutom kan angripare ändra informationen i rubrikerna, ta bort versionsnummer och annan information som används av skannern för att få utdata. Å ena sidan är sannolikheten för en sådan förändring inte för hög, å andra sidan bör den inte försummas.

- Oförmågan att korrekt avgöra om informationen i rubriken är bevis på en sårbarhet. Först och främst gäller detta program som följer med källkoden. När man åtgärdar sina sårbarheter måste versionsnumren i rubrikerna ändras manuellt - ibland glömmer utvecklarna helt enkelt bort att göra detta.

- I sannolikheten för att en sårbarhet dyker upp i framtida versioner av programmet, även efter att den tagits bort från tidigare ändringar.

Under tiden, trots vissa nackdelar och avsaknaden av en garanti för att upptäcka "hål" i systemet, kan processen att kontrollera rubriker kallas inte bara det första utan också ett av huvudstadierna av skanning. Dessutom stör dess användning inte driften av vare sig tjänster eller nätverksnoder.

Aktiva sonderingskontroller

Tekniken, även känd som "active probing check", bygger inte på att kontrollera mjukvaruversioner i headers, utan på att analysera och jämföra digitala "casts" av program med information om redan kända sårbarheter.

Principen för dess arbete lite som algoritmen för antivirusprogram, vilket innebär att jämföra skannade fragment med virusdatabaser.

Samma grupp av tekniker inkluderar också kontroll av skapandet av den skannade programvaran eller kontrollsummor, vilket gör att du kan verifiera äktheten och integriteten hos program.

För att lagra information om sårbarheter används specialiserade databaser som även innehåller information som gör att du kan åtgärda problemet och minska risken för hot om obehörig åtkomst till nätverket.

Denna information används ibland både av säkerhetsanalyssystem och av programvara vars uppgift är att upptäcka attacker. Generellt sett är den aktiva sonderingstekniken som används av stora företag som ISS och Cisco mycket snabbare än andra metoder – även om den är svårare att implementera än header-inspektion.

Imitation av attacker

En annan metod på engelska kallas "utnyttjandecheck", som kan översättas till ryska som "attacksimitation".

Verifieringen som utförs med dess hjälp är också ett av sonderingsalternativen och baseras på sökning efter programdefekter genom att förstärka dem.

Tekniken har följande egenskaper:

- vissa säkerhetshål kan inte upptäckas förrän en riktig attack simuleras mot misstänkta tjänster och noder;

- skannerprogram kontrollerar mjukvaruhuvuden under en falsk attack;

- vid skanning av data upptäcks sårbarheter mycket snabbare än under normala förhållanden;

- genom att simulera attacker kan du hitta fler sårbarheter (om de var ursprungligen) än att använda de två tidigare metoderna - medan upptäcktshastigheten är ganska hög, men att använda den här metoden är inte alltid tillrådlig;

- situationer som inte tillåter lansering av "imitationsattacker" delas in i två grupper - hotet om problem med underhållet av programvaran som kontrolleras eller den grundläggande omöjligheten att attackera systemet.

Det är inte önskvärt att använda tekniken om verifieringsobjekten är säkra servrar med värdefull information.

En attack på sådana datorer kan leda till allvarliga dataförluster och fel på viktiga nätverkselement, och kostnaden för att återställa prestanda kan vara för allvarlig, även om man tar hänsyn till den ökade systemsäkerheten.

I det här fallet är det önskvärt att använda andra verifieringsmetoder - till exempel aktiv undersökning eller kontroll av rubriker.

Samtidigt finns det i listan över sårbarheter de som inte kan upptäckas utan försök att simulera attacker - de inkluderar t.ex. mottaglighet för attacker som "Packet Storm".

Som standard är sådana verifieringsmetoder inaktiverade i systemet.

Användaren måste aktivera dem själv.

Skannrar som använder den tredje metoden för att skanna efter sårbarheter inkluderar system som Internet-skanner Och CyberCop-skanner. I den första applikationen är kontroller markerade i en separat kategori "Denial of service". När du använder någon funktion från listan, varnar programmet för risken för misslyckande eller omstart av den skannade noden och varnar att användaren är ansvarig för att starta skanningen.

Huvudstegen i sårbarhetstestning

De flesta program som utför sårbarhetssökningar fungerar så här:

1. Samlar all nödvändig information om nätverket, först definiera alla aktiva enheter i systemet och programvaran som körs på dem. Om analysen endast utförs på nivån för en dator med en skanner redan installerad på den, hoppas detta steg över.

2. Försöker hitta potentiella sårbarheter, med hjälp av speciella databaser för att jämföra den mottagna informationen med redan kända typer av "hål" i säkerheten. Jämförelsen görs med aktiv sondering eller rubrikkontroll.

3. Bekräftar hittade sårbarheter med hjälp av speciella tekniker- imitation av en viss typ av attack som kan bevisa närvaron eller frånvaron av ett hot.

4. Genererar rapporter baserade på information som samlats in under skanning beskriver sårbarheter.

Det sista steget av skanningen är en automatisk fix eller ett försök att fixa problem. Den här funktionen är tillgänglig i nästan alla systemskanner och saknas i de flesta nätverksapplikationer för att leta efter sårbarheter.

Skillnader i olika programs arbete

Vissa skannrar kategoriserar sårbarheter efter hotnivå.

Till exempel, NetSonar system delar upp dem i nätverk som kan påverka routrar, därför mer allvarliga, och lokala som påverkar arbetsstationer.

Internet-skanner delar in hot i tre nivåer - låg, hög och medelhög.

Dessa två skannrar har några fler skillnader.

Med deras hjälp skapas inte bara rapporter, utan delas också in i flera grupper, som var och en är avsedd för specifika användare - från nätverksadministratörer till företagsledare.

Dessutom, för den första, utfärdas det maximala antalet nummer, för manualen - vackert designade grafer och diagram med en liten mängd detaljer.

Som en del av rapporterna som genereras av skannrarna finns det rekommendationer för att eliminera de upptäckta sårbarheterna.

Det mesta av denna information finns i data som utfärdas av Internet Scanner-programmet, som utfärdar steg för steg instruktioner för att lösa problemet, med hänsyn till funktionerna i olika operativsystem.

Felsökningsmekanismen är implementerad på olika sätt i skannrar. Så i System Scanner finns det ett speciellt skript för detta, som lanseras av administratören för att lösa problemet. Samtidigt skapas en andra algoritm som kan korrigera de ändringar som gjorts om den första ledde till en försämring av driften eller fel på enskilda noder. I de flesta andra skannerprogram finns det inget sätt att återställa ändringar.

Administratörssteg för att upptäcka sårbarheter

För att söka efter "hål" i säkerheten kan administratören vägledas av tre algoritmer.

Det första och mest populära alternativet– endast kontrollera nätverket för potentiella sårbarheter. Det låter dig förhandsgranska systemdata utan att störa driften av noderna och tillhandahålla toppfart analys.

Andra alternativet– skanning med verifiering och bekräftelse av sårbarheter. Tekniken tar längre tid och kan orsaka programvarufel på datorer i nätverket under implementeringen av attacksimuleringsmekanismen.

Metod nummer 3 innebär användning av alla tre mekanismerna (desutom med rättigheter för både administratören och användaren) och ett försök att eliminera sårbarheter på enskilda datorer. På grund av dess låga hastighet och risken för att mjukvaran går sönder, används denna metod minst ofta - främst när det finns allvarliga tecken på "hål".

Funktioner hos moderna skannrar

Huvudkraven för ett skannerprogram som kontrollerar systemet och dess individuella noder för sårbarheter är är:

- Platsöverskridande eller stöd för flera operativsystem. Med den här funktionen kan du skanna ett nätverk som består av datorer med olika plattformar. Till exempel med flera Windows-versioner eller till och med med system som UNIX.

- Möjlighet att skanna flera portar samtidigt- denna funktion minskar tiden för verifiering avsevärt.

- Skanna alla typer av programvara som vanligtvis attackeras av hackare. Sådan programvara inkluderar produkter från Adobe och Microsoft (till exempel MS Office-paketet med kontorsprogram).

- Kontrollera nätverket som helhet och dess individuella element utan att behöva köra en skanning för varje nod i systemet.

De flesta moderna skanningsprogram har en intuitiv meny och är ganska lätta att konfigurera i enlighet med de uppgifter som utförs.

Så nästan varje sådan skanner låter dig sammanställa en lista över skannade noder och program, specificera applikationer för vilka uppdateringar kommer att installeras automatiskt när sårbarheter upptäcks och ställa in frekvensen för skanning och rapportering.

När rapporterna har tagits emot tillåter skannern administratören att köra åtgärdande av hot.

Bland de ytterligare funktionerna hos skannrarna kan man notera möjligheten att spara trafik, som erhålls genom att bara ladda ner en kopia av distributionen och distribuera den till alla datorer i nätverket. En annan viktig funktion handlar om att spara historiken för tidigare kontroller, vilket gör att du kan utvärdera driften av noder i vissa tidsintervall och bedöma riskerna för nya säkerhetsproblem.

Nätverkssårbarhetsskannrar

Utbudet av skannerprogram på den moderna mjukvarumarknaden är ganska stort.

Alla skiljer sig från varandra i funktionalitet, effektivitet för att hitta sårbarheter och pris.

För att utvärdera kapaciteten hos sådana applikationer är det värt att överväga egenskaperna och funktionerna hos de fem mest populära alternativen.

GFI LanGuard

Tillverkaren GFI Software anses vara en av de ledande på den globala informationssäkerhetsmarknaden, och dess produkter ingår i betygen för de mest bekväma och effektiva programmen för att kontrollera sårbarheter.

En sådan applikation som säkrar nätverket och enskilda datorer är GFI LanGuard, vars funktioner inkluderar:

- snabb bedömning av status för hamnar i systemet;

- söka efter osäkra inställningar på nätverksdatorer och -program, tillägg och patchar förbjudna för installation;

- möjligheten att skanna inte bara enskilda datorer och servrar, utan även de som ingår i systemet virtuella maskiner och till och med anslutna smartphones;

- utarbeta en detaljerad rapport baserad på resultaten av skanningen, indikering av sårbarheter, deras parametrar och sätt att eliminera dem;

- intuitiv kontroll och möjligheten att konfigurera automatisk drift - vid behov startar skannern vid en viss tidpunkt och alla korrigeringar görs utan administratörsingripande;

- möjligheten att snabbt eliminera hittade hot, ändra systeminställningar, uppdatera tillåten programvara och ta bort förbjudna program.

Skillnaden mellan denna skanner och de flesta analoger är installationen av uppdateringar och patchar för nästan alla operativsystem.

Den här funktionen och andra fördelar med GFI LanGuard placerar den överst på listan över programvara för sökning av sårbarheter i nätverk.

Samtidigt är kostnaden för att använda en skanner relativt liten och överkomlig även för små företag.

Nessus

Nessus-programmet släpptes först för 20 år sedan, men först sedan 2003 har det blivit betalt.

Intäktsgenereringen av projektet gjorde det inte mindre populärt - på grund av effektiviteten och arbetshastigheten använder var sjätte administratör i världen just denna skanner.

Fördelarna med att välja Nessus inkluderar:

- ständigt uppdaterad databas över sårbarheter;

- enkel installation och användarvänligt gränssnitt;

- effektiv upptäckt av säkerhetsproblem;

- användningen av plugins, som var och en utför sin egen uppgift - tillhandahåller till exempel skanning av Linux OS eller börjar kontrollera endast rubriker.

Ytterligare funktion hos skannern- förmågan att använda tester skapade av användare med hjälp av speciell programvara. Samtidigt har programmet två allvarliga nackdelar. Den första är möjligheten att misslyckas med vissa program när man skannar med metoden "attacksimitation", den andra är en ganska hög kostnad.

Symantecs säkerhetskontroll

Security Check är en gratis skanner från Symantec.

Bland dess funktioner är det värt att notera sökningen inte bara efter sårbarheter utan också efter virus - inklusive makrovirus, trojaner och internetmaskar. Faktum är att applikationen består av 2 delar - säkerhetsskanningen, som säkerställer nätverkssäkerhet, och antivirusprogrammet Virus Detection.

Fördelarna med programmet inkluderar enkel installation och möjligheten att arbeta via en webbläsare. Bland nackdelarna noteras låg effektivitet - produktens mångsidighet, vilket gör att den också kan leta efter virus, gör den inte särskilt lämplig för att kontrollera nätverket. De flesta användare rekommenderar att du endast använder denna skanner för ytterligare kontroller.

XSpider

XSpider-skannern är producerad av Positive Technologies, vars representanter hävdar att programmet inte bara upptäcker redan kända sårbarheter, utan även kan hitta hot som ännu inte har skapats.

Applikationsfunktioner inkluderar:

- effektiv detektering av "hål" i systemet;

- möjligheten att arbeta på distans utan att installera ytterligare programvara;

- skapande av detaljerade rapporter med råd om felsökning;

- uppdatering av databasen med sårbarheter och programmoduler;

- samtidig skanning ett stort antal noder och arbetsstationer;

- spara historiken för kontroller för vidare analys av problem.

Det är också värt att notera att kostnaden för att använda skannern är mer överkomlig jämfört med Nessus-programmet. Även om det är högre än GFI LanGuard.

QualysGuard

Skannern anses vara multifunktionell och låter dig få en detaljerad rapport med en bedömning av sårbarhetsnivån, tiden för att eliminera dem och graden av påverkan av "hotet" på verksamheten.

Produktutvecklaren, Qualys, Inc., levererar programvaran till hundratusentals kunder, inklusive hälften av världens största företag.

Skillnaden mellan programmet är närvaron molnlagring databas och en inbyggd uppsättning applikationer, vilket inte bara förbättrar nätverkssäkerheten, utan också minskar kostnaderna för att anpassa det till olika krav.

Programvaran låter dig skanna företagswebbplatser, enskilda datorer och hela nätverket.

Resultatet av skanningen är en rapport som automatiskt skickas till administratören och innehåller rekommendationer för att eliminera sårbarheter.

Slutsatser

Med tanke på det breda utbudet av applikationer för att skanna nätverket och dess noder för sårbarheter, underlättas administratörens arbete avsevärt.

Nu är han inte skyldig att manuellt starta alla skanningsmekanismer på egen hand - hitta bara rätt applikation, välj skanningsmetod, konfigurera och använd rekommendationerna från den mottagna rapporten.

Att välja rätt skanner bör baseras på applikationens funktionalitet, effektiviteten i sökningen efter hot (vilket bestäms av användarfeedback) - och, vilket också är ganska viktigt, till ett pris som bör vara jämförbart med värdet av information skyddas.