Az adatok kényelmes titkosításának módja a felhőben (házon belül). Adatok titkosítása számítógépen, mobileszközön és a felhőben Titkosított fájltároló program

Olvassa el is

A Dropbox felhasználók 5 percenként egymillió fájlt mentenek el. Összességében 25 millióan veszik igénybe a szolgáltatást. Ugyanakkor a készítők nem garantálják adatai sérthetetlenségét, és a hitelesítési rendszer már meghibásodott.

háttér

Június 19-én a Dropbox egyfajta „napot szervezett nyitott ajtók". 4 órán belül tetszőleges jelszóval bárki bejelentkezhet valaki más fiókjába. A szolgáltatás készítői talán észre sem vették volna a problémát, ha a biztonsági résről szóló információkat nem egy független biztonsági kutató tette volna közzé (pastebin.com/yBKwDY6T). Nem ez az első eset, hogy nem ez az első olyan érzékeny történet, amely a fájlok biztonságával kapcsolatos, és amelyben a felhasználók a világ minden tájáról ennyire hajlandók megbízni. felhőalapú tárolás Dropbox.

Itt emlékeztetni kell arra, hogy a fejlesztők a szolgáltatás létezésének kezdetétől fogva biztosították a felhasználókat, hogy felelősek az adatbiztonságért. Tehát a szinkronizálás során minden fájl kizárólag biztonságos SSL-kapcsolaton keresztül kerül átvitelre, és titkosított formában (AES-256) tárolódik a szerveren. Nemrég megváltozott Használati feltételek, ugyanezek egyértelművé tették, hogy csak alkalmazottaik számára korlátozzák a fájlokhoz való hozzáférést, de szükség esetén, beleértve a rendfenntartók kérését is, a Dropbox minden bizonnyal bármely felhasználó fiókjához hozzáférést biztosít. Itt van a titkosítás.

Nem vagyok paranoiás, és általában nincs titkolni valóm, de egyáltalán nem akarom senkinek megnyitni a személyes fájljaimat. Emellett mindig is elégedetlen voltam azzal a ténnyel, hogy az adatok tisztán láthatók minden számítógépen, amely szinkronizálva van a Dropbox-fiókommal. Ideje helyrehozni ezt a rendetlenséget.

Az EncFS felemelése

Az igazság kedvéért meg kell mondanunk, hogy a szolgáltatásnak van egy hivatalos wikije (wiki.dropbox.com), ahol konkrét tippeket adnak a biztonsági hangolással kapcsolatban. A vaskalapos igazság az, hogy az adatokat a helyi gépen titkosítani kell, és már titkosított formában át kell vinni a felhőbe. Különösen azt javasoljuk, hogy helyezzen el egy TrueCrypt vagy FreeOTFE tárolót a Dropbox mappába, és tároljon benne minden bizalmas dokumentumot. A módszer hatékony - nem lehet vitatkozni: még ha a fiókot feltörték, a támadó nem tudja visszafejteni az adatokat. És minden rendben lenne, ha nem egy „de”. Ezzel a megközelítéssel elfelejtheti a racionális fájlszinkronizálást: amikor bármely dokumentum megváltozik, a teljes kriptotároló szinkronizálásra kerül, függetlenül attól, hogy milyen méretű (például 1 GB). Ezenkívül ebben az esetben elveszik egy fontos Dropbox opció, amely lehetővé teszi a módosítások visszaállítását és a fájl tetszőleges verziójához való visszatérést.

Szerencsére ugyanabban a wikiben van egy elegánsabb megoldás is – használjon fájlonkénti titkosítást, vagyis minden fájlhoz külön-külön alkalmazza a titkosítást. Az EncFS, a virtuális kriptográfiai fájlrendszer tökéletes erre. Az EncFS csatlakoztatásakor a forráskönyvtár (titkosított fájlokkal rendelkező forráskönyvtár, amely a Dropboxban található) és a csatolási pont megadva. A csatlakoztatás után a beillesztési pont könyvtárában lévő minden fájl egy adott fájlnak felel meg a titkosított könyvtárból. Így Ön tiszta szöveges fájlokkal dolgozik, és az EncFS átláthatóan elhelyezi a titkosított verzióikat a Dropboxban. Mivel az egyes fájlokat külön-külön titkosítják, a Dropbox fokozatosan tudja szinkronizálni a változtatásokat az egyes fájlokhoz. Ez egy nagyon jó technológia, amelyet Linux alatt régóta használnak, és a FUSE (Filesystem in Userspace) technológián alapul, amely lehetővé teszi a programozóknak virtuális létrehozását. fájlrendszerek. Gyökerei ellenére ma már sikeresen használható Mac OS X és Windows alatt is. Kezdjük az utolsóval.

ablakok

A Dropbox jogosultsági rendszerrel kapcsolatos kellemetlen történet után vállalkozó kedvű német srácok gyorsan kiadták a BoxCryptor segédprogramot (www.boxcryptor.com), amely egy virtuális kriptográfiai lemezt hoz létre a rendszerben. Minden rajta elhelyezett fájl automatikusan titkosításra kerül az AES-256 szabvány szerint.

A fizikailag titkosított adatok egy tetszőleges könyvtárba, például a Dropbox mappába kerülnek, míg a virtuális lemezen tiszta szövegben vannak, és bármilyen alkalmazásból könnyen elérhetők. A fejlesztők nagyon bölcsen jártak el, és nem találták fel újra a kereket, hanem egyszerűen megvalósították az EncFS főbb funkcióit Windows alatti használatra. És bár a BoxCryptor még nem támogatja a technológia összes funkcióját, de ez elég megbízható védelem adat.

A telepítés után az alkalmazás automatikusan felismeri a Dropbox által használt mappát, és felajánlja, hogy elhelyez egy könyvtárat titkosított fájlokkal. Az adatok titkosításához meg kell adnia egy jelszót, valamint ki kell választania a meghajtó betűjét, amelyen a fájlok nyílt formában lesznek. Ha nem szeretné, hogy az adatok az Ön tudta nélkül egyszerű szövegként jelenjenek meg, nem mentheti el a jelszót, és nem adhatja meg minden alkalommal, amikor a lemezt csatlakoztatja. Ha bejelöli a „Speciális mód” melletti négyzetet, hozzáférést kap néhányhoz finomhangolás BoxCryptor. Erre különösen akkor lehet szükség, ha a Dropbox visszaállítási képességét kell használni előző verzió fájlt.

A helyzet az, hogy a BoxCryptor alapértelmezés szerint titkosítja a fájlneveket is, abrakadabrává alakítva, ezáltal megzavarva a Dropboxban megvalósított verziószámító rendszert. Ezért, ha szüksége van egy ilyen lehetőségre, akkor a fájlnevek titkosítását le kell tiltani.

Mostantól látnia kell a BoxCryptor könyvtárat a Dropboxon belül, és egy virtuális meghajtónak kell megjelennie a rendszerben (X: van). Most már van egy mappája a Dropboxban, ahol bizalmas fájlokat tárolhat. Itt két fontos szabályt kell megjegyezni. Először is - soha ne mentse a fájlokat közvetlenül a BoxCryptor könyvtárba, ez az a hely, ahol az adatokat titkosított formában tárolják (és ugyanabban a formában szinkronizálják a felhővel). Ezért a dokumentumokkal ugyanazon a virtuális lemezen keresztül kell dolgozni. Másodszor, soha ne törölje az encfs6.xml fájlt a BoxCryptor mappából. Az EncFS számára fontos információkat tartalmaz, amelyek az adatok visszafejtéséhez szükségesek. BAN BEN ingyenes verzió programokban létrehozhat egy legfeljebb két gigabájt kapacitású logikai partíciót, vagyis pontosan ugyanazt a partíciót, amelyet a Dropbox alapértelmezés szerint biztosít. Abban az esetben, ha ez a korlátozás nem felel meg Önnek, és nem szeretne pénzt fizetni, létezik az EncFS for Windows nyílt megvalósítása - encfs4win (gitorious.org/encfs4win). Ebben természetesen nincsenek megkötések.

Az alap, akárcsak a BoxCryptor esetében, a Dokan könyvtár (dokandev.net), amely a FUSE analógja Windows alatt, és szükséges a harmadik féltől származó fájlrendszerek rendszerbe történő csatlakoztatásához.

Linux

Sokban Linux disztribúciók Minden, amire szüksége van az EncFS használatához, alapértelmezés szerint be van építve, de ez nem mindig könnyíti meg a dolgokat. Fontos, hogy a legújabb fejlesztési verziót (>= 1.7) használjuk, amely számos hibajavítást tartalmaz. És sajnos sok disztribúcióban egy régebbi kiadás kerül kiszállításra (leggyakrabban 1.6). Ez például az Ubuntu 10.10-re vonatkozik, amely az egyik laptopomra van telepítve. Itt nincs nagy probléma. Csak telepítenie kell az EncFS új verzióját, és a vele való munka megkönnyítése érdekében a Cryptkeeper GUI segédprogramot is:

sudo apt-get install encfs cryptkeeper

A telepítés befejezése után elindíthatjuk a Cryptkeepert az Alkalmazások - Rendszereszközök - Cryptkeeper menüből, és importálhatjuk a titkosított könyvtárat:

- Az értesítési területen válassza a „Cryptkeeper – EncFS mappa importálása” lehetőséget.

- Ezután adja meg azt a könyvtárat, ahol a titkosított fájlok találhatók (vagyis a BoxCryptor mappát).

- És meghatározzuk a kívánt csatolási pontot, amelyen keresztül tisztán érhetjük el az adatokat.

Ezt követően megjelenik egy elem a Cryptkeeper menüjében gyors csatlakozás EncFS kötetek: például "Cryptkeeper > /home/step/Documents/Safe". A jelszó megadása után megjelenik a rendszerben az a kötet, amelyre szükségünk van a visszafejtett fájlokkal. A GUI segédprogramok nélkül is meg lehetett tenni az EncFS kötet egyszerű csatlakoztatásával a konzolon:

encfs ~/Dropbox/BoxCryptor/ ~/BoxCryptor

Az első paraméter a titkosított kötet helyét, a második paraméter pedig a fájl beillesztési pontját határozza meg.

Mac OS X

Az EncFS telepítése Mac OS X alatt talán a legnehezebb, mivel további eszközöket kell telepíteni. De ez még mindig nem fog sok időt igénybe venni, és a telepített eszközök továbbra is többször hasznosak lesznek. A fő bökkenő itt az, hogy a makosi összes terjesztett EncFS binárisa reménytelenül elavult, ezért mindent manuálisan kell felépíteni.

Az eljárás itt a következő:

1. A fordító és az EncFS felépítéséhez szükséges egyéb eszközök azonnali beszerzéséhez a legjobb a fejlesztői csomag telepítése. xcode (developer.apple.com). Az ingyenes 3. verzió ideális.

2. Ezután szüksége lesz a MacFUSE-ra (code.google.com/p/macfuse), a FUSE projekt Mac OS X rendszerhez készült portolt változatára, amely viszont EncFS-t használ. Csak futtassa a letöltött MacFUSE.pkg fájlt, és a telepítő mindent megtesz helyetted.

ruby -e "$(curl -fsSL https://raw.github.com/gist/323731)"

4. Most már letölthetjük az EncFS-forrásokat, és ráépíthetjük őket a számítógépünkre. A Homebrew mindent megtesz helyettünk, betölti az összes szükséges függőséget (miért telepítettük):

brew install encfs

5. Mind - EncFS a rendszerben! Léphet a terminálra, és csatlakoztathatja a BoxCryptor könyvtárat a rendszerhez (leggyakrabban ~/Dropbox/BoxCryptor) abba a mappába, ahol a fájlok nyílt formában lesznek (mondjuk ~/Dropbox/BoxCryptor):

encfs ~/Dropbox/BoxCryptor ~/BoxCryptor

A kiváló MacFusion grafikus felhasználói felület (www.macfusionapp.org) az EncFS-támogatás beépülő moduljával (thenakedman.wordpress.com/encfs) megkíméli Önt a konzolon való munkavégzéstől.

Alternatíva kiválasztása

A BoxCryptor és az EncFS nem az egyetlenek, amelyek extra titkosítási réteget kínálnak a Dropbox tetején. Hasonló funkciókat (AES-256 titkosítással) a SecretSync is kínál (getsecretsync.com/ss). A Windows és Linux verziók már elérhetőek a projekt hivatalos honlapján, az OS X-re való megjelenést pedig a közeljövőben ígérik. Igaz, a kliens Java nyelven íródott, és minden tiszteletem mellett ez a programozási nyelv, nagyon nem szeretem a vele megvalósított asztali alkalmazásokat.

Tehát elmondhatjuk, hogy a BoxCryptor szerencsés :). Próbáljuk meg a másik oldalról szemlélni a problémát. Mivel maga a szolgáltatás nem teljesíti azokat a feladatokat, amiket elvárunk tőle, akkor esetleg egyszerűen cserélje ki valami másra? A feladat, bármit is mondjunk, nem egyedi – számos projekt kínál fájlszinkronizálást különböző számítógépekés eszközök, de sokkal nagyobb hangsúlyt fektetve az adatbiztonságra.

Közülük az egyik leghírhedtebb a Wuala (www.wuala.com), amelyet az alkotók "biztonságos online tárhelyként" pozícionálnak. A szolgáltatás az utóbbi időben agresszíven fejlődik, és szinte minden olyan funkciót kínál, mint a Dropbox. A kliensek már elérhetőek Windows, Linux, Mac, valamint iPhone és Android rendszeren.

A Wuala az RSA-2048-at használja a hitelesítéshez, az AES-128-at pedig a fájlok titkosításához. A biztonság egy elosztott szolgáltatási megközelítést is hozzáad az erőforrások tárolásához. Az a tény, hogy a szolgáltatás olyan technológián alapul, amely a tétlen erőforrások felhasználásával csökkenti a szerver költségeit. Az adattár hozzáadásakor új fájl, titkosítva van és fel van osztva nagyszámú töredékek. Találd ki, hol vannak ezek a töredékek? Más felhasználók felhőjében és ... számítógépein. Igen, igen, a szolgáltatás olyan programot kínál a felhasználóknak, amellyel „kereskedhetnek” kapacitásaikkal. Méltányos: ha a felhasználó megosztja lemezének egy részét a Wuala hálózattal, további helyet kap a felhőben (ehhez a számítógépnek legalább napi 4 órára bekapcsolva kell lennie).

És így, merevlemezek A Wuala-felhasználók elosztott hálózatot alkotnak, amelyet a szolgáltatás a fájlok letöltési sebességének, hozzáférhetőségének javítására és költségeinek csökkentésére használ. Hibajavító algoritmusok és súlyos redundancia alkalmazása biztosítja, hogy az adatok soha ne vesszenek el. Kezdetben a felhasználónak 1 GB-ot ingyen osztanak ki, de a fiókját egy ajánlóprogrammal frissítheti, ezzel más embereket vonzva (akárcsak a Dropboxban), valamint „eladhatja” a lemezterületét. Az igazat megvallva még nem döntöttem el, hogy teljesen átváltok Wuala-ra.

Van néhány apróság, ami még mindig megakadályozza ezt. Számos megosztott mappa található a Dropbox mappámban, amelyeket széles körben használunk más alkalmazottakkal a dokumentumokon való együttműködéshez. Ez azt jelenti, hogy mindenkinek át kell váltania Wuala-ra.

A mobiltelefonos alkalmazás bár hozzáférést biztosít a felhőben lévő fájlokhoz, még mindig nagyon korlátozottak a képességei. A fájlok böngészőn keresztüli elérésére szolgáló felület pedig egy béna Java kisalkalmazáson keresztül valósul meg. Ezért egy csomó Drobox + BoxCryptort választottam Ebben a pillanatban. Minden működik, minden ismerős, minden biztonságos – egyszóval tetszik.

Hozzáférés a titkosított fájlokhoz az interneten keresztül

A BoxCryptor használatakor többé nem tudja megtekinteni a védett fájlokat az interneten keresztül. Pontosabban letöltheti őket, de csak titkosított formában. A BoxCryptor hordozható verziója segíthet, amely segít visszafejteni a felhőből letöltött fájlokat. Igaz, ha nem tiltotta le a fájlnevek titkosítását, akkor nagyon nehéz lehet megtalálni a szükséges dokumentumokat. Ezt tartsd szem előtt. Általánosságban elmondható, hogy a BoxCryptor hordozható verziója olyan helyzetekben való használatra készült, amikor a felhasználó korlátozott jogokkal rendelkezik a rendszerben. Egyébként jól kijön a Dropbox áthelyezhető szerelvényével - a DropboxPortableAHK-val (dropportable.ho.am).

Dropbox sikertelen krónika

április 7- Derek Newton kutató blogba írt (bit.ly/dropbox_fail) néhány részletet a Dropbox engedélyezéséről. Kiderült, hogy a program a hitelesítéshez szükséges összes információt a config.db fájlban tárolja. A %APPDATA%Dropboxban található, és egy SQLite adatbázis.

Sok más mező közül az egyik - host_id - a legérdekesebb. Ezt az ügyfél határozza meg az első engedélyezés után, és az idő múlásával nem változik. És itt a les. Értéke semmilyen módon nem kötődik a rendszerhez. A config.db fájl másik gépre másolásával a támadó könnyen hozzáfér valaki más fiókadataihoz. A felhasználó értesítése nélkül! Sőt, még ha a felhasználó megváltoztatja is a bejelentkezési nevét és jelszavát, akkor sem változik semmi - a host_id továbbra is érvényes marad. Jelenleg az azonosító kötve van konkrét eszközés a webes felületen keresztül visszavonható.

április 19- A Dropbox módosítja a felhasználói szerződést, közvetlenül kimondva, hogy szükség esetén vissza tudja fejteni a felhasználók fájljait, és az Egyesült Államok törvényei szerint vizsgálatra bocsátja azokat.

április 26- egy nyitott Dropship projekt jelenik meg a GitHubon (github.com/driverdan/dropship), amely lehetővé teszi, hogy gyorsan megkapja a fiókjában lévő Dropbox felhőben található fájlokat. Csak ismerni kell a hash-ét. A szerzőt, Vladimir van der Laant azonnal megkereste a szolgáltatás műszaki főigazgatója, és udvariasan megkérte a forráskód eltávolítását. A program felhasználói úgy reagáltak, hogy számos tükröt készítettek a projektről a githubon és magán a Dropboxon. Rövid időn belül kérést is kaptak a Dropbox képviselőjétől, hogy azonnal töröljék a projektfájlokat.

június 19- az engedélyezési rendszerben súlyos sérülékenységet tartalmazó kiadás került a szolgáltatásba. Ennek eredményeként bármely felhasználó bejelentkezhet valaki más fiókjába a jelszó ismerete nélkül. A Dropbox indoklása szerint a sérülékenység javításához szükséges idő alatt a felhasználók kevesebb mint 1%-a jelentkezett be.

Ha titkosított tárolót kell megszerveznie a fájlok távoli elhelyezéséhez, akkor elegendő lehetőség van a probléma megoldására. És itt van egy másik - véleményünk szerint a lehetőség megbízható és nagyon kényelmes.

Építészet

A vizsgált esetben az operációs rendszerbe telepített felhőalapú tárolási rendszert vesszük alapul Debian Linux v7.1 és virtuális gépként telepítve a Proxmox Virtual Environment v3.1 hypervisor alatt.

A felhőalapú tárolórendszer titkosított Linux lemezre van telepítve, az adatokhoz való hozzáférés csak HTTPS protokollon keresztül lehetséges, az engedélyezés mellett szabványos jelszó egyszeri jelszót (OTP) is meg kell adni. Rendszeresen végrehajtva biztonsági mentés. Lehetőség van vészleállításra és az összes ownCloud-adat törlésére.

Hypervisor Proxmox virtuális környezet

A Proxmox Virtual Environment hypervisor az OS Debian Linux v7.1 speciális disztribúciója, a rendszerhez való távoli hozzáférés az SSH protokollon keresztül lehetséges a szabványos 22-es TCP-porton. virtuális gépek a webes felület.

Naponta egyszer létrejön az ownCloud virtuális gép egy forró másolata (pillanatkép), amelyet a Proxmox VE szabványos szolgáltatásaival exportálnak az NFS-kiszolgálókra.

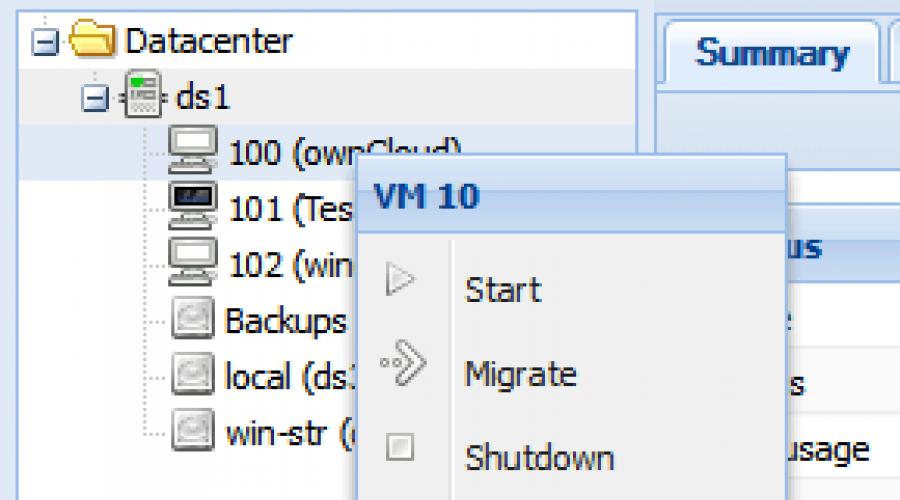

A képernyőképen Virtuális gép a webes felületen 100-as azonosítóval rendelkezik (ownCloud). A konzolhoz való hozzáférés a helyi menü „Konzol” pontján keresztül lehetséges.

Például így néz ki egy titkosított lemez jelszavának beírása rendszerindításkor:

felhő adattárolás ownCloud

Egy jó cikkből megtudhatja, hogyan kell telepíteni az ownCloudot - már felsorolja a főbb funkciókat ésennek a platformnak néhány előnye. Csapatunkban azonban megoszlanak a vélemények, és rendszergazdáink a cikk szerzője által javasoltnál egyszerűbb módot kínálnak az ownCloud telepítésére a Debian Linux OS disztribúcióhoz és sok máshoz. Kész adattárak állnak rendelkezésre: http://software.opensuse.org/download/package?project=isv:ownCloud:community&package=owncloudEbben az esetben az összes szükséges függőség automatikusan telepítésre kerül, és csak az Ön sajátosságainak megfelelő beállításokat kell módosítania.

Tehát a Debian Linux v7.1-en alapuló ownCloud-ot egy virtuális tárolóban helyeztük üzembe. Távoli hozzáférés a tárhelyre az SSH protokollon keresztül a szabványos 22-es TCP porton keresztül van lehetőség. Az ownCloud fő munkája a webes felületen keresztül történik, lehetőség van a WebDAV protokollon keresztüli csatlakozásra és szinkronizáló kliensek használatára (Sync):

Mellesleg, mivel az ownCloud elérése HTTPS-en keresztül történik, a hozzáférési és hibanaplókat az Apache szerver tartja karban a fájlokban " /var/log/apache2/access.log

"És" /var/log/apache2/error.log

" ill. Az ownCloudnak is van saját naplója " /var/www/owncloud/data/owncloud.log

«.

OTP egyszeri jelszavak

A biztonság fokozása érdekében az ownCloudhoz a webes felületen keresztül kétfaktoros hitelesítéssel lehet hozzáférni: hagyományos jelszóval és egyszeri OTP jelszóval. Az OTP funkció az egyszeri jelszó háttér külső bővítményével valósul meg. Az ownCloud nem rendelkezik natív OTP-támogatással.

Az alapvető OTP-beállítások az adminisztrátori fiók „Adminisztráció” szakaszában konfigurálhatók:

A képernyőképeken a kéttényezős hitelesítés beállításai és egyszeri jelszavak a FEITIAN OTP c200 hardvergenerátorokkal való kompatibilitás szempontjából kiválasztva.

Algoritmus: Időalapú egyszeri jelszó (TOTP)

A jelszó számjegyeinek száma: 6

Jelszó élettartama: 60 másodperc

A kéttényezős hitelesítés érvénybe lépéséhez hozzá kell rendelnie egy Token Seed-et a felhasználóhoz. Eddig a pontig csak normál jelszóval tud bejelentkezni az ownCloudba. Ezért a felhasználó létrehozása után azonnal el kell lépnie a szakaszba Személyes és az azonos nevű mezőbe írja be a Token Seed-t.

Nem ajánlott a Token Seed létrehozása az ownCloud OTP modul beépített képességeivel, mivel problémák vannak a működési algoritmusában. Beviteli formátum: Base32 (%32) NAGYBETŰ. A Token Seed különböző formátumokba konvertálható a www.darkfader.net/toolbox/convert segédprogram segítségével

Kifejezetten ehhez a projekthez a Token Seed-et használtuk, amelyet a hardveres Token FEITIAN OTP c200-ba varrtak. Általában bármilyen jelszógenerátort használhat, majd a szövegben megadott konverter segítségével a kívánt formátumra konvertálhatja.

Ilyen alkalmazás például az Android operációs rendszerhez a Google Authenticator: https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2

Az inicializált Token Seed így néz ki:

Az OTP letiltásához egyszerűen távolítsa el a Token Seed-et a beállításokból. Ha ez nem lehetséges (például ha az OTP generátor elveszett, akkor a hozzáférést a személyes fiók nincs felhasználó), akkor az OTP letiltása csak a MySQL adatbázisban lévő adatok közvetlen módosításával lehetséges. Ehhez el kell futnia parancs sor MySQL kliens:

# mysql -uowncloud -p

Írd be a jelszót:

Ezután hajtsa végre a következőhöz hasonló lekérdezést, módosítsa a "user" mező értékét a szükségesre:

mysql> delete from owncloud.oc_user_otp ahol `user` = "teszt";

Az építészeti korlátok miatt az OTP csak akkor működik, ha webes felületen keresztül éri el az ownCloudot, WebDAV-on keresztül nem. Ezt a hiányosságot kompenzálja az a tény, hogy a WebDAV-ot használó IP-címek listája szigorúan korlátozott. Az Apache kiszolgáló konfigurációs fájljának „/etc/apache2/conf.d/owncloud.conf” „Allow from” direktívái felelősek ezért. Vegye figyelembe, hogy az irányelvek kétszer szerepelnek ott.

Az IP-címek szóközzel vannak elválasztva. Győződjön meg arról, hogy a lista szükségszerűen tartalmazza a loopback IP 127.0.0.1-et, valamint magának az ownCloud-kiszolgálónak a nyilvános IP-címét. Ellenkező esetben a WebDAV meghibásodhat. A változás után Apache beállításokújra kell indítani:

az apache2 szolgáltatás újraindítása

Brute force védelem

Az ownCloud legújabb verzióiban a rendszer naplózza a sikertelen engedélyezési kísérleteket: " /var/log/owncloud/auth.log ". Tartalom " /var/log/owncloud/auth.log » vezérli a Fail2ban szolgáltatást. Ha rövid időn belül 5 vagy több sikertelen engedélyezési kísérletet észlel ugyanarról az IP-címről, akkor ezt a címet az IPTables csomagszűrő 10 percre blokkolja. Ha a kísérletek az automatikus feloldás után is folytatódnak, akkor az IP-cím ismét örökre blokkolva lesz. A Fail2ban munkáját a naplóban követheti /var/log/fail2ban.log «.

A paraméter határozza meg azon IP-címek listáját, amelyeket semmilyen körülmények között nem szabad letiltani ignoreip a beállítási fájlban /etc/fail2ban/jail.conf ". Az IP-címek szóközzel vannak elválasztva.

A Fail2ban beállításainak módosítása után újra kell indítani:

service fail2ban újraindítás

Ha manuálisan kell feloldania bármely IP blokkolását, akkor a CLI-ből a következőhöz hasonló parancsot kell futtatnia a szerveren, módosítva a benne lévő címet:

iptables -D fail2ban-Owncloud -s 187.22.109.14/32 -j DROP

Sajnos a felhőszolgáltatások fejlesztői nem igazán törődnek az adatbiztonsággal. Még a legnépszerűbbek (Dropbox, Google Drive) sem büszkélkedhetnek "natív" titkosítással. Szerencsére már léteznek olyan segédprogramok, amelyek a felhőben biztosítják a titkosítást, ráadásul a kliens oldalon működnek, így növelve a fájlok biztonságát az átvitel során. Valószínűleg a legnépszerűbb felhőalapú titkosítási eszköz a Boxcryptor.

A Boxcryptor egy speciálisan erre optimalizált adattitkosító szoftver felhőhasználat. Lehetővé teszi az adatok biztonságos átvitelét és tárolását a felhőalapú tárhelyen. A Boxcryptor támogatja az összes népszerű felhőtárolót: Dropbox, Google Drive, OneDrive stb.

Hogyan működik a Boxcryptor

A Boxcryptor létrehoz egy virtuális meghajtót a számítógépén, amely lehetővé teszi az adatok helyi titkosítását, mielőtt feltöltené azokat a felhőtárhelyre. Amikor egy fájlt vagy mappát hozzáadunk a tárolóhoz, annak tartalma menet közben titkosításra kerül a másolás során. A Boxcryptor AES-256 és RSA algoritmusokat használ az adatok biztonságának megőrzésére.

Az ilyen titkosítás hátránya, hogy a felhőben lévő adatok elérhetetlenné válnak, ha böngészőn keresztül töltik le őket. A fejlesztők azonban ezt figyelembe vették, és hozzáadták a felhőhöz hozzáadott fájlok titkosításának megszüntetését annak érdekében, hogy más (a Boxcryptor kulcsa nélkül) felhasználók hozzáférhessenek az adatokhoz. Lehetőség van a hozzáférés biztonságos megadására is felhasználói kulcsokon keresztül.

Díjszabási tervek

Számos díjcsomag létezik a Boxcryptor számára: ingyenes, korlátlan személyes, korlátlan üzlet. További részletek a fejlesztő honlapján találhatók (link a cikk elején). De az ingyenes verzió személyes használatra való szolgáltatásai teljesen elegendőek.

Támogatott operációs rendszer

A Boxcryptor asztali és mobil operációs rendszereket is támogat. Vannak Windows, Android, iOS, Mac OS X és Linux verziók.

Boxcryptor használata

Boxcryptor telepítése

A program telepítése előtt kívánatos, hogy a felhőtároló kliens (Dropbox, Google Drive stb.) már telepítve legyen. Ebben az esetben a Boxcryptor automatikusan felismeri és összekapcsolja a felhőben lévő adatmappát.

A Boxcryptor telepítése nem különbözik a telepítéstől rendszeres program. A telepítési folyamat során be kell jelölnie a jelölőnégyzetet a rendszer újraindításához a program telepítésének befejeztével, ellenkező esetben a telepítő hibát jelez.

Engedélyeznie kell a virtuális eszközillesztő telepítését is.

A Boxcryptor beállítása

A program telepítése és újraindítása után a következő ablak jelenik meg.

A Boxcryptor lehetővé teszi távoli és helyi fiókok létrehozását is. A második esetben a biztonság még nagyobb lesz, hiszen a kulcsot nem továbbítják a hálózaton, hanem csak Ön a felelős a tárolásáért, és ha elveszik, az adatok nem lesznek visszaállíthatók.

Helyi fiók létrehozásához kattintson az ellipszisre (fenti kép). Ezután a "Helyi fiók" mezőben kattintson a "Fiók beállítása" gombra.

Jelölje be a pipát, ezzel megerősítve a hozzáférési kulcsfájl tárolásának felelősségét, majd kattintson a "Kulcsfájl létrehozása" gombra.

A következő ablakban hozzon létre egy jelszót, és jelölje be a négyzeteket, hogy elfogadja a használati feltételeket és az adatvédelmi szabályzatot.

Ezúton is egyetértünk azzal, hogy a jelszó tárolásának felelőssége minket terhel.

A következő ablakban a helyi fiók adatai jelennek meg. Nyomja meg a "Tovább" gombot, ezzel megerősítve ezeket az adatokat.

A következő ablakban válassza ki díjcsomag. Kattintson az "Ingyenes", majd a "Tovább" gombra.

Az utolsó üdvözlő képernyő jelzi, hogy a fiók sikeresen létrejött. Kattintson az "OK" gombra, és megjelenik a helyi fiók bejelentkezési űrlapja. A bejelentkezéshez adja meg a korábban létrehozott jelszót.

Meg kell jelennie egy használati útmutatónak - "Oktatóanyag" (azonnal bezárhatja) és egy ablak Windows Intéző már csatlakoztatott felhőtárolóval (esetemben Dropbox).

Az Explorer ablakban kivéve logikai meghajtók, továbbra is láthatja azt a virtuális meghajtót, amely a felhőtárhely mappájára hivatkozó mappát tartalmazza.

A fájl titkosításához kattintson rá jobb gombbal, és válassza a "Boxcryptor > Titkosítás" lehetőséget.

Titkosítás után egy mappában virtuális lemez A Boxcryptor a szokásos módon tud dolgozni a fájllal. De a tárolási könyvtárban és a szerveren titkosítva lesz.

Ezenkívül, amikor megpróbál fájlokat hozzáadni a tárolóhoz, a rendszer felkéri a titkosításra.

Ha több felhőalapú tárolási kliens van telepítve, akkor azokat a „Helyek” lap beállításaiban kezelheti (a Boxcryptor ikonja a Windows tálcáján > Beállítások).

A felhőalapú tárolási szolgáltatások nagyon népszerűek fájljaink és dokumentumaink elérhetőségének növekedése miatt. De hogyan tudnánk fokozza magánéletük és biztonságuk?

1. Használja a felhőbeállításokat

A felhőalapú tárolási szolgáltatók külön beállításokat kínálnak a felhasználói adatok védelme érdekében. Ezen konfigurációk használata minden bizonnyal javítja az általános biztonsági helyzetet. Az első lépés a felhőadatok védelmében magának a fióknak a védelme. A kezdéshez használja erős jelszó az online tárhelyfiókokhoz. Ezután aktiválja „kétlépcsős ellenőrzés”. A szélesebb körű megértés érdekében a kétlépcsős hitelesítés és a kéttényezős hitelesítés a szolgáltatásbejelentkezési folyamatok biztonságossá tételének egyik módja. Erre használják mobiltelefonügyfél, mint a második követelmény a szolgáltatásba való belépéshez. Ebben az esetben a felhasználónak be kell lépnie speciális kód biztonságát, valamint felhasználónevét és jelszavát, amikor bejelentkezik a kívánt webhelyre. Ezt a speciális biztonsági kódot SMS-ben kapja meg a felhasználó előre megadott mobiltelefon. Kód automatikusan generált és elküldött minden alkalommal, amikor megpróbál bejelentkezni. Ezért, még ha a felhasználónév és a jelszó veszélybe kerül is, akkor is mobiltelefonja van a kezében. Így a hackerek nem férhetnek hozzá az Ön felhőtárhelyéhez, mivel nem lesz biztonsági kódjuk, amelyet mobiltelefonjára küldenek.

Ugyanígy a felhőalapú tárolás több lehetőséget is kínál fájlmegosztás. Használja ezeket a beállításokat, mielőtt fájlokat osztana meg másokkal. Például készíthet fájlt nyilvános, ami azt jelenti, hogy mindenki hozzáfér egy ilyen fájlhoz. Vannak más lehetőségek is korlátozásokat ez engedélyeket. Beállíthatja a hozzáférési beállításokat, hogy csak az férhessen hozzá a fájlhoz, aki rendelkezik a fájlra mutató hivatkozással és olvasási engedéllyel. Egyes szolgáltatások kínálnak védeni fájlokat a felhőben jelszavakatígy azoknak, akik hozzá akarnak férni a fájlokhoz, meg kell adniuk egy jelszót. Tudjon meg többet erről fiókbeállításait, így ügyesen használhatja az ilyen eszközöket a magánélet védelmére és a biztonsági beállítások javítására.

2. Titkosítsa a fájlokat helyileg

Nagyon sok van az interneten titkosító eszközök. Csak válasszon megbízható alkalmazásokat a fájlok helyi titkosításához, mielőtt elküldené őket a felhőbe. Ez azt jelenti, hogy a titkosítási/visszafejtési kulcs felhő fájlok kizárólag a tiéd lesz. Ezért, ha egy harmadik fél hirtelen megkapja a fájlokat, nem fogja tudni megtekinteni őket, mivel a kulcs dekódolás csak a tiéd. Néhány ilyen titkosítási eszköz az AES Crypt, a MEO titkosító szoftver stb.

Személy szerint én titkosító szoftvert használtam AES kriptográfia Windows PC-jén. A program nagyon könnyen használható és elég gyorsan működik. AES Crypto támogatja 256 bites titkosítás. Ingyenes program elérhető erről a hivatalos linkről. Ennek a kis programnak a betöltése néhány másodpercet vesz igénybe. Kapsz egy Zip archívumot az oldalról. Az archívum kibontása után megtalálja az „AesCrypt” mappát, amely tartalmazza a telepítőt szoftver. Az AES Crypt program telepítése után megjelenik egy speciális paraméter be helyi menü , amellyel gyorsan használhatja az alkalmazást.

Operációs rendszerben Windows parancsikonok Az AES Crypt hiányzik az asztalról és a start menüből. Az eszközt közvetlenül a helyi menüből kell használnia, vagy használja parancs sor. Ez utóbbi használatának módja az alkalmazás weboldalán található.

Az alkalmazás csak tömörített/archivált mappákat tud titkosítani. Ez a követelmény nem vonatkozik az egyes fájlokra. Egy fájl titkosításához Jobb klikk a fájlra, és válassza ki a lehetőséget "AES Crypto" a helyi menüből. Biztosítani visszafejtési jelszóés kattintson az „OK” gombra.

A titkosítási folyamat azonnal elindul. Vegye figyelembe azt a tényt, hogy Ön emlékeznie kell Jelszó dekódolás a fájl visszafejtéséhez/zárolásának feloldásához. Ha te elfelejt jelszót, nem tudod hozzáférés egy ilyen fájlhoz.

Ha akarod megfejtés a fájlod dupla kattintás rajta (vagy kattintson a jobb egérgombbal, és válassza ki az „AES Decrypt” opciót a helyi menüből).

Ezt követően megjelenik egy miniatűr ablak, amely a jelszó megadására szolgáló mezőt tartalmazza.

Ebben a mezőben meg kell adnia az adott fájl jelszavát, majd kattintson az „OK” gombra. Így visszafejti a fájl titkosítását, és meg tudja nyitni.

3. Használjon speciális eszközöket a felhőadatok titkosításához

Létezik dedikáltés speciális eszközök a felhőszolgáltatásokon tárolt adatok titkosításához, mint például a Google Drive, OneDrive, Dropbox stb. Harmadik féltől származó alkalmazások lehetővé teszi a fájlok titkosítását helyileg, vagyis mielőtt szinkronizálnák őket a felhőtárhellyel. Ezzel időt takaríthat meg az egyes fájlok titkosításával és a felhőbe való külön-külön történő feltöltésével kapcsolatban. Ezek az eszközök a következők: Boxcryptor , Cloudfogger stb. Ezek az eszközök, például a „Boxcryptor” létrehozzák speciális mappa számítógépén, amely egy helyi felhőtároló mappához (pl. Dropbox) csatlakozik ugyanazon az eszközön. Így, ha például Boxcryptor for Dropboxot használ, csak át kell vinnie a fájlokat a Boxcryptor mappába. Az alkalmazás titkosítja a fájlokat, és elküldi a Dropbox mappába további szinkronizálás céljából a szerverrel. BAN BEN végül A titkosított fájlok a Dropboxba kerülnek. Ha ezen fájlok bármelyike szerkesztésre szorul, tegye meg a Boxcryptor mappában. Ebben az esetben a szerkesztett fájl szinkronizálva lesz automatikusan. Ez minden!

Remélem, hogy ez a cikk segített javítani felhőadatai adatvédelmét és biztonságát. Tartson velünk, és még érdekesebb és haladóbb tippeket kap. Köszönöm a figyelmet.

Cloudfogger szoftver.

A fuldoklók üdvössége maguknak a fuldoklóknak a munkája (népi bölcsesség).

Valószínűleg már tudja, hogy hamarosan életbe lép egy törvény, amely minden internetes céget kötelez, beleértve azokat is, amelyek számára szolgáltatásokat nyújtanak felhőalapú tárolás fájlokat, tárolja a személyes felhasználói adatokat (a mi konkrét esetünkben ezek fájlok) az Orosz Föderáció területén található szervereken. Motiváció, mint mindig jó. Állítólag minden külföldi szolgálatnak adatot kell szolgáltatnia az amerikai titkosszolgálatoknak, és az sem jó, ha a Nemzetbiztonsági Ügynökség (NSA) birtokolja az oroszországi felhasználók összes adatát. Még ha ilyen adatokat is szolgáltatnak (amit erősen kétlem), akkor hétköznapi felhasználó"lila" legyen, mert a joghatóság alá tartozik Orosz Föderáció, nem "Pindos" (Pindos- Shtatovsky, amerikai) a MI felhasználónknak pedig éppen ellenkezőleg, félnie kell azoktól, akik a MI országunkban „mutathatnak” neki valamit (az általa tárolt adatokért). E törvény elfogadásának logikája világossá válik, amikor megnyitja a második, nemrégiben elfogadott, 97. számú törvényt. Most, a 97. számú, „A szövetségi törvény módosításairól” szóló törvény végrehajtásának részeként, információs technológiaés információvédelem” minden internetes cég (beleértve a felhőalapú fájltárolókat is) köteles a rendvédelmi szervek számára adatokat szolgáltatni a felhasználókról és az általuk tárolt fájlokhoz való hozzáférésről. A kör bezárult. Fedél alatt vagyunk.

Ha lenne garancia arra, hogy az adataink nem lesznek széles körben elérhetőek, hát füge vele, hadd „legyenek” (a hozzáférés értelmében), de szem előtt tartva, hogy hazánkban mindent adnak és vesznek... (emlékezzen a "rózsaszín" és a "savka" ("Savelovsky" rádiópiac) árusított közlekedési rendőrségi adatbázisaira, ill. mobilszolgáltatók), némileg bizonytalanná válik. Elképzelhető, hogy hamarosan megjelenik egy „fekete” piac az interneten, ahol egy bizonyos összegért bármely személyről információt lehet „rendelni” (beleértve azt is, hogy mit tárol a felhőalapú fájltárolójában). Ez a probléma egyik oldala. A probléma második oldala még valóságosabb. Mindenki hallott a közelmúltban a hírességekről készült intim fotók közzétételével kapcsolatos botrányokról, amelyeket az iCloud felhőtárhelyén tároltak az interneten.

A fényképeket az egyik hacker lopta el. Egyébként nevetséges összeget kapott ezért az ügyfelektől, mindössze 120 dollárt fizettek neki. Az összeg igencsak megemelő hazánk számára...

Remélem, sikerült meggyőzni, hogy itt az ideje elgondolkodni azon, hogyan védheti meg (a "felhőkben" tárolt) adatait az idegenektől. a legtöbben hatékony mód, véleményem szerint a fájltitkosítás.

Végtére is, még ha egy kívülálló megnyitja / feltöri a fájltárolót, akkor nem tudja megnyitni / letölteni a titkosított fájlokat (fotók, dokumentumok, videók és így tovább)!

Titkosíthat fájlokat a "felhőkön" speciális programok. Az egyik legjobbat ajánlom ingyenes program CloudFogger néven. Teljes adatvédelmet biztosít a felhőalapú tárhelyen tárolt fájlok 256 bites AES (Advanced Encryption Standard) titkosításával. A Cloudfogger transzparens titkosítást használ, amely gond nélkül napi rendszerességgel használja a számítógépén található szinkronizálási mappában található fájlokat, továbbra is könnyű hozzáférés fájljaihoz, miközben minden fájl biztonságosan titkosítva van, amikor feltölti őket a felhőbe. Az is fontos, hogy a program nagyon könnyen használható legyen, és hogy minden népszerű számára vannak alkalmazások operációs rendszer(Windows, Mac OS X, Android és iOS). Térjünk át a gyakorlásra.

A CloudFogger program telepítése és használata.

A hivatkozás segítségével a CloudFogger program fejlesztőinek webhelyére lépünk, és letöltjük beállítási fájl. Az oldal angol nyelvű. Azt javaslom, hogy menjen át Google böngésző Króm. Ez a böngésző automatikus fordítási funkcióval rendelkezik.

Indítsa el a CloudFogger telepítését.

A telepítés egyszerű (lásd alább).

A CloudFogger telepítve van. Tegyük munkába.

Amikor először kezdi, egy egyszerű regisztrációs folyamaton kell keresztülmennie.

Töltse ki az űrlapot, és adjon meg egy jelszót (jelszót) a program eléréséhez, az alábbiak szerint.

A regisztráció során megadott e-mail címre egy megerősítő linket tartalmazó e-mailt küldünk. Végignézzük és megerősítjük a regisztrációt.

Részletesen megtudhatja, hogyan kell használni ezt a programot, ha ellátogat a Tudásbázis szakaszba a linken. Az oldal ismét angol nyelvű. Bejelentkezés böngészőn keresztül Google Chrome. Ez a böngésző automatikus fordítási funkcióval rendelkezik.

De folytassuk a beállításokkal.

Ebben a szakaszban hozzáadhat egy szinkronizálási mappát a felhőalapú tárhelyhez a programhoz (vagy több, ha több van). Ez lehetővé teszi az összes fájl automatikus titkosítását.

Ha megosztja valakivel a felhőalapú fájltárhelyet, hozzáférést biztosíthat a fájljaihoz. Ehhez adja hozzá a címet postafiók a program ablakában ezt a szakaszt beállításait.

Ezt elvileg később is meg lehet tenni.

A program telepítve és konfigurálva van. Indulásra kész.

Mostantól a programhoz hozzáadott felhőalapú fájltárolókon az összes fájl titkosítva lesz. És senki, még a "felhőjének" kinyitásával vagy feltörésével sem férhet hozzájuk!

Egyébként nem szükséges minden adatot titkosítani. Csak manuálisan végezhető bizonyos fájlokat. Például az intim fotóidat. Ilyenkor a program beállításakor kihagyjuk azt a pontot, hogy felhő fájltárolókat adunk a programhoz.

A fájlok kézi titkosítása egyszerű. Nyissa meg a felhőszinkronizálási mappát. Keresse meg a titkosítani kívánt fájlt vagy mappát. Kattintson a fájlra vagy mappára a jobb egérgombbal, és válassza ki a „CloudFogger” elemet a helyi menüben. Következő "Fogg faile(s)".

A fájl/mappa titkosítva lesz mind a "felhőben", mind a szinkronizálási mappában.

Ismétlem, a szinkronizálási mappában könnyen és kényelmesen hozzáférhet a titkosított fájlokhoz. A visszafejtésük menet közben történik.

A programfejlesztők hivatalos webhelyén töltsön le és telepítsen alkalmazásokat a titkosított fájlok eléréséhez a felhőtárolóhoz csatlakoztatott többi eszközéről, például telepítse a CloudFogger alkalmazást táblagépére vagy okostelefonjára.