Jogok emelése rendszergazdai jelszó nélkül, egy adott alkalmazáshoz. Windows Privilege Elevation Basics User Elevation az Eszközkezelőben

Olvassa el is

Ma a Windows privilégiumok eszkalációjáról fogunk beszélni. Megtanulja, hogyan bővítheti ki a támadó jogosultságait, és hogyan védekezhet ellene.

Minden információ csak tájékoztató jellegű. Sem az oldal szerkesztői, sem a cikk szerzője nem vállal felelősséget a helytelen használatért.

Privilégiumok eszkalációja a BeRoot segítségével

A legtöbb jogosultságnövelési módszer a telepített szoftver konfigurációjának hibáihoz kapcsolódik, legyen szó akár a szolgáltatás futtatható fájljának elérési útjáról, amely nincs idézőjelekkel keretezve, és szóközt tartalmaz (ezt a helyzetet a Windows elég érdekesen kezeli), vagy helytelenül állította be a címtár jogait az alkalmazással.

Az ember lusta lény, és nem akarja mindezt minden alkalommal manuálisan ellenőrizni. Ezért előbb-utóbb meg kellett jelennie egy olyan eszköznek, amely automatizálja ezt a rutint.

Másodlagos bejelentkezési fogantyú

Egy másik érdekes trükk a Másodlagos bejelentkezés szolgáltatás használata. Ez a szolgáltatás lehetővé teszi programok, Microsoft Management konzolok, vezérlőpult elemek rendszergazdaként történő futtatását, még akkor is, ha jelenlegi felhasználó csak a Felhasználók vagy Kiemelt felhasználók csoporthoz tartozik. A lényeg az ezt a szolgáltatást nem törli a fogantyúkat új folyamatok létrehozásakor.

Ami számunkra fontos - szinte mindenkit érint ez a sebezhetőség Windows verziók(x32 és x64): Vistáról Windows 2012 Serverre. De vannak korlátok is: a sikeres jogosultságkiterjesztéshez PowerShell 2.0 vagy újabb verziót kell telepíteni a rendszerre, és legalább két CPU magnak kell jelen lennie. A Metasploit Framework rendelkezik speciális modul exploit/windows/local/ms16_032_secondary_logon_handle_privesc.

Használata azt jelenti, hogy már van egy meterpreter munkamenetünk, amit meg kell adnunk a paraméterekben: állítsa be a SESSION 1-et. Nos, sikeres működés esetén újabb munkamenetet kapunk emelt jogosultságokkal.

\ pentestlab > wmic qfe lista | "3139914" kereséseKövetkeztetés

Bármennyire is igyekszem egy cikkbe beleilleszteni a kiváltságok növelésének összes lehetséges lehetőségét, ez nem valószínű, hogy sikerül, nos, különben a cikk óriásira nő, és érdektelenné válik az Ön számára. Szóval ideje megfordulni. A védelemről külön cikkben fogunk beszélni.

Általánosságban elmondható, hogy itt vannak olyan módszerek, amelyek segítenek elérni a privilégiumok eszkalációjának célját.

Ennek a rövid cikknek a kiindulópontja egy privilegizált shell ( fiók). Talán kihasználtunk egy exploitot, vagy támadást hajtottunk végre, és megkaptuk ezt a héjat.

Elvileg a kezdeti pillanatban nem értjük a gépet: mit csinál, mihez csatlakozik, milyen szintű jogosultságokkal rendelkezünk, sőt, milyen operációs rendszerről van szó.

Először is meg kell szereznünk azokat az információkat, amelyekre szükségünk van ahhoz, hogy megértsük, hol tartunk általában, és mi áll rendelkezésünkre:

rendszer információ | findstr /B /C:"OS név" /C:"OS verzió"

Ez a parancs lehetővé teszi az operációs rendszer nevének és verziójának meghatározását, amint az látható belőle. Paraméterek nélkül is végrehajthatod, akkor teljesebb lesz a parancs kimenete, de nekünk ez is elég.

- hostname - felhasználónév.

- echo %username% - felhasználónév.

- netezők – más felhasználók

- net user user1 - részletes felhasználói információk, ahol user1 a felhasználóneved.

Először nézzük meg az elérhető interfészeket és az útválasztási táblát.

- ipconfig /all - információ az elérhető interfészekről.

- route print - routing table

- arp -A - arp bejegyzések táblázata

- netstat -ano - aktív hálózati kapcsolatok.

-n - paraméter lehetővé teszi az aktív TCP kapcsolatok megjelenítését címekkel és portszámokkal;

-o - az előző kapcsolóhoz hasonlóan az aktív TCP kapcsolatokat jeleníti meg, de folyamatkódok kerültek a statisztikába, ezek alapján már pontosan meghatározható, hogy melyik alkalmazás használja a kapcsolatot.

- netsh firewall show state - tűzfal állapota

- netsh tűzfal show config - tűzfal konfiguráció

Schtasks /query /fo LIST /v

Ahol

/query - Adatok megjelenítése az összes ütemezett feladatról,

/fo LIST - Kimenet egy listába.

/v - Részletes információk megjelenítése a feladatról.

A következő parancs a futó folyamatokat futó szolgáltatásokkal kapcsolja össze.

Feladatlista /SVC

Ahol,

/SVC – Szolgáltatások megjelenítése minden folyamathoz.

Lásd még a listát szolgáltatások futtatása Ablakok.

Nettó kezdés

Hasznos áttekinteni a feltört rendszer illesztőprogramjaira vonatkozó információkat is.

DRIVERQUERY

Ezután szeretném megemlíteni a valószínűleg leghasznosabb Windows-parancsot - a wmic-et. WMIC parancs ( Windows kezelés Instrumentation Command) segítségével információkat szerezhet a berendezésről és a rendszerről, a vezérlési folyamatokról és azok összetevőiről, valamint a műszerek képességeinek felhasználásával módosíthatja a beállításokat. Windows vezérlők(Windows Management Instrumentation vagy WMI). Jó leírás.

Sajnos néhány alapértelmezett Windows-konfiguráció nem teszi lehetővé a hozzáférést a WMIC-hez, kivéve, ha a felhasználó a Rendszergazdák csoportban van (ami nagyon jó ötlet). Az XP egyik verziója sem tette lehetővé a hozzáférést a WMIC-hez jogosulatlan fiókból.

Ezzel szemben a Windows 7 Professional és a Windows 8 Enterprise alapértelmezés szerint lehetővé tette az alacsony jogosultságokkal rendelkező felhasználók számára a WMIC használatát.

Szokás szerint a program paraméterei:

Mielőtt továbbmennénk, érdemes áttekinteni az összegyűjtött információkat. Érdemes odafigyelni a rendszerbe telepített patch-ekre is, hiszen a rendszerben lévő lyukakról szóló információk további támogatást nyújtanak jogosultságaink növeléséhez. A HotFix-szám használatával megkeresheti a jogosultságok eszkalációjával kapcsolatos biztonsági réseket.

Ezután az automatikus telepítést nézzük meg. Ha nagy géppark telepítésére és konfigurálására van szükség, akkor a műszaki személyzet általában nem költözik gépről gépre, hogy személyre szabottat állítson be. Több megoldás is létezik rá automatikus telepítés. Számunkra nem az a fontos, hogy mik ezek a módszerek és hogyan működnek, hanem az, hogy mit hagynak el konfigurációs fájlok, amelyeket a telepítési folyamathoz használnak, és sok érzékeny információt tartalmaznak, például az operációs rendszer termékkulcsát és a rendszergazdai jelszót. Leginkább az adminisztrátori jelszóra vagyunk kíváncsiak, amellyel a jogosultságainkat emelhetjük.

Általános szabály, hogy ezek a következő könyvtárak:

- c:\sysprep.inf

- c:\sysprep\sysprep.xml

- %WINDIR%\Panther\Unattend\Unattended.xml

- %WINDIR%\Panther\Unattended.xml

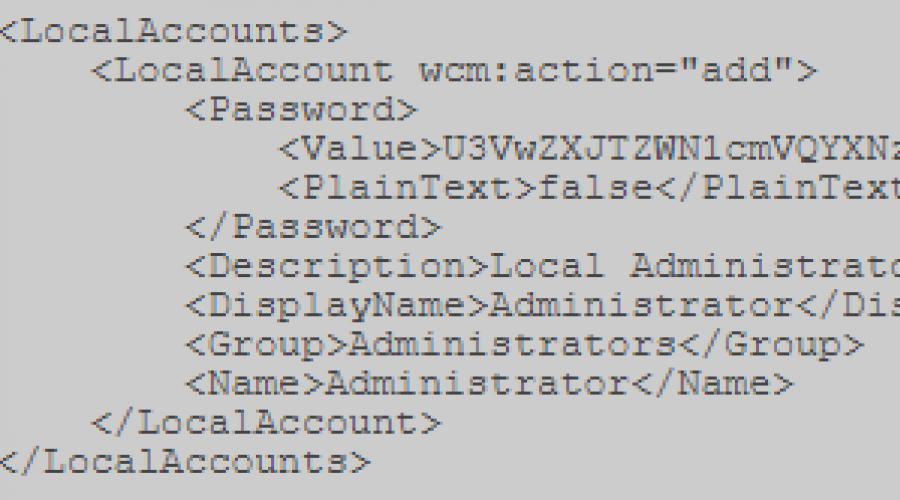

Ezek a fájlok egyszerű szöveges vagy BASE64 kódolású jelszavakat tartalmaznak.

Példák:

Sysprep.inf - tiszta szöveges jelszó.

Sysprep.xml – base64 kódolású jelszó.

"

"

Unattended.xml – base64 kódolású jelszó.

Továbbá a tartományhoz csatlakozó gazdagépeknél keresheti a Group.xml fájlt, amely AES256 titkosított jelszót tartalmaz, de visszafejthető, mert a kulcsot az msdn-en (https://msdn.microsoft.com/en-us/library/cc422924.aspx) és más forrásokból teszik közzé. De ez a helyzet akkor, ha a helyi felhasználók létrehozásának házirendjét használják a gazdagépeken, vagy például jelszót állítanak be a helyi rendszergazda számára.

Nekem például itt van:

Megnyitás után a „cpassword” paramétert keressük.

Ezután meg kell fejtenie ezt a sorozatot. Használjuk például a CrypTool-t. Először dekódoljuk a Base64-et.

A Base64 jellemzője, hogy hosszának 4 többszörösének kell lennie. Ezért 4-es blokkokat számolunk, és ha az utolsó blokkban nincs elég karakter, akkor a hiányzó karaktereket „=” karakterekkel adjuk hozzá.

2 "="-t kaptam.

Eltávolítjuk a karaktereket elválasztó felesleges pontokat, és megkapjuk a jelszót.

A Group.xml mellett itt van néhány további házirend-beállítási fájl, amely további „cPassword” attribútumokat tartalmazhat:

- Services\Services.xml

- ScheduledTasks\ScheduledTasks.xml

- Nyomtatók\Nyomtatók.xml

- Drives\Drives.xml

- DataSources\DataSources.xml

Ahhoz, hogy ezt használni tudjuk, ellenőriznünk kell, hogy mindkét rendszerleíró kulcs be van-e állítva, és ha igen, akkor megkaphatjuk a SYSTEM shellt. Ellenőrizzük:

Reg lekérdezés: HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

reg lekérdezés HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

A Metasploit tartalmaz egy speciális modult, az exploit/windows/local/always_install_elevated, amely létrehoz egy MSI fájlt, amelybe egy speciális végrehajtható fájl van beágyazva, amelyet egy rendszerprivilegizált telepítő bont ki és hajt végre. A végrehajtás után az msi fájl leállítja a telepítést, hogy megakadályozza a művelet regisztrálását a rendszerben. Ráadásul ha a telepítést a /quiet kapcsolóval futtatod, akkor még hiba sem lesz.

Hát egy kicsit hasznos parancsokat rendszerkeresés alapján:

Az alábbi parancs be fog keresni fájlrendszer bizonyos kulcsszavakat tartalmazó fájlnevek. Bármennyi kulcsszót megadhat.

Dir /s *pass* == *cred* == *vnc* == *.config*

Ha adott fájltípusokat kulcsszó alapján keres, ez a parancs sok kimenetet generálhat.

Findstr /si jelszó *.xml *.ini *.txt

Hasonlóképpen, az alábbi két paranccsal is grep a rendszerleíró adatbázist kulcsszavakat, jelen esetben "jelszó".

Reg lekérdezés HKLM /f jelszó /t REG_SZ /s

reg lekérdezés HKCU /f jelszó /t REG_SZ /s

Tovább Ebben a pillanatban már van elegünk a rendszer működéséhez. De van még néhány célzott támadás a kívánt eredmény eléréséhez: megfontoljuk Windows szolgáltatások valamint a fájlok és mappák engedélyei. Itt az a célunk, hogy gyenge engedélyeket használjunk a munkameneti jogosultságok növelésére.

Nagyon sok engedélyt fogunk ellenőrizni, az accesschk.exe, amely a Microsoft Sysinternals Suite egyik eszköze, segít ebben. A Microsoft Sysinternals számos nagyszerű eszközt tartalmaz. A csomag letölthető a Microsoft technet webhelyéről (https://docs.microsoft.com/en-us/sysinternals/downloads/sysinternals-suite).

Az accesschk segítségével ellenőrizhetjük az egyes szolgáltatásokhoz szükséges jogosultsági szintet.

Láthatjuk, hogy az egyes felhasználói szintek milyen jogosultságokkal rendelkeznek.

Az Accesschk automatikusan ellenőrizheti, hogy van-e írási hozzáférésünk egy bizonyos felhasználói szinttel rendelkező Windows szolgáltatáshoz. Alacsony jogosultságokkal rendelkező felhasználóként általában be akarjuk jelölni a „Felhasználók” pontot. Ügyeljen arra, hogy ellenőrizze, mely felhasználói csoportokhoz tartozik.

C A név egy Windows szolgáltatás, például ssdpsrv (az összes szolgáltatás megjelenítéséhez adja meg a „*” jelet)

-d Csak könyvtárakat dolgoz fel

-e Csak kifejezett integritási szintek nyomtatása (csak Windows Vista esetén)

-k Névként megadott beállításkulcs, például hklm\software

-n Csak a hozzáférési szabályokkal nem rendelkező objektumok megjelenítése

-p Adja meg a nevet vagy a folyamatazonosítót (PID) névként, például cmd.exe (az összes folyamat megjelenítéséhez adja meg a „*” nevet)

-q A cím kihagyása

-r Csak olvasási hozzáféréssel rendelkező objektumok nyomtatása

-s Rekurzív feldolgozás

-v Részletes információk megjelenítése

-w Csak az írási jogosultsággal rendelkező objektumok listája

Van egy másik érdekes parancs is:

Autorunsc.exe -a | findstr /n /R "A fájl\ nem található\"

Lehetővé teszi, hogy keressen egy rendszerleíró bejegyzést egy olyan fájlhoz, amely automatikusan elindult, de már nincs a rendszerben. A bejegyzés megmaradhat, ha például a szolgáltatást helytelenül távolították el. A rendszer minden indításkor sikertelenül próbálja meg futtatni ezt a fájlt. Ezt a helyzetet a hatáskörük bővítésére is fel lehet használni. E fájl helyére egyszerűen lecserélheti a miénket.

Először is, ismételje meg a GreyHatHacker Parvez által írt bejegyzésének eredményeit; "Jogjogok növelése a gyenge mappaengedélyek kihasználásával" (http://www.greyhathacker.net/?p=738).

Ez a példa a dll-eltérítés speciális esete. A programok általában nem működnek önmagukban, sok erőforrást kell tartalmazniuk (főleg dll-eket, de saját fájlokat is). Ha egy program vagy szolgáltatás betölt egy fájlt egy olyan könyvtárból, amelyhez írási jogosultságunk van, akkor ezzel visszaélve elindíthatunk egy shellt a program által futtatott jogosultságokkal.

Általában, Windows alkalmazás az előre meghatározott keresési útvonalakat fogja használni a dll megtalálásához, és meghatározott sorrendben ellenőrzi ezeket az útvonalakat. A Dll-eltérítés általában úgy történik, hogy rosszindulatú dll-eket helyeznek el ezen útvonalak egyikén. Ez a probléma úgy javítható, hogy az alkalmazásnak abszolút elérési utat ad a szükséges dll-hez.

dll keresési sorrend:

- A könyvtár, ahonnan az alkalmazás elindul

- 32 bites rendszerkönyvtár (C:\Windows\System32)

- 16 bites rendszerkönyvtár (C:\Windows\System)

- Windows könyvtár (C:\Windows)

- Jelenlegi munkakönyvtár (CWD)

- Könyvtárak a PATH környezeti változóban (rendszer, majd felhasználó)

Mivel a dll nem létezik, végül végigmegyünk az összes keresési útvonalon. Alacsony jogosultságokkal rendelkező felhasználóként nem sok esélyünk van rá, hogy egy rosszindulatú dll-t az 1-4., 5. lépésben helyezzünk el. De ha van írási hozzáférésünk bármelyik könyvtárhoz, akkor nagy az esélyünk a nyerésre.

Nézzük meg, hogyan működik ez a gyakorlatban, példánkban az IKEEXT (IPSec IKE és AuthIP Key Modules) szolgáltatást fogjuk használni, amely megpróbálja betölteni a wlbsctrl.dll fájlt.

A "C:\" bármely könyvtára írási hozzáférést biztosít a hitelesített felhasználóknak, ez lehetőséget ad nekünk.

C:\Users\user1\Desktop> accesschk.exe -dqv "C:\Python27"

C:\Python27 Közepes kötelező szint (alapértelmezett) RW BUILTIN\Adminisztrátorok FILE_ALL_ACCESS RW NT AUTHORITY\SYSTEM FILE_ALL_ACCESS R BUILTIN\Felhasználók FILE_LIST_DIRECTORY FILE_READ_ATTRIBUTES RW BEVEZETÉS FILE_READ_1. \Hitelesített felhasználók

C:\Users\user1\Desktop> icacls "C:\Python27"

C:\Python27 BUILTIN\Administrators:(ID)F BUILTIN\Adminisztrátorok:(OI)(CI)(IO)(ID)F NT AUTHORITY\SYSTEM:(ID)F NT AUTHORITY\SYSTEM:(OI)(CI)( IO)(ID)F BEÉPÍTETT\Felhasználók:(OI)(CI)(ID)R NT HATÓSÁG\Hitelesített felhasználók:(ID)C NT AUTHORITY\Hitelesített felhasználók:(OI)(CI)(IO)(ID)C

F- teljes hozzáférés.

(OI) - objektumok általi öröklődés.

(CI) - konténerek általi öröklődés.

(IO) - csak öröklés.

(NP) - az örökség elosztásának tilalma.

(I) - az engedélyek öröklése a szülőtárolóból.

A művelet megkezdése előtt ellenőriznie kell az IKEEXT szolgáltatás állapotát. Ebben az esetben láthatjuk, hogy "AUTO_START"-ra van állítva!

Sc qc IKEEXT

QueryServiceConfig SIKERSZOLGÁLTATÁS_NAME: IKEEXT TÍPUS: 20 WIN32_SHARE_PROCESS START_TÍPUS: 2 AUTO_START ERROR_CONTROL: 1 NORMÁL BINARY_PATH_NAME: C:\Windows\system32\svchost.exe -k netsvcs A kulcsok LOAD_DISPLAYu:ecings:Mode_TAG_NAME:0. dules FÜGGŐSÉGEK: BFE SERVICE_START_NAME: Helyi rendszer

Most már tudjuk, hogy megvannak a szükséges feltételek, és létrehozhatunk egy rosszindulatú dll és wrapper eltérítést!

Például a Metasploit -> msfvenom-ot használjuk.

Miután átvittük az evil.dll fájlt a célszámítógépünkre, csak át kell neveznünk wlbsctrl.dll-re, és áthelyezni a "C:\Python27"-re. Ha ez megtörtént, türelmesen meg kell várnunk a gép újraindítását (vagy megpróbálhatunk újraindítást kényszeríteni), és kapunk egy rendszerhéjat.

Másolja az evil.dll C:\Python27\wlbsctrl.dll fájlt

Ezután már csak meg kell várni, hogy a rendszer újrainduljon.

Utolsó példánkban az ütemezett feladatokat nézzük meg. Leírom az elvet, mert mindenkinek más esetei lehetnek.

Megtaláljuk a SYSTEM-ből a feladatütemező által elindított folyamatot, szolgáltatást, alkalmazást.

Ellenőrizzük annak a mappának az engedélyeit, ahol a célunk található.

Accesschk.exe -dqv "a_cél_útvonala"

Nyilvánvaló, hogy ez egy komoly konfigurációs probléma, de még rosszabb az a tény, hogy bármelyik ellenőrizve A felhasználó (hitelesített felhasználó) írási jogosultsággal rendelkezik ehhez a mappához. Ebben a példában egyszerűen felülírhatjuk a bináris futtatható fájlt egy metasploit által generált fájllal.

Ezenkívül kódolhat is.

Most már csak le kell tölteni a rosszindulatú végrehajtható fájlt, és felülírni a végrehajtható fájl mappájában. Ha ez megtörtént, nyugodtan lefeküdhetünk, és már kora reggel beindíthatjuk a rendszert.

Ez a két példa képet ad nekünk a sérülékenységekről, amelyeket keresni kell a fájlok és mappák engedélyeinek mérlegelésekor. Időbe fog telni a Windows szolgáltatások, az ütemezett feladatok és az automatikus futtatási feladatok összes binpath feltárása.

Végül néhány tipp az accesschk.exe használatához.

Keresse meg az összes gyenge engedélyt a meghajtón lévő mappákhoz.

Accesschk.exe -uwdqs felhasználók c:\ accesschk.exe -uwdqs "Hitelesített felhasználók" c:\

Keresse meg a lemezen lévő fájlok összes gyenge engedélyét.

Accesschk.exe -uwqs Felhasználók c:\*.* accesschk.exe -uwqs "Hitelesített felhasználók" c:\*.*

Úgy néz ki, ez az.

Az átlagos felhasználó számára az UAC mechanizmus bosszantó ablak, amely szinte minden művelet megerősítését igényli. Megszokásból minden "Microsoft" újítást nagyon szkeptikusan értékelnek, és a felhasználó azt keresi, hogyan lehet teljesen kikapcsolni. De talán a biztonság kedvéért érdemes néha elviselni egy kis kényelmetlenséget? Ebben a cikkben elmondjuk, miért van szüksége még mindig az UAC-ra, és hogyan konfigurálhatja azt. UAC – Felhasználói fiókok felügyeleti mechanizmusa A fiókok kezelésével az UAC mechanizmus valóban hatékonyan védi az operációs rendszert. Az olyan mechanizmusok letiltására irányuló kísérletek, mint például az UAC, hogy rendszergazdai státuszt kapjanak fiókjához a számítógépen, csak egy dologra irányulnak - a teljes irányítás és a teljes jogok saját számítógépén, függetlenül attól, hogy mennyire tapasztalt a felhasználó. De ezt nagyon aktívan használják azok, akik rosszindulatú szoftvereket hoznak létre, amelyek a számítógépére behatolva rendszergazdai jogokat használhatnak - akárcsak Ön. Veszélyes tartalom támadja meg a rendszerleíró adatbázist, a fájlrendszert és a Windows-szolgáltatásokat. Ez az oka annak, hogy még ha rendszergazdai fiókot is használ, és teljes jogokkal rendelkezik, az UAC továbbra is aktívan „beavatkozik” a felhasználó útjába, hogy minden ajtót a vírusok elé állítson. Kivéve persze, ha engedélyezve van... Ebben az esetben az UAC blokkol minden hozzáférést a rendszerfájlok állapotával rendelkező fájlokhoz, valamint a rendszerleíró adatbázisban és a szolgáltatásokhoz. Mindegyik esetben megjelenik egy jellemző ablak, amely leírja, hogy mit és hol ér el, és megerősítést kér. Például ez (a program telepítésekor): LehetőségekUAC Az UAC beállítása meglehetősen egyszerű és világos. Ehhez védelmi szinteket hoztunk létre, összesen 4 db. A mechanizmus beállítási ablakának megnyitásához és annak egyszerűségéhez nyissa meg a Start gombot, és írja be a keresésbe például a következő lekérdezést:  Kattintson a "Felhasználói fiókok felügyeleti beállításainak módosítása" gombra, és megnyílik egy ablak az UAC-mechanizmus egyszerű konfigurálásához.

Kattintson a "Felhasználói fiókok felügyeleti beállításainak módosítása" gombra, és megnyílik egy ablak az UAC-mechanizmus egyszerű konfigurálásához.  4 védelmi szint áll rendelkezésre – a legmagasabbtól a teljes kikapcsolásig. Az egyes szintek részletes leírása a skála jobb oldalán található területen található. Mélyebb testreszabás Az UAC mechanizmus a Biztonsági szabályzatban érhető el. A szolgáltatás megnyitásához különböző módszereket használhat:

4 védelmi szint áll rendelkezésre – a legmagasabbtól a teljes kikapcsolásig. Az egyes szintek részletes leírása a skála jobb oldalán található területen található. Mélyebb testreszabás Az UAC mechanizmus a Biztonsági szabályzatban érhető el. A szolgáltatás megnyitásához különböző módszereket használhat:

- Start gomb - írja be a "Helyi biztonsági szabályzat" lekérdezést a keresőmezőbe. Keresse meg a kívánt eredményt a javasoltak között;

- Gyorsbillentyűk " win+R” - megnyílik a „Futtatás” ablak. Írja be vagy másolja be a parancsot secpol.msc, erősítse meg az OK gombbal.

- A legelső paraméter minden házirendet érint, és meghatározza azok jellemzőit ez a számítógép. Ha bekapcsol Ezzel az opcióval egy párbeszédpanel jelenik meg az „Adminisztrátorok” csoportba tartozó összes felhasználó számára, akik magasabb szintű engedélyeket kérnek (amikor az UAC aktiválva van). Ha letiltása, akkor a korlátozások feloldódnak.

- Ez a beállítás alapértelmezés szerint engedélyezve van a munkacsoportok számára. Ha ő beleértve, akkor minden elindított program ellenőrzi a Microsoft által kiadott digitális aláírást. Ha az aláírás hiányzik, az alkalmazás nem települ, és a munkacsoport-felhasználó szintjét kell emelni. Ezután meg kell adnia a rendszergazdai fiók nevét és jelszavát.

- Nál nél befogadás Ezzel a beállítással az összes UAC prompt a biztonságos asztalra kerül, amikor kikapcsolni- interaktívra.

- Az Adminisztrátorok csoport felhasználói számára ez a beállítás határozza meg, hogy milyen típusú üzenet jelenjen meg, ha emelés szükséges.

- Frissítés kérés nélkül. A hitelesítő adatok megadása és a hozzájárulás megerősítése nem szükséges. Ha ezt a lehetőséget választja, a jogok egyenlővé válnak a beépített rendszergazdai fiókkal.

- Hitelesítési adatok kérése a biztonságos asztalon. Ha a rendszer felkéri a biztonságos asztal jogainak emelésére, meg kell adnia egy jogosultsággal rendelkező felhasználó bejelentkezési nevét és jelszavát, hogy a műveletet a legmagasabb felhasználói jogokkal folytathassa.

- Kérjen beleegyezést a biztonságos asztalon. Nem kell jelszót megadnia, ehelyett a rendszer kéri, hogy engedélyezze vagy tiltsa le az emelést.

- Hitelesítési kérelem. Jelszó megadása minden olyan művelethez, amely emelést igényel.

- Hozzájárulás kérése. Kérjen magassági engedélyt minden olyan művelethez, amely ezt igényli.

- Kérjen beleegyezést harmadik fél bináris fájljaihoz. Mert harmadik féltől származó alkalmazások(nem Windows), amelyek emelést igényelnek, a rendszer felkéri, hogy engedélyezze vagy tagadja meg az engedélyt a biztonságos asztalon. Engedély esetén a művelet maximális jogokkal folytatódik.

- Meghatározza, hogy a rendszer milyen műveleteket hajtson végre, ha olyan felhasználó lép kapcsolatba vele, aki rendelkezik köztörvény, az emelést igénylő alkalmazásokhoz.

- Hitelesítési adatok kérése a biztonságos asztalon(alapértelmezés szerint beállítva). A felhasználónak meg kell adnia a rendszergazdai hitelesítési adatokat (név és jelszó), míg a művelet (ha az adatok helyesen vannak megadva) egy biztonságos asztalon történik.

- Hitelesítési kérelem. A felhasználónak meg kell adnia a rendszergazda hitelesítő adatait (név és jelszó). Ha az adatokat helyesen adta meg, a művelet folytatódik.

- A magassági kérelmek automatikus elutasítása.Üzenetet jelenít meg a jogosultságok emelésének tilalmáról.

- Nál nél beleértve paraméter, ezek az alkalmazások csak akkor fognak futni, ha biztonságos mappákban vannak, amikor ki- Akárhogyan is.

- Az alapértelmezés szerint letiltott beállítás segít eldönteni, hogy ellenőriznie kell-e az aláírásokat az interaktív PKI (nyilvános kulcs) alkalmazásokhoz. Tartalmazza csak azokban a szervezetekben van értelme, ahol ez az ellenőrzés megfelelő.

- Olyan régebbi alkalmazásokhoz, amelyek megpróbálják elérni a rendszer védett területeit. Ha letiltása, akkor ezek az alkalmazások egyáltalán nem fognak futni, és hibával végződik. Ha bekapcsol(alapértelmezett), akkor a Runtime átirányításokat hoz létre a rendszer és a rendszerleíró adatbázis bizonyos helyeire való összeomláshoz.

- Alapértelmezés szerint letiltott opció normál felhasználók számára.

- A paraméter, ami szintén Tiltva alapértelmezett. Ebben az esetben a beépített rendszergazdai fiók használatakor minden alkalmazás maximális jogosultsággal fut. Ha azt bekapcsol, akkor a beépített fióknál minden emelkedést igénylő művelet megerősítést igényel.

A cikk egy része részletesen ismertette a felhasználói fiókok felügyeletének működési elvét. Ebben a részben az UAC beállításáról lesz szó abban az esetben, ha a számítógép offline módban működik, vagyis nem része a Aktív domain Könyvtár. A Felhasználói fiókok felügyeletének konfigurálásához használja a funkciót helyi politika biztonság, amely a helyi objektumszerkesztőben található csoportszabályzat.

10 csoportházirend-beállítás felelős a felhasználói fiókok felügyeletének konfigurálásáért. A házirend-beállítások módosításához meg kell nyitnia a beépülő modult "Helyi csoportházirend-szerkesztő" Számítógép konfigurációja\Windows-beállítások\Biztonsági beállítások\Helyi házirendek\Biztonsági beállítások csomópont. Ebben a cikkben megtalálja az egyes házirend-beállítások konfigurálásának módját is rendszerleíró adatbázis. A következő táblázat felsorolja az egyes házirend-beállítások alapértelmezett értékeit.

Felhasználói fiókok felügyelete Csoportházirend alapértelmezett beállításai:

| Csoportházirend beállítása | Alapértelmezett érték |

| Felhasználói fiókok felügyelete: Engedélyezze a rendszergazdai jóváhagyási módot | Beleértve |

| Felhasználói fiókok felügyelete: Alkalmazástelepítés észlelése és szintre hívás | Beleértve |

| Felhasználói fiókok felügyelete: Váltson biztonságos asztalra, amikor a rendszer kéri a magasság emelését | Beleértve |

| Felhasználói fiókok felügyelete: Az emelési felszólítás viselkedése a rendszergazdák számára rendszergazdai jóváhagyási módban | Kérjen beleegyezést a nem Windows bináris adatokhoz |

| Felhasználói fiókok felügyelete: Magassági felszólítások viselkedése normál felhasználók számára | Hitelesítési adatok kérése |

| Felhasználói fiókok felügyelete: Csak biztonságos helyre telepített UIAccess-alkalmazások emelése | Beleértve |

| Felhasználói fiókok felügyelete: Csak aláírt és ellenőrzött futtatható fájlok jogainak emelése | Tiltva |

| Felhasználói fiókok felügyelete: Ha egy fájlba vagy rendszerleíró adatbázisba írás nem sikerül, virtualizáljon a felhasználó helyére | Beleértve |

| Felhasználói fiókok felügyelete: Lehetővé teszi az UIAccess alkalmazások számára, hogy a biztonságos asztal használata nélkül kérjenek emelést | Tiltva |

| Felhasználói fiókok felügyelete: Használja a rendszergazdai jóváhagyási módot a beépített rendszergazdai fiókhoz | Tiltva |

A felhasználói fiókok felügyeletére (UAC) vonatkozó csoportházirend-beállításokat az alábbiakban tárgyaljuk részletesen:

Minden adminisztrátor rendszergazdai jóváhagyási módban fut

Ez a házirend-beállítás határozza meg a számítógép összes felhasználói fiók-felügyeleti szabályzatának jellemzőit. Ez a beállítás határozza meg, hogy az adminisztrátori fiókok „rendszergazdai jóváhagyási módban” futnak-e, azaz megjelennek-e a jogosultságok emelését kérő párbeszédpanelek. Ennek a beállításnak a letiltása durván szólva teljesen letiltja a felhasználói fiókok felügyeleti funkcióját. Ha módosítja ezt a házirend-beállítást, újra kell indítania a számítógépet. Az alapértelmezett érték engedélyezve van.

Lehetséges paraméterértékek:

- Beleértve. A rendszergazdai jóváhagyási mód engedélyezve van, hogy engedélyezze a beépített rendszergazdai fiókot és az összes többi felhasználót, aki a csoport tagja "Adminisztrátorok", futtassa rendszergazdai jóváhagyási módban.

- Tiltva. A rendszergazdai jóváhagyási mód és az összes kapcsolódó UAC házirend-beállítás le lesz tiltva.

;Az "EnableLUA"=dword:00000000 letiltása

Alkalmazástelepítés észlelése és felhívás

Ez a beállítás úgy határozza meg a számítógép alkalmazástelepítés-észlelési jellemzőit, hogy ellenőrzi, hogy az alkalmazások telepítéséhez használt programok alá vannak-e írva vagy sem. Alapértelmezés szerint, ha a felhasználó be van jelentkezve munkacsoport, rajta van.

Lehetséges paraméterértékek:

- Engedélyezve (alapértelmezett otthon). Abban az esetben, ha az alkalmazástelepítő azt észleli, hogy emelés szükséges, a felhasználónak meg kell adnia egy rendszergazdai fiók felhasználónevét és jelszavát. Ha a felhasználó megadja a megfelelő hitelesítő adatokat, a művelet a megfelelő jogosultságokkal folytatódik. A kérés típusa attól függ, hogy a felhasználó melyik csoporthoz tartozik.

- Letiltva (a szervezetnél alapértelmezett). Ha ez a beállítás ki van választva, az alkalmazástelepítő észlelése nem kér fel emelést. Ezt a beállítást általában olyan szervezetek használják, amelyek számítógépei és felhasználói egy tartomány részét képezik, és delegált telepítési (Group Policy Software Install – GPSI) technológiákat használnak az alkalmazások telepítéséhez. Ennek megfelelően nincs szükség a telepítő észlelésére.

Jelenlegi házirend-beállítások a rendszerleíró adatbázis használatával:

;Az "EnableInstallerDetection"=dword:00000000 letiltása

Váltás a biztonságos asztalra, amikor a rendszer kéri az emelést

Ez a házirend-beállítás határozza meg, hogy az UAC-kérés kezdeményezésekor a magassági értesítések megjelenjenek-e a felhasználó interaktív asztalán vagy a biztonságos asztalon. Az alapértelmezett érték engedélyezve van. Ha módosítja ezt a házirend-beállítást, újra kell indítania a számítógépet.

Lehetséges paraméterértékek:

- Beleértve. Az összes szintmagasság-kérő megjelenik a biztonságos asztalon, függetlenül az adminisztrátorok és normál felhasználók prompt viselkedési házirend-beállításaitól.

- Tiltva. Minden magassági kérelem megjelenik a felhasználó interaktív asztalán.

Jelenlegi házirend-beállítások a rendszerleíró adatbázis használatával:

;A "PromptOnSecureDesktop"=dword:00000000 letiltása

Emelési felszólítás viselkedése a rendszergazdák számára rendszergazdai jóváhagyási módban

Az aktuális beállítás lehetővé teszi a csoporthoz tartozó felhasználó műveleteinek meghatározását "Adminisztrátorok" emelkedést igénylő művelet végrehajtása során. Az alapértelmezett érték be van állítva "Hozzájárulási kérelem harmadik féltől származó (nem Windows) bináris fájlokhoz".

Lehetséges paraméterértékek:

- Frissítés kérés nélkül. Lehetővé teszi a privilegizált fiókok számára, hogy engedély vagy hitelesítő adatok megadása nélkül hajtsanak végre emelést igénylő műveletet. Ezt az opciót csak maximális felhasználói korlátozásokkal rendelkező környezetekben célszerű használni. Ha ezt a beállítást választja, a felhasználó jogosultságai azonosak lesznek a beépített rendszergazdai fiókéval.

- . Minden olyan művelethez, amely emelést igényel, a biztonságos asztal kérni fogja a kiváltságos felhasználónév és jelszó megadását. A megfelelő hitelesítő adatok megadása esetén a művelet a legmagasabb elérhető felhasználói jogosultságokkal folytatódik.

- Kérjen beleegyezést a biztonságos asztalon. Minden olyan művelethez, amely emelést igényel, a biztonságos asztal kérni fogja, hogy válassza ki: "Lehetővé teszi" vagy "Tiltják". Az opció kiválasztásakor "Lehetővé teszi", a művelet a maximálisan elérhető felhasználói jogosultságokkal folytatódik.

- Hitelesítési adatok kérése. Minden olyan művelethez, amely emelést igényel, a rendszer kéri a rendszergazdai fiók felhasználónevének és jelszavának megadását. Ha megadja a megfelelő hitelesítő adatokat, a művelet emelt szintű jogosultságokkal folytatódik.

- Hozzájárulás kérése. Ha ez az opció ki van választva, minden olyan művelethez, amely emelést igényel, a felhasználónak a következő gombra kell kattintania: "Lehetővé teszi" vagy "Tiltják". A gomb megnyomásával "Lehetővé teszi"

- Beleegyezés kérése harmadik féltől származó bináris fájlokhoz (nem Windows). Ha ez az opció ki van választva, a biztonságos asztalon megjelenik egy kiválasztási üzenet: "Lehetővé teszi" vagy "Tiltják", amikor egy nem Microsoft-alkalmazás műveletéhez emelkedés szükséges. Egy gombnyomásra "Lehetővé teszi", a művelet a legmagasabb elérhető felhasználói jogosultságokkal folytatódik.

Jelenlegi házirend-beállítások a rendszerleíró adatbázis használatával:

;Kérés kérés nélkül "ConsentPromptBehaviorAdmin"=dword:00000000 ;Hitelesítési adatok kérése biztonságos asztalon;"ConsentPromptBehaviorAdmin"=dword:00000001 ;Hozzájárulás kérése biztonságos asztalon:"Consent0;Prompt0 mpt a hitelesítő adatokhoz;"ConsentPromp tBehaviorAdmin" =dword:00000003 ;Beleegyezés kérése;"ConsentPromptBehaviorAdmin"=dword:00000004 ;Hozzájárulás kérése nem Windows bináris adatokhoz ;"ConsentPromptBehaviorAdmin"=dword:00000005

Magassági felszólítás viselkedése normál felhasználók számára

Ez a házirend-beállítás határozza meg, hogy mi történik, ha egy normál felhasználó olyan alkalmazásokkal lép kapcsolatba, amelyek emelést igényelnek. Alapértelmezett érték - "Hitelesítési adatok kérése a biztonságos asztalon".

Lehetséges paraméterértékek:

- Hitelesítési adatok kérése. Ezzel az opcióval a normál felhasználót a rendszer felkéri, hogy válasszon rendszergazdai fiókot, és adja meg a jelszót a további műveletek végrehajtásához. A művelet csak akkor folytatódik, ha helyesen adta meg a hitelesítő adatokat.

- A magassági kérelmek automatikus elutasítása. Ha ezt a lehetőséget választja, a normál felhasználó hozzáférés megtagadva hibaüzenetet fog látni, ha olyan műveletet hajt végre, amely megemelést igényel. szervezetek, asztali számítógépek a normál felhasználók által használt házirend-beállítás kiválasztásával csökkentheti a támogatási hívások számát.

- Hitelesítési adatok kérése a biztonságos asztalon. Ha ezt a lehetőséget választja, a normál felhasználónak a rendszer felkéri, hogy válasszon rendszergazdai fiókot, és adja meg a jelszót, hogy a további műveleteket csak a biztonságos asztalon hajthassa végre. A művelet csak akkor folytatódik, ha helyesen adta meg a hitelesítő adatokat.

Jelenlegi házirend-beállítások a rendszerleíró adatbázis használatával:

;Emelkedési kérelmek automatikus elutasítása "ConsentPromptBehaviorUser"=dword:00000000 ;Hitelesítési adatok kérése biztonságos asztalon "ConsentPromptBehaviorUser"=dword:00000001 ; Hitelesítési adatok kérése "ConsentPromptBehaviorUser"=dword:00000003

Csak biztonságos helyen telepítse az UIAccess alkalmazások engedélyeit

A jelenlegi házirend-beállítás lehetővé teszi a felhasználói felület (UIAccess) attribútum által meghatározott integritási szinten végrehajtást kérő alkalmazások keresésére vonatkozó engedélyek szabályozását a fájlrendszer biztonságos helyén. Alapértelmezés szerint ez a beállítás engedélyezve van a következővel rendelkező alkalmazásokhoz megközelíthetőség, az UIAccess attribútum a jegyzékben True értékre van állítva a magassági kérelem ablakának szabályozásához. Ha az alkalmazások értéke false, azaz ha az attribútum kimaradt, vagy ha nincs manifest az összeállításhoz, akkor az alkalmazás nem tud hozzáférni a védett felhasználói felülethez. Csak a következő mappák tekinthetők biztonságosnak:

…\Program Files\, beleértve az almappákat

…\Windows\system32\

…\Program Files (x86)\, beleértve a Windows 64 bites verzióihoz tartozó almappákat

Lehetséges paraméterértékek:

- Beleértve. Egy alkalmazás csak akkor fut UIAccess integritási szinten, ha a fájlrendszer biztonságos mappájában található.

- Tiltva. Az alkalmazás akkor is UIAccess integritási szinten fut, ha nem a fájlrendszer biztonságos mappájában található.

Jelenlegi házirend-beállítások a rendszerleíró adatbázis használatával:

;Az "EnableSecureUIAPaths"=dword:00000000 letiltása

Csak aláírt és ellenőrzött végrehajtható fájlok jogainak emelése

Ez a felhasználói fiókok felügyelete csoportházirend-beállítás lehetővé teszi annak meghatározását, hogy hitelesíteni kívánja-e az infrastruktúrával rendelkező interaktív alkalmazások aláírásait nyilvános kulcs(Nyilvános kulcsú infrastruktúra PKI), amelyek magasabb szintű jogosultságot igényelnek. A PKI feladata a digitális tanúsítványok kiadásának, kiállításának és visszavonásának szabályzatának meghatározása, a tanúsítványok helyességének utólagos ellenőrzéséhez szükséges információk tárolása. A PKI-t támogató alkalmazások a következők: biztonságos Email, fizetési protokollok, elektronikus csekkek, elektronikus információcsere, adatvédelem IP hálózatokban, elektronikus nyomtatványok és dokumentumok elektronikus digitális aláírás. Ha ez az ellenőrzés engedélyezve van, a programok kezdeményezik a tanúsítvány elérési útjának ellenőrzését. Ennek a beállításnak az alapértelmezett értéke Disabled.

Lehetséges paraméterértékek:

- Beleértve. PKI-tanúsítvány-útvonal-ellenőrzést kényszerít a végrehajtás előtt adott fájl. Többnyire ezt a beállítást domainnel rendelkező szervezetekben használatos, ha a rendszergazda PKI-tanúsítványokat helyezett el a Trusted Publishers tárolóban.

- Tiltva. Ha ez a beállítás be van állítva, az UAC nem kezdeményez PKI-tanúsítvány-ellenőrzési láncellenőrzést, mielőtt engedélyezi a futtatható fájl futtatását.

Jelenlegi házirend-beállítások a rendszerleíró adatbázis használatával:

;A "ValidateAdminCodeSignatures"=dword:00000000 letiltása

Ha a fájlba vagy rendszerleíró adatbázisba írás nem sikerül, virtualizáljon a felhasználó helyére

Ez a beállítás szabályozza az alkalmazások írási hibáinak átirányítását a beállításjegyzékben és a fájlrendszerben meghatározott helyekre. Ha ez a beállítás engedélyezve van, az olyan régebbi alkalmazások esetében, amelyek a rendszer védett területein próbálnak meg információkat olvasni vagy írni, a Felhasználói fiókok felügyelete virtualizálja a beállításjegyzéket és a fájlrendszert. Ezzel a beállítással az UAC csökkentheti a régi alkalmazások kockázatát, amelyek rendszergazdaként futnak, és futás közben adatokat írnak a %ProgramFiles%, %Windir% mappába; %Windir%\system32 vagy a HKLM\Software\ rendszerleíró kulcshoz. Az alapértelmezett érték engedélyezve van.

Lehetséges paraméterértékek:

- Beleértve. Az alkalmazásírási hibákat a rendszer futás közben átirányítja a felhasználó által megadott helyekre a fájlrendszerben és a rendszerleíró adatbázisban.

- Tiltva. Azok az alkalmazások, amelyek adatokat írnak biztonságos helyekre, meghiúsulnak, és nem fognak futni.

Jelenlegi házirend-beállítások a rendszerleíró adatbázis használatával:

;Az "EnableVirtualization"=dword:00000000 letiltása

Engedélyezze az UIAccess-alkalmazásoknak, hogy a biztonságos asztal használata nélkül kérjenek emelkedést

Ez új paraméter házirend, amely a Windows 7 és az operációs rendszerekben jelent meg Windows Server A 2008 R2 meghatározza, hogy az UIAccess-alkalmazások automatikusan letilthatják-e a biztonságos asztalt a szabványos felhasználók által használt magassági utasításokhoz. Az alapértelmezett érték le van tiltva.

Lehetséges paraméterértékek:

- Beleértve. Ha ezt a beállítást választja, az UIAccess programokhoz, beleértve a távirányítót is Windows Asszisztens, automatikusan letiltja a biztonságos asztalt a magassági utasításokhoz. Ha a „Felhasználói fiókok felügyelete: Váltás a biztonságos asztalra, ha a rendszer az emelésre kéri” házirend-beállítás engedélyezve van, akkor a figyelmeztetés a felhasználó interaktív asztalán jelenik meg a biztonságos asztal helyett.

- Tiltva. Ha ez a lehetőség be van jelölve, a biztonságos asztalt csak az interaktív asztali felhasználó tilthatja le, vagy ha letiltja a „Felhasználói fiókok felügyelete: Váltás a biztonságos asztalra, ha a rendszer felemeli” házirend-beállítást.

Jelenlegi házirend-beállítások a rendszerleíró adatbázis használatával:

;Az "EnableUIADesktopToggle"=dword:00000000 letiltása

Rendszergazdai jóváhagyási mód a beépített rendszergazdai fiókhoz

Ez a beállítás határozza meg, hogy a Felhasználói fiókok felügyelete alkalmazza-e a rendszergazdai jóváhagyási módot a beépített fiókra "Adminisztrátor". Ez a beépített alapértelmezett fiók lehetővé teszi a felhasználó számára, hogy Windows XP kompatibilitási módban jelentkezzen be, amely lehetővé teszi, hogy bármely alkalmazás teljes rendszergazdai jogokkal fusson. Alapértelmezés szerint ez a házirend-beállítás le van tiltva.

Lehetséges paraméterértékek:

- Beleértve. Ha ezt a lehetőséget választja, a beépített rendszergazdai fiók adminisztrátori jóváhagyási módot fog használni. Ebben az esetben a jogok emelését igénylő műveletekhez a művelet megerősítését kérik.

- Tiltva. A beépített rendszergazdai fiók az összes alkalmazást teljes rendszergazdai jogokkal futtatja.

Jelenlegi házirend-beállítások a rendszerleíró adatbázis használatával:

;A "FilterAdministratorToken"=dword:00000000 letiltása

Következtetés

Ez a cikk mindenre kiterjed lehetséges beállításokat felhasználói felület. Mind a tíz biztonsági házirend-beállítást figyelembe veszi, amelyek felelősek az UAC-val kapcsolatos összes lehetséges műveletért. A felhasználói fiókok felügyeletének csoportházirend segítségével történő konfigurálása mellett a rendszerleíró adatbázis megfelelő módosításait is figyelembe veszik.

A privilégiumok eszkalációja talán az egyik kulcsfontosságú pont, amelytől a további támadás vagy támadás forgatókönyve függ. Nagyon gyakran ebben a szakaszban minden véget ér, ha nem lehet „kiterjeszkedni az erőkben”. Ezért ma egy kicsit azokról a módokról fogunk beszélni, amelyek lehetővé teszik a felhasználó számára, hogy ne csak az adminisztrátor, hanem a rendszer számára is növelje jogosultságait.

Bevezetés

A jogosultságok eszkalációja kissé eltér Windows és Linux rendszeren. Annak ellenére, hogy mindkettő OS a szokásos számú sebezhetőséget hordozzák, a kutatók megjegyzik, hogy a teljesen javított Windows-szerver sokkal gyakoribb, mint egy naprakész Linux-szerver. Ezenkívül a Windows javítások kiadási ideje gyakran rövidebb, ami a Windows jogosultságainak kiterjesztését meglehetősen érdekes és ambiciózus feladattá teszi. Neki ajánljuk történetünket.

Lehetőségek

Milyen lehetőségeink vannak tehát, hogy felemelkedjünk a Windows világában? Először is, a közelmúltban elegendő betűtípus-elemzési sebezhetőséget találtak az operációs rendszer kernelében, ami meglehetősen egyszerűvé teszi a jogosultságok kiszélesítését, ha a megfelelő sploit kéznél van. Ha Metasploitot használ, akkor egyetlen parancs elegendő a rendszerhéj létrehozásához. Mindez azonban valószínűleg csak akkor működik sikeresen, ha a rendszer nincs teljesen foltozva. Ha a gépen minden frissítés telepítve van, akkor a Linuxtól eltérően itt nem lehet SUID binárisokat találni, és a környezeti változókat általában nem adják át a magasabb jogosultságokkal rendelkező szolgáltatásoknak vagy folyamatoknak. Mi marad így nekünk?

Az admintól a rendszerig, vagy amit mindenki tud

Amikor a jogosultságok eszkalációját említik, általában azonnal eszünkbe jut egy, a feladatütemezőt használó módszer. Windows rendszerben két segédprogrammal adhat hozzá feladatot: at és schtasks . A második a feladatot a felhasználó nevében futtatja, míg az első a rendszer nevében. A szokásos trükk, amelyről valószínűleg hallottál, lehetővé teszi a konzol elindítását rendszerjogokkal:

13:01-kor /interaktív cmd

A második dolog, ami eszembe jut, egy olyan szolgáltatás hozzáadása, amely futtatja a szükséges fájlt / végrehajtja a parancsot:

@echo off @break off title root Cls echo Szolgáltatás létrehozása. sc create evil binpath= "cmd.exe /K start" type= saját típus= interact > nul 2>&1 echo Szolgáltatás indítása. sc start evil > nul 2>&1 echo Standing by... ping 127.0.0.1 -n 4 > nul 2>&1 echo Szolgáltatás eltávolítása. visszhang. sc delete evil > nul 2>&1

A harmadik módszer a C:\windows\system32\sethc.exe rendszersegédprogram lecserélése például a cmd -re. Ha ezután jelentkezzen ki, és kattintson többször Shift billentyű, megjelenik egy konzol rendszerjogokkal.

Ami az automatizált metódusokat illeti, a Metasploit és a getsystem azonnal eszembe jut. Egy másik lehetőség a PsExec a Sysinternalstól (psexec -i -s -d cmd.exe).

A másik irányba megyünk

Mindezek a módszerek rendelkeznek általános hátrány: Rendszergazdai jogosultságok szükségesek. Ez azt jelenti, hogy már egy privilegizált fiókból emeljük ki a jogosultságokat. A legtöbb esetben az adminisztrátori jogok megszerzésekor számos lehetőség kínálkozik arra, hogyan mászhat még magasabbra. Szóval nem nagyon nehéz feladat. Ma olyan privilégiumkiterjesztési módszerekről fogunk beszélni, amelyek nem használnak 0 napos sebezhetőséget, feltételezve, hogy van egy rendes rendszerünk és egy közönséges, privilegizált felhasználói fiókunk.

Vadászat a hitelesítő adatokra

A jogosultságok növelésének és a rendszerben való megszerzésének egyik megbízható és stabil módja a rendszergazdák vagy magasabb jogosultságokkal rendelkező felhasználók jelszavainak beszerzése. És most itt az ideje, hogy gondoljon az automatizált telepítésre szoftver. Ha olyan tartományt kezel, amely hatalmas gépparkot foglal magában, akkor semmiképpen sem akarja, hogy mindegyikre manuálisan telepítsen szoftvert. És annyi időbe telik, hogy más feladatra nem lesz elég. Ezért felügyelet nélküli telepítéseket használnak, amelyek a legtisztább formában adminisztrátori jelszavakat tartalmazó fájlokat generálnak. Ami csak egy kincsesbánya mind a penteszterek, mind a támadók számára.

Felügyelet nélküli telepítések

A kliensre történő automatizált telepítés esetén megmarad a számunkra igencsak kíváncsi Unattended.xml fájl, ami általában vagy a %WINDIR%\Panther\Unattend\ vagy a %WINDIR%\Panther\ könyvtárban található és tárolható. a rendszergazdai jelszót tiszta szöveggel. Másrészt nem is kell semmilyen hitelesítés ahhoz, hogy ezt a fájlt megkapja a szerverről. Csak meg kell találnia a „Windows Deployment Services” kiszolgálót. Ehhez használhatja a Metasploit auxiliary/scanner/dcerpc/windows_deployment _services szkriptjét. És bár a Windows Deployment Services nem az egyetlen módja automatizált telepítések végrehajtása során az Unattended.xml fájl szabványnak számít, így észlelése a sikernek tekinthető.

GPP

A csoportházirend-beállítások XML-fájlok gyakran tartalmaznak titkosított hitelesítő adatokat, amelyek segítségével új felhasználókat adhatunk hozzá, megosztást hozhatunk létre és így tovább. Szerencsére a titkosítási módszer dokumentált, így könnyen hozzájuthat a jelszavakhoz tiszta formában. Sőt, a Metasploit csapata már mindent megtett Ön helyett – csak használja a /post/windows/gather/credentials/gpp.rb modult. Ha érdekelnek a részletek, akkor ezen a linken minden szükséges információ elérhető.

Felhasználói jogok

Nagyon gyakran a jogosultságok kiterjesztése a helytelenül konfigurált felhasználói jogok eredménye. Például, ha a tartományfelhasználó helyi rendszergazda (vagy Kiemelt felhasználó) a gazdagépen. Vagy ha a tartományfelhasználók (vagy tartománycsoportok tagjai) helyi rendszergazdák az összes gazdagépen. Ebben az esetben igazából semmit sem kell tennie. De ezek a lehetőségek nem túl gyakran jönnek elő.

AlwaysInstallElevated

Néha az adminisztrátorok lehetővé teszik a hétköznapi felhasználók számára, hogy maguk telepítsenek programokat, általában a következő rendszerleíró kulcsokon keresztül:

HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

Azt mondják a rendszernek, hogy minden MSI fájlt emelt szintű jogosultságokkal kell telepíteni (NT AUTHORITY\SYSTEM). Ennek megfelelően egy speciálisan létrehozott fájl használatával ismét végrehajthat műveleteket a rendszer nevében, és pumpálhatja a jogosultságait.

A Metasploit tartalmaz egy speciális exploit/windows/local/always_install_elevated modult, amely egy MSI fájlt hoz létre, amelybe egy speciális végrehajtható fájl van beágyazva, amelyet egy rendszerprivilegizált telepítő bont ki és hajt végre. A végrehajtást követően az .msi fájl megszakítja a telepítést (egy speciálisan kialakított érvénytelen VBS meghívásával), hogy megakadályozza a művelet regisztrálását a rendszerben. Ráadásul, ha a telepítést a /quiet billentyűvel futtatod, akkor a felhasználó nem is kap hibát.

Hiányzik az automatikus indítás

Gyakran előfordul, hogy a rendszer nyilvántart egy fájlt, amelyet automatikusan el kell indítani, még akkor is, ha maga a fájl már feledésbe merült. Lehet, hogy néhány szolgáltatást hibásan töröltek - nincs végrehajtható fájl, de a rendszerleíró bejegyzés megmarad, és a rendszer minden indításkor sikertelenül megpróbálja elindítani, és eltömíti az eseménynaplót a sikertelenségről szóló üzenetekkel. Ezt a helyzetet a hatáskörük bővítésére is fel lehet használni. Az első lépés az összes ilyen árva irat megtalálása. Például a Sysinternals autorunsc segédprogramjával.

Autorunsc.exe -a | findstr /n /R "A fájl\ nem található\"

Ezek után, ahogy sejtette, már csak az van hátra, hogy valahogy a hiányzó akta helyére csúsztassa jelöltjét.

Idézet Mágia

Igen, az idézetek nemcsak kegyetlen tréfát űzhetnek az SQL-lekérdezésekben, lehetővé téve az injekciót, hanem a jogosultságok növelésében is segítenek. A probléma meglehetősen régi, és az ÚSZ napjai óta ismert. A lényeg az, hogy egyes szolgáltatások végrehajtható fájljainak elérési útjait nem idézőjelek keretezik (például ImagePath=C:\Program Files\Common Files\Network Associates\McShield\McShield.exe), míg az útvonal szóköz karaktereket tartalmaz. . Ebben az esetben, ha a támadó létrehoz egy fájlt, amely új adminisztrátorokat ad a rendszerhez, vagy más műveleteket hajt végre, és a C:\Program Files\common.exe nevű fájlt, akkor a szolgáltatás következő indításakor a common.exe el kell indítani, és az elérési út fennmaradó része argumentum(ok) lesz. Jól látható, hogy a Program Files-ba egy privilegizált felhasználó nem tehet semmit, de a szolgáltatás futtatható fájlja egy másik könyvtárban is elhelyezkedhet, vagyis a felhasználónak lehetősége lesz átcsúsztatni a fájlját.

A technika használatához meg kell találnia egy sebezhető szolgáltatást (amely nem használ idézőjeleket a bináris fájl elérési útjában). Ez a következőképpen történik:

A Wmic szolgáltatás neve, megjelenítési neve, elérési útja, indítási módja |findstr /i "auto" |findstr /i /v "c: \windows\\" |findstr /i /v """

Igaz, XP-n ehhez rendszergazdai jogosultságokra lesz szükség, ezért ott jobb a következő módszert használni: szolgáltatások listájának lekérése - sc query , majd az egyes szolgáltatások információinak megtekintése - sc qc servicename .

Minden a terv szerint

Egy másik mechanizmus, amely segíthet az engedélyek növelésében, és általában elfelejtik, a feladatütemező. Az schtasks segédprogram lehetővé teszi, hogy feladatokat rendeljen hozzá adott eseményekhez. Számunkra a legérdekesebbek az ONIDLE, az ONLOGON és az ONSTART. Ahogy a nevek is sugallják, az ONIDLE minden tétlenség, ONLOGON és ONSTART végrehajtásra kerül, amikor a felhasználó bejelentkezik, illetve amikor a rendszer elindul. Így mindegyik eseményhez külön feladat rendelhető. Például a rendszer indításakor másoljon ki valahova egy rosszindulatú bináris fájlt/keylogger/…, és futtassa. Amikor a felhasználók bejelentkeznek - futtassa a dömpert bankkártyák. Röviden: mindennek csak a képzelet és az adott feladat szab határt.

Trükkök engedélyekkel

A fájlengedélyek általában az első védelem, amely megakadályozza, hogy növeljük jogosultságainkat. Csábító lenne néhányat egyszerűen átírni rendszerfájl(például a cikk legelején említett sethc.exe), és azonnal rendszerjogosultságokat szerezzen. De mindez csak egy álom, valójában csak az olvasásra van engedélyünk, ami semmit sem ad. Nem szabad azonban lógatni az orrát, mert az engedélyekkel sem megy minden olyan zökkenőmentesen - itt is, mint máshol, vannak buktatók, amelyek ismerete lehetővé teszi a lehetetlent is.

Az ezzel a mechanizmussal védett rendszerkönyvtárak egyike különösen érdekes a jogosultságok kiterjesztése szempontjából – a Program Files. A jogosulatlan felhasználók hozzáférését ott rendelik el. Néha azonban előfordul, hogy a telepítési folyamat során a telepítők helytelenül állítják be a fájlengedélyeket, aminek következtében minden felhasználó teljes hozzáférést kap a végrehajtható fájlokhoz. Ami ebből következik - már sejtette.

Egy másik korlátozás - egy közönséges halandó nem írhat a gyökérbe rendszerlemez. Azonban például XP rendszeren, amikor új könyvtárat hoz létre egy meghajtó gyökerében, a BUILTIN\Users csoport FILE_APPEND_DATA és FILE_WRITE_DATA engedélyeket kap (még akkor is, ha a mappa egy rendszergazda tulajdonában van):

BUILTIN\Felhasználók:(OI)(CI)R BUILTIN\Felhasználók:(CI)(speciális hozzáférés:) FILE_APPEND_DATA BUILTIN\Felhasználók:(CI)(speciális hozzáférés:) FILE_WRITE_DATA

A "héten" szinte ugyanez történik, csak a HITELESÍTETT FELHASZNÁLÓK csoport kap engedélyeket. Hogyan válhat ebből a viselkedésből probléma? Csak arról van szó, hogy egyes alkalmazások védett könyvtárakon kívül telepítik magukat, ami megkönnyíti a futtatható fájlok cseréjét. Ilyen lehetőség adódott például a Metasploit Framework többfelhasználós telepítése esetén. Ezt a hibát a 3.5.2-es verzióban javították, és a segédprogram átkerült a Program Filesba.

Hogyan lehet ilyen könyvtárakat/fájlokat keresni

A helytelen engedélyekkel rendelkező könyvtár megtalálása már fél siker. Előbb azonban meg kell találni. Ehhez a következő két eszközt használhatja: AccessChk és Cacls/ICacls. A "gyenge" könyvtárak AccessChk segítségével történő megtalálásához a következő parancsokra lesz szüksége:

Accesschk.exe -uwdqs felhasználók c:\ accesschk.exe -uwdqs „Hitelesített felhasználók” c:\

A "gyenge" engedélyekkel rendelkező fájlok kereséséhez használja a következőket:

Accesschk.exe -uwqs felhasználók c:\*.* accesschk.exe -uwqs „Hitelesített felhasználók” c:\*.*

Ugyanezt megtehetjük a Cacls/ICacls használatával is:

Cacls "c:\Program Files" /T | findstr Felhasználók

Szerviz trükkök

Egy másik módja annak, hogy feljebb kerüljön a rendszerben, ha kihasználja a hibás konfigurációkat és a szolgáltatási hibákat. Amint azt a gyakorlat mutatja, nem csak a fájlok és mappák, hanem a rendszerben futó szolgáltatások is rendelkezhetnek helytelen engedélyekkel. Ennek észleléséhez használhatja a hírhedt Mark Russinovich AccessChk segédprogramját:

Accesschk.exe –uwcqv *

A legjobb dolog, amit látni kell, a SERVICE_ALL_ACCESS engedély a hitelesített felhasználók vagy a hatékony felhasználók számára. De a következők is nagy sikernek tekinthetők:

- SERVICE_CHANGE_CONFIG - módosíthatjuk a szolgáltatás végrehajtható fájlját;

- WRITE_DAC - módosíthatja az engedélyeket, ami a SERVICE_CHANGE_CONFIG engedélyt eredményezi;

- WRITE_OWNER - Ön lehet a tulajdonos, és módosíthatja az engedélyeket;

- GENERIC_WRITE – örökli a SERVICE_CHANGE_CONFIG engedélyeket;

- GENERIC_ALL – A SERVICE_CHANGE_CONFIG engedélyeket örökli.

Ha ezek közül az engedélyek közül egy (vagy több) nem privilegizált felhasználók számára van beállítva, drámaian megnő a jogosultságaik növelésének esélye.

Hogyan neveljünk?

Tegyük fel, hogy talált egy megfelelő szolgáltatást, ideje dolgozni rajta. Az sc konzol segédprogram segít ebben. Kezdésként megkapjuk teljes körű információ a minket érdeklő szolgáltatásról, tegyük fel, hogy upnphost:

Sc qc upnphost

Ugyanezzel a segédprogrammal konfiguráljuk:

Sc config vulnsrv binpath= "net user john hello /add && net localgroup Adminisztrátorok john /add" type= interact sc config upnphost obj= “.\LocalSystem” password=“”

Amint láthatja, a szolgáltatás következő indításakor a végrehajtható fájl helyett a net user john hello /add && net localgroup Adminisztrátorok john /add parancs kerül végrehajtásra, új john felhasználót adva hozzá jelszóval hello a rendszerhez. Már csak a szolgáltatás manuális újraindítása marad:

Net stop upnphos net start upnphost

Ennyi a varázslat.

Mi az eredmény

Valamikor réges-régen olvastam egy cikket egy magazinban, amely felvázolta a Windows jogosultságainak növelésének alapvető technikáit. Akkor még nem tulajdonítottam neki nagy jelentőséget, de az elmélet megragadt a fejemben, és egykor sokat segített. Szóval, remélem, találsz valami újat ebben a cikkben magadnak, ami egy napon segít leküzdeni egy újabb akadályt.