Cisco emülatörlerine ve simülatörlerine genel bakış. Kişisel bir bilgisayarda çok düzeyli sanal çokgen

Ayrıca oku

Madde:

Şu anda, sanallaştırma teknolojileri BT dünyasının ayrılmaz bir parçasıdır. Herkesin birkaç yıldır yazdığı BT altyapısının toplam sahip olma maliyetini azaltan sanal makine teknolojisinin endüstriyel uygulamasına ek olarak, teknoloji aynı zamanda sistemi, ağı ve uygulamayı incelemek veya test etmek için yaygın olarak kullanılmaktadır. yazılım.

Çoğu yayında, genellikle birinci düzey sanallaştırma dikkate alınır. Bazı sanallaştırma yazılımlarına dayalı olarak gerçek ağlarla birbirine bağlı bir veya daha fazla fiziksel bilgisayarda, birçok sanal makine (VM) çalışır, birbirine bağlanır. sanal ağlar(ayrıca sanallaştırma yazılımı kullanılarak emüle edilmiştir), gerektiğinde fiziksel bilgisayarların ağ bağdaştırıcıları aracılığıyla gerçek ağlarla iletişim kurar. Başka bir deyişle, çoğu zaman gerçek cihazların seviyesi ve bir seviye sanal nesne dikkate alınır (genellikle belirli işletim sistemlerinin temelinde çalıştığı makineler). Doğru, daha kesin olmak gerekirse, yayınlarda ele alınan örneklerde, ikinci veya daha derin sanallaştırma düzeylerinin nesneleri örtük olarak mevcuttur, ancak yazarlar buna neredeyse hiç odaklanmazlar.

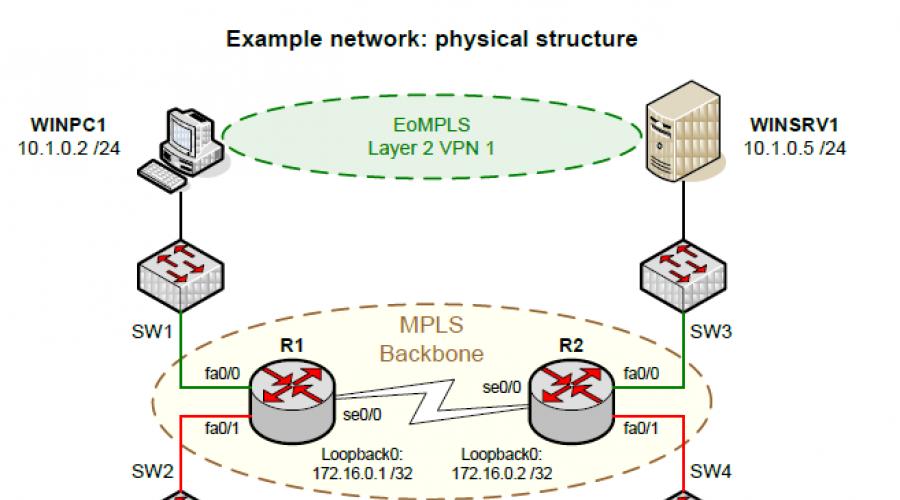

Yalnızca bir örnek uğruna icat edilen ve kendi başına herhangi bir özel pratik değer taşımayan aşağıdaki ağı düşünün (gerçek uygulama da dahil olmak üzere herkes kendisi için başka bir örnek seçebilir). Her birinin bir coğrafi konumda sunucusu olan bir merkez ofisi ve başka bir coğrafi konumda iş istasyonu bulunan bir şubesi olan iki şirket vardır. Coğrafi noktalar, Cisco yönlendiricilerine dayalı bazı MPLS omurgası tarafından paylaşılır. Her firma için ayrı ayrı merkez ile şube arasında Layer 2 VPN üzerinden organize edilmektedir. Ethernet teknolojileri MPLS omurgası aracılığıyla iş istasyonu ile sunucu arasında bağlantı düzeyinde (Ethernet) "şeffaf" iletişim olasılığı için MPLS (EoMPLS) üzerinden.

Ele alınan ağın fiziksel yapısı aşağıda gösterilmiştir.

Söz konusu ağdaki iş istasyonları ve sunucular arasındaki etkileşimin mantıksal yapısı da aşağıda gösterilmiştir. Şirketlerin her birinde, iş istasyonu ve sunucu birbiriyle "şeffaf bir şekilde" etkileşime girebilir ve birbirlerinden izole edilir. iş istasyonu ve başka bir şirketten bir sunucu.

Görev, bu ağın, özellikle iş istasyonlarının EoMPLS ortamı aracılığıyla sunucularla etkileşiminin modellenmesi ve test edilmesi ve tüm bunların tek bir kişisel bilgisayarla yapılması gerektiğidir. Benzer bir görevle karşı karşıya kalan ve kural olarak herhangi bir donanıma sahip olmayan çoğu sistem ve ağ uzmanı için oldukça tanıdık bir durum. ekstra bilgisayarlar ve ayrıca Cisco yönlendiricileri.

Peki, gerçek bilgisayarlar kolayca değiştirilebilir Sanal makineler, sanal makine teknolojisini uygulayan bir veya başka bir yazılım kullanılarak oluşturuldu ve başlatıldı, örneğin aynı VMware İş İstasyonu 6.0 (bu makalede yazar, bu belirli yazılımı kullanarak çok düzeyli sanallaştırmayı örnek olarak ele almaktadır). EoMPLS destekli Cisco yönlendiricilerini simüle etmek için, popüler Dynamips simülatörü (ayrıca bunun için uygun ve görsel bir grafik ortamı olan GNS3) çok uygundur. Bununla birlikte, bir sorun ortaya çıkar: üzerlerinde "gerçek" tam özellikli MS Windows kurulu olan sanal makineleri ayrı ayrı simüle edebilirsiniz ve ayrı olarak - "gerçek" tam özellikli Cisco IOS'lu Cisco yönlendiricileri, ancak iki simülasyon ortamını ağ üzerinden nasıl bağlayabilirsiniz? ağ?

Ancak, durumdan bir çıkış yolu var. VMware Workstation'da, VMnet sanal anahtarlarını fiziksel bir bilgisayarın ağ bağdaştırıcılarına (Virtual Network Editor yardımcı programını kullanarak) bağlayabilir ve buna göre sanal makinelerin sanal ağ bağdaştırıcılarını karşılık gelen VMnet sanal anahtarlarına (sanal makineyi yapılandırırken) bağlayabilirsiniz. . Aşağıda, VMnet0 sanal anahtarını kullanan böyle bir bağlama örneği verilmiştir:

Buna karşılık, Dynamips tabanlı GNS3 ortamı, fiziksel bir bilgisayarın ağ bağdaştırıcılarına da eşlenebilen "Bulut" tipi bir nesneye sahiptir. Bundan sonra nesne, Cisco yönlendiricilerinin arayüzleri dahil GNS3 ortamındaki diğer nesnelerin ağ arayüzlerine bağlanabilir. "Bulut" türündeki bir nesnenin özünde herhangi bir tam teşekküllü sanal cihaz olmadığına özellikle dikkat edilmelidir - bu yalnızca sanal bir "bağlantı noktası"dır (bir yama panelindeki bir konektör gibi). ağ bakış açısı, örneğin bilgisayarın ağ bağdaştırıcısında bir şeye yansıtılabilir. İleriye baktığımızda, GNS3 ortamında kullanılan “Bilgisayar” ve “Sunucu” nesnelerinin de “Bulut” tipi nesneler olduğunu (netlik için ilgili simgelerle basit “kavşak noktaları”) ve hiçbir şekilde bazı öykünmeler olmadığını not ediyoruz. Örneğin, Cisco Packet Tracer eğitim simülatöründe yapıldığı gibi bir bilgisayar veya sunucu yazılımı.

Aşağıda, bir GNS3 ortamında yönlendirici R0'ın ağ arayüzüne bağlı "Cloud" C0 tipi bir nesneyi fiziksel bir bilgisayarın ağ adaptörüne yansıtmanın bir örneği verilmiştir:

Deneyimsiz uzmanların, ayarlarda uzun bir kod (MS Windows tarafından bir ağ bağdaştırıcısı için atanan ağ aktarım tanımlayıcısı) ve ağ bağlantısının, ağ bağdaştırıcısının adlarının, MAC adlarının karıştırılmaması için kafası karışabilir. adaptörün adresi ve tanımlayıcısı, yerleşik MS'yi kullanabilirsiniz Windows yardımcı programı V tuşuyla başlatılan GETMAC (Ayrıntılı - ayrıntılı bilgi):

Böylece, fiziksel bir bilgisayarın aynı ağ bağdaştırıcısına OSI veri bağlantı katmanında (esas olarak Katman 2 Köprüleme) benzer bir "iki yönlü projeksiyon" yoluyla, Dynamips tabanlı bir GNS3 ortamındaki sanal yönlendiriciler, bir VMware'deki sanal makinelerle etkileşime girebilir. Ethernet düzeyinde iş istasyonu ortamı (bu, deneysel olarak birçok kez doğrulanmıştır). Ne yazık ki, bir VMware ortamındaki VMnet anahtarlarını, Dynamips tabanlı (en azından herhangi bir özel yazılım aracı kullanmadan) GNS3'teki "Bulut" türündeki nesnelerle (birleşme noktaları) doğrudan bağlamanın bir yolu yoktur.

Şimdi yeni bir engel ortaya çıkıyor: VMware ortamı ile Dynamips ortamı arasındaki ağ "temas noktaları" sayısı bir değil, birkaç olabilir (bu örnekte, bunlardan 4 tane var - iki iş istasyonu ve iki sunucu), oysa fiziksel bir bilgisayarda bir veya iki ağ bağdaştırıcısı olabilir veya hiç ağ bağdaştırıcısı olmayabilir. Ayrıca fiziksel bir bilgisayarın ağ bağdaştırıcılarına her durumda bağlı olmak güvenlik açısından pek mantıklı bir fikir değil. Son olarak, özellikle her şeyi birinci sanallaştırma düzeyine yerleştirmeye çalışmıyoruz, bu makalenin amacı çok düzeyli sanallaştırmadır.

Bu durumda, aşağıdaki basit numaraya başvuracağız: gerekli sayıda yardımcı sanal makine oluşturmak için kimse bizi rahatsız etmiyor. ağ bağdaştırıcıları("ortak zemin" noktalarına ihtiyacınız olduğu kadar), üzerine işletim sistemini ve en önemlisi - Dynamips tabanlı GNS3 yazılımını kurun. Daha sonra GNS3'te Cisco router tabanlı modelleme için gerekli ağı oluşturun, yapılandırın ve çalıştırın. Böylece, Cisco yönlendiricileri ikinci sanallaştırma düzeyine "hareket eder" (yardımcı sanal makinenin kendisi birinci düzeydedir). Ağ "temas noktaları", karşılık gelen sanal VMnet anahtarlarına bağlanan CISCONET sanal makinesinin ilgili ağ bağdaştırıcılarına bağlı, Dynamips tabanlı GNS3'teki uygun "Bulut" tipi nesneler (arayüzler) aracılığıyla olacaktır. , diğer sanal makineleri bağlayabileceğimiz. Örneğimizde, uygun VMnet sanal anahtarlarıyla eşlenen 4 NIC'li (VMware Workstation 6.0, VM başına 10 adede kadar NIC'yi destekler) CISCONET yardımcı VM kullanacağız.

Böylece iki sanallaştırma düzeyine geliyoruz: fiziksel bir bilgisayar içindeki VMware altyapısı (sanallaştırma düzeyi 1) ve yardımcı bir sanal makine içindeki Dynamips altyapısı (sanallaştırma düzeyi 2).

Son olarak EoMPLS'nin de Cisco IOS kullanan bir çeşit sanallaştırma olduğunu hatırlayacak olursak, bu örnekte de 3. seviye bir sanallaştırma olduğunu göreceğiz. Sanallaştırmanın 3. seviyesinde, iki Cisco yönlendiricisi üzerinde Cisco IOS aracılığıyla emüle edilen MPLS sanal bir "bulut" ve bu bulutun üzerinde sanal veri iletim zincirleri (sanal devreler) bulunur.

Sonuç olarak, aşağıdaki çok seviyeli sanallaştırma şemasını elde ederiz:

Yukarıdaki şemadan da görülebileceği gibi, deneyi yapan kişinin bilgisayarı aynı seviyededir. gerçek nesneler ve ağ açısından bakıldığında, oldukça makul ve doğru olan sanal makinelerden ve sanal yönlendiricilerden tamamen izole edilmiştir. İlk seviye sanallaştırma VMware Workstation yazılımı tarafından sağlanır, bu seviyede sanal iş istasyonları bulunur (WINPC1, WINPC2), sanal sunucular(WINSRV1, WINSRV2) ve bir yardımcı CISCONET sanal makinesinin yanı sıra sanal anahtarlar VMnet3-VMnet6. İkinci sanallaştırma seviyesi, CISCONET sanal makinesi üzerinde çalışan Dynamips tabanlı GNS3 yazılım aracı tarafından sağlanır, bu seviyede Cisco sanal yönlendiricileri (R1, R2) ve ilgili ağ arayüzlerine bağlı SW1-SW4 sanal anahtarları bulunur. yönlendiricilerin (R1, R2). Birinci ve ikinci sanallaştırma seviyeleri arasındaki ağ etkileşimi, OSI veri bağlantı katmanında "iki yönlü projeksiyon" yoluyla gerçekleştirilir: VMnet3-VMnet6 sanal anahtarları, CISCONET yardımcı sanal makinesinin karşılık gelen LAN1-LAN4 ağ bağdaştırıcılarına bağlanır ve SW1-SW4 sanal anahtarlarının karşılık gelen bağlantı noktaları, "Bulut" türündeki karşılık gelen nesneler aracılığıyla (şemada gösterilmemiştir, çünkü özünde basit "kavşak noktalarıdır" ve başka bir şey değildir), ayrıca ilgili LAN1'e bağlıdır. CISCONET yardımcı sanal makinesinin -LAN4 ağ bağdaştırıcıları. Son olarak sanallaştırmanın üçüncü seviyesi, sanal yönlendiriciler üzerinde çalışan Cisco IOS OS araçları tarafından sağlanır, bu seviyede sanal bir MPLS bulutu ve EoMPLS teknolojisini kullanan sanal zincirler (VC 111, VC 222) bulunur. EoMPLS sanal zincirleri, Cisco OS aracılığıyla sanal yönlendiricilerin (R1, R2) karşılık gelen arayüzlerine yansıtılır ve böylece sanallaştırmanın ikinci ve üçüncü seviyeleri arasında ağ etkileşimi sağlar.

Şimdi doğrudan bu çok düzeyli yapının kişisel bir bilgisayarda modellenmesinin sonuçlarına geçelim. İçinde Cisco yönlendiricileri olan bir ağın da oluşturulduğu, yapılandırıldığı ve başlatıldığı CISCONET dahil olmak üzere sanal makineler oluşturulduktan, yapılandırıldıktan ve çalıştırıldıktan sonra her şey şöyle görünür:

CISCONET sanal makinesinde dört ağ bağdaştırıcısı vardır: karşılık gelen VMnet3, VMnet4, VMnet5 ve VMnet6 sanal anahtarlarına bağlı LAN1, LAN2, LAN3 ve LAN4. Buna karşılık, WINPC1 sanal makine NIC'si VMnet3 sanal anahtarına, WINPC2 NIC'den VMnet4'e, WINSRV1 NIC'den VMnet5'e ve WINSRV2 NIC'den VMnet6'ya bağlanır. "Ortak zeminin" bir tarafı bu şekilde uygulanır: WINPC1, WINPC2, WINSRV1 ve WINSRV2 sanal makineleri, bu makinenin ilgili ağ bağdaştırıcıları aracılığıyla CISCONET sanal makinesiyle iletişim kurabilir. CISCONET sanal makinesinin ağ bağdaştırıcıları arasında bu makinede MS Windows aracılığıyla herhangi bir anahtarlama veya yönlendirmenin tanım gereği yasaklanması gerektiğine dikkat etmek çok önemlidir. Buna karşılık, CISCONET makinesi, iki Cisco sanal yönlendirici çalıştıran Dynamips tabanlı bir GNS ortamı çalıştırıyor. Karşılık gelen yönlendirici arabirimleri, karşılık gelen SW1, SW2, SW3 ve SW4 sanal anahtarlarına (VMnet sanal anahtarlarıyla karıştırılmamalıdır) bağlanır ve anahtarlar da karşılık gelen PC1, PC2, SRV1 ve SRV2 nesnelerine bağlanır ( benzer adlara sahip sanal makineler VMware ile karıştırılmamalıdır). PC1, PC2, SRV1 ve SRV2, esasen "Bulut" nesneleridir - CISCONET sanal makinesinin ilgili ağ bağdaştırıcıları LAN1, LAN2, LAN3 ve LAN4 ile eşlenen basit "kavşak noktaları". Böylece, "ortak zeminin" ikinci tarafı hayata geçirilir: yönlendiricilerin karşılık gelen arayüzleri, bu makinenin karşılık gelen ağ bağdaştırıcıları aracılığıyla CISCONET sanal makinesiyle de etkileşime girebilir.

Aşağıda, VMnet sanal anahtarları ile CISCONET sanal makine ağ bağdaştırıcıları arasında ve PC1, PC2, SRV1 ve SRV2 nesneleri (bağlantı noktaları) ile CISCONET sanal makine ağ bağdaştırıcıları arasında gerekli bağlamaların nasıl uygulandığı kısmen gösterilmektedir. Ekran görüntüsü, aşağıdakileri içeren bir pencere gösterir: yapılandırma dosyası Ağ bağdaştırıcılarının MAC adreslerini gösteren ve VMnet sanal anahtarlarına bağlanan CISCONET sanal makinesi. Başka bir pencerede bir tablo görüntüleniyor ağ bağlantıları CISCONET sanal makinesinin ve ağ bağdaştırıcılarının karşılık gelen adları (bu makinenin MS Windows işletim sisteminde atanmıştır), bağdaştırıcıların MAC adresleri ve ağ aktarım tanımlayıcıları. Son olarak, üçüncü pencere, "Bulut" tipindeki PC1 nesnesinin (bağlantı noktaları) CISCONET sanal makinesinin ilgili ağ taşıma tanımlayıcısına bağlanmasını görüntüler.

Farklı sanallaştırma seviyelerinde farklı nesneler arasındaki ağ bağlantılarında kafa karıştırmamak için bunları tek bir görsel tabloda özetleyelim:

| Açık | VMware sanal makineleri | VMware Sanal Anahtarı | CISCONET ağ bağlantısı | CISCONET ağ bağdaştırıcısının MAC adresi | CISCONET Ağ Taşıma Kimliği | GNS3'te bulut nesnesi | GNS3'te sanal anahtar | Cisco Sanal Yönlendirici ve Ağ Arayüzü | EoMPLS Sanal Zinciri |

|---|---|---|---|---|---|---|---|---|---|

| Sanallaştırma seviyesi 1 | Seviye 2 | 3. seviye | |||||||

| 1 | WINPC1 CISCONET | VMnet3 | LAN1 | 00:0c:29:25:1f:ac | C0E98EFF-BFA7-472F-A5C0-A22293E1EE26 | PC1 | SW1 | R1: FA0/0 | VC111 |

| 2 | WINPC2 CISCONET | VMnet4 | LAN2 | 00:0c:29:25:1f:b6 | 390F3C01-A168- 40D8-A539- 1E417F3D6E1B | PC2 | SW2 | R1: FA0/1 | VK 222 |

| 3 | WINSRV1 CISCONET | VMnet5 | LAN3 | 00:0c:29:25:1f:c0 | 6577836B-60A3- 4891-931C- 232ED8B2F8F2 | SRV1 | SW3 | R2: FA0/0 | VC111 |

| 4 | WINSRV2 CISCONET | VMnet6 | LAN4 | 00:0c:29:25:1f:ca | 7834C67F-12F2- 4559-BEF4- C170C3E0B7DC | SRV2 | SW4 | R2: FA0/1 | VK 222 |

Şimdi test sonuçlarına geçelim. Aşağıdaki ekran görüntüsünde, ilgili iş istasyonlarının ve sunucuların ağ üzerinden birbirlerini "gördüklerini" görebilirsiniz (kullanım dahil). ağ Servisleri yayın istekleri) EoMPLS sanal zincirleri sayesinde MPLS bulutu aracılığıyla. Ağ uzmanları ayrıca MPLS anahtarlama tablolarına ve Cisco yönlendiriciler üzerindeki EoMPLS sanal zincirlerinin durumuna bakmakla ilgileneceklerdir. İkinci ekran görüntüsü, sanal zincirlerin (VC 111, VC 222) başarıyla çalıştığını ve her iki yönde de belirli sayıda baytın aktarıldığını gösterir:

Bu nedenle, çok düzeyli sanallaştırma, günümüzde genellikle yerleşik olan kişisel bir bilgisayarın bilgi işlem kaynaklarını etkin bir şekilde kullanarak çeşitli ağ altyapısı örneklerini incelemenize ve test etmenize olanak tanır. çok çekirdekli işlemci ve yüksek kapasiteli RAM. Ayrıca, çok düzeyli sanallaştırma, bilgi işlem kaynaklarının daha esnek bir şekilde dağıtılmasına ve bunların kullanımı üzerinde kontrole olanak tanır. Bu nedenle, örneğin, yukarıda tartışılan örnekte, sanal yönlendiriciler, tek düzeyli sanallaştırma durumunda olduğu gibi, gerçek bir bilgisayarın değil, bir yardımcı sanal makinenin bilgi işlem kaynakları içinde çalışır.

görüntülemek için lütfen JavaScript'i etkinleştirin.İşletim sisteminden bahsetmek istiyoruz. iOSşirket tarafından geliştirilen Cisco. Cisco IOS veya Ağ İşletim Sistemi(İnternet İşletim Sistemi), çoğu Cisco anahtarında ve yönlendiricisinde kullanılan yazılımdır (anahtarların önceki sürümleri kediOS). iOSçok görevli bir işletim sistemine entegre edilmiş yönlendirme, anahtarlama, ağlar arası çalışma ve telekomünikasyon işlevlerini içerir.

Tüm Cisco ürünleri kullanmaz iOS. İstisnalar güvenlik ürünleridir OLARAK işletimi kim kullanır Linux sistemi ve çalışan yönlendirici-yönlendiriciler IOS-XR. Cisco IOS, farklı ağlarda çalışan bir dizi farklı işletim sistemi içerir. ağ cihazları Ah. Cisco IOS'un birçok farklı çeşidi vardır: anahtarlar, yönlendiriciler ve diğer Cisco ağ cihazları için, belirli ağ cihazları için IOS sürümleri, sağlayan IOS özellik setleri. çeşitli paketler işlevler ve hizmetler.

dosyanın kendisi iOS birkaç megabayt boyutundadır ve adı verilen yarı kalıcı bir bellek alanında depolanır. flaş. Flash bellek kalıcı depolama sağlar. Bu, cihazın gücü kesildiğinde hafıza içeriğinin kaybolmadığı anlamına gelir. Birçok Cisco cihazında IOS, cihaz açıldığında flaştan rastgele erişimli belleğe (RAM) kopyalanır, ardından cihaz çalışırken IOS RAM'den başlatılır. RAM'in, cihaz tarafından ağ işlemlerini desteklemek için kullanılan veri depolama da dahil olmak üzere birçok işlevi vardır. IOS'u RAM'de çalıştırmak cihaz performansını artırır, ancak güç döngüsü sırasında veriler kaybolduğundan RAM geçici bellek olarak kabul edilir. Güç döngüsü, bir cihazın kasıtlı olarak veya yanlışlıkla kapatılıp tekrar açılmasıdır.

ile cihaz yönetimi iOS arayüz üzerinden olur Komut satırı (CLI), bir konsol kablosuyla bağlandığında, tel ağ, SSH veya yardımı ile yardımcı liman.

Sürüm adları Cisco IOSüç sayıdan ve birkaç sembolden oluşur a.b(c.d)e, Nerede:

- A- ana sürüm numarası

- B– küçük sürüm numarası (küçük değişiklikler)

- C- sürümün seri numarası

- D- ara yapı numarası

- e(sıfır, bir veya iki harf) – hiçbiri (ana hat anlamına gelir), T (Teknoloji), E (Kuruluş), S (Servis sağlayıcı), XA özel işlevi, diğer özel işlevler olarak XB vb. .

yeniden inşa et- genellikle belirli bir IOS sürümü için belirli bir sorunu veya güvenlik açığını gidermek için yeniden yapılandırmalar yayınlanır. Yeniden derlemeler, ya bir sorunu hızlı bir şekilde düzeltmek için ya da cihazlarında kritik bir altyapı çalıştırıyor olabilecekleri için daha sonraki bir ana sürüme yükseltmek istemeyen ve bu nedenle değişiklik ve riski en aza indirmeyi tercih eden müşterilerin ihtiyaçlarını karşılamak için yapılır.

Ara sürüm– genellikle haftalık olarak üretilen ve mevcut geliştirme çalışmalarının bir anlık görüntüsünü sağlayan ara sürümler.

bakım sürümü– iyileştirmeler ve hata düzeltmeleri içeren test edilmiş sürümler. Cisco, mümkün olduğunda yazılımınızı Bakım sürümüne güncellemenizi önerir.

Geliştirme aşamaları:

- Erken Dağıtım (ED)– erken dağıtım, yeni özellikler ve platformlar tanıtıldı.

- Sınırlı Dağıtım (LD)– ilk sınırlı tarama, hata düzeltmelerini içerir.

- Genel Dağıtım (GD)- genel işletim sistemi konuşlandırması, test edilmesi, iyileştirilmesi ve yayına hazırlanması son sürüm. Bu sürümler genellikle tüm platformlarda kararlıdır.

- Bakım Dağıtımı (MD)- Bu sürümler, ek destek, hata düzeltmeleri ve yazılımın devam eden bakımı için kullanılır.

kullanan çoğu Cisco cihazı iOS, ayrıca bir veya daha fazla "özellik seti" veya "paket" içerir - Özellik seti. Örneğin, Catalyst anahtarlarında kullanılması amaçlanan Cisco IOS sürümleri, "standart" sürümler (yalnızca temel IP yönlendirme sağlar), IPv4 yönlendirme için tam destek sağlayan "gelişmiş" sürümler ve gelişmiş özellikler sağlayan "genişletilmiş IP hizmetleri" sürümleri olarak mevcuttur. , yanı sıra IPv6 desteği.

Her birey özellik seti temel kümeye ek olarak bir hizmet kategorisine karşılık gelir ( IP Tabanı– Statik Rotalar, OSPF, RIP, EIGRP. ISIS, BGP, IMGP, PBR, Çok noktaya yayın):

- IP verileri (Veri– BFD, IP SLA'ları, IPX, L2TPv3, Mobil IP, MPLS, SCTP'yi ekler)

- Ses (Birleşik İletişim– CUBE, SRST, Ses Ağ Geçidi, CUCME, DSP, VXML)

- Güvenlik ve VPN (Güvenlik- Güvenlik Duvarı, SSL VPN, DMVPN, IPS, GET VPN, IPSec)

Bu makale size yardımcı oldu mu?

Lütfen nedenini söyle?

Makalenin sizin için yararlı olmadığı için üzgünüz: (Zor değilse lütfen nedenini belirtin? Ayrıntılı bir yanıt verirseniz çok minnettar olacağız. Daha iyi olmamıza yardımcı olduğunuz için teşekkür ederiz!

Herkese selam.

Bir zamanlar Cisco ile uğraşmak zorunda kaldım. Uzun sürmedi ama yine de. Cisco ile ilgili her şey artık çok popüler. Bir zamanlar yerel bir üniversitede yerel bir Cisco akademisinin açılışına dahil oldum. Bir yıl önce "" kurslarına gidiyordum. Ancak, özellikle ders çalışırken, ekipmanın kendisine her zaman erişimimiz olmuyor. Emülatörler kurtarmaya gelir. Cisco için olanlar da var. Boson NetSim ile başladım ve neredeyse tüm öğrenciler şu anda Cisco Packet Tracer üzerinde oturuyor. Bununla birlikte, simülatör seti bu iki tiple sınırlı değildir.

Bir süre önce, "En Küçükler İçin Ağlar" döngümüzde, ihtiyaçlarımıza Cisco Packet Tracer'dan daha uygun bir GNS3 öykünücüsüne geçtik.

Ama ne gibi alternatiflerimiz var? Henüz Habré'de hesabı olmayan Alexander namı diğer Sinister, onları anlatacak.

Cisco Systems ekipmanı için oldukça fazla sayıda simülatör ve emülatör bulunmaktadır. Bu kısa incelemede, bu sorunu çözen mevcut tüm araçları göstermeye çalışacağım. Bilgiler okuyanların işine yarayacaktır. ağ teknolojileri, Cisco sınavlarına hazırlanmak, sorun gidermek veya güvenlik sorunlarını araştırmak için raflar toplamak.

Biraz terminoloji.

Simülatörler- belirli bir dizi komutu taklit ederler, dikilir ve sadece ötesine geçmeniz gerekir, hemen bir hata mesajı alırız. Klasik bir örnek, Cisco Packet Tracer'dır.

Emülatörler aksine, gerçek cihazların görüntülerini (ürün yazılımı) genellikle görünür kısıtlamalar olmaksızın oynatmanıza (bayt çevirisi gerçekleştirerek) izin verirler. Bir örnek GNS3/Dynamips'tir.

Önce Cisco Packet Tracer'a bakalım.

1.Cisco Paket İzleyici

Bu simülatör, Cisco Networking Academy öğrencileri için ücretsiz olarak hem Windows hem de Linux için mevcuttur.

6. versiyonda şöyle şeyler vardı:

- iOS 15

- HWIC-2T ve HWIC-8A modülleri

- 3 yeni cihaz (Cisco 1941, Cisco 2901, Cisco 2911)

- HSRP Desteği

- Uç cihazların (masaüstü bilgisayarlar) ayarlarında IPv6.

Buradaki duygu, yeni sürümün CCNA sınavının 2.0 sürümüne güncellenmesi için tam zamanında olduğudur.

Avantajları, arayüzün kolaylığı ve mantığıdır. Ek olarak, DHCP / DNS / HTTP / SMTP / POP3 ve NTP gibi çeşitli ağ hizmetlerinin çalışmasını kontrol etmek uygundur.

Ve en ilginç özelliklerden biri, simülasyon moduna geçebilme ve zaman genişlemesi ile paketlerin hareketini görebilme yeteneğidir.

Bana aynı Matrix'i hatırlattı.

- CCNA'nın kapsamını aşan hemen hemen her şey onda toplanamaz. Örneğin, EEM tamamen yoktur.

- Ayrıca, bazen yalnızca programı yeniden başlatarak tedavi edilen çeşitli aksaklıklar görünebilir. STP protokolü özellikle bununla ünlüdür.

Sonumuz ne olacak?

Cisco ekipmanıyla tanışmaya yeni başlayanlar için iyi bir araç.

Bir sonraki, dynamips öykünücüsü için bir GUI (Qt cinsinden) olan GNS3'tür.

Ücretsiz proje, Linux, Windows ve Mac OS X için mevcuttur. GNS proje web sitesi www.gns3.net'dir. Ancak performans artırıcı özelliklerinin çoğu yalnızca Linux (aynı ürün yazılımının birçoğunu kullanırken çalışan hayalet IOS) altında çalışır, 64 bit sürümü de yalnızca Linux'a uygundur. GNS'nin güncel sürümü açık şu an— 0.8.5. Bu gerçek ile çalışan bir emülatör IOS üretici yazılımı. Kullanmak için ürün yazılımına sahip olmanız gerekir. Diyelim ki bir Cisco yönlendirici satın aldınız, onu oradan çıkarabilirsiniz. VirtualBox veya VMware Workstation sanal makinelerini ona bağlayabilir ve oldukça karmaşık şemalar oluşturabilirsiniz, dilerseniz daha da ileri giderek gerçek bir ağa salabilirsiniz. Ek olarak, Dynamips hem eski Cisco PIX'i hem de kötü şöhretli Cisco ASA'yı, hatta sürüm 8.4'ü taklit edebilir.

Ancak tüm bunlarla birlikte birçok eksiklik var.

Platform sayısı kesinlikle sınırlıdır: yalnızca dynamips geliştiricileri tarafından sağlanan kasalar başlatılabilir. ios 15 sürümünün çalıştırılması yalnızca 7200 platformunda mümkündür.Catalyst anahtarlarını tam olarak kullanmak imkansızdır, bunun nedeni çok sayıda özel entegre devre kullanmalarıdır ve bu nedenle taklit edilmesi son derece zordur. Yönlendiriciler için ağ modüllerini (NM) kullanmaya devam ediyor. Çok sayıda cihaz kullanıldığında performansın düşmesi garanti edilir.

Kuru kalıntıda ne var?

Bazı çekincelerle oldukça karmaşık topolojiler oluşturabileceğiniz, CCNP düzeyindeki sınavlara hazırlanabileceğiniz bir araç.

3.Boson NetSim

Yakın zamanda sürüm 9'a güncellenen Boson NetSim simülatörü hakkında birkaç söz.

Yalnızca Windows için mevcut olan fiyat, CCNA için 179 ABD Doları ile CCNP için 349 ABD Doları arasında değişmektedir.

Bu bir koleksiyon laboratuvar işi, sınav konularına göre gruplandırılmıştır.

Ekran görüntülerinden de görebileceğiniz gibi, arayüz birkaç bölümden oluşuyor: görev açıklaması, ağ haritası, sol tarafta tüm laboratuvarların bir listesi var. Bittiğinde, sonucu kontrol edebilir ve her şeyin yapılıp yapılmadığını öğrenebilirsiniz. Bazı sınırlamalarla kendi topolojilerinizi oluşturmanız mümkündür.

Boson NetSim'in ana özellikleri:

- 42 yönlendirici, 6 anahtar ve diğer 3 cihazı destekler

- Sanal paket teknolojisini kullanarak ağ trafiğini simüle eder

- İki farklı tarama stili sağlar: Telnet modu veya konsol bağlantı modu

- Tek bir topolojide 200 adede kadar cihazı destekler

- Kendi laboratuvarlarınızı oluşturmanıza izin verir

- SDM simülasyonunu destekleyen laboratuvarları içerir

- TFTP Sunucusu, TACACS+ ve paket oluşturucu gibi Cisco dışı cihazları içerir (bunlar muhtemelen aynı diğer 3 cihazdır)

Packet Tracer ile aynı dezavantajlara sahiptir.

Belli bir miktar için üzülmeyen ve aynı zamanda kendi topolojilerini anlamak ve oluşturmak istemeyen, sadece sınavdan önce pratik yapmak isteyenler çok yardımcı olacaktır.

Resmi web sitesi www.boson.com/netsim-cisco-network-simulator'dur.

4.Cisco CSR

Şimdi oldukça yeni bir Cisco CSR'yi ele alalım.

Nispeten yakın bir zamanda, sanal bir Cisco Cloud Service Router 1000V ortaya çıktı.

Resmi Cisco web sitesinde mevcuttur.

Bu öykünücüyü indirmek için siteye kaydolmanız yeterlidir. ücretsiz. Cisco ile bir sözleşme gerekli değildir. Cisco daha önce emülatörlerle her şekilde savaştığı ve yalnızca ekipman kiralamayı önerdiği için bu gerçekten bir olay. Örneğin, görünüşe göre RedHat veya türevleri olan sanal bir makine olan bir OVA dosyasını indirebilirsiniz. Sanal makine, her başladığında iso görüntüsünü yükler ve bunun içinde gerçek bellenim olan CSR1000V.BIN'i bulabilirsiniz. Eh, Linux bir sarmalayıcı görevi görür - yani bir çağrı dönüştürücü. Sitede listelenen gereksinimlerden bazıları DRAM 4096 MB Flash 8192 MB'dir. Bugünün kapasiteleri ile bu bir problem olmamalıdır. CSR, GNS3 topolojilerinde veya bir Nexus sanal anahtarıyla birlikte kullanılabilir.

CSR1000v, bir istemci örneği olarak hiper yönetici üzerinde çalışan ve normal bir ASR1000 yönlendiricisinin hizmetlerini sağlayan sanal bir yönlendirici (Quagga gibi, ancak Cisco'dan IOS) olarak uygulanır. Temel yönlendirme veya NAT kadar basit bir şey olabilir, VPN MPLS veya LISP gibi şeylere kadar. Sonuç olarak, neredeyse tam teşekküllü bir sağlayıcımız var Cisco ASR 1000. İşin hızı oldukça iyi, gerçek zamanlı çalışıyor.

Eksiklikleri olmadan değildi. Yalnızca 60 gün süren bir değerlendirme lisansını ücretsiz olarak kullanabilirsiniz. Ayrıca bu modda bant genişliği 10, 25 veya 50 Mbps ile sınırlandırılmıştır. Böyle bir lisansın sona ermesinden sonra hız 2,5 Mbps'ye düşecektir. 1 yıllık bir lisansın maliyeti yaklaşık 1000 ABD dolarına mal olacaktır.

5. Cisco Nexus Titanium

titanyum bir emülatördür işletim sistemi NX-OS olarak da adlandırılan Cisco Nexus anahtarları. Nexus, veri merkezleri için anahtar olarak konumlandırılmıştır.

Bu öykünücü, dahili kullanım için doğrudan Cisco tarafından oluşturulmuştur.

Bir süre önce VMware temelinde oluşturulmuş Titanium 5.1.(2)'nin bir görüntüsü kamu malı oldu. Ve bir süre sonra, oldukça yasal olarak ayrı olarak veya Vmware vSphere Enterprise Plus sürümünün bir parçası olarak satın alınabilen Cisco Nexus 1000V ortaya çıktı. Web sitesinde görülebilir - www.vmware.com/ru/products/cisco-nexus-1000V/

Veri Merkezi yolunu izlemeye hazırlanan herkes için mükemmel. Bazı tuhaflıkları var - açıldıktan sonra önyükleme işlemi başlar (CSR durumunda olduğu gibi, Linux'u da göreceğiz) ve durur. Her şey donmuş gibi görünüyor, ama değil. Bu öykünücüye bağlantı, adlandırılmış kanallar aracılığıyla yapılır.

Adlandırılmış kanal, süreçler arası iletişim yöntemlerinden biridir. Unix'te olduğu gibi var olun benzer sistemler Windows'ta olduğu gibi. Bağlanmak için örneğin putty'yi açın, seri bağlantı türünü seçin ve \\.\pipe\vmwaredebug'u belirtin.

GNS3 ve QEMU'yu (Windows için GNS3 ile gelen hafif işletim sistemi öykünücüsü) kullanarak, Nexus anahtarlarını kullanacak topolojiler oluşturabilirsiniz. Ve yine, bu sanal anahtarı gerçek bir ağa bırakabilirsiniz.

6. Cisco IOU

Ve son olarak, ünlü Cisco IOU (UNIX'te Cisco IOS), resmi olarak hiç dağıtılmayan tescilli bir yazılımdır.

Cisco'nun IOU'yu kimin kullandığını takip edip tanımlayabileceğine dair bir görüş var.

Başlangıçta, xml.cisco.com sunucusuna bir HTTP POST isteği denenir. Gönderilen veriler, ana bilgisayar adını, kullanıcı adını, IOU sürümünü vb. içerir.

Cisco TAC'nin IOU'yu kullandığı bilinmektedir. Emülatör, CCIE'ye hazırlananlar arasında çok popüler. Başlangıçta yalnızca Solaris altında çalıştı, ancak zamanla Linux'a taşındı. İki bölümden oluşur - l2iou ve l3iou, adıyla tahmin edebileceğiniz gibi, birincisi bağlantı katmanını ve anahtarları, ikincisi ise ağ ve yönlendiricileri taklit eder.

Web arayüzünün yazarı Andrea Dainese'dir. Web sitesi www.routeroreflector.com/cisco/cisco-iou-web-interface/'dir. Sitenin kendisinde IOU veya firmware yoktur, ayrıca yazar, web arayüzünün IOU kullanma hakkına sahip kişiler için oluşturulduğunu belirtir.

Ve sonunda küçük bir özet.

Görünüşe göre, şu anda Cisco ekipmanının oldukça geniş bir emülatör ve simülatör yelpazesi var. Bu, çeşitli yolların (klasik R / S, Servis Sağlayıcı ve hatta Veri Merkezi) sınavlarına neredeyse tamamen hazırlanmanıza olanak tanır. Biraz çabayla, çeşitli topolojileri toplayabilir ve test edebilir, güvenlik açığı araştırması yürütebilir ve gerekirse benzetilmiş ekipmanı gerçek bir ağa bırakabilirsiniz.

Kendi bilgi işlem altyapınızı oluşturmak için, çeşitli amaçlar için tasarlanmış özel ekipman kullanmaya başvurmanız ve satın almak veya kiralamak için fazladan bir kuruş harcamanız gerektiği bir sır değil. Ve bu, destanın yalnızca başlangıcı, çünkü o zaman altyapı yönetiminin tüm sorumluluğu şirketin omuzlarına düştü.

Sanallaştırma teknolojilerinin gelişmesi ve bilgi işlem sistemlerinin performansı, kullanılabilirliği ve güvenilirliğine yönelik artan taleplerle birlikte işletmeler, güvenilir IaaS sağlayıcılarının bulut çözümlerini ve sanal sitelerini giderek daha fazla tercih etmeye başladı. Ve bu anlaşılabilir bir durumdur: birçok kuruluşun artan gereksinimleri vardır, çoğu esnek çözümlerin mümkün olan en kısa sürede uygulamaya konduğunu görmek ister ve aynı zamanda altyapı yönetimi ile ilgili herhangi bir sorun yaşamaz.

Bu yaklaşım günümüzde yeni bir şey değil, aksine etkin işletme/altyapı yönetimi için giderek yaygınlaşan bir taktik haline geliyor.

Çoğu iş yükünün fiziksel sitelerden sanal sitelere yeniden dağıtılması ve aktarılması, diğer şeylerin yanı sıra, güvenlik uygulama sorunlarının geliştirilmesini gerektirir. Güvenlik - hem fiziksel açıdan hem de sanal açıdan - her zaman zirvede olmalıdır. Elbette, BT pazarında sanal ortamlar için yüksek düzeyde koruma sağlamak ve garanti etmek için tasarlanmış birçok çözüm vardır.

Nispeten yakın zamanda duyurulan sanal güvenlik duvarına daha yakından bakalım CiscoASav Cisco ASA 1000v bulut güvenlik duvarının yerini alan. Cisco resmi web sitesinde, Cisco ASA 1000v'nin satış ve desteğinin sona erdiğini ve bunun yerine Cisco ASAv ürünü karşısında bulut, sanal altyapılar için amiral gemisi koruma aracını koyduğunu duyurur.

Genel olarak, son yıllarda Cisco'nun sanallaştırma segmentindeki etkinliğini artırdığını ve donanım çözümleri hattını sanallaştırılmış ürünlerle tamamladığını belirtmekte fayda var. Cisco ASAv'ın ortaya çıkışı, bunun bir başka teyididir.

Cisco ASAv (Cisco Adaptive Security Virtual Appliance), daha önce de belirtildiği gibi, sanal bir güvenlik duvarı. Sanal ortamda çalışmaya odaklı ve temel bilgilere sahip işlevsellikçoklu bağlam modu ve kümeleme hariç "demir" Cisco ASA.

Cisco ASAv'a Genel Bakış

Cisco ASAv işlevsellik sağlar güvenlik duvarı, veri merkezlerinde ve bulut ortamlarında veri koruması gerçekleştirmek. Cisco ASAv, aşağıdakiler de dahil olmak üzere çeşitli hipervizörlerde çalışabilen bir sanal makinedir: VMware ESXi, trafiği işlemek için sanal "anahtarlar" ile etkileşime girerek. Sanal güvenlik duvarı, Cisco Nexus 1000v, VMware dvSwitch ve vSwitch dahil olmak üzere çeşitli sanal anahtarlarla çalışabilir. Cisco ASAv, Siteden Siteye VPN uygulamasını destekler, VPN Uzak erişimin yanı sıra istemcisiz organizasyon uzaktan erişim VPN gibi açık fiziksel cihazlar Cisco AS.

Şekil 1 Cisco ASAv Mimarisi

Şekil 1 Cisco ASAv Mimarisi

Cisco ASAv, müşteriler tarafından kullanılan Cisco ASAv sanal örneklerinin dağıtımını, yönetimini ve izlenmesini büyük ölçüde basitleştiren Cisco Akıllı Lisanslamayı kullanır.

Cisco ASAv'ın Temel Özellikleri ve Avantajları

- Tek etki alanları arası güvenlik katmanı

Cisco ASAv, birden çok hipervizör kullanma becerisiyle fiziksel ve sanal sitelerde tek bir güvenlik katmanı sağlar. Bir BT altyapısı oluşturma bağlamında, bazı uygulamalar şirketin fiziksel altyapısına ve diğerinin birkaç hipervizörün bulunduğu sanal bir siteye göre uyarlandığı durumlarda, müşteriler genellikle hibrit bir model kullanır. Cisco ASAv, hem fiziksel hem de sanal cihazlara tek bir güvenlik ilkesinin uygulanabileceği birleştirilmiş dağıtım seçeneklerini kullanır.

- Yönetim Kolaylığı

Cisco ASAv, cihazın kendisini yönetmenize, güvenlik politikalarını değiştirmenize ve durum durumlarını izlemenize izin veren, normal bir HTTP arayüzüne dayalı bir Temsili Durum Aktarımı (REST API) API'si kullanır.

- Dağıtım Kolaylığı

Önceden yapılandırılmış bir Cisco ASAv, çok kısa bir süre içinde devreye alınabilir.

Cisco ASAv, aşağıdaki modellerde bulunan bir ürün ailesidir:

Şekil 2. Cisco ASAv Ürün Ailesi

Şekil 2. Cisco ASAv Ürün Ailesi

Cisco ASAV Spesifikasyonu

| Cisco ASav5 | Cisco ASav10 | Cisco ASav30 | |

| Durum Bilgili Bant Genişliği (Maksimum) | 100 Mb/sn | 1 Gb/sn | 2 Gb/sn |

| Durum Bilgili Bant Genişliği (Çoklu Protokol) | 50 Mb/sn | 500 Mb/sn | 1 Gb/sn |

| VPN ile Bant Genişliği (3DES/AES) | 30 Mb/sn | 125 Mb/sn | 300 Mb/sn |

| Saniyedeki bağlantı sayısı | 8 000 | 20 000 | 60 000 |

| Eşzamanlı oturum sayısı | 50 000 | 100 000 | 500 000 |

| Sanal yerel alan ağlarının (VLAN'lar) sayısı | 25 | 50 | 200 |

| Ana bilgisayarlar arasında ve bir IPsec istemcisi ile kullanıcı VPN oturumlarının sayısı | 50 | 250 | 750 |

| Kullanıcı VPN AnyConnect oturumlarının sayısı veya bir istemci programı olmadan erişim | 50 | 250 | 750 |

| Cisco Cloud Web Security bulut koruma sisteminin kullanıcı sayısı | 250 | 1 000 | 5 000 |

| Yüksek kullanılabilirlik desteği | etkin/beklemede | etkin/beklemede | etkin/beklemede |

| hipervizör desteği | VMware ESX/ESXi 5.X, KVM 1.0 | VMware ESX/ESXi 5.X, KVM 1.0 | VMware ESX/ESXi 5.X, KVM 1.0 |

| vCPU sayısı | 1 | 1 | 4 |

| Hafıza | 2 GB | 2 GB | 8 GB |

| HDD | 8 GB | 8 GB | 16 GB |

ASAv'da desteklenen VMware işlevselliği

| işlevsellik | Tanım | Destek (Evet/Hayır) |

| soğuk klonlama | Klonlama sırasında sanal makineler kapanıyor | Evet |

| DRS | Dinamik kaynak planlaması ve dağıtılmış kapasite yönetimi için kullanılır | Evet |

| sıcak ekle | Ek kaynaklar eklenirken sanal makineler çalışmaya devam eder | Evet |

| Sıcak klonlama (sıcak klonlama) | Klonlama sırasında sanal makineler çalışır durumda kalır | HAYIR |

| Sıcak çıkarma (sıcak çıkarma) | Kaynak silme sırasında sanal makineler çalışmaya devam eder | Evet |

| anlık görüntüler | Sanal makineler birkaç saniye duraklar | Evet |

| Askıya al ve devam ettir | Sanal makineler duraklatılır ve ardından devam ettirilir | Evet |

| vCloud Yöneticisi | Sanal makinelerin otomatik dağıtımına izin verir | HAYIR |

| Sanal makineleri taşıma | Geçiş sırasında sanal makineler kapanıyor | Evet |

| vMotion | Sanal makinelerin canlı geçişi kullanılır | Evet |

| VMware FT (Sürekli Kullanılabilirlik Teknolojisi) | Sanal makinelerin yüksek kullanılabilirliği için kullanılır | HAYIR |

| VMware HA | Fiziksel donanım arızalarından kaynaklanan kayıpları en aza indirir ve arıza durumunda kümedeki başka bir ana bilgisayardaki sanal makineleri yeniden başlatır | Evet |

| VMware vSphere Bağımsız Windows İstemcisi | Evet | |

| VMware vSphere Web İstemcisi | Sanal makineleri dağıtmak için kullanılır | Evet |

ASAv'ı VMware vSphere Web İstemcisi ile Dağıtma

Beklenmedik ve çalışmayan anlardan kaçınmak için ASAv'ı bir IaaS sağlayıcısının uzak bir sitesine veya başka bir sanallaştırılmış siteye dağıtmaya karar verirseniz, ek gereksinimlere ve kısıtlamalara hemen dikkat etmelisiniz:

- ASav'ı bir ova dosyasından dağıtmak, yerelleştirmeyi desteklemez. Ortamınızdaki VMware vCenter ve LDAP sunucularının ASCII uyumluluk modunu kullandığından emin olmanız gerekir.

- ASAv'ı kurmadan ve sanal makine konsolunu kullanmadan önce önceden tanımlanmış bir klavye düzeni (Amerika Birleşik Devletleri İngilizcesi) ayarlamanız gerekir.

ASAv'ı kurmak için VMware vSphere Web İstemcisini kullanabilirsiniz. Bunu yapmak için, . Varsayılan olarak 9443 numaralı bağlantı noktası kullanılır, ancak yapılandırmanın özelliklerine bağlı olarak değer farklılık gösterebilir.

- VMware vSphere Web Client'a ilk kez eriştiğinizde, doğrudan kimlik doğrulama penceresinden indirilebilen eklentiyi (Client Integration Plug-in) kurmanız gerekir.

- Başarılı kurulumdan sonra, VMware vSphere Web Client'a yeniden bağlanmalı ve kullanıcı adınız ve şifrenizle oturum açmalısınız.

- Cisco ASAv kurulumuna başlamadan önce http://cisco.com/go/asa-software adresinden ASAv OVA dosyasını indirmeniz ve yapılandırılmış en az bir vSphere ağ arayüzüne sahip olduğunuzdan emin olmanız gerekir.

- VMware vSphere Web Client üzerinde bulunan gezinti penceresinde panele geçiş yapmanız gerekmektedir. vCenter Ve git ana bilgisayarlarVeKümeler. Cisco ASAv'ı nereye kurmaya karar verdiğinize bağlı olarak veri merkezine, kümeye veya ana bilgisayara tıklayarak OVF şablon dağıtım seçeneğini ( DağıtmakOVFŞablon).

Şekil 3. OVF şablonunu (ASAv) dağıtma

Şekil 3. OVF şablonunu (ASAv) dağıtma

- OVF Template Deployment Wizard penceresinde, bölümünde Kaynak Cisco ASAv kurulum OVA dosyasını seçmelisiniz. Detay görünüm penceresinde ( Gözden geçirmek Detaylar) ASAv paketi hakkında bilgi görüntüler.

Şekil 4. ASAv yükleme ayrıntılarına genel bakış

Şekil 4. ASAv yükleme ayrıntılarına genel bakış

- Sayfadaki lisans sözleşmesini kabul ederek Kabul etmek EULA, Cisco ASAv örneğinin adını ve sanal makine dosyalarının konumunu belirlemeye geçelim.

- Yapılandırma seçiminde at ( Seçme konfigürasyon) aşağıdaki değerleri kullanmanız gerekir:

- Bağımsız yapılandırma için 1 (veya 2, 3, 4) vCPU Bağımsız'ı seçin.

- Yük Devretme yapılandırması için 1 (veya 2, 3, 4) vCPU HA Birincil'i seçin.

- Depo seçim penceresinde ( Seçme Depolamak) biçimi tanımlayın sanal disk, yerden tasarruf etmek için seçeneğini seçmek faydalı olacaktır. ince hüküm. Ayrıca ASAv'ın çalışacağı depolamayı da seçmeniz gerekir.

Şekil 5. Depolama seçimi penceresi

Şekil 5. Depolama seçimi penceresi

- Ağ yapılandırma penceresinde ( Kurmak ağ) ASAv çalışırken kullanılacak ağ arayüzünü seçer. Lütfen ağ arabirimleri listesinin alfabetik sırayla belirtilmediğini ve bunun da bazen istenen öğeyi bulmayı zorlaştırdığını unutmayın.

Şekil 6. Ağ Ayarları Penceresi

Şekil 6. Ağ Ayarları Penceresi

Bir ASAv örneğini dağıttığınızda, ağ ayarlarında değişiklik yapmak için Ağ Ayarlarını Düzenle iletişim kutusunu kullanabilirsiniz. Şekil 7, Ağ Bağdaştırıcı Kimlikleri ile ASAv Arabirim Kimlikleri arasındaki bir eşleme örneğini göstermektedir.

Şekil 7 Ağ bağdaştırıcılarını ve ASAv arabirimlerini eşleme

Şekil 7 Ağ bağdaştırıcılarını ve ASAv arabirimlerini eşleme

- Tüm ASAv arayüzlerini kullanmak gerekli değildir, ancak vSphere Web İstemcisi ağların tüm arayüzlere atanmasını gerektirir. Kullanılması planlanmayan arayüzler duruma getirilmelidir. Engelli(devre dışı) ASAv ayarlarında. ASAv, vSphere Web Konsolunda konuşlandırıldıktan sonra, Ayarları Düzenle iletişim kutusunu kullanarak gereksiz arabirimleri kaldırabilirsiniz ( Düzenlemek Ayarlar).

- Şablon özelleştirme penceresinde ( Özelleştirmek şablon) IP adresi, alt ağ maskesi ve varsayılan ağ geçidi parametrelerinin yapılandırılması dahil olmak üzere bir dizi temel ayarın yapılması gerekir. Benzer şekilde, istemcinin ASDM erişimi için izin verilen IP adresini ayarlayın ve istemciyle iletişim kurmak için ayrı bir ağ geçidi gerekiyorsa IP adresini ayarlayın.

Şekil 8. Şablon özelleştirme penceresi

Şekil 8. Şablon özelleştirme penceresi

- Ayrıca, Dağıtım Türü seçeneğinde ( dağıtım türü) üç olası seçenek arasından ASAv yükleme türünü seçmelisiniz: Bağımsız, HA Birincil, HA İkincil.

Şekil 9 Uygun ASAv yükleme türünün seçilmesi

Şekil 9 Uygun ASAv yükleme türünün seçilmesi

Bitirmeye Hazır penceresinde ( Hazır ile tamamlamak) Cisco ASAv yapılandırmasının bir özetini görüntüler. Dağıtımdan sonra çalıştırma seçeneğinin etkinleştirilmesi ( güç Açık sonrasında dağıtım), sihirbaz tamamlandığında sanal makineyi başlatmanıza izin verecektir.

- ASAv OVF şablonunun dağıtım sürecini ve tamamlanan görevlerin durumunu görev konsolunda izleyebilirsiniz ( görev Konsol).

Şekil 10. OVF şablonu dağıtım durumu

Şekil 10. OVF şablonu dağıtım durumu

- ASAv sanal makinesi henüz başlamadı ise start seçeneğini ( güç Açık the sanal makine). ASAv ilk başlatıldığında OVA dosyasında ayarlanan parametreleri okur ve buna göre sistem değerlerini yapılandırır.

Şekil 11. ASAv sanal makinesini başlatma

Şekil 11. ASAv sanal makinesini başlatma

ASAv kurulumunu özetlersek, paketin indirilmesi, dağıtılması ve çalıştırılmasına kadar tüm sürecin 15-20 dakikadan fazla sürmediği gerçeğini not etmekten kendimizi alamıyoruz. Aynı zamanda, VPN gibi sonraki ayarlar, önemsiz zaman maliyetleri ile karakterize edilirken, fiziksel bir ASA kurmak çok daha fazla zaman alacaktır. Cisco ASAv, uzaktan da kurulabilir ve uzak siteleri kullanan şirketler için süreç esnekliği ve kolaylık sağlar.

Kurulumdan ASAv yönetimine

ASAv'ı yönetmek için eski güzel ASDM aracını (Uyarlamalı Güvenlik) kullanabilirsiniz. aygıt Yöneticisi), grafiksel olarak uygun bir çözüm olan Kullanıcı arayüzü. ASAv dağıtım işlemi sırasında, daha sonra gerçekleştirebileceğiniz ASDM'ye erişim belirtilir. çeşitli ayarlar, izleme ve sorun giderme. Dağıtım işlemi sırasında IP adresi belirtilen istemci makineden, gelecekte bağlantı kurulur. ASDM'ye erişmek için, ASAv'ın IP adresinin değerini belirten bir web tarayıcısı kullanılır.

ASDM'yi Başlat

ASDM istemcisi olarak belirlenen makinede, bir tarayıcı başlatın ve ASAv değerlerini https://asav_ip_address/admin biçiminde belirtin; bu, aşağıdaki seçenekleri içeren bir pencere açacaktır:

- ASDM Launcher'ı yükleyin ve ASDM'yi başlatın;

- ASDM'yi başlatın;

- başlatma sihirbazını başlatın.

Şekil 12. ASDM aracını çalıştırma örneği

Şekil 12. ASDM aracını çalıştırma örneği

DüzenlemekASDMBaşlatıcı ve çalıştırmaASDM

Yükleyiciyi başlatmak için "ASDM Başlatıcıyı Kur ve ASDM'yi çalıştır"ı seçin. "kullanıcı adı" ve "şifre" alanlarında (bu durumda yeni kurulum) değerleri boş bırakıp Tamam'a tıklayabilirsiniz. Yapılandırılmış HTTPS kimlik doğrulaması olmadan, kimlik bilgileri belirtilmeden ASDM'ye erişim gerçekleşir. HTTPS kimlik doğrulaması etkinleştirildiyse, bir kullanıcı adı ve parola belirtmeniz gerekir.

- Yükleyiciyi yerel olarak kaydedin ve yüklemeyi başlatın. Kurulum tamamlandığında, ASDM-IDM Launcher otomatik olarak başlayacaktır.

- ASAv IP adresini girin ve Tamam'a tıklayın.

KoşmakASDM

Kurulum yapmadan doğrudan ASDM'yi başlatmak için Java Web Start'ı da kullanabilirsiniz. "ASDM'yi Başlat" seçeneğini seçin, ardından ASDM-IDM Başlatıcı penceresi açılacaktır.

Şekil 13. ASDM-IDM Launcher kullanarak ASAv'a bağlanma

Şekil 13. ASDM-IDM Launcher kullanarak ASAv'a bağlanma

Başlangıç sihirbazını başlat

Başlangıç Sihirbazını Çalıştır seçeneğini seçtiğinizde, aşağıdaki ASAv yapılandırma parametrelerini ayarlayabilirsiniz.

- Ana bilgisayar adı (Ana bilgisayar adı)

- Alan adı

- yönetici şifresi

- Arayüzler

- IP adresleri

- Statik rotalar

- DHCP sunucusu (DHCP sunucusu)

- NAT kuralları

- ve daha fazlası (ve diğer ayarlar…)

konsolu kullanmaVMware vSphere

İlk yapılandırmayı, sorun gidermeyi gerçekleştirmek ve Komut Satırı Arayüzüne (CLI) erişmek için VMware vSphere Web Client'ta bulunan ASAv konsolunu kullanabilirsiniz.

Önemli! ASAv konsoluyla çalışmak için eklentiyi (Client Integration Plug-In) yüklemeniz gerekir.

Bir lisans kuruluncaya kadar bir sınırlama olacaktır. Bant genişliği 100 kbps'de. Bir üretim ortamında, tam işlevsellik bir lisans gerektirir. Lisans bilgileri, ASAv konsolunda görüntülenir.

Şekil 15. Lisans bilgilerini görüntüleme örneği

Şekil 15. Lisans bilgilerini görüntüleme örneği

ASAv konsoluna bağlanarak birkaç modda çalışabilirsiniz.

Ayrıcalıklı Mod

- Parametre ciscoasa> konsol penceresinde, yalnızca EXEC modunda çalışmayı gösterir. temel komutlar. Ayrıcalıklı EXEC moduna geçmek için komutu çalıştırmanız gerekir. ciscoasa>olanak vermek, bundan sonra bir şifre (Şifre) girmeniz gerekecektir, eğer bir şifre ayarlanmışsa, değilse Enter tuşuna basın.

- Değer çıkışı ciscoasa# konsol penceresinde ayrıcalıklı moda geçildiğini gösterir. İçinde yapılandırma dışı komutlar kullanmak mümkündür. Konfigürasyon komutlarını yürütmek için konfigürasyon moduna geçmelisiniz. Ayrıcalıklı moddan da geçiş yapabilirsiniz.

- Ayrıcalıklı moddan çıkmak için komutları kullanın. devre dışı bırakmak, çıkış veya çıkış yapmak.

Küresel Yapılandırma Modu

- Genel yapılandırma moduna geçmek için şu komutu kullanın:

ciscoasa#yapılandırterminal

- Yapılandırma moduna başarılı bir şekilde geçerseniz, şuna benzeyen genel yapılandırma modu hazır göstergesi görüntülenir:

ciscoasa (yapılandırma)#

- Olası tüm komutların bir listesini çağırmak için yardıma bakın:

ciscoasa (yapılandırma)#yardım?

Bundan sonra, Şekil 16'da gösterildiği gibi, mevcut tüm komutların bir listesi alfabetik sırayla görüntülenir.

Şekil 16. Genel yapılandırma modunda komutları görüntüleme örneği

Şekil 16. Genel yapılandırma modunda komutları görüntüleme örneği

- Genel yapılandırma modundan çıkmak için komutları kullanın. çıkış,çıkış yapmak veya son.

Bildiğiniz gibi blogda bazen iyi arkadaşlarımızın yazıları yayınlanıyor.

Bugün Eugene bize Cisco yönlendirici sanallaştırmasından bahsedecek.

Klasik bir ağ organizasyon şeması vardır: erişim seviyesi (SW1, SW2, SW3), dağıtım seviyesi (R1) ve bağlantı küresel ağ(R2). İstatistik toplama, R2 yönlendirici üzerinde düzenlenir ve NAT yapılandırılır. R2 ve R3 arasına trafik filtreleme ve yönlendirme işlevlerine sahip bir donanım güvenlik duvarı kurulur (Şema 1)

Kısa bir süre önce, görev tüm ağı alternatif bir ağ geçidine (R4) taşımak olarak belirlendi. Yeni ağ geçidi, küme işlevine sahiptir ve küme düğümlerinin sayısını artırarak yatay olarak ölçeklenebilir. Devreye alma planına göre, belirli bir süre içinde ağda aynı anda iki ağ geçidi olması gerekiyordu - eskisi (R2) - tüm istemci ağları için ve yenisinin (R4) - için yeni ağ geçidinin testine katılan ağlar (Şema 2).

Dahili yönlendiriciye (R1) PBR (Politika tabanlı yönlendirme) uygulama girişimleri başarısız oldu - trafik döngüye girdi. istek kılavuzu ek ekipman reddetti. Zaman geçti, yönlendirici yoktu, görev durdu ...

Sonra internetten Cisco yönlendiricilerdeki yönlendirme tablolarının izolasyonundan bahseden bir makale gözüme çarptı.

Mevcut ekipmana dayalı olarak bağımsız bir yönlendirme tablosuna sahip ek bir yönlendirici almaya karar verdim. Sorunu çözmek için, PBR özelliğine sahip ek bir yönlendiricinin varlığını ima eden yeni bir proje hazırlandı (Şema 3).

R1 ve R5 arasında ağ bağlantısı:

Ağ: 172.16.200.0 /30

R1'deki arayüz: 172.16.200.2 /30

R5'teki arayüz: 172.16.200.1 /30

VLANID: 100 - eski yönlendirici

VLANID: 101 - yeni yönlendirici

Not: R5 kullanıldığı için sanal yönlendirici, R3'e (Cisco IOS Yazılımı, C2900 Yazılımı (C2900-UNIVERSALK9_NPE-M), Sürüm 15.0(1)M1, YAZILIM YAYINLAMASI (fc1)) dayalıdır.

R3 yönlendirici, üç adet Gigabit Ethernet bağlantı noktasıyla donatılmıştır, dahili yönlendirme için Gi0/0 arabirimi, donanım güvenlik duvarına bağlanmak için Gi0/1 ve harici bir sağlayıcıya bağlanmak için Gi0/2 kullanılır.

R5 yönlendiricisini yapılandırmaya geçelim.

Yapılandırma moduna gidin:

R3(yapılandırma)#ip vrf bölge1

Bu komut, yönlendirici üzerinde yalıtılmış bir yönlendirme tablosu oluşturur. İsim 1. Bölge yönetici tarafından seçilir. Ayrıca bir kimlik ve açıklama da atayabilirsiniz. Daha fazla ayrıntı belgelerde bulunabilir. Tamamlandıktan sonra, komutu kullanarak yapılandırma moduna dönüyoruz. çıkış.

kurulum Ağ arayüzleri:

R3(yapılandırma)#arayüz GigabitEthernet0/0.100

R3(config-subif)#kapsülleme dot1Q 100

R3(config-subif)#ip adresi 172.16.100.2 255.255.255.252

R3(config-subif)#çıkış

R3(yapılandırma)#arayüz GigabitEthernet0/0.101

R3(config-subif)#ip vrf yönlendirme bölgesi 1

R3(config-subif)#kapsülleme dot1Q 101

R3(config-subif)#ip adresi 172.16.100.6 255.255.255.252

R3(config-subif)#çıkış

R3(yapılandırma)#arayüz GigabitEthernet0/0.1000

R3(config-subif)#ip vrf yönlendirme bölgesi 1

R3(config-subif)#kapsülleme dot1Q 1000

R3(config-subif)#ip adresi 172.16.200.1 255.255.255.252

R3(config-subif)#çıkış

Şimdi PBR'yi yapılandırmanız gerekiyor. Bunu yapmak için, aşağıdaki kuralın rehberliğinde bir ACL oluşturacağız: ACL'ye giren herkes eski ağ geçidinden, geri kalanlar da yeni ağ geçidinden yönlendirilir.

R3(config)#access-list 101 ip ana bilgisayarını reddet 192.168.3.24 herhangi

R3(config)#access-list 101 ip ana bilgisayarını reddet 192.168.3.25 herhangi

R3(config)#access-list 101 ip host 192.168.3.26 herhangi birini reddet

R3(config)#access-list 101 izin ip herhangi herhangi biri

Güzergah Haritası Oluşturun:

R3(config)#route-map gw1 izni 50

R3(config-route-map)#eşleştirme ip adresi 101

R3(config-route-map)#set ip vrf zone1 next-hop 172.16.100.1

R3(yapılandırma-rota-haritası)#çıkış

Ve arayüze uygulayın:

R3(yapılandırma)#arayüz GigabitEthernet0/0.1000

R3(config-subif)#ip ilkesi yol haritası gw1

R3(config-subif)#çıkış

Yönlendirme Tablosuna Varsayılan Rota Ekleme 1. Bölge:

R3(config)#ip yolu vrf zone1 0.0.0.0 0.0.0.0 GigabitEthernet0/0.101 172.16.100.5

ve yönlendirme tablosunu kontrol edin 1. Bölge

R3#ip rotasını göster vrf zone1

Yönlendirme Tablosu: bölge1

Kodlar: L - yerel, C - bağlı, S - statik, R - RIP, M - mobil, B - BGP

D - EIGRP, EX - EIGRP harici, O - OSPF, IA - OSPF arası alan

N1 - OSPF NSSA harici tip 1, N2 - OSPF NSSA harici tip 2

E1 - OSPF harici tip 1, E2 - OSPF harici tip 2

i - IS-IS, su - IS-IS özeti, L1 - IS-IS seviye-1, L2 - IS-IS seviye-2

ia - IS-IS arası alan, * - aday varsayılan, U - kullanıcı başına statik yol

o - ODR, P - periyodik olarak indirilen statik yol, + - kopyalanan yol

Ağ geçidi 0.0.0.0 için son çare ağ geçidi 172.16.100.5'tir

172.16.100.5 üzerinden S* 0.0.0.0/0, GigabitEthernet0/0.101

172.16.0.0/16, değişken şekilde alt ağlara ayrılmıştır, 6 alt ağ, 2 maske

C 172.16.100.0/30 doğrudan bağlanır, GigabitEthernet0/0.100

L 172.16.100.2/32 doğrudan bağlanır, GigabitEthernet0/0.100

C 172.16.100.4/30 doğrudan bağlanır, GigabitEthernet0/0.101

L 172.16.100.6/32 doğrudan bağlanır, GigabitEthernet0/0.101

C 172.16.200.0/30 doğrudan bağlanır, GigabitEthernet0/0.1000

L 172.16.200.1/32 doğrudan bağlanır, GigabitEthernet0/0.1000

İstemci ağlarının trafiğini farklı ağ geçitlerine bölme görevi çözüldü. eksilerden karar Yönlendiricinin donanımı üzerindeki yükün arttığını ve küresel ağa bağlı yönlendiricinin güvenliğinin azaldığını belirtmek isterim. doğrudan bağlantıİle yerel ağ donanım güvenlik duvarını atlayarak.