»

Hur kan en php-programmerare tjäna bra pengar hemma?

De flesta framgångsrika php-programmerare tjänar bra pengar hemifrån. I början av alla inkomster finns det svårigheter. Det händer att svårigheter och bristande kunskap om intjäningsmetoder avskräcker all önskan att tjäna pengar hemma, och då letar programmerare efter en möjlighet att arbeta på kontor, där det finns en stor garanti för att pengar kan tas emot varje månad och professionellt. tillväxt är möjlig.

Men att kunna arbeta hemifrån har fler fördelar än nackdelar.

fördelar

Du kommer att arbeta för dig själv. Ingen kommer att säga upp dig, du kan fördela ditt eget schema eller arbeta vid den tid du vill.

Du väljer själv ett sätt att tjäna pengar med hjälp av programmering, vilket för det första kommer att öka ditt intresse för arbete, och för det andra har du stor handlingsfrihet. Du behöver inte jobba med det du inte gillar. Det finns också fler möjligheter att kombinera sätt att tjäna pengar.

Minus

Till en början kommer det att vara svårt, och för att få de första pengarna för ditt arbete måste du investera mycket kraft och tid. Och för att vinst alltid ska vara nödvändigt att ständigt utvecklas och ha tålamod och korrekt fördela ditt schema själv så att du har tillräckligt med tid att slutföra arbetet i tid.

Intäkter på dina manus

Det finns många olika skript på Internet som människor enkelt kan ladda ner och installera på sin webbplats. Du kan skriva ditt eget unika manus, och det finns två alternativ för hur du kan tjäna pengar på ditt manus. Sälj det eller placera det genom fildelning. Du kan också använda två alternativ. Till exempel lätta skript, men samtidigt är det också väldigt viktigt att placera just de skripten genom fildelning som kommer att vara mycket efterfrågade. För detta måste skript efterfrågas så att folk laddar ner för deras behov.

Stora manus kan säljas till rimliga priser. Du kan placera en annons på forumen, eller om du har din egen personliga blogg eller webbplats, placera annonser för att sälja manus.

I vilket fall som helst, vilket alternativ du än väljer, placera skriptet i arkivet och se till att inkludera detaljerade instruktioner och kontaktuppgifter om dig själv. Se till att ge stöd, för det är viktigt för ditt arbete för dig själv. När allt kommer omkring måste du rekommenderas eller dina skript laddas ner. De ska vara av hög kvalitet. Om en person bad dig om hjälp, förklara artigt för honom om skriptet eller hjälp honom att installera det. Dina manus bör ha kommentarer. Vad respektive funktion ansvarar för osv. När allt kommer omkring kan en person lätt bli förvirrad i din kod, där det inte kommer att finnas någon notering.

Egna och gemensamma projekt

Det är bra för framgångsrika intäkter att skapa din egen webbplats. Det finns många möjligheter att tjäna pengar med din hemsida. Om du marknadsför det väl kan du placera skript till försäljning där. Samarbetsprojekt kommer att utöka dina möjligheter, vilket är bra för framgången med programmering hemma. Sök därför efter partners eller tacka nej till erbjudanden om att skapa ett projekt tillsammans.

På din webbplats bör du definitivt lägga till funktioner som väcker uppmärksamhet. Sajten kan ha det vanliga enkla utseendet, men samtidigt med sin egen twist. En personlig hemsida bidrar till en ökning av kunder. De kommer att se hur dina skript fungerar om de inte tar för lång tid att ladda, de är intressanta att använda, och viktigast av allt original, de ser inte ut som någonting. Då kommer du att lyckas.

Intäkter på beställningar

För att göra detta räcker det att registrera sig i olika börser för frilansare och leta efter beställningar. Visa upp din portfölj med arbete. Men var försiktig, det finns inga ärliga människor i världen och för att du inte ska falla för bedrägeri, visa först verket som finns på din server (förresten, i det här fallet måste du hyra en vps http: //nkvd.pro/vps/), och sedan om du får betalt för en del, överför sedan hälften till deras server och med den andra delen. Denna metod för att tjäna anses vara lönsam, men beror på graden av dina kunskaper och färdigheter. Det beror också på feedbacken från dina kunder. För att lyckas med detta sätt att tjäna pengar, gör arbetet ärligt och effektivt. Du måste kunna kommunicera med kunder, tydligt förklara vad du vet och vad du inte vet.

Detta är inte hela listan över php-programmerares inkomster, men tack vare dessa sätt att tjäna pengar, som är skrivna ovan, kan du redan tjäna pengar utan att lämna ditt hem. I det inledande skedet kommer detta att vara en stor prestation. Huvudsaken är att inte stanna där. Ständigt förbättra och skapa projekt som kommer att ge dig inte bara bra inkomst, utan också nöje.

Om författaren

Hur kan en php-programmerare tjäna bra pengar hemma?

Med tillkomsten av datorer och internet har många ytterligare yrken dykt upp.

Programmeringsspecialister efterfrågas nu, eftersom många olika projekt lanseras via Internet. Därför bör alla sökande tänka på att välja en specialitet relaterad till datorer.

Hur tjänar man pengar på kunskap om PHP? I den här artikeln kommer vi att överväga ett av programmeringsområdena. Skriptspråket används aktivt för applikationsutveckling.

Tekniken har varit aktuell i många år och om du lär dig PHP kan du få bra pengar. Det viktigaste är att efterfrågan på specialister inom detta område är enorm.

Hur mycket tjänar en PHP-programmerare?

Det är omöjligt att nämna den exakta summan, eftersom alla jobbar i olika företag, och vissa jobbar till och med hemma. Aktiva arbetare får i alla fall en bra lön.

De som arbetar hemifrån får exakt lika mycket som de hinner slutföra beställningar. Priser i en nisch sätts sällan, oftast förhandlas de individuellt.

Av fördelarna med att arbeta som PHP-programmerare är det värt att notera aktivitetens seriösa utsikter och relevans. I en tid då Internet penetrerar nästan alla områden är det verkligen lönsamt att arbeta som programmerare.

Väl:

"Intjäning på din egen tjänst via e-postnyhetsbrev"

. Tömning av en stängd pool för 33 tusen rubel. Lagerrecensionerna varierar. Baserat på recensionerna är kursen inte lämplig för alla, utan endast för de som redan har stött på liknande kurser eller e-postlistor. Material skickat anonym användaremed kommentar:

« Jag läcker den här kursen för att jag blev bannad på lagret bara sådär. Till den takten kommer jag att säga en sak som passar för små utskick. Nybörjare kommer inte att förstå någonting, men de kan leta efter bekantskap. Recensionerna är olika, jag avstod från att kommentera. Om du vill lära dig hur du skickar ut massbrev, gå till Shelest, han hjälper dig. Jag studerade med honom, och jag köpte den här kursen endast för allmän utveckling. Jag hoppas att någon kommer att vara användbar.» Material kan tas bort på begäran av upphovsrättsinnehavaren!

Utvärdera

Kursbeskrivning:

En unik författarkurs med videolektioner Snabbstartsteknik i e-nyhetsbrev - Hur man skickar e-postbrev i stora volymer till "potentiella" kunder. Med tillkomsten av trenden att utveckla affärer via Internet och den ständiga ökningen av antalet aktiva internetanvändare, började olika utbildningar dyka upp, både för nybörjare och avancerade användare. Den här kursen är avsedd för alla som är intresserade av hur man effektivt får trafik och försäljning utan att spendera enorma summor på det. Det mest effektiva och bekväma verktyget för onlineförsäljning är marknadsföring av tjänster och varor med hjälp av e-post (e-postmarknadsföring) .

För att organisera professionell e-postmarknadsföring, och inte bara massutskick, måste du utveckla ett systematiskt tillvägagångssätt, samla en abonnentbas, automatisera denna process för att öka stabila vinster, generera statistik och andra uppgifter som är svåra att slutföra utan professionell hjälp. I den här kursen, som en snabbstartsteknik i nyhetsbrev via e-post, föreslås det att skicka brev via VDS-servrar Varför betala stora pengar för utskicktjänster om du kan ställa in det själv? Och få möjligheten att skicka vem som helst, vad som helst i stora volymer brev till dina kunder. Den här kursen hjälper dig att konfigurera en VDS-server för att automatiskt skicka e-post och skapa professionell e-postmarknadsföring, medan alla användare kan slutföra installationen genom att helt enkelt följa steg-för-steg-instruktionerna från författarens videokurs. Coola verktyg av excellens! Det fina med SET är att det är skrivet i Python och inte kräver några Python-moduler från tredje part som skulle behöva installeras extra. Arbetet utförs genom en interaktiv meny, där du bara behöver välja önskade objekt för applikation för att fungera. Vid varje steg åtföljs menyn av en bra beskrivning av de föreslagna underpunkterna, så även ett barn kan hantera det (det blir lite läskigt här) Men i vissa situationer är det helt enkelt nödvändigt att justera själva verktygslådan, och för detta måste du vända dig till inställningsfilen.

Vad du kommer att lära dig av kursen:

- Konfigurera vds för nyhetsbrev via e-post

- Hur man kringgår spamfilter Orsaker till att e-postmeddelanden hamnar i skräppost

- Hur man snabbt och enkelt kan unika e-postmeddelanden

- Hur man samlar in 100 % fungerande och levande e-postadresser, och inte bara adresser, utan e-post

- adresser till din målgrupp

- Hur man arbetar med SMTP och hur man höjer en SMTP-server

- Skaffa all programvara du behöver

- Hur man tjänar pengar genom att skicka brev, vilka affiliateprogram man ska arbeta med

- Mallgenerering med efterföljande uppladdning till VDS-servern(ar)

- Extrahera e-post, skanna inurl (readme.txt)

- Skapa databaser - rensa, dela, ta bort e-postdubbletter

Varje sökning efter sårbarheter på webbresurser börjar med spaning och informationsinsamling.

Intelligens kan vara antingen aktiv - brute force av filer och kataloger på webbplatsen, lansering av sårbarhetsskannrar, manuell visning av webbplatsen eller passiv - sökning efter information i olika sökmotorer. Ibland händer det att en sårbarhet blir känd redan innan den första sidan på sajten öppnas.

Hur är detta möjligt?

Sökrobotar, ständigt roaming på Internet, förutom information som är användbar för den genomsnittliga användaren, fixar ofta vad som kan användas av angripare när de attackerar en webbresurs. Till exempel skriptfel och filer med känslig information (från konfigurationsfiler och loggar till filer med autentiseringsdata och säkerhetskopior av databas).

Ur en sökrobots synvinkel är ett sql-förfrågningsfelmeddelande en vanlig text, oskiljbar, till exempel från beskrivningen av varorna på sidan. Om sökroboten plötsligt snubblar över en fil med filtillägget .sql, som av någon anledning hamnat i arbetsmappen på sajten, så kommer den att uppfattas som en del av sajtens innehåll och kommer även att indexeras (inklusive, ev. lösenorden som anges i den).

Sådan information kan hittas genom att känna till starka, ofta unika, nyckelord som hjälper till att skilja "sårbara sidor" från sidor som inte innehåller sårbarheter.

En enorm databas med speciella förfrågningar som använder nyckelord (så kallade dorks) finns på exploit-db.com och är känd som Google Hack Database.

Varför google?

Dorks riktar sig främst till google av två anledningar:

− den mest flexibla syntaxen för nyckelord (anges i tabell 1) och specialtecken (anges i tabell 2);

- Googles index är fortfarande mer komplett än för andra sökmotorer;

Tabell 1 - Nyckelord för Google

Nyckelord

|

Menande

|

Exempel

|

webbplats

|

Sök endast på den angivna webbplatsen. Betraktar endast url

|

site:somesite.ru - hittar alla sidor på den givna domänen och underdomänerna

|

inurl

|

Sök efter ord som finns i uri. Till skillnad från cl. ord "webbplats", söker efter matchningar efter webbplatsens namn

|

inurl:news - hittar alla sidor där det givna ordet förekommer i uri

|

i skrift

|

Sök i brödtexten på sidan

|

intext:"trafik" - helt lik den vanliga frågan "trafik"

|

titel

|

Sök i sidans rubrik. Text mellan taggar <br></td>

<td width="214">intitle:”index of” – hittar alla sidor med en kataloglista <br></td>

</tr><tr><td width="214">ext <br></td>

<td width="214">Sök efter sidor med det angivna tillägget <br></td>

<td width="214">ext:pdf - hittar alla pdf-filer <br></td>

</tr><tr><td width="214">filtyp <br></td>

<td width="214">I dagsläget är det helt analogt med klass. ordet "ext" <br></td>

<td width="214">filetype:pdf - liknande <br></td>

</tr><tr><td width="214">relaterad <br></td>

<td width="214">Sök efter webbplatser med liknande ämnen <br></td>

<td width="214">relaterad:google.ru - visar dess analoger <br></td>

</tr><tr><td width="214">länk <br></td>

<td width="214">Sök efter webbplatser som länkar till detta <br></td>

<td width="214">link:somesite.ru - hittar alla sajter som har en länk till detta <br></td>

</tr><tr><td width="214">definiera <br></td>

<td width="214">Visa orddefinition <br></td>

<td width="214">define:0day - definition av termen <br></td>

</tr><tr><td width="214">cache <br></td>

<td width="214">Visa cachelagrat sidinnehåll (om tillgängligt) <br></td>

<td width="214">cache:google.com - öppna sidan från cache <br></td>

</tr></tbody></table><p>Tabell 2 - Google Query specialtecken <br></p><table><tbody><tr><td width="214"><b>Symbol</b><br></td>

<td width="214"><b>Menande</b><br></td>

<td width="214"><b>Exempel</b><br></td>

</tr><tr><td width="214">“<br></td>

<td width="214">Exakt fras <br></td>

<td width="214">intitle:"RouterOS-routerkonfigurationssida" - sök efter routrar <br></td>

</tr><tr><td width="214">*<br></td>

<td width="214">Vilken text som helst <br></td>

<td width="214">inurl:"bitrix*mcart" - sök efter webbplatser på bitrix med en sårbar mcart-modul <br></td>

</tr><tr><td width="214">.<br></td>

<td width="214">Vilken karaktär som helst <br></td>

<td width="214">Index.of - liknande indexet för frågan <br></td>

</tr><tr><td width="214">-<br></td>

<td width="214">Ta bort ord <br></td>

<td width="214">error -warning - visa alla sidor med fel men ingen varning <br></td>

</tr><tr><td width="214">..<br></td>

<td width="214">Räckvidd <br></td>

<td width="214">cve 2006..2016 - visa sårbarheter efter år från och med 2006 <br></td>

</tr><tr><td width="214">|<br></td>

<td width="214">Logiskt "eller" <br></td>

<td width="214">linux | windows - visar sidor där antingen det första eller andra ordet förekommer <br></td>

</tr></tbody></table><br>Det bör förstås att varje begäran till en sökmotor är en sökning endast med ord. <br>Det är värdelöst att leta efter meta-tecken på sidan (citattecken, parenteser, skiljetecken, etc.). Även att söka efter en exakt fras inom citattecken är en ordsökning, följt av en exakt matchning redan i resultaten. <p>Alla Google Hack Database-dockar är logiskt indelade i 14 kategorier och presenteras i Tabell 3. <br>Tabell 3 - Google Hack Database Kategorier <br></p><table><tbody><tr><td width="168"><b>Kategori</b><br></td>

<td width="190"><b>Vad gör det möjligt att hitta</b><br></td>

<td width="284"><b>Exempel</b><br></td>

</tr><tr><td width="168">fotfäste <br></td>

<td width="190">Webbskal, offentliga filhanterare <br></td>

<td width="284">Hitta alla hackade webbplatser som innehåller de listade webbskalen: <br>(intitle:"phpshell" ELLER intitle:"c99shell" ELLER intitle:"r57shell" ELLER intitle:"PHP Shell" ELLER intitle:"phpRemoteView") `rwx` "uname" <br></td>

</tr><tr><td width="168">Filer som innehåller användarnamn <br></td>

<td width="190">Registerfiler, konfigurationsfiler, loggar, filer som innehåller historiken för inmatade kommandon <br></td>

<td width="284">Hitta alla registerfiler som innehåller kontoinformation: <br><i>filtyp:reg reg +intext:"Internet Account Manager"</i><br></td>

</tr><tr><td width="168">Känsliga kataloger <br></td>

<td width="190">Kataloger med olika information (personliga dokument, vpn-konfigurationer, dolda arkiv, etc.) <br></td>

<td width="284">Hitta alla kataloglistor som innehåller filer relaterade till vpn: <br><i>"Config" intitle:"Index för" intext:vpn</i><br>Webbplatser som innehåller git-repositories: <br><i>(intext:"index av /.git") ("överordnad katalog")</i><br></td>

</tr><tr><td width="168">Webbserverdetektering <br></td>

<td width="190">Version och annan information om webbservern <br></td>

<td width="284">Hitta de administrativa konsolerna för JBoss-servern: <br><i>inurl:"/web-console/" intitle:"Administrationskonsol"</i><br></td>

</tr><tr><td width="168">Sårbara filer <br></td>

<td width="190">Skript som innehåller kända sårbarheter <br></td>

<td width="284">Hitta webbplatser som använder ett skript som låter dig ladda upp en godtycklig fil från servern: <br><i>allinurl:forcedownload.php?file=</i><br></td>

</tr><tr><td width="168">Sårbara servrar <br></td>

<td width="190">Installationsskript, webbskal, öppna administrativa konsoler, etc. <br></td>

<td width="284">Hitta öppna PHPMyAdmin-konsoler som körs som root: <br><i>intitle:phpMyAdmin "Välkommen till phpMyAdmin ***" "kör på * som root@*"</i><br></td>

</tr><tr><td width="168">felmeddelanden <br></td>

<td width="190">Olika fel och varningar avslöjar ofta viktig information - allt från CMS-version till lösenord <br></td>

<td width="284">Webbplatser med fel vid exekvering av sql-frågor till databasen: <br><i>"Varning: mysql_query()" "ogiltig fråga"</i><br></td>

</tr><tr><td width="168">Filer som innehåller saftig information <br></td>

<td width="190">Certifikat, säkerhetskopior, e-postmeddelanden, loggar, sql-skript, etc. <br></td>

<td width="284">Hitta initialiserings-sql-skript: <br><i>filtyp:sql och "insert into" -site:github.com</i><br></td>

</tr><tr><td width="168">Filer som innehåller lösenord <br></td>

<td width="190">Allt som kan innehålla lösenord - loggar, sql-skript, etc. <br></td>

<td width="284">Loggar som nämner lösenord: <br><i>filtyp:</i><i>logga</i><i>i skrift:</i><i>lösenord |</i><i>passera |</i><i>pw</i><br>sql-skript som innehåller lösenord: <br><i>ext:</i><i>sql</i><i>i skrift:</i><i>Användarnamn</i><i>i skrift:</i><i>Lösenord</i><br></td>

</tr><tr><td width="168">Känslig online shoppinginformation <br></td>

<td width="190">Information relaterad till online shopping <br></td>

<td width="284">Hitta pinkoder: <br><i>dcid=</i><i>bn=</i><i>stift</i><i>kod=</i><br></td>

</tr><tr><td width="168">Nätverks- eller sårbarhetsdata <br></td>

<td width="190">Information som inte är direkt relaterad till webbresursen, men som påverkar nätverket eller andra icke-webbtjänster <br></td>

<td width="284">Hitta skript för automatisk proxykonfiguration som innehåller information om det interna nätverket: <br><i>inurl:proxy | inurl:wpad ext:pac | ext:dat findproxyforurl</i><br></td>

</tr><tr><td width="168">Sidor som innehåller portaler <br></td>

<td width="190">Sidor som innehåller inloggningsformulär <br></td>

<td width="284">saplogon webbsidor: <br><i>intext:"2016 SAP AG. Alla rättigheter förbehållna." intitle:"logga in"</i><br></td>

</tr><tr><td width="168">Olika onlineenheter <br></td>

<td width="190">Skrivare, routrar, övervakningssystem m.m. <br></td>

<td width="284">Hitta skrivarens konfigurationspanel: <br><i>titel:"</i><i>hk</i><i>laserjet"</i><i>inurl:</i><i>SSI/</i><i>Auth/</i><i>uppsättning_</i><i>config_</i><i>enhetsinformation.</i><i>htm</i><br></td>

</tr><tr><td width="168">Rådgivning och sårbarheter <br></td>

<td width="190">Webbplatser på sårbara versioner av CMS <br></td>

<td width="284">Hitta sårbara plugins genom vilka du kan ladda upp en godtycklig fil till servern: <br><i>inurl:fckeditor -intext:"ConfigIsEnabled = False" intext:ConfigIsEnabled</i><br></td>

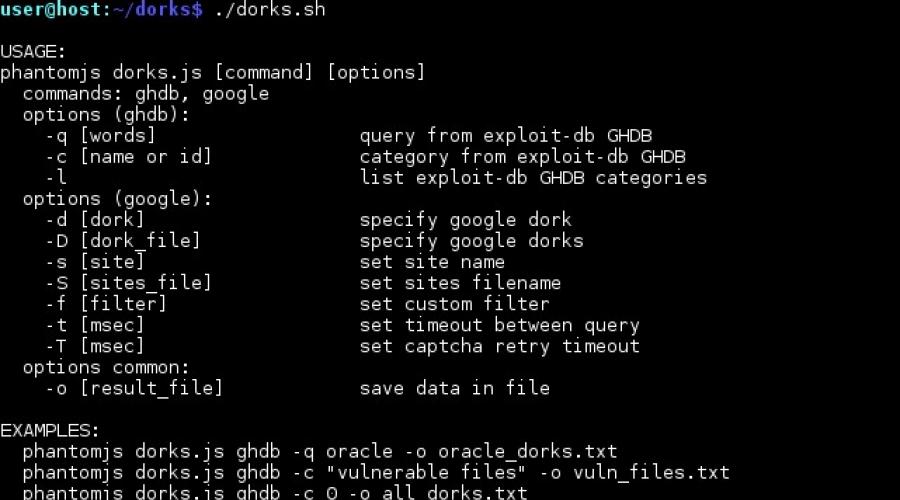

</tr></tbody></table><br>Dorks är oftare fokuserade på att söka på alla webbplatser på Internet. Men ingenting hindrar dig från att begränsa sökområdet på någon webbplats eller webbplatser. <br>Varje begäran till google kan fokuseras på en specifik webbplats genom att lägga till nyckelordet "site:somesite.com" i begäran. Det här nyckelordet kan läggas till i vilken dumhet som helst. <p><b>Automatisering av sårbarhetssökningar</b><br>Så idén föddes att skriva ett enkelt verktyg som automatiserar sökningen efter sårbarheter med hjälp av en sökmotor (google) och baserat på Google Hack Database.</p><p>Verktyget är ett skript skrivet i nodejs med phantomjs. För att vara exakt tolkas manuset av phantomjs själv. <br>Phantomjs är en fullfjädrad webbläsare utan ett grafiskt gränssnitt, driven av js-kod och med ett bekvämt API. <br>Verktyget fick ett ganska förståeligt namn - dorks. Genom att köra den på kommandoraden (utan alternativ) får vi en kort hjälp med flera exempel på användning: <br><br><img src='https://i1.wp.com/habrastorage.org/getpro/habr/post_images/edd/6fb/ccc/edd6fbccc5ec340abe750f3073c1b427.jpg' width="100%" loading=lazy loading=lazy><br>Figur 1 - Lista över grundläggande dorkalternativ</p><p>Den allmänna syntaxen för verktyget är: dork "kommando" "lista med alternativ". <br>En detaljerad beskrivning av alla alternativ presenteras i tabell 4.</p><p>Tabell 4 - Syntax duckar <br></p><table border="1"><tbody><tr><td width="214"><b>Team</b><br></td>

<td width="214"><b>Alternativ</b><br></td>

<td width="214"><b>Beskrivning</b><br></td>

</tr><tr><td rowspan="4" width="214">ghdb <br></td>

<td width="214">-l <br></td>

<td width="214">Visa numrerad lista över töntkategorier Google Hack Database <br></td>

</tr><tr><td width="214">-c "kategorinummer eller namn" <br></td>

<td width="214">Ladda ner dorks av den angivna kategorin efter nummer eller namn <br></td>

</tr><tr><td width="214">-q "fras" <br></td>

<td width="214">Ladda ner dorks hittade på begäran <br></td>

</tr><tr><td width="214">-o "fil" <br></td>

<td width="214">Spara resultatet till fil (endast med -c|-q-alternativ) <br></td>

</tr><tr><td rowspan="8" width="214">Google <br></td>

<td width="214">-d "dörk" <br></td>

<td width="214">Ange godtycklig dork (alternativet kan användas många gånger, kombination med -D-alternativet är tillåtet) <br></td>

</tr><tr><td width="214">-D "fil" <br></td>

<td width="214">Använd dorks från en fil <br></td>

</tr><tr><td width="214">-s "webbplats" <br></td>

<td width="214">Ange plats (alternativet kan användas flera gånger, kombination med -S-alternativet är tillåtet) <br></td>

</tr><tr><td width="214">-S "fil" <br></td>

<td width="214">Använd webbplatser från en fil (dorks kommer att sökas för varje webbplats oberoende) <br></td>

</tr><tr><td width="214">-f "filter" <br></td>

<td width="214">Ställ in ytterligare sökord (kommer att läggas till i varje dork) <br></td>

</tr><tr><td width="214">-t "antal ms" <br></td>

<td width="214">Intervall mellan förfrågningar till google <br></td>

</tr><tr><td width="214">-T "antal ms" <br></td>

<td width="214">Timeout om captcha påträffas <br></td>

</tr><tr><td width="214">-o "fil" <br></td>

<td width="214">Spara resultatet till en fil (endast de töntar som något hittades för kommer att sparas) <br></td>

</tr></tbody></table><br>Med hjälp av ghdb-kommandot kan du hämta alla tjurar från exploit-db på en godtycklig begäran, eller specificera hela kategorin. Om du anger kategori 0, kommer hela databasen att laddas ur (cirka 4,5 tusen dorks). <p>Listan över kategorier som för närvarande är tillgängliga visas i figur 2. <br><br><img src='https://i2.wp.com/habrastorage.org/getpro/habr/post_images/b8f/b11/ffe/b8fb11ffeaced5066fd2fd9e43be67fb.jpg' width="100%" loading=lazy loading=lazy></p><p>Figur 2 - Lista över tillgängliga kategorier av GHDB-dörkar</p><p>Google-teamet kommer att ersätta varje tönt i Googles sökmotor och analysera resultatet för matchningar. Dorks för vilka något hittades kommer att sparas i en fil. <br>Verktyget stöder olika söklägen: <br>1 dork och 1 plats; <br>1 tönt och många platser; <br>1 plats och många töntar; <br>många platser och många töntar; <br>Listan över tjurar och webbplatser kan specificeras både genom ett argument och genom en fil.</p><p><b>Demonstration av arbete</b><br>Låt oss försöka leta efter eventuella sårbarheter med exemplet att söka efter felmeddelanden. Kommandot: dorks ghdb –c 7 –o errors.dorks kommer att ladda alla kända dorks i kategorin "Felmeddelanden" som visas i figur 3. <br><br><img src='https://i1.wp.com/habrastorage.org/getpro/habr/post_images/28c/386/641/28c386641d1528652f7f8e8b8089097a.jpg' width="100%" loading=lazy loading=lazy><br>Figur 3 - Laddar alla kända tjurar i kategorin "Felmeddelanden".</p><p>Dorks laddade och sparade till en fil. Nu återstår att "ställa in" dem på någon plats (se figur 4). <br><br><img src='https://i1.wp.com/habrastorage.org/getpro/habr/post_images/8e0/a8a/3af/8e0a8a3af4f26544da1faa584813dbff.jpg' width="100%" loading=lazy loading=lazy><br>Figur 4 - Sök efter sårbarheter för webbplatsen av intresse i Googles cache</p><p>Efter en tid återfinns flera sidor med fel på platsen som studeras (se figur 5).</p><p><img src='https://i1.wp.com/habrastorage.org/getpro/habr/post_images/10b/e83/ba3/10be83ba38f172213ba06b3f9ad05a58.jpg' width="100%" loading=lazy loading=lazy><br>Figur 5 - Hittade felmeddelanden</p><p>Som ett resultat får vi i filen result.txt den fullständiga listan över tjurar som leder till felet. <br>Figur 6 visar resultatet av att söka efter webbplatsfel. <br><br>Figur 6 - Resultatet av sökningen efter fel</p><p>I cachen för denna dork visas en fullständig bakåtspårning som avslöjar de absoluta sökvägarna för skripten, webbplatsens innehållshanteringssystem och typen av databas (se figur 7). <br><br><img src='https://i2.wp.com/habrastorage.org/getpro/habr/post_images/0a9/455/588/0a9455588496d6609f5e13d598cb5a48.jpg' width="100%" loading=lazy loading=lazy><br>Figur 7 - utlämnande av information om webbplatsens struktur</p><p>Man bör dock komma ihåg att inte alla töntar från GHDB ger ett riktigt resultat. Dessutom kanske Google inte hittar en exakt matchning och visar ett liknande resultat.</p><p>I det här fallet är det klokare att använda din personliga lista över töntar. Till exempel är det alltid värt att leta efter filer med "ovanliga" tillägg, exempel på vilka visas i figur 8. <br><br><img src='https://i2.wp.com/habrastorage.org/getpro/habr/post_images/d7f/865/693/d7f865693f7fcf13137598eeed0ecb58.jpg' width="100%" loading=lazy loading=lazy><br>Figur 8 - Lista över filtillägg som inte är typiska för en vanlig webbresurs</p><p>Som ett resultat, vid kommandot dorks google -D extensions.txt -f bank, från den allra första begäran, börjar google returnera webbplatser med "ovanliga" filtillägg (se figur 9). <br><br><img src='https://i2.wp.com/habrastorage.org/getpro/habr/post_images/107/e1f/a2f/107e1fa2f41c4169bcc254cba2f2f4b6.jpg' width="100%" loading=lazy loading=lazy><br>Figur 9 - Sök efter "dåliga" filtyper på banksajter</p><p>Tänk på att Google inte accepterar förfrågningar som är längre än 32 ord.</p><p>Med dorks google –d intext:”error|warning|notice|syntax” –f university <br>Du kan leta efter PHP-tolkfel på utbildningswebbplatser (se figur 10). <br><br><img src='https://i1.wp.com/habrastorage.org/getpro/habr/post_images/717/74f/e36/71774fe3656bfc058c42d43262fdec4a.jpg' width="100%" loading=lazy loading=lazy><br>Figur 10 - Hitta PHP Runtime Errors</p><p>Ibland är det inte bekvämt att använda en eller två kategorier av töntar. <br>Till exempel, om du vet att webbplatsen körs på wordpress-motorn, behöver du dorks specifikt för wordpress. I det här fallet är det bekvämt att använda Google Hack Database-sökning. dorks ghdb –q wordpress –o wordpress_dorks.txt kommer att ladda ner alla wordpress dorks, som visas i figur 11: <br><br><img src='https://i1.wp.com/habrastorage.org/getpro/habr/post_images/dcb/ac9/a4e/dcbac9a4eb12f6ec775d9cccc2fdee87.jpg' width="100%" loading=lazy loading=lazy><br>Figur 11 - Sök efter töntar relaterade till Wordpress</p><p>Låt oss gå tillbaka till banker igen och med kommandot dorks google -D wordpress_dords.txt -f bank kommer vi att försöka hitta något intressant relaterat till wordpress (se figur 12). <br><br><img src='https://i1.wp.com/habrastorage.org/getpro/habr/post_images/042/0c2/c43/0420c2c435931704288b171f725ccc6a.jpg' width="100%" loading=lazy loading=lazy><br>Figur 12 - Söker efter sårbarheter i Wordpress</p><p>Det är värt att notera att Google Hack Database Search inte accepterar ord kortare än 4 tecken. Till exempel, om webbplatsens CMS inte är känt, men språket är känt - PHP. I det här fallet kan du filtrera det du behöver manuellt med hjälp av pipen och dorks systemsökverktyg –c all | findstr /I php > php_dorks.txt (se figur 13): <br><br><img src='https://i1.wp.com/habrastorage.org/getpro/habr/post_images/4c1/2f8/6e1/4c12f86e111074293c14d6a939c6ebab.jpg' width="100%" loading=lazy loading=lazy><br>Figur 13 - Sök igenom alla tönter där PHP nämns</p><p>Att söka efter sårbarheter eller någon känslig information i en sökmotor bör endast sökas om det finns ett betydande index på denna webbplats. Till exempel, om en sida har 10-15 sidor indexerade, då är det dumt att söka efter något på det här sättet. Det är enkelt att kontrollera indexstorleken - skriv bara in "site:somesite.com" i Googles sökfält. Ett exempel på en webbplats med ett otillräckligt index visas i figur 14. <br><br><img src='https://i0.wp.com/habrastorage.org/getpro/habr/post_images/78e/1db/b4f/78e1dbb4fc78cd422cec311fc2ca9d33.jpg' width="100%" loading=lazy loading=lazy><br>Figur 14 - Kontrollera storleken på webbplatsindex</p><p>Nu om det obehagliga... Då och då kan google begära en captcha - det finns inget att göra - det måste anges. Till exempel, när du sorterade genom kategorin "Felmeddelanden" (90 töntar), föll captcha bara en gång.</p><p>Det är värt att tillägga att phantomjs också stöder arbete genom en proxy, både via http och genom socks-gränssnittet. För att aktivera proxyläge, avkommentera motsvarande rad i dorks.bat eller dorks.sh.</p><p>Verktyget är tillgängligt som källkod</p>

<script>document.write("<img style='display:none;' src='//counter.yadro.ru/hit;artfast_after?t44.1;r"+

escape(document.referrer)+((typeof(screen)=="undefined")?"":

";s"+screen.width+"*"+screen.height+"*"+(screen.colorDepth?

screen.colorDepth:screen.pixelDepth))+";u"+escape(document.URL)+";h"+escape(document.title.substring(0,150))+

";"+Math.random()+

"border='0' width='1' height='1' loading=lazy loading=lazy>");</script>

</div>

</div>

</div>

</div>

</div>

<div class="right-rail-pseudo"></div>

<aside class="right-rail collection-sidebar">

</aside>

</div>

<div id="wide-collection-items-container"></div>

<div class="module-more-news-center">

</div>

<div class="collection-footer grid">

<aside class="right-rail collection-sidebar"></aside>

<div class="collection-footer-container">

<footer class="content-foot">

<aside class="module-social-sharing">

</aside>

<div class="content-topics">

</div>

</footer>

</div>

</div>

</article>

</main>

<footer class="footer">

<nav>

<ul class="nav">

<li>Hur du är på dig med din PC 2023</li>

<li><a class="tracked-offpage" data-track-category="Footer" data-track-action="Go to Privacy Policy" href="">Integritetspolicy</a></li>

<li><a class="tracked-offpage" data-track-category="Footer" data-track-action="Go to Contact Us" href="https://passportbdd.ru/sv/feedback/">Kontakter</a></li>

<li><a class="tracked-offpage" data-track-category="Footer" data-track-action="Go to Media Kit" href="">Annonsering på hemsidan</a></li>

<li><a class="tracked-offpage" data-track-category="Footer" data-track-action="Go to Sitemap" href="https://passportbdd.ru/sv/sitemap.xml">Webbplatskarta</a></li>

</ul>

</nav>

</footer>

<div id="lightbox" class="lightbox">

<div class="lightbox-close"></div>

</div>

<script src="https://ajax.googleapis.com/ajax/libs/jquery/2.1.0/jquery.min.js"></script>

<script>

window.jQuery || document.write(' <

script src = "/assets/jquery.min.js" > < \/script>')

</script>

<script>

$(document).ready(function() {

var a = $(window),

b = $("body"),

c = $("#header-nav-more"),

e = c.children("a"),

f = $("#header-hamburger");

$("html").hasClass("no-touch") && (c.on("mouseenter", function() {

c.hasClass("active-hover") || c.addClass("active-hover")

}), c.on("mouseleave", function() {

c.removeClass("active-hover")

})), e.on("click", function(a) {

c.hasClass("active-hover") ? c.removeClass("active-hover") : c.addClass("active-hover"), a.preventDefault()

}), f.on("click", function() {

var a = $(this);

a.hasClass("active-hamburger") && c.removeClass("active-hover"), a.toggleClass("active-hamburger"), b.toggleClass("active-nav")

}), a.on("scroll", d(function() {

a.scrollTop() > 0 ? b.addClass("active-scroll") : b.removeClass("active-scroll")

}, 100))

});

</script>

</body>

</html><script data-cfasync="false" src="/cdn-cgi/scripts/5c5dd728/cloudflare-static/email-decode.min.js"></script> |