Dr.Web är ett bibliotek med gratis verktyg. Krypteringstrojaner

Läs också

För att vara ärlig, idag förväntade jag mig inte att stöta på, kanske, en av de senaste ändringarna av detta virus. För inte så länge sedan skrev jag redan lite om honom på min hemsida - det är dags att berätta mer :)

Som jag sa tidigare - Trojan.Encoder är en trojan som krypterar användarfiler. Det finns fler och fler varianter av denna skräck, och enligt ungefärliga uppskattningar finns det redan cirka 8 av dem, nämligen: Trojan.Encoder.19 , Trojan.Encoder.20 , Trojan.Encoder.21 , Trojan.Encoder.33 , Trojan.Encoder - 43, 44 och 45 och den sista, som jag förstår det, är inte numrerad. Upphovsmannen till viruset är en viss "Corrector".

Lite information om versioner (information hämtad delvis från webbplatsen och delvis från webbplatsen):

Trojan.Encoder.19 - efter att ha infekterat systemet, lämnar trojanen textfil crypted.txt med ett krav på att betala $10 för dekrypteringsprogrammet.

En annan variant av Trojan.Encoder.19 kringgår alla icke-flyttbara media och krypterar filer med tillägg från följande lista:

.jpg, .jpeg, .psd, .cdr, .dwg, .max, .mov, .m2v, .3gp, .asf, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .rar , .zip, .db, .mdb, .dbf, .dbx, .h, .c, .pas, .php, .mp3, .cer, .p12, .pfx, .kwm, .pwm, .sol, . jbc, .txt, .pdf.Trojan.Encoder.20 - ny version Trojan- ransomware, där mekanismen för kryptering och nyckelgenerering har ändrats jämfört med Trojan.Encoder.19.

Trojan.Encoder.21 - ny modifiering Trojan i filen crypted.txt , som kräver att du överför pengar (89$) endast med hjälp av en viss betalningssystem, specificerad av författaren till viruset, och använder inte system som PAYPAL och kontanter. För att sprida Trojan.Encoder.21 använder webbplatser som är kända för att vara aktiva trojanska distributörer. Tidigare ändringar använde engångslänkar eller länkar med kort varaktighet för detta. Denna funktion Trojan.Encoder.21 kan drastiskt öka spridningshastigheten.

Trojan.Encoder.33 krypterar användardata, men använder nya mekanismer. Filer med tilläggen *.txt,*.jpg,*.jpeg,*.doc,*.docx,*.xls som trojanen överför till mappar är i riskzonen:

C:\Documents and Settings\Local Settings\Application Data\CDD

C:\Documents and Settings\Local Settings\Application Data\FLR

Samtidigt ersätts originalfilerna med meddelandet "FileError_22001".Till skillnad från tidigare modifieringar visar Trojan.Encoder.33 inga meddelanden som kräver att betala olika summor pengar. Samtidigt utförs funktionen att kryptera användardata av denna trojan endast om den lyckas kontakta en extern server.

De senare skiljer sig från de tidigare i en ny dokumentkrypteringsnyckel, samt i angriparens nya kontaktuppgifter. Doctor Web-specialister skapade omedelbart verktyg som tillåter dekryptering av filer som blockerades av nya modifieringar av Trojan.Encoder. Men en till, den "fräschaste" modifieringen av Trojan.Encoder är särskilt intressant. Den här versionen av trojanen lägger till tillägget .DrWeb till krypterade filer. Som ett resultat av den framgångsrika motverkan av Trojan.Encoder av Dr.Web antivirus, hade författaren tydligen en önskan att "skämma bort" genom att nämna vårt varumärke i namnet på krypterade filer.

Dessutom hittade Doctor Webs specialister en länk till en av webbplatserna för författaren till de senaste ändringarna av Trojan.Encoder . Intressant nog försöker ägaren av denna resurs att associera sig med Doctor Web med hjälp av bilderna av en spindel och en läkare, medan företaget inte har något att göra med sådana webbplatser. Uppenbarligen används denna design för att förvirra oerfarna användare och kompromissa med Doctor Web.

Angriparen försöker på alla möjliga sätt framträda inför offren på den positiva sidan – som en person som hjälper till att återställa användarnas dokument. På sin hemsida erbjuder han sig att titta på en video som demonstrerar arbetet med ett verktyg för dokumentdekryptering, för vilket pengar utpressas.

Enligt tillgänglig information kan det antas att en person ägnar sig åt att pressa pengar efter att ha krypterat filer.

Doctor Web analytiker har utvecklat ett dekrypteringsverktyg och erbjuder det till alla användare gratis för att återställa sina filer. För användarnas bekvämlighet är den nya versionen av verktyget utrustad med en grafisk gränssnittsmodul och kallas Trojan.Encoder Decrypt .

Idag stötte jag på en annan (förmodligen den senaste) versionen av detta smutsiga trick, som inte bara krypterade allt, utan inte heller har filen crypted.txt, som är nödvändig för dekrypteringsprogrammet från dr.web för att kunna avkoda filer tillbaka. Dessutom blockerade denna (eller inte den här, utan någon annan) sak helt åtkomsten till avz och låter den inte köras på datorn på något sätt. Det är omöjligt att antingen packa upp det nedladdade arkivet från eller ladda upp mappen direkt till datorn, kort sagt, den vilar på fötter och händer och skär av avz-basen som finns i Base-mappen och har tillägget .avz. Trick med att byta namn på tillägget eller fjärrstart hade heller ingen effekt. Jag var tvungen att snurra. Efter distribution på datorn mjukvarupaket+ och noggrann rengöring utan en enda omstart av datorn (detta är viktigt), såväl som efter att manuellt knapra vänster processer, startobjekt, kernel space-moduler och andra fasor i livet, lyckades avz fortfarande starta. En omfattande analys av systemet som använde det avslöjade ett helt moln av problem, tog fram ett antal virus (Encoder själv rensades ut av drweb), men .. Dekryptera filer specialprogram kommer inte ut på grund av frånvaron av crypted.txt eller någon annan fil nära den. Jag känner inte till någon annan lösning än.

Därför rekommenderar jag starkt att alla infekterade personer först använder Dr.web Сureit + spybot-paketet och sedan kontaktar dr.web direkt för hjälp med att dekryptera filer. De lovar att hjälpa till och det är helt gratis.

Var användaren hämtade detta virus vet jag tyvärr inte.

Tack för din uppmärksamhet och håll din dator säker. Det är viktigt.

Specialister från antivirusföretaget Doctor Web har utvecklat en metod för att dekryptera filer som har blivit otillgängliga till följd av verkan av en farlig kodartrojan Trojan.Encoder.2843, känd för användare som "Vault".

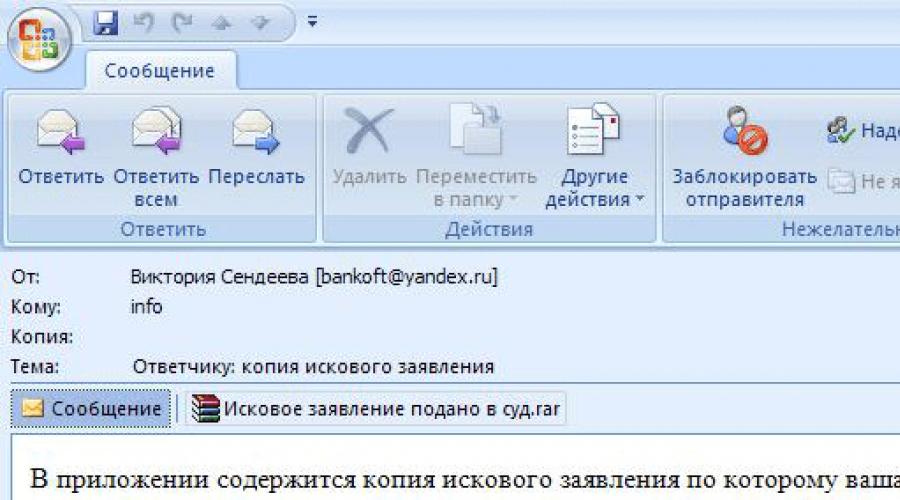

Denna version ransomware, som fick namnet enligt Dr.Web-klassificeringen Trojan.Encoder.2843, distribueras aktivt av cyberbrottslingar med hjälp av massutskick. En liten fil som innehåller ett JavaScript-skript används som en bilaga till e-postmeddelanden. Den här filen extraherar programmet från sig själv, som utför resten av de åtgärder som krävs för att säkerställa att kodaren fungerar. Den här versionen av ransomware-trojanen har distribuerats sedan 2 november 2015.

Funktionsprincipen för detta skadliga program är också mycket nyfiken. Till systemet Windows-registret krypterad dynamiskt bibliotek(.DLL) och in pågående process explorer.exe, trojanen, bäddar in en liten kod som läser en fil från registret i minnet, dekrypterar den och överför kontrollen till den.

Lista över krypterade filer Trojan.Encoder.2843 också lagras i systemregistret och för var och en av dem använder en unik nyckel som består av stora latinska bokstäver. Filer krypteras med Blowfish-ECB-algoritmer, sessionsnyckeln krypteras med RSA med CryptoAPI-gränssnittet. Varje krypterad fil får filtillägget .vault.

Doctor Webs specialister har utvecklat en speciell teknik som i många fall gör det möjligt att dekryptera filer som skadats av denna trojan. Om du är ett offer för skadlig programvara Trojan.Encoder.2843 använd följande riktlinjer:

- ansöka med lämpligt uttalande till polisen;

- försök inte i något fall att installera om operativsystemet, "optimera" eller "rensa" det med hjälp av några verktyg;

- ta inte bort några filer på din dator;

- försök inte återställa krypterade filer själv;

- kontakta Doctor Webs tekniska supporttjänst (denna tjänst är gratis för användare av Dr.Web kommersiella licenser);

- bifoga valfri fil krypterad av trojanen till biljetten;

- vänta på svar från servicespecialisten teknisk support; i samband med stor mängd förfrågningar kan detta ta lite tid.

Vi påminner dig om att fildekrypteringstjänster endast tillhandahålls till ägare av kommersiella licenser för Dr.Web antivirusprodukter. Doctor Web garanterar inte helt dekrypteringen av alla filer som skadats av kodaren, men våra experter kommer att göra allt för att spara den krypterade informationen.

De första krypterande trojanerna från Trojan.Encoder-familjen dök upp 2006-2007. Sedan januari 2009 har antalet av deras sorter ökat med cirka 1900%! För närvarande är Trojan.Encoder ett av de farligaste hoten för användare, med flera tusen modifieringar. Från april 2013 till mars 2015 fick Doctor Webs viruslaboratorium 8 553 förfrågningar om att dekryptera filer som påverkats av kodartrojaner.

Krypteringsvirus vann nästan förstaplatsen i förfrågningar till forum på informationssäkerhet. Varje dag tas i genomsnitt 40 ansökningar om dekryptering endast emot av de anställda på Doctor Web-viruslaboratoriet från användare som är infekterade med olika typer av krypteringstrojaner ( Trojan.Encoder, Trojan-Ransom.Win32.Xorist, Trojan-Ransom.Win32.Rector, Trojan.Locker, Trojan.Matsnu, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.GpCode, Digital Safe, Digital Case, lockdir.exe, rectorrsa, Trojan-Ransom.Win32.Rakhn, CTB-Locker, valv etc.). De främsta tecknen på sådana infektioner är att ändra tilläggen av användarfiler, såsom musikfiler, bildfiler, dokument, etc., när man försöker öppna dem, visas ett meddelande från angriparna som kräver betalning för att skaffa dekryptören. Det är också möjligt att ändra bakgrundsbilden på skrivbordet, utseendet textdokument och fönster med motsvarande meddelanden om kryptering, överträdelse licensavtal och så vidare. Krypteringstrojaner är särskilt farliga för kommersiella företag, eftersom förlorad data från databaser och betalningsdokument kan blockera ett företags arbete på obestämd tid, vilket leder till förlust av vinst.

Trojaner från Trojan.Encoder-familjen använder dussintals olika krypteringsalgoritmer för användarfiler. För att till exempel hitta nycklar för att dekryptera filer krypterade av Trojan.Encoder.741 med en enkel uppräkningsmetod behöver du:

107902838054224993544152335601

Dekryptering av filer som skadats av trojanen är möjlig i högst 10 % av fallen. Detta innebär att de flesta användardata går förlorade för alltid.

Idag kräver ransomware att dekryptera filer upp till 1 500 bitcoins.

Även om du betalar lösen till angriparen, han kommer inte att ge dig någon garanti för informationsåterställning.

Det kommer till kuriosa – ett fall registrerades då brottslingarna, trots den betalda lösensumman, inte kunde dekryptera filer krypterade med Trojan.Encoder de skapade, och skickade den drabbade användaren för hjälp ... till antivirusföretagets tekniska supporttjänst !

Hur uppstår infektion?

- Genom investeringar i e-post; med hjälp av social ingenjörskonst tvingar angriparna användaren att öppna den bifogade filen.

- Med Zbot-infektioner förklädda som PDF-bilagor.

- Genom exploateringssatser som finns på hackade webbplatser som använder sårbarheter på en dator för att installera en infektion.

- Genom trojaner som erbjuder att ladda ner spelaren som krävs för att titta på onlinevideor. Detta finns vanligtvis på porrsajter.

- Genom RDP, med hjälp av lösenordsgissning och sårbarheter i detta protokoll.

- Med hjälp av infekterade nyckelgener, sprickor och aktiveringsverktyg.

När du använder RDP-lösenordsgissning, angriparen han kommer in under ett hackat konto, stänger av den eller laddar ur en antivirusprodukt och startar själv kryptering.

Tills du slutar vara rädd för brev med rubrikerna "Skulder", "Straffrättsliga förfaranden" etc. kommer angripare att använda din naivitet.

Tänk... Lär dig själv och lär andra grunderna i säkerhet!

- Öppna aldrig bilagor från e-postmeddelanden från okända mottagare, oavsett hur skrämmande titeln kan vara. Om bilagan kom som ett arkiv, gör du dig besväret att helt enkelt se innehållet i arkivet. Och om det finns en körbar fil (tillägget .exe, .com, .bat, .cmd, .scr), så är detta 99.(9)% en fälla för dig.

- Om du fortfarande är rädd för något, var inte för lat för att ta reda på det sanna e-postadress den organisation på uppdrag av vilken brevet skickades till dig. Det är inte så svårt att ta reda på i vår informationsålder.

- Även om avsändarens adress visade sig vara sann, var inte för lat för att per telefon klargöra förekomsten av ett sådant skickat brev. Avsändaradressen är lätt att förfalska med anonyma smtp-servrar.

- Om avsändaren säger Sberbank eller Russian Post, betyder det ingenting. Normala brev bör helst signeras med digital signatur. Kontrollera noggrant filerna som bifogas sådana brev innan du öppnar.

- Gör det regelbundet säkerhetskopior information på separata medier.

- Glöm att använda enkla lösenord som är lätta att plocka upp och komma in i lokalt nätverk organisationer under dina uppgifter. För RDP-åtkomst, använd certifikat, VPN-åtkomst eller tvåfaktorsautentisering.

- Arbeta aldrig med administratörsrättigheter, var uppmärksam på meddelanden UAC,även om de har "Blå färg" undertecknad ansökan, klicka inte "Ja", om du inte körde installationer eller uppdateringar.

- Installera säkerhetsuppdateringar regelbundet, inte bara operativ system men även applikationsprogram.

- Installera lösenord för antivirusinställningar, annat än lösenordet konto, aktivera självskyddsalternativet

Låt oss citera rekommendationerna från Dr.Web och Kaspersky Lab:

- stäng omedelbart av datorn för att stoppa trojanens agerande, Reset / Power on-knappen på din dator kan spara en betydande del av datan;

- Kommentarsajt: Trots det faktum att en sådan rekommendation ges av välkända laboratorier, kommer implementeringen i vissa fall att leda till mer komplicerad dekryptering, eftersom nyckeln kan lagras i random access minne och efter omstart av systemet kommer det att vara omöjligt att återställa det. För att stoppa ytterligare kryptering kan du frysa exekveringen av ransomware-processen med Process Explorer eller och för ytterligare rekommendationer.

Spoiler: Fotnot

Ingen kodare kan kryptera all data direkt, så fram till slutet av krypteringen förblir en del av den intakt. Och ju mer tid som har gått sedan början av krypteringen, desto mindre orörd data finns kvar. Eftersom vår uppgift är att spara så många av dem som möjligt måste vi stoppa kodaren. Du kan i princip börja analysera listan över processer, leta efter var trojanen finns i dem, försöka avsluta den ... Men tro mig, den urkopplade nätsladden är mycket snabbare! regelbundet slutförande Windows fungerar inte ett dåligt alternativ, men det kan ta lite tid, eller så kan trojanen störa dess handlingar. Så mitt val är att dra i sladden. Utan tvekan har detta steg sina nackdelar: möjligheten att korrumpera filsystemet och omöjligheten att ytterligare dumpa RAM. skadad filsystem för en oförberedd person är problemet allvarligare än kodaren. Efter kodaren finns åtminstone filer kvar, medan skada på partitionstabellen gör det omöjligt att starta operativsystemet. Å andra sidan kommer en kompetent dataåterställningsspecialist att reparera samma partitionstabell utan problem, och kodaren kanske helt enkelt inte har tid att komma till många filer.

För att inleda ett brottmål mot gärningsmännen behöver brottsbekämpande myndigheter ett processuellt skäl - ditt uttalande om brottet. Exempel på ansökan

Gör dig redo för att din dator kommer att dras in under en tid för undersökning.

Om de vägrar att acceptera din ansökan, få ett skriftligt avslag och lämna in ett klagomål till en högre polismyndighet (polischefen i din stad eller region).

- försök inte i något fall att installera om operativsystemet;

- ta inte bort några filer och e-postmeddelanden på din dator;

- kör inte några "rensare" av temporära filer och registret;

- du ska inte skanna och behandla din dator med antivirus och antivirusverktyg, och ännu mer antivirus LiveCD, i extrema fall kan du flytta infekterade filer till antiviruskarantänen;

Spoiler: Fotnot

För dekryptering kan en oansenlig 40-byte fil i en tillfällig katalog eller en obegriplig genväg på skrivbordet ha störst värde. Du vet förmodligen inte om de kommer att vara viktiga för dekryptering eller inte, så det är bäst att inte röra någonting. Rengöring av registret är i allmänhet en tveksam procedur, och vissa kodare lämnar spår av arbete som är viktigt för dekryptering. Antivirus, naturligtvis, kan hitta kroppen av kodartrojanen. Och de kan till och med ta bort det en gång för alla, men vad blir det då kvar för analys? Hur förstår vi hur och med vilka filer krypterades? Därför är det bättre att lämna djuret på disken. Annan viktig poäng: Jag känner inte till någon systemrengörare som skulle ta hänsyn till möjligheten för kodardrift, och som skulle bevara alla spår av dess funktion. Och troligen kommer sådana medel inte att visas. Om du installerar om systemet kommer definitivt att förstöra alla spår av trojanen, förutom krypterade filer.

- försök inte återställa krypterade filer på egen hand;

Spoiler: Fotnot

Om du har ett par års skrivprogram bakom dig förstår du verkligen vad RC4, AES, RSA är och vad som är skillnaden mellan dem, du vet vad Hiew är och vad 0xDEADC0DE betyder, du kan prova. Jag rekommenderar inte till andra. Låt oss säga att du hittade någon form av mirakelmetod för att dekryptera filer och att du till och med lyckades dekryptera en fil. Detta är inte en garanti för att tekniken kommer att fungera på alla dina filer. Dessutom är detta inte en garanti för att du med den här metoden inte kommer att förstöra filerna ännu mer. Även i vårt arbete finns det obehagliga stunder då allvarliga fel hittas i dekrypteringskoden, men i tusentals fall fram till denna punkt har koden fungerat som den ska.

Nu när det är klart vad du ska göra och vad du inte ska göra kan du börja avkoda. I teorin är dekryptering nästan alltid möjlig. Detta är om du vet all data du behöver för det eller har en obegränsad mängd pengar, tid och processorkärnor. I praktiken kan något dechiffreras nästan omedelbart. Något kommer att vänta på sin tur i ett par månader eller till och med år. I vissa fall kan du inte ens ta det: ingen kommer att hyra en superdator för ingenting i 5 år. Det är också dåligt att ett till synes enkelt fall, vid ingående övervägande, visar sig vara extremt komplext. Vem du ska kontakta är upp till dig.

Hur återställer man filer?

- kontakta företagets antiviruslaboratorium, som har en avdelning av virusanalytiker som hanterar detta problem;

- bifoga den trojan-krypterade filen till biljetten (och, om möjligt, dess okrypterade kopia);

- vänta på svar från virusanalytikern. På grund av den stora mängden förfrågningar kan detta ta lite tid.

Adresser med formulär för att skicka krypterade filer:

- Dr. Web (Ansökningar om gratis dekryptering accepteras endast från användare av Drweb-komplexet antivirus)

- Kaspersky Lab (Begäranden om gratis dekryptering accepteras endast från användare av kommersiella Kaspersky Lab-produkter)

- ESET LLC ( Ansökningar om gratis dekryptering accepteras endast från användare av ESETs kommersiella produkter)

- The No More Ransom Project (val av kodbrytare)

- Kryptografer - utpressare (val av dekrypteringar)

- ID Ransomware (val av dekrypteringar)

Vi rekommenderas absolut inteåterställ filer på egen hand, för med odugliga åtgärder är det möjligt att förlora all information utan att återställa någonting !!! Dessutom återställning av filer krypterade av vissa typer av trojaner bara omöjligt på grund av styrkan hos krypteringsmekanismen.

Verktyg för att återställa raderade filer:

Vissa typer av ransomware-trojaner skapar en kopia av filen som krypteras, krypterar den och tar bort originalfilen, i vilket fall du kan använda ett av filåterställningsverktygen (använd helst bärbara versioner program som laddats ner och skrivits till en flashenhet på en annan dator):Metod för att lösa problem med vissa versioner Låsdir

- R.saver

- Recuva

- JPEG Ripper - återställningsverktyg skadade bilder

- JPG-skanningsbeskrivning)

- PhotoRec - verktyg för att återställa skadade bilder (beskrivning)

Mappar krypterade med vissa versioner av Lockdir kan öppnas med ett arkiv 7 zip

Efter framgångsrik dataåterställning måste du kontrollera systemet för skadlig programvara, för detta bör du köra och skapa ett ämne med en beskrivning av problemet i avsnittet

Återställning av krypterade filer med hjälp av operativsystemsverktyg.

För att kunna återställa filer med operativsystemet måste du aktivera systemskyddet innan den trojanska krypteringen kommer in på din dator. De flesta ransomware-trojaner försöker ta bort alla skuggkopior på din dator, men ibland misslyckas det (i avsaknad av administratörsbehörighet och installerad Windows-uppdateringar) och du kan använda skuggkopior för att återställa skadade filer.

Man bör komma ihåg att kommandot för att ta bort skuggkopior:

Koda:

Vssadmin ta bort skuggor

fungerar bara med administratörsrättigheter, så efter att ha aktiverat skydd måste du endast arbeta som användare med begränsade rättigheter och vara uppmärksam på alla UAC-varningar om ett försök att höja rättigheterna.

Spoiler: Hur aktiverar man systemskydd?

Hur återställer man tidigare versioner av filer efter att de är skadade?

Notera:Återställa från egenskaperna för en fil eller mapp med hjälp av " Tidigare versioner" tillgängliga endast i utgåvor av Windows 7 och senare "Professional". Hemmautgåvor av Windows 7 och alla utgåvor av nyare Windows har en lösning (under spoilern).

Spoiler

Det andra sättet - detta är användningen av verktyget shadowexplorer(du kan ladda ner både installationsprogrammet och den bärbara versionen av verktyget).Kör programmet

Välj den enhet och det datum som du vill återställa filer för

Välj filen eller mappen som ska återställas och klicka på den Högerklicka möss

Välj ett menyalternativ Exportera och ange sökvägen till mappen där du vill återställa filer från skuggkopian.

Sätt att skydda mot ransomware-trojanerTyvärr, sätten att skydda mot ransomware trojaner för vanliga användareär ganska komplicerade, eftersom säkerhetspolicyinställningar eller HIPS krävs som endast tillåter vissa applikationer att komma åt filer och inte ger 100 % skydd i fall där en trojan introduceras i adressutrymmet för en betrodd applikation. Därför den enda tillgängligt sätt skydd är säkerhetskopiering användarfiler till flyttbara media. Dessutom, om en sådan bärare är en extern HDD eller flash-enhet, bör dessa media endast anslutas till datorn under säkerhetskopieringen och kopplas bort vid alla andra tillfällen. För större säkerhet kan säkerhetskopiering göras genom att starta från live-CD. Även säkerhetskopieringar kan utföras på den så kallade " molnlagring tillhandahålls av vissa företag.

Miljö antivirusprogram för att minska sannolikheten att bli infekterad av ransomware-trojaner.

Gäller alla produkter:

Du måste aktivera självskyddsmodulen och installera komplext lösenord på antivirusinställningarna!!!

Hej alla! Idag vill jag lyfta fram ett problem relaterat till skadlig programvara som krypterar filer på din dator. Det finns ett sådant problem, varefter förfrågningar som "Hjälp! Viruset krypterade filerna”, får många datortrollkarlar samma problem, som ibland till och med åtar sig att hjälpa till, men i slutändan använder de det som beskrivs nedan. Och vad ska man egentligen göra om viruset har krypterat filerna på datorn?! Läs artikeln till slutet, lyssna på vad som skrivs, lugna ner dig och vidta åtgärder. Gå!

Krypteringar är varianter av trojanska kodarfamiljen (som till exempel Dr. Web klassificerar dem). Själva ransomware-programmet fångas ofta efter ett tag av antiviruset om det missat det. Men konsekvenserna av hennes arbete är deprimerande. Vad ska man göra om man blir ett offer för den här typen av smuts? Låt oss ta reda på det. Först måste du veta ungefär hur fienden fungerar för att sluta ladda alla och allt med dumma frågor i hopp om att en shaman med en tamburin ska dyka upp nu och lösa ditt problem på ett ögonblick. Så, viruset använder asymmetriska nycklar, så vitt jag vet, annars skulle det inte vara så många problem med det. Ett sådant system använder två nycklar, varav en krypterar, den andra dekrypterar. Dessutom beräknas den första från den andra (men inte vice versa). Låt oss försöka visualisera detta och vad som kallas på fingrarna. Betrakta ett par siffror som tydligt visar processen för kryptering och dekryptering.

Vi går inte in på detaljer om hur offentlig nyckel. Dessa två bilder visar processen med kryptering och sedan dekryptering, det är som att stänga en dörr och sedan öppna den. Vad är det verkliga problemet med ransomware-viruset? Problemet är att du inte har någon nyckel alls. Angriparen har nycklarna. Och krypteringsalgoritmerna som använder den här tekniken är väldigt listiga. Du kan på något sätt få den publika nyckeln genom att undersöka filen, men det är inte vettigt eftersom du behöver Den hemliga nyckeln. Och här är haken med honom. Även om man känner till den publika nyckeln är det nästan omöjligt att få tag på den hemliga. Det är tydligt att det i filmer och böcker, såväl som i berättelser om vänner och bekanta, finns några superduper-hackers som med en vinka med lillfingret över tangentbordet kommer att dekryptera allt, hacka allt i pannan och i den verkliga världen är allt inte alls så enkelt. Jag kommer att säga att det här problemet inte kan lösas direkt, punkt.

Och nu om vad du ska göra om du plockade upp den här skiten. Du har inte många alternativ. Det vanligaste är att kontakta författaren via e-post, som han vänligen kommer att förse dig med en ny bakgrundsbild för ditt skrivbord, och kommer också att skriva i namnet på varje skadad fil. Var försiktig, annars får du inga filer eller pengar. Alternativ två - antivirusföretag, i synnerhet Dr. Web. Kontakta teknisk support på https://support.drweb.ru/new/free_unlocker/for_decode/?lng=ru. Gå igenom de artiklar som krävs och voila. Sant, det finns ett men! Du måste använda ett licensierat antivirus från Dr. Web, om du inte har det måste du köpa en licens. Om den lyckas kommer din förfrågan att gå till företagets tekniska supporttjänst och sedan vänta på svar. Var särskilt uppmärksam på att denna metod inte ger en 100% garanti för fullständig dekryptering av alla filer, detta beror på att inte alla nycklar och algoritmer är tillgängliga. Andra antivirusföretag är också involverade i dekryptering, på liknande förhållanden. Det tredje alternativet är att kontakta polisen. Förresten, om du skapar en förfrågan till Doctor Web kommer även de att berätta om det. Det tredje alternativet kan vara utdraget och misslyckat (dock som de två första), men om det lyckas kommer angriparen att straffas och han kommer att skada människor mindre, och nyckeln kommer att ges till antivirusföretag. Det finns också ett fjärde alternativ - att utan framgång försöka hitta mästarens mirakel, som kommer att dechiffrera det på något topphemligt sätt. Gå killar! Men tänk! Tja, om antivirusföretag inte ger en 100% garanti och rekommenderar att du kontaktar polisen, vad ska man annars leta efter? Slösa inte din tid och pengar, var realistisk.

Jag sammanfattar. Tyvärr blir många kränkta av hantverkarna som skickar dem till polisen eller till antivirusföretag, ber dem att hjälpa, men våra kära användare, förstår att mästarna inte är allsmäktige, och här behöver du utmärkt kunskap i kryptografi, och de kommer sannolikt inte att hjälpa. Använd därför de tre ovanstående metoderna, men var försiktig med den första ( extremfall), det är bättre att kontakta myndigheterna och samtidigt försöka spara åtminstone något med hjälp av specialister från ett antivirusföretag.

Ja, förresten, att kontakta polisen kommer att hjälpa andra offer, och om alla försöker göra detta kommer smittan att bli många gånger mindre, så tänk inte bara på dig själv utan också på andra människor. Och var också beredd på det faktum att kanske ingen annan kommer att lösa ditt problem förutom virusets författare! Dra därför en viktig slutsats för dig själv och linda värdefulla filer i flera exemplar på olika enheter eller använda molntjänster.