Čo je to VPN? Nastavenia, výber, odporúčania. Ako začať používať VPN na akomkoľvek zariadení

Prečítajte si tiež

Predstavte si scénu z akčného filmu, v ktorej zloduch uniká z miesta činu po diaľnici na športovom aute. Prenasleduje ho policajný vrtuľník. Auto vchádza do tunela, ktorý má niekoľko východov. Pilot helikoptéry nevie, z ktorého východu sa auto objaví, a darebák prenasledovaniu uniká.

VPN je tunel spájajúci veľa ciest. Nikto zvonku nevie, kde skončia autá, ktoré do nej vchádzajú. Nikto zvonku nevie, čo sa v tuneli deje.

Pravdepodobne ste už viackrát počuli o VPN. Lifehacker hovorí aj o tejto veci. Najčastejšie sa odporúča sieť VPN, pretože pomocou siete môžete pristupovať k geograficky blokovanému obsahu a vo všeobecnosti zvýšiť bezpečnosť pri používaní internetu. Pravdou je, že prístup na internet cez VPN nemôže byť o nič menej nebezpečný ako priamy.

Ako funguje VPN?

S najväčšou pravdepodobnosťou máte doma Wi-Fi router. Zariadenia k nemu pripojené si môžu vymieňať dáta aj bez internetu. Ukazuje sa, že máte vlastnú súkromnú sieť, ale aby ste sa k nej mohli pripojiť, musíte byť fyzicky v dosahu signálu smerovača.

VPN (Virtual Private Network) je virtuálna súkromná sieť. Beží na internete, takže sa k nemu môžete pripojiť odkiaľkoľvek.

Napríklad spoločnosť, pre ktorú pracujete, môže používať virtuálnu súkromnú sieť pre vzdialených pracovníkov. Pomocou VPN sa pripájajú k svojej pracovnej sieti. Zároveň sa ich počítače, smartfóny či tablety virtuálne prenesú do kancelárie a zvnútra sa pripoja k sieti. Ak sa chcete prihlásiť do virtuálnej privátnej siete, potrebujete poznať adresu servera VPN, prihlasovacie meno a heslo.

Používanie VPN je celkom jednoduché. Spoločnosť zvyčajne niekde nainštaluje server VPN lokálny počítač, server alebo dátové centrum a pripojenie k nemu prebieha pomocou klienta VPN na zariadení používateľa.

V súčasnosti sú vstavaní klienti VPN k dispozícii vo všetkých súčasných operačných systémoch vrátane Android, iOS, Windows, macOS a Linux.

Spojenie VPN medzi klientom a serverom je zvyčajne šifrované.

Takže VPN je dobrá?

Áno, ak ste vlastníkom firmy a chcete zabezpečiť firemné dáta a služby. Vpúšťanie zamestnancov do pracovného prostredia len cez VPN a účtov, vždy budete vedieť, kto čo urobil a robí.

Vlastník VPN môže navyše monitorovať a kontrolovať všetok prenos, ktorý prechádza medzi serverom a používateľom.

Trávia vaši zamestnanci veľa času na VKontakte? Prístup k tejto službe môžete zablokovať. Trávi Gennadij Andrejevič polovicu svojho pracovného dňa na stránkach s mémami? Všetky jeho aktivity sa automaticky zaznamenávajú do denníkov a stanú sa pevným argumentom na prepustenie.

Prečo potom VPN?

VPN vám umožňuje obísť geografické a právne obmedzenia.

Napríklad ste v Rusku a chcete. Ľutujeme, že táto služba nie je dostupná z Ruskej federácie. Môžete ho použiť iba prístupom na internet prostredníctvom servera VPN v krajine, v ktorej Spotify pôsobí.

V niektorých krajinách existuje cenzúra internetu, ktorá obmedzuje prístup na určité stránky. Chcete získať prístup k nejakému zdroju, ale ten je v Rusku zablokovaný. Stránku môžete otvoriť iba prístupom na internet prostredníctvom servera VPN v krajine, v ktorej nie je blokovaná, to znamená z takmer akejkoľvek krajiny okrem Ruskej federácie.

VPN je užitočná a potrebná technológia, ktorá sa dobre vyrovná s určitým rozsahom úloh. Bezpečnosť osobných údajov však stále závisí od integrity poskytovateľa služieb VPN, vášho zdravého rozumu, pozornosti a internetovej gramotnosti.

Počet pojmov a skratiek, ktorým nikto nerozumie a ktoré súvisia so vznikom nových a modifikáciou starých technológií, exponenciálne rastie. VPN je jedným z nich. Táto publikácia kladie za úlohu pochopiť túto nezrozumiteľnú skratku a určiť dôvod jej častého uvádzania vo vzťahu k sieťovým spojeniam.

VPN, čo to je?

V zásade ide o bežnú sieť („N“ v skratke znamená „Sieť“). Ale má svoje vlastné jemnosti. Po prvé, je virtuálny a po druhé súkromný. To znamená „virtuálne“ a „súkromné“ (prvé dve písmená skratky).

Skratka VPN

Nazýva sa virtuálny, pretože existuje na určitej úrovni abstrakcie od hardvéru. To znamená, že nezáleží na tom, akými kanálmi sa komunikácia uskutočňuje, aké zariadenia sú pripojené a ďalšie podmienky. VPN využíva na svoje fungovanie všetky dostupné zdroje.

Hlavnou črtou VPN je však to, že je súkromná. Hoci využíva bežné komunikačné kanály a protokoly, najčastejšie internet, nemôže doň vstúpiť „ujo na ulici“, ale iba dôveryhodný účastník, ktorý má na to právo.

Princíp fungovania

Aby ste pochopili, ako VPN funguje, musíte zvážiť najjednoduchší prípad komunikácie medzi dvoma bodmi (počítačmi). V nechránenej časti cesty (najčastejšie internet) je vytvorený tunel, ktorý ich spája. Problém nie je v organizácii takéhoto spojenia, ale v ochrane údajov, ktoré sú zraniteľné na nechránenej časti siete. Informácie prechádzajúce cez verejný kanál môžu útočníci ukradnúť alebo skresliť.

Zariadenie VPN

Aby sa tomu zabránilo, používajú sa rôzne typy šifrovania. Hlavnou úlohou pripojenia VPN je preto zabezpečiť jednotnosť šifrovania a dešifrovania naprieč jeho uzlami, ako aj prepojenie sieťových protokolov, pokiaľ ide o rôzne serverové systémy.

Prečo potrebujete VPN?

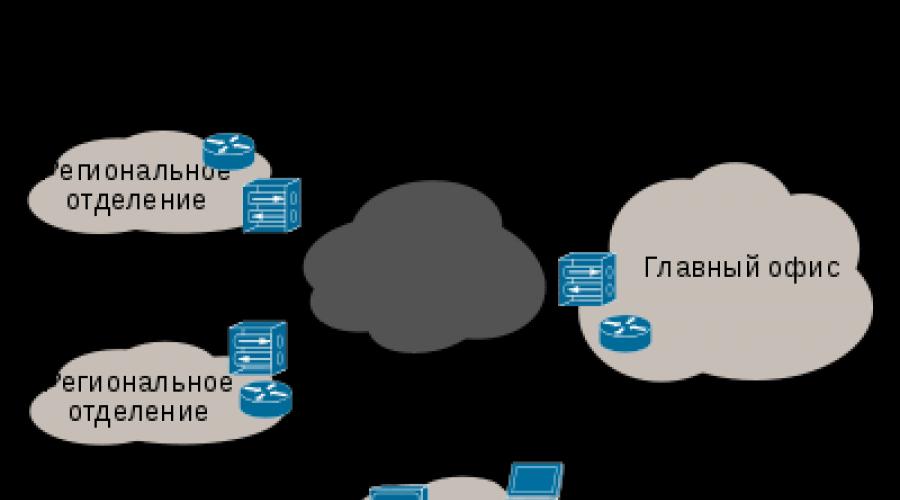

Hlavným dôvodom vytvorenia VPN bola túžba, dokonca aj naliehavá potreba vytvoriť bezpečné siete, ku ktorým by bolo možné pristupovať bez ohľadu na geografickú polohu. Vzdialený prístup zamestnancov do siete centrály napríklad zo služobnej cesty. Ďalej viac. Pre nadnárodné korporácie neexistuje žiadny spôsob, ako viesť drôty medzi svojimi kanceláriami rozdielne krajiny alebo kontinenty. Technológia VPN prichádza na pomoc aj v tomto prípade. Jednoduchším príkladom by bola organizácia VPN na základe lokálna sieť podniky obmedziť právomoci rôznych skupín, oddelení, dielní a podobne.

Ako vytvoriť sieť VPN

Existuje množstvo aplikácií na vytváranie VPN siete, TeamViewer alebo napríklad Hamachi. Aj keď sa to dá štandardné prostriedky Windows, ale s menšou účinnosťou, bezpečnosťou a pohodlím. Ak to chcete urobiť, musíte zadať " Sieťové pripojenia» počítača cez „Ovládací panel“.

Program Hamachi

V ponuke „Súbor“ vyberte „Nové pripojenie“, kde označíte, že vytvárané pripojenie je VPN. Ďalej musíte pridať alebo určiť používateľa, ktorý bude mať povolený prístup. Potom označte, že komunikácia bude prebiehať cez internet a ako protokol pripojenia vyberte TCP/IP. V poslednom dialógovom okne musíte kliknúť na „Povoliť prístup“ a VPN Windows server pripravený na prácu.

Predtým mal štát pre internet skôr priemerné chápanie, takže do užívateľov zákonite nezasahoval. Dnes, keď sa prechádzate po World Wide Web, stále častejšie sa môžete stretnúť s frázou: „Táto stránka je zaradená do registra zakázaných stránok“ alebo „Váš ISP zablokoval prístup.“

Ak teda chcete opäť získať úplnú slobodu konania na internete a získať ďalšiu úroveň ochrany, určite sa musíte zoznámiť s technológiou virtuálnych privátnych sietí - VPN.

VPN: termín a princíp fungovania

Virtuálna súkromná sieť (VPN) je názov technológie, ktorá umožňuje vytvorenie a prekrytie jednej alebo viacerých sietí nad akoukoľvek inou používateľskou sieťou.

Teraz, ako presne funguje VPN? Váš počítač má špecifickú IP adresu, ktorá blokuje prístup na určité stránky. Technológiu VPN povolíte prostredníctvom nejakého programu alebo rozšírenia. VPN zmení vašu adresu na adresu zo servera v inej krajine (napríklad v Holandsku alebo Nemecku).

Ďalej sa vytvorí bezpečnostné spojenie, ktoré nemôže poskytovateľ zablokovať. V dôsledku toho získate bezpečný protokol, prostredníctvom ktorého môžete slobodne navštíviť akúkoľvek internetovú stránku a úplne anonymne.

Štruktúra a typy technológie

Celá technológia funguje v dvoch vrstvách. Prvým je interná sieť, druhá je externá. Keď sa pripojíte k technológii, systém identifikuje vašu sieť a potom odošle požiadavku na overenie. Táto technológia veľmi podobné autorizácii v nejakej sociálnej sieti, len tu sa všetko robí cez zabezpečené protokoly a bez účasti poskytovateľa.

Samotné virtuálne siete sú tiež rozdelené do niekoľkých kategórií. Hlavná klasifikácia je založená na stupni ochrany, to znamená, že používateľ môže používať platené aj bezplatné siete VPN.

Rozdiel medzi nimi je v zabezpečenom spojení. Napríklad predplatné systémy vám poskytnú zabezpečené protokoly ako PPTP, IPSec a ďalšie. Zatiaľ čo bezplatné siete VPN často poskytujú iba „dôveryhodné“ kanály. To znamená, že samotná vaša sieť musí byť vysoko chránená a VPN len zvýši úroveň ochrany.

Úprimne povedané, najväčšou nevýhodou bezplatných služieb VPN nie je ani bezpečnosť, ale stabilita a rýchlosť pripojenia. Cez zadarmo VPN internet s najväčšou pravdepodobnosťou bude fungovať veľmi pomaly a nie vždy stabilne.

Predplatné platených sietí VPN nepresahuje 10 dolárov mesačne, ale nie každý používateľ to potrebuje. Pre bežné úlohy nemá zmysel kupovať si prémiové účty.

Dôvody, prečo používať VPN

Každý používateľ musí používať technológiu VPN a tu je dôvod:

- Ochrana dát. Vhodné najmä pre tých používateľov, ktorí sa radi pripájajú k „bezplatnému“ Wi-Fi pripojeniu suseda a potom zistia, že údaje o ich karte boli odcudzené. Medzi takéto situácie patria stretnutia v kaviarňach a vo všeobecnosti na všetkých miestach s bezplatným Wi-Fi.

- Úplná anonymita. Keď otvoríte Nová karta so stránkou - táto akcia sa zobrazí na serveri poskytovateľa, takže vašu cestu na internete môže sledovať ktorýkoľvek zamestnanec spoločnosti. Zapnutím VPN skryjete svoju históriu prehliadania, pretože používate inú IP adresu.

- Schopnosť surfovať po internete bez prekážok. Stávkové kancelárie, online kasína, torrenty, fóra, stránky pre dospelých - všetko „underground“ internetu je vám opäť k dispozícii, všetko je ako za starých čias.

- Použitie cudzích zdrojov. Je, samozrejme, nepravdepodobné, že budete používať služby v anglickom jazyku, ako je hulu.com, ale napriek tomu máte plný prístup ku všetkým obľúbeným stránkam po celom svete.

Ako používať VPN na počítači?

Zoberme si situáciu, keď používame bežný prehliadač a chceme navštíviť blokované stránky. V tejto situácii môžete ísť dvoma spôsobmi:

- nainštalujte klienta (program) VPN do počítača;

- pridať rozšírenie prehliadača cez Internetový obchod.

Prvá aj druhá možnosť sa dajú ľahko implementovať, ale pre úplný obraz zvážme obe.

Môžete použiť aj ten bezplatný.

Ak chcete nainštalovať klienta VPN, musíte si stiahnuť program na internete, napríklad „Betternet“. Poďme spustiť inštalačný súbor a nainštalovať klienta. Spustíme ho, klikneme na: „Pripojiť“ a je to. Problém je v tom, že program nám automaticky pridelí náhodnú IP adresu a my si nevieme vybrať krajinu, ale stlačením jediného tlačidla už VPN používame. A ešte jednou nevýhodou je potreba neustále spúšťať program, avšak niektorí klienti ho majú možnosť spustiť súčasne s OS.

Druhým spôsobom je pridanie rozšírenia. Nevýhodou je, že na jeho používanie je najčastejšie potrebná registrácia a rozšírenia majú schopnosť zlyhať. Rozšírenie je ale oveľa jednoduchšie – kliknite na ikonu v prehliadači, vyberte krajinu a profitujte. Zapnuté tento moment sú ich tisíce podobné programy, môžete vybrať ktorúkoľvek z nich, napríklad „štít hotspotu“. Pridajte si rozšírenie do prehliadača, zaregistrujte sa a už nebudú žiadne technické problémy.

Napríklad takto funguje rozšírenie ZenMate VPN v prehliadači:

O Rozšírenia VPN Pre rôzne prehliadače písali sme v článku: .

Ako používať VPN na mobilných zariadeniach?

Pozrieme sa na tie zariadenia, ktoré majú na palube obľúbené operačné systémy, napríklad iOS alebo Android.

Používanie VPN na smartfónoch alebo tabletoch je tiež celkom jednoduché, a to prostredníctvom mobilných aplikácií. Problém je v tom, že niektoré programy vyžadujú práva root, a to sú ďalšie problémy, plus možnosť premeniť telefón na „tehlu“. Hľadajte teda programy, ktoré od vás nevyžadujú práva root. V systéme Android je to napríklad OpenVPN a v systéme iOS je to Cloak. Ten bezplatný a overený môžete použiť aj na iPhone a iPad. Sám ho občas používam, funguje výborne.

Technológia sťahovania je veľmi jednoduchá: stiahnite si aplikáciu z Play Market alebo AppStore, nainštalujte si ho do svojho zariadenia. Ďalej aktivujeme VPN, vyberieme profil (odkiaľ získame IP adresu), potom vytvoríme pripojenie a to je všetko. Teraz surfujete na internete cez VPN, o čom vám povie aplikácia, ktorú používate.

Teraz chápete, ako je implementovaná technológia pripojenia VPN, a teraz bude váš online zážitok bezpečnejší, anonymnejší a čo je najdôležitejšie - prístupný a neobmedzený.

V poslednom období je vo svete telekomunikácií zvýšený záujem o virtuálne privátne siete (VPN). Dôvodom je potreba znížiť náklady na údržbu podnikových sietí lacnejším pripojením vzdialených pracovísk a vzdialených používateľov cez Internetová sieť. Pri porovnaní nákladov na služby na pripojenie niekoľkých sietí cez internet, napríklad so sieťami Frame Relay, si skutočne môžete všimnúť významný rozdiel v nákladoch. Je však potrebné poznamenať, že pri pripájaní sietí cez internet sa okamžite vynára otázka bezpečnosti prenosu údajov, preto bolo potrebné vytvoriť mechanizmy na zabezpečenie dôvernosti a integrity prenášaných informácií. Siete postavené na základe takýchto mechanizmov sa nazývajú VPN.

Navyše moderný človek, ktorý rozvíja svoje podnikanie, musí veľmi často veľa cestovať. Môžu to byť výlety do odľahlých kútov našej krajiny alebo do zahraničia. Ľudia často potrebujú prístup k svojim informáciám uloženým v ich domácom alebo firemnom počítači. Tento problém možno vyriešiť organizovaním vzdialeného prístupu k nemu pomocou modemu a linky. Používanie telefónnej linky má svoje vlastné charakteristiky. Nevýhodou tohto riešenia je, že volanie z inej krajiny stojí veľa peňazí. Existuje ďalšie riešenie s názvom VPN. Výhody technológie VPN spočívajú v tom, že organizácia vzdialený prístup nerobené cez telefónna linka, ale cez internet, ktorý je oveľa lacnejší a lepší. Podľa mňa technológia. VPN má potenciál rozšíriť sa po celom svete.

1. Pojem a klasifikácia sietí VPN, ich konštrukcia

1.1 Čo je to VPN

VPN(angl. Virtual Private Network - virtuálna privátna sieť) - logická sieť vytvorená nad inou sieťou, napríklad internetom. Napriek tomu, že komunikácia prebieha cez verejné siete pomocou nezabezpečených protokolov, šifrovanie vytvára kanály na výmenu informácií, ktoré sú pre cudzincov uzavreté. VPN vám umožňuje spojiť napríklad niekoľko kancelárií organizácie jediná sieť používanie nekontrolovaných kanálov na komunikáciu medzi nimi.

Vo svojom jadre má VPN mnoho vlastností prenajatej linky, ale je nasadená napríklad v rámci verejnej siete. Pomocou techniky tunelovania sa dátové pakety vysielajú cez verejnú sieť, ako keby išlo o bežné spojenie bod-bod. Medzi každým párom odosielateľa a prijímača údajov je vytvorený určitý druh tunela - bezpečné logické spojenie, ktoré umožňuje, aby údaje z jedného protokolu boli zapuzdrené do paketov iného protokolu. Hlavnými komponentmi tunela sú:

- iniciátor;

- smerovaná sieť;

- tunelový spínač;

- jeden alebo viac ukončovacích tunelov.

Samotný princíp fungovania VPN neodporuje zákl sieťové technológie a protokoly. Napríklad pri vytváraní pripojenia vzdialeného prístupu klient odošle prúd paketov štandardného protokolu PPP na server. V prípade organizovania virtuálnych prenajatých liniek medzi lokálnymi sieťami si ich smerovače vymieňajú aj PPP pakety. Zásadne novým aspektom je však preposielanie paketov cez bezpečný tunel organizovaný v rámci verejnej siete.

Tunelovanie vám umožňuje organizovať prenos rovnakých paketov protokol v logickom prostredí pomocou iného protokolu. Výsledkom je, že je možné riešiť problémy interakcie medzi niekoľkými rôznymi typmi sietí, počnúc potrebou zabezpečiť integritu a dôvernosť prenášaných údajov a končiac prekonaním nezrovnalostí v externých protokoloch alebo schémach adresovania.

Existujúca sieťová infraštruktúra spoločnosti môže byť pripravená na použitie VPN buď na báze softvéru alebo hardvér. Nastavenie virtuálnej súkromnej siete možno prirovnať k položeniu kábla cez globálnu sieť. Priame spojenie medzi vzdialeným používateľom a koncovým zariadením tunela sa zvyčajne vytvorí pomocou protokolu PPP.

Najbežnejšou metódou vytvárania tunelov VPN je zapuzdrenie sieťových protokolov (IP, IPX, AppleTalk atď.) v PPP a následné zapuzdrenie výsledných paketov do tunelovacieho protokolu. Zvyčajne je to IP alebo (oveľa menej často) ATM a Frame Relay. Tento prístup sa nazýva tunelovanie druhej úrovne, pretože „cestujúcim“ je tu protokol druhej úrovne.

Alternatívnym prístupom je zapuzdrenie paketov sieťový protokol priamo do tunelovacieho protokolu (ako je VTP) sa nazýva tunelovanie vrstvy 3.

Bez ohľadu na to, aké protokoly sa používajú alebo na aké účely pri organizovaní tunela zostáva základná technikaprakticky nezmenené. Typicky sa jeden protokol používa na vytvorenie spojenia so vzdialeným uzlom a iný sa používa na zapuzdrenie údajov a servisných informácií na prenos cez tunel.

1.2 Klasifikácia sietí VPN

Riešenia VPN možno klasifikovať podľa niekoľkých hlavných parametrov:

1. Podľa typu použitého prostredia:

- Zabezpečené siete VPN. Najbežnejšia verzia privátnych privátnych sietí. S jeho pomocou je možné vytvoriť spoľahlivú a bezpečnú podsieť založenú na nespoľahlivej sieti, zvyčajne na internete. Príklady bezpečných sietí VPN sú: IPSec, OpenVPN a PPTP.

- Dôveryhodné siete VPN. Používajú sa v prípadoch, keď prenosové médium možno považovať za spoľahlivé a je potrebné len vyriešiť problém vytvorenia virtuálnej podsiete v rámci väčšej siete. Bezpečnostné otázky sa stávajú irelevantnými. Príklady takýchto riešení VPN sú: MPLS a L2TP. Správnejšie by bolo povedať, že tieto protokoly presúvajú úlohu zabezpečenia bezpečnosti na iných, napríklad L2TP sa spravidla používa v spojení s IPSec.

2. Podľa spôsobu realizácie:

- VPN siete vo forme špeciálneho softvéru a hardvéru. Implementácia siete VPN sa vykonáva pomocou špeciálnej sady softvéru a hardvéru. Táto implementácia poskytuje vysoký výkon a spravidla vysoký stupeň bezpečnosti.

- VPN siete ako softvérové riešenie. Použite Osobný počítač so špeciálnym softvérom, ktorý poskytuje funkčnosť VPN.

- VPN siete s integrovaným riešením. Funkcionalitu VPN zabezpečuje komplex, ktorý rieši aj problémy s filtrovaním sieťová prevádzka, organizovanie firewallu a zabezpečenie kvality služieb.

3. Podľa účelu:

- Intranet VPN. Používajú sa na spojenie niekoľkých distribuovaných pobočiek jednej organizácie do jednej zabezpečenej siete, pričom si vymieňajú údaje prostredníctvom otvorených komunikačných kanálov.

- Vzdialený prístup VPN. Používa sa na vytvorenie zabezpečeného kanála medzi segmentom podnikovej siete ( centrála alebo pobočka) a jedného používateľa, ktorý sa pri práci z domu pripája k podnikovým zdrojom s domáci počítač alebo sa počas služobnej cesty pripája k podnikovým zdrojom pomocou prenosného počítača.

- Extranet VPN. Používa sa pre siete, ku ktorým sa pripájajú „externí“ používatelia (napríklad zákazníci alebo klienti). Úroveň dôvery v nich je oveľa nižšia ako u zamestnancov spoločnosti, preto je potrebné zabezpečiť špeciálne „línie“ ochrany, ktoré im bránia alebo obmedzujú prístup k obzvlášť cenným dôverným informáciám.

4. Podľa typu protokolu:

- Existujú implementácie virtuálnych privátnych sietí pre TCP/IP, IPX a AppleTalk. Dnes však existuje tendencia k všeobecnému prechodu na protokol TCP/IP a prevažná väčšina riešení VPN ho podporuje.

5. Podľa úrovne sieťového protokolu:

- Podľa úrovne sieťového protokolu na základe porovnania s referenčnými úrovňami sieťový model ISO/OSI.

1.3. Budovanie VPN

Existujú rôzne možnosti budovanie VPN. Pri výbere riešenia musíte zvážiť výkonnostné faktory tvorcov VPN. Napríklad, ak router už pracuje na svojom kapacitnom limite, potom pridanie VPN tunelov a použitie šifrovania/dešifrovania informácií môže zastaviť celú sieť, pretože tento router nebude schopný zvládnuť jednoduchú prevádzku, nieto ešte VPN. Skúsenosti ukazujú, že na vybudovanie VPN je najlepšie použiť špecializované vybavenie, ale ak existuje obmedzenie finančných prostriedkov, môžete venovať pozornosť čisto softvérovému riešeniu. Pozrime sa na niektoré možnosti budovania VPN.

- VPN založená na firewalloch. Väčšina predajcov firewallov podporuje tunelovanie a šifrovanie údajov. Všetky takéto produkty sú založené na skutočnosti, že prevádzka prechádzajúca cez firewall je šifrovaná. K samotnému softvéru brány firewall je pridaný šifrovací modul. Nevýhodou tejto metódy je, že výkon závisí od hardvéru, na ktorom firewall beží. Pri používaní brán firewall na báze PC musíte pamätať na to, že takéto riešenie je možné použiť len pre malé siete s malým množstvom prenášaných informácií.

- VPN založená na smerovači. Ďalším spôsobom, ako vybudovať VPN, je použiť smerovače na vytvorenie bezpečných kanálov. Keďže všetky informácie prichádzajúce z lokálnej siete prechádzajú cez smerovač, je vhodné priradiť šifrovacie úlohy tomuto smerovaču.Príkladom vybavenia na budovanie VPN na smerovačoch je vybavenie od Cisco Systems. Od verzie softvér IOS 11.3, smerovače Cisco podporujú protokoly L2TP a IPSec. Okrem jednoduchého šifrovania prevádzky Cisco podporuje ďalšie funkcie VPN, ako je autentifikácia počas tunelového pripojenia a výmena kľúčov.Môže sa použiť na zlepšenie výkonu smerovača prídavný modul ESA šifrovanie. Okrem toho spoločnosť Cisco System vydala špecializované zariadenie pre VPN, ktoré sa nazýva Cisco 1720 VPN Access Router (VPN access router), určené na inštaláciu v malých a stredných firmách, ako aj v pobočkách veľkých organizácií.

- Softvérové VPN. Ďalším prístupom k budovaniu VPN je čisto softvérové riešenia. Pri implementácii takéhoto riešenia sa používa špecializovaný softvér, ktorý beží na vyhradenom počítači a vo väčšine prípadov funguje ako proxy server. Počítač s týmto softvérom sa môže nachádzať za bránou firewall.

- VPN založená na sieťovom OS.Pozrieme sa na riešenia založené na sieťovom operačnom systéme, pričom ako príklad použijeme operačný systém Windows od spoločnosti Microsoft. Na vytvorenie VPN používa Microsoft protokol PPTP, ktorý je integrovaný do systému Windows. Toto riešenie je veľmi atraktívne pre organizácie používajúce Windows ako firemný operačný systém. Je potrebné poznamenať, že náklady na takéto riešenie sú výrazne nižšie ako náklady na iné riešenia. VPN v prevádzke Na báze Windows používa sa užívateľská databáza uložená na primárnom radiči domény (PDC). Pri pripájaní k serveru PPTP je používateľ overený pomocou protokolov PAP, CHAP alebo MS-CHAP. Prenášané pakety sú zapuzdrené v paketoch GRE/PPTP. Na šifrovanie paketov sa používa neštandardný protokol od Microsoft Point-to-Point Encryption so 40 alebo 128-bitovým kľúčom prijatým v čase nadviazania spojenia. Nevýhodou tohto systému je chýbajúca kontrola integrity dát a nemožnosť meniť kľúče počas pripojenia. Pozitívnymi aspektmi sú jednoduchá integrácia so systémom Windows a nízka cena.

- Hardvérové VPN. Možnosť vybudovania VPN na špeciálnych zariadeniach sa dá využiť v sieťach, ktoré vyžadujú vysoký výkon. Príkladom takéhoto riešenia je produkt IPro-VPN od Radguard. Tento produkt využíva hardvérové šifrovanie prenášaných informácií, schopné preniesť tok 100 Mbit/s. IPro-VPN podporuje protokol IPSec a mechanizmus správy kľúčov ISAKMP/Oakley. Okrem iného, toto zariadenie podporuje nástroje na preklad sieťových adries a môže byť doplnený o špeciálnu kartu, ktorá pridáva funkcionalitu firewallu

2. Protokoly VPN

Siete VPN sú vybudované pomocou protokolov na tunelovanie údajov cez verejný internet a protokoly tunelovania poskytujú šifrovanie údajov a poskytujú prenos medzi používateľmi. Spravidla dnes na stavbu VPN siete Používajú sa nasledujúce úrovne protokolov:

- Vrstva dátového spojenia

- Sieťová vrstva

- Transportná vrstva.

2.1 Linková vrstva

Vo vrstve dátového spojenia možno použiť protokoly tunelovania dát L2TP a PPTP, ktoré využívajú autorizáciu a autentifikáciu.

PPTP.

V súčasnosti je najrozšírenejším protokolom VPN Point-to-Point Tunneling Protocol – PPTP. Bol vyvinutý spoločnosťami 3Com a Microsoft, aby poskytoval bezpečný vzdialený prístup k podnikovým sieťam cez internet. PPTP využíva existujúce otvorené štandardy TCP/IP a vo veľkej miere sa spolieha na starý protokol PPP point-to-point. V praxi zostáva PPP komunikačným protokolom relácie pripojenia PPTP. PPTP vytvorí tunel cez sieť na NT server príjemcu a cez neho prenáša PPP pakety od vzdialeného užívateľa. Server a pracovná stanica používať virtuálnu privátnu sieť a nevenovať pozornosť tomu, aká bezpečná alebo prístupná je medzi nimi WAN. Ukončenie relácie pripojenia z iniciatívy servera, na rozdiel od špecializovaných serverov pre vzdialený prístup, umožňuje správcom lokálnej siete zabrániť vzdialeným používateľom opustiť systém Zabezpečenie systému Windows Server.

Hoci sa kompetencia protokolu PPTP rozširuje len na zariadenia fungujúce pod Ovládanie Windows, dáva spoločnostiam možnosť interagovať s existujúcimi sieťovými infraštruktúrami bez toho, aby ohrozili ich vlastné bezpečnostné systémy. Vzdialený používateľ sa tak môže pripojiť k internetu prostredníctvom lokálneho ISP cez analógovú telefónnu linku alebo ISDN linku a vytvoriť spojenie so serverom NT. Zároveň spoločnosť nemusí míňať veľké sumy na organizáciu a údržbu skupiny modemov, ktoré poskytujú služby vzdialeného prístupu.

Nasleduje popis fungovania RRTR. PPTP zapuzdruje IP pakety na prenos cez IP sieť. Klienti PPTP používajú cieľový port na vytvorenie pripojenia riadenia tunela. Tento proces prebieha na transportná vrstva OSI modely. Po vytvorení tunela si klientsky počítač a server začnú vymieňať servisné pakety. Okrem riadiaceho pripojenia PPTP, ktoré zaisťuje funkčnosť prepojenia, sa vytvorí pripojenie na posielanie údajov cez tunel. Zapuzdrenie údajov pred ich odoslaním cez tunel prebieha trochu inak ako pri bežnom prenose. Zapuzdrenie údajov pred ich odoslaním do tunela zahŕňa dva kroky:

- Najprv sa vytvorí informačná časť PPP. Dáta prúdia zhora nadol, z aplikačnej vrstvy OSI do vrstvy dátového spojenia.

- Prijaté dáta sú potom odoslané do modelu OSI a zapuzdrené protokolmi vyššej vrstvy.

Počas druhého prechodu sa teda dáta dostanú do transportnej vrstvy. Informácie však nemožno odoslať na miesto určenia, pretože za to zodpovedá vrstva dátového spojenia OSI. Preto PPTP šifruje pole užitočného zaťaženia paketu a preberá funkcie druhej vrstvy typicky spojené s PPP, t.j. pridá hlavičku a koniec PPP do paketu PPTP. Tým sa dokončí vytvorenie rámca vrstvy odkazu.

Ďalej PPTP zapuzdruje rámec PPP do paketu GRE (Generic Routing Encapsulation), ktorý patrí do sieťovej vrstvy. GRE zapuzdruje protokoly sieťovej vrstvy, ako sú IPX, AppleTalk, DECnet, aby ich bolo možné prenášať cez siete IP. GRE však nemá schopnosť vytvárať relácie a chrániť údaje pred votrelcami. Toto využíva schopnosť PPTP vytvoriť prepojenie na riadenie tunela. Použitie GRE ako metódy zapuzdrenia obmedzuje rozsah PPTP iba na siete IP.

Po zapuzdrení rámca PPP do rámca s hlavičkou GRE sa zapuzdrenie uskutoční v rámci s hlavičkou IP. Hlavička IP obsahuje zdrojovú a cieľovú adresu paketu. Nakoniec PPTP pridá hlavičku a koniec PPP.

Odosielajúci systém posiela dáta cez tunel. Prijímací systém odstráni všetky režijné hlavičky a ponechá len údaje PPP.

L2TP

V blízkej budúcnosti sa očakáva nárast počtu virtuálnych privátnych sietí nasadených na základe nového tunelovacieho protokolu druhej úrovne Layer 2 Tunneling Protocol - L2TP.

L2TP vznikol ako výsledok kombinácie protokolov PPTP a L2F (Layer 2 Forwarding). PPTP umožňuje prenos paketov PPP cez tunel a paketov L2F SLIP a PPP. Aby sa predišlo nejasnostiam a problémom s interoperabilitou na telekomunikačnom trhu, Internet Engineering Task Force (IETF) odporučila, aby Cisco Systems kombinovali PPTP a L2F. Podľa všetkého L2TP kombinuje najlepšie vlastnosti PPTP a L2F. Hlavnou výhodou L2TP je, že tento protokol umožňuje vytvárať tunely nielen v sieťach IP, ale aj v takých ako ATM, X.25 a Frame Relay. Implementácia L2TP v systéme Windows 2000 bohužiaľ podporuje iba IP.

L2TP používa UDP ako prenos a používa rovnaký formát správy na riadenie tunela aj preposielanie údajov. L2TP implementovaný spoločnosťou Microsoft používa pakety UDP obsahujúce šifrované pakety PPP ako riadiace správy. Spoľahlivosť doručenia je zaručená riadením sekvencie paketov.

Funkčnosť PPTP a L2TP je odlišná. L2TP je možné použiť nielen v IP sieťach, ale aj správy služieb na vytváranie tunela a odosielanie dát cez neho využívajú rovnaký formát a protokoly. PPTP je možné použiť iba v sieťach IP a vyžaduje samostatné pripojenie TCP na vytvorenie a používanie tunela. L2TP cez IPSec ponúka viac úrovní zabezpečenie ako PPTP a môže zaručiť takmer 100-percentnú bezpečnosť kritických údajov vašej organizácie. Vlastnosti L2TP z neho robia veľmi sľubný protokol na zostavenie virtuálne siete.

Protokoly L2TP a PPTP sa líšia od protokolov tunelovania tretej úrovne v niekoľkých funkciách:

- Poskytovanie spoločnostiam možnosť nezávisle si vybrať spôsob overovania používateľov a overovania ich poverení - na vlastnom „území“ alebo u poskytovateľa internetových služieb. Spracovaním tunelovaných paketov PPP dostávajú servery podnikovej siete všetky informácie potrebné na identifikáciu používateľov.

- Podpora prepínania tunelov - ukončenie jedného tunela a spustenie ďalšieho na jeden z mnohých potenciálnych terminátorov. Prepínanie tunelov vám umožňuje rozšíriť PPP pripojenie na požadovaný koncový bod.

- Poskytovanie správcov systému firemná sieť možnosť implementovať stratégie prideľovania prístupových práv používateľom priamo na firewalle a interných serveroch. Pretože ukončovače tunelov prijímajú PPP pakety obsahujúce užívateľské informácie, sú schopné aplikovať bezpečnostné politiky definované správcom na prevádzku jednotlivých užívateľov. (Tunelovanie tretej úrovne neumožňuje rozlišovať medzi paketmi prichádzajúcimi od poskytovateľa, takže na koncových pracovných staniciach sa musia použiť filtre bezpečnostnej politiky. sieťové zariadenia.) Navyše, ak použijete prepínač tunela, je možné zorganizovať „pokračovanie“ tunela druhá úroveň pre priamy prenos individuálnej prevádzkypoužívateľov na príslušné interné servery. Takéto servery môžu mať za úlohu dodatočné filtrovanie paketov.

MPLS

Aj na úrovni dátového spojenia možno technológiu MPLS použiť na organizáciu tunelov ( Z anglického Multiprotocol Label Switching - multiprotocol label switching - mechanizmus prenosu dát, ktorý emuluje rôzne vlastnosti sietí s prepájaním okruhov cez siete s prepájaním paketov). MPLS funguje na vrstve, ktorá by mohla byť umiestnená medzi vrstvou dátového spojenia a treťou sieťovou vrstvou modelu OSI, a preto sa bežne označuje ako protokol vrstvy dátového spojenia. Bol navrhnutý tak, aby poskytoval univerzálnu dátovú službu pre klientov siete s prepínaním okruhov aj s prepínaním paketov. MPLS môže prenášať širokú škálu prenosov, ako sú IP pakety, ATM, SONET a ethernetové rámce.

Riešenia na organizáciu VPN na úrovni prepojenia majú pomerne obmedzený rozsah, zvyčajne v doméne poskytovateľa.

2.2 Sieťová vrstva

Sieťová vrstva (IP vrstva). Používa sa protokol IPSec, ktorý implementuje šifrovanie a dôvernosť údajov, ako aj autentifikáciu predplatiteľa. Použitie protokolu IPSec umožňuje plnohodnotný prístup ekvivalentný k fyzické spojenie do podnikovej siete. Na vytvorenie VPN musí každý účastník nakonfigurovať určité parametre IPSec, t.j. Každý klient musí mať softvér, ktorý implementuje IPSec.

IPSec

Prirodzene, žiadna spoločnosť by nechcela otvorene previesť Internetové finančné alebo iné dôverné informácie. Kanály VPN chránené výkonnými šifrovacími algoritmami zabudovanými v štandardoch bezpečnostných protokolov IPsec. IPSec alebo Internet Protocol Security – štandard zvolený medzinárodnou komunitou, IETF – Internet Engineering Task Force, vytvára bezpečnostný rámec pre internetový protokol (IP / IPSec protokol poskytuje bezpečnosť na úrovni siete a vyžaduje podporu pre štandard IPSec len od zariadenia komunikujúce medzi sebou na oboch stranách spojenia Všetky ostatné zariadenia umiestnené medzi nimi jednoducho poskytujú IP paketovú prevádzku.

Spôsob interakcie medzi osobami využívajúcimi technológiu IPSec je zvyčajne definovaný pojmom „bezpečná asociácia“ - Security Association (SA). Bezpečné spojenie funguje na základe dohody medzi stranami, ktoré používajú IPSec na ochranu vzájomne si prenášaných informácií. Táto dohoda upravuje niekoľko parametrov: IP adresy odosielateľa a príjemcu, kryptografický algoritmus, poradie výmeny kľúčov, veľkosti kľúčov, životnosť kľúča, autentifikačný algoritmus.

IPSec je konzistentná sada otvorených štandardov s jadrom, ktoré možno ľahko rozšíriť o nové funkcie a protokoly. Jadro IPSec pozostáva z troch protokolov:

· AN alebo Authentication Header - autentifikačná hlavička - zaručuje integritu a autentickosť údajov. Hlavným účelom protokolu AH je, že umožňuje prijímajúcej strane zabezpečiť, aby:

- paket bol odoslaný stranou, s ktorou bolo vytvorené bezpečné spojenie;

- obsah paketu nebol skreslený počas jeho prenosu cez sieť;

- paket nie je duplikátom už prijatého paketu.

Prvé dve funkcie sú povinné pre protokol AH a posledná je voliteľne vybraná pri vytváraní asociácie. Na vykonávanie týchto funkcií používa protokol AH špeciálnu hlavičku. Jeho štruktúra sa zvažuje podľa nasledujúcej schémy:

- Ďalšie pole hlavičky udáva kód protokolu vyššej úrovne, to znamená protokolu, ktorého správa sa nachádza v dátovom poli paketu IP.

- Pole dĺžky užitočného zaťaženia obsahuje dĺžku hlavičky AH.

- Index bezpečnostných parametrov (SPI) sa používa na priradenie paketu k zamýšľanému priradeniu zabezpečenia.

- Pole Sequence Number (SN) označuje poradové číslo paketu a používa sa na ochranu pred spoofingom (keď sa tretia strana pokúsi znova použiť zachytené zabezpečené pakety odoslané skutočným overeným odosielateľom).

- Pole autentifikačných údajov, ktoré obsahuje takzvanú hodnotu kontroly integrity (ICV), sa používa na autentifikáciu a kontrolu integrity paketu. Táto hodnota, nazývaná aj súhrn, sa vypočíta pomocou jednej z dvoch výpočtovo nezvratných funkcií MD5 alebo SAH-1, ktoré vyžaduje protokol AH, ale možno použiť akúkoľvek inú funkciu.

· ESP alebo Encapsulating Security Payload- zapuzdrenie šifrovaných údajov - šifruje prenášané údaje, zaisťuje dôvernosť, môže tiež podporovať autentifikáciu a integritu údajov;

Protokol ESP rieši dve skupiny problémov.

- Prvá zahŕňa úlohy podobné úlohám protokolu AH – zabezpečenie autentifikácie a integrity údajov na základe súhrnu,

- Druhým sú prenášané údaje ich šifrovaním pred neoprávneným prezeraním.

Hlavička je rozdelená na dve časti, oddelené dátovým poľom.

- Prvá časť, nazývaná samotná hlavička ESP, je tvorená dvoma poliami (SPI a SN), ktorých účel je podobný ako pri rovnomenných poliach v protokole AH a je umiestnená pred dátovým poľom.

- Zostávajúce polia služby protokolu ESP, nazývané upútavka ESP, sú umiestnené na konci paketu.

Dve polia upútavky – ďalšia hlavička a autentifikačné údaje – sú podobné poliam hlavičky AH. Pole Authentication Data chýba, ak sa pri vytváraní bezpečného priradenia prijme rozhodnutie nepoužívať schopnosti integrity protokolu ESP. Okrem týchto polí obsahuje trailer dve ďalšie polia- výplň a dĺžka výplne.

Protokoly AH a ESP môžu chrániť údaje v dvoch režimoch:

- v preprave - prenos sa uskutočňuje s originálnymi IP hlavičkami;

- v tuneli - pôvodný paket sa umiestni do nového IP paketu a prenos sa uskutoční s novými hlavičkami.

Použitie jedného alebo druhého režimu závisí od požiadaviek na ochranu údajov, ako aj od úlohy, ktorú v sieti zohráva uzol, ktorý ukončuje zabezpečený kanál. Uzol teda môže byť hostiteľ (koncový uzol) alebo brána (medziľahlý uzol).

V súlade s tým existujú tri schémy používania protokolu IPSec:

- hostiteľ-hostiteľ;

- brána-brána;

- hostiteľská brána.

Schopnosti protokolov AH a ESP sa čiastočne prekrývajú: protokol AH je zodpovedný len za zabezpečenie integrity a autentifikácie údajov, protokol ESP dokáže šifrovať údaje a navyše vykonávať funkcie protokolu AH (v oklieštenej forme ). ESP môže podporovať šifrovanie a funkcie autentifikácie/integrity v akejkoľvek kombinácii, to znamená buď celú skupinu funkcií, iba autentifikáciu/integritu alebo iba šifrovanie.

· IKE alebo Internet Key Exchange - Internetová výmena kľúčov - rieši pomocnú úlohu automatického poskytovania koncových bodov zabezpečeného kanála tajnými kľúčmi potrebnými na fungovanie protokolov autentifikácie a šifrovania dát.

2.3 Transportná vrstva

Transportná vrstva využíva protokol SSL/TLS alebo Secure Socket Layer/Transport Layer Security, ktorý implementuje šifrovanie a autentifikáciu medzi transportnými vrstvami prijímača a vysielača. SSL/TLS možno použiť na zabezpečenie prenosu TCP, ale nemožno ho použiť na zabezpečenie prenosu UDP. Na prevádzku VPN založenej na SSL/TLS nie je potrebné implementovať špeciálny softvér, pretože každý prehliadač a poštového klienta vybavené týmito protokolmi. Vďaka tomu, že na transportnej vrstve je implementované SSL/TLS, je zabezpečené spojenie „end-to-end“.

Protokol TLS je založený na protokole Netscape SSL verzie 3.0 a pozostáva z dvoch častí – protokolu TLS Record Protocol a protokolu TLS Handshake. Rozdiely medzi SSL 3.0 a TLS 1.0 sú malé.

SSL/TLS zahŕňa tri hlavné fázy:

- Dialóg medzi stranami, ktorého účelom je vybrať šifrovací algoritmus;

- Výmena kľúčov na základe kryptosystémov s verejným kľúčom alebo autentizácie na základe certifikátu;

- Prenos údajov šifrovaných pomocou symetrických šifrovacích algoritmov.

2.4 Implementácia VPN: IPSec alebo SSL/TLS?

Manažéri IT oddelení sa často stretávajú s otázkou: aký protokol zvoliť na vybudovanie podnikovej siete VPN? Odpoveď nie je jednoznačná, pretože každý prístup má svoje klady aj zápory. Pokúsime sa zistiť, kedy je potrebné použiť IPSec a kedy SSL/TLS. Ako je zrejmé z analýzy charakteristík týchto protokolov, nie sú vzájomne zameniteľné a môžu fungovať samostatne aj paralelne, pričom definujú funkčné vlastnosti každej z implementovaných VPN.

Výber protokolu na vybudovanie podnikovej siete VPN je možné vykonať podľa nasledujúcich kritérií:

· Typ požadovaného prístupu pre používateľov VPN.

- Plne funkčné, neustále pripojenie do firemnej siete. Odporúčaná voľba je protokol IPSec.

- Dočasné pripojenie, napr. mobilný používateľ alebo používateľa, ktorý používa verejný počítač na získanie prístupu určité služby, Napríklad, e-mail alebo databázy. Odporúčanou voľbou je protokol SSL/TLS, ktorý vám umožňuje organizovať VPN pre každú jednotlivú službu.

· Či je používateľ zamestnancom spoločnosti.

- Ak je používateľ zamestnancom spoločnosti, zariadenie, ktoré používa na prístup do podnikovej siete cez IPSec VPN, môže byť nakonfigurované nejakým špecifickým spôsobom.

- Ak používateľ nie je zamestnancom spoločnosti, do ktorej podniková sieť pristupuje, odporúča sa použiť SSL/TLS. Tým sa obmedzí prístup hostí len k určitým službám.

· Aká je úroveň zabezpečenia podnikovej siete.

- Vysoká. Odporúčaná voľba je protokol IPSec. Úroveň bezpečnosti, ktorú ponúka IPSec, je skutočne oveľa vyššia ako úroveň, ktorú ponúka protokol SSL/TLS, a to vďaka použitiu konfigurovateľného softvéru na strane používateľa a bezpečnostnej brány na strane podnikovej siete.

- Priemerná. Odporúčanou voľbou je protokol SSL/TLS, ktorý umožňuje prístup z akéhokoľvek terminálu.

· Úroveň zabezpečenia údajov prenášaných používateľom.

- Vysoké napríklad vedenie spoločnosti. Odporúčaná voľba je protokol IPSec.

- Priemerná napríklad partnerka. Odporúčaná voľba je protokol SSL/TLS.

V závislosti od služby - od strednej po vysokú. Odporúčaná voľba je kombinácia protokolov IPSec (pre služby vyžadujúce vysokú úroveň zabezpečenia) a SSL/TLS (pre služby vyžadujúce strednú úroveň zabezpečenia).

· Čo je dôležitejšie, rýchle nasadenie VPN alebo budúca škálovateľnosť riešenia.

- Rýchlo nasaďte sieť VPN s minimálnymi nákladmi. Odporúčaná voľba je protokol SSL/TLS. V tomto prípade nie je potrebné implementovať špeciálny softvér na strane používateľa ako v prípade IPSec.

- Škálovateľnosť siete VPN – pridanie prístupu k rôznym službám. Odporúčanou voľbou je protokol IPSec, ktorý umožňuje prístup ku všetkým službám a zdrojom podnikovej siete.

- Rýchle nasadenie a škálovateľnosť. Odporúčaná voľba je kombinácia IPSec a SSL/TLS: použite SSL/TLS v prvom kroku na prístup potrebné služby nasledovalo zavedenie IPSec.

3. Metódy implementácie sietí VPN

Virtuálna privátna sieť je založená na troch implementačných metódach:

· Tunelovanie;

· Šifrovanie;

· Overenie.

3.1 Tunelovanie

Tunelovanie zabezpečuje prenos dát medzi dvoma bodmi - koncami tunela - tak, že celá sieťová infraštruktúra ležiaca medzi nimi je skrytá pred zdrojom a prijímačom dát.

Transportné médium tunela, podobne ako trajekt, preberá pakety sieťového protokolu používaného pri vstupe do tunela a doručuje ich nezmenené k východu. Vybudovanie tunela stačí na prepojenie dvoch sieťových uzlov tak, aby sa z pohľadu na nich spusteného softvéru javili ako pripojené k rovnakej (lokálnej) sieti. Netreba však zabúdať, že v skutočnosti „trajekt“ s dátami prechádza mnohými medziuzlami (smerovačmi) otvorenej verejnej siete.

Tento stav prináša dva problémy. Prvým je, že informácie prenášané cez tunel môžu útočníci zachytiť. Ak je dôverný (čísla bankových kariet, účtovné závierky, osobné údaje), potom je hrozba jeho ohrozenia celkom reálna, čo je samo o sebe nepríjemné. Ešte horšie je, že útočníci majú možnosť upraviť dáta prenášané cez tunel tak, že príjemca nebude môcť overiť ich pravosť. Následky môžu byť najhrozivejšie. Berúc do úvahy vyššie uvedené, prichádzame k záveru, že tunel vo svojej čistej podobe je vhodný len pre určité typy sieťových počítačových hier a nemôže si nárokovať serióznejšie využitie. Oba problémy sú vyriešené modernými prostriedkami kryptografická ochrana informácie. Aby sa predišlo neoprávneným zmenám dátového paketu pri jeho prechode tunelom, elektronický digitálny podpis(). Podstatou metódy je, že každý prenášaný paket je dodávaný s dodatočným blokom informácií, ktorý je generovaný v súlade s asymetrickým kryptografickým algoritmom a je jedinečný pre obsah paketu a tajný kľúč Digitálny podpis odosielateľa. Tento blok informácií je digitálnym podpisom balíka a umožňuje overenie údajov príjemcom, ktorý pozná otvorenie EDS kľúč odosielateľa. Ochrana údajov prenášaných cez tunel pred neoprávneným prezeraním je dosiahnutá použitím silných šifrovacích algoritmov.

3.2 Autentifikácia

Bezpečnosť je hlavnou funkciou VPN. Všetky údaje z klientskych počítačov prechádzajú cez internet na server VPN. Takýto server môže byť umiestnený vo veľkej vzdialenosti od klientskeho počítača a údaje na ceste do siete organizácie prechádzajú cez zariadenia mnohých poskytovateľov. Ako sa môžem uistiť, že údaje neboli prečítané alebo upravené? Na tento účel sa používajú rôzne metódy overovania a šifrovania.

PPTP môže používať ktorýkoľvek z protokolov používaných pre PPP na autentifikáciu používateľov

- EAP alebo Extensible Authentication Protocol;

- MSCHAP alebo Microsoft Challenge Handshake Authentication Protocol (verzia 1 a 2);

- CHAP alebo Challenge Handshake Authentication Protocol;

- SPAP alebo Shiva Password Authentication Protocol;

- PAP alebo Password Authentication Protocol.

Najlepšie protokoly sú MSCHAP verzia 2 a Transport Layer Security (EAP-TLS), keďže poskytujú vzájomnú autentifikáciu, t.j. Server VPN a klient sa navzájom identifikujú. Vo všetkých ostatných protokoloch overuje klientov iba server.

Hoci PPTP poskytuje dostatočný stupeň zabezpečenia, L2TP cez IPSec je spoľahlivejšie. L2TP over IPSec poskytuje autentifikáciu na úrovni užívateľa a počítača a tiež vykonáva autentifikáciu a šifrovanie dát.

Autentifikácia sa vykonáva buď otvoreným testom (heslo s čistým textom) alebo schémou výzva/odpoveď. S priamym textom je všetko jasné. Klient pošle serveru heslo. Server to porovná so štandardom a buď zamietne prístup, alebo povie „vítajte“. Otvorená autentifikácia sa takmer nikdy nevidí.

Schéma žiadosť/odpoveď je oveľa pokročilejšia. IN všeobecný pohľad vyzerá to takto:

- klient odošle serveru požiadavku na autentifikáciu;

- server vráti náhodnú odpoveď (výzva);

- klient prevezme hash zo svojho hesla (hash je výsledkom hašovacej funkcie, ktorá konvertuje pole vstupných údajov ľubovoľnej dĺžky na výstupný bitový reťazec pevnej dĺžky), zašifruje s ním odpoveď a odošle ju na server;

- server urobí to isté a porovná prijatý výsledok s odpoveďou klienta;

- ak sa zašifrovaná odpoveď zhoduje, autentifikácia sa považuje za úspešnú;

V prvom kroku autentifikácie klientov a serverov VPN používa L2TP over IPSec lokálne certifikáty získané od certifikačnej autority. Klient a server si vymieňajú certifikáty a vytvárajú bezpečné spojenie ESP SA (security Association). Keď L2TP (cez IPSec) dokončí proces overenia počítača, vykoná sa overenie na úrovni používateľa. Na autentifikáciu môžete použiť akýkoľvek protokol, dokonca aj PAP, ktorý prenáša používateľské meno a heslo vo forme čistého textu. To je celkom bezpečné, pretože L2TP cez IPSec šifruje celú reláciu. Zabezpečenie však môže zvýšiť vykonanie overenia používateľa pomocou MSCHAP, ktorý používa rôzne šifrovacie kľúče na overenie počítača a používateľa.

3.3. Šifrovanie

Šifrovanie PPTP zaisťuje, že nikto nemá prístup k vašim údajom počas ich odosielania cez internet. V súčasnosti sú podporované dve metódy šifrovania:

- MPPE alebo Microsoft Point-to-Point Encryption je kompatibilný iba s MSCHAP (verzie 1 a 2);

- EAP-TLS dokáže automaticky vybrať dĺžku šifrovacieho kľúča pri vyjednávaní parametrov medzi klientom a serverom.

MPPE podporuje kľúče s dĺžkou 40, 56 alebo 128 bitov. Starý OS Windows podporuje iba šifrovanie s dĺžkou kľúča 40 bitov, teda zmiešané Prostredie Windows mala by sa zvoliť minimálna dĺžka kľúča.

PPTP mení hodnotu šifrovacieho kľúča po každom prijatom pakete. Protokol MMPE bol navrhnutý pre komunikačné spojenia bod-bod, v ktorých sa pakety prenášajú sekvenčne a dochádza k veľmi malej strate dát. V tejto situácii závisí hodnota kľúča pre nasledujúci paket od výsledkov dešifrovania predchádzajúceho paketu. Pri budovaní virtuálnych sietí prostredníctvom sietí verejný prístup tieto podmienky nie je možné splniť, pretože dátové pakety často prichádzajú k príjemcovi v inom poradí, ako boli odoslané. Preto PPTP používa poradové čísla paketov na zmenu šifrovacieho kľúča. To umožňuje vykonať dešifrovanie bez ohľadu na predchádzajúce prijaté pakety.

Oba protokoly sú implementované ako v Microsoft Windows a mimo neho (napríklad v BSD) sa prevádzkové algoritmy VPN môžu výrazne líšiť.

Kombinácia „tunelovanie + autentifikácia + šifrovanie“ vám teda umožňuje prenášať údaje medzi dvoma bodmi cez verejnú sieť, simulujúc prevádzku súkromnej (lokálnej) siete. Inými slovami, uvažované nástroje vám umožňujú vybudovať virtuálnu súkromnú sieť.

Ďalším príjemným efektom pripojenia VPN je možnosť (a dokonca nevyhnutnosť) použitia adresného systému prijatého v lokálnej sieti.

Implementácia virtuálnej privátnej siete v praxi vyzerá takto: V miestnom počítačová sieť inštaluje sa kancelária spoločnosti server VPN. Vzdialený používateľ (alebo smerovač, ak spája dve kancelárie) pomocou klientskeho softvéru VPN iniciuje procedúru pripojenia k serveru. Nastáva overenie používateľa - prvá fáza nadviazania pripojenia VPN. Ak je oprávnenie potvrdené, začína sa druhá fáza - detaily zaistenia bezpečnosti spojenia sú dohodnuté medzi klientom a serverom. Potom je zorganizované pripojenie VPN, ktoré zabezpečuje výmenu informácií medzi klientom a serverom v podobe, keď každý dátový paket prechádza procedúrami šifrovania/dešifrovania a kontroly integrity - autentifikácie dát.

Hlavným problémom sietí VPN je nedostatok zavedených štandardov pre autentifikáciu a šifrovanú výmenu informácií. Tieto štandardy sú stále vo vývoji, a preto produkty od rôznych výrobcov nemôžu vytvárať pripojenia VPN a automaticky si vymieňať kľúče. Tento problém so sebou prináša spomalenie šírenia VPN, keďže je ťažké prinútiť rôzne spoločnosti, aby používali produkty jedného výrobcu, a preto je proces spájania sietí partnerských spoločností do takzvaných extranetových sietí náročný.

Výhody technológie VPN spočívajú v tom, že vzdialený prístup nie je organizovaný cez telefónnu linku, ale cez internet, čo je oveľa lacnejšie a lepšie. Nevýhodou technológie VPN je, že nástroje na vytváranie VPN nie sú plnohodnotnými prostriedkami na detekciu a blokovanie útokov. Môžu zabrániť množstvu neoprávnených akcií, ale nie všetkým možnostiam, ktoré je možné využiť na prienik do podnikovej siete. No napriek tomu všetkému má technológia VPN perspektívu na ďalší rozvoj.

Čo môžeme očakávať z hľadiska rozvoja technológie VPN v budúcnosti? Bez akýchkoľvek pochybností bude vypracovaný a schválený jednotný štandard pre budovanie takýchto sietí. S najväčšou pravdepodobnosťou bude základom tohto štandardu už osvedčený protokol IPSec. Ďalej sa výrobcovia zamerajú na zlepšovanie výkonu svojich produktov a vytváranie užívateľsky prívetivých nástrojov na správu VPN. Vývoj nástrojov na vytváranie VPN pôjde s najväčšou pravdepodobnosťou smerom k VPN založeným na smerovači, pretože toto riešenie kombinuje pomerne vysoký výkon, integráciu VPN a smerovanie v jednom zariadení. Nízkonákladové riešenia však pre malé organizácie. Na záver treba povedať, že aj napriek tomu, že technológia VPN je ešte veľmi mladá, má pred sebou veľkú budúcnosť.

Zanechajte svoj komentár!

Aby ste pochopili, čo je VPN, stačí rozlúštiť a preložiť túto skratku. Je chápaná ako „virtuálna privátna sieť“, ktorá spája jednotlivé počítače alebo lokálne siete s cieľom zabezpečiť utajenie a bezpečnosť prenášaných informácií. Táto technológia zahŕňa nadviazanie spojenia so špeciálnym serverom na báze verejnej siete špeciálne programy. V dôsledku toho v existujúce spojenie objaví sa kanál spoľahlivo chránený modernými šifrovacími algoritmami. Inými slovami, VPN je spojenie bod-bod v rámci alebo cez nezabezpečenú sieť, ktoré poskytuje bezpečný tunel na výmenu informácií medzi používateľmi a serverom.

Základné vlastnosti VPN

Pochopenie toho, čo je VPN, je neúplné bez pochopenia jej kľúčových vlastností: šifrovanie, autentifikácia a riadenie prístupu. Práve tieto tri kritériá odlišujú VPN od bežnej firemnej siete, ktorá funguje na báze verejných pripojení. Implementácia vyššie uvedených vlastností umožňuje chrániť počítače používateľov a servery organizácie. Informácie, ktoré prechádzajú materiálne nechránenými kanálmi, sa stávajú nezraniteľnými voči vonkajším faktorom a pravdepodobnosť ich úniku a nezákonného použitia je eliminovaná.

Typológia VPN

Po pochopení toho, čo je VPN, môžete prejsť k zváženiu jej podtypov, ktoré sa rozlišujú na základe použitých protokolov:

- PPTP je tunelový protokol typu point-to-point, ktorý vytvára bezpečný kanál cez bežnú sieť. Spojenie sa vytvorí pomocou dvoch sieťových relácií: dáta sa prenesú cez PPP cez protokol GRE, spojenie sa inicializuje a spravuje cez TCP (port 1723). Na mobilných a niektorých iných sieťach môže byť ťažké nastaviť. Dnes je tento typ VPN najmenej spoľahlivý. Nemal by sa používať pri práci s údajmi, ktoré by sa nemali dostať do rúk tretích strán.

- L2TP - tunelovanie vrstvy 2. Tento pokročilý protokol bol vyvinutý na základe PPTP a L2F. Vďaka IPSec šifrovaniu a spojeniu hlavného a riadiaceho kanála do jedinej relácie UDP je oveľa bezpečnejší.

- SSTP je zabezpečené tunelovanie soketov založené na SSL. Tento protokol vytvára spoľahlivé pripojenia cez HTTPS. Aby protokol fungoval, je potrebný port 443, ktorý umožňuje nadviazať komunikáciu odkiaľkoľvek, dokonca aj mimo proxy.

Funkcie VPN

V predchádzajúcich častiach sa hovorilo o tom, čo je VPN z technického hľadiska. Teraz by ste sa mali pozrieť na túto technológiu očami používateľov a pochopiť, aké konkrétne výhody prináša:

- Bezpečnosť. Nejednému používateľovi internetu by sa páčilo, keby mu niekto nabúral stránku na sociálnej sieti, alebo čo je horšie, ukradli heslá k bankovým kartám a virtuálnym peňaženkám. VPN efektívne chráni osobné údaje. Odchádzajúce aj prichádzajúce informačné toky sa prenášajú tunelom v šifrovanej forme. Ani ISP k nim nemá prístup. Tento bod je obzvlášť dôležitý pre tých, ktorí sa často pripájajú k sieti v internetových kaviarňach a iných bodoch s nechránenou Wi-Fi. Ak nepoužívate sieť VPN podobné miesta, potom budú ohrozené nielen prenášané informácie, ale aj pripojené zariadenie.

- anonymita. VPN eliminuje problém skrývania a zmeny IP adries, pretože nikdy neukazuje skutočnú IP používateľa zdrojom, ktoré navštívi. Celý tok informácií prechádza cez zabezpečený server. Pripojenie prostredníctvom anonymných proxy serverov nezahŕňa šifrovanie, aktivita používateľa nie je pre poskytovateľa tajomstvom a IP sa môže stať majetkom používaného zdroja. V tomto prípade VPN vydá svoju vlastnú IP adresu používateľa.

- Neobmedzený prístup. Mnohé stránky sú blokované na úrovni štátov alebo miestnych sietí: napríklad nie sú dostupné v kanceláriách serióznych spoločností sociálne médiá. Horšie však je, keď sa na svoju obľúbenú stránku nedostanete ani z domu. VPN, ktorá nahradí IP používateľa svojou vlastnou, automaticky zmení svoju polohu a otvorí cestu na všetky blokované stránky.

Aplikácie VPN

Virtuálne privátne siete sa najčastejšie používajú:

- Poskytovatelia a systémoví správcovia spoločností zabezpečujú bezpečný prístup do globálnej siete. Súčasne sa na prácu v rámci lokálnej siete a na prístup na všeobecnú úroveň používajú rôzne nastavenia zabezpečenia.

- Administrátori na obmedzenie prístupu do súkromnej siete. Tento prípad je klasický. O Pomocník VPN divízie podnikov sú zjednotené a poskytuje sa príležitosť vzdialené pripojenie zamestnancov.

- Správcovia kombinovať siete rôznych úrovní. Firemné siete sú spravidla viacúrovňové a každá ďalšia úroveň má zvýšenú ochranu. VPN v tomto prípade poskytuje väčšiu spoľahlivosť ako jednoduché spojenie.

Základné nuansy pri nastavovaní VPN

Používatelia, ktorí už vedia, čo je pripojenie VPN, si ho často nastavia sami. Pokyny krok za krokom o nastavení bezpečných sietí pre rôzne operačné systémy možno nájsť všade, no nie vždy sa o nich zmieňuje dôležitý bod. Pri štandardnom pripojení VPN je hlavná brána určená pre sieť VPN, v dôsledku čoho sa internet používateľa stratí alebo sa pripojí cez vzdialenej sieti. To spôsobuje nepríjemnosti a niekedy vedie k zbytočným výdavkom na platenie za dvojnásobnú premávku. Aby ste sa vyhli problémom, musíte urobiť nasledovné: v nastaveniach siete nájdite vlastnosti TCP/IPv4 a v dodatočné nastavenia zrušte začiarknutie políčka, ktoré umožňuje použitie hlavnej brány vo vzdialenej sieti.