Алгоритъмът GOST 28147 89 е. Вътрешен стандарт за криптиране на данни

Прочетете също

Популярно известният термин „производителност на процесора“ е обективен, изчислен параметър, който се измерва във флопс. Повечето хора обаче го измерват в гигахерци, наивно вярвайки, че те са едно и също нещо. Никой не знае термина „производителност на кода“ и веднага ще обясня защо.

Причината е, че съвсем наскоро го измислих и все още не съм казал на никого за него. Въпреки това, производителността на кода, както и производителността на процесора, има обективни характеристики, които могат да бъдат измерени. Тази статия е специално за производителността на кода, изпълняван от ядрото на процесора.

Как се измерва производителността на кода? Тъй като аз бях първият, който говори за това, по право на откривателя ще го измервам в RTT единици;).

Сега сериозно. В съвременните процесори основните трансформации са операции с 32-битови числа, всичко останало като цяло е екзотика. Затова ще вземем предвид основното - операции с 32-битови числа. Колко 32-битови операции мислите, че едно съвременно процесорно ядро може да изпълнява едновременно?

Ученикът ще отговори – една, учителят му ще се замисли и ще каже, че са четири, професионалистът – че досега има само дванадесет операции.

И така, програмен код, който зарежда всички изпълнителни единици на процесора едновременно през цялото време на изпълнение на кода, ще има производителност от 12 RTT. Максимално! Честно казано, никога преди не съм писал такъв код, но в тази статия ще се опитам да положа усилия.

Ще докажа, че е възможен код с едновременно изпълнение на дванадесет 32-битови операции

Програмният код, който използва един задвижващ механизъм в ядрото на процесора, естествено ще има производителност от 1 RTT. Програмите, генерирани от езикови компилатори на високо ниво и интерпретатори на виртуални машини, могат да се похвалят с такава производителност на кода. Не е необходимо да се предполага, че индикаторът за натоварване на процесора, който може да се види в диспечера на задачите на ОС, може да служи като обективен критерий за ефективността на кода. Натоварването на ядрото на процесора може да бъде 100%, но програмният код ще използва една изпълнителна единица в него (производителност 1 RTT). В този случай при 100% натоварване ядрото на процесора ще работи на 1/12 от максималната си производителност. С други думи, когато Windows Task Manager показва максималното натоварване на процесора, действителната му производителност може да варира от 1 до 12 RTT. Ако видите 100% натоварване на което и да е процесорно ядро в прозореца за производителност, погрешно е да се приеме, че всички изпълнителни механизми работят в това ядро, изобщо не!

Единственият критерий за индиректна оценка на работата на процесорното ядро при максимална производителност може да бъде неговата консумация на енергия и, като следствие, шумът на охладителя. Сега, ако охладителят е шумен, тогава да, натоварването е достигнало максимума. Време е обаче да приключим с общите концепции и да преминем към суровата практика.

Традиционно изпълнение на GOST 28147-89

Не съм професионалист в областта на информационната сигурност, но все пак съм запознат с темата за криптирането. Бях вдъхновен да изучавам криптиране на симетричен поток специално от разговори с професионален криптограф, когото дълбоко уважавам. И след като взех тази тема, се опитах да го направя добре, и не само добре, но и бързо, изпълнявайки максимален брой операции за единица време. С други думи, бях изправен пред задачата да напиша програмен код с максимална RTT стойност.

Криптографската трансформация в съответствие с GOST 28147-89 се използва за поточно криптиране на информация в комуникационни канали и на дискови устройства.

В момента софтуерната реализация на този GOST на RON на централния процесор се използва широко. В известните методи за прилагане на GOST цялата секретна информация (ключове за криптиране, заместващи блокове) се намира в RAM. Това намалява надеждността на криптирането, тъй като наличието на RAM dump може напълно да разкрие всички тайни елементи на крипто-трансформацията. В допълнение, методът има ограничения в производителността поради местоположението на основните обекти за крипто преобразуване в OP и непълното зареждане на изпълнителните блокове на ALU. Съвременните процесори, прилагащи крипто процедурата по добре познат метод, могат да осигурят скорости на криптиране от 40–60 мегабайта в секунда. И ако наистина го разберем до края, причината за ниската производителност и слабата сигурност на крипто конвертирането е софтуерната реализация на блока за заместване. За неговото описание в GOST вижте фиг. 1.

Съгласно клауза 1.2 на GOST, този блок изпълнява тетрадни (четири бита) пермутации в 32-битова дума, но архитектурата на процесора x86/64 и неговата система от инструкции не са в състояние ефективно да манипулират тетради.

За софтуерната реализация на блока за заместване се използват специални таблици в RAM, изготвени на етапа на инициализация на криптофункцията. Тези таблици комбинират заместващите възли на съседни тетради в 8 × 8-битови байтови таблици, като по този начин поставят четири 256-байтови таблици в RAM.

При по-напреднали реализации тези таблици са с размер 1024 байта (256 думи от четири байта). Това беше направено, за да се приложи в таблиците допълнително циклично изместване с 11 позиции на 32-битовата дума, получена в резултат на заместване (следващата операция на алгоритъма за преобразуване съгласно GOST). Пример за изпълнение на GOST с помощта на този метод е показано в Приложение 1 (на диск).

Информацията на блока за заместване е таен компонент на криптофункцията (както е формулирано в GOST, вижте фиг. 2).

Поставянето на тези таблици с ключовете на блока за заместване в OP противоречи на изискванията на GOST (клауза 1.7), тъй като секретната информация става достъпна за програми на трети страни, работещи на изчислителната инсталация. FSB, който също сертифицира софтуерни реализации на криптиране според GOST, гледа на това нарушение, меко казано, снизходително. Ако, за да постави ключове в OP, FSB все още изисква „смокиново листо“ - маскиране на ключовете с помощта на операцията XOR, тогава нищо не се изисква за заместващи блокове в OP; те се съхраняват в ясна форма.

Накратко, FSB позволява такива софтуерни реализации на криптопроцедури да преминат, въпреки очевидното намаляване на сигурността на такова решение и пряко нарушение на собствените му изисквания съгласно GOST (клауза 1.7). И това въпреки добре познатите методи за разбиване на шифри чрез вземане на дъмп на паметта...

Ще се върнем към въпроса за съхраняването на ключове и заместващи блокове във вътрешните регистри на процесора малко по-късно (има красиво и бързо решение), но засега ще съхраняваме само ключове за криптиране в MMX регистри, това е по-надеждно.

Но стига с текстовете, важното за разглежданата тема е, че този програмен код има производителност 1 RTT. Сега нека напишем код с производителността на 2 RTT.

Многопоточно изпълнение на GOST 28147-89

Единственият начин да се ускорят крипто процедурите в известния алгоритъм е въвеждането на многопоточност. Смисълът на тази промяна в изпълнението на алгоритъма е да се изчислят няколко блока данни паралелно.

Повечето програмисти разбират под паралелна обработка изключително работата на няколко процесорни ядра, синхронизирани чрез прекъсвания и семафори в паметта.

Съществува обаче и друга възможност за паралелна обработка на данни на едно процесорно ядро. Нека обясня тази неочевидна идея.

Съвременните процесори включват поне две и дори три до шест аритметично-логически единици. Тези ALU (FPU, адресни аритметични единици и т.н.) могат да работят независимо една от друга; единственото условие за тяхната паралелна работа е софтуерните обекти, върху които работят, да са несвързани. С други думи, в инструкциите, които едновременно изпълняват ALU, адресите на паметта и номерата на регистрите трябва да са различни. Или не трябва да се извършват записи в споделени регистри и адреси на паметта, достъпни от различни изпълнителни модули на процесора.

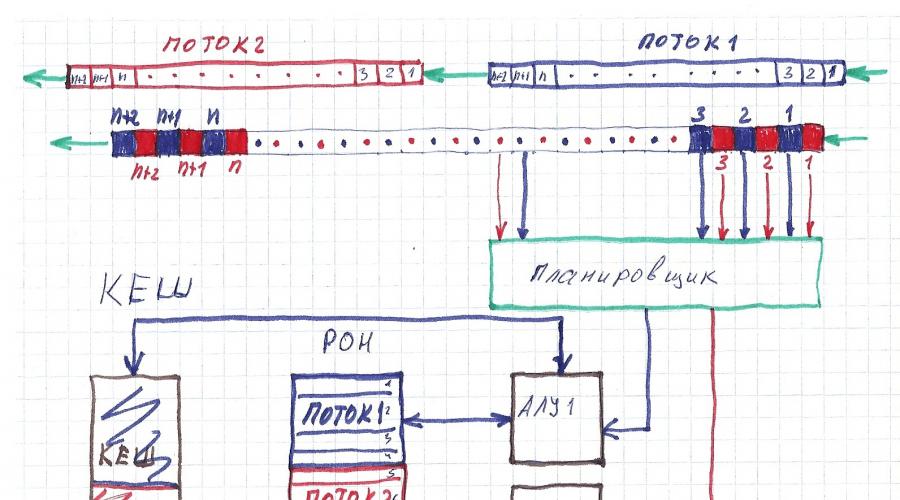

Работното натоварване на всички ALU се контролира от специален хардуерен модул вътре в ядрото на процесора - планировчикът, който сканира изпълнимия код напред, до дълбочина от 32–64 байта. Ако планировчикът открие инструкции, които могат да бъдат изпълнени на ALU без конфликти, тогава той ги изпълнява едновременно на различни устройства за изпълнение. В този случай броячът на изпълнените команди показва изпълняващата се команда (има няколко от тях в такава схема), след което всички команди вече са изпълнени.

Повечето програмни последователности, генерирани автоматично (от компилатори), не могат да заредят всички ALU и FPU, разположени в ядрото на процесора. В този случай хардуерът на процесора е неактивен, което значително намалява неговата резултатна производителност. Разработчиците на процесори разбират това и въвеждат режими за увеличаване на честотата на ядрото, когато хардуерът не се използва напълно. Това е и това, за което са предназначени системите за хипертрейдинг и аз ще използвам тази система, за да „натисна“ кода до максимум в бъдеще.

Компилаторите, дори най-оптимизираните, и още повече двигателите на виртуалните машини, не могат да генерират оптимизиран код по отношение на производителността. Само програмист с инженерни познания може да напише такъв оптимизиран код, а инструментът за писането му е изключително асемблер.

Типична илюстрация на възможността за изпълнение на няколко независими програмни нишки на едно процесорно ядро е реализацията на GOST, изпълнена в две нишки на едно процесорно ядро. Идеята на кода е проста: има два блока данни за криптиране/декриптиране, но едно процесорно ядро, което ще извърши преобразуването. Възможно е да се извърши преобразуването на тези два блока данни последователно и това се прави и до днес. В този случай времето, необходимо за извършване на трансформациите, се удвоява.

Но можете да го направите по различен начин: алтернативни команди, свързани с обработката на различни блокове данни. Тези опции са представени графично на фиг. 3.

На фигурата горният пример показва обичайния ред на обработка на два независими блока от данни. Първо се обработва първият блок, след което процесорът продължава да обработва втория блок. Естествено, полученото време е равно на два пъти времето, необходимо за обработка на един блок, а изпълнителните механизми на процесорното ядро не са напълно заредени.

Следното е пример за вплитане на команди от различни нишки за обработка. В този случай командите, свързани с различни блокове данни, се преплитат. Планировчикът избира инструкции, които са независими една от друга, и ги предава за изпълнение на ALU1 и ALU2. Групирането на команди на първата и втората нишки на тези ALU се извършва автоматично, тъй като работният алгоритъм на планировчика включва групиране на команди, свързани с общи данни на едно и също изпълнително устройство.

За да може такъв програмен код да работи без прекъсване на ALU, е необходимо всяка програмна нишка да работи със собствен набор от регистри. Кешът в тази схема се превръща в тясно място (има само два изходни порта за данни), така че съхраняваме ключовете в MMX регистри. Тъй като в този случай заместващите (и изместващите) възли в паметта се четат само, те могат да бъдат общи и за двете програмни нишки.

Това, разбира се, е много опростено обяснение на принципа на паралелно изпълнение на програмни нишки на едно ядро; в действителност всичко е много по-сложно. На практика трябва да вземете под внимание конвейерната архитектура на изпълнителните механизми, ограниченията за едновременен достъп до кеша и блока на регистъра RON, наличието на адресни аритметични възли, комутатори и много други... Така че това е тема за професионалисти, които се броят на пръстите... на едната ръка.

Методът за паралелно криптиране се прилага ефективно само за режим на работа на 64-битов процесор, тъй като в този режим има достатъчен брой RON (до 16 броя!). Пример за изпълнение на GOST с помощта на този метод е показан в Приложение 2 (на диск).

Ясно е, че това изпълнение на GOST има кодова производителност от 2 RTT кода. Сега нека видим как това се отразява на времето за изпълнение.

Цикълът на криптиране за една нишка (Приложение 1) е 352 тактови цикъла и през това време се изчисляват 8 байта данни; за двупоточна реализация на GOST (Приложение 2) са необходими 416 процесорни цикъла, но се изчисляват 16 байта. Така получената скорост на преобразуване се увеличава от 80 на 144 мегабайта за 3,6 GHz процесор.

Получава се интересна картина: кодът съдържа точно два пъти повече команди и се изпълнява само 15% по-дълго, но мисля, че читателите вече са разбрали причината за това явление...

Теоретично кодът от втория пример трябва да се изпълни в същия брой цикли като кода от първия пример, но възелът на планировчика е разработен от инженери на Intel, но те също са хора и всички сме далеч от съвършенството. Така че е възможно да се оцени ефективността на тяхното създаване. Този код също ще работи на AMD процесор и можете да сравните техните резултати.

Ако някой не вярва на думата ми, тогава за такива невярващи на диска са включени тестови програми с броячи на часовници. Програмите са в изходен код, разбира се на асемблер, така че има възможност да проверите думите ми и в същото време да видите някои от триковете на професионалното кодиране.

Използване на SSE регистри и AVX команди на съвременни процесори за прилагане на GOST 28147-89

Съвременните процесори на архитектурата x86/64 включват набор от SSE регистри с размер 16 байта и специализирани FPU (поне два) за извършване на различни операции върху тези регистри. Възможно е да се внедри GOST на това оборудване и в този случай заместващите възли могат да бъдат поставени не под формата на таблици в RAM, а директно в специални SSE регистри.

Един SSE регистър може да побере две таблици от 16 реда наведнъж. По този начин четири SSE регистъра ще поемат напълно всички заместващи таблици. Единственото условие за такова поставяне е изискването за преплитане, според което тетрадите от един и същи байт трябва да бъдат поставени в различни SSE регистри. Освен това е препоръчително да поставите ниските и високите тетради на входните байтове съответно в ниските и високите тетради на байтовете на SSE регистрите.

Тези изисквания се определят чрез оптимизация за съществуващия набор от AVX команди. По този начин всеки байт от регистъра SSE ще съдържа две тетради, съответстващи на различни байтове от входния регистър на блока за заместване, докато позицията на байта в регистъра за SSE уникално съответства на индекса в таблицата за заместване на блока за заместване.

Диаграма на едно от възможните разполагания на заместващи възли в регистрите на SSE е показана на фиг. 4.

Поставянето на секретна информация на заместващи възли в SSE регистрите повишава сигурността на крипто процедурата, но пълното изолиране на тази секретна информация е възможно, ако са изпълнени следните условия:

- Ядрото на процесора се превключва в режим на хост на хипервайзор и блокът за прекъсване (APIC) е принудително деактивиран в него. В този случай ядрото на процесора е напълно изолирано от операционната система и приложенията, работещи в изчислителната инсталация.

- Регистрите на SSE се зареждат и изчислителното ядро се изолира преди стартирането на операционната система; оптимално е тези процедури да се изпълняват от надеждния модул за зареждане (TLM).

- Програмите за криптопроцедури в съответствие с GOST се намират в непроменяема област на паметта на изчислителната инсталация (или BIOS, или във флаш паметта на MDZ).

Спазването на тези изисквания ще осигури пълна изолация и неизменност на програмния код на криптопроцедурите и използваната в тях секретна информация.

За ефективно вземане на проби от tetrad SSE регистри се използват многовходните байтови превключватели, включени в блоковете FPU. Тези превключватели позволяват прехвърляне от всеки байт източник към всеки байт местоназначение, като се използват индекси, разположени в специален индексен регистър на SSE. Освен това прехвърлянето се извършва паралелно за всичките 16 байта на регистъра на приемника на SSE.

Имайки заместващи възли за съхранение на SSE регистри и многовходов превключвател в FPU блокове, е възможно да се организира следната трансформация в заместващия блок (фиг. 5).

В тази схема входният регистър във всяка тетрада определя адреса за съответния превключвател, който предава информация от устройствата на заместващите възли към изходния регистър чрез шината за данни. Тази схема може да бъде организирана по три начина:

- Създайте подходящ дизайн на чип, но това е фантастично за нас.

- Препрограмирането на микрокода и създаването на собствена процесорна команда за прилагане на тази функция на съществуващи процесори вече не е фантазия, но, за съжаление, е нереалистично в настоящите условия.

- Напишете програма, като използвате официални AVX команди. Опцията може да не е много ефективна, но може да се приложи „тук и сега“. Това е, което ще направим по-нататък.

Работата на комутаторите се управлява от специална триадресна команда AVX VPSHUFB. Първият му операнд е приемникът на информация от превключвателите, вторият е източникът, към който са свързани входовете на превключвателите. Третият операнд е контролен регистър за превключватели, всеки байт от който е свързан със съответния превключвател; стойността в него указва номера на посоката, от която превключвателят чете информация. За описание на тази команда от официалната документация на Intel вижте фиг. 5. На фиг. Фигура 6 показва диаграма как работи тази команда - показани са само половината от SSE регистрите, за втората половина всичко е подобно.

Превключвателят използва само най-ниските четири бита, за да определи посоката на комутация, последният бит във всеки байт се използва, за да принуди съответния приемен байт да се нулира, но тази функция на превключване все още не е търсена в нашия случай.

Беше написана програма за вземане на проби от тетради чрез FPU превключватели, но дори не я поставих в приложението - твърде е жалко. Да имаш 128-битов регистър и да използваш само 32 бита в него е непрофесионално.

Както се казва, „Нашата финална линия е хоризонтът“, така че изстискайте го, изстискайте го... ние ще го натиснем и ще го сложим в чували!

Това не е игра на думи, а сурова FPU реалност - SSE регистрите могат да бъдат разделени на равни части и същите трансформации могат да бъдат извършени върху тези части с една команда. За да може процесорът да разбере това, има магическа буква “P” - пакет, който се поставя преди командната мнемоника, и не по-малко магически букви “Q”, “D”, “W”, “B”, които се поставят в края и декларират На какви части са разделени SSE регистрите в тази команда?

Интересуваме се от пакетен режим със SSE регистър, разделен на четири 32-битови блока; съответно всички команди ще бъдат с префикс “P” и в края със символа “D”. Това прави възможно паралелната обработка на четири 32-битови блока с една команда на процесора, тоест изчисляване на четири блока данни паралелно.

Програмата, която прилага този метод, е достъпна в Приложение 3, с всички обяснения там.

Въпреки това, натиснете толкова много! Съвременните процесори имат поне два FPU и могат да се използват две независими нишки с инструкции за пълното им зареждане. Ако редувате правилно команди от независими нишки, можете да заредите и двата FPU блока с работа изцяло и да получите осем паралелно обработени потока от данни наведнъж. Такава програма е написана и може да се види в Приложение 4, но трябва да я гледате внимателно - можете да полудеете. Това е, което се нарича „кодът не е за всеки...“.

Проблем с цената

Използването на SSE регистри за съхраняване на заместващи възли е разбираемо - осигурява известна гаранция за изолиране на секретна информация, но значението на изчисляването на самата криптофункция на FPU не е очевидно. Следователно времето за изпълнение на стандартните процедури беше измерено чрез метода на директна замяна в съответствие с GOST за четири и осем нишки.

За четири нишки е получена скорост на изпълнение от 472 процесорни цикъла. Така за процесор с честота 3,6 GHz се изчислява една нишка със скорост 59 мегабайта в секунда и съответно четири нишки със скорост 236 мегабайта в секунда.

За осем нишки е получена скорост на изпълнение от 580 процесорни цикъла. Така за 3,6 GHz процесор една нишка се брои при 49 мегабайта в секунда, а осем нишки при 392 мегабайта в секунда.

Както читателят може да види, кодът в пример #3 има производителност 4 RTT, а кодът в пример #4 има производителност 8 RTT. В тези примери за SSE регистри, моделите са същите като при използване на RON, само планировчикът е намалил своята ефективност. В момента осигурява 20% увеличение на продължителността, като същевременно удвоява дължината на кода.

Освен това тези резултати са получени с помощта на универсални AVX команди, налични както в процесорите Intel, така и в AMD. Ако оптимизирате за AMD процесор, резултатът ще бъде много по-добър. Звучи противно на тенденцията, но въпреки това е вярно и ето защо: AMD процесорите имат допълнителен набор от инструкции, така нареченото XOP разширение, и в този допълнителен набор от инструкции има такива, които значително опростяват изпълнението на GOST алгоритъм.

Това се отнася до командите за логическо пакетно изместване на байта и пакетно циклично изместване на двойни думи. В примерите, дадени в Приложения 3 и 4, се използват последователности от универсални команди, които изпълняват необходимата трансформация: в първия случай една „допълнителна“ команда, а в другия случай четири допълнителни команди наведнъж. Така че има резерви за оптимизация, и то значителни.

Що се отнася до по-нататъшната оптимизация, струва си да запомните наличието на 256-битови регистри (YMM регистри), с помощта на които можете теоретично да удвоите скоростта на изчисленията. Но засега това е само перспектива; в момента процесорите се забавят много, когато изпълняват 256-битови инструкции (FPU имат ширина на пътя от 128 бита). Експериментите показват, че при съвременните процесори преброяването на 16 нишки в регистрите YMM не дава никаква полза. Но това е само засега; при новите модели процесори производителността на 256-битовите инструкции несъмнено ще се увеличи, а след това използването на 16 паралелни нишки ще стане препоръчително и ще доведе до още по-голямо увеличение на скоростта на крипто процедурата .

Теоретично можете да разчитате на скорост от 600–700 мегабайта в секунда, ако процесорът има два FPU с ширина на работния път от 256 бита всеки. В този случай можем да говорим за писане на код с ефективност от 16 RTT и това не е фантазия, а близкото бъдеще.

Смесен режим

Отново възниква въпросът за броя на регистрите, те не са достатъчно за насърчаване на такъв алгоритъм. Но режимът на хипертърговия ще ни помогне. Ядрото на процесора има втори набор от регистри, налични в режим на логически процесор. Следователно ще изпълним един и същ код на два логически процесора едновременно. В този режим, разбира се, няма да имаме повече задвижващи механизми, но поради редуването можем да получим пълно натоварване на всички задвижващи механизми.

Тук не можете да разчитате на увеличение от 50%; тясното място е кеш паметта, където се съхраняват технологичните маски, но все пак можете да получите увеличение от 100 допълнителни мегабайта. Тази опция не е показана в приложенията (макросите са подобни на тези, използвани в кода 8 RTT), но е налична в програмните файлове. Така че, ако някой не вярва във възможността за криптиране със скорост от 500 мегабайта в секунда на едно процесорно ядро, нека пусне тестови файлове. Има и текстове с коментари, за да не си помисли някой, че лъжа.

Този фокус е възможен само при процесори Intel; AMD има само две FPU единици на два процесорни модула (аналогично на режима на хипертърговия). Но има още четири ALU, които би било грях да не се използват.

Можете да поставите процесорните модули на Bulldozer в режим, подобен на режима на хипертърговия, но да изпълните преобразуването в RON на различни модули в една нишка и на SSE регистри в друга нишка и да получите същите 12 RTT. Не съм тествал тази опция, но мисля, че 12 RTT код ще работи по-ефективно на AMD. Тези, които се интересуват, могат да го изпробват; тестовите програми могат да бъдат коригирани за работа на "Булдозери" доста лесно.

Кому е нужно?

Сериозен въпрос, но с прост отговор - всеки има нужда от това. Скоро всички ще сме закачени за облаците, там ще съхраняваме и данни, и програми, а там, ох, как ни се иска да си създадем собствен, частен кът. За да направите това, ще трябва да шифровате трафика, а скоростта на криптовалута ще бъде основният определящ фактор за удобната работа в облака. Нашият избор на алгоритъм за криптиране е малък - GOST или AES.

Освен това, колкото и да е странно, алгоритъмът за криптиране AES, вграден в процесорите, се оказва много по-бавен; тестовете показват скорости от 100–150 мегабайта в секунда и това е с хардуерна реализация на алгоритъма! Проблемът се крие в еднопоточното броене и заместващия блок, който работи с байтове (таблица от 256 реда). Така че GOST се оказва по-ефективен, когато се прилага на x86/64 архитектура, кой би си помислил...

Това е, ако говорим за постигнатото ниво на скорост на криптиране. И ако имаме предвид теоретичните усъвършенствания в областта на повишаването на ефективността на кода, тогава най-вероятно никой не се нуждае от това. На практика няма специалисти на ниво 3–6 RTT, компилаторите обикновено генерират код на ниво 1–2.5 RTT и по-голямата част от програмистите не знаят асемблер и дори да знаят правописа му, те не разбират дизайна на модерен процесор. И без това знание няма значение дали е асемблер или някакъв вид SI-sharp.

Но не всичко е толкова тъжно: най-важното след седмица безсънни нощи е нов алгоритъм за прилагане на GOST, който би било грях да не се патентова. А заявките за патенти (общо три) вече са готови и подадени, така че, господа бизнесмени, редете се - жените и децата получават отстъпка.

). В същото време в руските медии и блогове на руски потребители нараства броят на бележките за този алгоритъм: както отразяващи резултатите от атаки срещу руския стандарт с различна степен на надеждност, така и съдържащи мнения относно неговите оперативни характеристики. Авторите (и съответно читателите) на тези бележки често остават с впечатлението, че местният алгоритъм за криптиране е остарял, бавен и има уязвимости, които го правят значително по-податлив на атаки, отколкото чуждестранните алгоритми за криптиране с подобна дължина на ключа. С тази поредица от бележки бихме искали да ви разкажем в достъпна форма за текущото състояние на нещата с руския стандарт. Първата част ще обхване всички атаки срещу GOST 28147-89, известни на международната криптографска общност и текущите оценки на неговата сила. В бъдещи публикации ще разгледаме по-отблизо свойствата на стандарта от гледна точка на възможността за изграждане на ефективни реализации.

Никола Куртоа - "великият и ужасен"

Нека започнем с разказ за дейността на Никола Куртоа, който е автор на цяла поредица от произведения, посветени на руския стандарт за блоково криптиране ().

През октомври 2010 г. започна процесът на разглеждане на включването на алгоритъма GOST 28147-89 в международния стандарт ISO/IEC 18033-3. Още през май 2011 г. в електронния архив на ePrint се появи статия на известния криптограф Никола Куртоа, белязана от много двусмислено отношение към него от световната криптографска общност. Публикациите на Куртоа са тъжен пример за манипулация на понятия, която не разкрива нови свойства на въпросния обект, а с претенция за сензация провокира разпространението на погрешни мнения за действителните му свойства в некомпетентна среда.

Алгебричен метод

Разсъжденията на Куртоа са изградени около два класа методи за криптоанализ: алгебрични методи и диференциални. Нека разгледаме първия клас методи.

По опростен начин методът на алгебричния криптоанализ може да се опише като съставяне и решаване на голяма система от уравнения, всяко от чиито решения съответства на целта на криптоаналитика (например, ако една система е съставена с помощта на една двойка на обикновен текст и шифрован текст, тогава всички решения на тази система съответстват на ключовете, при които този обикновен текст се преобразува в този е шифрован). Тоест, в случай на проблема с криптоанализа на блоков шифър, същността на алгебричния метод на криптоанализа е, че ключът се намира в резултат на решаване на система от полиномиални уравнения. Основната трудност е да можете да създадете възможно най-проста система, като вземете предвид характеристиките на конкретен шифър, така че процесът на решаването му да отнеме възможно най-малко време. Тук ключова роля играят особеностите на всеки конкретен анализиран шифър.

Алгебричният метод, използван от Куртоа, може да бъде описан накратко по следния начин. На първия етап се използват такива свойства на GOST 28147-89 като наличието на фиксирана точка за част от трансформацията на криптиране, както и така наречената точка на отражение. Благодарение на тези свойства се избират няколко двойки от достатъчно голям брой двойки обикновен текст-шифрован текст, което позволява да се разглеждат трансформации не на 32, а само на 8 кръга. Вторият етап е, че въз основа на резултатите от 8 кръгови трансформации, получени на първия етап, се конструира система от нелинейни уравнения, в която ключовите битове са неизвестни. След това тази система се решава (това звучи просто, но в действителност е най-отнемащата време част от метода, тъй като системата се състои от нелинейни уравнения).

Както беше отбелязано по-горе, никъде в работата няма подробно описание и анализ на сложността на втория и основен етап на определяне на ключа. Именно сложността на втория етап определя сложността на целия метод като цяло. Вместо това авторът предоставя прословутите „факти“, на базата на които прави оценки за интензивността на труда. Твърди се, че тези „факти“ се основават на експериментални резултати. Анализът на „фактите“ от работата на Куртоа като цяло е даден в работата на местни автори. Авторите на тази работа отбелязват, че много от „фактите“ на Куртоа, представени без никакви доказателства, се оказват неверни по време на експериментално тестване. Авторите на статията отидоха по-далеч и, следвайки Куртоа, извършиха анализ на сложността на втория етап, използвайки добре обосновани алгоритми и оценки. Получените оценки на сложността показват пълната неприложимост на представената атака. В допълнение към местните автори, големите проблеми, които има Куртоа с оценките и обосновката на неговите методи, също бяха отбелязани, например, в работата.

Диференциален метод

Нека разгледаме втория метод на Куртоа, който се основава на диференциален криптоанализ.

Общият метод на диференциалния криптоанализ се основава на използването на свойствата на нелинейните преобразувания, използвани в криптографските примитиви, свързани с влиянието на стойността на ключа върху зависимостите между разликите между двойки входни и двойки изходни стойности на тези преобразувания . Нека опишем основната идея на диференциалния метод за криптографски анализ на блоков шифър. Обикновено блоковите шифри трансформират входните данни на етапи, като използват редица така наречени кръгли трансформации, като всяка кръгла трансформация не използва целия ключ, а само част от него. Нека разгледаме леко „пресечен“ шифър, който се различава от оригиналния по това, че няма последния кръг. Нека приемем, че е било възможно да се установи, че криптирането на два открити текста, които се различават в някои фиксирани позиции, използвайки такъв „пресечен“ шифър, най-вероятно ще доведе до шифровани текстове, които също се различават в някои фиксирани позиции. Това свойство показва, че „скъсеният“ шифър най-вероятно оставя зависимост между някои открити текстове и резултатите от тяхното криптиране. За да възстановим част от ключа, използвайки този очевиден недостатък, е необходимо да можем да шифроваме предварително избрани обикновени текстове на ключа, който искаме да възстановим (т.нар. „атака с избран обикновен текст“). В началото на процедурата за „отваряне на ключ“ произволно се генерират няколко двойки открити текстове, които се различават по същите фиксирани позиции. Всички текстове са криптирани с помощта на „пълен“ шифър. Получените двойки шифрован текст се използват за възстановяване на тези ключови битове, които са били използвани в последната кръгова трансформация, както следва. Използвайки произволно избрана стойност на желаните ключови битове, към всички шифровани текстове се прилага трансформация, обратна на последната кръгова трансформация. Всъщност, ако сме познали желаната стойност на ключовите битове, ще получим резултата от „пресечен“ шифър, а ако не сме познали, всъщност ще „криптираме данните още повече“, което само ще намали зависимост между блоковете, отбелязани по-горе (разликата е в някои фиксирани позиции). С други думи, ако сред резултатите от такава „допълнителна обработка“ на шифровани текстове имаше доста двойки, които се различават в известните ни фиксирани позиции, това означава, че сме познали необходимите ключови битове. В противен случай ще има значително по-малко такива двойки. Тъй като във всеки кръг се използва само част от ключа, търсените битове (т.е. ключовите битове, използвани в последния кръг) не са толкова много, колкото битовете в пълния ключ и могат просто да бъдат итерирани чрез повтаряне на стъпките по-горе . В този случай определено ще се натъкнем на правилния смисъл някой ден.

От горното описание следва, че най-важното нещо в метода на диференциалния анализ са номерата на тези позиции в откритите и шифрованите текстове, разликите в които играят ключова роля при възстановяването на ключовите битове. Фундаменталното присъствие на тези позиции, както и наборът от техните номера, пряко зависи от свойствата на онези нелинейни трансформации, които се използват във всеки блоков шифър (обикновено цялата „нелинейност“ е концентрирана в така наречените S-кутии или заместващи възли).

Куртоа използва леко модифицирана версия на диференциалния метод. Нека веднага да отбележим, че Куртоа прави своя анализ за S-кутии, които са различни от сегашните и от предложените в ISO. Работата предоставя диференциални характеристики (тези числа, в които блоковете трябва да се различават) за малък брой кръгове. Обосновката за разширяване на характеристиките за повече рундове, както обикновено, се основава на „факти“. Куртоа изразява, отново, с нищо друго освен авторитета си, неподкрепено предположение, че промяната на S-кутиите няма да повлияе на устойчивостта на GOST 28147-89 срещу неговата атака (докато по неизвестни причини S-кутиите от 1-вия работен проект на допълнението към стандарта ISO/IEC 18033-3 не е взето предвид). Анализът, извършен от авторите на статията, показва, че дори ако вземем на вяра необоснованите „факти“ на Куртоа и анализираме GOST 28147-89 с други S-блокове, атаката отново се оказва не по-добра от пълно търсене.

Подробен анализ на произведенията на Куртоа с подробно обосноваване на неоснователността на всички твърдения за намаляване на устойчивостта на руския стандарт е извършен в произведенията [,].

В същото време дори самият Куртоа признава абсолютната липса на точност в изчисленията! Следващият слайд е взет от презентацията на Куртоа в секцията за кратки съобщения на FSE 2012.

Трябва да се отбележи, че работата на Куртоа също е многократно критикувана от чуждестранни изследователи. Например, работата му по изграждането на атаки срещу алгоритъма за блоково криптиране AES, използвайки метода XSL, съдържаше същите фундаментални недостатъци като работата по анализа на руския стандарт: повечето от оценките на трудоемкостта се появяват в текста напълно необосновани и необосновани - подробно критиката може да се намери например в работата. В допълнение, самият Куртоа признава широко разпространени откази да публикува работата си на големи конференции по криптография и в утвърдени рецензирани списания, което често му оставя само възможността да говори в секцията с кратки съобщения. Например, можете да прочетете за това в раздел 3 на работата. Ето някои цитати от самия Куртоа, свързани с работата му:

- „Мисля, че публиката на Asiacrypt няма да го почувства интересен.“ Рецензент на Asiacrypt 2011.

- „… има голям, голям, голям проблем: тази атака, която е основният принос на статията, вече е публикувана на FSE’11 (това дори беше най-добрата статия), …“. Рецензент за Crypto 2011.

Така професионалната част от международната криптографска общност гледа на качеството на работата на Куртоа с не по-малко съмнение, отколкото, да речем, твърденията на някои руски специалисти за способността им да разбият AES за 2100, които не са потвърдени от никакви последователни изчисления, или последно „доказателство“ за хипотеза от две страници за неравенството на класовете на сложност P и NP.

Атаки на Изобе и Динур-Данкелман-Шамир

Общата идея на атаките Isobe () и Dinur-Dankelman-Shamir (наричани по-нататък: DDS атака) () е да се конструира за определен (зависим от ключ) тесен набор от открити текстове еквивалентна трансформация на този набор, която има структура, по-проста от самата трансформация на криптиране. В случая на метода Isobe, това е наборът от 64-битови блокове x, така че F 8 -1 (Swap(F 8 (z))) = z, където z = F 16 (x), до F 8 ( x) и F 16 ( x) показват съответно първите 8 и първите 16 кръга на криптиране по GOST 28147-89 чрез Swap - операцията за размяна на половини от 64-байтова дума. Ако откритият текст е включен в този набор, резултатът от пълното 32-кръгово преобразуване на GOST 28147-89 съвпада с резултата от 16-кръговото, което авторът на атаката използва. В случая на метода DDS, това е множеството от x, така че F 8 (x) = x (фиксирана точка на трансформацията F 8). За всеки обикновен текст от този набор трансформацията GOST 28147-89 работи точно както последните 8 кръга, което опростява анализа.

Сложността на атаката Isobe е 2224 операции за криптиране, DDS атаката е 2192. Въпреки това, всички въпроси за това дали Isobe и DDS атаките въвеждат нови ограничения върху условията за използване на нашия алгоритъм се отстраняват чрез оценка на изискванията за обема на материала, необходим за извършване на всяка от атаките: методът Isobe изисква 2 32 двойки обикновен текст и шифрован текст, а за метода DDS - 2 64. Обработката на такива обеми от материал без промяна на ключа е a priori неприемлива за всеки блоков шифър с дължина на блока 64: върху материал от том 2 32, като се вземе предвид проблемът с рождените дни (вижте например ), вероятността за поява на повтарящи се блокове е близо до 1/2, което ще осигури на атакуващия възможност да направи определени заключения относно откритите текстове от шифрованите текстове, без да определя ключа. Наличието на 2 64 двойки обикновени и криптирани текстове, получени на един ключ, всъщност позволява на врага да извършва операции по криптиране и декриптиране, без изобщо да знае този ключ. Това се дължи на чисто комбинаторно свойство: врагът в този случай разполага с цялата таблица за преобразуване на криптиране. Тази ситуация е абсолютно неприемлива при никакви разумни условия на работа. Например в CryptoPro CSP има техническо ограничение за обема на криптирания материал (без преобразуване на ключ) от 4 MB (вижте). По този начин строгата забрана за използване на ключ върху материал с такъв обем е присъща на всеки блоков шифър с дължина на блока 64 бита и следователно Isobe и DDS атаките по никакъв начин не стесняват обхвата на използване на алгоритъма GOST 28147-89 при запазване на максималната възможна сила от 2256.

Разбира се, трябва да се отбележи, че изследователите (Isobe и Dinur-Dankelman-Shamir) са показали, че някои свойства на алгоритъма GOST 28147-89 позволяват да се намерят пътища за анализ, които не са взети предвид от създателите на алгоритъма. Простата форма на графика на ключовете, която значително опростява задачата за конструиране на ефективни реализации, също така позволява някои редки случаи на ключове и обикновени текстове да конструират по-прости описания на трансформациите, произведени от алгоритъма.

Работата показва, че това отрицателно свойство на алгоритъма може лесно да бъде елиминирано при пълно запазване на оперативните характеристики, но, за съжаление, то е неразделна част от алгоритъма в неговата често използвана форма.

Имайте предвид, че известна небрежност в оценките на средната интензивност на труда присъства и в работата на Dinur, Dunkelman и Shamir. По този начин, когато се конструира атака, не се обръща дължимото внимание на следната точка: за значителна част от ключовете наборът от открити текстове x, така че F 8 (x) = x, е празен: може просто да няма фиксирани точки за 8 кръга на трансформация. Наличието на фиксирани точки също зависи от избора на заместващи възли. По този начин атаката е приложима само за определени заместващи възли и ключове.

Заслужава да се спомене още една работа с атака срещу GOST 28147-89. През февруари 2012 г. в електронния архив ePrint на международната криптографска асоциация се появи актуализирана версия на статията (от ноември 2011 г.), която съдържаше нова атака срещу GOST 28147-89. Характеристиките на представената атака са следните: обемът на материала е 2 32 (като Isobe), а трудоемкостта е 2 192 (като DDS). По този начин тази атака подобри DDS атаката за времеви запис по отношение на обема на материала от 2 64 на 2 32. Отделно отбелязваме, че авторите честно представиха всички изчисления с обосновка за сложността и обема на материала. След 9 месеца беше открита фундаментална грешка в горните изчисления и от ноември 2012 г. актуализираната версия на статията в електронния архив вече не съдържа никакви резултати по отношение на домашния алгоритъм.

Атаки, предполагащи, че нападателят знае "нещо" за ключовете

Нека накрая да отбележим, че в литературата има и редица произведения (вижте например и ), посветени на атаките срещу GOST 28147-89 в така наречения модел на свързания ключ. Този модел основно съдържа предположението, че атакуващият може да получи достъп за анализ не само до двойки отворени текстове и криптирани с желания ключ, но също и до двойки отворени и криптирани текстове, получени с помощта на (също неизвестни) ключове, които се различават от желания по познат нормален начин (например във фиксирани битови позиции). В този модел наистина е възможно да се получат интересни резултати относно GOST 28147-89, но в този модел е възможно да се получат не по-малко силни резултати относно, например, стандарта AES, който е най-широко използван в съвременните обществени мрежи ( вижте например). Имайте предвид, че условията за извършване на този тип атака възникват при използване на шифър в определен протокол. Трябва да се отбележи, че резултатите от този вид, въпреки че представляват несъмнен академичен интерес от гледна точка на изучаване на свойствата на криптографските трансформации, всъщност не са приложими за практиката. Например, всички инструменти за защита на криптографска информация, сертифицирани от FSB на Русия, отговарят на най-строгите изисквания за схеми за генериране на ключове за криптиране (вижте например). Както е посочено в резултатите от анализа, ако има 18 асоциирани ключа и 2 10 двойки блокове с обикновен текст и шифрован текст, сложността на пълното отваряне на частния ключ, с вероятност за успех 1-10 -4, всъщност е 2 26 . Въпреки това, ако гореспоменатите изисквания за разработване на ключов материал са изпълнени, вероятността за намиране на такива ключове е 2 -4352, тоест 24096 пъти по-малко, отколкото ако просто се опитате да отгатнете секретния ключ при първия опит.

Работите, свързани с модела със свързани ключове, включват и работа, която през 2010 г. предизвика много шум в руските електронни издания, които не страдат от навика внимателно да проверяват материала в надпреварата за сензации. Резултатите, представени в него, не бяха подкрепени от никаква строга обосновка, но съдържаха гръмки изявления за възможността за хакване на държавния стандарт на Руската федерация на слаб лаптоп за няколко секунди - като цяло статията беше написана в най-добрите традиции на Никола Куртоа. Но въпреки абсолютно очевидната неоснователност на статията за читателя, който е повече или по-малко запознат с основните принципи на научните публикации, именно за да успокои руската общественост след работата, Рудски написа подробен и задълбочен текст, съдържащ изчерпателен анализ на този недостатък. Статията със самообясняващо се заглавие „За нулевата практическа значимост на работата „Атака за възстановяване на ключ върху пълен GOST блоков шифър с нулево време и памет““ дава обосновка, че средната сложност на дадения метод е не по-малка от сложността на цялостно търсене.

Сух остатък: какво е трайност на практика?

В заключение представяме таблица, съдържаща данни за всички резултати от строго описани и обосновани атаки срещу GOST 28147-89, известни на международната криптографска общност. Имайте предвид, че сложността е дадена в операциите за криптиране на алгоритъма GOST 28147-89, а паметта и материалът са посочени в блокове на алгоритъма (64 бита = 8 байта).

| Атака | Интензивност на труда | памет | Необходим материал |

| Изобе | 2 224 | 2 64 | 2 32 |

| Динур-Данкелман-Шамир, FP, 2DMitM | 2 192 | 2 36 | 2 64 |

| Dinur-Dankelman-Shamir, FP, ниска памет | 2 204 | 2 19 | 2 64 |

| 2 224 | 2 36 | 2 32 | |

| Динур-Данкелман-Шамир, Отражение, 2DMitM | 2 236 | 2 19 | 2 32 |

| Завършете търсенето | 2 256 | 1 | 4 |

| Брой наносекунди от създаването на Вселената | 2 89 |

Въпреки доста широкомащабния цикъл на изследване в областта на устойчивостта на алгоритъма GOST 28147-89, в момента не е известна нито една атака, условията за изпълнението на която биха били постижими със съпътстващите оперативни изисквания за дължина на блока от 64 бита. Ограниченията за обема на материала, който може да бъде обработен на един ключ, произтичащи от параметрите на шифъра (дължина на битовете на ключа, дължина на битовете на блока) са значително по-строги от минималния обем, необходим за извършване на всяка известна атака. Следователно, когато отговаря на съществуващите оперативни изисквания, нито един от методите за криптоанализ, предложени към днешна дата GOST 28147-89, не позволява определяне на ключ с трудоемкост, по-малка от изчерпателното търсене.

GOST 28147-89 алгоритъм за криптиране, неговото използване и софтуерна реализация за компютри на платформата Intel x86.

Андрей Винокуров

Описание на алгоритъма.

Термини и обозначения.

Описание на стандарта за криптиране на Руската федерация се съдържа в много интересен документ, озаглавен „Алгоритъм за криптографско преобразуване GOST 28147-89“. Фактът, че в името му вместо термина „криптиране“ фигурира по-общо понятие „ криптографско преобразуване ”, не е никак случайно. В допълнение към няколко тясно свързани процедури за криптиране, документът описва един алгоритъм за генериране имитации на вложки . Последното не е нищо повече от криптографска контролна комбинация, тоест код, генериран от оригиналните данни с помощта на таен ключ за целите на имитационна защита , или защита на данните от неоторизирани промени.

На различни стъпки на GOST алгоритмите, данните, с които работят, се интерпретират и използват по различни начини. В някои случаи елементите от данни се третират като масиви от независими битове, в други случаи като цяло число без знак, в трети като структуриран сложен елемент, състоящ се от няколко по-прости елемента. Следователно, за да се избегне объркване, е важно да се съгласите относно използваната нотация.

Елементите от данни в тази статия са обозначени с главни букви с курсив (например, х). Чрез | х| обозначава размера на елемента от данни хна битове. По този начин, ако интерпретираме елемента данни хКато цяло неотрицателно число можем да запишем следното неравенство:.

Ако даден елемент от данни се състои от няколко по-малки елемента, тогава този факт се обозначава, както следва: х=(х 0 ,х 1 ,…,Xn –1)=х 0 ||х 1 ||…||Xn-1 . Процесът на комбиниране на няколко елемента от данни в един се нарича конкатенация данни и се обозначава със символа „||“. Естествено, за размерите на елементите от данни трябва да бъде изпълнена следната връзка: | х|=|х 0 |+|х 1 |+…+|Xn-1 |. Когато се указват сложни елементи от данни и операцията за конкатенация, съставните елементи от данни се изброяват във възходящ ред по приоритет. С други думи, ако интерпретираме съставния елемент и всички негови елементи от данни като цели числа без знак, тогава можем да напишем следното равенство:

В алгоритъма елемент от данни може да се интерпретира като масив от отделни битове, в който случай битовете се обозначават със същата буква като масива, но във версия с малки букви, както е показано в следния пример:

х=(х 0 ,х 1 ,…,x n –1)=х 0 +2 1 · х 1 +…+2 н-1 · x n –1 .

По този начин, ако сте забелязали, е приет така нареченият GOST. “little-endian” номериране на цифри, т.е. В рамките на многобитовите думи с данни отделните битове и групите от битове с по-нисък номер са по-малко значими. Това е директно посочено в параграф 1.3 от стандарта: „При добавяне и циклично преместване на двоични вектори най-значимите битове се считат за битове на устройства с големи числа.“ Освен това клаузите на стандарта 1.4, 2.1.1 и други изискват започване на запълване на регистрите за съхранение на виртуалното криптиращо устройство с данни от най-ниските, т.е. по-малко значими категории. Точно същият ред на номериране е възприет в микропроцесорната архитектура Intel x86, поради което при внедряването на шифър в софтуера на тази архитектура не са необходими допълнителни пермутации на битове в думите с данни.

Ако някаква операция, която има логическо значение, се изпълнява върху елементи от данни, тогава се приема, че тази операция се извършва върху съответните битове на елементите. С други думи А б=(а 0 b

0 ,а 1 b

1 ,…,a n –1 b n–1), където н=|А|=|б|, а символът “ ” обозначава произволна двоична логическа операция; като правило това означава операция изключителен или

, което също е операция на сумиране по модул 2: ![]()

Логиката на конструиране на шифър и структурата на ключовата информация на GOST.

Ако внимателно проучите оригиналния GOST 28147–89, ще забележите, че той съдържа описание на алгоритмите на няколко нива. На самия връх има практични алгоритми, предназначени за криптиране на масиви от данни и разработване на имитативни вложки за тях. Всички те се основават на три алгоритъма от ниско ниво, наречени в текста на GOST цикли . Тези основни алгоритми са посочени в тази статия като основни цикли за да ги разграничим от всички останали цикли. Те имат следните имена и символи, като последните са дадени в скоби и тяхното значение ще бъде обяснено по-късно:

- цикъл на криптиране (32-З);

- цикъл на дешифриране (32-P);

- цикъл на производство на имитация на вложка (16-Z).

От своя страна, всеки от основните цикли е многократно повторение на една единствена процедура, призована за определеност по-нататък в тази работа основната стъпка на крипто конвертирането .

По този начин, за да разберете GOST, трябва да разберете следните три неща:

- какво стана основна стъпка криптовалути;

- как се формират основните цикли от основните стъпки;

- от три основни цикли всички практически GOST алгоритми се добавят.

Преди да преминем към изучаването на тези въпроси, трябва да говорим за ключовата информация, използвана от алгоритмите на GOST. В съответствие с принципа на Кирхоф, на който отговарят всички съвременни шифри, известни на широката публика, именно неговата секретност осигурява тайната на криптираното съобщение. В GOST ключовата информация се състои от две структури от данни. Освен действителното ключ , необходими за всички шифри, той също съдържа таблица за заместване . По-долу са основните характеристики на ключовите структури на GOST.

Основната стъпка на крипто конвертирането.

Основната стъпка на крипто преобразуване е по същество изявление, което уточнява преобразуването на 64-битов блок от данни. Допълнителен параметър на този оператор е 32-битов блок, който се използва като ключов елемент. Диаграмата на основния алгоритъм на стъпки е показана на фигура 1.

Фигура 1. Схема на основната стъпка на криптопреобразуване на алгоритъма GOST 28147-89.

По-долу са дадени обяснения на алгоритъма на основните стъпки:

Стъпка 0

- н– конвертиран 64-битов блок от данни, по време на изпълнението на стъпката е второстепенен ( н 1) и старши ( н 2) частите се третират като отделни 32-битови цели числа без знак. Така можем да пишем N=(н 1 ,н 2).

- х– 32-битов ключов елемент;

Етап 1

Допълване с ключ. Долната половина на преобразувания блок се добавя по модул 2 32 с ключовия елемент, използван в стъпката, резултатът се прехвърля към следващата стъпка;

Стъпка 2

Смяна на блок. 32-битовата стойност, получена в предишната стъпка, се интерпретира като масив от осем 4-битови кодови блока: S=(С 0 , С 1 , С 2 , С 3 , С 4 , С 5 , С 6 , С 7), и С 0 съдържа 4-те най-млади и С 7 – 4 най-значими бита С.

След това стойността на всеки от осемте блока се заменя с нова, която се избира от таблицата за заместване, както следва: стойност на блок S iпромени в S i-ти елемент по ред (номериране от нула) аз-този заместващ възел (т.е. аз-ти ред от таблицата за заместване, номериране също от нулата). С други думи, елемент от таблицата за заместване с номер на ред, равен на номера на блока, който се замества, и номер на колона, равен на стойността на блока, който се замества като 4-битово неотрицателно цяло число, се избира като заместител за стойността на блока. Това прави размера на заместващата таблица ясен: броят на редовете в нея е равен на броя на 4-битовите елементи в 32-битов блок данни, тоест осем, а броят на колоните е равен на броя на различни стойности на 4-битов блок от данни, за който е известно, че е 2 4, шестнадесет.

Стъпка 3

Завъртете 11 бита наляво. Резултатът от предишната стъпка се измества циклично с 11 бита към най-значимите битове и се предава на следващата стъпка. В диаграмата на алгоритъма символът показва функцията за циклично изместване на своя аргумент с 11 бита наляво, т.е. към по-високите чинове.

Стъпка 4

Побитово събиране: Стойността, получена в стъпка 3, се добавя побитово по модул 2, като горната половина на блока се преобразува.

Стъпка 5

Преместване по веригата: долната част на конвертирания блок се измества на мястото на по-стария и резултатът от предишната стъпка се поставя на негово място.

Стъпка 6

Получената стойност на конвертирания блок се връща като резултат от изпълнението на алгоритъма на основната стъпка на крипто преобразуване.

Основни цикли на криптографски трансформации.

Както беше отбелязано в началото на тази статия, GOST принадлежи към класа на блоковите шифри, тоест единицата за обработка на информация в него е блок от данни. Следователно е съвсем логично да се очаква, че той ще дефинира алгоритми за криптографски трансформации, тоест за криптиране, декриптиране и „отчитане“ на контролна комбинация от един блок от данни. Тези алгоритми се наричат основни цикли GOST, който подчертава тяхното фундаментално значение за изграждането на този шифър.

Основните цикли са изградени от основни стъпки криптографска трансформация, обсъдена в предишния раздел. По време на основната стъпка се използва само един 32-битов ключов елемент, докато GOST ключът съдържа осем такива елемента. Следователно, за да може ключът да се използва напълно, всеки от основните цикли трябва многократно да изпълнява основната стъпка с различните й елементи. В същото време изглежда съвсем естествено във всеки основен цикъл всички ключови елементи да се използват еднакъв брой пъти; от съображения за сила на шифъра този брой трябва да бъде повече от един.

Всички предположения, направени по-горе, базирани просто на здравия разум, се оказаха верни. Основните цикли се състоят от многократно изпълнение основна стъпка използвайки различни ключови елементи и се различават един от друг само по броя на повторенията на стъпките и реда, в който се използват ключовите елементи. По-долу е тази поръчка за различни цикли.

Цикъл на криптиране 32-Z:

К 0 ,К 1 ,К 2 ,К 3 ,К 4 ,К 5 ,К 6 ,К 7 ,К 0 ,К 1 ,К 2 ,К 3 ,К 4 ,К 5 ,К 6 ,К 7 ,К 0 ,К 1 ,К 2 ,К 3 ,К 4 ,К 5 ,К 6 ,К 7 ,К 7 ,К 6 ,К 5 ,К 4 ,К 3 ,К 2 ,К 1 ,К 0 .

Фигура 2а. Схема на цикъл на криптиране 32-З

Цикъл на дешифриране 32-P:

К 0 ,К 1 ,К 2 ,К 3 ,К 4 ,К 5 ,К 6 ,К 7 ,К 7 ,К 6 ,К 5 ,К 4 ,К 3 ,К 2 ,К 1 ,К 0 ,К 7 ,К 6 ,К 5 ,К 4 ,К 3 ,К 2 ,К 1 ,К 0 ,К 7 ,К 6 ,К 5 ,К 4 ,К 3 ,К 2 ,К 1 ,К 0 .

Фигура 2b. Схема на цикъла на дешифриране 32-P

Производствен цикъл на имитация на вложка 16-Z:

К 0 ,К 1 ,К 2 ,К 3 ,К 4 ,К 5 ,К 6 ,К 7 ,К 0 ,К 1 ,К 2 ,К 3 ,К 4 ,К 5 ,К 6 ,К 7 .

Фигура 2c. Схема на производствения цикъл на имитация на вложка 16-Z.

Всеки от циклите има собствено буквено-цифрово обозначение, съответстващо на шаблона „ n-X", където първият елемент от обозначението ( н), определя броя на повторенията на основната стъпка в цикъла, а вторият елемент за обозначаване ( х), буква, определя реда на криптиране („Z“) или декриптиране („P“) при използването на ключови елементи. Тази поръчка се нуждае от допълнително обяснение:

Цикълът на дешифриране трябва да бъде обратен на цикъла на криптиране, т.е. последователното прилагане на тези два цикъла към произволен блок трябва в крайна сметка да доведе до оригиналния блок, което се отразява в следната връзка: ° С 32-Р ( ° С 32-З ( T))= Т, Където T– произволен 64-битов блок от данни, ° СХ ( T) – резултатът от изпълнението на цикъла хнад блока с данни T. За да се изпълни това условие за алгоритми, подобни на GOST, е необходимо и достатъчно редът на използване на ключовите елементи от съответните цикли да е взаимно обратен. Лесно е да се провери валидността на писменото условие за разглеждания случай чрез сравняване на горните последователности за цикли 32-З и 32-Р. Едно интересно следствие следва от горното: свойството на един цикъл да е обратен на друг цикъл е реципрочно, т.е. цикълът 32-Z е обратен на цикъла 32-P. С други думи, криптирането на блок от данни може теоретично да се извърши с помощта на цикъл на декриптиране, в който случай декриптирането на блок от данни трябва да се извърши чрез цикъл на криптиране. От двата взаимно обратни цикъла, единият може да се използва за криптиране, тогава вторият трябва да се използва за декриптиране на данни, но стандартът GOST 28147-89 присвоява роли на цикли и не дава на потребителя право на избор по този въпрос .

Цикълът за създаване на имитативна вложка е наполовина по-дълъг от циклите на криптиране, редът на използване на ключови елементи в него е същият като в първите 16 стъпки на цикъла на криптиране, което е лесно да се провери, като се вземат предвид горните последователности, следователно този ред в обозначението на цикъла е кодиран със същата буква "Z".

Схеми на основни цикли са показани на фигури 2a-c. Всеки от тях приема като аргумент и връща като резултат 64-битов блок от данни, посочени в диаграмите н. Стъпка на символа ( н,х) обозначава изпълнението на основната стъпка на крипто-трансформация за блок от данни низползване на ключов елемент х. Има още една разлика между изчислителните цикли на криптиране и имитативно вмъкване, която не е спомената по-горе: в края на основните цикли на криптиране високите и ниските части на резултатния блок се разменят, това е необходимо за тяхната взаимна обратимост.

Основни режими на криптиране.

GOST 28147-89 предоставя следните три режима на криптиране на данни:

- проста подмяна,

- игри,

- игри с обратна връзка,

и един допълнителен режим за генериране на имитационни вложки.

Във всеки от тези режими данните се обработват в блокове от 64 бита, на които масивът се разделя и се подлага на криптографска трансформация, поради което GOST се отнася до блокови шифри. Въпреки това, в два гама режима е възможно да се обработи непълен блок от данни с размер под 8 байта, което е от съществено значение при криптиране на масиви от данни с произволен размер, който може да не е кратен на 8 байта.

Преди да преминете към обсъждане на конкретни алгоритми за криптографска трансформация, е необходимо да изясните нотацията, използвана в диаграмите в следните раздели:

TО, T w – масиви от отворени и съответно криптирани данни;

, – аз- последователни 64-битови блокове съответно отворени и криптирани данни: ![]() ,

, ![]() , последният блок може да е непълен: ;

, последният блок може да е непълен: ;

н– брой 64-битови блокове в масива от данни;

° С X – функция за преобразуване на 64-битов блок от данни с помощта на алгоритъм с основен цикъл „X“.

Сега ще опишем основните режими на криптиране:

Лесна подмяна.

Шифроването в този режим се състои от прилагане на цикъл 32-З към блокове с отворени данни, декриптиране - цикъл 32-Р към блокове с криптирани данни. Това е най-простият от режимите; 64-битовите блокове от данни се обработват независимо един от друг. Схемите на алгоритмите за криптиране и декриптиране в режим на проста замяна са показани съответно на фигури 3a и b; те са тривиални и не се нуждаят от коментари.

рисуване. 3а. Алгоритъм за криптиране на данни в режим на проста замяна

рисуване. 3б. Алгоритъм за дешифриране на данни в режим на проста замяна

Размерът на масива от отворени или криптирани данни, подлежащ на съответно криптиране или декриптиране, трябва да бъде кратен на 64 бита: | T о |=| T w |=64· н , след извършване на операцията размерът на получения масив от данни не се променя.

Режимът на просто заместващо криптиране има следните характеристики:

- Тъй като блоковете с данни са криптирани независимо един от друг и тяхната позиция в масива от данни, криптирането на два идентични блока с обикновен текст води до идентични блокове с шифрован текст и обратно. Отбелязаното свойство ще позволи на криптоаналитика да направи заключение за идентичността на оригиналните блокове данни, ако срещне идентични блокове в криптирания масив от данни, което е неприемливо за сериозен шифър.

- Ако дължината на криптирания масив от данни не е кратна на 8 байта или 64 бита, възниква проблемът как и как да се допълни последният непълен блок от данни на масива до пълните 64 бита. Тази задача не е толкова проста, колкото изглежда на пръв поглед. Очевидни решения като „допълване на непълен блок с нула битове“ или, по-общо, „допълване на непълен блок с фиксирана комбинация от нула и един бит“ могат, при определени условия, да дадат на криптоаналитика възможността да използва методи на груба сила, за да определи съдържанието на този много непълен блок и този факт означава намаляване на шифъра за сигурност. В допълнение, дължината на шифрования текст ще се промени, увеличавайки се до най-близкото цяло число, кратно на 64 бита, което често е нежелателно.

На пръв поглед горните функции правят почти невъзможно използването на режима на проста замяна, тъй като той може да се използва само за криптиране на масиви от данни с размер, кратен на 64 бита, и не съдържа повтарящи се 64-битови блокове. Изглежда, че за всякакви реални данни е невъзможно да се гарантира изпълнението на тези условия. Това е почти вярно, но има едно много важно изключение: не забравяйте, че размерът на ключа е 32 байта, а размерът на таблицата за заместване е 64 байта. В допълнение, наличието на повтарящи се 8-байтови блокове в ключ или таблица за заместване ще покаже тяхното много лошо качество, така че такова повторение не може да съществува в реални ключови елементи. По този начин открихме, че режимът на проста замяна е доста подходящ за криптиране на ключова информация, особено след като другите режими са по-малко удобни за тази цел, тъй като изискват допълнителен синхронизиращ елемент от данни - съобщение за синхронизиране (вижте следващия раздел). Нашето предположение е правилно; GOST предписва използването на прост режим на замяна изключително за криптиране на ключови данни.

Гумиране.

Как можете да се отървете от недостатъците на режима на проста подмяна? За да направите това, е необходимо да се направи възможно криптирането на блокове с размер по-малък от 64 бита и да се гарантира, че блокът с шифрован текст зависи от неговия номер, с други думи, произволно процес на криптиране. В GOST това се постига по два различни начина в два режима на криптиране, осигуряващи хазартни игри . Гумиране - това е налагането (премахването) на криптографска скала върху отворени (криптирани) данни, тоест последователност от елементи на данни, генерирани с помощта на някакъв криптографски алгоритъм за получаване на криптирани (отворени) данни. За да се приложи гама по време на криптиране и да се премахне по време на декриптиране, трябва да се използват взаимно обратни двоични операции, например събиране и изваждане по модул 2 64 за 64-битови блокове от данни. В GOST за тази цел се използва операцията на побитово добавяне по модул 2, тъй като тя е обратна на себе си и освен това е най-просто реализирана в хардуера. Гама решава и двата споменати проблема: първо, всички гама елементи са различни за реални криптирани масиви и следователно резултатът от криптирането дори на два идентични блока в един масив от данни ще бъде различен. Второ, въпреки че гама елементите се генерират на равни части от 64 бита, може да се използва част от такъв блок с размер, равен на размера на криптирания блок.

Сега нека преминем директно към описанието на гама режима. Гамата за този режим се получава, както следва: с помощта на някакъв алгоритмичен генератор на повтаряща се числова последователност (RNGN) се генерират 64-битови блокове от данни, които след това се преобразуват с помощта на цикъла 32-3, тоест криптирани в прост режим на подмяна, което води до гама блокове. Поради факта, че прилагането и премахването на гама се извършва с помощта на една и съща побитова изключителна или операция, алгоритмите за криптиране и декриптиране в гама режим са идентични, тяхната обща схема е показана на фигура 4.

RGPG, използван за генериране на скалата, е повтаряща се функция: – елементи от повтарящата се последователност, f– трансформационна функция. Следователно неизбежно възниква въпросът за неговата инициализация, тоест за елемента , Всъщност този елемент от данни е параметър на алгоритъма за гама режими, в диаграмите той се обозначава като С, и се нарича в криптографията синхронизиране изпращане

, а в нашия ГОСТ – първоначално запълване

един от регистрите на енкодера. По определени причини разработчиците на GOST решиха да използват не съобщението за синхронизиране директно за инициализиране на RGFC, а резултата от неговото преобразуване според цикъла 32-Z: ![]() . Последователността от елементи, генерирани от RGHR, зависи изцяло от нейното първоначално запълване, тоест елементите на тази последователност са функция на техния брой и първоначалното запълване на RGHR: където f i(х)=f(f i –1 (х)), f

0 (х)=х. Като се вземе предвид трансформацията с помощта на простия алгоритъм за заместване, се добавя и зависимост от ключа:

. Последователността от елементи, генерирани от RGHR, зависи изцяло от нейното първоначално запълване, тоест елементите на тази последователност са функция на техния брой и първоначалното запълване на RGHR: където f i(х)=f(f i –1 (х)), f

0 (х)=х. Като се вземе предвид трансформацията с помощта на простия алгоритъм за заместване, се добавя и зависимост от ключа:

Където Г i– аз-ти елемент от скалата, К- ключ.

По този начин последователността от гама елементи, които трябва да се използват в гама режим, се определя еднозначно от ключовите данни и съобщението за синхронизиране. Естествено, за да бъде процедурата за криптиране обратима, трябва да се използва едно и също съобщение за синхронизиране в процесите на криптиране и декриптиране. От изискването за уникалност на гамата, неспазването на което води до катастрофално намаляване на силата на шифъра, следва, че за да се криптират два различни масива от данни на един и същи ключ, е необходимо да се осигури използването на различни съобщения за синхронизация. Това води до необходимостта от съхраняване или предаване на съобщението за синхронизация по комуникационните канали заедно с криптираните данни, въпреки че в някои специални случаи то може да бъде предварително определено или изчислено по специален начин, ако се изключи криптиране на два масива с един и същи ключ.

Сега нека разгледаме по-отблизо RGPC, използван в GOST за генериране на елементи на гамата. На първо място, трябва да се отбележи, че не се изисква да се предоставят никакви статистически характеристики на генерираната последователност от числа. RGHR е проектиран от разработчиците на GOST въз основа на необходимостта да се изпълнят следните условия:

- периодът на повторение на последователността от числа, генерирани от RGPC, не трябва да се различава значително (в процентно изражение) от максималната възможна стойност за даден размер на блок от 2 64;

- съседните стойности, произведени от RGPG, трябва да се различават една от друга във всеки байт, в противен случай задачата на криптоаналитика ще бъде опростена;

- RGPC трябва да бъде доста лесен за внедряване както в хардуера, така и в софтуера на най-често срещаните типове процесори, повечето от които са известни като 32-битови.

Въз основа на изброените принципи, създателите на GOST проектират много успешен RGHR, който има следните характеристики:

Където ° С 0 =1010101 16 ;

Където ° С 1 =1010104 16 ;

Долният индекс в число показва неговата бройна система, така че константите, използвани в тази стъпка, се записват в шестнадесетичен формат.

Вторият израз се нуждае от коментари, тъй като текстът на GOST съдържа нещо друго: , със същата стойност на константата ° С 1 . Но по-нататък в текста на стандарта е даден коментар, че се оказва, че при операцията за вземане на остатъка по модул 2 32 –1 тамне се разбира по същия начин, както в математиката. Разликата е, че според GOST (2 32 –1) мод(2 32 –1)=(2 32 –1), а не 0. Всъщност това опростява прилагането на формулата, а математически правилният израз за нея е даден по-горе.

- периодът на повторение на последователността за долната част е 2 32, за по-старата част 2 32 –1, за цялата последователност периодът е 2 32 (2 32 –1), доказателството за този факт е много просто, вземете го себе си. Първата от двете формули е реализирана в една команда, втората, въпреки очевидната си тромавост, в две команди на всички съвременни 32-битови процесори - първата команда изпълнява обичайното събиране по модул 2 32 със съхраняване на бита за пренасяне, а втората командата добавя бита за пренасяне към полученото значение.

Диаграмата на алгоритъма за криптиране в гама режим е показана на фигура 4; по-долу са дадени обяснения за схемата:

Фигура 4. Алгоритъм за криптиране (декриптиране) на данни в гама режим.

Стъпка 0

Дефинира входните данни за основната стъпка на криптовалута:

- T o(w) – масив от отворени (криптирани) данни с произволен размер, подложени на процедура за криптиране (декриптиране), по време на която масивът се конвертира на 64-битови части;

- С – съобщение за синхронизиране , 64-битов елемент от данни, необходим за инициализиране на гама генератора;

Етап 1

Първоначалната трансформация на съобщението за синхронизация, извършена за „рандомизирането“ му, т.е. за елиминиране на наличните в него статистически модели, резултатът се използва като първоначално попълване на RGPC;

Стъпка 2

Една стъпка от операцията на RGPC, прилагаща неговия повтарящ се алгоритъм. По време на тази стъпка най-големият ( С 1) и младши ( С 0) части от последователността от данни се генерират независимо една от друга;

Стъпка 3

Гумиране. Следващият 64-битов елемент, генериран от RGPC, се подлага на процедура за криптиране с помощта на цикъл 32-3, резултатът се използва като гама елемент за криптиране (декриптиране) на следващия блок от отворени (криптирани) данни със същия размер.

Стъпка 4

Резултатът от алгоритъма е криптиран (декриптиран) масив от данни.

Следните са характеристиките на гама като режим на криптиране:

- Идентични блокове в отворен масив от данни ще дадат различни блокове с шифрован текст, когато бъдат криптирани, което ще направи възможно скриването на факта на тяхната идентичност.

- Тъй като гама наслагването се извършва побитово, криптирането на частичен блок от данни се постига лесно чрез криптиране на битовете на този частичен блок чрез използване на съответните битове на гама блока. По този начин, за криптиране на непълен блок от 1 бит, според стандарта, трябва да се използва най-младшият бит от гама блока.

- Съобщението за синхронизиране, използвано за криптиране, трябва по някакъв начин да бъде предадено за използване при декриптиране. Това може да се постигне по следните начини:

- съхранява или предава съобщение за синхронизиране заедно с криптиран масив от данни, което ще доведе до увеличаване на размера на масива от данни, когато е криптиран с размера на съобщението за синхронизиране, тоест с 8 байта;

- използвайте предварително определена стойност на съобщението за синхронизация или го генерирайте синхронно от източника и приемника по определен закон, в този случай няма промяна в размера на предавания или съхранен масив от данни;

И двата метода се допълват взаимно и в онези редки случаи, когато първият, най-често срещаният не работи, може да се използва вторият, по-екзотичен. Вторият метод има много по-малко приложение, тъй като е възможно да се направи предварително зададено съобщение за синхронизиране само ако не повече от един масив от данни е криптиран върху даден набор от ключова информация, което не се случва много често. Също така не винаги е възможно да се генерира синхронизиращо съобщение синхронно при източника и получателя на масив от данни, тъй като изисква стриктна връзка с нещо в системата. По този начин една привидно здрава идея да се използва номерът на предаденото съобщение като съобщение за синхронизация в система за предаване на криптирани съобщения не е подходяща, тъй като съобщението може да бъде загубено и да не достигне до получателя, в който случай системите за криптиране на източника и приемникът ще се десинхронизира. Следователно в разглеждания случай няма алтернатива на предаването на съобщението за синхронизиране заедно с шифрованото съобщение.

От друга страна може да се даде обратен пример. Да кажем, че криптирането на данни се използва за защита на информацията на диска и се изпълнява на ниско ниво; за да се осигури независим достъп, данните се криптират по сектори. В този случай е невъзможно да се съхрани съобщението за синхронизиране заедно с криптираните данни, тъй като размерът на сектора не може да бъде променен, но може да бъде изчислен като някаква функция на номера на четящата глава на диска, номера на пистата (цилиндъра) и номера на сектора на пистата. В този случай съобщението за синхронизация е обвързано с позицията на сектора на диска, което е малко вероятно да се промени без преформатиране на диска, тоест без унищожаване на данните в него.

Гама режимът има още една интересна функция. В този режим битовете на масива от данни се криптират независимо един от друг. Така всеки бит от шифрования текст зависи от съответния бит от открития текст и, разбира се, от поредния номер на бита в масива: ![]() . Това означава, че промяната на бит за шифрован текст на противоположната стойност ще доведе до подобна промяна на противоположната стойност на бит на обикновен текст:

. Това означава, че промяната на бит за шифрован текст на противоположната стойност ще доведе до подобна промяна на противоположната стойност на бит на обикновен текст:

където означава обърнато по отношение на Tбитова стойност().

Това свойство дава на атакуващия възможност, чрез въздействие върху битовете на шифрования текст, да направи предсказуеми и дори целенасочени промени в съответния открит текст, получен след дешифриране, без да притежава секретния ключ. Това илюстрира добре известния факт в криптологията, че тайната и автентичността са различни свойства криптографски системи . С други думи, свойствата на криптосистемата да осигурява защита срещу неоторизиран достъп до съдържанието на съобщение и срещу неоторизирани промени в съобщение са независими и могат да се припокриват само в определени случаи. Това означава, че има криптографски алгоритми, които осигуряват определена секретност на криптираните данни и в същото време не предпазват от промени по никакъв начин, и обратното, гарантирайки автентичността на данните и по никакъв начин не ограничавайки възможността за запознаване с тях. Поради тази причина разглежданото свойство на гама режима не трябва да се счита за негов недостатък.

Гама с обратна връзка.

Този режим е много подобен на гама режима и се различава от него само по начина, по който се генерират гама елементите - следващият гама елемент се генерира в резултат на трансформацията от 32-3 цикъла на предишния блок от криптирани данни и за криптиране първият блок от масива от данни, гама елементът се генерира в резултат на същия цикъл на синхронизация на трансформацията. Това постига блокова верига - всеки блок с шифрован текст в този режим зависи от съответния и всички предишни блокове с обикновен текст. Следователно този режим понякога се нарича игри с блокиращи блокове . Фактът, че блоковете са свързани, няма ефект върху силата на шифъра.

Диаграмата на алгоритмите за криптиране и декриптиране в гама режим с обратна връзка е показана на фигура 5 и поради своята простота не се нуждае от коментари.

Фигура 5. Алгоритъм за криптиране (декриптиране) на данни в гама режим с обратна връзка.

Гама криптирането със затворен цикъл има същите функции като обикновеното гама криптиране, с изключение на ефекта от повредата на шифрования текст върху съответния открит текст. За сравнение, нека запишем функциите за дешифриране на блокове и за двата споменати режима:

гумиране;

Гама с обратна връзка;