Ortadaki adam gibi saldırıyor. Ortadaki Adam (MitM) saldırısı hakkında her şey

Ayrıca okuyun

MTProto, şu anda savunmasız olan bir ortamda güvenilirliği sağlamak için orijinal bir yöntem kullanıyor mobil iletişim ve büyük dosyaların (örneğin, boyutu 1 GB'a kadar olan fotoğraflar, videolar ve belgeler) teslim edilmesinde hız. Bu belge, sistemimizin detaylarını ve ilk bakışta anlaşılması zor olabilecek adres unsurlarını açıklığa kavuşturmak amacıyla hazırlanmıştır.

Ayrıntılı protokol belgelerini bu sayfada bulabilirsiniz. Sorularınız varsa yazın heyecan.

Not: MTProto aracılığıyla şifrelenen her mesaj, sistemi bilinen sorunlara karşı güvenli hale getirmek için şifre çözme sırasında kontrol edilecek olan her zaman aşağıdaki verileri içerir:

- oturum tanımlayıcı - oturum kimliği;

- mesaj uzunluğu - mesaj uzunluğu;

Not 2: Kullanımla ilgili ek yorumlara bakın ve değiştirilmişşeması.

Neden X'i [seçeneğiniz] kullanmıyorsunuz?

Aynı kriptografik hedeflere ulaşmanın başka yolları da şüphesiz mevcut olsa da, mevcut çözümün hem güvenilir olduğuna hem de teslimat hızı ve istikrar açısından güvenli olmayan mesajlaşma programlarından daha iyi performans gösterme yönündeki ikincil hedefimizde başarılı olduğuna inanıyoruz.

Neden klasik kriptoalgoritmalara güveniyorsunuz?

O günlerde oluşturulmuş iyi bilinen algoritmaları kullanmayı tercih ediyoruz. verim ve bir çiftteki bilgi işlem gücü oldukça nadirdi. Günümüzün uygulama geliştirmesinde önemli bir etkiye sahip olan bu algoritmalardır. mobil cihazlar, yazarlarını bilinen eksikliklerden kurtulmaya zorluyor. Bu tür algoritmaların zayıf yönleri de iyi biliniyor ve saldırganlar tarafından onlarca yıldır istismar ediliyor. Bu algoritmaları bu uygulamada kullanıyoruz çünkü bize göre bilinen herhangi bir saldırıyı başarısızlığa uğratıyorlar. Ancak sistemimizi iyileştirmek amacıyla aksi yönde herhangi bir kanıt görmekten (şu ana kadar böyle bir durum yaşanmamıştır) memnuniyet duyarız.

Ben bir güvenlik uzmanıyım ve protokolünüzün güvensiz olduğuna inanıyorum.

Yarışmamıza katılabilirsiniz: Pavel Durov, MTProto'yu hackleyen ilk kişiye 200.000 $ Bitcoin teklif ediyor. Duyuru ve Yarışma SSS'sini okuyabilirsiniz. Başka yorumlarınız varsa bunları da duymaktan memnuniyet duyarız. [e-posta korumalı].

Bilinen saldırılara karşı koruma

Bilinen Düz Metin Saldırıları

Tanım gereği, düz metin saldırısı, saldırganın metnin hem şifrelenmiş hem de düz metin sürümlerine sahip olduğu bir tür kriptanaliz saldırısıdır. MTProto'da kullanılan AES IGE bu tür saldırılara karşı dayanıklıdır. Ayrıca MTProto'daki düz metin her zaman sunucu tuzunu ve oturum kimliğini içerir.

Uyarlanabilir Düz Metin Saldırısı

Tanım olarak, uyarlanabilir düz metin saldırısı, kriptanalizde kriptanalistin bir düz metin seçip karşılık gelen şifreli metni elde etmesini içeren bir saldırı türüdür. MTProto, bu tür saldırılara karşı güvenli olan IGE modunda AES kullanır. IGE'nin blok bazında uyarlanabilir saldırılara karşı savunmasız olduğu biliniyor ancak MTProto bunu aşağıda açıklandığı şekilde düzeltiyor. Şifrelenecek her düz metin mesajı, şifre çözme sırasında doğrulanan aşağıdaki verileri içerir:

- sunucu tuzu (64-Bit);

- mesaj sıra numarası;

- mesajın gönderildiği zaman - zaman.

Ayrıca, düz metni değiştirmek için, auth_key'e bağlı olan doğru AES anahtarını ve başlatma vektörünü de kullanmanız gerekir. Bu, MTProto'yu uyarlanabilir düz metin saldırılarına karşı dirençli hale getirir.

Eşleşen Şifreli Metin Saldırıları

Tanıma göre, seçilmiş bir şifreli metin saldırısı, bir kriptanalistin şifreli metni seçip bilinmeyen bir anahtarla şifresini çözerek şifre hakkında bilgi topladığı bir kriptografik saldırıdır. Bu tür bir saldırıda saldırgan, bilinen bir veya daha fazla şifreli metni sisteme girerek düz metinleri elde edebilir. Saldırgan bu verileri kullanarak şifre çözme için kullanılan anahtarı kurtarmayı deneyebilir. MTProto'da, bir mesajın şifresi her çözüldüğünde, msg_key'in şifresi çözülen verinin SHA-1'iyle eşleştiğinden emin olmak için bir kontrol yapılır. Düz metin (şifresi çözülmüş veri) ayrıca her zaman mesajın uzunluğu, sıra numarası ve sunucu tuzu hakkında bilgi içerir. Bu, seçilen şifreli metne dayalı saldırıları ortadan kaldırır.

Tekrar saldırıları

Her düz metin mesajının bir sunucu tuzu, benzersiz bir mesaj kimliği ve bir sıra numarası içermesi nedeniyle tekrar saldırıları mümkün değildir.

Ortadaki Adam (MitM) saldırısı

Telegram'ın iki iletişim modu vardır: istemci-sunucu şifrelemesini kullanan normal sohbetler ve uçtan uca şifrelemeyi kullanan ve ortadaki adam saldırılarına karşı korunan gizli sohbetler. İstemci ve sunucu arasındaki veri aktarımı, anahtar üretimi sırasında Diffie-Hellman protokolü kullanılarak bu tür saldırılara karşı bir algoritma sayesinde korunmaktadır. Genel anahtar Telegram istemcilerinde yerleşik olarak bulunan RSA. Bundan sonra muhatapların müşterileri güvenirse yazılım sunucular arasındaki gizli sohbetler, sunucu tarafından ortadaki adam saldırılarına karşı korunur. Özellikle olanlar için Olumsuz Sunucuya güveniyor, uygulamada gizli kodların bir karşılaştırması mevcut. Anahtarlar resimler olarak görselleştirilir. Kullanıcılar görselleştirilmiş anahtarları karşılaştırarak ortadaki adam saldırısının gerçekleşmediğini doğrulayabilir.

Şifreleme

IGE'yi kullanıyor musunuz? Hacklendi!

Evet, IGE kullanıyoruz, ancak uygulamamızda her şey yolunda. IGE'yi sistemimizin diğer unsurlarıyla birlikte MAC ile aynı şekilde kullanmamamız, IGE'yi hackleme girişimlerini anlamsız hale getiriyor. IGE, tıpkı yaygın şifreli metin blok zincirleme (CBC) modu gibi, blok bazında uyarlanabilir saldırılara karşı hassastır. Ancak uyarlanabilir saldırılar yalnızca aynı anahtarın birden fazla mesajda kullanılması durumunda bir tehdittir (durum böyle değildir).

Uyarlanabilir saldırılar MTProto'da teorik olarak bile imkansızdır, çünkü mesajların şifresini çözmek için mesaj anahtarı içeriğine bağlı olduğundan ilk önce ikincisinin tam olarak yazılması gerekir. Uyarlanabilir olmayan CPA saldırılarına gelince, IGE de tıpkı CBC gibi bunlardan korunmaktadır.

İstenilen sonucu elde etmenin neredeyse her zaman birkaç yolu vardır. Bu aynı zamanda bilgi güvenliği alanı için de geçerlidir. Bazen bir hedefe ulaşmak için kaba kuvvet kullanabilir, açıkları arayabilir ve istismarları kendiniz geliştirebilir veya ağ üzerinden iletilenleri dinleyebilirsiniz. Üstelik son seçenek çoğu zaman optimaldir. Bu nedenle bugün MITM saldırılarını kullanarak bizim için değerli olan bilgileri ağ trafiğinden yakalamamıza yardımcı olacak araçlardan bahsedeceğiz.

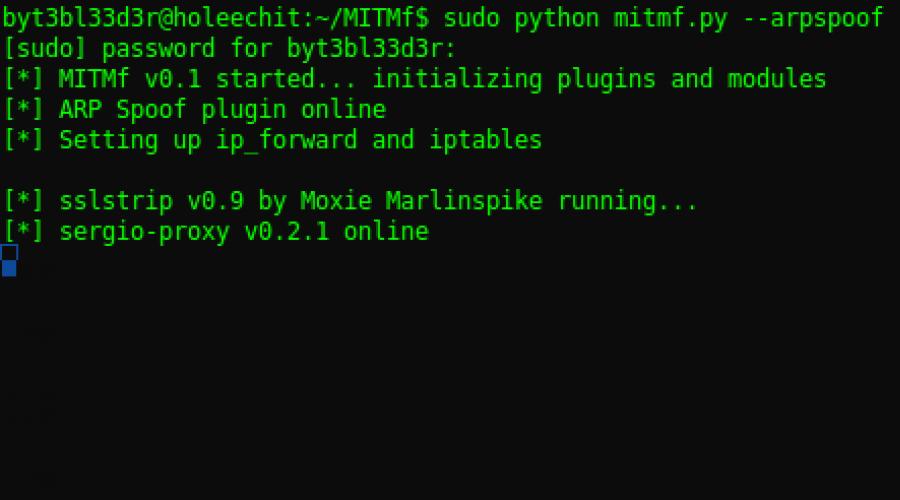

MITMf

En ilginç adaylardan biriyle başlayalım. Bu, sergio-proxy temelinde inşa edilmiş, ortadaki adam saldırılarını gerçekleştirmek için tam bir çerçevedir. Son zamanlarda dahil edilen Kali Linux. İçin kendi kendine kurulum Tek yapmanız gereken depoyu klonlamak ve birkaç komutu çalıştırmaktır:

# setup.sh # pip kurulumu -r gereksinimleri.txt

# pip kurulumu -r gereksinimleri.txt |

Eklentiler aracılığıyla genişletilebilen bir mimariye sahiptir. Başlıcaları arasında şunlar yer almaktadır:

- Sahtekarlık - ARP/DHCP sahtekarlığını kullanarak trafiği yeniden yönlendirmenize, ICMP yönlendirmelerine ve DNS sorgularını değiştirmenize olanak tanır;

- Sniffer - bu eklenti çeşitli protokoller için oturum açma girişimlerini izler;

- BeEFAutorun - işletim sistemi ve istemci tarayıcısının türüne göre BeEF modüllerini otomatik olarak başlatmanıza olanak tanır;

- AppCachePoison - önbellek zehirlenmesi saldırısı gerçekleştirir;

- SessionHijacking - oturumları ele geçirir ve ortaya çıkan çerezleri Firefly profilinde saklar;

- TarayıcıProfiler - tarayıcı tarafından kullanılan eklentilerin bir listesini almaya çalışır;

- FilePwn - aracılığıyla gönderilen mesajları değiştirmenizi sağlar HTTP dosyaları Backdoor Factory ve BDFProxy'yi kullanarak;

- Enjeksiyon - bir HTML sayfasına rastgele içerik enjekte eder;

- jskeylogger - istemci sayfalarına bir JavaScript keylogger yerleştirir.

Bu işlevsellik size yetersiz geliyorsa, uygun uzantıyı uygulayarak her zaman kendinizinkini ekleyebilirsiniz.

PuttyRider

Dikkate değer başka bir yardımcı program. Doğru, bugün ele alınan diğer tüm araçların aksine, çok dar bir alanda uzmanlaşmıştır. Projenin yazarının kendisinin de söylediği gibi, böyle bir yardımcı program yaratma konusunda, penetrasyon testleri sırasında en önemli verilerin, yöneticilerin SSH/Telnet/rlogin aracılığıyla bağlandığı Linux/UNIX sunucularında bulunmasından ilham almıştı. Üstelik çoğu durumda yöneticilerin makinesine erişim sağlamak, hedef sunucuya erişim sağlamaktan çok daha kolaydı. Sistem yöneticisinin makinesine girdikten sonra geriye kalan tek şey PuTTY'nin çalıştığından emin olmak ve bu aracı kullanarak saldırgana karşı bir arka köprü oluşturmaktır.

Yardımcı program yalnızca yönetici ile yönetici arasındaki "iletişimi" yakalamanıza izin vermez. uzak sunucu(şifreler dahil), ancak aynı zamanda belirli bir oturumda isteğe bağlı kabuk komutlarını da yürütür. Üstelik tüm bunlar kullanıcı (yönetici) için kesinlikle şeffaf bir şekilde gerçekleşecektir. Teknik detaylarla ilgileniyorsanız örneğin PuTTY'nin sürece nasıl dahil edildiği, yazarın sunumunu okumanızı tavsiye ederim.

Oldukça eski bir yardımcı program, sekiz yıldan daha uzun bir süre önce doğmuş. Çerezleri çalarak oturumları klonlamak için tasarlanmıştır. Oturum ele geçirme için temel ana bilgisayar algılama becerilerine sahiptir (açık bir ağa bağlanma durumunda). Kablosuz ağ veya hub) ve ARP zehirlenmesinin gerçekleştirilmesi. Tek sorun, bugün, sekiz yıl öncesinden farklı olarak, Yahoo veya Facebook gibi neredeyse tüm büyük şirketlerin SSL şifrelemesi kullanmasıdır ve bu da bu aracı tamamen işe yaramaz hale getirmektedir. Buna rağmen internette SSL kullanmayan yeterli kaynak var, bu nedenle yardımcı programı silmek için henüz çok erken. Avantajları arasında Firefox'a otomatik olarak entegre olması ve ele geçirilen her oturum için ayrı bir profil oluşturması yer alıyor. Kaynak depoda mevcuttur ve aşağıdaki komut dizisini kullanarak kendiniz oluşturabilirsiniz:

# apt-get install build-essential libwxgtk2.8-dev libgtk2.0-dev libpcap-dev # g++ $(wx-config --cppflags --libs) -lpcap -o sessionthief *.cpp # setcap cap_net_raw,cap_net_admin=eip oturum hırsızı

# apt-get install build-essential libwxgtk2.8-dev libgtk2.0-dev libpcap-dev # g++ $(wx-config --cppflags --libs) -lpcap -o oturum hırsızı *.cpp # setcap cap_net_raw,cap_net_admin=eip oturum hırsızı |

ProxyFuzz

ProzyFuzz'ın MITM saldırılarını gerçekleştirmekle doğrudan hiçbir ilgisi yoktur. Adından da anlaşılacağı gibi araç, fuzzing için tasarlanmıştır. Bu, Python'da uygulanan ve ağ trafiği paketlerinin içeriğini rastgele değiştiren, deterministik olmayan küçük bir ağ fuzzer'ıdır. Destekler TCP protokolleri ve UDP. Yalnızca bir tarafı yumuşatacak şekilde yapılandırabilirsiniz. Bir şeyi hızlı bir şekilde kontrol etmeniz gerektiğinde kullanışlıdır ağ uygulaması(veya protokol) ve bir PoC geliştirin. Kullanım örneği:

Python proxyfuzz -l

python proxyfuzz -l |

Seçeneklerin listesi şunları içerir:

- w - fuzzing başlamadan önce gönderilen isteklerin sayısını belirtir;

- c - yalnızca istemciyi rahatsız edin (aksi takdirde her iki tarafı da);

- s - yalnızca sunucuyu bulanıklaştırın (aksi takdirde her iki taraf);

- u - UDP protokolü (aksi takdirde TCP kullanılır).

Orta

DEF CON konferansında sunulan çeşitli protokollere MITM saldırıları gerçekleştirmeye yönelik bir yardımcı program. Alfa sürümü HTTP protokolünü destekliyordu ve cephaneliğinde üç harika eklenti vardı:

- eklenti-beef.py - Yerel ağdan gelen herhangi bir HTTP isteğine Tarayıcı Kullanım Çerçevesini (BeEF) enjekte eder;

- eklenti-metasploit.py - Metasploit'ten tarayıcı açıklarını yükleyen şifrelenmemiş (HTTP) isteklere bir IFRAME yerleştirir;

- eklenti-keylogger.py - HTTPS üzerinden gönderilecek tüm metin alanları için KeyPress'e bir JavaScript olay işleyicisi yerleştirir ve tarayıcının, formun tamamı gönderilmeden önce kullanıcı tarafından girilen şifreyi karakter karakter saldırganın sunucusuna göndermesine neden olur.

Middler yalnızca ağ trafiğini otomatik olarak analiz edip içindeki çerezleri bulmakla kalmaz, aynı zamanda bunları istemciden bağımsız olarak talep eder, yani süreç maksimum düzeyde otomatikleştirilir. Program, korunmasız tüm hesapların toplanmasını garanti eder. bilgisayar ağı(veya genel erişim noktası) trafiğine erişim sahibidir. Programın düzgün çalışması için sistemde şu paketlerin kurulu olması gerekmektedir: Scapy, libpcap, readline, libdnet, python-netfilter. Maalesef depo uzun süredir güncellenmedi, bu nedenle yeni işlevleri kendiniz eklemeniz gerekecek.

HTTP trafiğini etkileşimli olarak incelemenize ve değiştirmenize olanak tanıyan bir konsol yardımcı programı. Bu tür beceriler sayesinde, yardımcı program yalnızca pentester'lar/hacker'lar tarafından değil, aynı zamanda onu örneğin web uygulamalarında hata ayıklamak için kullanan sıradan geliştiriciler tarafından da kullanılıyor. Onun yardımıyla alabilirsiniz detaylı bilgi Uygulamanın hangi istekleri yaptığı ve hangi yanıtları aldığı hakkında. Ayrıca mitmproxy, bazı REST API'lerinin, özellikle de yeterince belgelenmemiş olanların işleyişine ilişkin özelliklerin incelenmesine yardımcı olabilir.

Kurulum son derece basittir:

$ sudo yetenek kurulumu mitmproxy

Mitmproxy'nin, istemciye kendinden imzalı bir sertifika vererek HTTPS trafiğini engellemenize de olanak tanıdığını belirtmekte fayda var. Trafiğin durdurulması ve değiştirilmesinin nasıl kurulacağına dair iyi bir örneği burada bulabilirsiniz.

Koklama

Bu yardımcı program genellikle duyduğunuz anda akla gelmesi gereken ilk şeylerden biridir.

"MITM saldırısı". Araç oldukça eski ancak aktif olarak güncellenmeye devam ediyor, bu da iyi bir haber. Yetenekleri hakkında ayrıntılı olarak konuşmanın bir anlamı yok, varlığının on dört yılı boyunca internette birden fazla kez yer aldı. Örneğin şöyle bir rehberde:

veya web sitemizdeki talimatlar:

Son olarak..

Her zamanki gibi tüm hizmetlere bakmadık, yalnızca en popüler olanlara baktık; ayrıca bir gün hakkında konuşabileceğimiz pek çok az bilinen proje de var. Gördüğünüz gibi MITM saldırılarını gerçekleştirmek için araç sıkıntısı yok ve çok sık gerçekleşmeyen harika araçlardan biri Windows için uygulanıyor. Nix sistemleri hakkında söylenecek hiçbir şey yok - çok çeşitli. Bu yüzden hırsızlık için her zaman doğru aracı bulabileceğinizi düşünüyorum

diğer insanların kimlik bilgileri. Oops, yani test için.

Bu, bir saldırganın muhabirler arasında alınıp verilen mesajları istediği zaman okuyabildiği ve değiştirebildiği ve hiçbirinin onun kanaldaki varlığını tahmin edemediği bir durumu ifade eder.

Wikimedia Vakfı. 2010.

Diğer sözlüklerde “Ortadaki Adam (saldırı)”nın ne olduğuna bakın:

Ortadaki adam saldırısı, MITM saldırısı (İngilizce Ortadaki Adam), kriptografide bir kriptanalistin (saldırganın) değiştirilen mesajları istediği zaman okuyabildiği ve değiştirebildiği bir durumu ifade eden bir kriptografi terimidir... ... Vikipedi

- ... Vikipedi

Kriptanaliz (Yunanca κρυπτός gizli ve analizden), bunun için gerekli olan gizli bilgilere (anahtara) erişim olmadan şifrelenmiş bilgilerin orijinal anlamını elde etmeye yönelik yöntemlerin bilimidir. Çoğu durumda bu şu anlama gelir: ... Vikipedi

Hacker saldırısı dar anlamda Kelime şu anda “Güvenlik sistemine teşebbüs” ifadesini ifade ediyor ve daha çok Cracker saldırısı teriminin anlamına yöneliyor. Bu, "hacker" kelimesinin anlamının çarpıtılması nedeniyle oldu... Wikipedia

- (diğer Yunanca κρυπτός gizli ve analizden), bu tür bir şifre çözme için tasarlanmış bir anahtar olmadan şifrelenmiş bilgilerin şifresini çözme yöntemleri bilimi. Terim, 1920'de Amerikalı kriptograf William F. Friedman tarafından icat edildi. Gayri resmi olarak... ... Vikipedi

Ortadaki adam saldırısı (MitM saldırısı), bir saldırganın muhabirler arasında alınıp verilen mesajları istediği zaman okuyabildiği ve değiştirebildiği ve hiçbirinin kanaldaki kimliğini tahmin edemediği bir durumu ifade eden kriptografide bir terimdir. .

Karşı taraflar arasındaki bir kanala bağlanan bir saldırganın, bilgileri silerek, çarpıtarak veya yanlış bilgi empoze ederek iletim protokolüne aktif olarak müdahale ettiği bir iletişim kanalının tehlikeye atılması yöntemi.

Saldırı ilkesi:

"A" nesnesinin "B" nesnesine bazı bilgiler aktarmayı planladığını varsayalım. Nesne "C", kullanılan veri iletim yönteminin yapısı ve özelliklerinin yanı sıra "C"nin ele geçirmeyi planladığı gerçek bilginin planlı iletimi gerçeği hakkında bilgiye sahiptir.Saldırı yapmak için "C", "A" nesnesini "B" olarak, "B" nesnesini ise "A" olarak gösterir. Yanlışlıkla "B"ye bilgi gönderdiğine inanan "A" nesnesi, onu "C" nesnesine gönderir.

Bilgi alan ve onunla bazı eylemler gerçekleştiren (örneğin, kendi amaçları doğrultusunda kopyalamak veya değiştirmek) nesne "C", verileri alıcının kendisine gönderir - "B"; "B" nesnesi ise bilginin doğrudan "A"dan alındığına inanıyor.

MitM saldırısı örneği:

Diyelim ki Alice mali sorunlar yaşıyor ve bir anlık mesajlaşma programı kullanarak şu mesajı göndererek John'dan bir miktar para istemeye karar veriyor:Alice: John, merhaba!

Alice: Lütfen bana şifreleme anahtarını gönderin, küçük bir isteğim var!

John: Merhaba! Bir saniye bekle!

Ancak bu sırada sniffer kullanarak trafiği analiz ederken bu mesajı fark eden Bay X'in "şifreleme anahtarı" sözü merak uyandırdı. Bu nedenle aşağıdaki mesajları ele geçirmeye ve onları ihtiyaç duyduğu verilerle değiştirmeye karar verdi ve şu mesajı aldı:John: İşte anahtarım: 1111_D

John'un anahtarını kendisininkiyle değiştirdi ve Alice'e bir mesaj gönderdi:John: İşte anahtarım: 6666_M

Hiçbir şeyden şüphelenmeyen ve bunun John'un anahtarı olduğunu düşünen Alice, Gizli anahtar 6666_M, John'a şifreli mesajlar gönderir:Alice: John, sorunlarım var ve acil paraya ihtiyacım var, lütfen 300$'ı şu hesabıma aktar: Z12345. Teşekkür ederim. not: Anahtarım: 2222_A

Bay X, mesajı aldıktan sonra anahtarını kullanarak mesajın şifresini çözer, okur ve sevinçle Alice'in hesap numarasını ve şifreleme anahtarını kendisininkiyle değiştirir, mesajı anahtarla şifreler. 1111_D ve John'a bir mesaj gönderir:Alice: John, sorunlarım var ve acil paraya ihtiyacım var, lütfen 300$'ı şu hesabıma aktar: Z67890. Teşekkür ederim. not: Anahtarım: 6666_A

John, mesajı aldıktan sonra anahtarı kullanarak mesajın şifresini çözer. 1111_D ve hiç tereddüt etmeden hesaba para aktaracak Z67890...Ve böylece Bay X, ortadaki adam saldırısını kullanarak 300 dolar kazandı, ancak Alice şimdi parayı almadığını açıklamak zorunda kalacak... Peki ya John? John, Alice'e onları kendisinin gönderdiğini kanıtlamalı...

Uygulama:

Bu tür saldırılar bazı yerlerde kullanılıyor. yazılım ürünleri Ağı dinlemek için örneğin:NetStumbler- Kablosuz ağ hakkında birçok yararlı veri toplayabileceğiniz ve çalışmasıyla ilgili bazı sorunları çözebileceğiniz bir program. NetStumbler, ağınızın aralığını belirlemenize olanak tanır ve uzun mesafeli iletişim için anteninizi doğru şekilde yönlendirmenize yardımcı olur. Bulunan her erişim noktası için MAC adresini, sinyal-gürültü oranını, hizmetin adını ve güvenlik derecesini öğrenebilirsiniz. Trafik şifrelenmemişse programın yetkisiz bağlantıları tespit etme yeteneği faydalı olacaktır.koklamak- için bir dizi programdır ağ denetimi ve sızma kontrolleri, ilgilenilen verileri (şifreler, adresler) aramak için pasif ağ izleme sağlar E-posta, dosyalar vb.), normalde analiz için erişilemeyen ağ trafiğinin ele geçirilmesi (örneğin, anahtarlanmış bir ağda) ve ayrıca PKI kusurlarından yararlanarak SSH ve HTTPS oturumlarına müdahale etmek için MITM saldırıları düzenleme yeteneği.

Kabil ve Habil - ücretsiz program için kayıp şifreleri kurtarmanıza olanak tanır. işletim sistemleri Windows ailesi. Çeşitli kurtarma modları desteklenir: kaba kuvvetle hackleme, sözlük seçimi, yıldız işaretleriyle gizlenmiş şifreleri görüntüleme vb. Ayrıca şifreyi müdahale yoluyla tanımlama seçenekleri de vardır. bilgi paketleri ve sonraki analizleri, ağ konuşmalarının kaydedilmesi, önbellek analizi ve diğerleri.

Ettercap- birden fazla protokolün aktif ve pasif analizini destekleyen, yerel Ethernet ağları için bir algılayıcı, paket yakalayıcı ve kaydedicidir ve ayrıca kendi verilerinizi mevcut bir bağlantıya "atmak" ve bağlantıyı kesmeden "anında" filtrelemek de mümkündür senkronizasyon. Program, SSH1, HTTPS ve diğer güvenli protokolleri engellemenize olanak tanır ve aşağıdaki protokoller için şifrelerin şifresini çözme yeteneği sağlar: TELNET, ftp, POP, RLOGIN, SSH1, icq, SMB, Mysql, HTTP, NNTP, X11, NAPSTER, IRC , RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, HALF LIFE, QUAKE 3, MSN, YMSG.

KARMA– kablosuz istemcilerin güvenliğini değerlendirmeye yönelik bir dizi yardımcı program, 802.11 Probe İstek çerçevelerini pasif olarak dinleyerek istemcileri ve onların tercih ettiği/güvenilen ağlarını tespit etmenize olanak tanıyan bir kablosuz algılayıcıdır. Daha sonra istenen ağlardan biri için otomatik olarak bağlanabileceği sahte bir erişim noktası oluşturulabilir. Üst düzey sahte hizmetler, kişisel verileri çalmak veya ana bilgisayardaki istemci güvenlik açıklarından yararlanmak için kullanılabilir.

Hava Jakı- WiFi korsanlığı alanındaki uzmanlara göre bir dizi program en iyi araççeşitli 802.11 çerçeveleri oluşturmak için. AirJack, gizli bir ESSID'yi tespit etmek, sahte MAC ile oturum sonlandırma çerçeveleri göndermek, MitM saldırıları yürütmek ve değiştirmek için tasarlanmış bir dizi yardımcı program içerir.

Karşı tepki:

Bu tür saldırılardan kaçınmak için "A" ve "B" abonelerinin yalnızca güvenilir bir kanal kullanarak birbirlerine iletim yapmaları gerekir. dijital imzalar genel şifreleme anahtarları. Daha sonra şifreleme oturumlarında anahtar imzaları karşılaştırıldığında, veriyi şifrelemek için hangi anahtarın kullanıldığı ve anahtarların değiştirilip değiştirilmediği tespit edilebilecek.