Ochrana servera pred externým hackovaním cez Mikrotik. Mikrotik: Užitočné tipy na nastavenie

Prečítajte si tiež

Hrubá sila je, keď sa niekto pokúša, niekedy dlho a tvrdo, uhádnuť naše heslo na čokoľvek pomocou hrubej sily. V Linuxe sa proti tomu úspešne používa fail2ban. V Mikrotiku takéto potešenie nie je, takže si budeme mať to potešenie vytvárať ochranu proti brutforce vlastnými rukami.

Úplný zoznam príkazov, ktorý ste pravdepodobne videli na oficiálnej wiki (http://wiki.mikrotik.com/wiki/Bruteforce_login_prevention):

add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop comment="drop ssh brute forceers" disabled=nie

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=10d comment=" " zakázaný = nie

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 address-list-timeout=1m comment=" " zakázaný = nie

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m comment=" " zakázaný = nie

add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m comment="" disabled=no

A na internete je veľa miest, kde je táto sada dostupná. Len trochu vysvetlím, čo to robí.

Myšlienka je takáto: dávame tri legitímne pokusy v krátkom čase na pripojenie cez ssh (22/tcp, ak máte iný port, použite svoj vlastný). Na štvrtý pokus vám zakážeme prístup na 10 dní. Máme právo. Takže krok za krokom.

1. Pri nadväzovaní nového spojenia (connection-state=new) s portom 22/tcp si zapamätáme zdrojovú IP a umiestnime ju do zoznamu „ssh_stage1“ na 1 minútu:

add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m comment="" disabled=no

2. Ak počas tejto minúty tento „niekto“ (a pamätáme si ho v „ssh_stage1“) opäť bude chcieť nadviazať nové spojenie s 22/tcp, pridáme ho do zoznamu „ssh_stage2“ a tiež na 1 minútu:

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m comment=" " zakázaný = nie

3. Ak sa počas tejto minúty tento „niekto“ (teraz je v „ssh_stage2“) opäť chce pripojiť k 22/tcp, pridáme ho do zoznamu „ssh_stage3“ (áno, uhádli ste, opäť na 1 minútu):

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 address-list-timeout=1m comment=" " zakázaný = nie

4. Ak je vytrvalý, potom ho pridáme na 10 dní na našu „čiernu listinu“ „ssh_blacklist“, pretože na tom nezáleží.

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist address-list-timeout=10d comment=" " zakázaný = nie

5. A týmto príkazom zakážeme každého zo zoznamu „ssh_blacklist“ bez tieňa pochybností (všimnite si, že pravidlo je predvolene neaktívne):

add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop comment="drop ssh brute forcers" disabled=yes

V skutočnosti, keď som urobil takýto obvod a pokúsil sa pripojiť z Linuxové konzoly na externú ip môjho mikrotiku, už na druhý pokus (a nie na 3. alebo 4.) bola ip „útočníka“ zaradená do zoznamu „ssh_blacklist“. Nepoužívam ssh na Mikrotik, takže v mojom prípade to nie je fatálne, ale ak sa skutočne pripojíte na diaľku, potom Najprv môže byť dobrý nápad nepovoliť pravidlo zákazu (zakázané=áno). Nechajte ich dostať sa na zoznam bez akýchkoľvek otázok. Odhadnite v praxi, koľkokrát sa musíte pripojiť za sebou, kým sa dostanete na zoznam zákazov. Po kontrole aktivujte pravidlo zákazu podľa zoznamu "ssh_blacklist"! Ospravedlňujem sa, že príkazy sú dlhé, ale parser žerie spätnú lomku, takže skončí na jednom riadku.

Mikrotik - smerovač, smerovač, prístupový bod.

Ako nastaviť Mikrotik? Ako ochrániť Mikrotik pred nepriateľskými prienikmi zvonku?

Počiatočné nastavenie smerovača Mikrotik (router). Počiatočná ochrana Mikrotik.

Na ochranu smerovača Mikrotik potrebujete:

1. Zmeňte heslo správcu.

2. Vypnite nepotrebné, nepoužívané služby.

3. Povoľte NAT

4. Nakonfigurujte Firewall - organizujte filtrovanie a prechod paketov.

P.S. po nastavení príkazu R, - router vymaže všetky nastavenia, ale nie heslá, môžete sa k nemu pripojiť cez WinBox cez IP - 192.168.88.1

Nastavenia z konzoly:

meno admin, heslo je prázdne.

Ak zabudnete heslo, jediná vec, ktorá vás zachráni, je úplný reset - preinštalovanie smerovača!

Zmena hesla:

>užívateľ upraviť heslo správcu

Otvorí sa editor, vstúpte Nové heslo. Pre uloženie a ukončenie stlačte Ctrl+o (ovládač a písmeno o súčasne)

Môžete pridať nového používateľa, len v prípade:

>použite pridať meno=mkt heslo=12345 skupina=plná

Pozrime sa, aké rozhrania existujú:

> tlač rozhrania

0 X;; WAN

éter1 éter 1500 1600 1600

1 X;; LAN

éter2 éter 1500 1600 1600

Aktivujte tie, ktoré potrebujete:

> povolenie rozhrania 0

> aktivácia rozhrania 1

> tlač rozhrania

Príznaky: D — dynamický, X — vypnutý, R — bežiaci, S — otrok

# NAME TYPE MTU L2MTU MAX-L2MTU

0 R;; WAN

éter1 éter 1500 1600 1600

1 R;; LAN

éter2 éter 1500 1600 1600

Pozrime sa na IP:

> tlač adresy IP

Vezmite napríklad nasledujúce parametre:

Poskytovateľ (internet) - 195.196.10.50

GW (brána) - 195.196.10.49

DNS server – 195.196.11.10, 195.196.12,10

Lokálna sieť (interná) - 192.168.18.0/24

Pridať poskytovateľa IP:

>ip address add address=195.196.10.10/30 interface=ether1

Pridať miestne:

>ip address add address=192.168.18.0/24 interface=ether2

Pozrime sa, čo sa stalo:

> tlač adresy IP

Pridať bránu Provo:

> IP route add gateway=195.196.10.49

Pozri:

> tlač trasy IP

Pridajte DNS poskytovateľa internetu:

> IP dns nastaviť servery=195.196.11.10,195.196.12,10 allow-remote-request=yes

Povoliť NAT (maškaráda):

> IP firewall nat add chain=srcnat action=masquerade out-interface=ether1

Po týchto nastaveniach bude mať interná sieť prístup na internet.

Nakonfigurujte bránu firewall, t.j. je potrebné zorganizovať filtrovanie paketov (vstupné reťazce) a prirodzene, aby po ochrane mohla vaša sieť fungovať - organizovať prechod paketov - sú to reťazce:

P.S Najprv prejdite cez WinBox - IP -> Firewall -> Service Port - zakážte všetko Vypnúť, ponechajte to, čo je potrebné, a to v našom prípade pptp (VPN server), a ak chcete použiť vstavaný FTP - ftp

Pridávanie pravidiel:

ip firewall filter add chain=input connection-state=invalid action=drop comment=”Zrušte neplatné spojenia”

ip firewall filter add chain=vstup connection-state=established action=akceptovať komentár=”Povoliť nadviazané spojenia”

ip firewall filter add chain=vstupný protokol=udp action=akceptovať komentár=„Povoliť UDP“

ip firewall filter add chain=vstupný protokol=icmp action=akceptovať komentár=„Povoliť ICMP“

ip firewall filter add chain=input src-address=192.168.0.0/24 action=accept comment=”Povoliť prístup z lokálnej siete”

Nasledujúce dve pravidlá – ak si chcete nastaviť prístup cez váš Mikrotik, do vášho interná sieť cez VPN (server pptp)

Prvý otvára port 1723, druhý umožňuje protokol 47 (GRE).

ip firewall filter add chain=input action=accept protocol=tcp dst-port=1723 comment=”Povoliť prístup k VPN”

ip firewall filter add chain=input action=accept protocol=gre comment=”Ak máte VPN (pptp server)”

Nasledujúce pravidlo vám umožňuje pripojiť sa k vášmu Mikrotiku cez WinBox (predvolený port 8291)

P.S. Prirodzene, musíte nakonfigurovať IP „ZOZNAM IP služieb“ -> Služby -> Zoznam IP služieb, kliknúť na riadok Winbox, otvorí sa okno na úpravu údajov -> zmeniť IP na tú, z ktorej sa budete pripájať, to isté je potrebné urobiť s SSH a WWW, zakázať všetky ostatné služby - zakázať. (ip_address_allow – vaša IP adresa)

ip firewall filter add chain=input action=accept protocol=tcp src-address=ip_address_allow dst-port=8291 comment=”Povoliť prístup cez WinBox”

ip firewall filter add chain=input action=accept protocol=tcp src-address=ip_address_allow dst-port=22 comment="Povoliť prístup cez SSH"

ip firewall filter add chain=input action=accept protocol=tcp src-address=ip_address_allow dst-port=80 comment="Povoliť prístup cez WWW"

Ak chcete použiť vstavaný FTP:

ip firewall filter add chain=input action=accept protocol=tcp src-address=ip_address_allow dst-port=21 comment="Povoliť prístup k FTP"

Všetko ostatné nakrájame:

ip firewall filter add chain=input action=drop comment="Zrušiť odmietnutie všetkých ostatných"

Aby ste ochránili svoju sieť, musíte skontrolovať všetku premávku, ktorá cez ňu prechádza

router a blokovať nechcené.

ip firewall filter add chain=forward protocol=tcp connection-state=invalid action=drop comment=”Zrušte neplatné spojenia”

ip firewall filter add chain=forward connection-state=established action=accept comment=”Povoliť už vytvorené spojenia”

ip firewall filter add chain=forward connection-state=related action=accept comment=”Povoliť súvisiace pripojenia”

Pre každý prípad povoľujeme prechod protokolu GRE:

ip firewall filter add chain=forward protocol=gre action=accept comment="Allow GRE"

Ak máte server VPN, ak chcete spustiť RDP (vzdialená plocha), povoľte prechod na port 3389.

ip firewall filter add chain=forward protocol=tcp dst-port=3389 action=accept comment=”Povoliť 3389″

Blokujeme IP adresy interných sietí.

ip firewall filter add chain=forward src-address=0.0.0.0/8 action=drop

ip firewall filter add chain=forward dst-address=0.0.0.0/8 action=drop

ip firewall filter add chain=forward src-address=127.0.0.0/8 action=drop

ip firewall filter add chain=forward dst-address=127.0.0.0/8 action=drop

ip firewall filter add chain=forward src-address=224.0.0.0/3 action=drop

ip firewall filter add chain=forward dst-address=224.0.0.0/3 action=drop

alebo:

ip firewall filter add chain forward protocol=udp action=accept comment="Allow UDP"

ip firewall filter add chain forward protocol=icmp action=accept comment="Allow ICMP Ping"

alebo:

Pre prevádzku icmp, udp a tcp vytvoríme reťazce, do ktorých zahodíme nechcené pakety:

Vytvorme prechod na nové reťazce

ip firewall filter add chain=forward protocol=tcp action=jump jump-target=tcp

ip firewall filter add chain=forward protocol=udp action=skok jump-target=udp

ip firewall filter add chain=forward protocol=icmp action=jump jump-target=icmp

Vytvorme pravidlá tcp pre reťazec tcp a odmietnime niektoré porty:

ip firewall filter add chain=tcp protocol=tcp dst-port=69 action=drop comment=”Odmietnuť TFTP”

ip firewall filter add chain=tcp protocol=tcp dst-port=111 action=drop comment=”Deny RPC portmapper”

ip firewall filter add chain=tcp protocol=tcp dst-port=135 action=drop comment=”Deny RPC portmapper”

ip firewall filter add chain=tcp protocol=tcp dst-port=137-139 action=drop comment=”Deny NBT”

ip firewall filter add chain=tcp protocol=tcp dst-port=445 action=drop comment=”Deny Cifs”

ip firewall filter add chain=tcp protocol=tcp dst-port=2049 action=drop comment=”Deny NFS”

ip firewall filter add chain=tcp protocol=tcp dst-port=12345-12346 action=drop comment=”Deny NetBus”

ip firewall filter add chain=tcp protocol=tcp dst-port=20034 action=drop comment=”Deny NetBus”

ip firewall filter add chain=tcp protocol=tcp dst-port=3133 action=drop comment=”Deny BackOriffice”

ip firewall filter add chain=tcp protocol=tcp dst-port=67-68 action=drop comment=”Deny DHCP”

Poďme vypnúť porty udp pre reťazec udp:

ip firewall filter add chain=udp protocol=udp dst-port=69 action=drop comment=”Deny TFTP”

ip firewall filter add chain=udp protocol=udp dst-port=111 action=drop comment=”Deny PRC portmapper”

ip firewall filter add chain=udp protocol=udp dst-port=135 action=drop comment=”Deny PRC portmapper”

ip firewall filter add chain=udp protocol=udp dst-port=137-139 action=drop comment=”Deny NBT”

ip firewall filter add chain=udp protocol=udp dst-port=2049 action=drop comment=”Odmietnuť NFS”

ip firewall filter add chain=udp protocol=udp dst-port=3133 action=drop comment=”Deny BackOriffice”

Povoľme len potrebné icmp kódy pre icmp reťazec:

ip firewall filter add chain=icmp protocol=icmp icmp-options=0:0 action=akceptovať komentár=»Zrušiť neplatné spojenia»

ip firewall filter add chain=icmp protocol=icmp icmp-options=3:0 action=akceptovať komentár=”Nevytvorené spojenia”

ip firewall filter add chain=icmp protocol=icmp icmp-options=3:1 action=akceptovať komentár=»Povoliť už vytvorené pripojenia»

ip firewall filter add chain=icmp protocol=icmp icmp-options=4:0 action=akceptovať komentár=”Povoliť uhasenie zdroja”

ip firewall filter add chain=icmp protocol=icmp icmp-options=8:0 action=accept comment=”Povoliť požiadavku na odozvu”

ip firewall filter add chain=icmp protocol=icmp icmp-options=11:0 action=accept comment="Povoliť prekročenie času"

ip firewall filter add chain=icmp protocol=icmp icmp-options=12:0 action=accept comment=”Allow parameter bad”

ip firewall filter add chain=icmp action=drop comment=»zakázať všetky ostatné typy»

Routery od výrobcu Mikrotik sa tešia čoraz väčšej obľube vďaka atraktívnej cene a bohatej funkčnosti. Možno je v segmente SOHO lídrom Mikrotik. Dnes chceme hovoriť o užitočné možnosti nastavenia, ktoré pomôžu posilniť odolnosť voči vonkajším útokom a zabezpečia stabilnú prevádzku vašej kancelárie Mikrotik.

Mikrotik ochrana

1. Zmena prihlasovacieho mena a hesla správcu

Začnime primárnou ochranou nášho smerovača – vytvorením prihlasovacieho mena a hesla správcu odolného voči hackingu. Mikrotik štandardne používa prihlásenie admin a prázdne heslo. Poďme to opraviť: pripojte sa cez Winbox k nášmu smerovaču a prejdite do sekcie nastavení Systém → Používatelia. Vidíme používateľa admin ktorý je predvolene nakonfigurovaný:

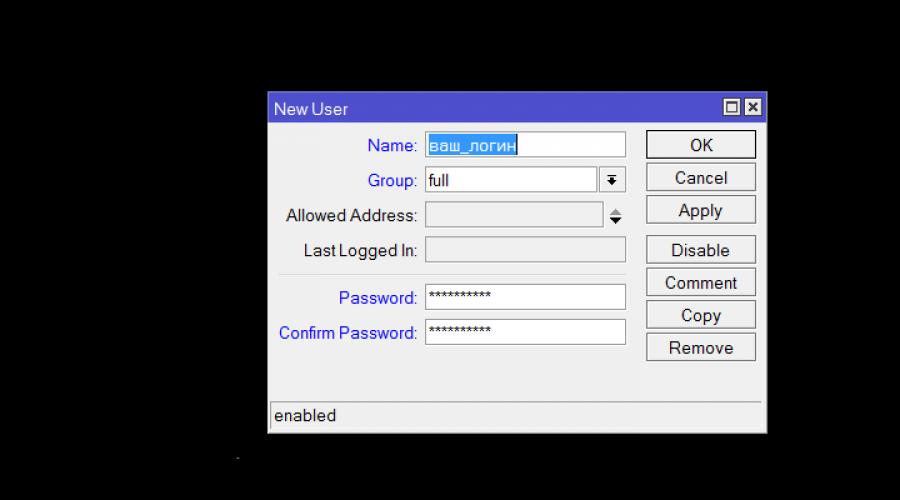

Pridajme nového používateľa, ktorý bude mať prísnejšie údaje o hackovaní (prihlasovacie meno/heslo). Ak to chcete urobiť, kliknite na ikonu „+“ v ľavom hornom rohu:

Upozorňujeme, že v poli Skupina musíte vybrať plný na udelenie administrátorských práv používateľovi. Po vykonaní nastavení odstráňte používateľa admin a odteraz používame na pripojenie do administračného rozhrania iba nového používateľa.

2. Servisné porty

Router Mikrotik má „napevno“ zapojené niektoré služby, ktorých porty sú dostupné z verejného internetu. Potenciálne ide o zraniteľnosť vášho sieťového okruhu. Preto odporúčame prejsť do sekcie nastavení IP → Služby:

Ak pristupujete k Mikrotiku iba cez Winbox, odporúčame vám vypnúť všetky služby okrem winbox A ssh(pre každý prípad ponechajte ssh), konkrétne:

- api-ssl

- www-ssl

Pre vypnutie kliknite na červenú ikonu „x“. Odkedy sme odišli SSH prístup k serveru, poďme ho „zabezpečiť“ zmenou portu z 22 na 6022. Ak to chcete urobiť, dvakrát kliknite na port služby SSH a v okne, ktoré sa otvorí, zadajte nastavenie:

Kliknite Použiť A OK.

3. Ochrana pred hrubou silou (brute force)

Na oficiálnej stránke Mikrotik sú odporúčania, ako ochrániť váš router pred hrubou silou hesla cez FTP a SSH prístup. V predchádzajúcom kroku sme uzavreli FTP prístup, takže ak budete striktne dodržiavať tieto pokyny, potom používajte iba kód na ochranu pred útokmi SSH. V opačnom prípade skopírujte obe. Otvorte teda terminál správy smerovača. Ak to chcete urobiť, v pravej navigačnej ponuke kliknite na Nový terminál. Postupne skopírujte nižšie uvedený kód do konzoly smerovača:

/ip firewall filter #Block FTP útoky add chain=input protocol=tcp dst-port=21 src-address-list=ftp_blacklist action=drop \ comment="drop ftp brute forceers" add chain=output action=accept protocol=tcp content ="530 Nesprávne prihlásenie" dst-limit=1/1m,9,dst-address/1m add chain=output action=add-dst-to-address-list protocol=tcp content="530 Nesprávne prihlásenie" \ zoznam adries =ftp_blacklist address-list-timeout=3h #Blokovať útoky cez SSH add chain=input protocol=tcp dst-port=22 src-address-list=ssh_blacklist action=drop \ comment="drop ssh brute forceers" disabled=no add chain =input protocol=tcp dst-port=22 connection-state=new \ src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist \ address-list-timeout=10d comment= " " disabled=no add chain=input protocol=tcp dst-port=22 connection-state=new \ src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3 \ address-list - timeout=1m comment="" disabled=no add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1 \ action=add-src-to-address-list address-list = ssh_stage2 address-list-timeout=1m comment="" disabled=no add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list \ address-list=ssh_stage1 address -list-timeout=1m comment="" disabled=nie

Vytvorenie zálohy konfigurácie

V prípade zlyhania alebo nehody smerovača musíte mať po ruke jeho konfiguráciu pre rýchle obnovenie. Je to veľmi jednoduché: otvorte terminál kliknutím na navigačnú ponuku Nový terminál a zadajte nasledujúci príkaz:

Exportovať súbor=záloha2020-02-10_01:01:07

Súbor nájdete po kliknutí na sekciu v navigačnom menu Súbory. Stiahnite si ho do počítača kliknutím kliknite pravým tlačidlom myši myšou a výberom Stiahnuť ▼

Blokovanie prístupu na stránku

Počas pracovnej doby musia zamestnanci pracovať. Preto zablokujme prístup k zdrojom zábavy, ako sú Youtube, Facebook a Vkontakte. Ak to chcete urobiť, prejdite do sekcie IP → POŽARNE DVERE. Kliknite na kartu Protokol 7. vrstvy a potom kliknite na ikonu „+“ v ľavom hornom rohu:

Našemu pravidlu dávame názov, ktorý bude fungovať na úrovni 7 modelu OSI, a do sekcie Regexp pridávame:

^.+(youtube.com|facebook.com|vk.com).*$

Kliknite OK a prejdite na kartu Pravidlá filtrovania a kliknite na ikonu „+“:

V sekcii Reťaz vyberte položku Dopredu. V tom istom okne prejdite na kartu Pokročilé a v poli Protokol 7. vrstvy vyberte pravidlo blokovania, ktoré sme vytvorili:

Prejdite na kartu Akcia a tam vyberte Action = Drop:

Po dokončení nastavení kliknite na Použiť A OK.

Bol pre vás tento článok užitočný?

Povedz mi, prosím, prečo?

Je nám ľúto, že článok pre vás nebol užitočný: (Ak to nie je ťažké, uveďte prečo? Budeme veľmi vďační za podrobnú odpoveď. Ďakujeme, že nám pomáhate byť lepšími!

Nemali by ste si však myslieť, že problémy s bezpečnosťou má iba Mikrotik; Ubiquiti, nehovoriac o značkách ako napr TP-Link atď. Úplne iná vec je, že nie všetky zraniteľnosti sú verejne dostupné a nie všetky spoločnosti rýchlo riešia problémy.

RouterOS 6.35.8 – Denial Of Service

Zraniteľnosť v sieťovom zásobníku MikroTik verzie 6.38.5 vydanej 2017-03-09 by mohla umožniť neoverenému vzdialenému útočníkovi vyčerpať všetok dostupný CPU prostredníctvom záplavy paketov TCP RST, čo by zabránilo postihnutému smerovaču akceptovať nové pripojenia TCP.

Ak sa chcete naučiť, ako nastaviť MikroTik, odporúčame vám prejsť. Viac detailné informácie Nájdete ho na konci tejto publikácie.

Podstata zraniteľnosti ROS 6.38.5 spočíva v možnosti vzdialene načítať smerovač paketmi TCP RST (flood), čo znamená využitie zdrojov CPU až na 100 % a znemožňuje ďalší príjem paketov, čo spôsobuje odmietnutie služby. (DoS).

> Monitor systémových prostriedkov, použitý procesor: 100 % použitý procesor na procesor: 100 % voľná pamäť: 8480 kB

Útok je vedený na porte 8291, ktorý používa Winbox. Samotný exploit je navyše verejne dostupný, situáciu sťažuje fakt, že jeho implementácia nevyžaduje autentifikáciu, t.j. dokonca poznať prihlasovacie údaje.

Spôsoby ochrany

Ako dočasné opatrenie môžete zmeniť port Winbox z 8291 na neštandardný. Môžete to urobiť v časti IP – Služby. Nevýhoda túto metódu je, že žiadnym spôsobom nechráni pred skenovaním portov. Mimochodom, v Mikrotiku v zákl Pravidlá brány firewall Neexistuje žiadna ochrana proti skenovaniu portov. Ak narazíte pokročilý používateľ, zmena portu to nijako nezastaví.

Najúčinnejšou ochranou bude použitie pravidiel Firewallu, a to obmedzením prístupu k portu Winbox len pre IP administrátora. To sa dá urobiť pomocou pravidla:

IP firewall filter add chain=vstup action=akceptovať protokol=tcp src-address=ADMIN_IP dst-port=8291 comment=Allow_Winbox

Kde musí byť ADMIN_IP nahradená vašou IP. Zároveň nezabudnite zakázať prístup do Winboxu všetkým ostatným IP.

Používatelia, ktorí doma používajú routery Mikrotik, sa nemajú čoho obávať, pretože základné pravidlá firewallu zakazujú prístup k Winboxu z WAN (internetu). Ale pre tých veľkých firemné siete alebo poskytovateľov, problém je oveľa vážnejší, pretože počínanie škodcu môže viesť k zlyhaniu siete.

Kým nebude zraniteľnosť opravená, nezostáva nič iné, len počkať na vydanie aktualizácie pre RouterOS.

Aktualizovaný stav k 4.4.2014

Diskusia o tejto zraniteľnosti pokračuje na oficiálnom mikrotikovom fóre.

Používateľ un1x0d vykonal test exploitu na RB751, hEX lite a CHR (8x Xeon), v dôsledku čoho boli všetky tri zariadenia zaťažené na 100 %, čo viedlo k zlyhaniu všetkých sieťových služieb. Navyše, ako poznamenal un1x0d, zraniteľnosť nezávisí od portu a funguje s inými portami.

Používateľ McSlash testoval zraniteľnosť na RB951, RB2011, hAp Lite a CCR1036 – zneužitie fungovalo vo všetkých prípadoch. Nepomáhajú žiadne pravidlá brány firewall. Podpora Mikrotiku zatiaľ zraniteľnosť nepriznala. Vývoj naďalej sledujeme.

Video kurz „Nastavenie zariadenia MikroTik“ (podobne ako MTCNA)

Učíte sa pracovať s MikroTikom? Odporúčam video kurz "". Kurz pokrýva všetky témy od úradníka učebných osnov MTCNA a množstvo doplnkového materiálu. Kurz spája teoretickú časť a prax - nastavenie routera podľa technických špecifikácií. Konzultácie k zadaniam kurzu vedie jeho autor Dmitrij Skoromnov. Vhodné na prvé zoznámenie sa s vybavením MikroTik a na systematizáciu vedomostí pre skúsených odborníkov.