Testăm VPN pentru utilizatori avansați. VPN – tipuri de conexiune și verificare de securitate Cum să vă protejați de scurgerile de trafic VPN

Citeste si

Orice administrator primește, mai devreme sau mai târziu, instrucțiuni de la conducere: „numără cine intră online și cât de mult descarcă”. Pentru furnizori, acesta este completat de sarcinile de „a lăsa pe oricine are nevoie de el, a primi plata, a limita accesul”. Ce să numere? Cum? Unde? Există o mulțime de informații fragmentare, nu sunt structurate. Îl vom salva pe administratorul începător de căutări obositoare, oferindu-i cunoștințe generale și link-uri utile către hardware.

In acest articol voi incerca sa descriu principiile de organizare a colectarii, contabilitatii si controlului traficului in retea. Vom lua în considerare problemele problemei și lista moduri posibile preluarea informatiilor de la dispozitive de rețea.

Acesta este primul articol teoretic dintr-o serie de articole dedicate colectării, contabilității, gestionării și facturării traficului și resurselor IT.

Structura de acces la internet

În general, structura de acces la rețea arată astfel:- Resurse externe - Internetul, cu toate site-urile, serverele, adresele și alte lucruri care nu aparțin rețelei pe care o controlați.

- Dispozitiv de acces – router (hardware sau bazat pe PC), comutator, server VPN sau concentrator.

- Resursele interne sunt un set de calculatoare, subrețele, abonați a căror funcționare în rețea trebuie luată în considerare sau controlată.

- Un server de gestiune sau contabilitate este un dispozitiv pe care este specializat software. Poate fi combinat funcțional cu un router software.

Trafic de rețea

În primul rând, trebuie să definiți ce se înțelege prin „trafic de rețea” și ce informații statistice utile pot fi extrase din fluxul de date utilizator.Protocolul dominant de interconectare este încă versiunea IP 4. Protocolul IP corespunde stratului 3 al modelului OSI (L3). Informațiile (date) dintre expeditor și destinatar sunt împachetate în pachete - având un antet și o „sarcină utilă”. Antetul determină de unde vine și către pachetul (adresele IP ale expeditorului și destinatarului), dimensiunea pachetului și tipul de încărcare utilă. Cea mai mare parte a traficului de rețea constă din pachete cu încărcături utile UDP și TCP - acestea sunt protocoale Layer 4 (L4). Pe lângă adrese, antetul acestor două protocoale conține numere de port, care determină tipul de serviciu (aplicație) care transmite date.

Pentru a transmite un pachet IP prin fire (sau radio), dispozitivele de rețea sunt forțate să-l „încapsuleze” într-un pachet de protocol Layer 2 (L2). Cel mai comun protocol de acest tip este Ethernet. Transmiterea efectivă „la fir” are loc la nivelul 1. De obicei, dispozitivul de acces (routerul) nu analizează antetele pachetelor la niveluri mai mari decât nivelul 4 (cu excepția firewall-urilor inteligente).

Informațiile din câmpurile adrese, porturi, protocoale și contoare de lungime din anteturile L3 și L4 ale pachetelor de date constituie „materia primă” care este utilizată în contabilitatea și managementul traficului. Cantitatea reală de informații transmise se găsește în câmpul Lungime al antetului IP (inclusiv lungimea antetului în sine). Apropo, din cauza fragmentării pachetelor din cauza mecanismului MTU, cantitatea totală de date transmise este întotdeauna mai mare decât dimensiunea sarcinii utile.

Lungimea totală a câmpurilor IP și TCP/UDP ale pachetului care ne interesează în acest context este de 2...10% din lungimea totală a pachetului. Dacă procesați și stocați toate aceste informații lot cu lot, nu vor fi suficiente resurse. Din fericire, marea majoritate a traficului este structurat pentru a consta într-o serie de „conversații” între dispozitivele de rețea externe și interne, numite „fluxuri”. De exemplu, în cadrul unei singure operațiuni de redirecționare e-mail(protocol SMTP) o sesiune TCP este deschisă între client și server. Se caracterizează printr-un set constant de parametri (adresă IP sursă, portul TCP sursă, adresa IP destinație, portul TCP destinație). În loc să procesăm și să stocați informații lot cu pachet, este mult mai convenabil să stocați parametrii de flux (adrese și porturi), precum și Informații suplimentare– numărul și suma lungimilor pachetelor transmise în fiecare direcție, opțional durata sesiunii, indexurile interfețelor routerului, valoarea câmpului ToS etc. Această abordare este benefică pentru protocoalele orientate pe conexiune (TCP), unde este posibil să se intercepteze în mod explicit încheierea unei sesiuni. Cu toate acestea, chiar și pentru protocoalele care nu sunt orientate spre sesiune, este posibil să se efectueze agregarea și completarea logică a unei înregistrări de flux pe baza, de exemplu, a unui timeout. Mai jos este un extras din baza de date SQL a propriului nostru sistem de facturare, care înregistrează informații despre fluxurile de trafic:

Este necesar să rețineți cazul când dispozitivul de acces realizează traducerea adresei (NAT, masquerading) pentru a organiza accesul la Internet pentru computere retea locala folosind o singură adresă IP publică externă. În acest caz, un mecanism special înlocuiește adresele IP și porturile TCP/UDP ale pachetelor de trafic, înlocuind adresele interne (nu rutabile pe Internet) conform tabelului său dinamic de traducere. În această configurație, este necesar să ne amintim că, pentru a înregistra corect datele pe gazdele rețelei interne, statisticile trebuie colectate într-un mod și într-un loc în care rezultatul traducerii nu „anonimizează” încă adresele interne.

Metode de colectare a informațiilor de trafic/statistici

Puteți captura și procesa informații despre trecerea traficului direct pe dispozitivul de acces în sine (router PC, server VPN), transferându-le de pe acest dispozitiv către server separat(NetFlow, SNMP) sau „din fir” (atingeți, SPAN). Să ne uităm la toate opțiunile în ordine.router PC

Să luăm în considerare cel mai simplu caz - un dispozitiv de acces (router) bazat pe un PC care rulează Linux.Cum să configurați un astfel de server, traducerea adresei și rutarea, s-au scris multe. Ne interesează următorul pas logic - informații despre cum să obținem informații despre traficul care trece printr-un astfel de server. Există trei metode comune:

- interceptarea (copiarea) pachetelor care trec prin placa de rețea a serverului folosind biblioteca libpcap

- interceptând pachetele care trec prin sistemul încorporat firewall

- folosind instrumente terțe pentru conversia statisticilor pachet cu pachet (obținute prin una dintre cele două metode anterioare) într-un flux de informații agregate netflow

Libpcap

În primul caz, se poate solicita o copie a pachetului care trece prin interfață, după trecerea filtrului (man pcap-filter). program client pe un server scris folosind această bibliotecă. Pachetul sosește cu un antet de nivel 2 (Ethernet). Este posibil să se limiteze lungimea informațiilor capturate (dacă ne interesează doar informațiile din antetul acesteia). Exemple de astfel de programe sunt tcpdump și Wireshark. Există o implementare a libpcap pentru Windows. Dacă traducerea adresei este utilizată pe un router PC, o astfel de interceptare poate fi efectuată numai pe acesta interfață internă conectat la utilizatori locali. Pe interfața externă, după traducere, pachetele IP nu conțin informații despre gazdele interne ale rețelei. Cu toate acestea, cu această metodă este imposibil să se țină cont de traficul creat de serverul însuși pe Internet (ceea ce este important dacă rulează web sau serviciul postal).

libpcap necesită suport din partea sistemului de operare, care în prezent echivalează cu instalarea unei singure biblioteci. În acest caz, programul de aplicație (utilizator) care colectează pachete trebuie să:

- deschideți interfața necesară

- specificați filtrul prin care să treacă pachetele primite, dimensiunea părții capturate (snaplen), dimensiunea bufferului,

- setați parametrul promisc, care pune interfața de rețea în modul de captură pentru toate pachetele care trec, și nu doar pentru cele adresate la adresa MAC a acestei interfețe

- setați o funcție (callback) apelată pentru fiecare pachet primit.

Când un pachet este transmis prin interfața selectată, după trecerea filtrului, această funcție primește un buffer care conține Ethernet, (VLAN), IP etc. anteturi, dimensiune totală până la snaplen. Deoarece biblioteca libcap copiază pachetele, nu poate fi folosită pentru a le bloca trecerea. În acest caz, programul de colectare și procesare a traficului va trebui să utilizeze metode alternative, cum ar fi apelarea unui script pentru a plasa o anumită adresă IP într-o regulă de blocare a traficului.

Firewall

Captarea datelor care trec prin firewall vă permite să luați în considerare atât traficul serverului în sine, cât și traficul utilizatorilor rețelei, chiar și atunci când se execută traducerea adresei. Principalul lucru în acest caz este să formulați corect regula de captare și să o puneți la locul potrivit. Această regulă activează transferul pachetului către biblioteca de sistem, de unde îl poate primi aplicația de contabilitate și gestionare a traficului. Pentru sistemul de operare Linux, iptables este folosit ca firewall, iar instrumentele de interceptare sunt ipq, netfliter_queue sau ulog. Pentru OC FreeBSD – ipfw cu reguli precum tee sau divert. În orice caz, mecanismul firewall este completat de capacitatea de a lucra cu un program utilizator în următorul mod:

- Un program de utilizator - un gestionar de trafic se înregistrează în sistem folosind apel de sistem, sau bibliotecă.

- Un program de utilizator sau un script extern instalează o regulă în firewall, „învelind” traficul selectat (conform regulii) în interiorul handler-ului.

- Pentru fiecare pachet care trece, handlerul își primește conținutul sub forma unui buffer de memorie (cu antete IP etc. După procesare (contabilitatea), programul trebuie să spună și nucleului sistemului de operare ce să facă în continuare cu un astfel de pachet - aruncați-l sau transmiteți-l mai departe. Alternativ, este posibil să transmiteți pachetul modificat la kernel.

Deoarece pachetul IP nu este copiat, ci trimis software-ului pentru analiză, devine posibilă „ejectarea” acestuia și, prin urmare, restricționarea completă sau parțială a traficului de un anumit tip (de exemplu, către un abonat de rețea locală selectat). Cu toate acestea, dacă programul de aplicație nu mai răspunde la kernel cu privire la decizia sa (blocat, de exemplu), traficul prin server este pur și simplu blocat.

Trebuie remarcat faptul că mecanismele descrise, cu volume semnificative de trafic transmis, creează încărcare excesivă pe server, care este asociată cu copierea constantă a datelor din nucleu în programul utilizatorului. Metoda de colectare a statisticilor la nivelul nucleului OS, cu ieșire în programul de aplicare statistici agregate folosind protocolul NetFlow.

Netflow

Acest protocol a fost dezvoltat de Cisco Systems pentru a exporta informații de trafic de pe routere în scopul contabilizării și analizei traficului. Cea mai populară versiune 5 oferă acum destinatarului un flux de date structurate sub formă de pachete UDP care conțin informații despre traficul trecut sub forma așa-numitelor înregistrări de flux:

Cantitatea de informații despre trafic este cu câteva ordine de mărime mai mică decât traficul în sine, ceea ce este deosebit de important în rețelele mari și distribuite. Desigur, este imposibil să blocați transferul de informații atunci când colectați statistici prin netflow (cu excepția cazului în care sunt utilizate mecanisme suplimentare).

În prezent, o dezvoltare ulterioară a acestui protocol devine populară - versiunea 9, bazată pe structura de înregistrare a fluxului de șablon, implementare pentru dispozitive de la alți producători (sFlow). Recent, a fost adoptat standardul IPFIX, care permite transmiterea statisticilor prin protocoale la niveluri mai profunde (de exemplu, după tipul de aplicație).

Implementarea surselor netflow (agenți, sonde) este disponibilă pentru routerele PC, atât sub formă de utilități care funcționează conform mecanismelor descrise mai sus (flowprobe, softflowd), cât și încorporate direct în nucleul sistemului de operare (FreeBSD: ng_netgraph, Linux:) . Pentru routerele software, fluxul de statistici netflow poate fi primit și procesat local pe ruterul însuși sau trimis prin rețea (protocol de transfer - prin UDP) către dispozitivul receptor (colector).

Programul de colectare poate colecta informații din mai multe surse simultan, putând să le distingă traficul chiar și cu spații de adrese suprapuse. Cu ajutorul fonduri suplimentare, cum ar fi nprobe, este, de asemenea, posibil să se efectueze agregare de date suplimentare, bifurcare a fluxului sau conversie a protocolului, ceea ce este important atunci când gestionați mari și retea distribuita cu zeci de routere.

Funcțiile de export Netflow acceptă routere de la Cisco Systems, Mikrotik și altele. O funcționalitate similară (cu alte protocoale de export) este acceptată de toți producătorii majori de echipamente de rețea.

Libpcap „în afară”

Să complicăm puțin sarcina. Ce se întâmplă dacă dispozitivul dvs. de acces este un router hardware de la alt producător? De exemplu, D-Link, ASUS, Trendnet etc. Cel mai probabil este imposibil să instalați suplimentar instrument software colectarea datelor. Alternativ, aveți un dispozitiv de acces inteligent, dar nu este posibil să îl configurați (nu aveți drepturi sau este gestionat de furnizorul dvs.). În acest caz, puteți colecta informații despre trafic direct în punctul în care se întâlnește dispozitivul de acces rețeaua internă, folosind mijloace „hardware” de copiere a pachetelor. În acest caz, veți avea nevoie cu siguranță de un server separat cu o placă de rețea dedicată pentru a primi copii ale pachetelor Ethernet.Serverul trebuie să utilizeze mecanismul de colectare a pachetelor folosind metoda libpcap descrisă mai sus, iar sarcina noastră este să transmitem un flux de date identic cu cel care vine de la serverul de acces la intrarea plăcii de rețea dedicată acestui scop. Pentru aceasta puteți folosi:

- Ethernet – hub (hub): un dispozitiv care pur și simplu trimite pachete între toate porturile sale fără discernământ. În realitățile moderne, poate fi găsit undeva într-un depozit prăfuit, iar utilizarea acestei metode nu este recomandată: nesigur, viteză mică (nu există hub-uri cu o viteză de 1 Gbit/s)

- Ethernet este un comutator cu capacitatea de a oglindi (oglindire, porturi SPAN. Switch-urile moderne inteligente (și costisitoare) vă permit să copiați tot traficul (de intrare, de ieșire, ambele) de la o altă interfață fizică, VLAN, inclusiv la distanță (RSPAN) la o anumită port.

- Un splitter hardware, care poate necesita instalare pentru a colecta două plăci de rețeaîn loc de unul - și acesta este în plus față de cel principal, de sistem.

Desigur, puteți configura un port SPAN pe dispozitivul de acces propriu-zis (router), dacă acesta permite acest lucru - Cisco Catalyst 6500, Cisco ASA. Iată un exemplu de astfel de configurație pentru un comutator Cisco:

monitorizați sesiunea 1 sursă vlan 100 ! de unde luam pachetele?

monitorizați sesiunea 1 interfață destinație Gi6/3! unde emitem pachetele?

SNMP

Ce se întâmplă dacă nu avem un router sub controlul nostru, nu vrem să contactăm netflow, nu suntem interesați de detaliile traficului utilizatorilor noștri. Sunt pur și simplu conectați la rețea printr-un comutator gestionat și trebuie doar să estimăm aproximativ cantitatea de trafic care merge către fiecare dintre porturile sale. După cum știți, dispozitivele de rețea cu capacitatea telecomanda suport și poate afișa contoare de pachete (octeți) care trec interfețe de rețea. Pentru a le interoga, ar fi corect să folosiți protocolul standardizat de gestionare la distanță SNMP. Folosind-o, puteți obține pur și simplu nu numai valorile contoarelor specificate, ci și alți parametri, cum ar fi numele și descrierea interfeței, adresele MAC vizibile prin aceasta și alte informatii utile. Acest lucru este realizat de utilități linie de comandă(snmpwalk), browsere grafice SNMP și programe mai complexe de monitorizare a rețelei (rrdtools, cacti, zabbix, whats up gold etc.). Cu toate acestea, această metodă are două dezavantaje semnificative:- blocarea traficului se poate face doar prin dezactivarea completă a interfeței, folosind același SNMP

- contoarele de trafic preluate prin SNMP se referă la suma lungimilor pachetelor Ethernet (unicast, broadcast și multicast separat), în timp ce restul instrumentelor descrise anterior dau valori relativ la pachetele IP. Acest lucru creează o discrepanță vizibilă (în special la pachetele scurte) din cauza supraîncărcării cauzate de lungimea antetului Ethernet (cu toate acestea, aceasta poate fi aproximativ combatată: L3_byte = L2_byte - L2_packets * 38).

VPN

Separat, merită luat în considerare cazul accesului utilizatorului la rețea prin stabilirea explicită a unei conexiuni la serverul de acces. Un exemplu clasic este vechiul dial-up, al cărui analog în lumea modernă este serviciile VPN acces la distanță(PPTP, PPPoE, L2TP, OpenVPN, IPSEC)

Dispozitivul de acces nu numai că direcționează traficul IP al utilizatorului, dar acționează și ca un server VPN specializat și termină tunelurile logice (deseori criptate) în care este transmis traficul utilizatorului.

Pentru a lua în considerare un astfel de trafic, puteți utiliza toate instrumentele descrise mai sus (și sunt potrivite pentru o analiză profundă prin porturi/protocoale), precum și mecanisme suplimentare care oferă instrumente de control al accesului VPN. În primul rând, vom vorbi despre protocolul RADIUS. Munca lui este un subiect destul de complex. Vom menționa pe scurt că controlul (autorizarea) accesului la serverul VPN (client RADIUS) este controlat de aplicație specială(server RADIUS), care are o bază de date în spate ( fișier text SQL Active Directory) permis utilizatorilor cu atributele lor (limite de viteză de conectare, adrese IP atribuite). Pe lângă procesul de autorizare, clientul transmite periodic mesaje contabile către server, informații despre starea fiecărei sesiuni VPN care rulează în prezent, inclusiv contoare de octeți și pachete transferate.

Concluzie

Să aducem împreună toate metodele de colectare a informațiilor de trafic descrise mai sus:

Să rezumam. În practică există număr mare metode de conectare a rețelei pe care o gestionați (cu clienți sau abonați de birou) la o infrastructură de rețea externă, folosind o serie de mijloace de acces - routere software și hardware, switch-uri, servere VPN. Cu toate acestea, în aproape orice caz, puteți veni cu o schemă în care informațiile despre traficul transmis prin rețea pot fi direcționate către software sau hardware analiza și managementul acesteia. De asemenea, este posibil ca acest instrument să permită feedback cu dispozitivul de acces, folosind algoritmi inteligenți de restricționare a accesului pentru clienți individuali, protocoale și multe altele.

Aici voi termina analiza materialului. Subiectele rămase fără răspuns sunt:

- cum și unde se duc datele de trafic colectate

- software de contabilitate a traficului

- Care este diferența dintre facturare și un simplu „contor”

- Cum poți impune restricții de trafic?

- contabilizarea și restricția site-urilor web vizitate

Le-am povestit cititorilor noștri despre principiile funcționării VPN și le-am arătat, folosind exemplul serviciilor VPN ieftine, cum și de ce să folosiți tunelurile VPN.

Astăzi dorim să abordăm din nou subiectul serviciilor VPN, mai ales că cererea pentru aceste servicii crește în fiecare zi, deoarece reglementările guvernamentale privind internetul din Rusia și alte țări CSI sunt în creștere, utilizatorii se confruntă cu o serie de restricții privind Internetul, precum și situația Cu securitatea informatiei rețeaua se înrăutățește pe zi ce trece.

Atunci când am ales un furnizor de servicii VPN, am găsit un serviciu destul de de înaltă calitate: TheSafety.US

Să spunem imediat că prețurile pentru serviciile VPN de la TheSafety.US nu sunt cele mai mici, un abonament costă undeva de la 30 USD pe lună, dar acest lucru este compensat calitate superioară servicii furnizate și o varietate de pachete și abonamente. Deci, să începem să testăm TheSafety.US și să evaluăm acest serviciu VPN în practică.

Pentru alte sisteme de operare, consultați setări:

Ce mi-a plăcut imediat? Că poți alege un server într-o țară convenabilă pentru tine. VPN obișnuit, VPN dublu și VPN offshore vă sunt disponibile în 20 de țări: SUA, Canada, Germania, Regatul Unit (Anglia), Țările de Jos, Italia, Ucraina, Franța, Spania, Belgia, Polonia, Republica Cehă, Portugalia, Elveția, Irlanda, Lituania, Finlanda, Luxemburg, VPN offshore în Panama și Malaezia. Puteți alege singuri diferite țări și destinații, inclusiv VPN în țările offshore (Offshore VPN) - acesta este cel mai înalt nivel de securitate, deoarece în aceste țări nu există un control guvernamental strict.

Când să alegi o anumită țară servere VPN? Când vă confruntați cu sarcina de a nu doar să vă ascundeți adresa IP, ci să arătați că este din Germania, SUA sau Polonia, de exemplu. Acest lucru este necesar pentru a accesa resursele de internet ai căror proprietari setează filtre pentru vizitatorii din anumite țări.

În articolul nostru, am aflat deja cum funcționează tehnologia VPN. Să vă spunem cum funcționează serviciul Double VPN.

Tehnologie VPN dublă - un lanț de două servere cu o diferență între adresele IP de intrare și de ieșire. În acest caz, vă conectați la IP1 al primului server cu toate datele criptate, apoi traficul dvs. este criptat a doua oară și trimis la IP2 al celui de-al doilea server. Ca rezultat, veți fi pe Internet cu IP3. Această tehnologie ajută la asigurarea unei protecții extrem de eficiente, deoarece tot traficul dvs. va fi dublu criptat și va trece prin diferite țări.

De exemplu, am testat lanțul Germania - Republica Cehă, traficul criptat a trecut mai întâi printr-un server din Germania, apoi printr-un server din Cehia și abia apoi a intrat în resurse externe de internet. Acest lucru a făcut posibilă asigurarea unei securități foarte puternice, ca și în cazul unui lanț de soxes, plus criptarea dublă a datelor transmise. Astfel, nici primul server nu va cunoaște IP-ul meu extern, cu atât mai puțin furnizorul meu de internet.

În captură de ecran, o verificare a IP-ului meu efectuată pe site-ul web 2ip.ru arată o adresă IP din Praga.

Dacă încărcăm motorul de căutare yandex.ru, ne va oferi pagina de start pentru Praga:

După cum știm, recent furnizorii de internet „înregistrează” tot traficul de internet al utilizatorilor și îl stochează pentru o anumită perioadă de timp. Această stare de lucruri există în Rusia, Belarus, China și alte țări cu reglementări guvernamentale puternice ale internetului.

Aceste. Anumite organizații și oficiali vor fi la curent cu ce site-uri vizitați, ce informații primiți și transmiteți pe internet. Acestea nu sunt „povesti de groază goale” să verificăm în practică ceea ce este înregistrat în jurnalele furnizorilor după vizita noastră pe Internet.

Pentru acest experiment, vom folosi analizoare de trafic (sniffer) sau Wireshark, care sunt software liber.

Am folosit programul Packetyzer pentru experimentele mele. Deci, ce vedem când navigăm pe internet folosind adresa noastră IP, fără VPN:

Captura de ecran de mai sus arată că m-am uitat la vreme la: pogoda.tut.by(acest lucru este evidențiat în figură cu un marker).

Și următoarea captură de ecran arată ce site-uri am vizitat la acel moment:

Acum folosim serviciul VPN de la TheSafety.US, să încercăm să analizăm traficul cu snifferul Packetyzer și să vedem că tot traficul este criptat cu un algoritm puternic, este imposibil să vedem ce site-uri au fost vizitate:

Apropo, cu , tot traficul este de asemenea criptat, vezi capturile de ecran de mai jos:

De asemenea, pe serverele TheSafety.US, jurnalele nu sunt scrise și conexiunea are loc la adresa IP, și nu la numele domeniului.

Pentru un anonimat și mai mare, serverele TheSafety.US folosesc o modificare forțată a parametrului TTL.

TTL - timp de trăit sau durata de viață a pachetului trimis. Pentru OS Familia Windows valoare TTL standard = 128, pentru Unix TTL = 64. Pachetului trimis i se atribuie o valoare TTL, iar această valoare este redusă cu una de către fiecare gazdă de-a lungul căii sale (de exemplu, la deschiderea unui anumit site, pachetul de solicitare trece prin mai multe gazde, până când ajunge pe serverul pe care se află site-ul care se deschide). Atunci când valoarea TTL a unui pachet trimis devine 0, atunci acest pachet dispare. Adică putem spune că folosind valoarea TTL a pachetului transmis, puteți afla prin câte gazde a trecut pachetul. Aceasta înseamnă că puteți determina indirect câte gazde se află în spatele computerului dvs. Serverele TheSafety.US forțează modificarea acestei valori la cea standard. Acest lucru poate fi verificat folosind comenzile standard ping și tracert. Vedeți mai jos capturi de ecran ale acestor comenzi care rulează:

Mulți administratori de rețea întâmpină adesea probleme care pot fi rezolvate prin analiza traficului de rețea. Și aici întâlnim un astfel de concept ca un analizor de trafic. Deci ce este?

Analizatoarele și colectorii NetFlow sunt instrumente care vă ajută să monitorizați și să analizați datele de trafic din rețea. Analizoarele de proces de rețea vă permit să identificați cu precizie dispozitivele care reduc debitul canalului. Ei știu să găsească zonele cu probleme în sistemul dvs. și să îmbunătățească eficiența generală a rețelei.

Termenul " NetFlow„ se referă la un protocol Cisco conceput pentru a colecta informații despre traficul IP și pentru a monitoriza traficul în rețea. NetFlow a fost adoptat ca protocol standard pentru tehnologiile de streaming.

Software-ul NetFlow colectează și analizează datele de flux generate de routere și le prezintă într-un format ușor de utilizat.

Câțiva alți furnizori de echipamente de rețea au propriile protocoale pentru monitorizare și colectare de date. De exemplu, Juniper, un alt furnizor de dispozitive de rețea foarte respectat, își numește protocolul „ J-Flow". HP și Fortinet folosesc termenul „ s-Flow". Deși protocoalele sunt numite diferit, toate funcționează într-un mod similar. În acest articol, ne vom uita la 10 analizoare gratuite de trafic de rețea și colectori NetFlow pentru Windows.

Analizor de trafic NetFlow SolarWinds în timp real

NetFlow Traffic Analyzer gratuit este unul dintre cele mai populare instrumente disponibile pentru descărcare gratuită. Oferă posibilitatea de a sorta, eticheta și afișa date în diverse moduri. Acest lucru vă permite să vizualizați și să analizați în mod convenabil traficul din rețea. Instrumentul este excelent pentru monitorizarea traficului de rețea în funcție de tip și perioadă de timp. De asemenea, rularea de teste pentru a determina cât trafic consumă diverse aplicații.

Acest instrument gratuit limitat la o singură interfață de monitorizare NetFlow și stochează doar 60 de minute de date. Acest analizor Netflow este un instrument puternic care merită folosit.

Colasoft Capsa Free

Acest analizor de trafic LAN gratuit vă permite să identificați și să monitorizați peste 300 protocoale de rețeași vă permite să creați rapoarte personalizate. Include monitorizarea e-mailși diagrame de secvențe Sincronizare TCP, toate acestea sunt colectate într-un singur panou personalizabil.

Alte caracteristici includ analiza securității rețelei. De exemplu, urmărirea atacurilor DoS/DDoS, activitatea viermilor și detectarea atacurilor ARP. Pe lângă decodificarea pachetelor și afișarea informațiilor, date statistice despre fiecare gazdă din rețea, controlul schimbului de pachete și reconstrucția fluxului. Capsa Free acceptă toate cele pe 32 și 64 de biți versiuni Windows XP.

Cerințe minime de sistem pentru instalare: 2 GB RAMși un procesor de 2,8 GHz. De asemenea, trebuie să aveți o conexiune la Internet prin Rețele Ethernet (Conform NDIS 3 sau mai mare), Fast Ethernet sau Gigabit cu driver de mod mixt. Vă permite să capturați pasiv toate pachetele transmise printr-un cablu Ethernet.

Scanner IP supărat

Acesta este un analizor de trafic Windows cu deschis cod sursă, rapid și ușor de utilizat. Nu necesită instalare și poate fi folosit pe Linux, Windows și Mac OSX. Acest instrument funcționează printr-un simplu ping la fiecare adresă IP și poate determina adrese MAC, scana porturi, oferă informații NetBIOS, poate determina utilizatorul autorizat în sisteme Windows, descoperi servere web și multe altele. Capacitățile sale sunt extinse folosind plugin-uri Java. Datele scanate pot fi salvate în fișiere formatele CSV, TXT, XML.

ManageEngine NetFlow Analyzer Professional

O versiune completă a software-ului NetFlow de la ManageEngines. Acesta este un software puternic cu un set complet de funcții pentru analiză și colectare de date: monitorizare lățime de bandă canal în timp real și notificări despre atingerea valorilor prag, ceea ce vă permite să administrați rapid procesele. În plus, oferă date rezumative despre utilizarea resurselor, monitorizarea aplicațiilor și protocoalelor și multe altele.

Versiune gratuită Analizatorul de trafic Linux permite utilizarea nelimitată a produsului timp de 30 de zile, după care puteți monitoriza doar două interfețe. Cerințe de sistem pentru NetFlow Analyzer ManageEngine depind de debitul. Cerințe recomandate pentru viteza minima debit de la 0 la 3000 de debite pe secundă: procesor dual core 2,4 GHz, 2 GB RAM și 250 GB spațiu liber pe hard disk. Pe măsură ce crește viteza debitului care trebuie monitorizat, crește și cerințele.

Tipul

Această aplicație este un monitor de rețea popular dezvoltat de MikroTik. Scanează automat toate dispozitivele și recreează o hartă a rețelei. Dude monitorizează serverele care rulează diverse dispozitive, și avertizează în caz de probleme. Alte caracteristici includ descoperirea și afișarea automată a dispozitivelor noi, capacitatea de a crea hărți personalizate, accesul la instrumente pentru gestionarea dispozitivelor de la distanță și multe altele. Se rulează pe Windows Vinul Linuxși MacOS Darwine.

Analizor de rețea JDSU Fast Ethernet

Acest program de analiză a traficului vă permite să colectați și să vizualizați rapid datele din rețea. Instrumentul oferă posibilitatea de a vizualiza utilizatorii înregistrați, de a determina nivelul de utilizare a lățimii de bandă a rețelei de către dispozitivele individuale și de a găsi și remedia rapid erorile. Și, de asemenea, capturați date în timp real și analizați-le.

Aplicația acceptă crearea de grafice și tabele foarte detaliate care permit administratorilor să monitorizeze anomaliile de trafic, să filtreze datele pentru a verifica volume mari de date și multe altele. Acest instrument este pentru specialiști nivel de intrare, precum și pentru administratorii experimentați, vă permite să preluați complet controlul asupra rețelei.

Plixer Analizator

Acest analizor de trafic de rețea vă permite să colectați și să analizați cuprinzător traficul din rețea și să găsiți și să remediați rapid erorile. Cu Scrutinizer, vă puteți sorta datele într-o varietate de moduri, inclusiv după interval de timp, gazdă, aplicație, protocol și multe altele. Versiunea gratuită vă permite să controlați un număr nelimitat de interfețe și să stocați date pentru 24 de ore de activitate.

Wireshark

Wireshark este un analizor de rețea puternic care poate rula pe Linux, Windows, MacOS X, Solaris și alte platforme. Wireshark vă permite să vizualizați datele capturate folosind o interfață grafică sau să utilizați utilitarele TShark în modul TTY. Caracteristicile sale includ colectarea și analiza traficului VoIP, afișarea în timp real a Ethernet, IEEE 802.11, Bluetooth, USB, date Frame Relay, XML, PostScript, ieșire de date CSV, suport pentru decriptare și multe altele.

Cerințe de sistem: Windows XP și o versiune superioară, orice procesor modern pe 64/32 de biți, 400 Mb de RAM și 300 Mb de spațiu liber spațiu pe disc. Wireshark NetFlow Analyzer este un instrument puternic care poate simplifica foarte mult munca oricărui administrator de rețea.

Paessler PRTG

Acest analizor de trafic oferă utilizatorilor multe funcții utile: suportă monitorizarea LAN, WAN, VPN, aplicații, server virtual,QoS și mediu. Monitorizarea multi-site este, de asemenea, acceptată. PRTG folosește SNMP, WMI, NetFlow, SFlow, JFlow și analiza pachetelor, precum și monitorizarea timpilor de funcționare/inactivitate și suport IPv6.

Versiunea gratuită vă permite să utilizați un număr nelimitat de senzori timp de 30 de zile, după care puteți folosi gratuit doar până la 100.

Astăzi vom vorbi despre ce date stochează furnizorul despre utilizator, precum și, în general, despre ceea ce poate ști și ce nu poate. De exemplu, puteți vedea ce site-uri vizitați? Și de ce furnizorul monitorizează utilizatorii?

Astăzi vom vorbi despre ce date stochează furnizorul despre utilizator, precum și, în general, despre ceea ce poate ști și ce nu poate. De exemplu, puteți vedea ce site-uri vizitați? Și de ce furnizorul monitorizează utilizatorii?

În general, cu furnizorii, nu totul este atât de simplu, sunt obligați prin lege să asculte traficul utilizatorilor - încalcă legea, ce fac acolo, desigur că nu se uită, dar înregistrează date de bază, oameni nu le verifica fără motiv (adică totul este înregistrat în modul automat).

- Dacă un utilizator deschide un anumit site web, acesta este vizibil pentru furnizor? Da, în majoritatea cazurilor este vizibil nume de domeniu, rareori - doar o adresă IP. Este înregistrată și ora la care ați vizitat site-ul. Conținutul site-ului este, de asemenea, vizibil

- Ce se întâmplă dacă accesez site-ul utilizând protocolul securizat https? Apoi, furnizorul vede doar numele site-ului sau adresa lui IP și atât, nu vede conținutul, deoarece https este o conexiune sigură cu criptare, motiv pentru care se recomandă utilizarea acestuia.

- Cum poate furnizorul să detecteze că am descărcat un film sau un program prin torrent? Chestia este că descărcatorul de torrent comunică cu trackerul de torrent prin protocolul HTTP, astfel încât furnizorul poate vedea tot ce ați descărcat (pur și simplu analizând pagina de pe care a fost descărcat fișierul torrent) și când (a început/terminat). De asemenea, este posibil să vă conectați prin HTTPS, dar din anumite motive chiar și cel mai mare torrent din CSI nu acceptă un astfel de protocol, dar de ce este un mister.

- Furnizorul salvează tot ce descarc? Nu, este pur și simplu imposibil din punct de vedere fizic, nu ar fi suficient hard disk-uri. Traficul se procesează din mers, se sortează și se păstrează statisticile, ceea ce este stocat de ani de zile.

- Poate furnizorul să afle că am descărcat un fișier .torrent? Da, poate exact asta încearcă să monitorizeze - interacțiunea dintre clientul torrent și serverul nu pot analiza traficul din rețeaua torrent, pentru că este foarte, foarte scump;

- Și dacă folosesc un VPN, furnizorul nu vede nimic? Aici treaba este că cu un VPN, da, furnizorul vede o mizerie - adică date criptate și nu le va analiza, cu atât mai puțin decriptează, pentru că este aproape imposibil. Dar poate afla de la serverele IP că acesta este un VPN special pentru criptarea traficului. Aceasta înseamnă că utilizatorul are ceva de ascuns, trageți propriile concluzii

- Dacă folosesc OpenVPN, atunci toate programele vor funcționa prin el, inclusiv Actualizare Windows? În teorie, da, și în general așa ar trebui să fie. Dar, în practică, totul depinde de setări.

- Poate furnizorul meu să afle adresa IP reală a unui anumit site dacă îl accesez prin VPN? De fapt, nu, dar există un alt punct. Dacă dintr-o dată VPN-ul nu mai funcționează sau dacă există un fel de eroare, atunci Windows va începe pur și simplu să funcționeze ca de obicei, adică fără a utiliza un VPN - doar direct. Pentru a remedia acest lucru, în primul rând, trebuie să configurați OpenVPN în sine și, în al doilea rând, să utilizați un firewall suplimentar (recomand Outpost Firewall), în care puteți crea reguli globale de trafic.

- Adică, dacă VPN-ul se defectează, furnizorul va vedea pe ce site mă aflu? Din păcate, da, totul va fi înregistrat automat.

- Poate TOR să ofere anonimatul? Poate, dar este indicat să îl configurați puțin pentru a folosi adrese IP pentru toate, cu excepția CIS, și, de asemenea, pentru ca adresele să se schimbe mai des, de exemplu la fiecare trei minute. De asemenea pentru efect mai bun Vă sfătuiesc să folosiți repetoare (punți).

- Ce vede furnizorul când primesc pachete de la adrese IP constant diferite? Furnizorii au un sistem de detectare folosind TOR, dar nu sunt sigur dacă acest sistem funcționează cu repetoare. Faptul de a utiliza TOR este de asemenea înregistrat și, de asemenea, îi spune furnizorului că acest utilizator poate ascunde ceva

- ISP-ul vede adresa site-ului prin Tor sau VPN? Nu, doar adresa IP VPN sau nodul de ieșire Tor.

- Este vizibil pentru furnizor Numele complet adrese când utilizați protocolul HTTPS? Nu, puteți vedea doar adresa domeniului (adică numai site.com), timpul de conectare și volumul transferat. Dar aceste date nu sunt deosebit de utile pentru furnizor în ceea ce privește informațiile. Dacă utilizați HTTP, puteți vedea tot ceea ce este transmis - și adresa completăși tot ceea ce ați scris/trimis într-un mesaj prin poștă, de exemplu, dar din nou, acest lucru nu se aplică Gmail - traficul acolo este criptat.

- Adică, dacă folosesc criptarea conexiunii, atunci pot fi deja pe lista suspecților? Nu, nu chiar. Pe de o parte, da, dar pe de altă parte, criptarea datelor sau chiar criptarea globală a întregii rețele pot fi folosite nu numai de unii hackeri sau utilizatori, ci și de simple organizații care sunt preocupate de transmiterea securizată a datelor, care este logic, mai ales în industria bancară.

- Furnizorul vede faptul că I2P este utilizat? Da, dar până acum acest tip de rețea nu este la fel de familiar pentru furnizori precum, de exemplu, Tor, care, datorită popularității sale, atrage din ce în ce mai multă atenția agențiilor de informații. Furnizorul I2P vede traficul I2P ca conexiuni criptate la diferite adrese IP, ceea ce indică faptul că clientul lucrează cu o rețea P2P.

- Cum știu dacă sunt sub SORM? Această abreviere înseamnă „Sistem de capabilități tehnice pentru activități de căutare operațională”. Și dacă sunteți conectat la internet în Federația Rusă, atunci sunteți deja sub supraveghere implicit. Mai mult, acest sistem este complet oficial și traficul trebuie să treacă prin el, altfel furnizorilor de internet și operatorilor de telecomunicații li se va retrage pur și simplu licența.

- Cum să vezi tot traficul de pe computer așa cum îl văd furnizorii? Un utilitar de sniffing de trafic vă va ajuta în acest sens, cel mai bun de acest fel este analizatorul Wireshark.

- Este posibil să înțelegi cumva că ești urmărit? Astăzi, aproape niciunul, uneori, poate cu un atac activ ca MitM (Man in the middle). Dacă se utilizează supravegherea pasivă, atunci este imposibil din punct de vedere tehnic să o detectăm.

- Dar ce să facem atunci, este posibil să îngreunăm cumva supravegherea? Puteți împărți Internetul, adică conexiunea la acesta, în două părți. Stați pe rețelele sociale, pe site-uri de întâlniri, vizionați site-uri de divertisment, filme, faceți totul printr-o conexiune obișnuită. Și utilizați conexiunea criptată separat și în paralel - de exemplu, setați pentru aceasta mașină virtuală. Astfel vei avea un mediu mai mult sau mai puțin natural, ca să spunem așa, pentru că multe site-uri criptează traficul, Google în serviciile sale și alte companii mari. Dar, pe de altă parte, aproape toate site-urile de divertisment NU criptează traficul. Adică, aceasta este norma - atunci când utilizatorul are atât trafic deschis, cât și criptat. Este o altă problemă când furnizorul vede că traficul utilizatorului este doar criptat, desigur, aici pot apărea întrebări.

Sper că ați găsit niște răspunsuri utile

Este clar pentru toată lumea că furnizorul tău este la curent cu toate mișcările tale pe Internet, există adesea povești despre angajații companiei care monitorizează traficul clienților. Cum se întâmplă asta, poate fi evitat?

Cum ești urmărit?

Furnizorii din Federația Rusă sunt obligați să analizeze traficul utilizatorilor pentru conformitatea cu legislația rusă. În special, clauza 1.1 Legea federală din 07.07.2003 N 126-FZ (modificată la 05.12.2017) „Cu privire la comunicații” precizează:

Operatorii de telecomunicații sunt obligați să furnizeze organisme guvernamentale autorizate care desfășoară activități operaționale de investigație sau care asigură securitatea Federația Rusă, informații despre utilizatorii serviciilor de comunicații și despre serviciile de comunicații furnizate acestora, precum și alte informații necesare îndeplinirii sarcinilor atribuite acestor organisme, în cazurile stabilite de legile federale.

Furnizorul însuși, desigur, nu stochează traficul. Cu toate acestea, o prelucrează și o clasifică. Rezultatele sunt înregistrate în fișiere jurnal.

Analiza informațiilor de bază se realizează automat. De obicei, traficul utilizatorului selectat este reflectat pe serverele SORM (instrumente pentru măsuri operaționale de investigație), care sunt controlate de Ministerul Afacerilor Interne, FSB etc., iar analiza se realizează acolo.

O parte integrantă sisteme moderne SORM-2 este un buffer ciclic de stocare a datelor. Ar trebui să stocheze traficul care trece prin furnizor în ultimele 12 ore. SORM-3 a fost implementat din 2014. Principala sa diferență este stocarea suplimentară, care ar trebui să conțină o arhivă de trei ani a tuturor facturilor și a tuturor jurnalelor de conexiune.

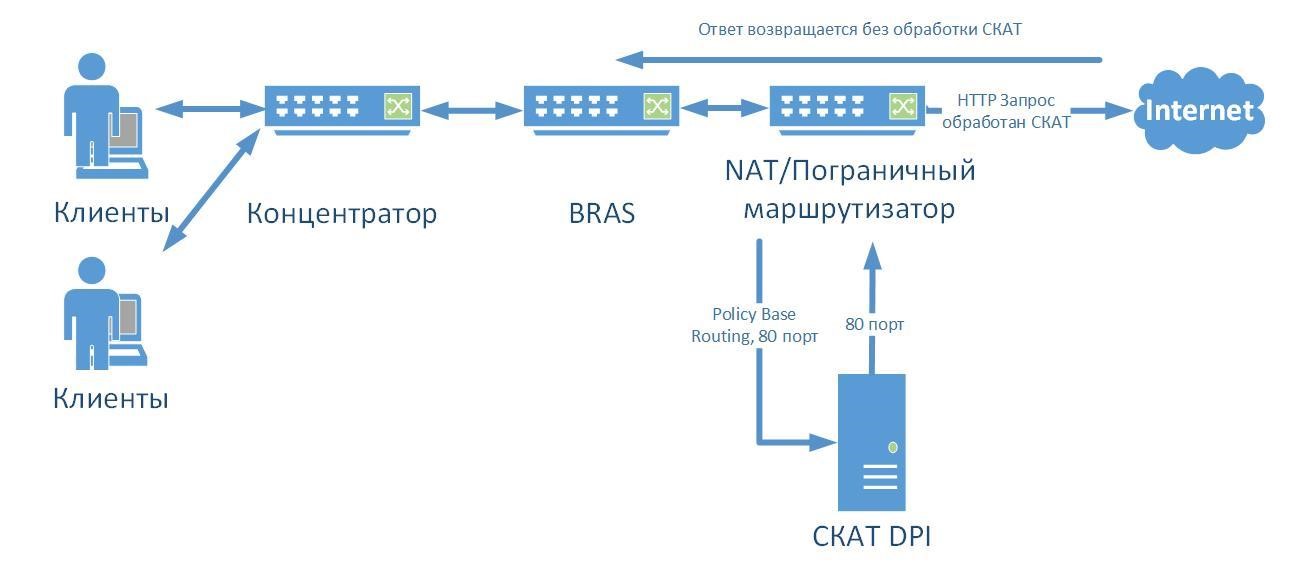

Cum să citiți traficul folosind DPI

Exemplu de diagramă de la VAS Expert

Exemplu de diagramă de la VAS Expert

DPI (Deep Packet Inspection) poate fi utilizat ca parte a SORM sau separat. Acestea sunt sisteme (de obicei sisteme hardware și software - hardware cu software special) care funcționează la toate, cu excepția primelor niveluri (fizice, de biți) model de rețea OSI.

În cel mai simplu caz, furnizorii folosesc DPI pentru a controla accesul la resurse (în special, la paginile site-urilor din lista „neagră” a Roskomnadzor, conform Legii federale nr. 139 privind modificările aduse legii „Cu privire la protecția copiilor împotriva informațiilor dăunătoare pentru sănătatea și dezvoltarea lor” sau torenți) . Dar, în general, soluția poate fi folosită și pentru a vă citi traficul.

Oponenții DPI spun că dreptul la confidențialitate este consacrat în Constituție, iar tehnologia încalcă neutralitatea rețelei. Dar acest lucru nu ne împiedică să folosim tehnologia în practică.

DPI analizează cu ușurință conținutul care este transferat prin protocoale HTTP și FTP necriptate.

Unele sisteme folosesc și euristice - semne indirecte care ajută la identificarea unui serviciu. Acestea sunt, de exemplu, caracteristicile temporale și numerice ale traficului, precum și secvențe speciale de octeți.

Este mai dificil cu HTTPS. Cu toate acestea, în stratul TLS, începând cu versiunea 1.1, care este adesea folosită astăzi pentru criptarea în HTTPS, numele de domeniu al site-ului este transmis în text clar. În acest fel, furnizorul va putea afla ce domeniu ați vizitat. Dar ce făceau acolo? cheie privată nu va sti.

În orice caz, furnizorii nu verifică pe toată lumea

Este prea scump. Dar, teoretic, pot monitoriza traficul cuiva la cerere.

Ceea ce a notat sistemul (sau tovarășul maior) este de obicei examinat manual. Dar cel mai adesea furnizorul (mai ales dacă este un furnizor mic) nu are niciun SORM. Totul este căutat și găsit de către angajații obișnuiți într-o bază de date cu jurnale.

Cum sunt urmărite torrentele

Clientul torrent și trackerul fac schimb de date de obicei prin protocolul HTTP. Acesta este un protocol deschis, ceea ce înseamnă, vezi mai sus: vizualizarea traficului utilizatorului folosind un atac MITM, analiză, decriptare, blocare folosind DPI. Furnizorul poate examina o mulțime de date: când a început sau s-a încheiat descărcarea, când a început distribuția, cât trafic a fost distribuit.

Siders sunt mai greu de găsit. Cel mai adesea, în astfel de cazuri, specialiștii înșiși devin egali. Cunoscând adresa IP a seederului, peer-ul poate trimite o notificare furnizorului cu numele distribuției, adresa acesteia, ora de începere a distribuției, adresa IP a seederului în sine etc.

În Rusia, este sigur deocamdată - toate legile limitează capacitățile de administrare a trackerelor și a altor distribuitori de conținut piratat, dar nu utilizatorii obișnuiți. Cu toate acestea, în unele țări europene, folosirea torenților este plină de amenzi mari. Deci, dacă călătoriți în străinătate, nu vă lăsați prinși.

Ce se întâmplă când vizitați site-ul

Furnizorul vede adresa URL pe care ați deschis-o dacă analizează conținutul pachetelor pe care le primiți. Acest lucru se poate face, de exemplu, folosind un atac MITM (atac „man-in-the-middle”).

Din conținutul pachetelor puteți obține istoricul căutărilor, analiza istoricul solicitărilor, chiar citiți corespondența și autentificarea cu parole. Dacă, desigur, site-ul folosește o conexiune HTTP necriptată pentru autorizare. Din fericire, acest lucru devine din ce în ce mai puțin frecvent.

Dacă site-ul funcționează cu HTTPS, atunci furnizorul vede doar adresa IP și numele de domeniu ale serverului, precum și timpul de conectare la acesta și volumul de trafic. Restul datelor sunt criptate, iar fără o cheie privată este imposibil să le decriptezi.

Ce zici de adresa MAC

Furnizorul vă vede adresa MAC în orice caz. Mai exact, adresa MAC a dispozitivului care se conectează la rețeaua sa (și acesta poate să nu fie un computer, ci un router, de exemplu). Faptul este că autorizarea cu mulți furnizori se realizează folosind un login, o parolă și o adresă MAC.

Dar adresele MAC de pe multe routere pot fi schimbate manual. Da, iar pe computere adresa MAC adaptor de rețea instalat manual. Deci, dacă faceți acest lucru înainte de prima autorizare (sau o modificați mai târziu și cereți să reatribuiți contul la o nouă adresă MAC), furnizorul nu va vedea adevărata adresă MAC.

Ce se întâmplă dacă aveți VPN activat

Dacă utilizați un VPN, furnizorul vede că traficul criptat (cu un coeficient de entropie mare) este trimis la o anumită adresă IP. În plus, el poate afla că adresele IP din această gamă sunt vândute pentru servicii VPN.

Furnizorul nu poate urmări automat unde ajunge traficul de la serviciul VPN. Dar dacă comparați traficul abonatului cu traficul oricărui server folosind marcaje temporale, puteți efectua o urmărire suplimentară. Este nevoie doar de soluții tehnice mai complexe și mai costisitoare. Din plictiseală, nimeni nu va dezvolta cu siguranță și nu va folosi așa ceva.

Se întâmplă că dintr-o dată VPN-ul „cade” - acest lucru se poate întâmpla în orice moment și pe orice sistem de operare. După ce VPN-ul nu mai funcționează, traficul începe automat să circule deschis, iar furnizorul îl poate analiza.

Este important ca, chiar dacă analiza traficului arată că prea multe pachete ajung în mod constant la o adresă IP care ar putea aparține VPN-ului, nu vei sparge nimic. Nu este interzisă utilizarea unui VPN în Rusia, este interzisă furnizarea de astfel de servicii pentru a ocoli site-urile de pe „lista neagră” Roskomnadzor;

Ce se întâmplă când activați Tor

Când vă conectați prin Tor, furnizorul vede și traficul criptat. Și descifrează ceea ce faci pe Internet în în acest moment, nu va putea.

Spre deosebire de un VPN, unde traficul este de obicei direcționat către același server pe o perioadă lungă de timp, Tor schimbă automat adresele IP. În consecință, furnizorul poate determina că probabil ați folosit Tor pe baza traficului criptat și a modificărilor frecvente ale adresei și apoi reflecta acest lucru în jurnale. Dar conform legii, nici pentru asta nu ți se va întâmpla nimic.

În acest caz, adresa dvs. IP în Rețele Tor cineva îl poate folosi doar dacă ați configurat Exit Node în setări.

Dar modul incognito?

Acest mod nu vă va ajuta să vă ascundeți traficul de la ISP. Este necesar să pretinzi că nu ai folosit browserul.

În modul incognito, acestea nu sunt salvate cookie-uri, datele site-ului și istoricul de navigare. Cu toate acestea, acțiunile dvs. sunt vizibile pentru furnizor, administrator de sistemși site-urile web pe care le vizitați.

Dar există vești bune

Furnizorul știe multe, dacă nu totul, despre tine. Cu toate acestea, bugetul companiilor mici nu le permite să cumpere echipamente DPI, să instaleze SORM sau să creeze un sistem eficient de monitorizare.

Dacă desfășurați acțiuni legale pe Internet în mod deschis și pentru acțiuni care necesită confidențialitate, utilizați VPN, Tor sau alte mijloace de asigurare a anonimatului, probabilitatea de a fi vizat de ISP-ul dvs. și de serviciile de informații este minimă. Dar doar acțiunile legale 100% oferă o garanție de 100%.