Sebuah cara untuk mengenkripsi data dengan mudah di cloud (in-house). Cara mengenkripsi data di PC, perangkat seluler, dan di cloud Program penyimpanan file dengan enkripsi

Baca juga

Pengguna Dropbox menyimpan satu juta file setiap 5 menit. Secara total, 25 juta orang menggunakan layanan ini. Pada saat yang sama, pembuatnya tidak menjamin integritas data Anda, dan sistem otentikasi telah gagal.

Latar belakang

Pada tanggal sembilan belas Juni, Dropbox mengadakan semacam “hari pintu terbuka" Dalam waktu 4 jam, siapa pun dapat masuk ke akun orang lain menggunakan kata sandi yang sewenang-wenang. Pembuat layanan mungkin tidak menyadari masalah ini jika informasi tentang kerentanan belum dipublikasikan oleh peneliti keamanan independen (pastebin.com/yBKwDY6T). Baru-baru ini, ini bukan cerita sensitif pertama terkait keamanan file yang mudah dipercaya oleh pengguna di seluruh dunia. penyimpanan awan Dropbox.

Perlu diingat di sini bahwa sejak awal keberadaan layanan, pengembang meyakinkan pengguna bahwa mereka mengambil pendekatan yang bertanggung jawab terhadap keamanan data. Jadi, selama sinkronisasi, semua file ditransfer secara eksklusif melalui koneksi SSL aman dan disimpan di server dalam bentuk terenkripsi (AES-256). Berubah baru-baru ini persetujuan pengguna, orang yang sama menjelaskan bahwa mereka hanya membatasi akses ke file untuk karyawannya, tetapi jika diperlukan, termasuk atas permintaan lembaga penegak hukum, Dropbox pasti akan memberikan akses ke akun pengguna mana pun. Ini adalah enkripsi.

Saya tidak paranoid dan, secara umum, saya tidak menyembunyikan apa pun, tetapi saya sama sekali tidak ingin membuka file pribadi saya kepada siapa pun. Selain itu, saya selalu tidak senang dengan kenyataan bahwa datanya berbentuk teks jelas di setiap komputer yang disinkronkan dengan akun Dropbox saya. Saatnya untuk memperbaiki seluruh kekacauan ini.

Meningkatkan EncFS

Agar adil, harus dikatakan bahwa layanan ini memiliki wiki resmi (wiki.dropbox.com), yang memberikan tip khusus tentang penyesuaian keamanan. Kenyataannya adalah data harus dienkripsi di mesin lokal, dan ditransfer ke cloud dalam bentuk terenkripsi. Secara khusus, diusulkan untuk menempatkan wadah TrueCrypt atau FreeOTFE di folder Dropbox dan menyimpan semua dokumen rahasia di dalamnya. Metode ini efektif - tidak diragukan lagi: meskipun akun disusupi, penyerang tidak akan dapat mendekripsi data. Dan semuanya akan baik-baik saja jika bukan karena satu "tetapi". Dengan pendekatan ini, Anda dapat melupakan sinkronisasi file yang rasional: ketika Anda mengubah dokumen apa pun, seluruh wadah kripto akan disinkronkan, berapa pun ukurannya (misalnya, 1 GB). Selain itu, dalam kasus ini, opsi penting Dropbox hilang, yang memungkinkan Anda mengembalikan perubahan apa pun dan kembali ke versi file apa pun.

Untungnya, solusi yang lebih elegan diusulkan di wiki yang sama - gunakan enkripsi file demi file, yaitu menerapkan kriptografi ke setiap file secara terpisah. EncFS, sistem file kriptografi virtual, sangat ideal untuk ini. Saat memasang EncFS, direktori sumber (direktori asli dengan file terenkripsi, yang dapat ditemukan di Dropbox) dan titik pemasangan ditentukan. Setelah dipasang, setiap file di direktori titik pemasangan berhubungan dengan file tertentu dari direktori terenkripsi. Jadi, Anda bekerja dengan file dalam teks biasa, dan EncFS secara transparan menempatkan versi terenkripsinya di dalam Dropbox. Karena setiap file dienkripsi satu per satu, Dropbox dapat menyinkronkan perubahan secara bertahap untuk setiap file. Ini adalah teknologi yang sangat bagus yang telah lama digunakan di Linux dan didasarkan pada teknologi FUSE (Filesystem in Userspace), yang memungkinkan pemrogram membuat virtual sistem file. Terlepas dari akarnya, sekarang dapat berhasil digunakan pada Mac OS X dan Windows. Mari kita mulai dengan yang terakhir.

jendela

Setelah cerita tidak menyenangkan dengan sistem otorisasi Dropbox, orang-orang Jerman yang giat dengan cepat merilis utilitas BoxCryptor (www.boxcryptor.com), yang membuat disk kriptografi virtual di sistem. Setiap file yang ditempatkan di dalamnya secara otomatis dienkripsi menggunakan standar AES-256.

Data yang dienkripsi secara fisik ditempatkan di direktori arbitrer, misalnya, di folder Dropbox, sedangkan di disk virtual, data tersebut dalam bentuk yang jelas dan dapat diakses dengan mudah dari aplikasi apa pun. Pengembang bertindak sangat bijaksana dan tidak menciptakan kembali roda, namun hanya mengimplementasikan fitur dasar EncFS untuk digunakan pada Windows. Dan meskipun BoxCryptor belum mendukung semua kemampuan teknologinya, itu sudah cukup perlindungan yang andal data.

Setelah instalasi, aplikasi secara otomatis mendeteksi folder yang digunakan oleh Dropbox dan menawarkan untuk menempatkan direktori dengan file terenkripsi di dalamnya. Untuk mengenkripsi data, Anda perlu membuat frasa sandi, dan juga memilih huruf untuk drive tempat file akan ditempatkan dalam teks yang jelas. Jika Anda tidak ingin datanya berbentuk teks biasa tanpa sepengetahuan Anda, Anda tidak perlu menyimpan kata sandi dan memasukkannya setiap kali Anda memasang disk. Dengan mencentang kotak di samping “Mode Lanjutan”, Anda akan mendapatkan akses ke beberapa penyempurnaan KotakCryptor. Hal ini mungkin diperlukan terutama jika ada kebutuhan untuk menggunakan kemampuan Dropbox untuk melakukan rollback versi sebelumnya mengajukan.

Faktanya adalah BoxCryptor secara default mengenkripsi nama file, mengubahnya menjadi gobbledygook, sehingga mengganggu sistem versi yang diterapkan di Dropbox. Oleh karena itu, jika Anda memerlukan fitur ini, enkripsi nama file harus dinonaktifkan.

Mulai sekarang, Anda akan melihat direktori BoxCryptor di dalam Dropbox Anda, dan disk virtual akan muncul di sistem (bagi saya itu X :). Sekarang Anda memiliki folder di Dropbox tempat Anda dapat menyimpan file rahasia. Penting untuk mengingat dua aturan penting di sini. Pertama, jangan pernah menyimpan file langsung ke direktori BoxCryptor, ini adalah tempat penyimpanan data dalam bentuk terenkripsi (dan tersinkronisasi dengan cloud dalam bentuk yang sama). Oleh karena itu, Anda perlu bekerja dengan dokumen melalui disk virtual yang sama. Dan kedua, jangan pernah menghapus file encfs6.xml dari folder BoxCryptor. Ini berisi informasi penting untuk EncFS, yang diperlukan untuk mendekripsi data. DI DALAM versi gratis program, Anda dapat membuat partisi logis dengan volume tidak lebih dari dua gigabyte, yaitu partisi yang sama persis dengan yang disediakan Dropbox secara default. Jika Anda tidak puas dengan batasan ini dan tidak ingin membayar uang, ada implementasi terbuka EncFS untuk Windows - encfs4win (gitorious.org/encfs4win). Tentu saja tidak ada batasan di dalamnya.

Ini didasarkan, seperti dalam kasus BoxCryptor, pada perpustakaan Dokan (dokandev.net), yang merupakan analog dari FUSE untuk Windows dan diperlukan untuk memasang sistem file pihak ketiga pada sistem.

Linux

Dalam banyak hal Distribusi Linux Semua yang Anda perlukan untuk menggunakan EncFS sudah ada di dalamnya secara default, tetapi hal itu tidak selalu membuat segalanya menjadi mudah. Penting untuk menggunakan versi pengembangan terbaru (>= 1.7), yang telah memperbaiki sejumlah bug. Dan sayangnya, banyak distribusi dikirimkan dengan rilis yang lebih lama (biasanya 1.6). Ini misalnya berlaku untuk Ubuntu 10.10 yang diinstal di salah satu laptop saya. Tidak ada masalah besar di sini. Anda hanya perlu menginstal versi baru EncFS dan, untuk kemudahan bekerja dengannya, utilitas GUI Cryptkeeper:

sudo apt-get install encfs cryptkeeper

Setelah instalasi selesai, kita dapat meluncurkan Cryptkeeper melalui menu “Applications - System Tools - Cryptkeeper” dan mengimpor direktori terenkripsi:

- Di area notifikasi, pilih "Cryptkeeper - Impor folder EncFS".

- Selanjutnya, kami menunjukkan direktori tempat file terenkripsi berada (yaitu folder BoxCryptor).

- Dan kami menentukan titik pemasangan yang diinginkan melalui mana kami dapat mengakses data dalam bentuk yang jelas.

Setelah ini, sebuah item akan muncul di menu Cryptkeeper untuk koneksi cepat Volume EncFS: misalnya, "Cryptkeeper > /home/step/Documents/Safe". Setelah memasukkan kata sandi, volume yang kita perlukan dengan file yang didekripsi akan muncul di sistem. Dimungkinkan untuk melakukannya tanpa utilitas GUI apa pun hanya dengan menghubungkan volume EncFS di konsol:

encfs ~/Dropbox/BoxCryptor/ ~/BoxCryptor

Parameter pertama menentukan lokasi volume terenkripsi, dan parameter kedua menentukan titik pemasangan untuk menghapus file.

Mac OS X

Menginstal EncFS di Mac OS X mungkin yang paling sulit diterapkan karena kebutuhan untuk menginstal alat tambahan. Namun itu tetap tidak memakan banyak waktu, dan alat yang diinstal akan tetap berguna dalam pekerjaan Anda lebih dari sekali. Kendala utama di sini adalah semua binari EncFS yang didistribusikan untuk MacOS sudah ketinggalan jaman, jadi kita harus mengkompilasi semuanya secara manual.

Prosedurnya di sini adalah sebagai berikut:

1. Untuk segera memiliki kompiler dan alat lain yang diperlukan untuk membangun EncFS, yang terbaik adalah menginstal kit pengembangan. XCode(pengembang.apple.com). Versi gratis 3 sangat ideal.

2. Selanjutnya Anda memerlukan MacFUSE (code.google.com/p/macfuse), versi proyek FUSE yang di-porting ke Mac OS X, yang kemudian menggunakan EncFS. Jalankan saja MacFUSE.pkg yang diunduh, dan penginstal akan melakukan semuanya sendiri.

rubi -e "$(curl -fsSL https://raw.github.com/Gist/323731)"

4. Sekarang kita dapat mengunduh sumber EncFS dan merakitnya di komputer kita. Homebrew akan melakukan segalanya untuk kami, memuat semua dependensi yang diperlukan (bukan tanpa alasan kami menginstalnya):

pembuatan bir instal encfs

5. Semuanya - EncFS dalam sistem! Anda dapat pergi ke terminal dan memasang direktori BoxCryptor ke sistem (paling sering ~/Dropbox/BoxCryptor) di folder tempat file dalam bentuk terbuka akan ditempatkan (misalnya, ~/Dropbox/BoxCryptor):

encfs ~/Dropbox/BoxCryptor ~/BoxCryptor

Utilitas GUI MacFusion yang luar biasa (www.macfusionapp.org) dengan plugin yang terhubung untuk dukungan EncFS (thenakedman.wordpress.com/encfs) akan menyelamatkan Anda dari bekerja di konsol.

Memilih alternatif

BoxCryptor dan EncFS, pada prinsipnya, bukan satu-satunya pengembangan yang menawarkan lapisan enkripsi tambahan di atas Dropbox. Fungsi serupa (dengan enkripsi AES-256) juga ditawarkan oleh SecretSync (getsecretsync.com/ss). Versi untuk Windows dan Linux kini tersedia di situs resmi proyek, dan rilis untuk OS X dijanjikan dalam waktu dekat. Benar, kliennya ditulis dalam Java, dan dengan segala hormat terhadap bahasa pemrograman ini, saya sangat tidak suka aplikasi desktop apa pun yang diimplementasikan dengan bantuannya.

Jadi kita dapat mengatakan bahwa BoxCryptor beruntung :). Sekarang mari kita coba melihat masalahnya dari sisi lain. Karena layanan itu sendiri tidak memenuhi tugas yang kita harapkan darinya, mungkin kita bisa mengubahnya ke yang lain? Tugasnya, apa pun yang dikatakan orang, tidaklah unik - ada sejumlah proyek yang menawarkan sinkronisasi file di antaranya komputer yang berbeda dan perangkat, namun dengan penekanan lebih besar pada keamanan data.

Salah satu yang paling sensasional adalah Wuala (www.wuala.com), yang diposisikan oleh pembuatnya sebagai “penyimpanan online yang aman”. Layanan ini berkembang secara agresif akhir-akhir ini dan menawarkan hampir semua fitur yang sama dengan Dropbox. Klien sudah tersedia untuk Windows, Linux, Mac, serta iPhone dan Android.

Wuala menggunakan RSA-2048 untuk otentikasi dan AES-128 untuk enkripsi file. Keamanan juga ditambah dengan pendekatan terdistribusi layanan terhadap penyimpanan sumber daya. Faktanya adalah layanan ini didasarkan pada teknologi yang mengurangi biaya server dengan menggunakan sumber daya yang menganggur. Saat ditambahkan ke repositori berkas baru, itu dienkripsi dan dipecah menjadi jumlah besar pecahan. Coba tebak di mana letak pecahan-pecahan ini? Di cloud dan... komputer pengguna lain. Ya, ya, layanan ini menawarkan kepada pengguna program untuk “memperdagangkan” kapasitas mereka. Semuanya adil: jika pengguna berbagi sebagian disknya dengan jaringan Wuala, ia mendapat ruang tambahan di cloud (ini mengharuskan komputer dihidupkan setidaknya 4 jam sehari).

Dengan demikian, hard drive Pengguna Wuala adalah jaringan terdistribusi, yang digunakan oleh layanan untuk meningkatkan kecepatan pengunduhan file, ketersediaan, dan mengurangi biayanya. Algoritme koreksi kesalahan dan redundansi ekstensif digunakan untuk memastikan bahwa data tidak pernah hilang. Pada awalnya, pengguna diberikan 1 GB secara gratis, namun ia dapat meningkatkan akunnya melalui program rujukan, menarik orang lain (seperti di Dropbox), serta “menjual” akunnya. ruang disk. Sejujurnya, saya belum memutuskan untuk sepenuhnya beralih ke Wuala.

Ada beberapa hal kecil yang saat ini menghalangi kami melakukan hal ini. Saya memiliki beberapa folder bersama di folder Dropbox yang saya gunakan secara aktif dengan karyawan lain kolaborasi atas dokumen-dokumen itu. Artinya setiap orang harus beralih ke Wuala.

Aplikasi ponsel, meski menyediakan akses file di cloud, namun kemampuannya masih sangat terbatas. Dan antarmuka untuk mengakses file melalui browser diimplementasikan melalui applet Java yang lamban. Oleh karena itu, kombinasi Drobox+BoxCryptor adalah pilihan saya saat ini. Semuanya berfungsi, semuanya familier, semuanya aman - singkatnya, saya menyukainya.

Akses ke file terenkripsi melalui web

Saat menggunakan BoxCryptor, Anda tidak lagi dapat melihat file yang dilindungi melalui web. Lebih tepatnya, mereka dapat diunduh, tetapi hanya dalam bentuk terenkripsi. Versi Portabel BoxCryptor dapat membantu, yang akan membantu mendekripsi file yang diunduh dari cloud. Benar, jika Anda belum menonaktifkan enkripsi nama file, menemukan dokumen yang diperlukan bisa sangat sulit. Ingatlah hal ini. Secara umum, BoxCryptor versi Portabel ditujukan untuk digunakan dalam situasi di mana pengguna memiliki hak terbatas dalam sistem. Omong-omong, ini cocok dengan rakitan portabel Dropbox - DropboxPortableAHK (dropportable.ho.am).

Kronik kegagalan Dropbox

7 April- peneliti Derek Newton membagikan beberapa detail tentang otorisasi Dropbox di blognya (bit.ly/dropbox_fail). Ternyata program tersebut menyimpan semua informasi otentikasi di file config.db. Itu terletak di %APPDATA%Dropbox dan merupakan database SQLite.

Di antara banyak bidang lainnya, salah satunya - host_id - adalah yang paling menarik. Itu ditentukan oleh klien setelah otorisasi pertama dan tidak berubah seiring waktu. Dan inilah hasil tangkapannya. Nilainya sama sekali tidak terikat pada sistem. Dengan menyalin config.db ke komputer lain, penyerang dapat dengan mudah mendapatkan akses ke data akun orang lain. Tanpa memberi tahu pengguna! Selain itu, meskipun pengguna mengubah login dan kata sandinya, tidak ada yang berubah - host_id akan tetap valid. Saat ini ID terikat pada perangkat tertentu dan dapat dicabut melalui antarmuka web.

19 April- Dropbox mengubah perjanjian penggunanya, dengan secara langsung menyatakan bahwa, jika perlu, Dropbox dapat mendekripsi file pengguna dan menyediakannya untuk diselidiki berdasarkan undang-undang AS.

26 April- proyek Dropship terbuka muncul di GitHub (github.com/driverdan/dropship), yang memungkinkan Anda dengan cepat mendapatkan file apa pun yang ada di cloud Dropbox di akun Anda. Yang diperlukan hanyalah mengetahui hash-nya. Penulisnya, Vladimir van der Laan, segera dihubungi oleh kepala direktur teknis layanan tersebut dan dengan sopan diminta untuk menghapus kode sumbernya. Pengguna program merespons dengan membuat banyak mirror proyek di github dan di Dropbox itu sendiri. Dalam waktu singkat, mereka pun mendapat permintaan dari perwakilan Dropbox untuk segera menghapus file proyek tersebut.

19 Juni- rilis dengan kerentanan serius dalam sistem otorisasi diluncurkan ke layanan. Akibatnya, pengguna mana pun bisa masuk ke akun orang lain tanpa mengetahui kata sandinya. Dropbox membenarkan bahwa selama waktu yang dibutuhkan untuk memperbaiki kerentanan, kurang dari 1% pengguna yang login.

Jika Anda perlu mengatur penyimpanan terenkripsi untuk penempatan file jarak jauh, ada banyak opsi untuk mengatasi masalah ini. Dan ini satu lagi – menurut kami, opsi yang andal dan cukup nyaman.

Arsitektur

Dalam opsi yang dipertimbangkan, kami mengambil dasar sistem penyimpanan data cloud yang diinstal di OS Debian Linux v7.1 dan diterapkan sebagai mesin virtual di bawah hypervisor Proxmox Virtual Environment v3.1.

Sistem penyimpanan data cloud diinstal pada disk OS Linux terenkripsi, akses ke data hanya dimungkinkan melalui protokol HTTPS, untuk otorisasi tambahan kata sandi standar Anda juga harus memasukkan kata sandi satu kali (OTP). Dilakukan secara rutin cadangan. Dimungkinkan untuk menonaktifkan dan menghapus semua data ownCloud dengan cepat.

Lingkungan Virtual Hypervisor Proxmox

Hypervisor Lingkungan Virtual Proxmox adalah distribusi khusus OS Debian Linux v7.1; akses jarak jauh ke sistem dimungkinkan melalui protokol SSH pada port TCP standar 22. Namun, alat kerja utama untuk manajemen mesin virtual adalah antarmuka Web.

Sekali sehari, salinan panas (snapshot) mesin virtual ownCloud dibuat dan diekspor ke server NFS menggunakan kemampuan standar Proxmox VE.

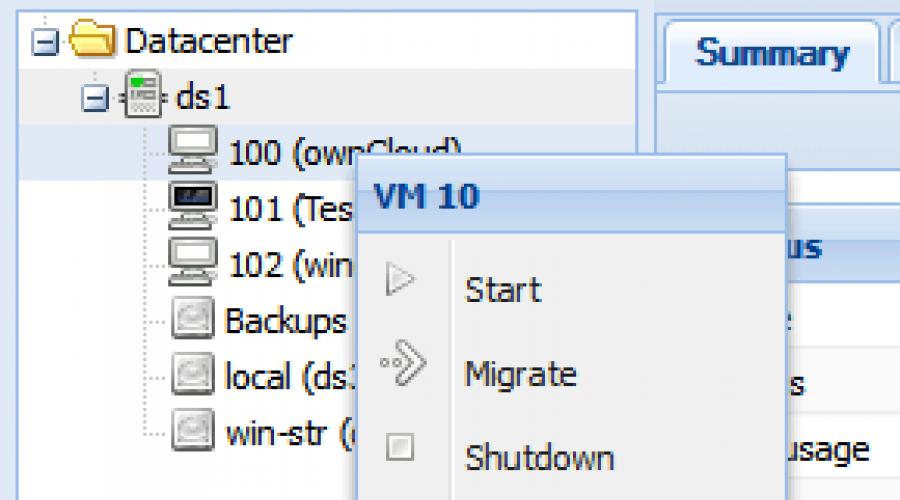

Di tangkapan layar mesin virtual di antarmuka Web memiliki pengidentifikasi 100 (ownCloud). Konsolnya dapat diakses melalui item menu konteks “Konsol”.

Misalnya, seperti inilah tampilan memasukkan kata sandi untuk disk terenkripsi saat boot:

penyimpanan cloud milik Cloud

Anda dapat mempelajari cara menginstal ownCloud dari artikel bagus - fitur dan fungsi utama sudah tercantum di sana.beberapa keuntungan dari platform ini. Namun, pendapat di tim kami terbagi, dan admin kami mengusulkan cara yang lebih mudah untuk menginstal ownCloud untuk distribusi Linux Debian dan banyak lainnya selain yang diusulkan oleh penulis artikel. Repositori siap pakai tersedia: http://software.opensuse.org/download/package?project=isv:ownCloud:community&package=owncloudDalam hal ini, semua dependensi yang diperlukan diinstal secara otomatis, dan Anda hanya perlu menyesuaikan pengaturan agar sesuai dengan kebutuhan spesifik Anda.

Jadi, kami menerapkan ownCloud berdasarkan Debian Linux v7.1 di dalam wadah virtual. Akses jarak jauh akses ke penyimpanan dimungkinkan melalui protokol SSH pada port TCP standar 22. Pekerjaan utama dengan ownCloud dilakukan melalui antarmuka Web; juga dimungkinkan untuk terhubung melalui protokol WebDAV dan menggunakan klien sinkronisasi (Sinkronisasi):

Omong-omong, karena akses ke ownCloud dilakukan melalui HTTPS, akses dan log kesalahan disimpan oleh server Apache di file “ /var/log/apache2/access.log

" Dan " /var/log/Apache2/error.log

" masing-masing. juga ownCloud memiliki lognya sendiri " /var/www/owncloud/data/owncloud.log

«.

OTP Kata Sandi Satu Kali

Untuk meningkatkan keamanan, akses ke ownCloud melalui antarmuka Web dimungkinkan menggunakan otentikasi dua faktor: kata sandi tradisional dan kata sandi OTP satu kali. Fungsionalitas OTP diimplementasikan menggunakan add-on eksternal One Time Password Backend. ownCloud tidak memiliki dukungan OTP bawaan.

Konfigurasi parameter OTP dasar dilakukan di bagian “Admin” di bawah akun administratif:

Tangkapan layar menunjukkan pengaturan otentikasi dua faktor dan kata sandi satu kali dipilih untuk memastikan kompatibilitas dengan generator perangkat keras FEITIAN OTP c200.

Algoritma: Kata Sandi Satu Kali Berbasis Waktu (TOTP)

Jumlah digit kata sandi: 6

Kata sandi seumur hidup: 60 detik

Agar autentikasi dua faktor dapat diterapkan, Anda harus menetapkan Token Seed kepada pengguna. Hingga saat ini, dia dapat login ke ownCloud hanya dengan menggunakan kata sandi biasa. Oleh karena itu, segera setelah membuat pengguna, Anda harus pergi ke bagian tersebut Pribadi dan masukkan Token Seed di kolom dengan nama yang sama.

Tidak disarankan untuk membuat Token Seed menggunakan kemampuan bawaan modul OTP ownCloud, karena ada masalah dalam algoritma operasinya. Format masukan: Base32 (%32) HURUF BESAR. Anda dapat mengonversi Token Seed ke format berbeda menggunakan utilitas www.darkfader.net/toolbox/convert

Khusus untuk proyek ini, Token Seed digunakan, tertanam dalam perangkat keras Token FEITIAN OTP c200. Secara umum, Anda dapat menggunakan pembuat kata sandi apa pun, lalu mengonversinya ke format yang diinginkan menggunakan konverter yang diberikan dalam teks.

Contoh aplikasi untuk OS Android adalah Google Authenticator: https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2

Token Seed yang diinisialisasi terlihat seperti ini:

Untuk menonaktifkan OTP, cukup hapus Token Seed dari pengaturan. Jika tidak memungkinkan (misalnya generator OTP hilang, maka akses ke akun pribadi tidak ada pengguna), maka menonaktifkan OTP hanya dapat dilakukan dengan langsung memodifikasi data di MySQL SUDB. Untuk melakukan ini, Anda harus lari dari baris perintah klien MySQL:

# mysql -uowncloud –p

Masukkan kata sandi:

Kemudian jalankan kueri yang serupa dengan berikut ini, ubah nilai bidang “pengguna” ke nilai yang diperlukan:

mysql> hapus dari owncloud.oc_user_otp di mana `user` = "test";

Karena keterbatasan arsitektur, OTP hanya berfungsi saat mengakses ownCloud melalui antarmuka Web, dan bukan melalui WebDAV. Kerugian ini dikompensasi oleh fakta bahwa daftar alamat IP yang dapat menggunakan WebDAV sangat terbatas. Arahan “Izinkan dari” di file pengaturan server Apache “/etc/apache2/conf.d/owncloud.conf” bertanggung jawab untuk ini. Harap dicatat bahwa arahan dicantumkan dua kali di sana.

Alamat IP dicantumkan dipisahkan oleh spasi. Anda perlu memastikan bahwa daftar tersebut berisi IP loopback 127.0.0.1, serta IP publik dari server ownCloud itu sendiri. Jika tidak, WebDAV mungkin tidak berfungsi dengan baik. Setelah perubahan Pengaturan apache itu perlu dimulai ulang:

layanan apache2 dimulai ulang

Perlindungan kekerasan

Di versi terbaru ownCloud, log upaya otorisasi yang gagal disimpan: “ /var/log/owncloud/auth.log ". Isi « /var/log/owncloud/auth.log » mengontrol layanan Fail2ban. Jika mereka mendeteksi 5 atau lebih upaya otorisasi yang gagal dari alamat IP yang sama dalam waktu singkat, maka alamat ini diblokir oleh filter paket IPTables selama 10 menit. Jika upaya berlanjut setelah pemblokiran otomatis, IP diblokir lagi selamanya. Anda dapat memantau kerja Fail2ban di log " /var/log/fail2ban.log «.

Daftar alamat IP yang tidak boleh diblokir dalam keadaan apa pun ditentukan oleh parameter abaikan di file pengaturan " /etc/fail2ban/jail.conf ". IP dicantumkan dipisahkan oleh spasi.

Setelah mengubah pengaturan Fail2ban, Anda perlu memulai ulang:

layanan fail2ban restart

Jika Anda perlu membuka blokir IP secara manual, Anda perlu menjalankan perintah serupa berikut ini di server dari CLI, sesuaikan alamat di dalamnya:

iptables -D fail2ban-Owncloud -s 187.22.109.14/32 -j DROP

Sayangnya, pengembang layanan cloud tidak terlalu peduli dengan keamanan data. Bahkan yang paling populer (Dropbox, Google Drive) tidak dapat membanggakan enkripsi “asli”. Untungnya, sudah ada utilitas yang memungkinkan Anda menyediakan enkripsi di cloud, dan terlebih lagi, utilitas tersebut bekerja di sisi klien, sehingga meningkatkan keamanan file selama transfer. Mungkin alat enkripsi data cloud yang paling populer adalah Boxcryptor.

Boxcryptor adalah program enkripsi data yang dioptimalkan secara khusus penggunaan awan. Ini memungkinkan Anda mentransfer dan menyimpan data dengan aman di penyimpanan cloud. Boxcryptor mendukung semua penyimpanan cloud populer: Dropbox, Google Drive, OneDrive, dll.

Bagaimana Boxcryptor bekerja

Boxcryptor membuat drive virtual di komputer Anda yang memungkinkan Anda mengenkripsi data secara lokal sebelum mengunggahnya ke penyimpanan cloud. Saat Anda menambahkan file atau folder ke penyimpanan, kontennya dienkripsi dengan cepat saat disalin. Boxcryptor menggunakan algoritma AES-256 dan RSA untuk keamanan informasi yang andal.

Kekurangan dari enkripsi ini adalah data di cloud menjadi tidak dapat diakses saat diunduh melalui browser. Namun pengembang mempertimbangkan hal ini dan menambahkan kemampuan untuk membatalkan enkripsi untuk file apa pun yang ditambahkan ke cloud untuk memberikan pengguna lain (yang tidak memiliki kunci Boxcryptor) akses ke data. Ada juga kemampuan untuk memberikan akses dengan aman melalui kunci pengguna.

Rencana tarif

Ada beberapa paket tarif Boxcryptor: Gratis, Pribadi Tanpa Batas, Bisnis Tanpa Batas. Anda dapat mengetahui lebih lanjut tentang mereka di situs web pengembang (tautan di awal artikel). Namun fitur versi gratisnya cukup memadai untuk penggunaan pribadi.

OS yang didukung

Boxcryptor mendukung sistem operasi desktop dan seluler. Ada versi untuk Windows, Android, iOS, Mac OS X, Linux.

Menggunakan Boxcryptor

Menginstal Boxcryptor

Sebelum menginstal program, sebaiknya klien penyimpanan cloud (Dropbox, Google Drive, dll.) sudah diinstal. Dalam hal ini, Boxcryptor akan secara otomatis mendeteksi dan menghubungkan folder data di cloud.

Menginstal Boxcryptor tidak berbeda dengan menginstal program reguler. Selama proses instalasi, Anda harus mencentang kotak untuk me-reboot sistem setelah instalasi program selesai, jika tidak, penginstal akan menampilkan kesalahan.

Anda juga harus mengizinkan instalasi driver perangkat virtual.

Menyiapkan Boxcryptor

Setelah menginstal program dan reboot, Anda akan melihat jendela berikut.

Boxcryptor memungkinkan Anda membuat akun jarak jauh dan lokal. Dalam kasus kedua, keamanan akan lebih tinggi, karena kunci tidak dikirimkan melalui jaringan, tetapi hanya Anda yang bertanggung jawab atas penyimpanannya dan jika hilang, data tidak akan dapat dipulihkan.

Untuk membuat akun lokal, Anda perlu mengklik tiga titik (gambar di atas). Kemudian di kolom “Akun lokal” Anda perlu mengklik “Atur akun”.

Kami mencentang kotak, sehingga mengonfirmasi tanggung jawab untuk menyimpan file kunci akses, dan klik tombol "Buat file kunci".

Di jendela berikutnya, buat kata sandi dan centang kotak untuk menyetujui persyaratan penggunaan dan kebijakan privasi.

Sekali lagi, kami setuju dengan pemahaman bahwa tanggung jawab untuk menyimpan kata sandi ada pada kami.

Jendela berikutnya akan menampilkan data lokal akun. Klik tombol "Berikutnya", sehingga mengonfirmasi data ini.

Di jendela berikutnya Anda harus memilih rencana tarif. Klik "Gratis", lalu pada tombol "Berikutnya".

Jendela selamat datang terakhir akan menunjukkan pembuatan akun berhasil. Klik "OK" dan Anda akan melihat formulir login akun lokal. Masukkan kata sandi yang Anda buat sebelumnya untuk login.

Panduan penggunaan akan muncul - "Tutorial" (Anda dapat segera menutupnya) dan sebuah jendela Penjelajah Windows dengan penyimpanan cloud yang sudah terhubung (Dropbox dalam kasus saya).

Di jendela Explorer kecuali drive logis, Anda juga dapat melihat disk virtual yang berisi folder yang mereferensikan folder di penyimpanan cloud.

Untuk mengenkripsi file, klik file tersebut klik kanan mouse dan pilih perintah "Boxcryptor > Encrypt".

Setelah enkripsi di folder disk virtual Boxcryptor dapat bekerja dengan file tersebut seperti biasa. Tapi itu akan dienkripsi di direktori penyimpanan dan di server.

Selain itu, saat Anda mencoba menambahkan file ke penyimpanan, permintaan untuk mengenkripsinya akan muncul.

Jika Anda memiliki beberapa klien penyimpanan cloud yang terinstal, klien tersebut dikelola dalam pengaturan (ikon Boxcryptor di baki Windows > Pengaturan) pada tab "Lokasi".

Layanan penyimpanan cloud sangat populer karena meningkatnya tingkat aksesibilitas file dan dokumen kami. Tapi bagaimana kita bisa memperkuat privasi dan keamanan mereka?

1. Gunakan pengaturan cloud

Penyedia penyimpanan cloud menawarkan pengaturan terpisah untuk memastikan kerahasiaan data pengguna. Menggunakan konfigurasi ini tentu akan meningkatkan postur keamanan Anda secara keseluruhan. Langkah pertama Anda untuk melindungi data cloud adalah dengan melindungi akun Anda sendiri. Untuk memulai, gunakan kata sandi yang kuat untuk akun penyimpanan online Anda. Kemudian aktifkan 'verifikasi dua langkah'. Untuk pemahaman yang lebih luas, verifikasi dua langkah dan otentikasi dua faktor adalah cara untuk melindungi proses login layanan. Untuk tujuan ini digunakan telepon genggam klien sebagai syarat kedua untuk memasuki layanan. Dalam hal ini, pengguna harus masuk kode khusus keamanan beserta nama pengguna dan kata sandi Anda saat masuk ke situs web yang diperlukan. Kode keamanan khusus ini diberikan kepada pengguna dengan mengirimkan SMS ke ponsel yang telah ditentukan sebelumnya. Kode secara otomatis dihasilkan dan dikirim setiap kali Anda mencoba masuk. Jadi meskipun nama pengguna dan kata sandi Anda dibobol, Anda tetap memiliki ponsel di tangan Anda. Dengan cara ini, peretas tidak akan dapat mengakses penyimpanan cloud Anda karena mereka tidak memiliki kode keamanan yang dikirimkan ke ponsel Anda.

Dengan cara yang sama, penyimpanan cloud menawarkan beberapa opsi berbagi file. Gunakan opsi ini sebelum berbagi file dengan orang lain. Misalnya Anda bisa membuat file tersedia untuk umum yang berarti setiap orang memiliki akses ke file tersebut. Ada juga pilihan lain pembatasan ini izin. Anda dapat mengatur parameter akses sehingga hanya orang yang memiliki link ke file beserta izin baca yang dapat mengakses file tersebut. Beberapa layanan menawarkan melindungi file di awan kata sandi sehingga yang ingin mengakses file tersebut harus memasukkan password. Cari tahu lebih lanjut tentang pengaturan akun Anda untuk kemudian dengan terampil menggunakan alat tersebut untuk melindungi privasi dan meningkatkan pengaturan keamanan.

2. Enkripsi file secara lokal

Ada banyak sekali di Internet alat enkripsi. Pilih saja dapat diandalkan aplikasi untuk mengenkripsi file Anda secara lokal sebelum mengirimnya ke cloud. Artinya kunci enkripsi/dekripsi file awan akan secara eksklusif bersamamu. Oleh karena itu, jika tiba-tiba pihak ketiga mendapatkan file Anda, mereka tidak akan dapat melihatnya, karena kuncinya dekripsi hanya bersamamu. Beberapa alat enkripsi tersebut adalah: AES Crypt, Perangkat Lunak Enkripsi MEO, dll.

Secara pribadi, saya menggunakan perangkat lunak enkripsi Ruang Bawah Tanah AES di PC Windows Anda. Program ini sangat mudah digunakan dan bekerja cukup cepat. AES Crypt didukung Enkripsi 256-bit. Program gratis tersedia di tautan resmi ini. Program kecil ini memerlukan waktu beberapa detik untuk dimuat. Anda akan menerima arsip Zip dari situs tersebut. Setelah mengekstrak arsip, Anda akan menemukan folder 'AesCrypt', yang berisi penginstal perangkat lunak. Setelah menginstal program AES Crypt, Anda akan melihat spesial parameter di menu konteks , yang dengannya Anda dapat menggunakan aplikasi dengan cepat.

Di sistem operasi Pintasan Windows AES Crypt tidak ada di desktop dan di menu mulai. Anda perlu menggunakan alat ini langsung dari menu konteks, atau gunakan baris perintah. Cara menggunakan yang terakhir dijelaskan di situs web aplikasi.

Aplikasi hanya dapat mengenkripsi folder terkompresi/diarsipkan. Persyaratan ini tidak berlaku untuk file tunggal. Untuk mengenkripsi file, klik kanan pada file dan pilih opsi 'Ruang Bawah Tanah AES' dari menu konteks. Menyediakan kata sandi dekripsi dan klik tombol 'OK'.

Proses enkripsi dimulai secara instan. Pertimbangkan fakta bahwa Anda harus ingat kata sandi dekripsi untuk mendekripsi/membuka kunci file. Jika kamu kamu akan lupa kata sandi, Anda tidak akan bisa mendapatkan akses ke file seperti itu.

Jika kamu mau menguraikan berkasmu, klik dua kali di atasnya (atau klik kanan dan pilih opsi 'AES Decrypt' dari menu konteks).

Setelah itu, akan muncul jendela mini yang berisi kolom untuk memasukkan kata sandi.

Di kolom ini Anda harus memasukkan kata sandi khusus untuk file ini, lalu klik tombol 'OK'. Dengan cara ini Anda akan mendekripsi file Anda dan dapat membukanya.

3. Gunakan alat khusus untuk mengenkripsi data cloud

Ada berdedikasi dan alat khusus untuk mengenkripsi data yang disimpan di layanan cloud seperti Google Drive, OneDrive, Dropbox, dll. Aplikasi Pihak Ketiga memungkinkan Anda mengenkripsi file secara lokal, yaitu sebelum disinkronkan dengan penyimpanan cloud. Ini akan menghemat waktu Anda mengenkripsi dan mengunggah setiap file secara terpisah ke cloud. Beberapa alat tersebut adalah: Boxcryptor, Cloudfogger, dll. Alat-alat ini, seperti 'Boxcryptor', akan membuat folder khusus di komputer Anda, yang akan terhubung ke folder penyimpanan cloud lokal (misalnya, Dropbox) di perangkat yang sama. Jadi, jika Anda menggunakan Boxcryptor untuk Dropbox misalnya, Anda hanya perlu mentransfer file ke folder Boxcryptor. Aplikasi mengenkripsi file dan mengirimkannya ke folder Dropbox untuk sinkronisasi lebih lanjut dengan server. DI DALAM akhirnya file terenkripsi berakhir di Dropbox. Jika salah satu file ini perlu diedit, lakukan di folder Boxcryptor. Dalam hal ini, file yang diedit akan disinkronkan secara otomatis. Itu saja!

Saya harap artikel ini membantu Anda meningkatkan privasi dan keamanan data cloud Anda. Tetaplah bersama kami dan Anda akan mendapatkan tips yang lebih menarik dan lanjutan. Terima kasih atas perhatian Anda.

program CloudFogger.

Penyelamatan orang yang tenggelam adalah hasil karya orang yang tenggelam itu sendiri (kearifan rakyat).

Anda mungkin sudah mengetahui bahwa undang-undang akan segera berlaku yang mewajibkan semua perusahaan Internet, termasuk perusahaan yang menyediakan layanan Internet. penyimpanan awan file, menyimpan data pribadi pengguna (dalam kasus khusus kami, ini adalah file) di server yang berlokasi di Federasi Rusia. Motivasinya bagus, seperti biasa. Diduga, semua dinas luar negeri diharuskan memberikan data kepada badan intelijen Amerika, dan sepertinya tidak baik jika Badan Keamanan Nasional (NSA) memiliki semua data tentang pengguna dari Rusia. Bahkan jika mereka memberikan data seperti itu (yang sangat saya ragukan), tetap saja kepada pengguna rata-rata itu harus “ungu”, karena dia berada di bawah yurisdiksi Federasi Rusia, bukan “Pindos” (Pindos- AS, Amerika) dan pengguna KAMI harus takut, sebaliknya, terhadap mereka yang dapat “menunjukkan” sesuatu kepadanya (untuk data yang disimpannya) di negara KAMI. Logika penerapan undang-undang ini menjadi jelas ketika Anda membuka undang-undang kedua yang baru-baru ini diadopsi nomor 97. Sekarang, sebagai bagian dari implementasi Undang-undang No. 97 “Tentang Amandemen Undang-Undang Federal “Tentang Informasi”, teknologi Informasi dan tentang perlindungan informasi”, semua perusahaan Internet (termasuk penyimpanan file cloud) diwajibkan untuk memberikan data tentang pengguna dan akses ke file yang mereka simpan kepada lembaga penegak hukum. Lingkarannya tertutup. Kami sedang berlindung.

Kalau ada jaminan bahwa data kita tidak akan tersedia secara luas, ya ampun, biarlah mereka “memiliki” (dalam artian akses), tapi mengingat di negara kita, semuanya diperjualbelikan… ( ingat tentang database polisi lalu lintas yang dijual di "gorbushka" dan "savka" (pasar radio "Savelovsky") atau operator seluler), entah bagaimana menjadi tidak nyaman. Ada kemungkinan bahwa pasar “gelap” akan segera muncul di Internet, di mana dimungkinkan untuk “memesan” informasi tentang siapa pun (termasuk informasi tentang apa yang dia simpan di penyimpanan file cloud-nya) dengan jumlah tertentu. Ini adalah salah satu sisi permasalahannya. Sisi kedua dari permasalahan ini bahkan lebih nyata. Semua orang mendengar tentang skandal baru-baru ini yang melibatkan pengeposan foto-foto intim selebriti secara online yang mereka simpan di penyimpanan cloud iCloud.

Foto-foto itu dicuri oleh salah satu peretas. Ngomong-ngomong, dia menerima jumlah yang sangat besar dari pelanggan untuk ini; dia hanya dibayar $120. Jumlah tersebut cukup masuk akal untuk negara kita...

Saya harap saya dapat meyakinkan Anda bahwa inilah saatnya memikirkan cara melindungi data Anda (yang disimpan di awan) dari orang asing. Yang paling banyak dengan cara yang efisien, menurut saya, adalah enkripsi file.

Lagi pula, meskipun orang asing membuka/meretas penyimpanan file Anda, dia tidak akan dapat membuka/mengunduh file terenkripsi (foto, dokumen, video, dll.)!

Anda dapat mengenkripsi file di cloud program khusus. Saya merekomendasikan salah satu yang terbaik - ini program gratis disebut CloudFogger. Ini memberi Anda privasi lengkap melalui enkripsi 256-bit AES (Standar Enkripsi Lanjutan) dari file yang Anda simpan di penyimpanan cloud Anda. Cloudfogger menggunakan enkripsi transparan, yang membuat penggunaan file sehari-hari di folder sinkronisasi yang terletak di komputer Anda bebas repot, Anda tetap memilikinya akses mudah ke file Anda, dan pada saat yang sama, semua file dienkripsi dengan aman saat Anda mengunggahnya ke cloud. Yang penting program ini sangat mudah digunakan, dan juga ada aplikasi yang populer sistem operasi(Windows, Mac OS X, Android dan iOS). Mari kita lanjutkan ke latihan.

Menginstal dan menggunakan program CloudFogger.

Kunjungi situs web pengembang program CloudFogger menggunakan tautan dan unduh file instalasi. Situs ini dalam bahasa Inggris. Saya sarankan masuk melalui peramban Google krom. Browser ini memiliki fitur terjemahan otomatis.

Mulai Menginstal program CloudFogger.

Instalasinya sederhana (lihat di bawah).

CloudFogger sudah terinstal. Mari kita terapkan.

Saat pertama kali memulai, Anda harus melalui proses pendaftaran yang sederhana.

Isi formulir dan buat kata sandi untuk mengakses program, seperti yang ditunjukkan di bawah ini.

Email akan dikirim ke alamat email yang ditentukan saat pendaftaran, yang berisi link konfirmasi. Ikuti dan konfirmasi pendaftaran.

Anda akan mempelajari secara rinci cara menggunakan program ini dengan mengunjungi bagian “Basis Pengetahuan” di tautan. Saya ulangi, situs ini dalam bahasa Inggris. Masuk melalui browser Google Chrome. Browser ini memiliki fitur terjemahan otomatis.

Tapi mari kita terus memahami pengaturannya.

Pada tahap ini, Anda dapat menambahkan folder sinkronisasi dengan penyimpanan cloud Anda (atau beberapa, jika Anda memiliki lebih dari satu) ke program. Ini akan memungkinkan Anda mengenkripsi semua file secara otomatis.

Jika Anda berbagi penyimpanan file cloud dengan seseorang, Anda dapat memberi mereka akses ke file Anda. Untuk melakukan ini, tambahkan alamat Anda kotak surat di jendela program aktif pada tahap ini pengaturannya.

Prinsipnya, ini bisa dilakukan nanti.

Program ini diinstal dan dikonfigurasi. Siap berangkat.

Sekarang, di penyimpanan file cloud yang Anda tambahkan ke program, semua file akan dienkripsi. Dan tak seorang pun, bahkan dengan membuka atau meretas “cloud” Anda, akan dapat menjangkau mereka!

Omong-omong, tidak perlu mengenkripsi semua data sama sekali. Hanya dapat dilakukan secara manual file tertentu. Misalnya, Anda foto intim. Dalam hal ini, saat menyiapkan program, lewati item tentang menambahkan penyimpanan file cloud ke program.

Mengenkripsi file secara manual itu mudah. Buka folder sinkronisasi cloud. Temukan file atau folder yang perlu dienkripsi. Klik kanan pada file atau folder dan pilih “CloudFogger” dari menu konteks. Berikutnya adalah “Fogg gagal”.

File/folder akan dienkripsi baik di cloud maupun di folder sinkronisasi.

Saya ulangi, di folder sinkronisasi Anda akan memiliki akses sederhana dan nyaman ke file terenkripsi. Dekripsi mereka dilakukan dengan cepat.

Di situs web resmi pengembang program, unduh dan instal aplikasi untuk mengakses file terenkripsi dari perangkat Anda yang lain yang terhubung ke penyimpanan cloud, misalnya, instal aplikasi CloudFogger di tablet atau ponsel cerdas Anda.