برامج التجسس على الكمبيوتر. برامج التجسس للكمبيوتر

اقرأ أيضا

برامج التجسس هي نوع من البرامج الضارة التي تقوم بإجراءات معينة دون علم المستخدم، مثل عرض الإعلانات، أو جمع معلومات سرية، أو إجراء تغييرات على إعدادات الجهاز. إذا انخفضت سرعة اتصالك بالإنترنت، أو أصبح متصفحك بطيئًا، أو حدث سلوك آخر غير عادي، فقد يكون جهاز الكمبيوتر الخاص بك مصابًا ببرامج تجسس.

خطوات

اكتشاف وإزالة برامج التجسس على جهاز Android الخاص بك

- غالبًا ما تقوم برامج التجسس بإنشاء رسائل تحتوي على مجموعة عشوائية من الأحرف أو تطلب منك إدخال رمز محدد.

-

تحقق من كيفية استخدام التطبيقات لحركة مرور الإنترنت.افتح تطبيق الإعدادات، ثم اضغط على التحكم في حركة المرور. قم بالتمرير لأسفل الشاشة وشاهد مقدار حركة المرور التي يستهلكها كل تطبيق. كقاعدة عامة، تستهلك برامج التجسس قدرًا كبيرًا من حركة المرور.

يخلق نسخة إحتياطيةبيانات.قم بتوصيل هاتفك الذكي بالكمبيوتر باستخدام كابل USB، ثم اسحبه إلى الأقراص الصلبةالملفات المهمة (مثل الصور أو جهات الاتصال).

- لأن جهاز محمولوإذا كان الكمبيوتر يعمل بأنظمة تشغيل مختلفة، فلن يصاب الكمبيوتر.

-

افتح تطبيق الإعدادات، ثم انقر فوق النسخ الاحتياطي وإعادة التعيين.سيتم فتح شاشة بها عدة خيارات، بما في ذلك خيار إعادة ضبط الجهاز على إعدادات المصنع.

انقر فوق "إعادة التعيين إلى إعدادات المصنع".يوجد هذا الخيار أسفل شاشة النسخ الاحتياطي وإعادة الضبط.

انقر فوق إعادة ضبط الإعدادات.سيتم إعادة تشغيل الهاتف الذكي تلقائيًا وسيتم حذف بيانات المستخدم والتطبيقات، بما في ذلك برامج التجسس.

- يرجى ملاحظة أن إعادة ضبط المصنع ستؤدي إلى مسح جميع بيانات المستخدم. لذلك، تأكد من عمل نسخة احتياطية من المعلومات الهامة.

استخدام هيجك ثيس (ويندوز)

-

تحميل وتثبيت.هذه أداة مساعدة مصممة للكشف عن برامج التجسس. انقر مرتين على ملف التثبيت لتشغيله. بمجرد تثبيت هذه الأداة المساعدة، قم بتشغيلها.

- البرامج المماثلة هي Adaware أو MalwareBytes.

-

انقر فوق "التكوين".يقع هذا الزر في الركن الأيمن السفلي من الشاشة في قسم "أشياء أخرى". سيتم فتح إعدادات البرنامج.

- في الإعدادات، يمكنك تشغيل ميزات معينة أو إيقاف تشغيلها، على سبيل المثال. دعمملفات. يوصى بإنشاء نسخة احتياطية إذا كنت تعمل مع ملفات أو برامج مهمة. النسخة الاحتياطية صغيرة الحجم؛ علاوة على ذلك، يمكن حذفه لاحقًا (من المجلد الذي تم تخزين النسخ الاحتياطية فيه).

- يرجى ملاحظة أن وظيفة "عمل نسخ احتياطية قبل إصلاح العناصر". البرامج غير المرغوب فيها) ممكّنًا بشكل افتراضي.

-

انقر على "العودة" للعودة إلى القائمة الرئيسية.يحل هذا الزر محل زر التكوين عندما تكون نافذة الإعدادات مفتوحة.

انقر فوق المسح الضوئي.يقع هذا الزر في الركن الأيسر السفلي من الشاشة، والذي سيعرض قائمة بالإمكانات ملفات خطيرة. من المهم ملاحظة أن HijackThis سوف يقوم بفحص العقد الأكثر ضعفًا في النظام بسرعة، لذلك لن تكون جميع الملفات المعروضة في القائمة ضارة.

حدد المربع المجاور للملف المشبوه وانقر على "معلومات حول العنصر المحدد".سيتم فتح نافذة تحتوي على معلومات مفصلة حول الملف وسبب إدراجه في القائمة المحددة. بعد التحقق من الملف، أغلق النافذة.

- مثل معلومات مفصلةتعرض الشاشة موقع الملف واستخداماته المحتملة والإجراء الموصى باتخاذه بشأن الملف.

-

انقر فوق إصلاح محدد.يقع هذا الزر في الركن الأيسر السفلي من الشاشة؛ ستقوم الأداة المساعدة HijackThis إما باستعادة الملف المحدد أو حذفه (اعتمادًا على الإجراء المحدد).

- يمكنك تحديد عدة ملفات في وقت واحد؛ للقيام بذلك، حدد المربع الموجود بجانب كل واحد منهم.

- قبل تنفيذ أي إجراء، سيقوم HijackThis بإنشاء (افتراضيًا) نسخة احتياطية من البيانات بحيث يكون لدى المستخدم الفرصة للتراجع عن التغييرات التي تم إجراؤها.

-

استعادة البيانات الخاصة بك من النسخة الاحتياطية.للتراجع عن أي تغييرات أجراها HijackThis، انقر فوق "Config" في الزاوية اليمنى السفلية من الشاشة ثم انقر فوق "Backup". من القائمة، حدد ملف النسخة الاحتياطية (يتضمن اسمه تاريخ ووقت إنشائه)، ثم انقر فوق استعادة.

- سيتم الاحتفاظ بالنسخ الاحتياطية حتى تقوم بحذفها. أي أنه يمكنك إغلاق HijackThis واستعادة البيانات لاحقًا.

استخدام نتستات (ويندوز)

-

افتح نافذة موجه الأوامر. Netstat هو برنامج مدمج فائدة ويندوز، والذي يسمح لك باكتشاف برامج التجسس والملفات الضارة الأخرى. انقر ⊞فوز+ R لفتح نافذة التشغيل، ثم اكتب كمد. سطر الأوامريوفر التفاعل مع نظام التشغيل عبر الأوامر النصية.

- استخدم هذه الطريقة إذا كنت لا ترغب في تثبيت المزيد برمجةأو تريد مزيدًا من التحكم في عملية إزالة البرامج الضارة.

-

أدخل الأمر نتستت-بو اضغط ↵أدخل . سيتم عرض قائمة بالعمليات التي يمكنها الوصول إلى الإنترنت (يمكن فتح المنافذ أو استخدام اتصال بالإنترنت).

- في هذا الفريق المشغل -بيعني "الرمز الثنائي". أي أنه سيتم عرض "الثنائيات" النشطة (الملفات القابلة للتنفيذ) واتصالاتها على الشاشة.

-

انقر كنترول + بديل + يمسح . سيتم فتح المدير مهام ويندوز، الذي يسرد جميع العمليات النشطة. قم بالتمرير لأسفل القائمة وابحث عن العملية الضارة التي اكتشفتها باستخدام موجه الأوامر.

انقر انقر على اليمينقم بالماوس فوق اسم العملية وحدد "فتح موقع تخزين الملفات" من القائمة.سيتم فتح مجلد يحتوي على ملف ضار.

انقر بزر الماوس الأيمن على الملف وحدد "حذف" من القائمة.سيتم إرسال الملف الضار إلى "سلة المحذوفات"، مما يمنع العمليات من التشغيل.

- إذا تم فتح نافذة تحذرك من أنه لا يمكن حذف الملف لأنه قيد الاستخدام، فارجع إلى نافذة إدارة المهام، وقم بتمييز العملية، وانقر فوق إنهاء العملية. سيتم إكمال العملية ويمكنك حذف الملف المقابل.

- إذا قمت بحذف الملف الخاطئ، فانقر نقرًا مزدوجًا فوق سلة المحذوفات لفتحه، ثم اسحب الملف من سلة المحذوفات لاستعادته.

-

انقر بزر الماوس الأيمن فوق "سلة المهملات" وحدد "إفراغ" من القائمة.سيؤدي هذا إلى حذف الملف نهائيًا.

استخدام الوحدة الطرفية (Mac OS X)

- يمكن العثور على رمز المحطة الطرفية في Launchpad.

افتح المحطة.في المحطة، يمكنك تشغيل أداة مساعدة تكتشف برامج التجسس (في حالة وجودها بالطبع). انقر فوق "التطبيقات" - "الأدوات المساعدة" وانقر نقرًا مزدوجًا فوق "المحطة الطرفية". توفر المحطة التفاعل مع نظام التشغيل من خلال الأوامر النصية.

-

أدخل الأمر سودو lsof -i | استمعو اضغط ⏎ العودة . سيتم عرض قائمة بالعمليات النشطة والمعلومات حول نشاطها على الشبكة.

- فريق sudoيمنح وصول الجذر إلى الأمر اللاحق، أي أنه يسمح لك بعرض ملفات النظام.

- lsofاختصار لعبارة "قائمة الملفات المفتوحة" الملفات المفتوحة). أي أن هذا الأمر يسمح لك بعرض العمليات الجارية.

- المشغل أو العامل -أنايشير إلى أن قائمة العمليات النشطة يجب أن تكون مصحوبة بمعلومات حول نشاط الشبكة الخاصة بها لأن برامج التجسس تتصل بالإنترنت للتواصل مع مصادر خارجية.

- استمع- يحدد هذا الأمر العمليات التي تفتح منافذ معينة (هذه هي الطريقة التي تعمل بها برامج التجسس).

-

أدخل كلمة مرور المسؤول وانقر فوق ⏎ العودة . وهذا ما يحتاجه الفريق sudo. يرجى ملاحظة أنه أثناء إدخال كلمة المرور الخاصة بك، فإنها لن تظهر في الجهاز.

-

تعرف على العمليات الضارة.إذا كنت لا تعرف اسم العملية أو أنها تفتح منفذًا، فهذا على الأرجح البرمجيات الخبيثة. إذا لم تكن متأكدًا من عملية أو منفذ معين، فابحث عن اسم العملية على الإنترنت. على الأرجح، واجه مستخدمون آخرون بالفعل عمليات غير عادية وتركوا مراجعات حول طبيعتها (ضارة أو غير ضارة). إذا كنت متأكدًا من أن العملية ضارة، فاحذف الملف الذي يبدأ العملية.

- إذا كنت لا تزال لم تفهم طبيعة العملية، فمن الأفضل عدم حذف الملف المقابل، لأن هذا قد يؤدي إلى تعطل بعض البرامج.

- جمهورية مقدونيا- اختصار لكلمة "إزالة".

- تأكد من أن هذا هو الملف الذي تريد حذفه. يرجى ملاحظة أنه سيتم حذف الملف نهائيًا. لذلك، ننصحك بإنشاء نسخة احتياطية مسبقًا. افتح قائمة Apple وانقر اعدادات النظام" - "آلة الزمن" - "النسخ الاحتياطي".

تعرف على علامات برامج التجسس.إذا كانت سرعة اتصالك بالإنترنت تنخفض بشكل متكرر أو كان هاتفك الذكي يتلقى رسائل نصية غريبة، بما في ذلك رسائل من الغرباء، فمن المرجح أن يكون جهازك مصابًا ببرامج تجسس.

- إذا أعادت الأداة المساعدة HijackThis قائمة كبيرة جدًا من الملفات المشبوهة، فانقر فوق "حفظ السجل" لإنشاء ملف ملف نصيمع النتائج ونشرها في هذا المنتدى. ربما يوصي المستخدمون الآخرون بما يجب فعله بهذا الملف أو ذاك.

- يتم استخدام المنفذين 80 و443 بواسطة العديد من البرامج الموثوقة للوصول إلى الشبكة. وبطبيعة الحال، يمكن لبرامج التجسس استخدام هذه المنافذ، ولكن هذا غير محتمل، مما يعني أن برامج التجسس ستفتح منافذ أخرى.

- بمجرد اكتشاف برامج التجسس وإزالتها، قم بتغيير كلمات المرور لكل منها حساب، والتي تقوم بتسجيل الدخول من جهاز الكمبيوتر الخاص بك. فمن الأفضل أن يكون آمنا من آسف.

- بعض تطبيقات الهاتف الجوال، التي تدعي اكتشاف برامج التجسس وإزالتها على أجهزة Android، هي في الواقع غير موثوقة أو حتى احتيالية. أفضل طريقةتنظيف هاتفك الذكي من برامج التجسس يعني العودة إلى إعدادات المصنع.

- إعادة ضبط المصنع أيضًا على نحو فعالقم بإزالة برامج التجسس على iPhone، ولكن إذا لم يكن لديك حق الوصول إلى الجذر ملفات النظامعلى الأرجح، لن تتمكن برامج التجسس من اختراق نظام التشغيل iOS.

تحذيرات

- كن حذرًا عند حذف الملفات غير المألوفة. قد يؤدي حذف ملف من مجلد "النظام" (في Windows) إلى إتلاف نظام التشغيل ومن ثم إعادة تثبيت Windows.

- وبالمثل، كن حذرًا عند حذف الملفات باستخدام الوحدة الطرفية في نظام التشغيل Mac OS X. إذا كنت تعتقد أنك عثرت على عملية ضارة، فاقرأ عنها أولاً على الإنترنت.

محتوى

التطبيقات و برامج خاصةيتم استخدام الهواتف الذكية بشكل متزايد من قبلنا في الحياة اليومية. لقد اعتدنا على استخدامها لإجراء عمليات الشراء وإجراء المعاملات المالية والتواصل مع الأصدقاء حول العالم. إذا كانت هناك حاجة لمزيد من مراقبة الدائرة الاجتماعية لطفلك، والاستماع إلى محادثات موظفي الشركة أو أفراد الأسرة، فستحتاج إلى برنامج تجسس لنظام Android أو iOS، والذي يمكن تنزيله وتثبيته بسهولة على هاتفك الذكي. سيكون مفيدًا لمراقبة الأطفال أو كبار السن أو العاملين في المنزل أو الموظفين.

ما هي برامج التجسس

لاستخدام خدمة مراقبة الهاتف التي تحتاجها التسجيل الشخصيعلى موقع مطور البرنامج. عند التسجيل، يجب أن تتذكر معلومات تسجيل الدخول وكلمة المرور الخاصة بك للدخول إلى الخدمة، وتأكيد رقم هاتفك أو عنوان بريدك الإلكتروني. تختلف برامج التجسس عن بعضها البعض في وظائف التحكم الخاصة بها وأنواع تقديم المعلومات "المأخوذة" من الجهاز الخاضع للمراقبة إليك. يمكن أن تكون هذه لقطة شاشة أو جدول مكالمات أو رسائل نصية قصيرة أو تسجيلات للمكالمات. يجب تحميل وتثبيت وتفعيل برنامج التجسس على هاتف الاندرويد على الهاتف الذكي بشكل سري من المستخدم.

أنواع برامج التجسس

تنقسم برامج التحكم عن بعد في الهواتف الذكية إلى الأنواع التالية:

وظائف التجسس

من خلال مراقبة الهاتف الذكي، يقوم برنامج التجسس لنظام Android بتنفيذ وظائف تتبع وتسجيل جميع إجراءات الكائن. بعد جمع المعلومات، اعتمادًا على نوع الوظائف التي اخترتها، على هاتفك الذكي أو جهاز الكمبيوتر الخاص بك عبر الإنترنت، ستوفر الأداة المساعدة الفرصة لتلقي البيانات:

- سجل المكالمات الواردة والفائتة والصادرة من المشتركين بأسمائهم ومدة المحادثة؛

- التسجيلات الصوتية المحادثات الهاتفية;

- قائمة والنصوص لجميع الرسائل القصيرة، رسائل الوسائط المتعددةمع وقت استلامها أو إرسالها؛

- معلومات الصور والفيديو التي تم التقاطها بواسطة كاميرا التجسس الخاصة بالجهاز الذي يتم التحكم فيه؛

- الموقع الحالي للمشترك مع تعقب عبر الانترنتالحركات باستخدام تحديد الموقع الجغرافي محطات القاعدةمشغل GSM أو نظام تحديد المواقع العالمي (GPS) للملاحة؛

- تاريخ زيارة صفحات متصفح الهاتف الذكي؛

- محاسبة التطبيقات التي تم تنزيلها وتثبيتها واستخدامها؛

- التحكم الصوتي في البيئة باستخدام جهاز التحكمميكروفون.

برامج التجسس للاندرويد

من بين مجموعة برامج التجسس المقدمة المرافق المجانيةوالتي، عند تحليلها والتحقق منها، يتبين أنها غير فعالة. للحصول على معلومات عالية الجودة، من الضروري إنفاق الأموال على جمع وتخزين معلومات الصور والفيديو والصوت. بعد التسجيل في موقع المطور، يتلقى العميل حسابًا شخصيًا يوضح وظائف التحكم المتصلة والمعلومات المجمعة.

برنامج مدفوعالتنصت على المكالمات الهاتفية تليفون محمولتم تطوير Android مع الأخذ في الاعتبار الحاجة إلى إرضاء العملاء الأكثر تطلبًا في عدة جوانب:

- سهولة التركيب؛

- عدم وضوح التواجد على هاتف ذكي يتم التحكم فيه؛

- الراحة للعميل لتلقي وحفظ المعلومات التي تم جمعها.

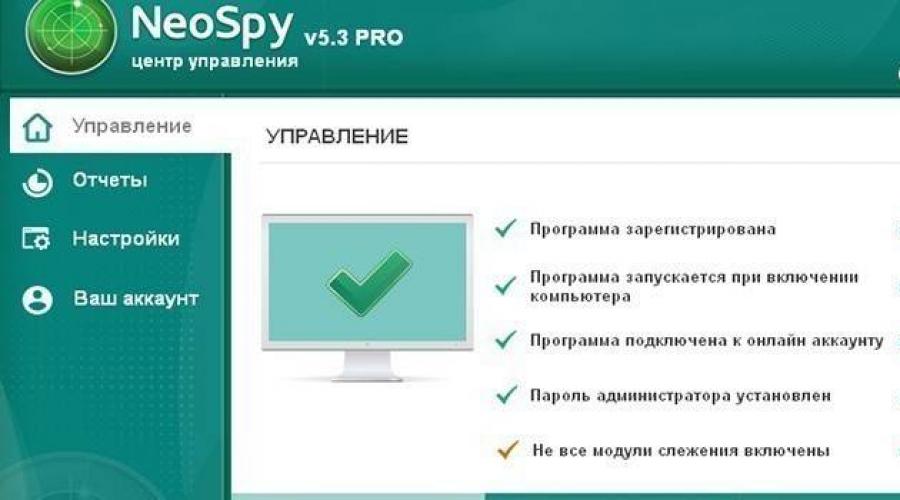

نيوسبي

يعد برنامج Neospy أحد أبسط برامج التجسس للكمبيوتر أو الهاتف الذكي. يعد NeoSpy Mobile لمنصة Android تطبيقًا قانونيًا يمكن تنزيله من خلاله تطبيقات جوجل. أثناء التحميل نسخة جديدة NeoSpy Mobile v1.9 PRO مع التثبيت، وتنزيل أرشيف APK، والإعدادات الممكنة التي لن يظهر فيها البرنامج في القائمة تطبيقات جوجل Play، سيكون قادرًا على مراقبة لوحة مفاتيح الهاتف الذكي واعتراض الصور من الكاميرا. تعتمد تكلفة استخدام البرنامج على الوظائف المحددة وستتراوح من 20 إلى 50 روبل في اليوم.

Talklog

والأكثر خطورة هو Talklog للتجسس على هواتف Android. قبل تثبيته على هاتفك الذكي، ستحتاج إلى تعطيل برنامج مكافحة الفيروسات لديك. ستحتاج إلى السماح بتثبيت التطبيقات من مصادر أخرى في إعدادات الأمان بهاتفك. خدمة Talklog هي خدمة تجسس كاملة يمكنها الحصول على جميع المعلومات تقريبًا حول نشاط الكائن الخاضع للمراقبة. تحتوي الأداة المساعدة على وضع تجريبي مجاني والعديد من الوظائف المجانية الأساسية. ستكون التكلفة من 10 إلى 50 روبل يوميًا، اعتمادًا على الوظيفة التي تحتاجها.

فليكسيسبي

يتضمن برنامج التجسس لنظام Android Flexispy عددًا كبيرًا من الطرق للوصول إلى الهاتف الذكي - اعتراض الرسائل القصيرة ورسائل الوسائط المتعددة والتنصت على الهاتف وتسجيل المحادثات الهاتفية وقراءة الحوارات من 14 محادثة داخلية (Facebook، WhatsApp، Viber، Skype، WeChat، Telegram، وما إلى ذلك) ، واعتراض المكالمات في الوقت الفعلي، والاستماع إلى المناطق المحيطة بالهاتف من خلال الميكروفون، وأكثر من 140 وظيفة أخرى. تكلفة استخدام الأداة المساعدة مناسبة - سيكلفك الحد الأدنى لحزمة Premium 6000 روبل لمدة 3 أشهر، وستكلفك حزمة Extreme القصوى ما يصل إلى 12000 روبل لمدة 3 أشهر من الاستخدام.

أداة الجوال

سيوفر لك تطبيق MobileTool للتجسس لنظام التشغيل Android معلومات حول المكالمات والرسائل النصية القصيرة ورسائل الوسائط المتعددة وموقع الهاتف، سجل الهاتف. يمكنه إزالة الاختصار الخاص به من قائمة التطبيقات. سيكون لديك حق الوصول إلى الوظائف التالية: عرض الصور، والحماية من السرقة عن طريق قفل الجهاز، وتشغيل صفارة الإنذار. ستكون جميع المعلومات متاحة في حسابك الشخصي على موقع التطبيق. يوجد وضع تجريبي لمدة يومين لاختبار الوظيفة، وتعتمد الخصومات على فترة الاستخدام. سيكون متوسط \u200b\u200bالدفع مقابل استخدام الأداة حوالي 30 روبل في اليوم.

مراقبة المحمول

تجسس على الجوال أندرويد موبايلالمراقبة (المراقبة عبر الجوال) بعد التسجيل في الموقع والاختيار خطة التعريفةوسوف يقوم بالدفع توفير يمكن الوصول إليهالمحادثات الهاتفية، وظيفة تسجيل الصوت، حفظ جميع رسائل SMS، تحديد الموقع الجغرافي لموقع الهاتف، إنشاء طرق السفر. البرنامج يعمل على أي هاتف ذكي مشغلي الهاتف المحمولروسيا. ستكون التكلفة عند اختيار تحديد الموقع الجغرافي فقط 800 روبل لمدة 3 أشهر، والوظائف الكاملة – 1550 روبل لمدة 3 أشهر، مع خصم 40٪ عند الدفع سنويًا.

كيفية تثبيت برامج التجسس على هاتفك

يبدأ تثبيت برنامج تجسس على الهاتف المحمول بالتسجيل عبر الإنترنت على موقع الشركة المصنعة واختيار خطة التعريفة والدفع مقابل الخدمات. ثم يتم توفير الرابط الذي يجب إدخاله في متصفح الهاتف الذكي لتنزيل البرنامج. تتوفر بعض برامج التجسس لنظام Android من خلال Google Play ويمكن تنزيلها مثل التطبيقات العادية. عند تثبيت البرنامج وتنشيطه، ستحتاج إلى إذن للوصول إلى جميع وظائف الهاتف الذكي اللازمة لتشغيله. قد تحتاج إلى إذن لاستخدام البرامج المشتقة منها مصادر غير معروفة.

يوجد الآن العديد من برامج التنصت على الهواتف المحمولة. ومن الواضح أن لديهم جميعا خصائصها الخاصة. ومع ذلك، لديهم جميعا شيء مشترك. سنتحدث في هذه المقالة القصيرة عن تنزيل برنامج تجسس على هاتفك المحمول. نقدم أدناه روابط للخدمات الرسمية حيث يمكنك تنزيل هذه التطبيقات الرائعة. في الختام، سنصف بإيجاز جوهر التثبيت مع الإعداد للاختباء من الهاتف الذكي.

يمكن توفير هذه الحلول في عدة إصدارات - بسيطة واحترافية (الإصدار الجذر لنظام Android). في الحالة الأولى، لا توجد اختلافات كبيرة عن العمل مع التطبيقات العادية. في الثانية - سوف تصبح أكبر قليلا وظائف. يتم وصف الاختلافات بالتفصيل من قبل المطورين في تعليماتهم. بالنسبة للإصدار الجذر، سيستغرق الأمر وقتًا إضافيًا لمعرفة ذلك. سيصبح الهاتف الذكي أكثر عرضة للخطر، وسوف تنتهي صلاحية الضمان، إذا كان لا يزال موجودًا. ولكن ستظهر فرص جديدة ستكون بمثابة مكافأة)

يتم تثبيت جميع برامج التجسس على الهاتف فقط عندما يكون لديك إمكانية الوصول المباشر إليها. لا توجد أوامر سحرية لتثبيت مثل هذه الحلول عن بعد على هواتف الآخرين. التالي نقطة مهمة- يمكنك تنزيل برنامج التنصت على هاتفك فقط من الموقع الرسمي، على سبيل المثال، من خلال الانتقال إلى هناك من متصفح هاتفك الذكي. لا توجد أسواق ألعاب أو متاجر تطبيقات وما إلى ذلك. هذا برنامج تتبع وليس تطبيقات جوال عادية. وهم ممنوعون من الذهاب إلى هناك. يمكنك أيضًا تنزيل برنامج التجسس من الموقع الرسمي إلى جهاز الكمبيوتر الخاص بك، ثم تحميله ملف التثبيتفي الهاتف عبر الكابل وتشغيله هناك من خلال مدير الملفات.

من أجل تنزيل برنامج تجسس من موقع ويب، وليس من نفس متجر الألعاب، تحتاج إلى إزالة الحظر المفروض على التثبيت من مصادر غير معروفة. يتم ذلك على نظام Android عن طريق تحديد المربع المناسب في قسم الإعدادات. اعتمادًا على إصدار Android، قد يختلف هذا الإعداد قليلاً في الاسم أو الموقع. ولكن الشيء الرئيسي هو معرفة ما الذي تبحث عنه.

- برنامج عالمي للتنصت على الهاتف المحمول:

- الجاسوس الأكثر تكلفة من حيث سياسة التسعير: من حساب شخصي(بعد التسجيل)

- النخبة للتنصت على المكالمات الهاتفية لنظام Android أو iPhone -

بعد تثبيت التطبيق على هاتفك، ستحتاج إلى تكوينه وفقًا للتعليمات. عادةً، في المرحلة الأولى، ستحتاج إلى ربطه بمعرفك من حسابك الشخصي على الخدمة (في كل مكان يتم تنفيذ ذلك بشكل مختلف ويتم وصفه دائمًا في التعليمات) وحمايته من الوصول عن طريق إخفائه من قائمة هاتفك الذكي. إذا لم يتم ذلك بشكل افتراضي. أولئك. قد يكون هناك إعداد تبديل لإخفاء/فتح الرؤية.

لقد جمعت مكتبتنا الخاصة بأمثلة اكتشاف برامج التجسس وتحييدها بالفعل عددًا لا بأس به من المقالات، وقررنا تصنيف هذه المواد.

يعتمد التصنيف على التقييم الشخصي للمتخصصين الفنيين من مختبر الاختبار الخاص بنا. وبما أننا نخطط لمواصلة اختبار برامج التجسس الشائعة، فإننا نعتقد أن هذا التصنيف سيساعد مستخدمي أداة تمويه COVERT وزوار موقعنا على فهم مكان كل برنامج تجسس في فسيفساء التهديدات الحديثة بشكل أفضل.

نعطي كل جاسوس ثلاثة تقييمات:

الأول هو التصميم والوظيفة.. كلما ارتفعت النتيجة، زادت الفرص التي يوفرها البرنامج لسرقة البيانات وتتبع المستخدم.

والثاني هو السرية داخل النظام. ما مدى صعوبة اكتشافه على جهاز الكمبيوتر؟ كلما ارتفعت النتيجة، و برنامج أفضليخفي نفسه.

ثالثاً – تقييم حماية الجاسوس من برامج مكافحة التجسس وصعوبة تحييدها. كلما ارتفعت الدرجة، كلما زاد تمسك البرنامج بوجوده على الكمبيوتر بجدية أكبر وزادت الخطوات التي يجب اتخاذها لتحقيق ذلك. إزالة كاملة. لا يمكن إزالة بعض البرامج بمجرد مسح مجلد الملف من القرص.

- رلم: 5/5/4

يقوم برنامج VkurSe بالتجسس على مراقبة كافة إجراءات المستخدم على الكمبيوتر بشكل سري وإرسال البيانات المجمعة إلى خادم خاص. يوفر القدرة على مراقبة جهاز الكمبيوتر بشكل سري عبر الإنترنت، وإنشاء لقطات الشاشة، والاعتراض إدخال لوحة المفاتيحوالحافظة وغيرها الكثير.

— RLM: 1 / 1 / 0

يعد Windows Spy Keylogger مثالًا كلاسيكيًا إلى حد ما على Keylogger - فهو يأخذ كل المدخلات من لوحة المفاتيح ويحفظها في ملفات السجل. يحتوي على وضع غير مرئي، ولا يستهلك أي موارد لنظام التشغيل تقريبًا، وهو سهل التثبيت ويمكن تثبيته على جهاز كمبيوتر دون حقوق المسؤول.

— رلم: 3/6/1

يعمل Spytector بشكل سري على جهاز الكمبيوتر الخاص بك، حيث يقوم بحفظ كلمات المرور المدخلة في المتصفحات وبرامج المراسلة الفورية متصفح الانترنت, جوجل كرومأوبرا، فايرفوكس، سفاري، أوتلوك، جوجل توك، ويندوز لايفماسنجر وتطبيقات أخرى. يمكن لـ Keylogger اعتراض المحادثات بأكملها رسل شعبية- ام اس ان ماسنجر، ياهو ماسنجر، ICQ، AIM. يقوم Spytector Keylogger بتشفير المعلومات التي تم اعتراضها وإرسالها عبر البريد الإلكتروني أو خادم بروتوكول نقل الملفات.

- رلم: 8/3/2

يسمح لك JETLOGGER بمراقبة نشاط المستخدم على الكمبيوتر، ويجمع معلومات عنه تشغيل البرامجآه، المواقع التي تمت زيارتها ومجموعات المفاتيح المستخدمة، تقوم ببناء البيانات المستلمة وتعرضها في شكل مخططات ورسوم بيانية. يمكن تمكينها الخلق التلقائيلقطات الشاشة على فترات زمنية معينة. يخفي حقيقة جمع معلومات حول النشاط على الجهاز.

- رلم: 4 / 0 / 1

Yaware.TimeTracker هو نظام لتسجيل ساعات العمل وتقييم كفاءة الموظفين على الكمبيوتر.

- رلم: 5/2/3

يعد برنامج Award Keylogger أحد برامج التجسس المشهورة إلى حد ما، ويتم وصفه في العديد من المواقع على أنه أداة تتبع قوية في الوقت الفعلي مع وظائف غنية. لكننا لم نتمكن من رؤية جميع الوظائف المدرجة، على الرغم من أننا اختبرنا أحدث إصدار يعمل بكامل طاقته. تبين أن البرنامج ليس أفضل بكثير من برنامج التجسس العادي.

- رلم: 5 / 0 / 0

تم تصميم Real Spy Monitor لمراقبة النشاط على جهاز الكمبيوتر ويسمح لك بحفظ معلومات حول البرامج التي تم إطلاقها، والملفات والنوافذ المفتوحة، والتقاط لقطات الشاشة، ومراقبة المواقع التي يزورها المستخدمون، واعتراض وحفظ إدخالات لوحة المفاتيح.

- رلم: 5/1/1

يحتوي LightLogger على مجموعة قياسية إلى حد ما من الوظائف: فهو يتتبع مواقع الويب التي تمت زيارتها، ويلتقط لقطات شاشة بتردد معين، ويعترض إدخال لوحة المفاتيح في التطبيقات والمتصفحات والبريد الإلكتروني، ويتذكر جميع البرامج قيد التشغيل، وينسخ محتويات المخزن المؤقت للنظام.

— RLM: 7 / 1 / 0

سيوفر REFOG Personal Monitor التحكم الكامل في النظام، وتسجيل أي ضغطات على المفاتيح في السجل. بالإضافة إلى ذلك، يقوم بشكل دوري بالتقاط لقطات شاشة حتى يكون لدى المراقب صورة كاملة لما يحدث على الكمبيوتر. يتم إرسال كافة التقارير إلى المحدد بريد إلكتروني. عمل الجاسوس غير مرئي على الكمبيوتر: فهو لا يكشف عن نفسه بأي شكل من الأشكال ويستهلك القليل جدًا من موارد النظام.

- رلم: 5/3/3

يمكن تثبيت TheRat على جهاز كمبيوتر باستخدام الهندسة الاجتماعية. بالإضافة إلى وظائف Keylogger التقليدية، يمكن للبرنامج تتبع الإجراءات في نوافذ التطبيق والرد على الكلمات، بالإضافة إلى التقاط لقطات شاشة للشاشة في كل مرة تضغط فيها على مفتاح Enter. الميزة الخاصة لبرنامج Keylogger هي أنه يعمل على مبدأ الفيروسات غير المادية.

— RLM: 6/2/1

يقوم Snitch بجمع البيانات حول نشاط المستخدم ونقلها إلى الخادم الخاص به، حيث يتم إرسالها منه إلى وحدة التحكم وعرضها في الواجهة الخاصة به.

— RLM: 2 / 0 / 0

Hide Trace عبارة عن أداة لقطة شاشة نموذجية تراقب إجراءات المستخدم، وتنشئ تقريرًا مفصلاً. النوافذ المفتوحةعن طريق التقاط لقطات الشاشة.

- رلم: 6/8/6

يقوم WebWatcher بتسجيل كافة الأنشطة التي تحدث على جهاز الكمبيوتر: رسائل البريد الإلكترونيورسائل المراسلة الفورية ومعلومات حول المواقع التي تمت زيارتها والنشاط على شبكات Facebook/MySpace وكل ما يكتبه المستخدم في الوقت الفعلي. يأخذ لقطات الشاشة ويتتبع كل شيء استعلامات البحث. يتم إرسال جميع المعلومات المجمعة إلى خوادم خاصة، حيث يمكن للمراقب الاطلاع على نتائج المراقبة عن بعد.

— RLM: 6 / 0 / 2

يتيح لك DameWare Mini Remote Control Server الاتصال بالأجهزة البعيدة والتحكم فيها عبر الإنترنت أو شبكه محليه. يستطيع سرا، دون أن يلاحظها أحد من قبل الملاحظ، السيطرة على جميع تصرفاته.

— دورة: 7 / 2 / 2

Kickidler - يتمتع البرنامج بوظائف جيدة، ولكن من السهل اكتشافه وإزالته. توجد وظيفة لمنع الدخول إلى منصة COVERT الآمنة، والتي يمكن تجاوزها بسهولة باستخدام أداة إخفاء.

— RLM: 3 / 1 / 0

Total Spy - الواجهة بسيطة للغاية، البرنامج صغير الحجم ولا يؤثر على أداء النظام. لكن الوظيفة في البرنامج أساسية فقط.

- رلم: 7/8/5

بي سي باندورا— يختبئ في النظام ويتحكم في حركة مرور الكمبيوتر والإنترنت بالكامل. يلتقط لقطات شاشة، ويتلقى إدخالات لوحة المفاتيح، والإجراءات على مواقع الويب التي تمت زيارتها، والبريد الإلكتروني، والرسائل الفورية، ويجمع الكثير من المعلومات الأخرى حول عمل المستخدم. لا يحتوي البرنامج على مجلد يخزن فيه بياناته. يتم تحميل كل شيء في نظام التشغيل، وكل تثبيت جديدسيتم إجراء لنفس أو كمبيوتر آخر مع أسماء الملفات الجديدة.

— رلم: 5/7/4

مايكرو كلوغرهو برنامج تجسس مخفي جيدًا وغير مرئي في قائمة "ابدأ" وشريط المهام ولوحة برامج التحكم وقائمة العمليات وقائمة بدء تشغيل Msconfig وأماكن أخرى على الكمبيوتر حيث يمكن مراقبة التطبيقات قيد التشغيل. لا تظهر أي علامات على التواجد ولا تؤثر على أداء النظام؛ فهي ترسل سرًا تقريرًا إلى البريد الإلكتروني أو خادم FTP. يتم تنفيذ نشاطها من خلال مكتبات الارتباط الحيوي (DLLs).

- رلم: 4 / 0 / 0

منزل الخبراء- برنامج متعدد الوظائف للمراقبة السرية والتسجيل التفصيلي لجميع الإجراءات التي يتم إجراؤها على جهاز كمبيوتر مع وظيفة التتبع عن بعد، مما يسمح لك بمشاهدة التقارير ولقطات الشاشة في أي مكان ومن أي جهاز، طالما لديك إمكانية الوصول إلى الإنترنت.

— RLM: 7/0/0

مراقبة جهاز كمبيوتر عن بعد في الوقت الفعلي، والتقاط صور للمستخدم من كاميرا الويب الخاصة بالكمبيوتر، وتسجيل الأصوات في الغرفة التي تم تثبيت الكمبيوتر فيها، ومشاهدات نظام الملفاتوتنزيل الملفات عن بعد، وعرض عمليات النظام وحذفها، والوظائف الأخرى القياسية لبرامج التجسس.

- رلم: 5/1/1

نظام مراقبة برويوفر كل ما تحتاجه لمراقبة جهاز الكمبيوتر الخاص بك الوضع المخفي. تسجل الأداة إدخال النص والرسائل الفورية والتطبيقات المستخدمة والمواقع التي تمت زيارتها، كما تلتقط لقطات شاشة في فترة زمنية محددة أو حسب الحدث.

رلم: 3 / 0 / 0

كيدلوجر برو، هذا برنامج Keylogger مفتوح مصدر الرمز، والتي يمكنها تسجيل الصوت من الميكروفون والتقاط لقطات الشاشة. يمكن تسليم السجلات/لقطات الشاشة عبر البريد الإلكتروني أو إلى موقع الشركة المصنعة، حيث يمكن مشاهدتها بالفعل. ويمكنه أيضًا تخزين السجلات مع لقطات الشاشة محليًا.

— RLM: 7/0/0

نظام المناول عن بعد - المراقبة والتحكم عن بعد، يسمح لك بالاتصال به حاسب يستخدم عن بعدوالتحكم فيه كما لو كنت تجلس مباشرة أمام شاشته.

— RLM: 6/2/1

NeoSpy Spy هو برنامج لتتبع الكمبيوتر يسمح لك بإجراء مراقبة مخفية للنظام. يتتبع جميع الإجراءات التي يقوم بها المستخدمون على شاشة العرض عبر الإنترنت من جهاز كمبيوتر وهاتف ذكي وجهاز لوحي.

– RLM: 6/5/3

يقوم SoftActivity Keylogger بتتبع وتسجيل جميع إجراءات المستخدم على الكمبيوتر.

إنه يعمل بشكل سري ودون أن يلاحظه أحد حتى من قبل المستخدمين الأذكياء؛ ولا يمكن رؤية أي عملية في مدير المهام، ولا يمكن رؤية أي ملفات في النظام.

أداة التكوين المساعدة وخيار إلغاء التثبيت محميان بكلمة مرور.

— RLM: 4 / 1 / 0

Snooper هو برنامج تجسس صوتي مصمم لتسجيل الأصوات التي يلتقطها ميكروفون متصل بالكمبيوتر؛ وفي وضع التسجيل، لا يتم عرضه في الدرج، ولا يكون مرئيًا في قائمة العمليات في مدير مهام Windows. وطالما أن الميكروفون لا يكتشف الأصوات، يظل الجاسوس في وضع السكون.

- آر إل إم 5/0/0

أفضل برنامج KeyLogger هو برنامج يتيح لك التحكم الكامل دائمًا في جهاز الكمبيوتر الخاص بك.

يتيح لك البرنامج قراءة سجل الإجراءات بالكامل على جهاز الكمبيوتر الخاص بك في غيابك.

باستخدام هذا البرنامج، يمكنك عرض سجلات الدردشة، وكذلك البريد، ومعرفة المواقع التي زارها المستخدم.

- رلم: 5/1/1

SpyAgent هو برنامج للتحكم الكامل في تصرفات المستخدم. يراقب أداء النظام، بما في ذلك تسجيل ضغطات المفاتيح والبرامج التي يتم تشغيلها والملفات المفتوحة وغير ذلك الكثير. يسمح لك بتسجيل جميع الأنشطة عبر الإنترنت - FTP وHTTP وPOP3 والدردشة واتصالات TCP/UDP الأخرى، بما في ذلك مواقع الويب التي تمت زيارتها. يأخذ لقطات الشاشة، ويرسل البيانات التي تم جمعها إلى البريد الإلكتروني المحدد، وهناك إمكانية التحكم عن بعد في البرنامج.

— RLM: 6/2/0

Ardamax Keylogger - يلتقط لقطات شاشة ويعترض الحافظة وضغطات المفاتيح على لوحة المفاتيح. يحتوي Spy على وضع مخفي وغير مرئي في مدير المهام. يقوم البرنامج بإنشاء سجل لجميع الإجراءات للتحليل اللاحق.

— RLM: 8 / 1 / 0

تتيح لك Spyrix Personal Monitor التحكم الخفي في أي نشاط على جهاز الكمبيوتر الخاص بك في الشبكات الاجتماعية(VKontakte، Odnoklassniki، Facebook، وما إلى ذلك)، والدردشة والبريد الإلكتروني، وزيارة مواقع الويب والاستفسار محركات البحث(ياندكس، جوجل). تم تصميم Spyrix Personal Monitor للمراقبة المركزية لجميع أنشطة المستخدم.

- رلم: 2/6/6

يقوم All In One Keylogger بتسجيل جميع ضغطات المفاتيح، بما في ذلك الأحرف الخاصة باللغة والمحادثات ورسائل المحادثة وكلمات المرور والبريد الإلكتروني ومعلومات الحافظة وأصوات الميكروفون ولقطات الشاشة وأنشطة الإنترنت. لا تظهر برامج التجسس في العمليات الجارية.

— RLM: 8/6/7

Mipko Personal Monitor - يراقب النشاط على الكمبيوتر، ويراقب المواقع التي تتم زيارتها على الإنترنت، ويحفظ جميع إجراءات المستخدم على القرص الصلب - ضغطات المفاتيح، والمواقع التي تمت زيارتها، وإطلاق التطبيقات، ولقطات الشاشة. غير مرئية عند العمل في الوضع المخفي الوسائل القياسيةالنظام ولا يظهر في قائمة العمليات. إنه يعمل دون أن يلاحظه أحد على الإطلاق، مثل شخص غير مرئي، ويعمل بشكل جيد مع برامج مكافحة الفيروسات ويظل غير مكتشف في 95٪ من الحالات.

— RLM: 3 / 1 / 0

برنامج Keylogger Remote المجاني قادر على اعتراض ضغطات المفاتيح والنص المنسوخ من أي تطبيق. ويمكنه أيضًا تسجيل الأسماء تشغيل التطبيقات، مواقع الويب التي تمت زيارتها، التقاط لقطات الشاشة بعد فترة زمنية محددة. يعمل الجاسوس في وضع غير مرئي ولا يمكن الوصول إليه. توجد وظيفة للمراقبة عن بعد وإرسال التقارير اليومية عبر البريد الإلكتروني.

— RLM: 7 / 1 / 0

سباي جو - حزمة البرامجللمراقبة الخفية وتتبع نشاط المستخدم على الكمبيوتر. يتم التحكم فيه عن بعد ويسمح بالمراقبة في الوقت الحقيقي. إنه يعمل في وضع التخفي ويظل غير مرئي أثناء المراقبة.

— RLM: 3 / 1 / 0

الوكيل المخفي Actual Spy قادر على مراقبة جميع الأحداث التي تحدث في النظام: اعتراض جميع ضغطات المفاتيح، واكتشاف الحالة والتخطيط الروسي، والتقاط لقطات الشاشة (لقطات الشاشة)، وتذكر بدء تشغيل البرامج وإغلاقها، ومراقبة محتويات الحافظة، وتسجيل اتصالات الإنترنت وتسجيل المواقع التي تمت زيارتها وأكثر من ذلك بكثير.

- رلم: 5/1/1

تم تصميم Elite Keylogger لمراقبة جميع أنواع أنشطة المستخدم بشكل سري. تتضمن قدرات برنامج Keylogger تتبع جميع أنواع المراسلات من ICQ إلى البريد الإلكتروني، ومواقع الويب التي يزورها المستخدمون، وكلمات المرور المكتوبة والبرامج المستخدمة. يقوم الجاسوس بإنشاء لقطات لشاشة سطح مكتب المستخدم. يمكن إرسال تقرير عن أنشطة المستخدم ل بريد إلكترونيبعد فترة زمنية معينة.

— RLM: 6 / 0 / 2

باستخدام الأداة المساعدة Power Spy، يمكنك التقاط لقطات شاشة من الشاشة على فترات زمنية معينة، وتسجيل ضربات لوحة المفاتيح، وصفحات الإنترنت التي تمت زيارتها. يمكنك أيضًا عرض رسائل البريد الإلكتروني التي قرأتها أثناء ذلك مساعدة مايكروسوفتالتوقعات و مايكروسوفت أوتلوك Express والمستندات المفتوحة في Word وNotepad. يقوم البرنامج، بناءً على المعلمات المحددة، بإرسال تقرير عبر البريد الإلكتروني أو كتابته في ملف سجل مخفي.

- رلم: 6/5/5

تم تصميم حزمة برامج STAKH@NOVETS للمراقبة شبكة الكمبيوترالشركات. إنها تعطي معلومات كاملةعن كل موظف. يمكن إجراء مراقبة موظفي الشركة في وضع مخفي تمامًا.

— RLM: 6 / 0 / 3

يقوم StaffCop بمراقبة تشغيل البرامج والتطبيقات ومواقع الويب على أجهزة الكمبيوتر الخاصة بالعمل. يعترض الرسائل في ICQ وSkype والبريد الإلكتروني وبرامج المراسلة الفورية الأخرى. يلتقط لقطات شاشة لشاشة العرض، ويسجل ضغطات المفاتيح وغير ذلك الكثير الذي يعد جزءًا من مفهوم "التحكم في الكمبيوتر".

(كي جي بي) - RLM: 7 / 1 / 0

يعد KGB SPY أحد أشهر البرامج المصممة للتجسس على المستخدمين حواسيب شخصية. فهو يعترض ويخزن سجلاً مفصلاً لإجراءات المستخدم على القرص الصلب، ويلتقط لقطات شاشة، ويسجل إطلاق البرامج، وما إلى ذلك.

— RLM: 1 / 1 / 0

Punto Switcher، مصمم لتغيير تخطيطات لوحة المفاتيح الوضع التلقائيعلى الحاسوب. وفي الوقت نفسه، يمكن استخدامه كمسجل مفاتيح إذا قمت بإجراء تغييرات معينة في الإعدادات.

كيف تكتشف ما يفعله طفلك أو موظفك على الكمبيوتر؟ ما هي المواقع التي يزورها ومع من يتواصل وماذا يكتب ولمن؟

لهذا الغرض، هناك برامج تجسس - نوع خاص من البرامج التي، دون أن يلاحظها أحد من قبل المستخدم، بجمع معلومات حول جميع أفعاله. سوف يحل برنامج تجسس الكمبيوتر هذه المشكلة.

لا ينبغي الخلط بين برامج التجسس للكمبيوتر وحصان طروادة: الأول شرعي تمامًا ويتم تثبيته بمعرفة المسؤول، والثاني يصل إلى جهاز الكمبيوتر بشكل غير قانوني وينفذ أنشطة ضارة مخفية.

ومع ذلك، يمكن للمتسللين أيضًا استخدام برامج التتبع المشروعة.

غالبًا ما يتم تثبيت تطبيقات برامج التجسس بواسطة مديري الأعمال و مسؤولي النظامللسيطرة على الموظفين، والآباء للتجسس على الأطفال، والأزواج الغيورين، وما إلى ذلك. في هذه الحالة، قد تعرف "الضحية" أنها تخضع للمراقبة، لكنها في أغلب الأحيان لا تعرف.

مراجعة ومقارنة خمسة برامج تجسس شعبية

نيوسبي

NeoSpy هو برنامج تجسس عالمي للوحة المفاتيح والشاشة ونشاط المستخدم. يعمل NeoSpy بشكل غير مرئي ويمكنه إخفاء وجوده حتى أثناء التثبيت.

يتمتع المستخدم الذي يقوم بتثبيت البرنامج بفرصة اختيار أحد وضعي التثبيت - المسؤول والمخفي. في الوضع الأول، يتم تثبيت البرنامج بشكل علني - فهو يقوم بإنشاء اختصار على سطح المكتب ومجلد في دليل ملفات البرنامج، في الثانية - مخفي.

لا تظهر عمليات البرنامج في إدارة مهام Windows أو مديري المهام التابعين لجهات خارجية.

وظائف NeoSpy واسعة جدًا ويمكن استخدام البرنامج كمراقبة منزلية وفي المكاتب لمراقبة الموظفين.

يتم توزيع برنامج التجسس في ثلاثة إصدارات بموجب ترخيص برنامج تجريبي. السعر هو 820-1990 روبل، ولكن يمكنه أيضًا العمل مجانًا (حتى في الوضع المخفي) مع قيود عند عرض التقارير.

ما يمكن لـ NeoSpy فعله:

- مراقبة لوحة المفاتيح؛

- مراقبة زيارات الموقع؛

- إظهار شاشة المستخدم في الوقت الفعلي عبر الإنترنت من كمبيوتر أو جهاز لوحي آخر؛

- التقاط لقطات الشاشة وحفظ الصور من كاميرا الويب الخاصة بك؛

- مراقبة أحداث النظام (التشغيل، إيقاف التشغيل، توقف الكمبيوتر، توصيل الوسائط القابلة للإزالة)؛

- اعتراض محتويات الحافظة؛

- مراقبة استخدام برامج المراسلة الفورية عبر الإنترنت، وتسجيل مكالمات Skype؛

- اعتراض البيانات المرسلة للطباعة ونسخها إلى وسائط خارجية؛

- الاحتفاظ بإحصائيات عمل الكمبيوتر؛

- إرسال إحداثيات الكمبيوتر المحمول (محسوبة عبر شبكة Wi-Fi).

بفضل واجهة اللغة الروسية، ومجموعة واسعة من الوظائف، والاعتراض الصحيح للوحة المفاتيح ووضع التشغيل المخفي تمامًا في النظام، يحصل NeoSpy على أقصى تصنيف عند الاختيار برامج للتحكم في المستخدم.

مراقب جاسوس حقيقي

الجاسوس التالي هو Real Spy Monitor. لا يحتوي هذا البرنامج الناطق باللغة الإنجليزية على وظائف التتبع فحسب، بل يمكنه أيضًا حظر إجراءات معينة على الكمبيوتر. ولذلك، غالبا ما يتم استخدامه كأداة للرقابة الأبوية.

لكل حساب في إعدادات Real Spy Monitor، يمكنك إنشاء سياسة الحظر الخاصة بك، على سبيل المثال، لزيارة مواقع معينة.

لسوء الحظ، نظرًا لعدم وجود واجهة باللغة الإنجليزية، يصعب فهم تشغيل Real Spy Monitor، على الرغم من الصور المصغرة الرسومية للأزرار.

يتم دفع البرنامج أيضا. تكاليف الترخيص من 39.95 دولار.

ميزات مراقبة التجسس الحقيقية:

- اعتراض ضغطات المفاتيح، ومحتويات الحافظة، وأحداث النظام، ومواقع الويب، والرسائل الفورية، والبريد؛

- العمل في الوضع شبه المخفي (بدون نافذة نشطة، ولكن مع عرض العملية في مدير المهام)؛

- العمل مع حسابات متعددة.

- التشغيل التلقائي الانتقائي لحسابات مختلفة.

بشكل عام، العديد من المستخدمين مثل Real Spy Monitor تشمل عيوبه التكلفة العالية، وعدم وجود واجهة باللغة الروسية، وعرض العملية في مدير المهام.

جاسوس حقيقي

يقوم المطورون بوضع Actual Spy على أنه برنامج Keylogger ( كلوغر)، على الرغم من أن البرنامج يمكنه القيام بأكثر من مجرد تسجيل ضغطات المفاتيح.

فهو يراقب محتويات الحافظة، ويلتقط لقطات الشاشة، ويراقب زيارات الموقع، وأشياء أخرى مدرجة في مجموعة الجواسيس الرئيسية التي قمنا بفحصها.

عند تثبيته، يقوم Actual Spy بإنشاء اختصار في قائمة "ابدأ" حتى يتمكن المستخدم من ملاحظته. يحدث الإطلاق أيضًا بشكل علني - لإخفاء نافذة البرنامج تحتاج إلى الضغط على مفاتيح معينة.

لا تختلف قدرات Actual Spy كثيرًا عن قدرات منافسيها. من بين أوجه القصور، لاحظ المستخدمون أنه يسجل ضغطات المفاتيح بشكل صحيح فقط في تخطيط اللغة الإنجليزية.

سباي جو

SpyGo - مجموعة أدوات التجسس استخدام المنزلي. يمكن استخدامه أيضًا في المكاتب لمراقبة الموظفين.

لبدء المراقبة، فقط انقر فوق الزر "ابدأ" في SpyGo.

يتم توزيع SpyGo بموجب ترخيص برنامج تجريبي ويتكلف 990-2990 روبل اعتمادًا على مجموعة الوظائف.

في الإصدارات التجريبيةتقتصر مدة المراقبة على 20 دقيقة يوميًا، ولا يتوفر أيضًا إرسال التقارير عبر البريد الإلكتروني وبروتوكول نقل الملفات.

الميزات الرئيسية لبرنامج SpyGo:

- مراقبة ضغطات المفاتيح؛

- تسجيل جميع الإجراءات على الكمبيوتر (إطلاق البرامج، والعمليات مع الملفات، وما إلى ذلك)؛

- التحكم في الزيارات إلى موارد الويب (التاريخ، استعلامات البحث، المواقع التي تتم زيارتها بشكل متكرر، مدة الإقامة على الموقع)؛

- تسجيل ما يحدث على الشاشة.

- حفظ محتويات الحافظة.

- الاستماع إلى البيئة (إذا كان هناك ميكروفون)؛

- مراقبة أحداث النظام (أوقات تشغيل وإيقاف تشغيل الكمبيوتر، ووقت التوقف عن العمل، وتوصيل محركات الأقراص المحمولة، والأقراص، وما إلى ذلك).

مهم! تشمل عيوب SpyGo، وفقًا للمستخدمين، حقيقة أنه لا يدعم كل شيء إصدارات ويندوز، عند إرسال التقارير، غالبًا ما يؤدي ذلك إلى حدوث أخطاء ويمكن كشفه بسهولة.

واش

Snitch - يُترجم اسم هذا البرنامج إلى "snitch"، وهو غير ودود للغاية تجاه المستخدم. واش جواسيس على أنشطة الكمبيوتر. إنه يعمل بشكل مخفي ولا يتطلب إعدادات معقدة وليس له تأثير يذكر على أداء النظام.

يتم إصدار البرنامج في نسخة واحدة.

مميزات ومميزات سنيتش:

- مراقبة لوحة المفاتيح والحافظة وأحداث النظام وتصفح الويب والتواصل في برامج المراسلة الفورية؛

- تجميع التقارير الموجزة والرسوم البيانية للأحداث التي يتم رصدها؛

- تكوين الشبكة المتساهلة.

- الحماية ضد الإنهاء غير المصرح به لعملية البرنامج؛

- تتم المراقبة حتى في حالة عدم الوصول إلى الشبكة.

من بين أوجه القصور التي يمكن ملاحظتها تعارض مع برامج مكافحة الفيروسات

كيفية اكتشاف جاسوس على جهاز الكمبيوتر الخاص بك؟

يعد العثور على برامج تجسس على جهاز كمبيوتر لا يظهر ظاهريًا أمرًا صعبًا، ولكنه ليس مستحيلًا.

لذلك، على الرغم من شرعيتها، فإن الطلبات التي قمنا بمراجعتها ويمكن التعرف عليها عن طريق برامج مكافحة الفيروسات الخاصة،"مصممة" للبحث عن برامج التجسس (أحصنة طروادة ذات وظائف التجسس)، لذا نوصي بإضافة البرنامج المثبتإلى قائمة استبعاد برامج مكافحة الفيروسات هذه.

وإذا لم تكن بحاجة إلى إزالة الجاسوس، ولكنك تحتاج فقط إلى إخفاء أفعالك منه، فيمكنك استخدام أدوات مكافحة التجسس التي، على الرغم من التجسس النشط عليك، ستمنع اعتراض أحداث لوحة المفاتيح ولقطات الشاشة.

ثم لن تقع مراسلاتك وكلمات المرور الخاصة بك في الأيدي الخطأ.