برنامج تجسس للأطفال. كيفية اكتشاف برامج التجسس على جهاز الكمبيوتر الخاص بك

اقرأ أيضا

برامج التجسس هي نوع من البرامج الضارة التي تقوم بإجراءات معينة دون علم المستخدم، مثل عرض الإعلانات، أو جمع معلومات سرية، أو إجراء تغييرات على إعدادات الجهاز. إذا انخفضت سرعة اتصالك بالإنترنت، أو أصبح متصفحك بطيئًا، أو حدث سلوك آخر غير عادي، فقد يكون جهاز الكمبيوتر الخاص بك مصابًا ببرامج تجسس.

خطوات

اكتشاف وإزالة برامج التجسس على جهاز Android الخاص بك

- غالبًا ما تقوم برامج التجسس بإنشاء رسائل تحتوي على مجموعة عشوائية من الأحرف أو تطلب منك إدخال رمز محدد.

-

تحقق من كيفية استخدام التطبيقات لحركة مرور الإنترنت.افتح تطبيق الإعدادات، ثم اضغط على التحكم في حركة المرور. قم بالتمرير لأسفل الشاشة وشاهد مقدار حركة المرور التي يستهلكها كل تطبيق. كقاعدة عامة، تستهلك برامج التجسس قدرًا كبيرًا من حركة المرور.

يخلق نسخة إحتياطيةبيانات.قم بتوصيل هاتفك الذكي بالكمبيوتر باستخدام كابل USB، ثم اسحبه إلى الأقراص الصلبةالملفات المهمة (مثل الصور أو جهات الاتصال).

- نظرًا لأن الجهاز المحمول والكمبيوتر يعملان بشكل مختلف أنظمة التشغيل، لن يصاب الكمبيوتر.

-

افتح تطبيق الإعدادات، ثم انقر فوق النسخ الاحتياطي وإعادة التعيين.سيتم فتح شاشة بها عدة خيارات، بما في ذلك خيار إعادة ضبط الجهاز على إعدادات المصنع.

انقر فوق "إعادة التعيين إلى إعدادات المصنع".يوجد هذا الخيار أسفل شاشة النسخ الاحتياطي وإعادة الضبط.

انقر فوق إعادة ضبط الإعدادات.سيتم إعادة تشغيل الهاتف الذكي تلقائيًا وسيتم حذف بيانات المستخدم والتطبيقات، بما في ذلك برامج التجسس.

- يرجى ملاحظة أن إعادة ضبط المصنع ستؤدي إلى مسح جميع بيانات المستخدم. لذا تأكد من عمل نسخة احتياطية معلومات مهمة.

استخدام هيجك ثيس (ويندوز)

-

تحميل وتثبيت.هذه أداة مساعدة مصممة للكشف عن برامج التجسس. نقرتين متتاليتين ملف التثبيتلإطلاقه. بمجرد تثبيت هذه الأداة المساعدة، قم بتشغيلها.

- البرامج المماثلة هي Adaware أو MalwareBytes.

-

انقر فوق "التكوين".يقع هذا الزر في الركن الأيمن السفلي من الشاشة في قسم "أشياء أخرى". سيتم فتح إعدادات البرنامج.

- في الإعدادات، يمكنك تشغيل ميزات معينة أو إيقاف تشغيلها، على سبيل المثال. دعمملفات. يوصى بإنشاء نسخة احتياطية إذا كنت تعمل مع ملفات أو برامج مهمة. النسخة الاحتياطية صغيرة الحجم؛ علاوة على ذلك، يمكن حذفه لاحقًا (من المجلد الذي تم تخزين النسخ الاحتياطية فيه).

- يرجى ملاحظة أن وظيفة "عمل نسخ احتياطية قبل إصلاح العناصر". البرامج غير المرغوب فيها) ممكّنًا بشكل افتراضي.

-

انقر على "العودة" للعودة إلى القائمة الرئيسية.يحل هذا الزر محل زر التكوين عندما تكون نافذة الإعدادات مفتوحة.

انقر فوق المسح الضوئي.يقع هذا الزر في الركن الأيسر السفلي من الشاشة، والذي سيعرض قائمة بالإمكانات ملفات خطيرة. من المهم ملاحظة أن HijackThis سوف يقوم بفحص العقد الأكثر ضعفًا في النظام بسرعة، لذلك لن تكون جميع الملفات المعروضة في القائمة ضارة.

حدد المربع المجاور للملف المشبوه وانقر على "معلومات حول العنصر المحدد".سيتم فتح نافذة تحتوي على معلومات مفصلة حول الملف وسبب إدراجه في القائمة المحددة. بعد التحقق من الملف، أغلق النافذة.

- مثل معلومات مفصلةتعرض الشاشة موقع الملف واستخداماته المحتملة والإجراء الموصى باتخاذه بشأن الملف.

-

انقر فوق إصلاح محدد.يقع هذا الزر في الركن الأيسر السفلي من الشاشة؛ ستقوم الأداة المساعدة HijackThis إما باستعادة الملف المحدد أو حذفه (اعتمادًا على الإجراء المحدد).

- يمكنك تحديد عدة ملفات في وقت واحد؛ للقيام بذلك، حدد المربع الموجود بجانب كل واحد منهم.

- قبل تنفيذ أي إجراء، سيقوم HijackThis بإنشاء (افتراضيًا) نسخة احتياطية من البيانات بحيث يكون لدى المستخدم الفرصة للتراجع عن التغييرات التي تم إجراؤها.

-

استعادة البيانات الخاصة بك من النسخة الاحتياطية.للتراجع عن أي تغييرات أجراها HijackThis، انقر فوق "Config" في الزاوية اليمنى السفلية من الشاشة ثم انقر فوق "Backup". من القائمة، حدد ملف النسخة الاحتياطية (يتضمن اسمه تاريخ ووقت إنشائه)، ثم انقر فوق استعادة.

- سيتم الاحتفاظ بالنسخ الاحتياطية حتى تقوم بحذفها. أي أنه يمكنك إغلاق HijackThis واستعادة البيانات لاحقًا.

استخدام نتستات (ويندوز)

-

افتح نافذة موجه الأوامر. Netstat هو برنامج مدمج فائدة ويندوز، والذي يسمح لك باكتشاف برامج التجسس والملفات الضارة الأخرى. انقر ⊞فوز+ R لفتح نافذة التشغيل، ثم اكتب كمد. سطر الأوامريوفر التفاعل مع نظام التشغيل عبر الأوامر النصية.

- استخدم هذه الطريقة إذا كنت لا ترغب في تثبيت المزيد برمجةأو تريد مزيدًا من التحكم في عملية إزالة البرامج الضارة.

-

أدخل الأمر نتستت-بو اضغط ↵أدخل . سيتم عرض قائمة بالعمليات التي يمكنها الوصول إلى الإنترنت (يمكن فتح المنافذ أو استخدام اتصال بالإنترنت).

- في هذا الفريق المشغل -بيعني "الرمز الثنائي". أي أنه سيتم عرض "الثنائيات" النشطة (الملفات القابلة للتنفيذ) واتصالاتها على الشاشة.

-

انقر كنترول + بديل + يمسح . سيتم فتح المدير مهام ويندوز، الذي يسرد كافة العمليات النشطة. قم بالتمرير لأسفل القائمة وابحث عن العملية الضارة التي اكتشفتها باستخدام موجه الأوامر.

انقر انقر على اليمينقم بالماوس فوق اسم العملية وحدد "فتح موقع تخزين الملفات" من القائمة.سيتم فتح مجلد يحتوي على ملف ضار.

انقر بزر الماوس الأيمن على الملف وحدد "حذف" من القائمة.سيتم إرسال الملف الضار إلى سلة المحذوفات، مما يمنع العمليات من التشغيل.

- إذا تم فتح نافذة تحذرك من أنه لا يمكن حذف الملف لأنه قيد الاستخدام، فارجع إلى نافذة إدارة المهام، وقم بتمييز العملية، وانقر فوق إنهاء العملية. سيتم إكمال العملية ويمكنك حذف الملف المقابل.

- إذا قمت بحذف الملف الخاطئ، فانقر نقرًا مزدوجًا فوق سلة المحذوفات لفتحه، ثم اسحب الملف من سلة المحذوفات لاستعادته.

-

انقر بزر الماوس الأيمن فوق "سلة المهملات" وحدد "إفراغ" من القائمة.سيؤدي هذا إلى حذف الملف نهائيًا.

استخدام الوحدة الطرفية (Mac OS X)

- يمكن العثور على رمز المحطة الطرفية في Launchpad.

افتح المحطة.في المحطة، يمكنك تشغيل أداة مساعدة تكتشف برامج التجسس (في حالة وجودها بالطبع). انقر فوق "التطبيقات" - "الأدوات المساعدة" وانقر نقرًا مزدوجًا فوق "المحطة الطرفية". توفر المحطة التفاعل مع نظام التشغيل من خلال الأوامر النصية.

-

أدخل الأمر سودو lsof -i | استمعو اضغط ⏎ العودة . سيتم عرض قائمة بالعمليات النشطة والمعلومات حول نشاطها على الشبكة.

- فريق sudoيمنح وصول الجذر إلى الأمر اللاحق، أي أنه يسمح لك بعرض ملفات النظام.

- lsofاختصار لعبارة "قائمة الملفات المفتوحة" الملفات المفتوحة). أي أن هذا الأمر يسمح لك بعرض العمليات الجارية.

- المشغل أو العامل -أنايشير إلى أن قائمة العمليات النشطة يجب أن تكون مصحوبة بمعلومات حول نشاط الشبكة الخاصة بها لأن برامج التجسس تتصل بالإنترنت للتواصل مع مصادر خارجية.

- استمع- يحدد هذا الأمر العمليات التي تفتح منافذ معينة (هذه هي الطريقة التي تعمل بها برامج التجسس).

-

أدخل كلمة مرور المسؤول وانقر فوق ⏎ العودة . وهذا ما يحتاجه الفريق sudo. يرجى ملاحظة أنه أثناء إدخال كلمة المرور الخاصة بك، فإنها لن تظهر في الجهاز.

-

تعرف على العمليات الضارة.إذا كنت لا تعرف اسم العملية أو أنها تفتح منفذًا، فهذا على الأرجح البرمجيات الخبيثة. إذا لم تكن متأكدًا من عملية أو منفذ معين، فابحث عن اسم العملية على الإنترنت. على الأرجح، واجه المستخدمون الآخرون بالفعل عمليات غير عادية وتركوا مراجعات حول طبيعتها (ضارة أو غير ضارة). إذا كنت متأكدًا من أن العملية ضارة، فاحذف الملف الذي يبدأ العملية.

- إذا كنت لا تزال لم تفهم طبيعة العملية، فمن الأفضل عدم حذف الملف المقابل، لأن هذا قد يؤدي إلى تعطل بعض البرامج.

- جمهورية مقدونيا- اختصار لكلمة "إزالة".

- تأكد من أن هذا هو الملف الذي تريد حذفه. يرجى ملاحظة أنه سيتم حذف الملف نهائيًا. لذلك، ننصحك بإنشاء نسخة احتياطية مسبقًا. افتح قائمة Apple وانقر اعدادات النظام" - "آلة الزمن" - "النسخ الاحتياطي".

تعرف على علامات برامج التجسس.إذا كانت سرعة اتصالك بالإنترنت تنخفض بشكل متكرر أو كان هاتفك الذكي يتلقى رسائل نصية غريبة، بما في ذلك رسائل من الغرباء، فمن المرجح أن يكون جهازك مصابًا ببرامج تجسس.

- إذا أعادت الأداة المساعدة HijackThis قائمة كبيرة جدًا من الملفات المشبوهة، فانقر فوق "حفظ السجل" لإنشاء ملف ملف نصيمع النتائج ونشرها في هذا المنتدى. ربما يوصي المستخدمون الآخرون بما يجب فعله بهذا الملف أو ذاك.

- يتم استخدام المنفذين 80 و443 بواسطة العديد من البرامج الموثوقة للوصول إلى الشبكة. وبطبيعة الحال، يمكن لبرامج التجسس استخدام هذه المنافذ، ولكن هذا غير محتمل، مما يعني أن برامج التجسس ستفتح منافذ أخرى.

- بمجرد اكتشاف برامج التجسس وإزالتها، قم بتغيير كلمات المرور لكل منها حساب، والتي تقوم بتسجيل الدخول من جهاز الكمبيوتر الخاص بك. فمن الأفضل أن يكون آمنا من آسف.

- بعض تطبيقات الهاتف الجوال، التي تدعي اكتشاف برامج التجسس وإزالتها على أجهزة Android، هي في الواقع غير موثوقة أو حتى احتيالية. أفضل طريقةتنظيف هاتفك الذكي من برامج التجسس يعني العودة إلى إعدادات المصنع.

- تعد إعادة ضبط المصنع أيضًا طريقة فعالة لإزالة برامج التجسس على iPhone، ولكن إذا لم يكن لديك حق الوصول إلى الجذر ملفات النظامعلى الأرجح لن تتمكن برامج التجسس من اختراق نظام iOS.

تحذيرات

- كن حذرًا عند حذف الملفات غير المألوفة. قد يؤدي حذف ملف من مجلد "النظام" (في Windows) إلى إتلاف نظام التشغيل ومن ثم إعادة تثبيت Windows.

- وبالمثل، كن حذرًا عند حذف الملفات باستخدام الوحدة الطرفية في نظام التشغيل Mac OS X. إذا كنت تعتقد أنك عثرت على عملية ضارة، فاقرأ عنها أولاً على الإنترنت.

هناك أنواع مختلفة من برامج التجسس: برامج رصد لوحة المفاتيح، ولقطات الشاشة، ومحددات المواقع الجغرافية، وجامعي المعلومات، وجواسيس الإنترنت، وغيرها. بعض برامج عالميةالجمع بين عدة وظائف، مما يسهل معالجة المعلومات. هناك أيضًا برامج أكثر تحديدًا تهدف إلى تحقيق أهداف أكثر تحديدًا: المراقبة الصوتية والفيديو ذات الطبيعة المخفية واختيار كلمة المرور شبكات الواي فايوالتقاط الصور من كاميرا الويب بجهازك، والاستماع إلى المحادثات في البرامج الشائعة (Skype وZello وما إلى ذلك)، وعمل نسخة احتياطية لجميع المعلومات من الوسائط المحمولة للمستخدم، وحفظ المعلومات من محركات أقراص USB وغيرها الكثير. دعونا نلقي نظرة على أشهر هذه البرامج.

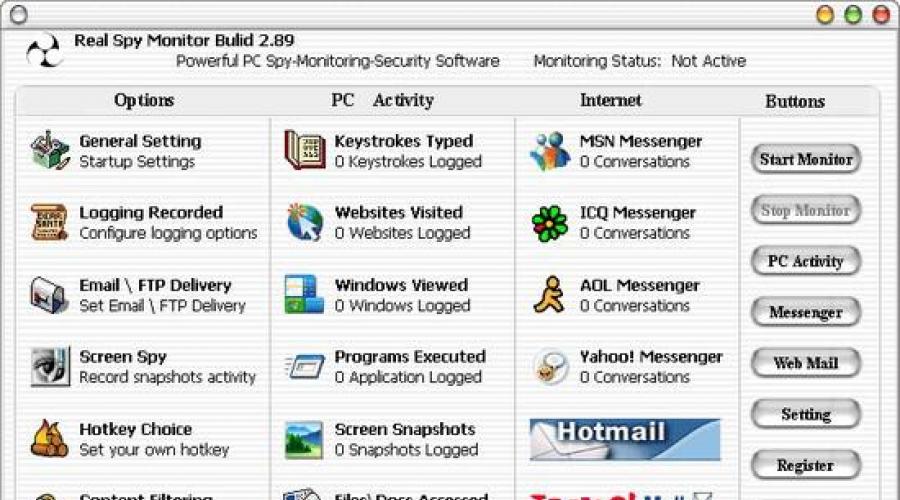

com.RealSpyMonitor

لا تستطيع برامج التجسس المراقبة فحسب، بل تمنع أيضًا وصول المستخدم إلى البرامج والمواقع. يمكن تكوين عوامل التصفية حسب عنوان الموقع والطلبات الفردية (على سبيل المثال، حظر الوصول إلى جميع المواقع بناءً على كلمة "إباحية" الموجودة في حسابك الكمبيوتر المنزلي). هناك أيضًا خيار الوصول إلى المواقع المصرح بها فقط، وحظر الوصول إلى موارد الإنترنت الأخرى.

واجهة Realspy ليست سكانها ينالون الجنسية الروسية

ومع ذلك، فإن هذا البرنامج لديه أيضا بعض العيوب. أحد العيوب هو أن البرنامج لا يعرف كيفية العمل مع أنظمة التشغيل باللغة الروسية. عند تسجيل ضغطات المفاتيح، تتم كتابة الحروف الهيروغليفية في ملفات السجل بدلاً من الأحرف الروسية. وهذا أمر مفهوم، لأن البرنامج ليس سكانها ينالون الجنسية الروسية. العيب الثاني هو التكلفة العالية للبرنامج، وهو أمر مهم أيضا.

واش

وهذا البرنامج لا يختلف كثيراً عن البرامج المشابهة التي تتعامل معه جهاز التحكموالإدارة، ولكن لا يزال هناك فرق واحد مهم: فهو يعمل في الوضع "المخفي". يتم إرسال جميع المعلومات التي يجمعها البرنامج مباشرة عبر الإنترنت. يعد هذا البرنامج مناسبًا جدًا للاستخدام للمراقبة عن بعد لجهاز الكمبيوتر الخاص بك أو أجهزة الكمبيوتر الخاصة بشركتك، والتي يمكن أن تكون موجودة في المكتب والمنزل للموظفين الذين يعملون عن بعد. يتمتع البرنامج بإمكانية التثبيت المخفي، مما يساعد في تثبيته على أجهزة الكمبيوتر البعيدة. ومن المميزات الخاصة بالبرنامج أنه حتى لو لم يكن لدى المستخدم اتصال بالإنترنت، فإن البرنامج لا يزال يجمع المعلومات ويرسلها فورًا عند الاتصال بالإنترنت.

واجهة سنيتش

يقوم البرنامج بمراقبة جميع ضغطات المفاتيح ونقرات الماوس والمواقع التي تمت زيارتها والبرامج المستخدمة وكذلك الملفات المفتوحة والمحررة. يتم تنظيم جميع المعلومات وتقديمها في شكل مناسب: من الممكن إنشاء رسوم بيانية وتقارير. يمكنك معرفة مدة التشغيل في كل برنامج وعدد الساعات التي يقضيها على شبكات التواصل الاجتماعي أو الألعاب. وسيسمح لك تتبع العمليات باستخدام الملفات بمراقبة سلامة معلومات الملكية. ومع ذلك، هناك أيضا عيوب كبيرة: بعد تثبيت وحدة التحكم، من الصعب للغاية تعطيلها، لأنه إنه مخفي في أعماق النظام. تنشأ نفس المشاكل إذا كان من الضروري إزالته. غياب الكون المثالىيعد تتبع كل جهاز كمبيوتر على حدة أمرًا غير مريح للغاية، حيث ليست هناك حاجة لجمع كل المعلومات حول بعض المستخدمين.

تحميل سنيتشباور سباي

يعد البرنامج تقريبًا نظيرًا كاملاً لبرنامج Snitch، ويختلف فقط في بعض العناصر. وعلى عكس البرنامج الموصوف أعلاه، فهو يتمتع بالقدرة على تنزيل التقارير إلى خادم بروتوكول نقل الملفاتأو إرسالها عن طريق البريد، ويعمل تماما الوضع المخفي. يمكنك الاتصال بالجزء الإداري من البرنامج فقط باستخدام مجموعة مفاتيح محددة مسبقًا.

MaxartQuickEye

برنامج يسمح لك بجمع معلومات تفصيلية حول الإجراءات التي يتم تنفيذها على الكمبيوتر. سيكون ذلك بمثابة مساعدة كبيرة لرئيسه، الذي يواجه خيارًا صعبًا بشأن تسريح الموظفين. من خلال تحليل التقارير المبنية على المعلومات التي يجمعها البرنامج، من السهل تتبع وقت العمل الذي يقضيه كل موظف. علاوة على ذلك، سيتم أخذ البيانات الحقيقية في الاعتبار، وليس فقط الوقت الذي كان فيه هذا البرنامج أو ذاك مفتوحا. حتى برنامج العملكان مفتوحًا طوال اليوم، لكن المستخدم قضى كل هذا الوقت فيه في الشبكات الاجتماعيةأو من خلال ممارسة الألعاب، كل هذا سوف ينعكس في التقارير. بناءً على المعلومات التي تم جمعها، سوف تتلقى المقدار الحقيقي من وقت العمل الذي يقضيه الموظفون في العمل، وليس فقط الوقت الذي يقضيه أمام الكمبيوتر، مما يؤدي إلى إهدار سراويلهم.

الجدول الزمني للعمل

بالإضافة إلى وظيفة جمع المعلومات، يمكن للبرنامج إنشاء قائمة بالبرامج المسموح بها والمحظورة لكل مستخدم وتقييد تشغيل البرامج بالوقت.

MipkoEmployeeMonitor

EliteKeylogger

وفقا لمبدعي البرنامج، يتفاعل EliteKeylogger بسهولة مع العديد من برامج مكافحة الفيروسات. وهذا أمر مريح للغاية، لأن برامج مكافحة الفيروسات تحدد جميع برامج التجسس تقريبًا على أنها "من المحتمل أن تكون خطيرة". بالإضافة إلى ذلك، من المزايا المهمة للبرنامج أنه يعمل بمستوى نواة منخفض في النظام ولا يقلل من أدائه بأي حال من الأحوال. يحتوي البرنامج، على عكس برامج Keyloggers الأخرى، على ترسانة أوسع: هناك وظائف لتتبع الملفات المرسلة للطباعة؛ البرامج التي يعمل بها المستخدم؛ تتبع مراسلات بريد المستخدم؛ حفظ المراسلات في أكثر من غيرها رسل شعبية(ICQ، جابر، MSN، AOL، AIM). ميزة لا تقل أهمية في البرنامج هي العمل مع حسابات مستخدمي نظام التشغيل، مما يسمح لك بمراقبة كل مستخدم على حدة.

النخبة كلوغر

يمكن للبرنامج إرسال المعلومات المستلمة عبر البريد ونسخها إلى مجلد فيه شبكه محليهأو تحميلها على خادم FTP. يتم تخزين التقارير للمدة المحددة في البرنامج أو حتى يصل الملف إلى الحجم المحدد. العيوب: مشاكل التثبيت المتكررة على أنظمة التشغيل Windows 7 و8 بعد تثبيت البرنامج، تتعطل برامج التشغيل أحيانًا أجهزة مختلفةكما أن بعض برامج مكافحة الفيروسات تمنع البرنامج.

أكتيال سباي 2.8

برنامج لا يختلف عن كثير من برامج التجسس الأخرى. يجمع البيانات عن المستخدم ونظامه وينظم المعلومات ويرسلها إلى المستخدم عبر شبكة محلية أو إلى خادم بعيد. بشكل دوري، تنشأ مشاكل مع برامج مكافحة الفيروسات، وخاصة كاسبيرسكي.

خاتمة

جميع البرامج المذكورة أعلاه تساعد المستخدم على الأداء مهام محددةعلى تتبع عمل الكمبيوتر. بعضها لديه نطاق أوسع من الإجراءات، وبعضها أكثر تخصصًا. الشيء الرئيسي هو تحديد المهام الموكلة إليك واختيار البرنامج اللازم. يوفر برنامج NeoSpy جميع وحدات مراقبة الكمبيوتر الضرورية، بما في ذلك التقاط الصور من كاميرا الويب والتتبع الجغرافي للكمبيوتر المثبت عليه البرنامج. سيساعدك تتبع حركة المرور عبر الإنترنت على تتبع المواقع التي يزورها طفلك وما يكتبه. استعلامات البحث. وستساعدك التقارير التي يتم عرضها على جهاز الكمبيوتر أو عبر الإنترنت في الحصول بسرعة على المعلومات التي تحتاجها في شكل مناسب لك. تجدر الإشارة أيضًا إلى Mipko Staff Monitor، الذي ينبه مسؤول النظام بشأن الكلمات المدخلة من القائمة. برنامج آخر هو Maxart Quick Eye، والذي لا يمكنه تتبع إجراءات المستخدم فحسب، بل يحظرها أيضًا. يمكنك إنشاء قوائم البرامج بالأبيض والأسود. الشيء الوحيد المتبقي هو الاختيار البرنامج المطلوبوتثبيت. وسيكون جهاز الكمبيوتر الخاص بك تحت السيطرة.

عند استخدام الإنترنت، لا ينبغي أن تفترض أن خصوصيتك محمية. غالبًا ما يراقب الأشخاص الذين يرغبون في سوء تصرفاتك ويسعون للحصول على معلوماتك الشخصية باستخدام برامج ضارة خاصة - برامج تجسس. يعد هذا أحد أقدم أنواع التهديدات وأكثرها شيوعًا على الإنترنت: تدخل هذه البرامج إلى جهاز الكمبيوتر الخاص بك دون إذن لبدء العديد من الأنشطة غير القانونية. من السهل جدًا الوقوع ضحية لمثل هذه البرامج، ولكن قد يكون من الصعب التخلص منها - خاصة عندما لا تعلم حتى أن جهاز الكمبيوتر الخاص بك مصاب. لكن لا تيأس! لن نتركك وحدك مع التهديدات! تحتاج فقط إلى معرفة ما هي برامج التجسس، وكيف تصل إلى جهاز الكمبيوتر الخاص بك، وكيف تحاول إيذاءك، وكيفية التخلص من هذه البرامج، وكيف يمكنك منع هجمات برامج التجسس في المستقبل.

ما هي برامج التجسس؟

تاريخ برامج التجسس

تم ذكر مصطلح "برامج التجسس" لأول مرة في عام 1996 في إحدى المقالات المتخصصة. في عام 1999، تم استخدام هذا المصطلح في البيانات الصحفية وكان له بالفعل المعنى المخصص له اليوم. وسرعان ما اكتسب شعبية في وسائل الإعلام. مر وقت قليل، وفي يونيو 2000، تم إصدار أول تطبيق مصمم لمكافحة برامج التجسس.

"يعود أول ذكر لبرامج التجسس إلى عام 1996."

وفي أكتوبر 2004، أجرت شركة الإعلام America Online والتحالف الوطني للأمن السيبراني (NCSA) دراسة حول هذه الظاهرة. وكانت النتيجة مذهلة ومخيفة. حوالي 80% من مستخدمي الإنترنت واجهوا في وقت أو آخر برامج تجسس تتسلل إلى أجهزة الكمبيوتر الخاصة بهم؛ وحوالي 93% من أجهزة الكمبيوتر تحتوي على مكونات برامج تجسس، بينما لم يكن 89% من المستخدمين على علم بذلك. واعترف جميع المستخدمين تقريبًا الذين وقعوا ضحايا لبرامج التجسس (حوالي 95٪) أنهم لم يمنحوا الإذن بتثبيته.

اليوم غرفة العمليات نظام ويندوزيعد هدفًا مفضلاً لهجمات برامج التجسس نظرًا لاستخدامه على نطاق واسع. ومع ذلك، في السنوات الأخيرة، اهتم مطورو برامج التجسس أيضًا بمنصة Apple والأجهزة المحمولة.

برامج التجسس لنظام التشغيل Mac

تاريخيًا، استهدف مؤلفو برامج التجسس نظام Windows باعتباره هدفهم الرئيسي لأنه يحتوي على قاعدة مستخدمين أكبر من نظام Mac. وعلى الرغم من ذلك، شهدت الصناعة ارتفاعًا كبيرًا في نشاط البرامج الضارة لنظام التشغيل Mac في عام 2017، حيث تم تنفيذ غالبية الهجمات من خلال برامج التجسس. تتميز برامج التجسس على أجهزة Mac بنمط سلوك مشابه لبرامج التجسس على Windows، ولكن تهيمن عليها برامج سرقة كلمات المرور والأبواب الخلفية للأغراض العامة. تشمل الإجراءات الضارة للبرامج التي تنتمي إلى الفئة الثانية التنفيذ عن بعدالتعليمات البرمجية الضارة، وتسجيل لوحة المفاتيح، والتقاط الشاشة، وتحميل وتنزيل الملفات بشكل عشوائي، والتصيد الاحتيالي لكلمة المرور، وما إلى ذلك.

"شهدت الصناعة ارتفاعًا كبيرًا في نشاط البرامج الضارة لنظام التشغيل Mac في عام 2017، حيث تم تنفيذ غالبية الهجمات من خلال برامج التجسس."

بالإضافة إلى برامج التجسس الضارة، فإن ما يسمى ببرامج التجسس "الشرعية" شائع أيضًا على أجهزة Mac. يتم بيع هذه البرامج من قبل شركات حقيقية على المواقع الرسمية، والغرض الرئيسي منها هو السيطرة على الأطفال أو الموظفين. وبطبيعة الحال، تعتبر مثل هذه البرامج بمثابة "سيف ذو حدين" كلاسيكي: فهي تسمح بإمكانية إساءة استخدام وظائفها، لأنها تمنح المستخدم العادي إمكانية الوصول إلى مجموعة أدوات برامج التجسس دون الحاجة إلى أي شيء. معرفة خاصة.

برامج التجسس على الأجهزة المحمولة

لا تقوم برامج التجسس بإنشاء اختصار ويمكن أن تظل في ذاكرة الجهاز المحمول لفترة طويلة، مما يؤدي إلى سرقة المعلومات المهمة، مثل رسائل SMS الواردة/الصادرة، وسجلات المكالمات الواردة/الصادرة، قوائم الاتصال، رسائل بريد إلكترونيوسجل المتصفح والصور. بالإضافة إلى برامج التجسس أجهزة محمولةمن المحتمل أن تتبع ضغطات المفاتيح، وتسجيل الأصوات ضمن نطاق ميكروفون جهازك، والتقاط صور في الخلفية، وتتبع موقع جهازك باستخدام نظام تحديد المواقع العالمي (GPS). وفي بعض الحالات، تتمكن برامج التجسس من التحكم في الجهاز باستخدام الأوامر المرسلة عبر الرسائل القصيرة و/أو القادمة من خوادم بعيدة. ترسل برامج التجسس المعلومات المسروقة عبر البريد الإلكتروني أو عبر تبادل البيانات مع خادم بعيد.

لا تنس أن المستهلكين ليسوا الهدف الوحيد لمجرمي الإنترنت الذين يقومون بإنشاء برامج تجسس. إذا كنت تستخدم هاتفك الذكي أو حاسوب لوحيفي مكان العمل، يمكن للمتسللين مهاجمة مؤسسة صاحب العمل من خلال نقاط الضعف المضمنة في نظام الجهاز المحمول. علاوة على ذلك، فرق الاستجابة للحوادث في المنطقة حماية الحاسوبقد لا تتمكن من اكتشاف الهجمات التي يتم تنفيذها عبر الأجهزة المحمولة.

تتسلل برامج التجسس عادةً إلى الهواتف الذكية بثلاث طرق:

- شبكة واي فاي مجانية غير آمنة، يتم تركيبها غالبًا في الأماكن العامة، مثل المطارات والمقاهي. إذا قمت بالتسجيل في مثل هذه الشبكة وتقوم بنقل البيانات عبرها اتصال غير آمنيمكن للمهاجمين مراقبة جميع الإجراءات التي تقوم بها أثناء بقائك متصلاً بالإنترنت. انتبه إلى الرسائل التحذيرية التي تظهر على شاشة جهازك، خاصة إذا كانت تشير إلى فشل في التحقق من هوية الخادم. اعتني بسلامتك: تجنب مثل هذه الاتصالات غير الآمنة.

- يمكن أن تؤدي الثغرات الأمنية في نظام التشغيل إلى إنشاء شروط مسبقة للكائنات الضارة لاختراق جهاز محمول. غالبًا ما تقوم الشركات المصنعة للهواتف الذكية بإصدار تحديثات لنظام التشغيل لحماية المستخدمين. لذلك، نوصي بتثبيت التحديثات بمجرد توفرها (قبل أن يحاول المتسللون مهاجمة الأجهزة التي تم تثبيت برامج قديمة عليها).

- غالبًا ما يتم إخفاء الكائنات الضارة في برامج تبدو عادية - ويزداد احتمال حدوث ذلك إذا قمت بتنزيلها من مواقع الويب أو الرسائل بدلاً من تنزيلها من خلال متجر التطبيقات. من المهم الانتباه إلى رسائل التحذير عند تثبيت التطبيقات، خاصة إذا كانت تطلب الإذن للوصول إلى بريدك الإلكتروني أو البيانات الشخصية الأخرى. وبالتالي، يمكننا صياغة قاعدة الأمان الرئيسية: استخدم فقط الموارد الموثوقة للأجهزة المحمولة وتجنب تطبيقات الطرف الثالث.

من المستهدف ببرامج التجسس؟

على عكس الأنواع الأخرى من البرامج الضارة، لا يهدف مطورو برامج التجسس إلى استهداف أي مجموعة محددة من الأشخاص بمنتجاتهم. على العكس من ذلك، خلال معظم الهجمات، تقوم برامج التجسس بنشر شبكاتها على نطاق واسع جدًا من أجل إصابة أكبر عدد ممكن من الأشخاص. المزيد من الأجهزة. وبالتالي، من المحتمل أن يكون كل مستخدم هدفًا لبرامج التجسس، لأنه، كما يعتقد المهاجمون بحق، حتى أصغر كمية من البيانات ستجد مشتريها عاجلاً أم آجلاً.

"في معظم الهجمات، تقوم برامج التجسس بنشر شبكاتها على نطاق واسع جدًا لاستهداف أكبر عدد ممكن من الأجهزة."

على سبيل المثال، يقوم مرسلي البريد العشوائي بشراء عناوين البريد الإلكتروني وكلمات المرور لإرسال رسائل غير مرغوب فيها ضارة أو انتحال شخصية شخص آخر. نتيجة لهجمات برامج التجسس على المعلومات المالية، يمكن أن يفقد شخص ما أموالاً في حساب مصرفي أو يصبح ضحية للمحتالين الذين يستخدمون حسابات مصرفية حقيقية في عمليات الاحتيال الخاصة بهم.

المعلومات التي يتم الحصول عليها من المستندات والصور ومقاطع الفيديو المسروقة والأشكال الرقمية الأخرى مخزن البيانات، يمكن استخدامها للابتزاز.

في نهاية المطاف، لا يوجد أحد محصن ضد هجمات برامج التجسس، ولا يفكر المتسللون كثيرًا في أجهزة الكمبيوتر التي يصيبونها سعياً لتحقيق أهدافهم.

ماذا يجب أن أفعل إذا أصيب جهاز الكمبيوتر الخاص بي؟

بمجرد دخول برامج التجسس إلى النظام، تميل إلى البقاء غير مكتشفة ولا يمكن اكتشافها إلا إذا كان المستخدم يتمتع بالخبرة الكافية ويعرف بالفعل أين يبحث. يستمر العديد من المستخدمين في العمل، غير مدركين للتهديد. ولكن إذا كنت تعتقد أن برامج التجسس قد اخترقت جهاز الكمبيوتر الخاص بك، فيجب عليك أولاً تنظيف النظام من الكائنات الضارة حتى لا تتعرض لكلمات المرور الجديدة للخطر. قم بتثبيت برنامج مكافحة فيروسات موثوق به قادر على توفير الأمن السيبراني المناسب ويستخدم خوارزميات قوية لاكتشاف برامج التجسس وإزالتها. يعد هذا أمرًا مهمًا، نظرًا لأن إجراءات مكافحة الفيروسات العدوانية فقط هي التي يمكنها إزالة عناصر برامج التجسس بالكامل من النظام، بالإضافة إلى استعادتها الملفات التالفةوالإعدادات المكسورة.

بمجرد تطهير نظامك من التهديدات، اتصل بالمصرف الذي تتعامل معه لتنبيهه إلى أي نشاط ضار محتمل. اعتمادًا على المعلومات التي تم اختراقها على جهاز الكمبيوتر المصاب (خاصة إذا كان متصلاً بشبكة عمل أو مؤسسة)، قد يُطلب منك بموجب القانون الإبلاغ عن الفيروس إلى جهات إنفاذ القانون أو الإدلاء ببيان عام. إذا كانت المعلومات ذات طبيعة حساسة أو تتضمن جمع ونقل الصور و/أو الصوت و/أو الفيديو، فيجب عليك الاتصال بمسؤول تنفيذ القانون للإبلاغ عن الانتهاكات المحتملة للقوانين الفيدرالية أو المحلية.

شيء أخير: يزعم العديد من موردي خدمات حماية سرقة الهوية أن خدماتهم يمكنها اكتشاف المعاملات الاحتيالية أو تجميد حساب الائتمان الخاص بك مؤقتًا لمنع الضرر الناتج عن البرامج الضارة. للوهلة الأولى، حظر بطاقة إئتمان– فكرة سليمة حقا. ومع ذلك، توصي Malwarebytes بشدة بعدم شراء منتجات الحماية من سرقة الهوية.

"يدعي العديد من موردي خدمات الحماية من سرقة الهوية أن خدماتهم يمكنها اكتشاف المعاملات الاحتيالية."

كيف تحمي نفسك من برامج التجسس؟

أفضل حماية ضد برامج التجسس، كما هو الحال مع معظم أنواع البرامج الضارة، تعتمد في المقام الأول على ما تفعله. يرجى اتباع هذه الإرشادات الأساسية لضمان الأمن السيبراني الخاص بك:

- لا تفتح رسائل البريد الإلكتروني، مرسلة من مرسلين مجهولين.

- لا تقم بتنزيل الملفات من مصادر لم يتم التحقق منها.

- قبل النقر على الرابط، قم بتمرير مؤشر الماوس فوقه لمعرفة صفحة الويب التي ستنقلك إليها.

ولكن بما أن المستخدمين أصبحوا أكثر تطوراً في مجال الأمن السيبراني، فقد أصبح المتسللون أكثر تطوراً أيضاً، حيث يقومون بإنشاء طرق متطورة بشكل متزايد لتوصيل برامج التجسس. ولهذا السبب يعد تثبيت برنامج مكافحة فيروسات مثبتًا أمرًا في غاية الأهمية لمكافحة أحدث برامج التجسس.

ابحث عن برامج مكافحة الفيروسات التي توفر الحماية في الوقت الحقيقي. هذه الوظيفةيسمح لك بحظر برامج التجسس والتهديدات الأخرى تلقائيًا قبل أن تلحق الضرر بجهاز الكمبيوتر الخاص بك. تعتمد بعض برامج مكافحة الفيروسات التقليدية وأدوات الأمن السيبراني الأخرى بشكل كبير على خوارزميات الكشف القائمة على التوقيع - ومن السهل تجاوز هذه الحماية، خاصة إذا نحن نتحدث عنحول التهديدات الحديثة.

يجب عليك أيضًا الانتباه إلى وجود وظائف تمنع اختراق برامج التجسس لجهاز الكمبيوتر الخاص بك. على سبيل المثال، يمكن أن يشمل ذلك تقنية مكافحة الاستغلال والحماية من مواقع الويب الضارة التي تستضيف برامج التجسس. يتمتع الإصدار المميز من Malwarebytes بسجل حافل في توفير حماية موثوقة لمكافحة برامج التجسس.

في العالم الرقمي، تعد المخاطر جزءًا لا يتجزأ من الواقع عبر الإنترنت ويمكن أن تنتظرك في كل خطوة. لحسن الحظ، هناك بسيطة و طرق فعالةاحمِ نفسك منهم. إذا حافظت على توازن صحي بين استخدام برنامج مكافحة الفيروسات واتخاذ الاحتياطات الأساسية، فستتمكن من حماية كل جهاز كمبيوتر تستخدمه من هجمات برامج التجسس وتصرفات المجرمين الذين يقفون وراءها.

يمكنك قراءة جميع تقاريرنا عن برامج التجسس

جميع المستخدمين تقريبًا اليوم على دراية بالفيروسات وعواقب تأثيرها على أنظمة الكمبيوتر. من بين جميع التهديدات التي أصبحت أكثر انتشارًا، تحتل برامج التجسس مكانًا خاصًا، حيث تراقب تصرفات المستخدمين وتسرق المعلومات السرية. سيوضح ما يلي ماهية هذه التطبيقات والتطبيقات الصغيرة ويناقش كيفية اكتشافها برنامج تجسسعلى جهاز الكمبيوتر الخاص بك والتخلص من هذا التهديد دون الإضرار بالنظام.

ما هي برامج التجسس؟

لنبدأ بحقيقة أن تطبيقات التجسس، أو التطبيقات القابلة للتنفيذ، والتي تسمى عادة برامج التجسس، ليست فيروسات في حد ذاتها بالمعنى المعتاد. أي أنه ليس لها أي تأثير تقريبًا على النظام من حيث سلامته أو أدائه، على الرغم من أنه عند إصابة أجهزة الكمبيوتر، يمكن أن تتواجد باستمرار في ذاكرة الوصول العشوائي (RAM) وتستهلك جزءًا من موارد النظام. ولكن، كقاعدة عامة، هذا لا يؤثر بشكل خاص على أداء نظام التشغيل.

لكن هدفهم الرئيسي هو تتبع عمل المستخدم، وإذا أمكن، سرقة البيانات السرية، وانتحال البريد الإلكتروني بغرض إرسال البريد العشوائي، وتحليل الطلبات على الإنترنت وإعادة التوجيه إلى المواقع التي تحتوي على برامج ضارة، وتحليل المعلومات الموجودة على القرص الصلب، وما إلى ذلك. وغني عن القول أن أي مستخدم يجب أن يكون لديه على الأقل حزمة بدائية لمكافحة الفيروسات مثبتة للحماية. صحيح، في الغالب لا مضادات الفيروسات المجانية، ناهيك عن جدار الحماية المدمج ويندوز ممتلئلا يوجد ضمان للسلامة. قد لا يتم التعرف على بعض التطبيقات ببساطة. هذا هو المكان الذي يطرح فيه سؤال منطقي تمامًا: "ما هي إذن حماية الكمبيوتر من برامج التجسس؟" دعونا نحاول النظر في الجوانب والمفاهيم الرئيسية.

أنواع برامج التجسس

قبل الشروع في حل عملي، يجب أن تفهم بوضوح التطبيقات والتطبيقات الصغيرة التي تنتمي إلى فئة برامج التجسس. اليوم هناك عدة أنواع رئيسية:

- قطع الاشجار الرئيسية.

- الماسحات الضوئية للأقراص الصلبة؛

- جواسيس الشاشة؛

- جواسيس البريد؛

- جواسيس بالوكالة.

يؤثر كل برنامج من هذه البرامج على النظام بشكل مختلف، لذا سننظر بعد ذلك في كيفية اختراق برامج التجسس للكمبيوتر وما يمكن أن تفعله للنظام المصاب.

طرق اختراق برامج التجسس لأنظمة الكمبيوتر

اليوم، وبسبب التطور المذهل لتقنيات الإنترنت، أصبحت شبكة الويب العالمية هي القناة الرئيسية المفتوحة والضعيفة الحماية التي تستخدمها التهديدات من هذا النوع لاختراق أنظمة الكمبيوتر أو الشبكات المحلية.

في بعض الحالات، يتم تثبيت برامج التجسس على الكمبيوتر بواسطة المستخدم نفسه، وهو ما قد يبدو متناقضًا. وفي معظم الحالات، لا يعرف حتى عن ذلك. وكل شيء بسيط للغاية. على سبيل المثال، قمت بتنزيل برنامج مثير للاهتمام من الإنترنت وبدأت في التثبيت. في المراحل الأولى، يبدو كل شيء كالمعتاد. ولكن في بعض الأحيان تظهر النوافذ تطلب منك تثبيت بعض الإضافات منتج برمجيأو الوظائف الإضافية لمتصفح الإنترنت. عادة ما يتم كتابة كل هذا بخط صغير. المستخدم، الذي يحاول إكمال عملية التثبيت بسرعة وبدء العمل مع التطبيق الجديد، غالبًا لا ينتبه لذلك، ويوافق على جميع الشروط و... يتلقى في النهاية "وكيلًا" مضمنًا لجمع المعلومات.

في بعض الأحيان يتم تثبيت برامج التجسس على جهاز الكمبيوتر في الخلفية، ثم تتنكر كعمليات نظام مهمة. قد يكون هناك الكثير من الخيارات هنا: تثبيت برامج لم يتم التحقق منها، وتنزيل محتوى من الإنترنت، وفتح مرفقات بريد إلكتروني مشكوك فيها، وحتى مجرد زيارة بعض الموارد غير الآمنة على الإنترنت. كما هو واضح بالفعل، من المستحيل ببساطة تتبع مثل هذا التثبيت دون حماية خاصة.

عواقب التعرض

أما بالنسبة للضرر الذي يسببه الجواسيس، فكما سبق أن ذكرنا، فهذا بشكل عام لا يؤثر على النظام بأي شكل من الأشكال، ولكن معلومات المستخدم والبيانات الشخصية معرضة للخطر.

الأخطر بين جميع التطبيقات من هذا النوع هي ما يسمى بـ Key Loggers، أو ببساطة، هي تلك القادرة على مراقبة مجموعة الأحرف، مما يمنح المهاجم الفرصة للحصول على نفس معلومات تسجيل الدخول وكلمات المرور، البنك تفاصيل أو رموز PIN للبطاقة، وهو مجرد شيء لا يرغب المستخدم في إتاحته لمجموعة واسعة من الأشخاص. كقاعدة عامة، بعد تحديد جميع البيانات، يتم إرسالها إما إلى خادم بعيد أو عبر البريد الإلكتروني، بطبيعة الحال، في الوضع المخفي. لذلك، يوصى باستخدامه لتخزين مثل هذه المعلومات المهمة. المرافق الخاصة- التشفير. بالإضافة إلى ذلك، يُنصح بحفظ الملفات ليس على محرك أقراص ثابت (يمكن للماسحات الضوئية للقرص الصلب العثور عليها بسهولة)، ولكن على وسائط قابلة للإزالة، أو على الأقل على محرك أقراص محمول، ودائمًا مع مفتاح فك التشفير.

من بين أمور أخرى، يعتبر العديد من الخبراء أنه الأكثر أمانا للاستخدام لوحة المفاتيح التي تظهر على الشاشة، على الرغم من اعترافهم بإزعاج هذه الطريقة.

يعد تتبع الشاشة من حيث ما يفعله المستخدم بالضبط أمرًا خطيرًا فقط عند إدخال بيانات سرية أو تفاصيل التسجيل. يقوم الجاسوس ببساطة بأخذ لقطات الشاشة بعد فترة زمنية معينة ويرسلها إلى المهاجم. إن استخدام لوحة المفاتيح التي تظهر على الشاشة، كما في الحالة الأولى، لن يعطي أي نتائج. وإذا عمل جاسوسان في وقت واحد، فلن تتمكن من الاختباء في أي مكان.

يتم تتبع البريد الإلكتروني من خلال قائمة جهات الاتصال الخاصة بك. الهدف الأساسي هو استبدال محتويات الرسالة عند إرسالها لغرض إرسال البريد العشوائي.

الجواسيس الوكيل ضارون فقط بمعنى أنهم يحولون محطة الكمبيوتر المحلية إلى نوع من الخادم الوكيل. لماذا هذا ضروري؟ نعم، فقط للاختباء خلف عنوان IP الخاص بالمستخدم، على سبيل المثال، عند ارتكاب أفعال غير قانونية. وبطبيعة الحال، ليس لدى المستخدم أي فكرة عن هذا. لنفترض أن شخصًا ما اخترق النظام الأمني لأحد البنوك وسرق مبلغًا معينًا من المال. تكشف مراقبة الإجراءات من قبل الخدمات المعتمدة أن الاختراق تم تنفيذه من محطة طرفية تحتوي على عنوان IP كذا وكذا، الموجود في عنوان كذا وكذا. تأتي الأجهزة السرية إلى شخص مطمئن وترسله إلى السجن. هل حقا لا يوجد شيء جيد في هذا؟

الأعراض الأولى للعدوى

الآن دعنا ننتقل إلى الممارسة. كيف تتحقق من جهاز الكمبيوتر الخاص بك بحثًا عن برامج التجسس إذا تسللت الشكوك فجأة لسبب ما حول سلامة نظام الأمان؟ للقيام بذلك، عليك أن تعرف كيف يتجلى تأثير هذه التطبيقات في المراحل المبكرة.

إذا لوحظ دون سبب واضح انخفاض في الأداء، أو "يتجمد" النظام بشكل دوري، أو يرفض العمل على الإطلاق، فيجب عليك أولاً إلقاء نظرة على استخدام حمل وحدة المعالجة المركزية و كبش، وكذلك مراقبة كافة العمليات النشطة.

في معظم الحالات، سيرى المستخدم في نفس "إدارة المهام" خدمات غير مألوفة لم تكن موجودة مسبقًا في شجرة العملية. هذه مجرد المكالمة الأولى. إن منشئي برامج التجسس ليسوا أغبياء على الإطلاق، لذلك يقومون بإنشاء برامج تتنكر كعمليات نظام، ويمكن اكتشافها دون معرفة خاصة بها الوضع اليدويإنه ببساطة مستحيل. ثم تبدأ المشاكل في الاتصال بالإنترنت أبدأ الصفحةإلخ.

كيفية فحص جهاز الكمبيوتر الخاص بك بحثا عن برامج التجسس

أما بالنسبة للمسح الضوئي، فلن تساعد برامج مكافحة الفيروسات القياسية هنا، خاصة إذا فاتتهم التهديد بالفعل. على الأقل سوف تحتاج إلى بعض النسخة المحمولةشيء مثل أداة إزالة الفيروسات من Kaspersky (أو الأفضل من ذلك، شيء مثل قرص الإنقاذ الذي يقوم بفحص النظام قبل تشغيله).

كيف تجد برامج التجسس على جهاز الكمبيوتر الخاص بك؟ في معظم الحالات، يوصى باستخدامها على نطاق ضيق برامج خاصةفئة مكافحة برامج التجسس (SpywareBlaster، AVZ، XoftSpySE Anti-Spyware، Microsoft Antispyware، وما إلى ذلك). عملية المسح فيها مؤتمتة بالكامل، فضلا عن الحذف اللاحق. ولكن هنا هناك أشياء تستحق الاهتمام بها.

كيفية إزالة برامج التجسس من جهاز الكمبيوتر الخاص بك: الأساليب القياسية وبرامج الطرف الثالث المستخدمة

يمكنك أيضًا إزالة برامج التجسس من جهاز الكمبيوتر الخاص بك يدويًا، ولكن فقط إذا لم يكن البرنامج مقنعًا.

للقيام بذلك، يمكنك الانتقال إلى قسم البرامج والميزات، والعثور على التطبيق الذي تبحث عنه في القائمة وبدء عملية إلغاء التثبيت. صحيح أن برنامج إلغاء تثبيت Windows، بعبارة ملطفة، ليس جيدًا جدًا، لأنه يترك مجموعة من نفايات الكمبيوتر بعد اكتمال العملية، لذلك من الأفضل استخدام أدوات مساعدة متخصصة مثل iObit Uninstaller، والتي بالإضافة إلى الإزالة بطريقة قياسية، يسمح لك بإجراء فحص متعمق للبحث عن الملفات المتبقية أو حتى المفاتيح والإدخالات في سجل النظام.

الآن بضع كلمات حول الأداة المساعدة Spyhunter المثيرة. كثير من الناس يطلقون عليه الدواء الشافي لجميع العلل. نرجو أن نختلف. يقوم بفحص النظام حتى الآن، ولكن في بعض الأحيان يعطي نتيجة إيجابية كاذبة. والحقيقة هي أن إلغاء تثبيته يمثل مشكلة كبيرة. بالنسبة للمستخدم العادي، فإن مجرد عدد الإجراءات التي يجب القيام بها يجعل رأسه يدور.

ما يجب استخدامه؟ يمكن القيام بالحماية ضد مثل هذه التهديدات والبحث عن برامج التجسس على جهاز الكمبيوتر الخاص بك، على سبيل المثال، حتى باستخدام ESETNOD32 أو حماية ذكيةمع تفعيل وظيفة مكافحة السرقة. لكن الجميع يختار لنفسه ما هو أفضل وأسهل بالنسبة له.

التجسس القانوني في نظام التشغيل Windows 10

ولكن هذا ليس كل شيء. كل ما سبق يتعلق فقط بكيفية اختراق برامج التجسس للنظام، وكيف تتصرف، وما إلى ذلك. ولكن ماذا تفعل عندما يكون التجسس قانونيًا؟

لم يكن أداء Windows 10 جيدًا في هذا الصدد. هناك مجموعة من الخدمات التي يجب تعطيلها (تبادل البيانات مع الخوادم البعيدة Microsoft، باستخدام الهوية لتلقي الإعلانات، وإرسال البيانات إلى شركة، وتحديد الموقع باستخدام القياس عن بعد، وتلقي التحديثات من مواقع متعددة، وما إلى ذلك).

هل هناك حماية 100%؟

إذا نظرت عن كثب إلى كيفية وصول برامج التجسس إلى جهاز الكمبيوتر وما تفعله بعد ذلك، فهناك شيء واحد فقط يمكننا قوله عن الحماية بنسبة 100%: إنها غير موجودة. حتى لو كنت تستخدم ترسانة أدوات الأمان بأكملها، يمكنك أن تكون متأكدًا من الأمان بنسبة 80 بالمائة، لا أكثر. ومع ذلك، لا ينبغي أن يكون هناك أي إجراءات استفزازية من جانب المستخدم نفسه في شكل زيارة مواقع مشبوهة، أو تثبيت برامج غير آمنة، أو تجاهل تحذيرات مكافحة الفيروسات، أو فتح مرفقات البريد الإلكتروني من مصادر غير معروفةإلخ.

باستخدام المرافق الخاصة، برامج التجسس، يمكنك مراقبة تصرفات الموظفين أثناء ساعات العمل أو الأطفال في غيابك. يستخدمون برامج التجسس في المؤسسات والمكاتب وفي المنزل للتحقق من الأطفال أو الأزواج. لن يلاحظ المستخدم مثل هذه الأداة المساعدة، لكنك سترى جميع أنشطته النشطة. سيُظهر جاسوس الكمبيوتر من يتواصل معه الشخص، وما هي المواقع التي يزورها، ومع من يكون صديقًا.

ليس لدى برامج التجسس أي شيء مشترك مع حصان طروادة. يتم تثبيت الأدوات المساعدة الأولى على الكمبيوتر مدير النظاموهي مشروعة، في حين أن الأخيرة تظهر بشكل غير شرعي، وتعمل في الخفاء وتتسبب في الأذى. إذا كنت حذرًا من المجرمين، فاعلم أنه يمكنهم مراقبة أنشطتك باستخدام برامج شرعية.

في أغلب الأحيان، على سبيل المثال، في المؤسسات، لا يعرف الموظفون أن تصفح الإنترنت الخاص بهم يتم مراقبته بواسطة أدوات مساعدة خاصة. ولكن هناك استثناءات: يتم تحذير الموظفين من مراقبتهم.

نيوسبي

نيوسبيهي أداة عالمية يمكنك من خلالها مراقبة المستخدم. فهو يتجسس على الشاشة ولوحة المفاتيح، ويراقب أيضًا تصرفات المستخدم. من الصعب اكتشاف وجوده على جهاز الكمبيوتر إذا قمت بتثبيته باستخدام الوضع المخفي. في هذه الحالة، لن يكتشف البرنامج نفسه أثناء التثبيت. ولن يظهر في مدير المهام أيضًا. يمكنك أيضًا تحديد وضع المسؤول، ولكن في هذه الحالة تكون الأداة المساعدة مرئية: يوجد رمز على سطح المكتب ومجلد.

يعد برنامج التجسس العالمي وظيفيًا ومخصصًا لمجموعة واسعة من المستخدمين: يمكن تثبيته في المؤسسة وفي المنزل.

هناك ثلاثة إصدارات من برامج التجسس NeoSpy: إصداران مدفوعان بميزات مختلفة وإصدار مجاني. بالنسبة للإصدار الثالث، يمكنك أيضًا تحديد وضع التتبع المخفي. القيد الوحيد في البرنامج المجاني هو تحليل التقارير.

بإمكان NeoSpy القيام بما يلي:

- مشاهدة لوحة المفاتيح.

- السيطرة على تصفح الإنترنت.

- مراقبة شاشة المستخدم عبر الإنترنت وإظهار النتائج على جهاز كمبيوتر أو جهاز محمول آخر؛

- إنشاء وحفظ صور الشاشة وكاميرا الويب؛

- مراقبة بدء تشغيل/إيقاف تشغيل الكمبيوتر، ومدة التوقف عن العمل، واستخدام الأقراص ومحركات الأقراص المحمولة؛

- نسخ المعلومات من التخزين الوسيط (المخزن المؤقت)؛

- جمع وتحليل البيانات الإحصائية؛

- حفظ معلومات حول المستندات التي يتم إرسالها للطباعة أو المنسوخة على الأقراص ومحركات الأقراص المحمولة؛

- التحكم في برامج الرسائل النصية وحفظ مكالمات Skype؛

- موقع التقرير كمبيوتر محمول(باستخدام شبكة لاسلكية).

يحب المستخدمون هذا الجاسوس العالمي لمعلماته الوظيفية، وواجهة اللغة الروسية، ووضع الاستخدام المخفي، والاعتراض الممتاز لأحداث ضغطات المفاتيح.

مراقب جاسوس حقيقي

غالبًا ما يستخدم الكبار برامج التجسس هذه لمراقبة أطفالهم. على الرغم من أن البرنامج لا يحتوي على واجهة باللغة الروسية، إلا أنه رائع وظائفمن السابق. مراقب جاسوس حقيقيلا يمكن مراقبة عمل المستخدم على الكمبيوتر فحسب، بل أيضًا، في ضوء المعلمات المحددة، حظر إجراءات معينة. وهذا ما يجذب الآباء الذين يريدون السيطرة على أطفالهم.

في Real Spy Monitor، يمكنك إنشاء حسابات متعددة وإدارتها بطرق مختلفة. على سبيل المثال، بالنسبة للحساب الأول، يمكنك حظر بعض خدمات الإنترنت، وللحساب الثاني - الآخرين. واجهة المستخدمتم إنشاؤه باستخدام المنمنمات الرسومية، وعلى الرغم من عدم وجود دعم للغة الروسية، فإن إعداد برنامج التجسس هذا أمر بسيط. لا تحتوي هذه الأداة على نسخة مجانية. لاستخدام الجاسوس، سيتعين عليك دفع حوالي 40 دولارًا.

يمكن لـ Real Spy Monitor القيام بما يلي:

- اعتراض أحداث ضغطات المفاتيح، والمعلومات من وحدة التخزين الوسيطة، والتشغيل/الإيقاف ومدة توقف الكمبيوتر، ومراقبة التصفح، والبريد الإلكتروني والرسائل الأخرى؛

- العمل مع حسابات متعددة يمكن تكوينها بطرق مختلفة؛

- مراقبة إجراءات المستخدم في الوضع شبه المخفي (يتم عرض التجسس في المدير، ولكن ليس لديه نافذة نشطة)؛

- تشغيل بشكل انتقائي مع بدء تشغيل النظام لحسابات مختلفة.

سباي جو

سباي جوتم إنشاؤه للاستخدام في المنزل، ولكن يمكنك أيضًا مراقبة الموظفين باستخدام هذا الجاسوس. الأداة سهلة الاستخدام: يبدأ مفتاح "ابدأ" في التتبع. يمكن استلام التقارير عن طريق البريد الإلكتروني أو عبر بروتوكول نقل الملفات. أسعار البرمجيات تختلف و المزيد من المزايا، وأكثر تكلفة. هناك أيضا نسخه تجريبيه- ملاحظة لمدة 25 دقيقة يومياً ولكن دون إرسال النتائج.

يستطيع SpyGo Spy القيام بما يلي:

- اعتراض أحداث الضغط على المفاتيح؛

- التحكم في تصفح الشبكة، وتحليل البيانات المتعلقة بالموارد، والطلبات الواردة محركات البحثالوقت الذي يقضيه في الموقع، التاريخ؛

- تسجيل كل ما يفعله المستخدم بالبرامج والملفات، ومراقبة عمليات تثبيت التطبيقات وإلغاء تثبيتها؛

- تسجيل كل ما يحدث على الشاشة.

- اعتراض المعلومات من التخزين الوسيط؛

- مراقبة تشغيل/إيقاف التشغيل ومدة توقف الكمبيوتر والوسائط القابلة للإزالة؛

- الاستماع إلى المحادثات في شقة أو مكتب (يجب توصيل الميكروفون).

واش

برامج التجسس واشيحتوي على إصدار واحد فقط وهو ممتاز في مراقبة المستخدمين و"الوشاية" بهم. البرنامج سهل الإعداد للغاية، ولا يقوم بتحميل الكمبيوتر ويراقب المستخدم في الوضع المخفي.

يمكن لأداة Snitch القيام بما يلي:

- اعتراض أحداث ضغطات المفاتيح، والمعلومات من وحدة التخزين الوسيطة، ومراقبة التشغيل/الإيقاف ومدة توقف الكمبيوتر، بالإضافة إلى تصفح الإنترنت، و"قراءة" الرسائل النصية؛

- التحكم في عمليات البرنامج، والحماية من تصرفات المتسللين، على سبيل المثال، الإنهاء القسري؛

- مراقبة إجراءات المستخدم حتى لو كان الكمبيوتر غير متصل بالإنترنت؛

- تحليل الأحداث وإنشاء تقارير ورسوم بيانية مفصلة؛

- لا يتطلب إعدادات شبكة محددة.

كيفية اكتشاف جاسوس على جهاز الكمبيوتر الخاص بك؟

ليس من السهل اكتشاف جاسوس يعمل في وضع التخفي. قبل التثبيت، قم بإضافته إلى قائمة الاستثناءات لتجنب التعارض مع برنامج مكافحة الفيروسات. تجد بعض البرامج فيروسات تتجسس على المستخدمين.يمكنك خداع أداة التجسس باستخدام أدوات حماية خاصة. إنها تمنع الجاسوس من اعتراض أحداث ضغطات المفاتيح ولقطات الشاشة، على الرغم من استمراره في مراقبة النشاط بنشاط. ينطبق هذا بشكل خاص على موظفي المؤسسات الذين لا يريدون أن يعرف الغرباء معلوماتهم السرية (كلمات المرور والرسائل).