مراجعة المحاكيات والمحاكيات لمعدات Cisco. مضلع افتراضي متعدد المستويات على جهاز كمبيوتر شخصي نشر ASAv باستخدام عميل الويب VMware vSphere

اقرأ أيضا

شرط:

تعد تقنيات المحاكاة الافتراضية حاليًا جزءًا لا يتجزأ من عالم تكنولوجيا المعلومات. بالإضافة إلى التطبيق الصناعي لتكنولوجيا الآلة الافتراضية، والذي يسمح بتقليل التكلفة الإجمالية لملكية البنية التحتية لتكنولوجيا المعلومات، والتي يكتب عنها الجميع منذ عدة سنوات، فإن التكنولوجيا تستخدم أيضًا على نطاق واسع لدراسة أو اختبار النظام والشبكة والتطبيقات برمجة.

تميل معظم المنشورات إلى التركيز على الطبقة الأولى الافتراضية. على واحد أو أكثر من أجهزة الكمبيوتر الفعلية المتصلة بشبكات حقيقية، واستنادًا إلى بعض برامج المحاكاة الافتراضية، يوجد العديد من الأجهزة الافتراضية (VMs) المتصلة الشبكات الافتراضية(يتم محاكاته أيضًا باستخدام برنامج المحاكاة الافتراضية)، والذي، إذا لزم الأمر، يتصل بالشبكات الحقيقية من خلال محولات الشبكة لأجهزة الكمبيوتر الفعلية. بمعنى آخر، غالبًا ما نأخذ في الاعتبار مستوى الأجهزة الحقيقية ومستوى واحد من الكائنات الافتراضية (عادةً الأجهزة التي تعمل على أساسها أنظمة تشغيل معينة). صحيح، لكي نكون أكثر دقة، في الأمثلة التي تمت مناقشتها في المنشورات، فإن كائنات المستوى الثاني أو الأعمق من المحاكاة الافتراضية موجودة ضمنيًا، لكن المؤلفين لا يركزون اهتمامهم أبدًا على هذا الأمر.

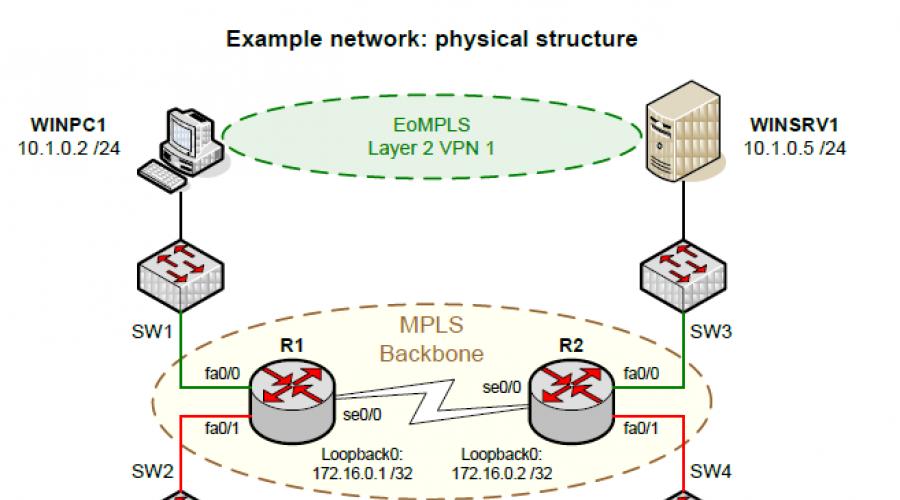

لنفكر في الشبكة التالية، التي تم اختراعها فقط من أجل المثال، وفي حد ذاتها لا تحمل أي قيمة عملية خاصة (يمكن للجميع اختيار أي مثال آخر لأنفسهم، بما في ذلك من الممارسة الحقيقية). هناك شركتان، لكل منهما مكتب رئيسي به خادم في موقع جغرافي واحد، ومكتب فرعي به محطة عمل في موقع جغرافي آخر. يتم فصل النقاط الجغرافية ببعض العمود الفقري MPLS استنادًا إلى أجهزة توجيه Cisco. لكل شركة على حدة، يتم تنظيم الطبقة الثانية VPN بين المكتب الرئيسي والفرع عبر تقنيات إيثرنتعبر MPLS (EoMPLS) لإمكانية التفاعل "الشفاف" على مستوى ارتباط البيانات (Ethernet) بين محطة العمل والخادم عبر العمود الفقري MPLS.

يظهر أدناه الهيكل المادي للشبكة المعنية.

يظهر أدناه أيضًا البنية المنطقية للتفاعل بين محطات العمل وخوادم الشبكة المعنية. في كل شركة من الشركات، يمكن لمحطة العمل والخادم التفاعل "بشفافية" مع بعضهما البعض، ويتم عزلهما عن بعضهما البعض محطة العملوخوادم شركة أخرى.

ويتمثل التحدي في أن هذه الشبكة تحتاج إلى تصميمها واختبارها، ولا سيما تفاعل محطات العمل مع الخوادم من خلال بيئة EoMPLS، وكل هذا يجب أن يتم باستخدام كمبيوتر شخصي واحد. هذا وضع مألوف إلى حد ما بالنسبة لمعظم المتخصصين في تقنيات الأنظمة والشبكات، الذين يواجهون مهمة مماثلة والذين، كقاعدة عامة، ليس لديهم أي شيء أجهزة كمبيوتر إضافيةولا على وجه الخصوص أجهزة توجيه Cisco.

حسنًا، يمكن استبدال أجهزة الكمبيوتر الحقيقية بسهولة الأجهزة الظاهرية، تم إنشاؤها وإطلاقها باستخدام برنامج أو آخر يطبق تقنية الآلة الافتراضية، على سبيل المثال، نفس VMware Workstation 6.0 (في هذه المقالة، يفحص المؤلف المحاكاة الافتراضية متعددة المستويات باستخدام مثال هذا البرنامج المعين). يعد محاكي Dynamips الشهير (بالإضافة إلى البيئة الرسومية المريحة والمرئية له - GNS3) مناسبًا تمامًا لنمذجة أجهزة توجيه Cisco بدعم EoMPLS. ومع ذلك، هناك مشكلة: يمكنك محاكاة الأجهزة الافتراضية بشكل منفصل مع نظام التشغيل MS Windows "الحقيقي" كامل الميزات المثبت عليها، وبشكل منفصل - أجهزة توجيه Cisco مع نظام التشغيل Cisco IOS "الحقيقي" كامل الميزات، ولكن كيفية ربط بيئتي المحاكاة معا عبر الشبكة؟

ومع ذلك، هناك طريقة للخروج من الوضع. في VMware Workstation، يمكنك ربط محولات الشبكة الافتراضية VMnet بمحولات الشبكة الخاصة بجهاز كمبيوتر فعلي (باستخدام الأداة المساعدة Virtual Network Editor)، ومحولات الشبكة الافتراضية للأجهزة الافتراضية، وبالتالي ربط محولات الشبكة الافتراضية VMnet المقابلة (عند التكوين آلة افتراضية). يوجد أدناه مثال على هذا الارتباط باستخدام المحول الظاهري VMnet0:

بدوره، في بيئة GNS3 المستندة إلى Dynamips، يوجد كائن من النوع "Cloud"، والذي يمكن أيضًا عرضه على محولات الشبكة الخاصة بجهاز كمبيوتر فعلي. بعد ذلك، يمكن توصيل الكائن بواجهات الشبكة الخاصة بالكائنات الأخرى في بيئة GNS3، بما في ذلك واجهات أجهزة توجيه Cisco. تجدر الإشارة بشكل خاص إلى أن الكائن من النوع "السحابي" ليس في جوهره أي جهاز افتراضي كامل - إنه مجرد "نقطة اتصال" افتراضية (مثل الموصل الموجود على لوحة التصحيح)، والتي من الشبكة يمكن إسقاط وجهة النظر على شيء ما، على سبيل المثال، على محول شبكة الكمبيوتر. وبالنظر إلى المستقبل، نلاحظ أيضًا أن كائنات "الكمبيوتر" و"الخادم" المستخدمة في بيئة GNS3 هي أيضًا كائنات من النوع "السحابة" ("نقاط الوصلات" البسيطة مع الرموز المقابلة للوضوح)، وليست نوعًا ما على الإطلاق محاكاة الكمبيوتر أو الخادم باستخدام البرامج، كما يتم ذلك، على سبيل المثال، في جهاز محاكاة تدريب Cisco Packet Tracer.

فيما يلي مثال لعرض كائن Cloud C0 المتصل بواجهة الشبكة لجهاز التوجيه R0 في بيئة GNS3 على محول الشبكة لجهاز كمبيوتر فعلي:

قد يرتبك المتخصصون عديمي الخبرة من خلال الرمز الطويل (معرف نقل الشبكة المعين من قبل نظام التشغيل MS Windows لمحول الشبكة) الموجود في الإعدادات، ولكي لا يتم الخلط بينهم في أسماء اتصال الشبكة، وأسماء محول الشبكة، عنوان MAC للمحول ومعرفه، يمكنك استخدام نظام التشغيل MS المدمج فائدة ويندوزتشغيل GETMAC باستخدام المفتاح V (مطول - تفاصيل):

وبالتالي، من خلال هذا "العرض ثنائي الاتجاه" في طبقة ارتباط بيانات OSI (جسر الطبقة الثانية بشكل أساسي) على نفس محول الشبكة لجهاز الكمبيوتر الفعلي، يمكن لأجهزة التوجيه الافتراضية في بيئة GNS3 المستندة إلى Dynamips التفاعل على مستوى Ethernet مع الأجهزة الافتراضية في بيئة VMware Workstation (تم اختبار ذلك تجريبيًا عدة مرات). لسوء الحظ، ليس من الممكن ربط محولات VMnet مباشرة من بيئة VMware بكائنات من النوع "Cloud" (نقاط التوصيل) من GNS3 استنادًا إلى Dynamips عبر الشبكة (على الأقل، دون استخدام أي برنامج خاص).

تظهر الآن مشكلة جديدة: يمكن أن يكون عدد "نقاط الاتصال" في الشبكة بين بيئة VMware وبيئة Dynamips بعيدًا عن نقطة واحدة، بل عدة (في المثال قيد النظر يوجد 4 منها - محطتي عمل وخادمين)، أثناء وجودك على جهاز كمبيوتر فعلي، يمكن أن يكون هناك محول شبكة واحد أو اثنين أو لا يوجد محول شبكة على الإطلاق. بالإضافة إلى ذلك، فإن الارتباط بمحولات الشبكة الخاصة بجهاز كمبيوتر فعلي ليس بأي حال من الأحوال الفكرة الأكثر منطقية من وجهة نظر أمنية. أخيرًا، نحن لا نحاول تحديدًا وضع كل شيء في المستوى الأول من المحاكاة الافتراضية؛ فالهدف من هذه المقالة هو المحاكاة الافتراضية متعددة المستويات.

في هذه الحالة، سنلجأ إلى الحيلة البسيطة التالية: لا أحد يمنعنا من إنشاء جهاز افتراضي مساعد آخر بالمبلغ المطلوب محولات الشبكة(أي عدد من نقاط الاتصال حسب الحاجة)، قم بتثبيت نظام التشغيل عليه، والأهم من ذلك، برنامج GNS3 المبني على Dynamips. بعد ذلك، في GNS3، قم بإنشاء وتكوين وتشغيل الشبكة المطلوبة للنمذجة بناءً على أجهزة توجيه Cisco. وبالتالي، فإن أجهزة توجيه Cisco "تنتقل" إلى المستوى الثاني من المحاكاة الافتراضية (يوجد الجهاز الظاهري المساعد نفسه في الأول). سيتم تنفيذ "نقاط الاتصال" للشبكة من خلال كائنات "السحابة" المقابلة (نقاط الواجهة) في GNS3 استنادًا إلى Dynamips، المرتبطة بمحولات شبكة الجهاز الظاهري CISCONET المقابلة، والتي بدورها مرتبطة بمحولات VMnet الافتراضية المقابلة، والتي يمكننا من خلالها ربط الأجهزة الافتراضية الأخرى. في مثالنا، سنستخدم جهازًا افتراضيًا مساعدًا لـ CISCONET مع 4 محولات للشبكة (يدعم VMware Workstation 6.0 ما يصل إلى 10 محولات شبكة لكل جهاز ظاهري) مرتبطة بمحولات VMnet الافتراضية المقابلة.

وهكذا، نصل إلى مستويين من المحاكاة الافتراضية: البنية التحتية لبرنامج VMware داخل جهاز كمبيوتر فعلي (المستوى الأول من المحاكاة الافتراضية)، والبنية التحتية لـ Dynamips داخل جهاز ظاهري مساعد (المستوى الثاني من المحاكاة الافتراضية).

أخيرًا، إذا تذكرنا أن EoMPLS هو أيضًا نوع من المحاكاة الافتراضية باستخدام Cisco IOS، فسنرى أنه في المثال قيد النظر يوجد أيضًا مستوى ثالث من المحاكاة الافتراضية. في المستوى الثالث من المحاكاة الافتراضية، توجد سحابة MPLS افتراضية ودوائر افتراضية أعلى هذه السحابة، والتي تتم محاكاتها بواسطة Cisco IOS على جهازي توجيه من Cisco.

ونتيجة لذلك، نحصل على مخطط المحاكاة الافتراضية متعدد المستويات التالي:

وكما يتبين من الرسم البياني أعلاه، فإن جهاز الكمبيوتر الخاص بالمجرب موجود في المستوى كائنات حقيقيةومن وجهة نظر الشبكات، فهو معزول تمامًا عن الأجهزة الافتراضية وأجهزة التوجيه الافتراضية، وهو أمر معقول وصحيح تمامًا. يتم توفير المستوى الأول من المحاكاة الافتراضية بواسطة برنامج VMware Workstation، وفي هذا المستوى توجد محطات عمل افتراضية (WINPC1، WINPC2)، الخوادم الافتراضية(WINSRV1، WINSRV2)، وجهاز ظاهري مساعد CISCONET، بالإضافة إلى المحولات الافتراضية VMnet3-VMnet6. يتم توفير المستوى الثاني من المحاكاة الافتراضية من خلال برنامج GNS3 القائم على Dynamips والذي يعمل على الجهاز الظاهري CISCONET؛ في هذا المستوى توجد أجهزة توجيه افتراضية من Cisco (R1، R2)، بالإضافة إلى المحولات الافتراضية SW1-SW4 المتصلة بواجهات الشبكة المقابلة. أجهزة التوجيه (R1، R2). يتم تنفيذ تفاعل الشبكة بين المستويين الأول والثاني من المحاكاة الافتراضية من خلال "العرض ثنائي الاتجاه" في طبقة ارتباط بيانات OSI: ترتبط المحولات الافتراضية VMnet3-VMnet6 بمحولات الشبكة المقابلة LAN1-LAN4 للجهاز الظاهري المساعد CISCONET، و المنافذ المقابلة للمفاتيح الافتراضية SW1-SW4 من خلال الكائنات المقابلة من النوع "Cloud" (لا تظهر في الرسم التخطيطي، لأنها في جوهرها عبارة عن "نقاط توصيل" بسيطة وليس أكثر)، مرتبطة أيضًا بمحولات الشبكة المقابلة LAN1-LAN4 للجهاز الظاهري المساعد CISCONET. أخيرًا، يتم توفير المستوى الثالث من المحاكاة الافتراضية بواسطة أدوات Cisco IOS OS التي تعمل على أجهزة التوجيه الافتراضية؛ في هذا المستوى توجد سحابة MPLS افتراضية وسلاسل افتراضية (VC 111، VC 222) باستخدام تقنية EoMPLS. باستخدام نظام التشغيل Cisco نفسه، يتم عرض سلاسل EoMPLS الافتراضية على الواجهات المقابلة لأجهزة التوجيه الافتراضية (R1، R2) وبالتالي ضمان تفاعل الشبكة بين المستويين الثاني والثالث من المحاكاة الافتراضية.

دعونا ننتقل الآن مباشرة إلى نتائج نمذجة هذا الهيكل متعدد المستويات على جهاز كمبيوتر شخصي. هذا ما يبدو عليه الأمر بعد إنشاء الأجهزة الافتراضية وتكوينها وتشغيلها، بما في ذلك CISCONET، والتي تم من خلالها أيضًا إنشاء شبكة مزودة بأجهزة توجيه Cisco وتكوينها وتشغيلها:

يحتوي الجهاز الظاهري CISCONET على أربعة محولات للشبكة: LAN1، وLAN2، وLAN3، وLAN4، المرتبطة بالمحولات الافتراضية المقابلة VMnet3، وVMnet4، وVMnet5، وVMnet6. بدوره، يرتبط محول شبكة الجهاز الظاهري WINPC1 بالمحول الظاهري VMnet3، ويرتبط محول الشبكة WINPC2 بـ VMnet4، ويرتبط محول الشبكة WINSRV1 بـ VMnet5، ويرتبط محول الشبكة WINSRV2 بـ VMnet6. هذه هي الطريقة التي يتم بها تنفيذ جانب واحد من نقاط "الاتصال": يمكن للأجهزة الافتراضية WINPC1 وWINPC2 وWINSRV1 وWINSRV2 التفاعل مع جهاز CISCONET الظاهري من خلال محولات الشبكة المقابلة لهذا الجهاز. من المهم جدًا ملاحظة أن أي تبديل أو توجيه بين محولات الشبكة الخاصة بجهاز CISCONET الظاهري باستخدام نظام التشغيل MS Windows نفسه على هذا الجهاز، يجب أن يكون محظورًا بحكم التعريف. وفي المقابل، يقوم جهاز CISCONET بتشغيل بيئة GNS المستندة إلى Dynamips والتي تقوم بتشغيل جهازي توجيه افتراضيين من Cisco. يتم توصيل واجهات جهاز التوجيه المقابلة بالمحولات الافتراضية المقابلة SW1 وSW2 وSW3 وSW4 (يجب عدم الخلط بينه وبين المحولات الافتراضية VMnet)، وتتصل المحولات بدورها بالكائنات المقابلة PC1 وPC2 وSRV1 وSRV2 (يجب عدم الخلط بينه وبين Virtual آلات إم ويربأسماء متشابهة). PC1 وPC2 وSRV1 وSRV2 هي في الأساس كائنات من النوع "Cloud" - "نقاط توصيل" بسيطة يتم عرضها على محولات الشبكة المقابلة LAN1 وLAN2 وLAN3 وLAN4 لجهاز CISCONET الظاهري. وهكذا، يتم تحقيق الجانب الثاني من "نقاط الاتصال": يمكن لواجهات جهاز التوجيه المقابلة أيضًا التفاعل مع جهاز CISCONET الظاهري من خلال محولات الشبكة المقابلة لهذا الجهاز.

يوضح ما يلي جزئيًا كيفية تنفيذ الارتباطات الضرورية بين محولات VMnet الافتراضية ومحولات الشبكة الخاصة بجهاز CISCONET الظاهري، وكذلك بين الكائنات PC1 وPC2 وSRV1 وSRV2 (نقاط الوصلات) ومحولات الشبكة الخاصة بجهاز CISCONET الظاهري. تظهر لقطة الشاشة نافذة بها ملف الضبطجهاز CISCONET الظاهري، الذي يعرض عناوين MAC لمحولات الشبكة والربط بمحولات VMnet الافتراضية. نافذة أخرى تعرض جدولاً اتصالات الشبكةجهاز CISCONET الظاهري والأسماء المقابلة لمحولات الشبكة (المعينة في نظام التشغيل MS Windows لهذا الجهاز)، وعناوين MAC للمحولات ومعرفات نقل الشبكة. أخيرًا، تعرض النافذة الثالثة ربط كائن PC1 من النوع "Cloud" (نقطة الوصل) بمعرف نقل الشبكة المقابل لجهاز CISCONET الظاهري.

لكي لا يتم الخلط بين اتصالات الشبكة بين كائنات مختلفة في مستويات مختلفة من المحاكاة الافتراضية، دعونا نلخصها في جدول مرئي واحد:

| شبكة | الأجهزة الافتراضية VMware | برنامج VMware Virtual Switch | اتصال شبكة CISCONET | عنوان MAC لمحول شبكة CISCONET | معرف نقل شبكة CISCONET | كائن السحابة في GNS3 | التبديل الظاهري في GNS3 | جهاز التوجيه الافتراضي وواجهة الشبكة من Cisco | سلسلة EoMPLS الافتراضية |

|---|---|---|---|---|---|---|---|---|---|

| طبقة المحاكاة الافتراضية 1 | المستوي 2 | مستوى 3 | |||||||

| 1 | WINPC1 سيسكونيت | إم نت3 | لان1 | 00:0ج:29:25:1و:ميك | C0E98EFF-BFA7- 472F-A5C0-A22293E1EE26 | PC1 | SW1 | R1:FA0/0 | في سي 111 |

| 2 | WINPC2 سيسكونيت | شبكة افتراضية4 | لان2 | 00:0ج:29:25:1و:ب6 | 390F3C01-A168- 40D8-A539- 1E417F3D6E1B | PC2 | SW2 | R1:FA0/1 | في سي 222 |

| 3 | WINSRV1 سيسكونيت | شبكة افتراضية5 | لان3 | 00:0ج:29:25:1و:ج0 | 6577836B-60A3- 4891-931C- 232ED8B2F8F2 | SRV1 | SW3 | R2:FA0/0 | في سي 111 |

| 4 | WINSRV2 سيسكونيت | شبكة افتراضية6 | لان4 | 00:0ج:29:25:1و:كاليفورنيا | 7834C67F-12F2- 4559-BEF4- C170C3E0B7DC | SRV2 | SW4 | R2:FA0/1 | في سي 222 |

الآن دعنا ننتقل إلى نتائج الاختبار. توضح لقطة الشاشة أدناه أن محطات العمل والخوادم المقابلة "ترى" بعضها البعض عبر الشبكة (بما في ذلك استخدام خدمات الشبكةباستخدام طلبات البث) من خلال سحابة MPLS، وذلك بفضل سلاسل EoMPLS الافتراضية. سيكون متخصصو الشبكات أيضًا مهتمين بالنظر إلى جداول تبديل MPLS وحالة دوائر EoMPLS الافتراضية على أجهزة توجيه Cisco. توضح لقطة الشاشة الثانية أن السلاسل الافتراضية (VC 111، VC 222) تعمل بنجاح ويتم نقل عدد معين من البايتات عبرها في كلا الاتجاهين:

وبالتالي، تتيح لك المحاكاة الافتراضية متعددة المستويات دراسة واختبار أمثلة مختلفة للبنية التحتية للشبكة، وذلك باستخدام موارد الحوسبة الخاصة بالكمبيوتر الشخصي الموجود في متناول اليد بشكل فعال، والتي غالبًا ما تكون موجودة اليوم. معالج متعدد النواةو كبشسعة كبيرة. بالإضافة إلى ذلك، تتيح المحاكاة الافتراضية متعددة المستويات توزيعًا أكثر مرونة لموارد الحوسبة والتحكم في استخدامها. لذلك، على سبيل المثال، في المثال الذي تمت مناقشته أعلاه، تعمل أجهزة التوجيه الافتراضية ضمن موارد الحوسبة الخاصة بجهاز ظاهري ثانوي، بدلاً من جهاز كمبيوتر حقيقي، كما هو الحال مع المحاكاة الافتراضية ذات الطبقة الواحدة.

الرجاء تمكين جافا سكريبت لعرضنريد أن نخبرك عن نظام التشغيل دائرة الرقابة الداخلية، التي طورتها الشركة سيسكو. سيسكو IOSأو نظام تشغيل شبكة الإنترنت(نظام تشغيل الإنترنت) هو البرنامج المستخدم في معظم محولات وأجهزة التوجيه من Cisco ( الإصدارات المبكرةعملت على مفاتيح كاتوس). دائرة الرقابة الداخليةيتضمن وظائف التوجيه والتبديل والشبكات البينية والاتصالات السلكية واللاسلكية المدمجة في نظام تشغيل متعدد المهام.

لا تستخدم كافة منتجات سيسكو دائرة الرقابة الداخلية. وتشمل الاستثناءات المنتجات الأمنية ك.الذين يستخدمون غرفة العمليات نظام لينكسوأجهزة التوجيه التي تعمل دائرة الرقابة الداخلية-XR. يتضمن Cisco IOS عددًا من أنظمة التشغيل المختلفة التي تعمل على أنظمة تشغيل مختلفة أجهزة الشبكةأوه. هناك العديد من المتغيرات المختلفة لنظام Cisco IOS: للمحولات وأجهزة التوجيه وأجهزة شبكة Cisco الأخرى، وإصدارات IOS لأجهزة شبكة محددة، ومجموعات ميزات IOS التي توفر حزم مختلفةالوظائف والخدمات.

الملف نفسه دائرة الرقابة الداخليةيبلغ حجمه عدة ميغابايت ويتم تخزينه في منطقة ذاكرة شبه دائمة تسمى فلاش. توفر ذاكرة الفلاش تخزينًا غير متطاير. وهذا يعني عدم فقدان محتويات الذاكرة عند انقطاع الطاقة عن الجهاز. في العديد من أجهزة Cisco، يتم نسخ نظام IOS من ذاكرة الفلاش إلى ذاكرة الوصول العشوائي (RAM) عند تشغيل الجهاز، ثم يتم بدء تشغيل نظام IOS من ذاكرة الوصول العشوائي (RAM) عندما يكون الجهاز قيد التشغيل. تتمتع ذاكرة الوصول العشوائي (RAM) بالعديد من الوظائف، بما في ذلك تخزين البيانات، والتي يستخدمها الجهاز لدعم عمليات الشبكة. يؤدي تشغيل iOS في ذاكرة الوصول العشوائي (RAM) إلى تحسين أداء الجهاز، إلا أن ذاكرة الوصول العشوائي (RAM) تعتبر ذاكرة متطايرة بسبب فقدان البيانات أثناء دورة الطاقة. تحدث دورة الطاقة عندما يتم إيقاف تشغيل الجهاز عن قصد أو عن غير قصد ثم تشغيله مرة أخرى.

إدارة الأجهزة مع دائرة الرقابة الداخليةيحدث باستخدام الواجهة سطر الأوامر (سطر الأوامر)، عند الاتصال باستخدام كابل وحدة التحكم، بواسطة تلنت, سشأو باستخدام ايه يو اكسميناء.

أسماء الإصدارات سيسكو IOSتتكون من ثلاثة أرقام وعدة رموز أ.ب(ج.د)هـ، أين:

- أ– رقم الإصدار الرئيسي

- ب- رقم الإصدار البسيط (تغييرات طفيفة)

- ج- الافراج عن الرقم التسلسلي

- د- رقم البناء المتوسط

- ه(صفر، حرف واحد أو حرفان) - معرف تسلسل إصدار البرنامج، مثل لا شيء (الذي يشير إلى الخط الرئيسي)، T (التكنولوجيا)، E (المؤسسة)، S (موفر الخدمة)، الوظيفة الخاصة XA، XB كوظيفة خاصة أخرى إلخ.

إعادة بناء- غالبًا ما يتم إصدار عمليات إعادة البناء لإصلاح مشكلة أو ثغرة أمنية محددة لإصدار معين من نظام التشغيل iOS. تتم عمليات إعادة البناء إما لإصلاح مشكلة بسرعة أو لتلبية احتياجات العملاء الذين لا يرغبون في الترقية إلى إصدار رئيسي لاحق لأنهم ربما يقومون بتشغيل بنية تحتية مهمة على أجهزتهم، وبالتالي يفضلون تقليل التغييرات والمخاطر.

الافراج المؤقت- الإصدارات الوسيطة، والتي يتم إنتاجها عادة على أساس أسبوعي وتشكل لمحة عن التطورات الحالية.

الافراج عن صيانة- الإصدارات المختبرة، والتي تتضمن تحسينات وإصلاحات للأخطاء. توصي Cisco بالترقية إلى إصدار الصيانة كلما أمكن ذلك.

مراحل التنمية:

- النشر المبكر (ED)- النشر المبكر، ويتم تقديم وظائف ومنصات جديدة.

- النشر المحدود (LD)- طرح أولي محدود، يتضمن تصحيحات للأخطاء.

- النشر العام (GD)- النشر العام لنظام التشغيل واختباره وتطويره والتحضير للإصدار الاصدار الاخير. تكون هذه الإصدارات مستقرة بشكل عام على جميع الأنظمة الأساسية

- نشر الصيانة (MD)- تُستخدم هذه الإصدارات للحصول على دعم إضافي وإصلاحات الأخطاء والصيانة المستمرة للبرنامج.

معظم أجهزة Cisco التي تستخدم دائرة الرقابة الداخلية، تحتوي أيضًا على واحدة أو أكثر من "مجموعات الميزات" أو "الحزم" - مجموعة الميزات. على سبيل المثال، تتوفر إصدارات Cisco IOS المخصصة للاستخدام على محولات Catalyst كإصدارات "قياسية" (توفر توجيه IP الأساسي فقط)، وإصدارات "متقدمة" توفر دعمًا كاملاً لتوجيه IPv4، وإصدارات "خدمات IP المتقدمة" التي توفر ميزات متقدمة، بالإضافة إلى دعم IPv6.

كل فرد مجموعة الميزاتيتوافق مع فئة واحدة من الخدمات بالإضافة إلى المجموعة الأساسية ( قاعدة الملكية الفكرية- المسارات الثابتة، OSPF، RIP، EIGRP. داعش، BGP، IMGP، PBR، البث المتعدد):

- بيانات الملكية الفكرية (بيانات- يضيف BFD، IP SLAs، IPX، L2TPv3، Mobile IP، MPLS، SCTP)

- صوت (اتصالات موحدة- CUBE، SRST، بوابة الصوت، CUCME، DSP، VXML)

- الأمن وVPN (حماية- جدار الحماية، SSL VPN، DMVPN، IPS، GET VPN، IPSec)

هل كانت هذه المقالة مفيدة لك؟

أرجوك أخبرني لماذا؟

نأسف لأن المقال لم يكن مفيدًا لك: (من فضلك، إذا لم يكن الأمر صعبًا، وضح السبب؟ سنكون ممتنين جدًا للحصول على إجابة مفصلة. شكرًا لك على مساعدتنا في أن نصبح أفضل!

أهلاً بكم.

في وقت ما كان علي أن أتعامل مع شركة سيسكو. ليس لفترة طويلة، ولكن لا يزال. كل ما يتعلق بشركة Cisco أصبح الآن يتمتع بشعبية كبيرة. ذات مرة شاركت في افتتاح أكاديمية سيسكو المحلية في إحدى الجامعات المحلية. قبل عام حضرت دورة "". لكننا لا نستطيع دائمًا الوصول إلى المعدات نفسها، خاصة أثناء الدراسة. تأتي المحاكيات للإنقاذ. هناك أيضًا برامج لـ Cisco. لقد بدأت مع Boson NetSim، ويستخدم جميع الطلاب تقريبًا الآن Cisco Packet Tracer. ولكن مع ذلك، فإن مجموعة المحاكاة لا تقتصر على هذين النوعين.

منذ بعض الوقت، في سلسلة "الشبكات للصغار"، قمنا بالتبديل إلى محاكي GNS3، الذي يناسب احتياجاتنا بشكل أفضل من Cisco Packet Tracer.

لكن ما هي البدائل المتوفرة لدينا؟ ألكسندر المعروف أيضًا باسم Sinister، والذي ليس لديه حساب على حبري بعد، سيخبرك عنهم.

يوجد عدد كبير جدًا من أجهزة المحاكاة والمحاكيات لمعدات Cisco Systems. سأحاول في هذه المراجعة القصيرة عرض جميع الأدوات الموجودة التي تحل هذه المشكلة. المعلومات ستكون مفيدة لأولئك الذين يدرسون تقنيات الشبكة، والاستعداد لإجراء اختبارات Cisco، أو تجميع الرفوف لاستكشاف الأخطاء وإصلاحها أو البحث في المشكلات الأمنية.

القليل من المصطلحات.

محاكيات- إنهم يقلدون مجموعة معينة من الأوامر، وهي مدمجة وإذا تجاوزت الحدود، فسوف تتلقى على الفور رسالة خطأ. والمثال الكلاسيكي هو Cisco Packet Tracer.

المحاكياتعلى العكس من ذلك، فهي تسمح لك بتشغيل (أداء ترجمة البايت) الصور (البرامج الثابتة) للأجهزة الحقيقية، غالبًا بدون قيود مرئية. على سبيل المثال - GNS3/Dynamips.

دعونا نلقي نظرة على Cisco Packet Tracer أولاً.

1. برنامج تتبع حزم سيسكو

تتوفر هذه المحاكاة لنظامي التشغيل Windows وLinux وهي مجانية لطلاب Cisco Networking Academy.

في الإصدار 6 ظهرت أشياء مثل:

- دائرة الرقابة الداخلية 15

- وحدات HWIC-2T وHWIC-8A

- 3 أجهزة جديدة (سيسكو 1941، سيسكو 2901، سيسكو 2911)

- دعم HSRP

- IPv6 في إعدادات الأجهزة الطرفية (أجهزة الكمبيوتر المكتبية).

هناك شعور بأن الإصدار الجديد قد تم توقيته ليتزامن مع تحديث اختبار CCNA إلى الإصدار 2.0.

تتمثل مزاياه في سهولة الاستخدام واتساق الواجهة. بالإضافة إلى ذلك، من السهل التحقق من تشغيل خدمات الشبكة المختلفة، مثل DHCP/DNS/HTTP/SMTP/POP3 وNTP.

وإحدى الميزات الأكثر إثارة للاهتمام هي القدرة على التبديل إلى وضع المحاكاة ورؤية حركة الحزم مع تمدد الوقت.

ذكرني بنفس المصفوفة.

- تقريبًا كل ما يتجاوز نطاق CCNA لا يمكن تجميعه عليه. على سبيل المثال، EEM غائب تماما.

- أيضًا، في بعض الأحيان قد تظهر مواطن الخلل المختلفة، والتي لا يمكن علاجها إلا عن طريق إعادة تشغيل البرنامج. يشتهر بروتوكول STP بشكل خاص بهذا.

ماذا ننتهي به؟

أداة جيدة لأولئك الذين بدأوا للتو التعرف على معدات Cisco.

التالي هو GNS3، وهو واجهة المستخدم الرسومية (في Qt) لمحاكي dynamps.

مشروع مجاني، متاح لأنظمة التشغيل Linux وWindows وMac OS X. الموقع الإلكتروني لمشروع GNS هو www.gns3.net. لكن معظم وظائفه المصممة لتحسين الأداء تعمل فقط في نظام Linux (Ghost IOS، الذي يعمل عند استخدام العديد من البرامج الثابتة المتطابقة)، الإصدار 64 بت مخصص أيضًا لنظام التشغيل Linux فقط. الإصدار الحالي من GNS قيد التشغيل هذه اللحظة- 0.8.5. هذا هو المحاكي الذي يعمل مع حقيقي البرامج الثابتة دائرة الرقابة الداخلية. من أجل استخدامه، يجب أن يكون لديك البرامج الثابتة. لنفترض أنك اشتريت جهاز توجيه Cisco، يمكنك إزالته منه. يمكنك الاتصال الظاهري آلات فيرتثلبوإكسأو VMware Workstation وإنشاء مخططات معقدة للغاية، إذا كنت ترغب في ذلك، يمكنك المضي قدمًا وإصدارها على الشبكة الحقيقية. بالإضافة إلى ذلك، يمكن لـ Dynamips محاكاة كل من Cisco PIX القديم وCisco ASA المعروف، حتى الإصدار 8.4.

ولكن مع كل هذا هناك الكثير من أوجه القصور.

عدد المنصات محدود للغاية: يمكن إطلاق الهياكل التي يوفرها مطورو dynamps فقط. من الممكن تشغيل إصدار iOS 15 فقط على النظام الأساسي 7200، ومن المستحيل استخدام محولات Catalyst بشكل كامل، ويرجع ذلك إلى حقيقة أنها تستخدم عددًا كبيرًا من الدوائر المتكاملة المحددة، والتي يصعب للغاية محاكاتها. كل ما تبقى هو استخدام وحدات الشبكة (NM) لأجهزة التوجيه. استخدام كمية كبيرةالأجهزة مضمونة لتجربة تدهور الأداء.

ماذا لدينا في النتيجة النهائية؟

أداة يمكنك من خلالها إنشاء طبولوجيا معقدة للغاية والتحضير لامتحانات مستوى CCNP، مع بعض التحفظات.

3. بوسون نتسيم

بضع كلمات عن جهاز محاكاة Boson NetSim، الذي تم تحديثه مؤخرًا إلى الإصدار 9.

متاح فقط لنظام التشغيل Windows، ويتراوح السعر من 179 دولارًا أمريكيًا لـ CCNA وما يصل إلى 349 دولارًا أمريكيًا لـ CCNP.

إنه نوع من الجمع العمل المختبري، مجمعة حسب موضوع الامتحان.

كما ترون من لقطات الشاشة، تتكون الواجهة من عدة أقسام: وصف المهمة، وخريطة الشبكة، وعلى الجانب الأيسر توجد قائمة بجميع المعامل. بعد الانتهاء من العمل، يمكنك التحقق من النتيجة ومعرفة ما إذا كان كل شيء قد تم. من الممكن إنشاء طبولوجيا خاصة بك، مع بعض القيود.

الملامح الرئيسية لBoson NetSim:

- يدعم 42 جهاز توجيه و6 محولات و3 أجهزة أخرى

- يحاكي حركة مرور الشبكة باستخدام تقنية الحزم الافتراضية

- يوفر نمطين مختلفين للتصفح: وضع Telnet أو وضع وحدة التحكم

- يدعم ما يصل إلى 200 جهاز في هيكل واحد

- يسمح لك بإنشاء المختبرات الخاصة بك

- يتضمن مختبرات تدعم محاكاة SDM

- يتضمن أجهزة غير تابعة لشركة Cisco مثل TFTP Server وTACACS+ وPacket Generator (من المحتمل أن تكون نفس الأجهزة الثلاثة الأخرى)

له نفس عيوب Packet Tracer.

بالنسبة لأولئك الذين لا يمانعون في مبلغ معين، وفي الوقت نفسه لا يريدون فهم وإنشاء طبولوجيا خاصة بهم، ولكنهم يريدون فقط التدرب قبل الامتحان، سيكون هذا مفيدًا للغاية.

الموقع الرسمي - www.boson.com/netsim-cisco-network-simulator.

4. سيسكو المسؤولية الاجتماعية للشركات

الآن دعونا نلقي نظرة على CSR الحديثة إلى حد ما.

ظهر جهاز توجيه Cisco Cloud Service Router 1000V مؤخرًا نسبيًا.

وهو متاح على الموقع الرسمي لشركة سيسكو.

لتنزيل هذا المحاكي، ما عليك سوى التسجيل في الموقع. مجانا. ليس هناك حاجة إلى عقد مع Cisco. يعد هذا حدثًا حقًا، حيث سبق لشركة Cisco أن حاربت المحاكيات بكل الطرق الممكنة وأوصت باستئجار المعدات فقط. يمكنك، على سبيل المثال، تنزيل ملف OVA، وهو عبارة عن جهاز افتراضي، على ما يبدو RedHat أو مشتقاته. يتم تحميل الجهاز الظاهري في كل مرة يبدأ فيها صورة ايزو، حيث يمكنك العثور على CSR1000V.BIN، وهو البرنامج الثابت الفعلي. حسنًا، يعمل نظام Linux كمجمّع، أي محول المكالمات. بعض المتطلبات المشار إليها في الموقع هي DRAM 4096 ميجابايت وفلاش 8192 ميجابايت. ومع القدرة الحالية، لا ينبغي أن يسبب هذا مشاكل. يمكن استخدام المسؤولية الاجتماعية للشركات في طبولوجيا GNS3 أو بالاشتراك مع محول Nexus الظاهري.

تم تصميم CSR1000v ليكون بمثابة جهاز توجيه افتراضي (يشبه إلى حد كبير Quagga، ولكن IOS من Cisco)، والذي يعمل على برنامج Hypervisor كمثيل عميل ويوفر خدمات جهاز توجيه ASR1000 العادي. قد يكون هذا شيئًا بسيطًا مثل التوجيه الأساسي أو NAT، وصولاً إلى أشياء مثل VPN MPLS أو LISP. نتيجة لذلك، لدينا مزود كامل تقريبا Cisco ASR 1000. سرعة التشغيل جيدة جدًا، وهي تعمل في الوقت الفعلي.

لا يخلو من عيوبه. يمكنك فقط استخدام الترخيص التجريبي مجانًا، والذي يستمر لمدة 60 يومًا فقط. بالإضافة إلى ذلك، في هذا الوضع، يقتصر معدل النقل على 10 أو 25 أو 50 ميجابت في الثانية. وبعد انتهاء هذا الترخيص، ستنخفض السرعة إلى 2.5 ميجابت في الثانية. تبلغ تكلفة الترخيص لمدة عام حوالي 1000 دولار.

5. سيسكو نيكزس تيتانيوم

التيتانيوم هو محاكي نظام التشغيلمحولات Cisco Nexus، والتي تسمى أيضًا NX-OS. يتم وضع Nexus كمفاتيح لمراكز البيانات.

تم إنشاء هذا المحاكي مباشرة بواسطة Cisco للاستخدام الداخلي.

أصبحت صورة Titanium 5.1.(2)، التي تم تجميعها على أساس برنامج VMware منذ بعض الوقت، متاحة للجمهور. وبعد مرور بعض الوقت، ظهر Cisco Nexus 1000V، والذي يمكن شراؤه بشكل قانوني بشكل منفصل أو كجزء من إصدار vSphere Enterprise Plus من Vmware. يمكنك مشاهدته على الموقع - www.vmware.com/ru/products/cisco-nexus-1000V/

مثالية لأي شخص يستعد لاتخاذ مسار مركز البيانات. لديها بعض الخصوصية - بعد التشغيل، تبدأ عملية التمهيد (كما هو الحال في CSR، سنرى Linux أيضًا) وتتوقف. يبدو أن كل شيء قد تم تجميده، ولكن هذا ليس هو الحال. يتم الاتصال بهذا المحاكي من خلال توجيهات الإخراج المسماة.

يعد توجيه الإخراج المسمى أحد أساليب الاتصال بين العمليات. موجودة كما هو الحال في يونكس أنظمة مماثلةوفي ويندوز. للاتصال، ما عليك سوى فتح المعجون، على سبيل المثال، تحديد نوع الاتصال التسلسلي وتحديد \\.\pipe\vmwaredebug.

باستخدام GNS3 وQEMU (محاكي نظام التشغيل خفيف الوزن الذي يأتي مع GNS3 لنظام التشغيل Windows)، يمكنك تجميع الهياكل التي ستتضمن محولات Nexus. ومرة أخرى، يمكنك تحرير هذا المفتاح الافتراضي في الشبكة الحقيقية.

6. سيسكو آيو

وأخيرا، فإن Cisco IOU الشهير (Cisco IOS on UNIX) هو برنامج احتكاري لا يتم توزيعه رسميًا على الإطلاق.

من المعتقد أن Cisco يمكنها تتبع وتحديد من يستخدم IOU.

عند التشغيل، تتم محاولة طلب HTTP POST إلى خادم xml.cisco.com. تتضمن البيانات المرسلة اسم المضيف وتسجيل الدخول وإصدار IOU وما إلى ذلك.

من المعروف أن Cisco TAC يستخدم IOU. يحظى المحاكي بشعبية كبيرة بين أولئك الذين يستعدون للحصول على CCIE. في البداية كان يعمل فقط تحت Solaris، ولكن مع مرور الوقت تم نقله إلى Linux. يتكون من جزأين - l2iou وl3iou؛ من الاسم يمكنك تخمين أن الأول يحاكي طبقة ارتباط البيانات والمحولات، والثاني يحاكي طبقة الشبكة وأجهزة التوجيه.

مؤلف واجهة الويب هو أندريا داينيز. موقعه الإلكتروني: www.routereflector.com/cisco/cisco-iou-web-interface/. الموقع نفسه لا يحتوي على IOU أو أي برامج ثابتة، علاوة على ذلك، يذكر المؤلف أن واجهة الويب تم إنشاؤها للأشخاص الذين لديهم الحق في استخدام IOU.

وبعض الاستنتاجات النهائية.

كما اتضح فيما بعد، يوجد حاليًا مجموعة واسعة إلى حد ما من المحاكيات وأجهزة محاكاة معدات Cisco. يتيح لك هذا الاستعداد بشكل كامل تقريبًا لامتحانات المسارات المختلفة (R/S الكلاسيكي، ومقدم الخدمة، وحتى مركز البيانات). مع بعض الجهد، يمكنك جمع واختبار مجموعة واسعة من الهياكل، وإجراء أبحاث حول نقاط الضعف، وإذا لزم الأمر، إطلاق المعدات التي تمت محاكاتها على شبكة حقيقية.

ليس سراً أنه من أجل بناء البنية التحتية للحوسبة الخاصة بك، كان عليك في السابق اللجوء إلى استخدام معدات متخصصة مصممة لمجموعة متنوعة من الأغراض، وإنفاق فلس إضافي إما على شرائها أو استئجارها. وهذه ليست سوى بداية الملحمة، لأنه بعد ذلك تقع المسؤولية الكاملة لإدارة البنية التحتية على أكتاف الشركة نفسها.

مع ظهور تقنيات المحاكاة الافتراضية والمتطلبات المتزايدة لأداء أنظمة الحوسبة وتوافرها وموثوقيتها، بدأت الشركات بشكل متزايد في اختيار الحلول السحابية والمنصات الافتراضية لموفري IaaS الموثوقين. وهذا أمر مفهوم: لدى العديد من المؤسسات متطلبات متزايدة، ويريد معظمها رؤية حلول مرنة يتم نشرها في أسرع وقت ممكن، ولا تواجه أي مشاكل في إدارة البنية التحتية.

وهذا النهج ليس جديدا اليوم؛ بل على العكس من ذلك، فقد أصبح تكتيكات شائعة على نحو متزايد لإدارة المؤسسات/البنية التحتية بشكل فعال.

إن إعادة توزيع ونقل معظم أعباء العمل من المواقع المادية إلى المواقع الافتراضية يتطلب أيضًا الحاجة إلى دراسة مشكلات تنفيذ الأمان. يجب أن يكون الأمان - سواء من الناحية المادية أو الافتراضية - في أفضل حالاته دائمًا. بالطبع، هناك العديد من الحلول في سوق تكنولوجيا المعلومات المصممة لتوفير وضمان مستوى عالٍ من الحماية للبيئات الافتراضية.

دعونا نلقي نظرة فاحصة على جدار الحماية الافتراضي الذي تم الإعلان عنه مؤخرًا نسبيًا سيسكوأساف، الذي حل محل جدار الحماية السحابي Cisco ASA 1000v. تعلن شركة Cisco على موقعها الرسمي على الإنترنت عن وقف مبيعات ودعم Cisco ASA 1000v، حيث تقدم بديلاً لها المنتج الرئيسي لحماية البنى التحتية السحابية والافتراضية في شكل منتج Cisco ASAv.

بشكل عام، تجدر الإشارة إلى أنه في السنوات الأخيرة قامت شركة Cisco بزيادة نشاطها في قطاع المحاكاة الافتراضية، وذلك بإضافة منتجات افتراضية إلى مجموعة حلول الأجهزة الخاصة بها. ويعد ظهور Cisco ASAv تأكيدًا آخر على ذلك.

Cisco ASAv (جهاز Cisco Adaptive Security الافتراضي)، كما ذكرنا سابقا، يمثل هو جدار الحماية الظاهري. تركز على العمل في بيئة افتراضية ولها الأساسيات وظائف"الأجهزة" Cisco ASA، باستثناء وضع السياق المتعدد والتجميع.

نظرة عامة على سيسكو ASAv

يوفر Cisco ASAv الوظائف جدار الحمايةوأداء حماية البيانات في مراكز البيانات والبيئات السحابية. Cisco ASAv عبارة عن جهاز افتراضي يمكن تشغيله على مجموعة متنوعة من برامج Hypervisor، بما في ذلك VMware ESXi، ويتفاعل مع المحولات الافتراضية لمعالجة حركة المرور. يمكن أن يعمل جدار الحماية الافتراضي مع مجموعة متنوعة من المحولات الافتراضية، بما في ذلك Cisco Nexus 1000v وVMware dvSwitch وvSwitch. يدعم Cisco ASAv تنفيذ VPN من موقع إلى موقع، VPN عن بعدالوصول، فضلا عن تنظيم بلا عملاء الوصول عن بعد VPN، مثل على الأجهزة الماديةسيسكو ايه اس ايه.

الشكل 1. بنية Cisco ASAv

الشكل 1. بنية Cisco ASAv

يستخدم Cisco ASAv ترخيص Cisco Smart، الذي يبسط بشكل كبير نشر وإدارة ومراقبة مثيلات Cisco ASAv الافتراضية المستخدمة من جانب العميل.

الميزات والفوائد الرئيسية لـ Cisco ASAv

- طبقة أمان واحدة عبر المجال

يوفر Cisco ASAv مستوى واحدًا من الأمان بين المواقع الفعلية والافتراضية مع القدرة على استخدام برامج مراقبة متعددة. في سياق بناء البنية التحتية لتكنولوجيا المعلومات، غالبًا ما يستخدم العملاء نموذجًا هجينًا، عندما يتم تصميم بعض التطبيقات للبنية التحتية المادية للشركة، والآخر لمنصة افتراضية بها العديد من برامج Hypervisor. يستخدم Cisco ASAv خيارات النشر الموحدة حيث يمكن تطبيق سياسة أمان واحدة على كل من الأجهزة الفعلية والافتراضية.

- سهولة الإدارة

يستخدم Cisco ASAv نقل الحالة التمثيلية (REST API) استنادًا إلى واجهة HTTP العادية، مما يجعل من الممكن إدارة الجهاز نفسه، بالإضافة إلى تغيير سياسات الأمان ومراقبة حالات الحالة.

- سهولة النشر

يمكن نشر Cisco ASAv بتكوين معين في فترة زمنية قصيرة جدًا.

Cisco ASAv هي مجموعة من المنتجات المتوفرة في النماذج التالية:

الشكل 2. عائلة منتجات Cisco ASAv

الشكل 2. عائلة منتجات Cisco ASAv

مواصفات سيسكو ASAv

| سيسكو ASAv5 | سيسكو ASAv10 | سيسكو ASAv30 | |

| الإنتاجية الحالة (الحد الأقصى) | 100 ميجابت/ثانية | 1 جيجابت/ثانية | 2 جيجابت/ثانية |

| الإنتاجية مع الاتصالات ذات الحالة (البروتوكولات المتعددة) | 50 ميجابت/ثانية | 500 ميجابت/ثانية | 1 جيجابت/ثانية |

| الإنتاجية مع VPN (3DES/AES) | 30 ميجابت/ثانية | 125 ميجابت/ثانية | 300 ميجابت/ثانية |

| عدد الاتصالات في الثانية | 8 000 | 20 000 | 60 000 |

| عدد الجلسات المتزامنة | 50 000 | 100 000 | 500 000 |

| عدد الشبكات المحلية الافتراضية (VLAN) | 25 | 50 | 200 |

| عدد جلسات مستخدم VPN بين المضيفين ومع عميل IPsec | 50 | 250 | 750 |

| عدد جلسات VPN AnyConnect للمستخدم أو الوصول بدون برنامج عميل | 50 | 250 | 750 |

| عدد مستخدمي نظام الحماية السحابية ضد تهديدات الإنترنت Cisco Cloud Web Security | 250 | 1 000 | 5 000 |

| دعم التوفر العالي | جاهز للبدء | جاهز للبدء | جاهز للبدء |

| دعم مراقب الأجهزة الافتراضية | إم وير ESX/ESXi 5.X، KVM 1.0 | إم وير ESX/ESXi 5.X، KVM 1.0 | إم وير ESX/ESXi 5.X، KVM 1.0 |

| عدد وحدات المعالجة المركزية الافتراضية (vCPUs). | 1 | 1 | 4 |

| ذاكرة | 2 جيجابايت | 2 جيجابايت | 8 جيجا |

| الأقراص الصلبة | 8 جيجا | 8 جيجا | 16 غيغا بايت |

وظائف VMware مدعومة في ASAv

| وظائف | وصف | الدعم (نعم/لا) |

| الاستنساخ البارد | يتم إيقاف تشغيل الأجهزة الافتراضية أثناء الاستنساخ | نعم |

| دائرة الاستعلام والأمن | يستخدم لجدولة الموارد الديناميكية وإدارة القدرات الموزعة | نعم |

| إضافة ساخنة | تظل الأجهزة الافتراضية قيد التشغيل أثناء إضافة موارد إضافية | نعم |

| استنساخ ساخن | أثناء عملية الاستنساخ، تظل الأجهزة الافتراضية قيد التشغيل | لا |

| إزالة الساخنة | أثناء حذف المورد، تظل الأجهزة الافتراضية قيد التشغيل | نعم |

| الصور | تتوقف الأجهزة الافتراضية لبضع ثوان | نعم |

| التعليق والاستئناف | يتم تعليق الأجهزة الافتراضية ثم استئنافها | نعم |

| مدير vCloud | يسمح بالنشر التلقائي للأجهزة الافتراضية | لا |

| ترحيل الأجهزة الافتراضية | يتم إيقاف تشغيل الأجهزة الظاهرية أثناء الترحيل | نعم |

| vMotion | يتم استخدام الترحيل المباشر للأجهزة الافتراضية | نعم |

| VMware FT (تقنية التوفر المستمر) | يستخدم للتوفر العالي للأجهزة الافتراضية | لا |

| إم وير ها | يقلل الخسائر الناجمة عن فشل الأجهزة الفعلية ويعيد تشغيل الأجهزة الافتراضية على مضيف آخر في المجموعة في حالة حدوث فشل | نعم |

| VMware vSphere عميل Windows المستقل | نعم | |

| برنامج VMware vSphere Web Client | تستخدم لنشر الأجهزة الافتراضية | نعم |

نشر ASAv باستخدام VMware vSphere Web Client

إذا قررت نشر ASAv على موقع بعيد لموفر IaaS أو على أي موقع افتراضي آخر، لتجنب اللحظات غير المتوقعة وغير العاملة، فيجب عليك الانتباه فورًا إلى المتطلبات والقيود الإضافية:

- لا يدعم نشر ASAv من ملف ova الترجمة. يجب عليك التأكد من أن خوادم VMware vCenter وLDAP الموجودة في بيئتك تستخدم وضع التوافق ASCII.

- قبل تثبيت ASAv واستخدام وحدة تحكم الجهاز الظاهري، يجب عليك تعيين تخطيط لوحة المفاتيح المحدد مسبقًا (الإنجليزية للولايات المتحدة).

يمكنك استخدام عميل الويب VMware vSphere لتثبيت ASAv. للقيام بذلك، يجب عليك الاتصال باستخدام رابط محدد مسبقًا في ملف . المنفذ الافتراضي هو 9443، ولكن اعتمادًا على الإعدادات المحددة، قد تختلف القيمة.

- عند الوصول لأول مرة إلى عميل الويب VMware vSphere، يجب عليك تثبيت Client Integration Plug-in، والذي يتوفر للتنزيل مباشرة من نافذة المصادقة.

- بعد التثبيت الناجح، يجب عليك إعادة الاتصال بعميل الويب VMware vSphere وتسجيل الدخول عن طريق إدخال اسم المستخدم وكلمة المرور.

- قبل البدء في تثبيت Cisco ASAv، يجب عليك تنزيل ملف ASAv OVA من http://cisco.com/go/asa-software، وكذلك التأكد من أن لديك واجهة شبكة vSphere واحدة على الأقل تم تكوينها.

- في نافذة التنقل الخاصة بعميل الويب VMware vSphere، يتعين عليك التبديل إلى اللوحة vCenterوتذهب إلى المضيفينوعناقيد المجموعات. من خلال النقر على مركز البيانات أو المجموعة أو المضيف، اعتمادًا على المكان الذي قررت فيه تثبيت Cisco ASAv، حدد خيار نشر قالب OVF ( نشرOVFنموذج).

الشكل 3. نشر قالب ASAv OVF

الشكل 3. نشر قالب ASAv OVF

- في نافذة معالج نشر قالب OVF في القسم مصدريجب عليك تحديد ملف OVA لتثبيت Cisco ASAv. يرجى ملاحظة أنه في نافذة النظرة العامة على الأجزاء ( مراجعة تفاصيل) يتم عرض معلومات حول حزمة ASAv.

الشكل 4. نظرة عامة على تفاصيل تثبيت ASAv

الشكل 4. نظرة عامة على تفاصيل تثبيت ASAv

- من خلال قبول اتفاقية الترخيص الموجودة على الصفحة يقبل اتفاقية ترخيص المستخدم النهائي، ننتقل إلى تحديد اسم مثيل Cisco ASAv وموقع ملفات الجهاز الظاهري.

- في نهاية اختيار التكوين ( يختار إعدادات) تحتاج إلى استخدام القيم التالية:

- بالنسبة للتكوين المستقل، حدد 1 (أو 2، 3، 4) vCPU Standalone.

- لتكوين تجاوز الفشل، حدد 1 (أو 2، 3، 4) vCPU HA Primary.

- في نافذة اختيار التخزين ( يختار تخزين) تحديد التنسيق القرص الظاهريلتوفير المساحة، سيكون من المفيد تحديد الخيار توفير رقيقة. تحتاج أيضًا إلى تحديد مساحة التخزين التي سيتم تشغيل ASAv عليها.

الشكل 5. نافذة اختيار التخزين

الشكل 5. نافذة اختيار التخزين

- في نافذة تكوين الشبكة ( يثبت شبكة) يحدد واجهة الشبكة التي سيتم استخدامها عند تشغيل ASAv. يرجى ملاحظة: قائمة واجهات الشبكة غير محددة بالترتيب الأبجدي، مما يجعل من الصعب أحيانًا العثور على العنصر المطلوب.

الشكل 6. نافذة تكوين إعدادات الشبكة

الشكل 6. نافذة تكوين إعدادات الشبكة

عندما تقوم بنشر مثيل ASAv، يمكنك استخدام مربع الحوار تحرير إعدادات الشبكة لإجراء تغييرات على إعدادات الشبكة. يوضح الشكل 7 مثالاً على المراسلات بين معرفات محول الشبكة ومعرفات واجهة شبكة ASAv.

الشكل 7. المراسلات بين محولات الشبكة وواجهات ASAv

الشكل 7. المراسلات بين محولات الشبكة وواجهات ASAv

- ليس من الضروري استخدام جميع واجهات ASAv، لكن vSphere Web Client يتطلب تعيين شبكات لجميع الواجهات. يجب ضبط الواجهات التي لم يتم التخطيط لاستخدامها على عاجز(معطل) في إعدادات ASAv. بعد نشر ASAv في vSphere Web Console، يمكنك إزالة الواجهات غير الضرورية باستخدام مربع حوار تحرير الإعدادات ( يحرر إعدادات).

- في نافذة تخصيص القالب ( يعدل أو يكيف نموذج) تحتاج إلى تعيين عدد من الإعدادات الأساسية، بما في ذلك تكوين عنوان IP وقناع الشبكة الفرعية ومعلمات البوابة الافتراضية. وبالمثل، يجب عليك تعيين عنوان IP للعميل المسموح به للوصول إلى ASDM، وإذا كانت هناك حاجة إلى بوابة منفصلة للتواصل مع العميل، فقم بتعيين عنوان IP الخاص به.

الشكل 8. نافذة تخصيص القالب

الشكل 8. نافذة تخصيص القالب

- بالإضافة إلى ذلك، في خيار نوع النشر ( نوع النشر) يجب عليك تحديد نوع تثبيت ASAv من بين ثلاثة خيارات ممكنة: Standalone، HA Primary، HA Secondary.

الشكل 9. تحديد نوع تثبيت ASAv المناسب

الشكل 9. تحديد نوع تثبيت ASAv المناسب

في النافذة الجاهزة للإكمال ( مستعد ل مكتمل) يعرض ملخصًا لمعلومات تكوين Cisco ASAv. تفعيل خيار الإطلاق بعد النشر ( قوة على بعد تعيين) سيسمح لك ببدء تشغيل الجهاز الظاهري بعد اكتمال المعالج.

- يمكنك مراقبة عملية نشر قالب ASAv OVF وحالة المهام المكتملة في وحدة التحكم بالمهام ( مهمة وحدة التحكم).

الشكل 10. حالة نشر قالب OVF

الشكل 10. حالة نشر قالب OVF

- إذا لم يكن جهاز ASAv الظاهري قيد التشغيل بعد، فستحتاج إلى تشغيله باستخدام خيار البدء ( قوة على ال افتراضي آلة). عند تشغيل ASAv لأول مرة، فإنه يقرأ المعلمات المحددة في ملف OVA ويقوم بتكوين قيم النظام بناءً عليها.

الشكل 11. بدء تشغيل الجهاز الظاهري ASAv

الشكل 11. بدء تشغيل الجهاز الظاهري ASAv

تلخيصًا لتثبيت ASAv، لا يسعنا إلا أن نلاحظ الحقيقة السارة وهي أن العملية برمتها - بدءًا من تنزيل الحزمة والنشر والإطلاق - لا تستغرق أكثر من 15 إلى 20 دقيقة. وفي الوقت نفسه، تتميز الإعدادات اللاحقة، مثل VPN، بتكاليف زمنية ضئيلة، في حين أن إعداد ASA فعليًا سيتطلب وقتًا أطول بكثير. يمكن أيضًا نشر Cisco ASAv عن بُعد، مما يوفر المرونة والراحة للشركات التي تستخدم المواقع البعيدة.

من التثبيت إلى إدارة ASAv

لإدارة ASAv، يمكنك استخدام الأداة القديمة الجيدة ASDM (Adaptive Security مدير الجهاز)، وهو حل مناسب للرسومات واجهة المستخدم. أثناء عملية نشر ASAv، يتم تحديد الوصول إلى ASDM، والذي يمكنك تنفيذه لاحقًا إعدادات مختلفةوالمراقبة واستكشاف الأخطاء وإصلاحها. يتم إجراء الاتصال لاحقًا من جهاز العميل، الذي تم تحديد عنوان IP الخاص به أثناء عملية النشر. للوصول إلى ASDM، يتم استخدام متصفح الويب مع عنوان ASAv IP المحدد.

إطلاق ASDM

على جهاز تم تعريفه كعميل ASDM، تحتاج إلى تشغيل متصفح وتحديد قيم ASAv بالتنسيق https://asav_ip_address/admin، مما سيؤدي إلى ظهور نافذة بها الخيارات التالية:

- تثبيت ASDM Launcher وتشغيل ASDM؛

- تشغيل ASDM؛

- بدء تشغيل معالج بدء التشغيل.

الشكل 12. مثال على إطلاق أداة ASDM

الشكل 12. مثال على إطلاق أداة ASDM

ثَبَّتَASDMقاذفة وتشغيلASDM

لبدء تشغيل برنامج التثبيت، حدد "تثبيت ASDM Launcher وتشغيل ASDM". في حقلي "اسم المستخدم" و"كلمة المرور" (في حالة تثبيت جديد) يمكنك ترك القيم فارغة ثم انقر فوق موافق. بدون مصادقة HTTPS التي تم تكوينها، يتم الوصول إلى ASDM دون تحديد بيانات الاعتماد. إذا تم تمكين مصادقة HTTPS، فيجب عليك تحديد تسجيل الدخول وكلمة المرور.

- احفظ برنامج التثبيت محليًا وابدأ التثبيت. بمجرد اكتمال التثبيت، سيتم تشغيل ASDM-IDM Launcher تلقائيًا.

- أدخل عنوان IP الخاص بـ ASAv وانقر فوق "موافق".

يطلقASDM

يمكنك أيضًا استخدام Java Web Start لتشغيل ASDM مباشرةً، دون تثبيته. حدد خيار "Launch ASDM"، وبعد ذلك سيتم فتح نافذة ASDM-IDM Launcher.

الشكل 13. الاتصال بـ ASAv باستخدام ASDM-IDM Launcher

الشكل 13. الاتصال بـ ASAv باستخدام ASDM-IDM Launcher

بدء معالج الإطلاق

عند تحديد خيار تشغيل معالج بدء التشغيل، يمكنك تحديد ذلك المعلمات التاليةتكوينات ASAv

- اسم المضيف

- اسم النطاق

- كلمة المرور الإدارية

- واجهات

- عناوين الانترنت بروتوكول

- الطرق الثابتة

- خادم DHCP

- قواعد NAT

- والمزيد (والإعدادات الأخرى...)

استخدام وحدة التحكمإم وير vSphere

للتكوين الأولي، واستكشاف الأخطاء وإصلاحها، والوصول إلى واجهة سطر الأوامر (CLI)، يمكنك استخدام وحدة تحكم ASAv، التي يمكن الوصول إليها من VMware vSphere Web Client.

مهم!للعمل مع وحدة التحكم ASAv، تحتاج إلى تثبيت مكون إضافي (Client Integration Plug-In).

حتى يتم تثبيت الترخيص، سيكون هناك قيود عرض النطاقفي 100 كيلوبت. في بيئة الإنتاج، تتطلب الوظيفة الكاملة ترخيصًا. يتم عرض معلومات الترخيص في وحدة تحكم ASAv.

الشكل 15. مثال لعرض معلومات الترخيص

الشكل 15. مثال لعرض معلومات الترخيص

من خلال الاتصال بوحدة التحكم ASAv، يمكنك العمل في عدة أوضاع.

الوضع المميز

- معامل سيسكواسا>في نافذة وحدة التحكم يشير إلى العملية في وضع EXEC، حيث فقط الأوامر الأساسية. للتبديل إلى وضع EXEC ذي الامتيازات، تحتاج إلى تشغيل الأمر سيسكواسا>يُمكَِن، وبعد ذلك ستحتاج إلى إدخال كلمة مرور (كلمة المرور)، إذا تم تعيين كلمة مرور، إذا لم يكن الأمر كذلك، فاضغط على Enter.

- قيمة الانتاج سيسكواسا#في نافذة وحدة التحكم يشير إلى التبديل إلى الوضع المميز. يسمح باستخدام أوامر غير التكوين. لتنفيذ أوامر التكوين، يجب عليك التبديل إلى وضع التكوين. يمكنك أيضًا التبديل إليه من الوضع المميز.

- للخروج من الوضع المميز، استخدم الأوامر إبطال, مخرجأو يترك.

وضع التكوين العالمي

- للتبديل إلى وضع التكوين العام استخدم الأمر:

سيسكواسا#تهيئةصالة

- إذا قمت بالتبديل إلى وضع التكوين بنجاح، فسيظهر مؤشر جاهزية وضع التكوين العام كما يلي:

سيسكواسا (التكوين)#

- لاستدعاء قائمة بجميع الأوامر الممكنة، يرجى الرجوع إلى المساعدة:

سيسكواسا (التكوين)#يساعد؟

ثم يتم عرض قائمة بجميع الأوامر المتاحة بالترتيب الأبجدي، كما هو موضح في الشكل 16.

الشكل 16. مثال لعرض الأوامر في وضع التكوين العام

الشكل 16. مثال لعرض الأوامر في وضع التكوين العام

- للخروج من وضع التكوين العام، استخدم الأوامر مخرج،يتركأو نهاية.

كما تعلمون، في بعض الأحيان يتم نشر مقالات من أصدقائنا الجيدين على المدونة.

سيخبرنا Evgeniy اليوم عن المحاكاة الافتراضية لجهاز توجيه Cisco.

يوجد مخطط تنظيمي كلاسيكي للشبكة: مستوى الوصول (SW1، SW2، SW3)، ومستوى التوزيع (R1) والاتصال بـ شبكة عالمية(ر2). على جهاز التوجيه R2، يتم تنظيم مجموعة الإحصائيات وتكوين NAT. تم تثبيت جدار حماية للأجهزة مزود بوظائف تصفية وتوجيه حركة المرور بين R2 وR3 (المخطط 1)

منذ وقت ليس ببعيد، تم تعيين المهمة لترحيل الشبكة بأكملها إلى بوابة بديلة (R4). تتمتع البوابة الجديدة بوظيفة المجموعة وهي قادرة على القياس الأفقي عن طريق زيادة عدد عقد المجموعة. وفقًا لخطة التشغيل، كان من الضروري وجود بوابتين على الشبكة في نفس الوقت في فترة زمنية معينة - البوابة القديمة (R2) لجميع شبكات العملاء، والبوابة الجديدة (R4) للشبكات المشاركة في اختبار البوابة الجديدة (المخطط 2).

لم تنجح محاولات تنفيذ PBR (التوجيه القائم على السياسة) على جهاز التوجيه الداخلي (R1) - فقد تم تكرار حركة المرور. دليل الطلبات معدات إضافيةرد بالرفض. مر الوقت، ولم يكن هناك جهاز توجيه، وتوقفت المهمة...

ثم عثرت على مقال من الإنترنت يتحدث عن عزل جداول التوجيه على أجهزة توجيه Cisco.

قررت الحصول على جهاز توجيه إضافي مزود بجدول توجيه مستقل يعتمد على المعدات الموجودة. لحل المشكلة، تم وضع مشروع جديد (المخطط 3)، مما يعني وجود جهاز توجيه إضافي مزود بقدرة PBR.

شبكة الاتصال بين R1 وR5:

الشبكة: 172.16.200.0 /30

الواجهة على R1: 172.16.200.2 /30

الواجهة على R5: 172.16.200.1 /30

VLANID: 100 - جهاز التوجيه القديم

VLANID: 101 - جهاز توجيه جديد

ملحوظة: يستخدم كـ R5 جهاز التوجيه الظاهري، استنادًا إلى R3 (برنامج Cisco IOS، برنامج C2900 (C2900-UNIVERSALK9_NPE-M)، الإصدار 15.0(1)M1، برنامج الإصدار (fc1)).

تم تجهيز جهاز التوجيه R3 بثلاثة منافذ Gigabit Ethernet، ويتم استخدام الواجهة Gi0/0 للتوجيه الداخلي، ويتم استخدام Gi0/1 للاتصال بجدار حماية الأجهزة، ويتم استخدام Gi0/2 للاتصال بموفر خارجي.

دعنا ننتقل إلى إعداد جهاز التوجيه R5.

دعنا ننتقل إلى وضع التكوين:

R3(التكوين)#ip vrf Zone1

يقوم هذا الأمر بإنشاء جدول توجيه معزول على جهاز التوجيه. اسم المنطقة 1يتم اختياره من قبل المسؤول بشكل مستقل. يمكنك أيضًا تعيين معرف ووصف. يمكن العثور على مزيد من التفاصيل في الوثائق. عند الانتهاء، قم بالعودة إلى وضع التكوين باستخدام الأمر مخرج.

إعداده واجهات الشبكة:

R3(التكوين)#واجهة GigabitEthernet0/0.100

R3(config-subif)#التغليف dot1Q 100

R3(config-subif)#عنوان IP 172.16.100.2 255.255.255.252

R3(config-subif)#exit

R3(التكوين)#واجهة GigabitEthernet0/0.101

R3(config-subif)#منطقة إعادة توجيه ip vrf1

R3(config-subif)#التغليف dot1Q 101

R3(config-subif)#عنوان IP 172.16.100.6 255.255.255.252

R3(config-subif)#exit

R3(التكوين)#واجهة جيجابت إيثرنت0/0.1000

R3(config-subif)#منطقة إعادة توجيه ip vrf1

R3(config-subif)#التغليف dot1Q 1000

R3(config-subif)#عنوان IP 172.16.200.1 255.255.255.252

R3(config-subif)#exit

أنت الآن بحاجة إلى تكوين PBR. للقيام بذلك، سنقوم بإنشاء قائمة ACL، مسترشدين بالقاعدة التالية: يتم توجيه كل من يدخل إلى قائمة ACL عبر البوابة القديمة، ويتم توجيه الباقي عبر البوابة الجديدة.

R3(config)#قائمة الوصول 101 رفض مضيف IP 192.168.3.24 أي

R3(config)#قائمة الوصول 101 رفض مضيف IP 192.168.3.25 أي

R3(config)#قائمة الوصول 101 رفض مضيف IP 192.168.3.26 أي

R3(config)#access-list 101 يسمح بملكية الفكرية أي أي

إنشاء خريطة الطريق:

R3 (التكوين) # تصريح خريطة الطريق gw1 50

R3(خريطة الطريق التكوين)#تطابق عنوان IP 101

R3 (خريطة مسار التكوين) #set ip vrf Zone1 الخطوة التالية 172.16.100.1

R3(خريطة الطريق التكوين)#exit

وتطبيقه على الواجهة:

R3(التكوين)#واجهة جيجابت إيثرنت0/0.1000

R3(config-subif)#خريطة طريق سياسة IP gw1

R3(config-subif)#exit

إضافة مسار افتراضي إلى جدول التوجيه المنطقة 1:

R3(config)#مسار IP vrf Zone1 0.0.0.0 0.0.0.0 GigabitEthernet0/0.101 172.16.100.5

والتحقق من جدول التوجيه ل المنطقة 1

R3# إظهار مسار IP vrf Zone1

جدول التوجيه: المنطقة 1

الرموز: L - محلي، C - متصل، S - ثابت، R - RIP، M - متنقل، B - BGP

D - EIGRP، EX - EIGRP خارجي، O - OSPF، IA - منطقة OSPF الداخلية

N1 - OSPF NSSA النوع الخارجي 1، N2 - OSPF NSSA النوع الخارجي 2

E1 - OSPF النوع الخارجي 1، E2 - OSPF النوع الخارجي 2

ط - IS-IS، سو - ملخص IS-IS، L1 - IS-IS المستوى 1، L2 - IS-IS المستوى 2

ia - منطقة IS-IS الداخلية، * - الافتراضي للمرشح، U - مسار ثابت لكل مستخدم

o - ODR، P - مسار ثابت تم تنزيله بشكل دوري، + - مسار منسوخ

بوابة الملاذ الأخير هي 172.16.100.5 للشبكة 0.0.0.0

S* 0.0.0.0/0 عبر 172.16.100.5، جيجابت إيثرنت 0/0.101

172.16.0.0/16 مقسم إلى شبكات فرعية بشكل متغير، 6 شبكات فرعية، قناعان

C 172.16.100.0/30 متصل مباشرة، GigabitEthernet0/0.100

L 172.16.100.2/32 متصل مباشرة، GigabitEthernet0/0.100

C 172.16.100.4/30 متصل مباشرة، GigabitEthernet0/0.101

L 172.16.100.6/32 متصل مباشرة، GigabitEthernet0/0.101

C 172.16.200.0/30 متصل مباشرة، GigabitEthernet0/0.1000

L 172.16.200.1/32 متصل مباشرة، GigabitEthernet0/0.1000

تم حل مشكلة تقسيم حركة مرور شبكة العميل إلى بوابات مختلفة. من السلبيات تم اتخاذ القرارأود أن أشير إلى زيادة الحمل على جهاز التوجيه وضعف الأمان، نظرًا لأن جهاز التوجيه المتصل بالشبكة العالمية قد حدث ذلك اتصال مباشرل شبكه محليهتجاوز جدار حماية الأجهزة.