نحن نختبر VPN للمستخدمين المتقدمين. VPN - أنواع الاتصال والتحقق من الأمان كيفية حماية نفسك من تسرب حركة مرور VPN

اقرأ أيضا

يتلقى أي مسؤول عاجلاً أم آجلاً تعليمات من الإدارة: "احسب عدد الأشخاص الذين يتصلون بالإنترنت وكم يقومون بتنزيله". بالنسبة لمقدمي الخدمات، يتم استكمالها بمهام "السماح لمن يحتاج إليها بالدخول، وأخذ الدفع، وتقييد الوصول". ماذا نحسب؟ كيف؟ أين؟ هناك الكثير من المعلومات المجزأة، وهي غير منظمة. سننقذ المشرف المبتدئ من عمليات البحث المملة من خلال تزويده بالمعرفة العامة والروابط المفيدة للأجهزة.

سأحاول في هذه المقالة وصف مبادئ تنظيم جمع ومحاسبة ومراقبة حركة المرور على الشبكة. سننظر في مشاكل المشكلة والقائمة الطرق الممكنةاسترجاع المعلومات من أجهزة الشبكة.

هذه هي المقالة النظرية الأولى في سلسلة من المقالات المخصصة لجمع ومحاسبة وإدارة وفواتير حركة المرور وموارد تكنولوجيا المعلومات.

هيكل الوصول إلى الإنترنت

بشكل عام، تبدو بنية الوصول إلى الشبكة كما يلي:- الموارد الخارجية - الإنترنت، بكل المواقع والخوادم والعناوين وغيرها من الأشياء التي لا تنتمي إلى الشبكة التي تتحكم فيها.

- جهاز الوصول - جهاز التوجيه (الأجهزة أو الكمبيوتر الشخصي) أو المحول أو خادم VPN أو المكثف.

- الموارد الداخلية هي مجموعة من أجهزة الكمبيوتر والشبكات الفرعية والمشتركين الذين يجب أخذ تشغيلهم على الشبكة في الاعتبار أو التحكم فيه.

- خادم الإدارة أو المحاسبة هو جهاز متخصص برمجة. يمكن دمجه وظيفيًا مع جهاز توجيه البرنامج.

ازدحام انترنت

أولاً، تحتاج إلى تحديد المقصود بـ "حركة مرور الشبكة" وما هي المعلومات الإحصائية المفيدة التي يمكن استخلاصها من تدفق بيانات المستخدم.لا يزال بروتوكول الشبكات البينية السائد هو IP الإصدار 4. يتوافق بروتوكول IP مع الطبقة 3 من نموذج OSI (L3). يتم تجميع المعلومات (البيانات) بين المرسل والمستلم في حزم - تحتوي على رأس و"حمولة". يحدد الرأس المكان الذي تأتي منه الحزمة وإليها (عناوين IP للمرسل والمستلم)، وحجم الحزمة، ونوع الحمولة. يتكون الجزء الأكبر من حركة مرور الشبكة من حزم ذات حمولات UDP وTCP - وهي بروتوكولات الطبقة الرابعة (L4). بالإضافة إلى العناوين، يحتوي رأس هذين البروتوكولين على أرقام المنافذ، التي تحدد نوع الخدمة (التطبيق) التي تنقل البيانات.

لنقل حزمة IP عبر الأسلاك (أو الراديو)، تضطر أجهزة الشبكة إلى "تغليفها" (تغليفها) في حزمة بروتوكول الطبقة الثانية (L2). البروتوكول الأكثر شيوعًا من هذا النوع هو Ethernet. يحدث النقل الفعلي "إلى السلك" في المستوى الأول. عادةً، لا يقوم جهاز الوصول (جهاز التوجيه) بتحليل رؤوس الحزم عند مستويات أعلى من المستوى 4 (باستثناء جدران الحماية الذكية).

تشكل المعلومات الواردة من مجالات العناوين والمنافذ والبروتوكولات وعدادات الطول من رؤوس حزم البيانات L3 وL4 "المادة الخام" المستخدمة في محاسبة حركة المرور وإدارتها. تم العثور على المقدار الفعلي للمعلومات المرسلة في حقل الطول لرأس IP (بما في ذلك طول الرأس نفسه). بالمناسبة، بسبب تجزئة الحزمة بسبب آلية MTU، يكون الحجم الإجمالي للبيانات المرسلة دائمًا أكبر من حجم الحمولة.

يبلغ إجمالي طول حقول IP وTCP/UDP الخاصة بالحزمة التي تهمنا في هذا السياق 2...10% من إجمالي طول الحزمة. إذا قمت بمعالجة وتخزين كل هذه المعلومات دفعة تلو الأخرى، فلن تكون هناك موارد كافية. ولحسن الحظ، يتم تنظيم الغالبية العظمى من حركة المرور بحيث تتكون من سلسلة من "المحادثات" بين أجهزة الشبكة الخارجية والداخلية، والتي تسمى "التدفقات". على سبيل المثال، ضمن عملية إعادة توجيه واحدة بريد إلكتروني(بروتوكول SMTP) يتم فتح جلسة TCP بين العميل والخادم. ويتميز بمجموعة ثابتة من المعلمات (عنوان IP المصدر، منفذ TCP المصدر، عنوان IP الوجهة، منفذ TCP الوجهة). بدلاً من معالجة وتخزين المعلومات دفعةً تلو الأخرى، يكون من الملائم أكثر تخزين معلمات التدفق (العناوين والمنافذ)، بالإضافة إلى معلومات إضافية- عدد ومجموع أطوال الرزم المرسلة في كل اتجاه، واختيارياً مدة الجلسة، وفهارس واجهات الموجه، وقيمة حقل ToS، وما إلى ذلك. يعد هذا الأسلوب مفيدًا للبروتوكولات الموجهة للاتصال (TCP)، حيث من الممكن اعتراض إنهاء الجلسة بشكل صريح. ومع ذلك، حتى بالنسبة للبروتوكولات غير الموجهة للجلسة، من الممكن إجراء التجميع والإكمال المنطقي لسجل التدفق بناءً على، على سبيل المثال، المهلة. فيما يلي مقتطف من قاعدة بيانات SQL لنظام الفوترة الخاص بنا، والذي يسجل معلومات حول تدفقات حركة المرور:

من الضروري ملاحظة الحالة التي يقوم فيها جهاز الوصول بترجمة العنوان (NAT، التنكر) لتنظيم الوصول إلى الإنترنت لأجهزة الكمبيوتر شبكه محليهباستخدام عنوان IP خارجي واحد وعام. في هذه الحالة، تحل آلية خاصة محل عناوين IP ومنافذ TCP/UDP لحزم المرور، لتحل محل العناوين الداخلية (غير القابلة للتوجيه على الإنترنت) وفقًا لجدول الترجمة الديناميكي الخاص بها. في هذا التكوين، من الضروري أن نتذكر أنه من أجل تسجيل البيانات بشكل صحيح على مضيفي الشبكة الداخلية، يجب جمع الإحصائيات بطريقة وفي مكان لا تؤدي فيه نتيجة الترجمة بعد إلى "إخفاء هوية" العناوين الداخلية.

طرق جمع المعلومات المرورية/الإحصائيات

يمكنك التقاط ومعالجة المعلومات المتعلقة بتمرير حركة المرور مباشرة على جهاز الوصول نفسه (جهاز توجيه الكمبيوتر الشخصي، خادم VPN)، ونقلها من هذا الجهاز إلى خادم منفصل(NetFlow، SNMP)، أو "من السلك" (انقر فوق SPAN). دعونا نلقي نظرة على جميع الخيارات بالترتيب.جهاز توجيه الكمبيوتر

لنفكر في أبسط حالة - جهاز وصول (جهاز توجيه) يعتمد على جهاز كمبيوتر يعمل بنظام Linux.كيفية إعداد مثل هذا الخادم، وترجمة العناوين والتوجيه، لقد كتب الكثير. نحن مهتمون بالخطوة المنطقية التالية - معلومات حول كيفية الحصول على معلومات حول حركة المرور التي تمر عبر هذا الخادم. هناك ثلاث طرق شائعة:

- اعتراض (نسخ) الحزم التي تمر عبر بطاقة شبكة الخادم باستخدام مكتبة libpcap

- اعتراض الحزم التي تمر عبر المدمج في جدار الحماية

- استخدام أدوات خارجية لتحويل إحصائيات الحزمة تلو الأخرى (التي تم الحصول عليها بإحدى الطريقتين السابقتين) إلى تدفق معلومات مجمعة لتدفق الشبكة

ليبكاب

في الحالة الأولى، يمكن طلب نسخة من الحزمة التي تمر عبر الواجهة، بعد تمرير عامل التصفية (man pcap-filter) برنامج العميلعلى خادم مكتوب باستخدام هذه المكتبة. تصل الحزمة برأس الطبقة الثانية (إيثرنت). من الممكن تحديد طول المعلومات التي تم التقاطها (إذا كنا مهتمين فقط بالمعلومات من رأسها). ومن أمثلة هذه البرامج tcpdump وWireshark. يوجد تطبيق libpcap لنظام التشغيل Windows. إذا تم استخدام ترجمة العنوان على جهاز توجيه الكمبيوتر، فلا يمكن تنفيذ هذا الاعتراض إلا على جهاز التوجيه الخاص به الواجهة الداخليةمتصلة بالمستخدمين المحليين. على الواجهة الخارجية، بعد الترجمة، لا تحتوي حزم IP على معلومات حول المضيفين الداخليين للشبكة. ومع ذلك، باستخدام هذه الطريقة، من المستحيل مراعاة حركة المرور التي أنشأها الخادم نفسه على الإنترنت (وهو أمر مهم إذا كان يقوم بتشغيل الويب أو خدمة آخر).

يتطلب libpcap دعمًا من نظام التشغيل، وهو ما يعادل حاليًا تثبيت مكتبة واحدة. في هذه الحالة، يجب على برنامج التطبيق (المستخدم) الذي يجمع الحزم:

- افتح الواجهة المطلوبة

- تحديد عامل التصفية الذي سيتم من خلاله تمرير الحزم المستلمة، وحجم الجزء الذي تم التقاطه (snaplen)، وحجم المخزن المؤقت،

- قم بتعيين المعلمة promisc، التي تضع واجهة الشبكة في وضع الالتقاط لجميع الحزم المارة، وليس فقط تلك الموجهة إلى عنوان MAC الخاص بهذه الواجهة

- قم بتعيين وظيفة (رد الاتصال) يتم استدعاؤها على كل حزمة مستلمة.

عندما يتم إرسال حزمة عبر الواجهة المحددة، بعد تمرير عامل التصفية، تستقبل هذه الوظيفة مخزنًا مؤقتًا يحتوي على Ethernet و(VLAN) وIP وما إلى ذلك. الرؤوس، الحجم الإجمالي يصل إلى snaplen. نظرًا لأن مكتبة libcap تقوم بنسخ الحزم، فلا يمكن استخدامها لمنع مرورها. في هذه الحالة، سيتعين على برنامج جمع ومعالجة حركة المرور استخدام طرق بديلة، مثل استدعاء برنامج نصي لوضع عنوان IP معين في قاعدة حظر حركة المرور.

جدار الحماية

يتيح لك التقاط البيانات التي تمر عبر جدار الحماية أن تأخذ في الاعتبار كلاً من حركة مرور الخادم نفسه وحركة مرور مستخدمي الشبكة، حتى عند تشغيل ترجمة العنوان. الشيء الرئيسي في هذه الحالة هو صياغة قاعدة الالتقاط بشكل صحيح ووضعها في المكان المناسب. تعمل هذه القاعدة على تنشيط نقل الحزمة نحو مكتبة النظام، حيث يمكن لتطبيق محاسبة وإدارة حركة المرور استلامها منها. بالنسبة لنظام التشغيل Linux، يتم استخدام iptables كجدار حماية، وأدوات الاعتراض هي ipq أو netfliter_queue أو ulog. بالنسبة إلى OC FreeBSD – ipfw مع قواعد مثل نقطة الإنطلاق أو التحويل. على أية حال، تكتمل آلية جدار الحماية بالقدرة على العمل مع برنامج المستخدم بالطريقة التالية:

- برنامج مستخدم - يقوم معالج حركة المرور بتسجيل نفسه في النظام باستخدام مكالمة النظام، أو المكتبة.

- يقوم برنامج مستخدم أو برنامج نصي خارجي بتثبيت قاعدة في جدار الحماية، و"تغليف" حركة المرور المحددة (وفقًا للقاعدة) داخل المعالج.

- لكل حزمة تمرير، يتلقى المعالج محتوياته في شكل مخزن مؤقت للذاكرة (مع رؤوس IP، وما إلى ذلك. بعد المعالجة (المحاسبة)، يجب على البرنامج أيضًا إخبار نواة نظام التشغيل بما يجب فعله بعد ذلك بهذه الحزمة - تجاهلها أو تمريرها، وبدلاً من ذلك، من الممكن تمرير الحزمة المعدلة إلى النواة.

نظرًا لعدم نسخ حزمة IP، ولكن يتم إرسالها إلى البرنامج لتحليلها، يصبح من الممكن "إخراجها"، وبالتالي تقييد حركة المرور من نوع معين كليًا أو جزئيًا (على سبيل المثال، لمشترك شبكة محلية محدد). ومع ذلك، إذا توقف برنامج التطبيق عن الاستجابة للنواة بشأن قرارها (معلق، على سبيل المثال)، يتم حظر حركة المرور عبر الخادم ببساطة.

تجدر الإشارة إلى أن الآليات الموضحة مع كميات كبيرة من حركة المرور المرسلة تخلق حملاً زائدًا على الخادم، وهو ما يرتبط بالنسخ المستمر للبيانات من النواة إلى برنامج المستخدم. طريقة جمع الإحصائيات على مستوى نواة نظام التشغيل مع إخراجها تطبيق برنامجإحصائيات مجمعة باستخدام بروتوكول NetFlow.

نتفلو

تم تطوير هذا البروتوكول بواسطة Cisco Systems لتصدير معلومات حركة المرور من أجهزة التوجيه لغرض محاسبة حركة المرور وتحليلها. يوفر الإصدار 5 الأكثر شيوعًا الآن للمستلم دفقًا من البيانات المنظمة في شكل حزم UDP تحتوي على معلومات حول حركة المرور السابقة في شكل ما يسمى بسجلات التدفق:

إن كمية المعلومات حول حركة المرور أصغر بعدة مرات من حركة المرور نفسها، وهو أمر مهم بشكل خاص في الشبكات الكبيرة والموزعة. بالطبع، من المستحيل منع نقل المعلومات عند جمع الإحصائيات عبر netflow (ما لم يتم استخدام آليات إضافية).

حاليًا، أصبح التطوير الإضافي لهذا البروتوكول شائعًا - الإصدار 9، استنادًا إلى بنية سجل تدفق القالب، وتنفيذ الأجهزة من الشركات المصنعة الأخرى (sFlow). في الآونة الأخيرة، تم اعتماد معيار IPFIX، الذي يسمح بنقل الإحصائيات عبر البروتوكولات على مستويات أعمق (على سبيل المثال، حسب نوع التطبيق).

يتوفر تنفيذ مصادر netflow (الوكلاء، المجسات) لأجهزة توجيه الكمبيوتر، سواء في شكل أدوات مساعدة تعمل وفقًا للآليات الموضحة أعلاه (flowprobe، softflowd)، ومدمجة مباشرة في نواة نظام التشغيل (FreeBSD: ng_netgraph، Linux :) . بالنسبة لأجهزة التوجيه البرمجية، يمكن استلام دفق إحصائيات netflow ومعالجته محليًا على جهاز التوجيه نفسه، أو إرساله عبر الشبكة (بروتوكول النقل - عبر UDP) إلى جهاز الاستقبال (المجمع).

يستطيع برنامج التجميع جمع المعلومات من عدة مصادر في وقت واحد، ويكون قادرًا على تمييز حركة المرور الخاصة بهم حتى مع تداخل مساحات العناوين. مع مساعدة أموال إضافية، مثل nprobe، من الممكن أيضًا تنفيذ تجميع بيانات إضافي أو تشعب الدفق أو تحويل البروتوكول، وهو أمر مهم عند إدارة البيانات الكبيرة الشبكة الموزعةمع العشرات من أجهزة التوجيه.

تدعم وظائف تصدير Netflow أجهزة التوجيه من Cisco Systems وMikrotik وبعض الأجهزة الأخرى. يتم دعم وظائف مماثلة (مع بروتوكولات التصدير الأخرى) من قبل جميع الشركات المصنعة الرئيسية لمعدات الشبكات.

ليبكاب "في الخارج"

دعونا تعقيد المهمة قليلا. ماذا لو كان جهاز الوصول الخاص بك عبارة عن جهاز توجيه من شركة مصنعة أخرى؟ على سبيل المثال، D-Link وASUS وTrendnet وما إلى ذلك. من المستحيل على الأرجح تثبيت إضافي أداة برمجيةجمع البيانات. وبدلاً من ذلك، لديك جهاز وصول ذكي، ولكن ليس من الممكن تكوينه (ليس لديك حقوق، أو يتم التحكم فيه بواسطة مزود الخدمة الخاص بك). في هذه الحالة، يمكنك جمع معلومات حركة المرور مباشرة عند نقطة التقاء جهاز الوصول الشبكة الداخليةباستخدام وسائل "الأجهزة" لنسخ الحزم. وفي هذه الحالة، ستحتاج بالتأكيد إلى خادم منفصل مزود ببطاقة شبكة مخصصة لاستقبال نسخ حزم Ethernet.يجب أن يستخدم الخادم آلية تجميع الحزم باستخدام طريقة libpcap الموضحة أعلاه، ومهمتنا هي إرسال دفق بيانات مطابق لذلك القادم من خادم الوصول إلى مدخلات بطاقة الشبكة المخصصة لهذا الغرض. لهذا يمكنك استخدام:

- Ethernet - hub: جهاز يقوم ببساطة بإعادة توجيه الحزم بين جميع منافذه بشكل عشوائي. في الواقع الحديث، يمكن العثور عليها في مكان ما في مستودع مترب، ولا ينصح باستخدام هذه الطريقة: غير موثوقة، وسرعة منخفضة (لا توجد محاور بسرعة 1 جيجابت / ثانية)

- إيثرنت - محول مع القدرة على النسخ المتطابق (النسخ المتطابق، منافذ SPAN. تسمح لك المحولات الذكية الحديثة (والمكلفة) بنسخ كل حركة المرور (الواردة والصادرة وكلاهما) من واجهة فعلية أخرى، شبكة محلية ظاهرية (VLAN)، بما في ذلك جهاز التحكم عن بعد (RSPAN) إلى شبكة محددة ميناء

- مقسم الأجهزة، والذي قد يتطلب التثبيت لتجميع اثنين بطاقات الشبكةبدلاً من واحد - وهذا بالإضافة إلى النظام الرئيسي الأول.

بطبيعة الحال، يمكنك تكوين منفذ SPAN على جهاز الوصول نفسه (جهاز التوجيه)، إذا كان يسمح بذلك - Cisco Catalyst 6500، Cisco ASA. فيما يلي مثال على هذا التكوين لمحول Cisco:

مراقبة الجلسة 1 مصدر شبكة محلية ظاهرية 100! من أين نحصل على الطرود؟

مراقبة الجلسة 1 واجهة الوجهة Gi6/3! أين نصدر الطرود؟

سنمب

ماذا لو لم يكن لدينا جهاز توجيه تحت سيطرتنا، ولا نريد الاتصال بـ netflow، ولسنا مهتمين بتفاصيل حركة مرور مستخدمينا. فهي ببساطة متصلة بالشبكة من خلال محول مُدار، ونحتاج فقط إلى تقدير مقدار حركة المرور التي تذهب إلى كل منفذ من منافذها تقريبًا. كما تعلمون، أجهزة الشبكة مع القدرة جهاز التحكمالدعم، ويمكن عرض عدادات الحزم (البايتات) التي تمر عبرها واجهات الشبكة. لاستقصائهم، سيكون من الصحيح استخدام بروتوكول الإدارة عن بعد الموحد SNMP. باستخدامه، يمكنك ببساطة الحصول ليس فقط على قيم العدادات المحددة، ولكن أيضًا على معلمات أخرى، مثل اسم الواجهة ووصفها، وعناوين MAC المرئية من خلالها، وغيرها معلومات مفيدة. ويتم ذلك عن طريق المرافق سطر الأوامر(snmpwalk)، ومتصفحات SNMP الرسومية، وبرامج مراقبة الشبكة الأكثر تعقيدًا (rrdtools، وcacti، وzabbix، وwhats up gold، وما إلى ذلك). لكن، هذه الطريقةله عيبان مهمان:- لا يمكن حظر حركة المرور إلا عن طريق تعطيل الواجهة بالكامل باستخدام نفس SNMP

- تشير عدادات حركة المرور المأخوذة عبر SNMP إلى مجموع أطوال حزم Ethernet (البث الأحادي والبث والبث المتعدد بشكل منفصل)، بينما تعطي بقية الأدوات الموصوفة مسبقًا قيمًا تتعلق بحزم IP. يؤدي هذا إلى إنشاء تناقض ملحوظ (خاصة في الحزم القصيرة) بسبب الحمل الناتج عن طول رأس Ethernet (ومع ذلك، يمكن مكافحة ذلك تقريبًا: L3_byte = L2_byte - L2_packets * 38).

VPN

بشكل منفصل، يجدر النظر في حالة وصول المستخدم إلى الشبكة من خلال إنشاء اتصال صريح بخادم الوصول. المثال الكلاسيكي هو الاتصال الهاتفي القديم الجيد، والذي يمثل خدمات VPN نظيرته في العالم الحديث الوصول عن بعد(PPTP، PPPoE، L2TP، OpenVPN، IPSEC)

لا يقوم جهاز الوصول بتوجيه حركة مرور IP للمستخدم فحسب، بل يعمل أيضًا كخادم VPN متخصص وينهي الأنفاق المنطقية (المشفرة غالبًا) التي يتم من خلالها نقل حركة مرور المستخدم.

لحساب مثل هذه الحركة، يمكنك استخدام جميع الأدوات الموضحة أعلاه (وهي مناسبة تمامًا للتحليل العميق بواسطة المنافذ/البروتوكولات)، بالإضافة إلى الآليات الإضافية التي توفر أدوات التحكم في الوصول إلى VPN. في البداية، سنتحدث عن بروتوكول RADIUS. عمله موضوع معقد إلى حد ما. سنذكر بإيجاز أن التحكم (الترخيص) بالوصول إلى خادم VPN (عميل RADIUS) يتم التحكم فيه بواسطة تطبيق خاص(خادم RADIUS)، الذي يحتوي على قاعدة بيانات خلفه ( ملف نصي SQL الدليل النشط) سمح للمستخدمين بسماتهم (حدود سرعة الاتصال وعناوين IP المخصصة). بالإضافة إلى عملية الترخيص، يرسل العميل بشكل دوري رسائل محاسبية إلى الخادم، ومعلومات حول حالة كل جلسة VPN قيد التشغيل حاليًا، بما في ذلك عدادات البايتات والحزم المرسلة.

خاتمة

دعونا نجمع كل طرق جمع معلومات حركة المرور الموضحة أعلاه معًا:

دعونا نلخص. في الممارسة العملية هناك عدد كبير منطرق توصيل الشبكة التي تديرها (مع العملاء أو المشتركين في المكاتب) بالبنية التحتية للشبكة الخارجية، باستخدام عدد من وسائل الوصول - أجهزة توجيه البرامج والأجهزة، والمحولات، وخوادم VPN. ومع ذلك، في أي حالة تقريبًا، يمكنك التوصل إلى مخطط يمكن من خلاله توجيه المعلومات حول حركة المرور المنقولة عبر الشبكة إلى البرنامج أو المعداتتحليلها وإدارتها. ومن الممكن أيضًا أن تسمح هذه الأداة بذلك تعليقمع جهاز الوصول، وذلك باستخدام خوارزميات تقييد الوصول الذكية للعملاء الفرديين والبروتوكولات والمزيد.

هذا هو المكان الذي سأنتهي فيه من تحليل العتاد. أما بقية المواضيع التي لم يتم الرد عليها فهي:

- كيف وأين تذهب بيانات حركة المرور المجمعة

- برامج محاسبة حركة المرور

- ما الفرق بين الفواتير و"العداد" البسيط

- كيف يمكنك فرض قيود على حركة المرور؟

- المحاسبة وتقييد المواقع التي تمت زيارتها

لقد أخبرنا قرائنا عن مبادئ تشغيل VPN وأظهرنا، باستخدام مثال خدمات VPN غير المكلفة، كيف ولماذا يتم استخدام أنفاق VPN.

اليوم نريد أن نتطرق مرة أخرى إلى موضوع خدمات VPN، خاصة وأن الطلب على هذه الخدمات يتزايد كل يوم، مع تزايد التنظيم الحكومي للإنترنت في روسيا ودول رابطة الدول المستقلة الأخرى، ويواجه المستخدمون عددًا من القيود على الإنترنت، فضلا عن الوضع مع أمن المعلوماتالشبكة تزداد سوءا كل يوم.

عند اختيار مزود خدمة VPN، وجدنا خدمة عالية الجودة إلى حد ما: TheSafety.US

لنفترض على الفور أن أسعار خدمات VPN من TheSafety.US ليست هي الأدنى، حيث تبلغ تكلفة الاشتراك حوالي 30 دولارًا شهريًا، ولكن يتم تعويض ذلك جودة عاليةالخدمات المقدمة ومجموعة متنوعة من الباقات والاشتراكات. لذا، فلنبدأ باختبار TheSafety.US وتقييمه هذه الخدمة VPN في الممارسة العملية.

بالنسبة لأنظمة التشغيل الأخرى، راجع الإعدادات:

ما الذي أعجبني على الفور؟ أنه يمكنك اختيار خادم في بلد مناسب لك. تتوفر لك VPN العادية وDouble VPN وOffshore VPN في 20 دولة: الولايات المتحدة الأمريكية، كندا، ألمانيا، المملكة المتحدة (إنجلترا)، هولندا، إيطاليا، أوكرانيا، فرنسا، إسبانيا، بلجيكا، بولندا، جمهورية التشيك، البرتغال، سويسرا، أيرلندا، ليتوانيا، فنلندا، لوكسمبورغ، VPN الخارجية في بنما وماليزيا. يمكنك اختيار بلدان ووجهات مختلفة بنفسك، بما في ذلك VPN في البلدان الخارجية (Offshore VPN) - وهذا هو أعلى مستوى من الأمان، لأنه في هذه البلدان لا توجد رقابة حكومية صارمة.

متى تختار دولة معينة؟ خوادم VPN؟ عندما تواجه مهمة ليس فقط إخفاء عنوان IP الخاص بك، ولكن أيضًا إظهار أنه من ألمانيا أو الولايات المتحدة الأمريكية أو بولندا، على سبيل المثال. يعد ذلك ضروريًا للوصول إلى موارد الإنترنت التي يقوم أصحابها بتعيين مرشحات للزوار من بلدان معينة.

في مقالتنا، تعلمنا بالفعل كيف تعمل تقنية VPN. دعنا نخبرك كيف تعمل خدمة Double VPN.

تقنية VPN المزدوجة - سلسلة من خادمين مع اختلاف في عناوين IP للإدخال والإخراج. في هذه الحالة، يمكنك الاتصال بـ IP1 للخادم الأول مع تشفير جميع البيانات، ثم يتم تشفير حركة المرور الخاصة بك مرة ثانية وإرسالها إلى IP2 للخادم الثاني. ونتيجة لذلك، سوف تكون على الإنترنت مع IP3. هذه التكنولوجيايساعد على توفير حماية فعالة للغاية لأن كل حركة المرور الخاصة بك ستكون مشفرة بشكل مزدوج وستمر عبر بلدان مختلفة.

على سبيل المثال، اختبرت السلسلة ألمانيا - جمهورية التشيك، مرت حركة المرور المشفرة أولاً عبر خادم في ألمانيا، ثم عبر خادم في جمهورية التشيك، وعندها فقط دخلت موارد الإنترنت الخارجية. هذا جعل من الممكن توفير أمان قوي للغاية، كما هو الحال مع سلسلة من الجوارب، بالإضافة إلى التشفير المزدوج للبيانات المرسلة. وبالتالي، حتى الخادم الأول، ناهيك عن مزود خدمة الإنترنت الخاص بي، لن يعرف عنوان IP الخارجي الخاص بي.

في لقطة الشاشة، يُظهر فحص IP الخاص بي الذي تم إجراؤه على موقع الويب 2ip.ru عنوان IP في براغ.

إذا قمنا بتحميل محرك البحث yandex.ru، فسوف يعطينا الصفحة الرئيسيةإلى براغ:

كما نعلم، يقوم مزودو خدمة الإنترنت مؤخرًا "بتسجيل" جميع حركة مرور المستخدمين على الإنترنت وتخزينها لفترة معينة. هذا الوضع موجود في روسيا وبيلاروسيا والصين ودول أخرى لديها تنظيم حكومي قوي للإنترنت.

أولئك. ستكون بعض المنظمات والمسؤولين على علم بالمواقع التي تزورها، والمعلومات التي تتلقاها وتنقلها عبر الإنترنت. هذه ليست "قصص رعب فارغة"؛ دعونا نتحقق عمليًا مما يتم تسجيله في سجلات مقدمي الخدمة بعد زيارتنا للإنترنت.

في هذه التجربة، سوف نستخدم برامج تحليل حركة المرور (المتشممون) أو Wireshark، وهي برامج مجانية.

لقد استخدمت برنامج Packetyzer في تجاربي. إذًا، ماذا نرى عندما نتصفح الإنترنت باستخدام عنوان IP الخاص بنا، بدون VPN:

توضح لقطة الشاشة أعلاه أنني نظرت إلى الطقس في: pogoda.tut.by(يتم تسليط الضوء على هذا في الشكل بعلامة).

وتظهر لقطة الشاشة التالية المواقع التي قمت بزيارتها في ذلك الوقت:

نستخدم الآن خدمة VPN من TheSafety.US، فلنحاول تحليل حركة المرور باستخدام Packetyzer sniffer ونرى أن كل حركة المرور مشفرة باستخدام خوارزمية قوية، ومن المستحيل معرفة المواقع التي تمت زيارتها:

بالمناسبة، مع ، يتم أيضًا تشفير كل حركة المرور، انظر لقطات الشاشة أدناه:

أيضًا، على خوادم TheSafety.US، لا تتم كتابة السجلات ويتم الاتصال بعنوان IP، وليس باسم المجال.

للحصول على قدر أكبر من عدم الكشف عن هويتك، تستخدم خوادم TheSafety.US تغييرًا قسريًا في معلمة TTL.

TTL - وقت العيشأو عمر الحزمة المرسلة. لنظام التشغيل عائلة ويندوزقيمة TTL القياسية = 128، بالنسبة لنظام Unix TTL = 64. يتم تعيين قيمة TTL للحزمة المرسلة، ويتم تخفيض هذه القيمة بمقدار واحد بواسطة كل مضيف على طول مساره (على سبيل المثال، عند فتح موقع معين، تمر حزمة الطلب الخاصة بك عبر عدة المضيفين، حتى يصل إلى الخادم الذي يوجد عليه الموقع الذي يتم فتحه). عندما تصبح قيمة TTL للحزمة المرسلة 0، إذن الرزمة الحاليةيختفي. وهذا يعني أنه يمكننا القول أنه باستخدام قيمة TTL للحزمة المرسلة، يمكنك معرفة عدد المضيفين الذين مرت الحزمة عبرهم. هذا يعني أنه يمكنك بشكل غير مباشر تحديد عدد المضيفين الموجود خلف جهاز الكمبيوتر الخاص بك. تفرض خوادم TheSafety.US تغيير هذه القيمة إلى القيمة القياسية. ويمكن التحقق من ذلك باستخدام أوامر ping وtracert القياسية. انظر أدناه لقطات الشاشة لهذه الأوامر قيد التشغيل:

غالبًا ما يواجه العديد من مسؤولي الشبكات مشكلات يمكن حلها عن طريق تحليل حركة مرور الشبكة. وهنا نواجه مفهومًا كمحلل حركة المرور. إذا ما هو؟

تعتبر أدوات تحليل ومجمعات NetFlow عبارة عن أدوات تساعدك في مراقبة بيانات حركة مرور الشبكة وتحليلها. تسمح لك أدوات تحليل عمليات الشبكة بالتعرف بدقة على الأجهزة التي تعمل على تقليل إنتاجية القناة. إنهم يعرفون كيفية العثور على مناطق المشاكل في نظامك وتحسين الكفاءة العامة للشبكة.

على المدى " NetFlow" يشير إلى بروتوكول Cisco المصمم لجمع معلومات حركة مرور IP ومراقبة حركة مرور الشبكة. لقد تم اعتماد NetFlow كبروتوكول قياسي لتقنيات البث.

يقوم برنامج NetFlow بجمع وتحليل بيانات التدفق التي تم إنشاؤها بواسطة أجهزة التوجيه وتقديمها بتنسيق سهل الاستخدام.

لدى العديد من بائعي معدات الشبكات الآخرين بروتوكولات خاصة بهم للمراقبة وجمع البيانات. على سبيل المثال، تستدعي شركة Juniper، وهي إحدى شركات تصنيع أجهزة الشبكة الأخرى التي تحظى باحترام كبير، البروتوكول الخاص بها " J- التدفق". تستخدم HP وFortinet المصطلح " التدفق". على الرغم من أن تسمية البروتوكولات مختلفة، إلا أنها جميعها تعمل بطريقة مماثلة. في هذه المقالة، سنلقي نظرة على 10 برامج مجانية لتحليل حركة مرور الشبكة ومجمعات NetFlow لنظام التشغيل Windows.

SolarWinds في الوقت الحقيقي محلل حركة مرور NetFlow

يعد برنامج NetFlow Traffic Analyzer أحد أكثر الأدوات شيوعًا المتاحة تحميل مجاني. يوفر القدرة على فرز البيانات ووضع علامات عليها وعرضها طرق مختلفة. يتيح لك ذلك تصور وتحليل حركة مرور الشبكة بسهولة. تعتبر الأداة رائعة لمراقبة حركة مرور الشبكة حسب النوع والفترة الزمنية. بالإضافة إلى إجراء اختبارات لتحديد مقدار حركة المرور التي تستهلكها التطبيقات المختلفة.

هذا أداة مجانيةيقتصر على واجهة مراقبة NetFlow واحدة ويخزن 60 دقيقة فقط من البيانات. يعد محلل Netflow أداة قوية تستحق الاستخدام.

كولاسوفت كابسا مجاني

يتيح لك محلل حركة مرور الشبكة المحلية المجاني هذا تحديد ومراقبة أكثر من 300 بروتوكولات الشبكة، ويتيح لك إنشاء تقارير مخصصة. ويشمل الرصد بريد إلكترونيوالرسوم البيانية التسلسلية مزامنة TCP، يتم جمع كل هذا في لوحة واحدة قابلة للتخصيص.

وتشمل الميزات الأخرى تحليل أمن الشبكة. على سبيل المثال، تتبع هجمات DoS/DDoS، ونشاط الدودة، واكتشاف هجوم ARP. بالإضافة إلى فك تشفير الحزم وعرض المعلومات والبيانات الإحصائية حول كل مضيف على الشبكة والتحكم في تبادل الحزم وإعادة بناء التدفق. يدعم Capsa Free جميع إصدارات 32 بت و64 بت إصدارات ويندوز XP.

الحد الأدنى لمتطلبات النظام للتثبيت: 2 جيجابايت ذاكرة الوصول العشوائيومعالج 2.8 جيجا هرتز. يجب أن يكون لديك أيضًا اتصال بالإنترنت عبر شبكات إيثرنت (متوافق مع NDIS 3 أو أعلى)، إيثرنت سريع أو جيجابت مع برنامج تشغيل الوضع المختلط. يسمح لك بالتقاط جميع الحزم المرسلة عبر كابل Ethernet بشكل سلبي.

غاضب IP الماسح الضوئي

هذا هو محلل حركة مرور Windows مفتوح مصدر الرمز، سريع وسهل الإستخدام. لا يتطلب التثبيت ويمكن استخدامه على Linux وWindows وMac OSX. هذه الأداةيعمل من خلال اختبار اتصال بسيط لكل عنوان IP ويمكنه تحديد عناوين MAC، وفحص المنافذ، وتوفير معلومات NetBIOS، وتحديد المستخدم المعتمد في أنظمة ويندوزواكتشف خوادم الويب وغير ذلك الكثير. يتم توسيع قدراته باستخدام مكونات Java الإضافية. يمكن حفظ بيانات المسح في الملفات تنسيقات CSV، TXT، XML.

ManageEngine NetFlow Analyzer Professional

نسخة مميزة بالكامل من برنامج NetFlow الخاص بـ ManageEngines. هذا برنامج قوي يحتوي على مجموعة كاملة من الوظائف للتحليل وجمع البيانات: المراقبة عرض النطاقالقناة في الوقت الفعلي وإشعارات حول الوصول إلى القيم الحدية، مما يسمح لك بإدارة العمليات بسرعة. بالإضافة إلى ذلك، فهو يوفر بيانات موجزة عن استخدام الموارد ومراقبة التطبيقات والبروتوكولات وغير ذلك الكثير.

نسخة مجانيةيتيح محلل حركة مرور Linux الاستخدام غير المحدود للمنتج لمدة 30 يومًا، وبعد ذلك يمكنك مراقبة واجهتين فقط. متطلبات النظامبالنسبة لـ NetFlow Analyzer ManageEngine، يعتمد ذلك على معدل التدفق. المتطلبات الموصى بها ل الحد الأدنى للسرعةالتدفق من 0 إلى 3000 تدفق في الثانية: معالج ثنائي النواة 2.4 جيجا هرتز، 2 جيجا بايت من ذاكرة الوصول العشوائي و 250 جيجا بايت من المساحة الحرة على القرص الصلب. ومع زيادة سرعة التدفق المطلوب مراقبته، تزداد المتطلبات أيضًا.

الرفيق - الصديق - الرجل

هذا التطبيق عبارة عن مراقب شبكة شائع تم تطويره بواسطة MikroTik. يقوم تلقائيًا بمسح جميع الأجهزة وإعادة إنشاء خريطة الشبكة. يقوم The Dude بمراقبة الخوادم التي تعمل عليها أجهزة مختلفة، ويحذر في حالة حدوث مشاكل. تشمل الميزات الأخرى الاكتشاف التلقائي للأجهزة الجديدة وعرضها، والقدرة على إنشاء خرائط مخصصة، والوصول إلى أدوات إدارة الأجهزة عن بُعد، والمزيد. يعمل على نظام التشغيل Windows النبيذ لينكسو ماك داروين.

محلل شبكة JDSU إيثرنت سريع

يتيح لك برنامج محلل حركة المرور هذا جمع بيانات الشبكة وعرضها بسرعة. توفر الأداة القدرة على عرض المستخدمين المسجلين، وتحديد مستوى استخدام النطاق الترددي للشبكة بواسطة الأجهزة الفردية، والعثور على الأخطاء وإصلاحها بسرعة. وأيضًا التقاط البيانات في الوقت الفعلي وتحليلها.

يدعم التطبيق إنشاء رسوم بيانية وجداول مفصلة للغاية تسمح للمسؤولين بمراقبة الحالات الشاذة في حركة المرور، وتصفية البيانات للتدقيق في كميات كبيرة من البيانات، وغير ذلك الكثير. هذه الأداة مخصصة للمتخصصين مبتدأ، وكذلك للمسؤولين ذوي الخبرة، يسمح لك بالتحكم الكامل في الشبكة.

جهاز فحص البليكسر

يتيح لك محلل حركة مرور الشبكة هذا جمع حركة مرور الشبكة وتحليلها بشكل شامل، والعثور على الأخطاء وإصلاحها بسرعة. باستخدام Scrutinizer، يمكنك فرز بياناتك بعدة طرق، بما في ذلك حسب الفاصل الزمني والمضيف والتطبيق والبروتوكول والمزيد. يتيح لك الإصدار المجاني التحكم في عدد غير محدود من الواجهات وتخزين البيانات لمدة 24 ساعة من النشاط.

وايرشارك

يعد Wireshark محللًا قويًا للشبكات يمكن تشغيله على Linux وWindows وMacOS X وSolaris ومنصات أخرى. يتيح لك Wireshark عرض البيانات الملتقطة باستخدام واجهة المستخدم الرسومية، أو استخدام أدوات TShark المساعدة في وضع TTY. تتضمن ميزاته جمع وتحليل حركة مرور VoIP، وعرض Ethernet في الوقت الفعلي، وIEEE 802.11، وBluetooth، وUSB، وبيانات Frame Relay، وXML، وPostScript، وإخراج بيانات CSV، ودعم فك التشفير، والمزيد.

متطلبات النظام: نظام التشغيل Windows XP والإصدارات الأحدث، وأي معالج حديث 64/32 بت، وذاكرة وصول عشوائي (RAM) سعة 400 ميجابايت، ومساحة خالية تبلغ 300 ميجابايت مساحة القرص. يعد Wireshark NetFlow Analyzer أداة قوية يمكنها تبسيط عمل أي مسؤول شبكة إلى حد كبير.

بيسلر بي آر تي جي

يوفر محلل حركة المرور هذا للمستخدمين الكثير وظائف مفيدة: دعم مراقبة LAN، WAN، VPN، التطبيقات، خادم إفتراضيوجودة الخدمة والبيئة. ويدعم أيضا مراقبة المواقع المتعددة. يستخدم PRTG SNMP، وWMI، وNetFlow، وSFlow، وJFlow، وتحليل الحزم، بالإضافة إلى مراقبة وقت التشغيل/وقت التوقف عن العمل ودعم IPv6.

يتيح لك الإصدار المجاني استخدام عدد غير محدود من أجهزة الاستشعار لمدة 30 يومًا، وبعد ذلك يمكنك استخدام ما يصل إلى 100 فقط مجانًا.

سنتحدث اليوم عن البيانات التي يخزنها المزود عن المستخدم، وكذلك بشكل عام عما يمكنه معرفته وما لا يمكنه معرفته. على سبيل المثال، هل يمكنك رؤية المواقع التي تزورها؟ ولماذا يقوم المزود بمراقبة المستخدمين؟

سنتحدث اليوم عن البيانات التي يخزنها المزود عن المستخدم، وكذلك بشكل عام عما يمكنه معرفته وما لا يمكنه معرفته. على سبيل المثال، هل يمكنك رؤية المواقع التي تزورها؟ ولماذا يقوم المزود بمراقبة المستخدمين؟

بشكل عام، مع مقدمي الخدمة، ليس كل شيء بهذه البساطة، فهم مطالبون بموجب القانون بالاستماع إلى حركة مرور المستخدم - هل ينتهكون القانون، وماذا يفعلون هناك، بالطبع لا ينظرون، لكنهم يسجلون البيانات الأساسية، والأشخاص لا تقم بفحصها بدون سبب (أي أن كل شيء مسجل في الوضع التلقائي).

- إذا فتح المستخدم موقع ويب معين، فهل هذا مرئي لمزود الخدمة؟ نعم، في معظم الحالات يكون مرئيا اسم النطاقنادرا - مجرد عنوان IP. يتم أيضًا تسجيل الوقت الذي قمت فيه بزيارة الموقع. محتوى موقع الويب مرئي أيضًا

- ماذا لو قمت بالوصول إلى الموقع باستخدام بروتوكول https الآمن؟ ثم يرى المزود فقط اسم الموقع أو عنوان IP الخاص به، وهذا كل شيء، ولا يرى المحتوى، نظرًا لأن https عبارة عن اتصال آمن مع تشفير، ولهذا يوصى باستخدامه.

- كيف يمكن للمزود اكتشاف أنني قمت بتنزيل فيلم أو برنامج عبر التورنت؟ الأمر هو أن برنامج تنزيل التورنت يتواصل مع متتبع التورنت عبر بروتوكول HTTP، بحيث يمكن للموفر رؤية كل ما قمت بتنزيله (ببساطة عن طريق تحليل الصفحة التي تم تنزيل ملف التورنت منها) ومتى (البدء/الانتهاء). من الممكن أيضًا الاتصال عبر HTTPS، ولكن لسبب ما، حتى أكبر سيل في رابطة الدول المستقلة لا يدعم مثل هذا البروتوكول، ولكن السبب هو الغموض.

- هل يقوم الموفر بحفظ كل ما أقوم بتنزيله؟ لا، إنه ببساطة مستحيل جسديًا، ولن يكون هناك ما يكفي محركات الأقراص الصلبة. تتم معالجة حركة المرور بسرعة، ويتم فرزها والاحتفاظ بالإحصائيات، وهو ما تم تخزينه لسنوات.

- هل يمكن لمزود الخدمة معرفة أنني قمت بتنزيل ملف .torrent؟ نعم، ربما هذا هو بالضبط ما يحاولون مراقبته - التفاعل بين عميل التورنت والخادم؛ لا يمكنهم تحليل حركة المرور داخل شبكة التورنت، لأنها مكلفة للغاية.

- وإذا كنت أستخدم VPN، فإن المزود لا يرى أي شيء؟ الشيء هنا هو أنه مع VPN، نعم، يرى المزود فوضى - أي البيانات المشفرة ولن يقوم بتحليلها، ناهيك عن فك تشفيرها، لأنه يكاد يكون من المستحيل. ولكن يمكن أن تكتشف من خوادم IP أن هذه شبكة VPN مخصصة لتشفير حركة المرور. هذا يعني أن المستخدم لديه ما يخفيه، واستخلاص استنتاجاته الخاصة

- إذا كنت أستخدم OpenVPN، فستعمل جميع البرامج من خلاله، بما في ذلك تحديث ويندوز؟ من الناحية النظرية، نعم، وبشكل عام ينبغي أن يكون كذلك. ولكن في الواقع كل هذا يتوقف على الإعدادات.

- هل يستطيع مزود الخدمة الخاص بي معرفة عنوان IP الحقيقي لموقع معين إذا قمت بالوصول إليه عبر VPN؟ في الحقيقة لا، ولكن هناك نقطة أخرى. إذا توقفت VPN فجأة عن العمل، أو إذا كان هناك خطأ ما، فسيبدأ Windows ببساطة في العمل كالمعتاد، أي بدون استخدام VPN - فقط بشكل مباشر. لإصلاح ذلك، أولا، تحتاج إلى تكوين OpenVPN نفسه، وثانيا، استخدام جدار حماية إضافي (أوصي بجدار حماية Outpost)، حيث يمكنك إنشاء قواعد مرور عالمية.

- أي أنه إذا حدث خلل في VPN، فسيرى المزود الموقع الذي أتواجد فيه؟ لسوء الحظ، نعم، سيتم تسجيل كل شيء تلقائيًا.

- هل يمكن لـ TOR توفير عدم الكشف عن هويته؟ ربما، ولكن من المستحسن تكوينه قليلاً لاستخدام عناوين IP للجميع باستثناء رابطة الدول المستقلة، وكذلك لتغيير العناوين في كثير من الأحيان، على سبيل المثال كل ثلاث دقائق. ايضا ل تأثير أفضلأنصحك باستخدام أجهزة إعادة الإرسال (الجسور).

- ماذا يرى الموفر عندما أتلقى حزمًا من عناوين IP مختلفة باستمرار؟ مقدمي الخدمة لديهم نظام الكشف باستخدام تورولكنني لست متأكدًا مما إذا كان هذا النظام يعمل مع أجهزة إعادة الإرسال. يتم أيضًا تسجيل حقيقة استخدام TOR وإخبار الموفر أيضًا أن هذا المستخدم ربما يخفي شيئًا ما

- هل يرى مزود خدمة الإنترنت عنوان الموقع عبر Tor أو VPN؟ لا، فقط عنوان VPN IP أو عقدة خروج Tor.

- هل هو مرئي للمزود الاسم الكاملعناوين عند استخدام بروتوكول HTTPS؟ لا، يمكنك فقط رؤية عنوان المجال (أي site.com فقط) ووقت الاتصال والحجم المنقول. لكن هذه البيانات ليست مفيدة بشكل خاص لمزود الخدمة من حيث المعلومات. إذا كنت تستخدم HTTP، فيمكنك رؤية كل ما يتم إرساله - و العنوان الكاملوكل ما كتبته/أرسلته في رسالة عبر البريد، على سبيل المثال، ولكن مرة أخرى، لا ينطبق هذا على Gmail - فحركة المرور هناك مشفرة.

- بمعنى، إذا استخدمت تشفير الاتصال، فهل يمكنني بالفعل أن أكون مدرجًا في قائمة المشتبه بهم؟ لا ليس بالفعل كذلك. من ناحية، نعم، ولكن من ناحية أخرى، يمكن استخدام تشفير البيانات أو حتى التشفير العالمي للشبكة بأكملها، ليس فقط من قبل بعض المتسللين أو المستخدمين، ولكن أيضًا من قبل المنظمات البسيطة التي تهتم بالنقل الآمن للبيانات، والتي أمر منطقي، وخاصة في الصناعة المصرفية.

- هل يرى الموفر حقيقة استخدام I2P؟ إنه كذلك، ولكن حتى الآن هذا النوع من الشبكات ليس مألوفًا لدى مقدمي الخدمة مثل، على سبيل المثال، شبكة Tor، التي تجتذب المزيد والمزيد من الاهتمام من وكالات الاستخبارات، نظرًا لشعبيتها. يرى موفر I2P حركة مرور I2P كاتصالات مشفرة لعناوين IP مختلفة، مما يشير إلى أن العميل يعمل مع شبكة P2P.

- كيف أعرف إذا كنت تحت SORM؟ يرمز هذا الاختصار إلى "نظام القدرات التقنية لأنشطة البحث التشغيلي". وإذا كنت متصلاً بالإنترنت في الاتحاد الروسي، فأنت بالفعل تحت المراقبة افتراضيًا. علاوة على ذلك، فإن هذا النظام رسمي تمامًا ويجب أن تمر حركة المرور من خلاله، وإلا فسيتم إلغاء تراخيص مقدمي خدمات الإنترنت ومشغلي الاتصالات.

- كيف ترى كل حركة المرور على جهاز الكمبيوتر الخاص بك بالطريقة التي يراها مقدمو الخدمة؟ ستساعدك أداة تحسس حركة المرور في هذا الأمر؛ وهو الأفضل من نوعه وهو محلل Wireshark.

- هل من الممكن أن تفهم بطريقة أو بأخرى أنه يتم متابعتك؟ اليوم، لا يوجد أي هجوم تقريبًا، في بعض الأحيان، ربما مع هجوم نشط مثل MitM (رجل في المنتصف). إذا تم استخدام المراقبة السلبية، فمن المستحيل من الناحية الفنية اكتشافها.

- ولكن ماذا تفعل بعد ذلك، هل من الممكن أن تجعل المراقبة أكثر صعوبة بطريقة أو بأخرى؟ يمكنك تقسيم الإنترنت، أي اتصالك به، إلى قسمين. يمكنك الجلوس على الشبكات الاجتماعية، وعلى مواقع المواعدة، ومشاهدة مواقع الترفيه، والأفلام، والقيام بذلك كله عبر اتصال منتظم. واستخدم الاتصال المشفر بشكل منفصل وبالتوازي - على سبيل المثال، قم بتعيينه لهذا الغرض آلة افتراضية. بهذه الطريقة سيكون لديك بيئة طبيعية إلى حد ما، إذا جاز التعبير، لأن العديد من المواقع تقوم بتشفير حركة المرور، وجوجل في خدماتها، وغيرها من الشركات الكبيرة. ولكن من ناحية أخرى، فإن جميع مواقع الترفيه تقريبًا لا تقوم بتشفير حركة المرور. أي أن هذا هو المعيار - عندما يكون لدى المستخدم حركة مرور مفتوحة ومشفرة. إنها مسألة أخرى عندما يرى المزود أن حركة مرور المستخدم مشفرة فقط، بالطبع، قد تنشأ أسئلة هنا.

آمل أن تجد بعض الإجابات المفيدة

من الواضح للجميع أن مزود الخدمة الخاص بك على علم بجميع تحركاتك على الإنترنت؛ وكثيرًا ما تكون هناك قصص عن قيام موظفي الشركة بمراقبة حركة العملاء. كيف يحدث هذا، هل يمكن تجنبه؟

كيف يتم مراقبتك؟

يُطلب من مقدمي الخدمة في الاتحاد الروسي تحليل حركة مرور المستخدم للتأكد من امتثالها للتشريعات الروسية. على وجه الخصوص، البند 1.1 القانون الاتحاديبتاريخ 07.07.2003 N 126-FZ (بصيغته المعدلة بتاريخ 05.12.2017) تنص "بشأن الاتصالات" على ما يلي:

يتعين على مشغلي الاتصالات توفير الهيئات الحكومية المعتمدة التي تقوم بأنشطة التحقيق التشغيلية أو ضمان الأمن الاتحاد الروسيومعلومات حول مستخدمي خدمات الاتصالات وخدمات الاتصال المقدمة لهم، بالإضافة إلى المعلومات الأخرى اللازمة لأداء المهام الموكلة إلى هذه الهيئات، في الحالات التي تحددها القوانين الفيدرالية.

وبطبيعة الحال، لا يقوم المزود نفسه بتخزين حركة المرور. ومع ذلك، فإنه يقوم بمعالجتها وتصنيفها. يتم تسجيل النتائج في ملفات السجل.

يتم تحليل المعلومات الأساسية تلقائيًا. عادة، يتم عكس حركة مرور المستخدم المحدد على خوادم SORM (أدوات لإجراءات التحقيق التشغيلي)، والتي تسيطر عليها وزارة الشؤون الداخلية، FSB، وما إلى ذلك، ويتم إجراء التحليل هناك.

جزء لا يتجزأ الأنظمة الحديثة SORM-2 هو مخزن مؤقت دوري لتخزين البيانات. يجب أن يقوم بتخزين حركة المرور التي تمر عبر الموفر خلال الـ 12 ساعة الماضية. تم تنفيذ SORM-3 منذ عام 2014. والفرق الرئيسي بينهما هو التخزين الإضافي، الذي يجب أن يحتوي على أرشيف مدته ثلاث سنوات لجميع الفواتير وسجلات الاتصال.

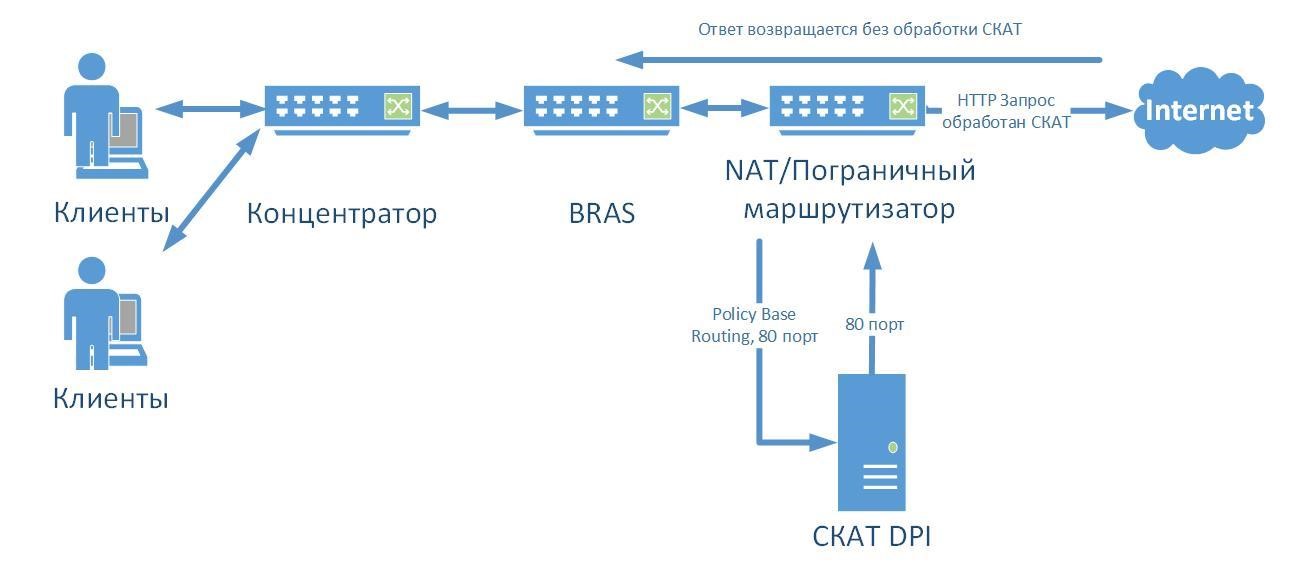

كيفية قراءة حركة المرور باستخدام DPI

مثال على الرسم التخطيطي من خبراء خدمات القيمة المضافة (VAS Expert).

مثال على الرسم التخطيطي من خبراء خدمات القيمة المضافة (VAS Expert).

يمكن استخدام DPI (الفحص العميق للحزم) كجزء من SORM أو بشكل منفصل. هذه هي الأنظمة (عادةً أنظمة الأجهزة والبرامج - الأجهزة ذات البرامج الخاصة) التي تعمل على الإطلاق باستثناء المستويات الأولى (المادية، البت) نموذج الشبكة OSI.

في أبسط الحالات، يستخدم مقدمو الخدمة DPI للتحكم في الوصول إلى الموارد (على وجه الخصوص، إلى صفحات المواقع من القائمة "السوداء" لـ Roskomnadzor بموجب القانون الاتحادي رقم 139 بشأن تعديلات قانون "حماية الأطفال من المعلومات الضارة بالأطفال" صحتهم ونموهم "أو السيول). ولكن، بشكل عام، يمكن أيضًا استخدام الحل لقراءة حركة المرور الخاصة بك.

ويقول معارضو DPI إن الحق في الخصوصية منصوص عليه في الدستور، وأن التكنولوجيا تنتهك الحياد الصافي. لكن هذا لا يمنعنا من استخدام التكنولوجيا عمليا.

تقوم DPI بسهولة بتحليل المحتوى الذي يتم نقله عبر بروتوكولات HTTP وFTP غير المشفرة.

تستخدم بعض الأنظمة أيضًا الاستدلال - وهي علامات غير مباشرة تساعد في تحديد الخدمة. وهي، على سبيل المثال، الخصائص الزمنية والعددية لحركة المرور، بالإضافة إلى تسلسلات البايتات الخاصة.

مع HTTPS يكون الأمر أكثر صعوبة. ومع ذلك، في طبقة TLS، بدءًا من الإصدار 1.1، والذي يُستخدم غالبًا اليوم للتشفير في HTTPS، يتم نقل اسم المجال الخاص بالموقع بنص واضح. بهذه الطريقة، سيتمكن المزود من معرفة النطاق الذي قمت بزيارته. لكن ماذا كانوا يفعلون هناك؟ مفتاح سريلن أعرف.

على أية حال، لا يقوم مقدمو الخدمة بفحص الجميع

انه غالى جدا. لكن من الناحية النظرية يمكنهم مراقبة حركة مرور شخص ما عند الطلب.

ما لاحظه النظام (أو الرفيق الرائد) يتم عادةً فحصه يدويًا. ولكن في أغلب الأحيان لا يكون لدى الموفر (خاصة إذا كان موفرًا صغيرًا) أي SORM. يتم البحث عن كل شيء والعثور عليه بواسطة الموظفين العاديين في قاعدة بيانات تحتوي على سجلات.

كيف يتم تعقب السيول

عادةً ما يتبادل عميل التورنت والمتعقب البيانات عبر بروتوكول HTTP. هذا بروتوكول مفتوح، مما يعني، انظر أعلاه: عرض حركة مرور المستخدم باستخدام هجوم MITM، والتحليل، وفك التشفير، والحظر باستخدام DPI. يمكن للموفر فحص الكثير من البيانات: متى بدأ التنزيل أو انتهى، ومتى بدأ التوزيع، وكم حركة المرور التي تم توزيعها.

من الصعب العثور على Siders. في أغلب الأحيان، في مثل هذه الحالات، يصبح المتخصصون أنفسهم أقرانهم. من خلال معرفة عنوان IP الخاص بالبذر، يمكن للنظير إرسال إشعار إلى الموفر باسم التوزيع، وعنوانه، ووقت بدء التوزيع، وعنوان IP الخاص بالبذر، وما إلى ذلك.

في روسيا، أصبح الأمر آمنا في الوقت الحالي - جميع القوانين تحد من إمكانيات إدارة المتتبعين وغيرهم من موزعي المحتوى المقرصن، ولكن ليس المستخدمين العاديين. ومع ذلك، في بعض الدول الأوروبية، فإن استخدام السيول محفوف بغرامات باهظة. لذا، إذا كنت مسافرًا إلى الخارج، فلا يتم القبض عليك.

ماذا يحدث عند زيارتك للموقع

يرى الموفر عنوان URL الذي فتحته إذا قام بتحليل محتويات الحزم التي تتلقاها. يمكن القيام بذلك، على سبيل المثال، باستخدام هجوم MITM (هجوم "الرجل في الوسط").

من محتويات الحزم، يمكنك الحصول على سجل البحث، وتحليل سجل الطلب، وحتى قراءة المراسلات وتسجيلات الدخول باستخدام كلمات المرور. إذا كان الموقع بالطبع يستخدم اتصال HTTP غير مشفر للحصول على الترخيص. ولحسن الحظ، أصبح هذا أقل شيوعًا.

إذا كان الموقع يعمل مع HTTPS، فإن الموفر يرى فقط عنوان IP للخادم واسم المجال، بالإضافة إلى وقت الاتصال به وحجم حركة المرور. يتم تشفير بقية البيانات، وبدون مفتاح خاص، من المستحيل فك تشفيرها.

ماذا عن عنوان MAC

يرى الموفر عنوان MAC الخاص بك في أي حال. بتعبير أدق، عنوان MAC الخاص بالجهاز الذي يتصل بشبكته (وقد لا يكون هذا جهاز كمبيوتر، بل جهاز توجيه، على سبيل المثال). الحقيقة هي أن الترخيص مع العديد من مقدمي الخدمة يتم باستخدام تسجيل الدخول وكلمة المرور وعنوان MAC.

ولكن يمكن تغيير عناوين MAC الموجودة على العديد من أجهزة التوجيه يدويًا. نعم، وعلى أجهزة الكمبيوتر عنوان MAC محول الشبكةمثبتة يدويا. لذا، إذا قمت بذلك قبل التفويض الأول (أو قمت بتغييره لاحقًا وطلبت إعادة تعيين حسابك إلى عنوان MAC جديد)، فلن يرى الموفر عنوان MAC الحقيقي.

ماذا يحدث إذا قمت بتمكين VPN

إذا كنت تستخدم VPN، يرى المزود أن حركة المرور المشفرة (ذات معامل إنتروبيا مرتفع) يتم إرسالها إلى عنوان IP محدد. بالإضافة إلى ذلك، قد يكتشف أن عناوين IP من هذا النطاق يتم بيعها لخدمات VPN.

لا يمكن للموفر أن يتتبع تلقائيًا أين تذهب حركة المرور من خدمة VPN. ولكن إذا قمت بمقارنة حركة مرور المشترك مع حركة مرور أي خادم باستخدام الطوابع الزمنية، فيمكنك إجراء المزيد من التتبع. إنه يتطلب فقط حلولًا تقنية أكثر تعقيدًا وباهظة الثمن. من الملل، لن يقوم أحد بالتأكيد بتطوير واستخدام شيء من هذا القبيل.

يحدث أن "شبكة VPN" "تسقط" فجأة - يمكن أن يحدث هذا في أي وقت وعلى أي نظام تشغيل. بعد توقف VPN عن العمل، تبدأ حركة المرور تلقائيًا في التدفق بشكل مفتوح، ويمكن للمزود تحليلها.

من المهم أنه حتى إذا أظهر تحليل حركة المرور أن عددًا كبيرًا جدًا من الحزم تتجه باستمرار إلى عنوان IP الذي من المحتمل أن ينتمي إلى شبكة VPN، فلن تكسر أي شيء. لا يُحظر استخدام VPN في روسيا، ويُحظر تقديم مثل هذه الخدمات لتجاوز المواقع المدرجة في "القائمة السوداء" لـ Roskomnadzor.

ماذا يحدث عند تمكين Tor

عند الاتصال عبر Tor، يرى الموفر أيضًا حركة مرور مشفرة. وفك ما تفعله على الإنترنت هذه اللحظة، فلن يتمكن من ذلك.

على عكس VPN، حيث يتم توجيه حركة المرور عادةً إلى نفس الخادم على مدى فترة طويلة من الزمن، يقوم Tor تلقائيًا بتغيير عناوين IP. وفقًا لذلك، يمكن للموفر تحديد أنك من المحتمل أنك تستخدم Tor استنادًا إلى حركة المرور المشفرة والتغييرات المتكررة في العنوان، ثم يعكس ذلك في السجلات. ولكن بموجب القانون، لن يحدث لك أي شيء أيضًا.

في هذه الحالة، عنوان IP الخاص بك موجود شبكات توريمكن لأي شخص استخدامه فقط إذا قمت بتكوين Exit Node في الإعدادات.

ماذا عن وضع التصفح المتخفي؟

لن يساعد هذا الوضع في إخفاء حركة المرور الخاصة بك عن مزود خدمة الإنترنت. من الضروري التظاهر بأنك لم تستخدم المتصفح.

وفي وضع التصفح المتخفي، لا يتم حفظها بسكويتوبيانات موقع الويب وسجل التصفح. ومع ذلك، فإن أفعالك تكون مرئية لمزود الخدمة، مدير النظاموالمواقع التي تزورها.

ولكن هناك أخبار جيدة

يعرف مقدم الخدمة الكثير عنك، إن لم يكن كل شيء. ومع ذلك، فإن ميزانية الشركات الصغيرة لا تسمح لها بشراء معدات DPI، أو تثبيت SORM، أو إنشاء نظام مراقبة فعال.

إذا كنت تقوم بإجراءات قانونية على الإنترنت بشكل علني، وبالنسبة للإجراءات التي تتطلب السرية، فاستخدم VPN أو Tor أو وسائل أخرى لضمان عدم الكشف عن هويتك، فإن احتمالية استهدافك من قبل مزود خدمة الإنترنت وخدمات الاستخبارات تكون ضئيلة. لكن الإجراءات القانونية بنسبة 100% فقط هي التي توفر ضمانًا بنسبة 100%.