الطرق الأساسية لحماية المعلومات بالوسائل التقنية. الأساليب التقنية لحماية المعلومات تشمل الوسائل التقنية لحماية المعلومات

اقرأ أيضا

تعد المعلومات اليوم موردًا مهمًا، وفقدانها محفوف بعواقب غير سارة. ينطوي فقدان بيانات الشركة السرية على تهديد بخسائر مالية، حيث يمكن استخدام المعلومات التي تم الحصول عليها من قبل المنافسين أو المهاجمين. ولمنع مثل هذه المواقف غير المرغوب فيها، تستخدم جميع الشركات والمؤسسات الحديثة أساليب أمن المعلومات.

يعد أمن نظم المعلومات (IS) دورة كاملة يأخذها جميع المبرمجين والمتخصصين في مجال تطوير نظم المعلومات. لكن تعرف على أنواعها تهديدات المعلوماتوتعد تقنيات الأمان ضرورية لكل من يتعامل مع البيانات الحساسة.

أنواع التهديدات المعلوماتية

النوع الرئيسي من تهديد المعلومات، والذي يتم إنشاء تقنية كاملة ضده في كل مؤسسة، هو الوصول غير المصرح به من قبل المهاجمين إلى البيانات. يخطط المهاجمون للأعمال الإجرامية مسبقًا، والتي يمكن تنفيذها من خلال الوصول المباشر إلى الأجهزة أو من خلال الهجوم عن بُعد باستخدام برامج مصممة خصيصًا لسرقة المعلومات.

بالإضافة إلى تصرفات المتسللين، غالبًا ما تواجه الشركات حالات فقدان المعلومات بسبب تعطل البرامج والأجهزة.

في هذه الحالة مواد سريةلا تقع في أيدي المهاجمين، ولكنها تضيع ولا يمكن استعادتها أو استعادتها لفترة طويلة. تعطل في أنظمة الكمبيوترقد تحدث للأسباب التالية:

- فقدان المعلومات بسبب تلف وسائط التخزين – محركات الأقراص الثابتة؛

- أخطاء في تشغيل البرمجيات؛

- عطل في الأجهزة بسبب التلف أو التآكل.

الأساليب الحديثة لحماية المعلومات

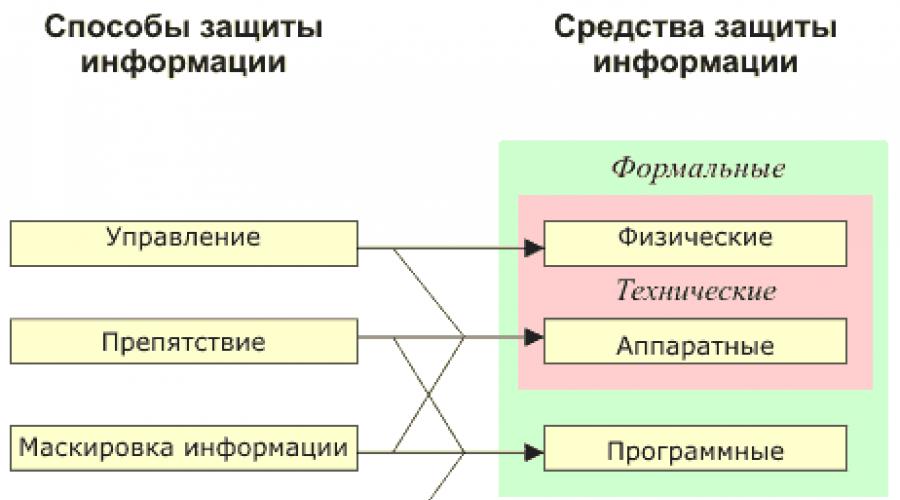

تعتمد تقنيات حماية البيانات على استخدام الأساليب الحديثة التي تمنع تسرب المعلومات وضياعها. يوجد اليوم ست طرق رئيسية للحماية:

- يترك؛

- تنكر؛

- أنظمة؛

- يتحكم؛

- إكراه؛

- الإغراء.

وتهدف جميع هذه الأساليب إلى بناء تقنية فعالة تقضي على الخسائر الناجمة عن الإهمال وتعكسها بنجاح أنواع مختلفةالتهديدات. العائق هو وسيلة للحماية المادية لأنظمة المعلومات، والتي بفضلها لا يتمكن المهاجمون من دخول المنطقة المحمية.

الإخفاء هو وسيلة لحماية المعلومات التي تتضمن تحويل البيانات إلى نموذج غير مناسب لإدراك الأشخاص غير المصرح لهم. فك التشفير يتطلب معرفة المبدأ.

الإدارة – طرق حماية المعلومات التي يتم فيها التحكم في جميع مكوناتها نظام معلومات.

التنظيم هو أهم وسيلة لحماية نظم المعلومات، والتي تنطوي على إدخال تعليمات خاصة، والتي بموجبها يجب تنفيذ جميع عمليات التلاعب بالبيانات المحمية.

الإكراه - أساليب حماية المعلومات التي ترتبط ارتباطًا وثيقًا بالتنظيم، وتتضمن إدخال مجموعة من التدابير التي يُجبر فيها الموظفون على الامتثال للقواعد المعمول بها. إذا تم استخدام أساليب التأثير على الموظفين التي يتبعون فيها التعليمات لأسباب أخلاقية وشخصية، إذن نحن نتحدث عنحول الدافع.

يعرض الفيديو محاضرة مفصلة عن أمن المعلومات:

وسائل حماية نظم المعلومات

تتطلب طرق حماية المعلومات استخدام مجموعة معينة من الأدوات. ولمنع فقدان وتسرب المعلومات السرية، يتم استخدام الوسائل التالية:

- بدني؛

- البرامج و الأجهزه؛

- التنظيمية؛

- تشريعية؛

- نفسي.

تمنع إجراءات أمن المعلومات المادية الأشخاص غير المصرح لهم من الوصول إلى المنطقة المحمية. إن الوسيلة الرئيسية والأقدم للعرقلة الجسدية هي تركيب أبواب قوية وأقفال موثوقة وقضبان على النوافذ. لتعزيز أمن المعلومات، يتم استخدام نقاط التفتيش حيث يتم التحكم في الوصول من قبل الأشخاص (الحراس) أو الأنظمة الخاصة. ولمنع فقدان المعلومات، يُنصح أيضًا بتركيب نظام للحماية من الحرائق. تُستخدم الوسائل المادية لحماية البيانات الموجودة على الوسائط الورقية والإلكترونية.

تعد البرامج والأجهزة عنصرًا لا غنى عنه لضمان أمان أنظمة المعلومات الحديثة.

يتم تمثيل الأجهزة بالأجهزة المضمنة في معدات معالجة المعلومات. أدوات البرمجيات – البرامج التي تصد هجمات القراصنة. يمكن أن تشمل الأدوات البرمجية أيضًا أنظمة البرمجيات، أداء استعادة المعلومات المفقودة. باستخدام مجموعة من المعدات والبرامج، يتم ضمان ذلك دعمالمعلومات - لمنع الخسائر.

ترتبط الوسائل التنظيمية بعدة طرق للحماية: التنظيم والإدارة والإكراه. الوسائل التنظيمية تشمل التطوير وصف الوظيفة، المحادثات مع الموظفين، مجموعة من إجراءات العقاب والمكافأة. من خلال الاستخدام الفعال للأدوات التنظيمية، يدرك موظفو المؤسسة جيدًا تكنولوجيا العمل مع المعلومات المحمية، ويؤدون واجباتهم بوضوح ويكونون مسؤولين عن توفير معلومات خاطئة أو تسرب البيانات أو فقدانها.

التدابير التشريعية هي مجموعة من اللوائح التي تنظم أنشطة الأشخاص الذين لديهم حق الوصول إلى المعلومات المحمية وتحدد مدى المسؤولية عن فقدان أو سرقة المعلومات السرية.

الوسائل النفسية هي مجموعة من التدابير لخلق اهتمام شخصي لدى الموظفين بسلامة وصحة المعلومات. لخلق اهتمام شخصي بين الموظفين، يستخدم المديرون أنواعًا مختلفة من الحوافز. تشمل الوسائل النفسية أيضًا بناء ثقافة مؤسسية يشعر فيها كل موظف بأنه جزء مهم من النظام ويهتم بنجاح المؤسسة.

حماية البيانات الإلكترونية المرسلة

لضمان أمن نظم المعلومات، يتم استخدام طرق التشفير وحماية المستندات الإلكترونية بنشاط اليوم. تسمح هذه التقنيات بنقل البيانات عن بعد والمصادقة عن بعد.

تعتمد طرق حماية المعلومات عن طريق التشفير (التشفير) على تغيير المعلومات باستخدام مفاتيح سريةنوع خاص. تعتمد تقنية تشفير البيانات الإلكترونية على خوارزميات التحويل وطرق الاستبدال وجبر المصفوفات. تعتمد قوة التشفير على مدى تعقيد خوارزمية التحويل. تتم حماية المعلومات المشفرة بشكل موثوق من أي تهديدات أخرى غير التهديدات المادية.

الكترونية توقيع إلكتروني(EDS) – المعلمة وثيقة إلكترونية، مما يعمل على تأكيد صحتها. يحل التوقيع الرقمي الإلكتروني محل توقيع المسؤول على مستند ورقي وله نفس القوة القانونية. يعمل التوقيع الرقمي على التعرف على مالكه وتأكيد عدم وجود تحويلات غير مصرح بها. استخدام التوقيع الرقميلا يوفر حماية المعلومات فحسب، بل يساعد أيضًا في تقليل تكلفة تقنية تدفق المستندات، ويقلل الوقت الذي يستغرقه نقل المستندات عند إعداد التقارير.

دروس أمن نظم المعلومات

تحدد تقنية الحماية المستخدمة ودرجة فعاليتها فئة الأمان لنظام المعلومات. تميز المعايير الدولية بين 7 فئات أمان للأنظمة، والتي يتم دمجها في 4 مستويات:

- د - مستوى الأمان صفر؛

- ج – أنظمة الوصول العشوائي .

- ب – أنظمة الوصول القسري.

- أ – الأنظمة ذات السلامة التي يمكن التحقق منها.

يتوافق المستوى D مع الأنظمة التي تكون فيها تكنولوجيا الحماية ضعيفة التطور. في مثل هذه الحالة، أي شخص غير مصرح له الفرصة للوصول إلى المعلومات.

يمكن أن يؤدي استخدام تكنولوجيا الأمان المتخلفة إلى فقدان المعلومات أو فقدانها.

يحتوي المستوى C على الفئات التالية - C1 وC2. تتضمن فئة الأمان C1 فصل البيانات والمستخدمين. تتمتع مجموعة معينة من المستخدمين بإمكانية الوصول إلى بيانات معينة فقط؛ ويلزم الحصول على مصادقة للحصول على المعلومات - التحقق من صحة المستخدم عن طريق طلب كلمة مرور. مع فئة الأمان C1، يحتوي النظام على أجهزة و برمجةحماية. يتم استكمال الأنظمة ذات الفئة C2 بتدابير لضمان مسؤولية المستخدم: يتم إنشاء سجل الوصول وصيانته.

يتضمن المستوى B تقنيات الأمان التي تحتوي على فئات المستوى C، بالإضافة إلى عدد قليل من الفئات الإضافية. تفترض الفئة B1 وجود سياسة أمان وقاعدة حوسبة موثوقة لإدارة تسميات الأمان والتحكم القسري في الوصول. مع الفئة B1، يقوم المتخصصون بإجراء تحليل واختبار شامل مصدر الرمزوالهندسة المعمارية.

تعتبر فئة السلامة B2 نموذجية بالنسبة للكثيرين الأنظمة الحديثةويفترض:

- توفير العلامات الأمنية لجميع موارد النظام؛

- تسجيل الأحداث المرتبطة بتنظيم قنوات تبادل الذاكرة السرية؛

- هيكلة قاعدة الحوسبة الموثوقة في وحدات محددة بشكل جيد؛

- السياسة الأمنية الرسمية؛

- مقاومة النظام العالية للهجمات الخارجية.

تفترض الفئة B3، بالإضافة إلى الفئة B1، إخطار المسؤول بمحاولات انتهاك سياسة الأمان، وتحليل مظهر القنوات السرية، ووجود آليات لاستعادة البيانات بعد فشل الأجهزة أو.

المستوى أ يتضمن واحد، أعلى فئةالأمان - أ. تتضمن هذه الفئة الأنظمة التي تم اختبارها وتلقي تأكيد التوافق مع المواصفات الرسمية ذات المستوى الأعلى.

يعرض الفيديو محاضرة مفصلة عن أمن نظم المعلومات:

الوسائل التقنية (الأجهزة) هي أجهزة بمختلف أنواعها (ميكانيكية، كهروميكانيكية، إلكترونية) تعمل على حل مشاكل أمن المعلومات مع الأجهزة. تعتمد التدابير الفنية على استخدام الوسائل والأنظمة التالية: الأمن والإنذار بالحريق، والتحكم في الوصول وإدارته، والمراقبة بالفيديو وحماية محيط المنشأة، وأمن المعلومات، ومراقبة الحالة بيئةو المعدات التكنولوجيةالأنظمة الأمنية وحركة الأشخاص والمركبات والبضائع وتسجيل ساعات عمل الموظفين ووقت تواجد الزوار المختلفين في المواقع. تمنع الوسائل التقنية الاختراق المادي، أو، في حالة حدوث الاختراق، الوصول إلى المعلومات، بما في ذلك من خلال إخفائها. تم حل الجزء الأول من المشكلة عن طريق الأقفال والقضبان الموجودة على النوافذ وأجهزة الإنذار الأمنية. والثاني هو مولدات الضوضاء، مرشحات الشبكةومسح أجهزة الراديو والعديد من الأجهزة الأخرى التي "تمنع" القنوات المحتملة لتسرب المعلومات أو تسمح باكتشافها. ترتبط مزايا الوسائل التقنية بموثوقيتها واستقلالها عن العوامل الذاتية ومقاومتها العالية للتعديل. نقاط الضعف: عدم كفاية المرونة والحجم والوزن الكبير نسبيًا والتكلفة العالية.

حتى الآن، تم تطوير عدد كبير من الأجهزة

وسائل لأغراض مختلفة، ولكن الأكثر استخداما على نطاق واسع هي ما يلي:

· سجلات خاصة لتخزين تفاصيل الأمان: كلمات المرور أو رموز التعريف أو الطوابع أو مستويات الأمان؛

· مصادر إمدادات الطاقة غير المنقطعةللحفاظ على تشغيل أجهزة الكمبيوتر والأجهزة بشكل مؤقت أثناء انقطاع التيار الكهربائي. تشمل الأمثلة: Liebert NX (10–1200 كيلو فولت أمبير)، Liebert Hinet (10–30 كيلو فولت أمبير)، Liebert UPStation GXT2؛

· أجهزة قياس الخصائص الفردية للشخص (الصوت، بصمات الأصابع) بغرض التعرف عليه.

· دوائر مقاطعة إرسال المعلومات في خط الاتصال لغرض التحقق الدوري من عنوان إخراج البيانات.

· شبكة مرشحات قمع الضوضاء. على سبيل المثال: نوع مرشح الخط FR 102 من Schaffner، نوع المرشح 60-SPL-030-3-3 من Spectrum Control Inc.

يتيح لك استخدام الوسائل التقنية لأمن المعلومات حل المشكلات التالية:

· إجراء دراسات خاصة بالوسائل التقنية لوجود قنوات محتملة لتسرب المعلومات.

· تحديد قنوات تسرب المعلومات في مختلف الأماكن والمباني.

· توطين قنوات تسرب المعلومات.

· البحث والكشف عن وسائل التجسس الصناعي.

· مكافحة الوصول غير المصرح به إلى مصادر المعلومات السرية وغيرها من الإجراءات.

حسب غرضها الوظيفي يمكن تصنيف الوسائل التقنية إلى:

· وسائل الكشف.

· أدوات البحث والقياس التفصيلي.

· وسائل الرد الإيجابي والسلبي.

في الوقت نفسه، من حيث قدراتها التقنية، يمكن أن تكون أدوات أمن المعلومات ذات أغراض عامة، ومصممة للاستخدام من قبل غير المتخصصين من أجل الحصول على التقييمات الأولية (العامة)، والمجمعات المهنية، مما يسمح بإجراء بحث شامل واكتشاف ودقة. قياسات جميع خصائص أدوات التجسس الصناعي.

يعد استخدام الهياكل الهندسية والأمنية من أقدم الطرق لحماية الأشخاص والأصول المادية. تتمثل المهمة الرئيسية لوسائل الحماية التقنية في منع (منع) الاتصال المباشر للمهاجم أو قوى الطبيعة بأشياء الحماية.

ناقلات المعلومات على شكل مجالات كهرومغناطيسية وصوتية، التيار الكهربائيليس لديها حدود واضحة ويمكن استخدام أساليب إخفاء المعلومات لحماية هذه المعلومات. تتضمن هذه الأساليب مثل هذه التغييرات في بنية الوسائط وطاقتها حيث لا يستطيع المهاجم بشكل مباشر أو باستخدام وسائل تقنية استخراج معلومات بجودة كافية لاستخدامها في مصلحته الخاصة.

بشكل عام، يتم ضمان حماية المعلومات بالوسائل التقنية بالطرق التالية: يتم تحديد مصدر المعلومات وناقلها داخل حدود الكائن المحمي ويتم توفير حاجز ميكانيكي ضد الاتصال بها من قبل مهاجم أو التأثير عن بعد مجالات وسائله التقنية عليها.

وسائل أمن المعلومات هي الخط الكامل للأجهزة الهندسية والكهربائية والإلكترونية والبصرية وغيرها من الأجهزة والأجهزة والأجهزة الأنظمة التقنيةبالإضافة إلى المنتجات الأخرى المستخدمة لحل مشاكل حماية المعلومات المختلفة، بما في ذلك منع التسربات وضمان أمن المعلومات المحمية.

بشكل عام، يمكن تقسيم إجراءات أمن المعلومات من حيث منع الأفعال المتعمدة، اعتمادًا على طريقة التنفيذ، إلى مجموعات:

الوسائل التقنية (الأجهزة) لحماية المعلومات. هذه هي الأجهزة من مختلف الأنواع (الميكانيكية، الكهروميكانيكية، الإلكترونية، وما إلى ذلك)، والتي تحل المشاكل على مستوى المعدات أمن المعلوماتعلى سبيل المثال، مهمة مثل حماية الغرفة من التنصت. فهي إما تمنع الاختراق المادي، أو، في حالة حدوث اختراق، تمنع الوصول إلى البيانات، بما في ذلك من خلال إخفاء البيانات. يتم توفير الجزء الأول من المهمة عن طريق الأقفال، وقضبان النوافذ، وأجهزة الإنذار الأمنية، وما إلى ذلك. ويتم توفير الجزء الثاني عن طريق مولدات الضوضاء، وأجهزة الحماية من زيادة التيار، وأجهزة الراديو المسحية والعديد من الأجهزة الأخرى التي "تمنع" القنوات المحتملة لتسرب المعلومات (حماية الغرفة من التنصت) أو السماح باكتشافها.

تتضمن أدوات أمن معلومات البرامج والأجهزة برامج لتحديد هوية المستخدم، والتحكم في الوصول، وتشفير المعلومات، وإزالة المعلومات المتبقية (العاملة) مثل الملفات المؤقتة، والتحكم في الاختبار لنظام الأمان، وما إلى ذلك.

تقوم أدوات أمن المعلومات الخاصة بالأجهزة والبرامج المختلطة بتنفيذ نفس الوظائف التي تقوم بها الأجهزة والبرامج بشكل منفصل، ولها خصائص وسيطة، مثل حماية المباني من التنصت.

تتكون الوسائل التنظيمية لحماية المعلومات من وسائل تنظيمية وفنية (تجهيز المباني بأجهزة الكمبيوتر، ووضعها نظام الكابلمع الأخذ في الاعتبار متطلبات تقييد الوصول إليها، وما إلى ذلك) والتنظيمية والقانونية (التشريعات الوطنية وقواعد العمل التي تحددها إدارة مؤسسة معينة).

إن حماية المعلومات التقنية كجزء من نظام أمني شامل تحدد إلى حد كبير نجاح الأعمال. المهمة الرئيسية الحماية التقنيةالمعلومات - تحديد وحظر قنوات تسرب المعلومات (قناة الراديو، PEMIN، القنوات الصوتية، القنوات البصرية، وما إلى ذلك). إن حل مشاكل أمن المعلومات التقنية يتطلب وجود متخصصين في مجال أمن المعلومات وتجهيز الأقسام بمعدات خاصة لكشف وسد قنوات التسرب. يتم تحديد اختيار المعدات الخاصة لحل المشكلات الفنية المتعلقة بأمن المعلومات بناءً على تحليل التهديدات المحتملة ودرجة أمان الكائن.

حاصرات الاتصالات الخلوية(القامعات هاتف خليوي)، والتي تسمى بالعامية أجهزة تشويش الهاتف الخليوي، هي وسيلة فعالة لمكافحة تسرب المعلومات عبر قناة اتصال خلوية. تعمل أجهزة تشويش الهاتف الخليوي على مبدأ منع قناة الراديو بين الهاتف والقاعدة. يعمل مانع تسرب المعلومات الفنية في نطاق القناة المكبوتة. يتم تصنيف أجهزة التشويش على الهواتف المحمولة وفقًا لمعايير الاتصالات المكبوتة (AMPS/N-AMPS، NMT، TACS، GSM900/1800، CDMA، IDEN، TDMA، UMTS، DECT، 3G، Universal)، وقوة الإشعاع، والأبعاد. كقاعدة عامة، عند تحديد الطاقة المشعة لأجهزة التشويش على الهواتف المحمولة، يتم أخذ سلامة الأشخاص في المنطقة المحمية بعين الاعتبار، وبالتالي فإن نصف قطر القمع الفعال يتراوح من عدة أمتار إلى عدة عشرات من الأمتار. يجب أن يتم تنظيم استخدام أدوات حظر الاتصالات الخلوية بشكل صارم، لأنها قد تسبب إزعاجًا لأطراف ثالثة.

في أي منظمة أو كائن مهم. تُستخدم هذه الأدوات للبحث عن تكنولوجيا سرقة المعلومات، والتي يتبين أحيانًا أنها مثبتة في منشأة ما، لعزل المباني أثناء المفاوضات أو بعض الاجتماعات المهمة، لحماية الاتصالات والمعدات المستخدمة

الوسائل التقنية لأمن المعلومات: خطوط الهاتف

تعتبر خطوط الاتصالات الهاتفية من أكثر الطرق احتمالاً لتسرب المعلومات. تم تصميم معظم أجهزة الحماية النشطة لخطوط الهاتف لتحييد أجهزة الاستماع والتسجيل المتصلة بين المحطة وجهاز المشترك. يتم تنفيذ الحماية عن طريق توليد خط هاتفيالتداخل عالي التردد ومنخفض التردد، وتنظيم استهلاك التيار الكهربائي في الخط أثناء المحادثة، مما يؤدي إلى انخفاض جودة الإشارة عند إدخال معدات التنصت، كما يمنع أيضًا بدء التشغيل الصوتي لمعدات تسجيل الصوت . في حالة استخدام أجهزة إرسال راديوية، يحدث أيضًا تحول في تردد القناة أو عدم وضوح طيف الإرسال.

الوسائل التقنية لأمن المعلومات: الأنظمة الإلكترونية

لا يمكن للأعمال الحديثة أن توجد بدون استخدام كميات كبيرة من المعلومات، والتي تتضمن استخدام أنظمة المعالجة الإلكترونية التي تنتج إشعاعًا كهرومغناطيسيًا جانبيًا. وبمساعدة الوسائل التقنية المتخصصة، من الممكن تمامًا اعتراضها خارج المنطقة الخاضعة للرقابة، ثم استعادة المعلومات بالكامل. بالإضافة إلى هذا الإشعاع، يوجد دائمًا مجال كهربائي ومغناطيسي معلوماتي شبه ثابت بالقرب من الأجهزة الإلكترونية العاملة، والذي يتناقص بسرعة مع المسافة، ومع ذلك، فإنها تتطلب التقاطًا على دوائر قريبة جدًا. تعتبر هذه المجالات مهمة عند ترددات تتراوح من عشرات الكيلو هرتز إلى عشرات الميجا هرتز. وفي هذه الحالة، يصبح اعتراض المعلومات ممكناً عن طريق ربط معدات الاستقبال مباشرة بهذه الاتصالات خارج المنطقة المحمية. لمنع تسرب المعلومات عبر قنوات مثل تلك المستخدمة لإخفاء الآثار الجانبية بشكل فعال الاشعاع الكهرومغناطيسي.

كما ترون، على هذه اللحظةهناك طرق ووسائل فعالة جدًا لحماية المعلومات التي يمكن استخدامها في الشركات الحديثة.

سواء كنت رجل أعمال، رجل أعمال، موظف القطاع العامسواء كنت سياسيًا أو مجرد شخص عادي، يجب أن تكون مهتمًا بمعرفة كيفية حماية نفسك من تسرب المعلومات السرية، وما هي الوسائل المستخدمة لذلك، وكيفية تحديد قنوات تسرب هذه المعلومات.

لإنشاء نظام لحماية كائن ما من تسرب المعلومات عبر القنوات التقنية، من الضروري تنفيذ عدد من التدابير. بادئ ذي بدء، من الضروري تحليل السمات المحددة لموقع المباني والمباني في المباني والمنطقة المحيطة بها والاتصالات المقدمة. ثم من الضروري اختيار تلك الغرف التي يدور فيها التداول. معلومات سريةومراعاة الوسائل التقنية المستخدمة فيها. بعد ذلك، ينبغي تنفيذ التدابير الفنية التالية:

- التحقق من المعدات المستخدمة للتأكد من أن حجم البث الهامشي يتوافق مع المستويات المسموح بها؛

- حماية المبنى بالمعدات أو هذه المعدات الموجودة في المبنى؛

- إعادة تركيب الدوائر والخطوط والكابلات الفردية؛

- استخدام أجهزة ووسائل خاصة للحماية السلبية والإيجابية.

من المهم التأكيد على أنه لكل طريقة للحصول على المعلومات من خلال القنوات التقنية للتسرب، هناك إجراء مضاد، غالبًا أكثر من إجراء واحد، يمكنه تقليل التهديد إلى الحد الأدنى. في هذه الحالة، يعتمد النجاح على عاملين: - على كفاءتك في مسائل حماية المعلومات (أو على كفاءة الأشخاص المكلفين بهذا الأمر) وعلى توافر المعدات اللازمة لإجراءات الحماية. العامل الأول أكثر أهمية من العامل الثاني، حيث أن المعدات الأكثر تقدما ستظل عبئا ثقيلا في أيدي أحد الهواة.

في أي الحالات يُنصح بتنفيذ تدابير للحماية من الاختراق التقني؟ بادئ ذي بدء، يجب تنفيذ هذا العمل بشكل وقائي، دون انتظار الضربة الرعدية. يمكن أن تلعب دور الحافز معلومات حول تسرب المعلومات التي تمت مناقشتها في غرفة معينة من قبل مجموعة ضيقة من الأشخاص، أو معالجتها باستخدام وسائل تقنية محددة. قد يكون الدافع وراء الإجراء هو وجود آثار تشير إلى دخول أشخاص غير مصرح لهم إلى مقر شركتك، أو بعض الظواهر الغريبة المرتبطة بالمعدات المستخدمة (على سبيل المثال، ضجيج مشبوه على الهاتف).

عند تنفيذ مجموعة من التدابير الوقائية، لا تسعى جاهدة لحماية المبنى بأكمله. الشيء الرئيسي هو الحد من الوصول إلى تلك الأماكن وإلى المعدات التي تتركز فيها المعلومات السرية (دون أن ننسى بالطبع إمكانيات وطرق الحصول عليها عن بعد). وعلى وجه الخصوص، استخدام الأقفال وأنظمة الإنذار عالية الجودة، والعزل الصوتي الجيد للجدران والأبواب والأسقف والأرضيات، والحماية الصوتية لقنوات التهوية والفتحات والأنابيب التي تمر عبر هذه الغرف، وتفكيك الأسلاك غير الضرورية، وكذلك استخدام الأجهزة الخاصة (مولدات الضوضاء، ZAS وما إلى ذلك) سوف تعقد بشكل خطير أو تقوم بمحاولات لا معنى لها لإدخال معدات خاصة.

ولهذا السبب، من أجل تطوير وتنفيذ تدابير لحماية المعلومات من التسرب عبر القنوات التقنية، من الضروري دعوة متخصصين مؤهلين، أو تدريب موظفينا في إطار البرامج المناسبة في المجالات ذات الصلة. مراكز التدريب. للإيجاز، نتفق على أن الاختصار TSPI يرمز إلى الوسائل التقنية لنقل المعلومات.

التأريض TSPI

أحد أهم شروط حماية TSPI هو التأريض الصحيح لهذه الأجهزة. من الناحية العملية، يتعين عليك في أغلب الأحيان التعامل مع نظام التأريض الشعاعي، الذي يحتوي على عدد أقل من المناطق المشتركة لتدفق تيارات الإشارة والإمداد في الاتجاه المعاكس (من TSPI إلى المراقبين الخارجيين).

يجب أن يؤخذ في الاعتبار أن ناقل التأريض وحلقة التأريض لا ينبغي أن تحتوي على حلقات، بل يجب أن تكون على شكل شجرة متفرعة، حيث لا تتجاوز مقاومة الحلقة أوم واحد. هذا المتطلبيتم تحقيق ذلك باستخدام قضبان معدنية ذات موصلية كهربائية عالية كموصلات تأريض، مغمورة في الأرض ومتصلة بهياكل معدنية TSPI. غالبًا ما تكون هذه أنابيب فولاذية يبلغ طولها 2-3 أمتار وقطرها 35-50 ملم مدفوعة رأسياً في الأرض. تعتبر الأنابيب جيدة لأنها تسمح لك بالوصول إلى طبقات الأرض الرطبة التي تتمتع بأكبر قدر من الموصلية ولا تتعرض للجفاف أو التجمد. بالإضافة إلى ذلك، فإن استخدام الأنابيب لا ينطوي على أي أعمال حفر كبيرة.

يتم تحديد مقاومة التأريض بشكل أساسي من خلال مقاومة تدفق التيار في الأرض. يمكن تقليل قيمته بشكل كبير عن طريق تقليل مقاومة الانتقال (بين القطب الأرضي والتربة) عن طريق تنظيف سطح الأنبوب جيدًا من الأوساخ والصدأ، وسكب ملح الطعام في الحفرة على طول ارتفاعه بالكامل وضغط التربة حول كل أنبوب . يجب توصيل موصلات التأريض (الأنابيب) ببعضها البعض بواسطة قضبان التوصيل باستخدام اللحام. من أجل تحقيق القوة الميكانيكية والحصول على الموصلية الكافية، يوصى بأخذ المقطع العرضي لقضبان التوصيل وخطوط التأريض على الأقل 24 × 4 مم.

يجب وضع خطوط التأريض خارج المبنى على عمق حوالي 1.5 متر، وداخل المبنى - على طول الجدران أو القنوات الخاصة حتى يمكن فحصها بانتظام. يتم توصيل الخطوط بقطب التأريض عن طريق اللحام فقط، ويتم توصيل الخط بـ TSPI من خلال وصلة مثبتة بمسامير عند نقطة واحدة. إذا تم توصيل عدة TSPIs بالخط الرئيسي المؤرض، فيجب توصيلها بالخط الرئيسي بالتوازي (إذا كان اتصال تسلسلييمكن أن يؤدي تعطيل TSPI واحد إلى تعطيل جميع الأجهزة الأخرى). عند تثبيت التأريض TSPI، لا يمكن استخدام عوامل التأريض الطبيعية: الهياكل المعدنية للمباني المتصلة بالأرض، والأنابيب المعدنية الموضوعة في الأرض، والأغلفة المعدنية للكابلات تحت الأرض.

مرشحات الشبكة

غالبًا ما يرجع حدوث التداخل في شبكات الطاقة TSPI إلى حقيقة أنها متصلة بخطوط كهرباء مشتركة. لذلك، تؤدي مرشحات الشبكة وظيفتين في دوائر إمداد الطاقة TSPI: حماية المعدات من ضوضاء النبضات الخارجية والحماية من التداخل الناتج عن المعدات نفسها. في هذه الحالة، يجب أن يتم تنفيذ نظام توزيع الطاقة أحادي الطور بواسطة محول ذو نقطة وسطية مؤرضة، وثلاث مراحل - بواسطة محول تنحي عالي الجهد.

عند اختيار المرشحات، عليك أن تأخذ بعين الاعتبار: القيم المقدرة للتيارات والفولتية في دوائر الطاقة، وكذلك القيم المسموح بها لانخفاض الجهد عبر المرشح عند الحمل الأقصى؛ القيم المسموح بها للمكون التفاعلي للتيار عند التردد الرئيسي لجهد الإمداد ؛ التوهين المطلوب للمرشح؛ الخصائص الميكانيكية للمرشح (الحجم، الوزن، نوع السكن، طريقة التثبيت)؛ درجة فحص المرشح من الحقول الدخيلة.

يجب أن يوفر تصميم المرشح تقليلًا كبيرًا في احتمال حدوث اقتران جانبي داخل الغلاف بين الإدخال والإخراج بسبب المجالات المغناطيسية أو الكهربائية أو الكهرومغناطيسية.

فحص المباني

للتخلص تمامًا من التداخل من TSPI في الغرف التي تمتد خطوطها إلى ما هو أبعد من المنطقة الخاضعة للتحكم، من الضروري ليس فقط منعها في الأسلاك الممتدة من المصدر، ولكن أيضًا للحد من نطاق المجال الكهرومغناطيسي الناتج عن نظام الكهرباء الداخلي الخاص بها الأسلاك. يتم حل هذه المشكلة عن طريق التدريع.

من الناحية النظرية، من وجهة نظر تكلفة المواد وسهولة التصنيع، فإن المزايا تكمن في جانب الشاشات المصنوعة من صفائح الفولاذ. ومع ذلك، فإن استخدام الشبكة يبسط إلى حد كبير قضايا التهوية والإضاءة. لاتخاذ قرار بشأن مادة الشاشة، عليك معرفة عدد المرات التي يجب فيها تخفيف مستويات إشعاع TSPI. في أغلب الأحيان يكون هذا بين 10 و 30 مرة. يتم ضمان هذه الكفاءة من خلال شاشة مصنوعة من شبكة نحاسية واحدة بشبكة 2.5 مم، أو من الفولاذ المجلفن الرقيق بسماكة 0.51 مم أو أكثر.

يجب أن تكون الصفائح المعدنية (أو الألواح الشبكية) متصلة ببعضها البعض كهربائيًا بقوة على طول المحيط بأكمله، وهو ما يتم ضمانه عن طريق اللحام الكهربائي أو اللحام.

تحتاج أبواب الغرفة أيضًا إلى الحماية، مما يضمن الاتصال الكهربائي الموثوق به مع إطار الباب حول المحيط بالكامل كل 10-15 ملم على الأقل. للقيام بذلك، استخدم مشط الربيع من البرونز الفوسفور، وتعزيزه على طول المحيط الداخلي لإطار الباب. في حالة وجود نوافذ في الغرفة، يتم تغطيتها بطبقة أو طبقتين من الشبكات النحاسية بحجم شبكي لا يزيد عن 2x2 مم، ويجب أن تكون المسافة بين طبقات الشبكة 50 مم على الأقل. يجب أن تتمتع كلا الطبقتين باتصال كهربائي جيد مع جدران الغرفة باستخدام نفس مشط البرونز الفوسفوري، أو عن طريق اللحام (إذا كانت الشبكة دائمة).

يتم اختيار أبعاد الغرفة المغطاة بناءً على الغرض منها ومدى توفر المساحة الحرة وتكلفة العمل. عادة ما يكون لديك غرفة بمساحة 6-8 متر مربع. متر على ارتفاع 2.5-3 متر.

حماية الهاتف والفاكس

كأي شيء جهاز الكترونيتبث أجهزة الهاتف والفاكس، بالإضافة إلى خطوط الاتصال الخاصة بها، مستويات مجال عالية في الفضاء المفتوح في نطاق تردد يصل إلى 150 ميجاهرتز. من أجل قمع جميع أنواع الإشعاع الصادر عن TSPIs بشكل كامل، من الضروري تصفية الإشعاع في أسلاك الهاتف الصغير، في الأسلاك الممتدة من الجهاز، وكذلك لضمان الحماية الكافية للدوائر الداخلية للجهاز. كلاهما ممكن فقط من خلال إعادة صياغة تصميمات الأجهزة بشكل كبير وتغييرها المعلمات الكهربائية. بمعنى آخر، من الضروري حماية دائرة الميكروفون ودائرة الجرس والخط ذي السلكين الاتصالات الهاتفية. الأمر نفسه ينطبق على مشكلة حماية خطوط الاتصال الممتدة خارج المبنى بالأجهزة.

بشكل عام، هذه مشكلة خطيرة للغاية، نظرًا لأن هذه الخطوط تكون دائمًا غير خاضعة للرقابة ويمكن توصيل مجموعة واسعة من أجهزة جمع المعلومات بها. هناك طريقتان: أولاً، استخدام أسلاك خاصة (ثنائية محمية، ثلاثية، كابل متحد المحور، كابل مسطح محمي). ثانيًا، يقومون بالتحقق بشكل منهجي باستخدام معدات خاصة من وجود أي اتصال بأجهزة استرجاع المعلومات. عادةً ما يتم اكتشاف الإشارات المستحثة على حدود المنطقة الخاضعة للتحكم أو عند تبديل الأجهزة في صناديق التوزيع أو خزانات التوزيع. ثم يتم تحديد موقع الاتصال المحدد، أو (إذا لم يكن هذا التحديد ممكنًا) يتم ترتيب الحماية من الضوضاء. لكن معظم طريقة فعالةحماية المعلومات المرسلة عبر الهاتف أو الفاكس هي استخدام ZAS (معدات الاتصال السرية). في الخارج، تسمى هذه الأجهزة أجهزة تشويش إذاعي.

الحماية ضد الميكروفونات المدمجة والشعاعية

من المعروف أن الميكروفونات تقوم بتحويل الصوت إلى إشارة كهربائية. ويمكن استخدامها مع مكبرات الصوت والمرشحات الخاصة كأجهزة استماع. للقيام بذلك، يتم إنشاء خط اتصال سلكي مخفي، والذي لا يمكن اكتشافه إلا عن طريق البحث المادي أو (الأكثر صعوبة) عن طريق قياسات التحكم للإشارات في جميع الأسلاك في الغرفة. إن طرق مراقبة الراديو الفعالة للبحث عن إشارات الراديو لا معنى لها في هذه الحالة. بالإضافة إلى اعتراض اهتزازات الصوت، تعد ميكروفونات السماعة الطبية الخاصة جيدة جدًا في اكتشاف الأصوات التي تنتشر عبر هياكل المبنى. يتم استخدامها للتنصت عبر الجدران والأبواب والنوافذ. وأخيرًا، هناك عدد من التعديلات على الميكروفونات ذات الحزمة الضيقة التي تستقبل وتضخم الأصوات القادمة من اتجاه واحد فقط، بينما تخفف جميع الأصوات الأخرى. تأخذ هذه الميكروفونات شكل أنبوب طويل، أو مجموعة من الأنابيب، أو طبق مكافئ مع مخروط مركز. إنهم يلتقطون الأصوات الصوتية على مسافات تصل إلى كيلومتر واحد!

للحماية من الميكروفونات عالية الاتجاه، يمكن التوصية بالتدابير التالية؛

- إجراء جميع المفاوضات في غرف معزولة عن الغرف المجاورة، مع إغلاق الأبواب والنوافذ وفتحات التهوية، ومسدل ستائر سميكة. كما يجب عزل الجدران عن المباني المجاورة؛

- يجب أن تكون الأرضيات والأسقف معزولة عن القرب غير المرغوب فيه على شكل وكلاء مزودين بميكروفونات وأجهزة استماع أخرى؛

- لا تقم بإجراء محادثات مهمة في الشارع، في الساحات وغيرها من الأماكن المفتوحة، بغض النظر عما إذا كنت جالسا أو تمشي؛

- تذكر أن محاولات إغراق المحادثة بأصوات الماء المتدفق من الصنبور (أو النافورة) غير فعالة.